Departamento de Electrónica, Telecomunicações e Informática Controlo de Acessos por RFID Relatório Final Carlos Amador, 36403 Fábio Ferreira, 35708 João Feteira, 36505 Tiago Carrão, 35707 29-01-2010 Orientação Nuno Borges Carvalho Este relatório é o resultado de um trabalho desenvolvido no âmbito da disciplina de Sistemas de Rádios Dedicados, sobre o Controlo de Acessos usando a tecnologia RFID, com um sistema de leitura de longo alcance Resumo No contexto da disciplina de Sistemas de Rádios Dedicados foi desenvolvido um projecto de Controlo de Acessos assente na tecnologia RFID. Este relatório é o produto final desse projecto, assim como a disponibilização online da informação reunida, através da WEB 2.0 para consulta de interessados na área. Este trabalho aposta numa abordagem simples mas tecnologicamente avançada, fazendo uso de um KIT ALR-8800 da Alien Technology, tags passivas, software desenvolvido em Java e uma base de dados MySQL. Pretende-se obter assim um programa user friendly, robusto e com bastantes funcionalidades, adaptáveis às circunstâncias, para facilitar a gestão de acessos tanto ao utilizador como ao gestor. Foram efectuados testes para analisar o desempenho do sistema montado e ainda alguns estudos com o fim de melhorar a performance da nossa solução, concluindo que existem estratégias alternativas capazes de permitir melhores resultados. Os resultados obtidos estiveram dentro do esperado e o sistema criado cumpriu plenamente os objectivos desejados. Índice 1 Introdução ............................................................................................................................. 1 2 RFID ....................................................................................................................................... 2 2.1 Estado da Arte ............................................................................................................... 2 2.2 Normas, Regulamentos e Standards ............................................................................. 3 2.3 Ética e Segurança .......................................................................................................... 4 3 KIT Alien ALR-8800 ................................................................................................................ 5 3.1 Leitor ALR 8800 ............................................................................................................. 5 3.2 Antenas ......................................................................................................................... 7 3.3 Tags ............................................................................................................................... 9 4 Sistema de Controlo de Acessos ......................................................................................... 10 5 Testes ao Sistema ................................................................................................................ 11 5.1 Resultados Teóricos .................................................................................................... 11 5.2 Resultados Práticos ..................................................................................................... 12 5.2.1 Primeira disposição das antenas: ........................................................................ 12 5.2.2 Para a segunda disposição das antenas: ............................................................. 13 5.3 Análise de Resultados ................................................................................................. 14 5.3.1 Experiência 1 ....................................................................................................... 14 5.3.2 Experiência 2 ....................................................................................................... 14 5.3.3 Anomalias observadas:........................................................................................ 15 6 Estratégias Alternativas....................................................................................................... 19 7 Software .............................................................................................................................. 21 8 Conclusão ............................................................................................................................ 23 9 Referências Bibliográficas ................................................................................................... 24 10 Agradecimentos .............................................................................................................. 26 i Índice de Figuras Figura 1. Sistema RFID de 13,56MHz ............................................................................................ 2 Figura 2. Kit de Desenvolvimento da Alien ................................................................................... 5 Figura 3. Leitor ALR-8800 .............................................................................................................. 5 Figura 4. Leitor ALR-8800 .............................................................................................................. 6 Figura 5. LEDs de Diagnóstico ....................................................................................................... 7 Figura 6. Antena ALR-8610AC ....................................................................................................... 7 Figura 7. Topologia Multi-estática das Antenas ............................................................................ 8 Figura 8. Tags RFID passivas .......................................................................................................... 9 Figura 9. Primeira disposição das Antenas.................................................................................. 12 Figura 10. Gráfico de Resultados da Experiência 1 ..................................................................... 12 Figura 11. Segunda disposição das Antenas ............................................................................... 13 Figura 12. Gráfico de Resultados da Experiência 2 ..................................................................... 13 Figura 13. Gráfico comparativo das duas experiências............................................................... 15 Figura 14. Backscatter ................................................................................................................. 16 Figura 15. RSSI em função do ângulo da tag ............................................................................... 16 Figura 16. Diagramas de intensidade de leitura para uma antena de polarização circular e altura das tags de 20'' e 60'' respectivamente ............................................................................ 17 Figura 17. Diagramas de intensidade de leitura para uma antena de polarização linear e altura das tags de 20'', 40’’ e 60'' respectivamente .............................................................................. 17 Figura 18. Menu Inicial da Aplicação........................................................................................... 21 Figura 19. Interface de Monitorização de Acessos ..................................................................... 22 Índice de Tabelas Tabela 1. Resultados da Experiência 1 ........................................................................................ 12 Tabela 2. Resultados da Experiência 2 ........................................................................................ 13 ii Lista de Acrónimos API – Application Programming Interface ASTM - American Society for Testing and Materials DETI - Departamento de Electrónica, Telecomunicações e Informática DHCP - Dynamic Host Configuration Protocol DNS - Domain Name System EN – European Standard EPC – Electronic Product Code ERO - European Radiocommunications Office ETSI – European Telecommunications Standard Institute IEC – International Electrotechnical Commission IEEE – Institute of Electrical and Electronics Engineers IP – Internet Protocol ISO – International Organization for Standardization LBT – Listen Before Talk RF – Rádio-Frequência RFID – Radio-Frequency IDentification (Identificação por Rádio-Frequência) RSSI – Received Signal Strength Indication SDK – Software Development Kit SNMP - Simple Network Management Protocol SNTP - Simple Network Time Protocol SQL – Structured Query Language TCP – Transmission Control Protocol UA – Universidade de Aveiro UHF – Ultra High Frequency iii 1 Introdução Nos dias que correm cada vez mais se recorre à tecnologia como meio de transporte de informação e facilidade de interacção com dispositivos. Um problema recorrente na área de controlo de acessos consiste no facto de se ter de fazer uso de meios dispendiosos e inúmeros dispositivos para efectuar um controlo decente. Perante esta problemática o nosso grupo propôs-se a implementar um sistema deste género recorrendo apenas à tecnologia RFID, que perante os meios tradicionais (bandas magnéticas, código PIN, entre outros) apresenta várias vantagens. Claramente com esta solução são gastos menos recursos a médio/longo prazo e consequentemente menos capital é preciso despender. O software inerente é reconfigurável às necessidades e não menos importante, o impacto visual poderá ser praticamente nulo. A tecnologia e os recursos em que o RFID assenta estão cada vez mais enraizados na nossa sociedade hoje em dia, nomeadamente a nível empresarial, em aplicações de controlo de acesso, monitorização e identificação, isto porque, torna-se efectivamente simples o uso de uma tag passiva em pessoas, animais ou objectos, uma vez que estas não necessitam de baterias de alimentação e são relativamente pequenas, sendo que algumas são mais pequenas que um cartão de crédito, e o seu transporte torna-se indiferente para o usuário. É esta abrangência que torna possível o desenvolvimento deste nosso projecto, pois temos à nossa mercê informação diversa, bem como materiais de apoio. Tendo em conta esta linha de pensamento definimos objectivos para o trabalho, e para além de criar o software de gestão da informação recolhida através de RFID, procedemos também a um breve estudo da influência de vários materiais na transmissão e recepção de sinal, e consequente optimização da qualidade do mesmo. Assim definimos a ordem para o projecto (e também a deste relatório) primeiramente com o estudo da tecnologia RFID e do KIT AL-8800 da Alien Technology, utilizado no decorrer do trabalho. Seguidamente, executámos vários testes, retirando conclusões diversas, tornando possível delinear estratégias alternativas. Por fim, o desenvolvimento e optimização do software de controlo de acessos. 1 2 RFID Nesta secção será apresentada a tecnologia RFID utilizada no nosso trabalho. A escolha recaiu sobre o RFID por se tratar de um método de identificação automática, com capacidade de recuperar e armazenar dados remotamente. Estas características vão de encontro aos objectivos deste projecto, fazendo do RFID a escolha natural para tecnologia base do Sistema de Controlo de Acessos planeado. Constarão ainda desta secção uma descrição do Estado da Arte desta tecnologia, as suas normas e regulamentos e um breve ensaio sobre ética e segurança na utilização do RFID. 2.1 Estado da Arte Por norma, a maior parte dos novos avanços numa determinada área tecnológica são provenientes de bases criadas anteriormente à mesma e o RFID não é excepção. O conceito subjacente a esta tecnologia iniciou-se sob os mesmos moldes que actualmente esta detém, a identificação e localização de pessoas, animais ou bens, mais precisamente, ainda durante a Segunda Guerra Mundial, como meio de identificação de aviões. As principais diferenças do controlo por RFID para os sistemas tradicionais residem no facto desta identificação e localização ser feita sem ser necessário ter linha de vista com o utilizador para aceder à informação, capacidade de ler múltiplos itens ou escrever/reescrever, transportar/guardar maiores quantidades de dados e subsistir a ambientes mais hostis. Para a aplicação da tecnologia é necessário estabelecer a comunicação entre duas entidades, o leitor, com antenas, e uma tag. Quanto às antenas podem ser em número superior à unidade com as respectivas vantagens e inconvenientes daí provenientes, e operam normalmente na banda dos 13,56 Mhz para a tecnologia contactless ou nos 865,7 a 867,6Mhz (para a Europa) como é o nosso caso, possibilitando um maior alcance. Relativamente às tags podem ser passivas ou activas; no caso das primeiras não necessitam de alimentação exterior, já que esta é fornecida através das ondas rádio, ao invés das últimas que precisam duma bateria, sendo assim autónomas. O outro elemento, o leitor, está acoplado a uma ou várias antenas, que fará o processamento da informação recebida e controlando tudo isto com um camada de software de suporte. Em baixo temos um exemplo dum sistema completo para a frequência de 13,56 Mhz. Figura 1. Sistema RFID de 13,56MHz 2 Para o sistema funcionar a tag tem de estar ao alcance do campo criado pela antena e daí decorre a transferência de informação. O uso de RFID está bem disseminado como já foi referido, e actualmente é usado em várias empresas e com vários backgrounds tais como cadeias de hipermercados e de retalho, a nível militar, e o muito conhecido sistema de cobrança de portagens da Brisa em Portugal. 2.2 Normas, Regulamentos e Standards O RFID é regulado e guiado por diversos parâmetros definidos internacionalmente por várias instituições que posteriormente se traduzem em normas que devem ser seguidas por todos os utilizadores desta. Desde parâmetros físicos, concepção de software e hardware até à utilização, tudo isto é regulado por instituições como a ASTM [1], IEEE [2], IEC [3], ISO [4] e EPCGlobal [5]. Alguns exemplos destas normas e standards: As aplicações RFID, entre outros sistemas rádio de baixa potência, são reguladas pelas normas ETSI EN 302-208 [6], EN 301-489 [7], EN 300-220 [8] e ERO 70-03 [9] na Europa. Apesar de estes regulamentos actuais serem bastante estritos já foram propostas alterações pelo ETSI que se espera que venham a facilitar o desenvolvimento do RFID no velho Continente. ISO 14223 [10] - transponders RFID em animais. ISO/IEC 14443 [11] - para HF de 13,56Mhz usado por exemplo nos passaportes com chip RFID. ISO 15693 [12] – também para HF de 13,56Mhz usado em cartões de crédito e smart cards que não necessitam de contacto. ISO/IEC 18000 [13] – standard geral de detalhe e informação relativa à transmissão via ar do sinal para várias frequências de funcionamento. ASTM D7435 [14] - standard de teste e medida de performance para transponders RFID passivos em contentores carregados. A EPCGlobal define ainda o standard EPC Class 1 Gen2 [15], proveniente dos anteriores Class 0 e Class 1, que assenta num protocolo de troca de informação entre a tag e o leitor através do ar. Esta nova iteração, para além da correcção de problemas existentes nas anteriores versões, promete ser o standard principal usado pela indústria para os próximos tempos no que diz respeito a tags RFID passivas, como é o caso da usada neste projecto, a ALN-9640 – “Squiggle®” Inlay [16]. A maior instituição electrónica do mundo, o IEEE, já está também a trabalhar numa adição à norma IEEE 802.15 [17], que define standards para aplicações sem fios com baixo consumo de energia, direccionada para o RFID. 3 Em termos de atribuição do espectro usado nesta tecnologia, esta é feita em cada pais/região e não a nível global explicando assim por exemplo as frequências diferentes na Europa e Estados Unidos da América, e regulamentada na sua maioria por instituições ligadas ao governo. Os parâmetros por elas regulados para além do uso do espectro incluem por exemplo a potência transmitida, o espaçamento de canais ou o duty-cycle. 2.3 Ética e Segurança Como em qualquer tecnologia e por mais benéfica que seja, esta não pode desprezar e/ou menosprezar a fronteira onde acaba a mesma e começa a privacidade de cada pessoa. Aliada a esta preocupação existe também a de que nenhuma tecnologia é perfeita, e como tal os problemas de segurança estarão sempre presentes. Neste caso concreto do RFID, já existem vários métodos, disponíveis por toda a internet, de clonar informação de tags e cartões ou mesmo apenas ler informação com antenas de elevado ganho sem o conhecimento do utilizador. Existem diversas associações e sites (por exemplo [18]) que pedem que se pare de usar esta tecnologia para fins mais pessoais como monitorização de registos comerciais dum indivíduo ou mesmo da sua permanente localização como em veículos e alertam para os perigos “iminentes” ligados à mesma. Apesar de tudo, as organizações mundiais e regionais estão cientes e atentas a estes problemas e cada vez mais actuam no sentido de minimizar os mesmos, como podemos ver pela adopção por exemplo da Comissão Europeia [19] de várias recomendações de modo a que as empresas que usam esta tecnologia respeitem os direitos de cada pessoa relativamente à protecção de dados e sua privacidade. 4 3 KIT Alien ALR-8800 O KIT de desenvolvimento da Alien “ALR 8800” contem o leitor ALR 8800 [20], duas antenas “patch” ALR-8610 [21], 150 EPC Class 1 GEN 2 tags [16], um transformador e cabo de alimentação, um cabo de rede, um cabo série e CD com o software para funcionamento do KIT, guia de instalação do hardware, guia de interface do leitor com definição das APIs e amostras de código fonte. Figura 2. Kit de Desenvolvimento da Alien 3.1 Leitor ALR 8800 O principal elemento deste KIT é, sem surpresa, o leitor ALR-8800. É o leitor que envia a energia para detecção de tags e faz a leitura da energia reflectida: trata-se do cérebro de toda a operação. Figura 3. Leitor ALR-8800 5 Eis as principais características deste componente: A arquitectura do leitor é baseada num processador XScale, usando um sistema operativo baseado em Linux, com 64 Mbytes de memória RAM e 32 Mbytes de memória Flash. Suporta os seguintes protocolos de rede: DHCP, TCP/IP, SNTP, DNS e SNMP. Está preparado para a detecção de tags do tipo EPC Class 1 Gen 2, ISO 18000-6c. O protocolo de leitura é propriedade da Alien (Alien Reader Protocol™) e é passível de actualizações com vista à leitura de protocolos de leitura de EPC mais recentes. O leitor opera na banda de frequências dos 865.6MHz aos 867.6MHz, fazendo uso de 10 canais, espaçados de 200KHz, gerando energia RF no valor de 2 watts ERP. As comunicações entre leitor e computador podem ser efectuadas via RS-232 ou LAN TCP/IP. O SDK do leitor suporta linguagem Java e .NET. A gama de temperaturas para as quais o funcionamento de leitor é ideal situa-se entre os -20°C e os 50°C. O leitor ALR-8800 tem um peso de 2.0kg, com dimensões de 28cm x 22.9cm x 5.6cm. Como seria de esperar o leitor está preparado para operar de acordo com as normas e regulamentos europeus para o RFID, obedecendo portanto às normas ETSI EN 302-208, EN 301-489, EN 300-220. O leitor ALR-8800 possui ainda quatro portos para antenas, um porto para antena LBT (Listen Before Talk), uma porta de alimentação, uma porta série, uma porta de rede e uma porta I/O, como se pode ver nas figuras abaixo: Figura 4. Leitor ALR-8800 6 Por último, atentando à figura à direita, o leitor tem indicadores LED relativos a características de funcionamento, entre os quais Power, antenas e CPU. Figura 5. LEDs de Diagnóstico 3.2 Antenas Como já vimos o KIT de desenvolvimento da Alien faz-se acompanhar de duas antenas da série ALR–8610. Esta família de antenas UHF foi especialmente desenvolvida para um desempenho optimizado quando usadas em conjunto com leitores RFID Alien Technology. Estas antenas estão certificadas para uso com o leitor ALR-8800, são respeitantes da norma ETSI EN 302 208 e projectadas para frequências na banda 865-868 MHz. As antenas do KIT utilizado no decorrer desta experiência são as ALR–8610AC que se distinguem por ter polarização circular, através da qual distribuem a energia UHF uniformemente num padrão radial simétrico, sendo assim possível a leitura de tags RFID independentemente da orientação. Vejamos as especificações das antenas “patch” usadas: Gama de frequências: 865-965 MHz Polarização: Circular Ganho: 5.5 dBi Largura de feixe: < 70⁰ Impedância de Entrada: 50Ω Cabo: 6 metros LMR-195 Dimensões: 25cm x 25cm x 3,8 cm Perdas de Retorno: < - 15dB Figura 6. Antena ALR-8610AC Temperatura de Utilização: 0 ⁰-50 ⁰ As antenas são usadas pelo leitor com base no protocolo de leitura Alien, que recorre a uma topologia multi-estática para melhores resultados, i.e. permite que as antenas alternem as funções de emissor e receptor entre si. Na prática, cada antena serve como ponto de leitura e emissor não simultaneamente, ou seja, ao usar duas antenas conseguem-se obter dois pontos de leitura distintos, ao invés de um. 7 Com esta topologia as antenas funcionam aos pares: para uma situação em que haja quatro antenas, enquanto a primeira antena estiver a emitir a segunda opera como receptor, invertendo-se de seguida os papéis e o mesmo se passa, de forma independente, para o segundo par, composto pela terceira e quarta antena. No fundo, tendo em conta que o revezamento de funções se passa a uma velocidade elevada, consegue-se obter quatro pontos de leitura diferentes, com quatro antenas. Figura 7. Topologia Multi-estática das Antenas Observando a figura acima constata-se facilmente o conceito de topologia multiestática: na primeira série de antenas cabe às antenas ímpares emitir a energia UHF enquanto as pares servem como pontos de leitura; de seguida as antenas trocam de funções, passando as antenas 1 e 3 a receberem e as antenas 2 e 4 a emitirem. Como resultado desta operação consegue-se obter quatro pontos de leitura diferentes, usando apenas quatro antenas. Como visto anteriormente, o leitor ALR-8800 tem quatro portos para antenas, no entanto o KIT apenas traz duas antenas. Numa das secções seguintes será discutido o impacto de um maior número de antenas. 8 3.3 Tags As tags incluídas neste KIT são tags passivas, i.e. não possuem bateria própria, necessitando de uma fonte externa (sinal RF emitido pelo leitor) para provocar a transmissão de sinal, mais especificamente ALN-9640 – “Squiggle®” Inlay. As tags usadas cumprem com a norma definida pela EPCGlobal, o standard EPC Class 1 Gen 2, mais seguida a nível industrial para tags passivas, a nível global. Estas vêm pré-programadas com um número de série, que permite a sua distinção e fácil identificação e possuem 512 bits de memória para armazenamento de dados. Figura 8. Tags RFID passivas 9 4 Sistema de Controlo de Acessos Neste trabalho foi desenvolvido um Sistema de Controlo de Acessos, com base na tecnologia RFID, essencialmente vocacionado para efectuar o controlo de acessos em conferências. Apesar de direccionado para essa aplicação o software criado pode ser facilmente modificado para outros objectivos: com a alteração dos campos da base de dados actual para características de produtos é possível adaptar o sistema a uma linha de produção; pode ser utilizado para eventos desportivos, com uma função que faça a diferença entre tempos de partida e chegada, disponibilizando automaticamente esse, entre outros, dados ao utilizador; o nosso Sistema de Controlo de Acessos oferece possibilidades quase ilimitadas bastando uma simples actualização de software. As duas características que estamos certos que farão do nosso sistema uma opção viável e merecedora da preferência dos utilizadores são a capacidade de apresentar num ecrã em tempo real os dados do utilizador e fazer um registo fotográfico do utilizador quando este é identificado, sendo apresentada a fotografia capturada no ecrã também e ainda armazenada para posterior consulta. A utilidade destas duas funcionalidades é enorme: para além da sua aplicação em colóquios também em linhas de produção será útil guardar o registo fotográfico dos produtos ou em aplicações de segurança, enquanto a apresentação dos dados do utilizador em tempo real será bastante conveniente num evento desportivo em que o utilizador ao chegar à meta terá logo apresentado num ecrã os seus tempos. Assim, acreditamos que a nossa solução de Controlo de Acessos é um claro exemplo dos benefícios que a tecnologia RFID poderá trazer a este tipo de situações. 10 5 Testes ao Sistema É nesta fase que se procederá aos testes de rádio, onde se tentará fazer uma estimativa teórica e empírica do alcance do leitor e ainda determinar materiais que possam melhorar o desempenho da detecção de tags. Para o cálculo teórico será usada a fórmula aproximada de perdas no espaço, tendo em conta a potência transmitida pelo leitor e a sensibilidade deste, assumindo uma total reflexão da energia recebida pela tag. Mas como no mundo real os aspectos teóricos tendem a degradar-se, a identificação de uma tag por parte do leitor RFID é fortemente condicionada por elementos comuns, tais como interferência de outras fontes electromagnéticas, reflexão e absorção do sinal transmitido, entre outros. É por isso vital a realização de testes para alcançar um resultado real do alcance de detecção de tags. Para isso o KIT foi montado num extremo da sala 345 do DETI-UA, ou seja um ambiente sujeito a interferências de rádio normais. Para se efectuar a leitura da tag, esta é transportada numa bolsa de cartões de identificação na zona do peito do utilizador. O utilizador mover-se-á em direcção ao leitor RFID a uma velocidade constante. 5.1 Resultados Teóricos Com base nos conhecimentos adquiridos na disciplina de Sistemas de Rádios Dedicados vamos agora fazer uma estimativa daquela que será a performance esperada para o nosso sistema. Sabendo que o leitor RFID emite 2W (33 dBm), a uma frequência média de 866,6 MHz (λ=0,346 m), que possui uma sensibilidade de – 25 dBm e que e (fórmula aproximada das perdas em espaço livre [22]) Então, o que leva a que Ou seja, dadas as características do leitor usado, é possível fazer uma estimativa rudimentar (dado que se está a considerar que a tag RFID reflecte toda a potência recebida) de um alcance máximo, e sob condições ideais, de 10.94 metros de alcance de leitura. 11 5.2 Resultados Práticos Os testes foram efectuados tendo em conta dois factores: disposição das antenas e material usado para isolar a tag do contacto com o corpo humano. 5.2.1 Primeira disposição das antenas: Lado a lado, espaçadas de 1m, orientadas na mesma direcção. Figura 9. Primeira disposição das Antenas Material Roupa Esponja Alumínio Cartão Plástico Madeira 4,7 5,4 0,2 4,2 4,4 4,6 4,8 6,1 0,1 4,5 5 5 Medições (m) 4,8 5,2 0,1 4,2 5,2 4,5 4,5 5,3 0,2 4,5 4,6 4,7 4,6 5,6 0,1 4,6 4,7 4,4 Média (m) 4,68 5,52 0,14 4,4 4,78 4,64 Desvio Padrão (m) 0,116619 0,318748 0,04899 0,167332 0,285657 0,205913 Variância (m) 0,0136 0,1016 0,0024 0,028 0,0816 0,0424 Tabela 1. Resultados da Experiência 1 Os resultados obtidos são bastante credíveis uma vez que a sua dispersão estatística é relativamente reduzida, verificando o maior desvio padrão para a maior distância obtida, e este diminui com a diminuição da distância, ou seja, para resultados menores há uma maior precisão. 6 5 Roupa 4 Esponja 3 Alumínio 2 Cartão 1 Plástico 0 Madeira 1 Figura 10. Gráfico de Resultados da Experiência 1 12 5.2.2 Para a segunda disposição das antenas: Lado a lado, separadas de 0,4λ (aproximadamente 14 cm), orientadas na mesma direcção. Figura 11. Segunda disposição das Antenas Material Roupa Esponja Alumínio Cartão Plástico Madeira 4,6 6,3 0,4 5,8 4,6 4,7 4,7 5,3 0,4 4,5 4,5 5 Medições (m) 5,2 5,2 0,4 4,3 5,1 4,6 5 6,1 0,4 4,8 5,2 4,9 5,3 5,3 0,4 4,9 5,3 5,3 Média (m) 4,96 5,64 0,4 4,86 4,94 4,9 Desvio Padrão (m) 0,272764 0,463033 0 0,51614 0,32619 0,244949 Variância (m) 0,0744 0,2144 0 0,2664 0,1064 0,06 Tabela 2. Resultados da Experiência 2 Nesta segunda experiência optou-se por distanciar as antenas de 0,4λ, isto porque como se pode verificar em [23], é a esta distância que os sinais provenientes de ambas as antenas terão correlação nula, o que significa que é esta distância de separação que possibilitará os melhores resultados. Neste caso os resultados obtidos são bastante aceitáveis apesar de se verificar que a sua dispersão estatística é maior relativamente aos resultados anteriores. 6 5 Roupa 4 Esponja 3 Alumínio 2 Cartão 1 Plástico 0 Madeira 1 Figura 12. Gráfico de Resultados da Experiência 2 13 5.3 Análise de Resultados 5.3.1 Experiência 1 Analisando os resultados obtidos pode-se verificar que ao usar a esponja como material de isolamento entre o corpo e a tag, obtém-se uma maior distância de leitura, ou seja, a esponja é o material que leva a uma melhor imunidade às interferências. Nos casos em que não foi utilizado material isolante e em que o material isolante foi o cartão, plástico ou madeira constata-se a obtenção de resultados semelhantes. A excepção é o alumínio cuja inclusão neste estudo se prende com a sua acção reflectora enquanto metal, cujos efeitos são nefastos para a detecção das tags, tornando-a possível a apenas escassas dezenas de centímetros. Os metais, como se sabe, reflectem ondas RF, o que leva a que o alumínio nesta situação actue como elemento perturbador do sistema. Tendo isto em conta, o alumínio é o material indicado quando o objectivo é a obstrução da detecção da tag. Os valores do alcance obtidos para a situação em que não foi usado qualquer material, sendo portanto a tag separada do corpo apenas pela roupa do utilizador, são bastante positivos uma vez que se encontram quase ao mesmo nível do melhor material isolador estudado. Partindo deste facto pode-se concluir que uma boa abordagem para o uso do sistema de controlo de acesso, não passa pela utilização de materiais isolantes para as tags, uma vez que estes não fornecem uma melhoria substancial para a distância de leitura. 5.3.2 Experiência 2 Também nesta situação se pode observar que o material esponja é o que apresenta uma maior distância de leitura, apesar de relativamente aos outros materiais continuar a não ser substancial a diferença entre distâncias. Este facto reforça a ideia de que a esponja é o melhor isolador para colocar entre a tag e um utilizador. Relativamente ao caso em que não há material ou em que o material é cartão, plástico ou madeira, obteve-se resultados mais uma vez muito próximos o que indica que estes materiais apresentam características de isolamento semelhantes, como já se viu na experiência anterior. O alumínio demonstra mais uma vez as suas capacidades de perturbador do sinal. À semelhança da primeira experiência também aqui se pode concluir que o uso de materiais para isolamento entre a tag e o utilizador não traz nenhum benefício relevante do ponto de vista do melhoramento do desempenho do sistema, uma vez que o uso da esponja para obter apenas um ganho em alcance de aproximadamente meio metro não se justifica. 14 Por fim, resta comparar os resultados obtidos para as duas experiências para poder retirar algumas ilações sobre o impacto da distância entre antenas. 6 5 4 3 Experiência 1 Experiência 2 2 1 0 Roupa Esponja Alumínio Cartão Plástico Madeira Figura 13. Gráfico comparativo das duas experiências Verifica-se que a orientação das antenas influencia os resultados das distâncias máximas obtidas: independentemente do material a segunda disposição fornece uma melhor resposta para o sistema obtendo assim uma maior distância de leitura. Esta melhoria da primeira para a segunda experiência deve-se ao facto da distância ser 0.4λ, que como se viu proporciona os melhores resultados, já que é para esta distância que se atinge uma correlação nula dos sinais oriundos das antenas. Assim sendo, é recomendável o uso das antenas separadas λ, de neste 0.4 caso aproximadamente 14 centímetros. 5.3.3 Anomalias observadas: No decorrer da experiência por vezes observaram-se anomalias nos resultados obtidos. Estas anomalias observaram-se quando o utilizador ao caminhar em direcção ao leitor RFID e efectuava algum tipo de movimento mais brusco, perto do limiar de detecção, resultava numa leitura da distância nesse mesmo momento e assim comprometendo a aquisição do valor de distância relativamente a uma situação mais normal. Para explicar este fenómeno é necessário entender primeiro o funcionamento do nosso sistema ao nível de rádio: 15 Figura 14. Backscatter As tags RFID passivas não utilizam um transmissor rádio; em vez disso usam a onda RF enviada pelo leitor tanto como fonte de energia, como para a reflectir de volta, adicionando ao sinal reflectido as suas informações próprias, permitindo ao leitor identificar a tag. Dá-se a esta técnica o nome de backscatter (a figura acima é um exemplo deste mecanismo). Tendo em conta o mecanismo de operação das tags é natural que o seu ângulo relativamente ao leitor seja um factor importante, visto que pode afectar a capacidade de reflexão das tags e consequentemente a sua detecção. Verifique-se os resultados obtidos em [24], onde foi efectuado um estudo detalhado da influência do ângulo da tag, a uma distância constante: Figura 15. RSSI em função do ângulo da tag Como se pode constatar, dependendo do ângulo de orientação da tag o RSSI pode variar drasticamente, o que justifica o ocorrido aquando o movimento abrupto das tags. Outro aspecto bastante relevante na explicação deste fenómeno é a altura das tags relativamente às antenas [25]. No limiar de detecção, era possível, por vezes, detectar a tag fazendo um movimento brusco, o que acontece porque ao fazer esse movimento consegue-se fazer a tag apanhar energia suficiente para se activar. No limite da zona de detecção as leituras são imprecisas e falíveis, devido à influência do meio, e.g. chão de cimento, estruturas 16 metálicas e até o movimento de pessoas, o que leva a que com a agitação da tag esta consiga capturar um raio de energia que não seria possível de outra forma. Como se pode ver no diagrama da figura 16, a capacidade de leitura está relacionada com a altura da tag relativamente às antenas: Nota: os diagramas são uma representação da intensidade de leitura numa área de 30’x40’ (9m x 12m), em que as cores são indicadores da intensidade, decrescendo da seguinte forma Vermelho> Azul-escuro> Verde> Azul-claro> Rosa (onde já não há leitura). Antena Antena Figura 16. Diagramas de intensidade de leitura para uma antena de polarização circular e altura das tags de 20'' e 60'' respectivamente Para uma altura de 20’’ (0.508 metros) consegue-se um alcance de cerca de 23’ (7 metros) enquanto para uma elevação de 60’’ (1.524 metros) esse valor é reduzido para 20’ (6.1 metros), ou seja 1 metro de diferença na altura das tags reduz o alcance de detecção num valor bastante semelhante. Para melhor visualizar o efeito dos movimentos da tag observe-se as figuras abaixo: Antena Antena Antena Figura 17. Diagramas de intensidade de leitura para uma antena de polarização linear e altura das tags de 20'', 40’’ e 60'' respectivamente 17 Como se pode ver no diagrama da altura de 60’’ (1.524 metros) a uma distância de 28’ (8.534 metros) não existe leitura nesta zona (rosa). Ao baixar a altura da tag para 20’’ (0.508 metros), passa-se a estar numa zona verde/azul-claro, como se pode constatar no primeiro diagrama, o que significa que passa a haver leitura, ou seja, com o movimento brusco da tag esta pode alterar a sua elevação o suficiente para passar duma área onde não haja leitura, para outra onde seja possível. Estas áreas de não-leitura, presentes tanto nos diagramas da figura 16 como nos da figura 17, devem-se às reflexões originadas pelas características do meio atrás referidas, i.e. em certas zonas, por exemplo os 28’ (8.534 metros) no terceiro diagrama da figura 17 não existe detecção porque nesta zona as ondas reflectidas cancelam as ondas que deveriam incidir na tag, resultando num “ponto morto” de leitura. Em suma, a disposição relativa das tags às antenas, seja elevação ou ângulo de orientação, têm uma importância fundamental nos resultados do sistema, podendo o seu uso apropriado permitir um aumento do alcance de leitura. Outra questão interessante de analisar é a interferência causada pela proximidade da tag com o corpo humano. Numa óptica de uso de tags para identificação pessoal este é um grande desafio a ultrapassar, porque como se sabe [26] materiais líquidos absorvem ondas RF. Visto que a percentagem de água no corpo humano é bastante elevada, cerca de 75%, ao transportar a tag em contacto consigo o utilizador estará a diminuir a potência do sinal (energia é absorvida pela água contida no corpo) o que causará uma diminuição do alcance de leitura ou até inviabilizará a detecção da tag. Para combater este problema recorreu-se a materiais que permitissem isolar, i.e. distanciar, as tags do contacto com o corpo. Como seria de esperar, o material que permitiu melhores resultados foi a esponja, visto que dos materiais utilizados era o que tinha maior espessura e consequentemente maior distância do corpo. Uma das soluções actuais para esta situação é o uso de frequências mais baixas, daí que as aplicações RFID na medicina sejam a frequências de 13MHz, por exemplo. 18 6 Estratégias Alternativas Analisando o trabalho realizado chegou-se à conclusão que existem algumas alternativas a considerar, com expectativas de melhoria dos resultados. O primeiro factor alvo de consideração é invariavelmente o leitor: tendo em conta as normas europeias, pelas quais Portugal se rege, o leitor ALR-8800 é a única opção oferecida pela Alien Technology. Assim, foram tidos em conta leitores de marcas diferentes. Após uma pesquisa no mercado de leitores RFID de longo alcance obtiveram-se alternativas como o Sirit IN510 [27], Impinj Speedway Revolution [28] e Motorola XR480EU [29]. Segundo [30] e [31], estes três modelos indicados são os que atingem a performance mais alta de todos os modelos disponíveis no mercado europeu. O modelo da Sirit lidera na capacidade de detecção de tags, distância de leitura e desempenho em testes em ambientes industriais, seguido pelo Sirit, cabendo ao leitor da Motorola o último lugar do pódio. Concluise então que ao substituir o leitor actual por um Sirit IN510 (preferencialmente) seria expectável uma melhoria dos resultados actuais. O próximo elemento a examinar é as antenas, susceptíveis de várias alterações: o número de antenas ser aumentado ou serem substituídas por antenas com características diferentes e o uso de uma antena LBT. Como explicado anteriormente, as antenas são usadas numa topologia multi-estática, pelo que a cada antena corresponde um ponto de leitura. Atentando a este facto, estender o número de antenas usadas a quatro, de forma a fazer uso de todos os portos disponíveis no leitor, é à partida uma melhoria considerável quer da distância atingida, quer do número de tags detectados. Com esta alteração haveria assim quatro antenas com posições e localizações diferentes, prontas a detectar tags duma maneira mais eficiente. Por outro lado, a substituição das antenas por outras com características diferentes também traria melhorias ao nosso sistema de controlo de acessos. Das especificidades apresentadas o ganho é a mais influente: actualmente tem-se um ganho de 5dBi e ao aumentá-lo conseguir-se-ia uma melhoria dos resultados obtidos. Uma antena a ponderar seria a ISC.ANTU250 [32], passando o ganho das antenas a ser de 8,3dBi (um aumento de 3,3dB), o que certamente resultaria numa ampliação da abrangência da detecção de tags. Outra característica que pode ser alterada é a polarização: as antenas actuais têm polarização circular e ao serem trocadas por antenas com polarização linear o ganho estaria concentrado num só eixo, levando a um maior alcance e penetração da leitura. Dentro da mesma família das antenas utilizadas temos as ALR–8610AL [21], com especificações bastante semelhantes, divergindo apenas na polarização que é linear e no ganho que seria 0,5dB maior. Comparando as figuras 16 e 17, facilmente se observa que uma antena linear tem um maior alcance: na figura 16, para uma antena com polarização circular apenas há leitura até uma distância de 23’, para uma elevação de 20’’, enquanto na figura 17, para uma antena com polarização linear o alcance de leitura chega aos 40’, ou seja, com a troca das antenas circulares por lineares há um aumento considerável do alcance de detecção (quase duplicou). 19 Por fim, outro aspecto a contemplar é a utilização de uma antena LBT. Todavia, dado o contexto da experiência, esta não é uma alteração proveitosa: uma antena LBT revela-se útil em ambientes densos de leitores RFID, ou seja, uma antena deste tipo é vantajosa numa situação em que existam vários leitores a operar em proximidade uns dos outros, em que esses vários leitores, com várias antenas, estariam a emitir ao mesmo tempo, tornando o ambiente ruidoso, e resultando numa maior dificuldade dos leitores em “escutar” a resposta das tags, degradando-se assim a performance do sistema. Dado que para o nosso caso em particular fazemos uso de apenas um leitor, uma antena LBT não surge como um melhoramento suficientemente expressivo. De maneira a alcançar resultados o mais optimizados possíveis, a solução mais recomendável passaria pela mudança do leitor actual por um Sirit IN510, visto ser o leitor mais recomendado pelos especialistas. Contudo, na impossibilidade desta opção, poder-se-ia enveredar por uma fusão das estratégias alternativas (vantajosas) acima estudadas: a substituição das antenas por antenas com um ganho superior e com polarização linear, tais como as antenas ALR-810AL descritas anteriormente ou as PA-082507 [33], cujo aumento de ganho seria ainda mais significativo (de 5,5dBi para 7dBi) e um aumento de duas para quatro antenas. Resumindo e concluindo, um sistema de controlo de acessos com as alterações propostas levaria à obtenção de melhores resultados, sendo possível alcançar a detecção de tags RFID a distâncias bastante superiores. 20 7 Software A chave do sucesso do nosso sistema de controlo de acessos é o software desenvolvido, que permite a identificação e registo fotográfico dos utilizadores. Para isso recorreu-se à linguagem de programação Java [34] e uma base de dados em MySQL [35]. Foi utilizada a linguagem de programação Java uma vez que é uma linguagem robusta, bastante versátil e é uma das linguagens para as quais a Alien Technology desenvolveu uma API para o ALR-8800. Uma vez que o nosso software exigia a utilização de uma base de dados optámos pelo MySQL visto ser uma base de dados livre e de razoável integração num programa em Java e também por permitir que no futuro se possa desenvolver um site que possibilite que em qualquer sítio do mundo se possa aceder/controlar os acessos de um determinado local. A ligação entre PC e leitor é feita através de TCP/IP por se tratar de uma forma comum de comunicação e de configuração bastante simples. O que é que o SoftID faz? Monitoriza acessos Guarda fotografias de cada acesso Permite introduzir/editar/remover utilizadores Figura 18. Menu Inicial da Aplicação Como se pode ver pela figura 18 o SoftID é um programa bastante simples, logo a sua utilização é extremamente intuitiva. A figura 19 mostra como é o ambiente de monitorização de acessos que o SoftID proporciona. 21 Figura 19. Interface de Monitorização de Acessos Uma vez que o SoftID utiliza uma base de dados do tipo MySQL a instalação do programa não é tão simples como se poderia esperar. De modo a facilitar o uso do SoftID foi criado um pequeno manual de instalação, que se encontra anexado a este relatório, onde estão disponíveis mais pormenores sobre este software. 22 8 Conclusão Este relatório apresenta um Sistema de Controlo de Acessos baseado na tecnologia RFID. Para o efeito recorreu-se ao leitor RFID de longo alcance Alien ALR-8800, a duas antenas ALR–8610AC e a tags passivas. Foi ainda desenvolvida uma base de dados e software que permitam a identificação dos utilizadores e o seu registo fotográfico. Como se pode confirmar na figura 19 na secção de “Software”, o Sistema foi criado com sucesso, visto que cumpre os três objectivos principais: detecção de utilizador, apresentação dos seus dados e captura fotográfica (e sua apresentação também). Tudo isto sem descurar a interface que é bastante simples e user friendly. Os resultados obtidos permitem concluir que é possível a detecção, em média, a partir dos 5 metros de distância. Estes resultados são satisfatórios, contudo, como visto na secção “Estratégias Alternativas” estes poderiam ser melhorados com a troca do leitor actual por um modelo com melhores características, que levaria a um aumento do alcance para pelo menos do dobro [31], ou o uso de quatro antenas de um modelo linear com maior ganho. Outras ilações que se podem tirar deste trabalho é que existem alguns factores que podem prejudicar o sistema rádio e até arruína-lo por completo. O primeiro é o contacto com materiais como metal, que reflecte a radiação RF, ou a água que tem o efeito exactamente oposto, absorve-a. Outros aspectos relevantes a ter em conta são o ângulo e a altura da tag em relação às antenas, que podem diminuir o alcance de leitura caso não seja o apropriado. O efeito destes agentes destabilizadores pode ser minimizado no primeiro caso recorrendo a equipamentos RFID de menor frequência, perdendo em alcance mas conseguindo actuar nas proximidades de materiais que provocam interferência, e no segundo caso fazendo uso da tag no ângulo mais adequado, 0⁰ de acordo com [25], e à altura mais apropriada que poderá variar entre os 20’’ e os 60’’ (ver figuras 16 e 17). Com a realização deste projecto o grupo tomou consciência não só das vantagens e limitações do RFID, mas também de um exemplo prático da sua aplicação. Com a elaboração deste relatório pretendemos ser uma fonte de informação e inspiração para trabalhos posteriores na mesma área. 23 9 Referências Bibliográficas [1] http://www.astm.org [2] http://www.ieee.org [3] http://www.iec.ch [4] http://www.iso.org [5] http://www.epcglobalinc.org [6] http://portal.etsi.org/Docbox/ERM/Open/ERM%20TG34/en_30220801v010102o.pdf [7] http://www.cdt21.com/products/compliance/pdf/EN301_489_v010401.pdf [8] http://rfm.com/company/etsi.pdf [9] http://www.erodocdb.dk/docs/doc98/Official/Pdf/Rec7003e.pdf [10] http://www.iso.org/iso/iso_catalogue/catalogue_tc/catalogue_detail.htm?csnumber=33405 [11] http://www.iso.org/iso/iso_catalogue/catalogue_ics/catalogue_detail_ics.htm?csnumber=287 28&ICS1=35&ICS2=240&ICS3=15 [12] http://www.iso.org/iso/iso_catalogue/catalogue_tc/catalogue_detail.htm?csnumber=30995 [13] http://www.iso.org/iso/catalogue_detail.htm?csnumber=34112 [14] http://www.astm.org/Standards/D7435.htm [15] http://www.epcglobalinc.org/standards/uhfc1g2 [16] http://www.alientechnology.com/docs/products/DS_ALN_9640.pdf [17] http://www.ieee802.org/15/pub/SGrfid.html [18] http://www.spychips.com [19] http://www.anacom.pt/render.jsp?contentId=947979 [20] http://www.alientechnology.com/docs/products/DS_ALR_8800.pdf [21] http://www.sarfid.com.tr/en/pdf/a/alien-antenna.pdf [22] http://en.wikipedia.org/wiki/Path_loss 24 [23] A. Rocha. “Planeamento de Comunicações Móveis”, Universidade de Aveiro, 2009. http://www.fileshost.com/download.php?id=BEE191681 [24] http://220.156.188.21/CDAC/ASCNT_2009/ASCNT%202009/Paper/Ubiquitous/Abstract52.pdf [25] “RF Coverage 2005 UHF”, Alien Technology, 2005. http://www.fileshost.com/download.php?id=FF5834EA1 [26] P. J. Sweeney II. “RFID for Dummies”, John Wiley & Sons, 2005. http://books.google.pt/books?id=Gb6w54X7Kw0C&printsec=frontcover&dq=rfid+for+dummie s&cd=1#v=onepage&q=&f=false [27] http://www.sirit.com/Fixed_RFID_Readers.asp [28] http://www.impinj.com/products/reader-speedwayrev.aspx?ekmensel=c580fa7b_215_0_3783_6 [29] http://www.motorola.com/Business/USEN/Business+Product+and+Services/RFID/RFID+Readers/XR480+RFID+Reader+for+European+ Deployments_US-EN [30] Odin Technologies. “European RFID Reader BenchmarkTM”, In Sirit’s Webinar, 2007. http://www.mifare-card.com/download/ODINBenchmark.pdf [31] http://www.cispertechnologies.eu/downloads/Impinj_Speedway_Revolution_Presentation.pd f [32] http://www.fqingenieria.es/01_Rfid/04_UHF%28865MHz%29/02_LARGA_DISTANCIA/02_ANT ENAS/00_ANT250/arxius_es/UHF%20ANT250_V11_221205.pdf [33] http://www.ft-rf.com/eng/front/bin/ptdetail.phtml?Part=PA-082507&Category=54 [34] www.java.com [35] http://www.mysql.com 25 10 Agradecimentos Gostaríamos de deixar o nosso agradecimento às várias pessoas que tiveram um contributo significativo no nosso projecto, nomeadamente o Senhor Simões do DETI, João Vilaça da Creative Systems, Stephen Crocker e Victor Vega da Alien Technology e Mark Roberti, editor do site "RFID Journal". Não podemos deixar de fazer uma referência especial ao apoio e motivação proporcionado pelo Professor Doutor Nuno Borges Carvalho. 26

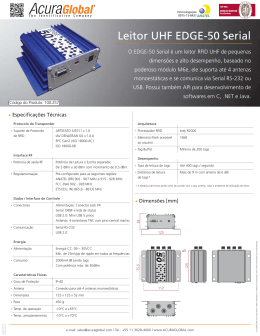

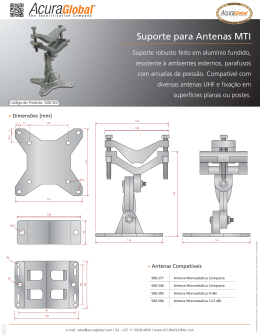

Baixar