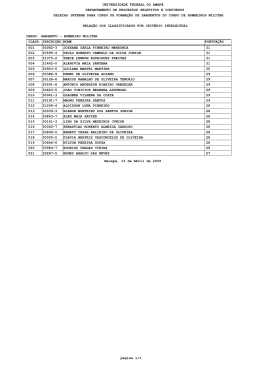

REDES DE COMUNICAÇÃO Pedro Ismar Maia de Souza Júnior Redes de Comunicação Pedro Ismar Maia de Souza Júnior REDES DE COMUNICAÇÃO Campo Grande – MS 2007 Pedro Ismar Maia de Souza Junior Copyright © 2007 – Pedro Ismar Maia de Souza Júnior Projeto Gráfico e Editoração Eletrônica Pedro Ismar Maia de Souza Júnior ([email protected]) Impressão e Acabamento Capa Montagem com fotos da Internet - NASA Revisão Heloisa Helena Nunes da Cunha Maia de Souza ([email protected]) Redes de Comunicação Pedro Ismar Maia de Souza Júnior REDES DE COMUNICAÇÃO Pedro Ismar Maia de Souza Junior Sumário Introdução .............................................................................................................................. 1 Capítulo 1 ............................................................................................................................... 3 HISTÓRICO.......................................................................................................................................................3 Capítulo 2 ............................................................................................................................... 4 O QUE É REDE DE COMPUTADORES?...................................................................................................................4 O QUE INDICA A NECESSIDADE DE UMA REDE?....................................................................................................6 QUAIS OS SERVIÇOS DE REDE?...........................................................................................................................10 SEGURANÇA DE REDE .......................................................................................................................................11 Capítulo 3 ............................................................................................................................... 19 ELEMENTOS DE REDE .......................................................................................................................................19 SISTEMA OPERACIONAL DE REDE (S.O.R.) ........................................................................................................19 CLIENTE-SERVIDOR ..........................................................................................................................................22 DOWNSIZING E RIGHTSIZING .............................................................................................................................23 TCO ...............................................................................................................................................................24 PROTOCOLO .....................................................................................................................................................29 Polling, Selection e Contention...................................................................................................................31 BSC............................................................................................................................................................32 X.25 ...........................................................................................................................................................32 FRAME RELAY..........................................................................................................................................33 ATM e WATM.............................................................................................................................................34 FDDI..........................................................................................................................................................36 IPX/SPX .....................................................................................................................................................38 NetBios / NetBeui .......................................................................................................................................38 TCP/IP............................................................................................................................................................38 DHCP ........................................................................................................................................................41 DNS ...........................................................................................................................................................41 ARP............................................................................................................................................................42 RARP .........................................................................................................................................................42 ICMP .........................................................................................................................................................42 IGMP .........................................................................................................................................................43 Protocolo de roteamento em TCP/IP...........................................................................................................43 RIP.............................................................................................................................................................44 OSPF .........................................................................................................................................................44 EGP ...........................................................................................................................................................44 IGP ............................................................................................................................................................44 PPP............................................................................................................................................................44 Portas de Comunicação..............................................................................................................................45 Como se comunicar o TCP/IP.....................................................................................................................46 IPv4 ...........................................................................................................................................................46 Solução paliativa........................................................................................................................................48 Máscara de sub-rede ..................................................................................................................................51 INTRODUÇÃO AO IPV6 ......................................................................................................................................52 Como o IPv6 será aplicado?.......................................................................................................................53 Datagrama.................................................................................................................................................54 Cabeçalho ..................................................................................................................................................54 Fragmentação ............................................................................................................................................55 Endereçamento...........................................................................................................................................56 Transição e Codificação de Endereços IPv4 ...............................................................................................58 Notação......................................................................................................................................................58 Segurança ..................................................................................................................................................58 Identificação do Tipo de Serviço.................................................................................................................59 Auto-configuração......................................................................................................................................59 Resumidamente o que é relevante no IPv6...................................................................................................59 Transição entre IPv4 e IPv6........................................................................................................................60 Redes de Comunicação Resumo comparativo entre o IPv4 e o IPv6 .................................................................................................60 VOZ SOBRE IP - VOIP.......................................................................................................................................62 WAP (WIRELESS APPLICATION PROTOCOL) ......................................................................................................63 PROTOCOLO PARA GERÊNCIA DE REDES .............................................................................................................64 SNMP.........................................................................................................................................................65 RMON........................................................................................................................................................65 MÉTODO DE ACESSO.........................................................................................................................................67 COM CONTENÇÃO ............................................................................................................................................69 Aloha .........................................................................................................................................................69 CSMA e variações ......................................................................................................................................69 REC-RING .................................................................................................................................................71 ACESSO SEM CONTENÇÃO ................................................................................................................................72 Passagem de permissão ou token passing....................................................................................................72 Slots ou escaninhos ....................................................................................................................................72 Passagem de permissão em barra ...............................................................................................................72 Outras........................................................................................................................................................73 ACESSO ÀS REDES ÓPTICAS ..............................................................................................................................73 Slotted-Aloha/PA (Police Access) ...............................................................................................................73 TDMA-C ....................................................................................................................................................73 Outros........................................................................................................................................................73 Capítulo 4 ............................................................................................................................... 74 TOPOLOGIA DE REDE ........................................................................................................................................74 TIPOS DE TOPOLOGIAS E SUAS CARACTERÍSTICAS ................................................................................................75 Estrela .......................................................................................................................................................75 Barra .........................................................................................................................................................76 Anel ...........................................................................................................................................................78 EQUIPAMENTOS DE REDE E CABOS .....................................................................................................................81 Nível Físico ................................................................................................................................................82 Nível de Enlace ..........................................................................................................................................82 Nível de Rede .............................................................................................................................................82 Gateway .....................................................................................................................................................83 Processador de comunicação......................................................................................................................83 Processador de comunicação remoto ..........................................................................................................83 Multiplexador.............................................................................................................................................84 Repetidores ................................................................................................................................................84 Modem .......................................................................................................................................................84 HUB...........................................................................................................................................................88 Switch ........................................................................................................................................................89 Roteador ....................................................................................................................................................91 Interface Ethernet.......................................................................................................................................92 Fast Ethernet..............................................................................................................................................93 Giga Ethernet.............................................................................................................................................94 10 Giga Ethernet ........................................................................................................................................94 CABEAMENTO ..................................................................................................................................................96 Cabo Coaxial .............................................................................................................................................96 Par Trançado .............................................................................................................................................98 Fibra Óptica...............................................................................................................................................103 Cabeamento ou Cabeação Estruturada.......................................................................................................106 Capítulo 5 ............................................................................................................................... 109 TECNOLOGIAS DE COMUNICAÇÃO, COM E EM FIO ................................................................................................109 TELEFONIA FIXA COM PAR METÁLICO ...............................................................................................................111 XDSL..............................................................................................................................................................111 LINHA PRIVATIVA (LP).....................................................................................................................................112 CATV.............................................................................................................................................................113 REDE DIGITAL DE SERVIÇOS INTEGRADOS (RDSI) E DWDM..............................................................................114 TECNOLOGIA DE TRANSMISSÃO NA REDE ELÉTRICA ............................................................................................115 TECNOLOGIAS SEM FIO (WIRELESS)................................................................................................................117 TECNOLOGIA BLUETOOTH.............................................................................................................................121 TECNOLOGIA UWB..........................................................................................................................................122 INFRAVERMELHO .............................................................................................................................................122 TECNOLOGIA ZIGBEE .......................................................................................................................................123 TECNOLOGIA WIFI...........................................................................................................................................123 Pedro Ismar Maia de Souza Junior Cronologia.................................................................................................................................................123 PADRONIZAÇÃO DA INDÚSTRIA..........................................................................................................................124 802.11a ......................................................................................................................................................124 802.11b ......................................................................................................................................................124 802.11d ......................................................................................................................................................124 802.11e ......................................................................................................................................................125 802.11f.......................................................................................................................................................125 802.11g ......................................................................................................................................................125 802.11h ......................................................................................................................................................125 802.11i.......................................................................................................................................................125 802.11j.......................................................................................................................................................126 802.11k ......................................................................................................................................................126 802.11n ......................................................................................................................................................126 802.11p ......................................................................................................................................................126 802.11r ......................................................................................................................................................126 802.11s ......................................................................................................................................................126 802.11t.......................................................................................................................................................126 802.11u ......................................................................................................................................................126 802.11v ......................................................................................................................................................126 HiperLAN/2................................................................................................................................................127 802.16........................................................................................................................................................127 Tabela resumo dos principais padrões do mercado .....................................................................................127 MODO DE OPERAÇÃO .......................................................................................................................................128 MÉTODOS DE MODULAÇÃO...............................................................................................................................129 Direct Sequence Spread Spectrum (DSSS)...................................................................................................129 Orthogonal Frequency Division Multiplexing (OFDM) ...............................................................................129 EQUIPAMENTOS DE REDE ..................................................................................................................................130 Ponto de acesso ou Access Point.................................................................................................................130 Placa de rede do usuário ............................................................................................................................131 Segurança ..................................................................................................................................................132 TECNOLOGIA WIMAX .....................................................................................................................................132 Tabela Cronológica ...................................................................................................................................133 Implementação ...........................................................................................................................................133 Modulação .................................................................................................................................................134 TECNOLOGIA WIRELESS MESH NETWORKS (WMN).......................................................................................135 TECNOLOGIA COM USO DE INFRAVERMELHO ......................................................................................................137 TECNOLOGIA COM USO DE MICROONDAS ...........................................................................................................137 SISTEMA OU SERVIÇO MÓVEL CELULAR (SMC).................................................................................................138 SISTEMA OU SERVIÇO MÓVEL PESSOAL (SMP) ..................................................................................................142 WIRELESS LOCAL LOOP (WLL) ........................................................................................................................144 LINK DE RÁDIO .................................................................................................................................................146 LINK DE SATÉLITE ............................................................................................................................................147 PERSONAL COMMUNICATIONS SERVICE (PCS)...................................................................................................147 QUADRO RESUMO DAS TECNOLOGIAS ................................................................................................................149 SEGURANÇA EM REDE SEM FIO (WIRELESS) ........................................................................................................149 Capítulo 6 ............................................................................................................................... 151 GERENCIAMENTO DE REDE (PARTE1).................................................................................................................151 GERENCIAMENTO DE REDE (PARTE2).................................................................................................................154 Capítulo 7 ............................................................................................................................... 156 PROJETO DE REDE ............................................................................................................................................156 Anexo 1................................................................................................................................... 163 Bibliografia............................................................................................................................. 164 Livros:........................................................................................................................................................164 Outros........................................................................................................................................................164 Periódicos ..................................................................................................................................................164 Internet: .....................................................................................................................................................164 Redes de Comunicação A luta contra o erro tipográfico tem algo de homérico; durante a revisão os erros se escondem, fazem-se positivamente invisíveis, mas, assim que o livro sai, tornam-se visibilíssimos, verdadeiros Sacis a nos botar a língua em todas as páginas, trata-se de um mistério que a ciência ainda não conseguiu decifrar... Monteiro Lobato. Pedro Ismar Maia de Souza Junior Agradecimentos Gostaria de agradecer a minha família, aos amigos e colaboradores pelo apoio, compreensão pela ausência, afastamento e isolamento durante todo o tempo que tive envolvido com este. Em especial minha esposa que também foi uma das revisoras. Um agradecimento aos colegas de profissão, clientes, alunos e amigos que me convidaram a participar de projetos, consultorias e problemas, que me fizeram crescer como profissional. Não poderia deixar de agradecer também os chatos, verdadeiros encrenqueiros, “calos” e outros que passaram na minha vida, que de alguma forma me obrigaram a um esforço maior de superação e tentar conhecer um pouco mais a natureza humana. Não se esqueçam que apesar de toda a frieza do hardware e software ainda estamos trabalhando para ele, o homem. Revisora Heloisa Helena Nunes da Cunha Maia de Souza ([email protected]). Pedro Ismar Maia de Souza Junior 1 INTRODUÇÃO Desde que o homem entende-se como civilizado, procura evoluir e divulgar esta para todos. Um dos componentes desta evolução e divulgação é a comunicação, quando impedida, o desequilíbrio acontece; como as desavenças domésticas e guerras entre países. A comunicação é tão importante e básica para o homem que passou a ouvir o espaço, na esperança de captar sons de outros serem extraterrestres. Ao longo do tempo o homem tenta se expandir comunicando-se com outros, em locais os mais distantes possíveis. Para tanto, já foram utilizados os mais diferentes meios de comunicação, tais como o ar, o fio e a luz. Desde a voz (grito), o megafone, o alto-falante, a fumaça, as bandeiras, a luz da lanterna, o telégrafo, o telefone, o rádio, a imagem pela TV e agora o computador. No computador os símbolos que desejamos representar são conjuntos de estados elétricos pré-definidos, conhecidos como bits e bytes, que fazem parte do ambiente digital. No mundo digital, a tecnologia também evoluiu na mesma proporção, desde a forma mais rudimentar, como pode ser considerada hoje, até a forma mais evoluída do momento, ou seja, primeiro a comunicação com os computadores mais próximos, com cabos diretos, micro-a-micro, depois ampliamos com as linhas de telex e privativas, mais ainda com a linha telefônica, sendo que quando a telefônica ficou curta ou difícil, fizemos o uso do rádio e do satélite. Se não bastasse esta situação, agora queremos nos comunicar em todo lugar, em qualquer circunstância e em movimento. Anteriormente, o tráfego na comunicação, normalmente era de dados de uma empresa, agora o dado é qualquer coisa que eu necessite enviar ou trocar, desde símbolos como números, letras, desenhos, sons e imagens. O escopo deste livro é justamente conhecer a comunicação, que continua a ser considerada como de dados, por pura tradição. Além disto, nortear, leigos e técnicos, com conceitos e experiências vividas como profissional e por outros. O ambiente de rede, que não é tão novo, mas com conceitos e tecnologias em constante mutação, está em todos os locais, basta ver a Internet. A tecnologia de redes é um assunto fascinante, porém, acaba sendo muito técnico e na maioria das vezes somos repetitivos. O principal enfoque serão as redes locais, pois neste ambiente podemos intervir diretamente, e vários elementos das redes mais abrangentes estão nas menores, contudo não devemos esquece-los. Apesar da elevada evolução, a história tem mostrado que algumas coisas estão acontecendo de forma cíclica, mas não idênticas, ou seja, uma antiga idéia com uma nova roupagem ou tecnologia. Um exemplo disto é a topologia de rede em estrela; foi muito utilizada nos computadores centralizados, “grande porte”, na época em que se falava em comunicação de dados à distância como telemática. Algum tempo atrás, esta mesma topologia, que foi considerada ultrapassada, sem chances de sobrevivência, com problemas de configuração, manutenção gerenciamento e outros, foram os argumentos usados para migrar para topologia em barra. No final da década de 90, volta com carga total, como a salvação de toda a rede local, com um número elevado de estações, mas em meados da década de 10 (até 2010), volta sem fio. Obviamente ela ressurgiu com uma nova roupagem, ou seja, topologia física em estrela, mas com topologia lógica em barra, novos equipamentos, sistema de manutenção, administração e gerenciamento. O conhecimento prévio, como este, permite-me, hoje, ter uma visão diferente da maioria das pessoas e profissionais que não vivenciaram esta época, facilitando em muito todo um processo de aprendizagem evolutivo e a fundamental a visão do todo. Os fatos relatados neste têm o intuito de passar novas experiências, mas os nomes serão omitidos por clara necessidade de privacidade. Por que falar em história, quando o presente passa muito rápido? Para entender algumas coisas que atualmente estão acontecendo, o conhecimento do passado pode ser muito útil, principalmente para aqueles que gostam de fazer exercícios de futurologia, além disto, partindo da história poderemos chegar às verdadeiras influências dos atuais ambientes de rede, sendo este, o motivo do capítulo 1. Além do histórico, que será uma constante em quase todos os momentos, desenvolveremos outros assuntos. No capítulo 2, será feita a identificação de uma rede, questionando e respondendo: O que é uma rede de computadores? O que identifica sua necessidade? Quais os serviços de rede? No capítulo 3, serão analisados os elementos de rede, principalmente os voltados para área de software, como protocolos, métodos de acesso, sistemas operacionais de rede e TCO. 2 Redes de Comunicação No capítulo 4, serão analisados os equipamentos de conexão, muito importantes para aqueles que fazem projetos de rede física e comunicação. Um outro ponto de grande relevância é o cabeamento, bem como tipos de cabos, conectores, interfaces de rede e cabeamento estruturado. O tópico, topologias, é incluído neste capítulo e não no anterior, pois os equipamentos de rede têm grande influência nas diversas topologias existentes, podendo modificá-las com a simples mudança de alguns. No capítulo 5, um assunto sempre em pauta, Internet, intranet e extranet. Falar deste assunto acaba sendo obrigatório, pois a Internet é hoje o alvo principal dos projetos na área de comunicação de dados. Já intranet e extranet são soluções empresariais para Internet exclusiva (fechada ou semi-fechada). Além disto, às tecnologias de comunicação com a Internet e outras redes. No capítulo 6, o assunto será a gerência de redes, dividido em duas partes: uma mais filosófica, idéias e tendências; a segunda mais didática. No capítulo 7, o alvo será o projeto de rede, suas nuancias, possibilidades, fases e idéias. Além disto será apresentada uma simulação para treinamento. Pedro Ismar Maia de Souza Junior 3 CAPÍTULO 1 Histórico É uma visão voltada para a área de redes locais, de fatos ocorridos e presenciados, que tem o intuito de dar uma panorâmica geral sobre um assunto que está em constante mutação e tem seus referenciais ainda no início da invasão da informática no mundo. Muitos fatos foram suprimidos como: a ARPANET; o embrião da Internet; a exaustiva espera pelo modelo de referência OSI da ISO; as tentativas de criação de sistemas abertos; o X.25; as guerras entre institutos de padronização como IEEE (INSTITUTE OF ELECTRIAL AND ELECTRONICS ENGINEERS – popular I3E), ITU (antiga CCITT), ISO, ANSI, ISA, EIA e outros; e as aventuras de implementações em rede pública de dado como a TRANSPAC (França) e a RENPAC (Brasil). A história da informática e de sua influência é vasta, produzindo material para vários livros baseado em inúmeros outros fatos e teorias. Muitos dos fatos registrados aqui estão obviamente impregnados do sentimento e da visão de quem sempre trabalhou com duas ou três tecnologias diferentes, desenvolveu hardware, software, fez manutenção, administrou, gerenciou, elaborou e implementou projetos, trabalhou junto a órgãos de ou para padronização, ou seja participou e muitas vezes sofreu, com o chamado desenvolvimento tecnológico no Brasil. Diz um ditado: “quem só segue normas técnicas não conhece o potencial da tecnologia”. Logo, ousar em conhecer a tecnologia pode trazer soluções nunca antes imaginadas. Lembro-me algumas vezes que tentei avançar sobre as normas e tive gratas surpresas e muitos dissabores, mas as surpresas foram recompensadoras. Uma vez instalei três modem's em uma única linha (1984), alguns poderiam dizer isto é fácil, não com os modems que tínhamos disponíveis na época, ligações RS-232 estendi até 80 metros com dois pares de fios (1985), ligações de 1 KM com par trançado telefônico numa interface TDI1 (Two wire Direct Interface da antiga BURROUGHS atual UNISYS), numa rede em barra fiz um apêndice e transformei-a num “Y” (1994) e várias outras. Por esses motivos sempre coloco a expressão “teórico”, já que sua capacidade pode ou não, ser estendida. A história vai estar em todos os capítulos deste livro, como forma de conscientizar o leitor, de que as possibilidades da tecnologia estão intimamente ligadas à criatividade humana. Além disso, vai permitir que os interessados possam ter uma compreensão melhor de todos os ambientes da tecnologia que nos cercam e, principalmente, para onde eles “podem” nos levar no futuro. Uma frase muito própria é: “para entender e errar menos no presente e futuro, é necessário conhecer melhor o passado”. Mesmo que este passado nos mostre que o inventor do sistema tipo Windows foi a XEROX e implementada pela APPLE. Ou ainda, que o inventor do DOS não foi a MICROSOFT, mas uma pequena empresa, com base no sistema CPM. A MICROSOFT pagou US$ 50,000.002 pelos direitos do produto e obviamente fez as diversas evoluções, tornando o sistema mais lucrativo do mundo. A história está sempre nos mostrando que é fundamental a análise na quebra de paradigmas (modelos ou padrões) que surgiram ao longo do tempo. Na área de informática temos constantemente estas quebras ou pelo menos a tentativa. Em redes temos alguns momentos clássicos, como migrar de uma rede estrela com mainframe para a rede em barra com o uso de micros. O próprio uso dos micros, a Internet e muitos outros. Hoje temos novos paradigmas em vias de serem quebrados, como a transmissão de voz sobre IP de forma eficiente, o uso da própria voz como entrada de dados ou a transmissão de imagens de alta definição via Internet, a segurança na Internet como meio de alavancar outras aplicações e etc. Estas novas tecnologias que estão tentando se estabelecer no mercado, devem ser muito bem analisadas principalmente, pelas empresas de tecnologia e telecomunicações, para não serem pegas no contrapé e quebrarem. Não se esqueça, a história estará sempre mexendo com você, direta ou indiretamente, pois a tecnologia faz parte da sua vida quer queira ou não. Tire o melhor dela, mas conheça-a. 1 2 Diferente do nível TDI (Transport Driver Interface) do protocolo NETBEUI. Não está escrito errado, sendo esta a sintaxe em inglês para dólares. 4 Redes de Comunicação CAPÍTULO 2 O que é rede de computadores? Figura 1 Este é um assunto antigo, embora muitos pensem o contrário. Surgiu pelos idos dos anos 70 com os computadores de grande porte, também conhecidos como mainframes. Nesta época, a tecnologia oferecia computadores que exigiam grandes espaços físicos, sendo que para acessá-los utilizavam-se cartões perfurados ou marcados a lápis e terminais, chamados de burros, nos mais modernos. Os terminais não tinham a capacidade de processamento local, tendo a função apenas de entrada e apresentação (display) de dados, sendo o processamento realizado no computador central. Isto parece um cliente-servidor menos evoluído? Ou um NETPC para Internet? Para os profissionais mais antigos estas coisas parecem não ser novidade. Contudo, porque não continuaram por mais tempo? A resposta à própria história mostrou, o usuário sempre quer mais, então a necessidade de armazenamento e processamento local acabou se tornando muito importante. Bem, as redes com computadores de grande porte não passavam de dezenas de metros, podendo chegar a centenas de metros, sem fazer uso de modem’s, com velocidades, espantosas para época, em torno de dezenas de bits por segundo (bps) e as mais rápidas posteriormente a milhares de bits por segundo, 19.600 bps. Com a evolução tecnológica e a ampliação das necessidades dos usuários, começaram a interligar os computadores de grande porte. Contudo, os computadores eram diferentes e os protocolos para troca de informações não conversavam entre si. Foi neste momento que surgiram experiências como o TCP/IP e sugestões de padronização como modelo OSI (OPEN SYSTEM INTERCONECT) da ISO (INTERNATIONAL ORGANIZATION for STANDARDIZATION). A maior rede existente na época era a da IBM, com abrangência mundial, interligando seus principais computadores. No final da década de 70 apareceram expressões como TELEMÁTICA, que significava a telecomunicação associada à informática, ou o TELEPROCESSAMENTO, que era o processamento de dados à distância. Mas o que é rede? Não importa qual momento ou época, a idéia principal é disponibilizar a informação para o maior número de usuários, de forma mais rápida e onde for mais fácil e próximo. Além disto, é permitir o compartilhamento de hardware e software. Estas características e/ou necessidades são os motivos que levam empresas e usuários a utilizarem redes de computadores. Com esta idéia, podemos definir rede como a tecnologia de hardware e software (grupo de produtos) que permite disponibilizar o serviço de integração de equipamentos e sistemas com intuito de compartilhá-los, podendo estes estarem dentro de um mesmo ambiente ou em localidades diferentes e distantes. O hardware a ser compartilhado pode ser: uma ou mais impressoras, servidor de arquivos (disco), CDROM, plotters, fax, modem's e outros equipamentos. Os softwares podem ser: bases de dados, softwares aplicativos, como editores de texto, planilhas, editores de desenhos e outros, bem como softwares de desenvolvimento, como pascal, C, Fox, Pedro Ismar Maia de Souza Junior 5 Dbase, Java, Delfi e etc, aplicativos como correio eletrônico, ou ainda sistemas informativos, como páginas da Internet. Para tanto, temos basicamente quatro divisões que estão estritamente relacionadas à sua abrangência, como forma de organizar as redes. • LAN (LOCAL AREA NETWORK) com abrangência local e poucas centena de metros. Uma rede local distinta que pode conter vários segmentos, porém, todos dentro de uma única localização; • CAN (CAMPUS AREA NETWORK) este conceito é novo, sendo evolução e extensão da LAN, interligando LAN’s entre vários edifícios. Em geral, alguns links de comunicação são utilizados para canalizar dados entre os mesmos, envolvendo conexões de pequenas distâncias, em uma área restrita. Não confunda com MAN. Variam de centenas de metros a pouquíssimos kilometros; • MAN (METROPOLITAN AREA NETWORK) com abrangência dentro de uma cidade e centena de quilômetros; • WAN (WIDTH AREA NETWORK) com abrangência interestadual ou internacional e com milhares de quilômetros. figura 2 Esse conceito é bem flexível e muitas vezes está também associado à propriedade ou o dono da rede. Uma empresa pode ter uma bem pequena ou ser de âmbito nacional e até mesmo internacional. Com estas definições, as redes podem ter diversos tamanhos e equipamentos, sendo que cada uma dessas redes têm equipamentos diferentes, que permitem a conexão na abrangência desejada. Quão maior for a área a ser coberta, maior o custo por estação. Podemos ter WAN’s pseudo-privativas, ou seja, uma rede WAN proprietária ou alugada. A EMBRATEL é uma empresa, por exemplo, que aluga suas comunicações com sua extensão nacional e internacional para outras que necessitam desta abrangência que não têm capacidade financeira ou não desejam administrar este tipo de rede. Estas redes podem utilizar comunicação via satélite ou terrestre, dependendo da área e são conhecidas como redes virtuais, VN (VIRTUAL NETWORK), também denominadas por VPN (VIRTUAL PRIVATE NETWORK ou REDES VIRTUAIS PRIVATIVAS). Outras empresas como INTELIG, já fornecem este serviço. No nível regional, as empresas de telefonia fixa, antigas TELES, estão oferecendo serviços semelhantes. Uma observação importante: No equipamento de rede switch cada porta pode ser chamada de uma rede virtual. Com propósito didático, vamos imaginar alguns anos atrás, a idéia era ter uma rede local (LAN) conectada a uma rede regional (MAN), que por sua vez está conectada a uma grande rede pública ou privada (WAN). Com esta estrutura teríamos todos os computadores do mundo 6 Redes de Comunicação interconectados, mas com um custo elevado e não abrangendo todos os usuários possíveis. Neste meio tempo surge à Internet que atropela tudo, tornando a MAN uma rede obsoleta, pois a LAN passa a ter acesso a Internet por meio de um ponto de presença e/ou acesso com conexão nacional e internacional. Logo, na nova estrutura quem faz o papel de uma MAN é um conjunto de pontos de presença e acesso, com um custo menor, principalmente para os pequenos usuários comerciais e domésticos, disponibilizando informações, recursos de rede e sistemas de uma forma mais simples e com o reaproveitamento de algumas estruturas existentes. Quem acabou perdendo esta fatia do mercado foram às empresas de telecomunicações locais, que por força da tecnologia e o seu “atraso” administrativo perderam o trem do mercado que mais cresceu no mundo. É claro que esta situação pode ser revertida e, muitas idéias já estão sendo pensadas e sendo colocadas em prática. O que indica a necessidade de uma rede? A computação iniciou seus trabalhos de forma bem rudimentar, se é que podemos chamar assim, a tecnologia da época, ou seja, muito mais científica do que produtiva. Com a comercialização dos computadores e sua necessidade de se tornar produtivo, as primeiras redes foram implementadas e é claro que redes mais antigas não tinham a intenção de integração de todos os usuários, pois os mesmos não tinham conhecimento para tal. Os principais usuários eram os analistas de sistemas, programadores e digitadores. A tecnologia e o conhecimento da época limitavam os campos de ação. Mesmo os primeiros sistemas considerados produtivos, eram utilizados de forma bem lenta, a sua entrada de dados era chamada sistema “batch” ou de lotes. O usuário (programador), codificava o seu programa em cartões perfurados, em uma linguagem proprietária. Estes eram lidos, numa leitora de cartões perfurados, depois executados pelo operador de computador e por último, se tudo estivesse certo, o resultado era impresso e entregue. Não ouse imaginar se um cartão fosse danificado ou codificado errado, ou pior, uma catástrofe, se todos os cartões caíssem no chão e a ordem fosse alterada. Quando o programa era constituído de poucos cartões, ainda havia uma salvação, mas quando algum programa passava de 50 cartões, “rezava-se” antes e entregava depois, sendo que as execuções eram realizadas em horários determinados. Depois, mais evoluído, foram montadas salas especiais para entrada de dados, com terminais para digitação e também foram montadas as “cafeterias”, salas com impressoras para saída de dados. O próprio usuário fazia a entrada de dados, pedia ao operador para executar e esperava a resposta na impressora. No caso de erro, o usuário voltava ao terminal corrigia e mesmo processo acontecia. Caso fosse um usuário leigo, sem conhecimento de programação e etc, se você precisasse de alguma informação, era obrigado a se dirigir ao Centro de Processamento de Dados (CPD) e solicitar o serviço. Primeiro era analisada a viabilidade, depois desenvolvido um programa para selecionar os dados e impressão do relatório. Com a evolução, foram implantados os sistemas denominados de “ON LINE”, ou seja, “na linha”, com resposta automática à sua solicitação. Na realidade, estes sistemas eram aplicativos prontos com solicitação de informação ou entrada de dados pré-definidas e apresentação da mesma imediatamente, sendo que este poderia levar alguns segundos ou minutos, dependendo do sistema e da solicitação, tudo isto via terminais burros. Um dos primeiros grandes sistemas que vi implementado, foi de automação de bibliotecas. Vários outros foram implementados, como automação hospitalar, automação bancária e boleto de.pagamento. Hoje com a tecnologia existente, “isto é coisa de criança”, como dizem alguns profissionais, que na realidade se referem ao sistema “On Line” e não a automação de bibliotecas e hospitais. Isto porque qualquer programador iniciante faz sistema do tipo “On Line” utilizando, antigamente o COBOL, CLIPPER e mais recentemente o FOX, PARADOX, ACCESS, MYSQL, DELPHI, CODEGEAR (antigo livre KYLIX), POSTGRESQL e outros3. Apesar de algumas empresas não evoluírem, os sistemas deste tipo com uso de micros tem como meta um maior compartilhamento de dados, com grande velocidade, em todos os locais, com flexibilidade e menor custo. Menor custo? Numa rede você acaba diminuindo custos, economizando na aquisição de impressoras, não sendo necessário uma para cada estação. As estações têm configurações menores e mais baratas, pois os dados estão em servidores específicos. 3 Alguns nomes estão sendo substituídos ou saíram do mercado. Pedro Ismar Maia de Souza Junior 7 O correio eletrônico, se bem utilizado, pode economizar tempo e papel. Além destas, a economia na administração e gerência dos recursos. Existem diversos tipos de redes no mercado, podendo abranger apenas o compartilhamento de impressoras até todo o complexo informático, não importa quantas estações você tem, permitindo que você interligue 2, 10, 100, 1.000, 10.000 ou mais. A necessidade do compartilhamento de serviços, recursos de informática, hardware e software é que indica qual tipo de rede deve ser utilizada pelo usuário. De acordo com a complexidade desejada os custos vão variar também. A necessidade de disponibilizar serviços e recursos, que podem ser compartilhados como dados, software e hardware, é indicada pelo cliente e/ou usuário. Não espere informações técnicas, você, consultor, terá que concluir ou imaginar o que se quer por intermédio de boas entrevistas, comentários, reuniões, bate papo e outros encontros, com foco no presente e futuro. Por este motivo à fase de conhecimento da empresa, do negócio, é tão importante. É claro que toda conclusão deve ser compatilhada com o cliente para confirmação, mas uma outra observação deve ser feita, qual é o futuro desejado pelo mesmo para sua rede de comunicação? Existem várias "fórmulas" para "indicar" qual a melhor opção possível para a sua necessidade. Um dos exemplos é a "árvore de decisão de conectividade" indicada por Derfler4, porém, o mesmo diz: "a árvore de decisão de conectividade não substitui um bom consultor, mas pode ajudá-lo a organizar suas necessidades e a tomar algumas decisões iniciais importantes sobre a estratégia a ser usada". Com a entrada em cena da Internet e novas tecnologias, muitas das decisões tomadas nas fórmulas tradicionais foram mudadas e a própria dinâmica das mudanças da informática indicam sempre a utilização de serviços de consultores, devendo haver uma cumplicidade entre consultor e cliente. As necessidades citadas só realmente afloraram com o surgimento dos primeiros micros. Um dos primeiros micros, fazendo uso de microprocessadores, inclusive da marca INTEL, foi um equipamento de entrada de dados, da marca SINGER, que trabalhava com acesso aos mainframes. Micros com a concepção atual, capacidade de processamento local e etc, foi o micro APPLE, porém com uma filosofia ainda em evolução. O primeiro micro profissional, se é que podemos classificar assim, foi o Personal Computer (PC) da IBM, equipamento completo, tanto em hardware e software, na década de 80. Contudo, nas redes, os micros, apesar de suas capacidades, na melhor das hipóteses eram utilizados como simuladores de terminais burros, ou seja, dizíamos que eles emulavam o funcionamento dos terminais, sendo todos os seus outros potenciais ignorados. Em resumo, a situação era, enquanto micro, este trabalhava isoladamente, mas quando em rede era um emulador de terminal. Com a evolução, certamente alguns emuladores procuraram utilizar um pouco mais as capacidades do micro, principalmente sua memória, fazendo com que um micro emulasse até 4 terminais burros “simultaneamente”, ou seja, a tela era dividida em 4 e cada parte era assumida como um terminal burro, permitindo disparar 4 processos quase que simultaneamente, ou se a rede mainframe fosse interligada, poderia emular 4 terminais de processadores diferentes. Na época isso era “fantástico”. Um dos motivos: a falta de estímulo ao melhor aproveitamento e um certo afastamento entre as duas áreas - grande porte e micros - era que os “micreiros” (turma do micro informática) achavam que o mainframe estava com os dias contados e os de mainframe achavam que os micros eram modismo e caro. O esperado por ambas as partes não aconteceu e o distanciamento aumentou, ao ponto de separar os dois ambientes. O grande porte continuou seu processo evolutivo mais lento, enquanto os micros evoluíam cada vez mais rápidos, tanto em hardware como software. O ambiente de micro era atraente com várias potencialidades, custo decrescente, popularização fácil, resultados imediatos, grande flexibilidade e sua relação custo/benefício tornando-se cada vez mais interessante. Sua proliferação foi inevitável, sendo que quase toda empresa de grande e médio porte, posteriormente às de pequeno porte, poderiam ter micros. O mercado de PC's explodiu, dezenas de distribuidores e fabricantes de hardware e software participavam de uma intensa concorrência para aproveitar a oportunidade de grandes lucros. A MICROSOFT surge nesta época, em associação com a IBM, para criar o sistema operacional DOS, o primeiro sistema operacional, que por sinal foi comprado de outra empresa, baseado num sistema conhecido na época por CPM. Bem, detalhe a parte, como conseqüência dessa corrida, houve uma evolução rápida, da qual resultou no aumento da capacidade e possibilidades dos PCs e seu custo continuava decrescendo. 4 Frank J. Defler Jr., Livro Guia de Conectividade, Editora Campus, 1993. 8 Redes de Comunicação Os PCs passaram a executar aplicativos, que pareceriam coisas de outro mundo, comparado ao mainframe, como planilhas, editoração eletrônica, banco de dados, alguns gráficos e desenhos. Surge então a “primeira rede virtual baseada no disquete”. Disquete para lá, disquete para cá, as informações eram passadas de micro em micro. Então surge a idéia de conectar os micros, começando pelo mais fácil, conexão de dois micros, fazendo uso da porta serial ou paralela e um software aos moldes do controle remoto atual. Não satisfeito, “queremos mais”, então surgem os primeiros conceitos de rede local (LAN). As primeiras redes ainda tinham idéias do ambiente de grande porte, utilizavam um equipamento como processador de comunicação, com várias portas de acesso, que podiam se interligar com outras redes semelhantes, fazendo encadeamento. Figura 3 Pedro Ismar Maia de Souza Junior 9 Com a evolução e o aparecimento das placas Ethernet, uso de cabos coaxiais e método de acesso CSMA, formavam em conjunto a primeira tecnologia definitiva e consolidada. Meados da década de 80, a possibilidade de uso de uma estrutura confiável, baixo custo, número razoável de estações (em torno de 25 a 50), alta velocidade (10 Mbps), atraía todos a tal ponto de passar esta tecnologia para o grande porte. Empresas como DIGITAL, UNISYS e BULL utilizaram esta estrutura para implementar redes de micros e processadores. Figura 4 Para você perceber a diferença da figura acima com a anterior com a mudança do tipo de rede. Na anterior as estações de cada servidor (CPU) estão bem definidas, os sistemas comunicação entre si, mas para uma estação entra no servidor (CPU) que não está conectado fisicamente terá de passar pelo seu servidor, além de que este usuário deve estar definido em ambos os servidores, duplicando a base de dados de usuários e suas definições. Mas porque fazer isto? Para por exemplo utilizar um sistema diferente, recursos e serviços do outro computador. Com estrutura acima, a base de dados é única, em que o usuário entre na rede e escolhe qual servidor deseja utilizar os recursos e serviços. Isto facilita a vida do usuário bem como diminui o processamento tanto no processador principal como na parte de comunicação. Com o grande uso de micros, novos sistemas foram implementados, novos hardwares também, sendo criado um sistema de auto-alimentação. Com isto, grandes volumes de informações passaram a estar disponíveis e a necessidade de redes de comunicação, inclusive à distância, passou a aumentar. As redes não eram mais necessárias somente nas grandes empresas, em todo lugar elas se proliferavam. Com este crescente aumento, novas empresas também partiram para tentar participar deste mercado. As redes se expandiram, passaram do uso departamental para toda a empresa e consequentemente para conexão dentro da cidade, estado, país e mundo. Olhe os bancos, de meros departamentos de processamento de dados para filosofia global de automação bancária, inclusive com a dispensa de mão-de-obra, tornando-os mais eficientes, enxutos e lucrativos. Os conceitos foram evoluindo, com a especialização dos mesmos, novas expressões tomam conta do mercado, como as redes MAN, WAN e GLOBAL. As LAN’s já existentes ganharam novas áreas, incluindo novas tecnologias, sendo consideradas como redes locais, mas seu tamanho não estava limitado a alguns metros, mas podendo chegar a alguns quilômetros. As redes MAN’s são consideradas como redes de âmbito municipal ou metropolitano, que em tese interligariam as LAN’s, onde sua abrangência está muito mais ligada ao contexto onde será inserida, do que simplesmente uma especificação técnica. Estavam meio esquecidas, mas agora parecem que vão 10 Redes de Comunicação ressurgir, pois o poder municipal em parceria com a área privada resolveu se movimentar e já existem no mercado algumas idéias sendo implementadas. A cidade de Parintins no estado do Amazonas é um exemplo, o município em parceria com a Intel (uma das grandes fabricantes de processadores), implantou a tecnologia sem fio WIMAX e a população passou a ter acesso a Internet. As redes WAN’s são de grandes áreas, que em teoria interligariam as redes MAN’s. Contudo, sua abrangência está também no contexto onde será inserida. Uma rede WAN no Brasil tem um tamanho e necessidades particulares, agora imagine o mesmo conceito para um país como a França, ou como o Chile, as necessidades e o seu tamanho podem alterar alguns conceitos. A tecnologia não parou e os usuários estão sempre exigindo cada vez mais, principalmente por que são oferecidas a ele novas facilidades, então surge o conceito de rede GLOBAL, que, na prática vai interligar as redes WAN’s. Este conceito extrapolou a WAN, que em tese deveria suprir esta função, mas com as diferenças enormes existentes entre redes, o conceito GLOBAL acabou se tornando adequado. Um exemplo de rede GLOBAL é a Internet. A nova tecnologia não libertou os usuários em definitivo dos técnicos de informática, informatas, como era esperado, pois quão mais especializado e tecnológico é um sistema, maior grau de conhecimento é exigido do seu usuário. Logo, o que parecia uma libertação tecnológica, acaba se tornando novamente um círculo fechado, com um grande diferencial, exigia a participação dos usuários no contexto das decisões, ou seja, um bom projeto de rede agora passa a depender do usuário e não somente de conceitos técnicos e a vontade da empresa, como na época dos mainframes. Todavia, o usuário para participar também tem que conhecer mais e está em constante aprendizado. Outro problema foi a grande oferta de tecnologias e recursos. O que parecia ser a chave de tudo, tecnologia, acabou provando ser um ponto de sobressalto, pois agora existe um grande número de distribuidores de produtos com diferentes padrões. Apesar destes padrões se comunicarem, a guerra pelo mercado é feroz. Então surge a dúvida, o que devo utilizar? Qual padrão adotar? Voltamos aos informatas novamente, que acabam sendo considerados como “gurus”, pois devem vislumbrar o futuro para que o investimento não seja perdido e satisfaça às necessidades dos usuários. Este exercício de futurologia tem sido muito difícil, principalmente porque a tecnologia acaba tendo poucos anos de vida útil. O grande cuidado é não montar uma torre de babel, sem conceitos fundamentados e muito bem definidos. Aqui já está uma dica, tudo aquilo que demorar a ser desenvolvido ou implementado hoje, quando nascer para o mercado pode já estar obsoleto. Isto me faz lembrar o modelo OSI, quando foi finalmente terminada sua especificação (recomendação), a tecnologia já havia engolido todo o seu trabalho. Quais os serviços de rede? Como já foi dito, todo o sistema de rede antigo só tinha uma finalidade, principalmente os sistemas que chamávamos de “On Line”, obter resultado de uma consulta em qualquer localidade da empresa. Ao longo do tempo e fazendo uso dos comandos corretos, verificou-se que além deste serviço era possível o envio de mensagens para o usuário, mas de uma forma direta, sem ser armazenada, caso o destinatário não estivesse no local à mensagem seria perdida. Então, a idéia de fazer um correio eletrônico para o mainframe ganha força e é implementada. A primeira rede particular com correio eletrônico (e-mail – electronic mail) acredito que tenha sido a da IBM, na sua rede mundial de mainframes. Uma das primeiras redes com correio eletrônico de abrangência nacional e mundial, ao estilo da Internet foi a BITNET. Além das mensagens, as redes de mainframes também compartilhavam impressoras, alguns arquivos, bancos de dados e etc. As redes de micros queriam fazer o mesmo, só que de uma forma mais flexível e mais fácil. O tempo e o conhecimento são sufocantes, pois quanto mais se conhece, mais se evolui e em menor espaço de tempo, fazendo com que o usuário seja mais exigente e querendo mais. Hoje, além desses serviços, o que mais se solicita é à parte de multimídia, voz e imagem. O usuário não quer mais escrever simplesmente uma mensagem, quer falar, aparecer, ensinar à distância, interagir, discutir, assistir e também economizar. Economizar? Sim, pois imagine uma reunião com todos os diretores de uma empresa com abrangência mundial em um local determinado. O custo das passagens, hospedagens, tempo, riscos, acaba se tornando alto. Agora, a mesma reunião onde ninguém precise sair da sua mesa de trabalho, acaba se tornando muito mais cômoda e barata. Contudo, para que isto ocorra, uma ótima infra-estrutura de rede deve ser montada. O treinamento, também fica muito mais facilitada, não sendo necessário que o “aluno” saia da sua Pedro Ismar Maia de Souza Junior 11 mesa, podendo assistir a tudo e interagir com o restante dos participantes. Além da aula coletiva, pode ser utilizado o sistema de aula pré-gravada, em que o aluno assiste à aula no horário que melhor lhe convier, podendo retirar as dúvidas via e-mail ou em chat´s específicos. Então, a transmissão de voz e imagens via rede é hoje o que mais se exige. São tecnologias de alta velocidade, com equipamentos caros, sistemas e protocolos muito bem elaborados. Hoje, o custo ainda é alto, mas está em declínio e com várias soluções. O principal problema é que existe um grande número de redes que não está preparado para esta tecnologia, sendo necessário um upgrade. No caso de uma LAN, isto pode ser contornado, mas no caso de uma rede com abrangência maior, é necessário que as empresas provedoras de serviços à distância tenham uma infra-estrutura que suporte esta demanda por novas tecnologias. Antigamente essas conexões eram feitas através da contratação de linhas privativas, canais de satélites e telefonia. Hoje, existem empresas que alugam o meio e permitem que você faça uma rede fechada (privada) ou aberta (pública), são as rede virtuais (VPN's), onde você recebe apenas um local para acesso e o resto é com a empresa provedora do serviço. Para que tudo isto funcione de forma harmoniosa; os serviços tradicionais e os novos, a rede deve estar muito bem estruturada, administrados e gerenciados. E este custo não é baixo, exigindo constante investimento e “estar sempre de olho no presente com pensamento no futuro”. Com este ambiente sempre em constante mutação, definir quais os serviços que devem ser prestados por uma rede, torna-se um exercício muito difícil e de adivinhação, com várias incógnitas e principalmente como é a empresa que está sendo atendida e quais usuários estão envolvidos? A base para esta complicada resposta está no levantamento que deve ser feito em todos os projetos. Mas para exemplificar, alguns serviços genéricos de rede podem ser considerados: • Compartilhamento de hardware; • Compartilhamento de software; • Compartilhamento de dados; • Segurança; • Internet; • E-mail; Pode-se concluir que quando vai se fazer um projeto, primeiro estabeleça os serviços a serem prestados na rede, para com base neste pensar na tecnologia a ser adquirida. Pode-se perceber isto na compra de um servidor, qual configuração deve ser adquirida? Qual aplicação vai rodar? O que vai ser armazenado? Quem e quantos acessarão? Quais momentos? Ao responder estas e outras questões pode-se dimensionar o servidor. Segurança de rede Um serviço que hoje está em evidência é a segurança. Para o usuário é estranho, deseja acessar tudo, mas não quer que os seus dados sejam de domínio público. Quando a sua empresa abre para Internet, aí então o assunto fica mais crítico. Pois, quando abrimos uma porta para o mundo, mesmo que pequena, ela pode se transformar num grande portal para acesso indevido. Por esse motivo, considero a segurança um serviço de rede, onde qualquer um pode montar uma rede e até provedor Internet, mas não ter segurança alguma. Ninguém quer que os seus dados sejam danificados ou publicados, mas ao mesmo tempo querem que partes deste sejam fonte de informação, de domínio público dentro ou fora da empresa. Contudo, ao mesmo tempo também deseja que dados estratégicos fiquem restritos a um grupo de pessoas específicas. Para satisfazer esta dicotomia, um ótimo sistema de segurança deve ser implementada em consonância com as necessidades do próprio usuário e da empresa. A primeira coisa a ser feita é a conscientização do usuário no processo de segurança, como entidade chave. O usuário é o principal parceiro de um bom sistema de segurança. Por definição a segurança envolve as seguintes áreas genéricas: • Hardware; • Software; • Usuário; • Ambiente físico. 12 Redes de Comunicação Segundo 9º levantamento5 sobre segurança eletrônica realizada no Brasil, foram entrevistadas instituições financeiras, governamentais, companhias privadas e estatais pela empresa Módulo Security6. O mais preocupante foram os seguintes dados: Política de segurança Sem política (informal) Desatualizada Em desenvolvimento Possui e atualizadao Não sabe informar Tabela 1 12% 18% 19% 50% 01% Os próximos dados confirmam a necessidade do trabalho junto ao usuário: Vírus Funcionários insatisfeitos (própria empresa) Divulgação de senhas Acessos indevidos Vazamento de informações Fraudes, erros e acidentes Hackers Falhas na segurança física Uso de Notebooks Faudes em e-mail 66% 53% 51% 49% 47% 41% 39% 37% 31% 29% Nesta pesquisa são permitidas multiplas respostas Tabela 2 Outros pontos importantes da pesquisa, é de onde são provenientes as invasões. Veja os dados: Caminho Perc. (%) Internet 60 Sistemas internos 23 Acesso Remoto 6 Invasão física 6 Outros 5 Tabela 3 Preocupante ainda são os dados dos principais responsáveis pelos ataques. Responsáveis Hackers Causa desconhecida Funcionários Ex-funcionários Prestadores de serviços Concorrentes Outros Tabela 4 Perc. (%) 32 26 23 4 4 1 10 Como diz o ditado popular “senão vai pelo amor, vai pela dor”. As empresas estão sentindo no bolso o problema da segurança. Muitas não sabem dizer de quanto foi o prejuízo, mas sabem que tiveram, no mínimo com pessoal para reinstalação, limpeza, tempo com equipamento 5 6 Outubro de 2003. Última pesquisa publicada www.modulo.com.br Pedro Ismar Maia de Souza Junior 13 parado, profissional ocioso e etc. Os dados sobre custos são, aparentemente uma coisa nova, pois muitos não sabem quantificar, mas já aparecem. Custos Perc. (%) Não é possível quantificar 65 Até R$ 50.000,00 22 De R$ 50.000,00 a 500.000,00 8 De R$ 500.000,00 a R$1 milhão 4 Acima de R$ 1 milhão 1 Tabela 5 Foram relacionadas também as 10 principais medidas de segurança implementadas em 2003. Medidas Antivírus Sistema de backup Firewall Política de segurança Treinamento técnico Software de controle de acesso Segur.Física na sala do servidor Servidor de proxy Criptografia Análise de riscos Perc. (%) 90 76,5 75,5 72,5 70 64 63 62 57 56 Nesta pesquisa são permitidas multiplas respostas Tabela 6 Você pode ver o processo de evolução desta área fazendo uma comparação entre as pesquisas, disponível no site da “Modulo” e entender como a segurança vem sendo tratada no Brasil. Uma informação importante para que algumas análises não fiquem erradas; é considerada invasão a entrada de vírus na rede, logo, as informações referentes a via de acesso da invasão e principais invasores, podem ficar prejudicadas por este motivo. O que pode ser observado é a importância dos ex-empregados que conhecem todas os detalhes da empresa e principalmente dos ex-companheiros. Se este ex-empregado era um administrador ou gerente de rede, aí o cuidado deve ser redobrado e ainda mais se o mesmo foi para empresa concorrente. Muitos podem pensar que é anti-ético, mas infelizmente, para alguns, a ética é apenas um estado de espírito, passageiro têm valor na conta bancária. Alguns consultores de segurança ao se depararem com uma invasão sem vírus, normalmente questionam quem saiu da empresa num período recente, quem está insatisfeito, recebeu advertência, não foi promovido ou aparentemente está com problemas financeiros, ou seja, está com o relacionamento empresa-funcionário fragilizado. Partindo deste ponto começa a investigação. Então, o melhor conselho neste caso é deixar o sistema fora da rede por alguns dias para uma verdadeira “faxina” nas senhas e principalmente o que muitos chamam de “porta dos fundos”. Em algumas empresas, quando o funcionário vai ser demitido, seu acesso ao sistema é bloqueado. Devido a esta postura, quando há algum problema na rede alguém não tem acesso, este já entra em pânico, com medo da demissão. Contudo deixar o sistema fora da rede pode ser viável, dificultando do processo de investigação. O problema das invasões indevidas não se resume apenas à vontade de ter uma política de segurança, é necessário também possuir ferramentas para gerência de segurança. Num ambiente homogêneo, esta atividade é menos árdua, mas, hoje, as redes estão cada vez mais heterogêneas, em função da grande diversificação de sistemas operacionais e características dos sistemas operacionais de rede. Neste ambiente, tudo relacionado a gerência em todos os níveis é mais difícil, pois acaba sendo necessário fazer uso de mais de um sistema para gerência e os cuidados e atenção são redobrados. Para este ambiente, alguns suítes, ferramentas que tentam abranger múltiplas plataformas, procuram minimizar o problema. Uma conseqüência, muitas vezes não desejada, é que algumas destas ferramentas acabam impondo uma política de segurança própria, obrigando a você esquecer qualquer implementação ou estudo realizado. Todavia, para aqueles que não tem a mínima idéia de como fazer, esta imposição pode ser uma grande vantagem. Antes ter alguma política do que nenhuma, em muitos casos, isto pode ser apenas um início. Um lembrete importante, toda política de segurança deve estar sempre em evolução. De qualquer forma, 14 Redes de Comunicação antes de iniciar o processo de escolha de sua ferramenta, a principal providência é entender quais recursos necessitam ser protegidos, definir as responsabilidades das funções e trabalhar ambos em conjunto. É sempre bom obter opiniões independentes. Depois de realizado este estudo, tente verificar qual ferramenta se encaixa em suas necessidades ou se aproximam, e invista. Falando em segurança de acesso, alguns já começam a pensar em FIREWALL, que é uma barreira de hardware e/ou software, que tem a função de impedir a invasão de uma rede. Eles são as primeiras linhas de defesa contra acesso indevido, principalmente externo, proporcionando um ponto centralizado, onde partindo deste, o acesso pode ser controlado. Uma boa característica é identificar a tênue separação entre o acesso a dados desejáveis e indesejáveis. Para fazer bom uso deste recurso, o administrador de rede ou segurança deve identificar quanto acesso deseja proporcionar através dele e conhecer muito bem as fraquezas do seu sistema operacional, permitindo saber como melhor configurar o firewall e permitir que somente as informações desejadas passem. Devemos ter em mente que apenas o firewall não vai resolver os seus problemas, ele é apenas uma parte da solução da política de segurança de sua empresa voltada para Internet. O acesso indevido se estende também a uma política de senhas, fazendo uso intenso deste recurso. Mas só isto não resolve, deve-se monitorar constantemente os acessos, evitar determinadas senhas, fazer uso de senhas com no mínimo 08 ou 10 dígitos e que inclua números nas mesmas, letras maiúsculas e minúsculas, alarmes para tentativas com senha errada e um leque de providências. Algumas dicas para a sua senha não cair “no teclado popular”: • Trate a sua identificação de acesso com a mesma seriedade que a senha, pois caso seja descoberta parte da segurança já foi burlada. Além disto, no sistema de auditoria, você é quem será inicialmente culpado; • Não utilize o seu nome ou partes dele como identificador de acesso; • Não utilize nomes de familiares, animais domésticos, amigos muito chegados ou mesmo inimigos mais detestados. Isto também serve para lugares; • Não utilize informações, como RG, placa de carro, datas marcantes, como de nascimento e CPF; • Pessoas educadas não ficam bisbilhotando enquanto você está se identificando para início de acesso. Caso isto aconteça peça licença; • Não repita letras, faça uso de números, parênteses, barras, outros símbolos e use no mínimo 10 dígitos. Alguns sistemas fazem diferença para maiúsculas e minúsculas. Outros sistemas analisam a sua senha e diz se é considerada forte ou fraca; • Se possível não utilize palavras registradas em dicionários, nome de empresa, palavras comuns em qualquer língua, como DEUS, AMOR, CÉU, INFERNO e etc; • Outra característica interessante é que ao digitar não seja necessário olhar para o teclado. Melhor ainda se você utilizar as duas mãos no teclado, como datilógrafo profissional, pois dificulta seguir a seqüência ; • Não crie coisas muito difíceis para você mesmo lembrar, para não ter que escrever e esconder, por exemplo debaixo da gaveta, mesa, porta retratos e outros locais muito “manjados”. Cuidado: pode ser até difícil de lembrar onde escondeu; • Mude com regularidade a senha, mas não em intervalos determinados, período de no máximo 20 dias, sendo o ideal de 10 dias. Não repita as senhas por pelo menos 4 ou 5 vezes; Duas observações são importantes. Sei que a identificação de acesso não pode ser trocada com freqüência logo, utilize uma que seja difícil. A segunda, que a senha ideal não existe, mas chegando próximo destas dicas, você vai criar muita dificuldade, o que poderá inibir a grande maioria dos infratores. Um outro cuidado que se deve ter é com a comunicação entre os servidores de banco de dados, o número deste tipo de servidor é reduzido e o tráfego direcionado a este é desproporcional, possibilitando identificá-los facilmente, principalmente porque as mensagens são, normalmente, instruções voltadas para banco de dados, como SQL SELECT, INSERT ou UPDATE, de fácil detecção e falsificação. Isto também se estende para as mensagens fazendo uso do TCP/IP ou IPX/SPX baseada em SQL. Para tanto é necessário monitorar as linhas de comunicação, porém, ser for um acesso externo, caso extremo, será preciso ter acesso à linha física e à colocação de gravador ou analisador de dados. Com isto o monitoramento será viável e posteriormente a introdução de instruções falsas e acesso ao banco de dados tornar-se-á fácil. Para uma pessoa da empresa isto é facilitado, pois já está dentro da empresa e o acesso, teoricamente, tem menos impedimento. Para resolver este e outro problema relacionado à transmissão/recepção de dados, Pedro Ismar Maia de Souza Junior 15 pode ser utilizada a criptografia para dificultar a vida de quem quer invadir a sua instalação. Contudo, o processo de criptografia de mensagens acaba trazendo um prejuízo na performance do acesso aos dados, podendo chegar até a 30% de perda. O principal objetivo da criptografia é tornar tudo aquilo que for do seu interesse ilegível para pessoas indesejáveis, garantindo a sua privacidade. Um dos mais famosos programas de criptografia é o polêmico PGP (PRETTY GOOD PRIVACY), sendo seu autor investigado pelo FBI teve vários problemas legais, como sua proibição temporária nos EUA, sendo hoje totalmente legal. A criptografia pode ser dividida em duas formas de trabalhar (algoritmo), a assimétrica e simétrica, sendo que a primeira utiliza a mesma chave para criptografar e decriptografar dados. A segunda faz uso de duas chaves, a pública e a privada, para cada uma das funções. A discussão de qual é melhor, fica por conta dos apaixonados pelo assunto. Alguns afirmam que a assimétrica é mais segura, mas exigirá mais dos seus computadores, afetando mais a sua performance. O mais importante é que uma análise deve ser feita para depois adotar uma solução. Outra implementação feita pelos especialistas de segurança, é a compactação dos dados antes de serem criptografados e enviados, dificultando ainda mais a quebra do sistema. Esta técnica permite que sejam utilizadas ferramentas de criptografia que degradem menos o sistema, aumentando a performance de acesso. Este assunto é vasto e complicado, que envolve até restrições internacionais, pois não é prudente a divulgação de certas informações que coloquem em cheque dados estratégicos. Nos EUA, os desenvolvedores de criptografia com chave de 512 bits ou superior, podendo chegar a 2048 bits, vivem às voltas com as restrições legais com relação a exportação de produtos. Uma posição menos radical é seguida pela União Européia, Finlândia e Israel que exigem uma licença especial para exportação. Numa visita feita a um grande Banco, todas as comunicações que faziam uso de linhas externas, recebiam uma "caixa" na saída da controladora e outra no outro lado da linha remota, que nada mais era que o sistema de criptografia. Esta "caixa" não tinha nenhuma identificação, era completamente lacrada e de tempos em tempos eram trocadas. Além da segurança contra acesso, exigi-se segurança contra vírus, sendo este ainda considerado o maior invasor de sistema. Com relação à segurança contra vírus, deve-se ter um monitoramento constante, atualização contínua de sistema antivírus e restrições para que o vírus não se propague na rede. Sabemos que o vírus só se instala na rede por duas formas, via local, como disquete, CD, PENDRIVER ou DVD e Internet, sendo que todas com a ajuda do usuário. Uma forma de implementar é não permitir que o usuário escreva em qualquer diretório diferente do seu próprio, fazendo com que o vírus fique localizado, restrito, podendo identificar a origem do mesmo. Alguns administradores dizem que esta atitude não é eficiente, mas adoto este procedimento e tenho tido ótimas respostas, pois por mais que isso não impeça de passar o vírus para outros diretórios, eu ganho tempo na detecção e identificação da origem, fazendo com que isto não se generalize pela rede. Obviamente, isto não dispensa o anti-vírus, mas é mais um procedimento auxiliar. Outra forma de minimizar o problema da contaminação, é fazer uso de estações sem unidade de leitores de disco ou memória externa, impedindo a entrada e sua propagação, mas ainda deixamos a porta aberta pela Internet. A utilização de anti-vírus ativo, checagem de e-mails, manutenção de lista de endereços, e-mails em separado, são providências interessantes. Em meados da década de 80, perguntei a uma pessoa responsável pela rede mundial da IBM no Brasil, se em algum momento houve alguma coisa que degradasse o desempenho da rede. Ele me respondeu contando que um funcionário da própria IBM fez um pequeno programa para e-mail que enviava uma mensagem de natal, sendo que o mesmo ao ser recebido, reenviava a mesma mensagem para os endereços de email que estivessem na lista de quem recebeu as congratulações. Isto se tornou uma bola de neve e quando a rede começou a dar os primeiros sinais de problema, o mesmo foi identificado e uma mensagem urgente foi enviada a todos os usuários para que não abrissem e apagassem a mensagem natalina. Alguma semelhança com eventos atuais, como o vírus “melissa” e outros? A conclusão principal é que sem a participação efetiva do usuário não existe segurança ou sistema de segurança que resista por muito tempo. A segurança também deve ser estendida à área de backup ou cópias de segurança. Quando adquirimos algum dispositivo de armazenamento e suas mídias, recebemos garantias relacionadas as mesmas, mas quanto vale a informação contida neste meio? Isto é algo difícil de mensurar, dependendo da empresa e o que ela produz, o valor pode ser ínfimo ou chegar até a milhões ou bilhões de dólares. Logo, esta área passa a ser vista com outros olhos. Uma empresa 16 Redes de Comunicação aérea nacional, investiu em 1998/99, milhões de dólares para manter suas informações livres do risco, fazendo uma "espécie de espelhamento" do sistema, onde o backup fica localizado em prédio distante e independente, aumentando a segurança tanto de funcionamento como do backup. Muitas vezes quando o usuário me diz que teve problema como o sistema operacional, a primeira pergunta é tem backup? Normalmente a resposta é “não”, e eu digo “que pena”. Incentivo “incisivamente” aos meus usuários guardarem os arquivos da empresa no servidor, pois neste o backup é feito. Outro detalhe, backup feito e guardado dentro da empresa é backup MEIO seguro. Pois no caso de incêndio e roubo tudo pode ir embora. Por este motivo ou você tem um cofre de alta segurança, inclusive contra incêndio, ou armazene fora da empresa. Devemos lembrar ainda que segurança não se restringe apenas a software, mas a outros cuidados tão importantes quanto. A segurança deve abranger também a parte logística (local da empresa), linhas de comunicação, principalmente as externas. A parte de logística, inclui a restrição de acesso de pessoas estranhas à empresa, destruição do lixo (20% dos problemas começam aqui), conhecido como feirão ou supermercado pelos hackers, e identificação de áreas críticas, restringindo ainda mais o acesso. Importante é a conscientização dos funcionários com relação a este assunto. Outra parte muito vulnerável são as linhas de comunicação internas e principalmente as externas. As internas, devem estar muito bem instaladas e nunca aparentes. As linhas podem ser monitoradas, fazendo com que se possa identificar tudo que trafega nas mesmas. As externas já não dependem da empresa, mas sim da concessionária de serviços de telefonia e telecomunicações. Uma maneira de minimizar o problema é fazer uso de criptografia, ou seja, aparelhos (hw/sw) que criptografam todas as mensagens que saem da empresa, mas verifique antes a necessidade. Devemos entender que um único procedimento não vai ser eficiente, mas sim um conjunto e, este vai depender de cada rede. O que devemos sempre fazer é com que o usuário se conscientize do problema e ajude na manutenção da rede, pois ele é o maior aliado, ou “o pior inimigo”. Outra frase que mostra isto é que “a conscientização do usuário no processo de segurança, é entidade chave”. De forma resumida o importante é a adoção de uma política de segurança ampla, que englobe todas as áreas, pois sabemos que montar uma estrutura impenetrável é inviável, cedo ou tarde o seu sistema será burlado. A principal providência é dificultar, estar em constante monitoramento, evolução e, na aquisição de um sistema operacional de rede (SOR), verificar quais as características relacionadas à segurança. Caso sejam fracas, adquirir ferramentas que possam melhorar esta deficiência. Não pode depois ficar se queixando que o sistema não é bom, pois quando se faz a opção por um sistema que tem uma fraca ou nenhuma política de segurança é porque esta característica do SOR não foi relevante para você no processo de levantamento e aquisição. Encontrei numa revista 7 algumas dicas sobre segurança relacionado à Internet que acho bem próprio para o momento. Seguem os principais itens apresentados na revista: • “10 dicas para você se proteger ON-LINE, Internet e e-mail: » Configure o seu navegador de forma correta. Leia mais sobre as configurações de cada navegador que você utiliza; » Tenha cuidado com os anexos, arquivos “atachados”, de mensagens de e-mail, pois os vírus podem estar nos arquivos tipo “.DOC”, mais precisamente como macros. Na troca de arquivos, dê preferência aos arquivos com extensão “.RTF” (Rich Text File) que não têm macros; » Utilize as senhas de forma efetiva; » Não participe de banco de dados de marketing; » Cuidado com as mensagens dos grupos de discussões; » Atualize o seu sistema operacional e navegador, são os famosos patches e versões; » Procure visitar somente os sites em que você confia; » Para evitar os spams, não responda a esse tipo de mensagem, descubra de onde vem, vá ao banco de dados do serviço de soluções de rede (Network Solutions Registration Services) 8 e digite o nome do domínio, obtendo as informações do sistema. Notifique o seu provedor, pois muitos têm filtros para evitar estes; » Crie o seu próprio filtro com uso de software que tem no mercado; 7 8 PC Magazine de setembro de 1999, página 96 à 99. www.networksolutions.com Pedro Ismar Maia de Souza Junior • • 17 » Cuidado com os robôs eletrônicos, eles caçam e-mail válidos para envio de spans. 10 dicas para proteger a sua empresa: » Faça uma análise da sua segurança; » Crie uma política de segurança; » Não se esqueça do acesso físico; » Mantenha-se atualizado; » Proteja os sistemas operacionais do servidor; » Restrinja o acesso à rede; » Proteja seus registros de eventos; » Crie diversos obstáculos para defesa; » Mantenha-se sempre alerta; » Incentive o conhecimento sobre segurança entre o seu pessoal interno. 10 dicas para proteger o seu site: » Erga uma ou mais barreiras, como firewall; » Separe o público do privado; » Faça tudo corretamente da primeira vez, principalmente com relação às configurações de firewall e outros; » Descubra se há falhas em seu sistema antes que os hackers o façam. Contrate um para tentar burlar ou procure conhecer como eles agem e faça a vez de um; » Observe o tráfego com olhos de águia. Muitos sistemas registram que alguém tentou entrar no seu ou pelo menos vasculhou. Tente descobri o que está tentando e dificulte a vida dele; » Emita licenças para compras, por intermédio de certificados digitais; » Desenvolva conteúdo off-line; » Proteja seu banco de dados; » Não esqueça de seus parceiros comerciais, podem ser um elo fraco; » Fortaleça seu servidor na Internet.” Deve-se lembrar sempre, a segurança depende do perfil de cada empresa, mas de forma geral devem ser lembradas e alertadas. Segundo a pesquisa, da Empresa Módulo Security9, os principais obstáculos para implementação da segurança são: Obstáculo Falta de consciência dos executivos Falta de consciência dos usuários Falta de orçamento Falta de profissinal qualificado Falta de ferramenta no mercado Custo de implantação Falta de prioridade Tabela 7 Perc. (%) 33 29 23 10 2 1 1 Não menos importante, a segurança não corresponde somente aos itens de informática, mas as partes prediais e de trânsito dentro da empresa. Resumidamente uma lista de ameaças: • Incêndio; • Água (vazamento, corrosão e enchentes); • Tremores e Tempestades; • Furacões e abalos sísmicos. Pouco provável no Brasil; • Terrorismo, muito em foco, principalmente se sua empresa está no mesmo prédio ou é vizinha a uma empresa estrangeira de risco; • Sabotagem, serve também com observação do item anterior, ou seja, invade-se a sua empresa para poder ficar incólume na invasão da empresa alvo; • Vandalismo; • Explosões e materiais tóxicos. Mais uma vez cuidado com os seus vizinhos, esles podem ter depósitos de produtos inflamáveis e outros; 9 de outubro de 2002, www.modulo.com.br 18 • • • • • • • • • • Redes de Comunicação Roubos e Furtos; Empresa instalada em edificações com problemas de fundação ou vizinho; Interrupção de energia (bombas de pressão, condicionadores de ar e elevadores); Interrupção de comunicação (links, voz e dados); Falhas em equipamentos; Segurança de acesso aos visitantes e fornecedores de serviços e produtos; Sistema de eliminação de lixo e seu condicionamento; Passagem de cabos e acesso de cabos externos a empresa; Restrição de determinadas áreas aos visitantes ou estranhos a empresa; Existem muitos outros, fique atento. A segurança é um conjunto de providências e comportamentos que devem ser praticados diariamente, exaustivamente. Pode parecer chato, improdutivo, mas basta um única falha para desmoronar tudo. Pedro Ismar Maia de Souza Junior 19 CAPÍTULO 3 Elementos de rede São considerados elementos de rede tudo aquilo que se referem aos conceitos e lógicas do ambiente de rede. Os equipamentos podem ser incluídos neste contexto, porém preferi separá-los e fazer um capítulo a parte em função da sua evolução tecnológica, bem como o cabeamento ou cabeação, como querem alguns. Sistema Operacional de Rede (S.O.R.) É considerado sistema operacional de rede (SOR) o programa que permite disponibilizar os recursos, administrar e gerenciar toda a rede, ou seja operacionaliza a rede. Estão situados nesta função os sistemas Windows 3.11 e superior, Windows NT, Netware, Lantastic, Unix e suas variações referentes aos fabricantes de equipamentos RISC, os independentes SCOUNIX 10, Mini Unix, Linux e outros. A primeira pergunta que se faz, principalmente quando se trata de processadores da linha PC (INTEL/AMD), qual o melhor SOR? Eu, particularmente, respondo perguntando, qual o melhor carro? A resposta a esta, com certeza, vai ser a mais variada possível. Então, antes de externar sua opinião em relação ao carro predileto, faça a seguinte análise: • É bom para uso no campo, em todos os tipos de terreno? • É bom para uso na cidade, naquele trânsito caótico, apertado e etc? • Tem capacidade suficiente para as suas necessidades principais ou excede? • Dá muita oficina? • O custo de manutenção é baixo? Quando você começa a fazer este tipo de consideração, chegará a conclusão que nenhum carro satisfaz todas as exigências de todos os consumidores. Isto porque cada um tem necessidades e conceitos diferentes. Este raciocínio deve ser análogo para área de informática, pois temos no mercado soluções para todo o tipo de gostos e situações. Além disto, ao longo do tempo, as versões vão tentando eliminar os seus pontos fracos e oferecem novos recursos. O pior de tudo, como no caso dos automóveis, a propaganda e as paixões acabam sendo exacerbadas, tornando a discussão improdutiva e impregnada de sentimentos outros, que não apenas o técnico. Trabalhei com Windows 3.11, 95 e NT, Netware 3.12 até 4.11, Unix (SUN e ALPHA), Linux e mainframe (UNISYS, IBM e DIGITAL). O principal conselho, no processo de seleção, seja o mais imparcial possível, verifique as reais necessidades da rede e cliente, peça a opinião de um consultor independente, leia sobre as diversas opções, veja o que mais lhe atrai, verifique com gerentes e administradores que utilizam o sistema em questão estes detalhes. Após a aquisição aprenda o máximo que puder, principalmente sobre as possíveis configurações do sistema, acompanhe as correções, "bugs" e arquivos de atualização via Internet ou junto ao seu fornecedor. Há anos ouço que tal sistema é ruim, porque dizia que fazia tal coisa, mas deu problema. Na maioria das vezes o sistema resolvia o problema, mas na instalação ou posteriormente, a configuração necessária não foi realizada. Infelizmente muitas instalações não se preparam para executar tal tarefa de grande importância, acham que tudo será resolvido durante ou após e por si só. Não foi criado ainda um sistema que resolva tudo, sem que haja necessidade de intervenção do instalador. Logo, aconselho o estudo, não somente a leitura do processo de instalação, mas pesquisar as suas nuancias, pois há alguns segredos para o sucesso, em determinados produtos, estão nas configurações durante ou após a instalação. Uma atitude sensata é fazer uma instalação piloto, de modo a verificar o funcionamento e funcionalidades do produto. Outra, é nunca liberar todos os recursos ao mesmo tempo, pois pode-se ficar perdido em meio às várias opções e ações. Agora com certeza anote tudo que fizer, a documentação é fundamental, pois instalação se faz pouquíssimas vezes e se faltar esta todo o trabalho terá que ser refeito. 10 adquirida pela Microsoft 20 Redes de Comunicação Ao ouvir alguém falando mal de um determinado SOR, antes de passar à frente a informação, para não ser chamado de "papagaio", verifique se é mesmo uma deficiência ou erro de configuração, ou seja, "um problema de dedo" (não digitou corretamente). Em algumas situações, minha crítica vai muito mais para a solução adotada, do que propriamente para o produto, isto porque muitos selecionam o produto em função do modismo e propaganda, arrependendo-se amargamente. A opinião de outros é sempre importante, mas é apenas uma opinião num determinado contexto. Conheço profissionais descontentes com todo tipo de rede, mas o contrário também. Numa análise, as principais características de um SOR, de qualidade, podem ser listadas da seguinte forma: • Compartilhamento de arquivos e banco de dados; • Compartilhamento de periféricos; • Interação entre usuários; • Interação com outras redes, principalmente Internet; • Acesso remoto; • Menor TCO; • Número de estações possíveis e simultâneas; • Sistema de segurança e se possível um política definida; • Maior abrangência possível de protocolos, "conectividade e interoperabilidade"; • Gerenciamento e administração de todos os recursos e usuários; • Gerência e administração centralizada com possibilidade do tipo siga-me (follow me). Algumas outras características são desejáveis, mais podem ser implantadas fazendo uso de programas de terceiros, como: • Sistema de agenda individual e/ou em grupo; • Correio eletrônico; • Sistema de fax em rede; • Sistema de administração de documentos. Complementando esta lista de características, temos algumas outras que não são muitas vezes percebidas por quem adquire um sistema, mas são tão importantes quanto as já citadas. Entre elas temos: • Custo. O custo abrange diversas partes da rede, será abordado mais adiante; • Confiabilidade / estabilidade; • Tempo de resposta / disponibilidade; • Velocidade / desempenho; • Complexidade lógica. Basicamente estas são as principais exigências dos usuários e administradores/gerentes. O mercado de rede local é amplo e grandes empresas estão trabalhando para melhorá-lo ainda mais. As primeiras redes, com uso de topologias semelhantes, tinham na sua grande maioria hardware exclusivo para controle da rede e muitas vezes o próprio hardware e software eram incompatíveis entre os outros fornecedores, como protocolos diferentes. Algumas faziam uso de micros para controle da rede, como a NOVELL e ORCHID, mas o seu software era exclusivo. A IBM lançou sua primeira rede, IBM PC, que necessitava de um tradutor de freqüência e diversos blocos de junção de cabos, coaxiais, além dos cabos normais que são interligados aos nós de rede. Esta rede era baseada na MS-NET (software), da MICROSOFT, que por sua vez não comercializava para o usuário final o produto, mas somente a fabricantes de computadores. A MICROSOFT posteriormente lançou o LAN MANAGER que serviu como base para o atual WINDOWS NT (NeTwork). Uma das pioneiras em rede com uso de interfaces ETHERNET foi a 3COM, denominada de ETHERSERIES, atendia tanto ao DIX, grupo de empresas que desenvolveu a interface (DIGITAL EQUIPAMENT CORPORATION, INTEL e XEROX), ETHERNET 2.0 como ao ETHERNET tipo “thin” (cabo fino) e seguia o padrão 802.3 do IEEE. O cabo utilizado era o coaxial e o método de acesso CSMA e depois o CSMA/CD. Pedro Ismar Maia de Souza Junior 21 Outro fornecedor de rede era a CORNUS, com o produto OMNINET, que tinha particularidades exclusivas, rede em barra, com método de acesso CSMA/CD, com gateway para rede SNA (IBM) ou de banda larga. A ORCHID foi outro fornecedor, com o produto PCNET, que era fornecido com topologia em barra, método de acesso CSMA/CD e talvez o mais importante, os equipamentos de controle utilizados eram micros. Esta característica citada, uso de micros para controle da rede, foi utilizada também pela NOVELL, com o NETWARE, que fornecia um sistema completo e independente. Inicialmente eram fornecidos dois modelos, S-NET para rede em estrela e a G-NET com gateway. Posteriormente, com a evolução do sistema, sendo à base do seu SOR o DOS, a topologia passou para barra e/ou anel, que é a base para atual rede NETWARE ou como é hoje chamada de INTRANETWARE. Infelizmente este produto está sendo abandonado pela NOVELL que agora passa para o LINUX codinome SUSE e os seus sub-produtos para rede estão sendo migrados para este. Para mainframes, três produtos foram lançados, o mais popular, por seu grande parque de máquinas instalados, SNA (SYSTEM NETWORK ARCHITETURE) da IBM, o BNA (BURROUGHS NETWORK ARCHITETURE) da UNISYS (antiga BURROUGHS) e a DECNET da DIGITAL, baseado em computadores VAX e micros. No Brasil, o uso desta tecnologia só foi possível no final da década de 80 em função da reserva de mercado. Enquanto isto, convivíamos com redes tupiniquins, sendo que algumas tinham boa qualidade, mas foram literalmente engolidas quando da abertura de mercado. A SNA, criada na década de 70, é considerada pela IBM uma arquitetura proprietária, pois define procedimentos e estruturas de comunicações entre programas de aplicações ou entre um programa de aplicações e um terminal. Exige equipamentos específicos e software de controle e comunicação proprietários. Seu principal objetivo inicial era a interligação de todas as máquinas IBM e compatíveis, como a FUJITISU, compartilhando todos os recursos computacionais e banco de dados. Isto foi possível implementando-se um caminho virtual, dando a sensação de ligação direta ponto-a-ponto, entre usuários. O método de acesso é o ACF/VTAM (ADVANCED COMMUNICATIONS FUNCTION/VIRTUAL TELECOMMUNICATION ACCESS METHOD) e em geral faz uso do protocolo SDLC (SYNCHRONOUS DATA LINK CONTROL). O seu maior problema é ser uma arquitetura proprietária, fechada, muito robusta e antiga, restringindo a sua flexibilidade. Contudo, como a IBM durante muito tempo ditou as regras para a informática, muito se fez para a SNA, mas apesar de ter inúmeros produtos para conexão a ela, não se consegue acompanhar todas as transformações da tecnologia e acaba deixando atrasado o seu usuário. Como já fui usuário (suporte) desta tecnologia, vi-me algumas vezes impedido de evoluir, pois não conseguia me comunicar, tendo que fazer longas implementações e algumas vezes tive que trocar o hardware e software para obter novos e melhores recursos. Mas apesar da lentidão, a evolução acontece, permitindo inclusive acesso via Internet. É claro que não é tão simples como nos outros sistemas, mas é viável e muitos já estão utilizando. A IBM também desenvolveu um sistema para acesso ao seu computador via Internet aos moldes de emulação de terminal burro ou tela em modo caracter e NÃO gráfica, conhecido como HOST ON DEMAND (HOD). Um dos grandes usuários deste sistema é o SERPRO (Serviço de Processamento de Dados do Governo Federal) que permite o acesso aos seus sistemas via Internet. A BNA foi uma tentativa de resposta da principal concorrente da IBM, a UNISYS, que desenvolveu uma tecnologia semelhante à da IBM, mas que depois de algum tempo via que simplesmente competir não traria resultados, passando a oferecer interoperabilidade, ou seja, abriu seu sistema para interagir com outros, como SNA e DECNET. Seu grande ponto de referência foi quando da “parceria” entre a VOLKSWAGEN e a FORD, onde tinha-se respectivamente IBM e UNISYS. Esta parceria fez com que desenvolvessem novas características para troca de informações entre o SNA e o BNA. Para UNISYS foi muito frutífero este entendimento, que vislumbrou um novo mercado, a interoperabilidade de redes independente de fornecedor de equipamentos e sistemas. A partir deste momento houve um salto em suas vendas, passando a ser conhecido como sistema para integração. No BNA era possível a utilização de rede ETHERNET com uso de barramento e método de acesso CSMA/CD, tornando-se compatível com a rede DECNET. A rede DECNET foi a primeira a fazer uso de interface ETHERNET, sendo considerada a sua criadora, junto com as empresas INTEL e XEROX, conhecido grupo DIX. Sua estrutura é a topologia em barra com uso de CSMA/CD. Na época, fazia conexão de alta velocidade, 22 Redes de Comunicação até 10 Mega bits por segundo (Mbps), inclusive entre computadores (processadores), estabelecendo a primeira estrutura de CLUSTER. Hoje esta tem outra conotação com a utilização de micros e algumas idéias diferentes. Atualmente, O SOR tem uma função relativa, antigamente a sua escolha implicava, inclusive, na escolha da infra-estrutura e na sua capacidade de comunicação com outros sistemas (interoperabilidade), mas, hoje, existe uma corrente que está mais preocupada com a infra-estrutura e depois com o sistema, contudo, tendo como balizador as necessidades dos usuários, pois os sistema estão próximos uns dos outros em relação às suas características e serviços, modificando muitas vezes a forma de implementar. O foco principal acaba tornando-se a Internet, com quem todos querem se comunicar, onde tem de tudo um pouco, sendo que sua base está na utilização de um protocolo, o TCP/IP, para haver a interoperabilidade. Cliente-servidor A arquitetura cliente-servidor é antiga, onde um ou mais servidores prestação serviço de rede para os clientes. A própria Internet pode ser considerada uma arquitetura cliente-servidor, bem como os sistemas On-Line. Ela é calcada na seguinte estrutura: • Servidor – um ou mais equipamentos que disponibilizam os serviços e recursos de rede aos equipamentos clientes; • Cliente – é o equipamento que permite ao usuário ter acesso aos serviços e recursos de rede. A primeira estrutura montada nestes moldes era formada por computadores minis, médios e grande porte, onde estes eram os servidores e os clientes os terminais de computadores. Embora os serviços de redes muitas vezes não se encaixem na atual tecnologia e exigências dos usuários, para época, era algo muito moderno e não recebia este nome. Com a nova tecnologia, conceitos antigos foram ampliados e ganharam nomes novos, para justificar a sua aquisição, pois ninguém iria comprar algo já ultrapassado justamente na área de maior evolução tecnológica. Com o surgimento dos PC’s, com custos declinantes e Sistemas Operacionais de Rede (SOR) em franca evolução, a mesma estrutura foi montada, um computador central, PC bem configurado e robusto, chamado de servidor, com estações também PC’s, chamadas de clientes. Muitas empresas se viram tentadas a fazer a migração dos sistemas centralizados e antigos para a nova tecnologia, sendo que este procedimento recebeu o nome de “downsizing”, ou seja, do maior para o menor. Muita gente entrou na onda, mesmo aqueles que não tinham necessidade. Algumas pessoas me perguntaram, por que e se todos poderiam fazer? A resposta era sempre um sonoro “NÃO”. Tivemos uma época um pouco estranha no início da informatização das empresas no Brasil. Os computadores eram colocados em verdadeiros aquários na entrada da empresa para que todos vissem que a mesma estava em evolução. Normalmente eram computadores grandes, que para muitas empresas se resumia numa frase, “muita areia para o meu caminhãozinho”. Principalmente estas empresas deveriam fazer o downsizing, pois diminuiria o custo em geral e estariam melhores servidas. Mas foi um modismo que acabou se generalizando. Para as empresas onde o downsizing não deu certo, a maneira de resolver o problema foi aumentar a quantidade de servidores, o chamado “rightsizing”, que era a horizontalização. O que realmente impulsionou a arquitetura cliente-servidor foram os sistemas, com destaque para os softwares ou linguagens de desenvolvimento de aplicativos cliente-servidor. Os mais marcantes foram o “Dbase, Clipper e Fox”, não depreciando nenhum outro, mas estes ainda são referências direta ou indiretamente. Outros foram as ferramentas automatizadas para criação de aplicativos com uso das linguagens citadas. Os aplicativos criados nada mais eram do que os antigos sistemas ditos como “on-line”. Mesmo estes aplicativos cliente-servidor, nunca realmente utilizaram o potencial dos clientes, os micros (PC’s). Como os aplicativos tinham telas cheias, cores e eram mais amigáveis, o potencial de processamento dos clientes na sua grande maioria era para executar as telas, tanto que muitas redes faziam uso de micros com configurações bem mais simples. Em poucas situações vi o processamento ser executado nos clientes. Isto em parte tinha uma justificativa, os custos dos equipamentos mesmo que em declínio ainda era elevado e a distribuição de banco de dados era uma coisa de futuro. Uma frase que ouvi de um consultor na época refletia esta situação, “banco de dados distribuído é como sexo na adolescência, muito se fala, mas quase nada se faz”. Um exemplo perfeito é o sistema de browser na Internet, o servidor, que Pedro Ismar Maia de Souza Junior 23 heresia, ou provedor de páginas envia o código HTML da página, o computador cliente ou do usuário recebe e processa o código e monta a página. Esta montagem depende da configuração do browser, softwares instalados e velocidade de processamento da estação cliente. Em linhas gerais, a arquitetura cliente-servidor é composta de alguns itens importantes, como: • SOR; • Sistemas corporativos em algumas situações; • Aplicações servidoras; • Aplicações clientes; • Equipamentos para clientes e servidores. Entre os sistemas operacionais de rede (SOR), já comentados, temos como destaques: • Para servidores: » Netware (Novell); » Unix dos diversos fabricantes de equipamentos Risc, Linux, Mini Unix, Unixware; » OS/2 Warp Server, PC Lan (IBM); » Lan Manager, Windows 3.11, superiores e NT (Microsoft); » Lantastic (Artisoft); » Banyan (Vines); » Virtuos (empresa mineira). • Para clientes: » Dos (Microsoft e IBM); » OS/2 Warp (IBM); » Windows (Microsoft); » Mac (Apple) » Unix, Linux (diversos). • Sistemas corporativos são na realidade um conjunto de aplicativos que permitem fazer a gestão empresarial em todos os níveis. • Aplicações servidoras podemos considerar como aplicativos que rodam essencialmente no servidor, dependente do mesmo, como: » Sistema de banco de dados; » Sistema de impressão; » Servidores de comunicação; » Correio eletrônico. • Aplicações clientes são consideradas as que rodam no cliente, mas tradicionalmente dependem de informações do servidor como: » Ferramentas de desenvolvimento de aplicativos; » Consultas a banco de dados; » Sistema de tomada de decisão; » Aplicativos de automação de escritório; » Controle e acesso a impressoras. Downsizing e Rightsizing Só para relembrar os conceitos, downsizing foi a passagem de computadores maiores para menores. Exemplo do grande porte para mini ou super mini. O rightsizing foi o aumento principalmente do número de servidores. Foram dois momentos de muito modismo e é claro de venda para os fabricantes de micros. Muitos podem não concordar, mas que foi uma forçada de barra, com propaganda em massa, onde você abria as revistas especializadas e em letras garrafais, “faltava cintilar”, Empresa “TAL” troca mainframe por micros e/ou minis. A propaganda era constante e até decretaram a morte dos mainframes, pelos futurólogos de plantão. Foi uma verdadeira corrida aos micros e sistemas cliente-servidor, onde inúmeros “profissionais” surgiam com as soluções as mais mirabolantes possíveis e sem qualquer consistência. O resultado em muitas situações foi uma verdadeira 24 Redes de Comunicação catástrofe, perda de tempo, dinheiro e credibilidade. Numa quantidade razoável o sucesso apareceu e conheci alguns. Para aquelas que o sucesso não sorriu ou cresceram muito, a saída para salvar o que estava errado do downsizing, foi o aumento do poder computacional com a inclusão de mais servidores na rede. Chamou-se isto de rightsizing, mas nem tudo foi conforme o planejado e, um novo problema surgiu, o aumento substancial do tráfego de dados na rede, principalmente com o maior número de clientes e aplicativos. Para resolver o novo enfoque, a rede foi sub-dividida, foram criadas as redes departamentais independentes e seus servidores, tornando o tráfego localizado e menor, conectadas a uma rede corporativa e com servidores corporativos. Na minha opinião, esta deve ser a forma de se estruturar uma rede de médio para grande porte, pois fica mais flexível a estrutura e permite uma personalização do ambiente de trabalho de cada área, bem como há a melhoria do tráfego de dados. O saldo final de tudo isto, foi que o mainframe não morreu, muito pelo contrário, passou a ser um grande repositório de dados e integrados aos novos ambientes e, o modismo, é um problema, principalmente em situações generalizadas e sem critérios. Fazer a migração para o ambiente cliente-servidor é algo que deve ser realizado com calma e muito planejamento11. O assunto implementação de projetos tem um capítulo reservado. O atual ambiente cliente-servidor ganhou novos sistemas e a área de banco de dados (BD) foi um dos grandes avanços, sendo que passou a ser utilizado em qualquer porte de equipamento, PC, mini, pequeno, médio e grande, possibilitando a difusão do conhecimento e implementação bem mais profissional. Isto em nenhum momento significa que exista um amadorismo, mas sistemas com possibilidades de gerência e administração, bem como ferramentas completas para desenvolvimento de BD’s e com suporte a um grande número de transações simultâneas, que eram exclusivas dos sistemas maiores. Hoje, já temos grandes BD’s para rede de micros, e isto só se tornou possível em função da evolução do hardware e do software, com a capacidade crescente de armazenamento, acesso e processamento. Além disto, a distribuição do banco de dados tornou-se viável, possibilitando distribuir a carga computacional entre outras máquinas. Temos um verdadeiro festival de misturas, conheci sistemas desenvolvidos em Visual Fox (evolução do tradicional FOX da Microsoft) acessando banco de dados ORACLE, em servidor NT e Netware. Java com ORACLE em servidor Linux com ambiente Netware. Além do ORACLE, outras variações com DB2 da IBM, INFORMIX e muitos outros. Este é um mercado crescente. A principal conclusão é que o ambiente cliente-servidor é muito atraente com relação a custos e opções, mas deve-se ter muito critério para entrar neste ambiente, para aqueles que não têm nada informatizado e, principalmente, para os que desejam migrar em sua direção. TCO TCO (TOTAL COAST OF OWNERSHIP ou custo total de propriedade), que foi criado para mensurar os custos com a informática. Esse conceito vem sendo utilizado desde o final da década de 90 e tem permitido que administradores e gerentes balizem seus investimentos, principalmente quando se adquire um SOR, equipamentos e infra-estrutura. Com este procedimento de análise já é possível saber quanto vai gastar durante a vida útil e possivelmente nos upgrades. Com a evolução constante acaba surgindo uma “guerra” entre o financeiro e a informática. A informática argumentando que não pode parar de evoluir, trazendo novos custos e o financeiro contra argumentando que estes custos são elevados, nunca param de surgir novos e a empresa não tem como finalidade principal o processamento de dados. Este argumento financeiro era real em determinado momento, mas em um momento seguinte isto pode não ser mais verdade. Olhe os bancos, eram instituições burocráticas, tornando-se hoje o setor de maior consumo de recursos de informática. Os bancos aos moldes atuais não existem sem a informática, basta verificar da seguinte forma, o link de comunicação caiu, servidor está fora, faltou energia ou o caixa deu problema. Qualquer uma dessas situações faz o banco parar, se existe algum processo de 11 A expressão planejamento aqui não deve ser entendida como planejamento administrativo, burocrático, mas com estudo, inteligência, suporte e muita criatividade. Pedro Ismar Maia de Souza Junior 25 contingenciamento (emergência) ele nunca foi treinado e se foi está completamente esquecido. Quantas vezes você vai ao banco e este não pode te atender por alguns dos motivos citados. Para resolver o problema para algumas empresas, elas já descobriram que a terceirização (“OUTSOURCING”) pode ser uma solução. Existem algumas resistências, pois já fizeram um grande investimento para repassar e as informações são estratégicas, com risco de perder mercado caso caiam nas mãos dos concorrentes. Contudo, o outsourcing não é solução para tudo, deve ser analisado de tempos em tempos, pois os custos dos equipamentos, software e comunicação estão em queda e as formas de aluguel, como leasing, estão em mutação, oferecendo novas vantagens. Além disto, as próprias empresas estão mudando, com novos mercados, fusões, parcerias e outros. Portanto, o que hoje é vantagem, amanhã pode não ser. Li uma reportagem numa revista especializada, sobre o exemplo de uma empresa que utilizava o outsourcing. Ela estava satisfeita até que refez os cálculos e descobriu que estava gastando mais com o outsourcing, não era pouco, e voltou a administrar a sua própria área de informática. É claro que não foi apenas o custo da terceirização, mas muitos dos gastos eram elevados com pequenos retornos, ou seja, uma péssima relação custo/benefício. Então, o importante é saber como gastar menos, sem abandonar a evolução dos sistemas, hardware e a busca por processos informatizados que possam gerar mais negócios. Muitos consideram a informática como uma fonte de despesas sem fim, mas conhecer o TCO pode ser o início, leia novamente “início”, para mudar este conceito. Vejamos um caso. Você abriria uma conta no “Banco ESQUINA 12”, que não oferece tecnologia, como cartão magnético, banco 24 horas, saldo instantâneo, pagamentos e saques automáticos e muitos outros serviços? Então; hoje, a tecnologia é para alguns uma questão de sobrevivência. A tecnologia também diminui custos, vejamos como: O custo de uma agência normal do nosso Banco ESQUINA é elevado, temos o aluguel do prédio num ponto central da cidade e em áreas de concentração de pessoas e escritórios, com custo elevado, telefones, funcionários, estacionamento grande pois os atendimentos são longos, luz, água e muitos outros encargos. Agora, se você imaginar a mesma agência, com sistemas informatizados, saques, depósitos, informações de investimentos, o que há de mais moderno, o custo cai muito, aluguel bem menor, menos funcionários e outros. Os shoppings viraram verdadeiras agências, são colocados 15 à 20 caixas eletrônicos, funcionando 24 horas, e uma agência pequena ou um posto de atendimento, com pequeno contingente de pessoal, espaço físico e os itens citados. Hoje é capaz de fazer empréstimos e outros serviços outrora exclusivo de gerentes e pessoal especializado. Então o que leva um profissional a gastar mais do que deve? Pressões de fornecedores, modismo, falta de planejamento, controle dos custos e inúmeros outros fatores. Participei de um projeto em 1996, que seu objetivo era uma rede corporativa, com várias redes departamentais, Internet. O SOR adotado foi o Netware, estações “disk less” (sem disco rígido) e ambiente Windows 3.11. mais de 400 estações divididas irregularmente nas redes menores. A infra-estrutura fazia uso de hub’s, switches, roteadores e um backbone de fibra FDDI. Não era o projeto ideal, mas respeitava o orçamento da empresa e a sua cultura tecnológica. Alguns questionamentos surgiram ao logo de todo o projeto, o que é saudável, como; por quê FDDI e não ATM? Por quê “disk less”? Netware? e outras. A resposta em linhas gerais estava referenciada ao custo, a padronização e a segurança da tecnologia confiável e estável. Alguns não gostaram, principalmente os modistas e tecnicistas13 de plantão. Com 3 anos de projeto começaram as pressões para migrar para o Windows NT e 95. Foi feito o levantamento de custo para a troca e upgrade do já existente. O resultado mostrou que seria necessário ser reinvestido 80% do que já havia sido realizado, sem expansão. Porém, com 60% faria a rede expandir. Nesta mesma época meu acordo se encerrou. Para não deixar você curioso, eles adotaram a primeira opção, não trocaram todos os ambientes, mas o que era feito antes continuou sendo sem nenhum acréscimo de recurso. O custo do licenciamento de cópias ficou muito alto e agora pensam em trocar tudo para Linux com StarOffice, tudo gratuito. Não vou analisar se a migração foi boa ou ruim, mas o ponto importante, não tem custo direto, mas indireto, ou seja, não aparece no cálculo, é a mudança de tecnologia de hardware, como de software pelo usuário. O custo do desconhecimento do usuário no seu ambiente de produção é alto, pois a sua produtividade cai, muitas vezes necessitando refazer treinamentos. Um usuário nesta situação passa a perguntar mais para os colegas, que param o que estão fazendo para 12 13 Nome inventado agora Considero como pessoas que se “julgam” com profundos conhecimentos técnicos do assunto, mas nunca fizeram um único projeto. 26 Redes de Comunicação ensinar, caindo também a sua produtividade, formando uma bola de neve. Não é à toa que o help desk, central de atendimento e apoio ao usuário, volta a ganhar força. Este conceito não é novo, o help desk foi idealizado nos temos do mainframes e sistemas “on-line”. Mas afinal, e o TCO? quanto custa e o que se deve levar em conta para compor a sua planilha de cálculo? Para não ficarmos aqui, páginas e páginas, detalhando tudo, que em algumas situações não será necessário, tentarei dar uma visão mais macro, onde podemos dizer que: • Custo direto se refere ao custo do projeto, instalação e implementação; • Custo indireto se refere ao custo de manter os sistemas funcionando, manutenção, como água, energia, paradas, trocas de equipamentos, novas licenças, suporte e outros. Mas para não ficar no generalismo, é importante ampliar estes itens e podemos dizer que se referem a: • Custo direto: » 1 - Custo hardware e software; » 2 - Custo de Instalação e integração; » 3 - Custo de administração e gerenciamento; » 4 - Custo dos Recursos Humanos. • Custo indireto. O número ao lado refere-se a correlação posterior aos itens do custo direto: » Custo do licenciamento (1 e 2); » Custo do suporte e help desk (3); » Custo da manutenção de hardware (1); » Custo da administração e gerenciamento de rede e banco de dados (3); » Custo do sistema de segurança (1 e 2); » Custo de instalação e integração (2); » Custo da mudança de tecnologia ou a introdução de uma nova cultura (3); » Custo da mão de obra e do número de profissionais (4); » Custo do desenvolvimento (2); » Custo da indisponibilidade do sistema, paradas (1 e 3); » Custo do treinamento (4); » Custo da infra-estrutura da empresa e benefícios (1 e 4); » Outros. Alguns dos custos citados são considerados como “escondidos”, entre eles temos: indisponibilidade dos sistemas, administração e gerenciamento de rede e BD’s e outros. Para que possíveis perguntas não fiquem sem respostas, citaremos alguns desmembramentos. Os dados a seguir foram colhidos junto ao Gartner Group14, consultoria especializada que foi uma das divulgadoras do conceito. Devemos levar em conta que isto não é uma realidade em todas as instalações, mas é um parâmetro inicial. O custo anual de um usuário em uma rede corporativa pequena é de no mínimo R$ 4.000,00. Dependendo do tamanho e complexidade, pode chegar a R$ 20.000,00. Este custo não inclue parada de rede, gerenciamento de mainframes ou conexões com redes externas. Logo, os valores podem variar. 14 Publicado na revista InfoExame, dezembro de 1999, pág. Inicial 112. Pedro Ismar Maia de Souza Junior 27 Figura 5 Percentual 41% 33% 08% 18% Descrição Custo escondido Serviço de Suporte Servidores e LAN Hardware e software Tabela 8 Na tabela acima um dado importante. O custo de servidores e da rede LAN corresponde a 08% do custo total do projeto. Um outro dado importante que não consta é que 80% dos problemas estão no setor de rede. Então, onde acontecem 80% dos problemas custam apenas 08% do projeto, logo, não economize neste item. Segundo o Gartner, tome cuidado com alguns conceitos e parâmetros que estão em constante mudança, como o custo do hardware e software corresponde a 60% dos custos, para época dos mainframes, mas, hoje, micros e servidores correspondem a 26%, sendo o pesado a administração de rede e o auxílio ao usuário. Com o impulso dos softwares gratuítos, sistema operacional e aplicativos, os custos com software também caíram vertiginosamente. Hoje é possível ter uma rede, site e estações com acesso a Internet a custos ínfimos. Calma, não esqueça se você estiver mudando tudo, vai existir o custo do treinamento, como já foi citado. Os gastos com os PC’s estão assim distribuídos. Figura 6 Percentual 55% 17% 14% 14% Descrição Suporte ao usuário Instalação e integração Aquisição de Hardware e Software Administração Tabela 9 28 Redes de Comunicação Para análise com outras categorias, temos: Figura 7 Percentual Descrição 51% Usuário 20% Investimento 17% Suporte 12% Administração Tabela 10 • • • • • • • • Algumas ações para tentar diminuir o TCO são: Conhecer o próprio ambiente a fundo e criar um processo de medição do TCO; Tornar o ambiente na empresa mais profissional. Li uma vez que PC hoje não é mais “Personal Computer”, mas “Professional Computer”. Em determinadas empresas todo novo profissional é obrigado a assinar um termo em que se compromete a não receber e-mail’s particulares; Padronização de software e hardware, devendo proibir a instalação de aplicativos não autorizados. Uma empresa desabilitou as unidades de disquetes e sua economia foi de 20%. É claro que não foi só o custo do disquete, mas o custo de armazenamento, menor exigência de processamento, menor tráfego de dados, aumento da produtividade, sem momentos ociosos, menor possibilidade de vírus, melhora na administração dos recursos, são algumas das conseqüências; Integração de ambiente, Internet e Intranet, ferramentas de gestão empresarial, voz sobre IP para áreas com acesso a clientes, parceiros e usuários externos; Utilizar sistemas de auditoria para estar em constante análise do ambiente, identificando gargalos e folgas, permitindo manter a rede e os sistemas balanceados; Administração, gerenciamento e suporte centralizados; Constante negociação em relação aos custos permanentes de terceiros; Planejamento de upgrades. As ações citadas são para ambientes genéricos, outros devem surgir, principalmente quando a primeira ação citada tiver sido realizada e estiver em constante descoberta. Cuidado, não seja um burocrata, alguns cortes podem ao invés de economia trazer mal estar ou diminuição da produtividade. Na informática temos produtos considerados de primeira linha, segunda linha e terceira linha, com custos diferenciados. Se formos nos preocupar somente com o que é mais barato, sem se importar com a qualidade os problemas vão começar a crescer. Um caso simples, foi uma empresa que estava tendo problema com as impressoras, pois comprava material de consumo o mais barato, sendo estes com a expressão “remanufaturado”. Reclamações de todos os lados, perdas de algumas impressoras e aumento das manutenções. A simples atitude de adquirir material original com o melhor custo, trouxe a paz e a drástica queda dos custos operacionais. Então, fique atento, sempre consulte a área técnica e pondere com a seguinte pergunta: “O que é necessário?” Pedro Ismar Maia de Souza Junior 29 Protocolo O assunto protocolo é vasto, não caberia em um único livro, principalmente com a quantidade existente no mercado. Vou citar e comentar os principais existentes, cabendo ao leitor uma pesquisa mais profunda sobre o protocolo desejado, mas vou me deter um pouco mais no protocolo TCP/IP, IPv6 e PPP, que estão em alta no momento, não são proprietários, permitindo comunicação pela e com a Internet. O protocolo tornou-se assunto de grande importância e delicado, mas nem sempre foi assim, pois cada um desenvolvia o próprio, de acordo com as características técnicas de seu hardware e depois pensava-se em interoperação com outros existentes. Antes, a definição de protocolo tornava-se pertinente. Existem várias definições e para complicar mais um pouco, vou dar mais uma, na tentativa de atualizar as existentes. Protocolo é um conjunto de programas que ditam as regras de como devem se comportar e codificar as mensagens para que possam se interoperar. Estas regras incluem a referência a quatro itens importantes para que aconteça a comunicação: uma entidade que transmite; uma ou mais entidades que recebem; uma mensagem; e um meio de comunicação, que pode ser o ar, a luz ou fio sólido. O protocolo estabelece as regras como a comunicação vai acontecer. Podemos dividir estas em três partes. A primeira é o estabelecimento da comunicação, onde as partes envolvidas tentam se conectar e manter um diálogo inicial. A segunda é quando as partes trocam as mensagens desejadas, é a parte útil da comunicação. A terceira é o encerramento da comunicação, quando as partes dizem que encerraram o que desejavam. Para melhor entendimento faremos uma analogia a comunicação via telefone. Ela é perfeita pois além de ser de conhecimento de todos, tem detalhes que justificam determinadas implementações dos protocolos. Conexão computador Etapa 1: Utilizando um par de modens e uma linha telefônica, o micro A abre a linha telefônica, verifica o tom de discar. Ao receber envia o número de telefone que deseja conectar, micro B. Ao receber o tom de chamada, aguarda o atendimento. Ao ser atendido troca informações com o micro B para estabelecer que conjunto de protocolos vai utilizar. Depois disso inicia a troca de mensagens. Etapa 2: Durante a troca de mensagens alguns procedimentos são tomados para que nenhuma informação seja perdida. No computador há a troca de informações como ACK e NAK, além de uma marcação de tempo toda vez que envia uma mensagem, chamado de Time Out. Detalhes mais a frente. Conexão Telefone Etapa 1: A pessoa A retira o telefone do gancho, e procura identificar o tom de discar. Ao receber envia o número de telefone que deseja conectar, telefone B. Ao receber o tom de chamada, aguarda o atendimento. Ao ser atendido a pessoa B fala “ALO” que identifica a língua que está falando, caso seja compreendido, está estabelecida a conexão e inicia a troca informações com a pessoa B Etapa 2: Durante a troca de mensagens alguns procedimentos são tomados para que nenhuma informação seja perdida. Uma das providências é que durante a transmissão o receptor deve estar sempre dizendo alguma coisa ou resmungando, como “ramram”, “tá”, “ok”, “tudo bem” e outros sons. Isto identifica para o emissor que o outros lado está atento. Se por um acaso o receptor ficar em silêncio, o emissor antes de continuar vai perguntar se o receptor está ouvindo, “você está aí?”, “entendeu?” e outras. Etapa 3: Ao final da troca de mensagens um Etapa 3: Ao final da troca de mensagens um dos lados, normalmente quem iniciou a conexão dos lados diz “tchau” e desliga o telefone. diz que não tem mais nada para enviar. Fecha a conexão, desliga o telefone. Como pode ser notado o processo é muito semelhante. Não é por mero acaso, pois a maioria dos protocolos são simulações de eventos humanos. No caso de uma conexão direta alguns passos são suprimidos, como discagem de número, espera de tons. Ou seja, envia-se um conjunto de caracteres que diz ser o início da conexão e há troca de informações para estabelecimento do 30 Redes de Comunicação protocolo. Pronto, pode-se fazer a troca de mensagens. Na troca de mensagens, para simular aqueles resmungos do ser humano, algumas regras são estabelecidas, veja os detalhes: Figura 8 Na figura acima podemos dizer que a conexão está estabelecida e a troca de mensagens vai ser iniciada. Toda vez que uma mensagem é enviada uma resposta de “Reconhecimento” (ACK) é respondida, lembra-se do resmungo “ramram”, “tá”, “ok”, “tudo bem”, pois bem, a simulação é esta.. No caso de uma mensagem ser recebida mas não entendida uma resposta de “Não Reconhecimento” (NACK) é enviada e a mensagem novamente é reenviado pelo transmissor. Veja que o “Time Out” está sempre presente, toda vez que uma mensagem é enviada o tempo de saída (Time Out) é inicializado, para quando do envio da “MSG 10” (exemplo acima) nenhuma resposta for recebida pelo transmissor em um determinado tempo configurável (duração do Time Out), o protocolo tenta novamente o reenvio por um número “X” de vezes (também configurável). Caso ainda sem resposta o protocolo tenta refazer a conexão. Esta situação é do silêncio do receptor e, o transmissor tenta as perguntas “você está aí?”, “entendeu?” e no caso de não ter resposta ele desliga e tenta uma nova ligação. O processo acima sempre acontecerá em uma comunicação, de forma explicita ou implícita em função da dinâmica da comunicação. A forma implícita poderá ser melhor visualizada quando do detalhamento de alguns protocolos mais a frente. Pode-se dizer que existem dois tipos de protocolo com relação à forma de orientar os bits para transmissão. A primeira é a orientação a bit, onde o protocolo está preocupado em enviar uma quantidade de bits previamente definidos, podendo ser chamado de pacote, bloco, container, células e outros, sem se preocupar com a mensagem. A segunda modalidade é a orientação a byte, Pedro Ismar Maia de Souza Junior 31 onde existe uma preocupação com a informação, formando-se um byte e depois transmitindo byte a byte. Há uma tendência em fazer uso de orientação a bit, pois esta opção dá maior independência ao protocolo, sem se preocupar com a codificação, tamanho da palavra ou bytes, compressão, devendo apenas selecionar o uso da seqüência de bits para controle e não pode ser utilizada por ninguém dentro do pacote. Além da orientação, outra coisa importante é como você envolve sua informação, envelopa, para transmitir. Basicamente existem duas formas, assíncrona e síncrona. Assíncrona é uma das mais antigas e mais simples forma de transmitir, pois no mais tradicional protocolo, START/STOP, é necessário apenas a formação de um byte, acrescentar um bit de START (início do byte) e mais um ou até dois bits de STOP (fim do byte). O processo não é tão trivial assim, existem alguns bytes especiais, como STX (START OF TRANSMITION) indicando início da transmissão e o ETX (END OF TRANSMITION) indicando fim da transmissão, que por sua vez, ao serem enviados recebem o mesmo envelope. Mas o acesso ao meio é aleatório, “não” obrigando ao transmissor o envio de informações em intervalos regulares. Uma das grandes vantagens deste é sua simplicidade de implementação. No caso de perda na transmissão ele perde apenas um byte e não um bloco inteiro mas, em compensação, é mais lento, pois envia uma grande quantidade de bits de controle (alto overhead). Figura 9 Outra forma é a síncrona, que faz uso de um quadro (frame) de sincronismo e ao final outro para verificação da informação transmitida. O mais utilizado com sincronismo é a orientação a bit. Se houver rigorosidade, constataremos que todos são síncronos, pois o bit START e STOP, é uma forma de dizer que está se iniciando uma informação. Porém, no sistema síncrono, ao invés de ser um bit, passa-se a ter um conjunto de bits previamente conhecido que indica início e como já se conhece o tamanho do bloco, ao final de tantos bits termina-se o bloco. No mercado existem combinações populares, como síncrono orientado a bit e assíncrono orientado a byte. Os protocolos que serão apresentados a seguir se encaixam de alguma forma nas características citadas. Polling, Selection e Contention Um dos mais antigos protocolos utilizados nos mainframes é o POLLING, SELECTION e CONTENTION. Na topologia ponto-a-ponto e multiponto, existe uma entidade conhecida como processador e/ou controlador de comunicação, constituído de software e hardware, controlando e executando as funções do protocolo. Quando este deseja saber se um endereço de estação deseja enviar alguma coisa, ele envia um polling para o endereço, convidando o mesmo a se comunicar. Caso não tenha nada a enviar este envia um “não”, caso contrário envia a mensagem. Em linhas gerais, qualquer endereço de estação só pode transmitir quando é convidado. O polling é feito em cada linha para cada endereço. Outra parte deste protocolo é o SELECTION, que é quando o controle tem alguma mensagem para um determinado endereço de estação e seleciona-o para enviar a mesma, caso este endereço esteja pronto para receber, inicia-se o processo de transferência. Caso contrário, o mesmo dá um tempo e tenta posteriormente. Isto é feito algumas vezes, caso não consiga transmitir, o controle passa a não mais fazer polling e selection para o endereço, sendo necessário dar um “clear” para voltar a participar da rede no endereço ou estação, jargão de operador de rede. Numa rede com poucas linhas e estações, este protocolo é eficiente, mas com o crescimento exponencial do número de estações e conseqüentemente de linhas, este protocolo acabou se tornando lento. Para resolver este problema, algumas providências são 32 Redes de Comunicação necessárias, como balanceamento das linhas e setorização das estações por linha. Com esta providência e mais a inclusão de um controle no protocolo, o CONTENTION (contenção), a rede pode ter outro desempenho. A contenção nada mais é do que colocar uma linha fora de operação. Isto se dá quando depois de alguns POLLINGS sem resposta dos endereços de estações de uma determinada linha, o sistema coloca a linha em contenção, não fazendo mais POLLING, não perdendo tempo, sendo que o número de vezes é programável. Caso alguma estação que esteja fora deseje transmitir, ela envia o seu endereço com um REQUEST, solicitação de transmissão, e o sistema passa a fazer o POLLING novamente. Este tipo de variação acaba trazendo maior eficiência, principalmente porque nem todas as estações da rede estão transmitindo o tempo todo e todo o tempo. Como já citado, algumas providências devem ser tomadas, pois somente a adoção da contenção não resolve o problema. Uma variação que surgiu foi à contenção do endereço de estação e não mais de linha, conforme descrito. Contudo, isto ficou mais no meio acadêmico, desconhecendo implementações comerciais. Isto se deve a mudança de estratégia, outras tecnologias surgiram e atropelaram quaisquer tentativas de evolução. BSC Outro protocolo muito popular na década de 60 e 70 foi o BSC (BINARY SYNCHRONOUS COMMUNICATION) e suas versões. Pelo nome já se sabe que é orientado a bit e síncrono. Foi criado pela IBM para fazer a comunicação com suas estações e as versões estão ligadas ao tipo de topologia utilizada pela linha de dados (ponto-a-ponto e multiponto) e aceita três códigos de transmissão: EBCDIC, ASCII e TRANSCODE, operando no modo half-duplex. A versão 1, BSC-1, é utilizada em conexões ponto-a-ponto sem a necessidade de endereçamento da estação. A versão 2, BSC-2, é utilizada em conexões multiponto e controladoras remotas não inteligentes, fazendo POLLING e SELECTION. A versão 3, BSC-3, é semelhante à versão 2, mas faz uso de controladoras de comunicação remotas inteligentes e de um novo POLLING, “GENERAL POLLING”, que consiste do envio de um POLLING para todos os endereços da linha, uma espécie de BROADCAST de linha, sem a necessidade de endereçar um a um. Outro protocolo, que foi base para outros, foi o SDLC (SYNCHRONOUS DATA LINK CONTROL), orientado a bit, síncrono, permitindo sua utilização em linhas HALF ou FULL DUPLEX, ponto-a-ponto, multiponto, ligações comutadas via rede telefônica e modems e linhas dedicadas de longa distância com modems. Este protocolo foi a base do desenvolvimento da rede SNA da IBM. Com base no SDLC, foi implementado pela ISO, o HDLC, através da norma ISO-3309, tendo as mesmas características do SDLC e aplicações. Outro que se baseou no SDLC foi o BDLC, da UNISYS. X.25 O protocolo X.25 faz uso dos três primeiros níveis, conhecidos como sub-rede e parte do nível quatro para roteamente mais seguro. O nível três dá a capacidade de roteamento e a psrte do nível quatro aumenta a segurança na troca de pacotes. O restante, parte do nível quatro até o sete deve ser implementado em cada usuário. O X.25 foi idealizado para ser uma rede para troca de dados no formato de pacotes. 7 6 5 4 3 2 1 Sistema A Sistema B Aplicação Apresentação Sessão Transporte Rede Enlace Físico Aplicação Apresentação Sessão Transporte Rede Enlace Físico Sub-rede Figura 10 7 6 5 4 3 2 1 Pedro Ismar Maia de Souza Junior 33 Foi um protocolo popular, orientado a bit que introduziu uma nova filosofia, o pacote que permitia o roteamento dos mesmos, foi o X.25. Este é um conjunto de bits com formato e tamanho definido. Este protocolo tem como objetivo principal o transporte de dados, sem se envolver com aplicativos e outros detalhes voltados essencialmente para a rede. Para tal, utiliza uma variação do protocolo HDLC (High-level Data Link Control) da ISO, o LLC (Logical Link Control – Controle de Enlace Lógico), que define os tipos de serviços oferecidos ao nível imediatamente superior. Os dois tipos são: tipo 1 serviço de datagrama simples; tipo 2 serviço orientado à conexão. A configuração desta rede pode ter vários nós de comutação permitindo ir de um ponto a outro com opções de caminho. Com esta característica, uma mensagem pode ser dividida em vários pacotes e estes podem chegar ao destino seguindo caminhos diferentes, podendo criar um problema na recepção, a falta de seqüência. No caso da seqüenciação ser de responsabilidade do aplicativo do usuário ou do nó de destino, a rede trabalha no modo DATAGRAMA, enviando a mensagem pelo caminho mais conveniente no momento. Contudo, se o caminho for importante ou não houver capacidade de seqüenciação na recepção, pode ser utilizado o modo de circuito virtual. É como se existisse uma LP (Linha Privativa) momentânea, comunicação ponto-a-ponto, que é estabelecida no início da comunicação, mas quando do encerramento este circuito virtual é desmanchado. No caso de uma nova conexão é estabelecido novo circuito virtual, que pode ser ou não o mesmo caminho do anterior. O grande inconveniente deste é que se por um acaso houver interrupção na comunicação, deve ser feita nova chamada. Uma rede implementada no Brasil com o X.25 foi a RENPAC (Rede Nacional de Pacotes) da EMBRATEL, que era inicialmente uma tropicalização da rede francesa TRANSPAC. O X.25 corresponde as três primeiras camadas da recomendação OSI (OPEN SYSTEM INTERCONECT) da ISO, camada física (1), de enlace (2) e de rede (3), que constitui o que é conhecido como SUB-REDE. Neste momento, muitos estariam propensos a escrever sobre o modelo OSI, com suas sete camadas, mas não o farei, pois é um modelo em desuso (“morto”). Um dos grandes problemas que contribuiu para isto, foi o tempo de padronização, mais de 10 anos. A evolução tecnológica não perdoa este tipo de coisa, hoje um sistema que levar mais de 4 ou 5 anos para ser padronizado, vai acabar nascendo obsoleto. O legado deixado pelo OSI foi o modelo de padronização, com uso de camadas que prestam serviços às camadas superiores e que se comunicação entre si em diferentes sistemas, dando maior flexibilidade, diminuindo custos e tempo nas novas implementações. Em 1989/90 cheguei a trabalhar com um equipamento francês, utilizando as recomendações OSI e sistema operacional UNIX. O X.25 foi muito utilizado pela EMBRATEL, acompanhando suas variações, que passaram a ser responsabilidade da CCITT (COMITÉ CONSULTATIF INTENATIONAL TÉLÉGRAPHIQUE ET TÉLÉPHONIQUE) atual ITU-TSS (INTERNATIONAL TELECOMMUNICATION UNION – TELECOMMUNICATIONS STANDARDS SECTOR). Um problema que foi introduzido nas recomendações OSI, é que na implantação de uma nova versão todos deveriam migrar, caso contrário estariam fora da rede, bem como o grande número de sistemas de controle, talvez pela inexperiência e ser considerado muito acadêmico, tornando-o muito complexo, difícil de implementar e lento, exigindo meios muito rápidos, como fibra. Foi feito uma revisão, enxugaram a recomendação, criando-se um protocolo mais leve e inteligente, conhecido como “FRAME RELAY”. Hoje, boa parte das concessionárias do antigo grupo TELEBRÁS, faz uso deste protocolo para comunicação em suas redes MAN’s. FRAME RELAY Como citado, este protocolo é uma simplificação do X.25. No momento da implementação do X.25 a realidade era uma, ao seu final era outra com características tecnológicas mais evoluídas, com isso muitos controles foram abandonados, pois já não eram mais necessários, causando um grande overhead, dados não úteis. A associação da tecnologia e diminuição do overhead, propiciou de imediato o aumento do desempenho podendo chegar a casa dos giga bits por segundo. Tal como nas redes X.25 é utilizada uma variante do protocolo HDLC. O novo protocolo LAP-F (Link Access Protocol/Procedures - Frame-Relay) assegura a definição de circuitos virtuais. Assim. ao contrário do HDLC, o LAP-F, não implementa as funções de controle de fluxo e erros. Em seu lugar implementa circuitos virtuais (Virtual Link), através de campo específico do Frame (Quadro), o DLCI (Data Link Connection Identifier), que substitui os números de sequência do 34 Redes de Comunicação controle de fluxo/erros do X.25. O controle de erros e fluxo deixa assim de existir para os dados, ficando a cargo dos utilizadores (protocolos de nível superior). Para efeitos de controle, é utilizado um protocolo separado, o LAP-D. Este protocolo é utilizado para todas as operações relacionadas com o estabelecimento e terminação das ligações virtuais, inicialização de nós, etc. Além disto, no momento de estabelecimento de um circuito virtual é negociado o valor mínimo de débito de dados pretendido, uma espécie de taxa de transmissão mínima, em bps, tratase de uma negociação da qualidade de serviço (QoS), embora elementar pois considera apenas um parâmetro. Então de forma resumida o frame relay é decente direto do X.25, mas muito mais rápido, pois não utiliza o processamento do nível de rede (layer 3) do X.25. Em contrapartida exige redes confiáveis, pois em caso de erro no meio de transmissão, ocorre um aumento significativo no número de retransmissões, em função da a checagem de erros ocorre somente nas pontas, então podemos dizer que ele não é orientado à conexão. Para a comunicação dentro de uma rede ele precisa de uma sistema de canal virtual, ou seja, uma comunicação ponto-a-ponto é estabelecida no início da comunicação e caso esta seja interrompida, uma nova rota deverá ser estabelecida reiniciando a comunicação. Existem 2 tipos de Circuitos Virtuais: O Permanent Virtual Circuit (PVC) e o Switched Virtual Circuit (SVC). O lado bom é que uma mesma linha pode fazer diversos canais lógicos. ATM e WATM Enquanto o ATM não se torna um padrão de fato, onde todos passem a adotá-lo, as concessionárias de comunicação estão fazendo uso de uma padronização feita pela ITU-T, que é o SDH (SYNCHRONOUS DIGITAL HIERARCHY), que tem como principal objetivo permitir a convivência de vários fornecedores de equipamentos em uma mesma rede, tanto de transmissão quanto de gerência. Para tanto, a busca pela padronização completa, envolvendo taxa de bits, estrutura de quadros e de multiplexação, interface de tributários, interface de linha do sinal, mecanismo de proteção, funcionalidades de equipamentos de transmissão e gerência e interfaces de gerência (TMN – TELECOMMUNICATION MANAGEMENT NETWORK). A ITU-T padronizou a forma como os feixes de células ATM serão transportados pelo SDH, sendo a técnica de acomodação destes em containers adequados, chamado de mapeamento. Em linhas gerais, o SDH pode ser considerado como a camada física de transporte para os sinais das redes ATM. Um dos grandes problemas do SDH é a manutenção dos “relógios” sincronizados. ATM é ASYNCHRONOUS TRANSFER MODE, originalmente criado para redes de longas distâncias. O ATM, também chamado de CELL RELAY, é uma técnica de transmissão, transporte e multiplexação baseada em células de tamanho fixo projetado especialmente para altas taxas. As primeiras pesquisas tiveram início na década de 80, ao final desta , surgiu como a tecnologia de comutação em RDSI (REDE DIGITAL DE SERVIÇOS INTEGRADOS) de faixa larga (RDSI-FL). As características deste novo conceito ISDN (RDSI) podem ser resumidas em três aspectos fundamentais: serviços integrados em um suporte único; transmissão e comutação digital ponta a ponta; padrões universais nos seus aspectos técnicos e interfaces de acesso. Foram previstas duas fases de implantação para o ISDN. Inicialmente seriam integrados principalmente os serviços de voz e dados sendo uma rede com canais de taxas múltiplas, porém fixas, até 2,048 Mbit/s, conhecida como N-BISDN (Narrow band ISDN). Numa segunda fase haveria a integração de todos os serviços: voz, dados e principalmente áudio e imagens em tempo real. Esta rede foi concebida para utilizar como suporte de transmissão os canais de alta velocidade de 155 Mbps (acesso básico) ou 622 Mbps (acesso primário) do suporte digital público conhecido como SDH, e foi denominado de B-ISDN (Broad band ISDN). A primeira descrição técnica foi feita pela CCITT (atual ITU-T), série I, na recomendação I.121 (1988) e mais tarde I.211. Um cuidado deve ser tomado ao interpretar a palavra “assíncrono” da sigla ATM, que por sua vez NÃO indica que no processo de transferência da informação use a transmissão assíncrona, muito pelo contrário, é síncrona. O assincronismo indica que as janelas de tempos são alocadas dinamicamente, sob demanda, e estão disponíveis para qualquer usuário que tenha informação a ser transmitida. As janelas não são exclusivas ou Pedro Ismar Maia de Souza Junior 35 dedicadas a usuários individuais e quando não existe nenhuma informação nova para ser disponibilizada para outros, ocorrendo períodos de inatividade no meio de transmissão. Seu início como padronização foi muito acanhado, sendo que os principais fatores atribuídos para tal comportamento foram: • sua origem predominantemente de gabinetes de estudos do ITU-T, sem uma participação efetiva das grandes operadoras de telecomunicações e dos fabricantes multinacionais de equipamentos, • os altos custos em termos de investimentos exigidos para sua concretização, que tornavam praticamente inviável sua implantação na maioria dos países. Depois do início ofuscado, na década de 90, com a explosão da Internet, viu-se a necessidade de tecnologias alternativas ao atual IP e o ATM era o mais próximo, pois os seus estudos já tinham sido iniciados. A partir deste ponto vários outros órgãos de padronização como a ANSI (AMERICAN NATIONAL STANDARDS INSTITUTE) com o ATM FORUM e o próprio IETF (INTERNATIONAL ENGINEERING TASK FORCE), responsável pela plataforma TCP/IP. Nos quatro últimos anos formou-se um consenso até então difícil de se encontrar na história da informática, onde todos passaram a encarar o ATM como que a tecnologia de rede universal, ou seja, a formação de uma rede pública mundial de telecomunicações, com serviços integrados para formar um sistema global de informação. Esta aceitação, vem principalmente do fato de que o ATM possui características únicas, como: • É uma técnica de transferência baseada em pacotes de tamanho fixo chamados células e estruturado segundo conexões de canais e rotas virtuais (VC's e VP's) que podem ser multiplexadas de forma dinâmica num mesmo meio físico. • O fluxo de informação em cada conexão pode ser de banda variável e de forma integrada em um mesmo enlace físico para diferentes tipos de tráfego como; voz, dados, imagens, vídeo, som de alta qualidade, multimídia e etc; • É uma tecnologia projetada para operar nos atuais ambientes tecnológicos das telecomunicações, estruturados sobre os modernos sistemas óptico digitais de transmissão como o SDH/SONET (Synchronous Optical Network). • Também se apresenta como uma alternativa eficiente para estruturar redes locais com taxas e serviços de acordo com as necessidades do usuário, além de permitir uma integração LAN/WAN sem problemas de interoperabilidade. Modelagem de uma rede ATM segundo o modelo PRM da I.321 PRM é (PROTOCOL REFERENCE MODE), sugerido através da recomendação I.321 do ITU-TSS Figura 11 Em linhas gerais o acesso ao meio é assíncrono e a forma de transmissão síncrona. Esta foi uma maneira de se diferenciar do SDH. Esta tecnologia não é apenas um protocolo, envolve equipamentos específicos para executar o ATM, está sendo exportada para outras topologias, contudo, seus custos estão ainda um pouco elevados para ser utilizado em LAN’s, em comparação com as tecnologias GIGABITETHERNET e, até a mais nova, o 10 GIGABITETHERNET. Deve ser considerado que uma boa parte das redes (LAN) ainda não justificam sua utilização, sendo sua relação custo/benefício ainda não muito boa. Já para rede do tipo auto tráfego, com backcone ATM e do tipo MAN, o ATM pode ser uma boa solução, mas o acesso a estas, pelo usuário final e doméstico, havia um problema, o uso de outras tecnologias, com perda das vantagens do ATM. Principalmente nos últimos 10 anos, com o crescimento dos usuários de celulares, todo este grupo também ficava excluído do uso do ATM. 36 Redes de Comunicação Então surge a possibilidade da utilização do Wireless ATM (WATM), que é o uso do ATM sem fio. Esta solução permitirá o acesso a rede ATM de onde estiver. É uma forma de padronização muito interessante, mas também árdua, pois convencer todos a migrarem não é nada fácil. Já foi tentado, lembra do Modelo de Referência OSI? Pois é, não vingou, por vários motivos, mas ainda continua sendo difícil. Além disso, a especificação ainda está em curso, leva-se algum tempo para isto apesar do grande esforço para minimizar. Relembrando, a implemantação do ATM faz uso de fibra óptica com divisão de freqüência para os diversos canais. Em linhas gerais, o mesmo será feito no WATM, só que fazendo uso de ondas de rádio, satélite e microondas. É uma forma simplória, mas é mais ou menos isto que se quer. FDDI Fiber Distributed Data Interface (FDDI) é por muitos considerado um protocolo, outros o consideram apenas uma interface de rede e por último, os que afirmam ser um método de acesso. Discussões à parte, a ANSI X 3T9.5 chamam-no de padrão, que teve início em 1980, publicado em 1989 pela ISO no ISO89d e ISO89e, com o intuito de implementar uma rede de alto desempenho para uso geral, que por sinal cumpriu muito bem. O meio de transmissão eleito como padrão foi a fibra óptica, que na época era utilizada a uma espantosa velocidade de 100 Mbps. A topologia escolhida foi em anel, podendo ter 2 anéis, com propagação em sentidos contrários, sendo o segundo para backup. O método de acesso era o token ring (passagem de permissão). Como nesta época a tecnologia voltada para a fibra ainda engatinhava, em termos de equipamentos de rede, a conexão ponto-a-ponto entre os nós de rede era uma solução bem vantajosa. Além disto, a possibilidade de crescimento da rede em número de estações era grande, podendo chegar a centenas de estações. Outro fator que impulsionou, além de ser o primeiro padrão para fibra, era a sua possibilidade de implementação em MAN’s e LAN’s, podendo chegar até centenas de quilômetros, ótima distância para o momento. No início da década de 90, com o decréscimo do custo da fibra, esta tecnologia foi muito utilizada nos backbones das LAN’s de grandes áreas, principalmente entre prédios. O protocolo exige um conjunto de hardware e software muito estável e confiável, mas que está sendo abandonado em função da sua baixa velocidade para os padrões atuais. Apesar de estar um pouco perdido no tempo houve algumas melhorias, voltado para uso de outros meios de transmissão, como fibras de baixo custo e par trançado. A segunda versão do FDDI, chamado de FDDI II, trabalha agora com serviços isócronos, ou seja, serviços independentes, que passam a caracterizá-lo como uma rede híbrida. Esta possui uma estrutura com 17 canais, sendo uma de 1 Mbps reservado ao uso de serviços síncronos e assíncronos e os outros 16 canais de banda larga com 98,304 Mbps cada, montando uma banda de 1,572 Gbps. A rede é iniciada em modo isócrono e quando combina as capacidades de chaveamento de pacotes e circuito passa para o modo híbrido. O chaveamento de circuitos, ou seja, qual canal será utilizado, é imposto ao anel por meio de uma formato de ciclo que se repete a cada 125 micro segundos, sendo necessário uma estação de controle para tal, denominada de mestre de ciclo. Um detalhe importante, caso um nó participante do anel não seja compatível com o FDDI II a rede passará a trabalhar no FDDI original, antigo. Pedro Ismar Maia de Souza Junior 37 Estrutura em camadas do FDDI e FDDI II. Legenda: CS-MUX Circuit Switching Multiplexer(s); LLC Logical Link control; I-MAC Isochronous MAC; MAC Medium Access Control; H-MUX Hybrid Multiplexer; SMT Station Management; PHY Physical Layer Protocol; PMD Physical Layer Medium dependent. Figura 12 • • • • • • • • PMD – especifica o enlace de fibra óptica e os componentes ópticos relacionados, incluindo nível de potência, características dos transmissores e receptores, os requisitos de sinais da interface óptica e a taxa de erros permissíveis; PHY – especifica os algoritmos de codificação, decodificação e de sincronismo de relógio e quadros de dados; M-MUX (FDDI II) – multiplexação (chaveamento) dos serviços isócronos FDDI II e não isócronos para entrega ao nível físico. Não isócronos oriundo do MAC, isócronos oriundo do I-MAC MAC – especifica as regras de acesso ao meio, endereçamento e verificação de dados dos serviços não isócronos; I-MAC (FDDI II) – idem MAC, mas para serviços isócronos; LLC – Especifica as regras para troca de informação em serviços com conexão, sem conexão / sem reconhecimento e sem conexão / com reconhecimento; CS-MUX (FDDI II) – controle da multiplexação dos circuitos; SMT – função de controlar as operações apropriadas as estações no anel, incluindo o gerenciamento: » Configuração, como manutenção, isolamento e recuperação de falhas, administração de endereços e outros; » Conexão, como alocação de canais de banda larga e/ou canais isócronos; » Anel, como iniciação, monitoração de desempenho, controle de erros e outros. 38 Redes de Comunicação IPX/SPX O protocolo IPX/SPX (Internetwork Packet Exchange / Sequent Packet Exchange) é um conjunto de programas que permite a comunicação dentro de uma rede Novell. O IPX tem como função garantir a transmissão e é uma variação do protocolo XNS (Xerox Network System), sendo que são duas as principais diferenças, o formato do encapsulamento Ethernet e o uso pelo IPX do SAP (Service Advertisement Protocol). O endereço IPX completo é composto de 12 bytes, 24 dígitos hexadecimais. O SPX é o módulo com um conjunto de comandos implementado sobre o IPX. Ele verifica, supervisiona a transmissão e reconhece a entrega dos pacotes a qualquer nó da rede. NetBios / NetBeui O NetBios (Network Basic Input Output System) provoca grandes controvérsias, muitos não o consideram um protocolo, mas sim, uma interface de software de baixo nível que independe da linguagem e do protocolo. Criado em 1983, só ganhou notoriedade em 1986 com as redes da IBM token ring. O NetBeui é uma extensão do NetBios que foi introduzido pela IBM em 1985, sendo na época considerado um protocolo pequeno, eficiente, seguro e rápido. Foi desenvolvido para rede com no máximo 254 estações e como um workgroup (grupo de trabalho). Sua evolução permitiu conectar rede-a-rede, pois com a sua limitação do número de estações, em redes LAN grandes, este reduzido valor, passou a ser utilizado de forma setorizada, conhecidas como departamentais. Um dos grandes usuários deste protocolo foi a Microsoft (Lan Manager), que inclusive fez implementações, como eliminação do limite de 254 estações, ficou auto configurável, mas seu rendimento só era vantajoso em conexões de baixa velocidade e não permitia fazer roteamento. Durante algum tempo fiz uso de uma rede NetBios e IPX simultaneamente. A convivência era pacífica, não gera erros e até assumia situações interessantes, como, na parada do servidor IPX (Netware), quem está utilizando o NetBios, nem se dava conta que existia o referido servidor. Por meio de um servidor de comunicação em separado, as estações com NetBios acessavam o sistema em uma rede SNA (IBM), ou seja, uma mesma estação acessava informações com uso do protocolo IPX/SPX e NetBios. TCP/IP Um dos protocolos mais antigos e atualmente um dos mais importantes é o TCP/IP (TRANSMISSION CONTROL PROTOCOL/INTERNET PROTOCOL). Tudo começou em 1968 quando é criada a ARPA (ADVANCED RESEARCH PROJECTS AGENCY), agência especial, ligada à Força Armada dos EUA na área de pesquisas computacionais. O intuito era criar uma rede para interligar alguns centros de pesquisas, universidades e outros interesses, ao Departamento de Defesa e Militar. Esta rede, ARPANET, iria facilitar a troca de informações no desenvolvimento de pesquisas ligadas ao Departamento de Defesa. Como estratégia, esta rede não possuía um centro controlador, ou seja, cada rede tinha autonomia de funcionamento e sistemas. Em 1975, é criado um novo Departamento de Defesa, denominado de DARPA (DEFENSE ADVANCED RESEARCH PROJECTS AGENCY) que assume os trabalhos da ARPANET e dá-se início ao estudo de um protocolo que fosse diferenciado das características iniciais do OSI. O nome deste protocolo é TCP/IP, sendo que a Universidade da Califórnia teve a incumbência de fazer a distribuição do novo protocolo juntamente com cópias do UNIX. O seu desenvolvimento foi inevitável e novos serviços de rede são incorporados ao TCP/IP e em 1979 é criado o ICCB (INTERNET CONTROL AND CONFIGURATION BOARD). Por volta de 1983 todas as máquinas ligadas à ARPANET já rodam TCP/IP e com a visão das potencialidades do protocolo, principalmente os centros de pesquisa, começam a disseminar a idéia de expansão e de independência da área militar, passando a abranger todo o tipo de pesquisa e a troca de informações com outros centros de pesquisas fora do ambiente da ARPANET. É criada em 1985 a NSFNET (NATIONAL SCIENCE FOUNDATION NETWORK) coordenada pela NSF com o objetivo de interligar todos os centros de pesquisas norte americano. Em 1989 as redes são separadas, é criado o IAB (INTERNET Pedro Ismar Maia de Souza Junior 39 ADVISORY BOARD) com a finalidade de distribuir os endereços IP, através do INTERNIC e coordenar dois grandes grupos, IRTF (INTERNET RESEARCH TASK FORCE) responsável pelo desenvolvimento de protocolos e adicionais atividades de pesquisa, e IETF (INTERNET ENGINEERING TASK FORCE) responsável pela implementação e problemas de engenharia. Este também foi o pontapé inicial para outras Universidades do mundo passarem a se associar à nova rede. No início da década de 90 outros serviços são agregados à rede e aplicações comerciais passam a fazer parte da nova rede, principalmente com a introdução de uma nova linguagem para criação de apresentações de documentos HTML (HIPERTEXT MARKUP LANGUAGE) e a criação dos primeiros browsers. A dobradinha browser e páginas WWW (WORLD WIDE WEB) em HTML é definitiva para explosão da área comercial, tornando o que é hoje a Internet. O TCP/IP é o nome popular, na realidade é composto de um conjunto de protocolos e pode ser dividido em camadas ou níveis, conforme a seguir: Figura 13 • • • • • A divisão do TCP/IP pode ser descrita sucintamente da seguinte forma: Nível físico1 – Fornecer o meio físico (por exemplo cabos) para a transmissão de dados acontecer; Nível dados ou interface de rede – Este nível é responsável por indentificar os dispositivos em uma rede, baseado no endereço de hardware e também controlar o fluxo de dados e organizar os bits do nível físico em quadros; Nível IP ou inter-rede – Este é responsável pela transmissão (ou roteamento) dos dados em redes diferentes; Nível TCP/UDP ou transporte – é responsável por organizar as mensagens recebidas dos níveis mais altos nos segmentos, por controlar os erros e o fluxo de dados fim a fim; Nível de aplicativo – este fornece a interface do usuário de rede na forma de aplicativos e serviços de rede. Existe uma outra corrente que define o TCP/IP em apenas 4 níveis. O importante não é o número, mas o que eles fazem. • Nível física; • Nível de rede (IP); • Nível de transporte (TCP/UDP); • Nível de aplicação. Uma observação importante é que os níveis 1 e 4 não são definidas formalmente, em função da grande variedade de produtos e protocolos. O nível físico envolve a interface física de comunicação utilizada, podendo ser um ETHERNET, FDDI, ATM, FRAME RELAY, TOKEN-RING, X.25, MODEM (ponto-a-ponto) e etc. Além disto, inclui também o tipo de enlace que são os respectivos protocolos correspondente a interface física, método de acesso. O nível de rede, responsável pelo roteamento e retransmissão de mensagens sendo que o nome do protocolo utilizado nesta camada é o IP (INTERNET PROTOCOL), protocolo com função de fazer a interconexão das redes. O protocolo IP é não orientado à conexão, que consiste no envio de pacotes de informação sem que antes se tenha estabelecido alguma ligação ao computador para onde o pacote se destina e sem garantia de que o pacote chegue a esse mesmo 40 Redes de Comunicação destino. O IP não é confiável, pois não garante que o pacote venha a ser entregue ou que chegue corretamente ao destino. Ele define também o caminho que cada pacote deve tomar e o modo como as diversas máquinas e roteadores devem processar os pacotes, como e quando gerar erros (sem correção de erros) e em que condições os pacotes devem ser descartados. Esta camada conhece qual rota a mensagem deve percorrer para chegar ao destino, sendo que isto é possível porque cada equipamento de rede tem endereço próprio e único, conhecido como endereço IP. Em linhas gerais é responsável pelo endereçamento, roteamento dos pacotes, controle de envio e recepção, como erros, fragmentação, seqüência, bufferização (memorização), reconhecimento e outros. O principal benefício do IP reside no fato dele transformar redes diferentes (heterogêneas) em uma rede aparentemente homogênea. Para tal, requer um esquema de endereçamento independente do hardware. Isto é realizado atribuindo-se a cada “equipamento” um único número de 32 bits, chamado de endereço IP. Este é dividido em 4 blocos de 8 bits, conhecida como notação de quatro segmentos. O IP não é único nesta camada, outros protocolos atuam em conjunto, como ARP, RARP, ICMP e para roteamento RIP, IGP, OSPF, EGP e outros. O nível de transporte é responsável pela transferência segura de mensagens entre os nós finais (origem e destino). O protocolo correspondente a esta camada é o TCP (TRANSMISSION CONTROL PROTOCOL), orientado à conexão, que tem a capacidade de estabelecer “uma espécie de conexão virtual” proporcionando o envio e o recebimento de mensagens sem a preocupação de terem que gerenciar retransmissão, controle de seqüência, integridade (parcial) e controle de fluxo. O protocolo TCP pretende dar um serviço confiável de comunicação ponto-a-ponto, de modo a fornecer uma certa qualidade de serviço às aplicações. O TCP faz a retransmissão de pacotes perdidos, destrói pacotes duplicados, reordena pacotes recebidos fora de ordem, fragmenta os dados em pacotes de 64kb (dimensão máxima dos dados de um pacote IP) e faz controle de fluxo. Um outro protocolo também utilizado como transporte é o UDP (USER DATAGRAM PROTOCOL), não orientado à conexão, mas não tem as mesmas funcionalidades do TCP, é mais simplificado. Ele opera em modo sem conexão e não fornece um serviço de datagrama confiável. O aplicativo solicita a transmissão ao UDP, que encaminha para o IP que é o responsável pela transmissão, o processo inverso acontece no destino. Alguns consideram o UDP apenas uma extensão do IP e outros, como protocolo da camada de aplicação. O nível de aplicação contém vários protocolos, sendo os principais: • FTP (FILE TRANSFER PROTOCOL) é a transferência de arquivos, conhecidos muito mais pela maioria com DOWNLOAD, transferência do servidor para o cliente ou usuário. Mas também permite o sentido contrário, UPLOAD. Opera na porta 21 do servidor e na porta 20 para o cliente; • TELNET (TERMINAL EMULATION) que nada mais é do que um LOGIN remoto, permitindo que o usuário tenha uma seção de trabalho em um determinado computador remotamente. Opera na porta 23; • SMTP (SIMPLE MAIL TRANSFER PROTOCOL) sistema de correio eletrônico. Opera na porta 25; • POP (POST OFFICE PROTOCOL OU POP3) utilizado para a entrega do correio eletrônico. Opera na porta 110; • HTTP (HYPER TEXT TRANSFER PROTOCOL) Este protoloco é utilizado para solicitação de acesso a sites da WEB. Opera na porta 80; • SSL (SECURE SOCKETS LAYER) utilizado para fornecer transações seguras de dados entre clientes e servidores. Opera na porta 443; • IPP (INTERNET PROTOCOL PRINTER), protocolo projetado pela Microsoft, que permitirá a impressão remota via Internet, fazendo uso do protocolo IP. Este protocolo identificará a impressora e seu estado atual (ligado/desligado, desocupada/ocupada e etc) imprimindo ou colocando na fila. Isto permitirá uma simulação de um fax, a impressão de recibos e etc; • SNMP (SIMPLE NETWORK MANAGEMENT PROTOCOL) para gerência de rede. Opera na porta 161; • DNS (DOMAIN NAME SYSTEM ou SERVER) para gerenciamento de domínios e seus nomes. Estruturado no formato de árvore, este protocolo fornece o serviço da troca do nome do site pelo seu endereço IP, como realmente o sistema necessita. Opera na porta 53; • DHCP (DYNAMIC HOST CONFIGURATION PROTOCOL) utilizado para fornecer, dinamicamente, os endereços de máquinas IP para os clientes a partir de servidor central, que pode ser do próprio usuário. Opera na prota 67 para o servidor e na 68 para o cliente; Pedro Ismar Maia de Souza Junior • • 41 RPC (REMOTE PROCEDURE CALL) procedimento para chamada remota. Opera na porta 111; Muitos outros aplicativos estão sendo criados, por diversos desenvolvedores, relacionados, por exemplo, ao envio de e-mail para grupos, conferências fechadas, chats diferenciados e etc. A criatividade humana está a pleno. Como pode ser notado, existe uma infinidade de protocolos que constituem o popular TCP/IP. Sendo dada uma maior atenção a alguns, nos próximos parágrafos, para melhor entendimento de todo universo da Internet. DHCP O DHCP (Dynamic Host Configuration Protocol ou protocolo de configuração dinamica de estações), ou seja, permite que um servidor de DHCP disponibilize os endereços IP’s para as estações que solicitarem. Este serviço é interessante pois aumenta a segurança, pode limitar o número de usuário da internet, mas dificulta a um pouco a identificação das estações. Isto se deve a constate mudança de endereço IP por uma mesma estação. DNS O DNS (DOMAIN NAME SYSTEM – Sistema de Nomes de Domínios) pode não ser o mais importante dentro do sistema da Internet, mas de longe é o que mais facilita a vida do usuário final, pois permite que o mesmo acesse o site preferido escrevendo apenas o nome, e não o endereço IP, que seria muito ruim. Como já foi citado, todos os equipamentos da rede Internet são identificados por um endereço IP, ou seja, sem o DNS, seria necessário colocar o endereço IP de destino e fazer a consulta. Imagine se você tiver que guardar o endereço da Universidade Federal de Mato Grosso do Sul como “200.129.192.34” ao invés de “www.ufms.br”. Para evitar tal situação, foi desenvolvido por Paul Mockapetris o DNS, que soluciona dois problemas, a troca do usuário pelo nome e ainda do grande crescimento do NIC (NETWORK INFORMATION CENTER – Centro de Informações da Rede)15 que controla e registra todos os nomes e endereços IP’s. O DNS organiza os nomes dividindo-os pelo país de origem, exemplo “.br”. Para tal, faz uso de tabela ISO-3166 que atribui duas letras para cada país, exceto os EUA, onde seus nomes não recebem o código de país, ou seja, um nome sem identificação do país, significa que o seu registro está num NIC dos EUA. A identificação de país não implica necessariamente que a máquina esteja fisicamente naquele local, mas que está registrada no NIC do local indicado. Existem alguns sites no Brasil que não recebem a identificação de país, ou seja, teoricamente estão no EUA, registrados no NIC americano, mas fisicamente no Brasil. Dentro da cada país existe uma outra divisão, que identifica o tipo de instituição, como por exemplo: • “.edu.” – Instituição educacional; • “.com.” – Organização comercial; • “.org.” – Organização não comercial; • “.net.” – Ponto de passagem; • “.mil.” – Instituição militar; • “.gov.” – Instituição governamental; • “.tv.” – Para empresas de Televisão; Esta estrutura não é rígida e algumas divisões não são utilizadas, pois algumas foram criadas recentemente, sendo ainda difícil a troca de nomes que são anteriores à criação das divisões. Além disto, há a necessidade de maior divulgação destas nomenclaturas. O DNS acaba se tornando uma base de dados gigantesca, sendo necessária sua distribuição. A distribuição é feita por zonas e nestas existem alguns servidores de nomes. Então, quando você envia um nome para a rede, este é consultado no servidor de nomes local, que caso não conheça, efetua uma pesquisa ao servidor de nomes de domínio, exemplo: “.com.”. Caso não 15 Não confunda com NIC (Network Interface Cards), que é uma placa controladora de rede instalada no computador para acesso a rede de comunicação. 42 Redes de Comunicação seja conhecido, a pesquisa é ampliada ao servidor de nomes de domínio de zonas, exemplo: “.br”. Para minimizar este tráfego inicial, a informação é armazenada no servidor de nomes local. Isto é temporário, conhecido como “tempo de vida ou TTL”, sendo definido pelos administradores dos DNS’s locais. Você pode sentir isto quando faz uma pesquisa de um nome inválido, a primeira vez demora alguns segundos, mas se refizer a mesma pesquisa a resposta é quase que imediata, pois a pesquisa ficou armazenada no seu DNS local. O DNS não se limita a manter e gerenciar endereços Internet. Cada nome de domínio e um nó em um banco de dados, que pode conter registros definindo várias propriedades. Por exemplo, o tipo da máquina e a lista de serviços fornecidos por ela. O DNS permite que seja definido um “alias” (nome alternativo) para o nó. Também é possível utilizar o DNS para armazenar informações sobre usuários, listas de distribuição ou outros objetos. Outra atividade particularmente importante é voltada para o sistema de correio eletrônico. No DNS são definidos registros que identificam a máquina que manipula as correspondências relativas a um dado nome, identificado assim onde um determinado usuário recebe suas correspondências. O DNS pode ser usado também para definição de listas para distribuição de correspondências SMTP - Simple Mail Transfer Protocol. ARP O protocolo ARP (ADDRESS RESOLUTION PROTOCOL) é utilizado para mapeamento dinâmico de endereços IP. Isto é muito importante principalmente quando sua rede é inicializada e não possui nenhum endereço em sua tabela. Então, o ARP envia uma mensagem broadcast de solicitação de endereço físico para um determinado endereço IP. O destinatário responde e nas duas máquinas são atualizadas as tabelas de endereço. Numa rede grande, evita que você fique escrevendo na tabela, até cansar, e o que é pior, com certeza erros vão ocorrer. RARP O protocolo RARP (REVERSE ADDRESS RESOLUTION PROTOCOL) faz o contrário do ARP, de posse de um endereço físico, ele procura um endereço IP. Este tipo de ação é muito útil para estações do tipo DISKLESS que possuem apenas o endereço físico e desejam se associar a um endereço IP. ICMP O protocolo ICMP (INTERNET CONTROL MESSAGE PROTOCOL) transportado pelo IP é utilizado para transmissão de mensagens de controle de ocorrência de problemas na comunicação. As principais ocorrências são: • Destinatário inacessível; • Ajuste de fonte, redução da taxa de transmissão de datagramas; • Redireção, atualização da tabela de endereços dos roteadores; • Eco e resposta de Eco; • Time out, tempo excedido; • Parâmetros com problema; • Marca de tempo e resposta da mesma; • Solicitação de informações e resposta da mesma; • Solicitação de máscara de endereço IP e sua resposta. Utilizado frequentemente com o utilitário PING (PACKET INTERNET GROPER), este usado para verificar se um determinado endereço IP está ativo. Pedro Ismar Maia de Souza Junior 43 IGMP O protocolo IGMP (INTERNET GROUP MANAGEMENT PROTOCOL) é utilizado para identificar membros em um grupo que recebam pacotes de dados multicast. O pacote é enviado apenas a este grupo de clientes. As aplicações mais populares são: videoconferência, bate-papo na internet e atualizações dinâmicas de roteadores. Protocolo de roteamento em TCP/IP O TCP/IP é interligação de várias redes por intermédio de roteadores. Estas redes IP’s são identificadas pelos seus endereços IP, fazendo uso de roteadores para se intercomunicar com outras. Logo, o protocolo ou sistema de roteamento é de suma importância para o bom funcionamento de toda a rede. Protocolo de roteamento é responsável pela escolha da rota para que a mensagem (datagramas) atinja o destinatário desejado. Em teoria, qualquer computador pode efetuar esta tarefa. Todavia o padrão TCP/IP classifica HOSTS e GATEWAYS de forma bem distinta. Este padrão designa que o GATEWAY ou ROTEADOR (ROUTER) tenha a funcionalidade de roteamento. Para efeito de entendimento será apenas citada a palavra roteador. Considera-se que existem dois tipos de roteamento, direto e indireto. Direto é quando o endereço de destino está na mesma sub-rede do originador da mensagem (remetente) e a verificação é realizada comparando-se os dois endereços. O indireto é quando o endereço de destino não pertence à mesma sub-rede. Nesse caso, o pacote é enviado para um equipamento com a função de roteamento, que pode enviar para outro equipamento semelhante (de acordo com sua tabela de roteamento), que faz o mesmo trabalho e assim por diante até o destinatário. Caso se perca no caminho ou entre em loop o datagrama, este pode ser encerrado e retirado da rede. A forma pelo qual os equipamentos de roteamento localizam as diversas redes e estações é chamada de algoritmo de roteamento. São considerados dois algoritmos, vector-distance e link-state ou short path first (SPF). O vector-distance (distância vetorial) é bastante simples, baseando-se na distância entre dois pontos, que se refere ao número de gateways (roteadores) existentes na rota utilizada. A passagem de um datagrama por cada gateways é conhecida como hop. Na inicialização do roteador a sua tabela recebe os endereços dos roteadores diretamente ligado, depois (periodicamente) cada roteador envia a sua tabela para o outro também diretamente ligado e assim cada roteador vai compondo uma tabela maior com os outros. O problema deste algoritmo é que em redes muito extensas, com número de sub-redes altos, o tráfego da rede cresce em função do crescimento das tabelas. O protocolo OSPF (Open SPF) faz uso do algoritmo SPF para calcular as rotas da tabela de roteamento, calculando o caminho mais curto entre o roteador e todas as redes da interconexão de redes. O OSPF aprende as rotas dinamicamente através de interação com os roteadores diretamente conectados (vizinhos). A interação não é feita com atualização das entradas da tabela, pois tornariam as tabelas muito grandes, mas com a manutenção de um mapa de interconexão de redes que é atualizado após cada alteração feita na rede. O mapa também chamado de banco de dados do estado de vínculo ou estado de ligação (link-state), é sincronizado entre todos os roteadores OSPF (roteadores divididos por região) e utilizado para cálculo das rotas na tabela de roteamento. A tabela de roteamento é utilizada pelo algoritmo de roteamento IP, onde esta contém endereços de possíveis destinos e a maneira de alcançá-los. A tabela está armazenada em hosts e roteadores, de modo a conhecer para quem deve enviar os datagramas. Seria quase impossível que estes equipamentos tivessem todos os endereços de rede e hosts, haja memória e capacidade de processamento. Para tanto, basta que eles tenham apenas os endereços das redes a qual está interconectado, mapeados aos caminhos para determinada rede de destino, independente do número de redes ou roteadores existentes na rota. Uma tabela de roteamento tem apenas dois campos mapeados, conhecidos como campos N e G, onde N especifica o NETID do endereçamento IP e G especifica o endereço IP completo (NETID+HOSTID) do próximo roteador interconectado à rede descrita no campo N. Pode-se dizer que é uma rede de comutação de mensagens com inteligência de roteamento descentralizada. Este assunto será novamente enfocado. 44 Redes de Comunicação RIP O protocolo RIP (ROUTING INFORMATION PROTOCOL) permite a troca de informações em uma sub-rede de difusão de mensagens com o algoritmo vector-distance. As mensagens em geral contêm informações de todas as tabelas de roteamento. As informações são: o endereço IP da sub-rede e a distância do roteador, ou seja, quantos roteadores existem entre os dois, origem e destino. Por esse motivo o nome vector-distance. OSPF O protocolo OSPF (OPEN SHORTEST PATH FIRST) é utilizado para roteamento de grandes redes, dividindo a esta em áres de roteamento, sendo desenvolvido pelo IETF. Os roteadores quando inicializam o algoritmo SPF, verificam quem será o roteador mestre entre os roteadores vizinhos. Este por sua vez se encarregará de notificar aos outros, informações de roteamento permitindo a diminuição do tráfego na rede. EGP O protocolo EGP (EXTERIOR GATEWAY PROTOCOL), é utilizado em sistemas autônomos, geridos por uma única entidade administrativa, define quais informações deverão ser trocadas entre os roteadores exteriores à sua rede. IGP O protocolo IGP (INTERIOR GATEWAY PROTOCOL), de forma análoga ao EGP, referindo-se aos roteadores que participam de sua rede. PPP POINT-TO-POINT PROTOCOL, mais conhecido como PPP, é um protocolo que foi projetado para promover uma conexão simples de rede entre dois pontos, pela qual outros protocolos podem ser transportados, entre eles o IP, OSI, IPX (Novell), Banyan, Apple Talk e outros. O PPP foi uma evolução do SLIP, no intuito de oferecer características como a possibilidade de transportar múltiplos protocolos, conexão discada ou dedicadas em circuito fullduplex, fazendo uso de protocolo de autenticação, como o PAP (Password Authentication Protocol), maior possibilidade de configuração através de negociações de parâmetros durante o estabelecimento da conexão. Em linhas gerais, funciona como um protocolo de enlace (nível2) do MR OSI da ISO e transporte do IP, podendo operar em interfaces como RS-232-C, RS-422 e V.35 em modo assíncrono e síncrono. Ele possui suporte nativo nos principais sistemas operacionais, inclusive de VP’s , exceto no windows 3.x e no DOS, sendo necessário a sua instalação. Para os usuários do Win95 e 98, todo cuidado é pouco com relação ao PPP, pois ele deixa rastro do que foi feito, negociado, acessado e as senhas. O Win95 tem um arquivo PPPLOG.TXT e o Win98 um registro e arquivo semelhante. Para aumentar a segurança faça uso de algoritmos ou protocolos, como o CHAP (Challenge Handshate Authorization Protocol). Para resolver problemas com o PPP, alguns detalhes são importantes, como quatro mensagens de significados especiais: Conf-Reg (Configuration Request) que solicita configuração; Conf-ACK (Configuration Acknowledge) reconhecimento ou aceitação de configuração; Conf-NAK (Configuration Not Acknowledge) não reconhecimento ou não aceitação da configuração; Conf-Rej (Configuration Reject) configuração rejeitada. As opções normais de configuração podem ser feitas por administradores e usuários, como Maximum Receive Unit (MRU), Maximum Transfer Unit (MTU), Authentication Protocol, retorno de chamada e compressão, como compressão de Van Jacobsen, STAC LZS, MPPC (Microsoft Point-to-Point Compression) ou GANDALF FZA. Pedro Ismar Maia de Souza Junior • • • • • 45 Os principais passos no processo de estabelecimento de uma conexão PPP são: Passo 1 – ocorre ainda no processo interno do próprio PPP, quando recebe um evento externo, como detecção de portadora ou comando do sistema, indicando que pode ser inicializado o processo de estabelecimento da conexão. Analogamente, é quando você retira o monofone do gancho e recebe o tom de linha para iniciar a “discagem” do número a ser chamado; Passo 2 – é o estabelecimento da conexão, onde há a troca de informações, principalmente de configuração, através de comandos citados anteriormente, ou seja, opções que vão gerir a conexão PPP. As principais são: tamanho do quadro PPP, formato do quadro, com ou sem compressão; necessidade de protocolo de autenticação (PAP ou CHAP). Este processo é realizado através da troca de quadros LCP (Link Control Protocol); Passo 3 – este passo muitas vezes é considerado, ainda como um passo do estabelecimento da conexão, que é a autenticação. Mas com caráter didático foi colocado em separado. Ele é opcional, pois pode ser exigido ou não a autenticação antes de se iniciar o processo de troca de pacotes do NCP (Network Control Protocol); Passo 4 – este é o último passo antes de estar pronto para iniciar o transporte de datagramas. Neste, há a troca de quadros que negociam os parâmetros que vão regular a troca de datagrama; Passo 5 – é a manutenção da conexão e o seu encerramento. Este protocolo tem uma grande importância, pois é por meio dele é que a maioria dos usuários domésticos fazem uso ainda da Internet. FTP SNMP NFS etc. Aplicações Transporte Rede Físico Telnet RCP DNS SMTP etc. TCP UDP IP (ICMP e IGMP) ARP RARP Hw Link Level e End. Protocolo Figura 14 Portas de Comunicação Quando uma solicitação é feita através de uma rede, não pode apenas ser devolvida a resposta ao remetente, mas sim ao processo que originou a solicitação, mesmo porque o remetente pode estar fazendo diversas outras solicitações. Os protocolos de rede permitem a comunicação, de ponta a ponta, entre um usuário e um aplicativo e entre aplicativos, utilizando portas e soquetes. A porta fornece a interface entre um aplicativo e a rede onde o mesmo está sendo executado. Numa rede TCP/IP, cada aplicativo que precise se comunicar com seu aplicativo parceiro ou correspondente em execução em outro nó (máquina) faz uso do número de porta. Analogamente o número da porta é o ramal do sistema telefônico, ou seja, o endereço IP é o telefone central e as portas os ramais. Se uma porta de servidor estiver em uso, um número temporário de porta é atribuído a novas solicitações que por ventura aconteçam. O primeiro a solicitar o serviço acessa a porta original no servidor, os subseqüentes recebem números de portas temporários, acima de 1024 disponíveis. Os números de 0 à 1023 são para os serviços populares. De forma semelhante o solicitante faz o mesmo quando executa várias solicitações de serviços iguais. Por exemplo, vários FTP’s no mesmo momento. Os valores acima de 1024 são atribuídos para utilização do nó (máquina). Existem basicamente 3 divisões ou categorias para designar-se uma porta, que são: • Número de portas bem conhecidas: de 0 à 1023. A IANA (INTENET ASSIGNED NUMBER AUTHORITY) tem uma publicação sobre o assunto no site www.iana.org; • Números registrados de portas: de 1024 à 49151; • Números privados de portas: de 49152 à 64535, também conhecidos por números dinâmicos de portas. O soquete é um mecanismo entre processos, combinando o endereço IP do nó (máquina) e o número da porta de TCP, sendo o ponto final da comunicação. Como cada porta para 46 Redes de Comunicação um determinado serviço e o endereço IP do nó (máquina) são únicos, os números de soquete conseqüentemente também são. Como se comunicar o TCP/IP O processo de comunicação parece complexo mas não é. Após todos os itens apresentados já é possível entender como a comunicação acontece. Quando você digita um endereço no seu browser ou navegador, é montada uma instrução do tipo "Protocolo de aplicação HTTP" na sua camada de aplicação. Esta instrução é referente a um pedido de arquivo feito a algum servidor Web em qualquer lugar do mundo. Então, seu navegador passa esta instrução aos seus drivers de rede, mais precisamente à camada de Transporte. A camada de transporte armazena a instrução HTTP em sua área de dados e monta um cabeçalho com informações sobre o tipo de conexão que será mantida entre os dois computadores para a transmissão deste arquivo. Após especificar de que forma os computadores irão trocar esta informação, ele pega sua área de dados, a solicitação HTTP, mais as informações sobre a conexão, e repassa para a camada seguinte inferior, internet, que armazenará esta informação em sua área de dados. Esta camada acrescentará informações referentes ao endereço de destino que receberá estes dados e outros parâmetros como preferências de rotas e dados de controle do pacote durante o percurso do seu destino. Estando este cabeçalho pronto e anexado a área de dados, esta informação é agora passada ao driver da placa de rede, que montará um quadro de envio compatível com o meio físico, cabo de cobre, ar ou outro qualquer, ao qual está ligado. No destino, independente do tipo de pacote do nível físico, a placa de rede instalada neste servidor abrirá este pacote e repassará sua área de dados ao nível superior. A área de dados do nível físico, por sua vez, checa todos os dados de controle contidos no cabeçalho, como endereço destino e origem, e repassa sua área de dados (o pacote do nível Transporte) ao nível superior, nível de transporte. Este, ao receber seu pacote, checa os dados do cabeçalho quanto aos tipos de conexão, checksum e outros. Estando tudo em ordem, finalmente repassa sua área de dados (o comando HTTP) ao servidor Web, o nível de Aplicação. Ao receber o comando, o servidor Web busca o arquivo pedido pelo seu browser e o envia, fazendo novamente todo o processo de empacotamento e transmissão, até chegar ao seu computador. Esta é a parte resumida, mas durante esta comunicação muitas outras acontecem, principalmente na área de controle, como a solução de nomes pelo DNS; verificação da rota, se interna a rede sendo gerenciada pela TCP ou externa gerenciado pelo IP. Existe ainda o processo de roteamento de cada roteador por onde a mensagem passa. Apesar de parecer um processo longo e demorado, ele é bem rápido e eficiente, permitindo utilizar qualquer tipo de rede, com os mais variados sistemas operacionais e meios físicos de comunicação. Lembre-se, o protocolo TCP/IP não exige tipos específicos de sistemas, topologias ou máquinas e pode ser trabalhado associado com outros protocolos ou coexistindo. Ele permite ser “tunelado”, ou seja, o protocolo da sua rede coloca a sua informação TCP/IP dentro do seu pacote particular e a transporta, formando um túnel. IPv4 A atual versão do IP é a versão 4 (IPv4). O sucesso deste protocolo, em geral da família de protocolos TCP/IP, tem ultrapassado as expectativas mais otimistas dos seus proponentes. Sem pretender fazer uma exposição minuciosa das razões técnicas e políticas que estão na base deste sucesso, não deixaremos de apontar os seguintes fatores considerados cruciais: • Simplicidade arquitetônica; • Orientação a datagrama; • Disponibilidade das especificações e documentos técnicos de modo simples e com baixos custos; • Evolução com base na experiência; • Qualidade das implementações; • Modelo cooperativo de interoperacionalidade; • Suporte de uma grande diversidade de meios de comunicação. Pedro Ismar Maia de Souza Junior 47 Cedo, a indústria percebeu que a atual versão do protocolo iria ter um fim e que era necessário desenvolver uma nova versão capaz de suportar as exigências atuais relacionadas com o desempenho, a segurança, o endereçamento e o encaminhamento (routing – roteamento). A atual versão é incapaz de ligar bilhões de pessoas em todo o mundo, objetivo para o qual nunca foi pensada, e as novas tecnologias desenvolvidas, tais como comunicações em redes móveis e televisão por cabo, não são aproveitadas em todo o seu potencial. O problema principal do IPv4 está relacionado com o endereçamento. Inicialmente, quando a rede foi construída, não era esperado um crescimento tão grande, o que ocasionaria rapidamente o esgotamento da capacidade de endereçamento. Em julho de 1997 existiam em todo o mundo cerca de 19.540.000 máquinas ligadas à Internet, prevendo-se que atinjam os 100 milhões em meados de 1999. Este protocolo de rede tem como principais funções: • Definir a estrutura de cada bloco (pacote) de informação passado na Internet; • Definir as regras de identificação de cada equipamento (host) ligado à Internet; • Técnicas de encaminhamento dos pacotes entre a origem e o destino através de roteadores e gateways. Endereço IP é o identificador de cada equipamento e rede que compõem a grande rede baseada no conjunto de protocolos TCP/IP. Ou seja, para que a intercomunicabilidade aconteça de fato, cada entidade deve ter uma identificação, o endereço IP. O endereçamento IP é considerado como de nível 3, o que significa uma configuração no nível de software e não de hardware. O endereço IP é uma seqüência de caracteres (“string”) de 32 bits divido em duas partes. A primeira, do lado esquerdo da string, é o NETID, que identifica a rede e o restante é o HOSTID, que identifica o host dentro da rede, ou seja, o equipamento de comunicação, roteador, mainframe, micro e etc. Desta forma, numa mesma rede todos os hosts têm o mesmo NETID. Neste ponto uma parada é importante para esclarecimento. Você tem lido que até aqui que HOST é normalmente um equipamento de grande porte, mainframe; e estações são terminais e PC’s. Este conceito é mais do pessoal da “velha guarda”, pois na nova estrutura, HOST é o equipamento que faz o processamento e armazenamento de dados. Porém, com a evolução, quase todos os equipamentos têm capacidade de processar e armazenar, logo, todos os equipamentos dentro da Internet têm estas capacidades, recebem endereço IP e são chamados de HOST. Então não se assuste. Existem vários tipos e tamanhos de rede no mundo e para diferenciá-las, foi elaborada uma divisão em 5 classes, mas apenas três são utilizadas para as redes. A diferenciação entre as classes é feita pela configuração dos primeiros bits do datagrama. Veja a seguir esta divisão: 0 8 16 Classe A 0 Net ID Classe B 1 0 Classe C 1 1 0 Classe D 1 1 1 0 Classe E 1 1 1 1 0 24 32 Host ID Net ID Host ID Net ID Host ID Edereçam. P/ Multicast (Multicast ID) Classe Reserv. p/ novas Implementações Figura 15 48 Redes de Comunicação A próxima tabela mostra a capacidade máxima de endereçamento do atual protocolo IP, tendo em conta as três classes. Na prática, esta capacidade é bastante inferior, pois a existência de classes de endereços fixos é um fator que provou ser limitante e que leva a uma utilização ineficiente do espaço de endereçamento disponível. Classes A B C D,E Formato Prefixo 7 bits rede, 0 24 bits host 14 bits rede, 10 16 bits host 21 bits rede, 110 8 bits host Experimental 111 / Multicast End./ Rede End./ Host Capacidade de End Total (rede+host) 128 16 777 216 2 147 483 648 16 384 65 536 1 073 741 824 2 097 152 256 536 870 912 Espaço de endereçamento do IPv4 Tabela 11 Se analisarmos a estrutura de classes, podemos concluir que quão menor o tamanho, número de bits, do NETID maior a possibilidade de endereçar hosts. Então, podemos identificar que a classe A é designada para redes com um número de hosts enormes, podendo chegar a 224 , que nada mais é que o número de estados possíveis que pode ter um bit (igual a dois), elevado ao número de bits (no caso 24 bits). Faça a conta e obterá o número de hosts possíveis. Somente mais um detalhe, este número (224 ) deve ser decrescido de duas unidades, ficando cálculo da seguinte forma, 224 –2. Isto se deve a necessidade de identificar duas outras coisas; a rede, se você tem uma rede ou participa de alguma, esta rede que você faz uso tem uma identificação e ficou convencionado que é a primeira identificação. Outra a ser identificada é o broadcast, endereço para transmissão de mensagem para todos os hosts (endereços de host), sendo convencionado o último endereço. Outro detalhe é o número de possíveis redes, 27 . A segunda, classe B, permite o endereçamento de um número menor de hosts, 216 , o que é ainda uma grande rede, considerada de média para grande. O número de redes é 214 . A terceira e última, classe C, permite um número bem menor de hosts 28 –2 igual a 254 hosts, mas uma número grande de rede, 221, ou seja, uma rede segmentada ou dividida em departamentos ou grupos de trabalho. Não podem ser atribuídos a nenhuma máquina os endereços a seguir: ----.----.----. 0 IP de rede; ----.----.----.255 broadcast; 127. 0 . 0 . 0 loopback. As outras duas classes não são utilizadas. Andei lendo e pesquisando na Internet e até o presente momento não encontrei a justificativa para deixar de fazer uso da classe E, principalmente porque se fala muito da escassez de endereços classe C, sendo a classe E reservada para novas implementações, quais? Este foi um dos motivos da minha pesquisa. Além do que o IPv6 está chegando. Solução paliativa O crescimento da rede global, Internet, dobra de tamanho em menos de um ano, ou seja, o número de usuários cresce de forma assustadora, exigindo novos serviços e movimentando bilhões de dólares. É um rolo compressor sem tamanho, fazendo surgir novas empresas, fechando outras, novas carreiras profissionais e extinguindo outras. Dentre as principais restrições do atual IP podemos citar: • Número máximo de endereços abaixo do necessário. Endereçamento feito com 32 bits na versão 4; • Tamanho excessivo das tabelas de rotas; • Surgimento de novas tecnologias de Enlace; • Surgimento de novos Serviços e Aplicações. Para resolver alguns destes problemas, o uso de técnicas paliativas, tem sido aplicadas, como por exemplo: CIDR (CLASSLESS INTERDOMAIN ROUTING), onde sua idéia básica é alocar as redes classe C em blocos de tamanho variável dependendo da necessidade do Pedro Ismar Maia de Souza Junior 49 usuário. Para resolver o problema com IP’s classe C, houve uma divisão baseada em localização geográfica. O mundo foi dividido em 4 grandes zonas: Europa, América do Norte, América Central e do Sul, Ásia e Pacífico, sendo assim, cada uma dessas zonas teriam 32 milhões de endereços para serem alocados e outros 320 milhões de endereços classe C de 204.0.0.0 a 223.255.255.255. Com a solução CIDR, as antigas classes A, B e C não são mais usadas para roteamento. Por este motivo CIDR é "classless routing'' ou roteamento sem classes. Outro exemplo é o NAT (NETWORK ADDRESS RESOLUTION), que permite que IP’s reservados à redes privadas sejam usados e quando alcançarem a Internet o roteador deve converter este IP para um endereço válido. Neste momento, com uma maior informação sobre o IP, podemos voltar ao assunto sobre roteamento IP16. Os equipamentos que executam esta função, encaminhar pacotes ao seu destino, podem ser um equipamento específico como roteador ou mesmo um micro; que têm uma tabela de roteamento e esta necessita inicialmente de um mínimo de informação para executar a função. Após inicializada, a tabela é acrescida de novos endereços de rotas automaticamente, ao longo do tempo, por intermédio dos programas já citados. Vejamos o exemplo: Legenda: Rx = Roteador número tal; Hx = Host número tal; Endereço ...3 deve ser, dependendo do endereço de rede, entendido como xxx.xxx.xxx.3. Ex. IP rede 200.200.201.0 IP equip. 200.200.201.3; Figura 16 Obs. Importante: a área circular da rede é apenas o ambiente da rede ou sub-rede, podendo sua topologia ser de qualquer uma das formas já citadas. 16 Em caso de dúvida, leia novamente o assunto “protocolo de roteamento” nas páginas anteriores neste mesmo capítulo. 50 Redes de Comunicação O roteador R1 possui três conexões, identificadas como interfaces IF0, IF1, IF2. A tabela de roteamento de R1 indica o endereço de destino das redes e por onde o pacote deve passar, ou seja, o próximo nó. Então R1 ficará assim: Destino Próximo nó 200.200.200.0 Diretamente (IF0) 200.200.201.0 Diretamente (IF1) 200.200.202.0 200.200.201.1 200.200.203.0 200.200.201.1 0 . 0 . 0 . 0 (*1) Diretamente (IF2) 200.200.199.0 (*2) Diretamente (IF2) Tabela 12 Obs: Diretamente – Significa que a conexão será feita diretamente na interface indicada. (*1) – Este endereço significa qualquer outro endereço. Normalmente utilizado na saída para Internet, pois você não conhece quais os endereços que serão utilizados. Então, qualquer endereço diferente dos citados, seguirá aquela rota. (*2) – Esta linha é redundante em função da linha anterior, mas caso não fosse uma saída para Internet, sem a linha anterior, este seria obrigatório. Logo, a redundância não afetará o funcionamento. Cerque-se de garantias. Para melhor compreensão, ainda com relação à figura anterior, faça a montagem da tabela de roteamento para os roteadores R2 e R317. R2 Destino R3 Próximo nó Destino Próximo nó Tabela 13 Na tabela de R1, R3 não aparece e vice-versa. Isto deve-se à existência de R2, pois cada roteador deve conhecer a sua adjacência, seu vizinho, para efetuar o roteamento, passando para este a incumbência de roteador para o próximo. Este processo acontece sucessivamente até o destino. Uma pergunta pertinente, “como pode, se eu apenas escrevi o nome do site desejado e não o endereço IP?”. Em linhas gerais, para que a mensagem chegue ao destino, primeiro o nome do site indicado é convertido em endereço IP pelo DNS, depois a mensagem passa pela parte TCP, no momento final é dividida em pacotes IP, por enquanto IPv4, e é enviado à rede para roteamento. Já pensou se todos tivéssemos que conhecer tudo, as tabelas dos sistemas teriam que ser um banco de dados enorme, gerenciado, inviável ! 17 Resultado no final do livro (Anexo 1) Pedro Ismar Maia de Souza Junior 51 Máscara de sub-rede Antes de iniciar o assunto, alguns esclarecimentos importantes. O que é uma subrede? É uma maneira de se dividir um endereço de rede IP simples em segmentos locais de subredes diferentes interconectando-as. É importante entender que este processo só ocorre localmente, não interessa o mundo de fora das máquinas e as redes físicas cobertas pela rede IP, sub-rede é uma configuração local e invisível para o resto do mundo. Mas, por que fazer isto? Se imaginarmos uma rede da Classe A, será visto uma rede com milhões de máquinas conectadas. O tráfego seria enorme, sites gigantescos, administrar seria quase que impossível, os custos altos e etc. Logo, as grandes empresas deduziram que o ideal seria a divisão das redes em segmentos locais. Numa rede local estas sub-redes não teriam impacto, mas com o uso do endereçamento IP a coisa muda muito. Então, no exemplo citado, a Classe A foi dividida localmente em sub-redes, fazendo uso de uma máscara de sub-rede que identifica cada subrede, tendo uma administração mais fácil, individual, personalizada. Um tráfego melhor distribuído com menos gargalos, equipamentos menores, custos também, diferentes tecnologias de rede, entretanto, totalmente interconectadas. Máscara de sub-rede, conhecida também como máscara de rede, identifica a maneira com a qual a porção Host ID do endereçamento IP é manipulada para criação de sub-redes por determinado sistema. A norma diz que a máscara de sub-rede é um número de 32 bits associados a um endereço IP, para informar quais são os bits de endereço IP utilizados para identificar rede (ou sub-rede) e consequentemente quais são para identificar host, onde os bits para identificar uma rede ou sub-rede são colocados como “1” e para host como “0”. Em linhas gerais, é a máscara e suas implicações que indica como os endereços IP são interpretados localmente em um segmento de rede IP, uma vez que isto determina qual sub-rede ocorre, se existir. • Máscara de sub-rede Classe A: 255.0.0.0; • Máscara de sub-rede Classe B: 255.255.0.0; • Máscara de sub-rede Classe C: 255.255.255.0; Exemplo, para classe B de endereço IP, temos a seguinte configuração: 150. 50 . 0 .0 Net ID | Host ID Sua máscara normal seria: 11111111 . 11111111 . 00000000 . 00000000 Net ID | Host ID 255 . 255 . 0 . 0 Para lembrar a conversão binária de oito bits: 1 1 1 1 1 1 1 1 → → → → → → → → 0 2 =1 1 2 =2 2 2 =4 3 2 =8 4 2 = 16 5 2 = 32 6 2 = 64 7 2 = 128 Σ 255 52 Redes de Comunicação Para identificar as SR’s com a máscara, temos ainda uma pergunta: Com quantos bits posso representar 5 SR’s? A resposta é simples, com 3 bits represento 8 possibilidades, então, atende a minha necessidade. Não se esqueça dos endereços que não podem ser utilizados e que já foram citados. Fazendo uso da parte do Host ID da máscara temos o seguinte: 11111111 . 11111111 . 11100000 . 00000000 sub Net ID | Host ID 255 . 255 . 224 . 0 Onde: 11100000 = 224 ou seja 27 + 26 + 25 = 128 + 64 + 32 = 224 O número de hosts será o que sobrou de zeros, ou seja, 2 13 Hosts. Segundo alguns livros, a recomendação de uso de sub-redes é mais indicada para as classes A e B, sendo a C com um número limitado de hosts. Veja o mesmo exemplo para classe C: 11111111 . 11111111 . 11111111 . 00000000 Classe C 3 bits para 5 SR’s, ficando: 11111111 . 11111111 . 11111111 . 11100000 sub Net ID | Host ID 255 . 255 . 255 . 224 Onde: 11100000 = 224 ou seja 27 + 26 + 25 = 128 + 64 + 32 = 224 O número de hosts será o que sobrou de zeros, ou seja, 25 Hosts. De forma resumida e definitiva duas coisas importantes devem ser lembradas: a máscara de sub-rede afeta somente a interpretação local de números IP’s locais. Onde locais significa o segmento particular da rede. Outra coisa é que a máscara não é um número IP, ela apenas é usada para modificar quantos números IP locais são interpretados localmente. Toda vez que você sub-divide uma rede e utiliza endereços IP’s com máscara da subrede, este grupo ou sub-rede perde dois endereços, o primeiro que é o endereço da rede e o último que é endereço de broadcast. Não esqueça ainda do endereço da interface do roteador, ou do equipamento que executa esta tarefa. Introdução ao IPv6 Em 1990 começou a se dar os primeiros passos concretos do novo IP, quando o IETF começou a trabalhar na nova versão do IP, uma versão que nunca tivesse os problemas apresentados na versão anterior, como exaustão de endereços, resolver uma variedade de problemas relacionados às novas tecnologias, mais flexível e eficiente. Para isso foi formado o grupo de trabalho IPng (INTERNET PROTOCOL NEXT GENERATION). Os principais objetivos deste grupo foram: • Suportar bilhões de hosts, mesmo que os endereços fossem alocados de forma ineficiente; • Reduzir o tamanho da tabela de rotas; • Fazer o possível para que um host tenha mobilidade sem mudar seu endereço; • Simplificar o protocolo para permitir que os roteadores processem os pacotes mais rapidamente; • Permitir que o protocolo evolua no futuro; • Permitir que protocolos antigos e novos convivam por anos; Pedro Ismar Maia de Souza Junior 53 • • • Prover melhor segurança (autenticação e privacidade) que o atual IP; Dar maior atenção ao tipo de serviço trafegado, particularmente para dados em Tempo Real; Permitir Multicasting. Para encontrar um protocolo que alcançasse todos estes objetivos, a IETF lançou uma chamada através da RFC 1550. Algumas propostas faziam pequenos remendos ao atual IP e outras planejavam um protocolo completamente diferente. Em 1993, as três melhores foram publicadas na IEEE NETWORK. Depois de muita discussão e revisão, uma versão modificada e combinada, chamada SIPP (SIMPLE INTERNET PROTOCOL PLUS) foi selecionada e designada como IPv6. A versão atual do IP é a versão 4 (IPv4) e a versão 5 já havia sido atribuída a um protocolo experimental para trabalho em tempo real. As recomendações para o protocolo IPv6 foram aprovadas pelo grupo diretor da IETF como um Padrão Proposto na RFC 1752. Em linhas gerais, o IPv6 deverá substituir o IPv4, tentando resolver os problemas relacionados ao crescimento da Internet, como escassez de endereços, problemas de roteamento, segurança, auto-configuração, serviços e transações em tempo real, como por exemplo canais de TV, vídeo por demanda, voz, imagens e etc. Ele foi desenvolvido pensando em redes de alta performance e ao mesmo tempo eficiente em outras redes de pequena banda. O consenso é que o IPv6 deve suportar o crescimento da rede global e também não impossibilitar (inviabilizar) o uso da versão anterior, ou seja, convivência pacífica entre o v4 e v6. Como o IPv6 será aplicado? A evolução da tecnologia está intimamente ligada às possibilidades vislumbradas e inventadas pelos fabricantes de hardware e software, que acabam transformando em necessidades dos usuários. Estas necessidades vão desde aplicações simples até as mais complexas e nestas as aplicações que transportam áudio e vídeo precisam entregar os dados em intervalos regulares. Para manter esta informação fluindo de maneira contínua, o IP precisa evitar mudanças de rotas freqüentes. Apesar do cabeçalho do IP atual conter um campo que pode ser utilizado para requisitar o tipo de serviço, o protocolo não define um tipo de serviço para ser usado para entregas em tempo real de áudio e vídeo. Com o crescente interesse em tecnologias de colaboração, as teleconferências com participação ativa dos membros, passou a ser um foco. Para fazer esta colaboração efetiva, uma interconexão de rede precisa de mecanismos que permita a criação e modificação de grupos, que permita o envio de uma cópia de um pacote para cada participante em um dado grupo. Outras aplicações utilizam-se do conceito de grupo para balanceamento de carga, isto é, existem cópias idênticas de um serviço e o pacote enviado para o grupo é roteado para a cópia do serviço que estiver mais próxima de quem enviou (unicast, multicast e anycast). Uma nova versão do IP precisa incluir mecanismos que façam esse tipo de endereçamento e roteamento. O documento intitulado “Technical Criteria for Choosing IP The Next Generation (IPng)” propõe uma lista de objetivos e um conjunto de critérios a serem atingidos pelo protocolo IPng. Os objetivos enunciados são os seguintes: • Simplicidade de arquitetura; • Um protocolo “comum” à todos os sistemas, capaz de garantir a conectividade global; • Longevidade; • Aumento de funcionalidade em relação ao IPv4; • Modelo cooperativo em termos de Internetworking. A seguinte lista contém critérios específicos de avaliação recomendados, sendo a ordem irrelevante. • Escalabilidade (suporte para um mínimo de 1.012 sistemas finais); • Flexibilidade de topologias; • Performance; • Robustez; • Estratégia de transição; • Independência em relação ao meio físico; • Serviço orientado a datagrama sem garantia de entrega; • Configuração, administração e operação; • Segurança; 54 • • • • • • • Redes de Comunicação Identificação única de um nó; Acessibilidade de especificações técnicas e algoritmos; Suporte de Multicast; Facilidades de extensão; Distinção do serviço oferecido pela rede (qualidade de serviço, reserva de recursos, etc.); Suporte de mobilidade; Protocolo de controle (funcionalidades de “debug”). Em julho de 1994, é proposta uma recomendação do IPng que é documentada no RFC 1752, sendo uma parte significativa do protocolo, base proveniente do grupo de trabalho SIPP (Simple Internet Protocol Plus). Esta recomendação é aprovada e proposta como Standard. O conjunto base de protocolos do IPv6 é aprovado e proposto para padronização em setembro de 1995. Entretanto, a idéia de criar uma rede de testes, à semelhança da já existente, para testes multicast (MBone) é posta em prática. Em 1996 concretiza-se esta idéia com a construção da rede 6Bone. O protocolo IPng foi desenhado como uma evolução do protocolo IPv4. As características do IPv4 que se consideram estar na base do sucesso do protocolo foram mantidas no IPv6. Funcionalidades que não têm um bom desempenho ou que são usadas sem grande freqüência foram removidas ou transformadas em opcionais. Algumas novas capacidades que são consideradas necessárias foram adicionadas sem, no entanto, alterar os conceitos baseados no IPv4. Datagrama O datagrama IPv6 é composto por um cabeçalho (header) com menos campos, alguns cabeçalhos estendidos opcionais e o campo para dados. O datagrama mínimo tem o cabeçalho base seguido dos dados. “Opcional” Base Header Extension Header 1 . . . Extension Header N Data Area Datagrama IPv6 com os cabeçalhos de extensão opcionais. Figura 17 Cabeçalho O cabeçalho do IPv6 conta com menos campos e não tem mais o equivalente ao "checksum'' do IPv4. Como cada roteador precisa decrementar o TTL (TIME TO LIVE), é necessário recalcular o checksum do cabeçalho IPv4, sendo que neste, encontra-se um dos motivos da alta taxa de utilização da CPU dos roteadores. O objetivo é processar mais rapidamente os datagramas no roteador. O cabeçalho é formado pelo trecho inicial de 64 bits mais dois campos com endereço, origem e destino, com 128 bits cada um. Assim, o tamanho total (constante) é 320 bits ou 40 bytes. 0 4 Vers 12 Priority Payload Length 16 24 Flow Label Nexte Header Source Address Destination Address Cabeçalho simplificado do IPv6. Figura 18 31 Hop Limit Pedro Ismar Maia de Souza Junior 55 Campos do cabeçalho simplificado: • • Version (4 bits): O valor default é 0110. Priority ou Trafic Class (8 bits): Os valores das prioridades para tráfegos com controle de congestionamento estão descritos na tabela a seguir. Nela estão protocolos capazes de diminuir o fluxo de envio, caso ocorra congestionamento. Para pacotes de aplicações em tempo real que são enviadas em taxa constante, existe outra tabela com valores de prioridade de 8 a 15. Para este tráfego, a prioridade mais baixa deve ser usada para datagramas que serão descartados caso exista um congestionamento ( ex. vídeo de alta fidelidade). O valor mais alto (15) deve ser usado para datagramas que serão descartados com menor facilidade (ex. tráfego de áudio de baixa qualidade). Não existe relação entre os valores das prioridades dos dois grupos; Prioridade 0 1 2 3 4 5 6 7 Tráfego News Não detalhado Sem tratamento especial (mail) Reservado Com tratamento especial (ftp, NFS, http) Reservado Interativo (telnet, X) Controle (protocolos de roteamento, ICMP) Prioridades para Tráfegos com controle de congestionamento. Tabela 14 • • • • • • • • • • • • Flow Label (20 bits): Flow é uma sucessão de pacotes enviados onde a origem define que os roteadores devem tratar o pacote de maneira especial. Este campo é capaz de reservar recurso para uma aplicação que exija por exemplo uma alta qualidade de serviço. Neste campo está apenas a informação que o datagrama deve ou não ser tratado de maneira especial, devendo ser informada em um cabeçalho estendido Hop-by-Hop. Este campo permite a distinção do fluxo de uma fonte para um destino; Payload Length (16 bits): Ao contrário do IPv4, este campo descreve apenas o tamanho do datagrama sem contar com o cabeçalho; Next Header (8 bits); Hop Limit (8 bits): Decrementado em 1 cada nó que repassa o pacote. O pacote é descartado caso o limite alcance 0; Source Address (128 bits); Target Address (128 bits). Cabeçalhos Estendidos (6 tipos): Hop-by-Hop Options; Routing (Type 0); Fragment; Destination Options; Authentication RFC 1826; Encapsulating Security Payload RFC 1827. Ambos cabeçalhos estendidos opcionais relacionam-se com o problema conhecido de insegurança na Internet (vide referência) Fragmentação O IPv6, assim como o IPv4, deixa a cargo do destino final a ação de reconstruir o datagrama caso tenha sido fragmentado. Porém, no IPv6, a fragmentação é fim-a-fim, isto é, antes de enviar um datagrama a origem utiliza-se da técnica MTU Discovery para descobrir qual é o menor MTU (Maximum Transfer Unit) ao longo do caminho a ser percorrido. Antes de enviar o datagrama, a própria origem sabe a quantidade de fragmentos necessária para esta transmissão. A fragmentação 56 Redes de Comunicação fim-a-fim permite que cada roteador manipule mais datagramas por unidade de tempo. Um roteador tradicional fragmenta boa parte dos datagramas que recebe, portando a carga de sua CPU freqüentemente alcança valores próximos do 100% . Porém, a fragmentação fim-a-fim tem uma importante conseqüência, muda fundamentalmente uma das prerrogativas da Internet. A flexibilidade do IPv4 permite que rotas sejam mudadas a qualquer momento. Se os roteadores intermediários falharem, o tráfego pode seguir novo caminho sem que os extremos, origem e destino, tomem conhecimento dessa mudança e, teoricamente, sem interromper o serviço oferecido. No IPv6, a rota não pode ser mudada com tanta facilidade, porque a mudança pode também resultar na mudança do caminho do Path MTU. Se o Path MTU ao longo da nova rota é menor que o Path MTU ao longo da rota original, um roteador intermediário precisa fragmentar ou a fonte de datagrama precisa ser informada. Para resolver o problema de mudança que possa afetar o Path MTU, os roteadores intermediários utilizam-se de um recurso chamado tunelamento de IPv6 através de IPv6. Quando precisam fragmentar os roteadores IPv6 intermediários criam um datagrama inteiramente novo que encapsula o datagrama original como dado deste, veja a seguir: P1 Base Header P2 P3 Data (a) New Base Header Freg. 1 Header (b) P1 New Base Header Freg. 2 Header ( c) P2 New Base Header Freg. 3 Header (d) P3 (a) Um datagrama IPv6 e de (b) a (d) são três fragmentos resultantes quando o roteador encapsula e fragmenta o datagrama. Figura 19 Endereçamento O IPv6 vem trazer algumas novidades no aspecto do endereçamento. Por exemplo, passa a ser possível atribuir vários endereços a uma única interface e existe mais uma categoria para além das já existentes em IPv4: • Unicast (ponto-a-ponto): identificam uma única interface. Um pacote enviado para um endereço unicast será recebido pela interface que responde por esse endereço; • Multicast: identificam um grupo de interfaces. Um pacote enviado para um endereço multicast é recebido por todas as interfaces do grupo multicast. Este endereço corresponde a um conjunto de computadores, possivelmente em muitos locais. A entrada e saída deste grupo pode ser alterada a qualquer momento. Quando um datagrama multicast é enviado, o IPv6 entrega uma cópia do datagrama para cada membro do grupo. O broadcast é “emulado'' através do multicast; • Anycast: identifica também um grupo de interfaces, mas um pacote enviado para um endereço anycast é apenas recebido pelo elemento que estiver mais perto (segundo o protocolo de encaminhamento). Assim como o Multicast, o destino é um grupo de computadores, mas em vez de ficar tentando entregar o pacote a todos, o IPv6 tenta entregar a apenas um, freqüentemente o mais próximo. Por exemplo, ao contatar um grupo de servidores de arquivos cooperativos, um cliente pode usar o anycast para alcançar o mais próximo, sem ter que saber qual é. O Anycast utiliza-se de endereços regulares unicast, não é possível distinguir sintaticamente qual é um ou qual é o outro, ficando a cargo do sistema de roteamento a escolha do nó que receberá o pacote. O IPv6 utiliza 128 bits para endereçamento de nós, com isso é possível prover um número praticamente ilimitado de endereços (2128). Na prática, a criação de hierarquias no endereço diminui a eficiência da utilização do espaço de endereçamento disponível. Assim mesmo, estudos Pedro Ismar Maia de Souza Junior 57 estimam que os 128 bits são capazes de acomodar entre nós, ou seja, endereços/m2 da superfície terrestre. A capacidade total de endereçamento do novo protocolo é de 340.282.366.920.938.463.374.607.431.768.211.456 endereços, o que dá 665.570.793.348.866.943.898.599 endereços por m2 do planeta Terra. No entanto, e tendo em conta as políticas de atribuição de endereços que possam vigorar, a visão mais pessimista prevê que venham a existir "apenas" 1564 endereços por m2. • 128 bits - pior caso: mais de 1500 endereços/m2 da Terra. • IPv4 e IPv6: unicidade do endereço. • IPv4 e IPv6: hierarquia (prefixo/sufixo) visa facilitar roteamento. • IPv4 e IPv6: sufixo (HostID) é de atribuição local. Conforme a figura a seguir, cerca de 85% dos endereços estão reservados para uso futuro. Os endereços são divididos da seguinte maneira: Alocação Reservado Não Determinado Prefixo (binary) Fração do Espaço de Endereços 000 0000 1/256 000 0001 1/256 Reservado para alocação da NSAP Reservado para alocação do IPX 000 001 000 010 1/128 1/128 Não Não Não Não 000 011 000 1 0001 001 1/128 1/32 1/16 1/8 Base para prover endereço UNICAST 010 1/8 Não Determinado 011 1/8 Reservado para GeographicBased UNICAST Addresses 100 1/8 Não Não Não Não Não Não Não 101 110 1110 1111 0 1111 10 1111 110 1111 1110 0 1/8 1/8 1/16 1/32 1/64 1/128 1/512 Endereços usados para links Locais Endereços usados para sites Locais 1111 1110 10 1111 1110 11 1/1024 1/1024 Endereços MULTICAST 1111 1111 1/256 Determinado Determinado Determinado Determinado Determinado Determinado Determinado Determinado Determinado Determinado Determinado A Divisão dos endereços IPv6 (análogo às classes do IPv4). Tabela 15 Para melhor exemplificar o projeto de endereçamento do IPv6, a linha Provider-Based Unicast Address 18 cujo prefixo é 010 e que contém 12,5% (ou 1/8) dos endereços. Um endereço deste tipo deve ser ainda dividido nos campos Provider ID, Subscriber ID, Subnet ID e Node ID. Recomenda-se que este último tenha pelo menos 48 bits para que possa armazenar o endereço MAC IEEE802.3 (Ethernet). O prefixo de identificação do Provider são os bits 010 seguidos do Provider ID. O prefixo de identificação do Subscriber é formado pelo prefixo de identificação do Provider seguido do Subscriber ID. Finalmente, o prefixo de identificação da Subnet é formado pelo prefixo de identificação do Subscriber mais a informação referente à Subnet. 18 Base para prover endereço UNICAST 58 Redes de Comunicação Transição e Codificação de Endereços IPv4 Observa-se, na figura anterior, que o prefixo 00000000 está reservado para codificar endereços IPv4 de 32 bits. Teoricamente qualquer endereço cujo prefixo seja 80 zeros seguido de 16 bits 1 ou 16 bits 0 contém um endereço IPv4 nos últimos 32 bits. A codificação será necessária por dois motivos principais: • Um computador pode escolher fazer o upgrade do IPv4 para IPv6 antes de ter um endereço IPv6 válido atribuído a ele; • Um computador IPv6 pode precisar se comunicar com um computador que roda apenas IPv4. Esta codificação ainda não resolve o problema de comunicação entre as duas versões, é preciso também um tradutor. Para usar o tradutor o computador com IPv6 gera um datagrama IPv6 que contém um endereço destino IPv4. O computador IPv6 envia o datagrama para o tradutor que usa IPv4 para se comunicar com o destino. Quando o tradutor recebe a resposta do destino, ele transforma o datagrama IPv4 para IPv6 e envia-o de volta para a fonte IPv6. Uma das maiores preocupações do IPngwg da IETF foi procurar uma maneira de fazer a transição entre o atual protocolo Internet (IPv4) para o novo protocolo (IPv6). Notação A notação, à semelhança do que acontece com o IPv4, é representada através do agrupamento de bits separados por um símbolo. Para a representação dos 128 bits do endereço o IPv6 optou por dividir os bits em grupos de 16 que são representados em hexadecimal e separados por “:” (dois pontos). Exemplo: ABCD:0:1234:0:0:0:1. Para simplificar a escrita é utilizado o conjunto de símbolos :: para representar grupos consecutivos de 16 bits a zero. Exemplo: ABCD:0:1234::1 ou ABCD::1234:0:0:0:1 mas não ABCD::1234::1, ou seja, o conjunto de símbolos “::”(duplo dois ponto) só pode ser usado uma vez, pois de outro modo trará ambigüidade. Existe também uma notação para representar endereços compatíveis IPv4, sendo que os últimos 32 bits representam o endereço IPv4 e os 96 bits precedentes são preenchidos com '0'. Por exemplo o endereço IPv6 compatível com o endereço IPv4 127.0.0.1 é ::7F00:1. No entanto a notação permite representá-lo como ::127.0.0.1 De uma forma mais sintética podemos dizer que os 128 bits ou 16 bytes de um endereço IPv6 pode ser descrito por oito grupos de 4 dígitos hexadecimais (base 16: de 0 a F), com o símbolo de dois pontos “:'' separando cada grupo: 8000 : 0000 : 0000 : 0000 : 0123 : 4567 : 89AB : CDEF Exemplo de um endereço IPv6. Para facilitar a escrita, um ou mais grupos de 0000 podem ser substituídos por “ assim como um zero à esquerda pode ser suprimido: 8000 : : 0123 : 4567 : 89AB : CDEF , Um exemplo de endereço IPv4 representado como IPv6 é: : : 200 . 129 . 192 . 14 Segurança Os cabeçalhos estendidos de autenticação e privacidade são as chaves para prover segurança no novo IP. Um dos principais objetivos do IPv6 é oferecer um mecanismo que garanta a privacidade na comunicação sem ter que depender de implementações nas camadas superiores. Os dois cabeçalhos visam prover um tipo de segurança a quem enviou a mensagem. O primeiro, Authentication, tem por objetivo garantir a autenticação e integridade (sem confidencialidade), e foi proposto o uso de chaves MD5 (Message Digest 5, um tipo de checksum) para garantir a interoperabilidade. A inclusão deste mecanismo permite eliminar ataques do tipo IP Pedro Ismar Maia de Souza Junior 59 spoof que hoje em dia precisam ser configurados nos firewalls, sendo que este consiste em forjar os pacotes de origem: caso o equipamento B confie no equipamento A, qualquer pacote que tiver o endereço IP do equipamento A será “confiável''. Um dos motivos da escolha do MD5 é que o mesmo pode ser exportado pelos EUA e por outros países que possuem as mesmas restrições de exportação de algoritmos de criptografia. O segundo, cabeçalho estendido, opcional, relacionado à segurança é o Encapsulating Security Payload, e este mecanismo provê integridade e confidencialidade para os datagramas, sendo mais simples, possui flexibilidade e independência. O algoritmo padrão é o DES-CBC (Data Encription Standard) é estendido, opcional e contém informações sobre a associação que vai ser estabelecida. São definidos dois modos: • Na Criptografia fim-a-fim os dados e os cabeçalhos estendidos são criptografados; • No modo de "tunelamento", requerido para criptografia entre sistemas e roteadores seguros ou entre dois roteadores seguros, o datagrama IP completo é criptografado e encapsulado por um novo datagrama não-criptografado. Esta é a alternativa do IPv6 quando as VPN’s 19. Um exemplo da comunicação de um roteador seguro e o sistema final, é o caso do acesso discado onde utiliza-se uma linha telefônica comum ou comunicação sem fio, baseado em um backbone público não seguro. Identificação do Tipo de Serviço Foi dada maior atenção ao tipo de serviço que o datagrama carrega. O IPv4 tem atualmente somente 8 bits com este propósito, mas com o crescimento esperado para tráfego multimídia é necessário muito mais. A qualidade de serviço é negociada através do campo Priority do cabeçalho em conjunto com o Flow label que identifica um fluxo contínuo de dados. O tipo de manipulação necessária pode ser indicada diretamente para o roteador através do RSVP (RESOURCE RESERVATION PROTOCOL) ou por informações no cabeçalho estendido opcional Hop-by-Hop. Auto-configuração Esta característica de auto-configuração é denominada stateless configuration, está presente no IPv6. Dessa maneira não é necessário configurar cada estação da rede manualmente como ocorre hoje. Existe no IPv6 um conjunto de diversos mecanismos de controle, como protocolo ND (NEIGHBOR DISCOVERY PROTOCOL), que é transportado por ICMPv6 (INTERNET CONTROL MESSAGE PROTOCOLO version 6). O ND faz com que os nós conectados a um link descubram os roteadores ativos através de mensagens enviadas para endereços multicast. O DHCPv6 (DYNAMIC HOST CONFIGURATION PROTOCOLO version 6), conhecido como stateful configuration, fornece mecanismos para configuração automática de endereços IPv6, registros automáticos e dinâmicos dos nomes dos nós no DNS (DOMAIN NAME SYSTEM). O DHCP utiliza-se do tradicional modelo cliente/servidor. Resumidamente o que é relevante no IPv6 O aumento das capacidades de endereçamento e routing, o tamanho de endereços passa de 32 bits para 128 bits, uma melhor hierarquização do espaço de endereçamento essencial a escalabilidade do routing e uma maior facilidade em termos de auto-configuração. A escalabilidade dos endereços multicast é também aumentada através da utilização de um campo que define o âmbito de alcance do datagrama. Os endereços podem ser unicast (globais, locais, link e de IPv4compatíveis), multicast (one-to-many) 20, de “cluster” (anycast: one-to-nearest) 21 ou reservados. A capacidade total de endereçamento do novo protocolo é de 340.282.366.920.938.463.374.607.431.768.211.456 endereços. 19 Virtual Private Networks um para muitos. 21 Um para o mais próximo. 20 60 Redes de Comunicação A simplificação do cabeçalho, sendo que alguns campos do cabeçalho IPv4 foram retirados ou passaram a ser opcionais, de forma a simplificar o tratamento de pacotes comuns. Embora o endereço IPv6 seja 4 vezes maior que o endereço IPv4, o cabeçalho é apenas duas vezes maior (40 bytes), aumentando a capacidade de dados. O suporte para cabeçalho de extensão e de opções, sendo as opções codificadas em cabeçalhos separados que se localizam entre o cabeçalho IPv6 e o cabeçalho de transporte. Visto que, a maioria das opções apenas são examinadas e processadas por nós finais, esta codificação permite que a utilização de opções e extensões ao protocolo não interfira com a capacidade de encaminhamento de pacotes nos roteadores. Este suporte permite também que outras opções futuras possam ser incorporadas, oferecendo assim maior flexibilidade. Ao contrário do IPv4, onde o comprimento máximo da parte opcional do cabeçalho é de 40 bytes, o que acabe se tornando uma limitação à utilização de certas opções, estas no IPv6 podem ser de comprimento arbitrário. O suporte para autenticação e privacidade onde o protocolo inclui as definições de extensões que permitem a autenticação e confidencialidade de comunicações no nível de rede. Além deste suporte o protocolo possui mecanismos destinados a facilitar a gestão e configuração de ambientes IP através da utilização de mecanismos de auto-configuração. São definidos mecanismos de auto-configuração como manutenção de estado 22 e sem manutenção de estado, sendo esta funcionalidade bastante útil para o estabelecimento de ligações móveis. O suporte para seleção de rota pelo originador, inclui uma extensão que permite a especificação de rota para se integrar com a utilização do protocolo SDRP (SOURCE DEMAND ROUTING PROTOCOL), tendo este protocolo por objetivo a seleção das rotas de forma a completar o encaminhamento de pacotes com base na informação fornecida pelos protocolos de routing intra e inter-domínio correntes. Esta opção permite não só, controlar o tráfego na rede, como também aumentar a segurança na transmissão da informação. O suporte para tráfego com garantia de qualidade de serviço. O cabeçalho IPv6 contém um campo de fluxo destinado a ser utilizado em conjunto com um protocolo de reserva de recursos, permitindo a utilização de qualidade de serviço garantida. Outro suporte interessante é para “Jumbograms”, que é a possibilidade de enviar pacotes com dimensão superior a 64Kb. O limite de um pacote Jumbogram é de 4Gb 23, sendo colocado o valor 0 no campo Payload Length do cabeçalho. Esta propriedade é útil para as redes com grande largura de banda. Transição entre IPv4 e IPv6 Uma das características importante do protocolo é um plano de transição simples que permita a instalação incremental de nós IPv6 no ambiente atual, sem exigir qualquer dependência em relação a outros nós e permitindo o endereçamento de nós IPv6 com base nos endereços IPv4 já atribuídos. Veja os principais objetivos: • Minimizar o impacto da migração; • Facilitar o trabalho dos Administradores e Operadores de Redes; • Requisitos mínimos para a migração de host: é que o servidor de nomes (DNS) seja adequado ao IPv6; • Nenhum requisito mínimo para a migração de roteadores; • Assegurar comunicação IPv4 - IPv6 e proteger o investimento; • As especificações do IPv6 permitem que os fabricantes de hosts e roteadores implementemno conforme sua própria prioridade e conveniência. Resumo comparativo entre o IPv4 e o IPv6 O principal problema que o protocolo IPv6 tenta resolver é o “esgotamento de endereços do IPv4 ”, para tanto, o IP passa de 32 bits (IPv4) para 128 bits (IPv6), permitindo assim endereçar um número maior de nós e criar mais níveis hierárquicos de endereços. O IPv4 utiliza o conceito de classe, o que ocasionou, em parte, o esgotamento de endereços, sendo que o IPv6 não 22 23 dependentes de uma entidade que realiza a atribuição de endereços. tamanho registado nos primeiros 32 bits do payload. Pedro Ismar Maia de Souza Junior 61 emprega este conceito mas endereços hierárquicos. Além disto, possui também três tipos de endereços: unicast, multicast e anycast. O cabeçalho de um datagrama IPv6 básico tem 40 bytes e é fixo, podendo ser usado se necessário o cabeçalho de extensão. Os campos deste cabeçalho também foram simplificados, ele possui 8 campos enquanto o IPv4 possui 13. A simplificação do cabeçalho permite aos roteadores processarem os pacotes com maior velocidade e conseqüentemente melhorar o throughout, pois se torna mais simples para os roteadores ignorarem opções à que eles não se propõem. O campo versão ficou inalterado, continua indicando qual a versão do protocolo, usando, o número 4 para o IPv4 e 6 para o IPv6. Muito importante quando da coexistência dos dois protocolos durante a migração. O campo "IHL" foi eliminado por que o cabeçalho IPv6 tem tamanho fixo e este campo calculava o total de informações em bytes do cabeçalho. O campo "Protocol" foi retirado porque o campo "Próximo Cabeçalho" indica que vem depois do último cabeçalho de extensão (exemplo slot UDP ou TCP). Os campos que eram relacionados com a fragmentação do datagrama foram removidos, sendo que no IPv4 a fragmentação era feita nos roteadores, ocasionando maior tempo para processamento dos datagramas, pacotes perdidos e pacotes duplicados. No IPv6 todos os hosts e roteadores compatíveis com ele deverão aceitar pacotes de 576 bytes, o que diminui a possibilidade de fragmentação. Quando um host envia um pacote IPv6 muito grande, o roteador que não puder encaminhá-lo, em vez de fragmentá-lo deverá enviá-lo de volta com uma mensagem de erro. É mais eficiente obrigar o host a enviar pacotes com tamanho exato do que solicitar que os roteadores fragmentem automaticamente. A fragmentação no IPv6 é tratada pelo cabeçalho de fragmentação indicados acima. O campo "Checksum" foi eliminado porque esse cálculo reduz de maneira significativa o desempenho. Com as redes confiáveis, além do fato de as camadas de transporte e as de enlace de dados terem suas próprias verificações, a importância de uma nova soma é insignificante, se comparada com a queda do desempenho que ela implica. O campo do cabeçalho IPv4 foi retirado e substituído pelos cabeçalhos de extensão, sendo para isto, especificado seis cabeçalhos. Outro campo retirado, foi o campo comprimento do cabeçalho, agora fixo, que no IPv4 era necessário para saber o tamanho do datagrama. O cabeçalho básico fixo, não exige mais que os roteadores tenham que calcular o comprimento do cabeçalho para localizar o início do cabeçalho de transporte (TCP ou UDP), o que diminui o trabalho dos roteadores. O campo “Hop Limit” do IPv6 é usado para impedir que os pacotes tenham vida eterna, na prática ele é igual ao campo Tempo de Vida (TTL) do IPv4, ou seja, um campo é diminuído a cada Hop (roteador). O datagrama IPv6 inclui no cabeçalho básico um novo campo “Rótulo do Fluxo”, este campo indica datagramas relativos à comunicação entre dois hosts, a qual está associado a um determinado fluxo de tráfego. O roteamento IPv6 como o IPv4 pode ser efetuado, empregando-se algoritmos básicos associados aos protocolos de roteamento RIP (ROUTING INFORMATION PROTOCOL), OSPF, IDRP (INTERDOMAIN ROUTING PROTOCOL) entre outros. O IPv6 permite, através da utilização de cabeçalho de extensão de roteamento, que o host origem determine a rota que o datagrama deve seguir na rede. Embora no campo “opções” seja possível incluir algum tipo de segurança, na prática (no IPv4) este campo nunca foi analisado pelos roteadores, então muitos consideram que ele não tem serviço de segurança. No IPv6 empregam-se dois cabeçalhos de extensão diferentes, os cabeçalhos de autenticação e o cabeçalho de privacidade. De forma resumida as principais vantagens do IPv6 sobre o IPv4 são as seguintes: • O endereço é maior: 128 bits, bem maior que os 32 bits do IPv4; • O IPv6 permite endereçar um número maior de nós e criar níveis hierárquicos de endereçamento; • Não emprega o conceito de classes como o IPv4 que causa um “desperdício de endereços”; • O cabeçalho básico do IPv6 é bem simplificado em relação ao IPv4, o que melhora a performance quando do seu processamento; • O endereço do usuário não será mais fixo, ou seja, quando o usuário mudar de provedor de serviços automaticamente seu endereço IP mudará; 62 • • • • Redes de Comunicação A fragmentação não é mais feita pelos roteadores e sim pelos hosts origem, isto elimina a sobrecarga de processamento para criar fragmentos e a necessidade de retransmitir todo um pacote se apenas um dos fragmentos for perdido, que afeta o desempenho do roteador e de toda a rede; O IPV4 não oferece funcionalidades que garantam a segurança como o IPv6. O IPv6 possui dois tipos de segurança de autenticação do cabeçalho e segurança: dos dados para que cheguem em seu destino sem modificações; O IPv6 com o campo “Rótulo de Fluxo” possibilita a pré-alocação de recursos da rede, permitindo assim a implantação de outras aplicações como: multimídia, conferências, voz e vídeo em tempo real; O novo cabeçalho é mais adequado para o uso de processadores de 64 bits e para a utilização da computação móvel. Voz sobre IP - VoIP Um antigo desejo de muitos profissionais, começou a ser delineado, uma única rede para dados, voz e imagem independente de fronteiras, empresas e baixo custo. O grande marco para isto foi o uso do telefone através da Internet, chamado de Telefonia IP (IP Telephony), fazendo uso do sistema Voz sobre IP (Voice over IP – VoIP), que é a tecnologia de compressão de voz em protocolo IP. O processo é semelhante ao do envio de uma mensagem qualquer através da rede, ou seja, a voz é convertida para o ambiente digital, comprimida (VoIP), colocadas em pacotes IP e encaminhadas à rede. As primeiras investidas nesta área foram por volta de 1996 e 1997, de forma bem rudimentar, mas detonou o seu estudo mais profundo. Isto também colocou em alerta as empresas de telefonia em todo o mundo, principalmente as empresas que controlam as ligações interurbanas e internacionais. Como anteriormente, para fazer uso da Internet era necessário o uso de linhas telefônicas ou uma LP e estas eram alugadas das empresas de telefonia local, o lucro continuava. Todavia, com a entrada das CATV, empresas de energia elétrica, VPN’s e outras, obrigou a telefonia local a se movimentar. Segundo algumas pesquisas a economia com interurbanos está por volta de 20% e 30% podendo aumentar mais ainda, dependendo da empresa e suas atividades. Em relação às ligações locais ainda não há um consenso, mas a tendência em qualquer uma das áreas, local, interurbana e internacional, é aumentar o seu uso e a diminuição dos custos. Algumas empresas não autorizadas pela ANATEL já foram fechadas, sinal da lucratividade do serviço. As vantagens são inúmeras, mas como já foi descrito, nem tudo é prefeito. Os dois principais problemas estão relacionados ao tráfego na rede. O primeiro, é que se os equipamentos de redes não forem bem configurados, o tráfego de voz pode tomar conta da sua capacidade de transmissão da rede (largura de banda) em detrimento dos outros. O segundo é o atraso na transmissão, a aplicação de voz não permite atrasos entre os pacotes e como a rede IP ainda não garante um atraso constante, o resultado é um serviço de baixa qualidade, a voz entrecortada, tornando em alguns casos inteligíveis. Outro efeito é o atraso, você termina de falar e o outro ainda não recebeu toda a mensagem. Teremos que nos reeducar, conversar sem interromper o outro, pois a mensagem ainda não chegou por completo. Uma forma de resolver esta deficiência, falta de QoS (Qualidade de Serviço), é o uso do IPv6. Contudo, enquanto ele não chega para todos, o jeito é o desenvolvimento de protocolos, como: • Protocolo de Reserva de Recursos (RSVP – Resource ReSerVation Protocol) que determina um caminho constante a ser percorrido para todos os pacotes VoIP, reservando largura de banda necessária para a aplicação; • Protocolo de Transporte em Tempo Real (RTP - Real-time Transport Protocol) que atua como uma interface melhorada entre as aplicações de tempo real e os protocolos das camadas já existentes. Porém, não é tão eficiente quanto era de se desejar, ainda. Além dos protocolos, a escolha do codificador é importante para o sucesso da comunicação, bem como a técnica de supressão de silêncio e cancelamento de eco. A ITU-T especificou o codificador G.729 que tem bons resultados e uma pequena taxa de ocupação de banda, 8 Kbps, permitindo assim uma pequena ocupação do meio de transmissão. Pedro Ismar Maia de Souza Junior 63 Então fique de olho, esta tecnologia é uma realidade e ainda vai dar muito o que falar, já existem no mercado equipamentos que suportem as necessidades desta, bem como tem gente investindo pesado nesta idéia. Além disto, não existe uma regulamentação sobre o assunto pela a ANATEL, pois a mesma não legisla sobre tecnologia, sendo este assunto considerado como tal. A única restrição é que o serviço prestado não pode ser transportado através da rede pública. Porém cuidado com o modismo, já vi gente utilizando PBX interno com VoIP, ou seja, sem necessidade, só para dizer que usa. WAP (Wireless Application Protocol) Uma outra tendência que está se firmando e crescendo fortemente no mercado internacional é o uso do terminal ou aparelho de celular para acessar a Internet, ou seja, o celular sendo transformado em terminal simplificado da Internet. A primeira conseqüência é um aparelho ou terminal de celular diferente, com um visor maior e com um minibrowser embutido. Para tal, é necessário a implementação de serviços baseados no padrão WAP, capaz de suportar acessos à Internet em diferentes sistemas de transmissão. Nos países que adotaram GSM como padrão de transmissão, principalmente Europa, o estágio já se encontra avançado, mas aqueles que trabalham ainda com os padrões TDMA e CDMA, como o Brasil, vão precisar fazer alguns ajustes na rede. Contudo, as duas últimas estão sendo abandonadas definitivamente. A velocidade de transmissão está em torno de 115 Kbps, sendo na prática de 14,4 Kbps (GSM) e 9,6 Kbps (TDMA), mas há uma expectativa de chegar a 2 Mbps ou mais para médio e longo prazo. Para expansão deste serviço existem três impedimentos iniciais, além das adaptações técnicas necessárias. O primeiro é a quantidade de aparelhos celulares capazes de fazer uso da tecnologia e o segundo é o custo elevado. Como é uma tecnologia relativamente nova, o número de aparelhos é pequeno e com um custo ainda elevado. Com a maior utilização o seu custo deve cair. O terceiro é o desenvolvimento de conteúdo para este serviço. Quando fala-se em Internet, pensase imediatamente numa tela em cores, muitas informações e etc. Contudo, esta não é a realidade para telefonia móvel com display (tela) diminuta, em torno de 65 x 95 pixel (largura x altura). Faz-se necessário o uso de conteúdos resumidos, para leitura rápida e sem imagens, se possível. Muitos podem pensar no uso de equipamentos do tipo palmtop e handset, como o palm pilot, mas existe uma certa resistência destes fabricantes, que deverão fazer adaptações em seus equipamentos. Mas como os aparelhos estão cada vez mais sofisticados, telas maiores e inúmeros recursos esta resistência deverá ser colocada de lado. Da mesma forma que existe o HTML (Hypertext Markup Language), linguagem que permite escrever páginas para Internet tradicional, foi implementada a WML (Wireless Markup Language), que é uma versão da HDML (Handheld Device Markup Language), permitindo a navegação com o minibrowser citado. A linguagem padrão do WML para criação de pequenos aplicativos é a WMLScript, análogo ao Java e o JavaScript, permitindo fazer programações. Para tanto, já está disponível na Internet, gratuitamente, o WAPtoolkit que é uma ferramenta em Java para criação de WML e programação de WMLScript, que foi desenvolvida pela Nokia. Neste ponto é importante ressaltar que hoje as empresas estão redirecionando o foco das home pages (páginas), passando de páginas com grande apelo visual, para páginas com forte conteúdo, mais limpas e simples, sem esquecer da beleza. Quando fiz meu primeiro site, 1995/96, para uma empresa, com mais de 350 páginas, com frames, banners, desenhos, animações e etc, a principal crítica, para alguns, era que tinha pouca cor e desenhos gráficos. O site depois de quase um ano foi trocado e hoje a sua estrutura básica está voltando a ser usada. O momento é similar ao que vivi em relação a TV em cores no Brasil, não importava o programa, tinha que ser em cores. Hoje a grande maioria detesta propaganda ou interrupções, dando importância ao conteúdo e sem interrupções, se possível. Com a grande competitividade da área de Internet e as novas tecnologias nunca falou-se tanto em conteúdo. Além disto, também está-se fazendo economia técnica e financeira. Todos os problemas resolvidos, o principal impacto passa a ser o grande volume de dados, mas essencialmente a necessidade da migração da comutação por circuito para pacotes, sendo a tarifação não mais por tempo (circuito), passando para quantidade de pacotes transportados. Contudo, este tipo de migração pode prejudicar o usuário que deseja apenas trafegar voz, salvo se houver um excelente compactador e/ou compressor no conversor de voz para digital. 64 Redes de Comunicação Para atenuar um pouco e resolver o problema referente a Internet, o protocolo TCP/IP, que possui muitas informações desnecessárias, foi desenvolvido o WTP (Wireless Transfer Protocol), que possibilita um tráfego de pacotes de dados de menos da metade do que é preciso. Esta era a tecnologia com maior promessa para celulares, mas as necessidades de tráfego e principalmente de novos serviços surgidos de poucos anos na área de sistemas móveis celulares ou pessoais, exigiu muito do WAP, que não podia oferecer. Logo, novos sistemas estão em curso, sendo que alguns falam em WATM para resolver. Não acredite na primeira solução, o mercado já mostrou que é riquíssimo neste assunto. Espere novas e até a ampliação do próprio WAP. Protocolo para gerência de redes As redes, hoje, têm crescido numa velocidade muito grande, saindo das pequenas redes locais setorizadas chegando a gigantes LAN’s ou até WAN’s. Além do seu tamanho, temos ainda um número grande de equipamentos diversos, sistemas de cabeamento para gerenciar e administrar. O controle puro e simples não é mais suficiente para manter uma ou mais redes em funcionamento. Para resolver em parte esta dificuldade, foram criados os sistemas para gerenciamento de redes, que possuem um conjunto de ferramentas para análise e depuração da rede, acompanhados de mecanismos que facilitam a identificação, notificação e registro de problemas como: • Alarmes com a função de indicar anormalidades por intermédio de mensagens e bips ou luzes de alerta; • Geração de relatórios contendo informações coletadas e gráficos estatísticos; • Apresentação gráfica da topologia física, com identificação visual de problemas e local. Para redes IP e algumas outras, um modelo é seguido com a estrutura gerenteagente, identificando como gerente o próprio sistema e agente o software instalado em cada equipamento (elemento) gerenciável, onde os agentes respondem as solicitações feitas pelo gerente em relação as informações coletadas nos seus equipamentos. O gerente por sua vez, processa estas informações e detecta as falhas. Para monitorar os equipamentos gerenciáveis, o gerente solicita ao agente uma leitura nas variáveis mantidas, fazendo uso do comando GET, que o agente responde pelo comando RESPONSE. Um comando importante é o PUT, onde o gerente altera as variáveis, podendo por exemplo reinicializar o equipamento. Em situações específicas o comando pode partir do agente, independente de ser solicitado, com o comando TRAP, informando uma ocorrência. Para tal foi elaborado o protocolo de gerenciamento para integração dos sistemas, chamado de SNMP (Simple Network Management Protocol), que pode ser considerado como uma linguagem com a função exclusiva de troca de mensagens de gerenciamento. O conjunto de informações ao qual o gerente pode solicitar ou alterar o chamado MIB (Management Information Base). Pedro Ismar Maia de Souza Junior 65 SNMP Este protocolo trata da camada de aplicação e o seu grande sucesso deve-se a sua simplicidade, conhecido como send/receive, com somente quatro operações. Além disto, permite conversar com qualquer equipamento que utilize o protocolo, com hardware e sistema operacional heterogêneos. A estrutura SNMP permite ainda uma variedade de relacionamentos administrativos entre entidades que participam do protocolo. As quatro operações são definidas no SNMP: • GET – permite que o NMS 24, também conhecida como console 25, recupere uma instância de objeto do agente; • GETNEXT – recuperação da próxima instância da tabela do agente; • SET – semelhante ao PUT, modificando valores das instâncias; • TRAP – mensagem do agente para o gerente independente de solicitação inversa. A mensagem do SNMP é dividida em duas partes, sendo que a primeira contém a versão e o nome comunitário 26, e a segunda tem o PDU (Protocolo de Unidade de Dados) que especifica a operação que será realizada e a instância de objetivo envolvida na operação. Vide figura. Masegem SNMP Version Commu nity SNMP PDU GetRequest PDU, GetNextRequest PDU e SetRequest PDU PDU Type Request -id 0 PDU Type Request -Id Errorstatus PDU Type entrepri se Agentaddr Name1 Value1 Name2 0 Variable-bindings GetResponse PDU Errorindex Variable-bindings Trap PDU Generic Specific -trap -trap Timestamp Variable -binding Namen Valuen Variable-Binding Value2 Figura 20 ... Como o escopo deste não é esgotar o assunto, vou apenas citar que existem as versões 1, 2 e 3. Um amigo relatou-me há algum tempo que fez testes com um equipamento que utiliza SNMP para gerência de redes, sendo que os testes foram realizados numa rede de âmbito nacional. Ele ficou muito impressionado com os resultados, principalmente com as possibilidades remotas, onde com grande confiança poderia montar um centro nacional de gerência de rede. O seu único problema é o custo ainda elevado, mas a relação custo/benefício dependendo da aplicação e necessidade pode justificar. O problema é que em redes menores, o gerente fica a pé. RMON Numa rede gerenciável, com tráfego alto de dados, o tráfego extra de dados de gerenciamento, pode diminuir a performance da rede e causar problemas, sendo que quão maior o número de problemas maior é o tráfego de dados de controle, tornando-se uma “bola de neve”. Uma forma de diminuir este, foi a criação do RMON (Remote Monitoring). Este protocolo tem a função de fornecer um serviço de gerenciamento distribuído. O elemento RMON tem a função de coletar, analisar, tratar e filtrar dados de gerenciamento dos diferentes elementos 27 a ele associado, sendo que só serão enviados ao sistema central (gerente geral) os eventos significativos. Os outros eventos podem ser enviados quando de um momento escolhido ou de menor tráfego. É possível, 24 Network Management Station. Geralmente workstation muito bem configurada. 26 Relacionamento administrativo. 27 Hub, switch, roteador, estação e etc. 25 66 Redes de Comunicação ainda, ter vários gerentes e cada um deles pode receber informações diferentes, permitindo uma especialidade para cada gerente. Outra grande vantagem, é que o elemento RMON pode acumular informações para posterior envio ao(s) seu(s) gerente(s) quando este(s) não estiver(em) ativo(s), ou por falha em algum link com o(s) gerente(s). Caso o elemento RMON tenha um modem, este pode se conectar ao gerente, via este, permitindo coletar dados, diagnosticar ou analisar problemas. Isto também é permitido no SNMP. Dois padrões básicos de protocolo RMON são especificados de forma complementar, sendo chamados de RMON1 e RMON2. O RMON1 atua nos níveis 1 e 2 (Físico e Enlace (MAC) respectivamente), monitorando tráfego e coletando informações estatísticas do segmento de rede local, diagnóstico remoto de falhas e erros. Um único cuidado que se deve ter é que, os valores apresentados são do tráfego total 28, não diferenciando que sistema ou protocolo gerou, pelo simples motivo de não passar do nível 2. Para complementar esta deficiência do RMON1, foi implementado o RMON2 que atua no nível 3 (rede e superiores, possibilitando distinguir os tráfegos, ou seja, a coleta de informações e monitoramento da comunicação fim-a-fim). A implementação das funções do protocolo RMON são viabilizadas com o suporte de uma base de dados de gerenciamento, a RMON-MIB, que deve ser associada a cada elemento RMON. A especificação MIB (Management Information Base) define as variáveis necessárias ao monitoramento e controle dos vários elementos da rede. Isto é bem flexível, pois nem todas as variáveis são obrigatórias. Em resumo, em uma implementação SNMP/RMON os objetos gerenciáveis são acessados através de um banco de dados virtual, MIB, sendo que os objetos de uma MIB são definidos usando o padrão ASN.1. Para o RMON1-MIB, foram padronizados nove grupos básicos de variáveis, que são: estatístico; histórico; alarmes; hosts; classificação de hosts; matriz; filtro; captura de pacotes; eventos. O RMON2-MIB recebeu também nove grupos básicos de variáveis, que são: diretório de protocolo; distribuição de protocolo; mapeamento de endereços; nível de rede do host; matriz do nível de aplicação; histórico do usuário; configuração do “probe” (operações do RMON); requisitos de conformidade RMON. Outras versões do RMON estão em desenvolvimento, aumentando sua capacidade de identificar aplicações e melhor gestão de tráfego, bem como equipamentos de rede, incluído o SMON, ou seja, o RMON em Switches. 28 tráfego agregado. Pedro Ismar Maia de Souza Junior 67 Método de acesso Para abordar o assunto método de acesso ou interface de rede é necessário comentar sobre um instituto americano de padronização, IEEE (I3E – Institute of Electrical and Electronic Engineers) que estabeleceu alguns padrões, principalmente para as LAN’s, sendo o Projeto 802 um dos mais conhecidos. O número 802 nada mais é que o ano e mês (1980 fevereiro) em que foi colocado em atividade, ficando conhecido como IEEE802. Para identificar os grupos de trabalho foi acrescentado um sufixo numérico, conforme lista a seguir: Grupo 802.1 802.2 802.3 802.4 802.5 802.6 802.7 802.8 802.9 802.10 802.11 802.11a 802.11b 802.11g 802.11n 802.12 802.15 802.16 Descrição Nível MAC (Media Access Control) de bridges e administração Controle de enlace lógico (LLC-Logical Link Control) CSMA/CD (Carrier Sense Multiple Access with Collision Detection) 10Base-5 10Base-2 10Base-T 10Broad-36 – limitada a 3,6 km Token Bus (MAP/TOP) Token Ring (IBM4 e 16 Mbps) MAN LAN em banda larga (Broadband LAN) Fibra óptica com CSMA/CD Interligação de sistemas para voz e dados Segurança nas redes Redes híbridas - até 2 Mbps – 2,4Ghz – Wireless LAN Redes híbridas - 6-54Mbps – 5 Ghz Redes híbridas - 11Mbps – 2,4Ghz Redes híbridas - 54Mbps – 2,4Ghz Redes híbridas - 100Mbps – 2,4Ghz (em trabalho) 100VG 29 anyLAN Wireless Personal Area Network (PAN ou WPAN) Techonology Wireless Metropolitan Area Network (MAN ou WMAN) Techonology Tabela 16 Um grupo que cresce bastante se refere às redes sem fio, como WIMAX e outras tecnologias. Podemos dizer que o I3E é dividido em três níveis, o meio físico, MAC (802.1) e LLC (802.2) LLC MAC 802.3, 4, 5, 6, 9, 11, 12 Físico Tabela 17 A função do MAC é proporcionar a camada de rede um acesso compartilhado desde o nível físico e é responsável pela entrega dos dados sem erros entre os computadores de rede. O LLC administra a ligação e define o uso de pontos lógicos de interface chamados de SAP (Service Access Point – Ponto de Acesso a Serviços). Preliminarmente devemos saber como as informações fluem de um lado para outro. 29 VG (Voice Grade) para aplicações com multimídia, imagens gráficas e videoconferência. 68 Redes de Comunicação Tradicionalmente dizemos que são três os modos de operação no fluxo da comunicação de dados: simplex , half-duplex e full-duplex. O simplex é quando temos o tráfego de dados num único sentido. Utilizado em equipamentos de display, terminais informativos, impressoras antigas, equipamentos de identificação e outros. O segundo, half-duplex, também conhecido por semi-duplex, o tráfego de dados é realizado nos dois sentidos, mas não simultaneamente. Durante muito tempo reinou, principalmente porque as conexões a dois fios só tinha a capacidade de tráfego não simultâneo. O full-duplex, ou duplex como é conhecido também, só ganhou impulso quando a tecnologia foi capaz de trafegar dados nos dois sentidos simultaneamente com uso de dois fios. Até então, para fazer o full-duplex exigia-se quatro fios, tanto para modem quanto para linha direta, onde um par de fios era para transmissão e o outro par para recepção. Figura 21 Os métodos de acesso foram, na maioria dos casos, implementados para uma topologia específica, mas graças a criatividade, as estratégias de controle podem ser utilizadas em várias topologias, sendo que normalmente são mais adequadas a uma em particular. Equalizadas as informações, podemos definir o que vem a ser método de acesso. Nada mais é que a maneira pela qual a informação ganha na interface de rede o meio de transmissão chegando ao destino desejado de forma segura ou não. Então, o método de acesso é a porta de entrada para sua informação na rede. O método de acesso é composto de um conjunto de programas que trabalham em harmonia com o hardware (sinais elétricos). Talvez seja por isto que alguns “puristas” não o considerem como um protocolo puro, pois geralmente estes independem do hardware. Contudo, considero o método de acesso uma parte do protocolo e, diga-se de passagem, muito importante, pois a sua forma de atuar pode torná-lo rapidamente obsoleto ou “eterno”. Os mais antigos métodos de acesso foram na realidade desenvolvidos para implementar a comunicação dos terminais assíncronos e síncronos. Entre eles temos: • BTAM (Basic Telecommunications Access Method); • QTAM (Queud Telecommunications Access Method); • TCAM (Telecommunications Access Method); • RJP (Remote Job Processing); • RJE (Remote Job Entry); • CRJE (Conversational RJE); • POLL/CONTETION; • ACF/VTAM para SNA. Podemos considerar três divisões para os métodos de acesso: com contenção, sem contenção e para redes ópticas. Com contenção é porque não existe uma ordem para acessar o meio, ou seja, nada impede que duas transmissões colidam e haja perda de mensagem. Quando ocorre a colisão um tempo de contenção é dado para uma nova tentativa. O sem contenção é um método radicalmente diferente, pois existe um controle para indicar de quem é vez para acesso ao meio e por conseqüência a transmissão. Para quem gosta de comparações, em linhas gerais, os com contenção são mais ágeis em redes com poucas estações, pois a probabilidade de colisão é menor, exigindo um controle bem menor, proporcionando uma maior eficiência. Sem contenção ocorre justamente o contrário e com mais um agravante, um servidor deve ter o controle da rede e no caso de sua falha, outro deve tomar o seu lugar, necessitando de um backup, elevando o custo. Pedro Ismar Maia de Souza Junior 69 Nas redes ópticas, com grandes bandas passantes e canais, a multiplexação por comprimento de onda, principalmente nas fibras multimodos, acaba sendo uma solução bem interessante e uma técnica para isto é o DWDM (Dense Wave-Lenght Division Multiplexing) 30. Com a utilização das novas tecnologias ópticas é possível multiplexar e demultiplexar até centenas de canais com comprimentos de ondas diferentes em uma única fibra. Existem algumas correntes de estudiosos que tentam minorar o problema de acesso, designando diferentes performances, tempo de acesso, desempenho e qualidade de serviço a aplicativos. Logo, um aplicativo terá maior ou menor prioridade. Caso este não seja muito bem balanceado e não tenha um ótimo sistema de controle, poderemos ter uma aplicação quase parada em detrimento de outra, caso haja uma alta necessidade. Em redes fechadas, com sistemas estáveis e número limitado, talvez esta solução funcione bem, mas numa rede aberta, com inúmeros sistemas e Internet, com suas derivações, isto pode se tornar um problema. Além disto, lembre-se, toda vez que temos um crescente uso do controle a eficiência diminui, pois há um aumento do processamento e do tráfego de informações de controle da rede. Vamos apresentar, resumidamente, os principais métodos de acesso relacionados as três divisões citadas. Com Contenção Com contenção significa que há a possibilidade de haver colisão de transmissão, ocasionando erro, havendo a necessidade de espera de um tempo (contenção). Aloha O primeiro método de acesso com contenção foi implementado na Universidade do Havaí, década de 70, para a rede Aloha, que tinha como estrutura uma rede sem fio, com o uso da radiodifusão por satélite, que interligava as estações nas diversas ilhas. Trabalhava com duas faixas de freqüência, uma para transmissão entre o computador central e as estações, sendo que nesta não havia a possibilidade de colisão. A segunda, o fluxo era no sentido das estações para o computador central, onde residia o problema das colisões. Neste canal, a estação transmitia no momento que fosse necessário e aguardava o retorno da confirmação de recebimento da transmissão pelo outro canal ou sabia que não havia efetivamente transmitido por qualquer motivo por intermédio da contagem de um tempo, “time out”, que era iniciado toda vez que se transmitia algo. Entretanto, isto ocorria no escuro, ou seja, a estação não sabia se o meio estava sendo utilizado, ou se no exato momento da transmissão outra estação estava fazendo o mesmo. Uma tentativa de diminuir os problemas foi implementada, chamada de Aloha Slotted, que consistia na divisão de tempo, slot, para transmissão, sendo que cada estação deveria iniciar a transmissão no início deste tempo. O aviso do início do tempo era enviado pelo primeiro canal, computador central para estação, resolvendo assim o problema da escuridão, pois sabia-se que o meio não estava ocupado, mas ainda havia a possibilidade da colisão com a transmissão simultânea. Um comparativo entre os dois sistemas, demonstrou que o segundo método era mais eficiente que o Aloha original. O original conseguia apenas 18% de aproveitamento do canal, enquanto o segundo chegava a 37%, ou seja, uma melhoria substancial. CSMA e variações O método Aloha foi o embrião para o mais famoso dos métodos, o CSMA e suas variações. Este foi muito utilizado nas redes de topologia em barra, lógica ou física, que consiste na detecção de ocupação do meio de transmissão. Isto significa que antes de transmitir, a estação “escuta” o meio e verifica se está sendo utilizado. Esta verificação ou escuta, pode desencadear dois procedimentos diferentes, o método persistente (constante) ou não persistente (não constante). O primeiro passa a escutar o meio até que o mesmo fique livre e então inicia a transmissão. O 30 Comentado também em RDSI e DWDM. 70 Redes de Comunicação segundo escuta e, no caso de ocupado inicia um intervalo de tempo aleatório. Ao final deste verifica novamente o meio, caso esteja livre efetua a transmissão, caso contrário dá início a outro tempo aleatório. Se for feito um comparativo entre os dois, podemos verificar que o primeiro parece ser mais eficiente, pois terá acesso no momento exato da desocupação, mas se mais de uma estação estiver esperando o mesmo, haverá a colisão na transmissão simultânea. O segundo então parece ser melhor, mas se durante a contagem de tempo o meio desocupar e outra estação tiver um tempo menor, lembre-se é aleatório para que ninguém conte o mesmo tempo, e ocupar o meio. Pense nestas possibilidades, principalmente se a estação for a sua. Ao processo de escutar o meio, deu-se o nome de CSMA (Carrier Sense Multiple Access). Contudo, o problema da transmissão simultânea ainda continua. Numa rede com poucas estações a possibilidade de duas transmitirem ao mesmo tempo é pequena, mas com o seu aumento esta probabilidade aumenta. Este problema gera um atraso, ou seja, toda vez que transmite espera a confirmação do recebimento ou o time out, o que for primeiro, mas como houve a colisão vai ser o time out, a pior situação. Para otimizar esta situação, foi feita uma implementação que faz o transmissor escutar também durante toda a transmissão, permitindo assim comparar o que efetivamente estava no meio e o que se desejava transmitir, está no seu buffer (memória). Se na comparação não ocorrer erro significa que a transmissão foi sem colisão, caso contrário, ele não precisa esperar o time out e já inicia o processo de um novo acesso. Esta implementação, feita pelo Grupo DIX (Digital, Intel e Xerox), chamada de detetor de colisão, foi acrescentada ao nome do CSMA, passando assim para CSMA/CD (Carrier Sense Multiple Access with Collision Detection). Este é o método de acesso mais popular para redes locais, tem mais de 20 anos 31, com uso de interfaces Ethernet e suas variações. A sua eficiência em redes pequenas pode chegar a 90% 32, o que é muito bom, principalmente se pensarmos que a tendência atual é fazer redes pequenas e junta-las num backbone rápido, que provavelmente não será CSMA/CD. Podemos dizer que basicamente temos duas técnicas de retransmissão: aleatória exponencial truncada, que quando da detecção da colisão, aguarda um tempo aleatório, entre zero e um limite máximo e a cada nova colisão da mesma tentativa o limite máximo é dobrado, até um número máximo de tentativas, quando a mesma é abortada. A segunda é a retransmissão ordenada, onde cada estação recebe previamente um intervalo de tempo para retransmissão, sendo que caso não venha a ser utilizado este será imediatamente alocado a próxima estação. Uma outra variação do CSMA foi o CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance), onde se implementou um sistema que após ser realizada uma transmissão, com ou sem colisão, a rede entra no modo onde as estações só transmitem em intervalos de tempos a elas pré-estabelecidos. Caso nenhum destes intervalos seja utilizado a rede volta a operar com o método anterior, CSMA, podendo ocorrer novas colisões. O grande mérito deste método é que enquanto a rede está sendo pouco utilizada ela trabalha por contenção, depois passa para uma espécie de “sem” contenção, permanecendo até que todas as estações não tenham mais nada a transmitir, então voltando para a contenção. Muitas elucubrações ainda podem ser feitas em cima deste método. Sugestões relacionadas ao tráfego, ou seja, acima de um determinado valor ou um número de retransmissões, entra no modo de alocação de tempos. A combinação destes dois e especificações de parâmetro, pode ocasionar a volta ao CSMA/CD, ou seja, seria um CSMA/CDCA. Que coisa maluca ! Pode ser esta a impressão, mas tudo é possível ! A última variação, o M-CSMA (Multichannel-Carrier Sense Multiple Access), que é alocação de múltiplos canais dentro de um único meio de transmissão. O total agregado seria alto, mas cada canal seria de baixa velocidade, isto se for pensado em velocidades de 10 Mbps, mas para maiores pode ser vantajoso, dependendo do tipo de tráfego da rede. Para detectar o canal a ser utilizado existem duas técnicas, a seleção aleatória, onde o canal é selecionado e verifica-se o seu uso, caso esteja ocupado, faz-se outra seleção. A outra técnica é a inspeção de todos os canais e aquele que estiver livre é utilizado, sendo esta mais eficiente. 31 32 Você sabe o que significa isto na área de informática? Existe alguma controvérsia com relação a este valor, mas na média das discussões é aproximadamente este. Pedro Ismar Maia de Souza Junior 71 Um comparativo entre os métodos apresentados. Figura 22 REC-RING Resolvable Contention Ring (REC-RING) é utilizado numa rede em anel, com propagação da informação em um único sentido. Ele adota o mesmo princípio da rede em barra, onde antes de transmitir a estação verifica o meio, estando livre, a informação é transmitida, sendo recolhida pelo endereço de destino. No momento da ocupação do meio, uma estação só transmite no final do trem de quadros. Este método é interessante, pois a maior possibilidade de colisão surge quando o meio está livre e qualquer estação pode transmitir simultaneamente. Todavia, quando há a ocupação, a transmissão só é realizada ao final do trem de quadros, diminuindo a possibilidade de colisão, que ainda é possível. 72 Redes de Comunicação Acesso sem Contenção Sem contenção significa que NÃO há a possibilidade de haver colisão de transmissão, pois cada um sabe ou recebe uma permissão para transmissão. Passagem de permissão ou token passing Este método é muito utilizado em redes em anel. Consiste do uso de uma seqüência de bits que é a permissão para transmissão. Este conjunto de bits é transformado em um novo conjunto que significa ocupação do meio e os bits de informação são transmitidos. Ao final da transmissão a seqüência de permissão é retornada a rede pela estação que tomou posse do meio. Um problema é que após circular pela rede sem que ninguém tenha lido as informações, as mesmas devem ser retiradas e a permissão recolocada. No caso de erro, falha de hardware ou software, a permissão deve ser recuperada para que a rede não fique muda, logo uma série de controles e até uma estação de monitoração são inseridos na rede possibilitando a realização dos controles para o perfeito funcionamento da rede. Em resumo, este método de acesso comporta-se como uma multiplexação por divisão de tempo (TDM) e não há colisão da informação no meio de transmissão. Slots ou escaninhos Também conhecido como anel de Pierce, utilizada em rede em anel, consiste da divisão do anel em escaninhos de tamanhos fixos que circulam ao longo da rede. Para melhor visualizar, imaginemos uma roda gigante onde as caçambas são os slots com dados ou vagos. Para transmitir, a estação divide sua informação em conjunto de bits do tamanho do slot, se for necessário, coloca nos slots vazios trocando o bit do estado do slot, indicador de vazio para cheio. A informação circula pela rede e a estação receptora verifica quais mensagens são para ela, retira a informação, troca o bit de estado do slot de cheio para vazio e ordena os pacotes para poder reconstruir a informação. Este tipo de método de acesso exige um controle menor, mas tem uma velocidade de transmissão menor que a anterior. Os principais problemas com este método são quando da divisão dos quadros variáveis em slots de tamanho fixo e vice-versa, um certo tempo é perdido. Pensar em slots maiores, um retardo na espera por um slot vazio pode acabar ficando maior, a medida que este cresce. Além disto, os quadros a serem transmitidos nem sempre cabem exatamente dentro do slot fixo de tamanho grande, podendo gerar slots parcialmente aproveitados, diminuindo a eficiência do método. Outro problema é que quando a estação esvazia um slot, o mesmo não pode ser reaproveitado, havendo a perda de tempo por outro vazio. Mas isto é justificável, pois se num determinado momento houver, por exemplo, uma transferência de arquivo, indicando necessidade intensa de comunicação, as duas estações (origem e destino) podem tomar conta da rede em detrimento das outras, não deixando ninguém mais utilizar. Todavia, esta perda fica evidente principalmente em rede de baixo tráfego, podendo aí surgir um novo controle relacionado ao nível de tráfego. Repito, quão maior o controle maior overhead, ou seja, maior tráfego de dados de controle menor eficiência da rede. O terceiro problema é se por algum motivo o bit que indica slot vazio, for trocado por cheio, erroneamente, este passará a circular pela rede por um bom tempo, ou seja, um número de vezes determinado slot pode circular pela rede inteira, até que o sistema de controle esvazie-o. Passagem de permissão em barra Este método aplicado a rede em anel passa para rede em barra com algumas modificações, para evitar o desligamento da rede para retirada ou inserção de uma estação. Basicamente todas as estações têm um determinado momento para transmitir, pois seu endereço está numa lista de seqüência de permissão. Quando uma permissão de transmissão chega a uma estação e esta não tem nada a enviar, ela insere branco e passa a permissão para o outro endereço da lista. Como todas as estações estão monitorando a rede, quando esta estação não inserir os brancos, que significa estar ativa, mas sem nada a enviar, por um número de vezes determinado, todas as listas são alteradas excluindo aquele endereço. Com isto está resolvido o problema de Pedro Ismar Maia de Souza Junior 73 retirada ou desligamento de uma estação. Para inserção de uma nova estação na rede, é inserido ao final da lista um tempo chamado de contenção. Ou seja, após todos os endereços serem passados, é dado o tempo de contenção para que os endereços de estações novas sejam inseridos na lista e estes recebam a lista de permissão. Desta forma está resolvida a inserção de novas estações sem desligar a rede. O principal comentário é, deve haver no momento de inicialização da rede uma estação que dê origem a lista, após isto, não há necessidade de estação de controle, tornando o sistema limpo, sem muitos controles e todas as estações têm oportunidade de transmitir dentro de um intervalo determinado de tempo, sem problemas de colisão. O problema é quando a lista fica muito extensa, tornando a rede lenta. Outras • • • • • • • • • Existem ainda algumas variações que foram implementadas, como por exemplo: ATM-Ring; FASNET; Inserção de Retardo; Expressnet; Fast Ring; Protocolo Reserva; IFFO; CRMA e CRMA-II; DQDB. A maioria aplicada à rede em anel e variações baseadas muito mais em detalhes do que algo radicalmente diferenciado. Acesso às Redes Ópticas Slotted-Aloha/PA (Police Access) O método foi idealizado para redes ópticas multicanais com topologia em estrela passiva. Passiva porque é utilizado o acoplador óptico com a função de difusor. Este equipamento de comunicação tem uma porta de entrada que recebe o sinal luminoso e divide igualmente para as portas de saída, atuando como meio de difusão do sinal. O método assume também que os dispositivos transmissores e receptores podem ser sintonizados em qualquer canal multiplexado. TDMA-C TDMA-C (Time Division Multiple Access with a Control Channel), também idealizado para estrela passiva, assume que a estação ou nó (equipamento de transmissão) possui um transmissor sintonizável, um receptor para monitorar o canal de controle e um segundo receptor para sintonizar um dos canais que tem comprimento de onda variável por onde passam os dados. Outros • • Ainda podemos citar mais dois tipos: AMTRAC – multicanal para barra dobrada; PIPELINE – comprimento de onda específica para rede em anel. 74 Redes de Comunicação CAPÍTULO 4 Topologia de rede Segundo alguns livros, topologia de rede pode ser descrita como "arranjo esquemático das ligações e nós de uma rede"33 que correspondia a realidade da época, 1989. Era dada grande importância à distribuição geográfica das estações e nós de comunicação, pois eles representavam fidedignamente como era feita toda a interconexão das redes. Exemplo, as redes de grande porte tinham uma topologia em estrela, com ligações ponto-a-ponto, conforme figura a seguir, onde cada linha de comunicação correspondia a uma estação, ou seja, caso você possuísse 50 estações, eram necessárias 50 linhas. Isto implicava num gasto grande para redes desse tipo. Com o passar do tempo as redes ganharam uma nova forma de comunicação, a multiponto, onde cada conexão indicava no mínimo uma estação, podendo chegar até uma dezena, dependendo do sistema e do equipamento. Esse tipo de comunicação permitiu a diminuição de custos e o aumento da abrangência dos sistemas. O multiponto expandiu-se de tal forma, que uma linha de alta velocidade poderia ter não apenas estações, mas processadores de comunicação remotos, permitindo que a mesma fosse estendida sem uma grande perda de performance e com economia. Se fizermos um pouco de esforço, poderemos notar que já nesta época a topologia em barra aparecia de uma forma tímida e dava os seus primeiros passos, veja a figura comparativa. Figura 23 Figura 24 Esta estrutura perdurou por vários anos, mas as redes locais vieram mexer no ambiente. Inicialmente, como já foi citado, as redes locais ainda utilizavam a estrutura do grande porte com redes em estrela, mas com o surgimento de outras tecnologias isso foi alterado substancialmente. Hoje, já não se admite falar de topologia citando apenas a parte física, devemos incluir a parte lógica da rede, que pode apresentar outra forma topológica. Com auxílio de equipamentos de comunicação, podemos ter uma topologia física em estrela, mas trabalhar como se fosse uma topologia lógica em barra. Então, passa a ser correto dividir a topologia de redes em dois 33 Glossário de informática, Paulo César Bhering Camarão, Livros Técnicos e Científicos Editora Ltda. Pedro Ismar Maia de Souza Junior 75 conceitos. Um diz como funcionam e se relacionam, e o outro como é a distribuição física dos equipamentos. A topologia lógica mostra a forma como uma rede trabalha e relaciona os diversos equipamentos e sistemas. Este convívio lógico dos componentes da rede podem não indicar como é organizada a topologia física. Em linhas gerais, "é a maneira pela qual as informações fluem pela rede", considerada por alguns como topologia elétrica da rede. A topologia física da rede é a forma como a rede está disposta geograficamente e como estão interligadas as estações de trabalho. Genericamente falando, é a disposição das conexões de cabos e equipamentos, não se importando como é realizado esse relacionamento. Em linhas gerais, "representação gráfica das ligações dos nós de uma rede", onde nó é considerado atualmente como qualquer equipamento que tenha a função de receber ou enviar mensagens numa rede, exemplo, processadores de comunicação, estações, hub’s, switches, roteadores e etc. Tipos de topologias e suas características Teoricamente, dizemos que existem três topologias, podendo ser o diferencial entre elas a velocidade, a necessidade de maior controle, os custos de instalação, as facilidades, as compatibilidades, a maior conectividade e a maior capacidade de integração com diferentes redes existentes atualmente no mercado. São elas: estrela, barra e anel. Outras modalidades conhecidas com árvore ou hierárquico, mista e conexão total (grafo), eram mais usadas para mainframe, que aos poucos foi adotando as novas terminologias e tecnologias. Estrela Como pode ser percebido, a topologia estrela é uma das mais antigas, também conhecida como centralizada. Sua estrutura, para mainframe, se caracterizava por: • Uma estrela ou um polvo, onde o centro da mesma é o computador central (principal) e suas pontas a conexão com os terminais, ponto-a-ponto no início, tendo depois evoluído para multiponto; • O computador principal tem o controle centralizado por meio de um equipamento específico, conhecido em alguns modelos como processador de comunicação. Neste são executados os programas de comunicação de dados (protocolos); • Sistema com infra-estrutura grande e muito robusta, exigindo uma quantidade de mão de obra grande, performance baixa com uso de terminais burros ou emulador por micro, com segurança crítica e custo elevado; • Procedimentos de acesso: » polling; » selection; » poll/contention (evolução dos dois anteriores). • Alto tráfego de informações, com baixas velocidades de transmissão; • Protocolos orientados: » bytes (caracter); » bits. • Tipos de transmissão: » assíncrona, transmissão caracter a caracter com bits de controle (Start/Stop); » síncrona, transmissão em blocos de bits, com quadros de sincronismo (frames) para controle. • Enlace de comunicação: » Simplex, onde a comunicação flui somente em um sentido; » Half-duplex, onde a comunicação flui nos dois sentidos, mas em momentos diferentes; » Full-duplex, comunicação flui nos dois sentidos, podendo ser simultâneos. Quando a topologia em estrela passou a fazer uso de micros, esta deu um salto evolutivo, principalmente com relação ao seu custo e à lógica de funcionamento. O aparecimento da 76 Redes de Comunicação estrutura cliente-servidor, com a possibilidade de processamento na estação e comunicação entre estações, deu nova vida a topologia em estrela. As primeiras implementações cliente-servidor foram baseadas nesta topologia, com uso de cabos para interface serial e porta serial (RS232-C). No servidor as portas RS232-C limitam a distância das estações para alguns metros sem o uso do modem. Depois de muito tempo de uso, foi abandonada, principalmente para redes de micros, que passaram a utilizar a topologia em barra. A utilização desta topologia realmente só passou a ser vantajosa com a evolução dos cabos par trançado (UTP) de quatro pares e o seu uso em larga escala, com queda dos custos por metro, adoção de equipamentos de comunicação, principalmente os hub’s e a implantação de topologias lógicas em barra. As placas Ethernet para cabos do tipo UTP foram os grandes impulsionadores. Figura 25 Suas principais características são: • • • • • • • • Uma rede com custos mais elevados para instalação; Exige, no equipamento central da rede, grande capacidade de processamento, armazenamento e alta velocidade; De fácil implementação e simples funcionamento, mas de instalação demorada, em função da grande quantidade de cabos; Sua limitação está na capacidade do equipamento central, principalmente na sua capacidade incremental34; Confiabilidade limitada ao equipamento de backup, grande dependência do equipamento central na comunicação com outras estações; A sua principal funcionalidade é o tráfego independente, pois em cada conexão física trafegam informações diferentes das outras; Cada conexão poderia estar a metros de distância ou a quilômetros possibilitando uma ampla abrangência; Segurança das conexões não são prejudicadas, pois se uma conexão física cai as outras não serão afetadas. Barra A topologia em barra, também conhecida como “bus”, ganhou grande força, em parte porque as novas exigências dos usuários partiam do princípio de que a estrutura instalada restringiase apenas aos departamentos, de pequenas e médias empresas com uma abrangência limitada. Então, foi utilizado um cabo do tipo coaxial com ramificações, que assemelhava-se a um varal, onde a área de abrangência dos micros eram limitadas, departamental, ideal para pequenas e médias empresas. O sistema de cabos fazia uso do cabo coaxial, que permitia boa confiabilidade e melhor isolamento contra interferências externas. Além disto, a sua instalação era simples com uso de conectores BNC tipo T e terminadores. De acordo com o cabo coaxial, fino (50 ohms) ou grosso 34 Capacidade de crescimento. Pedro Ismar Maia de Souza Junior 77 (300 ohms), a sua distância pode ser de 200 ou 500 metros, respectivamente e nas extremidades os terminadores com impedância de 50 ou 300 ohms, respectivamente. O grande problema são os encaixes (cabo/conector BNC), que com o tempo dão problema de mau contato, em função do cabo girar para o lado do seu próprio enrolamento interno de fábrica. A meu ver um dos principais problemas relacionados ao cabo, são as precárias instalações, normalmente os cabos e conectores estão aparentes, a mercê dos usuários e pessoal da limpeza, conexões mal realizadas e o cabo “vivo” estar conectado diretamente na interface do micro, que é movimentado freqüentemente pelo usuário. Boa parte das instalações que visitei, estão nestas ou em piores condições, sendo que isto em vários locais do país. A grande guinada foi a profissionalização da área de instalação, com cursos e o crescimento da dependência das redes de comunicação. Figura 26 Suas principais características são: • • • • • • • • • • Custo mais baixo de todas as topologias para instalação; Fácil implementação; Exige equipamentos menores; Dependência total do meio de comunicação, caso o mesmo falhe, a rede inteira pára; Podem utilizar altas velocidades para transmissão de dados; Capacidade incremental média, pois o cabo pode chegar a no máximo 500 metros, cabo grosso, sendo que algumas recomendações dão como distância mínima de cabo entre estações de 3 metros e no máximo 4 repetidores para cada segmento de 500 metros; A funcionalidade deste faz com que todas as estações utilizem um único meio de transmissão, ou seja, uma única informação é passada a todas as estações, sendo a mesma descartada pelas estações quando o endereço de destino não for coincidente; Apesar da velocidade ser relativamente alta, o sistema de acesso da estação ao meio de transmissão, método de acesso, normalmente CSMA/CD, é um pouco lento para redes com grande quantidade de estações e alto tráfego; No caso de uma enorme rede, grande número de estações, sua eficiência cai drasticamente; Basicamente exige uma estrutura de hardware com distribuição de certas tarefas como: servidor de comunicação, servidor de impressão, servidor de arquivo e etc. O cabo que servia a barra tem um começo e um fim, sendo que em suas extremidades possui um terminador para casamento de impedância. Por todas as qualidades, defeitos e sua atraente relação custo/benefício esta topologia passou a dominar o mercado de redes, ao ponto de alguns mainframes implementarem a possibilidade de conexão de outros processadores e micros em rede. A empresa precursora desta solução foi a DIGITAL, nos equipamentos VAX e depois a UNISYS, na série A. Algumas implementações mais sofisticadas, faziam uso de dois barramentos para aumentar a confiabilidade que envolve o meio de transmissão. Um exemplo disto foi um submarino nuclear americano que tinha 5 redes em barras paralelas, para máxima segurança. 78 Redes de Comunicação Anel De forma semelhante ao barramento, mas com um cabo que não tem início e fim, de forma circular, surge a topologia em anel (ring). Uma topologia de rede que era muito mais uma tentativa de implementação de um método de acesso mais eficiente. O grande incentivador desta topologia foi a IBM, mas esta se mostrou um pouco mais complexa que o planejado. Figura 27 Suas principais características são: • • • • • Custo médio; Custo elevado das interfaces; Número de nós elevados e de grande abrangência; Exige equipamentos menores semelhantes a topologia em barra; Inicialmente a participação ativa dos nós de acesso a rede reduz a confiabilidade, ou seja, se estes tiverem problema a rede pode parar. Posteriormente foram adotados equipamentos especializados para acesso ao meio, retirando as estações do contato com o anel, criando uma pequena estrela, vide figura comparativa; Figura 28 • • • Dependência relativa do meio de transmissão, pois caso o mesmo falhe a rede pode parar, sendo que uma das suas características é a necessidade da informação sempre circular no mesmo sentido no anel; Crescimento incremental bem maior que da rede em barra; Velocidade de transmissão maior, mas velocidade efetiva igual a da topologia em barra. Isto se justifica em função de um complicado sistema de controle, sendo necessário a Pedro Ismar Maia de Souza Junior • 79 transmissão de grande quantidade de informação de controle prejudicando o desempenho efetivo; A funcionalidade desta topologia tem semelhança com a em barra, porém, a mesma informação pode não passar necessariamente por todas as estações; Com relação à dependência do meio de comunicação, da mesma forma que a rede em barra fez uso de um segundo cabo, a em anel fez o mesmo, acrescentou um anel para aumento de velocidade, onde um anel transmitia em um sentido e o outro no sentido contrário. Além disto, este segundo anel servia como backup do primeiro, sendo que em caso de falha este assumia todo o tráfego. Hoje, é possível encontrar projetos críticos com até quatro anéis, ou seja, a mesma solução anterior, mas cada anel principal tem um reserva. Um lembrete importante, a duplicação do cabo não é suficiente para garantir a transmissão de dados. Outras providências, como a passagem dos cabos por diferentes caminhos parece lógica, mas muitos não o fazem para diminuir custos na instalação. Isto serve para qualquer tipo de topologia. As redes em anel, durante algum tempo foram consideradas redes fantasma, só existiam na imaginação de alguns e implementadas em meios acadêmicos. Comercialmente levou um bom tempo para deslanchar. Mas, hoje, é muito utilizada em redes do tipo MAN, principalmente das empresas de telefonia e backbone de LAN. O que deu realmente vida a esta topologia foi o uso de fibras ópticas como meio de transmissão. Como todos querem um maior conjunto de vantagens para suas redes, acabou emergindo um tipo de rede conhecida como mista, ou seja, uma mistura de várias topologias em uma única rede. Coisas interessantes, topologia em barra com um servidor e várias placas de rede, sendo que em cada placa um barramento era puxado, o que acabava formando uma estrela com barramentos. A topologia em anel também teve as suas misturas. Como forma de evoluir e diminuir custos, ao anel era conectado uma espécie de servidor de comunicação que tinha uma estrela conectada do outro lado, formando uma rede em anel com estrelas nas pontas, ou até mesmo uma rede em barra. Figura 29 80 Redes de Comunicação A seguir um comparativo entre as topologias e alguns itens mais comuns. Topologia Barra Estrela Item Segurança comunicação de Anel Barra Estrela Anel Segurança Servidor Barra Estrela Custo Anel Barra Estrela Desempenho Anel Barra Capacidade crescimento Estrela Anel de Justificativa Baixa, pois se o cabo der problema toda rede para Alta, caso um cabo der problema somente a estação conectada para Baixa, caso o cabo dê problema toda a rede para. Alta, caso o servidor pare a rede pode assumir outro e a comunicação não para. Baixa, pois caso o servidor pare a rede também. Alta, caso o servidor pare a rede pode assumir outro e a comunicação não para. Baixo, pois um único cabo pode interligar toda a rede, dependendo da distância, no máximo 500 m e 3 repetidores (4 segmentos) Alto, pois para cada estação normalmente se exige um cabo e o custo do processador de comunicação. Médio, permite maiores distâncias que a barra por causa da fibra óptica, mas utiliza o dobro da maior distância para fecha o anel. baixo, ela utiliza cabo coaxial, até 10Mbps, mas pode fazer uso de fibra óptica aumentando bastante. Médio, a velocidade de rede pode chegar a mais 10 Gbps com cabo par trançado. Alto, pois se cabo normalmente é de fibra óptica. baixa, em função da limitação técnica, no máximo 500 m e 3 repetidores (4 segmentos) e tamanho do cabo mínimo obrigatório de 3 metros. Média, dependente diretamente da capacidade do processador de comunicação, que pode custar caro. Alta, em função da capacidade do comprimento do cabo de fibra, sem restrição de distâncias entre estações. Tabela 18 Hoje, na realidade, temos um emaranhado de topologias físicas e lógicas interconectadas e a tendência é esta mesmo, pois o que se deseja é obter a melhor funcionalidade e desempenho. Dependendo dos equipamentos de comunicação que são utilizados, uma rede no formato de uma estrela pode estar funcionando com uma topologia lógica em barra. Aprofundaremos melhor essa solução quando comentarmos sobre HUB. Mas o que influencia uma topologia num projeto de rede? A resposta para esta pergunta está associada a qual tecnologia você poderá utilizar, que tipo de placa atenderá aos requisitos tecnológicos, possibilidade de evolução do projeto, longevidade, abrangência, custo, flexibilidade, alternativas para segurança. Logo, para se chegar a uma definição, uma análise de todo o ambiente que receberá os serviços de rede é fundamental. Cada caso é um caso diferente, que determina diferentes análises e providências. Além das topologias citadas, temos ainda mais dois itens, o tipo de conexão e o modo de operação, que tem influência na topologia de rede. Para os mais saudosos, o tipo de conexão nada mais é que a forma como uma estação acessa uma rede ou diretamente um servidor. Com o advento das redes, estas ficaram restritas nos acessos remotos, esporádicos ou isolados. O primeiro era a conexão ponto-a-ponto, ou seja, a sua estação conectada diretamente a rede, sendo uma conexão e uma estação. O meio pelo qual esta conexão é implementada pode variar, desde linhas diretas exclusivas (LP's), linhas com uso de modem’s, linhas comutadas direta ou com modem’s. Como o custo da conexão era muito elevado para uma única estação, surgiu a possibilidade tecnológica de aproveitamento desta conexão para mais estações, que ficou conhecida como multiponto. O multiponto pode ser realizado fazendo uso de conexões concatenadas, servidor remoto de comunicação, hub’s e modem’s multiponto. Pedro Ismar Maia de Souza Junior 81 Figura 30 Equipamentos de rede e cabos Foram reservados para este capítulo assuntos mais técnicos, que são os equipamentos, interfaces de rede e cabos. Todos estes podem ser considerados como elementos de rede, mas para um melhor efeito didático foram colocados num capítulo a parte. Inicialmente devemos lembrar alguns conceitos antigos, mas importantes, como os 3 primeiros níveis do MR OSI (Modelo de Referência), conhecidos como “Sub-rede”. 7 6 5 4 3 2 1 Sistema A Sistema B Aplicação Apresentação Sessão Transporte Rede Enlace Físico Aplicação Apresentação Sessão Transporte Rede Enlace Físico Sub-rede 7 6 5 4 3 2 1 Figura 31 O MR OSI chama cada uma das linhas de camada, e a ITU (antiga CCITT) chama de nível. Adotarei a nomenclatura da ITU, “nível”. 82 Redes de Comunicação Nível Físico Ele tem como função prover meios funcionais, elétricos, mecânicos e os procedimentos necessários para ativar, manter e desativar conexões físicas, repassando os dados para o nível superior, nível de enlace. O nível físico se interconecta ao outro através do meio físico, sólido, luz ou ar. As principais funções do nível físico são: • Ativar e desativar a conexão física, que permite a comunicação indireta entre os dois níveis de enlace de cada sistema; • Transmissão de dados, assíncrona ou síncrona, codificada ou modulada; • Gerência da conexão e controle de erros, por intermédio de protocolos próprios. • • • O nível físico oferece principalmente ao nível de enlace os seguintes serviços: Estabelecimento de conexão física e repasse da ocorrência de erros, sendo que estes com mais outros dados, como disponibilidade de serviço, taxa de transmissão, tempo médio de atraso na transmissão e parte da composição dos parâmetros de qualidade de serviço; Identificação dos circuitos de dados e terminações da conexão física; Seqüenciação da transmissão na mesma ordem que recebeu. Nível de Enlace A tarefa principal é prover a facilidade de transformar os dados brutos recebidos em dados aparentemente livres de erros e de forma simplificada. Isto é feito por intermédio da fragmentação dos dados recebidos em quadros, transmitindo-os seqüencialmente e processando os quadros de confirmação (ACK). Os dados recebidos no nível de enlace são identificados pelos limites de cada quadro, início e fim, que é formado por um conjunto padrão de bits. No caso de erro de transmissão, o mesmo providencia a solicitação de retransmissão ao nível de enlace do outro sistema (emissor). As principais funções do nível de enlace são: • Detecção e recuperação de erros; • Divisão da conexão de enlace em conexões físicas; • Estabelecimento e liberação da conexão de enlace; • Delimitação, sincronização e controle de seqüência do nível de enlace; • Controle de fluxo e de interconexão de circuitos de dados pelas entidade de rede; • Prover os meios funcionais e os procedimentos para estabelecer, manter e encerrar conexões de enlace entre entidades de rede; • Permitir um certo encaminhamento do fluxo de dados, não é roteamento. • • • • O que o nível de enlace oferece de serviço em nível de rede é o seguinte: Conexão de enlace entre duas ou mais entidades de rede, sendo que pode ser estabelecida ou liberada de forma dinâmica; Identificação de terminação da conexão de enlace; Controle de fluxo e notificação de erro; Seqüenciação. Nível de Rede Provê os meios para estabelecer, manter e encerrar conexões de rede comutada entre sistemas, bem como a comutação de circuitos ou pacotes, ou seja, permite o roteamento do fluxo de dados. Também fornece as funções e procedimentos necessários para efetuar a troca de dados do serviço de rede entre entidades de transporte sobre conexões de rede ponto-a-ponto estabelecidas. Os principais serviços oferecidos são: • Roteamento, que é a comutação e estabelecimento de rotas, permitindo selecionar a rota mais oportuna no momento entre os endereços de rede; • Endereço e conexão de rede; • Multiplexação da conexão de rede; • Detecção e recuperação de erros; Pedro Ismar Maia de Souza Junior • • • 83 Controle de fluxo, seqüenciação, segmentação e blocagem; Seleção da qualidade de serviço; Liberação e reinicialização da conexão. Para nortear os conceitos apresentados em relação aos equipamentos de rede, de forma resumida, podemos concluir que: • Nível físico é só a conexão, acesso ao meio; • Nível de enlace permite um certo encaminhamento, sem análise, ou seja, de forma não inteligente; • Nível de rede já permite o encaminhamento inteligente e analítico, ou seja, roteamento, bem como o que já foi citado. A relação entre os equipamentos de rede e os níveis apresentados, estão na sua forma de atuar dentro das funcionalidades de cada nível. Os primeiros e principais equipamentos de rede eram os gateways, processadores de comunicação e remotos, multiplexadores, modem’s e repetidores. Gateway O gateway durante muito tempo foi uma das poucas formas de se interconectar sistemas diferentes. Este atua em todos os sete níveis, permitindo que um sistema completamente diferente do outro troquem dados. O grande problema no início era a falta de padronização, onde cada solução necessitava de uma implementação exclusiva, o que elevava o seu custo. A padronização OSI trouxe um enorme legado, a divisão em níveis (ou camadas), que facilitou muito as novas implementações e inclusive a padronização de alguns sistemas. O gateway pode ser generalizado como um tradutor entre dois sistemas e em todos os níveis de processo. Contudo, hoje, a expressão gateway também é utilizada de forma diferente dentro da Internet, quase como um roteador. Processador de comunicação Também conhecido como principal, atuava no máximo até o nível 4 (transporte), porém hoje, mais evoluídos, suas atuações podem ser ampliadas de forma a atender melhor as necessidades de cada situação. Foi muito utilizado nos computadores de grande porte para resolver o problema de comunicação, atuando normalmente no centro da topologia estrela. O nível de transporte era o nível “default35”, mas as possibilidades de configuração e programação poderiam se tornar verdadeiros gateways. Participei de dois projetos, criação de um gateway, conectando um IBM e um UNISYS pela primeira vez no Brasil e posteriormente num processador de comunicação para a UNISYS. Processador de comunicação remoto Este atuava no máximo até o nível 2 (enlace), entregando o dado a conexão de destino, sendo considerado na realidade como um complemento do principal. Alguns mais novos ganharam novas funções até o nível 3 (rede). Um dos primeiros a utilizar este tipo de equipamento foi a IBM e a DIGITAL e posteriormente a UNISYS, eles procurando tornar a rede mais flexível e com uma menor concentração de linhas até o processador de comunicação principal, como conseqüência a diminuição dos custos. Este tipo de recurso chegou as LAN’s facilitando a comunicação com os mainframes e outras LAN’s. Hoje, trabalho com uma conexão entre uma rede NOVELL e a Rede SERPRO do Governo Federal. O uso deste tipo de estrutura, acaba sendo bem segura, pois, utiliza LP’s (linhas privativas) para comunicação entre os processadores de comunicação principal e remotos. 35 Padrão. 84 Redes de Comunicação Multiplexador A multiplexação é uma forma de otimização das caras e escassas linhas de comunicação existente na época. Ela consiste no uso de uma ou mais linhas (LP’s) por várias entradas e saídas. E1 E2 E3 E4 E5 MUX A LP MUX B S1 S2 S3 S4 S5 Figura 32 A entrada “E” terá sempre uma correspondente na saída “S”; E1 para S1, E2 para S2 e assim sucessivamente. Para acontecer a troca de dados existe basicamente duas formas de multiplexação, a estática e a dinâmica (estatística). A multiplexação estática é bem simples, o Multiplexador (MUX) dá tempos fixos para cada par Ex/Sx para efetuar a sua transmissão, tornandose momentaneamente uma conexão ponto-a-ponto. A Multiplexação dinâmica é um pouco mais complexa, onde o MUX estabelece tempos diferentes de acordo com o tráfego, maior tráfego maior tempo e menor tráfego menor tempo. Se for feito um comparativo, provavelmente você vai gostar da dinâmica, pois é mais inteligente, porém, com custo maior. Contudo, se você colocar estes MUX’s onde todos tem tráfego semelhante, vai acabar tornando-os estáticos, mas com uma desvantagem, perda de tempo com a medição do tráfego, criando um “overhead” desnecessário e a perda de performance. Repetidores Atuavam no máximo no nível 1 (físico). Sua função na realidade só chegava a ser a recuperação dos níveis de sinal, ou seja, recebe um sinal e recoloca-o nos níveis normais. Uma limitação, é que só podem ser utilizados no máximo quatro repetidores num mesmo link, pois para fazer a regeneração do sinal, leva-se um certo tempo, sendo que o total de quatro tempos é suficiente para término do tempo de espera por uma resposta (TIME OUT) do receptor. Alguns sistemas permitem que o time out seja configurado, possibilitando o uso de mais repetidores, mas com uma comunicação muito lenta. Modem O modem é um equipamento que foi concebido para interfacear dois mundos incompatíveis, digital, utilizado pelos computadores, e o analógico, antigo sistema de telefonia. Por que juntar dois ambientes adversos? Quando os informatas resolveram ampliar o seu alcance nas comunicações, viram-se num dilema, montar uma rede digital, com um custo altíssimo e a longo prazo, ou fazer uso da rede telefônica, já existente e com uma grande abrangência. A resposta é clara, a rede telefônica, mas esta era analógica. Em linhas gerais, o telefone funciona da seguinte forma, o som da voz, mais precisamente o movimento provocado no ar por ela, sensibiliza uma cápsula telefônica que transforma o movimento do ar em movimento de uma membrana interna, que por sua vez cria um campo magnético e a energia deste campo, um sinal elétrico, que é enviado para o outro telefone que faz o processo inverso. A primeira forma de implementar um modem, foi fazer com que os bits 0 e 1, fossem convertidos em som (mudo e com som)36 e amplificados. Este aparelho tinha o mesmo encaixe de um monofone, só que de forma invertida e na realidade o som do computador37 é que era transmitido. 36 37 Modulação analógica. Zeros e uns (0 e 1). Pedro Ismar Maia de Souza Junior 85 Figura 33 Hoje, ainda são vendidos este tipo de modem para conexão com laptops e telefones (público por exemplo) que não tem saída RJ-1138. Esta forma era interessante e funcionava mesmo, mas não era muito eficiente em função do ruído. Nos atuais, o problema do ruído foi diminuído com outros artifícios eletrônicos e de isolação. A segunda geração passou a utilizar uma tecnologia que fazia o que é ainda hoje conhecida como MOdulação e DEModulação (MODEM) mais aprimorada, ou seja, um equipamento que transforme o sinal digital em analógico, a modulação, e o contrário, a demodulação. Numa troca de informações entre dois equipamentos de informática é necessário as duas capacidades juntas, modulação e demodulação, é por isto que o equipamento recebeu o nome de MODEM. Figura 34 Existem três formas básicas de modular um sinal digital em uma portadora analógica. Portadora analógica, como o nome já diz, é um sinal analógico que é sempre transmitido quando há a comunicação. Ela pode existir desde o momento que se conecta e ligam-se os modem’s (portadora constante) ou só no momento que se inicia uma nova transmissão (portadora alternada). Esta é modificada de acordo com as informações que serão transmitidas, sendo que as três formas de modular apresentadas já estão em desuso quando aplicadas sozinhas, mas o seu conceito ainda é muito utilizado, pois, hoje, para se ter eficiência e velocidade é necessário a combinação destes. 38 Conector para uso com par trançado telefônico. 86 Redes de Comunicação Figura 35 A modulação em amplitude foi muito utilizada, com baixo custo, mas não é muito imune a ruídos, como eram as barulhentas linhas telefônicas. A modulação em freqüência era um pouco mais cara, mas tinha uma melhor imunidade ao ruído. O comparativo pode ser sentido por você, lembrando-se das rádio AM (amplitude modulada) e FM (freqüência modulada), sendo que a FM é melhor com relação a ruídos, exige equipamentos de transmissão e recepção menores. Agora imagine este mesmo princípio “caminhando “ pelo fio, ao invés do ar. A última modulação, em fase, é a melhor delas, mas seu custo é bem mais alto e com maiores dificuldades de implementação eletrônica. Outra forma de melhorar a sua velocidade de transmissão é codificar o que vai ser transmitido. No sistema normal um bit equivale a uma modulação, ou seja, o bit 0 terá um estado na portadora e o bit 1 outro estado, mas se enviar dois bits para cada modulação, quer dizer, o conjunto de bits “00” terá um estado na portadora, o conjunto “01” outro estado diferente do anterior, o conjunto “10” outro estado diferente dos anteriores e o conjunto “11” terá outro estado diferente dos anteriores. Este último recebe o nome de modulação “DIBIT” e implementar com três bits, o “TRIBIT” e assim por diante. Todavia, isto não pode ser feito ao bel prazer, existem limites. Figura 36 Neste ponto cabe lembrar dois conceitos oportunos, taxa de transmissão (TT), sendo sua unidade o bps (bits por segundo) e o segundo, a taxa de modulação (TM), com a unidade “baud”. A TT é a taxa de bits que foram efetivamente transmitidos de um lado para outro, sem se importar como foi realizada a modulação. A TM não quer saber dos bits, mas sim quantas vezes a portadora foi modificada. Vejamos o caso da modulação DIBIT, com a transmissão de um sinal por segundo, temos 1 baud igual a 2 bps, a TRIBIT 1 baud igual a 3 bps e assim por diante. Pedro Ismar Maia de Souza Junior 87 Então passa a ficar mais claro porque nas linhas telefônicas, que muitos reclamam não ter capacidade para velocidades maiores que 9.600 bps, é possível a transmissão a 28.800 bps e maiores. A modulação é realizada em 9.600 bauds, com a modulação TRIBIT, temos: 9600 x 3 = 28.800 bps. Bem, mas não é só isto que é possível fazer, existem as compactações antes da transmissão, que aumentam os “bps”, bem como as perdas diminuindo a eficiência. Contudo, com o passar dos anos as linhas e centrais telefônicas foram transformadas em digitais e o que aconteceu com a modulação e demodulação? Os novos modem’s agora têm a função de amplificador, pois como o sinal digital do computador tem baixa potência, este foi readaptado aos sinais telefônicos, tendo no receptor a função de atenuador, baixar a potência. Além disto, temos ainda as codificações e compressões (compactações). Logo, o nome, modem, está desatualizado, mas como ainda é tradicional deve ficar por algum tempo. A seguir, são apresentados os principais sinais de um modem e as informações complementares: TxD Núm. pino DB25 1 2 RxD 3 Núm. Núm. sinal I/O Obs: pino DB9 Aterra equip. 3 103 0 Dados a transmitir 2 104 1 Dados a receber RTS 4 7 105 0 CTS 5 8 106 1 Data Set DSR Ready Common 0V 6 6 107 1 7 5 - - Data Carrier DCD Detect Data Terminal DTR Ready Ring Indicator RI 8 1 109 1 20 4 108 0 22 9 125 1 Nome do sinal Sigla Terra Transmissão de dados Recepção de dados Request to Send Clear to Send Solicitação para transm. Pronto para Transmitir Modem operacional 0 Volts, comum dos sinais, não é terra Detecção de portadora Terminal pronto Indicação chamada de Tabela 19 Existe no mercado um conector de 9 pinos que também utiliza a porta RS232-C. Esta porta é simplificada não tendo todos os sinais, sendo mais para interface de mouses. A sua correspondência pode ser observada na tabela anterior com o nome de DB9P para a simplificada e DB25P para a porta completa. Para a simulação da utilização de um modem, sendo na realidade uma ligação direta entre computadores, conhecida como pseudo-modem, um cabo é construído fazendo algumas modificações na pinagem. Veja a seguir: Pino Conector 39 Computador A 2 3 4,5 e 8 * 6 e 20 * 7 - Pino Conector40 Computador B 3 2 7 4,5 e 8 * 6 e 20 * * Solda de pinos no mesmo conector Tabela 20 Os modem’s tem evoluído bastante, passando para transmissão via sinal de rádio, satélite, cabo para CATV e celular. 39 40 Conector DB25-P Conector DB25-P 88 Redes de Comunicação Os equipamentos de rede das últimas gerações, tiveram um papel primordial no desenvolvimento da área de comunicação de dados e Internet. Os três principais equipamentos são: Equipamento HUB SWITCH ROUTER (roteador) Área de atuação Nível físico (1) Nível Enlace (2) Nível Rede (3) Tabela 21 HUB O hub é um concentrador de linhas, que na realidade tem a função de multiponto. Não tem nenhuma inteligência envolvida na sua utilização normal e tudo que entra em uma conexão física passa para todas as outras. Figura 37 Contudo, por intermédio de instalação de placas, alguma inteligência pode ser introduzida, não no seu processo normal, mas extra, como gerenciamento, com uso do sistema SNMP e RMON I e II. O hub permite algo interessante, que é o encadeamento de hub’s, um conectado a outro, este por sua vez conectado a outro, e assim sucessivamente, formando o que é chamado de cascateamento. Figura 38 Para tanto existe, em alguns equipamentos, uma porta específica 41, tendo a dupla função de porta normal e porta para conexão direta a outro equipamento de comunicação de dados sem uso de cabo específico 42. A concatenação pode salvar você em algumas situações, mas isto não deve se constituir uma prática, pois haverá uma concentração de tráfego nas portas dos hub’s, o primeiro que deu origem a todo encadeamento. Contudo, como essas concentrações eram normalmente feitas em locais próximos, surgiu uma modalidade chamada de empilhamento, onde as conexões eram realizadas entre barramento interno do hub e não por intermédio de uma única porta. 41 42 MDI e MDI-X Cabo “cross”. Este assunto será detalhado em cabeamento. Pedro Ismar Maia de Souza Junior 89 Figura 39 Na conexão tipo empilhamento, onde muitos equipamentos, tecnicamente, permitem até 8 hub’s empilhados, não sendo aconselhável numa rede de alto tráfego. As novas gerações de hub já incluem algumas funções dos switches, conhecido como hub/switch. As portas dos hub’s, hoje, têm todos os tipos de interfaces para cabos, coaxiais, fibra e par trançado (Ethernet e suas variações). Os seus custos podem variar entre R$80,00 e R$3.500,00, porém o uso deste está em declínio, sendo mais recomendado o seu uso em redes pequenas ou com baixo ou médio 43 tráfego. Switch Este equipamento tem funções semelhantes a um hub, mas com uso da inteligência em seu processo normal. Ele atua na área do nível de enlace (2), permitindo fazer um certo encaminhamento dos dados, tendo a função de isolador de tráfego entre portas, atuando como um chaveador (“switch”), ou seja, o tráfego de uma porta não é somado ao das outras, sendo somente enviado alguma mensagem para qualquer outra, quando a mesma tiver como destino alguma estação que não a da sua própria porta. Na prática, o tráfego das redes não se somam e não interferem no tráfego total 44. Figura 40 O interessante é que pode-se criar várias redes ou grupos de trabalhos independentes em cada porta. Nestas portas pode-se conectar qualquer outro equipamento de rede, inclusive redes com topologias diferentes, atuando como uma espécie de gateway, mas com sistemas semelhantes. A figura a seguir mostra uma possibilidade, com uso de meios de transmissão diferentes, montando um backbone de fibra. Além disto, os equipamentos hub e switch podem ser trocados por um que faça a dupla função, conforme citado anteriormente. 43 Para médio tráfego é aconselhável uma análise do tipo de tráfego, principalmente, se envolver multimídia ou qualquer coisa do gênero. 44 Também chamado de tráfego agregado. 90 Redes de Comunicação Figura 41 O único cuidado, é que para não termos um gargalo dentro do switch, o tráfego máximo de cada porta deve ser somado, formando o tráfego agregado, devendo corresponder a no máximo 80% da capacidade total do tráfego no barramento principal do switch. Então, se um switch tem 8 portas de 100 Mbps, 100 x 8 = 800 Mbps, o mesmo deve ter uma vazão no seu barramento principal de no mínimo 1 Gbps. Este equipamento, entre os três citados, é o mais novo, atuando numa área intermediária entre o hub e o roteador. Além disto, dentre todos, hoje, este é um dos que mais crescem em utilização e desenvolvimento. Suas novas gerações já trabalham com funções de nível de rede (3), são os switches/roteadores. Com este quadro evolutivo, já há quem pregue a extinção dos roteadores. Particularmente não acredito ! Uma observação, para ligar um switch a um hub, no hub o cabo é conectado na porta especial ou fazendo uso de cabo tipo “cross”. A tecnologia continua em grande evolução. Nos próximos parágrafos será mostrado como isto está evoluindo. Não significa que aquele tradicional switch vai sumir, mas novas opções são oferecidas pelos fabricantes para incremento de novos serviços, facilidades e maior performance. Na área de switches, o processo é ainda mais rápido, fazendo com que a sua área de atuação seja ampliada. Como já foi mencionado, o switch trabalha originalmente no nível 2 do modelo de Referência OSI, sendo neste ponto sua grande evolução. Ele expandiu sua área para o nível 3 a 7, também chamado de layer 3 a 7. O nível 3 faz o roteamento dos dados e endereçamento do IP. O nível 4 transporta os pacotes de dados, permitindo gerenciamento e monitoramento remoto de tráfego, ou RMON, com captura de dados sobre estatísticas, histórico, alarme e grupos de eventos. Dependendo do fabricante isto pode ser feito por intermédio de um browser. Além disso, é possível priorizar o tráfego por aplicações, trabalhar com vídeo on demand e VoIP. O nível 7 é voltado para provedores de serviço web e de aplicações, provedores de conteúdo de Internet e empresas envolvidas com ebusiness que criem redes Web globais otimizadas para transações de comércio eletrônico e fornecimento de conteúdo pela rede virtual. De acordo com o modelo ele pode fornecer o balanceamento de tráfego de firewalls, equipamentos de SSL (SECURE SOCKETS LAYER) e VPN. Outro recurso importante é a possibilidade de fazer o gerenciamento do conteúdo de forma inteligente, onde as aplicações são analisadas para que sejam endereçadas e priorizadas de acordo com o que foi pré-definido pelo administrador da rede, tornando possível no momento da solicitação, checar qual servidor está disponível para atender o pedido, independente de onde o servidor está localizado no mundo. Por meio do recurso é possível, ainda, atingir níveis máximos de segurança em transações seguras que envolvem encriptação. Outra vantagem é a criação de filtros que permitem isolar parte da rede, limitando a acesso de determinadas máquinas ou criação de critérios onde apenas micros específicos podem acessar aplicações chaves. Mas por que isto? Uma das propostas é ajudar na escalabilidade do tráfego da Internet, aumentando a disponibilidade dos serviços da rede e reduzindo o trabalho de administração dos servidores. Pedro Ismar Maia de Souza Junior 91 Roteador O roteador, para muitos router, foi dentre os três citados, o primeiro a ser criado, sendo o responsável pelo bom funcionamento e interconexão da Internet. O seu nível de atuação chega até ao nível de rede (3), tendo capacidade de direcionar automaticamente endereços de rede e estações, fazendo a função semelhante ao do switch. Além disto, pode direcionar os pacotes para grupos de trabalho (workgroup) pré-determinados, capaz também de priorizar tráfego de voz, dados, imagens, multimídia e o trabalho com banda larga (alta velocidade) com tráfegos diferentes como ATM e IP simultaneamente. O serviço do nível de rede (3) é fundamental, pois, todo o processamento de conexões das redes é executado neste dispositivo, tendo destaque fundamental nas WAN’s e MAN’s. Nas LAN’s o seu uso é agora muito limitado principalmente com o surgimento dos switches. Hoje, os switches avançam no nível de rede (3), ou seja, um switch com funções completas de nível 3 e com um custo menor que os roteadores, acabam se tornando muito atraentes. Lembre-se que a observação feita para os switches sobre o tráfego interno, vale também para os roteadores, com uma diferença, o índice de utilização deve estar na faixa de 70%, por causa do tempo de processamento dos processadores dos roteadores. Estão em fase final de teste, roteadores com capacidade de 60 Gbps e outros com 40 milhões de pacotes por segundo. Mas a concorrência, que acredita na extinção do roteador engolido pelo switch, promete para breve capacidades de até 640 Gbps para as linhas de equipamentos designadas com a sigla OC-48. Uma parada faz-se necessária no intuito de esclarecer o que é a sigla “OC-x”. O seu significado é Optical Carrier Level, que é uma padronização americana feita pela SONET (Synchronous Optical Network), que atua em meios ópticos, no nível físico de uma rede broadband ISDN (BISDN), com transmissão de dados de forma síncrona. Seu equivalente Internacional é o SDH (Synchronous Digital Hierarchy) e ambos procuram manter um padrão para que redes digitais possam se interconectar via meios ópticos. O SONET padronizou velocidade para cada link óptico, sendo o seu máximo atualmente de 9.953 Gbps, mas já se está pensando em até 20 Gbps por link. O OC-x entra justamente especificando os níveis de velocidade dos links, entre outras coisas. A velocidade básica é de 51,84 Mbps, o OC-1, e o “x” indica o nível e também o fator multiplicador da velocidade básica. Então temos: OC-X OC-1 OC-2 OC-3 OC-12 OC-48 OC-192 Velocidade 51,84 Mbps 103,68 Mbps 155,52 Mbps 622,08 Mbps 2,488 Gbps 9,953 Gbps Tabela 22 Para se manter no mercado, as empresas que acreditam na sobre vida dos roteadores, oferecem serviços nunca antes pensado, serviços de servidores de web, como repositório temporário e atualizado dos dados que são freqüentemente requisitados dos servidores de web. Como conseqüência a redução do tempo de resposta e para roteadores em LAN pode significar menor necessidade de largura de banda no backbone da rede. Um exemplo deste caminho, é a empresa CACHEFLOW, que pode ter a configuração de 18 GB de armazenamento e 284 MB de memória. Seu servidor de web tem esta capacidade? Complementando, vejo o roteador muito mais como um micro ou máquina risc com funções de roteamento, servidor de comunicação, web, firewall, proxi e muito mais que se puder fazer, ou seja, um equipamento bem definido nas suas funções básicas e com capacidade de implementações inúmeras. O nome roteador, será talvez uma mera lembrança da sua função básica que um dia existiu com grande importância. Alguns aficionados pela NOVELL, podem lembrar que o NETWARE 3.12 já fazia um pouco disto, mas não com um nível tão profissional (completo) e com altas capacidades. A primeira conseqüência é a possibilidade de centralização da segurança, manutenção e desenvolvimento. 92 Redes de Comunicação Uma observação, você vai encontrar nas especificações dos últimos dispositivos citados uma expressão, auto-sense ou auto-sensoriamento. Isto significa que detém a capacidade de identificar qual porta está ativa, que tipo de interface e velocidade. Para aqueles que vão misturar nas redes, interfaces e velocidades diferentes, este recurso pode significar uma menor dor de cabeça. Interface Ethernet Existem no mercado várias interfaces de rede, para os mais variados tipos de redes e cabos. Contudo, vamos comentar apenas a interface Ethernet, que é a mais popular, principalmente em LAN’s. Os primeiros passos para criação da interface Ethernet foram dados pela XEROX, fazendo uso inicialmente do método de acesso CSMA e cabo coaxial. Sua velocidade era de 1 Mbps, que na época era considerada altíssima. Com uma rápida evolução chegou-se aos 10 Mbps e também passou-se a utilizar outro método de acesso, CSMA/CD, que era baseado no anterior e bem mais eficiente. Além destas alterações tornou-se viável também o uso de outros cabos. A interface Ethernet, ao longo do tempo, teve várias versões e criações. Todos sabemos que para algo evoluir em informática com longevidade e segurança, há a necessidade da padronização. Foram padronizadas as seguintes interfaces Ethernet pelo IEEE802.3: • • • • • • • • 10Base-2 – cabo coaxial fino (50 ohms) para até 200 metros; 10Base-5 – cabo coaxial grosso para até 500 metros; 10Base-T – cabo par trançado (UTP), para velocidade de até 10 Mbps; 100Base-T - cabo par trançado (UTP), para velocidade de até 100 Mbps; 100Base-FX - cabo fibra óptica, para velocidade de até 100 Mbps; 1000Base-T - cabo par trançado (UTP), para velocidade de até 1000 Mbps (1 Gbps); 1000Base-FX - cabo fibra óptica, para velocidade de até 1000 Mbps (1 Gbps); 10000Base-FX - cabo fibra óptica, para velocidade de até 10000 Mbps (10 Gbps) A forma de interpretar esta representação é a seguinte: a primeira parte indica a velocidade, a segunda o tipo de sinal/canal e a terceira o tipo de cabo. Então, 10Base-T é interpretado como: velocidade de 10 Mbps, banda base e cabo par trançado (UTP). Como foi citado, em método de acesso, a família de padrões IEEE802.3 inclui as especificações dos antigos protocolos Ethernet, mas o trabalho do comitê também sugere outras modificações estruturais dos pacotes de dados (datagrama). Desta forma, o termo Ethernet não representa tudo o que já foi descrito para este padrão. Contudo, como já foi comentado, algumas expressões na informática têm um lugar na história e Ethernet é uma dessas. O padrão Ethernet utiliza o conceito de comunicação de dados para transferir mensagem através da rede de datagramas, com uma técnica de controle de acesso ao meio físico CSMA/CD. Os datagramas tornam a forma de pacotes de informações, pois só podem ser transmitidos no máximo 1.526 bytes, sendo que no máximo 1.500 bytes de dados úteis. Logo, 26 bytes fixos são do próprio protocolo, onde temos informações de destino e origem, tipo de dados e um preâmbulo. Preâmbulo Destino Origem Tipo 8 bytes 6 bytes 6 bytes 2 bytes Dados Úteis 46 a 1500 bytes CRC 4 bytes Segundo especificação do IEEE802.3 Tabela 23 Então, um pacote Ethernet pode ter no mínimo 72 bytes e no máximo 1.526 bytes. Na parte de controle temos os seguintes significados: • Preâmbulo – padrão de 64 bits usado para a sincronização; • Destino – endereço atribuído pela Ethernet a cada interface de rede local instalado no nó de destino. Este endereço já vem gravado na interface, é dividido em 2 partes, sendo que a primeira carrega o número do fabricante e a outra um número designado pelo fabricante. Pedro Ismar Maia de Souza Junior • • • • 93 Teoricamente, difícil de encontrar duas placas com o mesmo número, mas já encontrei e solicitei ao fornecedor que efetuasse a troca; Origem – endereço atribuído pela Ethernet à interface que originou a mensagem. Este endereço gravado na interface também tem a mesma explicação do anterior; Tipo 45 - código que identifica o protocolo de nível superior usado no campo de dados; Dados – os dados na teoria contêm todas as informações a serem transmitidas, mas devemos lembrar que o pacote Ethernet recebe informações ou pacotes dos outros protocolos de níveis superiores e estes têm o seu próprio formato, bem como os seus próprios campos. Logo, não são informações exclusivas do usuário, mas informações úteis para implementação de toda a comunicação entre os sistemas. Então, quão maior o número de protocolos e complicados, o usuário utilizar, maiores os números de pacotes e overhead na comunicação. CRC – teste de redundância cíclica, que produz um valor, resultante da aplicação de fórmulas estatísticas com intuito de testar a validade dos dados. Na recepção é possível verificar a existência de erros. Com relação à configuração das placas, as mais antigas tinham que ser configuradas manualmente, “jumpeadas ou strapeadas”46, ou seja, deveriam fazer a seleção do meio de transmissão, endereço de I/O e IRQ47 do micro e uso do chip de boot remoto. Uma segunda geração passou a ser configurada via software e a última faz uso da tecnologia plug-and-play. As placas mais completas permitem o uso de três tipos de cabos, coaxial, par trançado e AUI que é associada a um adaptador para fibra. O padrão 10Base-x (as interfaces de 10 Mbps) está sendo abandonado, por serem, hoje, consideradas de baixa velocidade. Para não sair trocando todas as placas, pode ser utilizado o recurso de auto-sense, que acaba se tornando uma grande vantagem para convivência pacífica entre as diferenças de interface. O custo de uma placa de rede de 10 Mbps ou 100 Mbps tem praticamente o mesmo valor. Durante muito tempo o driver para placa Ethernet era o NE2000. Hoje, com as novas implementações é necessário o uso de um driver específico para uso das novidades. Já testei várias placas com o NE2000 e algumas não funcionaram mais, somente com o driver que acompanha. Tome cuidado com esta situação, principalmente se você tem softwares ou SOR’s antigos, pode causar um pouco de dor de cabeça. Além desta novidade, temos ainda as placas que são plug-andplay que não necessitam arquivos de configuração. Fast Ethernet O crescente uso deste cabo se deve principalmente aos equipamentos de comunicação de dados, já apresentados. No Brasil, o grande parque instalado de cabos é da categoria 5, com 8 fios, formando 1 par por sinal, 1 fio com sinal e o outro com o retorno, ou seja, permite o uso de 4 sinais em 4 pares. Contudo, devemos destacar que destes 4 pares, apenas 2 pares são utilizados para Ethernet, fincando os outros dois ociosos. Isto é válido para o 10Base-x e o 100Base-TX (fast Ethernet). O 100Base-T4 (também fast Ethernet) faz uso dos 4 pares, bem como o 1000Base-T (Giga Ethernet). Com o declínio do 10Base-x, o sobrevivente, por enquanto, é o 100Base-x e este têm as seguintes especificações: • 45 Meio de transmissão padronizado com uso de três tecnologias: » 100Base-Tx – operação semiduplex (half-duplex) ou duplex (full-duplex) em dois pares (UTP) categoria 5 ou STP, um par é para transmissão a 125 MHz e outro para detecção de colisão e recepção. Distância de até 100 metros; » 100Base-T4 – operação semi-duplex com quatro pares (UTP) categoria 3, 4 ou 5. Define três pares para comunicação de dados em semi-duplex e um par para detecção de Em algumas publicações este campo é apresentado como o tamanho do pacote e outras, mas está fora do padrão IEEE802.3, sendo que para a interface não há nenhum problema, mas sim para o software da interface. 46 Strap ou jumpers de configuração. 47 I/O é Input/Output e IRQ é Interrupt Request. 94 • • • Redes de Comunicação colisão. Cada par trançado transmite a 33,33 MHz, que é acima do limite 30 MHz para cabos UTP. Para solucionar é utilizada uma codificação 8B6T (8 bits substituídos por 6 símbolos ternários), que utiliza um clock de 25 MHz por símbolo. Distância de até 100 metros; » 100Base-Fx – operação duplex e semi-duplex sobre dois cabos de fibra óptica do tipo monomodo, sendo que uma fibra para transmissão e a outra para detecção de colisões e recepção. Distância de até 400 metros para semi-duplex e 2.000 metros para duplex. Estrutura de rede em estrela escalonável, com no máximo 2 hub’s com domínio (controle) de colisão única (shared-media). Com hub’s do tipo switch, permite maior escalonamento e operação duplex a 200 Mbps; Adaptadores com MII (Medium Independent Interface), semelhante a interface AUI, facilitando a troca de interface entre as três implementações possíveis, 100Base-Tx, 100Base-T4 e 100Base-Fx; As placas permitem a coleta de informações estatísticas através do DMI (Desktop Managment Interface). Operações semi-duplex e duplex (200 Mbps ou 100 Mbps), plug-and-play, autosense e finalmente vazão compatível com interface de barramento para micros PCI (Periferal Component Interface) e as novas que estão surgindo como a PCI-248. Giga Ethernet O Gigabit Ethernet surgiu em 1996, padronizada pelo IEEE802.3.Z, definindo o padrão para transmissão em interface Ethernet de 1000 Mbps (1 Gbps), mas mantendo o protocolo de acesso CSMA/CD. Nesta primeira padronização o meio de transmissão era a fibra, mas por volta de junho de 1999 foi adotado a padronização IEEE802.3.ab, em que o 1000Base-T Ethernet passa a utilizar o cabo UTP categoria 5 (cat.5) e superior, com uso dos 4 pares de fios e com o comprimento de até 100 metros. O grande mérito desta tecnologia, além da alta velocidade, é o seu custo. Dois itens devem ser destacados, a própria tecnologia, custo do hardware e a necessidade da troca de somente partes de aplicativos e sistemas de controle. O custo do hardware 49, segundo algumas publicações, está 1/3 menor que a concorrência mais próxima, ATM 622 Mbps. Além disto, como boa parte das LAN’s são Ethernet, o custo relacionado a troca de sistemas cai bem próximo a zero. Como toda tecnologia de alta velocidade e de custo relativamente alto, acaba sendo utilizado principalmente nos backbones, para que no futuro toda a rede passe a ser homogênea, sendo o sonho de todo administrador. Além desta aplicação, é aconselhável a sua utilização em links com gargalos de tráfego ou entre servidores. Ouso em afirmar que esta deve ser a tecnologia do futuro, muito próximo, para as LAN’s e ATM para as MAN’s e WAN’s. Isto indica que o termo Ethernet ainda nos acompanhará por um bom tempo. 10 Giga Ethernet Esta é uma tecnologia nova, em vias de término na sua aprovação e estabelecimento como padrão. Tem como principais características: • • • • • • 48 Técnica de transmissão de dados sobre fibra óptica com taxa de transmissão de 10.000.000.000 de bits por segundo; Utiliza o mesmo formato e técnicas de controle de acesso das redes Ethernet atuais (padrão IEEE 802.3); Comutação de pacotes, sem multiplexadores; Compatível com equipamentos Ethernet instalados; Padronização: IEEE 802.3 Working Group / ISO/IEC JTC1 SC6 WG3; Data de Início dos trabalhos: 30/1/2000; Nome provisório para a nova interface de barramento criada por um grupo de grandes fabricantes de computadores. 49 Custo apurado por porta em agosto de 1999 Pedro Ismar Maia de Souza Junior • 95 Define como parâmetro o 802.3 Media Access Control (MAC), frames (quadros) Ethernet operando à 10 Gbps em full-duplex. Além do uso tradicional as LAN’s, são adicionados parâmetros e mecanismos para o seu funcionamento em MAN’s operando em velocidades compatíveis com OC-192 (9,953 Gbps) e SDH VC-4-64c. Principais objetivos do padrão. • • • • • • • Preservar o formato de quadro IEEE 802.3 / Ethernet na interface de serviço do MAC Preservar os tamanhos mínimos e máximos de quadro do padrão 802.3 atual; Suportar apenas a operação full-duplex; Operar em topologias em estrela, usando enlaces ponto-a-ponto e topologias de cabeamento estruturado; Especificar um conector independente de meio (XGMII); Suportar o padrão proposto IEEE P802.3ad (agregação de enlaces); Operar numa velocidade de 10 Gbps na interface MAC/PLS. Objetivos posteriores do padrão. • • • Definir dois tipos de interface física: » LAN PHY, operando a 10 Gb/s; » WAN PHY, operando com OC-192c / STM-64; Definir um mecanismo para adaptar a velocidade na interface MAC/PLS com a velocidade da WAN PHY; Distâncias a serem atingidas: » 100 m sobre fibra óptica instalada; » 300 m com fibra multimodo; » 2 Km com fibra monomodo; » 10 Km com fibra monomodo; » 40 Km com fibra monomodo. Uma observação importantíssima, numa rede 10-Giga Ethernet não existem colisões, em função da forma é feita a transmissão dos dados. Então, o desempenho real é mais próximo do teórico, 10 Gbps. 96 Redes de Comunicação Cabeamento Cabeamento ou cabeação, como queiram denominar, este assunto é vasto, principalmente porque não fala apenas do tipo de cabo, mas de toda uma estrutura física para instalação, como tubulações, segurança, disponibilidade, contingenciamento em caso de falha, administração, gerência, facilidade e por final, custos. Simplesmente passar um cabo e interligar equipamentos não é suficiente, pois tudo que foi citado envolve o processo de instalação. Este ambiente vai necessitar de maior ou menor atenção e cuidados, de acordo com a importância da conexão e sua finalidade. Por exemplo, uma conexão de fibra entre duas cidades, deve ser recoberta de cuidados, como plano de contingenciamento, caminhos alternativos, instalações adequadas, aérea ou subterrânea, com ou sem dutos e etc. Então a conexão física não é mais um mera instalação, passada a um técnico. Hoje, tornou-se uma área de especialização com maior ou menor grau, dependendo do meio de transmissão. Algumas empresas se especializaram em fazer este tipo de trabalho, disponibilizando consultores e até mão-de-obra para instalação. Não é mais suficiente apenas fazer a instalação, há também a certificação, que é a verificação do que foi feito, possíveis defeitos, ou seja, a qualidade, com garantias e tudo mais, é um produto e um serviço. Logo, fazer um projeto pensando apenas na topologia lógica não é mais suficiente, é necessário pensar na topologia física, em cada conexão, as condições prediais e tudo mais que foi citado. Para tal, existem normas que estão em constante evolução e mutação. Lembro-me que algum tempo atrás, qualquer instalação de informática deveria passar longe das instalações elétricas50, longe de cabos telefônicos, com muitos pares, chamados de troncos. Hoje, isto já caiu por terra, qualquer 30 centímetros dos cabos de energia e instalação conjunta de voz e dados, já é aceito e normatizado. Isto porque houve evolução dos cabos, sistemas digitais de voz e etc. Cabo Coaxial Melhor que tentar descrevê-lo é mostrá-lo, então a figura a seguir apresenta o cabo coaxial, com suas camadas isolantes e partes condutivas. Figura 42 Esta é a sua constituição básica, mas existem algumas variações, como o fio de cobre no centro do cabo, pode ser rígido ou flexível. Geralmente, utilizamos o rígido para a instalação onde não haja a necessidade de curvaturas acentuadas, pouco manuseio pelos técnicos e usuários. O flexível para as condições inversas à citada. Este cabo sempre foi muito utilizado pela IBM, em função da sua boa imunidade ao fenômeno de indução por causa da sua construção, onde a informação passa pelo fio central, bem protegido e o retorno de sinal é a camada condutora, também conhecida como malha, pois seus vários fios são entrelaçados formando uma verdadeira malha envolvendo o isolante central. Os conectores a serem utilizados são os BNC’s. Este tem dois tipos de maneiras para fixar o cabo, através do “crimp” ou com uso de solda e rosca. O uso da solda torna reversível o erro de instalação ou problema posterior, mas é mais demorado a sua instalação e nem todo mundo domina o trabalho com ferro de solda.. O “crimp” faz uso de um alicate especial, que em caso de problema, deve-se cortar, jogar fora e usar outro conector novo. Como estamos na era do descarte, 50 3 a 4 metros de distância e nem podia cruzar. Pedro Ismar Maia de Souza Junior 97 o crimp é o preferido entre um grande número de técnicos. Contudo prefiro a solda. Logo, caso esteja fazendo um projeto e vai usar o crimp, aconselho colocar uma margem de 15% a 20% de conectores. Figura 43 Além da proteção básica alguns cabos pedem ter ainda uma capa protetora extra metálica (blindagem) para maior rigidez, tração e proteção do sinal, mas com um custo também extra. Temos dois tipos de cabos, o coaxial fino que é parte da normatização 10Base-2, que atinge a velocidade de 10 Mbps, com banda base e comprimento de até 200 metros. Sua impedância é de 50 ohms, confirmado pelos terminadores de 50 ohms em cada ponta do cabo. Contudo, esta tecnologia pode na realidade chegar a 50 Mbps e tempo de transmissão de 4 a 8 ns/m51. O segundo cabo, o grosso, é referenciado na normatização 10Base-5, atingindo a velocidade de 10 Mbps, banda base, comprimento de até 500 metros e com impedância de 75 ohms e seus terminadores. A maneira de encaixar o conector no cabo pode ser feita através de um sistema chamado de vampiro (vampire tap), onde não é necessário seccionar (cortar) o cabo, este conector perfura o cabo e mantém contato com as duas camadas condutoras. O cabo utilizado pela IBM é o grosso, mas de 90 ohms, diferente do citado. O cabo fino é mais utilizado para dados e o grosso além dos dados, também é muito usado para voz e imagem, nas TV’s à cabo. Geralmente, estas fazem uso de fibra óptica da central principal até uma central regional, concentração de usuários. Desta central regional até a casa do usuário o sinal vai via cabo grosso de 75 ohms. A sua grande virtude é o baixo custo por metro e também para sua rede, que se encaixa perfeitamente na topologia lógica e física em barra, sem a necessidade de equipamentos de rede podendo chegar até 300 Mbps. As desvantagens ficam a cargo do seu limitado comprimento entre estações, aproximadamente 3 metros e no caso de falha todo o cabo estará sob suspeita, dificultando a detecção da falha. Com relação aos problemas ou falhas, a minha experiência de 5 anos em 12 redes independentes, me permite fazer algumas considerações. Quando a instalação é realizada tomando vários cuidados e alguns macetes que aprendi com o tempo, esta, dura muito mais sem problemas. Em algumas instalações, passei até 8 meses sem qualquer tipo de ocorrência. Então, aconselho a 51 Nano segundo por metro. 98 Redes de Comunicação manutenção preventiva semestral, correndo todas as conexões, fazendo reapertos em cabos/conectores. Os reapertos são necessários, mesmo nos cabos “crimpados”, pois reparei que o problema ocorre no mesmo sentido do enrolamento interno do fabricante. Quando foi adotado este tipo de atitude os problemas quase que sumiram. Outra coisa que trás problemas é o cabo no chão e a turma da limpeza. Não que este pessoal faça de propósito, mas não tem a orientação que deveriam, obrigação dos técnicos. Mas o maior problema que vejo ainda não foi citado, é a própria constituição da instalação, ou seja, o cabo fica muito perto do usuário, mais precisamente do gabinete da CPU, que os usuários teimam em movimentar, e muito. A educação é fundamental para longevidade, a instalação cuidadosa e a manutenção preventiva de tempos em tempos. Par Trançado A primeira vez que trabalhei com cabo para dados, foi com o famoso cabo telefônico, par trançado, com isolante cinza. Utilizava uma interface, TDI (Two Wire Direct Interface), no ambiente BURROUGHS (atual UNISYS). A distância máxima era de 50 metros até 19.200 bps, mas foi desenvolvida uma interface por nós que chegava a 120 metros. Em função da sua constituição ou construção, temos basicamente dois tipos de cabos, com blindagem, STP (Shielded Twisted Pair) e sem blindagem, UTP (Unshielded Twisted Pair). Os cabos UTP possuem 4 pares, sendo cada par trançado, recebendo uma cor e o seu par, o branco com uma faixa na cor do outro. Os 4 pares trançados também são trançados entre si. Esta construção não é mero acaso, tenta-se criar um efeito de proteção, com a redução da interferência eletromagnética mutuamente, tentando-se anular as freqüências, também conhecido como efeito cancelamento. Figura 44 Hoje, os cabos estão bem melhores, padronizados, inclusive classificados em categorias, que identificam a faixa de utilização, freqüências e construção dos cabos. Existem cinco categorias oficiais e mais duas em processo de padronização. O padrão foi estabelecido pela Pedro Ismar Maia de Souza Junior 99 EIA/TIA (Electronic Industries Association / Telecommunications Industries Association), identificado como EIA/TIA 568 e está sendo mudado o nome para SP-2840. Categoria 1 2 3 4 5 5e 6 7 Descrição Sistema telefônico UTP tipo 3 definido pela IBM, com baixa taxa de transmissão Transmissão até 16 MHz, para redes de até 10 Mbps. Equivale à classe C da ISO/IEC 11801. Transmissão até 20 MHz, para redes de até 16 Mbps. Equivale à classe B da ISO/IEC 11801. Transmissão até 100 MHz, para redes de até 100 Mbps ou mais, dependendo do esquema de codificação digital. Equivale à classe D da ISO/IEC 11801. Transmissão até 125 MHz (com requisitos adicionais). Até 250 MHz. Equivale à classe E da ISO. Até 600 MHz. Em processo de discussão. Equivale à classe F da ISO. Os cabos em geral têm fios com diâmetro AWG 22 ou 24 Cat 6 e 7 trabalham com cabo blindados. Tabela 24 Para que não haja dúvidas, a cat.5 é um cabo com 4 pares de fios, que permite transmissão até 100 Mbps, fazendo uso de 2 pares e está liberado para 1Gbps com uso de 4 pares. Durante algum tempo, sem a padronização das cat. 6 e 7 e com velocidades maiores que 100 Mbps, surgiram no mercado algumas categorias de fato, mas não de direito52. Uma delas foi a cat.5 estendida, para até 150 Mbps. O seu mérito está na simplicidade de instalação, fácil identificação quando com problema, pois cada cabo está conectado a uma estação, sendo que no caso de sinistro, apenas parte da rede ou apenas uma estação ficará parada. Além disto, é de fácil expansão, boa flexibilidade e modularidade, baixo custo do cabo e conectores e pode-se fazer uso de aparelhos para certificação e identificação de conexões que poderão se tornar problema no futuro. Contudo, o custo de implementação se eleva, pois há a necessidade do uso de equipamentos de redes, como hub’s, elevando um pouco o seu custo. Complementando, exige uma maior metragem de cabos. 52 Responsabilidade do fabricante, sem padronização. 100 Redes de Comunicação Os cabos UTP, como foi citado, possuem 8 fios, 4 pares, sendo estes trançados aos pares, podendo dizer que são pares casados. Em função disto, foi estabelecida uma disposição destes pares, quando instalados nos conectores, RJ-45, conforme figura a seguir: Figura 45 Figura 46 Antes de prosseguir, devemos equalizar alguns conceitos. Tomada ou porta é geralmente o conector fêmea e está instalado na parede ou no equipamento de rede. Plug é o conector macho e que vai ser conectado à tomada, localizado nos dois lados de um cabo. Então, a pinagem do “plug” é um espelho53 da tomada, conforme figura já apresentada. Se respeitar estas regras básicas, sem se importar com as cores, qualquer instalação funcionará. Contudo, como nos cabos os pares são identificados por cores, foram estabelecidos padrões para que uma instalação de rede não virasse um verdadeiro arco íris e uma grande bagunça. No mercado existem os mais usados são: T568A e T568B, sendo o mais utilizado o primeiro. Mas, de qualquer forma os dois serão apresentados. Pino 1 2 3 4 5 6 7 8 Sinal P1b P1a P2b P3a P3b P2a P4b P4a Cores T568A Branco/verde Verde Branco/laranja Azul Branco/azul Laranja Branco/marrom Marrom Tabela 25 Cores T568B Branco/laranja Laranja Branco/verde Azul Branco/azul Verde Branco/marrom Marrom Recordando, a padronização até 100Base-T (Fast Ethernet) faz uso de apenas 2 pares de fios do cabo UTP, os pares verde e laranja, sendo os outros 2 pares (Azul e Marrom) sem função, que por sinal em algumas instalações acabam utilizados para outra estação ou para voz, 53 Imagem invertida. Pedro Ismar Maia de Souza Junior 101 “economizando” cabo54. Contudo, para uso dos padrões 100Base-T4 (Fast Ethernet com 4 pares) e 1000Base-T (Giga Ethernet) passa a ser necessário o uso dos 4 pares. Então, aqueles que tentaram “economizar” no cabeamento, caso queiram fazer o upgrade para novas tecnologias, obrigatoriamente terão que reavaliar suas instalações. Uma outra configuração de cabo, para interligar um hub a outro, por exemplo, é o cabo “cross” ou “crossover”. O que tem de especial neste cabo é a inversão do par verde pelo laranja em um dos lados, no RJ-45, Veja tabela a seguir: Pino 1 2 3 4 5 6 7 8 RJ-45 lado A Cores Branco/verde Verde Branco/laranja Azul Branco/azul Laranja Branco/marrom Marrom RJ-45 lado B Cores Pino Branco/laranja 1 Laranja 2 Branco/verde 3 Azul 4 Branco/azul 5 Verde 6 Branco/marrom 7 Marrom 8 Tabela 26 Para resolver este problema do uso de cabo cross, de usar ou não usar e acabar confundindo os técnicos, os fabricantes identificaram e padronizaram as portas de um hub. Esta padronização é a instalação de uma porta RJ-45 que pode ser configurada de duas formas, MDI (Medium Dependent Interface) e MDI-X (Medium Dependent Interface – Crossover), Todas as portas de um hub são MDI-X para interconectar as portas MDI das placas de redes, permitindo assim que o CSMA-CD funcione perfeitamente. Mas para conectar dois hub’s haveria o problema de duas portas MDI-X tentando se comunicar, sendo para tanto necessário o uso do cabo cross. Os fabricantes introduziram uma única porta que pudesse ser transformada em MDI, por intermédio de um botão ou chave, viabilizando a interconexão entre dois hub’s sem o uso do cabo cross, unificando assim os cabos e eliminando o problema. Figura 47 54 Pinos 1 e 2 são para transmissão. Pinos 3 e 6 são para recepção em cabos. 102 Redes de Comunicação Figura 48 Uma única observação se faz necessária, caso venha ser utilizar um cabo cross, identifique-o para não ter problema. Esta pequena confusão pode lhe custar horas de conexão parada e “eu já vi este filme” acontecer. O cabo par trançado, ainda deve nos reservar, por algum tempo, boas surpresas e evoluções, principalmente enquanto a fibra e seus elementos não abaixarem o preço e não conseguirmos nos organizar melhor em relação às faixas de ondas eletromagnéticas da comunicação sem fio. Além disto, temos muito cabo de cobre instalado pelo mundo e ninguém vai trocá-los da noite para o dia. Fiquei sabendo por um professor que em alguns lugares da Europa, os cabos de cobre estão sendo trocados por fibra, mas com uma tecnologia interessante, onde é retirado o miolo do cabo, a parte de cobre, deixando a proteção externa e introduz fibra no lugar do miolo retirado. Isto é um processo de barateamento de custo excelente. Como já foi citado, os cabos podem ter especificação de velocidade em “bps55” ou em 56 “Hz” , sendo recomendável relembrarmos o que foi explicado na parte de modem’s, ou seja, diferença em baud e bps. Neste caso, Hz é a unidade que mede a quantidade de ciclos (eventos) da onda eletromagnética em um segundo. Já o bps é a quantidade de bits efetivos carregados por essas ondas. Eventualmente essas duas unidades podem ser iguais em número, dependendo do esquema de codificação digital que por ventura venha ser utilizado 57. Em resumo um cabo que permite trabalhar na faixa de até 300 MHz, pode transmitir 300 Mbps, 450 Mbps ou ainda 600 Mbps, dependendo do esquema de codificação digital. Os cabos STP, geralmente tem 2 pares somente, semelhante ao UTP, recebem um extra, uma blindagem, com impedância de 150 ohms aterrada 58, podendo alcançar uma largura de banda de 300 MHz, com um comprimento de até 100 metros. Figura 49 Além da qualidade já citada, temos boa proteção, com menor distorção do sinal e melhor tração mecânica para instalação. Porém, seu custo é maior, tanto em metros como também para conectores, exige maior bitola de calhas e tubulações, tem maior peso, pouco flexível e deve-se ter maior cuidado na instalação aumentando o tempo de conclusão do projeto de instalação. 55 Bits por segundo. Unidade de medida para freqüência, Hertz. 57 Lembrar da codificação dibit, tribit, e etc citadas, e as possíveis compactações. 58 Aterramento independente dos pares, somente blindagem e capa do conector aterrados. 56 Pedro Ismar Maia de Souza Junior 103 Somando-se a isto, temos apenas 2 pares, o que pode comprometer o que foi citado no cabo UTP em relação ao Giga Ethernet. Além dos cabos de 2 e 4 pares, temos ainda o cabo de 25 pares, que são utilizados em conexões concentradas ou nas redes de distribuição horizontal em cabeamento estruturado. Os conectores para os cabos par trançado são de dois tipos, o RJ-45 com 4 pares de fios e os RJ-11 para 2 pares de fios. Acrescentando, temos também os blindados e não blindados para o RJ-45. Os alicates para crimp têm formas para 8 dentes (RJ-45) e 4 dentes (RJ-11). Figura 50 Fibra Óptica A fibra óptica é dividida em duas partes, um núcleo e uma cobertura ou casca, feitos de um material dielétrico, com formato cilíndrico, não perfeito e índice de refração diferenciados entre si. Este permite que uma luz emitida de um lado da fibra, seja mantido confinado no núcleo durante todo o percurso até o outro lado. Sua principal característica é a reduzida atenuação durante o percurso da luz no núcleo. O seu símbolo é: Figura 51 Suas principais aplicações em informática são como meio de transmissão óptico nas áreas de telecomunicações, elemento ativo em amplificadores e laser a fibra, elemento compensado de dispersão, filtro óptico em fibras com grade e elemento de outra conexão entre componentes de hardware em leitores ópticos, sistema de discos, conexão entre módulos e barramentos em computadores de grande porte e inúmeras outras aplicações, como avião, navio e satélite. As grandes qualidades da fibra, residem na pequena perda de transmissão, uma banda passante grande, pode cobrir grandes distâncias, tamanho e peso diminuto, podendo substituir nas grandes tubulações os antigos cabos e aumento substancial da capacidade do link. 104 Redes de Comunicação Além disto, é imune às interferências eletromagnéticas, sem necessidade de aterramento da fibra; do duto, é aconselhável. As grandes desvantagens estão ligadas à sua fragilidade, apesar do seu símbolo, quebra facilmente, alto custo de manutenção e instalação, dificuldade ao lidar, fazer emendas e equipamentos caros para tal. Em determinadas situações há grande perda em acopladores do tipo “T”, onerando mais sistema em barra ou multiponto. Os tipos de fibras podem ser divididos em quatro características: quanto à quantidade de modos de encaminhar a luz, podendo ser monomodo (um modo) e multimodo (vários modos ou comprimentos de onda). Temos ainda a caracterização da dispersão, onde temos as fibras convencionais (SM) 59, dispersão deslocada (DS) 60 e dispersão deslocada não zero (NZDS)61. Além disto, podemos caracterizar quanto ao perfil de índice, como as do tipo degrau, gradual e tipo W. Por último quanto ao material, sendo de sílica pura, dopada, fluoretada, plástico e vidro. A sua estrutura, conforme citada resumidamente, é composta de um núcleo de 9 microns 62 e tem índice de refração maior que a sua casca. Esta combinação dá um efeito de um núcleo todo espelhado pela casca que o recobre, confinando a luz no núcleo. Contudo, isto não é perfeito, principalmente nas curvas, alguma luz escapa sendo este um dos motivos do revestimento da casca e regras para fazer curvas numa instalação. Figura 52 A primeira fibra foi a multimodo com índice Degrau, que tem um núcleo grande, onde a luz se propaga refletindo na casca, ocasionando o espalhamento do sinal e limitando a largura de banda do cabo. A atenuação é elevada fazendo com que sejam utilizadas para curtas distâncias. 59 Alta dispersão (Single Mode – monomodo). Não se adapta bem ao WDM (Dispersion Shifted). 61 Melhor para WDM (Non Zero Dispersion Shifted). 62 Fibra com o núcleo mais estreito, monomodo. 60 Pedro Ismar Maia de Souza Junior 105 Figura 53 Outra fibra é a multimodo com índice gradual, que tem o índice de refração diferenciado no comprimento do cabo. O efeito resultante é que o sinal que caminha no centro do núcleo, tem uma velocidade menor e os que caminham espalhando-se tem uma velocidade maior, objetivando ter todos os modos do sinal percorrendo ao mesmo tempo a fibra. Este efeito tenta diminuir a dispersão modal e com sua baixa atenuação permite maiores distâncias que a anterior. Figura 54 A última fibra é a monomodo, com o núcleo mais estreito, permitindo que apenas um modo se propague pela fibra, diminuindo a dispersão do pulso. Um dos seus problemas é que normalmente apenas os emissores de luz à laser conseguem fazer uso desta, elevando ainda mais o custo do conjunto. Em contra partida, permite altas taxas de transmissão. Figura 55 Os transmissores ópticos têm a função de converter o sinal elétrico em sinal óptico, que serão injetados na fibra. Existem três tipos de fontes ópticas, o LED (Light Emitting Diodo), o LASER (Light Amplification by Simulated Emission of Radiation) e o LASER sintonizável. Os 106 Redes de Comunicação principais parâmetros que devem ser observados no emissor de luz são: Comprimento de onda de emissão; corrente x potência óptica; largura espectral que influencia na dispersão; largura de banda; linearidade; dependência com relação à temperatura e ao encapsulamento. Os principais cuidados referenciam-se a: corrente excessiva, danifica e encurta a vida útil; o mesmo efeito para temperatura elevadas de operação na junção entre emissor e fibra; a tensão eletrostática nos terminais podem danificá-los; reflexão de alta potência óptica para o seu interior, provoca oscilação da sua potência e do comprimento de onda. O foto-detetor tem a função inversa do anterior. Para esta função temos dois tipos: O PIN (Positivo Intrínseco Negativo) que é o mais simples; o APD (Avalanche Photo Diodo). O seus principais parâmetros são: a responsividade, que é a relação foto-corrente sobre a potência óptica incidente; a faixa espectral de operação; largura de banda; linearidade; corrente de escuro, que é o ruído do foto-detetor quando não está recebendo luz; encapsulamento. O ambiente de fibra é altamente especializado, com custos elevados, mas ainda em descoberta. A luz é uma fonte ainda desconhecida, em relação às ondas eletromagnéticas, bem como a própria fibra. Além dos itens citados, temos vários elementos ópticos que podem ser utilizados, como atenuadores, chaves, splitters, filtros, amplificadores e etc. Contudo a tendência é aumentar o seu uso cada vez mais e a evolução em direção a FOTÔNICA. Cabeamento ou Cabeação Estruturada Existe uma certa controvérsia sobre a utilização da palavra cabeamento ou se deve se chamar cabeação, sendo este o motivo do seu uso, sempre que foi citado durante todo o transcorrer do livro. Tradicionalmente, boa parte dos profissionais chamam de cabeamento, logo vamos continuar com esta nomenclatura, apesar de achar que vão mudar. A resposta para uma pergunta constantemente elaborada, vai esclarecer dois conceitos. A pergunta questiona a diferença entre cabeamento para rede de computadores e cabeamento estruturado. O cabeamento para rede de computadores é específico para esta finalidade, interligar computadores, com especificidades no projeto, instalação, mão-de-obra e produtos. A instalação dos cabos vai de encontro às necessidades físicas e ao lay-out da topologia física do projeto. Já o cabeamento estruturado, não se preocupa exclusivamente com a área de dados, informática, mas com toda a infra-estrutura para atendimento a quaisquer sistemas de comunicação, incluindo redes de computadores, telefonia, TV, automação, sonorização e outros. Logo, ele não está preso ao lay-out físico, sendo que após a sua implantação, bem realizada é claro, os sistemas se adequarão a infra-estrutura. Esta é maleável, flexível, com múltiplos usos, baixo custo de manutenção e facilidade na gerência e administração. O cabeamento estruturado é normatizado e deve atender às normas ANSI/EIA/TIA e aos boletins técnicos EIA/TIA em todos os aspectos (características elétricas, mecânicas e etc). As normas e boletins são: • ANSI/EIA/TIA 568A – “COMMERCIAL BUILDING TELECOMMUNICATIONS CABLING STANDARD”. Esta norma regula a padronização do material a ser instalado em um sistema de cabeamento, as práticas de instalação dos produtos e as suas aplicações apropriadas em cada situação. Além disto, define cada componente do cabeamento. A diferença com relação a 568B está na disposição das cores 63 na instalação do conector RJ-45; • ANSI/EIA/TIA 569 – “COMMERCIAL BUILDING STANDARD FOR TELECOMMUNICATIONS PATHWAYS AND SPACES”. Esta norma estabelece os métodos de projeto e uso de dutos e espaços dedicados aos sistemas de telecomunicações, durante a construção de um edifício ou em suas reformas; • ANSI/EIA/TIA 606 – “ADMINISTRATION STANDARD FOR THE TELECOMMUNICATIONS INFRAESTRUTURE OF COMMERCIAL BUILDING”. Esta, objetiva apresentar os conceitos básicos para a administração da infra-estrutura de telecomunicações; • EIA/TIA TSB-67 – “TRANSMISSION PERFORMANCE SPECIFICATIONS FOR FIELD TESTING OF UNSHIELD TWISTED-PAIR CABLING SYSTEMS64”. Este boletim técnico, adicional a 568A, estabelece os critérios de certificação e testes do sistema de cabeamento, 63 64 Pino/cor já apresentado. Outubro de 1995. Pedro Ismar Maia de Souza Junior • 107 como o “BASIC LINK TEST” (teste de conexão) e “CHANNEL TEST” (teste de canal65). Além disto, a certificação deve avaliar os seguintes requisitos: » Mapa de fios (wire map); » Tamanho do cabo (lenght), não podendo passar de 100 metros o canal todo, para cabos de cobre; » Atenuação (attenuation); » Diafonia do outro par do cabo (NEAR-END CROSSTALK LOSS (NEXT) *BI); » Continuidade da capa de blindagem do cabo aterramento (ScTP SHIELD CONTINUITY). Eia/tia tsb-75 – “ADDITIONAL HORIZONTAL CABLING PRACTICES FOR OPEN OFFICES66”. Este também em adicional a 568A, que trata do cabeamento horizontal das instalações em ambiente que estão em constante mudança de lay-out 67. Além disto, trata das emendas conhecidas como “consolidation point”. Uma definição importante é o significado de edifícios comerciais. São considerados desta forma quase todas as edificações, excetuando as hospitalares, que existe uma norma específica para esta finalidade, em função das condições inóspitas e de segurança existente, devendo se preocupar com a intercomunicação das tubulações a fim de não disseminar fungos, bactérias, vírus e outras. Os CTI’s devem ter rotas alternativas para no caso de falha poder redirecionar a comunicação. Outro conceito que deve ser destacado é a diferença entre cabeamento horizontal68 e 69 vertical . O primeiro trata da parte que se refere ao sistema de cabeamento de um andar ou de cada andar. O segundo refere-se aos cabeamentos que interligam todos os andares, chamados por alguns de backbone. Figura 56 Para não ficar uma falsa impressão, backbone nem sempre fica na vertical, dependendo da edificação pode ser também na horizontal, com edificações espalhadas por um campus, entre casas, quiosques e etc. A conexão entre o cabeamento horizontal e vertical é realizada por painéis com cabos (patch panel). Alguns admitem, mas fora da norma, o uso de equipamentos de rede. A seguir, algumas figura ilustrativas sobre o cabeamento horizontal, vertical e um rack para central de cabos e equipamentos. 65 Inclui nos testes além do link os cords, como path-cord e equipament-cord. Agosto de 1996. 67 MUTO (Multi-user outlet). 68 HC – Horizontal Cabling. 69 VC – Vertical Cabling. 66 108 Horizontal Redes de Comunicação Vertical Rack Central Figura 57 Cabeamento estruturado é outro assunto extenso, podendo gerar livros, além do mais este assunto está sendo modificado, ou seja, tropicalizado70. De qualquer forma esta é a profissionalização citada anteriormente, sendo importante que projetistas de rede fiquem de olho, pois este não é mais o futuro, mas o presente perseguido por todos que têm redes de qualquer sistema. Uma constatação, por observações e conversas, raríssimas instalações no Brasil seguem as normas a risca. O que acontece é uma das normas se aproximar mais que as outras. Isto ainda também é um problema cultural, pois empresas construtoras não aplicam a norma e os clientes não exigem. Além disso, temos um custo mais elevado e um maior prolongamento da construção. É bom lembrar, que o custo é mais elevado no início, mas ao longo do tempo ele é amortizado, bem como o tempo da mudança da empresa para o novo endereço fica reduzido, pois não tem que ficar pensando nas instalações para os sistemas. Contudo, este quadro cultural deve mudar, pois os escritórios, residências e lojas estão ficando cada vez mais inteligentes, mostrando claramente a direção que se deve caminhar. 70 Adaptadas as normas e o ambiente do Brasil. Pedro Ismar Maia de Souza Junior 109 CAPÍTULO 5 Tecnologias de comunicação, com e em fio Antes de iniciar propriamente a tecnologia, é interessante a definição de dois termos importantes, que tem influência na performance da rede, que é a rede determinística e estatística. A determinística, refere-se a uma rede com aproveitamento máximo em sua ligação, pois utiliza a comunicação ponto-a-ponto com conexão exclusiva, LP (linha privativa), sem compartilhamento com outro cliente. Tem suas vantagens, pois não compartilhando, a largura de banda é totalmente sua, sem roteamento, simplicidade de protocolo. Este somatório permite uma maior performance. Sua desvantagem está no custo e no caso de uma queda de link novo meio de comunicação deverá ser providenciado e uma nova conexão deverá ser estabelecida. Um exemplo é a conexão por meio de linha discada, Internet discada. A estatística procura otimizar o meio de comunicação compartilhando com outros clientes e com a possibilidade de uso de diversas rotas. Cada cliente recebe um tempo de transmissão que varia de acordo com cálculos por método estatístico, seja, em função da sua utilização. Normalmente os contrato são fixados na forma de percentual da capacidade do meio de comunicação. Este tipo tem um custo menor, em caso de perda da conexão outra é estabelecida automaticamente, com uso de nova rota e há possibilidade de múltiplos destinos. Exemplo é conexão à Internet via ADSL. Falando nela, alguém poderia perguntar, mas e a Internet 71? Esta com certeza é a pergunta que mais se faz hoje em dia pelos profissionais. Lembro-me, numa palestra que eu apresentava para donos de pequenas empresas e usuários domésticos, perguntei: A Internet o que é? Onde ela entra no contexto de rede? Para as perguntas não obtive respostas. Não importa o desenrolar da palestra, mas sim lembrar que temos um conhecimento ignorado pela maioria das pessoas e que nem sempre a sua visão é a mais abrangente, óbvia e tem de ser conhecida por todos. Este fato se repetiu algumas outras vezes. Devemos lembrar que temos um país com dimensões continentais, mais de 150 milhões de habitantes e a Internet tem apenas 4 milhões de usuários em 1999 72. E destes 4 milhões, quantos realmente utilizam a Internet e fazem dela ferramenta de pesquisa? Conheço pessoas que são cadastradas, fizeram o primeiro acesso e nunca mais fizeram uso. Para esclarecer melhor, o IBOPE publicou a sua 5º edição da Pesquisa Internet Brasil, que pode, no primeiro momento, causar um certo desalento, mas olhando com mais detalhe e cuidado pode ser notado que no segundo semestre de 1999 houve um aumento de 5% do parque computacional e o tempo de uso constante (heavy user) saltou em mais 6%, chegando a 53% dos usuários. O comércio passou de 11% para 15%. O ano de 1999 não continuou com aquela explosão de crescimento da Internet, como era esperado, muito mais pela situação econômica que o país passou do que pelo interesse pela mesma. Devemos lembrar que passamos por momentos difíceis, crises internacionais e desvalorização do Real. Ao escrever sobre Internet não podemos deixar de mencionar as tendências tecnológicas para comunicação entre o usuário e o seu provedor. O que vamos fazer é explorar um pouco este assunto, pois é de suma importância no contexto de mudanças que temos hoje no mercado. Este assunto é vastíssimo, com potencial de gerar vários livros, mas vamos nos conter e dar uma visão geral, para no futuro, o interessado, aprofundar-se e inclusive escrever novos livros atualizados. A comunicação usuário/provedor até a algum tempo era quase que exclusivo via linha telefônica discada. Com a queda do monopólio das telecomunicações, passando a concessão de exploração do sistema de comunicação para a iniciativa privada, já na preparação para passagem, houve uma certa mudança no panorama e ofertas de serviços, surgindo novas modalidades em função da tal falada competitividade. O setor ainda engatinha, mas o seu crescimento é certo, tendo como grande beneficiário os usuários empresarial e doméstico. Hoje, as opções para comunicação de dados para acesso à Internet são basicamente duas, com as suas especificidades. Veja a seguir: 71 72 Internet é a rede mundial e internet (i minúsculo) é a interconexão de redes. Segundo o Comitê Gestor da Internet no Brasil. 110 • Redes de Comunicação Uso de cabos. » Tradicional telefone com par de fios de cobre; » Tecnologia xDSL (GENERAL DIGITAL SUBSCRIBER LINE – Assinante de Linha Digital Geral); » Linha privativa contratada (LP); » Cabo de TV (CATV); » Rede Digital de Serviços Integrados (RDSI); » Sistema DWDM (DENSE WAVE-LENGHT DIVISION MULTIPLEXING – Multiplexação por Divisão de Comprimento de Onda) para fibra óptica. • Sem o uso de cabos. » Telefonia celular; » Telefonia celular fixa (WLL); » PCS (PERSONAL COMMUNICATION SERVICE); » Modem rádio. O principal segmentador foi o uso ou não de cabos. Entenda como cabo, uso de fios metálicos ou fibra óptica. Nos próximos parágrafos serão brevemente descritos os sistemas citados, de forma a entender suas principais características e funcionalidades. Pedro Ismar Maia de Souza Junior 111 Telefonia Fixa com Par Metálico O sistema de telefonia fixa com uso de par de fios metálicos, telefonia tradicional, deve entrar em desuso para transferência de dados e provavelmente para a própria transmissão de voz. O grande problema reside na qualidade da rede física externa instalada às centrais telefônicas e, as interconexões entre as centrais, o backbone73. A troca da rede externa tem um custo elevadíssimo e a longo, longo prazo; já a troca de centrais, digitalização, e seus softwares é mais rápida e de menor custo, sendo, hoje, a principal atividade das empresas de telecomunicações, bem como o seu backbone, passando para fibra óptica. Isto permite repassar ao usuário várias melhorias e novos serviços, que são antigos fora do Brasil. Devemos ter em mente que a forma de se utilizar o meio é que vai ser mudado, mais a infra-estrutura instalada não vai ser abandonada da noite para o dia e esta é enorme, com potencial ainda a ser explorado por novas formas de reuso do cabo metálico. Com a digitalização dos meios de comunicação de voz, novas tecnologias foram desenvolvidas para o seu melhor aproveitamento, sendo a “coqueluche” atual, a tecnologia xDSL. xDSL A BELLCORE criou a tecnologia DSL (DIGITAL SUBSCRIBER LINE – Assinante de Linha Digital), sendo conhecida genericamente como xDSL. Esta é dividida em tecnologias que foram sendo pesquisadas ao longo do tempo, para resolver situações particulares que a idéia principal não havia solucionado e também por causa da falta de padrão. Estas divisões são: Abrev. SW64 RDSI IDSL HDSL SDSL Significado Serviço comutado 64 Kb Rede Digital de Serviços Integrados ISDN DSL (RDSI DSL) High-Bit-Rate DSL ADSL Single-Line Symmetric DSL Asymmetric DSL RADSL Rate-Adaptive ADSL VDSL Very-High-Bit-Rate DSL Velocidade 56 Kb Usuário: 128 Kb Controle: 16 Kb 128 Kbps T1 1.544 Kb E1 2.048 Mbps HDSL em 1 par de fio Dist. Máx. 4 Km 6 Km Meio. Físico 2 pares 1 par 5,5 Km 4 Km 1 par 2 pares 3 Km 1 par Downstream: 2K-10Mb Upstream: 64K-2Mb Downstream: 2-8 Kb Upstream: 64-1000 Kb Máximo 50 Mbps 4 Km 1 par Depende da velocidade 300 a 600m dependendo da velocidade 1 par 1 par Tabela 27 Uma das primeiras tecnologias a ser implantada foi a HDSL, revolucionária para época e muito utilizada na área comercial. O seu principal inconveniente estava na necessidade de uso de 2 pares de fios, que a inviabilizava para a área doméstica; custo elevado, bem como nas redes instaladas e sem disponibilidade de pares extras. Hoje já está disponível uma segunda versão, HDSL2, fazendo uso de apenas um par telefônico. A bola da vez, no bom sentido, é a ADSL, que possui quatro versões, ADSL1, ADSL2, ADSL3, podendo chegar até 6 Mbps e a última a ADSL-Lite, que a partir de junho de 1999 passou a ser padrão pela ITU, conhecido agora como G.Lite. A falta de padrão é um dos grandes problemas para qualquer tecnologia emergente, pois impede sua utilização em massa e o seu próprio desenvolvimento. O G.Lite suportará as velocidades de 1,5 Mbps para downstream (ou download, da central para o usuário) e de 512 Kbps upstream (ou upload, do usuário para central). A principal característica desta tecnologia: ainda é uma conexão ponto-a-ponto, aumentando os custos para o usuário final, porque este deve ter uma conexão exclusiva entre o seu 73 Rede que interliga todas as centrais telefônicas. 112 Redes de Comunicação ponto de acesso e a central, devendo a rede externa ter um grande número de pares e para todos os locais. As distâncias entre o ponto de acesso do usuário e a central deve ser limitada, pois quão maior for a distância menores são as velocidades. Não obstante, temos também os custos com modem’s especiais, os multiplexadores (DSLAM – DIGITAL SUBSCRIBER LINE ACCESS MULTIPLEXER), splitters (permite “misturar” voz e dados no mesmo par telefônico) e a infraestrutura, como tipo e espessura dos fios, emendas e etc. Uma forma de diminuir os custos relativos à distância entre o usuário e a central telefônica é a utilização de um ponto de presença para tecnologia xDSL. Esta é uma espécie de central com comunicação, via fibra óptica, por exemplo, com a central principal, que permite custos bem menores; além de diminuir o custo final, permitindo uma maior abrangência do sistema. Figura 58 No Brasil, já existem os serviços em testes, com velocidades teóricas de até 10 Mbps para downstream e de 2 Mbps para upstream, sendo permitido o uso de voz e dados simultaneamente. Outras variações também em teste, são a MSDSL e HDSDL, com velocidades de até 768 Kbps (downstream) para distâncias de até 4,5 KM e 3,5 KM, respectivamente. Em resumo a limitação técnica, exige distâncias pequenas entre a central e o usuário para que atinja velocidades maiores, implicando no aumento do número de centrais e do backbone de fibra. Além disto, o pequeno número de fabricantes desta tecnologia, podem encarecer a utilização desta. Entretanto atualmente, no Brasil, a mais difundida das tecnologias xDSL é a ADSL (Asymmetric Digital Subscriber Line) tecnologia que possibilita a conversão de sinais analógicos em digitais nos dois sentidos da transmissão, por meio de cabo par trançado das linhas telefônicas, a transmissão de dados e voz, a um só tempo, é uma aplicação cada vez mais viável: a comunicação de voz nas linhas telefônicas utiliza apenas as freqüências até 3,3 KHz. Mas, como todo meio físico, pode usar freqüências maiores. A ADSL, por intermédio de um modem específico (modem ADSL), multiplica os canais dividindo a banda existente. Freqüência acima de 1,1 MHz aplica-se a comunicação da central com o usuário (Dowstream Data) e de 10 KHz a 128 KHz, do usuário com a Central (Upstream Data). Também é necessário um filtro chamado de POTS Spliter, para separar as freqüências de voz e dados, que trafegam simultaneamente. Com isso, é possível acessar a Internet e, ao mesmo tempo, conversar com uma pessoa, usando a mesma linha telefônica. Esta tecnologia apresenta um tráfego com velocidade de até 8 Mbps (ADSL 3) no sentido do provedor para o cliente e de até 640 Kbps na mão inversa. Além disto, existe a contratação de serviços mais em conta, principalmente para o ambiente doméstico, que são conexões com velocidades menores na faixa de 128 a 256 Kbps. Linha Privativa (LP) Outra forma que vem sendo difundida no mercado SOHO (SMALL OFFICE HOME OFFICE), doméstico e principalmente nas pequenas empresas, é o aluguel de LP’s, impulsionada pela queda de preços. Esta é uma modalidade antiga de conexão, mas os seus custos eram proibitivos para o mercado SOHO. Hoje, em muitos condomínios comerciais e residenciais é montada uma pequena infra-estrutura de rede, com cabos e alguns equipamentos de rede e o Pedro Ismar Maia de Souza Junior 113 aluguel de LP’s para conexão ao provedor de acesso. Esta vem sendo uma solução interessante, mas deve ser feito uma análise caso a caso. CATV Outra tecnologia que vem despertando muito interesse, tanto aqui como lá fora, é o uso da infra-estrutura de TV a cabo para transmissão de dados, que mistura cabo metálico e fibra óptica. Uma das grandes vantagens desta é que se pode utilizar um único cabo para várias conexões, o compartilhamento de meio de comunicação, que diminui sensivelmente os custos de implantação. Em contra partida, a atenção para controle deve ser redobrada, pois a perda de um meio retira de ação vários clientes. Com relação à velocidade de transmissão, outra vantagem, pode-se em algumas situações chegar a 6 Mbps até 30 Mbps, upstream e downstream respectivamente. O grande atrativo desta tecnologia são os seus números, de mercado promissor. Segundo a ABTA (ASSOCIAÇÃO BRASILEIRA DE TV POR ASSINATURA), o número de assinantes cresceu a taxa de 65% ao ano, de 1993 a 1997. Hoje, 2007, possue quase 29 milhões de assinantes, sendo que o crescimento de 2006 para 2007 foi de 12%. Conta com 113 operadoras de TV a cabo. Outro dado importante, segundo o IBOPE, 48% dos usuários de Internet tem TV por assinatura. Estes números são muito convidativos, sendo que, nos EUA esta tem sido a grande área de atuação, inclusive para empresas que não são tradicionalmente atuantes neste mercado de CATV e equipamentos de comunicação de dados. Para se ter uma idéia, em setembro de 1999, a MICROSOFT passou a ter participação acionária em uma empresa de CATV. A INTEL, já a algum tempo, vem fabricando “cable modem”, que é o equipamento que permite acesso do computador a CATV. Já está em fase de venda, nos EUA, um pequeno micro sem monitor para ser ligado a TV, com acesso à Internet. Com tudo isto acontecendo com a CATV, uma situação importante vem se delineando, a concorrência da CATV com as concessionárias de telefonia, pois com o crescimento da tecnologia VOZ sobre IP, o usuário passa a ter uma rede de voz também sem ter telefone convencional, passando a ser uma real competidora. O tempo que as empresas de telefonia desejava já acabou e está no mercado, a algum tempo, a concorrente, VIRTUA, serviço de acesso a Internet via CATV, da NET. As velocidades são bem mais expressivas que as de telefonia, mas o custo também. Aos poucos elas vão se adequando ao mercado e os preços também. Todavia, é uma nova opção. 114 Redes de Comunicação No Brasil, este é um mercado completamente aberto, poucas operadoras oferecem o serviço; mas a má notícia é seu custo, espera-se que fiquem na faixa de R$60,00 a R$200,00 mensais em algumas localidades, podendo chegar em determinadas situações a 10 Mbps, mas na maioria das vezes vai estar por volta de 1 Mbps e 4 Mbps, o que é muito melhor do que 56 Kbps, ou até 1 Mbps das operadoras de telefonia. Mas, volto a insistir, o custo ainda é elevado, como a própria CATV e o mercado é muito competitivo. Evolução do número de assinantes do serviço: 74 1998 1000 usuários 1999 6,5 mil usuários 2000 47 mil usuários 2001 83 mil usuários 2002 148 mil usuários 2003 200 mil usuários 2004 367 mil usuários 2005 629 mil usuários 2006 1.189 milhão de usuários Tabela 28 Rede Digital de Serviços Integrados (RDSI) e DWDM Esta é a tecnologia “topo do topo”, se é que podemos dizer assim. É almejada por todos no mundo da comunicação de informação. Para as redes de fibra óptica, no Brasil, a corrida ainda é pequena, sendo o principal mercado as empresas de telefonia tradicional, com a substituição do backbone metálico das centrais telefônicas por fibra. A chegada da fibra à casa ou estabelecimento do usuário final, chamado de último quilômetro, ainda é uma meta a ser alcançada no longo prazo, se é que vai ser. Logo, a tão sonhada RDSI, ou ISDN (inglês), fica mais uma vez adiada. Desde a década de 80, esta vem sendo cortejada, mas difícil de ser conquistada. A pioneira efetivamente neste serviço é a antiga TELEMIG, empresa do Grupo TELEMAR, que oferece este serviço, mas somente para grandes empresas, cujo volume de informações e necessidades de facilidades telefônicas justificam. O seu custo ainda é muito elevado, proibitivo para o mercado SOHO, uso doméstico, da pequena e média empresa. Apesar de ainda pequena a utilização da fibra em relação ao cobre, onde é instalada, sua capacidade é rapidamente utilizada, já encontramos situações onde o tráfego começa a alcançar o seu limite. Isto normalmente acontece em função do mau dimensionamento, apenas substitui-se o cabo de cobre, esquecendo as possibilidades de crescimento. Já foi citada a máxima sobre consumo, “quanto mais se tem, mais se usa”. Para resolver isto a tecnologia em foco é a DWDM (DENSE WAVE-LENGHT DIVISION MULTIPLEXING), que realiza a multiplexação por comprimento de onda, transformando a luz em um feixe de cores, comprimento de ondas diferentes. Os comprimentos de onda proporcionam tráfego de dados, voz e imagem (vídeo), sobre uma única fibra óptica, onde cada um funciona como um canal separado transportando informações. O principal resultado é a multiplicação da capacidade de transmissão de uma fibra óptica. O mais interessante é que o DWDM teve seu desempenho melhor nas fibras comuns ao invés das novas de baixa dispersão. Este tipo de tecnologia permitirá que uma menor quantidade de fibra seja instalada, tornando o seu custo de utilização mais atraente e quem sabe finalmente tenhamos a famosa conquista. Esta tecnologia é o sonho de todos os usuários, por uma única fibra óptica, acessar com qualidade TV, IMAGEM, DADOS e SOM em casa e na empresa. De forma lenta, mas agora definitiva, algumas cidades estão neste caminho, como Tokyo onde as empresas de telecomunicações estão migrando para as redes de fibra até o usuário final. 74 Informações obtidas no site da ABTA, www.abta.com.br. Pedro Ismar Maia de Souza Junior 115 Tecnologia de Transmissão na rede elétrica A novidade “chocante”, em todos os sentidos, é o uso da malha de cabos para eletricidade, transmitindo voz, dados e imagens75. A utilização dos postes e torres de linhas de energia para passagem de cabos de dados e voz não é novidade, mas no mesmo fio que leva energia com qualidade comercial e grande escala, sim. Duas empresas, uma inglesa e outra canadense, acreditam nesta tecnologia e a aproximadamente 2 anos, já oferecem este serviço, sendo um dos locais piloto, áreas da cidade de Manchester, Inglaterra. Os técnicos descobriram como proteger os sinais digitais das fortes interferências oriundas do sistema elétrico, fazendo uso de freqüências mais altas que a da corrente elétrica. Alguns testes demonstraram que é possível atingir velocidades de até 1 Mbps por meio de uma única tomada elétrica. Nos testes mais recentes esta velocidade foi ampliada. A tecnologia utilizada, neste caso, é a DPL (Digital Power Line), onde um dispositivo é acoplado ao medidor de energia residencial, que separa os sinais, os dados e a eletricidade, e é conectado ao computador, via placa de rede. A conexão da subestação de energia com a Internet, também recebe outro dispositivo semelhante, que separa os sinais e envia o sinal digital (Internet), via um meio de transmissão separado, podendo ser fibra, cabo de cobre ou qualquer outro. Alguém pode lembrar que isto não é novidade para empresas de energia, já é feito a décadas para interligar subestações aos centros controladores, com uso de ondas portadoras (carrier analógico), mas com grandes limitações, que dificilmente se tornaria possível sua exploração comercial em larga escala. Em substituição ao analógico, já está disponível o carrier digital com velocidade máxima de 64 Kbps. Outras saídas já estão sendo implementadas com a compressão das informações para melhoria da performance. A segunda fase evolutiva destes dispositivos com tecnologia DPL, já estão em andamento, podendo utilizá-los para montar LAN’s domésticas ou empresariais. Imaginemos as possibilidades: voz; dados e imagem via malha elétrica. As empresas de energia nunca pensaram ser um dia provedor de serviço de comunicação e agora surge este novo horizonte. Pense na surpresa que é para as empresas de comunicação, que nunca imaginaram ter um concorrente como este, com uma malha maior e ainda por cima alugam o sistema de posteamento e/ou tubulações para passar os seus cabos de comunicação. O Brasil é um mercado promissor nesta área, pois a malha elétrica é maior que a malha de comunicação, principalmente em relação a de longa distância 76 e a área rural. De olho neste universo, temos empresas como a Siemens, Rad do Brasil e União Digital que já comercializam produtos com a função de injetar sinais de comunicação na rede elétrica77 de forma segura e sem ruídos, sendo algumas com capacidade de até 12 canais de voz com qualidade comercial, sem o efeito da “voz metálica”. Todavia temos alguns problemas, a falta de regulamentação envolvendo ANATEL78 e 79 ANEEL são impedimento burocrático. Os problemas graves são os técnicos, como falta de um padrão, a tecnologia DPL não está disponível aqui e mesmo se estivesse deve ainda ser “tropicalizada”, ou seja, adaptada às condições brasileiras. Além disto, você conhece as instalações elétricas da sua residência ou empresa onde deseja instalar uma rede ou conexão? Você confiaria dados da sua empresa a passar pela rede elétrica? A resposta a estas perguntas pode trazer resultados assustadores, pois temos um problema cultural e as condições das nossas instalações elétricas em certos locais são de arrepiar. O problema cultural é o mais fácil de contornar, mas o outro! Hoje, no Brasil já se tem algumas empresa utilizando esta tecnologia. Um grande hotel em São Paulo foi um dos pioneiros, principalmente aproveitando a sua facilidade de instalação e colocando à disposição dos seus clientes a Internet, como atrativo, em todos os quartos sem reforma geral, mas algumas alterações na parte de cabeamentos de energia são exigidas. 75 A imagem de CATV ainda depende de um melhor aperfeiçoamento da tecnologia para aumento da velocidade, mas já é possível a WEBTV. 76 Que se cuidem a EMBRATEL e a INTELIG. 77 Diferente da tecnologia DPL. 78 Agência Nacional de Telecomunicações. 79 Agência Nacional de Energia Elétrica. 116 Redes de Comunicação figura 59 Um lembrete importante é que numa casa a rede elétrica não é toda interligada, pois em muitas situações temos três fases, sendo que, cada uma atende uma região que não se interligam. Logo, é necessária a “conexão” entre as fases para que toda a residência tenha capacidade de comunicação. Isto normalmente é feito na saída do relógio para casa. Pedro Ismar Maia de Souza Junior 117 Tecnologias sem fio (WIRELESS) 80 figura 60 As tecnologias comentadas até agora, mostram a necessidade de uma infra-estrutura de cabeamento previamente montada ou a ser implantada. Este é um dos principais motivos utilizados pelos ávidos defensores da tecnologia sem fio. Necessita de pequena infra-estrutura, dependendo da situação, nenhuma, mas de uso imediato, argumento este utilizado pelos apressadinhos de plantão. Realmente uma grande facilidade, mas como se diz “esmola demais o santo desconfia” e deixa a tecnologia fragilizada. Quanto maiores as facilidades de acesso para o bem, também é proporcional para o mau. Logo, o uso de diversas formas de dificultar acabam sendo necessárias, diminuindo a performance geral da rede. Além disto, as velocidades de transmissão ainda são baixas em relação aos cabos, acima de 10 Gbps contra os 104 Mbps da 802.11n em fase final de certificação em 2007. A tecnologia sem fio vem ganhando mercado em função da falta de um sistema de cabeamento melhor dimensionado para demanda de usuários, problemas de gestão administrativa, monopólio, e outras que não necessariamente dependem da evolução tecnológica. A quebra do monopólio e a possibilidade do surgimento da concorrência, fez com que as empresas descobrissem o usuário final e concluíssem que este é a sua fonte de renda. Logo, a necessidade de ampliação de sua rede tornou-se fundamental, mas como fazê-lo com uma rede sub-dimensionada? Outra coisa que tem dado chance para as redes sem fios, está relacionado às empresas de construção civil, que não utilizam as normas de estruturação de cabos em função dos custos e ignorância em relação às normas. Passam a responsabilidade desta área para os usuários finais, que obviamente vão optar por redes baratas e sem transtornos. Não sou defensor do cabeamento de cobre, mas devemos entender o que move esse ambiente. Faço uso das tecnologias com ou sem fio, só que se faz necessário alguns esclarecimentos, bem como a retirada da venda dos olhos para um mundo que é bem mais amplo que simplesmente optar por uma ou por outra. Várias situações se apresentam com uso imperativo de rede sem fio. Imagine a seguinte situação: você é convidado a participar de um projeto para montar uma LAN. O seu cliente 80 Imagem da Linksys, divisão da Cisco. 118 Redes de Comunicação apresenta o local e você descobre que é uma edificação centenária, com afrescos nas paredes e o que é pior, a infra-estrutura existente mal comporta o sistema de energia. O que fazer? Outra situação, o seu cliente tem um “galpão” para exposições, feiras e o que mais você imaginar. O cliente dele é quem monta o local para um evento provisório, de acordo com os próprios desejos e necessidades, mas o seu cliente quer que uma LAN esteja disponível para qualquer situação. O que fazer? Foi necessário lançar mão de novas tecnologias, que tivessem características mais ágeis como implantação rápida em todos os níveis. Na comunicação por cabo, a rede externa, conhecida por “planta”, consome aproximadamente 70% do tempo, sendo seu período de maturação típico de 18 meses. A flexibilidade, modularidade e mobilidade são itens de extrema importância para tornar os sistemas mais eficientes e aumentar o faturamento. O prazo de 12 meses é muito longo, neste período várias mudanças podem ocorrer na área de cobertura da rede metálica planejada, sendo de custo elevado a sua alteração. Outra grande vantagem do “wireless” (sem fio) é a sua grande modularidade por demanda, ou seja, permite redimensionar de forma mais ágil a demanda que possa surgir durante um período de tempo ou por tempo indeterminado. Um exemplo, é o que vem acontecendo em todo o país com os tais carnavais fora de época e em locais que não têm estrutura para comportar a duplicação da demanda, por um curto espaço de tempo. Pode se fazer uso de centrais móveis. Um outro exemplo são as feiras, rodeios e etc. Então, um sistema que permite as características citadas acaba mudando o conceito do usuário com relação à sua empresa prestadora de serviços, bem como aumenta o faturamento da empresa, pois completa as ligações. Isto numa estrutura com uso de cabeamentos acaba se tornando muito oneroso e seu planejamento deve ser feito com antecedência. No final, é desejável uma estrutura que permita uma reavaliação constante, com mudanças rápidas e de baixo custo, aumentando seu faturamento e sua imagem perante o usuário. O investimento escalonado e por demanda é algo sonhado pelo administrador e pelo acionista da empresa. Esta característica permite um melhor planejamento dos recursos da empresa e possibilita também um retorno de capital em um menor prazo. O custo de manutenção deve ser reduzido. Quando a rede está em uso, um dos grandes problemas são os custos com a manutenção preventiva e corretiva. Nas redes com uso de cabos há a necessidade de um número maior de mão-de-obra, carros, equipamentos e etc. Estas devem ser estendidas também para áreas de administração e gerenciamento da rede. Mas nem tudo são flores com esta tecnologia, ela está mais sujeita aos problemas do meio onde vivemos, como por exemplo: descargas elétricas (raios), relevo, grandes distâncias, bem como outras extraterrestres, como explosões solares. As redes que têm estas características são as que não usam cabos para fazer a conexão do usuário com o sistema, conhecida como “wireless” (sem fio). Não são redes totalmente sem cabos, pois o backbone entre centrais, normalmente, é feito por fibra ou mesmo cabo metálico. Com o desenvolvimento de tecnologias de banda larga para a área de wireless (sem fio), as redes poderão tornar-se totalmente sem fio. A padronização nesta área já está a caminho, nos EUA quem trata deste assunto é o IEEE (Institute of Electrical and Electronis Engineers) 802.11 e sub_grupos, IEEE 802.15, IEEE 802.16 e na Europa o ETSI/RES10 (EUROPEAN TELECOMMUNICATIONS STANDARDS INSTITUTE) conhecido também por HIPERLAN (HIGH PERFORMANCE RADIO LAN). ELF (Extremely Low Frequency) VLF (Very Low Frequency) LF (Low Frequency) MF (Medium Frequency) HF (High Frequency) VHF (Very High Frequency) UHF (Ultra High Frequency) SHF (Super High Frequency) EHF (Extremely High Frequency) 300Hz até 3000Hz 3000Hz até 30000Hz 30000Hz até 300000Hz 300000Hz até 3000000Hz 3000000Hz até 30000000Hz 30000000Hz até 300000000Hz 300000000Hz até 3000000000Hz 3000000000Hz até 30000000000Hz 30000000000Hz até 300000000000Hz Tabela 29 Pedro Ismar Maia de Souza Junior 119 figura 61 Atualmente têm-se disponíveis no mercado, quatro tipos de tecnologia para transmissão de dados sem fio, SPREAD SPECTRUM, infravermelho, rádio-microondas e laser. A seguir, apresentaremos uma pequena abordagem sobre estes assuntos. Antes de fazermos um individualização nas tecnologias, é bom ter conhecimento do processo evolutivo e quem coordena o grupo de padronização e da tecnologia sem fio (wireless), hoje normalmente chamada de WiFi (wireless fidelity - fidelidade sem fios) erroneamente, pois esta é uma das padronizações e marca registrada pertencente à Wireless Ethernet Compatibility Alliance (WECA). Da mesma forma que temos as quatro divisões de redes, LAN, CAN, MAN e WAN, nas redes sem fio, temos algo bem semelhante, WPAN, WLAN, WMAN e WWAN, onde: WPAN – Wireless Personal Area Network – rede de área pessoal sem fio, restrita a uma pequena área de cobertura, quase doméstica. Também conhecida por alguns como SOHO (Small Office Home Office – escritórios pequenos escritórios domésticos). WLAN – Wireless Local Area Network – rede local sem fio, mais ampla que a anterior, restrita à uma localidade. WMAN - Wireless Metropolitan Area Network – rede metropolitana sem fio, com a abrangência de uma cidade. WWAN - Wireless Wide Area Network - rede de grandes área sem fio – rede com abrangência superior a metropolitana. 81 figura 62 Como pode ser notado na figura cada grupo do IEEE pesquisa uma área para efetiva definição e certificação de cada área das redes sem fio. A única ressalva é nem sempre o que é definido é rigorosamente respeitado. O Bluetooth é um exemplo, planejado, mas não implantado como imaginado. Hoje a área de PAN está muito mais para WI-FI (IEEE 802.11a/b/g/n) do que Bluetooth ou IEEE 802.15. A própria indústria criou esta situação. 81 Fonte Intel 120 Redes de Comunicação Na área de WLAN e WPAN temos algumas tecnologias, apresentado as mais usuais no Brasil, como: Padrão Taxa de Transmissão Uso 802.11 b/g 11 Mbps Extensão de LAN e SOHO 802.11 g 54 Mbps Extensão de LAN e SOHO 802.11 a/h 54 Mbps Padrão americano para redes de alta velocidade sem fio. HiperLAN/2 54 Mbps Padrão europeu para redes de alta velocidade sem fio. Bluetooth 1 Mbps Substituição de cabos de conexão entre os periféricos e as estações de trabalho, mais voltada para uma rede do tipo WPAN. Tabela 30 Itens de comparação entre as tecnologias acima: Item de comparação 802.11b/g 802.11a/h HiperLAN/2 Bluetooth Freqüência 2.4 GHz 5 GHz 5 GHz 2.4 GHz MAC CSMA/CA CSMA/CA Controle central TDMA/TDD Detecção de Colisão Modulação DSSS/OFDM OFDM OFDM com seleção dinâmica de canal FHSS Autenticação Sim Sim Sim Sim Criptografia 128-bit RC4 128-bit RC4 DES, 3DES 128-bit SAFER+ Roaming Sim Sim Sim Não Suporte a conexões a rede fixa Ethernet Ethernet Ethernet, IP, ATM, UMTS, FireWire, PPP Ethernet Gerenciamento 802.11 MIB 802.11 MIB HiperLAN/2 MIB Nenhum Controle da taxa de transmissão Adaptativo Adaptativo Adaptativo Tabela 31 Não Pedro Ismar Maia de Souza Junior 121 Outro detalhe importante são os protocolos utilizados na Internet. Um quadro a seguir apresenta um resumo de boa parte deles. Camada Protocolo 5.Aplicação HTTP, SMTP, FTP, SSH, RTP, Telnet, SIP, RDP, IRC, SNMP, NNTP, POP3, IMAP, BitTorrent, DNS, Ping ... 4.Transporte TCP, UDP, SCTP, DCCP ... 3.Rede IP (IPv4, IPv6), ARP, RARP, ICMP, IPSec ... 2.Enlace Ethernet, 802.11 WiFi, IEEE 802.1Q, 802.11g, HDLC, Token ring, FDDI, PPP, Frame Relay, 802.16, … 1.Física Modem, RDIS, RS-232, EIA-422, RS-449, Bluetooth, USB, ... Tabela 32 Tecnologia BLUETOOTH A tecnologia BLUETOOTH 82 teve o seu desenvolvimento em 1994, estimulada por um consórcio formado pelas empresas ERICSSON, NOKIA, INTEL, IBM e TOSHIBA. Este produto não veio para formar uma nova rede, aos moldes de uma WLAN, mas sim permitir pontos de acesso para equipamentos a curta distância sem fios. Na realidade o produto resultante da idéia é um chip, conhecido como chip bluetooth. A função deste é interconectar, de forma automática, qualquer equipamento com o referido chip, a uma velocidade de 1 Mbps, full-duplex e distância entre 1 e 100 metros, permitindo a troca de voz e dados, trabalhando na freqüência de 2,4 GHz, banda ISM (Industrial, Scientific and Medical) disponível mundialmente. Contudo, a maioria dos dispositivos alcança apenas 10 metros. Para 2008, está sendo anunciado o aumento da velocidade até 100Mbps para uma distância máxima de 15 metros. A determinação de quais aparelhos devem-se comunicar é feito via software, podendo ser de forma automática, ou seja, qualquer que seja o equipamento, a comunicação já é iniciada, ou de forma manual, na qual você determina os equipamentos com os quais quer manter comunicação por tempo indeterminado ou temporariamente. As principais conseqüências deste sistema é que você poderá trocar informações (voz e dados) entre quaisquer equipamentos que tiver as condições citadas, por exemplo, uma câmera digital e um micro; entre micros via telefone celular; uma caneta que escaneia e reconhece caracteres de texto para um micro; micros e impressoras; micro e um disco separado e muitas outras situações. A estimativa, bem otimista por sinal, de um instituto de pesquisa83, aponta que 79% dos dispositivos portáteis e mais de 200 milhões de PC’s iriam incorporar a tecnologia bluetooth até 2002. Isto se justificava em função do custo de U$5.00 (cinco dólares), ou seja, bem baixo para grande benefício, bem como, o baixo consumo de energia, com uma potência de transmissão de até 0,1 Watts. São definidos dois níveis de potência: um baixo que cobre a área pessoal dentro de uma sala; e um alto que pode cobrir uma área um pouco maior. A modulação utilizada é a FHSS (Frequency Hopping Spread Spectrum). O hopping rate é de 1600 hops por segundo através dos 79 canais em operação normal. Existem quatro hops de reserva usados para o setup das conexões. Para prevenir conflitos, cada rádio usa um único padrão de hopping. A topologia de rede permite conectar rádios para serem mestres ou escravos e suportar até sete conexões simultâneas para um ponto de acesso com uma taxa de transmissão de 1-Mbps. Seus canais assíncronos podem suportar: • Um link assimétrico com um downlink de 721-Kbps e um uplink de 56-Kbps; 82 Segundo a revista Computerworld, 25/10/99, pág. 38, o nome na realidade é sobrenome de um rei viking que unificou, em um determinado momento da história, a Suécia e a Dinamarca. 83 DATAQUEST 122 Redes de Comunicação • Um link simétrico com 432,6-Kbps em ambas as direções. Esta diferença de velocidade é devido ao overhead do protocolo. Os equipamentos que mais fizeram uso desta tecnologia foram os celulares e laptops. E com relação à segurança disso tudo? Esta preocupação é cabível, pois você está aberto a qualquer um que queira bisbilhotar o seu sistema. Por exemplo, alguém deseja saber o conteúdo dos seus arquivos e passa com um laptop ao seu lado ou na distância de até 10 metros, lê o conteúdo do seu disco e até pode formatá-lo. Para evitar problemas, os dispositivos bluetooth contam com recursos de segurança para garantir o sigilo das informações ou mesmo a falsificação da origem de mensagens. Dependendo do nível de segurança ou grau de paranóia, as transmissões podem ser criptografadas com chaves de 128 bits, ou superior, e exigir autenticação da origem dos dados. Além disto, ela é baseada no algoritmo Secure And Fast Encryption Routine – SAFER, cujo algoritmo foi elaborado para ser implementado em software, apresentando um baixo esforço computacional, ou seja, não sobrecarregando o equipamento, aumentam a efetiva taxa de transmissão de dados. Para os que pensam em futuro, esqueçam, isto já é real, sendo que em 2000 houve os primeiros lançamentos de produtos, ou seja, já passaram pelos testes. Entre eles tivemos os primeiros acessórios acoplados aos telefones celulares e computadores. Tecnologia UWB Ultra Wide Band (UWB), nome técnico é IEEE 802.15.3, é a tecnologia para transmissão de dados sem fios com velocidades entre 40 Mbps e 60 Mbps, podendo chegar, dependendo da situação, a 480 Mb/s. Indicada para conectividade de equipamentos a curta distância, máximo 10 metros, como em casas e transmissão de vídeo digital em ambientes fechados. Segundo as expectativas vem em parte substituir o Bluetooth. Normalmente utilizada para tecnologias de rádio onde a largura de banda é maior que 500 MHz, ou mais que 25% da freqüência central. Outro diferencial das tecnologias sem fio, é que trabalha em amplo espectro e faz transmissão por meio de rajadas de sinais. Esta combinação permite um menor consumo de energia e taxas de transmissão mais altas que a WI-FI. Características técnicas: • Frequência: 3,1 GHz até 10,6 GHz • Modulação: QPSK (MBOA) e BPSK/QPSK (DS) • Acesso múltiplo: TFI/OFDM e 3ª Geração CDMA • Duplex: TDD (Time Division Duplex) • Largura do canal: 528 MHz, 1,368 GHz e 2,736 GHz • Taxa de dados: 480 Mbit/s Nem tudo são flores, algumas desvantagens devem ser alertadas como: pouca imunidade a ruídos durante a transmissão; taxas muito altas difíceis de serem alcançadas, principalmente quando fala-se de 480 Mb/s; distância curta. Infravermelho Esta tecnologia já é utilizada a muito tempo, principalmente no controle de aparelhos à distância. Você se lembra do controle remoto da TV e outros equipamentos, pois bem, esta é a tecnologia. Contudo as velocidades das aplicações para transmissão de dados sem fio são muito baixas. As aplicações do infravermelho não se limitam às citadas, temos os periféricos como mouse e teclado sem fio, e transmissão de pequenas quantidades de dados entre dispositivos móveis como PDAs, celulares e algumas calculadoras. Além da limitação da velocidade outro problema é que, para que haja a comunicação efetiva, os dois equipamentos devem estar se enxergando, ou seja, no mesmo campo de visão para que aconteça a troca de luz infravermelha entre eles. Existe a possibilidade de colocá-los no mesmo Pedro Ismar Maia de Souza Junior 123 campo de visão com uso de espelhos, facilitando algumas curvas. Mas de qualquer forma, caso alguma coisa entre no caminho, adeus comunicação. Tecnologia ZigBee O grupo 802.15 se refere às redes do tipo WPAN, restrito as localidades internas de uma área como prédios, casas e indústrias, com uma abrangência pequena. O ZigBee, apelido do grupo 802.15.4 veio para trabalhar nesta área. O diferencial deste com o Bluetooth é o seu baixo consumo e alcance reduzidíssimo para 10 metros, ou seja, células com raio de 10 metros. Contudo, esta tecnologia pode chegar maiores distâncias fazendo retransmissão entre aparelhos celulares. Ainda em regulamentação, poderá ser muito interessante nas automações de residências ou prédios. Tecnologia WIFI Contração de WIreless FIdelity, é uma das tecnologias mais comentadas do momento, como já foi enunciada, é voltada para uma WLAN e o grupo de padronização é o IEEE 802.11 e os seus subgrupos. A WLAN é uma rede local sem fio, com pequena abrangência física, mas neste caso pode haver uma grande mistura de redes, pois o ar é livre, e as faixas de freqüência, apesar de padronizadas, já têm muitas utilizações. No caso da WIFI, atualmente trabalhando na faixa de freqüência de 2,4 GHz, algumas fontes de ruído acabam interferindo, como: forno de micro ondas, telefones sem fio, sistema luz por controle e outros. Além disto, outro fator atrativo é sua simplicidade de uso e de instalação. Tornou-se muito comum fora do uso doméstico, em cyber cafés, aeroportos, lanchonetes, faculdades, shoppings e pequenas empresas, permitindo a popularização da comunicação, alavancando a venda de notebooks, celulares mais inteligentes e uma série de equipamentos portáteis. Aos poucos está entrando nas casas, aumentando ainda mais o contingente de usuários. Existe uma expectativa que esta mesma tecnologia faça o interfaceamento com outras como a WIMAX. Por ser muito popular, não é definitiva e não significa que é a melhor e pode ser aplicada em qualquer situação. Na realidade ela veio para contribuir como mais uma opção de conectividade. A seguir será apresentada uma cronologia e resumo das principais tecnologias padronizados pelo grupo IEEE 802.1184 e 802.16. Cronologia • • • • 84 1989: o Federal Communications Commission (FCC), órgão americano responsável pela regulamentação do uso do espectro de freqüências, autorizou o uso de três faixas de freqüência; 1990: o Institute of Electrical and Electronics Engineers (IEEE) instaurou um comitê para definição de um padrão para conectividade sem fio; 1997: após sete anos de pesquisa e desenvolvimento, o comitê de padronização da IEEE aprovou o padrão IEEE 802.11; nessa versão inicial, as taxas de transmissão nominal atingiam 1 e 2 Mbps; 1999: foram aprovados os padrões IEEE 802.11b e 802.11a, que usam as freqüências de 2,4 e 5 GHz e são capazes de atingir taxas nominais de transmissão de 11 e 54 Mbps, respectivamente. O padrão 802.11b, apesar de atingir taxas de transmissão menores, ganhou fatias maiores de mercado do que 802.11a; as razões para isso foram basicamente duas: primeiro, as interfaces 802.11b eram mais baratas do que as 802.11a e, segundo, as implementações de 802.11b foram lançadas no mercado antes do que as implementações de 802.11a. Além disto, nesse ano foi criada a Wireless Ethernet Compatibility Alliance (WECA), Matéria tem origem parcial na Wikipédia, a enciclopédia livre. 124 • • • • • • • Redes de Comunicação que se organizou com o objetivo de garantir a interoperabilidade entre dispositivos de diferentes fabricantes; 2000: surgiram os primeiros hot spots, que são áreas públicas onde é possível acessar a Internet por meio das redes IEEE 802.11. A WECA lançou o selo Wireless Fidelity (Wi-Fi) para atestar a aderência dos produtos às especificações; mais tarde o termo Wi-Fi tornou-se um sinônimo de uso abrangente das tecnologias IEEE 802.11; 2001: a companhia americana de cafeterias Starbucks implementou hot spots em sua rede de lojas. Os pesquisadores Scott Fluhrer, Itsik Mantin e Adi Shamir demonstraram que o protocolo de segurança Wired Equivalent Privacy (WEP) é inseguro; 2002: a WECA passou a se chamar Wi-Fi Alliance (WFA) e lançou o protocolo Wi-Fi Protected Access (WPA) em substituição ao protocolo WEP; 2003: o comitê de padronização da IEEE aprovou o padrão IEEE 802.11g que, assim como 802.11b, trabalha na freqüência de 2,4 GHz, mas alcança até 54 Mbps de taxa nominal de transmissão. Aprovou também, sob a sigla IEEE 802.11f, a recomendação de práticas para implementação de handoff; 2004: a especificação 802.11i aumentou consideravelmente a segurança, definindo melhores procedimentos para autenticação, autorização e criptografia; 2005: foi aprovada a especificação 802.11e, agregando qualidade de serviço (QoS) às redes IEEE 802.11. Foram lançados comercialmente os primeiros pontos de acesso trazendo préimplementações da especificação IEEE 802.11e; 2006: surgiram as pré-implementações do padrão 802.11n, que usa múltiplas antenas para transmissão e recepção, Multiple-Input Multiple-Output (MIMO), atingindo taxa nominal de transmissão de até 600 Mbps. Padronização da Indústria 802.11a Chega a alcançar velocidades de 54 Mbps dentro dos padrões da IEEE e de 72 a 108 Mbps por fabricantes não padronizados. Esta rede opera na freqüência de 5 GHz e inicialmente suporta 64 utilizadores por Ponto de Acesso (PA). As suas principais vantagens são a velocidade, a gratuidade da freqüência que é usada e a ausência de interferências. A maior desvantagem é a incompatibidade com os padrões no que diz respeito a Access Points 802.11 b e g, quanto a clientes, o padrão 802.11a é compatível tanto com 802.11b como 802.11g na maioria dos casos. Opera numa banda de freqüência de 5 GHz UNII (Unlicensed National Information Infrastructure). A potência máxima especificada é de 50mW para produtos operando em 5,15-GHz até 5,25-GHz, 250mW para produtos operando em 5,25-GHz até 5,35-GHz e de 800mW para 5,725GHz até 5,82-GHz (tipicamente para aplicações em áreas abertas). Diferente dos padrões IEEE 802.11b/g, o IEEE 802.11a não usa o padrão DSSS. Ao contrário, utiliza o OFDM que opera mais facilmente em ambientes de escritórios. 802.11b Alcança uma velocidade de 11 Mbps padronizada pelo IEEE e uma velocidade de 22 Mbps, oferecida por alguns fabricantes não padronizados. Opera na freqüência de 2.4 GHz. Inicialmente suporta 32 utilizadores por ponto de acesso. Um ponto negativo neste padrão é a alta interferência tanto na transmissão como na recepção de sinais, porque funcionam a 2,4 GHz equivalentes aos telefones móveis, fornos microondas e dispositivos Bluetooth. Os aspectos positivos são o baixo preço dos seus dispositivos, largura de banda gratuita bem como a disponibilidade gratuita em todo mundo. Utilizam a banda ISM (Industrial, Scientific and Medical band). Os canais de rádio freqüência usam a modulação DSSS (Direct Sequence Spread Spectrum), permitindo taxas com velocidade de 11Mbps até 50 metros de distância. 802.11d O padrão IEEE 802.11d foi desenvolvido para áreas fora dos chamados cinco grandes domínios regulatórios (EUA, Canadá, Europa, Japão e Austrália). O 802.11d tem um frame estendido que inclui campos com informações dos países, parâmetros de freqüência e tabelas com parâmetros. Pedro Ismar Maia de Souza Junior 125 802.11e O 802.11e agrega qualidade de serviço (QoS) às redes IEEE 802.11. Logo após a sua especificação, foram lançados comercialmente os primeiros pontos de acesso trazendo préimplementações da especificação IEEE 802.11e. Em suma, 802.11 permite a transmissão de diferentes classes de tráfego, além de trazer o recurso de Transmission Oportunity (TXOP), que permite a transmissão em rajadas, otimizando a utilização da rede. Na verdade um grupo foi criado para desenvolver este padrão, o Task Group, que tinha como principal objetivo desenvolver os aspectos de segurança e qualidade de serviço (QoS) para a sub-camada MAC. Mais tarde as questões de segurança foram atribuídas ao Task Group 802.11i, ficando o 802.11e responsável por desenvolver os aspectos de QoS. O QoS deve ser adicionado às redes WLANs para permitir o uso VoIP. Para o ambiente doméstico, deverá suportar voz, vídeo e dados. 802.11f O padrão IEEE 802.11 especifica a subcamada MAC e a camada física para as WLANs e define os princípios básicos da arquitetura da rede, incluindo os conceitos de access points e dos sistemas distribuídos, ou seja, recomenda prática de equipamentos de WLAN para os fabricantes de tal forma que os Access Points (APs) possam interoperar. Define o protocolo IAPP (Inter-Access-Point Protocol). Na realidade o IEEE 802.11f define as recomendações práticas, mais que os padrões. Estas recomendações descrevem os serviços dos access points (SAP), as primitivas, o conjunto de funções e os protocolos que deverão ser compartilhados pelos múltiplos fornecedores para operarem em rede. 802.11g Baseia-se na compatibilidade com os dispositivos 802.11b e oferece uma velocidade de 54 Mbps. Funciona dentro da frequência de 2,4 GHz. Tem os mesmos inconvenientes do padrão 802.11b (incompatibilidades com dispositivos de diferentes fabricantes). As vantagens também são as velocidades). Usa autenticação WEP estática. Torna-se por vezes difícil de configurar, como Home Gateway devido à sua freqüência de rádio. Tecnicamente o IEEE 802.11g prevê a especificação do MAC (Médium Access Control) e da camada física (PHY). A camada física será uma extensão do IEEE 802.11b com uma taxa de transmissão de 54-Mbps usando a modulação OFDM (Orthogonal Frequency Division Multiplexing). A especificação IEEE 802.11g é compatível com a especificação IEEE 802.11b. Usando um protocolo estendido, o 802.11g permite o uso misto da rede. Esta característica de uso misto permite que equipamentos que usam o 802.11b operando em 11-Mbps possam compartilhar a mesma rede com os novos equipamentos operando em 54-Mbps. Isso permitirá a migração sem impacto das redes de 11-Mbps para as redes de 54-Mbps. Em 2007 até o início de 2008 é a tecnologia mais utilizada, sendo seu hardware instalado de fábrica na maioria dos notebooks vendidos no mundo, o que tornou seu custo muito baixo. Mas já estamos em via de troca de tecnologia para IEEE 802.11n. 802.11h Versão do protocolo 802.11a (Wi-Fi) que vai ao encontro de algumas regulamentações para a utilização de banda de 5 GHz na Europa. O padrão 11h conta com dois mecanismos que otimizam a transmissão via rádio: a tecnologia TPC (Transmit Power Control), permite que o rádio ajuste a potência do sinal de acordo com a distância do receptor; e a tecnologia DFS (Dynamic Frequency Selection), que permite a escolha automática de canal, minimizando a interferência em outros sistemas operando na mesma banda. 802.11i O grupo inicial, Task Group IEEE 802.11i, foi criado para melhorar as funções de segurança do protocolo 802.11 MAC. Porém, com a mudança de política citada no 802.11e, o grupo foi chamado de Enhanced Security Network (ESN). O foco do ESN é unificar todos os esforços para melhorar a segurança das WLANs. Sua visão consiste em avaliar os seguintes protocolos: • • Wired Equivalent Protocol (WEP) • • Temporal Key Integrity Protocol (TKIP) 126 Redes de Comunicação • • • Advanced Encryption Standard (AES) • IEEE 802.1x para autenticação e segurança O grupo de trabalho 802.11i vem trabalhando na integração do AES com a subcamada MAC, uma vez que o padrão até então utilizado pelo WEP e WPA. Percebendo que o algoritmo RC4 têm falhas para as futuras necessidades, o grupo de trabalho 802.11i está trabalhando na integração do AES dentro da subcamada MAC. O AES segue o padrão do DES (Data Encryption Standard). Como o DES, o AES usa criptografia por blocos. Diferente do DES, o AES pode exceder as chaves de 1024 bits, reduzindo as possibilidades de ataques. Logo, seu principal benefício é sua extensibilidade permitida, porque se uma falha é descoberta numa técnica de criptografia usada, o padrão permite facilmente a adição de uma nova técnica sem a substituição do hardware. 802.11j Diz respeito às bandas que operam nas faixas 4.9GHz e 5GHz, disponíveis no Japão. 802.11k Possibilita um meio de acesso para que o Access Points (APs) possa transmitir dados de gerenciamento. O IEEE 802.11k é o principal padrão da indústria que está em desenvolvimento e permitirá transições transparentes do Conjunto Básico de Serviços (BSS) no ambiente WLAN Esta norma fornece informações para a escolha do melhor ponto de acesso disponível que garanta o QoS necessário. 802.11n Em fase final de homologação. Tem sua largura de banda de 104Mbps e opera nas faixas de 2,4Ghz e 5Ghz. Promete ser o padrão wireless para distribuição de mídia, pois oferecerá, através de configurações MIMO (Multiple Input, Multiple Output), taxas mais altas de transmissão (até 600 Mbps), maior eficiência na propagação do sinal e ampla compatibilidade reversa com os demais protocolos. O 802.11n atende tanto às necessidades de transmissão sem fio para o padrão HDTV, como de um ambiente altamente compartilhado, empresarial ou não. Nos próximos dois anos, 2008 e 2009, deve ser a tecnologia dos olhos do mundo, pelo menos por enquanto. Alguns fabricantes já colocaram no mercado produtos com esta especificação. 802.11p Utilizado para implementação veicular. 802.11r Padroniza o hand-off ou roaming rápido, um cliente wireless se reassocia quando estiver se locomovendo de um ponto de acesso para outro na mesma rede. 802.11s Padroniza "self-healing/self-configuring" nas Redes Mesh (malha). 802.11t Normas que provêm métodos de testes e métricas. 802.11u Interoperabilidade com outras redes móveis/celular. 802.11v É o padrão de gerenciamento de redes sem fio para a família IEEE 802.11, mas ainda está em fase inicial de propostas. O Task Group “v” do IEEE 802.11 (TGv), grupo encarregado de definir o padrão 802.11v, está trabalhando em um aditivo ao padrão 802.11 para permitir a configuração de dispositivos clientes conectados à redes 802.11. O padrão pode incluir paradigmas de gerência similares aos utilizados em redes celulares. Pedro Ismar Maia de Souza Junior 127 HiperLAN/2 Desenvolvido pelo Instituto Europeu de Padrões de Telecomunicações (ETSI – European Telecommunications Standards Institute), o HiperLAN/2 é uma especificação de wireless LAN (WLAN) para operar até 54 Mbps, que pode ser utilizada em várias redes, incluindo as redes 3G (celulares GSM), redes ATM e redes baseadas em IP. O padrão prevê o uso de dados, voz e vídeo. A especificação inclui o QoS, fundamental para o transporte em redes determinísticas. Similar ao 802.11a o HiperLAN/2 opera em 5-GHz utilizando a modulação OFDM. Sua subcamada MAC é diferente do padrão 802.11a. 802.16 Redes Municipais sem fio (WMAN), com forte desenvolvimento na tecnologia WIMAX. Tabela resumo dos principais padrões do mercado Padrão Frequências Técnica de Modulação Taxa de Dados 802.11b 2400-2483,5 MHz DSSS até 11 Mbps DSSS, OFDM até 54 Mbps 802.11g 802.11a 5150-5350 MHz 5470-5725 MHz 5725-5850 MHz OFDM até 54 Mbps 802.11n 2,4GHz e 5GHz OFDM até 104Mbps Tabela 33 128 Redes de Comunicação Modo de Operação As redes WLAN basicamente operaram de dois modos, obedecendo a infra-estrutura com maior alcance e a comunicação ponto-a-ponto (peer-to-peer) para distâncias curtas. O modo de infra-estrutura trabalha semelhante à rede de celulares, onde áreas geográficas pré determinadas (células) são providas de uma antena de acesso à rede (ponto de acesso ou access point). Toda comunicação se desenvolve tendo como foco o ponto de acesso, que permite o acesso das estações aos serviços de rede. figura 63 A segunda forma de operar é a comunicação ponto-a-ponto, onde dois ou mais terminais interagem por meio das suas próprias placas de comunicação instaladas no seu equipamento. Como estas “antenas” têm baixa potência, acaba permitindo a comunicação somente em curtas distâncias e sem a necessidade de um ponto de acesso. figura 64 Pedro Ismar Maia de Souza Junior 129 Métodos de Modulação Como pôde ser observado no que já foi apresentado, as duas modulações básicas, se baseiam na modulação por espectro de dispersão (SSM – Spread Spectrum Modulation), permitindo a máxima utilização dos canais da freqüência de rádio, que são: Direct Sequence Spread Spectrum (DSSS); e Orthogonal Frequency Division Multiplexing (OFDM). Para o Bluetooth a modulação é o Frequency Hopping Spread Spectrum (FHSS). A SPREAD SPECTRUM é uma tecnologia mais eficiente ao atravessar obstáculos, pois utiliza freqüências menores. Mas isto não é 100% garantido, sendo que o ideal é a visada85 direta. Alguns sistemas só funcionam com visada direta completamente limpa, exigindo condições de instalação que muitas vezes não são possíveis, em função da planta predial, distribuição das edificações e até da topologia da cidade. Existem alguns pontos críticos no desenvolvimento de sistemas baseados no SPREAD SPECTRUM, sendo importante os seguintes: • • Equipamentos com processamento cada vez mais rápido, pois à medida que os códigos se tornam mais eficientes, os processadores precisam ser mais rápidos, permitindo que as seqüências longas sejam realizadas em tempo real; O sincronismo entre os pontos de comunicação é muito importante na transferência de dados, principalmente nas fases de obtenção do sinal no início da transmissão e manutenção do mesmo durante a comunicação, ou seja, precisa ser estabelecido o mais rápido possível e mantido até o encerramento da comunicação. Existem dois tipos principais de SPREAD SPECTRUM, a FREQUENCY HOPPING SPREAD SPECTRUM (FHSS) e a DIRECT SEQUENCE SPREAD SPECTRUM (DSSS). Os aparelhos com FHSS trabalham com menos potência que a outra técnica, diminuindo seus custos, tamanho e tempo de bateria. Em contra partida a DSSS oferece velocidades maiores que 2 Mbps, mas têm problemas com interferências. Direct Sequence Spread Spectrum (DSSS) O DSSS é o espalhamento espectral por sequência direta, ou seja, modula os dados através da quebra da seqüência (chipping) que faz uso de uma seqüência de 11 bits. Esta seqüência é chamada de código de Barker que tem uma propriedade matemática ideal para modulação de rádio freqüência. A modulação utiliza operações OR (XOR) com o código para gerar uma série de objetos de dados chamados chips (que não tem nada a ver com microchips de hardware). A modulação do sinal de rádio utiliza essencialmente a alteração da fase do sinal como principal chave de modificação da onda (modulação). O uso mais frequente é da modulação QPSK (Binary Phase Shift Keying) ou QPSK (Quadrature Phase Shift Keying), dependendo da velocidade em bits por segundo. A QSPK, como o nome indica, utiliza quatro fases (0, 90, 180 e 270 graus). Todavia, as velocidades ainda eram baixas, sendo que para aumenta-la, o código Barker foi substituído pela seqüência Complementary Code Keying (CCK), utilizando a modulação QPSK. Em função das suas características, a modulação DSSS (com CCK associada a QPSK) substituiu a FHSS que é utilizada no Bluetooth. A Federal Communication Commission (FCC), muito conhecida nas caracterizações das placas de rede, especifica 11 canais para uso do DSSS em 2,4 GHz, mas com potência menor que o FHSS. Orthogonal Frequency Division Multiplexing (OFDM) Um dos problemas do DSSS é que obstáculos dificultam a troca de mensagens, diminuindo a taxa de transmissão efetiva. Para resolver este problema é utilizada a técnica de multiplexação, no caso por divisão de freqüência ortogonal (OFDM), que não passa de uma forma de 85 Uma de frete para outra sem nada no meio interrompendo. 130 Redes de Comunicação modular com múltiplas portadoras ao mesmo tempo. Para altos volumes de dados, o canal de transmissão é dividido em vários sub-canais, cada um com uma portadora independente. O OFDM é chamado de COFDM (coded OFDM), que por sua vez divide uma portadora de alta velocidade em várias com portadores de mais baixa velocidade, sendo que todas transmitem em paralelo. Então, cada portadora de alta é de 20 MHz e possui 52 sub-canais de aproximadamente 300 KHz. Destes 52 sub-canais, quatro são para correção de erros e manutenção do sinal de freqüência e o restante (48) são para os dados. Para baixas velocidades, o BPSK é usado para codificar 125 Kbps por canal de dados, resultando em 6000 Kbps, ou 6-Mbps. Usando QPSK, o montante de dados codificados por canal dobra para 250 Kbps, resultando em 12-Mbps. Utilizando 16 níveis o QAM (Quadrature Amplitude Modulation) pode codificar 4 bits (24 = 16) atingindo uma taxa de transmissão de dados de 24-Mbps. Para taxas de transmissão de 54-Mbps são utilizados 64 níveis de codificação de símbolos, que codifica 8 ou 10 bits por Hertz. Equipamentos de rede Os equipamentos de rede para tecnologia sem fio basicamente são dois: o ponto de acesso; e a placa de rede com antena (rádio). O ponto de acesso pode comportar outros serviços, mas normalmente é uma ponte (bridge) entre a rede sem fio e o restante da rede com seus serviços. Este restante pode utilizar cabo ou não. Ponto de acesso ou Access Point Este é um receptor e transmissor de rádio transferindo os dados para a rede e da rede, ou seja, um concentrador de comunicação semelhante a um hub ou switch tradicional. Além disto, pode ter a função de um roteador, principalmente para acesso à Internet, prestando também serviço de DHCP (Dynamic Host Configuration Protocol) e fazendo a tradução de endereços internos da rede, NAT (Network Address Translation), quer dizer, um único endereço para rede externa (IP) compartilhado por vários terminais internos. Outro serviço é o roaming, onde um usuário se move de um ponto de acesso a outro sem perda de conexão. Um ponto de acesso tem alcance em torno de 50 metros podendo chegar a 100 metros, dependendo do ambiente, com ou sem paredes, interferências e potência da antena. Esta última pode ser configurada via software ou hardware (firmware). Cuidado, isto pode danificar o equipamento se configurado erroneamente. Um grande problema da freqüência de 2,4 GHz é que vários equipamentos domésticos a utilizam, como pro exemplo: microondas, telefones sem fio e alguns sistemas de iluminação. Em locais onde o sinal é fraco, estas interferência são mais notadas, além dos erros com necessidade de retransmissão. Fique atento quando alguém fizer uso de um destes equipamentos ao mesmo tempo que a transmissão de dados, verifique se há perda de performance. A tecnologia MIMO (Multiple Input Multiple Output), pronuncia-se “mai-mo”, ultrapassa a barreira dos 100Mbps em transmissões wireless. A MIMO utiliza múltiplas antenas para transmissão e recepção no intuito de melhorar o desempenho. Quando dois transmissores e dois ou mais receptores são usados, dois canais de transmissão podem ser transmitidos duplicando a taxa de transferência de dados, além de aumentar a distância entre os equipamentos. O padrão IEEE 802.11n utiliza a tecnologia MIMO que pode duplicar a taxa de transmissão de 54Mbps dos padrões 802.11a e 802.11g para 108Mbps. Várias são as vantagens de se utilizar múltiplas antenas ao invés de uma. A terminologia é “M” para Múltiplo, “S” para única, “I” para input e “O” para output. Entretanto, os termos input e output são relativos às transmissões no ar e não aos equipamentos. Essa notação particular, múltiplos inputs (entradas) significa que múltiplos transmissores enviam múltiplos fluxos de dados no ar; múltiplos outputs (saídas) significa que múltiplos receptores estão recebendo múltiplos fluxos de dados através do ar. Pedro Ismar Maia de Souza Junior 131 A figura mostra as formas possíveis de transmissão e recepção utilizando a tecnologia de múltiplas transmissões e recepções. figura 65 Existe uma quarta forma que é a tradicional, uma antena transmissora para uma antena receptora, conhecida como SISO (Single Input Single Output). Caso você esteja numa região de grande quantidade de redes sem fio, você pode configurar o canal que quer utilizar, deixando a configuração default ou de fábrica para os outros, lógico isto dependendo do equipamento e tecnologia que você está utilizando. Placa de rede do usuário Todo equipamento de informática que quiser utilizar a tecnologia sem fio, tem que ter uma placa de rede, que nada mais é do que um sistema receptor e transmissor de rádio, trabalhando com as mesmas freqüências, modalidade de modulação e sistema de segurança. Estes cartões ou placas de rede têm uma antena de baixa potência para comunicação com o ponto de acesso. Além do driver do cartão, fundamental para o funcionamento, alguns acompanham softwares para detecção de redes e scans de sinal de rede, indicando a potência em que estão os sinais. Como o sinal é livre, sem direcionamento, alguns usuários colocaram a antena de uma placa dentro de uma lata de batata frita, que tem uma material interno que permite o isolamento ou confinamento do sinal e fazem deste objeto um direcionar de sinal, permitindo verificar onde a rede está localizada. Eles marcam o chão com sinais que indicam como é a situação da rede, sinal aberto, sem segurança e outras indicações. Isto hoje tem dois problemas: • O sinal livre para entrar na rede pode ser uma isca para te pegar. Cuidado com vírus e outros softwares para roubo de informações. Esmola demais o santo desconfia. Proteja-se; • Hoje, em certos países utilizar a Internet de outros sem autorização é considerado crime. Na Inglaterra em 2007 dois espertinhos foram processados e considerados culpados. Imagine se a moda pega; 132 Redes de Comunicação figura 66 Segurança Atualmente são duas as forma de dar algum tipo de segurança, a WEP (Wired Equivalency Privacy), protocolo de segurança que criptografa os dados enviados e recebidos em uma conexão sem fios; e WPA (Wi-Fi Protected Access), um protocolo de segurança com recursos adicionais de criptografia de informações e autenticação de usuários para redes sem fio. Um pouco mais seguro que o WEP. Evite usar chaves WEP de 64 bits, pois ele pode ser quebrado via força bruta caso seja possível capturar uma quantidade razoável de pacotes da rede. As chaves de 128 bits são um pouco mais seguras, embora também estejam longe de ser inquebráveis. Em termos se segurança, o WPA está à frente, mas pode trazer problemas de compatibilidade com algumas placas e drivers. Outra forma de aumentar a segurança é a utilização de filtros que permitirão a identificação do endereço único da placa de rede, endereço MAC (Media Access Control – Controle de acesso ao meio). Na área de segurança só existe uma certeza, você pode ser invadido dependendo da quantidade de obstáculos que você constrói para impedir a invasão e do tempo que o invasor tem para quebrá-los. Tecnologia WIMAX WIMAX (Worldwide Interoperability for Microwave Access ou Interoperabilidade Mundial para Acesso em Microondas) o que é isto? É um padrão de tecnologia sem fio internacional estabelecido por uma série de parceiros comerciais; os quais fundaram um grupo para discussão e desenvolvimento da tecnologia, www.wimaxforum.org, aos moldes do WiFi (WiFi Alliance), mas que está sendo padronizado pelo IEEE 802.16, permitindo a interoperabilidade e compatibilidade entre os equipamentos que seguirem o padrão. Este padrão teve início em 2001, mas seu grande impulso se deu em 2003. Em linhas gerais a tecnologia Wimax pode ser considerada uma evolução da WiFi, mas somente na filosofia. Ela tem características básicas onde as transmissões não precisam de visada direta (NLOS – Non Line Of Sight – sinal não está em linha direta), ou seja, pode ter obstáculos no caminho entre os transmissores e receptores, trabalham dentro da faixa de freqüência de 2 GHz e 11 GHz e adotam células que podem estar interligadas por cabos. Pedro Ismar Maia de Souza Junior 133 Tabela Cronológica 86 IEEE 802.16 IEEE 802.16c Dezembro de 2001 Dezembro de 2002 Interoperabilidade 10-66 GHz Linha de visada Até 34 Mbps (canalização de 28 MHz) IEEE 802.16a Janeiro de 2003 IEEE 802.16d 1º Trimestre de 2004 WIMAX 2-11 GHZ Modificações na Sem linha de visada 802.16a e interoperabilidade Até 75Mbps (canalização de 20 MHz) Tabela 34 IEEE 802.16e 2006 Mobilidade Nomândica 802.11/16 Implementação A figura abaixo, já foi utilizada antes e podemos abstrair como células Wimax a planta de cobertura que tem a função de cobrir toda área municipal. Não se esqueça da figura bem anterior, que mostra as áreas de atuação de cada rede e o IEEE 802.16 corresponde justamente a WMAN (rede sem fio com abrangência municipal). figura 67 Então quando a rede Wimax é acessada, uma torre envia o sinal para várias outras espalhadas e, estas, multiplicam o sinal que chegar ao receptor. A idéia é cobrir todo o acesso inclusive o último quilômetro, até o usuário final. O raio típico de uma célula fixa é de 3 a 10 Km com velocidades de até 40 Mbps por canal. Para acesso móvel, ou seja, o hardware estará se movendo, uma célula tem raio de até 3 KM e velocidade de até 15 Mbps.87 No Brasil, o sistema será implantado em três etapas, sendo que já foram cobertas as duas primeiras. Veja: Etapa 1, quando todos terão acesso à rede a partir de pontos fixos (antenas de recepção em locais pré-determinados em prédios, postes e outros). Etapa 2, desperta um interesse maior, quando da casa do usuário, fazendo uso de uma antena interna, semelhante a um modem externo ou antena parabólica de TV doméstica, o acesso será realizado. Você já está pensando em abandonar o sistema ADSL, né? Calma, ainda leva um tempinho. É o padrão 802.16d aprovado em 2004. Etapa 3 o paraíso? Por enquanto tudo é estático, você pode acessar de qualquer lugar, mas sem mobilidade, sem sair de onde está. Nesta última etapa você ganha mobilidade, semelhante ao celular, você pode estar andando, de carro, ônibus, trem ou qualquer outro meio de transporte e continua conectado. Mas ninguém anda de skate com micro, mas e com um PALM? Use a imaginação. Não esqueça que tudo isto deve estar dentro à área de cobertura das antenas. É o padrão 802.16e aprovado em 2006. 86 87 Fonte site www.teleco.com.br site http://www.wimaxforum.org/technology/ (04/09/2007) 134 Redes de Comunicação Mais dois grupos estão integrados a padronização no IEEE. O grupo 802.16f e 802.16g, que estão encarregados das interfaces de administração da operação fixa e móvel respectivamente. Modulação Como já foi dito, o sistema não precisa de visada direta, mas quanto mais prédios, morros e obstáculos em geral, menor será a velocidade e o alcance do sinal. Existem mais alguns problemas, em frequências maiores o problema de interferência da chuva e, nem todas as faixas de frequências estão livres, são as faixas licenciadas. Já foi dectado que em alguns países determinadas frequências não poderão ser utilizadas. O sistema de modulação apresenta 3 variantes, que incidem diretamente na camada ou nível físico (PHYsical Layer): single carrier (portadora única); OFDM carrier-256; e OFDMA carrier-2048. O mais utilizado é OFDM carrier-256. Algo interessante é o sistema de negociação de performance e alcance de sinal. Caso um usuário esteja numa distância em que o sinal seja fraco ou tenha muitos obstáculos, a estação de rádio base negocia uma modulação de maior ordem, por exemplo: 64 QAM (Quadrature Amplitude Modulation) para uma capaciddade de transmissão menor, como 16 QAM ou QPSK (Quadature Phase Shift Keying). A performance diminui, mas o sinal alcança maiores distâncias. Antena Tradicional (Intel) Antena na cidade de Parintins88 figura 68 88 Cidade do estado do Amazonas – Foto da Revista IDGNow Pedro Ismar Maia de Souza Junior 135 Tecnologia Wireless Mesh Networks (WMN) Figura 69 O desenho acima ilustra muito bem o que é a rede mesh. Esta é baseada em nós e roteadores onde, um nó pode exercer dupla função. Com a estrutura tipicamente montada para uma WMAN (rede sem fio metropolitana, em cidades), uma mensagem pode ser encaminhada por diversos caminhos, o que mais convier naquele momento, ou para aquele tipo de mensagem. É uma estrutura mais cara, apesar de utilizar roteadores sem fio, pois temos caminhos redundantes, necessitando melhor sistema de gerenciamento de rotas, o que obriga maior processamento, mas é muito mais segura. O sistema de roteamento utiliza o protocolo OLSR (Optimized Link State Routing Protocol) em modo ad-hoc, que faz uma varredura dos diversos roteadores que estão ao seu alcance, disponíveis, montando uma tabela dinâmica, onde a rota selecionada parte de critérios préestabelecidos, alguns como: velocidade, rapidez, mais eficiência, menor perda de pacote. Esta varredura é feita centena de vezes por segundo, com transparência total para o usuário. Este protocolo apesar de ser considerado como pró-ativo, tem como característica um overhead de rede alto, aumento de pacotes de controle, através do replicamento de tabelas para outros roteadores já atualizadas, é conhecido como sistema de inundação. Para minimizar este efeito, é implementado o MPR (MultiPoint Relay), que é um sistema que só replica dados para alguns roteadores prédeterminados. Ao invés de enviar pacotes para todos os roteadores vizinhos, ele só envia para alguns, diminuindo bastante o overhead. Uma outra possibilidade é que estes nós/roteadores podem ser móveis, aumentando a liberdade de acesso e podendo ampliar o alcance da rede. 89 Figura 70 89 MeshNetworks, Inc, tutorial do site www.teleco.com.br, Este sistema foi utilizado na guerra do Iraque. 136 Redes de Comunicação Outro detalhe importante é que as antenas não precisam de visibilidade direta, ou seja, não precisam estar à vista umas das outras. Em contrapartida temos uma economia de equipamentos, pois aproveitam-se os nós com dupla função. O acesso aos nós/roteadores pode ser feito de duas formas, via cabo Ethernet ou via rede sem fio 802.11, WiFi. Alguns comentários indicam que esta é a rede para concorrer com a WIMAX na cobertura de área metropolitana. Projetos implementados em WMANs com as duas tecnologias existem muitas. 90 Figura 71 90 MeshNetworks, Inc, tutorial do site www.teleco.com.br Pedro Ismar Maia de Souza Junior 137 Tecnologia com uso de Infravermelho A tecnologia que utiliza o infravermelho já é muito conhecida, sendo utilizada nos controles remotos de diversos eletrodomésticos, sistemas de alarmes e “brinquedos”. Normalmente são utilizados na conexão ponto-a-ponto que permitem chegar a uma boa largura de banda, em torno de 16 Mbps, podendo chegar a 20 Mbps. Ao longo do tempo outras implementações criativas surgiram, como o uso de superfícies reflexivas, como espelhos, para difusão em outras direções e fazendo uma espécie de multiponto. É conhecida, no meio, como “sol-e-lua” (sun-and-moon) dando uma conotação de semelhança com o sistema solar. Um problema deste sistema é a necessidade de uma visada direta completamente limpa, ou seja, um ponto deve ter o outro ponto perfeitamente à vista, sem obstruções de quaisquer espécies, devendo os pontos de conexão estar perfeitamente alinhados. A outra forma é a transmissão difusa, não necessitando de um alinhamento perfeito, utilizando a difusão do infravermelho. Existem dois grupos trabalhando neste sentido: o IEEE 802.11 e o grupo IrDA (Infrared Data Association). O primeiro tem mais tempo de trabalho e trabalha com a transmissão por difusão e o segundo, direta. Está sujeito a alguma interferência da iluminação ambiente, bem como da luz solar. Outra limitação é a sua distância entre os pontos, de poucos metros, mesmo com uso de repetidores. Num comparativo, veja: Transmissão Direta Transmissão por Difusão Repetidores muito mais sensíveis Maior capacidade de correção de erros Não permite nenhuma obstrução em sua Maior consumo de energia conexão Alcance médio de 1 a 2 metros Transmitem sinais 5 a 10 vezes mais extensos Distâncias mais curtas Distâncias maiores Mais baratos Mais caros Indicados para computadores portáteis Transmissões mais sofisticadas Tabela 35 Tecnologia com uso de Microondas A rede de microondas para muitos pode não ser considerada uma tecnologia para LAN, mas para interconexões de edificações e dentro de uma instituição pode ser interessante. Seu alcance pode chegar até 80 Km em sistema grande, mas normalmente nas LAN’s isto fica por volta dos 20 Km. Na UFMS (Universidade Federal de Mato Grosso do Sul), existia uma situação que poderia ser empregada esta tecnologia. O Campus da Instituição é bem grande e uma parte dele é distante da área central aproximadamente 3 Km. Muitos, neste ponto, já tinham pensando em passar uma fibra óptica, mas um detalhe importante, entre os pontos há um rio, um lago, mata ciliar de conservação ambiental e uma amplitude grande entre cheio e baixo volumes de água . Como as áreas a serem interligadas possuem redes próprias, com uma comunicação eventual e Internet, não necessitando de um link de altíssima velocidade, uma solução com uso de microondas pode ser pensada. O sistema faz uso de equipamentos específicos em suas pontas, um “prato de microondas” (microwave dish – uma espécie de “prato” no formato de uma antena parabólica), que deve ter visada direta. Quão maior for a distância, maior o prato, variando entre 50 cm e 1,5 metro. A velocidade está em torno de 20 a 25 Mbps. Existem algumas novidades que podem melhorar estas velocidades, como compactação, modulações e códigos mais eficientes. Os mini-links são equipamentos de microondas para pequenas distâncias, até 20 Km e velocidades também pequenas, em torno 2 Mbps. Além dos problemas tradicionais, em outros como a manutenção das antenas, pois como são instaladas externamente, estão sujeitas ao tempo, vento, chuva e sol. As antenas e/ou as instalações podem sofrer alterações, necessitando realinhamento. 138 Redes de Comunicação Sistema ou Serviço Móvel Celular (SMC) Temos no Brasil, para redes de curto e médio alcance, três formas de conexão: • • • Celular móvel; Celular fixo (WLL); Modem rádio. O embrião da telefonia celular não é uma solução nova, teve início na década de 20, em DETROIT, EUA e, na década de 50 na Europa, passou a ser conhecido como “telefonia móvel” e seu assinante como “assinante móvel”. Um dos principais desenvolvedores desta tecnologia foi o Laboratório da BELL TELEFONIC. A telefonia celular tem algumas características interessantes, com a seguinte estrutura: • • • Estação Móvel (EM), que nada mais é que o telefone celular; Estação Rádio Base (ERB), que é a estação de transmissão e recepção do sinal das EM’s, sendo que alguns simbolizam apenas como uma antena; Centro de Comutação e Controle (CCC), que interliga as ERB’s por meio de cabos metálicos, fibras ópticas, rádio digital ou satélite. O CCC também tem a incumbência de conectar a rede celular à telefonia fixa convencional. Além desses equipamentos, a estrutura celular tem alguns conceitos importantes. Entre eles temos a área de cobertura, que corresponde onde os EM’s conseguem receber e transmitir o sinal. Outras definições generalizam como região geográfica a ser atendida pelo sistema. Esta área normalmente é subdividida em células, sendo estas representadas como uma área hexagonal. figura 72 Por teoria e resumidamente temos a área de cobertura como toda região onde o celular tem capacidade de funcionar e está subdividida em células. Mas, isto não funciona com tanta perfeição, pois temos as regiões de sombra, que mesmo dentro da área de cobertura, o sinal não chega ao EM. Esta região depende do relevo e das edificações da área de cobertura, mas podem ser eliminados com uso de outras ERB’s estrategicamente localizadas, caso a área seja importante para a comunidade e para a empresa prestadora de serviços. A seguir, são apresentadas as formas de posicionamento das ERB’s em relação às áreas de cobertura. Pedro Ismar Maia de Souza Junior 139 figura 73 Esta aparente perfeição e simplicidade passam por alguns problemas, como limitação de faixa de freqüência para transmissão, o que obriga o “reuso” de freqüências em células localizadas nas redondezas. Outro problema, ocorre na passagem de uma EM de uma célula para outra, conhecido também como “HAND OFF” e regiões de sombra. figura 74 Para área de transferência de dados, a baixa velocidade de transmissão, em torno de 10 Kbps a 30 Kbps, desestimula qualquer usuário, já que no momento os atuais 56 Kbps padrão (V.90), para par metálico, vêm sofrendo críticas pela sua baixa eficiência, principalmente quando o assunto é Internet. Segundo as empresas, isto deve rapidamente ser resolvido, mas ficando bem abaixo das velocidades oferecidas pelas tecnologias já citadas. Os primeiros sistemas, do início da década de 80, foram desenvolvidos para transmissão de voz com uso de sinais analógicos. Esta, implicava no maior consumo de energia, conseqüentemente, baterias maiores e com menor tempo de duração. No início da década de 90, a evolução apresentou os primeiros sistemas de transmissão totalmente digitais. No Brasil foi inicialmente adotado o sistema analógico, AMPS (ADVANCED MOBILE PHONE SYSTEM – Sistema de Telefonia Móvel Avançado), modelo americano, que estão sendo migrados para o sistema digital. O sistema digital possui algumas formas de trabalhar, entre elas temos CDMA (CODE DIVISION MULTIPLE ACCESS – Acesso Múltiplo por Divisão de Código), TDMA (TIME DIVISION MULTIPLE ACCESS – Acesso Múltiplo por Divisão de Tempo); o europeu GSM (GROUP SPECIALE 140 Redes de Comunicação MOBILE / GLOBAL SYSTEMA FOR MOBILE COMMUNICATIONS) e o japonês PDC (JAPONESE PERSONAL DIGITAL CELULAR). No Brasil a maioria das empresas prestadores do Sistema Móvel Celular (SMC), principalmente as que faziam parte do antigo sistema TELEBRAS, migraram do AMPS para TDMA, mas algumas empresas migraram ou nasceram no sistema CDMA. Porém, apesar do pequeno número de empresas, estas têm um enorme número de usuários. Os dois sistemas CDMA e TDMA são incompatíveis entre si, mas compatíveis com o AMPS (analógico). Então, se você possui um celular CDMA e viaja para uma área de cobertura TDMA, teoricamente não deveria funcionar, devido a incompatibilidade, mas o que se faz é o funcionamento do seu celular como analógico no sistema AMPS, ou seja, o celular CDMA irá funcionar na área TDMA como AMPS. Uma necessidade é que o seu celular possa trabalhar tanto no sistema CDMA digital como no AMPS analógico. Uma conseqüência é o maior consumo da bateria do seu celular. O sistema CDMA faz com que o usuário utilize simultaneamente a mesma faixa de freqüência para comunicação com a ERB, sendo que o usuário é separado por códigos, seqüência pseudo-aleatória. Os pontos mais críticos, são relacionados a interferência perto-distante (near-farinterference) e o sincronismo. O primeiro está voltado para o nível de sinal de cada usuário, pois um sinal elevado, usuário perto da ERB, pode mascarar um usuário distante, com sinal fraco. Isto requer um controle efetivo do nível de potência do EM. A segunda crítica envolve a necessidade do sincronismo eficiente, pois caso falhe, o sistema todo pode ser prejudicado. Para evitar tal situação, as ERB’s são sincronizadas por sinais do GPS (GLOBAL POSITIONING SYSTEM), via satélite, que enviam o sincronismo para as EM’s. Pode-se utilizar, na prática, em torno de 10 EM’s em um mesmo canal. Este valor está sendo aumentado, já chegando em testes laboratoriais por volta de 20 EM’s. Apenas para lembrar, no sistema analógico, só se pode utilizar um EM por canal. Na tecnologia TDMA a comunicação das EM’s tem um lugar alocado para o seu sinal. Neste sistema é possível utilizar num mesmo canal, até 3 EM’s que compartilham o canal por divisão de tempo, multiplexação por tempo, ou seja, o seu sinal não é sobreposto por outros sinais de EM’s, sendo o quadro, tempo de duração de 20 ms (mili segundos), correspondendo cada janela a 6,67 ms. Existem dois tipos padronizados de TDMA, o IS-54 (INTERIM STANDARD) e o IS-136. No primeiro, o canal de controle, que tem a função de estabelecer, manter e encerar a comunicação, bem como monitorar a localização do EM dentro da área de cobertura, é analógico e o segundo é digital. As principais conseqüências disto são que, o canal digital consome menos energia, reduzindo o consumo da bateria do EM, pois não precisa estar com o receptor ativado constantemente para funcionar, pois ele faz uma busca em ciclos. O SMC é uma tecnologia que está começando no Brasil a ser substituída pela SMP (Serviço móvel Pessoal), bandas C, já em atividade e bandas D e E ainda em fase de implantação em 2003. Veja o cronograma a seguir: • Concebida nos anos 40; • Planejada nos anos 60; • Lançada nos anos 80; • Sua consolidação para a terceira geração (3G). A 3G consolidada em 2002, com velocidades de até 2 Mbps para dados, mas já é possível trabalhar com até 115 Kbps, utilizando GSM 3G. O melhor é que esta velocidade é alcançada com a estrutura atual, sem a necessidade de trocar toda a infra-estrutura. Uma outra novidade é que o ITU está trabalhando nas especificações do IMT2000 para 3G, que diz respeito a facilidade de uso do celular (aparelho ou terminal) na rede pública celular normal e ao mesmo tempo no sistema de comunicação da empresa. Isto significa que, quando o usuário estiver na área da empresa o seu aparelho celular usará a central telefônica da empresa, como se fosse um ramal. Quando o mesmo sair do alcance desta, passará a usar a rede pública celular normal. A principal análise é que a tecnologia para dados estava muito atrás, mas para voz, ao contrário, estava muito à frente das outras. Todavia, isto está mudando, pois a demanda pela transmissão de dados tem crescido muito, principalmente a necessidade da integração dos serviços de voz/dados/imagem, tem obrigado as empresas a investir não em redes separadas, mas na integração das mesmas. Uma das soluções para integração de pelo menos voz e dados é a tecnologia GSM. Além de ser 100% digital, que permite roaming internacional, padrão aberto, “multivendor” (vários fornecedores), maior dificuldade de clonagem dos aparelhos com uso de criptografia e uma gama de serviços diferenciados. Pedro Ismar Maia de Souza Junior 141 Esta tecnologia vai proporcionar menores custos de infra-estrutura, assegurados pela existência de vários fornecedores, assim como, a possibilidade de adoção da rede com equipamentos de diversos fabricantes, favorecendo inclusive a maior oferta de opções de terminais (“celulares”), menor preço ao usuário final, com modelos dos mais simples aos mais sofisticados, voltados ao mercado corporativo, oferecendo aplicações personalizadas. O item segurança é de suma importância para as empresas fornecedoras do serviço. Como é maior a dificuldade de clonagem e fraudes, a empresa prestadora de serviço tem menores perdas, pois serviços prestados através de clonagem não são cobrados do usuário; arcando a empresa com o prejuízo. Mas com maior segurança e confiabilidade, novos serviços poderão ser disponibilizados, como transmissão de dados corporativos e transações financeiras. Isto fará com que o sistema seja mais utilizado, aumentando a receita. Aliado a isto, menores custos para manter a infra-estrutura, conforme já citado. Em linhas gerais a família de sistemas para redes sem fio (Wireless) baseada em GSM está só começando. Ela inclui quatro gerações, GSM, GPRS (General Packet Radio Services) EDGE (Enhanced Data for GSM Evolution) e 3GSM. figura 75 A GSM é a atual tecnologia em uso. A GPRS fornece continuamente redes de alta capacidade com Internet e pacotes baseados em serviços de dados, permitindo serviços como browser em cores, e-mail em qualquer local, comunicação visual (antigo conceito do video-fone), mensagens multimídia e serviços de localização. O EDGE disponibiliza serviços móveis avançados como download de vídeo e clips de música, mensagens multimídias completas, alta velocidade de acesso à Internet e a e-mails. A 3GSM é a consolidação da terceira geração de serviços GSM, a integração global com uso da banda larga. A geração seguinte 4GSM já está em curso. Contudo, se você ainda não se convenceu, um último dado do mercado vai fazê-lo pensar um pouco mais. Veja o gráfico a seguir: Participação Percentual das Tecnologias Mundialmente TDMA 10% CDMA 13% GSM 71% figura 76 PDC 6% 142 Redes de Comunicação Existem 1,05 bilhões de terminais móveis no mundo, sendo que 747 milhões já são GSM (em 2005). Outra notícia importante é que alguns sistemas estão sendo abandonados, sendo que, um dos que está na alça de mira é o TDMA. Muitos já são dados como mortos. Uma das empresas a explicitar isto é a Microsoft, que não implementará sistemas para a tecnologia TDMA; somente para GSM e CDMA. A justificativa, segundo a empresa91, é de que esta decisão é baseada em pesquisas de mercado, que constataram a falta de possibilidade de upgrade para as próximas gerações, com a pequena banda para transmissão de dados, por volta de 9,6 Kbps. Migrar para GSM? Muitos já dizem que esta não é mais a pergunta correta, mas sim, quando? Alguns países resistem à mudança e até pouco tempo a empresa VIVO no Brasil também. Em 2006, resolveu dar um guinada e aderiu ao GSM. Sistema ou Serviço Móvel Pessoal (SMP) O SMP deve suceder o SMC e para tal a ANATEL já fez a licitação de concessão para as bandas C, D e E. Para as outras a concessão foi finalizada em 2002. O comentário principal é: parece que as empresas vão trabalhar com a tecnologia GSM. Os serviços diferenciados que serão prestados ainda estão por ser definidos pelas empresas em consonância com a demanda dos usuários. Algumas partes importantes do edital92 de consulta pública são apresentadas neste para entendimento da nova situação. Capítulo III Das Definições e Características Artigo 3º - Serviço Móvel Pessoal é o serviço de telecomunicações móvel terrestre de interesse coletivo que possibilita a comunicação entre estações móveis e de estações móveis para outras estações, observadas as disposições constantes da regulamentação. Artigo 4º - Aplicam-se, ainda, a estas diretrizes as seguintes definições: I Área de Registro: área geográfica contínua, definida pela Anatel, onde é prestado o SMP, tendo o mesmo limite geográfico de uma área de tarifação do Serviço Telefônico Fixo Comutado destinado ao uso do público em geral STFC; e II Área de Prestação: área geográfica, composta por um conjunto de áreas de registro, delimitada no Termo de Autorização, na qual a Prestadora de SMP está autorizada a explorar o serviço. Artigo 5º - O SMP é caracterizado por possibilitar a comunicação entre estações de uma mesma Área de Registro do SMP ou acesso a redes de telecomunicações de interesse coletivo. §1º A comunicação originada em uma Área de Registro do SMP e destinada a ponto localizado fora desta constitui STFC na modalidade Longa Distância Nacional ou Internacional. §2º O usuário do SMP, no exercício do seu direito de escolha, deve selecionar a prestadora de STFC de sua preferência para encaminhamento de chamadas de Longa Distância a cada chamada por ele originada. Capítulo IV Da Adequação dos Regulamentos e Normas Artigo 6º - A Anatel, com base no que determina o art. 214, I, da LGT, editará regulamentação para o SMP em substituição aos regulamentos e normas que disciplinam o SMC, conforme determinado neste capítulo, observado o disposto no art. 34. Artigo 7º - É vedada a uma mesma prestadora, sua controladora, controlada ou coligada, a prestação de SMP, SMC ou ambos por meio de mais de uma autorização ou concessão, em uma mesma área geográfica de prestação de serviço, ou parte dela. 91 92 Reportagem publicada na revista TELECOM Negócios, out 2002 pág 16 e 17. Obtido no site www.anatel.gov.br Pedro Ismar Maia de Souza Junior 143 Artigo 8º - As alterações no controle societário de prestadora de SMP estarão sujeitas a controle pela Anatel para fins de verificação das condições indispensáveis à expedição e manutenção da autorização. Parágrafo único. São condições indispensáveis à expedição e à manutenção da autorização, entre outras, aquelas previstas no art. 7º destas diretrizes, no art. 10, § 2º do PGO e no art. 133 da LGT. Artigo 9º - Será admitida detenção simultânea de autorizações de SMP em áreas de prestação distintas, condicionada à observância das restrições previstas no parágrafo único do art. 8º. Artigo 10 - Aplicam-se às prestadoras de SMC o disposto no inciso IV dos artigos 34 e 35 destas diretrizes, no tocante à transferência de controle societário e consolidação de concessões e autorizações. Parágrafo único. As medidas previstas no caput sujeitam-se, também, à apreciação do Conselho Administrativo de Defesa Econômica CADE, nos termos do disposto no art. 7º da LGT. Artigo 11 - O espectro de radiofreqüências destinado à prestação do SMP fica subdividido nas seguintes subfaixas: I Subfaixa : (I.1) Transmissão da Estação Móvel: 824 MHz a 835 MHz e 845 MHz a 846,5 MHz Transmissão da Estação Radiobase: 869 MHz a 880 MHz e 890 MHz a 891,5 MHz (I.2) Transmissão da Estação Móvel: 1900 MHz a 1905 MHz Transmissão da Estação Radiobase: 1980 MHz a 1985 MHz II Subfaixa : (II.1) Transmissão da Estação Móvel: 835 MHz a 845 MHz e 846,5 MHz a 849 MHz Transmissão da Estação Radiobase: 880 MHz a 890 MHz e 891,5 MHz a 894 MHz (II.2) Transmissão da Estação Móvel: 1905 MHz a 1910 MHz Transmissão da Estação Radiobase: 1985 MHz a 1990 MHz III Subfaixa : Transmissão da Estação Móvel: 1710 MHz a 1725 MHz Transmissão da Estação Radiobase: 1805 MHz a 1820 MHz IV Subfaixa : Transmissão da Estação Móvel: 1725 MHz a 1740 MHz Transmissão da Estação Radiobase: 1820 MHz a 1835 MHz V Subfaixa E": Transmissão da Estação Móvel: 1740 MHz a 1755 MHz Transmissão da Estação Radiobase: 1835 MHz a 1850 MHz 144 Redes de Comunicação Alguns dados importantes no Brasil em dezembro de 2002. DADOS RELEVANTES DO SMC/SMP (Posição Dezembro/2002) Plano/Serviço Pós-Pago Pré-Pago Total SMC SMP Total 9.512.599 23.675.610 33.188.209 366.294 1.326.461 1.692.755 9.878.893 25.002.071 34.880.964 Participação (%) 28,32 71,68 100,00 Densidade(acessos /100 hab.) 5,76 14,57 20,33 Tabela 36 Acessos Móveis por Banda Serv. A B D E Total Total Part (%) 22.181.473 63,59 11.006.736 31,56 1.609.102 4,61 83.653 0,24 34.880.964 100,00 Tabela 11 Densid. (/100 hab.) 12,93 6,42 0,94 0,05 20,33 Acessos Móveis por Tecnologia Serv. AMPS TDMA CDMA GSM Total Total Part (%) 800.315 2,29 20.917.054 59,97 11.470.840 32,89 1.692.755 4,85 34.880.964 100,00 Tabela 12 Densid. (/100 hab.) 0,47 12,19 6,69 0,99 20,33 Estações Radiobase Licenciadas (ERB's) Serv. A B D E Total Total Part (%) 9.444 50,97 4.609 24,88 3.745 20,21 730 3,94 18.528 100,00 Tabela 13 Wireless Local Loop (WLL) O SMC foi criado primeiro e, a aplicação do mesmo na situação que o assinante é fixo, foi um passo relativamente simples. Desta forma o procedimento para uso do celular fixo era análogo ao móvel, diferente da telefonia tradicional fixa, onde a operacionalização e o sistema de sinalização adotam uma forma diferenciada, o que gerou uma certa dificuldade de adaptação. A evolução do celular fixo, mais recente, eliminou estas diferenças, universalizando a maneira tradicional93. Além disto, outra área que evoluiu foi a troca de informações, transmissão e recepção, sendo que na nova forma é utilizado um sistema completo para cada assinante, com transmissor, receptor, mastro e antena individuais, formando o que é chamado de “loop” de assinante via rádio, ou 93 Tira o monofone do gancho, espera o tom de discar, digita o número do telefone desejado e espera o tom de chamada ou ocupado. Pedro Ismar Maia de Souza Junior 145 seja, cada assinante tem seu próprio sistema independente, o que não ocorria com o sistema antigo monocanal ou celular móvel. A estrutura do sistema WLL (WIRELESS LOCAL LOOP – Loop Local sem Fio) é dividida basicamente em 3 partes, segundo alguns fabricantes, estação remota de assinante (ERA), estação rádio base (ERB) e a estação de controle e comutação (ECC). Existem algumas variações dos nomes e alguns componentes incorporam funções, dependendo do fabricante. Passaremos a adotar a recomendação da TELEBRÁS, que é representada a seguir. figura 77 A função de cada componente é descrita a seguir: • • • • • Central de Comutação e Controle do WLL (CCC). É a unidade responsável pela comutação, fornecimento de informações de gerenciamento do sistema e conexão com outras redes de telefonia; Unidade Controladora do Sistema (UCS). Controla e gerencia as várias estações rádio base e estações terminais de assinante. Normalmente localizada na CCC; Estação Rádio Base (ERB). É responsável pela conexão entre as estações dos assinantes com o sistema, convertendo o sinal de rádio freqüência em um sinal de banda básica que é transmitido para controladora através de feixes de 2048 Kbps, Estação Terminal do Assinante (ETA). É o equipamento que interliga o telefone à ERB. Tem dois modelos, a individual (ETA-I) para um telefone e a coletiva (ETA-C) para mais de um. Além disto pode ser instalado interna ou externamente; Unidade de Supervisão e Gerência (USG). Supervisiona e gerencia todos os outros componentes do sistema e provê os serviços. A forma de transmitir e manter contato entre a ERB e a ETA é a mesma da SMC, utilizando CDMA, GSM, PDC e TDMA. A guerra entre fabricantes já começou, cabendo às empresas que prestarão o serviço escolher a mais adequada. Devemos apenas ressaltar a incompatibilidade total ou parcial entre as opções. Como a forma de transmitir continua a mesma do SMC, mantém-se o problema com relação à transmissão de dados, baixas velocidades. Todos queremos a perfeição, mas é algo inatingível. Logo, o WLL também tem seus problemas, além dos já citados. Ao meu ver, um dos principais problemas está na parte em que cabe ao usuário, que segundo as empresas que pretendem oferecer o serviço, querem cobrar o custo do ETA, que está por volta de R$ 800,00. Caso isto não aconteça, pois depende de regulamentação da ANATEL (Agência Nacional de Telecomunicações), provavelmente será cobrado na conta telefônica. O grande problema passa a ser o custo inicial obrigatório e a aquisição de um produto que só pode ser utilizado para aquela situação e em alguns casos para aquela empresa, pois pode não ser compatível com a outra prestadora de serviço concorrente. Sabemos bem que a falta de padrão dos equipamentos e dos softwares é uma marca na área de telefonia. Um indicador disto é o grande número de normas e de regulamentações, algumas conhecidas como PRÁTICAS TELEBRÁS, que foram elaboradas pelo antigo sistema TELEBRÁS. 146 Redes de Comunicação Outro problema é a alimentação da ETA, que é o local onde está instalado, ou seja, perde-se a vantagem no caso da ocorrência da falta de energia, pode-se ter o telefone desligado. Alguns já imaginaram um no break para resolver o problema, e é isto que vai acontecer. Só que aparecem duas variáveis novas neste contexto, quem será o responsável pelas manutenções preventiva e corretiva? E mais, o custo deste sistema; bem como, quem vai arcar com os custos do consumo de energia para alimentar o conjunto completo da ETA? Surgem então os defensores ardorosos e fanáticos, o consumo é baixo ! Se pensarmos em alguns meses isto pode não representa grandes valores, mas em um/dois anos ou mais, o valor da conta pode faze-lo mudar de opinião. Só estou lembrando que existem novas variáveis, principalmente quando imaginamos tudo isto na cultura do brasileiro. Todos queremos evoluir, mas do desejo à prática, fará uma grande diferença, pois novas responsabilidades passam a existir e a ser divididas, somando-se a isto, temos a cultura de posse com o menor esforço/custo possível. Vamos lembrar da telefonia celular, onde muitos compraram a novidade mais imprescindível do momento e depois não tinham como pagar a conta. O Brasil tem um salário mínimo superior a R$ 100,00 e não a US$ 1.000,00, logo, uma reflexão neste sentido é importante. Não devemos tolir as pessoas de acesso à tecnologia, mas de deixar muito bem claro todas as conseqüências da mesma. É claro que a médio e longo prazo, com um bom trabalho de reeducação e esclarecimento isto será absorvido, mas até lá “muita água vai rolar”. Este é um mercado aberto, em franco crescimento no mundo, mas no Brasil ainda não havia sido liberado, estando em fase final de regulamentação pela ANATEL, sendo que a tendência inicial era liberar somente este sistema para as empresas espelho das empresas de telefonia tradicional fixa, antigas “TELE’s”. Mas, a tendência é que também seja liberada, dentro de certas condições, para as antigas TELE’s. Também é importante lembrar que pela lei de privatização do sistema de telecomunicações do Brasil, em 2003 o mercado passou a ser totalmente livre, e aí “salve-se quem puder”, inclusive nós consumidores. Link de rádio O mercado cada vez mais oferece soluções diferentes para o usuário. Outra forma é a conexão via link de rádio, faz uso de modem’s rádio (rádio-base), que possibilitam velocidades de até 2 Mbps. Este sistema não sofre interferências climáticas, as interrupções são poucas e não requer licença para transmissão pelo Ministério das Comunicações, desde que seja respeitada a regulamentação da Portaria nº814 de 12 de julho de 1996. O hardware necessário varia de fabricante, inclusive com soluções particulares. Em linhas gerais o sistema é composto de uma antena master ominidirecional (irradia e capta sinais em todas as direções), normalmente instalada na área central. O usuário utiliza uma antena direcional, voltada para a antena master (visibilidade direta). figura 78 Pedro Ismar Maia de Souza Junior 147 O sinal de rádio opera na faixa de telemetria em UHF, dentro das limitações legais de potência e modulação. O sinal é modulado em espectro espalhado (SPREAD SPECTRUM). O enlace é de 2 Mbps e pode ser compartilhado por vários usuários através dos canais, com uma banda média de 2 Mbps dividido pelo número de usuários. Esta tecnologia vem sendo muito utilizada com mais ênfase, após a privatização do sistema TELEBRÁS, principalmente pelas empresas espelhos das TELE’s e de longa distância, EMBRATEL (MCI) e sua espelho, INTELIG. Um terceiro concorrente está com muita força, a iniciativa privada particular, ou seja, empresas que não têm nada com a área de comunicação telefônica, mas desejam prestar serviços na área de Internet. Estas montam uma antena master e procuram clientes que desejam trabalhar com Internet sem uso do telefone. Este serviço começa a competir com as empresas de telefonia, pois há o uso de voz sobre IP, mesmo que rudimentar, e este tráfego não é tarifado pelas empresas de telefonia. Link de satélite Esta é a grande novidade de acesso à Internet, acesso via satélite. É possível de qualquer lugar, dentro da área de cobertura do(s) satélite(s), acessar a Internet. Para tal é necessário uma infra-estrutura mínima composta de um micro, laptop ou qualquer equipamento do gênero, uma interface modem/acesso sem fio, com custo de US$400.00 e ser assinante de um provedor que ofereça este serviço por US$20.00 mensais. Para acesso ao provedor você recebe um endereço IP estático, ou seja, sempre o mesmo, que possibilita chegar à Internet. Esta tecnologia é muito funcional principalmente para pessoas ou profissionais que mais parecem nômades, transitando para todos os lados, por terra, ar ou água. Quem sabe não estamos chegando ao ponto em que aquela frase, muitas vezes mentirosa, não vai ser abolida, “liguei pra todo o mundo e não te encontrei!”. Em contra partida, não vamos perder parte da nossa privacidade? Analise bem antes de se tornar tão acessível e evidente. Os bancos mais uma vez são os líderes de utilização desta tecnologia e outras grandes empresas, como Petrobrás. O grande diferencial é a mobilidade, você consegue se comunicar em praticamente qualquer localidade do planeta. O “baixo” custo com satélites de baixa altitude, em relação ao satélite tradicional, foi um dos grandes atrativos para estas empresas. Um exemplo propagado pela mídia é a facilidade de comunicação dos bancos em qualquer localidade do país. Outro é a Petrobrás, que diminuiu os custos com determinados grupos de funcionários, que trabalham em casa, desenvolvendo suas atividades em casa e no momento desejado. O trabalho sob demanda. Personal Communications Service (PCS) Este sistema é relativamente novo no mundo, sendo que no Brasil ainda não há sinal explícito do seu surgimento, mas deve ser o próximo passo, inclusive porquê não temos uma rede de comunicação sem fio muito grande, ainda em formação. O PCS (PERSONAL COMMUNICATIONS SERVICE), é conhecido na Europa por PCN (PERSONAL COMMUNICATION NETWORK) e no Japão como PHS (PERSONAL HANDY PHONE SYSTEM). O PCS é semelhante ao SMC, sendo que, a área de cobertura de suas células são bem menores, conhecidas como micro células, com raio na ordem de 200 metros. O grande pulo do gato está na possibilidade de fazer tarifação com uso de outras tecnologias. Vide possibilidades na figura a seguir. 148 Redes de Comunicação figura 79 Outra vantagem é a potência necessária para transmissão, de 10 mW (mili Watts), muito mais baixa que da SMC de 600 mW. Primeira conseqüência, baterias muito menores e equipamentos também, cabem num relógio de pulso. Outra diferença entre o PCS e o SMC é que eles trabalham em faixas de freqüências diferentes, sendo que o SMC trabalha na faixa de 800 MHz e o PCS nos EUA funciona em 1.900 MHz. O problema da falta de padrão traz novo dilema, pois a faixa de 1.900 MHz está reservada na Europa para os modelos 3G. No Brasil a ANATEL ainda não definiu a faixa de freqüência. A velocidade de transmissão de dados do PCS é um pouco maior que os atuais 14.400 Kbps (SMC), podendo chegar a 19.600 Kbps, em função de seu maior espectro de freqüência. A SPRINT 94 nos EUA, já oferece acesso à Internet fazendo uso do protocolo para sistemas móveis WAP (Wireless Access Protocol). Somando-se a este contexto, temos o termo “PERSONAL”, com a conotação de individual, pessoal, particular, sendo este um ponto importante como atrativo de mercado. Este tipo de raciocínio acaba despertando no usuário uma certa sensação de liberdade, independência, algo que foi criado sob medida para ele. Isto não é bem verdade, mas a mente do ser humano é uma incógnita em relação à criatividade e associação de imagens. As formas de transmissão mais usuais são CDMA e TDMA. Problema com transmissão de dados semelhantes aos já citados. Uma síntese dos três sistemas, WLL, SMC e PCS. figura 80 94 Empresa incorporada pela MCI, controla também a EMBRATEL. Pedro Ismar Maia de Souza Junior 149 Quadro Resumo das Tecnologias Tecnologia p/ LAN Wireless (802.11) Ethernet (802.3) ISO Enet (802.9) Token Bus/Ring (802.4, 802.5) 100VG-AnyLAN (802.12) Fast Ethernet (802.3u) FDDI (X3T9.5) Fiber Channel Giga Ethernet (802.3z) ATM HiPPI Velocidade 2-10 Mbps 10 Mbps 16 Mbps 4, 16 Mbps 96 Mbps 100 Mbps 100 Mbps 133, 266, 531, 1062 Mbps 1000 Mbps 25, 100, 140, 155, 622 Mbps 800, 1600, 6400 Mbps Obs.: As tecnologias e velocidades estão em franca evolução, logo, estes dados são bem dinâmicos e muita tecnologias citadas estão sendo utilizadas em outras áreas. Tabela 37 Tecnologia p/ WAN Modem Switched 56 Kbps ISDN B, BRI(2B+D), PRI(23B+D) T1 (DS-1) X.25 Frame Relay HDSL SDSL ADSL VDSL SMDS T3 (DS-3) SONET OC-1/STS-1 ATM over T1 ATM-25 ATM DS-3 ATM TAXI ATM OC-3, OC-12 ATM OC-48, OC-128 Velocidade 9.6, 14.4, 19.2, 28.8, 33.6, 56 Kbps 56 Kbps 64, 144 Kbps, 1544 Mbps 1544 Mbps Até 2 Mbps 56 Kbps-(1544 Mbps)-36 Mbps 1544 Mbps 160 Kbps – 2 Mbps 1.5 – 8 Mbps 2.3 – 51.84 Mbps 56 Kbps – 34 Mbps 45.736 Mbps 51.84 Mbps 1.544 Mbps 25 Mbps 44.736 Mbps 100 Mbps 155.520, 622.08 Mbps 2.488, 6.4 Gbps Obs.: As tecnologias e velocidades estão em franca evolução, logo, estes dados são bem dinâmicos e muita tecnologias citadas estão sendo utilizadas em outras áreas. Tabela 38 Segurança em rede sem fio (wireless) De grande importância neste tipo de tecnologia, sem fio, é a atenção que deve ser dada à segurança. Esta é uma rede aberta, sujeita a ser monitorada, clonada ou fraudada. Por isso, o uso de senhas, criptografia, isolamento, contenção de freqüências em determinadas áreas e todos os recursos de segurança que estiverem ao alcance, devem ser utilizados para que a rede não fique vulnerável. Deve ficar claro que isto vai depender da necessidade do usuário. Ele é quem vai dizer qual é o grau de segurança desejado, mas isto deve ser explicitado. Para se ter idéia de como andam as coisas no cenário mundial, existem dois movimentos chamados de wardriving e warchalking, o primeiro tem a incumbência de detectar rede 150 Redes de Comunicação sem fio aberta para uso, através de um “sistema de tecnologia” um tanto estranho, ou seja, scaneamento da rede com uso de embalagens de batatas Pringles. Veja foto95. figura 81 Este sistema rastreia a rede; depois de localizada, a pessoa tenta entrar no sistema. Aí entra o segundo movimento, opcional ou não, o warchalking, que consiste em marcar na frente do local com tinta um desenho que indica o tipo de rede e como entrar. Como as redes sem fio estão se proliferando, a preocupação com as mesmas também aumenta e hoje já encontramos um número bastante grande de publicações neste sentido. Uma delas, escrito por Scott Lowe96 indica seis aspectos principais para construção de uma rede wireless mais segura, ou como pode ser dito, com maior dificuldade de invasão: • Antena – o local da instalação da antena deve ficar no centro da área que vai cobrir, se possível longe de janelas. No caso de uso perto da janela, que o tipo de vidro bloqueie os sinais; • Utilizar o protocolo WEP (Wired Equivalent Privacy) – é um protocolo que criptografa a comunicação entre os pontos de acesso. Em muitos produtos já vem incluso, mas no momento da instalação ele pode ser desativado, para facilitar, e deixado assim. Outro protocolo é o WPA, mais novo e com maior segurança; • Mudar o SSID (Service Set Identifier) e desabilitar o broadcast – o SSID é uma string (conjunto de caracteres) com a função de identificar a utilização dos pontos de acesso (conexão) à rede sem fio. Este identificador é fixado pelo fabricante e cada um deles usa uma identificação diferente (default). Com o conhecimento deste indentificador fica mais fácil obter acesso sem autorização como se fosse fazer algum serviço na rede; • Desabilitar o DHCP (Dynamic Host Configuration Protocol) – Com este sistema habilitado, ao obter acesso, a rede fornece endereço IP, máscara de sub-rede entre outros parâmetros. Sem ele será mais difícil para o intruso obter os dados necessários; • Desabilitar ou modificar os parâmetros do SNMP (Simple Network Management) – o protocolo de gerenciamento pode ser desabilitado, porém, se habilitado, o protocolo será mais rígido na definição dos gerentes e agentes. Caso contrário dados importantes da rede poderão ser capturados; • Utilizar listas de acessos – Estas indicam especificamente quais máquinas poderão se conectar ao ponto de acesso da rede. Esta identificação está gravada pelo fabricante em cada placa de rede. 95 96 Foto repetida. publicado na ZDnet.com e modulo.com.br Pedro Ismar Maia de Souza Junior 151 CAPÍTULO 6 Gerenciamento de rede (parte1) Antes de iniciarmos propriamente o assunto, uma explicação é oportuna. Durante todo o transcorrer deste, quando o assunto era focado, geralmente citava-se “gerência e administração de redes”. Esta divisão é antiga, da época do grande porte, dos grandes CPD’s em que tínhamos a distinção, onde a administração de rede é mais voltada para o dia-a-dia da operação e funcionamento da rede; mas relacionada aos eventos imediatos, com tomada de decisões rápidas, instalações e etc. Já a gerência é voltada para os assuntos de análise, projeto, treinamento e armazenamento de dados para o histórico da rede. Durante muitos anos trabalhei em ambas as áreas, sendo inclusive o gerente geral, e pouquíssimas vezes vi esta estrutura funcionando separadamente. Era comum as salas serem as mesmas e o pessoal da gerência era oriundo da administração, ou seja, sabia atuar em ambas as funções, logo, era obrigado a resolver, ou pelo menos auxiliar, problemas que teoricamente não eram de sua competência. Em várias situações isto ocorreu comigo até como gerente geral. Um dos motivos disto também era a escassez de profissionais, obrigando na prática a união, ficando apenas para o papel as divisões. Conheci também outras designações, como operação de redes exercendo as funções de administração e, administração com as funções de gerência, sendo considerado como gerência o comando das duas áreas. O importante aqui não é o nome dado, mas a função de cada uma. Para resolver o problema de nomenclatura, título, vou procurar apenas chamar de gerência de rede, com todas as funções que tem direito e dever, facilitando o entendimento. Vou tentar relatar um pouco as experiência que tive durante a minha vida profissional atuando nesta área, procurando passar um pouco da prática, esquecendo momentaneamente os conceitos que por vezes são apenas teóricos. O primeiro ponto que acredito ser importante ressaltar são as qualidades principais de um gerente e técnicos desta área. Entre elas temos: • • • • • • Sensibilidade; Capacidade de tomar decisões rápidas e certas; Preparo no contato com o usuário; Conhecimento da rede e da empresa como a palma da mão; Espírito de equipe ou time, como queiram os mais elaborados e delegar funções; Gostar do que faz e estar sempre em crescimento, principalmente o auto-conhecimento. Essas são, resumidamente, algumas das qualidades, obviamente existem muitas outras. O profissional perfeito ainda esta por ser criado, mas sempre procure desenvolvê-las e aprimorá-las. O lado extremo pode ser ilustrado pela a história97 a seguir: “Uma vez um homem viajava em um balão de ar quente quando descobriu que estava totalmente perdido. Visto que sua situação era desesperadora, resolveu diminuir a sua altitude para ver se conseguia encontrar alguém, quando avistou um homem andando tranqüilamente pelo campo. Então gritou: - Olá, você pode me dizer onde diabos estou? E o homem respondeu: - Mas é claro. Você está num balão a uns dez metros de altura do solo. Constrangido com a resposta, o homem retrucou de cima do balão: - Você com certeza é engenheiro, não é? - Sou sim, como o senhor sabia? - É que a informação que você me deu é tecnicamente perfeita, só que não serve para absolutamente nada. - Bom logo vi ... O senhor é gerente, não? - Sou mesmo, como você adivinhou? 97 Recebida via e-mail pela Internet. 152 Redes de Comunicação - Fácil ! Fácil ! É o seguinte: o senhor não sabe onde está, nem muito menos para onde vai. Mas de alguma forma você quer que eu te ajude. E o pior é que desde o início desta conversa você está no mesmo lugar em que começou, só que agora por alguma razão você quer que a culpa seja minha ! A primeira vez que fui gerente, meados da década de 80, havia uma expressão que sintetizava tudo sobre o meu início, “apanhei mais que cachorro sem dono”98. Isto ocorreu por um erro de cálculo meu, achei que não seria difícil, baseei-me na quantidade de estações, 150 em crescimento, com funcionamento 24 horas/dia, 30 dias por mês e um computador de grande porte com relativo tempo de vida, 10 anos. Contudo o problema era a quantidade de usuários, por volta de 650. Depois de sofrer um pouco, parti para campo, não do meu, mas dos outros. Fui conversar com o pessoal da mesma área que conhecia ou poderia vir a conhecer. Cedo descobri que minhas deficiências eram muitas, falta de profissional especializado, software e hardware. Descobri também o mais importante, o usuário 99 pode ser um ótimo aliado ou o seu pior inimigo, note que não está no plural100, pois basta um. Várias providências foram tomadas, mas as que surtiram impacto foram: a criação de monitores para áreas da empresa; reuniões periódicas com os mesmos; treinamento com noções básicas (abertas à todos); reuniões periódicas com o usuário e monitores. A figura do monitor, que era alguém da própria área da rede, com aptidões para exercer a função de primeiro contato com o usuário, podendo solucionar o problema ou encaminhá-lo até nossa equipe. A partir de então passamos a ganhar tempos preciosos, pois boa parte das situações eram consideradas como “um problema de dedo”, ou seja pressionou ou faltou pressionar o botão ou tecla certa. Aliado ao monitor, os treinamentos curtos, mas constantes, e as reuniões periódicas deram ao usuário uma visão melhor do nosso trabalho, bem como, em certos momentos, nos apoiou na aquisição de produtos para a rede. A movimentação dentro da empresa possibilitou conhecer melhor o nosso usuário e a própria empresa. As reuniões para “lavar roupa suja” são um capítulo à parte, mas foi uma das melhores táticas que adotei. Essas reuniões eram abertas à todos, mas um conselho, não faça sem os dados de cada um. A minha primeira, levei algo desastroso, a ingenuidade, foi uma surra só. Muitos queriam contribuir, mas se meia dúzia quer destruir e descobre que você está a pé, sem dados, a coisa fica feia. Para a segunda armei-me de todos os recursos possíveis, ou seja, relatórios de todo o tipo do sistema e os conhecia com detalhes. Estes relatórios apresentavam os números de todas as atividades do usuário, tráfego das linhas, tempo de CPU, paradas e etc. A turma que gostava de bater, retirou-se logo, pois desta vez foram desarmados e daí em diante as coisas passaram a fluir melhor. Estando em outra empresa, alguns anos mais tarde, passei por situação semelhante, porém já com redes de micros. Adotei a mesma “filosofia” e deu certo. A importância não está apenas nas ações tomadas, com a melhoria de pessoal, hardware e software, mas na filosofia de trabalhar juntos, com o aprimoramento constante das qualidades citadas e demonstrar que se a empresa melhorar, todos lucrarão e não apenas uma parte, que normalmente é pequena. Hoje, se aplicada as ações, pura e simplesmente, surtiria o efeito desejado? A resposta a esta é certamente negativa, pois anteriormente tínhamos somente a informática, hoje, além da informática temos a voz e a imagem. Estas áreas e seus usuários têm características e necessidades completamente diferentes. Logo, apenas parte da filosofia citada e ações são aplicáveis. Existe uma tendência no Brasil de se utilizar um conceito chamado de GIRS (Gerência Integrada de Redes e Serviços) e TMN (Telecommunication Management Network). GIRS pode ser conceituado “como o conjunto de ações realizadas visando obter a máxima produtividade da planta101 e dos recursos disponíveis, integrando de forma organizada as funções de operação, administração, manutenção e provisionamento para todos os elementos, redes e serviços de telecomunicações”102. O conjunto de inovações passam pelo maior aproveitamento das tecnologias existentes, hardware e software, e futuras como a informática, equipamentos inteligentes e outros, bem como uma visão voltada para o mercado competitivo, ao cliente e redução de custo. O termo 98 Me desculpe a Sociedade Protetora dos Animais. Cliente, na nomenclatura mais moderna, é qualquer um que faça uso do sistema dentro ou fora da empresa. 100 Tomara que nenhum usuário leia este capítulo ou se conscientize de tal. 101 Topologia física da rede. 102 Gerência integrada de rede, por Eduardo Antônio Ramalho, Revista Telebrás. 99 Pedro Ismar Maia de Souza Junior 153 integrada é de grande importância, pois hoje não se admite mais que os sistemas somente se comuniquem, mas sim, interoperem, que sejam capazes de se entender, permitindo uma gerência única para equipamentos semelhantes de diferentes fabricantes, uma gerência de serviços atuando até em nível de equipamentos, com operador acessando todos os recursos de gerência, permitindo o seu trabalho independente dos sistemas e localidades. TMN são padrões que definem uma arquitetura para gerência de rede de telecomunicações, fortemente baseada na gerência de sistemas OSI, possibilitando a interoperação dos equipamentos com os sistemas de operações e deste entre si. A ITU-T já tem várias atuações na área de TMN, recebendo a identificação Q.23/4-TMN. Em linhas gerais, GIRS é o conjunto de ações103 que faz uso também da TMN para atingir os seus objetivos, onde TMN é o conjunto de padrões que interoperam os sistemas, com intuito de obter uma gerência padronizada e integrada. Este estudo começou nas empresas de telecomunicações, mas a tendência é caminhar para outras empresas, que tenham a estrutura de comunicação heterogênea de médio e grande porte. Isto que dizer que não se admitirá, como acontece atualmente, que sistemas de gerenciamento de redes não se interoperem, haja vista os protocolos para gerência existentes. Então para termos uma gerência eficiente, além da tradicional necessidade de hardware e software, é primordial termos um ambiente estruturado adequadamente à empresa com pessoal qualificado, com a visão voltada ao cliente (usuário). Alguns podem perguntar se sou contra o “help-desk”104. Muito pelo contrário, adotei parte do conceito em uma empresa, mas vai depender da situação de cada um. Volto a lembrar, que uma solução bem sucedida não deve ser integralmente aplicada em outra empresa semelhante. Tome cuidado ! 103 104 Muitas delas incluem as que foram citadas na filosofia/qualidade. Central de auxílio ao usuário. 154 Redes de Comunicação Gerenciamento de rede (parte2) A primeira parte foi algo mais filosófico e indicando a tendência para o futuro. Contudo, para satisfazer outras necessidades apresentamos uma parte mais acadêmica. Uma pergunta faz-se necessária, qual a importância de uma rede de comunicação para a empresa? A resposta a esta pergunta vai balizar o que você vai poder fazer e exigir da sua empresa para a área. Uma forma de estimular um melhor reconhecimento de sua importância é mostrar que a informação é o bem mais importante da empresa. A rede tem como um dos seus objetivos a circulação da informação de forma mais rápida e segura, com diminuição de custos, tornando-a causa e efeito de diversas ações. Após esta identificação e esclarecimento, outra pergunta importante, onde atua o gerente de rede? A seguir são mostrados alguns tópicos da área de atuação da gerência de rede: • Hardware: processador de comunicação, estações, modem's, linhas, equipamentos de rede e etc; • Software: protocolos, atualização da rede (configuração), controle da rede e etc; • Help desk: atendimento ao usuário; • Assessoria no software de sistemas. Informando dados que possam solucionar problemas relacionados aos sistemas da empresa. Tive uma vez um problema em que os analistas de sistemas juravam que os problemas eram oriundos das linhas de comunicação. Pois bem, feitas as análises das informações, foi descoberto que o problema estava no banco de dados. Foram tomadas as providências e o sistema voltou a funcionar perfeitamente; • Assessoria no hardware de sistemas. Informando a necessidade de novos processadores, memória, terminais e outros equipamentos; • Gerência do parque computacional da empresa; • Controle de qualidade da rede e serviços; • ANS (Acordo de Nível de Serviço); • Colaboração na análise de investimento da empresa na área de informática; • Análise de novos projetos e novas áreas de atuação da empresa; • Suporte e controle da rede; • Treinamento; • Especificação de compra ou contratação; • • • • • Os pilares básicos da gerência de redes, são: ANS (QoS); Supervisão e controle da rede; Gerência de problemas e modificações; Gerência de configuração; Instalações, suporte e proteção da rede. A seguir, passaremos a apresentar na forma de itens algumas funções importantes, não devendo ser encarado como divisão no organograma da empresa. • Supervisão e controle da rede » Hardware: troca de linhas, equipamentos que permitem diagnósticos remotos e etc; » Software: Monitoração da rede e dos processos, verificação de eventos de rede, estatísticas operacionais (desempenho, incidentes, prevenção e solução de problemas); » Help desk (atendimento aos usuários) 24 horas, com uso de secretária eletrônica se for o caso; » Execução do plano de contingência; » Atendimento de primeiro nível, reportando em nível superior todos os eventos sinistros e soluções emergenciais, bom como as pendências; » O ideal é que seja centralizada, permitindo uma melhor visualização de toda a rede. • Gerência de problemas e modificações » Modificação na configuração para solução de problemas; » Sugerir medidas para contingenciamento; Pedro Ismar Maia de Souza Junior 155 » Sugerir modificações na configuração para ampliação da rede; » Contribuir para evolução do modelo operacional; » Manter histórico de problemas e soluções da rede; » Treinamento de técnicos; » Atualizações de software; » Assessoramento técnico. • Gerência de configuração da rede » Coordenar e fiscalizar o andamento de projetos de rede; » Verificar a atual configuração; » Pesquisar novas formas, técnicas, equipamentos e protocolos para evolução e minimização de custos; » Treinamento de usuários; » Manter histórico da rede (evolução); » Especificação de compra e contratação; » Passar as novas modificações da rede; » Assessoramento técnico. • Instalação, suporte e proteção da rede » Verificar a segurança da rede (física, sistemas e ambiente de trabalho); » Técnicos de rede; » Coordenação dos técnicos remotos de rede (monitores); » Help desk (retorno ao usuário); » Executar modificações; » ANS; » Verificar relatórios estatísticos; » Contribuir com alternativas de novas soluções; » Executar testes; » Hardware: instalar e verificar equipamentos; » Software: testes, verificar softwares de auditorias ("LOGs") de segurança, diagnósticos e outros. • Modelo Operacional » Contribuição de todas as áreas da gerência; » Análise de Procedimentos; » Normalizar; » Normatizar; » O & M (Organização e Método). Quem deve ser o gerente? Esta pergunta já foi respondida na primeira parte com as qualidades necessárias. Muitos pensam que esta é uma função política, mas não aconselho este perfil, pois a política deve ser praticada em outros níveis, acima. É claro, que todos devemos ser políticos, mas neste caso deve ser um profissional técnico especializado, se possível que tenha passado pelos níveis abaixo dele. Uma vez participei de uma reunião em que um não técnico tentava explicar os problemas com a parada de um computador. O número passado a ele era de 97% de disponibilidade, sendo 3% do tempo mensal parado. Só que esqueceram de dizer que estes 3% eram no horário de pico, horário comercial. Logo, a coisa estava ruim e o pobre coitado ficou perdido. Contudo, cada caso deve ser analisado em separado. 156 Redes de Comunicação CAPÍTULO 7 Projeto de rede A informática e seus projetos têm algumas variáveis interessantes como ambiente, longevidade e custo compatíveis, momento e tempo certos, sendo que, o momento é quando você resolve fazer alguma coisa na área. Algumas empresas, que já fecharam, se tivessem sido abertas no momento correto não teriam fechado, outras se fossem abertas hoje estariam no topo, bem como aquelas que não passariam de alguns meses de vida, mas são fortes e grandes. A variável tempo pode, para alguns, parecer uma redundância, mas está relacionada ao tempo de implementação e vida. Se existe uma velocidade de mudança muito grande de uma determinada área, o tempo para implementação é fundamental e se o mesmo for grande, quando esta estiver implantada pode ser tarde; o seu tempo já passou. Um exemplo de clara falta de tempo e momento, foi um projeto que eu estava elaborando para uma consultoria. A empresa desejava uma rede privada, com âmbito estadual, atingindo as suas filiais. Havia um “pré-consenso” interno do uso de uma determinada tecnologia. Foram feitos estudos e levantamentos indicando que a solução tecnológica era viável. Todavia, aconteceram fatos que impediram a sua implementação, o projeto atrasou 8 meses para o início e quando foi retomado, sugeri um novo levantamento, mas de forma rápida e revendo as novas premissas da empresa. Diante do novo quadro, mostrei que a solução tecnológica já não era tão atrativa, mas a decisão de manter a tecnologia foi dada por motivos alheios aos técnicos. Enquanto isto, um pequeno levantamento extra-oficial foi realizado e reapresentei à diretoria. O projeto oficial sairia por 800 mil reais e o extra-oficial por 370 mil reais. Por que a insistência? Durante o tempo de paralisação, lançamentos de hardware e software foram feitos, com certeza mudaram os parâmetros que balizavam o projeto, sendo que, o pré-consenso encobria a visão dos observadores. Devo lembrar que o mesmo não estava errado, mas apenas fora do seu tempo e momento. Projetos, conceitos pré-estabelecidos (esqueçam), tome cuidado com requisitos de projetos, principalmente se já está estabelecido algo que deve ser decidido durante o projeto, como equipamentos, produtos, topologias, protocolos e etc. A visão é uma coisa muito interessante, às vezes só vemos aquilo que queremos ou fomos condicionados, intencionalmente ou não. Em uma discussão com um colega sobre a apresentação de uma determinada informação na Internet, ele dizia ser impossível, pois o tempo para formatação do texto era grande. Eu fiquei encabulado e não entendia porque ele levava tanto tempo para formatar o texto. Então, resolvi verificar o que ele fazia. Minha surpresa, era que ele estava querendo apresentar um jornal, no formato de colunas. Peguei uma folha impressa, coloquei diante da tela e mostrei a ele que a folha era muito maior que o monitor, não sendo possível o que ele desejava. Primeiro paradigma quebrado. Depois mostrei que a Internet não tem padrão para apresentação de informações assemelhadas, sendo importante a informação e não a forma, contudo, deveria ser atrativa e inteligente. Segunda quebra de paradigma, a forma não deve ter maior importância que a informação, quando isto acontece significa que o seu site não tem importância e não sobreviverá por muito tempo. Por que a visão do todo é fundamental? Nenhum projeto de informática pode ter como referência a visão do ambiente onde ele vai ser inserido. Segundo um profissional amigo, “em informática tudo é possível, dependendo de quanto você tem para gastar”. Isto é a mais pura verdade, mas o melhor projeto de informática é aquele que tem 100% de aproveitamento, ou seja, independente do custo ele satisfaz ao usuário final, é totalmente utilizado e ainda deixa brechas para evoluir, crescer e logicamente em função novamente do ambiente. Vi, infelizmente, muitos projetos com conceitos simplesmente “lindos”, inovadores, ousados e caros, mas que naufragaram, por não estarem voltados para o contexto e realidade do seu ambiente, e sim para o ambiente do consultor, da empresa de consultoria. Logicamente o ambiente global não deve ser esquecido mas, fazer em função dele, sua possibilidade de erro aumenta muito, principalmente se for um modismo comercial. Se voltarmos no tempo, apenas 8 anos, você talvez se lembre do downsizing, solução para todos os sistemas de grandes empresas. Outros conceitos, como o fim dos equipamentos de grande porte e o fim do papel, foram espalhados pelo mundo inteiro. Baseados nesses “conceitos”, projetos foram implementados e certamente foram a pique, com perdas enormes para os seus financiadores. Pedro Ismar Maia de Souza Junior 157 Uma experiência muito enriquecedora aconteceu num projeto de grande porte. Fazendo parte de uma equipe de consultoria, foi realizado um levantamento do ambiente muito longo, 1 ano e 2 meses. Durante o mesmo houve um certo desgaste e o que é pior, até confrontos entre os consultores e os profissionais internos. O fato mais marcante foi um confronto entre outro profissional e eu, onde o mesmo virou para mim e disse: “Quem é o dono do projeto? Então faça o que eu quero”. Quando isto acontece, pode ter certeza, a coisa vai mal e o que é pior, alguém perdeu a visão do ambiente e o foco do projeto. Infelizmente, fui eu quem perdeu a visão do todo, não pela autoridade em si, mas eu estava tentando dar uma solução que realmente fizesse diferença, mas o outro profissional achava que informática era apenas automatização de passos e que tudo deveria caminhar como antes, apenas mecanizado. Este é um dos conceitos errados da maioria dos leigos, automatização não necessariamente precisa usar a informática, pode ser um processo manual normalizado e normatizado. A informatização também não é só comprar computador, mas sim uma reorganização de procedimentos, conceitos, atitudes e mentalidade. Este parêntese era necessário, como consultor devo tentar repassar novos conceitos de forma gradual e com exemplos palpáveis para o cliente, que o convença de mudar de opinião. Aquele profissional em especial tinha uma certa restrição ao projeto e isto tornava delicada a situação. Uma maneira de resolver esta é chamar o profissional para um papo mais informal, se possível fora do ambiente de trabalho, para tirar um pouco da carga negativa, conversar apresentando exemplos e principalmente resultados significativos e convencê-lo de uma nova postura. Contudo, se isto não for possível, uma palestra pode ser realizada para todos sobre o assunto, incluindo especialmente o profissional em questão, com visitas ou apresentação de casos. Caso o desgaste seja grande, procure fazer uso, na palestra, de profissional fora das duas empresas como se fosse uma terceira opinião. Uma tática interessante é procurar que os participantes exponham seus pontos de vista, palestra participativa, e fazer uma avaliação em cima do que é dito. Na situação mencionada foi utilizada a palestra participativa, com excelentes resultados. Este problema de rejeição de projeto não é raro acontecer. Muitos projetos, principalmente os globais, para toda empresa, mexem muito com poderes, domínios, autoridades, inércia e principalmente vaidades. O comportamento humano é muito difícil de lidar, agrava-se ainda mais quando não se conhece os motivos e quem tem problema. A identificação de quem pode tentar impedir o bom andamento do projeto é mais fácil, numa rápida reunião com as peças chaves da empresa inicia-se a identificação, mas os motivos devem ser levantados com calma e sutileza, pois do contrário normalmente acaba revertendo em “rejeição” explícita e ostensiva. No caso de um grande projeto e com o intuito de evitar qualquer problema, é uma boa prática fazer reuniões com as pessoas chave da empresa, chefias, formadores de opinião, multiplicadores e etc. Esta deve ser realizada sob o comando da direção geral, onde a empresa de consultoria é apresentada para auxiliar no trabalho. Na reunião só a direção geral deve falar, os consultores assumem o papel de enorme importância; observadores. Dependendo do projeto e da situação da empresa, algumas empresas de consultoria estão levando na sua equipe, psicólogos; que se misturam aos participantes na intenção de fazer observações e anotações de possíveis resistências e também de pessoas receptivas. O uso de filmagem, obviamente autorizada e discretíssima (camuflada), pode ser um recurso útil para posterior análise e confirmação do que foi detectado. A reunião deve ser dividida em duas partes, apresentação do projeto, um intervalo com um bom “coffee break” e a segunda e última parte, discussão sobre o projeto. Na primeira parte, apresentar principalmente as vantagens e benefícios do projeto. A segunda parte é quando os problemas serão expostos. O interlocutor deve estimular ao máximo a participação de todos e aproveitar posteriormente palavras e/ou expressões utilizadas pelos participantes. É uma maneira de explorar a participação de todos no processo para que sintam como parte do mesmo. Como você provavelmente não conhece ninguém, a identificação dos participantes por crachás, é de suma importância. O(s) psicólogo(s) pode(m) estar misturado(s) se for um grupo grande, mas cuidado, algumas pessoas podem se sentir acuadas ou espionadas e dificultar a participação do(s) mesmo(s). Uma dica interessante, na arrumação da sala de reunião, formar um círculo sem mesa, fazendo com que as pessoas se exponham mais. Caso isso não seja possível e o número de participantes seja grande, a forma tradicional deve ser montada, mas o pessoal da consultoria não deve ficar na frente, mas ao lado (perto) do interlocutor, sentado no mesmo nível dos participantes, separados, mostrando que aquela é uma reunião interna da empresa e que os mesmos são apenas observadores. 158 Redes de Comunicação Algumas empresas estão fazendo algo bem produtivo, reuniões fora da empresa, num final de semana, pode ser num hotel fora da cidade, onde os participantes levam os familiares, e fazem uso de “jogos e dinâmica” interativos, onde há pequenas participações da equipe de consultores nos jogos. Existem empresas especializadas que desenvolvem toda uma programação de acordo com os seus objetivos e orientam como devem ser a participação da equipe de consultores no processo. Mas tome cuidado para não virar uma cartase105 sem solução. Para se preparar, uma empresa faz uma pesquisa interna antes da reunião. Sutilmente sonda vários assuntos, mas com enfoque principal no trabalho e na possibilidade do trabalho com os benefícios do projeto a ser desenvolvido. O resultado pode ser excelente. Foram apresentadas várias opções, você deve verificar qual o perfil da equipe de trabalho e aproveitar da melhor maneira os recursos e sugestões. Lembrando que cada situação tem suas particularidades, devendo ser muito bem investigados os antecedentes da empresa, ou seja, fatos e eventos que ocorreram no passado, evitando as mesmas atitudes e erros. Isto pode mudar completamente seus planos. Então, de forma resumida podemos dizer que um bom projeto divide-se em três partes: Pré-projeto, para conhecer o cliente; Projeto onde as ações e decisões são tomadas; nesta fase o projeto deve acontecer, diferente da implementação; por fim, o Pós-projeto onde faz-se o acompanhamento da implementação do projeto. Será apresentado um detalhamento para melhor compreensão. Pré-projeto: • Conhecer o Cliente o cliente faz toda a diferença. É o ponto crucial do projeto, tudo se baseia neste conhecimento. Podemos descrever alguns pontos importantes: o Identificação das necessidades e objetivos do cliente; o Análise dos objetivos e restrições do negócio; o Análise dos objetivos e restrições técnicas; o Análise dos objetivos e restrições financeiras; o Caracterização da rede e do tráfego se houve; o Custo/benefício e concorrência; o Mão-de-obra; o Sensibilidade dos funcionários em relação a um projeto de rede; o Serviços a serem prestados pela rede e suas prioridades Projeto: • Levantamento atual da situação na área em foco; • Necessidade atual e futura de serviços de rede; • Projeto técnico e documentação; • Desembolso financeiro; custos e prioridades de gastos; • Cenário a ser alcançado com o projeto; • Viabilização técnica ou agenda técnica, ou seja, o que a empresa deve fazer para alcançar os objetivos traçados em relação à mão-de-obra, infra-estrutura e treinamento; • Sistema de contingenciamento (ocorrência de sinistros); • Projeto lógico; • Protocolos, política de segurança, gerência, serviços e aplicativos; • Projeto físico; • Topologias, equipamentos e infra-estrutura; • Utilização de normas com abrangência total ou parcial; • Normatização, normalização e documentação; • Orientação na implementação do projeto em fases, em função da parte financeira. Pós-Projeto: • Nenhum projeto é uma decisão Divina, ou seja, ao longo do tempo pode e sofrerá mudanças, até mesmo a tecnologia empregada. Logo, as necessidades de ajustes aparecerão, devendo ser analisadas e incluídas ou não em função das prioridades e condição financeira. o Justificar sempre as novas decisões e redirecionamentos, devendo estes constarem na documentação do projeto; 105 Lavação de roupa suja. Pedro Ismar Maia de Souza Junior 159 o Orientação com relação a novos encaminhamentos ou direcionamentos; o Orientação com relação a execução do projeto; o Manter o foco no que foi traçado; • Manter sempre documentação e normas atualizadas; • Testar sempre a política e o sistema de segurança; • Treinamento atingindo os objetivos; • Se for necessário, auxilie nas especificações de equipamentos e aquisição dos mesmos, bem • como de serviços de terceiros; Incentivar os testes antes da aquisição de equipamentos e infra-estrutura, identificando possíveis incompatibilidades. Depois de levantada esta parte inicial, o segundo passo é crucial para a relação consultoria/empresa, se possível eleja um coordenador geral do projeto dentro dos funcionários da empresa, ele será o intermediário junto ao cliente. Caso não possa escolher, procure conhecê-lo muito bem. As principais qualificações para este são: • Conhecer o assunto do projeto. Caso não, incentive o seu treinamento; • Bom relacionamento dentro da empresa e na explanação em público; • Ser formador de opinião; • Ter um cargo que permita sua ascensão sobre os participantes do projeto e sua imagem associada à simpatia, eficiência, competência; • Conhecer bem a empresa e sua história; • Seja atuante e empreendedor; • Seja favorável ao projeto e receptivo a empresa de consultoria; • Tenha a mente aberta; • Se possível, teste o seu poder de convencimento para uma platéia de pessoas da empresa; • Tenha, inclusive, ambições dentro da empresa; • Dever ser um profissional que vista a camisa da empresa, pensando no melhor para todos. Não deve estar numa situação provisória. Essas são algumas das exigências, mas como nem tudo é perfeito e na prática este perfil é muito difícil de ser encontrado, uma análise da situação e dos candidatos deve ser feita com muito critério. Se a escolha é uma prerrogativa da empresa, sugira reuniões com “jogos”, citados anteriormente, é um ótimo momento para dar início ao processo de seleção. Tudo é uma questão de análise da situação da empresa, da imagem da consultoria e dos possíveis candidatos. Não se esqueça de expor ao cliente, que esta seleção vai permitir uma maior fluidez do relacionamento e do projeto. Após as apresentações, o dia-a-dia é desgastante e certamente vão surgir problemas de comunicação e interpretação, intencional ou não. Para evitar tais coisas, o principal recurso é o são reuniões periódicas com o coordenador geral do projeto, onde todas as arestas das reuniões técnicas são aparadas. A organização de todas as reuniões é uma atitude fundamental. Faça sempre um roteiro, fixe as metas a serem cumpridas e os objetivos alcançados. Em linhas gerais uma pauta detalhada. Elabore uma pauta resumida que deve ser entregue previamente aos participantes, com nome dos convidados, local, data e hora de sua realização. Entregue ao coordenador geral com, no mínimo, 4 dias de antecedência, peça que leia e assine como recebido. Numa reunião, algumas pessoas preferem não sair da pauta estipulada, na tentativa de evitar se perder em outros assuntos. Não sejamos rígidos, a flexibilidade de um negociador ou coordenador é importante, devemos procurar ser eficazes. Ao final, tenha anotado tudo que foi dito de importante, para posterior apresentação do relatório, com assinatura, se possível, de todos os participantes. O mesmo deve ser entregue ao coordenador geral com recibo. Monte um arquivo de tudo que ocorrer no projeto, esta é a sua experiência para os próximos trabalhos. Dica importantíssima, nunca vá a uma reunião sozinho, dependendo da situação, pode ser um desastre. Sempre, no mínimo, dois profissionais. Procure cumprir à risca os prazos. Então, estipule-os de forma que sejam exeqüíveis. Uma das coisas que acabam com os prazos são as mudanças e inclusões de última hora. Procure ceder o mínimo possível e não se comprometa com algo que não esteja especificado, ou seja, muito complicado de realizar, deixe para uma segunda versão ou alerte para possível dilatação dos prazos. O cliente normalmente quando descobre as possibilidades acaba se empolgando e pode desvirtuar 160 Redes de Comunicação completamente o projeto e os prazos. Se possível faça uso de ferramentas de acompanhamento, aos moldes do MS Project106. Aquisição de projetos prontos é uma solução muito atrativa, não terei que esperar muito tempo para ver os resultados, menor custo inicial, tenha segurança que funciona em algum lugar. Esta foi durante muito tempo uma solução vendida, principalmente para administradores que tinham alta rotatividade e queriam num curto espaço de tempo, mostrar serviço. Resultado, prejuízo. Digo sempre às pessoas, que a única coisa que se leva de um projeto para outro são as experiências, todo o resto deve ser esquecido principalmente a fase inicial, para não impregnar a sua visão do ambiente. Depois de conhecido o ambiente, aí sim podemos fazer uso de soluções já realizadas e devidamente adaptadas. Lembra-se das variáveis citadas? Uma pergunta que constantemente surge, principalmente pelos mais novos, é se o projeto está bom. Na elaboração de um projeto, faça algo que você sinta segurança em responder sobre ele. Um dos principais sintomas de problemas é quando você não consegue responder, principalmente para si próprio, perguntas básicas e algumas complexas. Ocorrendo isto, pode significar três coisas: sua solução não é boa ao que o usuário necessita; você não conhece suficientemente o ambiente do usuário; ou ainda, não conhece bem tecnicamente a solução adotada. Não sei o que é pior, mas com grandes chances de você errar. Mas como fazer isto? A principal coisa é compartilhar com algum profissional da área que esteja fora do projeto, conversar com o usuário, principalmente aqueles que são favoráveis ao projeto e alguns não favoráveis. Ninguém sabe tudo, logo, compartilhe as suas idéias. Vivi situações interessantes que reforçam isto. Durante algum tempo trabalhei em projetos de hardware e quando tínhamos problemas sempre conversávamos com outros colegas em projetos diferentes e repetíamos. Em determinadas situações o problema era identificado pelo próprio relator e em outras, a solução era simples e estava meio oculta pelo envolvimento. O projeto perfeito ainda está por acontecer, ou seja, “nunca”. Procure pelo menos chegar o mais perto possível e não o mais distante. Tem uma pequena história que explícita bem a visão que muitos têm do consultor. “Um pastor cuidava das suas ovelhas, quando avistou no horizonte um possante jeep, vindo em sua direção. Ao chegar perto do pastor o jeep parou e desse desceu um homem, que sem mais nem menos, perguntou ao pastor: - Se eu lhe disser quantas ovelhas tem aqui você me daria uma? O pastor humildemente acenou que sim. Rapidamente o homem sacou seu “lap-top” e num instante respondeu: - Trezentos e trinta e cinco. O pastor sem nada falar deu-lhe a ovelha e indagou: - Se eu adivinhar sua profissão posso ter a ovelha de volta? - Sim pode, respondeu o homem. - O senhor é consultor! Estupefato o homem devolve a ovelha ao pastor, mas não sem antes perguntar a este como adivinhou. - O senhor chegou aqui sem ser chamado, meteu-se no meu negócio, disse-me o que eu já sabia e ainda cobrou por isso!”107 Tome muito cuidado para não chegar a este ponto. Seja criativo, em determinados momentos apresente opções relacionadas ao projeto, dê sugestões quando solicitado, lembrando que estas não devem insurgir contra outras do projeto. Se for necessário, seja sutil, apresente por partes, mas de forma que as pessoas concluam por si só a necessidade de mudança. Certa vez fui convidado a acompanhar um amigo numa consultoria. Inicialmente fui contra, pois não conhecia o projeto, a empresa, o histórico da situação, mas fui convencido a ir como observador e ele tinha uma grande amizade com o dono da empresa. Quando chegamos, fui apresentado ao grupo como tal e solicitei a aprovação dos participantes. Passei a observar o comportamento de todos, sem fazer anotações e principalmente de três pessoas, sendo um deles o presidente da empresa. Este todas as vezes que era apresentado um novo passo, olhava para mim, tentando ver alguma reação. Em vários momentos tive que me conter e permaneci na situação do 106 Uma ferramenta excelente, completa e muito conhecida no mercado, com vários aplicativos extras desenvolvidos por terceiros. 107 E-mail recebido pelo Internet. Pedro Ismar Maia de Souza Junior 161 “entrei mudo e vou sair calado”, inclusive com o corpo. Quase no final, o presidente virou-se para mim e pediu a minha opinião sobre o projeto, dizendo estar curioso, pois não esbocei nenhuma reação. Fiquei obviamente gelado, pois era tudo que mais temia. Todavia, com a insistência, fiz alguns comentários reforçando a importância de determinados itens, mas o que teve maior impacto foi quando disse que o pessoal da limpeza deveria ser treinado e a figura do monitor do grupo deveria ser criada, com treinamento especial. Só deu tempo para ver as reações faciais e imediatamente me pus a justificar. Quanto custa para sua empresa uma rede ou parte dela parada? Quando tem gente mexendo na edificação com a orientação de leigos? Segundo alguns dados clássicos 70% dos problemas com a rede ocorrem com a parte física. Pois é, o custo é elevado se pensar na produtividade e nas informações. Os problemas com a rede mais sérios, por interferência humana, podem acontecer justamente no momento da limpeza, onde tem uma equipe não treinada e sendo orientada por um leigo, que realiza a tarefa fora do horário. Quando do retorno, até que os problemas sejam identificados e sanados, perde-se muito tempo. Quando prestava serviços para uma empresa, que tinha uma grande área, com centenas de estações, isto era um verdadeiro caos. Até que todos identificassem que estavam com problema e nos avisassem, levava pelo menos 45 minutos; para colocar todos os técnicos em ação mais uns 20 minutos e para que tudo estivesse normalizado mais 60 minutos (variando com os tipos de problemas). Ou seja, todos entravam às 8 horas, mas somente às 10h05min estava tudo OK. Os principais motivos eram os cabos, conectores, tomadas, controles de brilho e contraste, desligamento indevido e quedas de equipamentos. A solução foi realizar treinamentos periódicos com o pessoal da limpeza, instalar uma secretária eletrônica que registrava problemas fora do horário. No caso, como era uma instalação com distâncias quilométricas, foram passados skates, patins e bicicletas para os técnicos, que faziam uso do que mais gostavam. Além disto, uma mochila com um conjunto de estojos completos para manutenção e dependendo do local um rádio de comunicação. Uma obrigatoriedade, todos os técnicos estavam identificados. Surgiram sugestões para acompanhamento de um técnico durante a limpeza e até plantão noturno. Contudo, foram descartadas, pois os custos seriam elevados e com a qualidade do treinamento isto poderia ser contornado. Resultado prático: a empresa ganhou dois novos técnicos oriundos da turma da limpeza, o número de casos diminuiu e a coordenação dos reparos foi otimizada, sobrando tempo para atualizar o banco de dados de problemas. Tudo isto, mais o que foi relatado, bem como a importância das instalações corretas e adequadas, principalmente dos cabos e conectores. O resultado foi um convite para fazer o treinamento e participar de outras reuniões, que gentilmente foi recusada a última parte. Isto é um problema técnico e ético. Técnico em não estar desde o começo e desconhecia o histórico108. Ético pois não era da equipe e deveria haver um consenso na minha participação. Caso houvesse a mínima discordância de alguém, as coisas poderiam começar a desandar. Para agravar eu trabalhava em outro estado, o que dificulta ainda mais. Havia o problema da remuneração e etc. Lembre-se em certos momentos o lucro pode lhe trazer grandes dissabores. O dinheiro vai fácil, os amigos e clientes verdadeiros são difíceis e não podem ser comprados. Não estou fazendo apologia ao profissional bonzinho cheio de qualidades, mas sim ao profissional que deve ter princípios, obrigatórios. Isto também serve para empresas de consultoria. A independência para uma empresa de consultoria é importante. Esta independência é a ausência de cobertura de empresa fabricante ou fornecedora do ramo. Isto dá maior liberdade e menor pressão, tornando o seu projeto mais flexível e com um custo melhor. Contudo, um conselho, quando for fazer um projeto em um local onde não existe nada ou quase nada implantado, procure inicialmente fazer com um único fabricante, pois esta atitude poupar-lhe-á o problema de incompatibilidade e facilitará o treinamento do corpo técnico. Com certeza, depois, a mesclagem é necessária, bem como a pesquisa e testes constantes. Logo, você deve escolher equipamentos que façam uso de padrões. Esteja sempre com olho no presente, mas não esqueça de dar constantemente uma “espiadinha” no futuro. Depois desta pequena experiência podemos voltar ao projeto. Outro item importante é a fase de levantamento, não deve ser muito longa, pois pode tirar a empolgação dos favoráveis e aumentar a desconfiança dos contrários, mas também não deve ser muito curta, limitando visão. 108 Enorme problema. 162 Redes de Comunicação Uma técnica eficiente consiste em dividir o projeto em etapas e apresentar os resultados, parte a parte, para que possam ser lidos, analisados e acrescidos de sugestões. Depois da conquista que envolve a sedução ao projeto, a empresa de consultoria e por último a fase do levantamento, que é a convivência; vem a elaboração final do projeto que deve ter as mesmas intenções de levantamento: dividir e apresentar, para depois haver a apresentação global e final com aprovação. Tome muito cuidado na parte escrita, porque muitos ficam tentados a escrever muito, para mostrar produção, afirmação ou qualquer outra coisa. Tive uma experiência problemática neste assunto, onde o coordenador de um projeto do qual participava, distribuía o que cada um deveria escrever e colocava uma observação, quantas páginas sobre o assunto. Eu nunca conseguia chegar ao número de páginas, fiquei meio aborrecido, pois até comecei a pensar que era um tanto limitado. Em conversa com os outros profissionais descobri que o mesmo acontecia com eles, o problema estava no coordenador, que onde uma única linha, sucinta e clara, poderia explicar algo, ele transformava em meia página. A conseqüência foi que o coordenador do projeto da empresa que nos contratou reclamou que no documento final do projeto tinha muita “firula, abobrinha” e que o número de volumes poderia ser reduzido, facilitando sobre maneira a sua leitura e entendimento. Em um documento, seja objetivo; conciso, mas detalhado no que é importante, apresente o projeto de forma compreensível. Caso o mesmo fique muito extenso, divida em volumes e, se possível, não apresente o conjunto de volumes no mesmo momento, pode assustar o cliente. Colha sempre os comentários e observações, mesmo que no nível de brincadeira, sobre o produto apresentado, para posterior reflexão e melhoria. Para a fase posterior, acompanhamento e/ou implementação, se for possível e a empresa desejar, faça um contrato a parte. Isto permitirá a inclusão ou exclusão de profissionais e elaboração de cronograma mais independente. Cuidado, eu particularmente não gosto do artifício da subcontratação de empresas prestadoras de serviços, pois é mais oneroso para o cliente, além de que em caso de problema, é o nome da sua empresa (consultoria) que está em jogo. Todas as fases citadas incluem os mesmos cuidados já observados, boa documentação, equipe coesa e etc. Então, podemos, de forma macro, concluir que existem três fases em um projeto: • Levantamento, se apresentando, conhecendo a empresa, suas metas, objetivos e o funcionamento. Não esqueça que para chegar a este ponto, a idéia do projeto e sua consultoria já foram aprovadas; • Elaboração do projeto propriamente dito. Parte muito criativa e técnica; • Implantação, com as aquisições, instalações, testes, treinamentos, testes pilotos e liberação. Pode surgir a argumentação de que a empresa é pequena e sou também um profissional da empresa. Imagine você e sua equipe, se existir, como consultores e suas atitudes proporcionais ao tamanho da empresa. Além disto, você tem a vantagem de conhecer parte ou toda a empresa, os “elementos” 109 políticos e profissionais. Contudo, uma coisa pode ser decisiva, “santo de casa não faz milagre”, inviabilizando os esforços. Pense e pese bem a importância destas questões antes de prosseguir. Vivi os dois lados da moeda, dentro da empresa e como consultor, sendo que uma completamente diferente da outra. Em qualquer uma das situações faça o melhor, todos só têm a ganhar, mas se perder, todos perderão. Para aqueles que desejam se enquadrar em um perfil, o consultor deve ter as qualidades do coordenador (citadas), além de ótimo conhecimento técnico, criatividade, saber aprender e ouvir, postura110, responsabilidade, comprometimento com o seu cliente e etc. Outro dia ouvi um provérbio que cabe bem para qualquer profissional: “a diferença entre um erro de um sábio e de outro não sábio, é que o sábio aprende com os erros e o outro se arrepende”. Para melhor elaborar, calcular, apresentar e administrar um projeto sugiro a utilização de ferramentas para este fim, aos moldes do Project da Microsoft. 109 110 Justificativas. Não confunda postura com beleza, são coisas completamente distintas. Pedro Ismar Maia de Souza Junior ANEXO 1 Destino R2 200.200.201.0 200.200.202.0 200.200.200.0 200.200.203.0 0.0.0.0 Próximo nó Diretamente (IF0) Diretamente (IF1) 200.200.201.5 (*1) 200.200.202.4 (*2) 200.200.201.5 (*1) Destino R3 200.200.202.0 200.200.203.0 200.200.200.0 200.200.201.0 0.0.0.0 Tabela 39 Obs: (*1) – Este endereço é a porta de R1 (*2) – Este endereço é a porta de R3 (*3) – Redundante em função da linha de destino 0.0.0.0. Próximo nó Diretamente (IF0) Diretamente (IF1) 200.200.202.1 (*3) 200.200.202.1 (*3) 200.200.202.1 163 164 Redes de Comunicação BIBLIOGRAFIA Toda informação que está relacionada à tecnologia tem uma vida útil pequena, isto se deve à grande velocidade das mudanças, bem como das empresas relacionadas a ela. Todo e qualquer livro ou fonte de informação influencia na sua formação profissional, fica difícil nominar todos, desta forma citarei alguns com grande influência. Livros: ARCHER, Rowland. Redes de microcomputadores IBM PC e compatíveis, São Paulo: McGraw-Hill, 1987. 258 p. McGraw-Hill, 1990. 313 p. BAPTISTELLA, Luis Fernando B., LOBO, Marcio Patusco. L.. Rede digital de serviços integrados, São Paulo: McGraw-Hill, 1990. 313 p. CAMPBELL, Patrick T.. Instalando Redes em Pequenas e Médias Empresas: Resolvendo os problemas de rede em pequenos e médios ambientes, São Paulo: Makron Books, 1997. 343 p.. CERADA, Ronaldo Luiz Dias e outros. ATM: O futuro das redes, São Paulo: Makron Books, 1997. 178 p.. DEFLER JR., Frank J.. Guia de Conectividade, São Paulo: Editora Campus, 1993. 396 p. DEFLER JR., Frank J.. Guia para a Interligação de Redes Locais, São Paulo: Editora Campus, 1993. 235 p. GASPARINI, Anteu Fabiano L., BARRELLA, Francisco Eugênio. TCP/IP: Solução para conectividade, São Paulo: Editora Érica, 1993. 310 p.. GIOZZA, William Ferreira e outros. Redes locais de computadores: tecnologia e aplicações, São Paulo: McGraw-Hill, 1986. 399 p. IIZUKA, Kenji. Ligação micro-mainframe, São Paulo: Editora Atlas, 1987. 158 p.. KLEINROCK, Leonard. Queueing systems: volume I e II, New York: Wiley-Interscience Publication, 1976. MARTIN, James. Systems analysis for data transmission, New York: Prentice-Hall, 1972. MOURA, José Antão Beltrão e outros. Redes locais de computadores: protocolos de alto nível e avaliação de desempenho, São Paulo: McGraw-Hill, 1986. 446 p. SCRIMGER, Rob e outros. TCP/IP a Bíblia, Rio de Janeiro: Editora Campus, 2002. 642 p. TAROUCO, Liane Margarida Rockenbach. Redes de computadores: locais e de longa distância, São Paulo: McGraw-Hill, 1986. 353 p. Outros Manuais de produtos como NOVELL, WINDOWS xx, LINUX, CISCO, 3COM, SUN e outros. Periódicos Revista GEEK. São Paulo: Editora Digerati. Ano IV, Número 27. Revista INFORMATIONWEEK. São Paulo: IT Mídia S.A. Revista NETWORK. São Paulo: IT Mídia S.A. Revista TELECOM Negócios. São Paulo: IT Mídia S.A. Internet: 3COM. Informação sobre área de comunicação de dados e equipamentos, www.3com.com ALTAVISTA. Site de procura de assuntos, www.altavista.com. CISCO. Informação sobre área de comunicação de dados e equipamentos, www.cisco.com COMPAQ. Informações sobre equipamentos para área de comunicação de dados, www.compaq.com.br IBM. Informações gerais sobre comunicação de dados, equipamentos e outros, www.ibm.com IBOPE. Pesquisa sobre usuário da Internet, www.ibope.com.br IDG. Informações gerais sobre comunicação de dados, equipamentos e outros, www.idg.com.br IDGNow. Informações gerais sobre comunicação de dados, equipamentos e outros, http://idgnow.uol.com.br/ INFOEXAME. Informações gerais sobre comunicação de dados, equipamentos e outros, www.infoexame.com.br INTEL. Equipamentos de comunicação, www.intel.com LANS e WANS. Informações gerais sobre comunicação de dados, equipamentos e outros, www.lansewans.com.br Pedro Ismar Maia de Souza Junior 165 NASA. Fotos da terra, www.nasa.gov NPAC (Notheast Parallel Architectures Center). Informações sobre LANs e WANs, http://merkury.npac.syr.edu ou http://npac.syr.edu. PCMAGAZINE. Informações gerais sobre comunicação de dados, equipamentos e outros, www.pcmag.com.br TELECO – www.teleco.com.br UNIVERSIDADE FEDERAL DO RIO GRANDE DO SUL. Cabeamento, comunicação de dados e outros, www.ufrgs.br. WiMAX - www.wimaxforum.org YAHOO. Site de procura de assuntos, www.yahoo.com.br. ZDNET. Informações gerais sobre comunicação de dados, equipamentos e outros, www.zdnet.com Obs.: muitas páginas na Internet são alteradas, sendo suprimidas ou até mesmo trocadas de endereço eletrônico, por este motivo algumas páginas podem não ser encontradas.