Concurso: Estagiário – Setor de Suporte Técnico

Núcleo de Tecnologia da Informação

UNIFAL-MG

Instruções:

1. Escreva seu nome completo, de forma legível, no local indicado.

Nome completo: ____________________________________________________________.

Assinatura: _________________________________________________________________.

2. Verifique se o seu caderno de prova possui 30 (trinta) questões de múltipla

escolha, devidamente numeradas, e cada uma delas com 04 (quatro)

alternativas de respostas (a, b, c, d). Caso verifique alguma irregularidade,

notifique o Fiscal de Sala para que providências possam ser tomadas. Nenhuma

reclamação sobre o total de questões e/ou falhas na impressão será aceita após

iniciada a prova.

3. Junto deste caderno de provas ser-lhe-á fornecido uma FOLHA DE RESPOSTAS,

que você deverá preencher adequadamente, fornecendo seu Nome Completo e

Assinatura, e na qual você deverá transcrever suas respostas.

4. Cada questão possui apenas UMA alternativa adequada. Caso mais de uma

resposta seja marcada na FOLHA DE RESPOSTAS, ou haja emenda ou rasura, a

resposta do candidato será considerada NULA, não obtendo pontuação para a

questão.

5. A duração da prova será de 02 (duas) horas, incluindo o tempo para o

preenchimento da FOLHA DE RESPOSTAS.

6. Na FOLHA DE RESPOSTAS, as questões estão representadas pelos seus

respectivos números. Preencha, FORTEMENTE, com caneta esferográfica (tinta

azul ou preta), toda a área correspondente à opção de sua escolha, sem

ultrapassar as bordas.

7. Durante a prova, não será admitida qualquer espécie de consulta ou

comunicação entre os candidatos, tampouco será permitido o uso de qualquer

tipo de equipamento (calculadora, telefone celular etc.).

8. A saída da sala só poderá ocorrer após decorrida uma hora do início da prova,

inclusive para fins de ir ao banheiro ou tomar água. A não-observância dessa

exigência acarretará a sua exclusão do concurso.

9. Ao terminar a prova e sair da sala, entregue este CADERNO DE PROVA,

juntamente com a FOLHA DE RESPOSTAS, ao Fiscal de Sala.

10. Não será permitido ao candidato que já tenha terminado a avaliação

permanecer nos arredores da sala onde o concurso está sendo ministrado. Caso

o candidato insista em permanecer nos arredores, ele será automaticamente

eliminado do concurso.

11. O candidato que, de qualquer forma, tumultuar, atrapalhar ou impedir a

plena realização da presente avaliação será automaticamente eliminado do

concurso.

Desejamos a todos os candidatos uma boa prova e boa

sorte!

Questões:

1) Dentro do assunto “Segurança na Internet”, qual o conceito correto para

“Fraude de antecipação de recursos”?

a) Um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização

combinada de meios técnicos e engenharia social.

b) Um golpista procura induzir uma pessoa a fornecer informações confidenciais ou a

realizar um pagamento adiantado, com a promessa de futuramente receber algum tipo de

benefício.

c) Golpistas provocam o redirecionamento da navegação do usuário para sites falsos, por

meio de alterações no serviço de DNS (Domain Name System).

d) Golpistas criam sites fraudulentos e os utilizam para anunciar produtos nos sites de

compras coletivas e, assim, conseguir grande quantidade de vítimas em um curto

intervalo de tempo.

2) Para se fazer a crimpagem de cabos de par trançado, com o intuito de montar

uma rede de comunicação de dados com padrão Ethernet, existem dois padrões

definidos para a disposição dos fios dentro dos conectores: o padrão EIA 568A e

o padrão EIA 568B. De acordo com o padrão EIA 568A, teremos a seguinte

sequência de cores dos fios dentro dos conectores:

a) 1- Branco com Laranja; 2- Laranja; 3- Branco com Verde; 4- Azul; 5- Branco com Azul; 6Verde; 7- Branco com Marrom; 8- Marrom.

b) 1- Branco com Verde; 2- Verde; 3- Branco com Laranja; 4- Azul; 5- Branco com Azul; 6Laranja; 7- Branco com Marrom; 8- Marrom.

c) 1- Verde; 2- Laranja; 3- Branco com Verde; 4- Azul; 5- Branco com Azul; 6- Branco com

Laranja; 7- Marrom; 8- Branco com Marrom.

d) 1- Laranja; 2- Verde; 3- Branco com Laranja; 4- Azul; 5- Branco com Azul; 6- Branco com

Verde; 7- Branco com Marrom; 8- Marrom.

3) Temos, em nosso cenário, dois computadores desktop com Sistema

Operacional Linux. No primeiro deles está instalado o S.O. Ubuntu 14.04 e, no

segundo, o S.O. Fedora 20. Temos a necessidade de instalar, nos equipamentos,

os seguintes softwares: o editor de imagens GIMP, o codec ffmpeg e o

navegador Firefox. Considerando que:

•

•

•

Os dois computadores já possuem a interface gráfica instalada e conexão

com à Internet;

Não faremos o download prévio dos pacotes;

Suponha que os programas necessários correspondam aos pacotes

“gimp”, “ffmpeg” e “firefox”, para os dois S.O.s., para fins de

simplificação;

•

Temos acesso com direitos administrativos (“root”) para realizar as

tarefas.

Quais as sequências de comandos adequadas para fazermos a instalação dos pacotes nos

dois sistemas?

a) Desktop “Ubuntu” : dpkg -i gimp ffmpeg firefox

Desktop “Fedora” : yumex install gimp ffmpeg firefox

b) Desktop “Ubuntu”: yum install gimp ffmpeg firefox

Desktop “Fedora” : apt-get install gimp ffmpeg firefox

c) Desktop “Ubuntu”: apt-get install gimp ffmpeg firefox

Desktop “Fedora” : yum install gimp ffmpeg firefox

d) Desktop “Ubuntu” : dpkg -i gimp ffmpeg firefox

Desktop “Fedora” : rpm -ivh gimp ffmpeg firefox

4) Nos dias de hoje não mais se concebe dispositivos de T.I. que não utilizem

conexão com a Internet. Uma das criações que possibilitou a criação e o

desenvolvimento da rede mundial como nós a conhecemos foi o “Protocolo de

Internet” (Internet Protocol), mais conhecido pelo seu acrônimo “IP”. É um

protocolo de comunicação, localizado na 3ª camada do modelo ISO/OSI. Sua

característica prática mais marcante é o formato dos endereços IP que são

utilizados nos equipamentos para se conectar a uma rede, no estilo

xxx.xxx.xxx.xxx. Sobre o IP, é correto afirmar:

a) Com uma rede de endereço 192.168.0.1 e máscara de rede 255.255.255.0, temos que

os três primeiros octetos representam a rede e apenas o último octeto representa os hosts

da mesma rede.

b) Com uma rede de endereço 10.254.254.1 e máscara de rede 255.0.0.0, teremos uma

rede reservada em que apenas o primeiro octeto ficará responsável por identificar os hosts

da mesma rede.

c) Todas as máquinas em uma rede de dados devem ser, obrigatoriamente, configuradas

com a mesma máscara de rede, pois caso contrário haverá problema para utilização dos

serviços de rede DHCP e DNS.

d) A definição de endereço e máscara de rede é necessária apenas para a configuração de

equipamentos que irão se conectar à rede via cabeamento, uma vez que para dispositivos

móveis esta configuração é automatizada mediante o protocolo WEP.

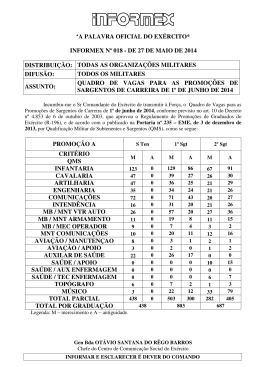

Imagem para as questões 5, 6 e 7: Abaixo temos a fotografia de uma placa-mãe:

2

5

7

4

1

8

3

10

6

9

5) De acordo com a figura acima, quais os componentes identificados nos

números de 1 a 5?

a) 1 – EDO-RAM, 2 – Porta Serial, 3 – Slots para Memória RAM, 4 – Slot ISA, 5 – Socket VGA

de 15 pinos.

b) 1 – Placa de Vídeo OnBoard, 2 – Porta paralela (LPT1), 3 – Slot PCI-Express 16x, 4 – Porta

SATA, 5 – Porta paralela (LPT1).

c) 1 – Socket para o processador, 2 – Porta paralela (LPT1), 3 – Slots para Memória RAM, 4

– Slot PCI, 5 – Portas USB.

d) 1 – CMOS, 2 – Porta Firewire, 3 – Slot AGP, 4 – Conector IDE, 5 – Portas USB.

6) Ainda de acordo com a figura acima, quais os componentes identificados nos

números de 6 a 10?

a) 6 – Portas SATA, 7 – Slot PCI-Express 1x, 8 – Slot PCI-Express 16x, 9 – Conector de

alimentação ATX, 10 – Porta de comunicação P-ATA (IDE).

b) 6 – Conectores USB, 7 – Slot de Expansão VESA Local Bus, 8 – Slot AGP, 9 – Conectores

do painel frontal, 10 – Conector para Disco Rígido SCSI.

c) 6 – Portas SATA, 7 – Slot PCI-Express 1x, 8 – Slot AGP, 9 – Conector de alimentação ATX,

10 – Porta de comunicação P-ATA (IDE).

d) 6 – Conectores USB, 7 – Slot PCI-Express 1x, 8 – Slot de Expansão VESA Local Bus, 9 –

Conectores do painel frontal, 10 – Conector para Disco Rígido SCSI.

7) Ainda de acordo com a figura acima, quantos HDs de padrão IDE e de padrão

SATA, respectivamente, podemos instalar nesta placa (considerando que haverá

alimentação elétrica disponível para todos)?

a) 1 e 4.

b) 2 e 2.

c) Nenhum e 2.

d) 2 e 4.

8) Com as novas versões lançadas no mercado pela Microsoft, verificamos, nos

dias de hoje, uma situação-problema muito recorrente: a falta de

compatibilidade de aplicações desenvolvidas para uma versão anterior do

Sistema Operacional Windows, que não executam de maneira adequada nas

versões mais modernas do referido S.O. Existem alguns procedimentos que

podem ser adotados na tentativa de se conseguir executar estas aplicações nos

sistemas atuais. Marque, a seguir, qual dos procedimentos indicado é correto

para que se obtenha o resultado desejado.

a) A implementação de uma estrutura de Active Directory, que permitirá a execução

remota da aplicação.

b) A instalação e configuração do Windows Virtual PC e do Windows XP Mode.

c) Habilitar, na BIOS do equipamento, o recurso “Hyper-V”.

d) A instalação do aplicativo desejado diretamente na ferramenta de virtualização

VirtualBox, da Oracle.

9) Na atuação com suporte técnico, muitas vezes, é necessário realizar o backup

de discos rígidos cujo sistema operacional está corrompido. Nestes casos, uma

saída muito comum é colocar o disco em um segundo computador para que se

possa fazer a cópia dos dados. Uma boa ideia é utilizar equipamentos com

Sistema Operacional Linux para fazer cópias de backup destes dados.

Suponhamos, então, que utilizaremos um computador desktop, com Sistema

Operacional Linux (Debian 7 estável) para fazer backup de dois discos rígidos:

•

•

Disco 01: Sistema Operacional Windows 7, com sistema de arquivos “NTFS”, com

63 GB de dados a serem salvos, contendo vários diretórios.

Disco 02: Sistema Operacional Linux, com sistema de arquivos “EXT4”, com 42 GB

de dados a serem salvos, contendo vários diretórios.

Ao conectar cada um dos discos no nosso computador, teremos que utilizar os seguintes

comandos para fazer o backup dos dados:

a) sudo mount -t ntfs-3g /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -Rv * /diretorio_de_destino/

umount /dev/sdb1

sudo mount -t ext4 /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -Rv * /diretorio_de_destino/

umount /dev/sdb1

b) sudo mount /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -v * /diretorio_de_destino/

umount /dev/sdb1

sudo mount /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -v * /diretório_de_destino/

umount /dev/sdb1

c) sudo mount -t ntfs-3g /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp * /diretorio_de_destino/

umount /dev/sdb1

sudo mount -t ntfs-3g /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp * /diretorio_de_destino/

umount /dev/sdb1

d) sudo mount -t msdos /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -Rfv * /diretorio_de_destino/

umount /dev/sdb1

sudo mount -t linux /dev/sdb1 /mnt/sdb1

cd /mnt/sdb1

cp -Rfv * /diretorio_de_destino/

umount /dev/sdb1

10) No Sistema Operacional Windows 8, qual dos seguintes procedimentos está

correto para a obtenção do endereço de rede e endereço MAC da placa de rede?

a) “Executar” --> “cmd” --> “netstat -afy”.

b) “Painel de Controle” --> “Ferramentas Administrativas” --> “Gerenciamento do

computador” --> “Gerenciador de Dispositivos” --> “Adaptadores de Rede” --> “Clique

com o botão direito no adaptador de rede” --> “Propriedades”.

c) “Executar” --> “cmd” --> “ipconfig /show /all”.

d) “Painel de Controle” --> “Central de Rede e Compartilhamento” --> “Alterar as

configurações do adaptador” --> “Clique com o botão direito sobre o ícone correspondente

ao adaptador” --> “Status”.

11) No navegador Internet Explorer, temos o recurso “Filtro SmartScreen”. Qual

a sua função?

a) É uma melhoria da tecnologia de bloqueio de janelas pop-ups, impedindo assim a

execução de códigos maliciosos mediante o Internet Explorer.

b) É uma ferramenta firewall integrada ao Internet Explorer desde a sua versão 7, que faz

a varredura de portas no site visitado, verificando se alguma delas é fonte de ataques.

c) É uma ferramenta integrada ao Internet Explorer que faz a verificação de sites visitados,

se há nestes algum código potencialmente malicioso, bem como verifica se o site está em

alguma lista pré-compilada de sites fraudulentos.

d) É uma ferramenta presente no Internet Explorer para viabilizar a sua integração com a

interface Metro do Windows 8, permitindo assim que o Sistema Operacional e o Navegador

Internet Explorer possam ser utilizados em dispositivos móveis com telas Touch Screen.

12) No sistema operacional Windows, em suas versões XP, Vista e 7, pode-se

criar vários usuários, o que permite personalizar o modo de trabalho de cada

um. Há 2 tipos de usuários, o administrador e o usuário padrão. Nas contas

criadas como usuário padrão, há uma série de restrições dos recursos

disponíveis pelo sistema operacional, como por exemplo, a instalação de alguns

softwares, que exigem que o usuário seja do tipo administrador. Há, também,

por parte de alguns softwares, o impedimento de seu uso caso o usuário seja do

tipo padrão. Como, nesses casos, executar o referido software como

administrador, sendo o usuário padrão?

a) Utilizar o comando BITSADMIN.

b) Utilizar o comando CHGUSER.

c) Utilizar o comando RUNAS.

d) Utilizar o comando CHLOGON.

13) Considerando a situação da questão acima, e, considerando que se tenha

um computador com o sistema Windows 7 instalado, com 2 usuários

cadastrados, sendo o primeiro de nome Suporte, definido como administrador e

o segundo de nome Usuario, do tipo padrão e ainda, considerando que o usuário

padrão esteja operando o computador neste momento, quais os parâmetros a

serem utilizados com o comando para a execução de um software que necessite

de direitos de administrador.

a) CHLOGON /user:Suporte <nome do programa a executar>.

b) BITSADMIN /getowner: Suporte <nome do programa a executar>.

c) RUNAS /user:Suporte <nome do programa a executar>.

d) CHGUSER /user:Suporte <nome do programa a executar>.

14) O comando CHKDSK, disponível nas versões XP, Vista e 7 do sistema

Windows, serve para verificar o sistema de arquivos de um HD para a

recuperação do mesmo (se possível). Qual deve ser a linha de comando para que

se faça a verificação de um disco, inclusive de blocos defeituosos, e se fixe as

correções necessárias no caso de encontrar algum erro?

a) CHKDSK d: /r

b) CHKDSK d: /i /c

c) CHKDSK d: /s

d) CHKDSK d: /s /f

15) De acordo com a cartilha de segurança em dispositivos móveis, da CAIS/RNP,

considere as seguintes assertivas:

I) Os mecanismos de criptografia dos BlackBerry são reconhecidos por serem superiores,

desde a transferência de dados segura até armazenamento de dados seguros oferecidos

pelo próprio dispositivo, sem a necessidade de instalação de Apps adicionais.

II) iCloud é um serviço de armazenamento e computação “na nuvem” que iniciou suas

operações em outubro de 2011. Em linhas gerais, é um recurso que a Samsung oferece

para integrar todos os dispositivos Android e computadores dos usuários (exclusivamente

da marca), de forma que arquivos e configurações sejam iguais em todos os dispositivos.

III) Possua sempre software registrado, legitimo, em seu computador. De maneira geral, os

fabricantes dificultam as atualizações de segurança em computadores com licenças de

software irregular.

a) As alternativas II e III estão incorretas.

b) As alternativas I e III estão corretas.

c) As alternativas I e II estão incorretas.

d) As alternativas I, II e III estão corretas.

16) Devido à sua natureza mecânica, o HD é um dos componentes mais lentos de

qualquer PC. Para quem precisa de HDs mais rápidos, ou com uma capacidade

muito maior, a melhor opção é montar um sistema RAID, onde é possível somar

a capacidade de vários HDs, ou então sacrificar parte do espaço de

armazenamento em troca de mais confiabilidade. O termo RAID significa

"Redundant Array of Inexpensive Disks", indicando justamente o uso de HDs

padronizados e baratos como "blocos de montagem" para a criação de sistemas

que se comportam como um único disco, maior, mais rápido e/ou mais confiável

do que suas peças individuais. Qual a quantidade mínima de discos para se fazer

um RAID 5? Quantos discos podem falhar e ainda assim se conseguir recuperar

as informações?

a) 4 discos e 1 falha.

b) 5 discos e 2 falhas.

c) 5 discos e 1 falha.

d) 3 discos e 1 falha.

17) Estou configurando manualmente 3 computadores com endereços IP. Em

qual das alternativas abaixo temos, respectivamente, endereços de rede das

classes A, B e C (com suas mascaras padrão)?

a) 10.0.0.1, 126.255.255, 192.168.0.1

b) 109.127.155.155, 155.155.155.155, 192.001.168.254

c) 127.0.0.1, 191.255.0.0, 223.255.254.255

d) 126.255.255.255, 172.16.172.16, 222.222.0.2

18) De acordo com a Cartilha de Segurança para Internet, considere as

seguintes alternativas:

Alguns cuidados especiais para manipular arquivos do pacote Office da Microsoft contendo

macros são:

I. verifique o nível de segurança associado à execução de macros e certifique-se de

associar um nível que, no mínimo, pergunte antes de executá-las (normalmente associado

ao nível médio);

II. permita a execução de macros apenas quando realmente necessário (caso não tenha

certeza, é melhor não permitir a execução);

III. utilize visualizadores. Arquivos gerados, por exemplo, pelo Word, PowerPoint e Excel

podem ser visualizados e impressos, sempre com as macros sendo executadas, usando

visualizadores gratuitos disponibilizados no site do fabricante.

a) Todas as alternativas estão corretas.

b) Somente as alternativas II e III estão corretas.

c) Apenas as alternativas I e II estão corretas.

d) Somente as alternativas I e III estão corretas.

19) Após a formatação de um HD, no padrão NTFS, qual o tamanho de seu

cluster, já que a capacidade total do mesmo é de 500GB?

a) 32 KB.

b) 16 KB.

c) 8 KB.

d) 4 KB.

20) Qual das opções abaixo representa, respectivamente, o numero padrão das

seguintes portas: SSH - HTTP - CIFS - [UDP/DNS] - SMTP – FTP – HTTPS

a) 22 – 80 – 445 – 53 – 25 – 21 - 443.

b) 21 – 80 – 25 - 53 – 22 – 443 – 445.

c) 443 – 80 - 445 -21 – 25 - 53 – 22.

d) 53 – 80 - 22 - 443 - 445 - 21 – 25.

e) 21 – 80 - 22 – 25 - 53– 443 – 445.

21) Dos conceitos abaixo, qual se enquadra corretamente para “Firestarter”?

a) É um firewall gráfico para Linux, que é ao mesmo tempo bastante poderoso e fácil de

usar. Ele é adequado para uso em desktops, onde é necessária uma forma simples de

monitorar tentativas de conexão e abrir portas.

b) Uma versão aperfeiçoada do Yonah, com foco no uso em desktops, que deu origem às

primeiras versões do Core 2 Duo, lançadas em junho de 2006.

c) É o processador Quad-Core da Intel, vendido sob a marca "Core 2 Quad". Assim como o

Pentium D com core Presler, o Kentsfield é na verdade um processador dual-chip, onde

temos dois processadores dual-core independentes, colocados dentro do mesmo

encapsulamento e interligados através do front-side bus.

d) É a resposta da ATI ao SLI. Embora as duas tecnologias não sejam relacionadas e o

funcionamento interno seja diferente, a necessidade acabou fazendo com que as soluções

adotadas pelos dois fabricantes fossem bastante similares.

22) A respeito de IPV6 é correto afirmar:

a) Como são utilizados endereços de 128 bits, são necessários nada menos do que oito

quartetos de caracteres decimais, separados por "." .

b) Assim como no IPV4, os endereços IPV6 são divididos em dois blocos. Os primeiros 64

bits (os 4 primeiros quartetos) identificam o host, enquanto os últimos 64 bits identificam

o rede.

c) Utiliza endereços de 128 bits. Os endereços são escritos usando caracteres em hexa,

conjunto que além dos números de 0 a 9, inclui também as letras A, B, C, D, E e F,

totalizando 16 caracteres, cada um usado para representar um grupo de 4 bits.

d) A atribuição de endereços em uma rede IPV6 segue o mesmo processo de em uma rede

IPV4, onde os endereços são atribuídos impreterivelmente usando um servidor DHCP.

23) Acerca dos conceitos de ataques, relacione:

I) São uma forma de invadir "de dentro pra fora", fazendo com que o próprio usuário

execute um programa, ou acesse uma página web que se aproveite de vulnerabilidades do

navegador. Eles são a forma mais usada para obter o controle de micros domésticos, já

que não dependem da existência de portas abertas ou do uso de serviços vulneráveis.

II) Este é um termo genérico para descrever pequenos utilitários ou exemplos de código

que podem ser usados para explorar vulnerabilidades específicas. Eles podem ser tanto

usados de forma "stand alone", ou seja, serem usados diretamente, quanto serem

incorporados em vírus, cavalos de tróia, ferramentas de detecção de vulnerabilidades e

outros tipos de programas.

III) Utilizam engenharia social para tentar levar o usuário a revelar informações

confidenciais, tais como senhas de banco, números de cartão de crédito, ou mesmo

transferir fundos diretamente. Para isso, são usados e-mails e páginas web forjadas, que

se fazem passar por páginas de bancos e lojas, entre outras artimanhas.

IV) São feitos não com o objetivo de invadir o sistema, mas sim com o propósito de tornálo indisponível. O que os torna preocupantes é que eles podem ser lançados contra

qualquer host conectado à Internet. Não é necessário que serviços com vulnerabilidades

de segurança estejam ativos.

a) I-Exploits, II-Phishing, III-Trojans, IV–Denial of Service (DoS)

b) I-Trojans, II-Exploits, III-Phishing, IV-Denial of Service (DoS)

c) I- Phishing, II–Trojans, III-Exploits, IV-Denial of Service (DoS)

d) I–Trojans, II-Phishing, III- Exploits , IV–Denial of Service (DoS)

24) Dentro dos conceitos relacionados aos tipos de memória, considere as

seguintes alternativas:

I) Realizam 8 acessos por ciclo, os acessos são realizados a endereços subjacentes, de

forma que não existe necessidade de aumentar a frequência "real" das células de

memória.

II) São capazes de realizarem duas transferências por ciclo e serem quase duas vezes mais

rápidas que as memórias SDRAM, mesmo mantendo a mesma frequência de operação e a

mesma tecnologia básica.

III) Memórias utilizadas em micros 386, 486 e nos primeiros micros Pentium, na forma de

módulos SIMM de 30 ou 72 vias, com tempos de acesso de 80, 70 ou 60 ns, sendo as de

70 ns as mais comuns.

a) I) DDR, II) FPM, III) DDR3.

b) I) DDR3, II) DDR, III) FPM.

c) I) DDR3, II) DDR2, III) SDRAM.

d) I) FPM, II) DDR, III) SDRAM.

25) Sobre dispositivos de rede, considere as seguintes alternativas:

I) Bridges (pontes): permitem interligar dois segmentos de rede, de forma que eles

passem a formar uma única rede. Em redes antigas, onde era utilizado um único cabo

coaxial ou um hub “burro”, o uso de bridges permitia dividir a rede em segmentos

menores, reduzindo, assim, o volume de colisões e melhorando o desempenho da rede.

II) Os switches: são aparelhos muito mais inteligentes. Eles fecham canais exclusivos de

comunicação entre o micro que está enviando dados e o que está recebendo, permitindo

que vários pares de micros troquem dados entre si ao mesmo tempo.

III) Usando roteadores, é possível interligar um número enorme de redes diferentes,

mesmo que situadas em países ou mesmo continentes diferentes. Cada rede possui seu

próprio roteador e os vários roteadores são interligados entre si.

a) Somente as alternativas I e III estão corretas.

b) Todas as alternativas estão corretas.

c) Apenas as alternativas I e II estão corretas.

d) Somente as alternativas II e III estão corretas.

26) Como procedimento utilizado para se testar uma fonte ATX, antes de instalála ao PC, deve-se realizar o fechamento do circuito na fonte. Tal mecanismo é

realizado utilizando um pedaço de fio com as duas pontas descascadas (dobrado

em U) para fechar um circuito entre o fio ........I....... e o fio ..........II......... ao

lado (o quinto da direita para a esquerda). Como estamos lidando com

eletricidade, é sempre importante tomar muito cuidado.

O item que preenche corretamente as lacunas I e II respectivamente é:

a) Vermelho (I); preto (II).

b) Amarelo (I); verde (II).

c) Laranja (I); vermelho (II).

d) Verde (I); preto (II).

27) Em casos onde o micro deixar de inicializar por causa de alguma

configuração incorreta, basta “resetar” o Bios para que tudo volte ao normal.

Considere as seguintes alternativas:

I) Com o micro desligado remover a bateria da placa-mãe e usar uma moeda para fechar

um curto entre os dois contatos da bateria durante 15 segundos.

II) Usar o jumper "Clear CMOS", que fica sempre posicionado próximo à bateria. Ele possui

duas posições possíveis, uma para uso normal e outra para apagar o CMOS ("discharge",

ou "clear CMOS"). Basta mudá-lo de posição durante 15 segundos e depois recolocá-lo na

posição original.

III) Inverter o botão Power LED com o HD LED e ligar o computador.

a) As alternativas I e III estão corretas.

b) As alternativas I, II e III estão corretas.

c) As alternativas II e III estão incorretas.

d) As alternativas I e II estão corretas.

28) Embora estejam longe de serem um indicador preciso, os códigos de erro do

BIOS, emitidos através do speaker podem dar pistas do que está errado em

muitas situações. Assinale a alternativa correta:

a) 1 bip longo e 1 bip curto: Este é uma espécie de "erro geral", similar a uma tela azul do

Windows. O POST falhou por uma causa desconhecida. Aqui não existe muito o que fazer

além de recorrer ao método de tentativa e erro até descobrir o que está errado.

b) 2 (ou mais) bips longos: Problema grave nos módulos de memória RAM. Este erro é

gerado apenas quando o módulo de memória está instalado, mas é detectado um erro nos

primeiros 64 KB, ou quando ele não passa pelo teste de contagem de memória do BIOS.

c) 1 bip curto: Erro no teclado. Este erro é relativamente raro. Ele não é emitido quando o

teclado não está instalado, mas sim quando ele está presente, mas o controlador está com

algum defeito ou curto-circuito.

d) 2 bips: O processador está encaixado, mas com algum dano grave. Em algumas placas

este erro é emitido também quando o processador está superaquecendo (o cooler está

mal encaixado ou não está instalado, por exemplo).

29) Com relação ao conceito de Barebones, assinale a alternativa correta:

a) É um PC ou notebook personalizável, onde você compra apenas a carcaça, com a placamãe, tela, bateria, teclado e touchpad. Desta forma, você pode personalizar o

equipamento, escolhendo o processador, módulos de memória, HD, drive óptico e, em

alguns modelos, também a placa de vídeo (neste caso escolhendo entre um pequeno

conjunto de modelos mobile).

b) Lançado em maio de 2005. Ele era um chipset destinado ao público entusiasta, que

incluía 4 portas SATA 300 (com suporte a RAID), suporte a memórias DDR2 em dualchannel, rede gigabit e suporte a bus de 1066 MHz, um conjunto de recursos bastante

avançado para a época. nVidia nForce4 SLI.

c) Oferece suporte tanto às placas da ATI quanto da nVidia. Atualmente oferece suporte às

duas famílias de placas de forma similarmente competente.

d) Seu principal foco é o gerenciamento de profiles, oferecendo uma opção mais prática de

ajustes que a oferecida pelo nVidia Control Panel, principalmente para quando se usa duas

placas em SLI.

30) Os conectores USB (ou headers USB) na placa-mãe são conectores de 9

pinos, facilmente reconhecíveis. Cada porta USB utiliza 4 pinos, dois para a

alimentação e dois para dados, sendo que dentro de cada par, um é o positivo e

o outro o negativo. O nono pino do conector serve apenas como orientação,

indicando o lado referente aos dois fios pretos, referentes ao polo neutro do par

de alimentação.

Dentro de cada header a ordem dos fios é a seguinte:

a) VCC (vermelho), DATA - (branco), DATA + (verde) e GND (preto), onde o GND fica

sempre do lado do nono pino, que serve como guia.

b) DATA - (branco), VCC (vermelho), DATA + (verde) e GND (preto), onde o GND fica

sempre do lado do nono pino, que serve como guia.

c) DATA + (verde), DATA - (branco), VCC (vermelho), e GND (preto), onde o GND fica

sempre do lado do nono pino, que serve como guia.

d) DATA - (branco), DATA + (verde), VCC (vermelho), e GND (preto), onde o GND fica

sempre do lado do nono pino, que serve como guia.

FOLHA DE RESPOSTAS:

Nome completo: ____________________________________________________________.

Assinatura: _________________________________________________________________.

a)

1)

2)

3)

4)

5)

6)

7)

8)

9)

10)

11)

12)

13)

14)

15)

16)

17)

18)

19)

20)

21)

22)

23)

24)

25)

26)

27)

28)

29)

30)

b)

c)

d)

Download