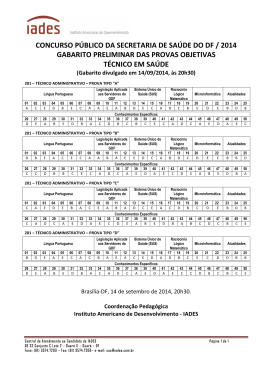

1. (IADES – CAU/RJ – ASSISTENTE ADMINISTRATIVO) 3. (IADES – CAU/TO – ASSISTENTE ADMINISTRATIVO) Levando em consideração o Word 2007, é correto afirmar que o botão Em relação ao software Word, é correto afirmar que o botão destacado (A) serve para copiar a formatação de um texto ou gráfico para ser aplicado a outro texto ou gráfico que se deseja formatar. (B) permite recortar uma seleção de texto e colocá-la na área de transferência. (C) serve para colorir o plano de fundo atrás do texto ou parágrafo selecionado. (D) é empregado para alterar a cor do texto. (E) limpa toda a formatação do texto selecionado. 2. (A) faz a formatação de uma tabela no corpo do texto. (B) muda a cor da fonte. (C) cria uma nova cor. (D) mescla linhas de uma tabela. (E) copia a formatação de um trecho de um texto para outro indicado pelo usuário. 4. (IADES – CAU/TO – ASSISTENTE ADMINISTRATIVO) Analise a figura 1 e a figura 2 seguintes. (IADES – CAU/TO – ASSISTENTE ADMINISTRATIVO) Analise a figura a seguir. Figura 1 Figura 2 Se a fórmula =SE(D4>=6;”Aprovado”;”Reprovado”) for aplicada nas células E4, E5, E6 e E7, quantos alunos ficarão com o resultado “Reprovado”? (A) 2. (B) 1. (C) 4. (D) 3. (E) Nenhum. Noções de Informática Qual é a ferramenta utilizada para mostrar, na Figura 2 apenas os alunos aprovados? (A) Mesclar. (B) Localizar. (C) Classificar e Filtrar. (D) Formatar. (E) Justificar. Henrique Sodré Página 1 5. (IADES – CAU/TO – ANALISTA DE FISCALIZAÇÃO) 7. (IADES – CAU/TO – ANALISTA DE FISCALIZAÇÃO) Para evitar a perda de informações importantes, faz-se necessário uma rotina de cópias de segurança (também chamadas de backup) conveniente para as necessidades de cada usuário de microinformática. Acerca desse tema, assinale a alternativa correta. De acordo com a imagem de uma planilha Excel, apresentada na figura 1, qual é a fórmula usada para definir o percentual da população total sem saneamento? (A) = MEDIA % (E2+E3+E4) (B) = MEDIA PONDERADA (D2;D3;D4)/(B2;B3;B4) (C) = D5/(B5+D5) (D) = E5/(C5+E5) (E) = (SOMA(E2:E4) 3) / (SOMA(C2:C4)/3) 6. (IADES – CAU/TO – ANALISTA DE FISCALIZAÇÃO) Conforme a figura 1, percebe-se que os percentuais foram arredondados. Os valores exatos até a segunda casa decimal são 76,47% e 23,53%. Para que a linha 5 apareça com os totais, conforme mostrado a seguir, assinale a alternativa que apresenta uma sequência correta de cliques no mouse. (A) <Selecionar a linha 5>, <Clicar 2 vezes no botão >. (B) <Selecionar a célula C5>, <Clicar 2 vezes no botão >, <Selecionar a célula E5>, <Clicar 2 vezes no botão > (C) <Selecionar a célula C5>, <Clicar 2 vezes no botão >, <Selecionar a célula E5>, <Clicar 2 vezes no botão >. (D) <Clicar em Iniciador da Caixa de Diálogo ao lado de Número. Na lista Categoria, <Clicar 2 vezes em Porcentagem>. (E) <Selecionar as colunas C e E> e <Clicar 2 vezes no botão >. Noções de Informática (A) O backup de todos os arquivos do computador pessoal deve ser feito diariamente pelo usuário que os criou ou salvou a última versão. (B) Os sistemas operacionais atualmente usados em computadores pessoais têm ferramentas de incentivo ao bloqueio das chamadas cópias de segurança, com o objetivo de evitar a transmissão de arquivos e documentos criados naquele computador. (C) A opção adequada para backups em ambientes de escritório é salvar os arquivos criados diretamente em HD externo ou pen drive, sem salvá-los no disco rígido do PC. (D) As mídias óticas (DVD e CD) são as melhores alternativas para backup dos arquivos, pois não permitem novas cópias, mas apenas a leitura dos arquivos gravados. (E) Os HD externos e os pendrives representam, nos dias atuais, uma boa relação custo × benefício para backups de arquivos do usuário. O seu uso indiscriminado, porém, representa ameaça à segurança das informações corporativas. 8. (IADES – FUNPRESP – ANALISTA TÉCNICO AUDITORIA) Assinale a alternativa que apresenta os aplicativos do pacote Microsoft Office 2007. (A) Corel Draw, Calc,Windows Explorer e Word. (B) Access, Word, PowerPoint e Corel Draw. (C) Corel Draw, Windows Explorer, Excel e Word. (D) Impress, Word, PowerPoint e Excel. (E) Word, OneNote, Access e Publisher. 9. (IADES – FUNPRESP – ANALISTA TÉCNICO AUDITORIA) Em relação aos conceitos de informática básica, assinale a alternativa correta. (A) Uma memória de 1 megabyte possui 1.000.000 bytes. (B) O barramento de endereço é responsável pelo transporte de dados. (C) Um monitor com tela touch é considerado dispositivo de saída de dados. (D) A memória cache é a principal memória de um computador. Henrique Sodré Página 2 (E) Para conectar o computador a uma rede de dados, deve-se utilizar uma placa de rede, podendo ser sem fio ou por cabo. 10. (IADES – FUNPRESP – ANALISTA TÉCNICO AUDITORIA) A combinação das teclas de atalho CTRL + B, no aplicativo Word do pacote Microsoft Office 2007, permite que 13. (IADES – METRÔ/DF – ENGENHEIRO AMBIENTAL) Uma nova opção de utilização dos sistemas computacionais, em que os sistemas e os dados podem ser acessados em qualquer lugar do mundo a qualquer tempo, sem a necessidade de instalação e (ou) configuração de softwares, e o acesso a programas, serviços e arquivos é remoto por meio da internet. As características apresentadas se referem a (A) o documento aberto seja salvo. (B) a última ação realizada seja desfeita. (C) a janela de formatação de fonte seja aberta. (D) um novo documento seja criado. (E) o texto selecionado seja negritado. (A) software livre. (B) computação ubíqua. (C) wide area netework. (D) redes abertas. (E) computação em nuvem. 11. (IADES – IPHAN – ARQUEOLOGIA) 14. (IADES – METRÔ/DF – ENGENHEIRO AMBIENTAL) Com relação aos botões situados no pacote de software Microsoft Office (Word, Excel, PowerPoint, Outlook), assinale a alternativa que indica a funcionalidade do botão Uma das melhorias dos Windows 7 é a possibilidade de gerenciar e organizar várias janelas. Acerca desse tema, assinale a alternativa correta quanto ao recurso que permite movimentar e gerenciar janelas com um único movimento do mouse. (A) Efeito de texto e tipografia. (B) Cor da fonte; mudar a cor do texto. (C) Localizar (Ctrl + L). (D) Pincel de formatação. (E) Aumento do tamanho da fonte. (A) Shape. (B) Snap. (C) Gadgets. (D) Shake. (E) Aero Peek. 12. (IADES – IPHAN – ARQUEOLOGIA) 15. (IADES – METRÔ/DF – ENGENHEIRO AMBIENTAL) Quanto à função de um arquivo no formato ZIP, é correto afirmar que se trata de um(a) Por questões de segurança, pode-se habilitar ou desabilitar, no Windows 7, uma ferramenta de proteção entre o computador e a internet. Essa ferramenta protege a máquina de ataques indesejáveis de vírus, malwares, trojans e spywares vindos da web. (A) arquivo em formato de áudio, que pode ser executado em um reprodutor de mídia como o Windows Media Player. (B) arquivo em cujo formato o sistema operacional Microsoft Windows não permite compactação ou descompactação. (C) recurso utilizado para a segurança tanto de estações de trabalho como de servidores ou de toda uma rede de comunicação de dados, o que possibilita o bloqueio de acessos indevidos a partir de regras preestabelecidas. (D) base de dados na qual se armazenam informações sobre todos os programas instalados, drivers, estrutura de diretórios e outros informes, para que o sistema operacional execute as respectivas funções. (E) formato de compactação de arquivos muito difundido pela internet. As informações apresentadas descrevem a (o) (A) Central de Ações. (B) Central de Segurança. (C) Painel de Controle. (D) Firewall. (E) Windows Update. 16. (IADES – METRÔ/DF – ENGENHEIRO AMBIENTAL) Considerando a capacidade de armazenamento de uma cópia de segurança (backup) e a possibilidade de restauração (restore), assinale a alternativa que apresenta o dispositivo mais indicado para realizar essa tarefa. (A) CD (700 Mb). Noções de Informática Henrique Sodré Página 3 (B) DVD (4.7 Gb). (C) HD externo (2 Tb). (D) Cartão de memória (8 Gb). (E) Pen drive (8 Gb). 17. (IADES – METRÔ/DF CONTABILIDADE) 20. (IADES – METRÔ/DF CONTABILIDADE) – TÉCNICO EM Backup é uma cópia de segurança dos dados que garante a integridade de dados e informações, podendo ser restaurado de acordo com a necessidade. Entre as opções de backup, existe uma que só faz a cópia de segurança dos arquivos que foram alterados ou incluídos desde o último backup. Em relação a esse backup, é correto afirmar que ele é denominado (A) completo. (B) diferencial. (C) decremental. (D) incremental. (E) parcial. 18. (IADES – METRÔ/DF CONTABILIDADE) TÉCNICO EM É o conjunto de técnicas e procedimentos para a extração de informações em dispositivos de armazenamento digital, que não podem ser acessados de modo convencional pelo usuário ou pelo sistema. Com base no exposto, é correto afirmar que essas informações apresentam o conceito de (A) recuperação de dados. (B) backup corrompido. (C) mineração de dados. (D) backup interrompido. (E) recuperação de dispositivos. 21. (IADES – METRÔ/DF – OPERADOR DE TRANSPORTE METROFERROVIÁRIO JÚNIOR) – TÉCNICO EM Qual tipo de equipamento utilizado nas organizações para aplicações que exigem mobilidade, como coleta de dados, tem demonstrado uma forte tendência pelo baixo custo de aquisição, manutenção e pela facilidade de aprendizagem do usuário final? (A) Microcomputadores. (B) Assistentes pessoais digitais (APDs). (C) Notebooks. (D) Mainframes. (E) Netbooks. 19. (IADES – METRÔ/DF CONTABILIDADE) – – A internet é uma poderosa ferramenta para usuários e empresas. Quando se utiliza essa tecnologia de maneira protegida e interna em uma empresa ou departamento com restrições de acesso, é correto afirmar que se está definindo uma (A) extranet. (B) LAN. (C) MAN. (D) WAN. (E) intranet. 22. (IADES – METRÔ/DF – OPERADOR DE TRANSPORTE METROFERROVIÁRIO JÚNIOR) TÉCNICO EM Este software do pacote Office da Microsoft é usado em criação/edição de apresentações gráficas, cujo objetivo é informar sobre um determinado tema, podendo usar sons, imagens e criar vídeos. O controle dos pais é uma ferramenta útil e interessante. Em relação a esse tema, assinale a alternativa cuja funcionalidade apresentada não é de responsabilidade do controle dos pais no Windows 7. (A) Tempo de acesso. (B) Senha de acesso. (C) Horário de acesso. (D) Acesso a jogos. (E) Acesso a programas específicos. As informações apresentadas se referem ao (A) Word. (B) PowerPoint. (C) Excel. (D) Publisher. (E) SharePoint. 23. (IADES – METRÔ/DF – OPERADOR DE TRANSPORTE METROFERROVIÁRIO JÚNIOR) O painel de controle é responsável por alterar as configurações do Windows 7. Considerando essa informação, assinale a alternativa que indica em que categoria está disponível a opção de fazer uma cópia de segurança (backup). (A) Hardware e sons. (B) Discos e armazenamento. Noções de Informática Henrique Sodré Página 4 (C) Contas de usuário. (D) Sistema e segurança. (E) Programas. (E) Default Program. 28. (IADES – METRÔ/DF ADMINISTRATIVO) 24. (IADES – METRÔ/DF – OPERADOR DE TRANSPORTE METROFERROVIÁRIO JÚNIOR) Um tipo de vírus de computador, também conhecido como aplicativo ou programa espião, que tem como finalidade recolher informações confidenciais de um usuário, tais como os seus dados bancários ou hábitos de consumo. Com base nas informações apresentadas, é correto afirmar que essas características identificam um (A) rojans. (B) Adwares. (C) RansonWares. (D) Spywares. (E) BackDoors. 25. (IADES – METRÔ/DF ADMINISTRATIVO) – ASSISTENTE (A) Correio eletrônico. (B) Editor de texto. (C) Planilha eletrônica. (D) Navegador. (E) Gerenciador de arquivo. – ASSISTENTE Assinale a alternativa que apresenta a linguagem de marcação (tags) responsável pela formatação de textos, dados, imagens e tabelas de uma página na internet. (A) HTML. (B) XML. (C) CSS. (D) Java Script. (E) Java. 27. (IADES – METRÔ/DF ADMINISTRATIVO) – ASSISTENTE Caso o usuário deseje que o Windows 7 (versão inglês) faça atualizações importantes à medida que são disponibilizadas, é necessário ativar o (A) Windows Live. (B) Windows Update. (C) Control Panel. (D) Security Manager. Noções de Informática ASSISTENTE Assinale a alternativa que indica a ferramenta que acompanha o Windows 7 e é responsável por executar arquivos de áudio ou vídeo. (A) Juke Box. (B) Winamp. (C) Video Lan. (D) iTunes. (E) Media Player. 29. (IADES – SECULT/DF – AGENTE ADMINISTRATIVO) Assinale a alternativa que indica o responsável pelo acesso às páginas estáticas e às aplicações na internet. 26. (IADES – METRÔ/DF ADMINISTRATIVO) – O desfragmentador de disco é um utilitário que (A) varre a unidade de armazenamento em busca de erros, defeitos ou arquivos corrompidos e, caso o usuário faça essa opção, tenta corrigi-los automaticamente. (B) elimina todos os espaços em branco do disco rígido, permitindo maior velocidade no acesso às informações armazenadas. (C) faz com que o disco rígido tenha um trabalho adicional que pode deixar o computador lento, por meio do uso de unidades flash USB fragmentadas. (D) reorganiza dados fragmentados para que os discos e as unidades de armazenamento trabalhem de forma mais eficiente. (E) é executado por agendamento do sistema operacional, não sendo possível a análise e desfragmentação de discos e unidades de armazenamento manualmente. 30. (IADES – SECULT/DF – AGENTE ADMINISTRATIVO) A computação em nuvem permite o fornecimento de serviços de fácil acesso e de baixo custo, com a garantia de disponibilidade e uso em larga escala. A esse respeito, assinale a alternativa incorreta. (A) Quando se fala em computação nas nuvens, fala-se na possibilidade de acessar arquivos e executar diferentes tarefas pela internet. (B) O Dropbox, assim como os demais serviços de sincronização de arquivos, são bons exemplos de computação em nuvens. (C) Por ser pública, a infraestrutura de nuvem e os aplicativos hoje disponíveis na internet estão disponíveis para a população em geral, de forma gratuita. (D) Os recursos são disponibilizados pela rede e acessados através de formatos padrões por plataformas clientes heterogêneas mediante acesso por banda larga. Henrique Sodré Página 5 (E) Entre os serviços de computação em nuvem disponíveis, estão o iCloud (Apple) e o Skydrive (Microsoft). 31. (IADES – SECULT/DF – AGENTE ADMINISTRATIVO) O WordArt é uma ferramenta disponível no editor de textos Microsoft Word e possibilita (A) a impressão de textos dinâmicos, com alteração de cores e formatos cada vez que o usuário imprimir o documento. (B) a impressão de dados variáveis, a partir do uso de dispositivos de mala direta disponíveis no menu da ferramenta. (C) a criação de gráficos simples e a inserção de imagens contendo textos com fontes diversas em tamanhos e cores. (D) inserir diagramas para uso em relatórios organizacionais e apresentações executivas. (E) modificar a apresentação de um texto, com o uso de estilos disponíveis, e acrescentar efeitos de sombra e 3D. 32. (IADES – SECULT/DF – AGENTE ADMINISTRATIVO) Quanto ao sistema operacional Windows 7, assinale a alternativa correta. A imagem apresenta é parte da Faixa de Opções no software Microsoft Word. Considerando a imagem, o nome e a função das partes indicadas, assinale a alternativa correta. (A) 1 → Fonte. Altera o tamanho da fonte. (B) 2 → Borda do caractere. Aplica uma borda ao redor de um conjunto de caracteres ou de uma frase. (C) 3 → Negrito. Aplica negrito ao texto selecionado. (D) 4 → Sublinhado. Desenha uma linha sob o texto selecionado. (E) 5 → Justificar o parágrafo. Cria um espaço para inserção de comentários e justificativas no documento. 34. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) Qual sinal deve ser colocado antes de qualquer comando para que o software Microsoft Excel reconheça uma função? (A) = (igual). (B) ! (exclamação). (C) $ (cifrão). (D) ++ (dois sinais de mais). (E) (*) (asterisco entre parênteses). 35. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) (A) Com o Windows 7, é possível bloquear o uso da impressora para impedir impressões desnecessárias, em especial quando o uso é compartilhado por vários usuários. (B) O Windows 7 permite que o usuário acesse os arquivos de dados ocultos a partir do comando <Search Hidden>, localizado no menu Painel de Controle. (C) Uma das limitações do Windows 7 é a impossibilidade de uso do iCloud, o serviço de nuvem da empresa Apple. (D) A ferramenta de backup padrão do Windows 7 exige que o usuário faça o seu primeiro backup em dispositivo de armazenamento externo (HD, pen drive e DVD, por exemplo). (E) Para aumentar a memória virtual no Windows 7, é necessária a instalação de pente de memória adicional no computador. 33. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) Noções de Informática Em relação aos termos e tecnologias utilizados no ambiente de Internet, assinale a alternativa correta. (A) WWW é a sigla para world wide web (teia de alcance global). Os endereços dos sítios eletrônicos na web são reconhecidos pelo uso do símbolo @ (arroba). Geralmente, o endereço apresenta as seguintes indicações: nomedosí[email protected] ou nomedosí[email protected]. (B) A extranet tem o mesmo significado da Internet, com uma única diferença: ela permite a troca de hipertexto, imagem, áudio e vídeo entre plataformas (sistemas operacionais e hardware) diferentes, o que não ocorre na Internet. (C) Os navegadores (browsers) são programas que permitem acessar a Internet pelas páginas da Web. (D) O File TransferProtocol (FTP) cria uma hierarquia de domínios e é o coração da Internet. Os domínios são classificados por país e recebem uma terminação para cada um deles (ex.: no Brasil, a terminação é.com.br). (E) A Intranet, que está atualmente em estágio avançado de desenvolvimento, substituirá em breve a Internet, pois permitirá a transmissão de imagens em 3D com alta velocidade. Henrique Sodré Página 6 36. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) 38. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) Assinale a alternativa correta a respeito dos botões relacionados ao comando <Inserir> no software Microsoft PowerPoint. No sistema operacional Windows 7, mesmo que o conteúdo de cada janela seja diferente, todas as janelas têm alguns itens em comum. A maioria das janelas possui as mesmas partes básicas. (A) → Word Art. Insere textos em inglês ou em outra língua estrangeira. (B) → Clip-art. É possível escolher entre várias figuras que acompanham o pacote Microsoft Office. (C) → Processos. Importa fluxogramas e organogramas criados a partir dos softwares Microsoft Word e Excel. (D) → Gráficos. Insere um gráfico para ilustrar e comparar dados. (E) → Imagem do arquivo. Insere uma imagem de um arquivo. 37. (IADES – TRE/PA – ANALISTA JUDICIÁRIO) Um dos recursos apresentados no Internet Explorer 8 é o modo de navegação privada (In-Private). Assinale a alternativa que apresenta o que acontece quando o internauta está navegando no modo In-Private. (A) O Internet Explorer permite a navegação na internet apenas para os sites previamente cadastrados pelo usuário ou administrador, bloqueando todos os demais. (B) O Internet Explorer ativa a proteção contra malwares vindos de sites na internet. (C) O Internet Explorer não armazena dados sobre a navegação do usuário. (D) Os arquivos temporários de internet, histórico, cookies e senhas são habilitados. (E) O modo In-Private Browsing habilita a conversa privada entre duas a cinco pessoas em conference call. Com base nessas informações, assinale a alternativa que indica, respectivamente, o significado dos botões 3, 4 e 5 na figura apresentada. (A) 3 – Split (divide a tela em duas); 4 – Congelar (bloqueia a mudança de janela pelo usuário); 5 – Encerrar (encerra o Bloco de Notas). (B) 3 – Rolagem (ativa a barra de rolagem); 4 – Redução/Ampliação (reduz ou amplia a janela, de acordo com as definições do usuário); 5 – Deletar (apaga o arquivo em uso, transferindo-o para a lixeira). (C) 3 – Barra de Títulos (ativa a barra de títulos com o nome do arquivo); 4 – Alternar (alterna a janela com outros programas abertos); 5 – Desativar (coloca o sistema operacional em modo stand by). (D) 3 - Minimizar (oculta a janela); 4 - Maximizar (a janela ocupa a tela inteira do monitor); 5 – Fechar (fecha a janela do programa). (E) 3 – Restaurar tamanho (maximiza a janela na tela do computador); 4 – Lista de Menus (exibe uma lista de comandos); 5 – Minimizar (reduz o tamanho da janela). 39. (IADES – SECULT/DF – ADMINISTRAÇÃO) Determinado órgão público decidiu criar uma intranet para agilizar informações e serviços. Para treinamento dos colaboradores, foi contratado um consultor que, de início, passou algumas informações e conceitos básicos sobre esse tipo de rede. Considerando essa situação hipotética, e sabendo que o consultor passou somente informações corretas acerca do tema, assinale a alternativa cujo conteúdo pode ser atribuído a fala do consultor. (A) Para instalação da intranet, há necessidade de instalação de um servidor externo a organização. Noções de Informática Henrique Sodré Página 7 (B) As informações disponibilizadas na intranet somente poderão ser acessadas por computadores instalados no próprio órgão. (C) A intranet e apenas a denominação para as páginas exclusivas de informações, serviços de órgãos e empresas, e não ha, entre ela e a internet, nenhuma diferença. (D) As informações disponibilizadas na intranet poderão ser acessadas fora do ambiente da empresa, desde que o usuário possua um nome de usuário e uma senha validos. (E) Para a instalação da intranet, há necessidade do ambiente Windows, pois ela não funciona em outro ambiente. 40. (IADES – SECULT/DF – ADMINISTRAÇÃO) Um assistente administrativo digitou um texto inteiro em “caixa alta”. Na revisão, foi solicitado que ele deixasse apenas as iniciais de cada período em “caixa alta”. Para não ter que reescrever todo o texto, o colaborador pode se valer de um recurso do Word, o qual e acessado, de acordo com a imagem apresentada, pelo botão de numero (A) 1. (B) 2. (C) 3. (D) 4. (E) 5. 41. (IADES – SECULT/DF – ADMINISTRAÇÃO) Um usuário do Windows 7 realizou a seguinte sequência de ações: clicou sobre o botão Iniciar, depois em Dispositivos e Impressoras e, por fim, pressionou o botão direito do mouse na imagem de uma impressora com o nome cultura e escolheu a opção Definir como impressora padrão. Em relação a essa situação hipotética, e considerando que há outras impressoras disponíveis, assinale a alternativa correta. (A) A partir desse momento, somente será possível imprimir na impressora cultura. (B) A partir desse momento, ao enviar um documento para impressão, a impressora cultura será selecionada automaticamente. (C) Caso a impressora cultura seja removida, o usuário não conseguira imprimir em outra impressora. (D) Para utilizar outra impressora, o usuário deverá realizar a mesma sequência e alterar a impressora padrão. Noções de Informática (E) Caso seja necessário remover a impressora cultura, o usuário deve, anteriormente, alterar a impressora padrão. 42. (IADES – SECULT/DF – ADMINISTRAÇÃO) Firewall é um software ou um hardware que verifica informações provenientes da internet, ou de uma rede, e as bloqueia ou permite que elas cheguem ao seu computador, dependendo das configurações do firewall. Disponível em: <http://windows.microsoft.com/ptbr/windows/whatis-firewall#1TC=windows-7>, com adaptações. A partir da informacao apresentada, do conceito e das funcionalidades do firewall, assinale a alternativa correta. (A) A correta configuração de um firewall dispensa outros dispositivos de segurança. (B) Um firewall apresenta as mesmas funcionalidades de um antivírus. (C) Um firewall pode ajudar a impedir que hackers tenham acesso ao computador. (D) Um firewall evita que o computador onde esteja instalado receba softwares mal-intencionados, mas não pode impedir que esse tipo de arquivo seja enviado desse computador. (E) Um firewall que faz parte de um sistema operacional já vem pré-configurado e não se permite alterar essa configuração inicial. 43. (IADES – SECULT/DF – ADMINISTRAÇÃO) Quanto à utilização de equipamentos de trabalho, assinale a alternativa correta. (A) No microcomputador, a tecla home serve para posicionar o cursor no fim da linha editada. (B) A principal limitação dos scanners é que não podem ter nenhuma forma de conexão com microcomputadores e seus periféricos. (C) No microcomputador, a tecla Caps Lock é usada para tabulação de parágrafos. (D) No microcomputador, a tecla home é usada para enviar mensagens de fac-símile (fax) diretamente para a tela do micro. (E) No microcomputador, acionar simultaneamente as teclas Ctrl e F pode permitir localizar palavras, em um texto, que estejam na tela de um navegador da internet, quantas vezes apareçam no texto. 44. (IADES – MP/GO – AGENTE ADMINISTRATIVO) Assinale a alternativa que apresenta um recurso de segurança que evita que o Internet Explorer armazene dados da sessão de navegação, incluindo cookies, arquivos de Internet temporários, histórico e outros dados. Henrique Sodré Página 8 47. (IADES – SEAP/PGDF – TÉCNICO JURÍDICO) (A) Proteção contra click-jacking (B) Filtro SmartScreen (C) Filtro Cross-Site Scripting (XSS) (D) Navegação InPrivate (E) Recuperação automática de falhas Julgue os itens quanto aos símbolos universalmente presentes nos equipamentos de escritório e suas respectivas funções. I- Bluetooth. O símbolo faz referência à permissão da conexão entre eletrônicos via sinal de rádio: referência ao primeiro receptor de que tinha o formato de dente. RSS. Sigla de Really Simple Syndication. O símbolo faz referência à publicação automática de conteúdos de um site em outro. Firewire. O símbolo padrão recebendo e emitindo sinais para três fontes distintas. Essa é uma explicação rápida para o símbolo de Ethernet: um triângulo, um quadrado e um círculo nas pontas. Multitarefas. O símbolo padrão USB (Universal Serial Bus) demonstra o padrão de entrada compatível com diversos tipos de equipamentos. 45. (IADES – SECULT/DF – AUXILIAR MOTORISTA) Códigos maliciosos (malware) são programas desenvolvidos especificamente para executar ações danosas e atividades maliciosas em um computador. A respeito desse assunto, assinale a alternativa correta. (A) Vírus é um conjunto de programas e técnicas que permitem esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido. (B) Worm é um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. (C) Keylogger é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. (D) Bot é um programa que dispõe de mecanismos de comunicação com o invasor que permitem que ele seja controlado remotamente. (E) Rootkit é um programa de computador, normal, malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. II - III - IV - 46. (IADES – SEAP/PGDF – TÉCNICO JURÍDICO) A quantidade de itens certos é igual a A figura abaixo pertence a um recurso gráfico do Microsoft Office Word 2007, versão em português. Este recurso permite inserir e modificar, com facilidade, informações textuais presentes no gráfico, podendo ser acessado através da guia Inserir, grupo Ilustrações, elemento (A) 0. (A) SmartArt. (B) Imagem. (C) Clip-Art. (D) Forma. (E) Gráficos. Noções de Informática (B) 1. (C) 2. (D) 3. (E) 4. 48. (IADES – SEAP/PGDF – TÉCNICO JURÍDICO) No Windows Vista é possível personalizar a aparência e sons da área de trabalho por meio dos comandos Painel de Controle > Personalização. Assinale a alternativa correta. (A) No item Proteção de tela é possível fazer o ajuste fino das cores e do estilo de suas janelas. (B) O item Cor e Aparência da Janela permite alterar a aparência do ponteiro do mouse durante atividades como clicar e selecionar. (C) O item Plano de Fundo da Área de Trabalho ajusta a configuração do monitor e controla a sua cintilação. (D) Os temas podem alterar vários elementos visuais e sonoros de uma só vez. Para isto, deve-se clicar no item Tema. (E) A proteção de tela é uma tampa fixa, feita de material impermeável, vendida junto com o Sistema Operacional Windows Vista para ser usada quando o computador fica ocioso por mais de trinta minutos. Henrique Sodré Página 9 49. (IADES – SEAP/PGDF – TÉCNICO JURÍDICO) 51. (IADES – SES/DF – AGENTE COMUNITÁRIO DE SAÚDE) O Microsoft Word 2007, versão em português, possui vários recursos que possibilitam criar documentos com aparência profissional. Por exemplo: a partir da figura , podemos criar Esse recurso está presente na guia contextual Ferramentas de Imagem, no grupo Considere os números inseridos em uma planilha do Microsoft Excel. Se, na célula D4, for digitado o comando =SOMA(A1:B3) e teclado enter, o valor apresentado na célula D4 será igual a (A) Ajustar. (B) Efeitos visuais. (C) Organizar. (D) Estilos de Imagem. (E) Exibição. (A) 10. (B) 25. (C) 26. (D) 35. (E) #. 50. (IADES – SEAP/PGDF – TÉCNICO JURÍDICO) 52. (IADES – SES/DF – AGENTE COMUNITÁRIO DE SAÚDE) vários efeitos diferentes, tais como e . Observe o texto a seguir, digitado no Microsoft Word, com o primeiro parágrafo selecionado. A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de saúde. A reforma consiste na troca do piso, esquadrias, caixa d’água, rede hidráulica, elétrica, armários e ainda toda a pintura. A imagem acima mostra a página principal na internet do Tribunal de Justiça do Distrito Federal e dos Territórios. O nome do sítio eletrônico foi propositadamente apagado da barra de endereços para que você possa identifica-lo. Assinale a alternativa que contém corretamente a informação de endereço eletrônico (URL) para a página principal na internet do sítio eletrônico do tribunal em questão e que permite a pesquisa de processos em tramitação. (A) http://www.tj.com.br (B) http://www.tjdf.com.br (C) http://www.tj.df.gov.br (D) http://www.tjdft.com.gov.br (E) http://www.tjdft.jus.br Noções de Informática Se, nesse momento, o usuário teclar CTRL + X, posicionar o cursor abaixo do segundo parágrafo e teclar CTRL + V, o resultado final será o seguinte: (A) A reforma consiste na troca do piso, esquadrias, caixa d’água, rede hidráulica, elétrica, armários e ainda toda a pintura. A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de saúde. (B) A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de saúde. A reforma consiste na troca do piso, esquadrias, caixa d’água, rede hidráulica, elétrica, armários e ainda toda a pintura. (C) A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de saúde. Henrique Sodré Página 10 (D) A reforma consiste na troca do piso, esquadrias, caixa d’água, rede hidráulica, elétrica, armários e ainda toda a pintura. (E) A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de saúde. A reforma consiste na troca do piso, esquadrias, caixa d’água, rede hidráulica, elétrica, armários e ainda toda a pintura. A unidade já está funcionando com a equipe Estratégia Saúde da Família (ESF) de Engenho Velho, com os serviços de prevenção e promoção de 53. (IADES – SES/DF – AGENTE COMUNITÁRIO DE SAÚDE) Em relação à lixeira, no Windows em suas configurações originais, assinale a alternativa correta. (A) internet. (B) extranet. (C) intranet. (D) localnet. (E) lan house. 56. (IADES – METRÔ/DF – ADMINISTRADOR) O recurso de segurança utilizado no Windows 7, que possibilita a criptografia de dados de um disco, protegendo-o contra perda, roubo ou hackers, é denominado (A) Bitdefender (B) Scandisk (C) Disklocker (D) Diskdefender (E) Bitlocker 57. (IADES – CREFONO 7º REGIÃO – FISCAL) (A) Uma vez enviado para a lixeira, o arquivo jamais poderá ser aberto no futuro. (B) O arquivo enviado para a lixeira pode ser restaurado, e o usuário escolhe a pasta onde ele será copiado. (C) O arquivo enviado para a lixeira pode ser restaurado, e será copiado na pasta onde estava antes de ser excluído. (D) Não é possível enviar arquivos do sistema para a lixeira. (E) No Windows 7, a lixeira é esvaziada automaticamente a cada 30 dias. 54. (IADES – SES/DF – AGENTE COMUNITÁRIO DE SAÚDE) O servidor de um posto de saúde suspeita que o computador que utiliza está infectado com vírus e, por isso, pretende adquirir um antivírus. Assinale a alternativa que apresenta o nome de um antivírus disponível no mercado. (A) Explorer. (B) Chrome. (C) OpenOffice. (D) Firewall. (E) Avast. (A) =SE(C2>=B6;B2*B7;0) (B) =B2*B7 (C) =SE(C2>=$B$6;B2*$B$7;0) (D) = C2>=B6? B2*B7 (E) =SE($C$2>=$B$6;$B$2*$B$7;0) 58. (IADES – CREFONO 7º REGIÃO – FISCAL) 55. (IADES – SES/DF – AGENTE COMUNITÁRIO DE SAÚDE) O setor responsável pela tecnologia de informação de um centro de saúde criou uma rede interna, fechada e exclusiva, com acesso somente para os funcionários desse centro de saúde. Considerando essa situação hipotética, é correto afirmar que a melhor denominação para a rede criada é Noções de Informática Uma instituição estabeleceu um adicional no valor de 20% do salário base para os empregados que atingirem pelo menos 80% de produtividade. Qual é a fórmula do Microsoft Excel, versão em português e configuração padrão, que, aplicada à célula D2 e posteriormente copiada desta para as células D3, D4 e D5, por meio das teclas de atalho CTRL C e CTRL V, respectivamente, irá calcular corretamente o valor do adicional? Em informática, o termo plug and play significa instalação automática de (A) itens do hardware, sem a necessidade de desligar o computador para iniciar a instalação. (B) itens do software, sem a necessidade de reiniciar o computador para completar a instalação. Henrique Sodré Página 11 (C) aplicativos ou periféricos relacionados a jogos, sem a necessidade de desligar o computador antes de iniciar o jogo. (D) itens do hardware, com o computador desligado. (E) itens do software, com o computador no modo de hibernação. 59. (IADES – CREFONO 7º REGIÃO – FISCAL) (A) Rede e Internet. (B) Sistema e Segurança. (C) Facilidade de Acesso. (D) Contas de Usuário e Segurança Familiar. (E) Aparência e Personalização. 62. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A computação nas nuvens se transformou, em pouco tempo, de tendência em realidade. Essa tecnologia permite a realização de tarefas básicas ou complexas por meio da internet. Em relação a esse assunto, assinale a alternativa correta. (A) Uma das vantagens de utilizar a computação nas nuvens é a gratuidade de todos os serviços. (B) É possível rodar aplicativos e utilitários por meio da computação nas nuvens. (C) Uma das desvantagens de utilizar a computação nas nuvens ainda é a utilização de muito espaço no disco rígido do computador. (D) Apenas computadores com o sistema operacional Windows têm possibilidade de utilizar a computação nas nuvens. (E) Embora a computação nas nuvens atenda às necessidades de pequenas e grandes empresas, ainda não se vislumbram vantagens para o usuário doméstico (pessoa física). 60. (IADES – CREFONO 7º REGIÃO – FISCAL) Considere hipoteticamente que, para pesquisar arquivos no próprio computador, no Windows 7, um usuário digitou, na janela de pesquisa, a expressão: *.jpg. Nessa situação, caso existam, serão exibidos para o usuário arquivos de (A) textos. (B) planilhas. (C) imagens. (D) sons. (E) blocos de notas. 61. (IADES – CREFONO 7º REGIÃO – FISCAL) A versão de um software ainda em desenvolvimento, que pode apresentar falha ou problemas de segurança, é chamada (A) demo. (B) trial. (C) shareware. (D) freeware. (E) beta. 63. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A imagem apresentada corresponde ao item Dispositivos e Impressoras no Painel de Controle do Windows. Considerando a figura, assinale a alternativa correta. (A) Somente a impressora D está conectada, fisicamente ou em rede, ao computador. (B) Para utilizar outra impressora diferente da D, devese alterar a impressora padrão. (C) Se todas as impressoras estiverem instaladas e funcionando corretamente, é possível escolher qualquer uma no momento da impressão. (D) A escolha da impressora D como padrão é feita pelo sistema operacional e não pode ser modificada pelo usuário. (E) Para utilizar outra impressora diferente da impressora D, deve-se reiniciar o computador e alterar a configuração no Painel de Controle. 64. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A figura apresentada pertence ao Painel de Controle do Windows 7. Com base no exposto, assinale a alternativa cuja categoria é utilizada para ativar os Controles dos Pais para filtragem de sites e conteúdos. Noções de Informática Na falta de um processo institucional de backup, o colaborador de uma instituição resolveu gravar os arquivos confidenciais de seu computador em um pen drive. Considerando essa situação hipotética, assinale a alternativa que apresenta uma ação que possa comprometer o processo de segurança. Henrique Sodré Página 12 (A) Utilizar o pen drive em redes abertas. (B) Colocar senhas de proteção nos arquivos. (C) Verificar, com antivírus, o pen drive antes e depois da utilização em outra máquina. (D) Guardar o pen drive em local seguro e diferente do computador. (E) Informar e obter autorização da chefia imediata para realização do procedimento. 65. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A figura apresentada corresponde a que tipo de conector utilizado em computadores pessoais? (A) VGA. (B) DVI. (C) HDMI. (D) RS232. (E) Vídeo componente. 66. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) (A) integração de grupos de amigos, com ênfase em relações sociais. (B) compartilhamento de músicas. (C) troca de mensagens curtas. (D) integração de grupos com foco profissional. (E) manutenção de blogs e diários. 68. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A área de trabalho do Windows 7 Professional possui várias novidades, uma delas, por exemplo, permite minimizar rapidamente todas as janelas abertas na área de trabalho, exceto aquela na qual se deseja concentrar. Para usar esse recurso, (A) clicar com o botão esquerdo do mouse na barra de título da janela que se deseja manter aberta e arrastar (ou agitar) a janela de um lado para o outro rapidamente. (B) clicar com o botão esquerdo do mouse sobre o retângulo azul claro localizado no canto direito da barra de tarefas, ilustrada a seguir. (C) clicar com o botão direito do mouse na barra de tarefas e, em seguida, selecionar a opção Colocar janela em evidência. (D) clicar com o botão direito do mouse na barra de tarefas e, em seguida, selecionar a opção Trazer janela para frente. (E) clicar com o botão direito do mouse na área de trabalho e, em seguida, selecionar a opção Congelar janelas. 69. (IADES – FUNPRESP ADMINISTRATIVO) – ASSISTENTE A figura apresentada pertence ao Painel de Controle do Windows 7. Com base no exposto, assinale a alternativa cuja categoria é utilizada para ativar ou desativar a atualização automática do Windows. Assinale a alternativa que indica a função do ícone do Microsoft Word 2007 apresentado acima. (A) Sistema e Segurança. (B) Rede e Internet. (C) Hardware e Sons. (D) Aparência e Personalização. (E) Programas. 67. (IADES – CREFONO 7º REGIÃO – ASSISTENTE DE DIRETORIA) A internet faz parte do cotidiano da grande maioria da população mundial e, dentro desse ambiente, as redes sociais ocupam um lugar de destaque. Com relação à finalidade dessas redes, é correto afirmar que a LinkedIn pode ser classificada como uma rede com propósito de Noções de Informática (A) Editar documento. (B) Inserir legenda. (C) Inserir rodapé. (D) Controlar alterações. (E) Layout de impressão. 70. (IADES – FUNPRESP ADMINISTRATIVO) Henrique Sodré – ASSISTENTE Página 13 Com relação ao sistema operacional Windows 7, afirmar que a figura apresentada corresponde à barra de (A) status. (B) programas. (C) endereços. (D) janelas. (E) tarefas. 71. (IADES – FUNPRESP ADMINISTRATIVO) d) confiabilidade de uma página, somente. e) confiabilidade da página e a autenticação dos usuários desse serviço. 75. (IADES – METRÔ – ADMINISTRADOR) – ASSISTENTE Considerando o Microsoft Excel 2007, assinale a alternativa que indica a função correspondente ao ícone apresentado. Em sistemas de informática, a diferença entre software e hardware é senso comum, mas existe um tipo de software que é desenvolvido com fins comerciais e é distribuído e comercializado sob licença de uso, tais como o Microsoft Windows e Microsoft Word. Com base nessas informações, é correto afirmar que esse tipo é o software a) básico. b) proprietário. c) pacote de escritório. d) livre. e) inteligente. 76. (IADES – METRÔ – ADMINISTRADOR) (A) Sublinhar o texto. (B) Girar o texto. (C) Classificar a seleção. (D) Colocar o texto em ordem alfabética. (E) Inserir uma função. Os pacotes de software para escritório podem ser implementados e fornecidos na modalidade de software livre ou software proprietário. Acerca desse tema, é correto afirmar que são exemplos de planilhas eletrônicas (livres e proprietários), respectivamente, 72. (IADES – MPE/GO – TÉCNICO AMBIENTAL) Qual interface é normalmente utilizada para conexão do microcomputador ao monitor de vídeo? (A) DVI. (B) FireWire. (C) Min-DIN. (D) USB. (E) RS232. a) b) c) d) e) Write e Word. Word e Excel. Calc e Excel. Write e Calc. Excel e Calc. 77. (IADES – SES/DF – NUTRICIONISTA) 73. (IADES – MPE/GO – TÉCNICO AMBIENTAL) Os backups são importantes, pois permitem Assinale a alternativa que apresenta a interface normalmente utilizada para conexão de áudio e vído. (A) criptografia (proteger os dados contra acessos indevidos); recuperação de versões; identificação de um ataque. (B) proteção de dados (para serem recuperados em situações, tais como falha de disco); recuperação de versões; arquivamento (armazenar dados que não são utilizados no dia a dia). (C) rastreamento das ações executadas por um usuário no computador; detecção do uso indevido do computador; arquivamento (armazenar dados que não são utilizados no dia a dia). (D) proteção de dados (para serem recuperados em situações, tais como falha de disco); impedimento de registro de dados desnecessários; detecção, anulação e remoção de códigos maliciosos. (E) bloqueio de sites conhecidos por apresentarem propagandas; recuperação de versões; verificação de vulnerabilidades nos programas instalados. (A) HDMI. (B) Centronics. (C) Min-DIN. (D) USB. (E) RS232. 74. (IADES – CONAB – TECNOLOGIA DA INFORMAÇÃO) A assinatura digital consiste na criação de um código, de modo que uma pessoa ou entidade, ao receber esse código, tenha condições de verificar a a) autenticidade e a integridade de uma mensagem. b) integridade da mensagem, somente. c) autenticidade da mensagem, somente. Noções de Informática Henrique Sodré Página 14 78. (IADES – SES/DF – NUTRICIONISTA) o vírus será executado. O principal meio de propagação de vírus são as mídias removíveis, somente. No Microsoft Word 2007, o que deve ser feito no texto para inserir sumário automático? 81. (IADES – SES/DF – ENFERMEIRO) (A) Não é preciso fazer nenhuma formatação no texto, basta inserir o sumário pela opção Referências -> Sumário. (B) É necessário ser aplicada uma formatação de fonte aos títulos e subtítulos do texto que devem aparecer no sumário. (C) É preciso ser aplicado um estilo de títulos aos títulos e subtítulos do texto que devem aparecer no sumário. (D) É preciso copiar os títulos e subtítulos do texto para a área de transferência antes de fazer o sumário pela opção Referências -> Sumário. (E) Não é necessário fazer nenhuma formatação no texto, basta inserir o sumário manualmente. Acerca do Microsoft Word, é correto afirmar que o botão Recortar (CTRL+X) do menu Área de Transferência serve para 79. (IADES – SES/DF – NUTRICIONISTA) 82. (IADES – SES/DF – ENFERMEIRO) No Windows 7, a caixa de pesquisa serve para Considerando o Windows 7, assinale a alternativa correta quanto ao menu Iniciar. (A) encontrar algo no computador. (B) iniciar programas. (C) ajustar configurações do computador. (D) abrir pastas usadas com frequência. (E) alterar para outra conta de usuário. 80. (IADES – SES/DF – ENFERMEIRO) Quanto ao processo de infecção de vírus em um computador e aos principais meios de propagação, é correto afirmar que, para que possa se tornar ativo e dar continuidade ao processo de infecção, (A) basta ter um programa já infectado para contaminar o computador, mesmo que o programa não tenha sido executado. Os principais meios de propagação de vírus são o envio de e-mail e as mídias removíveis. (B) o vírus não depende da execução do programa ou arquivo hospedeiro; dessa forma, basta ter um programa já infectado. O principal meio de propagação de vírus são as mídias removíveis, somente. (C) o vírus depende da execução do programa ou arquivo hospedeiro; dessa forma, é preciso que um programa já infectado seja executado. Os principais meios de propagação de vírus são o envio de e-mail e as mídias removíveis. (D) o vírus depende da execução do programa ou arquivo hospedeiro, mas isso somente acontece se o programa for executado pelo administrador. O principal meio de propagação de vírus são as mídias removíveis, apenas. (E) o vírus não depende da execução do programa ou arquivo hospedeiro, mas, se o administrador fizer login, Noções de Informática (A) recortar uma área selecionada no documento e colocá-la na área de transferência. (B) copiar uma área selecionada no documento e colocá-la na área de transferência. (C) copiar e colar uma área selecionada no documento. (D) copiar a formatação de uma área selecionada e aplicá-la a outra área. (E) recortar e copiar uma área selecionada no documento e colocá0la em outro local do documento. (A) Consiste em uma seção intermediária que inclui um relógio e ícones que comunicam o status de determinados programas e das configurações do computador. (B) É o portão de entrada para programas, pastas e configurações do computador; o local onde se iniciará ou abrirá itens. (C) É a barra longa horizontal na parte inferior da tela, utilizada para manter o controle das janelas. (D) Permite desfazer (reverter) ações ou erros cometidos pelos programas. (E) Trata-se de um programa que amplia a tela do computador, facilitando a leitura. 83. (IADES – SES/DF – TÉCNICO EM SAÚDE) No Microsoft Word, o botão Formatar Pincel (Ctrl+Shift+C) do menu Área de Transferência serve para (A) copiar uma área selecionada no documento e colocá-la na área de transferência. (B) recortar uma área selecionada no documento e colocá-la na área de transferência. (C) copiar e recortar uma área selecionada no documento e colocá-la em outro local do documento. (D) copiar e colar uma área selecionada no documento. (E) copiar a formatação de uma área selecionada e aplicá-la a outra área. 84. (IADES – SES/DF – TÉCNICO EM SAÚDE) No que se refere à política de segurança, é correto afirmar que ela serve para definir Henrique Sodré Página 15 (A) os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais utilizados e as penalidades às quais se está sujeito, caso não seja cumprida. (B) as regras acerca do uso de senhas nos recursos computacionais, como tamanho mínimo e máximo, regra de formação e periodicidade de troca. (C) as regras quanto à realização de cópias de segurança, como tipo de mídia utilizada, período de retenção e frequência de execução. (D) como são tratadas as informações institucionais, ou seja, se podem ser repassadas a terceiros. (E) as regras de uso dos recursos computacionais, os direitos e as responsabilidades de quem os utiliza e as situações que são consideradas abusivas. 85. (IADES – SES/DF – TÉCNICO EM SAÚDE) Existem diversos tipos de códigos maliciosos, entre eles o spyware. Acerca desse assunto, é correto afirmar que spyware consiste em (A) programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, sem o conhecimento do usuário. (B) programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo, tornando-se parte de outros programas e arquivos. (C) programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. (D) programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para esse fim. (E) conjunto de programas e técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido. 86. (IADES – SES/DF – TÉCNICO ADMINISTRATIVO) Existem diversos tipos de códigos maliciosos, entre eles os vírus. Acerca desse tema, assinale a alternativa correta quanto à definição de vírus. (A) Código usado para comprovar a autenticidade e a integridade de uma informação. (B) Ataque bem-sucedido que resulta no acesso, na manipulação ou na destruição de informações em um computador. (C) Técnica por meio da qual uma pessoa procura persuadir outra a executar determinadas ações. (D) Tipo de fraude na qual um golpista, com o objetivo de obter vantagens financeiras, explora a relação de confiança existente entre as partes envolvidas em uma transação comercial. Noções de Informática (E) Programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo, tornando-se parte de outros programas e arquivos. 87. (IADES – SES/DF – TÉCNICO ADMINISTRATIVO) O contrato de prestação de serviço de uma empresa foi redigido no Microsoft Word 2007. O documento contém 20 páginas. O diretor da empresa fez as seguintes solicitações à secretária: o nome da empresa deve aparecer no cabeçalho de todas as páginas; o endereço da empresa deve aparecer no rodapé somente da primeira página; e, todas as páginas devem ser numeradas (no cabeçalho). Nessa situação hipotética, o que a secretária deve fazer no documento para atender às solicitações do diretor? (A) Inserir uma quebra de página no documento; editar o cabeçalho para inserir o nome da empresa e número de página; e, no rodapé, desmarcar a opção Vincular ao Anterior e inserir o endereço. (B) Inserir uma quebra de seção no documento; editar o cabeçalho para inserir o nome da empresa e número de página; e, inserir o endereço no rodapé. (C) Inserir uma quebra de página no documento; editar o cabeçalho para inserir o nome da empresa e número de página; e, inserir o endereço no rodapé. (D) Inserir uma quebra de seção no documento; editar o cabeçalho para inserir o nome da empresa e número de página; e, no rodapé, desmarcar a opção Vincular ao Anterior e inserir o endereço. (E) Inserir uma quebra de coluna no documento; editar o cabeçalho para inserir o nome da empresa e número de página; e, inserir o endereço no rodapé. 88. (IADES – SES/DF – TÉCNICO ADMINISTRATIVO) Uma pasta é o local onde é possível armazenar arquivos. A esse respeito, assinale a alternativa que indica como criar uma nova pasta no Windows 7. (A) Ir para o local onde deseja criar a nova pasta, clicar com o botão esquerdo do mouse em uma área em branco, apontar para Novo e, em seguida, clicar em Atalho. Digitar um nome para a nova pasta e pressionar Enter. (B) Ir para a área de trabalho, clicar com o botão direito do mouse em uma área em branco, apontar para Novo e, em seguida, clicar em Atalho. Digitar um nome para a nova pasta e pressionar Enter. (C) Ir para o local onde deseja criar a nova pasta, clicar com o botão direito do mouse em uma área em branco, apontar para Novo e, em seguida, clicar em Pasta. Digitar um nome para a nova pasta e pressionar Enter. (D) Ir para o local onde deseja criar a nova pasta, clicar com o botão esquerdo do mouse em uma área em branco, apontar para Exibir e, em seguida, clicar em Henrique Sodré Página 16 Atalho. Digitar um nome para a nova pasta e pressionar Enter. (E) Ir para o local onde deseja criar a nova pasta, clicar com o botão direito do mouse em uma área em branco, apontar para Exibir e, em seguida, clicar em Pasta. Digitar um nome para a nova pasta e pressionar Enter. GABARITO 1. 6. 11. 16. 21. 26. 31. 36. 41. 46. 51. 56. 61. 66. 71. 76. 81. 86. A B B C E A E D B A B E D A B C A E 2. 7. 12. 17. 22. 27. 32. 37. 42. 47. 52. 57. 62. 67. 72. 77. 82. 87. C E E * B B A C C B A C E D A B B D 3. 8. 13. 18. 23. 28. 33. 38. 43. 48. 53. 58. 63. 68. 73. 78. 83. 88. Noções de Informática E E E B D E C D E D C A C A A C E C 4. 9. 14. 19. 24. 29. 34. 39. 44. 49. 54. 59. 64. 69. 74. 79. 84. 89. C E B B D D A D D D E B A D A A A 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. 60. 65. 70. 75. 80. 85. 90. C A D A D C C C D E C C B C B C C Henrique Sodré Página 17

Baixar