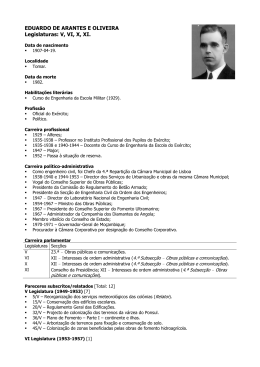

Instituto de Ciências Exatas Departamento de Ciência da Computação Curso de Especialização em Gestão da Segurança da Informação e Comunicações CESAR LUIZ OLIVEIRA VIEGAS Influências da Ética Militar na Segurança da Informação e Comunicações Possibilidades Brasília 2011 Cesar Luiz Oliveira Viegas Influências da Ética Militar na Segurança da Informação e Comunicações Possibilidades Brasília 2011 Cesar Luiz Oliveira Viegas Influências da Ética Militar na Segurança da Informação e Comunicações Possibilidades Monografia apresentada ao Departamento de Ciência da Computação da Universidade de Brasília como requisito parcial para a obtenção do título de Especialista em Ciência da Computação: Gestão da Segurança da Informação e Comunicações. Orientador: Prof. ME Tiago Conde Teixeira Universidade de Brasília Instituto de Ciências Exatas Departamento de Ciência da Computação Brasília Novembro de 2011 Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão da Segurança da Informação e Comunicações - CEGSIC 2009/2011. © 2011 Cesar Luiz Oliveira Viegas. Qualquer parte desta publicação pode ser reproduzida, desde que citada a fonte. Viegas, Cesar Luiz Oliveira Influências da Ética Militar na segurança da informação e comunicações: Possibilidades / Cesar Luiz Oliveira Viegas. – Brasília: O autor, 2011. 63 p.; Ilustrado; 25 cm. Monografia (especialização) – Universidade de Brasília. Instituto de Ciências Exatas. Departamento de Ciência da Computação, 2011. Inclui Bibliografia. 1. Segurança da Informação e Comunicações. 2. Tecnologia da Informação. 3. Ética. I. Título. CDU 004.056 Agradecimentos Deixo registrados meus agradecimentos a minha esposa, ao meu filho e a minha filha, por entenderem os afastamentos vários ocorridos durante o interregno da pesquisa, marcado por viagens e pela clausura promovida em virtude da necessidade de realização de leituras e cons ultas a documentos os mais variados. Agradeço aos meus amigos, que souberam compreender meus distanciamentos, ocasionados pela imperiosa necessidade de concentração e de pesquisar, a fim de alcançar os objetivos propostos. Agradeço, também, à instituição Exército Brasileiro pela compreensão demonstrada por seus integrantes, que contribuíram para a consecução dos objetivos da pesquisa, a qual ficou configurada pela camaradagem e solicitude demonstradas por ocasião da participação dos questionários executados e pelo franco acesso às repartições concedido. Agradeço ao corpo docente da Universidade de Brasília com os quais tive a oportunidade de travar contato e de quem pude ter a oportunidade de absorver um pouco do conhecimento disponibilizado por seu trabalho diuturno em prol do desenvolvimento científico. Em especial ao Prof. ME Tiago Conde Teixeira, orientador deste projeto de pesquisa, por sua camaradagem, profissionalismo, dedicação e sábias e pontuais observações, e ao Dr. Jorge Henrique Cabral Fernandes, pela gentileza em compartilhar seu conhecimento conosco e franqueá -lo cortesmente, cuja camaradagem o distinguiu dentre os demais preceptores. E, finalmente, não em menor grau, ao contrário, principalmente ao Criador, por sua bondade em permitir que eu tivesse a oportunidade de desenvolver este trabalho e alcançar termo satisfatório. Definir o que é um agir ético, moral, correto ou virtuoso é se inscrever numa disputa social pela definição legítima da boa conduta. Espaço Ética Lista de Tabelas Tabela 1 – Quadro Resumo da Pesquisa Realizada ...................................................... 41 Lista de Abreviaturas ABNT – Associação Brasileira de Normas Técnicas APF – Administração Pública Federal CF – Constituição Federal CREDEN – Câmara de Relações Exteriores e Defesa Nacional DCT – Departamento de Ciência e Tecnologia/Exército Brasileiro EB – Exército Brasileiro EME – Estado-Maior do Exército GU – Grande Unidade ICP-EB – Infraestrutura de Chaves Públicas do Exército Brasileiro IG – Instruções Gerais ISO/IEC – International Organization for Standardization/ MPOG – Ministério do Planejamento, Orçamento e Gestão NBR – Norma Brasileira de Regulamentação OM – Organização Militar POSIC – Política de Segurança da Informação e Comunicações SI – Segurança da Informação SIC – Segurança da Informação e Comunicações STI – Sistema de Tecnologia da Informação TI – Tecnologia da Informação Sumário Ata de Defesa de Monografia ................................................................................................3 Agradecimentos .......................................................................................................................1 Lista de Tabelas .......................................................................................................................6 Lista de Abreviaturas ...............................................................................................................7 Sumário .....................................................................................................................................8 Resumo .....................................................................................................................................8 Abstract......................................................................................................................................9 1 Delimitação do Problema ................................................................................................. 13 1.1 Introdução .................................................................................................................... 10 1.2 Formulação da situação problema (Questões de pesquisa)............................... 12 1.3 Objetivos e escopo..................................................................................................... 12 1.3.1 Objetivo Geral .................................................................................................. 12 1.3.2 Objetivos Específicos ..................................................................................... 12 1.3.3 Escopo .............................................................................................................. 12 1.4 Justificativa .................................................................................................................. 13 1.5 Hipóteses ..................................................................................................................... 16 1.5.1 Hipótese sobre conhecimento da legislação ...................................................... 16 1.5.2 Hipóteses sobre a utilização de senhas de acesso .......................................... 16 2 Revisão de Literatura e Fundamentos ........................................................................... 17 2.1 Referencial teórico ..................................................................................................... 17 2.1.1 O Estudo de Caso........................................................................................... 17 2.1.2 A Ética sob vários ângulos ............................................................................ 21 2.1.2.1 Artur Meucci............................................................................................... 17 2.1.2.2 Sheila Rodrigues Cardozo Caracas ...................................................... 17 2.1.2.3 Exército Brasileiro ..................................................................................... 17 2.1.2.4 Aristóteles .................................................................................................. 17 2.1.3 Conceitos Diversos ......................................................................................... 17 2.1.3.1 Jorge Henrique Cabral Fernandes......................................................... 17 2.1.3.2 Maristela Terto Holanda e Jorge Henrique Cabral Fernandes ......... 17 2.1.3.3 André Porto Ancona Lopez ..................................................................... 17 2.1.3.4 Ulysses Alves de Levy Machado ........................................................... 17 2.1.3.5 João Souza Neto ...................................................................................... 17 2.1.3.6 Wilson Henrique Veneziano.................................................................... 17 2.1.3.7 Tiago Barros Pontes e Silva ................................................................... 17 2.1.3.8 Flávio de Barros Vidal .............................................................................. 17 3 Metodologia ........................................................................................................................ 23 3.1 Tipo e descrição geral da pesquisa ........................................................................ 17 3.2 Caracterização da organização .............................................................................. 17 3.3 População e amostra ................................................................................................ 17 3.4 Os instrumentos de pesquisa .................................................................................. 17 3.5 Procedimentos de coleta e de análise de dados ................................................. 28 4 Resultados .......................................................................................................................... 30 4.1 O Militar ........................................................................................................................ 17 4.2 Ética Militar .................................................................................................................. 30 4.3 A Carreira Militar......................................................................................................... 31 4.4 Política de Segurança da Informação ..................................................................... 31 4.4.1 Política Estatal .................................................................................................... 31 4.4.2 Política de Segurança da Informação do Exército Brasileiro ...................... 32 4.4.2.1 Comandante do Exército Brasileiro ....................................................... 32 4.4.2.2 Estado-Maior do Exército Brasileiro ...................................................... 32 4.4.2.3 Departamento de Ciência e Tecnologia................................................ 33 4.4.2.4 Secretaria de Tecnologia da Informação .............................................. 34 4.5 O Quotidiano Castrense ............................................................................................ 34 4.5.1 Hierarquia e Disciplina ...................................................................................... 35 4.5.2 O compromisso com a Pátria ........................................................................... 35 4.6 Relação entre a Ética e a Práxis Militar.................................................................. 36 4.7 A visão da SIC a partir da percepção dos usuários ............................................. 37 5 Discussão............................................................................................................................ 38 6 Conclusões e Trabalhos Futuros .................................................................................... 41 6.1 Conclusões .................................................................................................................. 41 6.1.1 Dispositivos legais ............................................................................................. 41 6.1.2 O usuário e sua práxis ...................................................................................... 41 6.1.3 Ética profissional e SIC ..................................................................................... 42 6.1.4 (Des)Entendimentos .......................................................................................... 43 6.1.5 A senha da discórdia ......................................................................................... 44 6.1.6 O que deve e o que é realizado....................................................................... 44 6.1.7 O que (não) se viu ............................................................................................. 44 6.1.8 Das (im)possibilidades da pesquisa ............................................................... 45 6.2 Trabalhos Futuros ...................................................................................................... 41 Referências e Fontes Consultadas .................................................................................... 44 Anexo – Questionário de Pesquisa Resumo A intenção motivadora da execução deste trabalho de pesquisa foi a de se tentar identificar possíveis elementos indicativos de influência da ética profissional, suas nuanças e particularidades, na Segurança da Informação e Comunicações (SIC). Neste intuito, houve-se por bem realizar um Estudo de Caso, a partir do qual fosse possível apreender os aspectos julgados pertinentes para a elucidação dos questionamentos propostos. Como forma de facilitação da obtenção dos dados a serem pesquisados, optou-se por captar os dados em ambiente do qual o pesquisador fizesse parte, ainda que isto implicasse maior preocupação com os aspectos relacionados à possibilidade de interferência a ser percebida. Constatou-se influência significativa para a SIC na amostra estudada. Entendeu-se que os procedimentos adotados institucionalmente, de forma subliminar, ainda que intentando demonstrar algo diverso, buscando coerência com a Política de Segurança da Informação e Comunicações (POSIC) existente, mostram-se como influenciadores das ações adotadas pelos colaboradores. PALAVRAS-CHAVE: Segurança da Informação e Comunicações. Tecnologia da Informação. Ética. Abstract The intention motivating the execution of this research was to try to identify possible elements indicative of the influence of professional ethics, its nuances and particularities in the Information and Communications Security (ICS). To this end, there is a fit to carry out case study, from which it was possible to appreciate the aspects considered relevant for the elucidation of the questions proposed. As a way of facilitating the collection of data to be searched, it was decided to capture the data environment in which the researcher was part, even if it meant greater focus on the aspects related to the possibility of interference to be perceived. Significant influence was found for the ICS in this population. It was understood that the procedures adopted institutionally, in a subliminal way, even trying to prove something else, seeking consistency with the Information and Communications Security Policy (ICSP) existing, appear to have influenced the actions taken by employees. KEYWORDS: Information and Communications Security‘s. Information Technology‘s. Ethics. 10 1 Delimitação do Problema A Ética profissional, bem como seus valores implícitos, deve ser perseguida constantemente por todas as pessoas e instituições, sobretudo as relacionadas ao Serviço Público. Assim, faz-se necessário que procedimentos entendidos como éticos ou requeridos pela postura ética sejam identificados, adotados e/ou implementados, cuja finalidade precípua é a de se estabelecerem valores voltados à obtenção da necessária segurança da informação e comunicações, mediante o posicionamento e a postura dos agentes interessados em toda a rede de atividades envolvendo a tramitação dos mais variados docume ntos. Então, disto, por se entender que ―A ética é uma espécie de teoria sobre a prática moral‖ (MARTINS, 2002), pode-se abstrair que para haver ética é necessário haver a perfeita identificação da moralidade 1 e dos valores sugeridos por ela. 1.1 Introdução No dia a dia das atividades públicas, há oportunidades várias para o desvio de conduta, o favorecimento indevido, o direcionamento, a atribuição de valores calcados em observação ou atitudes as mais diversas. Diante disto, parece, quando da adoção de procedimentos voltados à implementação de políticas de segurança (SOUZA NETO, 2010), imperiosa é a preocupação com o público participante de todo o processamento da informação, que vai desde a criação da ideia, passando pelo processamento e gerenciamento, até culminar com a produção da documentação e o seu encaminhamento ao destinatário. Ao que parece, em todas as etapas arroladas, existem oportunidades de que as informações sejam copiadas, clonadas, alteradas etc., mas, mais importante, 1 ―A moralidade fala de um sistema de comportamento que diz respeito aos padrões de comport amento certo ou errado. A palavra carrega os conceitos de: (1) padrões morais, no que diz respeito ao comportamento, (2) responsabilidade moral, no que diz respeito à nossa consciência e (3) identidade moral, ou alguém que é capaz de agir certo ou errado. Os sinônimos mais comuns incluem ética, princípios, virtude e bondade. A moralidade tornou-se uma questão complicada no mundo multicultural em que vivemos hoje. Vamos explorar o que a moral é, como afeta o nosso comportamento, a nossa consciência, a nossa sociedade e o nosso destino final.‖ (MORALIDA DE). 11 existem, sempre, chances de que sejam direcionadas, se houver interesse por este ou aquele agente, para destinos variados. Em face disto, parece bastante óbvio haver a presença de risco e necessário o estabelecimento de controles (FERNANDES, 2010a). Estes devem ser executados no intuito de se conseguir a devida organização e segurança das informações, que passam pela concepção de instrumentação e operacionalização próprias com a finalidade de se orientar, fiscalizar ou estabelecer barreiras (VIDAL, 2010), as quais são propostas no sentido de se criar ou aumentar a segurança da informação. Aumento este que passa pela elaboração de controles sobre a emissão das informações, pelo estabelecimento de nível de acesso dos operadores dos sistemas de comunicações e pelo estabelecimento de instrumentos adequados à sistemática e aos equipamentos utilizados. No intuito de se garantir que as informações sejam usadas adequadamente por um maior número de usuários, sejam os operadores dos sistemas de comunicação (colaboradores), sejam os beneficiários dos serviços, necessário é que seja ampliada a capacidade de comunicação entre os vários setores envolvidos na concepção, promoção e estabelecimento dos serviços. Assim, faz-se imperioso que procedimentos de diversas fontes e sob os mais variados aspectos sejam operacionalizados, o que impõe a adoção de atividades por vezes propícias a entendimentos aéticos. Como forma de se tentar entender como podem (devem) ser os procedimentos relacionados às atividades públicas, por se tratar da área de interesse da pesquisa, buscou-se identificar alguns aspectos relacionados à Ética 2 e à Segurança da Informação e Comunicações 3. Para tal, realizou-se uma busca criteriosa e detalhada na bibliografia existente, de modo a levantar o maior número possível de aspectos relacionados ao assunto, bem como a proporcionar um melhor entendimento acerca dos valores entendidos como necessários aos usuários dos sistemas envolvidos (relacionados). Ainda, buscou-se identificar a existência de índices de segurança que devem existir 2 ―1 Parte da Filosofia que estuda os valores morais e os princ ípios ideais da conduta humana. É ciência normativa que serve de base à filosofia prática. 2 Conjunto de princípios morais que se devem observar no exerc ício de uma profissão; deont ologia. (...) É. social: parte prática da filosofia social, que indica as normas a que devem ajustar-se as relações entre os diversos membros da sociedade.‖ (MICHAELIS, Ética) 3 ―...é o conjunto de ações que objetivam viabilizar e assegurar a disponibilid ade, a integridade, a confidencialidade e a autenticidade das informações.‖ (WIK IPEDIA, Segurança da Informação e Comunicações). 12 no entorno disto, os quais devem estar cercados de procedimentos éticos os mais variados. Utilizou-se da modalidade Estudo de Caso, pois, segundo Fernandes (2010c), trata-se de uma metodologia ―aplicável à pesquisa, visa conferir simplicidade, uniformidade e promoção de pesquisas de qualidade‖, para a obtenção e levantamento das informações entendidas como necessárias à elucidação do assunto proposto. Da obtenção de todas as informações relacionadas, mediante uma acurada análise, à luz da bibliografia consultada, entende-se possível realizar uma delimitação conceitual apropriada, bem como alcançar os valores apresentados na concepção da proposta de pesquisa. 1.2 Formulação da situação problema (Questões de pesquisa) Considerando-se a preocupação relacionada com a Segurança da Informação e Comunicações institucional, pretende-se identificar a existência de influência da ética profissional nas atividades laborais que possa afetar sua execução e redundar em consequências para a segurança e objetivos organizacionais. 1.3 Objetivos e escopo A realização da pesquisa visa alcançar respostas plausíveis aos questionamentos suscitados a partir da observação do quotidiano castrense e da atuação de seus colaboradores, nos diversos setores e funções. 1.3.1 Objetivo Geral Identificar a existência de influência da ética funcional dos colaboradores da instituição ALFA na SIC. 1.3.2 Objetivos Específicos - verificar a existência de procedimentos adotados pelos colaboradores do órgão pesquisado que não estejam coadunando com a política de segurança do Exército Brasileiro; - entender se tais procedimentos exercem alguma influência sobre a segurança da informação e comunicações; - identificar a existência de instrumentos indicativos de Segurança da Informação e Comunicações na organização pesquisada; 13 - estabelecer quais os procedimentos, compreendidos como apropriados pela ética militar, relacionados à práxis administrativa, são adotados pelos colaboradores; - estabelecer o nível de adequação do procedimento dos colaboradores relacionado à SIC. - identificar os valores relacionados à ética militar presentes nas ações dos colaboradores. - identificar, a partir da observação dos colaboradores, a ausência de procedimentos definidos na Política de SIC institucional. 1.3.3 Escopo A pesquisa foi realizada numa Organização integrante do Exército Brasileiro, a qual será nominada em todas as oportunidades em que se fizer necessário por organização/instituição ALFA 4. Para fins de entendimento e melhor compreensão acerca de sua relevância, a instituição ALFA trata-se de uma organização que se encontra numa posição intermediária da escala organizacional do Exército Brasileiro, ou seja, trata-se de uma Grande Unidade. Essa terminologia indica que possui, acima na escala hierárquica, organizações às quais presta obediência, bem como tem sob sua responsabilidade outras, às quais serve de exemplo e que lhe devem respeito. 1.4 Justificativa Entende-se que a ética é pautada pela superioridade da vontade do homem sobre seus instintos, sobre a vontade alheia, confirmando, assim, a sua autodeterminação e independência. Na esfera militar: Art. 28 O sentimento do dever, o pundonor militar e o decoro da classe impõem, a cada um dos integrant es das Forç as Armadas, conduta moral e profissional irrepreensíveis, com a observância dos seguintes prec eitos de ética militar: (...) II. exercer, com autoridade, eficiência e probidade, as funções que lhe couberem em decorrência do cargo; (...) 4 Tal procedimento visou salvaguardar a estrutura organizacional da instituição, bem como proteger seus integrantes. 14 IV. cumprir e fazer c umprir as leis, os regulament os, as instruções e as ordens das autoridades competentes; (...) IX. ser discreto em suas atitudes, maneiras e em sua linguagem escrita e falada; X. abster-se de tratar, fora do âmbito apropriado, de mat éria sigilosa de qualquer nat urez a (BRAS IL, 1980); Diante disto, e do elemento motivador da pesquisa, necessário se faz estabelecer alguns valores entendidos como imprescindíveis, tais como entender o que seja Segurança da Informação e Comunicações, bem como sua necessidade e operacionalização, além da Ética, é claro! Ao se observar a NBR ISO/IEC 17799:2005 5, verifica-se que alguns valores são entendidos como necessários à Segurança da Informação, bem como há uma caracterização bastante lúcida acerca do assunto. Ou seja, mediante este entendimento da Associação Brasileira de Normas Técnicas (ABNT), ―Segurança da informação é a proteção da informação de vários tipos de ameaças para garantir a continuidade do negócio, minimizar o risco ao negócio, maximizar o retorno sobre os investimentos e as oportunidades de negócio‖ (p. ix). O mesmo dispositivo esclarece também que a ―Segurança da informação é obtida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções...‖ (p. ix). Diante disto, aparece como pré-requisito o fato de que todos os agentes envolvidos na sistemática de controle, produção e disponibilização de valores (serviços) têm responsabilidade sobre a sistematização dos meios de comunicação e da necessária segurança que a deve envolver. A mesma norma estabelece que ―A gestão da segurança da informação requer pelo menos a participação de todos os funcionários da organização‖ (p. ix), o que impõe a adoção de medidas várias voltadas à obtenção deste objetivo, envolvendo, para isto, todas as instâncias administrativas, desde os elementos de chefia aos de execução. Como forma de se identificar os valores envolvidos na prática da comunicação organizacional e da necessária segurança, cuja existência é imperiosa 5 Trata-s e de um documento sobre Tecnologia da informação e Técnicas de segurança, mais precisamente, é um Código de prática para a gestão da segurança da informação. 15 para a sobrevivência da instituição, há que se identificar a existência de legislações, regulamentos e normas que possam dar o necessário direcionamento para a adoção de medidas concorrentes com a postura própria e requerida. Assim, faz-se necessário que existam dispositivos de controle, que permitam a identificação de possíveis pontos de melhoria, os quais incluem a existência de ―a) documento da política de segurança da informação; b) atribuição de responsabilidades para a segurança da informação; c) conscientização, educação e treinamento em segurança da informação;...‖ (NBR ISO/IEC 17799:2005, p. xi), a partir do que permite um melhor gerenciamento do risco possível de existir . Não obstante estas necessidades, imperioso é, também, que haja o ―c) comprometimento e [o] apoio visível de todos os níveis gerenciais‖ (NBR ISO/IEC 17799:2005, p. xi), fatores estes que são identificados como críticos para o sucesso da implementação e manutenção da segurança da informação dentro das organizações. Nesse ínterim, aparece a Ética que, para Aristóteles, trata-se de ―uma pluralidade de virtudes referentes a aspectos diversos da vida‖ (COSTA. Grifo no original). Virtudes estas necessárias à implementação das atividades públicas, sobretudo, onde requeridos são os procedimentos adequados ao fazer desinteressado, sem procurar contrapartida, a não ser a satisfação do usuário dos serviços. Então, aos operadores dos serviços desenvolvidos pela instituição ALFA, como não poderia ser diferente, há também esta exigência, que os deve impelir ao cumprimento de seu dever. E é diante desta imposição é que se procura estabelecer a existência, de fato, de todos os valores necessários a essa identificação ou se é necessário apontaremse alguns que devam ser seguidos e/ou implementados. Tal busca pretende chegar aos valores identificadores da existência de ―... uma ligação imediata entre o bem comum e o bem pessoal, que estabelece uma subordinação natural do indivíduo à coletividade‖ (COSTA. Grifo no original), bem como se estes aspectos estão presentes, em que relevância se apresentam, e como influenciam ou influenciariam na segurança da informação e comunicações, dependendo de estarem presentes ou não. 16 1.5 Hipóteses Entende-se que a Ética Profissional (Castrense) esteja influenciando na consecução dos objetivos de SIC na instituição ALFA, sobretudo nos aspectos relacionados à utilização dos sistemas informatizados. 1.5.1 Hipótese sobre conhecimento da legislação Apesar de a Instituição ALFA ser integrante do Exército Brasileiro e este dispor de uma série de legislações regulatórias de suas atividades, entende-se que há colaboradores desconhecedores das mesmas, motivo por que procedem de forma inadequada ao preconizado. 1.5.2 Hipótese sobre a utilização de senhas de acesso Apesar dos sistemas informatizados da instituição ALFA requererem a inserção de senha de acesso e de as normas vigentes preconizarem que as senhas sejam de uso exclusivo e individual, entende-se haver o compartilhamento do uso desse instrumento de SIC. 17 2 Revisão de Literatura e Fundamentos Com a finalidade de se conseguir a sustentação teórica necessária, foram realizadas leituras de alguns autores de modo a se obter o devido entendimento acerca da tipologia de pesquisa relacionada ao Estudo de Caso. Além disto, foram analisados textos institucionais comprobatórios das políticas de SIC e que descrevem os procedimentos éticos requeridos de seus integrantes. Ainda como forma de subsidiar a busca pelo entendimento pretendido, foram pesquisadas obras e autores que se referem à ética e sua especificidade no serviço público, sobretudo ao militar. 2.1 Referencial teórico Foram utilizados como instrumentos para a delimitação da conceituação necessária ao entendimento da proposta de pesquisa os seguintes autores, os quais apresentam variada argumentação acerca dos assuntos de interesse: 2.1.1 O Estudo de Caso Ying (2001) apresenta o Estudo de Caso e sua forma de planejamento e método para a execução. O autor explica a viabilidade e a indicação da realização de Estudo de Caso para o levantamento de informações acerca de situações relacionadas a acontecimentos contemporâneos, os quais podem contribuir de alguma forma para a ampliação do conhecimento. Para ele, ―O estudo de cas o conta com muitas técnicas utilizadas pelas pesquisas históricas, mas acrescenta duas fontes de evidências que usualmente não são incluídas no repertório de um historiador: observação direta dos 18 acontecimentos que estão s endo estudados e entrevistas das pessoas neles envolvidas‖ (2001, p. 26). Ainda como forma de referência conceitual importante sobre o Estudo de Caso, e por causa disto, Fernandes (2010c) justifica porque esta estratégia foi fortemente empregada na realização das diversas pesquisas de pequeno porte desenvolvidas em cada disciplina do curso. 2.1.2 A Ética sob vários ângulos 2.1.2.1 Artur Meucci Meucci (2010) apresenta uma conceituação variada acerca da Ética, sob a compreensão de vários filósofos, a partir do que define que o ―agir ético, moral, correto ou virtuoso é se inscrever numa disputa social pela definição legítima da boa conduta. Da conduta verdadeira e necessária‖. Segundo o autor, para Aristóteles (Ética a Nicômaco), a excelência moral se relaciona com as emoções e ações, estabelecendo que somente as ações voluntárias são valoradas enquanto as involuntárias, dignas de perdão. Lembra que a voluntariedade ou não pode ser provocada em conformidade com a situação em que se encontra a pessoa. Para Immanuel Kant (Fundamentos da Metafísica dos Costumes), entende que a razão é ultrapassada pelo instinto, cuja capacidade e força promovem maior sugestão para a consecução dos objetivos, seja felicidade, bem-estar, preservação etc. No entender de Jeremy Bentham (Uma introdução aos Princípios da Moral), a ética é partidária do utilitarismo, a partir do que a aprovação ou desaprovação dependem do sucesso ou insucesso social ou individual resultante de tal ato. A percepção de Auguste Comte (Catecismo Positivista), na visão do autor, remete ao entendimento de que não há possibilidade outra a não ser o cumprimento do dever, que é recíproco, onde todos têm deveres com os demais, cabendo fazer em prol do outro sempre mais, independentemente de não lhe ser possível alcançar a realização da totalidade do que lhe é franqueado. Para Simone de Beauvoir (Moral da Ambigüidade), o autor entende, a existência dá-se de forma ambígua, na qual a existência é marcada pela necessidade de deixar de ser, impondo ao que está locado a necessidade de anularse para ser reconhecido e para sobreviver. 19 2.1.2.2 Sheila Rodrigues Cardozo Caracas Caracas (2008) apresenta conceitos como legalidade, impessoalidade, moralidade, publicidade e eficiência, os quais são diretamente relacionados à relevância da STI. Para a autora A consciência ética, como a educação e a cultura são assimiladas pelo ser humano, assim, a ética na administração pública, pode e deve ser desenvolvida junto aos agentes públicos ocasionando assim, uma mudança na gestão pública que deve ser sentida pelo contribuinte que dela se utiliza diariamente, seja por meio da simplificação de procedimentos, isto é, a celeridade de respostas e qualidade dos serviços prestados, seja pela forma de agir ou de contato entre o cidadão e os funcionários públicos. (CA RACAS, 2008). 2.1.2.3 Exército Brasileiro O Exército Brasileiro (Portaria nº 156, de 23 de abril de 2002) aprova o VadeMécum de Cerimonial Militar do Exército - Valores, Deveres e Ética Militares (VM 10), onde estão apresentados os valores compreendidos como ética militar necessários a todos os militares, dentre outros. A partir deste instrumento de definição das características da carreira militar, conforme apresentado a seguir, percebe-se a grande relevância atribuída a esses princípios pela instituição, como forma de estabelecer procedimentos entendidos como basilares. A profissão militar caracteriza-se por exigir do indivíduo inúmeros sacrifícios, inclusive o da própria vida em benefício da Pátria. Esta peculiaridade dos militares os conduz a valorizar cert os princípios que lhes são imprescindíveis. Valores, Deveres e Ética Militares s ão conceitos indissociáveis, convergentes e que se complementam para a obtenç ão de objetivos individuais e institucionais. (EB, 2002c. Grifos no original) 2.1.2.4 Aristóteles Aristóteles discorre sobre as virtudes. O bem maior – a felicidade, em todas as suas formas de percepção –, coletivo, impessoal, deve se sobrepor ao individual. Para o autor, há duas espécies de virtude, a intelectual e a moral. A primeira deve, em grande parte, sua geração e crescimento ao ensino, e por isso requer experiência e tempo; ao passo que a virtude moral é adquirida em resultado 20 do hábito, de onde o seu nome se derivou, por uma pequena modificação dessa palavra. (ARIS TÓTELES). 2.1.3 Conceitos Diversos Além dos conceitos relacionados à Ética, foram arrolados outros entendidos como relevantes e necessários à construção do conhecimento pretendido, os quais são apresentados, parcialmente, a partir de seus autores e concepções. 2.1.3.1 Jorge Henrique Cabral Fernandes Fernandes (2010a) estabelece conceitos e apresenta tecnologias relacionadas aos controles de acesso, sejam eles físicos ou lógicos. O autor ressalta a grande importância a ser atribuída ao fator humano, porque, além dos riscos de interferência física, há a presença, cada vez mais acentuada, da possibilidade de ataques de engenharia social6. Destaca, ainda, três aspectos que suscitam discussão e remetem ao discernimento de sua relevância para a SIC: proteção passiva, proteção física ativa e proteção lógica computacional (FERNANDES, 2010a, p. 6). Fernandes (2010b) faz uma ampla introdução à gestão de riscos de segurança, baseada na norma ISO/IEC 27005:2007 (ISO/IEC, 2007) 7. O autor formula uma fundamentação teórica acerca da gestão de riscos de segurança, delimita a necessidade de estabelecimento de controles de segurança operacional, gerencial e técnico, bem como delineia o perfil de risco possível de ser encontrado. Fernandes (2010d) apresenta uma ampla introdução a conceitos relacionados com informação, comunicação e sistemas de informação. Como forma de esclarecimento, o autor traça uma conceituação sobre sistemas, suas estruturas e comportamentos, os quais são apresentados de modo a promover uma identificação de sua relevância. 6 Em Segurança da informação, chama-se Engenharia Social as práticas utilizadas para obter acesso a informações important es ou sigilosas em organizações ou sistemas por meio da enganação ou exploração da confiança das pessoas. Para isso, o golpista pode se passar por outra pessoa, assumir outra personalidade, fingir que é um profissional de determinada área, etc. É uma forma de entrar em organizações que não necessita da força bruta ou de erros em máquinas. Explora as falhas de segurança das próprias pessoas que, quando não treinadas para esses ataques, podem ser facilmente manipuladas. (WIK IPEDIA, Engenharia Social. Grifo no original). 7 Trat a-se de um documento sobre Gestão de riscos de segurança da informaç ão que auxiliará as organizações a administrar tais riscos. 21 2.1.3.2 Maristela Terto Holanda e Jorge Henrique Cabral Fernandes Holanda e Fernandes (2011) abordam vários conceitos relacionados à Segurança no Desenvolvimento de Aplicações. Os autores acentuam os aspectos relacionados desenvolvimento de aplicações, que passa pela à segurança no necessidade de que os usuários/colaboradores executem suas atividades cônscios de que há fatores de risco, na concepção, no desenvolvimento e no trato dos sistemas, os quais merecem a adoção de postura correspondente e voltada à consecução dos objetivos propostos. 2.1.3.3 André Porto Ancona Lopez Lopez (2010) apresenta um importante conjunto de conceitos para a formulação e execução de projetos de cunho científico, usado como base para a formulação da metodologia e orientação na realização de várias fases da pesquisa de monografia a ser desenvolvida. A formulação proposta pelo autor favorece ao entendimento de como se processam todos os passos necessários à elaboração e ao desenvolvimento de um projeto de pesquisa, pormenorizadamente, em suas várias etapas e particularidades. 2.1.3.4 Ulysses Alves de Levy Machado Machado (2010) apresenta o Direito sob a perspectiva da Segurança da Informação, apresentando e discutindo questões contemporâneas como o conflito entre a privacidade e a propriedade. Por se tratar de aspectos voltados especificamente para o serviço público, o texto deste autor contribui para o estabelecimento de conceituações variadas relacionadas ao assunto. Remete, também, à percepção de que o servidor, independentemente de sua postura diante das situações que se apresentam, é responsável pela Segurança da Informação, cujos aspectos jurídicos estão em (re)elaboração, com a finalidade de atender à demanda que se apresenta. 2.1.3.5 João Souza Neto Souza Neto (2010) apresenta conceitos relacionados com governança, política e cultura de segurança da informação em organizações. 22 A partir da concepção apresentada pelo autor, percebe-se a relevância atribuída à necessidade de estabelecimento de Política de Segurança da Informação e Comunicações (POSIC), sobretudo na Administração Pública Federal (APF). 2.1.3.6 Wilson Henrique Veneziano Veneziano (2010) apresenta uma breve introdução à relação existente entre sistemas de informação e segurança da informação. Neste intuito, o autor estabelece uma relação conceitual entre organização, sistemas, informação e sistema de informação, a partir do que ressalta a grande importância a ser atribuída à segurança . Este autor entende que: Como são muitos os elementos humanos e tecnológicos envolvidos nesse caso, as oportunidades de ataque e de fraudes ao sistema de informação e à organização podem ser igualmente grandes e diversificadas (VENE ZIANO, 2010, p. 9). 2.1.3.7 Tiago Barros Pontes e Silva Silva (2010) apresenta o conceito de Engenharia Social e sua importância para a SI. Ele ressalta ainda que haja uma predisposição institucional de forma que os integrantes estejam aptos a colaborar, ou seja, é necessário que haja uma cultura organizacional voltada para a s egurança da informação e das comunicações de maneira que todos os seus funcionários sejam sensibilizados em relação às políticas e procedimentos de segurança institucionais. (p. 10) 2.1.3.8 Flávio de Barros Vidal Por fim, o trabalho de Vidal (2010) apresenta uma breve visão panorâmica de conceitos associados a controles de segurança física e ambiental. São ressaltados os principais aspectos relacionados ao assunto, sobretudo aos que remetem à relevância dos controles, seu desenvolvimento e funcionalidade. 23 3 Metodologia Para a obtenção dos dados necessários à elucidação dos questionamentos propostos, entendeu-se necessário e requerido o estabelecimento de alguns procedimentos apropriados para a delimitação de como se procedeu a pesquisa. 3.1 Tipo e descrição geral da pesquisa Entende-se que a utilização do Estudo de Caso fosse a tipologia de pesquisa apropriada para o levantamento das informações capazes de caracterizar os elementos esclarecedores da proposta delimitada. Conforme Fernandes, ―A metodologia de estudo de caso, aplicável à pesquisa, visa conferir simplicidade, uniformidade e promoção de pesquisas de qualidade,...‖ (2010c, p. 4), bem como é ―... uma estratégia de pesquisa baseada na exploração, em profundidade, de um programa, fato, atividade, processo, pessoa ou grupo‖ (2010c, p. 5). Desta forma, a utilização da metodologia do Estudo de Caso adéqua-se à consecução dos objetivos propostos, pois atende aos requisitos pretendidos, por permitir a determinação da existência de valores presentificados pela ética que possam interferir nas atividades do dia a dia dos integrantes do universo da pesquisa. Entende-se que, a partir do levantamento de leis, regulamentos e legislações institucionais existentes, bem como da aplicação de questionário a parcela de seus integrantes, seja possível confrontar o que está previsto , o observado e o que é realizado pelos usuários do sistema em questão em sua práxis diária. 24 3.2 Caracterização da organização A organização onde se realiza a pesquisa é integrante do Exército Brasileiro, e compõe sua estrutura organizacional, com base na hierarquia e disciplina, valores básicos e que direcionam todas as ações de seus integrantes. A Instituição ALFA, nome atribuído à instituição para fins de pesquisa, de modo a proteger seus ativos, é uma Grande Unidade do Exército Brasileiro. O setor institucional no qual será realizada a pesquisa é o responsável pela manipulação e pelo controle dos meios de tecnologia da informação, que, por sua atribuição e particularidade, possui as melhores condições para atender à demanda da pesquisa, bem como alguns operadores do sistema. 3.3 População e amostra Do universo institucional de interesse para a pesquisa, foi delimitada a população a partir de aspectos julgados de interesse e que apresentasse características apropriadas ou que atendessem aos requisitos mínimos para tal, tais como utilizar-se do sistema objeto da pesquisa e trabalhar com instrumentos da área de TI. Desse universo, 278 (duzentos e setenta e oito) integrantes, foi estabelecida como amostra aquela que estive diretamente relacionada com os meios de TI, de modo a restringir a população e de tornar os resultados mais aproximados dos valores entendidos como válidos para a pesquisa. A instituição ALFA possui os quadros de colaboradores compostos por indivíduos cujo preparo técnico-profissional pode ser definido em de nível superior (chefia e coordenações) e de nível básico e médio (operadores). A amostra foi delimitada a partir dessa população, de forma a contemplar um percentual de cada um dos universos considerados, a saber: chefia, coordenações e operadores do sistema. Assim, o valor alcançado foi de 105 (cento e cinco) indivíduos, aos quais foi tentada a aplicação de questionário de pesquisa e realização de observação. 3.4 Os instrumentos de pesquisa A obtenção dos dados necessários à consecução dos aspectos necessários à elucidação dos objetivos da pesquisa é possível por intermédio da utilização de instrumentos capazes de proporcionar tal condição. 25 Como instrumentação para se alcançar as informações requeridas, foram adotados a realização de pesquisa bibliográfica, a aplicação de questionário e a observação. O levantamento bibliográfico permitiu a identificação das diversas e variadas fontes de esclarecimento da posição institucional acerca da SIC, configurada pela emissão de normas, regulamentos, leis e decretos, no âmbito do Estado e do Exército Brasileiro. A aplicação do questionário serviu para substanciar o pensamento do pesquisador acerca do que entendia existente no seio da instituição, pelo fato de subsidiar, a partir da voz dos próprios usuários, qual o entendimento dos mesmos acerca do que existe, entendem e executam. A observação, realizada pelo pesquisador, como participante do universo institucional, procurando manter o necessário e requerido afastamento, proporcionou as condicionantes para a delimitação de tese apropriada sobre o relacionamento entre o que está estabelecido legalmente e o que acontece. 3.5 Procedimentos de coleta e de análise de dados No intuito de se alcançarem os objetivos propostos pela pesquisa, realizaramse o levantamento dos dados necessários à elucidação da problemática identificada mediante: - busca na literatura existente acerca do assunto, realizada pela consulta a documentos e a sites institucionais; - exploração e observação das legislações vigentes na instituição, as quais regulam os procedimentos internos; - confrontação das legislações com as normas existentes no âmbito do Exército Brasileiro, bem como com as diretrizes para o estabelecimento e manutenção da segurança da informação emanadas da Política de Estado Brasileira; Em virtude de se entender o Estudo de Caso como instrumento bastante qualificado para a obtenção dos dados, esta metodologia foi utilizada para a consecução dos objetivos da pesquisa, sobretudo porque proporciona a oportunidade de análise de situação efetiva, da qual podem ser abstraídas situações reais. 26 Assim, foi possível identificar os procedimentos adotados pelos colaboradores da instituição, os quais foram confrontados com os valores preconizados nas regulamentações, leis, normas e legislações existentes acerca do assunto. Diante disto, entende-se possível compreender: - se a postura adotada pelos colaboradores atende aos preceitos da ética profissional instituída; - quais os valores que os colaboradores devem apresentar para tratar dos assuntos atinentes a sua função de forma a manter e a executar suas atribuições com toda a segurança e resguardando o sigilo necessário a sua práxis; e - que tipo de influência a ética profissional exerce sobre a segurança da informação e comunicações. A partir do questionário aplicado aos integrantes da instituição selecionados, foi possível identificar os procedimentos adotados para a execução e o controle das medidas de segurança e o nível de segurança entendido e realizado no âmbito da instituição, pela confrontação das respostas obtidas com os valores estabelecidos nos documentos oficiais sobre SIC. 27 4 Resultados A realização da pesquisa possibilitou a identificação de aspectos entendidos como elucidativos ou esclarecedores da motivação principal justificadora do posicionamento dos colaboradores da instituição ALFA quanto aos cuidados com a Segurança da Informação e Comunicações (SIC) adotados. Para uma melhor definição sobre os assuntos pesquisados, preciso é estabelecer um entendimento acerca das conceituações analisadas e de sua relevância para a pesquisa. Assim, serão abordados os pontos principais, os quais servem de norte para a realização da pesquisa e que conduzem ao fim proposto. 4.1 O Militar Trata-se da denominação atribuída a membro das Forças Armadas 8, a quem é destinado tratamento específico e de quem são esperadas ―a dedicação e a fidelidade à Pátria, cuja honra, integridade e instituições devem ser defendidas mesmo com o sacrifício da própria vida‖ (BRASIL, 1980) 9. 4.2 Ética Militar A Ética prevista nos regulamentos militares e existente no seio de sua coletividade pode ser entendida como ―... o conjunto de regras e preceitos de ordem valorativa e moral de um indivíduo, de um grupo social ou de uma sociedade...‖ (MAFRA FILHO, 2010). 8 Conforme a Constituição Federal de 1988, em seu Art. 142, § 3°. Incluído pela E C n° 18, de 1998. Art. 31, Inciso I da Lei n° 6.880, de 9 dezembro 1980. Tal documento é denominado Estatuto dos Militares, local onde estão registrados os deveres esperados dos militares. Além disto, estão previstos, em seus incisos IV e V, respectivamente, ―a disciplina e o respeito à hierarquia‖ e ―o rigoroso cumprimento das obrigações e das ordens‖ 9 28 A compreensão da necessidade de existência de procedimentos e atuações dos atores institucionais de forma ética faz da instituição uma organização cujos valores são respeitados no dia a dia por seus integrantes, seja pelo atendimento à ordem vigente, seja pelo perfeito entendimento de que o grupo, ainda que com particularidades, insere-se num todo do qual é partícipe e co-responsável. 4.3 A Carreira Militar A carreira militar é organizada com base na ―hierarquia e na disciplina‖, configurando-se em índice do compromisso assumido de defender a Pátria, garantir os poderes constitucionais e a lei e a ordem (BRASIL, 1988). 10 Diferentemente das outras carreiras públicas, as quais são regidas, em sua maioria, pela Lei n° 8.112/90 11, a carreira militar tem um regime próprio 12. Mais precisamente, ―A carreira militar é caracterizada por atividade continuada e inteiramente devotada às finalidades precípuas das Forças Armadas, denominada atividade militar‖ (BRASIL, 1980) 13. 4.4 Política de Segurança da Informação A obtenção da Segurança da Informação é alcançada mediante a aplicação e a adoção de variados instrumentos, os quais são utilizados com a finalidade específica de garantir a consecução deste objetivo. Assim, vários documentos, provenientes de diversos órgãos e com graus de aprofundamento , são elaborados, em face da concepção de que ―todo usuário é responsável pela segurança da informação que manipular, bem como pelos recursos computacionais ou de comunicações que utilizar‖ (EB, 2001). 14 4.4.1 Política Estatal Decreto nº 3.505, de 13 de junho de 2000. Institui a Política de Segurança da Informação nos órgãos e entidades da Administração Pública Federal 15. 10 Constituição Federal de 1988, em seu Art. 142, que vers a sobre as atribuiç ões dos militares. Para este instrumento legal, ―Cargo público é o conjunto de atribuições e responsabilidades previstas na estrutura organizacional que devem ser c ometidas a um servidor.‖ (Art. 3º), que ―...é a pessoa legalmente investida em cargo público.‖ (Art. 2º). 12 Art. 142. (...) § 1º - Lei complementar estabelecerá as normas gerais a serem adotadas na organização, no preparo e no emprego das Forças Armadas. (BRASIL, 1988) 13 O texto encontra-se no Art. 5° da Lei n° 6.880, de 9 Dez 1980, conhecida por Estatuto dos Militares. 14 Port. n° 121-EME, de 12 novembro 2001 (IR 20-26). 15 o Art. 1 Fica instituída a Política de Segurança da Informação nos órgãos e nas entidades da Administração Pública Federal, que tem como pressupost os básicos: 11 29 Decreto n° 4.553, de 27 de dezembro de 2002. Dispõe sobre a salvaguarda de dados, informações, documentos e materiais sigilosos de interesse da segurança da sociedade e do Estado, no âmbito da Administração Pública Federal 16. ABNT NBR ISO/IEC 17799. 2. ed. 31 de agosto de 2005. Tecnologia da informação — Técnicas de segurança — Código de prática para a gestão da segurança da informação 17. Portaria n° 45, de 8 de setembro de 2009. Institui, no âmbito da Câmara de Relações Exteriores e Defesa Nacional (CREDEN), o Grupo Técnico de Defesa Cibernética18. 4.4.2 Política de Segurança da Informação do Exército Brasileiro A instituição Exército Brasileiro, como forma de participação adequada quanto à necessidade de segurança da informação, vem desenvolvendo Políticas voltadas ao atendimento a essa demanda, configuradas pela expedição de variados documentos, os quais são emanados por diversos órgãos que a compõem. 4.4.2.1 Comandante do Exército Brasileiro Portaria n° 011, de 10 de janeiro de 2001. Aprova as Instruções Gerais para Salvaguarda de Assuntos Sigilosos (IG 10-51) 19. Portaria n° 483, de 20 de setembro de 2001. Aprova as Instruções Gerais de Segurança da Informação para o Exército Brasileiro (IG 20-19) 20. 4.4.2.2 Estado-Maior do Exército Brasileiro Portaria n° 121-EME, de 12 Nov 01. Instruções Reguladoras para Utilização da Rede Mundial de Computadores (Internet) por Organizações Militares e Militares do Exército (IR 20-26) 21. I - assegurar a garantia ao direito individual e coletivo das pessoas, à inviolabilidade da sua intimidade e ao sigilo da correspondência e das comunicações, nos termos previstos na Constituição; 16 Art. 1º Este Decreto disciplina a salvaguarda de dados, informações, document os e materiais sigilosos, bem como das áreas e instalações onde tramit am. 17 Segurança da informação é a proteção da informação de vários tipos de ameaças para garantir a continuidade do negócio, minimizar o risco ao negóc io, maximizar o retorno sobre os investimentos e as oport unidades de negócio. 18 Art. 1º Fica instituído o Grupo Técnico de S egurança Cibernética com o objetivo de propor diretrizes e estratégias para a Segurança Cibernética, no âmbito da Administração Públ ica Federal. 19 Art. 1º As presentes Instruções, elaboradas em observância ao art. 57 do Decreto nº 2.910, de 29 de dezembro de 1998, têm por finalidade regular e padronizar os procedimentos necessários à salvaguarda de assuntos sigilosos, no âmbito do Exército Brasileiro. 20 Art. 1º Estas Instruções Gerais têm por finalidade orientar o planejamento e a execução das ações relacionadas à Segurança da Informaç ão no âmbito do Exército Brasileiro. 30 4.4.2.3 Departamento de Ciência e Tecnologia Portaria n° 049-DCT, de 19 Dez 05. Instruções Reguladoras para o Emprego Sistêmico do Serviço de Correio-Eletrônico no Exército Brasileiro – IRESCE (IR 1306)22. Portaria n° 026-DCT, de 31 Mar 06. Aprova as Instruções Reguladoras para Emprego Sistêmico da Informática no Exército Brasileiro – IREMSI (IR 30-07) 23. Portaria n° 002-DCT, de 31 Jan 07. Instruções Reguladoras sobre Análise de Riscos para Ambientes de Tecnologia da Informação do Exército Brasileiro – IRRISC (IR 13-10) 24. Portaria n° 003-DCT, de 31 Jan 07. Instruções Reguladoras sobre Auditoria de Sistemas de Informação do Exército Brasileiro – IRASEG (IR 13-09) 25. Portaria n° 004-DCT, de 31 Jan 07. Instruções Reguladoras sobre Segurança da Informação nas Redes de Comunicação e de Computadores do Exército Brasileiro (IRESER – IR 13-15) 26. Portaria n° 006-DCT, de 05 Fev 07. Normas para o Controle da Utilização dos Meios de Tecnologia da Informação no Exército – NORTI (2ª Edição)27. 21 Art. 4° O estabelecimento de um ambient e propício e adequado à S egurança da Informação, no âmbito do Exército, vai muito além da simples aquisição de equipamentos e sistemas criptográficos. Depende, prioritariamente, da conscientização do público interno, que deve ter comportamento e atitudes favoráveis à segurança. 22 Art. 3º O Sistema de Correio-elet rônico do Exército (SCEB) é de âmbito corporativo, totalmente direcionado à integração dos componentes da Força, admitindo o tráfego de mensagens oficiais, funcionais e pessoais, dentro dos limites da ética militar, consoante aos valores inerentes à história do Exército Brasileiro. 23 Art. 12. Rec ursos de TI são dispositivos eletrônicos (hardware) adicionados ao conhecimento tecnológico aplicado (software) e ao pessoal especializado (peopleware) que viabilizam o fluxo da informaç ão pelos canais de comunicações, mediante o emprego da tecnologia disponível. 24 Art. 1º As presentes instruções, elaboradas em observância aos artigos 15, 16 e ao inciso VI do artigo 31 das Instruções Gerais de S egurança da Informação para o Exército B rasileiro (IG 20-19), têm por finalidade regular as condições para o emprego de uma metodologia básica de avaliação de risco a ser aplicada nas OM do Exército Brasileiro, na área de segurança da informação. 25 Art. 21. Os requisitos básicos dos controles de pessoal são: I - estabelecer normas de conduta para o pessoal, interno e externo, que minimizem os riscos quanto a violações de segurança da informação advindas de atos de negligência, imprudência, imperícia, acidentais ou má-fé. 26 Art. 41. O acesso aos dados e serviços corporativos de rede no Exército, seja em conexões locais ou remotas, só pode ser concedido mediante a verificaç ão da autenticidade da identificação do usuário por meio de técnicas de autenticação de rede. 27 Art. 1º As presentes Normas regulam o disposto no Decreto nº 4. 346, de 26 de agosto de 2002 Regulamento Disciplinar do Exército (R-4), especificamente em seus nº 9 e 107 do A nexo 1, e na Lei nº 8.112, de 11 de dezembro de 1990, em seu Inciso III do art. 116, no que diz res peito à corre ção dos procedimentos do militar ou do servidor civil, do Exército Brasileiro, no desempenho de suas funções, em particular ao utilizar recursos de Tecnologia da Informação – TI, de propriedade do Exército, colocados sob a responsabilidade desses servidores. 31 Portaria nº 25-DCT, de 7 Jul 09. Aprova as Instruções Reguladoras sobre Segurança da Infraestrutura de Chaves Públicas do Exército Brasileiro – IRESICP (IR 80-05) 28. Portaria nº 026-DCT, de 7 Jul 09. Aprova as Instruções Reguladoras para Práticas de Certificação de Autoridade Certificadora Raiz do Exército Brasileiro – IRERAIZ (IR 80-06) 29. Portaria nº 027-DCT, de 7 Jul 09. Aprova as Instruções Reguladoras para Práticas de Certificação de Autoridade Certificadora do Exército Brasileiro – IREPCAC (IR 80-07) 30. 4.4.2.4 Secretaria de Tecnologia da Informação Portaria n° 05-STI, de 13 de fevereiro de 2002. Aprova as Normas Administrativas relativas ao Material de Comunicações Estratégicas, Eletrônica, e Guerra Eletrônica e Informática (NARMCEI) 31. Portaria n° 06-STI, de 14 de fevereiro de 2002. Aprova as Instruções Reguladoras para o Suprimento e Dotação de Material de Informática das Organizações Militares do Exército (IR 14-01) 32. 4.5 O Quotidiano Castrense O desenvolvimento das atividades (administração, operações, instrução etc.) acontece de modo a atender aos interesses institucionais. A instituição Exército Brasileiro é hierarquicamente organizada, ou seja, sua estrutura funcional baseia-se num compósito tal, no qual existem estruturas que se submetem a outras até seu comando. 28 Art. 46. Os sistemas de informaç ão devem possuir controle de acesso de modo a assegurar o uso apenas por usuários ou processos aut orizados. 29 Art. 51. Os eventos que representem uma possível vulnerabilidade devem ser analisados detalhadamente e, dependendo de sua gravidade, são registrados em separado. 30 Art. 11. (...) Parágrafo Único. Para faz er uso de certificado digital da ICP -EB, o titular deve cumprir t oda a legislação listada no art. 5° e todo o arcabouço normativo pertinentes. 31 6.19. O usuário é responsável pelo cont role das licenças dos soft wares instalados em seu microcomputador, sendo a OM responsável pela fiscalização periódica dos soft wares instalados nos microcomputadores existentes na mesma. (Grifo no original) 32 2. SEGURA NÇA MÍNIMA a. O Comandante da OM deve estabelecer medidas de segurança nos procedimentos, na utilização de meios, na proteç ão dos dados e dos equipamentos ligados à informática no Plano de Segurança Orgânica da Unidade, visando salvaguardar as informações e o material. 32 Na GU analisada não é diferente, por se tratar de uma estrutura integrante da instituição EB. Assim, também está organizada de modo que seus integrantes, individual ou coletivamente, têm ciência disto. Faz parte da ética própria da instituição, na qual está prevista tal hierarquização, bem como a subordinação voluntária e disciplinada. 4.5.1 Hierarquia e Disciplina Tanto os militares como as OM, integrantes do EB, adotam a ―Observância estrita das regras e regulamentos‖ (MICHAELIS, Disciplina) existentes, pois: Art. 14. A hierarquia e a disciplina são a base institucional das Forças Armadas. A autoridade e a responsabilidade crescem com o grau hierárquico. § 1º A hierarquia militar é a ordenação da aut oridade, em níveis diferentes, dentro da estrutura das Forças A rmadas. A ordenação se faz por postos ou graduações; dent ro de um mesmo posto ou graduação se faz pela antigüidade no posto ou na graduação. O respeito à hierarquia é consubstanciado no espírito de acatamento à seqüência de autoridade. § 2º Disciplina é a rigorosa observância e o acat amento integral das leis, regulamentos, normas e disposições que fundamentam o organismo militar e coordenam seu funcionamento regular e harmônico, traduzindo-se pelo perfeito c umpriment o do dever por parte de todos e de cada um dos componentes desse organismo. § 3º A disciplina e o respeito à hierarquia devem ser mantidos em todas as circunstâncias da vida entre militares da ativa, da reserva remunerada e reformados. (BRASIL, 1980). 33 Pode-se perceber que há preocupação com ―a disciplina e o respeito à hierarquia‖ (BRASIL, 1980) 34 como deveres que se traduzem em demonstração de amor à Pátria. 4.5.2 O compromisso com a Pátria Fácil é de se perceber que ―As Forças Armadas, essenciais à execução da política de segurança nacional, são constituídas pela Marinha, pelo Exército e pela Aeronáutica, e destinam-se a defender a Pátria e a garantir os poderes constituídos, a lei e a ordem.‖ (BRASIL, 1980. Grifo do autor) 35. 33 34 35 Lei n° 6.880, de 9 Dez 1980 - Estatuto dos Militares. Art. 31, Inciso IV da Lei n° 6.880, de 9 Dez 1980 - Estatuto dos Militares. Art. 2° da Lei n° 6.880, de 9 Dez 1980 - Estatuto dos Militares. 33 Como está afiançado, ao que se destacou, faz parte do dia a dia castrense o sentimento de compromisso voltado ao atendimento das demandas da Pátria, sob quaisquer condições, até com o sacrifício da própria vida (BRASIL, 1980) 36. 4.6 Relação entre a Ética e a Práxis Militar A ética observada a partir das ações e prevista em documentos militares pode ser percebida na práxis adotada para a consecução dos objetivos propostos e entendidos como necessários ao atendimento do preconizado para o exercício de suas atividades. A ética militar adotada no seio da organização pesquisada está concernente ao que entendiam Platão e Aristóteles, que a viam como: ... uma dimensão da política, pois o homem não é visto senão dentro da coletividade que ele integra. Assim, existe uma ligação imediata entre o bem comum e o bem pessoal, que estabelece uma subordinação natural do indivíduo à coletividade (COS TA. Grifo no original ). De acordo com Tavares, com o que se concorda, a partir da apreensão da realidade encontrada no seio castrense, ... ética seria o conjunto de normas sistematizadas que prescrevem e regulam as ações dos indivíduos dentro de um grupo s ocial, ou de uma categoria profissional, estabelecendo direitos e deveres que devem ser observados na prática diária, capazes de produzir a harmonia entre seus membros. (2009, p. 30) Esse conjunto de normas encontra-se sistematizado nos regulamentos e documentos diversos, os quais estabelecem, além dos direitos e deveres, os procedimentos mais variados, de modo a criar, normatizar, estabelecer o padrão entendido como adequado e previsto para ser adotado no seio da instituição. Para Francisco de Salles Almeida Mafra Filho (s.d.), ―... ética é o conjunto de regras e preceitos de ordem valorativa e moral de um indivíduo, de um grupo social ou de uma sociedade...‖. Como se percebe, a ética, como entendida por esse autor, encontra-se latente no meio militar, cujas regras e valores estão postos de modo a ordenar valorativamente o indivíduo ao mesmo tempo em que o posiciona na sociedade, da qual faz parte. 36 Art. 27, Inciso I da Lei n° 6.880, de 9 Dez 1980 - Estatuto dos Militares. 34 4.7 A visão da SIC a partir da percepção dos usuários A SIC trata-se de um conjunto de ações que envolvem pessoas e seus posicionamentos ou posturas e equipamentos e seus valores, os quais são entendidos como elementos de necessária coesão. Os usuários, por vezes, não entendem sua relevância para a consecução dos objetivos institucionais e, por conseguinte, da imperiosa necessidade de agir com segurança, o que pode (e vai, certamente) influenciar, negativa ou positivamente, no sucesso organizacional. Para Zapater e Suzuki, ―Os próprios funcionários representam alto risco quando mal-intencionados ou mesmo quando não conscientes dos riscos envolvidos na manipulação da informação‖ (s.d., p. 4). Diante disto, entende-se que a ação do usuário/colaborador é de importância tal que pode significar o sucesso ou o insucesso, desde que sua ação seja concorrente com a política de SIC institucional ou não, respectivamente. Por exemplo, As senhas são uma forma de controle de ac esso aos recursos de um sistema ou uma rede. Entretanto, se elas não forem aplicadas corretamente, podem deixar um sistema ou uma rede ainda mais vulnerá vel. (ME DEIROS, 2001, p. 61) Como se percebe, uma simples ação, a de utilizar senha como possibilidade de controle de acesso, com seu consequente registro para possível auditoria, assim como promove melhoria de segurança, se bem empregada, pode também ser uma porta de entrada para o sistema considerado, ou seja, permitir a quebra de segurança. Então, ao usuário cabe entender a funcionalidade da SIC organizacional, promover, dentro de sua esfera de atribuição, a aplicação dos recursos existentes e, desde que apropriadamente, cumprir as determinações emanadas dos superiores. Pois não lhes cabe apresentar oportunidades de melhoria dos sistemas existentes, ainda que as mesmas sejam apreendidas a partir da execução de suas atividades diárias, se não tiver determi nação para tal. 35 5 Discussão A realização da pesquisa teve como elemento motivador a tentativa de estabelecimento de possível influência da Ética castrense nos procedimentos relacionados à SIC, considerando-se que ―todo usuário é responsável pela segurança da informação que manipular, bem como pelos recursos computacionais ou de comunicações que utilizar‖ (EB, 2001). 37 Diante disto, mediante a aplicação de questionário, foi possível compreender como os usuários dos sistemas computacionais utilizados institucionalmente percebem a relevância de seu relacionamento com os demais, pois ―o comportamento do indivíduo baseia-se em sua percepção da realidade e não na realidade em si‖ (MARCIANO, 2006, p. 181), nos variados níveis; bem como identificar sua postura diante das políticas institucionais. A partir da obtenção destes valores, estabeleceu-se uma relação entre o que está previsto 38 (e que se pressupõe deveria ser executado) e o que acontece, configurado pelos dados apresentados do excerto da pesquisa constante do Quadro Resumo da Pesquisa. Conforme os índices informam, todos os usuários têm conhecimento da existência de legislações apropriadas e que regulam os procedimentos de SIC institucional. A análise da amostra obtida permite o entendimento de que a SIC esteja acontecendo em conformidade com as orientações, uma vez que há a afirmação de que os procedimentos de segurança estão sendo realizados. 37 38 Port. n° 121-EME, de 12 novembro 2001 (IR 20-26). Consultar o Cap. 4. 36 Tabela I – Quadro Resumo da Pesquisa Realizada Questionários Questões Respondidos Sim Não 15 0 15 0 1 14 5 10 12 3 O senhor sabe se existem normas de segurança próprias para o processamento eletrônico de dados no Exército Brasileiro? O senhor executa todas as medidas de segurança previstas/existentes quando da operação do sistema? Em todos os momentos em que o senhor se afasta 15 da estação de trabalho, o senhor se desconecta do sistema? O senhor acredita que, em virtude de sua posição funcional/necessidade do trabalho, o acesso ao sistema, por usuário que não o senhor, se justifica, mediante o uso de sua senha de acesso? O senhor já forneceu sua senha de acesso a outro usuário? Fonte: Questionário de Pesquisa realizada pelo autor 39. Entretanto, como se percebe, há incongruência no posicionamento adotado pelos colaboradores, pois ao mesmo tempo em que afirmam (100%) adotarem os procedimentos de segurança previstos, também confirmam (80%) já terem fornecido sua senha de acesso a outro usuário. Além do mais, percebe-se que 30% dos usuários acreditam que a utilização de sua senha de acesso por outro usuário (chefes ou vice-versa) é possível, desde que visando atender objetivo institucional. Fato este contrário ao que preconiza norma federal, na qual se encontra que, ―Independente das circunstâncias, as senhas de acesso não devem ser compartilhadas ou reveladas para outras pessoas que não o usuário autorizado, ficando o proprietário da senha responsável legal por qualquer prática indevida cometida.‖ (MPOG, 2005, p. 13). Assim, configura-se a opção pelo risco, ainda que, em tese, controlado, a partir do qual o usuário assume a responsabilidade pelas ações daquele que acessar o 39 Questionário dis ponibilizado na íntegra como anexo. 37 sistema a partir de sua senha, fato este que compromete a política de segurança, pois, é importante observar, ―o sucesso do processo de identificar e implementar controles de segurança adequados exige a participação efetiva de todos os empregados da organização‖ (SOUZA NETO, 2010, p. 19). Não bastasse isto, outro procedimento adotado – fornecer sua senha de acesso – por 93,3% dos usuários demonstra, no mínimo, despreocupação com a SIC, em virtude de não executarem essa ação simples, de sua responsabilidade 40 e que agrega grande valor à SIC, principalmente porque ―O papel do usuário na segurança da informação é estratégico. Ele é o primeiro combatente‖ (QUINTELLA & LIMA). Assim, fazendo-se uma análise das respostas e de sua significação, pode-se compreender que a suposição concebida na hipótese seja real, ou seja, pode-se compreender que exista alguma forma de influência, ocasionada pelos procedimentos adotados pelos integrantes da instituição, para a S IC institucional. 40 ―O objetivo de controle ―Responsabilidades dos usuários‖ visa prevenir o acesso não autorizado, por meio da obtenção da cooperação dos usuários, da conscientização das res ponsabilidades de cada um...‖ (FE RNA NDES, 2010a, p. 29). 38 6 Conclusões e Trabalhos Futuros 6.1 Conclusões A realização desta pesquisa intentava identificar a existência de influência da ética funcional dos colaboradores da Instituição ALFA na SIC institucional, de modo que fosse possível perceber possíveis alterações na práxis diária dos usuários dos sistemas informatizados que caracterizassem isto. A partir da execução da pesquisa e da obtenção dos dados, obtiveram-se resultados em áreas variadas, bem como conhecimentos diversos, os quais serão arrolados por características, de forma a permitir um melhor entendimento. 6.1.1 Dispositivos legais A existência de disposição legal sobre a Política de SIC ficou comprovada, conforme ficou configurada pelo estabelecimento de documentação disponível, nos níveis estatal e institucional (no Cap. 4.4). Além disto, existem decretos, normas e diretrizes que particularizam e especificam os procedimentos a serem adotados pelos usuários dos sistemas de informação existentes, os quais são disponibilizados para melhorar as condicionantes das necessidades do serviço público. No âmbito da organização pesquisada, utilizam-se leis, regulamentos e normas federais e institucionais, restringindo-se a emissão de documentos e normas gerais de segurança específicas para a organização. 6.1.2 O usuário e sua práxis A informatização, e a consequente utilização dos instrumentos apropriados, requer do usuário uma maior preocupação e atenção, considerando-se que o 39 mesmo, além de executar suas atividades com acerto, tem de observar que pode franquear acesso a todo o sistema de trabalho e organizacional, caso não observe os requisitos de segurança. Constatou-se que os usuários não demonstram preocupação com a SIC, seja pela inobservância de todos os dispositivos de segurança previstos, e existentes, seja pelo fato de que, ainda que afirmem executar ou atender determinada normatização, não cumprem todas as recomendações previstas. Ainda, como se percebe no Capítulo 5, sob o pretexto do cumprimento das atividades (ou das ordens das autoridades), ―esquecem‖ de utilizar instrumento básico de segurança com os critérios que lhe são apropriados: a senha, a qual é compartilhada sob os mais variados pretextos: agilização na execução de atividades, cumprimento de ordem, substituição de usuário em atividade etc. Outro dispositivo básico de SIC pouco utilizado pelo usuário é a proteção de tela do computador, mediante senha, de modo a evitar que seu trabalho seja observado por outro que não ele próprio. Não existe a consciência de que em seu local de trabalho podem coexistir pessoas cuja confiabilidade seja duvidosa, aumentando, assim, a possibilidade de risco de incidente de SIC. 6.1.3 Ética profissional e SIC Entendeu-se estabelecer uma relação entre a ética profissional, existente e percebida no universo pesquisado, e os procedimentos de SIC, preconizados em documentação existente e praticados. A ética, como discutida no Capítulo 4 (particularmente nas partes 4.2 e 4.6), ―... refere-se às ações humanas, e volta-se para as relações sociais‖ (BRAGA, 2006, p. 180), o que remete às variadas oportunidades em que se manifesta a relação entre as pessoas, seja funcionalmente, seja pessoalmente, ao que impõe certos cuidados no seu estabelecimento. No ambiente pesquisado, percebe-se fortemente a presença da ética profissional, configurada pelos instrumentos legais que a preconizam, além da previsão de dispositivos que estabelecem os momentos e ocasiões em que determinado procedimento deve ser adotado. A ética profissional, neste caso, por se tratar de instituição cujos valores estabelecem-se sobre os critérios da hierarquia e da disciplina, recebe influências 40 particulares relacionadas às próprias características profissionais (militares) o que, por conseguinte, impõe a adoção de procedimentos adequados ao atendimento desses aspectos. A SIC, prevista por intermédio de inúmeros instrumentos, tem preconizada sua existência e está estabelecida de forma a proporcionar os meios suficientes para a consecução dos objetivos institucionais sob sigilo, segurança, confiabili dade e eficiência, desde que alcançados de modo a não se colocar em choque com os elementos da ética profissional. A atuação dos usuários dos sistemas informatizados, na execução de suas atribuições, não se encontra adequada em relação aos preceitos estabelecidos, uma vez que (por vezes) são descumpridas determinadas normas e procedimentos em nome da autoridade. Percebe-se, assim, que a ética profissional interfere na consecução dos objetivos de SIC, os quais são alcançados em virtude de determinação para tal, o que demonstra dependência da autoridade, quem pode estabelecer o que deve (e não deve) ser feito e quando. 6.1.4 (Des)Entendimentos Entendeu-se, inicialmente, ser de desconhecimento, senão de todos, da grande maioria dos usuários a existência de legislações, normas e outros documentos acerca dos sistemas informatizados. Entretanto, como se percebe no Capítulo 5, a partir dos resultados da pesquisa, foi possível identificar que este não é um motivo por que os usuários não executam adequadamente os procedimentos de SIC, uma vez que têm conhecimento das orientações legais existentes. Situação esta que, paradoxalmente – pois ao mesmo tempo em que se constata existirem documentos legais, que os mesmos são do conhecimento dos usuários, identifica-se que não são cumpridas as determinações neles constantes – proporciona que se estabeleçam novos e diversos questionamentos acerca do porquê não são cumpridos os procedimentos legais preconizados em documentação existente. 41 6.1.5 A senha da discórdia Constatou-se que há compartilhamento de senha de acesso dos sistemas informatizados, ainda que comprovadamente contrário às normas legais vigentes, as quais são do conhecimento dos usuários. Sob a alegação da necessidade de celeridade para o cumprimento de determinadas atribuições ou para promover a continuidade dos processos, o assunto ―uso privativo de senha‖ torna-se de somenos importância, considerando -se que, se se cumprir o estabelecido legalmente (e logicamente), não seria possível cumprir os prazos e determinações. Portanto, divulgam-se as senhas, compartilham-se as possibilidades de acesso, no intuito de se facilitar que o trabalho seja executado. Como se percebe, há inconteste contradição entre o que está preconizado como legal, adequado e apropriado à SIC e o que se executa, independentemente das (possíveis) consequências advindas disso. 6.1.6 O que deve e o que é realizado Percebeu-se que há uma preocupação no cumprimento das atribuições funcionais, no atendimento às demandas operacionais e organizacionais, que perpassam pela imediata execução das atividades previstas, independentemente, por vezes, de se atentar aos requisitos básicos de SIC. Pelo fato de a organização basear-se nos critérios da hierarquia e da disciplina incontestes, por vezes a execução de determinadas ações, ainda que previstas, ocorre de forma intempestiva e sob o descalabro das normas preconizadas pelo fato de as ordens não deverem ser questionadas. Assim, ocorre que algumas ações são executadas com fito no atendimento das ordens, ainda que pudessem sê-lo de forma diversa, sobretudo com ganhos para a SIC institucional. 6.1.7 O que (não) se viu A Política de SIC adotada institucionalmente é adaptada de normas gerais, de organismos superiores, cujas regras gerais se aplicam imprecisamente à SI organizacional, ou seja, não existiam 41 normas locais delimitadoras dos procedimentos de SIC a serem adotados pelos colaboradores. 41 A partir da realização da pesquisa e dos resultados parciais informados (o pesquisador é int egrante da instituição), foram desenvolvidas políticas e aprimorados procedimentos. 42 As medidas adotadas com vistas ao gerenciamento, controle, auditoria, correção e divulgação das políticas de SIC são carentes, restringindo-se a momentos ocasionais resultantes de ordens superiores ou de eventos de quebra de SIC ocorridos interna ou externamente à organização. Como citado algures, a política de segurança do Exército Brasileiro, instituição a qual a organização pesquisada integra, não está contemplada integralmente na organização, aplicando-se somente alguns pontos previstos naquela, do que redunda em não atendimento integral aos pré-requisitos lá contidos. 6.1.8 Das (im)possibilidades da pesquisa A prática de pesquisar ou de se utilizar de outros instrumentos de levantamento de informações (que não realizados pela instituição ou por seus agentes determinados), não é compreendida adequadamente. Diante disto, entende-se que os valores alcançados, a partir do pequeno número de respostas obtidas e analisadas, não representam, conclusivamente, que a ética profissional, presente na organização pesquisada, exerça influência definitiva sobre a SIC. Mas indicam que pode haver algum tipo de interferência significativo na solução dos problemas redundante do modo de ação adotado pelos integrantes. 6.2 Trabalhos Futuros As constatações proporcionadas pela realização desta pesquisa serviram para ampliar o conhecimento acerca da possibilidade de influência da ética profissional em procedimentos de SIC. Entende-se possível o estabelecimento de outras pesquisas sobre este assunto, com a finalidade de determinar cientificamente a existência de alguma influência da ética profissional na SIC na organização pesquisada bem como em outras do mesmo organismo. Além disto, a ampliação para outras áreas de atividade profissional apresenta-se como campo de pesquisa promissor. A realização desta pesquisa proporcionou certo esclarecimento acerca do conhecimento disponível acerca do assunto, pois serviu como índice de variados aspectos das atuações dos usuários de sistemas informatizados sob os aspectos da SIC e da ética profissional. Na linha de pesquisa voltada ao entendimento da influência da ética nas profissões, pode-se promover uma ampliação do conhecimento sobre essa possibilidade, a partir de trabalhos voltados à consecução de informações 43 delimitadas pela área a ser pesquisada, cujas particularidades delimitam ou direcionam o escopo do trabalho a ser realizado. Para a área da Administração, a compreensão de como acontecem as relações promovidas pela ética profissional pode promover a possibilidade de facilitação do desenvolvimento de técnicas voltadas ao aproveitamento e melhoramento das relações interpessoais, além de proporcionar entendimento acerca das influências procedimental existentes nos relacionamentos empregadorempregado. Para a área de TI, considerando-se suas variadas possibilidades e abrangências, a definição e o entendimento de como influi a compreensão da ética profissional no desenvolvimento e no comprometimento do pessoal com a instituição, pode proporcionar oportunidade de identificação de ações facilitadoras da adoção de medidas aprimoradas para a SIC. À organização pesquisada, entende-se possível o desenvolvimento de medidas voltadas ao atendimento de medidas de SIC como: realização de orientação aos usuários dos sistemas informatizados, adoção de ações corretivas, divulgação das legislações existentes, concepção e divulgação de norma própria, cujas características sejam adequadas ao seu ambiente organizacional. 44 Referências e Fontes Consultadas ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. Apresentação de relatórios técnico-científicos: NBR 10719. ABNT: Rio de Janeiro, 1989. ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. Informação e documentação — Citações em documentos - Apresentação: ABNT NBR 10520. ABNT: Rio de Janeiro, 2002. ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. Informação e documentação — Referências - Elaboração: ABNT NBR 6023. ABNT: Rio de Janeiro, 2002. ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. Informação e documentação — Resumo - Apresentação: ABNT NBR 6028. ABNT: Rio de Janeiro, 2003. ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. NBR ISO/IEC 17799:2005. Segurança física e do ambiente. Segurança Física: parecer o que se é. Disponível em <http://internativa.com.br/artigo_seguranca_11.html>. Acessado em agosto de 2010. ABNT - ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. NBR ISO/IEC 27005:2008. Rio de Janeiro, 2008. ADVOCACIA-GERAL DA UNIÃO. Portaria N° 192, de 12 de fevereiro de 2010: Institui a Política de Segurança da Informação da Advocacia-Geral da União, e dá outras providências. Disponível em <http://www.abdir.com.br/legislacao/legislacao_abdir_18_2_10_3.pdf>. Acessado em agosto de 2010. A ÉTICA Profissional no Serviço Público Brasileiro. <http://portal.ouvidoria.fazenda.gov.br/ouvidoria/ActionServlet?idInformacao=36 45 8&objeto=br.com.tellus.ouvidoria.negocio.InformacaoUtil&acao=recover>. Acessado em maio de 2010. A EVOLUÇÃO do Conceito de Privacidade. Investimentos e Notícias (São Paulo), 05/05/2010, 01:04h. Disponível em <http://www.investimentosenoticias.com.br/ultimas-noticias/artigos-especiais/aevolucao-do-conceito-de-privacidade.html>. Acessado em setembro de 2010. ARAS, Vladimir. O tele-interrogatório no Brasil. Elaborado em 11.2002. Disponível em <http://jus2.uol.com.br/doutrina/texto.asp?id=3632&p=2>. Acessado em agosto de 2010. ARAÚJO, Aletéia Patrícia Favacho de. Infraestrutura de Tec nologia da Informação. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. ARISTÓTELES. Ética a Nicômaco. Disponível em < http://filosofiauerj.files.wordpress.com/2007/05/etica-a-nicomacoaristoteles.pdf>. Acessado em março de 2010. AUDITORIA em Segurança da Informação. Disponível em <http://rmagdalena.wordpress.com/2011/01/14/auditoria-em-seguranca-dainformacao/>. Acessado em março de 2011. BOFF, Leonardo. Ética e moral: que significam? Disponível <http://www.leonardoboff.com/site/vista/outros/etica-e-moral.htm>. em Acessado em junho de 2011. BOFF, Leonardo. O nascimento de uma ética planetária. Disponível em <http://www.triplov.org/boff/etica.html>. Acessado em junho de 2011. BOUSQUET FILHO, Sérgio; VITOR, José, GABRIELLE, Anna, JOSÉ, Paulo. Estabelecimento empresarial. Cadernos Colaborativos, a enciclopédia livre. Disponível em <http://academico.direito- rio.fgv.br/ccmw/Estabelecimento_empresarial>. Acessado em agosto de 2010. BRAGA, Pedro. Ética, Direito e Administração Pública. 2. ed. rev. e atual. Brasília: Senado Federal, Subsecretaria de Edições Técnicas, 2006. BRANCO Jr, Robson. Uma Introdução Sobre Certificados Digitais e PKI no Windows Server 2003. Data de criação: 24/01/2007. Disponível em 46 <http://www.itcentral.com.br/default.asp?ACT=5&content=209&id=18&mnu=18. Acessado em janeiro de 2011. BRASIL. Constituição da República Federativa do Brasil: Texto constitucional promulgado em 5 de outubro de 1988, com as alterações adotadas pelas Emendas Constitucionais n° 1/92 a 56/2007 e pelas Emendas Constitucionais de Revisão n° 1 a 6/94. Brasília: Senado Federal, Subsecretaria de Edições Técnicas, 2008. BRASIL. Decreto n° 2.910, de 29 de dezembro de 1998: Estabelece normas para a salvaguarda de documentos, materiais, áreas, comunicações e sistemas de informação de natureza sigilosa, e dá outras providências. Disponível em: <http://www.jusbrasil.com.br/legislacao/110207/decreto-2910-98>. Acessado em novembro de 2010. BRASIL. Decreto n° 3.505, de 13 de junho de 2000: Institui a política de segurança da informação nos órgãos e entidades da administração pública federal. Brasília, 2000. Disponível em: <http:www:planalto:gov:br/ccivil 03/decreto/D3505:htm>. Acessado em agosto de 2010. BRASIL. Decreto n° 4.553, de 27 de dezembro de 2002: Dispõe sobre a salvaguarda de dados, informações, documentos e materiais sigilosos de interesse da segurança da sociedade e do Estado, no âmbito da Administração Pública Federal. BRASIL. Lei n° 6.880, de 9 de dezembro de 1980. Estatuto dos Militares. Disponível em <http://www.planalto.gov.br/ccivil_03/Leis/L6880.htm>. Acessado em dezembro de 2010. BRASIL. Lei n° 8.112, de 11 de dezembro de 1990. Dispõe sobre o Regime Jurídico dos Servidores Públicos Civis da União, das autarquias e das fundações públicas federais. Disponível em <http://www.3rm.eb.mil.br/sas/LEI_8112.htm>. Acessado em agosto de 2011. BRASIL. Portaria n° 45, de 8 de setembro de 2009: Institui, no âmbito da Câmara de Relações Exteriores e Defesa Nacional (CREDEN), o Grupo Técnico de Defesa Cibernética. BREVE histórico da Ergonomia. Disponível em <http://drsergio.com.br/ergonomia/curso/hist.html>. Acessado em agosto de 2010. 47 CAMPOS, Michele; GRE IK, Michl; VALE, Tacyanne do. História da Ética. CienteFico. Ano II, v. I, Salvador, agosto-dezembro 2002. CARACAS, Sheila Rodrigues Cardozo. Ética na administração Pública. Disponível em <http://www.administradores.com.br/informe -se/producao-academica/eticana-administracao-publica/1396/>. 2008. Acessado em maio de 2010. CARVALHO, Luis Carlos Ludovikus Moreira de. Ética e Cidadania. Assembleia Legislativa do Estado de Minas Gerais. CENTRO de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil. Cartilha de Segurança para Internet. Parte VII: Incidentes de Segurança e Uso Abusivo da Rede. Versão 3.0 – Setembro de 2005. <Disponível em http://cartilha.cert.br/>. Acessado em março de 2011. CERON, João; BOOS Jr, Arthur; MACHADO, Caciano; MARTINS, Fernanda; REY, Leandro. O processo de tratamento de incidentes de segurança da UFRGS. TRI - Time de Resposta a Incidentes de Segurança da Universidade Federal do Rio Grande do Sul. Centro de Processamento de Dados. Porto Alegre. CERT.br – Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil. Cartilha de Segurança para Internet. Versão 3.1 – Outubro de 2006. CHAIM, Ricardo Matos. Modelagem, Simulação e Dinâmica de Sistemas. Brasília: UnB. Departamento da Ciência da Computação, 2010a. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. CHAIM, Ricardo Matos. Modelagem, Simulação e Dinâmica de Sistemas - Casos e Exercícios. Brasília: UnB. Departamento da Ciência da Computação, 2010b Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. CHAIM, Ricardo Matos. Modelo para estimar o prestígio do gestor de organizações. Brasília: UnB. Departamento da Ciência da Computação, 2010c. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. 48 CONCEITOS DE ERGONOMIA. Disponível em <http://www.univ- ab.pt/formacao/sehit/curso/ergonomia/uni1/concerg.html>. Acessado em agosto de 2010. COSTA, Alexandre Araújo. Ética, Virtude e Sociedade. <http://www.arcos.org.br/artigos/etica-virtude-e-sociedade/>. Disponível em Acessado em março de 2010. DA SILVA, Daiane Aparecida; BARBOZA, Reginaldo José. Ergonomia Aplicada ao Trabalho. Revista Científica Eletrônica de Administração – ISSN: 1676-6822, Ano V – Número 9 – Dezembro de 2005 – Periódico Semestral. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Instrução Normativa GSI/PR nº 1, de 13 de junho de 2008: Disciplina a Gestão de Segurança da Informação e Comunicações na Administração Pública Federal, direta e indireta, e dá outras providências. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Instrução Normativa GSI/PR nº 4, de 12 de novembro de 2010: Dispõe sobre o processo de contratação de Soluções de Tecnologia da Informação pelos órgãos integrantes do Sistema de Administração dos Recursos de Informação e Informática (SISP) do Poder Executivo Federal. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 02/IN01/DSIC/GSIPR, de 13/OUT/08: Metodologia de gestão de segurança da informação e comunicações. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 03/IN01/DSIC/GSIPR, de 30/JUN/09: Diretrizes para elaboração de política de segurança da informação e comunicações nos órgãos e entidades da administração pública federal. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 04/IN01/DSIC/GSIPR, de 14/AGO/09: Gestão de Riscos de Segurança da Informação e Comunicações – GRSIC. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 05/IN01/DSIC/GSIPR, de 14/AGO/09: Criação de Equipes de Tratamento e Resposta a Incidentes em Redes Computacionais – ETIR. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 06/IN01/DSIC/GSIPR de 01/NOV/09: Gestão 49 de Continuidade de Negócios em Segurança da Informação e Comunicações. Disponível em <http://dsic.planalto.gov.br/legislacaodsic/53>. Acessado em abril de 2011. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 07/IN01/DSIC/GSIPR, de 06/MAIO/10: Diretrizes para implementação de controles de acesso relativos à segurança da informação e comunicações. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 08/IN01/DSIC/GSIPR, de 19/AGO/10: Gestão de ETIR: diretrizes para gerenciamento de incidentes em redes computacionais nos órgãos e entidades da administração Pública federal. DEPARTAMENTO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES DO GSIPR. Norma Complementar 09/IN01/DSIC/GSIPR, de 19/NOV/10: Orientações específicas para o uso de recursos criptográficos em segurança da informação e comunicações. DISCIPLINA. Disponível em <http://michaelis.uol.com.br/moderno/portugues/index.php?lingua=portuguesportugues&palavra=disciplina>. Acessado em maio de 2011. DOMINGUES, Frei Bento. Virtudes da ética laica e da ética religiosa. 26 de Outubro de 1997. Disponível em <http://paginas.fe.up.pt/~ptcastro/FBento2.html>. Acessado em março de 2010. ÉTICA. Disponível em <http://michaelis.uol.com.br/moderno/portugues/index.php?lingua=portuguesportugues&palavra=%E9tica>. Acessado em maio de 2011. ÉTICA das Virtudes. Disponível em <http://www.google.com.br/#hl=pt- BR&q=%C3%A9tica+valores+e+virtudes&start=30&sa=N&fp=bdfcd91303fbf446 >. Acessado em março de 2010. ÉTICA, Virtude e Sociedade. Disponível em <http://www.arcos.org.br/artigos/eticavirtude-e-sociedade/>. Acessado em março de 2010. EXÉRCITO BRASILEIRO. Portaria n° 011, de 10 de janeiro de 2001a; Aprova as Instruções Gerais para Salvaguarda de Assuntos Sigilosos (IG 10 -51). EXÉRCITO BRASILEIRO. Portaria n° 483, de 20 de setembro de 2001b: Aprova as Instruções Gerais de Segurança da Informação para o Exército Brasileiro (IG 20-19). 50 EXÉRCITO BRASILEIRO. Portaria nº 121-EME, de 12 de novembro de 2001c: Aprova as Instruções Reguladoras para Utilização da Rede Mundial de Computadores (Internet) por Organizações Militares e Militares do Exército (IR 20-26). EXÉRCITO BRASILEIRO. Portaria n° 05-STI, de 13 de fevereiro de 2002a: Aprova as Normas Administrativas relativas ao Material de Comunicações Estratégicas, Eletrônica, e Guerra Eletrônica e Informática (NARMCEI). EXÉRCITO BRASILEIRO. Portaria n° 06-STI, de 14 de fevereiro de 2002b: Aprova as Instruções Reguladoras para o Suprimento e Dotação de Material de Informática das Organizações Militares do Exército (IR 14 -01). EXÉRCITO BRASILEIRO. Portaria nº 156, de 23 de abril de 2002c: Aprova o VadeMécum de Cerimonial Militar do Exército - Valores, Deveres e Ética Militares (VM 10). EXÉRCITO BRASILEIRO. Portaria n° 049-DCT, de 19 Dez 05: Instruções Reguladoras para o Emprego Sistêmico do Serviço de Correio-Eletrônico no Exército Brasileiro – IRESCE (IR 13-06). EXÉRCITO BRASILEIRO. Portaria n° 026-DCT, de 31 Mar 06: Aprova as Instruções Reguladoras para Emprego Sistêmico da Informática no Exército Brasileiro – IREMSI (IR 30-07). EXÉRCITO BRASILEIRO. Portaria n° 002-DCT, de 31 Jan 07a: Instruções Reguladoras sobre Análise de Riscos para Ambientes de Tecnologia da Informação do Exército Brasileiro – IRRISC (IR 13-10). EXÉRCITO BRASILEIRO. Portaria nº 003-DCT, de 31 Jan 07b: Aprova as Instruções Reguladoras Sobre Auditoria de Segurança de Sistemas de Informação do Exército Brasileiro - IRASEG (IR 13-09). EXÉRCITO BRASILEIRO. Portaria n° 004-DCT, de 31 Jan 07c: Instruções Reguladoras sobre Segurança da Informação nas Redes de Comunicação e de Computadores do Exército Brasileiro (IRESER – IR 13-15). EXÉRCITO BRASILEIRO. Portaria n° 006-DCT, de 05 Fev 07d: Normas para o Controle da Utilização dos Meios de Tecnologia da Informação no Exército – NORTI (2ª Edição). EXÉRCITO BRASILEIRO. Portaria nº 025-DCT, de 7 Jul 09a: Aprova as Instruções Reguladoras sobre Segurança da Infraestrutura de Chaves Públicas do Exército Brasileiro – IRESICP (IR 80-50). 51 EXÉRCITO BRASILEIRO. Portaria nº 026-DCT, de 7 Jul 09b: Aprova as Instruções Reguladoras para Práticas de Certificação de Autoridade Certificadora Raiz do Exército Brasileiro – IRERAIZ (IR 80-06). EXÉRCITO BRASILEIRO. Portaria nº 027-DCT, de 7 Jul 09c: Aprova as Instruções Reguladoras para Práticas de Certificação de Autoridade Certificadora do Exército Brasileiro – IREPCAC (IR 80-07). FERNANDES, Jorge Henrique Cabral. GSIC500 – Gestão de Crise e Continuidade (Notas de Aula). 2009. Brasília: UnB. CIC-IE-UnB. FERNANDES, Jorge Henrique Cabral. Controle de Acessos. Brasília: UnB. Departamento da Ciência da Computação, 2010a. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. FERNANDES, Jorge Henrique Cabral. Introdução à Gestão de Riscos de Segurança da Informação. Brasília: UnB. Departamento da Ciência da Computação, 2010b. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. FERNANDES, Jorge Henrique Cabral. Metodologia de Pesquisas de Estudo de Caso no Programa de Formação de Especialistas para Desenvolvimento da Estratégia e Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – PFEMBGSIC. Brasília: UnB. Departamento da Ciência da Computação, 2010c. FERNANDES, Jorge Henrique Cabral. Sistemas, Informação & Comunicação. Brasília: UnB. Departamento da Ciência da Computação, 2010d. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. FERREIRA, Mário César. Atividade, categoria central na conceituação de trabalho em ergonomia. Revista Alethéia. Canoas, RS, v. 1, n. 11, p. 71-82, 2000. FICARROTTA, J. Carl. Ética Militar. Lições Aprendidas de Manuel Davenport. Disponível em <http://www.airpower.maxwell.af.mil/apjinternational/apj- p/2007/4tri07/>. Acessado em dezembro de 2010. 52 FONTES, Edison. Fatores externos e a segurança da informação. Disponível em <http://www.viaseg.com.br/artigo/146-fatores_externos_e_a_seguranca_da_ informacao.html>. Acessado em julho de 2010. FRAZÃO, Maria de Fátima Araújo; COSTA, Silvana Salomão; NEVES, Fernanda Nassif de Oliveira. A dimensão ética da responsabilidade social nas organizações. Maiêut. dig. R. Fil. Ci. afins, Salvador, v. 1, n. 2/3, p. 196-210, set. 2006/abr. 2007. GERENCIAMENTO de Chaves Públicas. Disponível em <http://www- usr.inf.ufsm.br/~tiagon/redes/seguranca_redes_1.html>. Acessado em janeiro de 2011. GONDIM, João José Costa. Gerenciamento das Operações e Comunicações. Brasília: UnB. Departamento da Ciência da Computação, 2010a. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. GONDIM, João José Costa. Protocolo de Estudo de Caso. Tratamento de Incidentes de Segurança. Brasília: UnB. Departamento da Ciência da Computação, 2010b. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. GONDIM, João José Costa. Tratamento de Incidentes de Segurança . Brasília: UnB. Departamento da Ciência da Computação, 2010c. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. GUEDES, Elloá Barreto. Criptografia. O Salto Quântico da Ciência de Encriptar. Disponível em <http://dsc.ufcg.edu.br/[email protected]>. Acessado em outubro de 2010. GUILHERME, Joel. Criptografia, Chaves Públicas e Assinatura Digital para Leigos. Disponível em <http://www.google.com.br/#hl=pt- BR&biw=1024&bih=555&q=Criptografia%2C+Chaves+P%C3%BAblicas+e+Ass inatura+Digital+para+Leigos&aq=f&aqi=&aql=&oq=Criptografia%2C+Chaves+P %C3%BAblicas+e+Assinatura+Digital+para+Leigos&fp=3c537650875e1e17>. Acessado em fevereiro de 2011. 53 HARFF, Simone; NALIN, Marcos. As Falhas nos Mecanismos de Segurança da Informação: A Importância da Criptografia no Sistema Colégio Militar. EsAEx – Escola de Administração do Exército. Salvador – BA, Brasil. HAYES, Bill. Realização de uma auditoria de segurança: uma visão introdutória. Publicado em: 25 de maio de 2003. Disponível em <http://translate.google.com.br/translate?hl=ptBR&langpair=en|pt&u=http://www.symantec.com/connect/articles/conducting security-audit-introductory-overview>. Acessado em março de 2011. HIERARQUIA. Disponível em <http://michaelis.uol.com.br/moderno/portugues/index.php?lingua=portuguesportugues&palavra=hierarquia>. Acessado em maio de 2011. HOLANDA, Maristela Terto de & FERNANDES, Jorge Henrique Cabral. Segurança no Desenvolvimento de Aplicações. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. IMASTERS PRO. Perícia Forense Computacional e metodologias para obtenção de evidências. Terça-feira, 17 de julho de 2007 às 09h00. Disponível em <http://imasters.uol.com.br/artigo/6225/forense/pericia_forense_computacional_ e_metodologias_para_obtencao_de_evidenvias/>. Acessado em novembro de 2011. IMASTERS PRO. Perícia Forense Computacional - Ferramentas Periciais. Terçafeira, 17 de julho de 2007 às 09h00. Disponível em <http://imasters.uol.com.br/artigo/6485/forense/pericia_forense_computacional_ ferramentas_periciais/>. Acessado em novembro de 2011. JESUS, Rodrigo Marques de. Leonardo Boff: Antropologia, Ontologia, Cosmologia, Ética e Mística. Centro de Pesquisas Estratégicas ―Paulino Soares de Sousa‖. Universidade Federal de Juiz de Fora. Disponível em <www.ufjf.edu.br/defesa>. Acessado em maio de 2011. LONGO, Gustavo Dobkowski. Artigo Científico: Seg urança da Informação. Artigo Científico apresentado na Disciplina de Língua Portuguesa I do curso de graduação Bacharelado em Sistemas de Informação da Faculdade de Ciências da Universidade Estadual Paulista, Campus de Bauru. Disponível em < 54 http://www.ebah.com.br/content/ABAAAAUX0AA/seguranca -informacao>. Acessado em março de 2011. LOPEZ, André Porto Ancona. Diretrizes para o Desenvolvimento de Projetos de Cunho Científico. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. LUCENA NETO, Cláudio Simão de; TORRES, Érica Maria Lopes; TORRES, Myrla Lopes. Análise e intervenção ergonômica como instrumentos para a prevenção de acidentes de trabalho e de responsabilidade jurídica. 2006. Disponível em <http://jus2.uol.com.br/doutrina/texto.asp?id=8346>. Acessado em agosto de 2010. MACHADO, Ulysses Alves de Levy. Estranha Liberdade. Brasília, 2 de novembro de 2008. MACHADO, Ulysses Alves de Levy. Direito na Sociedade da Informação. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. MAFRA FILHO, Francisco de Salles Almeida. A Ética Profissional no Serviço Público Brasileiro. Revista Jurídica Virtual - Presidência da República. Disponível em <http://portal.ouvidoria.fazenda.gov.br/ouvidoria/ActionServlet?idInformacao=36 8&objeto=br.com.tellus.ouvidoria.negocio.InformacaoUtil&acao=recover>. Acessado em maio de 2010. MARCIANO, João Luiz Pereira. Segurança da Informação - uma abordagem social. Brasília, 2006. Tese apresentada ao Departamento de Ciência da Informação e Documentação da Universidade de Brasília como requisito para a obtenção do título de doutor em Ciência da Informação. MARTINS. João Barbosa. Ética na Administração Pública. Disponível em <http://www.direitonet.com.br/artigos/exibir/649/Etica-na-AdministracaoPublica>. Acessado em março de 2010. MARTINS, Roberta Ribeiro de Queiroz. Segurança da informação. Secretaria de Fiscalização de Tecnologia da Informação/Tribunal de Contas da União. Slides de Palestra realizada em dez 2007. 55 MEDEIROS, Carlos Diego Russo. Segurança da Informação: Implantação de Medidas e Ferramentas de Segurança da Informação. JOINVILLE, 2001. (Trabalho de Conclusão de Estágio apresentado ao Curso de Informática da Universidade da Região de Joinville – UNIVILLE). MEUCCI, Artur. O Que é Ética? Disponível em <http://www.espacoetica.com.br/oqueeetica>. Acessado em maio de 2010. MINISTÉRIO DO PLANEJAMENTO ORÇAMENTO E GESTÃO. Secretaria de Logística e Tecnologia da Informação. Guia de Referência para a Segurança da Informação Usuário Final. Brasília, 2005. MINISTÉRIO DO TRABALHO E EMPREGO. Nota Técnica 060/2001. Ergonomia – indicação de postura a ser adotada na concepção de postos de trabalho. Brasília, 03 de setembro de 2001. MORALIDADE. Disponível em <http://www.allaboutphilosophy.org/portuguese/moralidade.htm>. Acessado em setembro de 2011. MOREIRA, Licínio; ALLEMAND, Marcos; MACHADO, Ulysses. Ética em GSI. As três grandes matizes éticas uma visão interna. Curso de Especialização em Gestão da Segurança da Informação. Disciplina Ética, Aspectos Legais e Conformidade em Segurança. Prof. Jorge Henrique Cabral Fernandes. (a) MOREIRA, Licínio; ALLEMAND, Marcos; MACHADO, Ulisses. Aspectos jurídicos em matéria de GSI – um estudo de caso. Brasília: Unb. (Trabalho apresentado a Disciplina Ética, Aspectos Legais e Conformidade em Segurança, ministrada pelo Prof. Jorge Henrique Cabral Fernandes, no Curso de Pós-Graduação em Especialização em Gestão da Segurança da Informação). (b) MOREIRA, Marcílio Marques. Ética Pública: conceitos, problemas e relevância. Disponível em < http://www.bndes.gov.br/SiteBNDES/export/sites/default/bndes_pt/Galerias/Arq uivos/empresa/etica/etica_publica.pdf>. Acessado em março de 2011. MORI JUNIOR, Dornélio & BERMUDES Fo, Ney Theodoro M. O Sistema de Criptografia de Chave Pública RSA. Disponível em <http://www.inf.ufes.br/~claudine/courses/paa09/seminarios/textos/seminario13. pdf>. Acessado em fevereiro de 2011. 56 MULLER, Desirée Brandão. Ética e serviço público. 08/jun/2006. Disponível em <http://www.direitonet.com.br/artigos/exibir/2674/Etica-e-servico-publico>. Acessado em março de 2010. NASCIMENTO, Anderson Clayton do. Criptografia e Infraestrutura de Chaves Públicas. Brasília: UnB. Departamento da Ciência da Computação, 2010. Material desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. O QUE é Ética? Disponível em <http://www.espacoetica.com.br/oqueeetica.> Acessado em maio de 2010. O RISCO ERGONÔMICO. Disponível em <http://www.uni v- ab.pt/formacao/sehit/curso/ergonomia/uni1/risco.html>. Acessado em agosto de 2010. O SISTEMA ERGONÔMICO. Disponível em <http://www.univ- ab.pt/formacao/sehit/curso/ergonomia/uni1/sistema.html>. Acessado em agosto de 2010. OWASP. OWASP Top 10 vulnerabilidades de segurança na Web. Disponível em <http://translate.google.com.br/translate?hl=ptBR&langpair=en|pt&u=http://css.dzone.com/articles/owasp-top-10-websecurity>. Acessado em fevereiro de 2011. PAVELOSKI, Alessandro. Subsídios para uma teoria da Comunicação digital. Revista Textos de la CiberSociedad. ISSN 1577-3760 · Número 4 · Temática Variada. <Disponível <http://www.cibersociedad.net/textos/articulo.php?art=43>. em Acessado em agosto de 2010. PEREIRA, Adriana Camargo. Ética e reavaliação: a perspectiva de Leonardo Boff. Anuário da Produção Acadêmica Docente. Vol. III, N° 5, Ano 2009. PERNAMBUCO. Agência Estadual de Tecnologia da Informação – Ati. Política de Segurança da Informação da ATI – PSI/ATI V 1.0. PINTO, Marcio Morena. O Direito da internet: o nascimento de um novo ramo jurídico. Elaborado em 02.2001. Disponível em <http://www1.jus.com.br/Doutrina/texto.asp?id=2245>. Acessado em agosto de 2010. 57 PISTELLI, Daniela. Criptografia. Disponível em <www.geekbrasil.com.br>. Acessado em setembro de 2010. PONTES E SILVA, Tiago Barros. Protocolos de comunicação Homem-máquina. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. SECRETARIA DE LOGÍSTICA E TECNOLOGIA DA INFORMAÇÃO. Instrução Normativa no 04, de 19 de maio de 2008: Dispõe sobre o processo de contratação de serviços de Tecnologia da Informação pela Administração Pública Federal direta, autárquica e fundacional. QUAQUIO, Luiz Cezar. Infra-estrutura de Chave Pública (ICP). Disponível em <http://www.infosegura.eti.br/artigos/icp.pdf>. Acessado em fevereiro de 2011. QUINTELLA, Heitor M & LIMA, Luiz Fernando F. de M. Percepção de Segurança em Sistemas de Informação e sua relação com a Qualidade Percebida de Serviços, entre as diretorias do Inmetro. REZENDE, Pedro A. D. Criptografia e Segurança na Informática. Disponível em <http://www.cic.unb.br/docentes/pedro/segdados_files/CriptSeg1-2.pdf>. Acessado em fevereiro de 2011. RODRIGUES, Roberto Wagner da Silva. Aquisição e Implementação, Entrega e Suporte de Serviços de TI. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. RODRIGUES, Roberto Wagner da Silva e FERNANDES, Jorge Henrique Cabral. Auditoria e Conformidade de Segurança da Informação. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. ROGER, Denny. Implementando mudanças nos processos de segurança da informação. Disponível em <http://epsec.com.br/blog/?tag=sgsi>. Acessado em julho de 2010. 58 SANTOS, Gustavo Paniagua dos; SILVA, Wilbert Carpi; NALIN, Marcos. Segurança da informação: da constituição e atuação do Conselho Gestor de Segurança na Organização Militar. SEGURANÇA FÍSICA: parecer o que se é. Disponível <http://internativa.com.br/artigo_seguranca_11.html>. Acessado em em agosto 2010. SÊMOLA, Marcos. Change Management: a chave para ‗vender‘ segurança internamente. Coluna Firewall, 49, julho de 2003. SILVA, Caio César Neves da. Responsabilidade Civil e Penal na Gestão de Documentos de Terceiros. (Monografia vencedora do Concurso ―A melhor monografia vale prêmio‖, da Escola Superior de Advocacia – OAB/SP e Recall do Brasil). SÃO PAULO – SP, 2008. SILVA, Tiago Barros Pontes e. Protocolos de Comunicação Homem-Máquina. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. SILVA NETO, Amaro Moraes e. A internet não criou um novo bem jurídico a ser tutelado. Disponível em <http://www.conjur.com.br/2006-dez- 06/internet_nao_criou_bem_juridico_tutelado?>. Acessado em setembro de 2010. SOARES, Marcelo. Ergonomia: soluções e propostas para um trabalho melhor. Prod., São Paulo, v. 19, n. 3, 2009. Disponível em <http://www.scielo.br/scielo.php?script=sci_arttext&pid=S010365132009000300001&lng=en&nrm=iso>. Acessado em agosto de 2010. SOUZA NETO, João. Política e Cultura de Segurança. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. TARTUCE, Flávio. A função social da posse e da propriedade e o direito civil constitucional. Elaborado em 11.2005. <http://jus2.uol.com.br/doutrina/texto.asp?id=7719>. Disponível Acessado em em outubro 2010. TRIBUNAL DE CONTAS DA UNIÃO. Boas práticas em segurança da 59 informação / Tribunal de Contas da União. – 3. ed. – Brasília: TCU, Secretaria de Fiscalização de Tecnologia da Informação, 2008. TAVARES, Kleber da Silva, 1964. A ética castrense e a intervenção militar como recurso de manutenção da ordem institucional. 2009. 154 f.: il. TECNOLOGIA invisível e vigilância voluntária. Disponível em <http://www.faberludens.com.br/pt-br/node/2646>. Acessado em setembro de 2010. TIPOS DE ERGONOMIA. Disponível em <http://www.univ- ab.pt/formacao/sehit/curso/ergonomia/uni1/tipoerg.html>. Acessado em agosto de 2010. VENEZIANO, Wilson Henrique. Organizações e Sistemas de Informação. Brasília: UnB. Departamento da Ciência da Computação, 2010a. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. VENEZIANO, Wilson Henrique. Protocolo de Estudo de Caso. Gestão de Continuidade no Serviço Público. Brasília: UnB. Departamento da Ciência da Computação, 2010b. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. VENEZIANO, Wilson Henrique e FERNANDES, Jorge Henrique Cabral. Gestão de Continuidade no Serviço Público. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. VIDAL, Flávio de Barros. Controles de Segurança Física e Ambiental. Brasília: UnB. Departamento da Ciência da Computação, 2010. Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão de Segurança da Informação e Comunicações – CEGSIC 2009-2011. 60 VIDAL, Mario Cesar (Org.). Textos selecionados em ergonomia contemporânea. Primeira versão GENTE/COPPE/UFRJ, Rio de Janeiro, novembro de 1992. Revisão técnica GENTE/COPPE/UFRJ, Rio de Janeiro, agosto de 1994. VIEIRA, Luiz. Resenha do Livro: Praticando a Segurança da Informação Orientações práticas alinhadas com Norma NBR ISO/IEC 27002 e ISO/IEC 27001, Norma NBR 15999-1, COBIT, ITIL Disponível em: <http://www.istf.com.br/vb/gestao-da-seguranca/13609-resenha-do-livropraticando-seguranca-da-informacao.html>. Acessado em maio de 2010. VIEIRA, Tatiana Malta. Direito na sociedade da informação. Brasília: UnB. Departamento da Ciência da Computação, 2009. (Especialização em Ciência da Computação: Gestão da Segurança da Informação e Comunicações). YING, Robert. Estudo de Caso – Planejamento e método. 2. ed. Porto Alegre: Bookman, 2001. WIKIPÉDIA. Engenharia Social. Disponível em <ttp://pt.wikipedia.org/wiki/Engenharia_social_%28seguran%C3%A7a_da_infor ma%C3%A7%C3%A3o%29> Acessado em setembro de 2011. WIKIPÉDIA. Segurança da Informação e Comunicações. Disponível em <http://pt.wikipedia.org/wiki/Seguran%C3%A7a_da_Informa%C3%A7%C3%A3 o_e_Comunica%C3%A7%C3%B5es>. Acessado em setembro de 2011, ZANINI, Mairê Luiza. Resumo Contratos eletrônicos, de Rosana Ribeiro da Silva. Data de elaboração do resumo: 19/07/2001. Disponível em <http://www.buscalegis.ccj.ufsc.br/revistas/index.php/buscalegis/article/viewFile/ 4629/4199>. Acessado em agosto de 2010. ZAPATER, Marcio; SUZUKI, Rodrigo. Segurança da Informação. Um diferencial importante na competitividade Technology Review. P. 4. das corporações. Promon Business & GABINETE DE S EGURANÇA INSTITUCIONAL/PRESIDÊNCIA DA REPÚBLICA UNIV ERSI DADE DE BRASILIA-MI NISTÉRIO DA DEFES A Programa de Formação de Especialista s para Desenvolvimento da Estratégia e Metodologia Bra sileiras em Gestão de Segurança da Informação e Comunicações - PFEMBGSIC QUESTIONÁRIO Função: __________________________________________________________________________ 1. O senhor conhece algum sistema de tratament o eletrônico de dados da instituição? (____) Sim (____) Não 2. O senhor sabe se existem normas de seguranç a próprias para o processamento elet rônico de dados no Exército Brasileiro? (____) Sim (____) Não 3. O senhor acredita que o funcionamento dos sistemas eletrônicos de dados preenche todos os protocolos de segurança exigidos pelas normas estabelecidas pelo Exército Brasileiro? (____) Sim (____) Não 4. O senhor conhece quais são as medidas de segurança previstas para o funcionamento dos sistemas eletrônicos de dados? (____) Sim (____) Não 5. O senhor executa todas as medidas de segurança previstas/existentes quando da operação do sistema? (____) Sim (____) Não 6. Em todos os momentos em que o senhor se afasta da estação de trabalho, o senhor se desconecta do sistema? (____) Sim (____) Não 7. O sistemas eletrônicos de dados que o senhor utiliza possuem uma senha de acesso para cada usuário? (____) Sim (____) Não 8. O senhor já forneceu sua senha de acesso a outro usuário? (____) Sim (____) Não 9. O senhor acredita que os sistemas eletrônic os de dados sejam utilizados da mesma forma que o senhor por todos os usuários? Por quê? (____) Sim (____) Não _________________________________________________________________________________ _________________________________________________________________________________ 10. O senhor acredita que, em virtude de sua posição funcional/necessidade do trabalho, o acesso ao sistema, por usuário que não o senhor, se justifica, mediante o uso de sua senha de ac esso? (____) Sim (____) Não