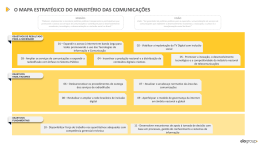

UNIVERSIDADE DE BRASÍLIA INSTITUTO DE CIÊNCIAS EXATAS DEPARTAMENTO DE CIÊNCIA DA COMPUTAÇÃO CURSO DE ESPECIALIZAÇÃO EM GESTÃO DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES INÁ LÚCIA CIPRIANO DE OLIVEIRA MONTEIRO PROPOSTA DE UM GUIA PARA ELABORAÇÃO DE POLÍTICAS DE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES EM ÓRGÃOS DA ADMINISTRAÇÃO PÚBLICA FEDERAL PROF MSC. GILBERTO OLIVEIRA NETTO Brasília, 23 de Junho de 2009. Proposta de um Guia para Elaboração de Políticas de Segurança da Informação e Comunicações em Órgãos da Administração Pública Federal. Iná Lúcia Cipriano de Oliveira Monteiro Monografia de Especialização submetida e aprovada pela Universidade de Brasília como parte do requisito parcial para obtenção do certificado de Especialista em Gestão de Segurança da Informação e Comunicações Prof Gilberto Oliveira Netto, Msc. (Orientador). Serviço Federal de Processamento de Dados Prof Jorge Henrique Cabral Fernandes, Dr. Universidade de Brasília Prof Magda Fernanda Medeiros Fernandes, Dr. Universidade de Brasília Brasília, 23 de Junho de 2009 “Dedico este trabalho às minhas filhas Natália e Deborah, as quais têm participação fundamental em tudo que faço, mesmo estando distantes de mim nesta trajetória” AGRADECIMENTOS Agradeço a Deus primeiramente, pela saúde, sabedoria e discernimento e paz. Agradeço ao Departamento de Segurança da Informação e Comunicações pela oportunidade de realização deste curso. Agradeço ao professor Jorge Fernandes pelo estímulo constante que me passou durante o curso e o conhecimento que me proporcionou um desenvolvimento cultural maior nesta área. Agradeço chefe da Coordenação Geral de Gestão da Segurança da Informação e Comunicações - Cel. Reinaldo Silva Simião que na sua serenidade e sapiência me orientou nesta proposta de trabalho. Agradeço ao meu orientador Gilberto Netto pela paciência e colaboração na execução deste trabalho. Agradeço a Leidiane, secretaria da UNB, que muito me ajudou na parte administrativa durante o curso. Finalmente a minha família que mesmo crescimento. distante estimulou o meu “O príncipio da sabedoria é a admissão da própria ignorância...Todo o meu saber, consiste em saber, que eu nada sei...” Sócrates RESUMO A necessidade de segurança é um fator que vem transcendendo os limites de uma organização, pois pode ser aplicada a pessoas, processos, tecnologia e a própria informação. Apesar de vários trabalhos relacionados ao tema Segurança da Informação, pouco enfoque tem sido dado à definição de um conjunto de diretrizes e procedimentos coerentes, que auxiliem a elaboração de uma Política de Segurança da Informação e Comunicações. Uma Política deve indicar como as coisas devem acontecer em uma organização no que se refere à segurança da informação, ou seja, quais as regras, normas e procedimentos que determinam qual deve ser o comportamento das pessoas que se relacionam com a organização. Visando atender esta deficiência, este trabalho apresenta uma proposta de um guia para auxiliar na elaboração de Políticas de Segurança da Informação e Comunicações em organizações da Administração Publica Federal, baseado em uma série de padrões, normas e bibliografias de referência, cuja contribuição é a de um controle essencial em assuntos relacionados com segurança da informação. Palavras-chave: Segurança da Informação, Política de Segurança da Informação, Normas e Padrões de Segurança, e Guia de Política de Segurança da Informação e Comunicações. ABSTRACT The need for security is a factor that is transcending the boundaries of an organization, it can be applied to people, processes, technology and information itself. Although several studies related to the subject of Information Security, little focus has been to define a set of consistent guidelines and procedures that help the development of an Information Security Policy and Communications. A policy must specify how things should happen in an organization with regard to information security, ie, which rules, standards and procedures that determine what should be the behavior of people who relate to the organization Aiming to address this shortcoming, this paper presents a proposal for a guide to assist in the development of the Information Security Policy and Communications in organizations of the federal public administration, based on a series of standards, rules and bibliographies of reference, whose contribution is to a control key on matters relating to information security. Key-Words: Information Security, Information Security Policy, Standards and Security Standards and Policy Guide for Information Security and Communications. LISTA DE ABREVIATURAS E SIGLAS APF - Administração Pública Federal DSIC - Departamento de Segurança da Informação e Comunicações GSIPR - Gabinete de Segurança Institucional da Presidência da República IN - Instrução Normativa PSI - Política de Segurança da Informação PCSIC - Política de Segurança da Informação e Comunicações PCN - Plano de Continuidade de Negócios SI - Segurança da Informação SIC - Segurança da Informação e Comunicações TCU - Tribunal de Contas da União TI - Tecnologia da Informação. LISTA DE ILUSTRAÇÕES Figura 1 - Atributos de Segurança da Informação................................................ 25 Figura 2 - Fatores de sucesso da política de segurança ..................................... 31 Figura 3 - Pirâmide da política de segurança da informação .............................. 34 Figura 4 - Proposta de Processo de Atualização da Política de Segurança da Informação e Comunicações com base no ciclo PDCA....................................... 61 LISTA DE TABELAS Tabela 1 - Levantamento do GSIPR/DSIC .............................................................. 18 SUMÁRIO 1 Introdução........................................................................................................... 13 1.1 Requisitos Pré-pesquisa................................................................................................16 1.2 Objetivos........................................................................................................................16 1.3 Justificativa ....................................................................................................................17 1.4 Metodologia ...................................................................................................................19 2 Revisão de Literatura e Fundamentos ............................................................. 21 2.1 Definindo uma Política de Segurança da Informação e Comunicações........................21 2.2 Definição de Segurança ................................................................................................23 2.3 Definição de Informação................................................................................................23 2.4 Definições de Segurança da Informação e Segurança da Informação e Comunicações23 2.5 Atributos de Segurança da Informação .........................................................................24 2.6 Norma e Padrões de Segurança ...................................................................................25 2.7 Definição de Politicas ....................................................................................................27 2.8 Tipos de Politicas...........................................................................................................28 2.9 Aspectos que Contemplam uma Política de Segurança da Informação .......................29 2.10 Pontos Críticos para o Sucesso de uma PSI...............................................................30 3 Processos e Roteiros para Elaboração de uma PSI ....................................... 32 3.1 Processos para Elaboração de uma PSI.......................................................................32 3.2 Roteiros para Elaboração de uma PSI ..........................................................................35 4 Guia para Elaboração PCSIC ............................................................................ 40 4.1 Finalidade ou Objetivo da PCSIC ..................................................................................41 4.2 Âmbito da Politica ..........................................................................................................42 4.3 Atribuições ou Responsabilidades.................................................................................42 4.4 Referências....................................................................................................................45 4.5 Conceitos e Terminologia ..............................................................................................46 4.6 Processo Disciplinar de PCSIC .....................................................................................48 4.7 Processo de Atualização de PCSIC ..............................................................................49 4.8 Processo de Aprovação da PCSIC................................................................................49 4.9 Processo de Divulgação da PCSIC ...............................................................................49 4.10 A Vigência da PCSIC ...................................................................................................50 5 Proposta de Diretrizes Gerais de SI ................................................................. 51 5.1 Classificação das Informações ......................................................................................51 5.2 Política de Controles de Acesso ....................................................................................53 5.3 Procedimentos para as Estações de Trabalho ..............................................................54 5.4 Procedimentos para Desenvolvimento e Manutenção dos Sistemas............................54 5.5 Procedimentos sobre Tratamento de Incidentes de Segurança....................................54 5.6 Procedimento sobre Continuidade do Negócio .............................................................55 5.7 Procedimentos sobre gerenciamento dos Riscos .........................................................56 5.8 Procedimentos para Acesso a Internet..........................................................................56 5.9 Procedimentos para o Uso do Correio Eletrônico .........................................................57 5.10 Procedimentos no Acesso de Prestadores de Serviço................................................57 6 Proposta de um Ciclo de Atualização para a PCSIC....................................... 58 6.1 Planejamento.................................................................................................................58 6.2 Implementação ..............................................................................................................59 6.3 Verificação .....................................................................................................................60 6.4 Aperfeiçoamento............................................................................................................60 7 Conclusão ........................................................................................................... 62 Referências bibliográficas ...................................................................................... 65 13 1 INTRODUÇÃO No mundo contemporâneo e globalizado, onde as informações atravessam fronteiras com velocidade espantosa, a proteção do conhecimento e da informação é de vital importância para a sobrevivência das organizações. Consciente da importância das informações processadas nos órgãos e entidades da Administração Pública Federal, o Presidente da República editou o Decreto nº. 3.505, de 13 de junho de 2000, por meio do qual foi instituída a Política Nacional de Segurança das Informações e que deveria ser implementada pelos órgãos e entidades da Administração Pública Federal, direta e indireta. Com esse ato normativo, o governo brasileiro mostrou seu interesse e a necessidade de proteção para assuntos que mereçam tratamento especial, adotando medidas para prevenir e tratar vulnerabilidades, ameaças e riscos. A administração pública, em todos os seus níveis e órgãos, processa informações consideradas “sensíveis”, que requerem a proteção contra os riscos a que está exposta, para garantir a confidencialidade, integridade, disponibilidade e a autenticidade da mesma. Assim, o estabelecimento de uma Política de Segurança da Informação organizacional, implementada e formalmente divulgada a todos os servidores, terceiros, fornecedores ou qualquer indivíduo que possui acesso a um tipo de informação como também, ter o apoio o comprometimento da alta direção, são os primeiros e principais passos de estratégia de segurança das organizações, pois é por meio dela que a estratégia é montada e passada para todas as áreas envolvidas nas diversas esferas. No levantamento de auditoria textual do Tribunal de Contas da União (TCU) (TC008.380/2007-1), realizado nos órgãos e entidades da Administração Pública Federal, foi declarado que 64% dos órgãos/entidades pesquisados, não possuem uma Política de Segurança da Informação (PSI) formalmente definida. Conforme declarado neste documento do TCU, a 14 ausência da Política de Segurança da Informação é um indício preocupante já que esse documento de diretrizes é um dos primeiros passos na construção de uma gestão da segurança da informação, presumi-se que essa gestão é inexistente ou incipiente nas organizações da Administração Pública Federal que não a possuem. Mediante este levantamento supõe-se que a dificuldade dos órgãos em elaborar uma PSI pode decorrer por falta de pessoal capacitado, falta de recursos, falta de apoio da direção da organização, não possuir uma área específica de segurança da informação ou mesmo a falta de um guia prático que possa orientar no processo de elaboração. E neste sentido o governo, por meio de ações, vem conduzindo esforços para que a implementação da Segurança da Informação e Comunicações seja feita nos órgão da Administração Pública Federal (APF) de modo a atender suas necessidades de forma compatível com as boas práticas mundiais, tais como, NBR ISO/IEC 27002:2005 - Técnicas de segurança Código de prática para gestão da segurança da informação, no Decreto nº. 3505 de 2000, que Institui a Política de segurança da Informação nos Órgãos da Administração Pública Federal e na Instrução Normativa nº. 0001 de 2008 do Gabinete de Segurança da Institucional da Presidência da República (GSI/PR). Assim, ações de Segurança da Informação e Comunicações são abordadas não só no uso da tecnologia da informação, mas também, envolvendo as pessoas, os processos, as questões institucionais e legais. Um fato marcante foi que em 13 de junho de 2008, o Ministro Chefe do Gabinete de Segurança Institucional de Presidência da República, na condição de Secretário-Executivo do Conselho de Defesa Nacional estabelece a Instrução Normativa (IN) do Gabinete de Segurança Institucional (GSI)l nº. 01 de 13 de junho de 2008, a qual resolve aprovar orientações para Gestão de Segurança da Informação e Comunicações que deverão ser implementadas pelos órgãos e entidades da Administração Pública Federal, direta e indireta. Portanto este trabalho vem com uma proposta de definir um guia prático para auxiliar na composição de uma Política de Segurança da Informação e Comunicações (PCSIC). Este guia irá apresentar um conjunto de procedimentos que possam descreve um modelo de orientação que servirá como um recurso para a implementação de ações e diretrizes para uma PCSIC, fazendo com que os órgãos da APF atendam ao estabelecido na INSTRUÇÃO NORMATIVA GSI Nº. 01, DE 13 DE JUNHO DE 2008 e que possam determinar qual deve ser o comporta- 15 mento das pessoas que se relacionam com a organização no que se refere a segurança da informação. 16 1.1 Requisitos Pré-pesquisa 1.2 Objetivos 1.2.1.1 Objetivo Geral O objetivo geral deste trabalho de monografia e preencher a lacuna no que tange a elaboração de Políticas de Segurança da Informação e Comunicações para a APF com a proposta de um guia preliminar para elaboração de Políticas de Segurança da Informação e Comunicações. 1.2.1.2 Objetivos Específicos São objetivos específicos deste trabalho: Propor uma estrutura do documento de uma PCSIC; Analisar modelos de elaboração de políticas existentes na literatura; Apresentação de itens que devem constar em uma Política de Segurança da Informação e Comunicações (PCSIC); e; Exemplos para cada tópico da política, ou seja, do que deve conter em cada item do guia da PCSIC. Em complementação, serão propostos mais 02(dois) itens como objetivos específicos: 1) Proposta de um direcionamento para ações de segurança da informação e comunicações, enunciando procedimentos considerados mínimos para conter em uma PCSIC; e; 2) Proposta de um ciclo de atualização para a PCSIC. 17 1.3 Justificativa A informação é a base para o conhecimento, é um elemento essencial para a geração do conhecimento. Portanto para a organização sua importância representa um valor, um bem, um ativo, e deve ser protegido e preservado. Partindo da importância da informação, é necessário estabelecer uma relação entre a Segurança da Informação (SI) e sua relevância para a organização. Segundo Sêmola (2003), a Segurança da informação é usada para referenciar uma área do conhecimento dedicada à proteção de informação contra acessos não autorizados, altercações indevidas ou sua indisponibilidade. Sendo assim, o desenvolvimento de uma Política Segurança da Informação e Comunicações em uma organização é uma importante ferramenta para combater ameaças à informação. Esta idéia já está bem amadurecida e é constatado por pesquisas nacionais de que as organizações e empresas precisam de suas políticas, relatando os aspectos humanos, culturais e tecnológicos de uma organização/empresa e levando m consideração os processos e a missão como também, a legislação organizacional. Este trabalho irá adotar o termo Política de Segurança da Informação e Comunicações (PCSIC) conforme recomendado na IN nº. 01 do GSI, cuja definição é a de um documento aprovado pela autoridade responsável pelo órgão ou entidade da Administração Pública Federal, direta e indireta, com o objetivo de fornecer diretrizes, critérios e suporte administrativo suficientes à implementação da Segurança da Informação e Comunicações (SIC). Sendo assim, uma PCSIC tem a complexidade de não só proteger os ativos informacionais como também de ser considerada como a prática de gestão de riscos de incidentes que impliquem no comprometimento da Disponibilidade, Integridade, Confidencialidade e Autenticidade que se dá no acrônimo DICA. Muitas vezes, os responsáveis nas organizações por elaborar política de segurança da informação, se baseiam na norma ISO/IEC 27002:2005, que é o mais completo padrão para o gerenciamento da segurança da informação e fornece orientações para a formulação de PSI. O processo de elaboração de uma PSI é uma tarefa que requer um comprometimento de vários setores para a sua eficácia. Uma PSI deve indicar como as coisas devem acontecer na organização no que se refere à segurança 18 Políticas de Segurança da Informação devem ser vistas, como um ponto de forte importância e impacto. Não se deve encarar uma PSI como mais um modismo passageiro que freqüentemente aparece em todas as áreas de atividades. (Caruso, Steffen, 1991). Portanto, se o relatório do TCU relata que as organizações não possuem Política de Segurança da Informação, e esta serve de base para decisões da alta direção em assuntos relacionados com segurança da informação, seria benéfico se ter um guia de auxiliasse na elaboração de Políticas de Segurança da Informação, já que esta é um documento que deve estabelecer princípios institucionais de como a organização irá proteger, controlar e monitorar seus recursos computacionais e, conseqüentemente, as informações por eles manipuladas. Este guia prático deverá ser definido para propor procedimentos que sejam claros, factíveis e aplicáveis e com o perfil da organização e da missão que ela almeja. Outro ponto de impacto foi levantamento efetuado pelo GSIPR/DSIC, junto aos Ministros, Secretários-Executivos, Chefes de Gabinete, Secretários de Planejamento Orçamento e Administração, e Coordenadores Gerais de Modernização em Informática em trinta e sete Órgãos da APF a respeito da Instrução Normativa nº. 01/2008/GSIPR/DSIC (Departamento de Segurança da Informação e Comunicações), que relata em seu texto a necessidade de orientar a condução de políticas de segurança da informação e comunicações já existentes ou a serem implementadas pelos órgãos e entidades da Administração Pública Federal, direta e indireta, foi demonstrado que: Perguntas % de SIM A instituição possui algum tipo de política de SIC? 72% A Política de SIC foi amplamente divulgada no âmbito interno da instituição? 30% Existe estrutura de SIC na instituição? 50% Existe previsão orçamentária para investimento em SIC na instituição? 38% A Instrução Normativa do GSI Nº. 1, de 13 de junho de 2008, apresenta orientações claras e objetivas sobre 86% gestão de SIC na instituição? Tabela 1 - Levantamento do GSIPR/DSIC Fonte: Tabela retirada da palestra proferida no V Simpósio de Tecnologia da Informação da Marinha do Brasil. GSIPR/DSIC, 2008. Confrontando o relatório do TCU com este levantamento do GSIPR, fica claro que os órgão da APF estão em desalinho com as Normas, Auditorias e Boas práticas atuais, pois quando se pergunta sobre qualquer política , os mesmo relatam obter, ou seja, política de se- 19 nhas,política de acesso a rede, dentre outras porém, o TCU relata, através do Relatório de Auditoria, que alguns órgãos não possuem política de segurança da informação. Por conta de possíveis dificuldades em elaborar uma PCSIC ou até mesmo um desentendimento do que é Política de Segurança da Informação e Comunicações e vendo que os órgãos estão se empenhando em planejar e estabelecer ações para atingir o que determina a Instrução Normativa (como é visto percentual do quadro acima de 86%), a elaboração de um guia, que mostre os passos considerados importantes de constarem no documento da política, poderá colaborar com os órgãos da APF na tarefa de composição de Políticas de Segurança da Informação e Comunicações, haja vista a sua necessidade nos órgãos para disciplinar a Gestão de SIC na APF. 1.4 Metodologia A pesquisa tem uma proposta que a caracteriza como uma Pesquisa Documental. Ela pro- põe ser um instrumento para mostrar de forma clara, sugestionável, flexível, abrangente, e com simplicidade, os caminhos para se preparar um Guia para Elaboração de Política de Segurança da Informação e Comunicações (PCSIC) com uma descrição de técnicas e métodos a serem utilizados na criação desta. Para isto será realizada uma pesquisa bibliográfica de gestão de segurança da informação, política de segurança da informação, boas práticas em segurança da informação, norma de segurança da informação, metodologia e implantação de política de segurança da informação. A partir desta pesquisa serão selecionados os procedimentos considerados mais pertinentes para elaboração de um guia e até mesmo mesclando processos, procedimentos e técnicas para uma possível ajuda organizacional na elaboração de sua política de segurança da informação e comunicações. Será proposto um ou mais procedimento para cada tópico do guia aventado. Com base nos itens definidos na norma NBR ISO/IEC 27002:2005 - Técnicas de segurança – Código de prática para gestão da segurança da informação, no Decreto nº. 3505 de 2000, que Institui a Política de segurança da Informação nos Órgãos da Administração Pública Federal e na IN nº. 0001 de 2008 do GSI que disciplina a gestão de segurança da informação e comunicações na administração pública federal, direta e indireta, e dá outras providências, será elaborado um guia com os procedimentos concisos, com controles considerados - 20 neste trabalho - como necessários e relevantes, ações de como as atividades possam ser feitas e o estabelecimento de critérios e métodos para elaboração da PCSIC. 21 2 2.1 REVISÃO DE LITERATURA E FUNDAMENTOS Definindo uma Política de Segurança da Informação e Comu- nicações A definição de uma PCSIC deve ser estruturada a partir do entendimento da missão da organização e atendendo aos requisitos legais e regulamentares. Para que uma PCSIC seja eficiente, deve garantir a disponibilidade, integridade, confidencialidade e autenticidade das informações e descrever claramente o comprometimento da alta direção. É recomendado para a sua elaboração, ter profissionais de diversos departamentos ou setores da organização, formando um Comitê de Segurança da Informação e Comunicações com conhecimento em segurança da informação com a finalidade de compor o documento da política. Segundo Beal (2005) a política estabelece as linhas-mestras a serem seguidas na implementação da segurança da informação, formalizando todos os aspectos relevantes para a proteção, o controle e o monitoramento de seus ativos de informação. As intenções e atitudes da organização deverão estar definidas na política de segurança da informação e comunicações. A PCSIC tem que refletir a preocupação da alta direção com a proteção da informação e assim, o seu comprometimento é demonstrado. Para Campos (2007), a política pode ser um documento único com todas as diretrizes, normas e procedimentos, portanto, as diretrizes, as normas e procedimentos devem existir de forma documentada, com um controle de versão e revisão para garantir a pertinência e a relevância desses documentos. É importante destacar que na política, procedimentos são desdobramentos das normas que, por sua vez, são desdobramento das diretrizes. Se há relação desses três elementos na política, então esta é considerada alinhada. 22 Portanto a PCSIC deverá ser um documento simples e de fácil entendimento, pois será lida por todos na organização. Para Ferreira (2006), as políticas, normas e procedimentos de segurança da informação devem ser: Simples; Compreensível, ou seja, escrita de maneira clara e objetiva; Homologada e assinada pela Alta Administração; Estruturada, estabelecendo padrões; Alinhada com a estratégia da missão da organização; Orientada aos riscos, ou seja, direcionar para os riscos da organização; Flexível, ou seja, moldáveis aos novos requerimentos de tecnologia; Protetora dos ativos de informação, priorizando os de maior valor e de maior importância; Positiva e não apenas concentradas em ações proibitivas ou punitivas; Deve conter atribuições de regras e responsabilidades; Deve conter a forma de educar os usuários; Deve ser dinâmica, ser atualizada sempre que necessário; Deve ser acessível a todos; e Deve ser exeqüível, ou seja, descreva regras de comportamentos que possam ser cumpridas, fáceis de executar, sejam na área tecnológica ou humana. 23 2.2 Definição de Segurança No dicionário eletrônico “Houaiss” segurança consiste na ação ou efeito de assegurar e garantir alguma coisa, estado, qualidade ou condição de uma pessoa ou coisa que está livre de perigos, de incertezas, assegurada de danos e riscos eventuais. Portanto, segurança é o estado ou condição que se estabelece num determinado ambiente, através da utilização de medidas adequadas para que se possa assegurar a boa conduta das atividades em um determinado local. 2.3 Definição de Informação Segundo Campos (2007) a definição de informação é ambígua e incerta, variando entre as diversas áreas de trabalho, cultura e ciências. Porém, há um consenso de que a informação é ao mesmo tempo composta de dados e componentes do conhecimento, ou seja, dados que gera uma informação que constitui o conhecimento. Entende-se também por informação todo o dado ou conteúdo que tenha valor para a organização ou pessoa, sendo assim ela é um bem e deve ser protegida de forma adequada e compatível com o tipo missão da organização, portanto, subentende-se que é o principal patrimônio sendo ponto crucial para sobrevivência das instituições. 2.4 Definições de Segurança da Informação e Segurança da In- formação e Comunicações Segurança da informação conforme definido pela ISO/IEC 27002:2008, é a proteção contra um grande número de ameaças às informações, de forma a assegurar a continuidade do negócio, minimizando danos comerciais e maximizando o retorno de investimentos e oportunidades. 24 Para Beal (2005), segurança da informação pode ser entendida como o processo de proteger informações das ameaças para garantir a sua integridade, disponibilidade e confidencialidade. Porém, segurança da informação não pode ser encarada como “guardar em um cofre todas as informações disponíveis”, mas sim elaborar uma boa política de proteção evitando riscos e vulnerabilidade. Entretanto, O DSIC/GSIPR, órgão responsável pela aprovação das orientações para Gestão de Segurança da Informação e Comunicações que deverão ser implementadas pelos órgãos e entidades da Administração Pública Federal, direta e indireta, define segurança da informação e comunicações como ações que objetivam viabilizar e assegurar a disponibilidade, a integridade, a confidencialidade e a autenticidade das informações. Portanto, observa-se então que SI ou SIC é essencial para o planejamento estratégico da organização, pois objetiva ações em prol da segurança institucional. 2.5 Atributos de Segurança da Informação No caso da Segurança da Informação, os atributos de segurança relevantes aos ativos de informação são basicamente três. Eles formam a chamada pirâmide ou tríade da SI, são consideradas propriedades fundamentais para segurança da informação. Mas, a autenticidade também é considerada como mais um atributo ou qualidade para a segurança da informação, desenvolvendo assim com o acrônimo DICA, de acordo com a IN nº. 01 do GSI a qual foram considerados esses conceitos: Disponibilidade: propriedade de que a informação esteja acessível e utilizável sob demanda por uma pessoa física ou determinado sistema, órgão ou entidade. Integridade: propriedade de que a informação não foi modificada ou destruída de maneira não autorizada ou acidental. Confidencialidade: propriedade de que a informação não esteja disponível ou revelada a pessoa física, sistema, órgão ou entidade não autorizado e credenciado. 25 Autenticidade: propriedade de que a informação foi produzida, expedida, modificada ou destruída por uma determinada pessoa física, ou por um determinado sistema, órgão ou entidade. A figura a seguir demonstra os atributos, propriedade ou qualidade de segurança da informação: AUTENTICIDADE CONFIDENCIALIDADE INTEGRIDADE DISPONIBILIDADE INFORMAÇÃO Figura 1 - Atributos de Segurança da Informação Fonte: Quadro constituído com base no livro “Sistema de Segurança da Informação” Campos, 2007, p.17. 2.6 Norma e Padrões de Segurança A partir de 2007, a nova edição da ISO/IEC 17799 foi incorporada ao novo esquema de numeração como ISO/IEC 27002 que é um código de práticas para a gestão segurança da informação. Esta norma pode ser considerada como um ponto de partida para o desenvolvimento de diretrizes e princípios gerais sobre metas geralmente aceitas para a gestão da segurança da informação. Na norma ISO/IEC 27002 a definição de controle compreende a forma de gerenciar o risco, incluindo políticas, procedimentos, diretrizes, práticas ou estruturas organizacionais, que podem ser de natureza administrativa, técnica, de gestão ou legal. 26 Segundo Campos (2007), um controle é todo e qualquer mecanismo utilizado para diminuir a fraqueza ou a vulnerabilidade de um ativo, seja esse ativo uma tecnologia, uma pessoa, em processo ou um ambiente. De acordo com a norma ISO/IEC 27002:20008, existem 11(onze) seções de controle de segurança da informação, os quais são dispostos abaixo com seus respectivos objetivos: Política de segurança da informação: Dispor uma orientação e apoio da direção para a segurança da informação. A política deve ter uma abrangência ampla, publicada e comunicada a todos os servidores e partes externas. A política deve ser analisada criticamente em intervalos planejados ou quando necessário. Organização da segurança da informação: Gerenciar a segurança da informação dentro da organização. Estabelecimento de uma estrutura de gestão para planejar e controlar a implementação da segurança da informação na organização. Gestão de ativos: Alcançar e manter a proteção adequada dos ativos da organização. Orientação sobre realização de inventário dos ativos informacionais, recomendações de classificação da informação considerada crítica rotulandoa. Segurança em recursos humanos: Garantir a segurança da informação em três momentos diferentes da “vida” profissional do servidor na organização, que é antes da contratação, durante a contratação e no encerramento ou mudança de contratação. Segurança física e do ambiente: Prevenir o acesso físico não autorizado, danos e interferência com as instalações e informações da organização. Gerenciamento das operações e comunicações: Garantir a operação segura e correta dos recursos de processamento da informação. Diretrizes para a proteção de dados a informações durante o processo de comunicação. Controle de acesso: Controlar o acesso à informação e assegurar acesso de usuário autorizado e prevenir acesso não autorizado a sistemas de informação. 27 Aquisição, desenvolvimento e manutenção de sistemas de informação: Garantir que segurança é parte integrante de sistemas de informação. Diretrizes para o uso de controles de segurança em todas as etapas do ciclo de vida dos sistemas. Gestão de incidentes de segurança da informação: Assegurar que fragilidades e eventos de segurança da informação associados com sistemas de informação sejam comunicados, permitindo a tomada de ação corretiva em tempo hábil. Abrange controles que cuidam da organização caso ela sofra um incidente de segurança que está previsto ou não. Gestão de continuidade de negocio: Recomendação para que a organização se prepare para neutralizar as interrupções às atividades organizacionais e proteja os processos críticos na ocorrência de uma falha ou desastre significativo. Conformidade: Evitar violação de qualquer lei criminal ou civil, estatutos, regulamentações ou obrigações contratuais e de quaisquer requisitos de segurança da informação. Busca verificar a conformidade legal e técnica da organização e de evidencias das auditorias feitas para garantia destas conformidades. Embora o conteúdo da política de segurança possa variar de acordo com o tipo da instituição, o seu tamanho, área de atuação, cultura organizacional, missão, estágio de maturidade, grau de informatização, ativos informacionais críticos, entre outros aspectos, ela deverá abranger, sempre que cabível, os controles relacionados acima. A relação entre os controles de segurança da informação e o guia proposto é o estabelecimento de mecanismos que possam garantir a diminuição das vulnerabilidades dos ativos informacionais da organização. 2.7 Definição de Politicas Conforme Ferreira (2003) política é o texto de alto nível de documentação, que dá di- recionamento geral e significado aos objetivos da administração. 28 2.7.1 Definição de Política de Segurança da Informação e Comunicações O DSIC/GSIPR adota o termo Política de Segurança da Informação e Comunicações (PCSIC), ele inclui as comunicações para defender que a PSI é mais do que somente tecnologia, ou seja, abrange pessoas, o meio no qual trafegam as informações, os recursos tecnológicos, a infra-estrutura da segurança da informação, dentre outros. Sua definição é a de que é o documento aprovado pela autoridade responsável pelo órgão ou entidade da Administração Pública Federal, direta e indireta, com o objetivo de fornecer diretrizes, critérios e suporte administrativo suficientes à implementação da segurança da informação e comunicações. 2.8 Tipos de Politicas A definição de tipos de políticas de segurança está de acordo com Ferreira (2003). O que é relatado é uma definição concisa para ressaltar os tipos de políticas que poderão ser adotadas na APF, ou mesmo mesclá-los. 2.8.1 Política do Tipo Regulatória O formato e o conteúdo de uma política regulatória são definidos como se fosse uma série de especificações legais. Ela descreve com riquezas detalhes do que deve ser feito quem deve fazer e fornecer algum tipo de parecer, relatando porque tal ação é importante. Portanto, políticas regulatória são implementadas devido às necessidades legais que são impostas à organização. 2.8.2 Política do Tipo Consultiva Uma política consultiva sugere quais ações ou métodos devem ser utilizados para a realização de uma determinada tarefa ou atividade. A característica desta política é prover aos usuários conhecimentos básicos das atividades cotidiana da organização. 29 2.8.3 Política do Tipo Informativa Uma política informativa possui caráter apenas informativo. Nenhuma ação é desejada e não existem riscos, caso não seja cumprida. Este tipo de política não é tão rigorosa quanto à regulatória ou consultiva. 2.9 Aspectos que Contemplam uma Política de Segurança da In- formação De acordo com Ferreira (2003), em seu livro Segurança da Informação, os aspectos que contemplam uma Política de Segurança são: - Especificação da política A política deve ser breve, utilizar palavras simples e formalizar o que é esperado dos servidores da organização. Deve fornecer informações suficientes para saber se os procedimentos descritos na política são aplicáveis para eles ou não. Deve descrever sua finalidade específica, ou seja, se é orientada a pessoa, departamentos e/ou equipamentos. - Declaração da Alta administração Uma declaração do comprometimento da direção, apoiando as metas e princípios da segurança da informação. Esta formalização demonstra aos servidores que a alta autoridade mostra seu comprometimento para que a política de segurança da informação seja adequadamente cumprida. - Autores/patrocinadores da política Os nomes dos profissionais ou equipes, que desenvolveram a política devem estar especificados no documento. - Fazer referência a outras políticas, regulamentos ou regimentos. Em organizações é comum que as políticas de segurança em vigor façam referência a outros regulamentos internos já existentes. - Procedimentos para requisição de exceção à política 30 É importante preparar e divulgar a política, mas também é essencial ter um processo para requisição de exceção a ela. - Procedimentos para mudanças da política Algumas organizações não atualizam suas políticas, sendo assim, é necessário ter um procedimento para atualização dela. Há situações que podem requerer somente revisões técnicas, mas outras necessitarão de justificativas detalhadas para solicitar mudanças nas políticas. - Punições para àqueles que violarem a política A alta administração deve demonstrar que poderão ocorrer punições rígidas aos servidores da organização caso haja um desrespeito ou violarem as políticas internas. - Data de publicação, validade e revisão da política. A política e seus documentos complementares devem possuir assinatura do principal executivo, data da última atualização e do início de sua vigência. 2.10 Pontos Críticos para o Sucesso de uma PSI De acordo com Emílio Nakamura (2007), quatro fatores críticos são considerados importantes para um bom resultado da Política de Segurança: a) Vigilância: significa que todos os membros da organização devem entender a importância da segurança para a mesma, fazendo com que atuem como guardiões para monitorarem os sistemas e a rede; b) Atitude: significa a postura e a conduta quanto à segurança. Sem atitude necessária, a segurança proposta não terá nenhum valor, para isso, é essencial que os funcionários da organização tenham compreensão e cumplicidade quando à Política definida; c) Estratégia: diz respeito a ser criativo quanto às definições da política e do plano de defesa contra intrusões; 31 d) Tecnologia: a solução tecnológica deve ser adaptativa e flexível, a fim de suprir as necessidades estratégicas da organização. Atitude Vigilância Política de Segurança de Sucesso Estratégia Figura 2 - Fatores de sucesso da política de segurança Fonte: Nakamura, 2007, p.193. Tecnologia 32 3 PROCESSOS E ROTEIROS PARA ELABORAÇÃO DE UMA PSI 3.1 Processos para Elaboração de uma PSI A política, preferencialmente, deve ser criada antes da ocorrência de problemas com a se- gurança, ou depois, para evitar que problemas ocorram novamente. O processo de elaboração de uma política de segurança deve ter a definição do seu escopo, ou seja, a amplitude que terá em relação a ambientes, indivíduos, áreas e departamentos da organização. É importante ter uma comissão composta por servidores de outros setores da organização. Estas pessoas trazem consigo os requisitos de segurança dos locais em que elas trabalham. Fazer o levantamento de informações, tais como organograma completo da organização, cultura organizacional, missão ou negócio da organização, ativos que devem ser cobertos pela política, vulnerabilidades e ameaças que devem ser prevenidas e avaliação das medidas e controles a serem implantados. Isto será o planejamento estratégico. É necessário definir uma cadeia de responsabilidades e papéis dentre os funcionários e diretores da organização, para, em seguida, apresentar proposta de confecção da política ressaltando os resultados da análise de ameaças e vulnerabilidades feitas, de modo que os responsáveis possam avaliar a viabilidade da implementação dentro da empresa, além de averiguar a conformidade da política com as lei e regulamentações estabelecidas na organização. Segundo André Campos (2007), o objetivo da política é estabelecer um padrão de comportamento que seja conhecido por todos na organização. 33 É possível ter uma política de segurança da informação como um documento único com todas as diretrizes, normas e procedimentos ou como um documento com as diretrizes e diversos outros com as normas e os procedimentos individuais. O fato é que diretrizes têm papel estratégico, precisam expressar a importância que a organização dá para a informação, além de comunicar aos servidores seus valores e seu comprometimento em incrementar a segurança à sua cultura organizacional. As normas têm caráter tático, detalham situações, ambientes, processos específicos e fornecem orientação para o uso adequado das informações. Critérios como criação e manutenção de senhas, descartes de informação em mídia magnética, desenvolvimento e manutenção de sistemas, uso da internet, acesso remoto, uso de notebook, e classificação da informação são exemplos de normas de uma política de segurança da informação. Os procedimentos deverão estar presentes na política de segurança da informação em maior quantidade por seu perfil operacional, onde é necessário descrever cada ação e atividade associada a cada situação distinta de uso das informações. Uma visão conceitual da política de segurança da informação está demonstrada na ilustração 3: 34 Estratégicos Diretrizes Normas Tático Humanos Ativos Tecnológicos Ativos Físicos Ativos Organização Cultura da Operacional Negócio/Missão Natureza do Procedimentos Figura 3 - Pirâmide da política de segurança da informação Fonte: Ferreira, Araújo, 2006, p.60. 3.1.1 Análise e Avaliação de Risco Risco é tudo que pode afetar os negócios da organização e impedir o alcance de seus objetivos. A análise de risco possibilita identificar o grau de proteção que os ativos de informação de cada processo da organização precisam, para assim, pode proporcionar a proteção adequada. As organizações utilizam a análise risco para determinar o nível de risco e ameaças associadas com seus sistemas informatizados. Uma vez compreendidos os riscos que envolvem os ativos informacionais, é possível decidir o que fazer em relação a esses riscos identificados: Eliminá-los, Minimizá-los, Compartilhá-los ou Assumi-los. 35 3.2 Roteiros para Elaboração de uma PSI Neste item, são relacionados roteiros de três autores para a elaboração de Política de Se- gurança da Informação. Esses roteiros são evidenciados por apresentarem informações em um formato prático, estruturado e de fácil entendimento. 3.2.1 Política de Segurança da Informação segundo Ferreira Araújo - Primei- ro Roteiro Segundo Ferreira e Araújo (2006), o desenvolvimento das políticas, normas e procedimentos de segurança da informação é dividido em quatro fases. Na primeira fase faz-se o levantamento de informações tais como: Obtenção dos padrões, normas e procedimentos de segurança, entendimento das necessidades e uso dos recursos da tecnologia da informação e obter informações sobre os ambientes de negócio. Nesses ambientes são processados os negócios, as tendências de mercado e o reconhecimento das áreas de risco. É necessário que obtenha informações sobre o ambiente tecnológico que são os Workflow entre ambientes, redes de aplicações e Plataformas computacionais. Na segunda fase há o desenvolvimento do Conteúdo das Políticas e Normas de Segurança. Neste é realizado o gerenciamento e definição da Política de Segurança Informação, seu objetivo, os fatores críticos de sucesso, o gerenciamento da versão e manutenção da política e a referência para outras políticas, padrões e procedimentos. Nesta fase há também o levantamento das atribuições e responsabilidades com a criação de um comitê de segurança da informação, definição de regras e responsabilidades, quem é o proprietário das informações, qual será a área de Segurança da Informação, quem são os usuários das informações, os recursos humanos utilizados e será realizado um processo de auditoria interna. È realizado nesta fase critérios para classificação das informações, onde se verifica os níveis de classificação, de reclassificação de armazenamento e descartes das informações. Por último, são feitos os procedimentos de segurança de informações, tais como: notificação e gerenciamento de incidentes de segurança da informação, processo disciplinar, aquisição e uso de hardware e software, proteção contra software malicioso, segurança e tratamento de mídias, uso de Internet, uso de correio eletrônico, utilização dos recursos de TI, gerenciamento e controle da rede, uso de controles de criptografia e gerenciamento de chaves, inven- 36 tário dos ativos de informação, controle de acesso físico às áreas sensíveis, segurança física e a supervisão de visitantes e prestadores de serviços. Na terceira fase há a elaboração dos procedimentos de segurança da informação através de pesquisa sobre as melhores práticas em segurança da informação utilizadas no mercado, desenvolvimento de procedimentos e padrões para discussão com Alta Administração, de acordo com as melhores práticas de mercado e com as necessidades e metas da organização e formalização dos procedimentos para integrá-los às políticas corporativas. Finalmente, na quarta fase há a revisão, aprovação e implantação das políticas, normas e procedimentos de segurança da informação. Há a efetiva implantação das políticas, normas e procedimentos de segurança da informação por meio das seguintes iniciativas: Atuação junto à área responsável pela comunicação, divulgação das responsabilidades dos colaboradores, demonstrando a importância das políticas, normas e procedimentos de SI, realização de palestras referentes às políticas, normas e procedimentos de SI, tendo por público-alvo a Presidência, Diretorias e Gerências e a realização de palestras referentes às políticas, normas e procedimentos de SI, tendo por público-alvo outros colaboradores da organização. 3.2.2 Política de Segurança da Informação segundo Adriana Beal – Segundo Roteiro Para Adriana Beal (2003), o conteúdo de uma Política de Segurança da Informação deve abranger dez aspectos, sempre que cabível. Primeiramente há a definições sobre a estrutura da gestão adotada para administrar as questões de segurança da informação, indicação de quem é responsável e presta contas pela segurança em todos os níveis da organização e quais as linhas hierárquicas existentes entre as funções de segurança. No segundo aspecto há a classificação e controle dos ativos de informação com orientações sobre realização de inventários dos ativos informacionais, formas de classificação da informação considerada crítica e a verificação de responsabilidades pela manutenção dos controles para proteger as informações. 37 No terceiro aspecto, há o interesse nos aspectos humanos da segurança com a definição sobre a política de segurança de pessoal (processo de admissão e demissão, requisitos de segurança aplicáveis a funcionários e prestadores de serviço, treinamento em segurança) e diretrizes do comportamento esperado em relação ao uso dos diversos tipos de recursos computacionais (e-mail, Internet, Intranet, sistemas de informação etc.). A segurança do ambiente físico é o quarto aspecto a considerar. São definidas diretrizes para a proteção dos recursos e instalações de processamento de informações críticas ou sensíveis do negócio contra acesso não autorizado, dano ou interferência. A seguir vem a segurança do ambiente lógico, considerado quinto aspecto, com a definição de diretrizes para garantir a operação correta e segura dos recursos computacionais e proteger a integridade dos serviços. Na segurança da informação, sexto aspecto, são estabelecidas diretrizes para a proteção de dados e informações durante e processo de comunicação. No decorre da elaboração de uma PSI há a necessidade de fazer a prevenção e tratamento de incidentes com definição de diretrizes para a prevenção, detecção, notificação, investigação e tratamento de incidentes de segurança, bem como para a emissão de relatórios e eles relacionados este será o sétimo aspecto a considerar pelo autor. Chegando neste ponto de elaboração, o autor considera que é precípuo o desenvolvimento ou aquisição, implantação e manutenção de sistemas. Estabelecendo assim, diretrizes para o uso de controles de segurança e orientações a respeito do uso da avaliação de risco para a identificação dos sistemas que irão merecer medidas extras de proteção. No nono aspecto, é realizada a gestão da continuidade do negócio, com recomendações para que a organização se prepare para neutralizar as interrupções às atividades organizacionais e proteção dos processos críticos na ocorrência de uma falha ou desastre. E por fim, há a conformidade da política com desenvolvimento de diretrizes para a preservação da conformidade com requisitos legais (proteção dos direitos autorais e da privacidade), com as normas e diretrizes internas e com os requisitos técnicos de segurança, procedimentos a serem adotados em caso de violação da política de segurança e descrição das punições a que estão sujeitos os infratores. 38 3.2.3 Política de Segurança da Informação Baseado na Norma Técnica NBR ISO/IEC 27002:2005 – Terceiro Roteiro Baseado no Código de prática para a gestão da segurança da informação o documento da Política de Segurança da Informação deverá conter aspectos relevantes para que a sua elaboração seja alinhada com os objetivos e estratégia do negócio ou missão da organização. Inicialmente haver uma definição de segurança da informação, suas metas globais, escopo e importância da segurança da informação como um mecanismo que habilita o compartilhamento da informação. Convém que haja uma declaração do comprometimento da direção apoiando as metas e princípios da segurança da informação. Deverá conter uma estrutura para estabelecer os objetivos de controle e os controles, incluindo a estrutura de análise; avaliação e gerenciamento de risco. Seria conveniente ter uma explanação das políticas, princípios, normas e requisitos de conformidade de segurança da informação específicos para a organização. Nesta fase, terá de verificar e analisar a conformidade com a legislação e com requisitos regulamentares e contratuais, os requisitos de conscientização, treinamento e educação em segurança da informação, realizar o processo de gestão de continuidade do negócio e declarar as conseqüências caso haja violação na política de segurança da informação. Haverá uma fase de definição das responsabilidades gerais e específicas na gestão da segurança da informação, incluindo o registro dos incidentes de segurança da informação. Terá de ter uma fase de referências à documentação que possam apoiar a política, como por exemplo, políticas e procedimentos de segurança mais detalhados de sistemas de informação específicos ou regras de segurança que os usuários devem seguir. Por fim, a política de segurança da informação deverá ser comunicada para toda a organização de forma relevante, acessível e compreensível para todos os usuários. Portanto, as políticas bem-elaboradas, geralmente, possuem os mesmos conceitos. Algumas são mais severas e outras mais sutis. Com base nos roteiros expostos, a proposta do guia para elaboração de uma Política de Segurança da Informação e Comunicações (PCSIC) demonstrara o caminho a seguir para práticas em SI que poderá mudar de acordo com cada organização. 39 Estes exemplos de roteiros têm como objetivo facilitar a estruturação de uma política de segurança. Nesta pesquisa bibliográfica foram compiladas várias informações dedicadas à confecção de tópicos necessários para criar e publicar uma Política de Segurança da Informação e Comunicações e esta serviu como base de consulta. É recomendado que se realize a análise se riscos antes elaboração da PCSIC. Entende-se como análise de risco um conjunto de técnicas e ferramentas para identificar, estimar, monitorar e administrar os acontecimentos que possam colocar em risco as operações que uma organização executa, ou seja, a sua missão organizacional. Contudo comparando uma organização a organismos que precisam de “medicamentos” adequados para combater suas vulnerabilidades, há a possibilidade de que praticar a medicação antes mesmo de se fazer os exames completos. Então há a possibilidade de iniciar a processo de elaborar a PSI antes de realizar a análise de risco ou depois da PSI já está implementada na organização. Entretanto a análise de risco gera recomendações para a política, ou seja, se ela já estiver implementada, melhorias serão feitas após a realização da análise de risco. Portanto analisando os roteiros acima detalhados e tomando como base para conclusão deste trabalho, será proposto um método, uma forma de proceder ao documento de políticas de segurança da informação e comunicações. 40 4 GUIA PARA ELABORAÇÃO PCSIC Foi declarada anteriormente a intenção de propor um guia para elaboração de uma PCSIC, que fosse estruturada, voltado para refletir a cultura da organização, abrangente de forma clara, simples, e flexível o suficiente para que não sofra alterações freqüentes. Analisando os roteiros propostos no capítulo anterior e tendo um desafio a ser enfrentado, este capítulo apresenta a proposta deste guia básico. Como já foi mencionado, o conteúdo de uma PCSIC varia de acordo com o tipo de instituição, área de atuação, cultura organizacional, grau de informatização, requisitos de segurança, estágio de maturidade da segurança da informação, entre outros aspectos. Portanto, a proposta do guia foi baseada nos autores mencionados, nos seus roteiros e levando em conta a proposta sugerida de preparar um guia claro, com concisão, de fácil entendimento e acessível. Para isso, são apresentadas algumas alternativas e sugestões para cada tópico sugerido no guia. O guia é composto por dez etapas e em cada etapa serão apresentadas sugestões de exemplos pertinentes aos itens. A proposta é de que o documento deverá ser estruturado incluindo os seguintes itens: Finalidade ou Objetivo da Política de Segurança da Informação e Comunicações; Âmbito da Política de Segurança da Informação e Comunicações; Atribuições ou responsabilidades; Referências; 41 Conceitos e Terminologias; Processo Disciplinar da PCSIC; Processo de Atualização da PCSIC; Processo de aprovação da PCSIC; Processo de divulgação da PCSIC; A vigência da PCSIC; Os itens são detalhados a seguir: 4.1 Finalidade ou Objetivo da PCSIC Neste item deve-se dizer o que se pretende alcançar com a implantação de uma política de segurança da informação e comunicações. A que fim a PCSIC se destina, seu propósito. Abaixo são apresentados quatro exemplos de finalidades. Ex.1: Prover a organização de ações para garantir a disponibilidade, integridade, confidencialidade e autenticidade (DICA) das informações. Ex.2: Estabelecer um padrão de comportamento que seja conhecido por todos na organização e que sirva de base para decisões da alta direção em assuntos relacionados com segurança da informação. Ex.3: Objetivo de viabilizar, de forma segura e confiável, a operacionalização de sistemas, de processos, de procedimentos e de dados institucionais estabelecendo critérios e procedimentos para elaboração, institucionalização, divulgação e atualização da Política de Segurança da Informação e Comunicações. Ex.4: Prover a organização de normas para segurança da informação e comunicações, estabelecendo responsabilidades e diretrizes, como também, atitudes adequadas para o uso dos recursos tecnológicos, acesso e modificações não autorizados de informações e dados nos termos dos Decretos 3505, 4553, observando a norma NBR ISO/IEC 27002:2007 e a Instrução Normativa nº. 01 do GSIPR. 42 4.2 Âmbito da Politica Neste item deve-se dizer a Delimitação das ações da PCSIC, sua abrangência. Na sua a- plicabilidade deve haver a definição do limites de atuação do que precisa ser protegido, abrangendo pessoas, processos, sistemas e equipamentos. Portanto, o escopo da política de segurança da informação e comunicações deve abranger alguns serviços e áreas da organização. Ex.1: Esta política se aplica às atividades de todos os servidores, colaboradores, estagiários e prestadores de serviços que exercem atividades no âmbito da “organização” ou quem quer que venha a ter acesso a dados ou informações sobre a mesma. Ex.2: O âmbito da política inclui todas as unidades, áreas, departamentos, empregados e pessoal subcontratado que acessem aos sistemas de informação organizacional, bem como, os colaboradores externos. Ex.3: A Política de Segurança da Informação e Comunicações da organização se aplica aos servidores, estagiários e prestadores de serviço, que fazem uso dos recursos matérias e tecnológicos. Ex.4: Esta política deve ser de conhecimento de todos os usuários que utilizam os recursos de processamento da informação, sendo de responsabilidade de cada um o seu cumprimento. Assim sendo, no âmbito de uma Política de Segurança da Informação e Comunicações é evidenciada a estrutura organizacional que se utiliza dos recursos de informações e que devem seguir as diretrizes desta política, como forma de gerenciar suas atividades. 4.3 Atribuições ou Responsabilidades Neste item são definidas as atribuições e responsabilidades esperadas dos servidores, es- tagiários e colaboradores da organização. Descrever a estrutura de responsabilidade no atendimento a política, regras de trabalho e hierarquia de responsabilidade. 43 A definição de responsabilidades individuais deve ser clara, de modo a facilitar o gerenciamento da segurança da informação em toda a organização. Sendo assim, os servidores da organização são responsáveis pelas informações de que fazem uso. As responsabilidades podem ser classificadas em função da posição hierárquica do servidor, do perfil de cada um dentro da organização ou dentro do comportamento individual esperado de cada servido dentro da organização. É recomendada a elaboração de um “Termo de Responsabilidade do Usuário” e um “Termo de Recebimento de Estação de Trabalho” para servidores, onde eles declaram ter pleno conhecimento das normas vigentes e do uso de recursos computacionais da organização. Esta e uma forma de garantir validade jurídica ao documento elaborado, pois há a assinatura dos termos. A seguir são relacionadas às propostas de atribuições e responsabilidades dos servidores existentes em uma organização: 4.3.1 Alta Administração/Coordenação em Geral Ex.1: A alta direção é responsável por executar e fazer executar a Política de Segurança da Informação e Comunicações organizacional. Ex.2: A alta direção é responsável por aprovar a aprovar Política de Segurança da Informação e Comunicações. Ex.3: A alta direção é responsável por prover recursos necessários para a aplicabilidade da Política de Segurança a Informação e Comunicações. Ex.4: A alta direção é responsável por coordenar as ações e metodologias de análise de risco e plano de continuidade de negócios. Logo, a Alta administração tem responsabilidade de apoiar a política e manter compromisso com a sua continuidade e resultados, devem solicitar que todos pratiquem os procedimentos constados na PCSIC. 44 4.3.2 Profissionais em Tecnologia da Informação são Responsáveis: Ex.1: Apóiam na implementação, implantação e compreensão da política de segurança da informação e comunicações. Ex.2: Executam as orientações técnicas e procedimentos estabelecidos na política. Ex.3: São responsáveis pela criação de um treinamento que aborde os temas de segurança da informação, como utilizar os sistemas computadorizados de forma segura e quais as responsabilidades dos usuários. Portanto, esses profissionais tem a responsabilidade proteger o ativo informacional, orientado, treinando e conscientizado os usuários da informação. 4.3.3 Profissionais da Área Jurídica Ex.1: São responsáveis por auxiliar a alta direção quanto aos aspectos legais referentes à segurança da informação definidos na PCSIC. Ex.2: São responsáveis por estabelecer que punições sejam aplicadas aos servidores, estagiários, prestadores de serviço da organização que desrespeitarem ou violarem da política definida. Ex.3: São responsáveis por analisar a conformidade da PCSIC com a legislação vigente. Ex.4: São responsáveis por auxiliar na revisão periódica da PCSIC. Sendo assim, o papel desses profissionais é de relevância na elaboração de uma PCSIC, pois estabelecem punições pelo não-cumprimento da política. 4.3.4 Os Detentores de Informação/Custodiante Ex.1: São responsáveis pela classificação, reclassificação e guarda das informações que lhes pertence. Ex. 2: São responsáveis pela autenticidade e integridade das informações que lhes pertence. 45 Ex.3: Preservar a integridade e guardar sigilo das informações de que fazem uso, bem como zelar e proteger os respectivos recursos computacionais de informações. Portanto suas responsabilidades são de garantir que as informaçõese os ativos estejam classificados de forma conviniente. 4.3.5 Os Usuários Ex.1: São responsáveis em cumprir as determinações contidas na PCSIC. Ex.2: São responsáveis pelo recurso computacional que lhe foi designado. Ex.3: São responsáveis por observar e acatar as recomendações da Política de Segurança da Informação e Comunicações organizacional. Ex. 4: São responsáveis por utilizar os Sistemas de Informações e os recursos computacionais somente para os fins previstos pelos na PCSIC. Os usuários que fazem uso dos ativos informacionais são responsáveis pela disponibilidade integridade, confidencialidade e autenticidade dos mesmos. 4.4 Referências Relacionar as referências legais e normativas utilizadas para a elaboração da PCSIC. Nes- ta fase, declaram-se os decretos, as normas e outras legislações que preconizam a política. Algumas normas existentes sobre Política de Segurança da Informação e Comunicações são propostas abaixo: O Decreto nº. 3505, de 13 de junho de 2000 institui a Política de Segurança da Informação nos Órgãos e Entidades da Administração Pública Federal. Norma Brasileira ABNT NBR ISO/IEC 27002:2007 – Esta norma estabelece diretrizes e princípios gerais para iniciar, implementar, manter e melhorar a Gestão de Segurança da Informação em uma Organização. Instrução Normativa do Gabinete de Segurança Institucional da Presidência da República nº. 01, de 13 de Junho DE 2008, disciplina a Gestão de Segurança 46 da Informação e Comunicações na Administração Pública Federal, direta e indireta. 4.5 Conceitos e Terminologia É importante esclarecer qualquer dúvida conceitual que possa surgir no momento da lei- tura da política. Portanto, recomenda-se que a política tenha um glossário específico no qual sejam especificados os termos e conceitos utilizados, tais como: Ativo: Qualquer coisa que tenha valor para a organização [ISO/IEC 133351:2004]. Ativo Informacional: Dado, informação (patrimônio composto por todos os dados e informações), ou recurso aplicado ao tratamento da informação. Antivírus: Programa especificamente desenvolvido pata detectar, anular e eliminar vírus de computador. Disponibilidade: Propriedade de que a informação esteja acessível e utilizável quando requerida por uma pessoa física ou sistema, órgão ou entidade. Integridade: Propriedade de que a informação não foi modificada ou destruída de maneira não autorizada ou acidental. Confidencialidade: Propriedade de certas informações que não podem ser disponibilizadas ou divulgadas sem autorização para pessoas, entidades ou processos. Autenticidade: Propriedade de que a informação foi produzida, expedida, modificada ou destruída por uma determinada pessoa física, ou por um determinado sistema, órgão ou entidade. Controle de acesso: São restrições de acesso a um ativo da organização. Direito de acesso: Privilégios associado a uma pessoa, cargo, ou processo para ter acesso a um ativo. 47 Internet: Associação mundial de redes de computadores interligadas, que utilizam protocolos de comunicação de dados. A Internet provê um meio abrangente de comunicações através de transferência de arquivos, conexão à distância, serviços de correio eletrônico, etc. Intrusão: Invasão ou tentativa de invasão á um sistema protegido. Hardware: É a parte física do computador, ou seja, é o conjunto de componentes eletrônicos, circuitos integrados e placas. Engenharia Social: Método de abordagem que usa persuasão abusa da ingenuidade ou confiança de uma pessoa para obter informações ou acesso não autorizado. Chave Pública: É um conjunto de princípios, processos, tecnologias e agentes, implementados por organizações públicas e privadas, com o objetivo de estabelecer os fundamentos técnicos e metodológicos de um sistema de certificação digital. Certificação Digital: É um documento eletrônico assinado digitalmente por uma autoridade certificadora, e que contém diversos dados sobre o emissor e o seu titular. A função principal do certificado digital é a de vincular uma pessoa ou uma entidade a uma chave pública. Assinatura Digital: Código utilizado para verificar a integridade de um texto ou mensagem. Também pode ser utilizado para verificar se o remetente de uma mensagem é mesmo quem diz ser. Órgão Público: Qualquer ente da Administração Publica Direta ou Indireta, Fundações, Autarquias e Empresas Públicas. Organização: Termo genérico que designa qualquer instituição, entidade etc. Provedores de Acesso: São computadores denominados servidores que oferece acesso a uma rede de computadores. Sigilo: Classificação dada a informação cujo conhecimento é restrito a pessoas físicas, órgãos ou entidades credenciadas ao seu tratamento. 48 Site: Páginas contendo informações, imagens, fotos, vídeos, sons, que ficam armazenadas em provedores de acesso à internet, para serem acessadas por qualquer pessoa que se conecte à rede. Software: Programa de computadores. Usuários: Funcionários, servidores, prestadores de serviço, clientes, fornecedores e estagiários. Vulnerabilidade: São fragilidades associada aos ativos que os tornam suscetíveis as ameaças. Ameaça: São agentes ou condições causadoras de incidentes contra ativos. Exploram as vulnerabilidades, ocasionando perda da DICA. Download: Baixar um arquivo ou documento de outro computador, através da Internet. Upload: Envio de um arquivo de seu computador para outro, através da Internet 4.6 Processo Disciplinar de PCSIC Neste tópico a administração deve demonstrar que punições serão aplicadas aos servido- res, estagiários, prestadores de serviço da organização que desrespeitarem ou violarem a política. Caso haja um rompimento ou um desrespeito à PCSIC, haverá um estabelecimento de sanções e penalidades. A punição pode ser desde uma simples advertência verbal ou escrita até uma ação judicial. A expectativa de punição é essencial para ajudar a inibir comportamentos que podem acarretar desrespeito à PCSIC. Como exemplo de violação de uma Política de Segurança da Informação e Comunicações tem o fornecimento ou empréstimo de senha que possibilite o acesso de pessoas não autorizadas a sistemas de informações, divulgação de informações sigilosas ou reservadas, inserção de dados falsos em sistemas de informação, modificação ou alteração não autorizada de sistemas. Quando detectada uma violação, é necessário averiguar suas causas, conseqüências e circunstâncias nas quais ocorreu. 49 4.7 Processo de Atualização de PCSIC A política de segurança deve ser revisada periodicamente, para mantê-la atualizada com as novas tendências e acontecimentos em segurança da informação. O intervalo para a atualização poderá ser realizado quando forem identificados fatos novos. Nesta fase do guia de elaboração da PCSIC é realizada uma auditoria interna com a finalidade de se fazer uma revisão dos processos da política levando em conta as atividades da organização que será abrangida pela política. O objetivo desta auditoria é avaliar se a organização está operando dentro dos padrões desejados pela Política de Segurança da Informação e Comunicações. Como proposta de atualização, convém não exceder um período de no máximo 02(dois) anos. 4.8 Processo de Aprovação da PCSIC Neste tópico é recomendado que a PCSIC seja aprovada pelo mais alto dirigente da orga- nização. Deve-se homologar a implementação de ações relativas à segurança da informação, normas complementares e procedimentos de segurança da informação. 4.9 Processo de Divulgação da PCSIC A Política de Segurança da Informação e Comunicações deve ser de conhecimento de to- dos os funcionários, estagiários e colaboradores da organização, portanto deve ser amplamente divulgada, inclusive e principalmente para novos servidores e novos colaboradores. Os métodos de divulgação podem variar de organização para organização. São detalhados métodos a seguir. Campanhas internas de conscientização; Palestras de conscientização; Campanhas para aderir mais colaboradores em SIC; Destaque em jornal e folhetos internos; Uso da Intranet da organização; e 50 Criação de uma cartilha em formato compacto. Uma vez que a PCSIC seja de conhecimento de todos, não poderá ser admissível que as pessoas aleguem o desconhecimento das regras nelas estabelecidas. 4.10 A Vigência da PCSIC Na vigência irá ser declarado o tempo de que a uma PCSIC irá vigorar, ou seja, estar em vigor ou em execução. O aval e a assinatura na PCSIC da alta administração da organização, são para reafirmar a importância da segurança, é importante que antes da implantação da PCSIC, seja feito um comunicado da diretoria ou presidência, aos servidores, colaboradores dentre outros, sobre a implantação da Política de Segurança da Informação e Comunicações na organização. 51 5 PROPOSTA DE DIRETRIZES GERAIS DE SI A PCSIC deve ser clara e objetiva. Neste documento deve concentrar os princípios de uma política de segurança da informação e comunicações, ou seja, nas noções básicas e elementares para elaboração deste documento. Recomenda-se que os detalhes sejam deixados para outros documentos mais específicos, os quais também deverão ser formalizados. Para que o documento da política de segurança da informação e comunicações não seja extenso, é comum citar, na política, a existência de outras normas inter-relacionadas, procedimentos, práticas e padrões, em que são descritas as regras de forma mais detalhadas. Com base nas bibliografias mencionadas, este trabalho propõe-se definir regras gerais de segurança, ou seja, instruções, procedimentos ou normas que podem ser criados como documentos individuais de acordo com a necessidade de cada organização. Recomenda-se estabelecer métodos ou procedimentos sobre, no mínimo, para os seguintes temas: 5.1 Classificação das Informações Segundo Ferreira (2006) a classificação da informação é o processo de estabelecer o grau de importância das informações mediante seu impacto n missão da organização. Portanto, quanto mais importante, estratégica e decisiva para a manutenção ou sucesso da organização, forem as informações, maior será sua importância. Toda informação classificada, quando passar por alteração de conteúdo , deve ser submetida a novo processo de classificação, com o objetivo de rever o nível mais adequando. 52 Para Ferreira (2006) há três (03) níveis de classificação para as informações, porém, são propostos mais dois (02) níveis de classificação utilizados nas Forças Armadas. 5.1.1 Informação Não Classificada ou Pública Informação não classificada ou pública é aquelas que não necessitam de sigilo algum, podendo ter livre acesso para os usuários. Caso esta informação seja divulgada fora da organização, não trará impactos à missão organizacional. 5.1.2 Informação Interna ou Ostensiva Para informação interna ou ostensiva o acesso externo às informações deve ser evitado. Contudo, se estes dados tornaram-se públicos, as conseqüências não serão críticas. 5.1.3 Informação Confidencial As informações dessa classe devem ser confidenciais dentro da organização e protegidas do acesso externo. Se os dados forem acessados por pessoas não autorizadas, poderá ocorrer comprometimento da operação da organização. 5.1.4 Informação Secreta Este tipo de informação requer rigorosas medidas de segurança e seu teor pode ser do conhecimento de agentes públicos que, embora sem ligação íntima com seu estudo ou manuseio, sejam autorizados a deles tomarem conhecimento em razão de sua responsabilidade funcional. 5.1.5 Informação Ultra-Secreta Este tipo de informação requer excepcionais medidas de segurança e seu teor só deve ser do conhecimento de agentes públicos ligados ao seu estudo e manuseio. Este tipo de classificação é usado no âmbito de Poder Executivo, pelo Presidente da República, Vice-Presidente da República, Ministros de Estado e autoridade com as mesmas prerrogativas, Comandante da 53 Marinha, do Exército e da Aeronáutica, e chefes de Missões Diplomáticas e Consulares permanentes no exterior. 5.2 Política de Controles de Acesso A política de controle de acesso deve atentar os controles de acesso lógico e físico Deve abranger o recurso informatizado que se pretende proteger, o usuário a quem se pretende dar certos privilégios e acesso e as áreas físicas consideradas seguras sejam protegidas contra acesso de pessoa não autorizada. 5.2.1 Controle de Acesso Lógico Controle de acesso lógico são medidas e procedimentos com o objetivo de proteger as informações contra acesso não autorizado de pessoas ou programas. Deve abranger o recurso informatizado que se pretende proteger e o usuário a quem se pretende dar certos privilégios e acesso. A proteção dos recursos está baseada na necessidade de acesso de cada usuário, a sua identificação e autenticação são feitas por uma Identificação do Usuário (User ID) e uma senha durante o processo de logon. 5.2.2 Controle de Acesso Físico Para obtenção de acesso a qualquer ambiente, os indivíduos devem ser autenticados e autorizados por algum tipo de sistema, para isso, é necessário que haja uma identificação das áreas. Para Ferreira (2006) a segurança física é a base para a proteção de qualquer investimento feito por uma organização. Há organizações onde o perímetro deve ser definido como uma área física isolada e haverá pessoas ou grupo de pessoas com direito de acesso. As áreas de segurança consideradas críticas, deverão ter controles mais rígidos de acesso. Qualquer acesso á dependências da organização, desde as áreas de trabalho até àquelas consideradas críticas deve ser controlada sempre fazendo necessária sua formalização. È fundamental que os sistemas de segurança sejam implementados para garantir que em todos os locais da organização o acesso seja realizado apenas por servidores autorizados. As áreas também devem ser protegidas contra incêndio e desastres naturais. 54 5.3 Procedimentos para as Estações de Trabalho Convém que as estações de trabalho sejam disponibilizadas aos usuários como uma fer- ramenta de apoio às atividades profissionais e seu uso deve ser restrito às ações relacionadas com a missão organizacional. Seria ideal que para que sejam disponibilizadas as estações de trabalho, cada usuário assinasse um o “Termo de Recebimento da Estação de Trabalho” onde deverá ter rotinas padronizadas para todas as estações, como por exemplo, softwares instalados. Também poderá haver procedimentos específicos quanto ao uso de estações de trabalho móveis como os Notebooks ou outros que surgirem a cada dia. Não deverão ter informações organizacionais armazenadas neles, pois estes poderão ser perdidos ou roubados quando usados fora dos limites da organização. 5.4 Procedimentos para Desenvolvimento e Manutenção dos Sis- temas Convém que na política tenha procedimentos quanto ao desenvolvimento de sistemas. Deve haver orientações relatando que os sistemas serão de uso da organização juntamente com e seu código fonte. Para manter as informações disponíveis é essencial possuir procedimento de backup e restauração das informações. É importante que os sistemas sejam documentados e ter rotinas de manutenção tanto corretivas quanto preventivas. 5.5 Procedimentos sobre Tratamento de Incidentes de Segurança Um incidente de segurança pode ser definido como uma ação ou omissão, intencional ou acidental, que resulta no comprometimento ou no risco de comprometimento da informação e das comunicações. (definição do DSIC na Resolução sobre Gestão de Segurança da informação e Comunicações na APF). Alguns exemplos de incidentes de segurança: Tentativas de ganhar acesso não autorizado a sistemas ou dado; Ataques de negação de serviço; 55 Uso ou acesso não autorizado a um sistema; Modificações em um sistema, sem o conhecimento, instruções ou consentimento prévio do dono do sistema; Roubo ou extravio de informações; Perda de informações ou equipamentos que armazenam dados críticos; Engenharia social; Desrespeito à política de segurança. Convém aos servidores observar e relatar suspeitas de incidentes na organização. Deve existir um procedimento de notificação desta observação ou suspeita que deverá ser realizado de modo que seja formal, como por exemplo, enviando um e-mail ou por um sistema de informação na intranet da organização, pois assim, haverá um relato formalmente arquivado. 5.6 Procedimento sobre Continuidade do Negócio Deverá ser elaborado plano de continuidade, ou seja, conjunto de procedimentos emer- genciais a serem adotados na eventualidade da ocorrência de um determinado incidente de segurança da informação. Um Plano de Continuidade de Negócios (PCN) deverá ser acionado sempre que houver um evento específico que possa causar interrupção da continuidade do negócio da organização. Premissas deverão ser adotadas na elaboração do PCN: - Os procedimentos de emergência devem ser feitos de modo a recuperar as condições de trabalho dentro de prazos que garantem o menor impacto ao negócio; - Todos os procedimentos deverão ser documentados; - Deverá ter treinamento constante para os responsáveis (operadores/ executores) dos procedimentos, afim de atualização dos mesmos; - Os procedimentos deverão ser testados e melhorados. 56 5.7 Procedimentos sobre gerenciamento dos Riscos Tudo que pode afetar os negócios da organização e impedir o alcance dos objetivos é considerado como risco, ou seja, tudo que possa causar a interrupção ou prejuízos aos processos da organização. Esta fase poderá começar com a identificação das ameaças mais prováveis e suas ocorrências, acham-se as vulnerabilidades descobertas na organização que possibilitará a tomada de decisão em relação aos riscos principais. Conhecendo os riscos principais pode-se tomar uma das seguintes medidas: eliminá-los, minimizá-los, compartilhá-los ou assumí-los. Portanto, a norma indica diretrizes para determinar o nível a avaliar riscos e trata-los. Para a Norma ABNT NBR ISO/IEC 27002:2005 a organização deve definir os critérios para determinar se os riscos podem ser ou não aceitos. Riscos podem ser aceitos se for avaliado que o risco é baixo, ou que o custo do tratamento não é economicamente viável para a organização. 5.8 Procedimentos para Acesso a Internet O propósito desses procedimentos é assegurar o uso adequado da internet na organização. São definidas regras para proteger o negócio/missão da organização. Embora o acesso á internet seja indispensável no local de trabalho, o seu uso pelos servidores tem de ser aderente às atividades fins da organização. Para isso, procedimentos que regulem o serviço de acesso à internet, precisam ser elaborados com o intuito de coibir o seu uso indevido. As seguintes ações constituem uso indevido: Acessar páginas de conteúdo considerado ofensivo ou ilegal; Acessar sites que apresentem vulnerabilidades de segurança ou afetem a segurança e integridade da organização; Utilizar programas de troca de mensagens (bate-papo); Obter arquivos na internet (fazer download) que não estejam relacionados com as atividades funcionais; 57 Transmitir ou criar material difamatório; e; - Outros aspectos que a organização julgar necessários. 5.9 Procedimentos para o Uso do Correio Eletrônico Procedimentos para a utilização do correio eletrônico institucional pelos usuários devem considera que a sue uso é uma concessão do órgão ou entidade da Administração Pública Federal e não um direito do usuário e será cancelada nas hipóteses de vacância, remoção, redistribuição, licenças por um período longo, afastamento ou qualquer outra espécie de desligamento. O estabelecimento de diretrizes para o uso adequado do correio eletrônico tem como objetivo fornecer aos usuários orientações quanto as suas responsabilidades, as penalidades quanto ao uso não apropriado do correio, o espaço disponível par as caixas-postais, o tamanho máximo de mensagens enviadas e recebidas, o tamanho das pastas, os direitos de cada usuário, dentre outros aspectos. 5.10 Procedimentos no Acesso de Prestadores de Serviço Prestadores de serviço poderão acessar informações da organização de duas formas: fisicamente e logicamente. Os acessos físicos poderão acontecer na atividade de operação de suporte técnico ou atendimento técnico, ou seja, quanto terceirizado precisam acessar fisicamente salas, computadores, entre outros ativos informacionais. Os acessos lógicos podem se fazer preciso quando há uma interação de um sistema da organização com parceiros, fornecedores, quando há uma relação de envio e recebimento de informações organizacionais. É importante que a relação com a prestadora de serviço seja regulada, para que todos estejam cientes de sua responsabilidade com segurança da informação. Esse tipo de operação é feito com um contrato bem elaborado. ` É precípuo que procedimentos quanto ao acesso de terceiros aos sistemas e instalações da organização sejam elaborados e implementados, de forma que não ocorram riscos de incidentes de segurança da informação. Esses procedimentos são controles para diminuir as vulnerabilidades envolvidas nas operações com terceirizados, tais como o uso de identificação e controles de acesso físico ou conexões em canais criptográficos para os acessos lógicos. 58 6 PROPOSTA DE UM CICLO DE ATUALIZAÇÃO PARA A PCSIC Com base no “PDCA” (Plan-Do-Check-Act), referenciado pela norma ABNT NBR ISO/IEC 27001:2006, definido como um método gerencial para promover a melhoria contínua, são sugeridos procedimentos de atualização para a política de segurança da informação e comunicações através do ciclo de planejamento, implementação, verificação e aperfeiçoamento. Esses procedimentos serão detalhados como forma de propor uma metodologia para que a PCSIC seja um documento dinâmico, e ser revisado e reavaliado de tempo em tempo. Esta análise critica visa verificar o quanto a política ainda precisa ser melhorada, ou seja, reavaliar o seu planejamento, reavaliar os controles, considerar a evolução tecnológica, analisar os incidentes de segurança da informação que ocorreram no período, verificar se o seu conteúdo está adequado com os objetivos da organização e pesquisar se há novas ameaças e vulnerabilidade, Abaixo são descriminados os procedimentos para a atualização da política de segurança da in formação e comunicações: 6.1 Planejamento Esta é a fase de planejar as ações para elaboração da política de segurança da informação e comunicações, considerando os requisitos estabelecidos pelo planejamento organizacional. Para planejar, algumas ações serão necessárias: Avaliar se a finalidade e o âmbito da PCSIC estão compatíveis, verificar se não houve mudanças; Identificar e reavaliar os ativos a serem protegidos; 59 Identificar as vulnerabilidades destes ativos, ou seja, reavaliar os riscos; Identificar os impactos que a perda da DICA pode causar nestes ativos; Planejar a classificação das informações, ou seja, assegurar que haja a reclassificação da informação para rever o nível de classificação mais adequado no momento; Planejar programas de conscientização e treinamento; Avaliar a necessidade atualização das atribuições de responsabilidades; Reavaliar e atualizar as diretrizes, normas e procedimentos; e; Atualizar a necessidades de recursos tecnológicos novos. 6.2 Implementação É a fase em que a Política de Segurança da Informação e Comunicações é efetivamente posta em execução, ou seja, é inserida e implementada. Na atualização recomenda-se para esta fase o seguinte: Executar as ações da PCSIC com base no escopo e objetivo; Executas a novas atribuições de responsabilidades; Reavaliar o níveo de conscientização de todos os servidores dentre outros; Reavaliar e Implementar os programas de conscientização e treinamento, Reavaliar os fatores críticos de sucesso para a implantação e implementação da PCSIC; Atualizar os procedimentos capazes de detectar incidentes em rede computacionais; Implantação de recursos tecnológicos atualizados; e; Executas as diretrizes, normas e procedimentos reavaliados. 60 6.3 Verificação É a fase onde é realizada a tarefa de monitorar a execução da Política de Segurança da In- formação e Comunicações, visando acompanhar o decurso da PCSIC. Será preciso: Avaliação e análise da PCSIC se estão sendo executadas por todos, se está sendo eficiente e eficaz para a organização; Monitorar o comprometimento dos profissionais com a PCSIC; Monitorar os procedimentos de divulgação da PCSIC; Acompanhar o comportamento individual de cada usuário visando verificar se está condizente com a sua responsabilidade; Acompanhar novos conceitos no que concerne a SI; Medir os resultados obtidos na verificação da execução da PCSIC. 6.4 Aperfeiçoamento É a fase do ciclo na qual é realizado a ações de correção, ajuste e aperfeiçoamento das ações no que concerne a PCSIC. Propor à autoridade melhorias para a execução da PCSIC; Executar estas melhorias; Ajuste das melhorias de acordo com o objetivo e escopo da PCSIC; e; Comunicar as melhorias realizadas. 61 PLANEJAMENTO APERFEIÇOAR IMPLEMENTAÇÃO VERIFICAÇÃO Figura 4 – Proposta de Processo de Atualização da Política de Segurança da Informação e Comunicações com base no ciclo PDCA 62 7 CONCLUSÃO No inicio do planejamento deste trabalho foi explanado a importância de uma Política de Segurança da Informação para as organizações da APF. Pois a mesma representa a base para todas as questões relacionadas à proteção da informação e gestão de segurança da informação. E foi demonstrado nos Levantamento de Auditoria do Tribunal de Contas da União - TCU (TC-008.380/2007-1) e o Levantamento efetuado pelo GSIPR/DSIC a respeito da Instrução Normativa nº. 01/2208/GSIPR/DSIC, que os órgãos ainda não têm um planejamento relativo para a elaboração de uma Política de Segurança da Informação. A partir desse momento, uma série de desdobramento passou a acorrer sobre o tema e cada vez mais a Política de Segurança da Informação e Comunicações foi ganhando importância e aplicação prática nas organizações. Com isto foram abordados conjuntos de princípios básicos que abrande o tema Segurança da Informação como fundamentos para a elaboração de uma Política de Segurança da Informação. Por meio do estabelecimento de uma desta Política de Segurança da Informação e Comunicações nas organizações, a Alta Administração comunica aos participantes desta, o que é esperado de cada um e quais sanções pela não aplicação ou pelo não seguimento das normas estipuladas na política. Neste sentido foi proposto um guia, um roteiro, um passo-a-passo que fosse simples, escrito de maneira clara e concisa, com a inclusão de alguns itens mínimos considerados pertinentes, estruturado para a elaboração de uma política alinhada, sempre que possível, com a missão da organização, flexível, protetora dos ativos de informação, positiva, devendo conter a definição os deveres, responsabilidades e autoridades, devendo conter a forma de educar e conscientizar os usuários e principalmente, apoiada pela Alta Administração organizacional. Dificuldades foram encontradas em função de que cada organização possuiu uma determinada 63 missão, possui uma cultura em SIC, recursos tecnológicos distintos, profissionais que não possuem conhecimentos específicos para elaboração de uma PCSIC, autoridades que não apóiam e nem se comprometem na tarefa de implementação deste documento por desconhecerem a importância e a necessidade de uma PCSIC, o fator humano que não é conscientizado sobre os problemas de Segurança da Informação, a necessidade dos órgãos da APF em atenderem a IN n.º 01 do GSI, foram fatores de motivação para a confecção do Guia para Elaborar Política de Segurança da Informação e Comunicações como forma de colaborar nas questões de Segurança da Informação. A elaboração de uma Política de Segurança da Informação e Comunicações é somente um estágio inicial no processo de Segurança da Informação, o estabelecimento desta só será efetivo por meio do comprometimento de todos, uma vez que o sucesso da aplicação da PCSIC está diretamente relacionado à sua ampla divulgação e à correta compreensão de seus dispositivos. O trabalho não acaba com a implementação da política, é necessário o treinamento e conscientização dos servidores, colaboradores, estagiários e outros da organização. Dessa forma, a idéia do guia poderá ser seguida pelas organizações, não como uma solução pronta, mais sim, como um marco inicial na elaboração de documento da política. Por fim, foi recomendado que na elaboração da PCSIC sejam estabelecidas diretrizes gerais e também uma sugestão de uma atualização do guia como forma de manutenção dos procedimentos da política, pois esta é um ciclo que deve ser sempre planejada, implementada, monitorada e aperfeiçoada para assim obter um ambiente com menor risco. Portanto, a elaboração de uma Política de Segurança da Informação e Comunicações baseia-se em um pressuposto de que nas organizações o principal elemento diferencial são os seus ativos e eles precisam ser protegidos tanto para a imagem organizacional quanto para a credibilidade para com os servidores, colaboradores, fornecedores, estagiários e outros componentes pertinentes à organização. Por conseguinte a elaboração de uma Política de Segurança da Informação e Comunicações torna-se uma premissa de máxima importância para realizações das atividades da organização com mais eficácia, confidencialidade e integridade, visando assim um bom desempenho na missão que a organização objetiva atingir. A PCSIC, para que seja colocada em prática e encarada com seriedade por todos os membros da organização, deve ter total apoio da alta 64 administração, a qual deve se comprometer em implantá-la. Esse comprometimento deve ser expresso na política de tal forma que os objetivos de segurança da informação sejam compatíveis com os objetivos estratégicos da organização É certo evidenciar que nunca a segurança da informação foi tão valorizada como nos últimos tempos; a informação recebe o seu real valor. Sendo assim, justifica-se a necessidade da realização de várias pesquisas nesta área, em especial no que se refere às pessoas, planejamentos, processos, enfim, aspectos pertinentes a segurança da informação para as organizações. 65 REFERÊNCIAS BIBLIOGRÁFICAS BEAL, Adriana – Segurança da Informação: princípios e melhores práticas para a proteção dos ativos de informação nas organizações. São Paulo: Atlas, 2005. CAMPOS, André – Sistema de Segurança da Informação: Controlando os Riscos. 2. ed. / André Campos. – Florianópolis: Visual Books, 2007. CARUSO, Carlos A. A., STEFFEN, Flavio Deny: Segurança em Informática e de Informações. São Paulo: Senac/SP, 1999. FERREIRA, Fernando Nicolau Freitas e ARAUJO, Marcio Tadeu – Política de Segurança da Informação: Guia Prático para Elaboração e Implementação – Rio de Janeiro: Editora Ciência Moderna LTDA., 2006. DIAS, Cláudia. Segurança e auditoria da tecnologia da informação. Rio de Janeiro: Axcel Books, 2000. FERREIRA, Fernando Nicolau Freitas – Segurança da Informação – Rio de Janeiro: Editora Ciência Moderna LTDA., 2003. NAKAMURA, Emílio Tissato, GEUS, Paulo Licio de: Segurança de Redes em Ambientes Cooperativo – Novatec, 2007. 66 SÊMOLA, Marcos. Gestão da Segurança da Informação – Uma visão executiva. 10. Ed. Rio de Janeiro: Elsevier, 2003. ABNT NBR ISSO/IEC 27001 – Tecnologia da informação – Técnicas de segurança – Sistemas de gestão de segurança da informação Requisitos - ABNT. 2006. ABNT NBR ISO/IEC 27002 – Tecnologia da Informação- Técnicas de segurança - Código de Prática para a Gestão da Segurança da Informação. Associação Brasileira de Normas Técnicas – ABNT, 2005. Tribunal de Contas da União. Boas Práticas em Segurança da Informação. Disponível em: http://portal2.tcu.gov.br/portal/page/portal/TCU/comunidades/tecnologia_informacao/boas_pr aticas MARCIANO, João Luiz. MARQUES, Mamede Lima. O Enfoque Social da Segurança da Informação. Disponível em: http://www.scielo.br/pdf/ci/v35n3/v35n3a09.pdf Rodrigues, Emanuel Brito. Fonseca, Julia. Segurança da Informação. Disponível em:http://www.scribd.com/doc/323335/20070914-Seguranca-da-Informacao NIC BR Security Office (NBSO). Cartilha de Segurança para Internet.(2003) [on-line]. Disponível em: http://nbso.nic.br/docs/cartilha. Brasil. Decreto nº. 3.505, de 13 de junho de 2000: Institui a Política de Segurança da Informação nos órgãos e entidades da Administração Pública Federal. Disponível em: http://www.certisign.com.br/Decreto.zip Brasil. Decreto 4553, de 27 de dezembro de 2002 - Define procedimentos para a classificação de informações sensíveis. Disponível em: http://www.planalto.gov.br/ccivil_03/decreto/2002/D4553.htm INSTRUÇÃO NORMATIVA GSI Nº 01, DE 13 DE JUNHO DE 2008 - Disciplina a Gestão de Segurança da Informação e Comunicações na Administração Pública Federal, direta e indi- 67 reta, e dá outras providências. Disponível em: http://www.planalto.gov.br/gsi/cgsi/legislacao.htm#Instru%C3%A7%C3%A3o_Normativa ALVES, Gustavo Alberto. Segurança da Informação – Uma Visão Inovadora da Gestão – Rio de Janeiro: Editora Ciência Moderna LTDA, 2006.