1 FACULDADE INTEGRADA PROMOVE DE BRASÍLIA CURSO DE TECNOLOGIA EM SEGURANÇA DA INFORMAÇÃO TRABALHO DE CONCLUSÃO DE CURSO Alber Adolfo Flores Santos Proposta de Politica de Segurança da Informação Física e Lógica para a empresa Northlane Brasilia Dezembro, 2013 2 Alber Adolfo Flores Santos Proposta de Politica de Segurança da Informação Física e Lógica para a empresa Northlane Trabalho de Conclusão de Curso apresentado ao curso de Tecnologia em Segurança da Informação, como requisito parcial para obtenção de grau de Tecnólogo da Informação, sob orientação do Prof. MSc. Cid Bendahan Coelho Cintra. Brasilia Dezembro, 2013 3 Alber Adolfo Flores Santos Proposta de Politica de Segurança da Informação Física e Lógica para a empresa Northlane Trabalho de Conclusão de Curso apresentado ao curso de Tecnologia em Segurança da Informação, como requisito parcial para obtenção de grau de Tecnólogo da Informação, sob orientação do Prof. MSc. Cid Bendahan Coelho Cintra. Aprovado em ____/____/2013. _______________________________________ Orientador (a) Profº Cid Bendahan Coelo Cintra Faculdades Promove de Brasília _______________________________________ Avaliador (a) Profº Faculdades Promove de Brasília _______________________________________ Avaliador (a) Profº Faculdades Promove de Brasília 4 RESUMO Este trabalho tem como objetivo elaborar uma proposta de Política de Segurança da Informação, física e lógica, para a empresa Northlane. Para chegar às conclusões dos temas abordados, foi feita uma pesquisa de campo utilizando os seguintes passos: 1) levantamento bibliográfico para elaboração do referencial teórico; 2) levantamento dos ativos por meio de visitas e fotografias; 3) aplicação de questionário; 4) análise dos riscos eminentes; 5) elaboração de proposta de Política de Segurança da Informação. Palavras-chave: Política, segurança, informação. 5 ABSTRACT This paper aims to draft a Security Policy, physical and logical, for the company "Northlane". Trhough an exploratory having the following steps as methodology: 1) preparation of literature for theoretical; 2) assessment of assets through visits and photographs; 3) a questionnaire; 4) analysis of the leading risks; 5) preparation of proposal for the Information Security Policy. Keuwords: Politcs, security, information. 6 LISTA DE SIGLAS ABNT CRM DoS DDoS VPN Associação Brasileira de Normas Técnicas Customer relationship management Denial of Service Distributed Denial of Service Virtual Private Network 7 LISTA DE QUADROS Quadro 1: Probabilidade x Impacto............................................................................23 Quadro 2: Tipos de ameaças mais comuns...............................................................25 Quadro 3: Fontes de ameaças representadas por seres humanos...........................26 Quadro 4: Probabilidade x Impacto............................................................................42 Quadro 5: Matriz de risco para ameaça lógica...........................................................43 Quadro 6: Matriz de risco para ameaça física............................................................44 8 LISTA DE FIGURAS Figura 1: Fachada......................................................................................................38 Figura 2: Equipamentos de rede................................................................................39 Figura 3: Setor Comercial, Administrativo e de Tecnologia.......................................39 Figura 4: Sistema CRM..............................................................................................40 Figura 5: Recepção....................................................................................................41 9 SUMÁRIO 1 CAPITULO I – APRESENTAÇÃO...........................................................................12 1.1 INTRODUÇÃO...........................................................................................12 1.2 JUSTIFICATIVA.........................................................................................12 1.3 OBJETIVOS...............................................................................................13 1.3.1 Objetivo geral.............................................................................13 1.3.2 Objetivos específicos..................................................................13 1.4 METODOLOGIA........................................................................................13 2 CAPITULO II – REFERENCIAL TEÓRICO..........................................................15 2.1 INFORMAÇÃO..........................................................................................15 2.2 SEGURANÇA DA INFORMAÇÃO.............................................................16 2.2.1 Classificação das informações...................................................17 2.2.2 Transporte de informações.........................................................17 2.2.3 Disponibilidade...........................................................................18 2.2.4 Integridade..................................................................................18 2.2.5 Confidencialidade.......................................................................19 2.3 OBJETIVOS DA SEGURANÇA DA INFORMAÇÃO.................................19 2.4 ATIVOS......................................................................................................20 2.5 GESTÃO DE RISCO EM SEGURANÇA DA INFORMAÇÃO...................21 2.6 RISCOS.....................................................................................................21 2.6.1 Principais tipos de risco..............................................................22 2.6.2 Análise de risco..........................................................................22 2.6.3 Matriz de risco............................................................................24 2.7 ATAQUE....................................................................................................25 2.7.1 Invasão.......................................................................................25 2.7.2 DoS.............................................................................................25 2.7.3 DDoS..........................................................................................25 2.8 AGENTE....................................................................................................26 2.9 AMEAÇAS.................................................................................................26 2.9.1 Ameaças intencionais.................................................................26 2.9.2 Ameaças acidentais...................................................................27 2.9.3 Ameaças pasivas.......................................................................27 2.9.4 Ameaças ativas..........................................................................27 10 2.9.5 Exemplos de ameaças...............................................................27 2.10 VULNERABILIDADE.............................................................................30 2.11 POLÍTICA DE SEGURANÇA................................................................31 2.11.1 Política de uso............................................................................33 2.12 PERIMETRO DE SEGURANÇA...........................................................33 2.12.1 Segurança física.........................................................................33 2.12.2 Controles de entrada física.........................................................35 2.12.3 Segurança lógica........................................................................36 2.12.4 Controle de acesso lógico..........................................................36 2.13 FERRAMENTAS DE SEGURANÇA.....................................................37 2.13.1 Firewalls.....................................................................................37 2.13.2 VPNs – virtual private networks..................................................37 2.13.3 Sistema de detecção de intrusos...............................................37 2.13.4 Segurança em e-mail.................................................................37 2.14 MEDIDAS DE SEGURANÇA................................................................38 2.14.1 Medida preventiva......................................................................39 2.14.2 Medida detectiva........................................................................39 2.14.3 Medida corretiva.........................................................................39 3 2.15 NÃO REPUDIO.....................................................................................39 2.16 AUTORIZAÇÃO....................................................................................40 2.17 CRITICIDADE.......................................................................................40 2.18 AUDITORIA...........................................................................................40 2.19 LEGALIDADE........................................................................................41 2.20 BACKUP, COPIAS DE SEGURANÇA E RESTAURAÇÃO..................41 2.21 APLICAÇÕES.......................................................................................41 2.22 INFRAESTRUTURA..............................................................................41 2.23 PESSOAS.............................................................................................41 2.24 CONTINUIDADE DO NEGÓCIO...........................................................42 ESTUDO DE CASO.............................................................................................43 3.1 A EMPRESA..............................................................................................43 3.1.1 Recepção...................................................................................47 3.1.2 Departamentos...........................................................................48 3.2 MATRIZ DE RISCO...................................................................................48 3.3 ANÁLISE DE RISCO.................................................................................50 11 4 CAPÍTULO IV – PROPOSTA DE POLÍTICA DE SEGURANÇA..........................54 4.1 PROPOSTA DE POLÍTICA DE SEGURANÇA..........................................54 5 CAPÍTULO V – CONCLUSÃO.............................................................................57 6 REFERENCIAS....................................................................................................58 12 CAPITULO I - APRESENTAÇÃO 1.1 Introdução A informação é o ativo mais valioso de uma empresa, seja ela grande ou pequena, com fins lucrativos ou filantrópicos, não importa em qual categoria ela se enquadra, a informação é o seu maior patrimônio. Os dados de uma empresa são muito importantes para seu funcionamento. A informação que hoje é criada, armazenada e transferida digitalmente está sujeita a inúmeros riscos. Diminuir as vulnerabilidades dos sistemas é garantir a segurança da informação. Até onde e o quanto se deve investir em recursos computacionais e controles físicos para garantir a segurança da informação? Sempre será preocupante a forma de proteção, por isso há uma enorme pesquisa em torno desse assunto. Com isso, é necessária uma política de segurança física e lógica da informação. A segurança da informação surgiu com a necessidade de proteger a informação de ameaças e manter os negócios da empresa em disponibilidade, integridade e confidencialidade garantindo o progresso e manutenção da empresa no mercado. Para proteger as informações contra ameaças, fraudes, espionagem, sabotagem, vandalismo, fogo e inundação as necessidades da empresa, as mesmas serão avaliadas para se ter a proteção de acordo com o seu grau de importância, diminuindo as consequências caso os sistemas e informações sejam corrompidos ou danificados. 1.2 Justificativa Esta empresa foi escolhida por deter muitos contratos e projetos de soluções de TI, cujos clientes são empresas do governo no âmbito nacional. Diariamente manipula diversas informações referentes a editais, pregão licitatório, e por vezes total conhecimento da estrutura física e lógica de clientes. Com uma política de segurança bem elaborada com uma linguagem de fácil entendimento, é possível minimizar vulnerabilidades, evitando perda e extravio de 13 informações vitais para a empresa. A política de segurança da informação tem um papel fundamental dentro de qualquer empresa que necessita garantir um mínimo de segurança aos seus ativos devido ao grande fluxo de informações sigilosas que circulam dentro da empresa. Funcionários com e sem conhecimento suficiente para uma boa segurança, fazem uso da informação às vezes de forma indevida. Com uma Política de Segurança da Informação é possível administrar melhor as informações e caso necessário instaurar auditorias. Simples procedimentos como definição dos perfis dos usuários, regras para acessar aos dados, o monitoramento de todas as atividades classificadas como importantes, manutenção e registro destas atividades são necessárias para preservar a confidencialidade, integridade e disponibilidade das informações. 1.3 Objetivos 1.3.1 Objetivo geral O objetivo deste trabalho é elaborar uma Política de Segurança da Informação, física e lógica, para a empresa Northlane, baseada na norma ABNT NBR ISO/IEC 27002:2005. 1.3.2 Objetivos Específicos 1) Fazer levantamento bibliográfico sobre política de segurança da informação. 2) Identificar de ativos de informação. 3) Levantar as ameaças e vulnerabilidades. 4) Elaborar matriz de riscos para os ativos de informação. 5) Elaborar uma proposta de política da informação física e lógica. 1.4 Metodologia 14 A metodologia adotada neste trabalho está relacionada com os conceitos e práticas extraídas da norma ABNT NBR ISO/IEC 27002:2005, colaboração de bibliografias e assuntos relacionados sobre Politicas de Segurança em fóruns. A metodologia de trabalho focou-se nos seguintes pontos: Levantamento de material disponível para a realização do trabalho; Pesquisa de campo levantando e avaliando todos os ativos de informação e vulnerabilidades encontradas. Elaboração da Politica de Segurança visando minimizar as vulnerabilidades encontradas. Com a pesquisa realizada pretendeu-se avaliar o grau de risco da instituição no aspecto físico e lógico. A busca em direção de uma melhor solução junto aos interessados na pesquisa objetivou o levantamento real do grau de risco, com a identificação dos problemas mais importantes encontrados no ambiente físico e lógico. O processo descritivo construído durante a elaboração deste trabalho gerou um conjunto de informações possibilitando aos pesquisadores avançar em termos de conhecimento sobre a infraestrutura física e logica da instituição. O estudo de caso foi criado com as informações colhidas por meio de pesquisa de campo, entrevistas com funcionários da instituição e normas e praticas de acordo com a norma ABNT NBR ISO/IEC 27002:2005. CAPÍTULO II - REFERENCIAL TEÓRICO 15 Este capítulo tem como objetivo fornecer uma base teórica e cientifica para ajudar no entendimento e compreensão do objeto de estudo. 2.1 INFORMAÇÃO Segundo a norma ABNT NBR ISO/IEC 27002 (2005, p.10) “A informação pode existir em diversas formas, ela pode ser impressa ou escrita em papel, armazenada eletronicamente, transmitida pelo correio ou por meios eletrônicos, apresentada em filmes ou falada em conversas”. A norma recomenda que a informação seja protegida adequadamente. “A informação representa a inteligência competitiva dos negócios e é reconhecida como ativo crítico para a continuidade operacional e saúde da empresa”. (SÊMOLA, 2003, p.39). O proprietário das informações é o responsável pela autorização do acesso às informações, considerando as políticas vigentes dentro da organização. O usuário das informações é qualquer individuo com acesso às informações da organização, seja um funcionário ou um contratado, com atividades internas ou em seu próprio escritório (FERREIRA; ARAÚJO, 2006, p.73). De acordo com Ferreira e Araújo (2008, p.63), “a informação é o dado em todas as suas formas de entrada, processamentos e saída pelos sistemas de informação, seja qual for a maneira a ser utilizada pelo negocio”. Ainda segundo a ABNT NBR ISO/IEC 27002 (2005, p.10) “a informação é um ativo que, como qualquer outro ativo importante, é essencial para os negócios de uma organização e consequentemente necessita ser adequadamente protegida. Isto é especialmente importante no ambiente dos negócios, cada vez mais interconectado”. Como um resultado deste incrível aumento da interconectividade, a informação está exposta a um crescente número e a uma grande variedade de ameaças e vulnerabilidades. 16 2.2 SEGURANÇA DA INFORMAÇÃO Segundo Moreira (2001, p.2), “como a informação vem sendo considerada um dos principais ativos para as empresas, Segurança da informação torna-se uma real necessidade no dia-a-dia das organizações, seja para proteger seus segredos de negocio, suas estratégias comerciais ou até mesmo na proteção do capital intelectual”. Moreira (2001, p.2), defende ainda que “a Segurança da Informação é realmente um ponto de muita importância, ou até mesmo o ponto mais importante de uma empresa ou instituição, pois ela defende um dos maiores patrimônios das organizações; que são as suas informações produzidas ou adquiridas, protegendo as de diversos tipos de ameaças garantindo a continuidade dos negócios, minimizando os danos e maximizando o retorno dos investimentos. A norma ABNT NBR ISO/IEC 27002:2005 é uma forte referência para a implantação adequada e eficaz da Segurança da Informação”. De acordo com Sêmola (2003, p.43), “pode-se definir Segurança da Informação como uma área do conhecimento dedicada à proteção de ativos da informação contra acessos não autorizados, alterações indevidas ou sua indisponibilidade”. Na sociedade da informação, ao mesmo tempo em que as informações são consideradas os principais patrimônios de uma organização, estão também sob constante risco, como nunca estiveram antes. Com isso, a segurança da informação tornou-se ponto crucial para a sobrevivência das organizações. Na época em que as informações eram armazenadas em papel, a segurança era relativamente simples. Com as mudanças tecnológicas, a estrutura de segurança ficou mais sofisticada, possuindo controles centralizados. Com a chegada dos computadores pessoais e das redes que conectam o mundo inteiro, os aspectos de segurança atingiram tamanha complexidade, que há necessidade do desenvolvimento de equipes cada vez mais especializadas para sua implementação e gerenciamento (FERREIRA, 2003, p.1). “Conforme atribuídas as responsabilidades, o usuário dos recursos tecnológicos é responsável pela segurança das informações da organização que estão sob sua responsabilidade”. (FERREIRA; ARAÚJO, 2006, p.88). Com o aumento da competitividade, e visando o aumento da qualidade dos serviços prestados, uma tendência natural nas Organizações é o aumento da confiança e da dependência nos sistemas computacionais. Antes, havia 17 um conjunto de sistemas que estavam fora da rede; agora, o negócio da empresa gira em torno de um conjunto de sistemas, todos interligados e disponíveis 24 horas por dia em muitos casos, fazendo com que o nível de exposição aos riscos, em muitas empresas despreparadas sob o ponto de vista da segurança, aumente. (MOREIRA, 2001, p. 6). 2.2.1 Classificação das informações As informações podem ser classificadas como: Informação não classificada - informações que, se forem divulgadas fora da organização, não trarão impacto aos negócios. ser evitado. Informação interna - o acesso externo às informações deve Informação confidencial - as informações dessa classe deve ser confidenciais dentro da organização e protegida de acesso externo. Informação secreta - O acesso interno ou externo não autorizado a estas informações é extremamente crítico para a organização. A classificação das informações é necessária para seu melhor gerenciamento. Se implementada corretamente, a classificação reduz drasticamente o custo com recursos para proteger as informações e ajuda na implementação de controles onde realmente são necessários. (FERREIRA, 2003, p.23). Ferreira e Araújo (2006, p.49), concordam que “a classificação da informação é o processo de estabelecer o grau de importância das informações mediante seu impacto no negocio”. É impossível preservar a segurança da informação sem respeitar os três pilares: confidencialidade, integridade e disponibilidade. 2.2.2 Transporte de informações Segundo Sêmola (2003, p.10), “o momento em que a informação é transportada, seja ao encaminhar informações por correio eletrônico (e-mail), ao postar um documento via aparelho de fax, ou ainda, ao falar ao telefone uma informação confidencial, por exemplo”. A transmissão de informações classificadas como ”confidenciais” dentro da rede da organização requer aprovação do diretor ou do gerente responsável. Sempre que possível, a área de segurança da informação 18 deve providenciar para seus usuários meios eletronicamente seguros para a transmissão das informações e dados classificados como “confidenciais”, (FERREIRA; ARAÚJO, 2006, p.89). Portanto essas informações devem ser transmitidas por meio eletronicamente seguro, que é a transmissão de dados criptografados através de uma rede privada de dados (Ex: VPN - Virtual Private Network). 2.2.3 Disponibilidade A informação deve estar disponível para a pessoa certa no momento em que for necessária. Na visão de Ribeiro (2002, p.2) “disponibilidade indica a quantidade de vezes que o sistema cumpriu uma tarefa solicitada sem falhas internas sobre o número de vezes em que foi solicitado a fazer uma tarefa. A fração do tempo em que o site esteve no ar”. Ferreira (2003, p.2) entende a disponibilidade como sendo “a garantia de que os usuários autorizados obtenham acesso à informação e aos ativos correspondentes sempre que necessário”. Para Ferreira e Araújo (2006, p.35) “disponibilidade relaciona-se à disponibilidade da informação no momento em que for requerida pelos processos do negócio, o que inclui também a salvaguarda dos recursos”. 2.2.4 Integridade De acordo com Moreira (2001, p.10), “integridade consiste em proteger a informação contra qualquer tipo de alteração sem a autorização explícita do autor da mesma”. A integridade relaciona-se à precisão e à manutenção da integridade da informação, bem como sua validade de acordo com os padrões estabelecidos e expectativas de negócio (FERREIRA; ARAÚJO, 2006, p.35). Segundo Ribeiro (2002, p.2), integridade é o atributo de uma informação que indica que esta não foi alterada ou, se foi de forma autorizada. 19 É a capacidade de um sistema de impedir que uma informação seja alterada sem autorização ou, ao menos de detectar se isso ocorreu. (RIBEIRO, 2002, p. 2). Na verdade, quando uma empresa perde uma informação, além do valor desta, a empresa deverá levar em conta o custo de sua recriação ou até mesmo de sua recuperação. Sem duvida nenhuma, o problema da perda da integridade das informações pode ser catastrófico para qualquer empresa (MOREIRA, 2001, p. 10). 2.2.5 Confidencialidade “A confidencialidade é a propriedade que visa manter o sigilo, o segredo ou a privacidade das informações evitando que pessoas, entidades ou programas não autorizados tenham acesso a elas”. (MOREIRA, 2001, p.10). “Confidencialidade é a capacidade de um sistema de impedir que usuários não-autorizados vejam determina da informação, ao mesmo tempo em que usuários autorizados podem acessá-la”. (RIBEIRO, 2002, p.1). Segundo Ferreira e Araújo (2006,p.35), “a confidencialidade refere-se à proteção de informação considerada privilegiada contra divulgação não autorizada.” Para Sêmola (2003, p.45), “toda informação deve ser protegida de acordo com o grau de sigilo do seu conteúdo, visando à limitação de seu acesso e uso apenas às pessoas para quem elas são destinadas”. 2.3 OBJETIVOS DA SEGURANÇA DA INFORMAÇÃO De acordo com Ferreira (2003, p.03), antes de implementar um programa ou projeto de segurança de informações, é aconselhável que algumas perguntas sejam realizadas afim de que todos os investimentos efetuados conduzam para respostas quanto aos seguintes itens: O que devemos proteger? Contra que ou quem? Quais as ameaças mais prováveis? Qual a importância de cada recurso? 20 Qual o grau de proteção desejado? Quanto tempo, recursos humanos e financeiros pretendemos gastar para atingirmos os objetivos de segurança desejados? Quais as expectativas dos usuários e clientes em relação à segurança das informações? Quais as consequências para a organização se os sistemas e informações forem corrompidos ou roubados? Apresentando as respostas das perguntas citadas será possível definir os objetivos e requisitos de segurança da informação. (FERREIRA 2003, p.03), 2.4 ATIVOS Segundo Moreira (2001, p.20), ativo é todo tipo de bem que a empresa possui inclusive informação, por isso deve ser bem protegida para que o negócio da empresa continue funcionando. Qualquer tipo de alteração sofrida pelo ativo ou até mesmo a sua indisponibilidade pode afetar o funcionamento das atividades da empresa causando perdas por parte da empresa. ”Ativo é tudo que manipula direta e indiretamente uma informação, inclusive a própria informação, dentro de uma organização”. (MOREIRA, 2001, p.20) Sêmola (2003, p.45) define o ativo como “todo elemento que compõe os processos que manipulam e processam a informação, a contar a própria informação, o meio em que ela é armazenada, os equipamentos em que ela é manuseada, transportada e descartada.” Na visão de Ribeiro (2002, p.4) “ativo é algo de valor resguardado pelo sistema. Normalmente incorpora algum aspecto da segurança; por exemplo, confidencialidade dos dados do orçamento. Se os dados do orçamento são públicos, sua confidencialidade não tem qualquer valor”. Uma alteração, destruição, erro ou indisponibilidade de algum dos ativos pode comprometer os sistemas e, por conseguinte, o bom funcionamento das atividades de uma empresa. Portanto, um dos passos da Análise de Risco é o de identificar todas as coisas que podem ser afetadas por um problema de segurança e que, neste caso, precisam ser protegidas. (MOREIRA, 2001, p. 20). “Os ativos de informação compreendem toda a infraestrutura da T.I, redes e sistema, equipamentos de informática, dados, bancos de dados, arquivos, programas e redes de comunicação, tanto na empresa quanto em transito ou residentes em terceiras partes”. (FERREIRA; ARAÚJO, 2008, p.188). 21 Os ativos podem ser identificados de duas maneiras: Ativos primários e ativos de suporte e infraestrutura. a) Ativos primários: Processos e atividades do negocio Informação b) Ativos de suporte e infraestrutura (sobre os quais os elementos primários do escopo se apóiam), de todos os tipos: Hardware Software Rede Recursos Humanos Instalações físicas A estrutura da organização (ABNT NBR ISO/IEC 27005 2008, p.30) 2.5 GESTÃO DE RISCO EM SEGURANÇA DA INFORMAÇÃO “Programa que define os conceitos e práticas para monitoramento e tratamento de riscos, sendo operacionalizado por políticas e processos”. (FERREIRA E ARAÚJO 2006, p.163). De acordo com a norma ABNT NBR ISO/IEC 27005 (2005, p.23) “Convém que o processo de gestão de riscos em segurança da informação seja continuamente monitorado, analisado criticamente e melhorado, quando necessário e apropriado”. Convém que a organização se certifique que o processo de gestão de riscos de segurança da informação e as atividades relacionadas permaneçam apropriadas as circunstâncias presentes. Convém também assegurar que as atividades sejam acompanhadas. Alem disso, convém que a organização verifique regularmente se os critérios utilizados para medir o risco e os seus elementos ainda são válidos e consistente com objetivo do negócio, estratégias, politicas e se as mudança no contexto do negócio são adequadamente consideradas durante o processo de gestão de riscos de segurança da informação. (ABNT NBR ISO/IEC 27005, 2005, p.23). 2.6 RISCOS “É a probabilidade de ameaças explorar vulnerabilidades, provocando perdas de confidencialidade, integridade e disponibilidade, causando, impacto nos negócios”. (SÊMOLA, 2003, p.50). 22 Segundo Moreira (2001, p.20), risco pode ser entendido como “tudo aquilo que pode afetar nossos negócios e impedir que alcancemos nossos objetivos”. “Todos os dias nos deparamos com riscos, alguns com maior outros com menor grau de periculosidade”. (MOREIRA 2001, p.20). “Um risco existe quando uma ameaça, com potencial para causar algum dano, possui uma vulnerabilidade correspondente com alto índice de probabilidade de ocorrência no ambiente computacional e um baixo nível de proteção”. (MOREIRA, 2001, p.20). Para Alves (2006, p.4), “a avaliação dos riscos permite identificar as ameaças dos ativos, as vulnerabilidades e a sua probabilidade de ocorrência, alem de seus impactos sobre a organização. Quanto maior for o conhecimento sobre os riscos, mais fácil será decidir como tratá-lo”. 2.6.1 Principais tipos de riscos “Risco estratégico e empresarial (negócio) geralmente as decisões estratégicas influenciam toda uma organização nos seus mais variados níveis (executivo, gerencial, operacional técnico, etc.)”. (ALVES, 2006, p.63). “Risco humano é proveniente de ações de pessoas com intenção ou não de atingir a organização”. (ALVES 2006, p.63). Risco tecnológico. Em virtude de seu potencial ainda não ser totalmente explorado, e com poucos diretores de TI com entendimento da sua real necessidade, tem sido uma porta de entrada para muitos hackers, que enxergam nas falhas dos sistemas uma porta de entrada para obter acesso não autorizado aos sistemas. (ALVES 2006, p.63). 2.6.2 Análise de riscos “Consiste em um processo de identificação e avaliação dos fatores de risco presentes e de forma antecipada no ambiente organizacional, possibilitando uma visão do impacto negativo causado aos negócios”. (MOREIRA 2001, p.11). 23 De acordo com Alves (2006, p.4), “para garantir a continuidade e evolução da analise de risco, é necessário implementar uma gestão de risco, com processos otimizados e custos de operação adequados à realidade da empresa”. “A análise deve envolver o tipo de acesso requisitado, o grau de importância da informação, recursos de segurança utilizados e o impacto para a infraestrutura em geral”. (FERREIRA; ARAÚJO, 2008, p.104). De acordo com a norma ABNT NBR ISO/IEC 27005 (2008, p14) existem dois tipos de metodologia para estimava de riscos são elas: estimativa qualitativa e estimativa quantitativa. A) Estimativa qualitativa A estimativa qualitativa utiliza uma escala com atributos qualificadores que descrevem a magnitude das conseqüências potencias (Por exemplo: Pequena, Média e Grande) e a probabilidade dessas conseqüências ocorrem. Por outro lado, uma desvantagem é a dependência á escolha subjetiva da escala. Essas escalas podem ser adaptadas ou ajustadas para se adequarem ás circunstâncias e descrições diferentes podem ser usadas para riscos diferentes. A estimativa qualitativa pode ser utilizada: Como uma verificação inicial a fim de identificar riscos que exigirão uma analise mais detalhada. Quando esse tipo de analise e suficiente para a tomada de decisões. Quando os dados numéricos ou recursos são insuficientes para uma estimativa quantitativa. B) Estimativa quantitativa A estimativa quantitativa utiliza uma escala com valores numéricos (e não as escalas descritivas usadas na estimativa qualitativa) tanto para conseqüências quanto para a probabilidade, usando dados de diversas fontes. A qualidade da analise depende da exatidão e da integridade dos valores numéricos e da validade dos modelos utilizados. A estimativa quantitativa, na maioria dos casos, utiliza dados históricos dos incidentes, proporcionando a vantagem de poder ser relacionada diretamente aos objetivos da segurança da informação e interesses da organização. Uma desvantagem da abordagem quantitativa ocorre quando dados factuais e auditáveis não estão disponíveis. Nesse caso, a exatidão da analise/avaliação de riscos e os valores associados tornam-se ilusórios. A forma na qual as conseqüências e a probabilidade são expressas e a forma que elas são combinadas para fornecer um nível de risco irão variar de acordo com o tipo de risco e propósito para qual os resultados da analise/avaliação de riscos serão usados. Convém que a incerteza e a variabilidade tanto das conseqüências, quanto da probabilidade, sejam consideradas na analise e comunicadas de forma eficaz. (ABNT NBR ISO/IEC 27005, 2008, p14). 2.6.3 Matriz de risco 24 De acordo com Alves (2006, p.73) “uma planilha poderá ser utilizada como guia para preenchimento das informações durante a avaliação dos riscos, podendo ser aplicada ou mesmo adaptada em cada organização conforme a necessidade na identificação do tipo do risco”. Para Ferreira (2006), “determina-se que cada ameaça ou vulnerabilidade encontrada, deverá ser analisada de forma independente. Através da matriz de nível de risco”. Primeiro é feita análise e calcula-se a probabilidade do risco acontecer e depois o impacto que esse risco irá causar na organização. Com isso é possível encaixar o risco em uma faixa de risco: alto, médio ou baixo. De acordo com Ferreira (2006), “o impacto pode ser classificado de acordo com a gravidade: Baixa: impacto do evento é irrelevante para o projeto, podendo ser facilmente resolvido; Média: impacto do evento é relevante para o projeto e necessita de um gerenciamento mais preciso. Pode prejudicar o resultado do projeto; Alta: impacto extremamente elevado e, no caso de não interferência imediata da equipe do projeto, os resultados serão comprometidos. Por meio da matriz de probabilidade de ocorrência e impacto, são priorizados aqueles riscos que, se ocorrerem, causarão o maior impacto ao projeto.” Abaixo está exemplificado como o risco é quantificado e apresentado no Quadro 1. Quadro 1: Probabilidade x Impacto Probabilidade Alto (1,0) Médio (0,5) Baixo (10) Impacto Médio (50) Alto (100) Baixo Médio Alto 10 X 1,0 = 10 50 X 1,0 = 50 100 X 1,0= 100 Baixo Médio Médio 10 X 0,5 = 5 50 X 0,5 = 25 100 X 0,5= 50 Baixo Baixo Baixo 10 X 0,1 = 1 50 X 0,1 = 5 100 X 0,1= 10 Baixo (0,1) Fonte: Ferreira (2006, p.101) 25 2.7 ATAQUE É um tipo de problema de segurança caracterizado pela existência de um agente que busca obter algum tipo de retorno, atingindo um ativo de valor. O retorno pode ser financeiro ou não. (RIBEIRO 2002, p.4). Para Moreira (2001, p.194), “um ataque, a um sistema de computador ou a um site na internet, pode ser entendido como uma ação para impedir ou interromper a execução dos mesmos. Ou seja, quando um site sai do ar, ele sofreu um ataque”. 2.7.1 Invasão Uma invasão consiste em adentrar a uma rede, seja ela local ou remota, sem que tenha permissão de acesso, e conseguir o alvo, que muitas vezes pode ser desde o roubo do arquivo de senhas para futuras invasões, ou até mesmo roubo de projetos, dados de cliente, etc... (MOREIRA, 2001, p.194). 2.7.2 DoS (Denial of Service) Estes ataques são capazes de tirar recursos ou um site do ar, indisponibilizando seus serviços. É baseado na sobrecarga de capacidade ou em uma falha não esperada. (FERREIRA; ARAÚJO, 2006, p.83). 2.7.3 DDoS (Distributed Denial of Service) São ataques semelhantes ao DoS, tendo como origem diversos e até milhares de pontos disparando ataques DoS para um ou mais sites determinados. (FERREIRA; ARAÚJO, 2006, p.84). 26 2.8 AGENTE Contra quem estão colocados os mecanismos de defesas? Deve-se defender contra hackers que deseja invadir o sistema. O agente de uma ameaça é sempre alguém que vai atrás de algo com sua eventual exploração (RIBEIRO, 2002, p.26). 2.9 AMEAÇAS São fatores/ocorrências que podem violar sistemas e causar incidentes de segurança e, dessa forma, danos aos negócios da empresa (MOREIRA, 2001, p.39). De acordo com Ribeiro (2003, p.4), “ameaça é um ataque potencial, ou seja, um conjunto de três elementos: O agente (ou atacante), a vulnerabilidade e o ativo com valor, que permite um ataque”. As ameaças podem ser internas ou externas. As internas estão no dia-a-dia das Organizações e independem de estar conectadas à Internet ou não. Podem ser fraudes cometidas por funcionários, roubo de informações, erros humanos, treinamento inadequado, etc. As ameaças externas são as oriundas da Internet como: Vírus, Cavalos de Tróia, ataques de Hackers, Crackers, etc. (MOREIRA, 2001, p. 47 a 53). Ameaça é a possibilidade de um invasor ou evento inesperado explorar uma vulnerabilidade de forma eficaz. (FERREIRA; ARAÚJO, 2006, p.171). 2.9.1 Ameaças intencionais As ameaças intencionais são as que variam desde o uso de técnicas e ferramentas simples até os ataques mais sofisticados. (MOREIRA, 2001, p. 41). 2.9.2 Ameaças acidentais 27 As ameaças acidentais são as que não estão associadas à intenção premeditada, ou seja, ocorrem por mero desconhecimento, falta de treinamento, falta de atenção e outras formas nesta mesma linha. (MOREIRA, 2001, p. 41). 2.9.3 Ameaças passivas As ameaças passivas são as que, quando realizadas, não resultam em qualquer modificação nas informações contidas em um sistema, em sua operação ou seu estado. (MOREIRA, 2001, p. 42). 2.9.4 Ameaças ativas As ameaças ativas são as que envolvem a alteração da informação ou modificações em seu estado ou operação. (MOREIRA, 2001, p. 42). 2.9.5 Exemplos de ameaças Os quadros abaixo, retirados da ABNT NBR ISO/IEC 27005 (2008, p.39 - 41) e Ferreira (2008, p. 172 e 173) contem alguns exemplos de tipos ameaças mais comuns (Quadro 2) e fontes de ameaças representadas por seres humanos (Quadro 3). Legenda: I – Intencional A – Acidental N – Natural Quadro 2 : Tipos de ameaças mais comuns. Tipo Dano físico Eventos Naturais Ameaças Fogo Água Poluição Acidente grave Destruição de equipamento ou mídia Poeira, corrosão, congelamento. Fenômeno climático Fenômeno sísmico Origem A,I,N A,I,N A,I,N A,I,N A,I,N A,I,N N N 28 Paralisação de serviços essenciais Distúrbio causado por radiação Comprometimento da Informação Fenômeno vulcânico Fenômeno Meteorológico Inundação Falha no ar-condicionado ou do sistema de suprimento de água Interrupção do suprimento de energia Falha do equipamentos de telecomunicação Radiação eletromagnética Radiação Térmica Pulsos eletromagnéticos Interceptação de sinais de interferência comprometedores Espionagem a distancia Escuta não autorizada Furto de equipamentos Recuperação de mídia reciclada ou descartada Divulgação indevida Dados de fontes não confiáveis Alteração do hardware Alteração do software Determinação da localização N N N A,I A,I,N A,I A,I,N A,I,N A,I,N I I I I I A,I A,I I A,I I Tipo Falhas técnicas Ameaças Falha de equipamento Defeito de equipamento Saturação do sistema de informação Defeito de software Violacao das condições de uso do sistema de informação que possibilitam sua manutenção Ações não Uso não autorizado do equipamento autorizadas Uso de copias de software falsificado ou ilegais Comprometimento dos dados Processamento ilegal de dados Comprometimento Erro durante o uso de funções Abuso de direitos Forjamento de direitos Repudio de ações Indisponibilidade de recursos humanos Fonte: ABNT NBR ISO/IEC 27005 (2008, p.39 - 41). Origem A A A,I A A,I I A,I I I A A,I I I A,I,N Quadro 3: Fontes de ameaças representadas por seres humanos. Origem das Ameaças Hacker, Cracker Motivação Desafio Possíveis Conseqüências Hacking; Engenharia Social; Invasão de sistemas, infiltrações e Ego Rebeldia Status Dinheiro entradas não-autorizadas Acesso não autorizado; 29 Criminoso Digital Destruição de Informações Divulgação ilegal de Crime digital (Por exemplo: perseguição no mundo digital) informações Ganho monetário Ato fraudulento (Por exemplo: Alteração de dados não reutilização indevida de autorizados credenciais e dados transmitidos, fazer-se passar por outra pessoa, interceptação) Suborno por Informacao Spoofing (fazer-se passar por outro) Terrorista Espionagem Industrial Serviço de Inteligência Empresas Governos Estrangeiros Outros grupos de interesse ligados ao governo Pessoal interno Funcionários mal treinados insatisfeitos, mal intencionados, negligentes, Chantagem Destruição Exploração Vingança Ganho político Cobertura da mídia Vantagem competitiva Espionagem econômica Curiosidade Ego Obtenção de informações úteis para serviços de inteligência Ganho monetário Invasão de sistemas Bomba/Terrorismo Guerra de informação Ataque a sistemas (por exemplo: ataque distribuído de negação de serviço). Invasão de sistema Alteração do sistema Garantir a vantagem de posicionamento defensivo Garantir uma vantagem política Exploração econômica Furto de informação Violação da privacidade das pessoas Engenharia social Invasão de sistema Acesso não autorizado ao Sistema (acesso a informação restritiva, de propriedade exclusiva, e/ou relativa a tecnlogia. Agressão a funcionário Chantagem Vasculhar informações de um 30 desonestos ou dispensados Vingança Erros e omissões não intencionais (Por exemplo: erro na entrada de dados, erro na programação) propriedade exclusiva Uso impróprio de recurso computacional Fraude e furto Suborno por informação Entrada de dados falsificados ou corrompidos Interceptação Código malicioso (por exemplo: vírus, bomba lógica, Cavalo de tróia) Venda de informações pessoais Defeitos (bugs) no sistema Invasão de sistemas Fonte: ABNT NBR ISO/IEC 27005 (2008, p.39 - 41) Ferreira (2008, p. 172 e 173). 2.10 VULNERABILIDADE Ferreira e Araújo (2008, p.1), concordam que “vulnerabilidade é uma fraqueza que pode ser acidentalmente utilizada ou intencionalmente explorada. As vulnerabilidades podem ser consideradas como falhas ou fraquezas que, ao serem exploradas, podem causar a perda ou no vazamento de informação”. A vulnerabilidade é o ponto onde qualquer sistema está suscetível a um ataque, ou seja, é uma condição favorável encontrada em determinados recursos, processos, configurações, etc. Condição causada muitas vezes pela ausência ou ineficiência das medidas de contenção que visem proteger os bens da empresa. (MOREIRA, 2001, p.22). Todo ataque explora uma fraqueza no sistema. Da mesma forma, desastre e erros de operação somente podem causar danos se existir um ponto fraco no sistema que permite que o ativo seja atingido. Esse ponto fraco pode ser um erro no código ou uma falha de especificação de segurança (RIBEIRO, 2002, p.4). Não existe uma ambiente totalmente seguro assim todos os ambientes têm vulnerabilidades. Muitas empresas possuem políticas de segurança implementadas com vulnerabilidades isso e devido a configurações 31 inadequadas. ”Identificar as vulnerabilidades que podem contribuir para a ocorrência de incidentes de segurança é um aspecto importante na identificação de medidas adequadas de segurança.” (Moreira, 2001, p. 22). 2.11 POLÍTICA DE SEGURANÇA Segundo Moreira (2001, p.36), “uma Política de Segurança deve ser proativa, onde os agentes envolvidos estejam atentos a possíveis brechas na segurança e que seja possível corrigi-la o mais rápido possível, e não reativa, onde se espera acontecer para depois procurar resolver os possíveis danos causados”. Ainda, segundo Moreira (2001, p.36), “Política de segurança é um conjunto de normas e diretrizes, que tem como objetivo dizer como os ativos e o ambiente da empresa devem ser utilizados e preservados. Seu objetivo é de determinar às regras que devem ser respeitadas por todos os membros da empresa, a política deve ser clara para e em caso de seu descumprimento deve assegurar que haverá penalizações. A Política de segurança pode ser entendida como sendo um conjunto de normas e diretrizes destinadas à proteção dos ativos da Organização” (Moreira, 2001, p.36). Segundo o livro “Writing Information securiy Policies” de Scott Barman, publicado pela Editora New Riders nos Estados Unidos (sem tradução no Brasil) a Politica de segurança é composta por um conjunto de regras e padrões sobre o que deve ser feito para assegurar que as informações e serviços importantes para a empresa recebam a proteção conveniente, de modo a garantir a sua confidencialidade, integridade e disponibilidade. (FERREIRA; ARAÚJO, 2006, p.9). A Politica de Segurança define o conjunto de normas, métodos e procedimentos utilizados para manutenção da segurança da informação, devendo ser formalizada e divulgada a todos os usuários que fazem uso dos ativos de informação (FERREIRA; ARAÚJO, 2006, p.9). É uma ferramenta tanto para prevenir problemas legais como para documentar a aderência ao processo de controle de qualidade. (FERREIRA; ARAÚJO, 2006, p.10). A Política de Segurança pode ser entendida como sendo um conjunto de normas e diretrizes destinadas à proteção dos ativos da Organização. Neste documento deve estar descrito a forma que a empresa deseja que seus ativos sejam protegidos, manuseados e tratados. Ela deve estabelecer 32 procedimentos para prevenir e responder a incidentes relativos à segurança (MOREIRA, 2001, p. 36). De acordo com Ferreira e Araujo (2006, p.37) existem algumas considerações importantes para o desenvolvimento da política: A política preferencialmente deve ser criada antes da ocorrência de problemas com a segurança, ou depois para evitar reincidências. Ela e uma ferramenta tanto para prevenir problemas legais como para documentar a aderência ao processo de controle de qualidade. Deve-se definir claramente o seu escopo, já que ela pode abranger alguns dos serviços e áreas da organização. O entendimento daquilo que precisa ser protegido esta alem do simples hardware e software que compõem os sistemas, abrangendo, também, as pessoas e os processos de negócios. Deve-se considerar o hardware, software, dados e documentação identificando de quem estes elementos necessitam ser protegidos. Nessa análise, aspectos sobre a segurança dos dados, backup, propriedade intelectual e respostas a incidentes devem ser levados em consideração. (FERREIRA; ARAÚJO, 2006, p.37). Ferreira e Araujo (2006, p.37), recomendam a formação de um comitê de Segurança da Informação, constituído por profissionais de diversos departamentos, como por exemplo, informática, jurídico, auditoria, engenharia, infraestrutura, recursos humanos e outros que forem necessários. O comitê deve catalogar todas as informações da organização e agrupá-las por categorias. Cada uma dessas categorias deverá ter um proprietário que será responsável pelo controle de acesso, manuseio e segurança em geral. Ressaltam que as políticas, normas e procedimentos de segurança da informação devem ser: Simples; Compreensíveis (escritas de maneira clara e concisa) Homologadas e assinadas pela Alta Administração Estruturadas de forma a permitir a sua implantação por fases Alinhadas com as estratégias de negócios da empresa, padrões e procedimentos já existentes. Orientadas aos riscos (qualquer medida de proteção das informações deve ser direcionar para os riscos da empresa) Flexíveis (moldáveis aos novos requerimentos de tecnologia e negócios). Protetores dos ativos de informações, priorizando os de maior valor e maior importância. Positivas e não apenas concentradas em ações proibitivas ou punitivas. (FERREIRA E ARAÚJO, 2006, p.37). 2.11.1 Política de uso 33 Papel do usuário na implantação da política serão definidos seu direitos e deveres quanto à manipulação e armazenamento das informações, além de determinar que tipo de informação é pertinente a cada usuário, seja de uma rede ou de um Sistema de Informação. No entendimento de Uchôa (2005, p.33), a definição de uma política de segurança é o elemento mais importante da segurança em redes, e deve envolver a segurança física, segurança lógica, privacidade e a legalidade de software. Sem uma política de segurança bem elaborada não se sabe o que se vai proteger, nem porque ou qual a melhor forma. 2.12 PERÍMETRO DE SEGURANÇA A segurança em tecnologia da informação pode ser compreendida por dois principais aspectos: segurança lógica e segurança física. 2.12.1 Segurança física Segundo Ferreira e Araujo (2008, p.45) Segurança Física são procedimentos e recursos para prevenir acesso não autorizado, dano a interferência nas informações e instalações físicas da organização. De acordo com a norma ABNT NBR ISO/IEC 11514 (1990, p.3) – controle de acesso para segurança física de instalações de processamento de dados, as áreas de alto risco, ou seja, onde há comprometimento da continuidade dos negócios da organização, deve possuir procedimentos apoiados em sistemas inteiramente automáticos de forma que seja possível monitorar, por circuito de TV, o hall de entrada e as áreas criticas e importantes da organização. “Convém que sejam utilizados perímetros de segurança (barreiras tais como paredes, portões de entrada controlados por cartão ou balcões de recepção com recepcionistas) para proteger as áreas que contenham informações e instalações de processamento da informação”. (ABNT NBR ISO/IEC 27002, 2005, p.32). Ainda segundo a ABNT NBR ISO/IEC 27002 (2005, p.32), as seguintes 34 diretrizes devem ser levadas em consideração e implementadas para perímetros de segurança física, quando apropriado. São elas: Os perímetros de segurança sejam claramente definidos e que a localização e a capacidade de resistência de cada perímetro dependam dos requisitos de segurança dos ativos existentes no interior do perímetro, e dos resultados da análise/avaliação de riscos; Os perímetros de um edifício ou de um local que contenha instalações de processamento da informação sejam fisicamente sólidos (ou seja, o perímetro não deve ter brechas nem pontos onde poderia ocorrer facilmente uma invasão); Convém que as paredes externas do local sejam de construção robusta e todas as portas externas sejam adequadamente protegidas contra acesso não autorizado por meio de mecanismos de controle, por exemplo, barras, alarmes, fechaduras etc.; convém que as portas e janelas sejam trancadas quando estiverem sem monitoração, e que uma proteção externa para as janelas seja considerada, principalmente para as que estiverem situadas no andar térreo. Seja implantada uma área de recepção, ou um outro meio para controlar o acesso físico ao local ou ao edifício; o acesso aos locais ou edifícios deve ficar restrito somente ao pessoal autorizado; Sejam construídas barreiras físicas, onde aplicável, para impedir o acesso físico não autorizado e a contaminação do meio ambiente; Todas as portas corta-fogo do perímetro de segurança sejam providas de alarme, monitoradas e testadas juntamente com as paredes, para estabelecer o nível de resistência exigido, de acordo com normas regionais, nacionais e internacionais aceitáveis; elas devem funcionar de acordo com os códigos locais de prevenção de incêndios e prevenção de falhas; Sistemas adequados de detecção de intrusos, de acordo com normas regionais, nacionais e internacionais, sejam instalados e testados em intervalos regulares, e cubram todas as portas externas e janelas acessíveis; as áreas não ocupadas devem ser protegidas por alarmes o tempo todo; também deve ser dada proteção a outras áreas, por exemplo, salas de computadores ou salas de comunicações; As instalações de processamento da informação gerenciadas pela organização devem ficar fisicamente separadas daquelas que são gerenciadas por terceiros. (ABNT NBR ISO/IEC 27002, 2005, p32). Abaixo, segue algumas informações adicionais sugeridas pela Norma ABNT NBRISO/IEC 27002 (2005, p.32): Pode-se obter proteção física criando uma ou mais barreiras físicas ao redor das instalações e dos recursos de processamento da informação da organização. O uso de barreiras múltiplas proporciona uma proteção adicional, uma vez que neste caso a falha de uma das barreiras não significa que a segurança fique comprometida imediatamente. Uma área segura pode ser um escritório trancável ou um conjunto de salas rodeado por uma barreira física interna contínua de segurança. Pode haver necessidade de barreiras e perímetros adicionais para o controle do acesso físico, quando existem áreas com requisitos de segurança diferentes dentro do perímetro de segurança. 35 Convém que sejam tomadas precauções especiais para a segurança do acesso físico no caso de edifícios que alojam diversas organizações. (ABNT NBR ISO/IEC 27002, 2005, p.32). 2.12.2 Controles de entrada física Qualquer acesso às dependências da organização, desde áreas de trabalho até àquelas consideradas críticas (onde ocorre o processamento de informações críticas e confidenciais) deve ser controlado sempre fazendo necessária sua formalização (FERREIRA; ARAÚJO, 2006, p.46). Segundo a ABNT NBR ISO/IEC 27002 (2005, p.33), “convém que as áreas seguras sejam protegidas por controles apropriados de entrada para assegurar que somente pessoas autorizadas tenham acesso”. As seguintes diretrizes para implementação devem ser levadas em consideração: A data e hora da entrada e saída de visitantes sejam registradas, e todos os visitantes sejam supervisionados, a não ser que o seu acesso tenha sido previamente aprovado; convém que as permissões de acesso sejam concedidas somente para finalidades específicas e autorizadas, e sejam emitidas com instruções sobre os requisitos de segurança da área e os procedimentos de emergência; Acesso às áreas em que são processadas ou armazenadas informações sensíveis seja controlado e restrito às pessoas autorizadas; convém que sejam utilizados controles de autenticação, por exemplo, cartão de controle de acesso mais PIN (personal identification number), para autorizar e validar todos os acessos; deve ser mantido de forma segura um registro de todos os acessos para fins de auditoria; Seja exigido que todos os funcionários, fornecedores e terceiros, e todos os visitantes, tenham alguma forma visível de identificação, e eles devem avisar imediatamente o pessoal de segurança caso encontrem visitantes não acompanhados ou qualquer pessoa que não esteja usando uma identificação visível; Aos terceiros que realizam serviços de suporte, seja concedido acesso restrito às áreas seguras ou às instalações de processamento da informação sensível somente quando necessário; este acesso deve ser autorizado e monitorado; Os direitos de acesso a áreas seguras sejam revistos e atualizados em intervalos regulares, e revogados quando necessário. (ABNT NBR ISO/IEC 27002, 2005, p33). 2.12.3 Segurança lógica 36 Garantir a integridade lógica dos dados, proteção dos dados da instituição, proteção da privacidade dos usuários. De acordo com a norma ABNT NBR ISO/IEC 27002 (2005, p.40) “o objetivo da segurança lógica é garantir a operação segura e correta dos recursos de processamento da informação, contra agentes do tipo, hackers, espiões, ladrões, softwares maliciosos, entre outros”. 2.12.4 Controle de acesso lógico “Com a dependência cada vez maior das empresas em relação ao uso do ambiente informatizado, é natural que exista preocupação para implementação de dispositivos de controle de acesso que garantam a segurança de suas instalações mais críticas”. (FERREIRA 2003, p.124). O controle de acesso lógico deve abranger o recurso informatizado que se pretende proteger e o usuário a quem se pretende dar certos privilégios e acessos. A proteção dos recursos está baseada na necessidade de acesso de cada usuário, enquanto que a identificação e autenticação são feitas normalmente por um User ID e uma senha durante o processo de logon (FERREIRA 2003, p.47). De acordo com Ferreira (2003, p.47), a norma técnica ABNT NBR ISO/IEC 27002:2005 estabelece que as regras para concessão de acesso devam ser baseadas na premissa “Tudo deve ser proibido a menos que expressamente permitido”, ao invés da regra “Tudo é permitido a menos que expressamente proibido”. (FERREIRA 2003, p.47). Os objetivos do controle de acesso: Apenas usuários autorizados tenham acesso aos recursos; Os usuários tenham acesso apenas aos recursos realmente necessários para a execução de suas atividades; O acesso a recursos críticos sejam constantemente monitorado e restrito; Os usuários sejam impedidos de executar transações incompatíveis com a sua função. (FERREIRA 2003, p.47). 2.13 FERRAMENTAS DE SEGURANÇA 37 2.13.1 Firewalls São recursos de segurança que têm como objetivo controlar o acesso às redes de computadores (FERREIRA 2003, p.70). 2.13.2 VPNs - Virtual Private Networks. São redes sobrepostas às redes públicas, mas com a maioria das propriedades de redes privadas. Elas são chamadas "virtuais" porque são meramente uma ilusão, da mesma forma que os circuitos virtuais não são circuitos reais e que a memória virtual não é memória real. (TENENBAUM 2003, p.584). 2.13.3 Sistema de detecção de intrusos Pode ser definido como sendo um serviço que monitora e analisa eventos de uma rede com o intuito de encontrar e gerar alertas em tempo real a acessos não autorizados à rede. 2.13.4 Segurança em e-mail De acordo com Ferreira (2003, p.5), a apresentação dos dispositivos de segurança utilizados para controlar o acesso a dados, programas, aplicações e redes de computadores, bem como descrição e aplicabilidade das ferramentas de segurança e técnicas mais comuns utilizadas por possíveis invasões. É a prevenção contra acesso não autorizado. 2.14 MEDIDAS DE SEGURANÇA 38 Medidas de segurança são esforços como procedimentos, software, configurações, hardware e técnicas empregadas para atenuar as vulnerabilidades com o intuito de reduzir a probabilidade de ocorrência de ação de ameaças e, por conseguinte, os incidentes de segurança (MOREIRA ,2001, p.31). Moreira (2001, p.32,33) acredita que a combinação de várias estratégias pode ser a saída para que a empresa consiga atingir o nível de segurança desejado e que é requerido em função de seu tipo de negocio. Como exemplo, apresentam-se algumas das inúmeras formas: Política de segurança; Criptografia forte; Certificado digital; Controle de acesso; Segurança física; Backup; Plano de contingencia; Monitoração; Firewall; Segurança de roteadores; Filtro de conteúdo; Políticas de senha; Deteccão de intrusos; Teste de invasão; Alertas; Treinamento / conscientização dos usuários; Auditoria; Antivírus; (MOREIRA, 2001, p. 32). Ainda, segundo (MOREIRA, 2001, p.33), existem algumas estratégicas que podem ser aplicadas em um ambiente computacional. A seguir apresentamos três estratégicas de segurança que podem ser utilizadas; são elas: medida preventiva, detectiva e corretiva. 2.14.1 Medida preventiva Este tipo de estratégia possui como foco a prevenção da ocorrência de incidentes de segurança. Todos os esforços estão baseados na precaução, e por esta razão, o conjunto de ferramentas e/ ou treinamentos estão voltados para essa necessidade. (MOREIRA, 2001, p.33). 39 2.14.2 Medida detectiva É a estratégia utilizada quando se tem a necessidade de obter auditabilidade, monitoramento e detecção em tempo real de tentativas de invasão. (MOREIRA, 2001, p.34) Alguns exemplos: Monitoramento; Monitoração de ataques; Controle sobre os recursos; Controles das atividades dos usuários; Auditoria; Trilhas; Documentação; Log; 2.14.3 Medida corretiva O enfoque desta estratégia é propor mecanismos para a continuidade das operações. (MOREIRA, 2001, p.35). Alguns exemplos das atividades: Plano de contingencia; Recuperação das operações; Plano de continuidade de negocio; São usados para proteger a informação e seus ativos, que podem impedir que ameaças explorem vulnerabilidades, reduzindo-as, limitando o impacto e diminuindo os riscos de qualquer forma. (MOREIRA, 2001, p.35). 2.15 NÃO REPÚDIO São mecanismos de segurança que tem como objetivo impedir o repúdio. De acordo com Moreira (2001, p11), não repúdio pode ser entendido como sendo os esforços aplicados para garantir a autoria de determinadas ações. 40 Para Ferreira (2008, p.44), “O usuário que gerou ou alterou a informação (arquivo ou e-mail) não pode negar o fato, pois existem mecanismos que garantem a sua autoria”. Segundo Ribeiro (2002, p.2) É a capacidade do sistema de provar que um usuário executou determinada ação no sistema. Ribeiro (2002, p.2) define que há dois pré-requisitos básicos: Autenticação, pois há necessidade de identificação das partes. Proteção de integridade, pois nada adianta garantir a origem se é possível alegar que o conteúdo foi alterado. (RIBEIRO, 2002, p.2). 2.16 AUTORIZAÇÃO Sêmola (2003, p.46) aponta a autorização como sendo uma permissão para o acesso as informações e funcionalidade das aplicações a quem participa da troca de informações. Convém, que os sistema de multiusuários que necessitam de projeção acesso não autorizado tenham a concessão de privilégios controlada por um processo de autorização formal [...]” também diz “Convém que a concessão de senhas seja controlada através de um processo de gerenciamento formal. (ABNT NBR ISO/IEC 27002:2005, p. 68). 2.17 CRITICIDADE Sêmola (2003. p.47) diz que a criticidade é a gravidade que se refere ao impacto dos negócios isso pode ser causado pela ausência de um ativo ou quando este se perde ou se reduz em suas funcionalidades. 2.18 AUDITORIA As interfaces de comunicação conectadas às unidades de processamento são, porém, caracterizadas pela mídia e protocolos com os quais funcionam; pelos serviços de filtragem, de auditoria e de alerta instalados, se houver, e por suas funcionalidades; e pela possibilidade e requisitos de administração remota. (ABNT NBR ISO/IEC 27005, p.37). 41 2.19 LEGALIDADE O uso da informação deve estar de acordo com as leis aplicáveis, regulamentos, licenças e contratos (FERREIRA E ARAÚJO, 2008, p.44). 2.20 BACKUP, COPIAS DE SEGURANÇA E RESTAURAÇÃO “A disponibilidade do ambiente de processamento de dados é fundamental em qualquer organização, independente de seu tamanho e valor de suas receitas. Para manter as informações disponíveis é necessário, além dos recursos de hardware, possuir procedimentos de backup e restores das informações”. (FERREIRA; ARAÚJO, 2008, p.112). 2.21 APLICAÇÕES “São os sistemas automatizados do usuário e procedimentos manuais que processam a informação”. (FERREIRA; ARAÚJO, 2008, p.63). 2.22 INFRAESTRUTURA “É a tecnologia (hardware, sistemas operacionais, sistemas de gerenciamento de banco de dados, Redes, multimídias, etc.. e o ambiente que os suporta) que possibilita o processamento das aplicações”. (FERREIRA; ARAÚJO, 2008, p.63). 2.23 PESSOAS 42 “Necessária para planejar, organizar, adquirir, implementar, entregar, suportar, monitorar e avaliar a informação, sistemas e serviços. Podem ser internos, terceirizados ou contratados sob demanda”. (FERREIRA; ARAÚJO, 2008, p.63). 2.24 CONTINUIDADE DO NEGÓCIO “Estrutura de procedimentos para reduzir, a um nível aceitável, o risco de interrupção ocasionada por desastres ou falhas por meio da combinação de ações de prevenção e recuperação”. (FERREIRA E ARAÚJO, 2008, p.45). 43 Capítulo III – Estudo de Caso 3.1 A EMPRESA A Northlane é uma empresa de Tecnologia da Informação que atua no segmento do Governo há aproximadamente 6 anos, está localizada em Brasília-DF em um complexo empresarial no Setor Comercial Norte na Quadra 1 Bloco F Ed. América Office Tower. (Figura 1) Figura 1: Fachada Fonte: Alber Santos 44 O espaço físico é de 60m2, trabalham cerca de vinte pessoas em duas grandes salas e uma secretária na recepção. Os equipamentos de rede (servidores, switch e roteador) ficam em um canto da sala exposto a todos que estão dentro da empresa. (Figura 2). Figura 2: Equipamentos de rede Fonte: Alber Santos Os setores organizacionais da empresa (comercial, administrativo, financeiro e DTI - Divisão de Tecnologia da Informação) não são devidamente divididos (Figura 3). Desta forma, informações sigilosas de cada setor são facilmente visualizadas por qualquer funcionário da empresa. 45 Figura 3: Setor Comercial, Administrativo e de Tecnologia Fonte: Alber Santos Qualquer funcionário tem livre acesso (físico) aos servidores e aos equipamentos de rede. Com o mínimo conhecimento, pode-se conectar um dispositivo externo na rede e capturar informações das bases de dados como e-mail, o sistema CRM - Customer Relationship Management ou Gestão de Relacionamento com o cliente (Figura 4), onde há contratos e documentações de clientes. 46 Figura 4: Sistema CRM T Fonte: Alber Santos Também é possível a inserção de softwares maliciosos e sabotagem a serviços. Os usuários não bloqueiam o sistema ao se ausentarem. Não há um servidor de domínio, não há rotina de troca de senhas, nem conscientização de sigilo das informações. De tal modo que, todos os arquivos daquela estação de trabalho podem ser facilmente acessados e alterados/manipulados, além de possuir acesso à rede interna, possibilitando visualização/alteração de e-mails, documentos, etc. Foi constatado que, por a empresa ser fisicamente de pequeno porte, não há uma preocupação com a estrutura lógica da rede. Não existe um local apropriado para armazenar a estrutura de rede, não há um servidor de domínio para controle de acesso lógico, firewall implementado, antivírus de rede, sistemas de prevenção e detecção de intrusão. Com base nessas informações, conclui-se que é impossível realizar uma auditoria nesta rede, controlar os acessos e as permissões de cada usuário na rede local e na Internet. Torna-se inviável a monitoração dos serviços de rede, é impossibilitada a gerência de falhas, desempenho, configuração e serviços providos pela rede. Eleva-se a possibilidade de afetar a disponibilidade, a integridade e a confidencialidade das informações. 47 3.1.1 Recepção O acesso à empresa é feito pela recepção ao passar por uma porta. Independente de ser funcionário ou não. O único funcionário presente é a recepcionista. (Figura 5) Figura 5: Recepção F Fonte: Alber Santos A porta permanece sempre aberta e o computador e telefone utilizado pela recepcionista não possui uma senha de login ou qualquer outro tipo de bloqueio. As gavetas da mesa possuem documentos e correspondências referentes à empresa, além do dinheiro para eventualidades diárias. As gavetas possuem chave, mas as fechaduras são frágeis e dificilmente ficam trancadas. As chaves de todas as portas estão encima da mesa. Vulnerabilidades: Os equipamentos estão completamente expostos e ficam sem nenhum tipo de monitoramento na ausência da recepcionista. Agentes externos e funcionários mal intencionados tem fácil acesso aos equipamentos e gavetas da mesa que estão na recepção. 48 3.1.2 Departamentos Os departamentos administrativo, comercial e de tecnologia se misturam em duas salas, cada funcionário possui uma mesa com computador e algumas mesas tem gavetas. As máquinas não possuem antivírus instalados e dificilmente os usuários bloqueiam a tela com o uso de senha. Em cima da mesa dos funcionários há anotações com as senhas da rede wi-fi e do usuário local da estação de trabalho. Vulnerabilidades: Agentes externos e funcionários mal intencionados tem fácil acesso aos equipamentos, papeis sobre as mesa e gavetas da mesa e informações da empresa de todos os setores que estão nas máquinas dos usuários. A empresa possui um servidor com um nobreak de pequeno porte onde está armazenado o sistema de notas fiscais e de registro interno de chamados técnicos dos clientes. Há também um roteador wi-fi de uso doméstico que distribui internet para as máquinas dos funcionários. Vulnerabilidades: Não há uma rotina de backup e nem é feita a segurança física e lógica dos equipamentos de rede. Torna-se impossível a auditoria em caso de invasão física ou lógica da rede, além de correr risco de perder as informações vitais para a empresa. 3.2 MATRIZ DE RISCOS A Matriz de Riscos utilizada para fazer a avaliação da empresa Northlane, segue o modelo apresentado por Ferreira (2006, p.101) no referencial teórico (Quadro 1: Probabilidade x Impacto) Quadro 4: Probabilidade x Impacto Probabilidade Alto (1,0) Baixo (10) Baixo 10 X 1,0 = 10 Impacto Médio (50) Médio 50 X 1,0 = 50 Alto (100) Alto 100 X 1,0= 100 49 Médio (0,5) Baixo 10 X 0,5 = 5 Médio 50 X 0,5 = 25 Médio 100 X 0,5= 50 Baixo (0,1) Baixo 10 X 0,1 = 1 Baixo 50 X 0,1 = 5 Baixo 100 X 0,1= 10 Fonte: Ferreira (2006, p.101) Seguindo a pontuação: Baixa: impacto do evento é irrelevante para o projeto, podendo ser facilmente resolvido; Média: impacto do evento é relevante para o projeto e necessita de um gerenciamento mais preciso. Pode prejudicar o resultado do projeto; Alta: impacto extremamente elevado e, no caso de não interferência imediata da equipe do projeto, os resultados serão comprometidos. Quadro 5: Matriz de risco para ameaça lógica Item Ameaça 1. É adotada política de senhas? 2. 3. 4. 5. 6. 7. 8. 9. 10. Probabilidade Impacto Risco 1 100 100 ALTA ALTO ALTO Os usuários fazem uso da 1 100 100 confidencialidade das senhas ou são ALTA ALTO ALTO adotadas normas para manter o seu sigilo? Existe política de troca de senhas, e 1 50 50 que sejam alfanuméricas e usem ALTA MEDIO MEDIO caracteres especiais? Os usuários são orientados a 1 100 100 bloquear ou encerrar sessão quando ALTA ALTO ALTO se ausentam da estação de trabalho? É usado o serviço de Firewall para 0,1 10 1 controle de acesso a internet? BAIXA BAIXO BAIXO Existe uso de proxy na rede? 0,1 10 1 BAIXA BAIXO BAIXO Há uso de VPN para acesso à 0,1 10 1 distância de modo seguro? BAIXA BAIXO BAIXO Os switchs e servidores são 0,5 50 50 organizados? MEDIA MEDIO MEDIO Há utilização periódica de softwares de proteção contra códigos maliciosos? É utilizado sistema como antivírus e antispam? 1 ALTA 100 ALTO 100 ALTO 0,1 BAIXA 50 MEDIO 5 BAIXO 50 11. 12. 13. 14. 15. Há analise dos arquivos recebidos e baixados via correio eletrônico? Os softwares instalados nas máquinas são originais? É feito backup de forma periódica dos dados críticos da empresa? Existe homologação de backups feitos? 0,1 BAIXA 0,5 MEDIA 1 ALTA 1 ALTA 50 MEDIO 50 MEDIO 100 ALTO 50 MEDIO 5 BAIXO 25 MEDIO 100 ALTO 50 MEDIO Existe uma política de backup de segurança que deve ser armazenada em outro servidor? 1 ALTA 100 ALTO 100 ALTO Fonte: Alber Santos Quadro 6: Matriz de risco para ameaça física Item Ameaça Probabilidade Impacto Risco 1. A recepção é protegida de acesso 1 100 100 indevido? ALTA ALTO ALTO 2. As salas que possuem os servidores 1 100 100 ficam devidamente trancadas? ALTA ALTO ALTO 3. Há sistema de prevenção à incêndio? 0,1 10 1 BAIXA BAIXO BAIXO 4. Há circuito interno ou externo de 0,5 50 50 câmeras? MEDIA MEDIO MEDIO 5. Há restrição de não funcionários ao 1 50 50 ambiente de trabalho? ALTA MEDIO MEDIO Fonte: Alber Santos 3.3 ANÁLISE DE RISCO Após identificar e qualificar os riscos, foi feita análise das vulnerabilidades para solucionar questões cujo impacto é médio ou alto. Ameaça Lógica (Quadro 5) Item 1 - É adotada política de senhas? Não. Através da implementação de um controlador de domínio, todos os usuários deverão ser cadastrados e categorizados por grupos, delimitando seus acessos e permissões dentro da rede interna através do uso de senha. 51 Item 2 - Os usuários fazem uso da confidencialidade das senhas ou são adotadas normas para manter o seu sigilo? Não. Os usuários serão devidamente instruídos sobre a importância das políticas e diretrizes dentro da empresa, tal qual, a necessidade da confidencialidade e sigilo dessas senhas. Item 3 - Existe política de troca de senhas, e que sejam alfanuméricas e usem caracteres especiais? Não. Será aplicada uma regra no controlador de domínio, de maneira automática, que uma vez por mês o usuário será obrigado a cadastrar uma nova senha com no mínimo 8 caracteres, utilizando obrigatoriamente, letras, números e caracteres especiais. Item 4 - Os usuários são orientados a bloquear ou encerrar sessão quando se ausentam da estação de trabalho? Não. Será configurada no controlador de domínio uma diretriz de segurança que após 3 minutos de inatividade na estação de trabalho, a mesma será bloqueada. Item 8 - Os switches e servidores são organizados? Não. Aconselha-se a construção de uma sala dentro das normas préestabelecidas para guardas todos os equipamentos de rede de maneira segura. Onde somente, um responsável designado, terá uma cópia da chave de acesso. O mesmo será responsável pelo controle documentado desses acessos. Item 9 - Há utilização periódica de softwares de proteção contra códigos maliciosos? Não. Aconselha-se que todos os servidores e estações de trabalho tenham instalados Antivírus e Antispam devidamente configurados e periodicamente atualizados. Item 12 - Os softwares instalados nas máquinas são originais? Não. Aconselha-se que todos os softwares instalados nas máquinas locais sejam originais 52 e atualizados periodicamente para a diminuição de vulnerabilidades nas estações de trabalho. Item 13 - É feito backup de forma periódica dos dados críticos da empresa? Não. Deverá ser adotada uma política de backup periódica dos servidores de arquivos, e-mails e sistemas vitais da empresa. Item 14 - Existe homologação de backups feitos? Não. Aconselha-se que os responsáveis pelas informações testem e diretoria aprove a política de backups por escrito. Item 15 - Existe uma política de backup de segurança que deve ser armazenada em outro servidor? Não. O backup realizado deve ser salvo em um servidor em nuvem e uma cópia em outro servidor que esteja fisicamente no mínimo a 1 km da empresa. Ameaça Física (Quadro 6) Item 16 - A recepção é protegida de acesso indevido? Não. Deveria haver uma catraca com sensor biométrico para autorizar os funcionários e visitantes devidamente autorizados. Item 17 - As salas que possuem os servidores ficam devidamente trancadas? Não. Deve-se construir um CPD para armazenar todos os equipamentos de informática. Item 19 - Há circuito interno ou externo de câmeras? Não. Deve-se instalar um circuito interno e designar um servidor apara armazenas os dados, fazendo backup periodicamente. 53 Item 20 - Há restrição de não funcionários ao ambiente de trabalho? Não. Deve-se instalar algum equipamento que restrinja o acesso, como catracas com leitor biométrico. 54 CAPÍTULO IV – PROPOSTA DE POLÍTICA DE SEGURANÇA De acordo com vulnerabilidades encontradas no ambiente e levando em consideração a legislação vigente sobre a classificação do tipo de informação gerida pela Northlane, propõe-se, com base na norma ABNT NBR ISSO/IEC 27002:2005, a seguinte Política de Segurança da Informação, adequando-se às reais necessidades da empresa. A proposta apresentada a seguir obedece às orientações da ABNT NBR ISSO/IEC 27002:2005. 4.1 PROPOSTA DE POLÍTICA DA INFORMAÇÃO A) Identificação da Empresa A Northlane é uma empresa de Tecnologia da Informação que atua no segmento do Governo há aproximadamente 6 anos, está localizada em Brasília-DF em um complexo empresarial no Setor Comercial Norte na Quadra 1 Bloco F Ed. América Office Tower B) Objetivo da Política É importante adotar uma Política de Segurança da Informação para conscientizar e orientar os funcionários sobre a necessidade de proteção da informação crítica e da demais que são manipuladas diariamente, levando em consideração a tríade da Segurança da Informação: confidencialidade, integridade e disponibilidade. C) Aplicação Esta política deve ser seguida por todos os funcionários e aplicada em todos os ambientes da empresa. 55 D) Diretrizes de Segurança 1) Acesso Lógico Uma política de senhas deverá ser adotada, além de medidas de boas práticas, visando a confidencialidade com diretrizes de troca de senhas e requisitos mínimos aceitáveis. 2) Segurança dos dados Os dados de interesse da empresa deverão ser devidamente protegidos contra perda, destruição, falsificação e furto. Uma rotina de backup deverá ser implantada, assim como determinar um local seguro para a homologação dos backups realizados. 3) Serviços Todos os equipamentos deverão ter local definidos para armazenamento, visando facilitar o manuseio e garantido o correto armazenamento. O cabeamento deve ser identificado para evitar equívocos na hora de manusear. Cabos de energia devem ficar separados de cabos de dados para evitar interferências. Os servidores devem ser armazenados em local adequado para que possam ser evitados perda, roubo, dano ou furto, ou algum interveniente que comprometa os ativos e interrompa as atividades da organização. E) Plano de Continuidade de Negócios O plano de continuidade de negócios da empresa deve identificar os eventos e a probabilidade e impacto que serão causados consequentemente, pois desta forma será possível mensurar o período de recuperação. F) Responsabilidade O gestor de Segurança da Informação e todo o quadro de funcionários serão responsáveis pela aplicação da Política de Segurança da Informação. 56 G) Conformidade A norma está em conformidade com a ABNT NBR ISSO/IEC 27002:2005. H) Penalidade Os funcionários estarão sujeitos a possíveis sansões ao entrarem em desacordo com as orientações estabelecidas pela Política de Segurança da Informação. I) Disposições Gerais A Política de Segurança da Informação terá validade de dois anos, com a possibilidade de revisão quando necessário. Os casos omissos serão analisados pelos responsáveis pela implantação e acompanhamento da Política de Segurança da Informação. 57 CAPÍTULO V – CONCLUSÃO Ao implantar uma Política de Segurança da Informação a empresa está respaldada e definindo de forma concreta uma norma de melhores práticas, que possibilitará também melhores resultados, poupando tempo e energia em seus esforços diários. A empresa tem foco no mercado governamental, na venda de soluções tecnológicas que vão desde o fornecimento de equipamentos à garantia e prestação de serviços referente aos produtos adquiridos. Desta forma, a segurança dos dados, que envolve contratos, termos de garantias e todo histórico de clientes e negócios realizados nesses 6 anos deve ser garantida, pois é crucial para a vitalidade da empresa. A Política de Segurança da Informação proposta visa minimizar as vulnerabilidades, proteger os ativos de informação, conscientizar funcionários quanto à importância da proteção de todo parque tecnológico da empresa. Para garantir o sucesso é necessário o apoio e o interesse da direção da empresa, que será crucial para implantação efetiva da política. 58 REFERÊNCIAS ASSOCIAÇÃO BRASILEIRA DE NORMAS E TÉCNICAS – ABNT. NBR ISO/IEC 27002, 2005. ASSOCIAÇÃO BRASILEIRA DE NORMAS E TÉCNICAS – ABNT. NBR ISO/IEC 27005, 2008. ASSOCIAÇÃO BRASILEIRA DE NORMAS E TÉCNICAS – ABNT. NBR ISO/IEC 11514, 1990. ASSOCIAÇÃO BRASILEIRA DE NORMAS E TÉCNICAS – ABNT. NBR ISO/IEC 6023, 2002. ALVES, G. A. Segurança da informação. Rio de janeiro: Ed. Ciência Moderna Ltda, 2006. FERREIRA, F. N. F. Segurança da informação. Rio de Janeiro: Ed. Ciência Moderna Ltda, 2003. FERREIRA, F. N. F; ARAÚJO, M. T. Política de Segurança da Informação. Rio de janeiro: Ed. Ciência Moderna Ltda, 2006. MOREIRA, N. S. Segurança Mínima. Rio de Janeiro: Ed. Axcel Books do Brasil, 2001. RIBEIRO, R. A. B. Segurança no Desenvolvimento de Software. Rio de janeiro: Ed. Campus, 2002. SÊMOLA, M. Gestão de Segurança da Informação, uma visão executiva. Rio de janeiro: Ed. Campus, 2003. UCHÔA, J. Q. Segurança em Redes e Criptografia. Lavras: UFLA/FAEPE, 2003. TANENBAUM, A. S. Redes de Computadores 4. Rio de Janeiro: Ed. Campus, 2003.

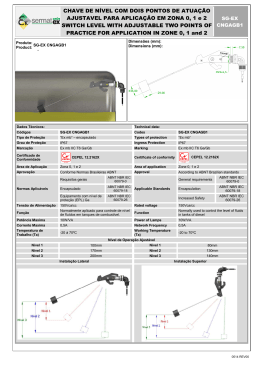

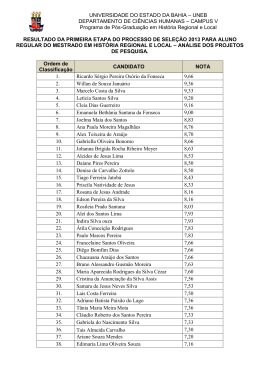

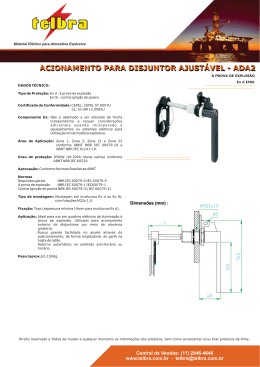

Download