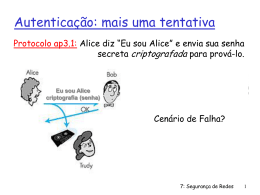

UNICS OverView em Segurança de Redes Prof. Ivonei Freitas da Silva Unioeste-Cascavel [email protected] 8a: Segurança de Redes 1 Segurança em Redes Os princípios de segurança em redes: criptografia autenticação integridade das mensagens distribuição de chaves firewalls, sniffers, ids segurança nas camadas de aplicação, transporte, rede e enlace 8a: Segurança de Redes 2 8a: Segurança de Redes 3 Quais dados são maliciosos? Quais dados são de produção? 8a: Segurança de Redes 4 O que é Segurança de Redes? Privacidade (Sigilo): apenas o transmissor e o receptor desejado devem “entender” o conteúdo da mensagem transmissor cifra (codifica) msg receptor decifra (decodifica) msg Autenticação: transmissor e receptor querem confirmar a identidade um do outro Integridade da Mensagem: transmissor e receptor querem garantir que a mensagem não seja alterada (em trânsito ou após) sem que isto seja detectado Acesso e Disponibilidade: os serviços devem estar acessíveis e disponíveis para os usuários 8a: Segurança de Redes 5 Amigos e Inimigos: Alice, Bob e Trudy Dados Dados mensagens de controle e dados transmissor seguro receptor seguro canal Figure 7.1 goes here bem conhecidos no mundo de segurança de redes Bob e Alice (amantes!) querem se comunicar de modo “seguro” Trudy, a “intrusa” pode interceptar, apagar e/ou acrescentar mensagens 8a: Segurança de Redes 6 Quem podem ser Bob e Alice? ... bem, Bobs e Alices reais! Browser/servidor web para transações eletrônicas (ex., compras on-line) cliente/servidor home banking servidores DNS roteadores trocando atualizações de tabelas de roteamento outros exemplos? 8a: Segurança de Redes 7 Há muitos vilões por aí! P: O que um vilão pode fazer? R: um monte de coisas! grampo: interceptação de mensagens inserir ativamente mensagens na conexão falsidade ideológica: pode imitar/falsificar endereço de origem de um pacote (ou qualquer campo de um pacote) seqüestro: assumir conexão em andamento removendo o transmissor ou o receptor, colocando-se no lugar negação de serviço: impede que o serviço seja usado por outros (ex. sobrecarregando os recursos) 8a: Segurança de Redes 8 A linguagem da criptografia chave de K criptografia A de Alice texto aberto algoritmo de criptografia texto cifrado chave de K decifragem B de Bob algoritmo de texto aberto decifragem criptografia de chave simétrica: as chaves do transmissor e do receptor são idênticas criptografia de chave pública: cifra com chave pública, decifra com chave secreta (privada) 8a: Segurança de Redes 9 Criptografia de chave simétrica código de substituição: substitui um caractere por outro código monoalfabético: substitui uma letra por outra textoplano: abcdefghijklmnopqrstuvwxyz textocifrado:mnbvcxzasdfghjklpoiuytrewq Ex: Texto aberto: bob. eu te amo. alice Texto cifrado: nkn. cy uc mhk. mgsbc 8a: Segurança de Redes 10 Criptografia de chave simétrica K K A-B mensagem emalgoritmo de texto aberto, criptografia A-B texto cifrado algoritmo de texto aberto decifragem criptografia de chave simétrica: Bob e Alice compartilham a mesma chave (simétrica): KA-B 8a: Segurança de Redes 11 Criptografia de chave pública criptografia de chave simétrica requer que o transmissor e receptor compartilhem a chave secreta P: como combinar que chave utilizar (em particular se nunca tiverem se encontrado)? criptografia de chave pública abordagem radicalmente diferente [Diffie-Hellman76, RSA78] transmissor e receptor não compartilham uma chave secreta a chave de cifragem é pública (conhecida por todos) a chave de decifragem é privada (conhecida apenas pelo receptor) 8a: Segurança de Redes 12 Criptografia de chave pública + chave pública B de Bob K K - chave privada B de Bob mensagem em algoritmo de texto cifrado algoritmo de texto + decifragem aberto texto aberto, criptografia K (m) + B m m = K B(K (m)) B 8a: Segurança de Redes 13 Autenticação Com chave simétrica compartilhada , automático Com chave pública, usa a chave privada para identificarse “Eu sou Alice” R Bob calcula + - - K A (R) “envie a sua chave pública” + KA KA(KA (R)) = R e sabe que apenas Alice poderia ter a chave privada, que cifrou R, de modo que + K (K (R)) = R A A 8a: Segurança de Redes 14 brecha de segurança Ataque do homem (mulher) no meio: Trudy posa como sendo Alice (para Bob) e como sendo Bob (para Alice) Eu sou Alice R Eu sou Alice R K (R) T K (R) A Envie a sua chave pública + K T Envie a sua chave pública + K A - + m = K (K (m)) A A + K (m) A Trudy recebe - + m = K (K (m)) T T envia m para Alice cifrada usando a chave pública de Alice + K (m) T 8a: Segurança de Redes 15 brecha de segurança Ataque do homem (mulher) no meio: Trudy posa como sendo Alice (para Bob) e como sendo Bob (para Alice) Difícil de detectar: Bob recebe tudo o que Alice envia, e vice versa. (ex., portanto Bob, Alice podem se encontrar uma semana depois e lembrar da conversa) o problema é que Trudy também recebe todas as mensagens! 8a: Segurança de Redes 16 Assinaturas Digitais Técnica criptográfica análoga às assinaturas à mão. Transmissor (Bob) assina digitalmente o documento, atestando que ele é o dono/criador do documento. Verificável, não forjável: destinatário (Alice) pode verificar que Bob, e ninguém mais, assinou o documento. 8a: Segurança de Redes 17 Assinaturas Digitais Assinatura digital simples para a mensagem m: Mensagem de Bob, m Dear Alice Oh, how I have missed you. I think of you all the time! …(blah blah blah) Bob - Chave privada KB de Bob Algoritmo de criptografia de chave pública - K B(m) Mensagem de Bob, m, assinada (cifrada) com a sua chave privada •Bob assinou m •Ninguém mais assinou m •Bob assinou m e não m’ •Alice pode levar m, e a assinatura KB(m) para o tribunal e provar que Bob assinou m 8a: Segurança de Redes 18 Resumo (Digest) de Mensagens A codificação com chave pública de mensagens longas é cara computacionalmente Objetivo: assinatura digital (impressão digital) de comprimento fixo, fácil de ser calculada. aplique função de hash H a m, obtém resumo da mensagem de comprimento fixo, H(m). mensagem longa m H: Hash Function H(m) 8a: Segurança de Redes 19 Assinatura digital e Integridade da Mensagem com o resumo da mensagem Bob envia mensagem assinada digitalmente: large message m H: Hash function Bob’s private key + - KB Alice verifica a assinatura e a integridade da mensagem assinada digitalmente: encrypted msg digest H(m) digital signature (encrypt) encrypted msg digest KB(H(m)) large message m H: Hash function KB(H(m)) Bob’s public key + KB digital signature (decrypt) H(m) H(m) equal ? 8a: Segurança de Redes 20 Intermediários Confiáveis Problema com chave Problema com chave pública: simétrica: Quando Alice obtém a Como duas chave pública de Bob (da entidades escolhem web, e-mail ou disquete), chave secreta como ela vai saber se a compartilhada pela chave pública é mesmo rede? de Bob e não de Trudy? Solução: Solução: centro confiável de autoridade distribuição de certificadora confiável chaves (KDC) agindo (CA) como intermediário entre as entidades 8a: Segurança de Redes 21 Centro de Distribuição de Chaves (KDC) Alice e Bob necessitam de chave simétrica compartilhada. KDC: servidor compartilha chaves secretas diferentes com cada usuário registrado. Alice e Bob conhecem as próprias chaves simétricas, KA-KDC e KB-KDC , para se comunicar com o KDC. KDC KA-KDC KP-KDC KP-KDC KB-KDC KA-KDC KX-KDC KY-KDC KB-KDC KZ-KDC 8a: Segurança de Redes 22 Centro de Distribuição de Chaves (KDC) P: Como o KDC permite a Bob, Alice determinar a chave secreta simétrica compartilhada para se comunicarem? KDC generates R1 KA-KDC(A,B) Alice knows R1 KA-KDC(R1, KB-KDC(A,R1) ) KB-KDC(A,R1) Bob knows to use R1 to communicate with Alice Alice e Bob se comunicam: usando R1 como chave da sessão para criptografia simétrica compartilhada 8a: Segurança de Redes 23 Autoridades Certificadoras Autoridade certificadora (CA): associam chave pública a uma entidade particular. Chave pública de Bob Informação de identificação de Bob + KB assinatura digital (cifra) Chave privada da CA K- CA + KB certificado para a chave pública de Bob, assinado pela CA 8a: Segurança de Redes 24 Autoridades Certificadoras Quando Alice precisa da chave pública de Bob: obtém o certificado de Bob (de Bob ou de outro lugar). aplica a chave pública da CA ao certificado de Bob, obtém a chave pública de Bob. + KB assinatura digital (decifra) Chave pública da CA Chave pública + K B de Bob + K CA 8a: Segurança de Redes 25 Um certificado contém: Número de série (único para cada emissor) info sobre o proprietário do certificado, incluindo o algoritmo e o valor da chave propriamente dita (não apresentada) info sobre o emissor do certificado datas de validade assinatura digital do emissor 8a: Segurança de Redes 26 Firewalls firewall isolam a rede interna da organização da Internet pública, permitindo que alguns pacotes passem e outros sejam bloqueados. Internet pública rede administrada firewall 8a: Segurança de Redes 27 8a: Segurança de Redes 28 Firewalls: Para que? Prevenir ataques de negação de serviço Prevenir modificação/acesso ilegal aos dados internos. Permitir apenas acessos autorizados ao interior da rede Isolar rede com endereços inválidos dois tipos de firewalls: camada de aplicação filtragem de pacotes 8a: Segurança de Redes 29 Filtragem de Pacotes Deve-se permitir que os pacotes que chegam entrem? Pacotes saintes podem mesmo sair? rede interna conectada à Internet através de um roteador firewall roteador filtra pacote-a-pacote, decisão de encaminhar/descartar o pacote é baseada em: endereço IP da origem, endereço IP do destino número das portas de origem e destino do TCP/UDP tipo da mensagem ICMP bits de SYN e ACK do TCP 8a: Segurança de Redes 30 Gateways de Aplicações Filtra os pacotes baseado nos dados das aplicações assim como em campos IP/TCP/UDP. Exemplo: permite que usuários internos selecionados façam telnet para o exterior. Sessão telnet do host para gateway Gateway da aplicação Sessão telnet do gateway para host remoto Roteador e filtro 1. Requer que todos os usuários telnet façam o telnet através do gateway. 2. Para os usuários autorizados, o gateway estabelece uma conexão telnet com o host destino. O Gateway transfere os dados entre 2 conexões 3. O filtro do roteador bloqueia todas as conexões que não têm origem no gateway. 8a: Segurança de Redes 31 Limitações dos firewalls e gateways IP spoofing: roteador não tem como saber se os dados “realmente” vêm da fonte alegada. Se múltiplas aplicações necessitam tratamento especial, cada uma deve ter o próprio gateway O software do cliente deve saber como contactar o gateway ex., deve setar o endereço IP do proxy no browser Para o UDP os filtros normalmente usam uma política de tudo ou nada. Compromisso: grau de comunicação com o mundo externo, nível de segurança Muitos sítios altamente protegidos ainda sofrem ataques. 8a: Segurança de Redes 32 Firewall Builder IPTables iptables -I FORWARD -p tcp -m string --string "VER " --from 51 -to 56 --algo bm -j REJECT 8a: Segurança de Redes 33 Firewalls Pessoais Windows Firewall: melhor do que nada Comodo: usuários avançados ZoneAlarm: bem simples 8a: Segurança de Redes 34 Ameaças à segurança na Internet Mapeamento (Reconhecimento do terreno): Footprinting: google, whois, registro.br, internic.net Varredura: ping, nmap Enumeração: Nessus Descoberta de Falhas: Languard, Nessus Burlando proteções: NetCat, http tunnel, ... Engenharia Social: hummm!!!! Contramedidas? 8a: Segurança de Redes 35 Ameaças à segurança na Internet Mapeamento: contramedidas registra o tráfego que entra na rede (Sniffer) procura atividade suspeita (endereços IP, portas sendo varridas seqüencialmente) (Sniffer) Snort – Detecção de Intrusão Open Source • Detecta variações de comportamento na rede • alert udp any any -> 192.168.1.0/24 31 (msg:"Hacker Paradise Backdoor"; flags:S; resp:icmp_port, icmp_host;) • alert tcp any any -> 192.168.1.0/24 any (msg:"Acesso Kazaa"; content:"XKazaa"; resp:rst_all;) 8a: Segurança de Redes 36 Ameaças à segurança na Internet Bisbilhotar (Sniffing) os pacotes: meios de difusão (broadcast) NIC promíscuo lê todos os pacotes que passam pode ler todos os dados não cifrados (ex. senhas) ex.: C bisbilhota os pacotes de B C A src:B dest:A payload B 8a: Segurança de Redes 37 8a: Segurança de Redes 38 Nessus: +preciso e +completo que Nmap 8a: Segurança de Redes 39 Ameaças à segurança na Internet Recusa de serviço (DOS - Denial of service ): inundação de pacotes gerados maliciosamente “atolam” o receptor DOS distribuído (DDOS): múltiplas fontes de forma coordenada atolam o receptor ex., C e host remoto atacam A com SYNs C A SYN SYN SYN SYN SYN B SYN SYN 8a: Segurança de Redes 40 Ameaças à segurança na Internet Recusa de serviço (DOS): contramedidas filtrar : firewall, Snort, Ethereall, ... Identificar rastros até a origem das inundações (provavelmente uma máquina inocente, comprometida) C A SYN SYN SYN SYN SYN B SYN SYN 8a: Segurança de Redes 41 Pretty good privacy (PGP) Esquema de criptografia de e-mails para a internet, um padrão de fato. Usa criptografia de chave simétrica, criptografia de chave pública, função de hash e assinatura digital como descrito. Provê sigilo, autenticação do transmissor, integridade. O inventor, Phil Zimmerman, foi alvo de uma investigação federal que durou 3 anos. Uma mensagem assinada com PGP: ---BEGIN PGP SIGNED MESSAGE--Hash: SHA1 Bob:My husband is out of town tonight.Passionately yours, Alice ---BEGIN PGP SIGNATURE--Version: PGP 5.0 Charset: noconv yhHJRHhGJGhgg/12EpJ+lo8gE4vB3mqJ hFEvZP9t6n7G6m5Gw2 ---END PGP SIGNATURE--- 8a: Segurança de Redes 42 Secure sockets layer (SSL) 8a: Segurança de Redes 43 Segurança IEEE 802.11 War-driving, War-flying: procurar redes Wi-Fi abertas Tornando o 802.11 seguro cifragem, autenticação equipamento primeira tentativa de segurança 802.11: Wired Equivalent Privacy (WEP): um fracasso! tentativa atual: 802.11i (WAP, WAP2) 8a: Segurança de Redes 44 Algumas terminologias Engenharia Social: tática de persuação para levar alguém a instalar programas ou fornecer dados Zumbi: computador infectado, aberto ao controle remoto de terceiros Phishing: uso de mensagens falsas para enganar o usuário e roubar dados pessoais Pharming: rotea o usuário para sites falsos Splog: Blog falso que atrai internautas para páginas que exibem anúncios 8a: Segurança de Redes 45 Mais terminologias Malware: todos os tipos de softwares maliciosos Vírus: programa que infecta outros arquivos, gera clones. Depende da execução do programa vírus Cavalos de tróia: programa recebido como presente que executa código malicioso Adware: software especificamente projetado para apresentar propagandas Spyware: software que monitora atividades de um sistema e envia as informações coletadas para terceiros 8a: Segurança de Redes 46 Mais terminologias Backdoors: programas que permitem o retorno de um invasor a um computador comprometido • BackOrifice e NetBus Worm: programa capaz de se propagar automaticamente através de redes, enviando cópias de si mesmo de computador para computador • worm não embute cópias de si mesmo em outros programas ou arquivos e não necessita ser explicitamente executado para se propagar 8a: Segurança de Redes 47 Mais terminologias Bots: Idem ao Worm, porém acrescenta comunicação do programa malicioso com um servidor (o estrago é maior!!!) KeyLoggers, ScreenLoggers: programas que captura buffer teclado ou memória de vídeo 8a: Segurança de Redes 48 Política de Segurança Nós!!! Usuário Métodos Gerentes Ferramentas Orçamento 8a: Segurança de Redes 49 Agradecimentos Kurose, Ross: Redes de Computadores e a Internet: uma nova abordagem Comunidades Linux pelo mundo Comunidades de Segurança pelo mundo Internet A vocês! 8a: Segurança de Redes 50

Baixar