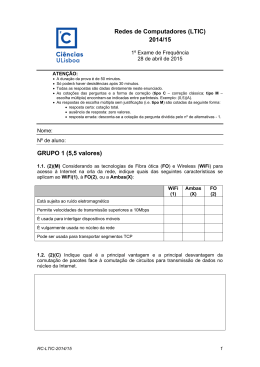

Redes de Computadores Prof. Magnos Martinello Lista de Exercícios - Semana 1 – 06/06/2013 Modelo da Internet em 4 Camadas Q1) Quais são as vantagens do modelo de abstrações em camadas de rede? (Mais de uma resposta pode estar correta.) a) Quebrar tarefas complexas de comunicação em pedaços menores. b) Camadas inferiores escondem detalhes de implementação das camadas superiores. c) Camadas superiores podem oferecer um serviço para as camadas inferiores. d) Camadas inferiores podem mudar implementações sem afetar as camadas superiores, desde que a interface entre camadas permaneça a mesma. Q2) No modelo da Internet, como os quadros (frames) de uma camada são encapsulados para a próxima camada? (Mais de uma resposta pode estar correta.) a) Um quadro em uma camada consiste em um campo de dados – constituído exclusivamente pelo quadro completo da camada superior – e um cabeçalho descrevendo o campo de dados e como ele deve ser demultiplexado no outro fim. b) Na direção de saída, o quadro é construída pela leitura de uma combinação de informações a partir das camadas superiores e inferiores. c) Na direção de entrada, a parte de dados de um quadro é passado para a camada superior, e tipicamente contém informação para identificar qual o serviço que deve receber o quadro. d) Na Internet, todo dado chegando da camada de enlace deve passar pela camada TCP antes de ir para a aplicação. Q3) Quais das seguintes afirmações são verdadeiras? a) Uma conseqüência da divisão em camadas é que uma camada no host de origem se comunica com sua camada par no destino, sem se preocupar com os detalhes da implementação das camadas acima e abaixo. b) A camada de rede depende do estado da conexão mantida pela camada TCP, a fim de manter o controle de quem está se comunicando. c) O modelo OSI de 7 camadas é superior ao modelo da Internet de 4 camadas, pois permite que as redes sejam mais confiáveis. d) A API de socket fornece aplicativos de computador reutilizáveis para se comunicar com aplicações remotas. e) Normalmente, a camada de rede é implementada em sistemas de computadores modernos copiando o código a partir de uma implementação de referência para o código fonte da aplicação. Q4) O que acontece quando um pacote é recebido por um comutador (switch) de camada 2? (Mais de uma resposta pode estar correta.) a) O comutador irá tomar a decisão de encaminhamento baseado no endereço de destino do cabeçalho Ethernet. b) O comutador irá então encapsular o pacote novamente com um novo cabeçalho Ethernet, onde o endereço ethernet de destino será o endereço Ethernet do comutador. c) O comutador precisará aprender o endereço IP de destino do cabeçalho IP da camada 3 para que possa tomar uma decisão de encaminhamento. d) Para verificar a integridade dos dados, o comutador precisará extrair os dados de aplicação do pacote. O que é a Internet, o modelo de serviço IP Q5) Quais das seguintes afirmações são verdadeiras? a) O protocolo IP é um exemplo de protocolo da camada de transporte e fornece comunicação fim a fim confiável. b) O protocolo IP é um exemplo de protocolo da camada de rede e é necessário para todas comunicações na Internet. c) Existem atualmente duas principais versões do protocolo IP usado na Internet: IP versão 4 (IPv4) e IP versão 6 (IPv6). d) O protocolo IP é responsável pela entrega de datagramas auto-suficientes de um host de origem para um host de destino. e) IP não garante a entrega de pacotes na ordem correta. Q6) Quais das seguintes afirmações são verdadeiras? a) Datagramas IP contêm um campo “contador de salto” que é incrementado toda vez que um datagrama visita um roteador. Isto nos permite descobrir quantos roteadores foram visitados pelo datagrama ao longo do caminho. b) Datagramas IP contêm um campo time-to-live que, em qualquer ponto da rede, carrega o timestamp indicando quantos segundos se passaram desde que o pacote foi inicialmente criado. c) Datagramas IP contêm um campo para que se o datagrama por roteado em loop infinito, ele irá ser descartado. d) Datagramas IP datagrams contêm um campo time-to-live que possui uma lista de todos os roteadores visitados. Assim, um nó final consegue detectar se o pacote está em loop. Q7) Em uma alternativa ao protocolo IP, chamado "ATM" proposto na década de 1990, o endereço de origem e de destino é substituído por um identificador de “fluxo” único que é criado dinamicamente para cada comunicação fim-a-fim. Antes da comunicação começar, o identificador de fluxo é adicionado a cada roteador ao longo do caminho, para indicar o próximo salto, e depois removido quando a comunicação é terminada. Quais são as consequências desta escolha de design? a) Existe um estado da rede para cada fluxo de comunicação ao invés de apenas para cada destino. b) Se um link falhar, não existe necessidade de atualizar qualquer estado da rede. c) É necessário que uma entidade de controle gerencie a inserção e remoção de identificadores e atualize-os quando for necessário rotear novamente um fluxo. d) Significa que não precisamos mais da camada de transporte para entregar de maneira confiável e correta os dados em ordem para as aplicações. Q8) Um roteador da Internet pode descartar pacotes quando se tem recursos insuficientes – esta é a ideia de “melhor esforço” de serviço. Também pode haver casos em que os recursos estão disponíveis (capacidade do link, por exemplo), mas o roteador descarta os pacotes de qualquer maneira. Qual das seguintes alternativas são exemplos de situações em que um roteador descarta um pacote, mesmo quando ele tem recursos suficientes? a) Um roteador configurado como firewall, decidindo que pacotes devem ser negados. b) Um enlace congestionado que está sobrecarregado com pacotes. c) Um ISP que limita largura de banda consumida pelos clientes, mesmo que existe capacidade disponível. d) Um pacote corrompido que possui soma de verificação (checksum) incorreto. O que é a Internet, o modelo de TCP/UDP Q9) Quais das seguintes afirmações são verdadeiras? a) o TCP utiliza soma de verificação para determinar se os dados da aplicação seguem uma sintaxe correta. b) o TCP entrega uma corrente de dados (stream of bytes) fim-a-fim, de maneira confiável e em sequência, na perspectiva de uma aplicação. c) Como TCP codifica os dados com informação suficiente para corrigir os erros, ele nunca precisa retransmitir segmentos em falta. d) Quando um pacote TCP chega ao destino, a porção de dados é enviada para o serviço (ou aplicação) identificado pelo número de porta de destino. e) Como o TCP não pode confiar na camada IP para formatar pacotes corretamente, ele deve incluir o endereço IP de destino no cabeçalho TCP. Q10) O TCP é responsável por fornecer entrega fim-a-fim confiável e em sequência de dados entre aplicações. Qual das seguintes alternativas são conseqüências diretas desta escolha de design? a) O TCP é autossuficiente, ou seja, possui informação de endereçamento suficiente em seu cabeçalho de modo que ele não precisa da camada IP ou de qualquer outra camada inferior para entregar os dados corretamente. b) O TCP irá retransmitir dados em falta, mesmo que a aplicação não pode usá-lo – por exemplo, na telefonia pela Internet, uma retransmissão pode chegar tarde demais para ser útil. c) O TCP salva uma aplicação de ter que implementar seus próprios mecanismos para retransmitir dados em falta, ou conferir sequência dos dados que chegam. d) O TCP só pode funcionar corretamente se a camada abaixo dela também fornece dados de forma confiável e em seqüência. e) O TCP não necessita estabelecer um estado de conexão antes da comunicação entre os nós finais. Q11) Antes de comunicação começa, TCP estabelece uma nova conexão usando um handshake de três vias. Isto ocorre porque: (Mais de uma resposta pode estar correta.) a) É considerado educado apertar as mãos três vezes no primeiro encontro. b) O TCP poderia usar um aperto de mão de duas vias e só introduziu o terceiro aperto de mão para evitar que a conversa seja interceptada. c) No TCP, nós finais mantêm o estado sobre as comunicações em ambos os sentidos e o aperto de mão permite que o estado seja criado e inicializado. d) O TCP estabelece um fluxo de bytes em ambos os sentidos, e os três apertos de mão permitem que ambos os fluxos possam ser estabelecidos e reconhecidos. Q12) UDP é um protocolo muito mais simples em comparação com o TCP. É sem conexão e não oferece transmissão confiável. Quais das seguintes declarações sobre o UDP são verdadeiras: a) Nenhuma aplicação gostaria de usar UDP, uma vez que não fornece transporte confiável. b) Transferência curtas do tipo solicitação-resposta, como DNS, preferem usar UDP para evitar overheads do TCP, como o handshake de três vias. c) UDP é adequado para aplicações que não necessariamente precisam de um transporte confiável (por exemplo, voz sobre IP, jogos on-line) d) UDP é muitas vezes usada para a comunicação de difusão (broadcast) porque não exige um estado por destinatário (por exemplo, números de confirmação). O que é a Internet, o modelo de serviço ICMP Q13) Quais das seguintes afirmações são verdadeiras? a) Mensagens ICMP são tipicamente utilizadas para diagnosticar problemas de rede. b) Alguns roteadores podem priorizar mensagens ICMP sobre outros pacotes. c) As mensagens ICMP são inúteis, já que elas não transportam dados reais. d) Mensagens ICMP podem ser usadas maliciosamente para examinar uma rede e identificar os dispositivos de rede. e) Mensagens ICMP são transmitidas confiavelmente através da Internet. Q14) Quais das seguintes afirmações são verdadeiras? a) ping pode ser usado para medir atraso fim-a-fim. b) ping pode ser usado para testar se uma máquina está “viva”. c) ping pode ser usado maliciosamente como um meio de atacar uma máquina, inundando-a com requisições de ping. d) Toda máquina na Internet deve responder a requisições de ping. e) ping envia uma mensagem ICMP ECHO_REQUEST para o destino. Q15) Quais das seguintes afirmações são verdadeiras? a) traceroute só pode funcionar através do envio de ECHO_REQUESTs ICMP, ele não vai funcionar através do envio de pacotes UDP ou pacotes TCP. b) traceroute pode ser usado para descobrir a topologia da rede. c) traceroute funciona aumentando os valores TTL em cada pacote sucessivo que envia. d) traceroute pode ser usado para identificar tabelas de encaminhamento incorretas. O que é a Internet, um dia na vida de uma aplicação Q16) You own a large gaming company and want to distribute an update to all of your players. The size of the update is 1GB and your server can send data at up to 1GB/s. Your engineers have found that assuming every player can download at 1MB/s leads to very accurate estimates of network performance. Furthermore, they've found you can assume that the server splits its capacity evenly across clients. You have 100,000 players. One of your engineers recommends that you distribute the patch by having all users download the full file from your company's server. You walk through this calculation with the engineer and determine it will take 100,000 seconds (~28 hours) for all of your players to download the update. The server can support 1,000 players downloading the update at once by splitting its 1GB/s across 1,000 1MB/s clients. It will take 100 rounds of 1,000 players for everyone (all 100,000) to receive the update. As it takes 1,000 seconds for a 1MB/s connection to download 1GB, each round will take 1,000 seconds. 100 rounds of 1,000 seconds is 100,000 seconds, or 28 hours. Another engineer recommends a different, peer-to-peer, strategy. In this strategy, players who have downloaded the patch allow other players to download it from them. So in the first round, 1,000 players download the patch from the server. In the second round, 1,000 new players download the patch from the server, and 1,000 new players download the patch from the players who have already downloaded it. In the third round, 1,000 new players download the patch from the server, and 3,000 new players download the patch from players who have already downloaded it. Calculate how long it will take until the last player to receive the update using the second strategy. How much faster is it than the first strategy? a) Fourteen times as fast (~7000 seconds) b) Eight times as fast (~12000 seconds) c) Four times as fast (~25000 seconds) d) Twice as fast (~50000 seconds) e) It will be slower. Q17) Skype's Rendezvous Service a) Allows users not behind a NAT to call users behind a NAT. b) Ensures that duplicate packets do not get transmitted to the receiver, preventing wasted effort. c) Speeds up the initial call connection at the expense of quality later in the call. d) Ensures there are few errors during phone calls. Q18) Bittorrent's Tit-for-tat algorithm a) Gives download preference to peers that give data to you b) Automatically kills connections with peers that have downloaded more data from you than you have downloaded from them. c) Is a way of partitioning files so that they can be optimally seeded across a peer-to-peer network. Princípios Arquiteturais, encapsulamento Q19) O que é um payload da camada de enlace? a) Dados de aplicação. b) Um quadro Ethernet. c) Um segmento TCP. d) Um pacote IP. Q20) O que o encapsulamento ajuda? (Mais de uma resposta pode estar correta.) a) enviar mais dados através da rede b) manter camadas independentes umas das outras c) simplificar a implementação de camadas d) proteger contra ataques maliciosos Q21) “Um segmento TCP pode encapsular um payload que já contém outro segmento TCP”. Verdadeiro / Falso? Princípios Arquiteturais, comutação de pacotes Q22) What is the per-flow information stored in routers? a) destination for the flow b) list of switches in the network c) the next switch on the path to the destination d) no per-flow information Q23) Packet switched networks do not allow multiple sources and destinations to share a single link. True/False? Q24) Multiplexação estatística é mais desejável do que divisão fixa de um link porque: (Mais de uma resposta pode estar correta.) a) tráfego de dados é em rajadas e pode variar entre as conexões b) isto permite o uso mais eficaz do enlace, isto é, não disperdiçar capacidade c) garante compartilhamento do link para uma conexão particular d) impede usos não estatísticos de um link Q25) Todos os pacotes que têm a mesma origem e destino devem percorrer o mesmo conjunto de links e switches. Verdadeiro / Falso? Princípios Arquiteturais, nomeação Q26) Você tem uma conta de e-mail com FoofooMail, [email protected]. No entanto, IntertubesMail compra FoofooMail e decide continuar a apoiar o serviço de e-mail foofoo mas não manter qualquer equipamento físico. O que acontece? a) nada muda; o e-mail é servido no exatamente da mesma maneira como antes, indo para a mesma máquina b) você não pode mais usar o e-mail porque os equipamentos de FooFooMail acabaram. c) seu endereço de e-mail permanece, mas o nome da máquina foofoomail.com agora está associado com um computador diferente Q27) Quais são alguns dos benefícios de nomes hierárquicos? (Mais de uma resposta pode estar correta.) a) mais fácil escalar para um grande número de nomes b) mais fácil de encontrar o endereço de um nome c) mais fácil de gerenciar Princípios Arquiteturais, princípio fim a fim Q28) There is wide agreement on how the end-to-end and strong end-to-end principles should be applied to the modern Internet. Q29) An example of the end-to-end principle’s use in the real world is: a) Building a road with 2 lanes so that faster-moving traffic can pass slower-moving traffic. b) A utility company's metering a home’s water consumption at the exact point where the utility’s pipes connect to the home's, instead of further upstream. c) Putting a stamp on a letter. d) A hotel's charging a standard rate for a room, regardless of how many guests use that room. Q30) Quais das seguintes afirmações são falsas? a) De acordo com o princípio fim-a-fim, prestadores de serviços não devem comprimir pacotes antes de enviá-los através de links. b) De acordo com o princípio de fim-a-fim, um prestador de serviços tem de adicionar apenas roteadores nas bordas da rede, e não do meio. c) De acordo com o princípio fim-a-fim forte, prestadores de serviços devem comprimir pacotes antes de enviá-los através de links. d) De acordo com o princípio fim-a-fim forte, os “cérebros” da rede devem estar em suas margens. Princípios Arquiteturais, máquinas de estado finitas Q26) Você constrói um protocolo com um emissor e um receptor. Cada mensagem tem um campo de dados que pode ter um dos quatro valores: 6, 10, 12, ou 16. Dado que os receptores tem a seguinte máquina de estados e que cada mensagem pode produzir no máximo uma transição, qual é a menor sequência de mensagens que o emissor pode enviar ao receptor para leva-lo ao estado D ? Se não houver uma sequência de mensagens que pode levar o receptor ao estado D, escreva “nenhum”. Caso contrário, escreva a sequência, por exemplo, "6,1,10,12." Q27) Você constrói um protocolo com um emissor e um receptor. Abaixo está a máquina de estado finita para o receptor. O que o receptor imprime se ele receber a sequência de mensagens com os seguintes valores de dados: 1,2,1,1,2,2,2,2,1,1,2?

Download