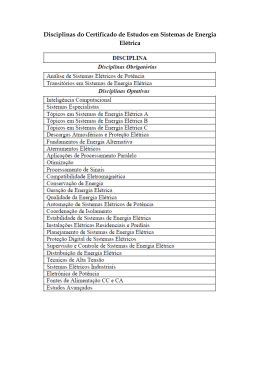

UNIVERSIDADE DE SÃO PAULO INSTITUTO DE MATEMÁTICA E ESTATÍSTICA DEPARTAMENTO DE CIÊNCIA DA COMPUTAÇÃO SEMINÁRIO set/2002 Mar/2003 1 Infraestrutura de Chaves Públicas (PKI) (Apresentado por Mehran Misaghi e Waldyr Dias Benits Junior) set/2002 Mar/2003 2 SUMÁRIO Autoridade Certificadora Autoridade de Registro Modelos de Certificação (Árvore e Floresta) Políticas de Certificação Caminhos de Certificação Formato do Certificado X-509 Verificação de Certificados Revogação de Certificados ICP Brasil Principais Vulnerabilidades da Infraestrutura de Chaves Públicas Padrão set/2002 Mar/2003 3 Proposta Apresentar a Infraestrutura de Chaves Públicas (PKI) necessária para o gerenciamento de chaves dentro de um sistema de criptografia assimétrica, apontando suas principais características e vulnerabilidades. set/2002 Mar/2003 4 INTRODUÇÃO set/2002 Mar/2003 5 Esquema de Criptografia Assimétrica Anel de Chaves Públicas de Alice João José Chave Privada de Beto Pedro Beto Texto Cifrado Texto Aberto set/2002 Mar/2003 Algoritmo de Cifragem (ex: RSA) Algoritmo de Decifragem Texto Aberto 6 Problemas a serem gerenciados Criptografia Assimétrica Como garantir que o detentor da chave pública é realmente quem diz ser ? Necessidade de uma infraestrutura para armazenar as chaves públicas. set/2002 Mar/2003 7 Autenticação Garantia de que os participantes de uma comunicação sejam corretamente identificados, tendo-se certeza absoluta da identidade dos mesmos. set/2002 Mar/2003 8 Certificado Digital É um documento com formato padronizado (X-509), legível, assinado por uma autoridade certificadora, que serve para identificar um indivíduo, equipamento ou entidade. Sua principal função é autenticar chaves públicas. Contém os seguintes campos principais: Nome da Instituição; Chave pública da Instituição; Nome da Entidade Certificadora; Assinatura da Entidade Certificadora; Período de validade; Número de série; Nome do domínio da Instituição; set/2002 Algoritmo utilizado. Mar/2003 9 Autoridade Certificadora (AC) Entidade Jurídica (“Tabelião Eletrônico”) – “Fé Pública” Centraliza o papel de atestar a identidade de Entidades Finais ou de outras AC. set/2002 Mar/2003 10 Autoridade de Registro (AR) Delegada por uma AC com a responsabilidade de identificar entidades finais Serviço Descentralizado (por exemplo, distribuído geograficamente) set/2002 Mar/2003 11 Obtenção de um Certificado Cliente gera um par de chaves pública e privada (por exemplo, usando RSA); Envia-se um pedido de certificado para a Autoridade de Registro; AR faz a prova de existência do requisitante e retransmite o pedido para a AC; AC assina e envia o certificado; Usuário instala seu certificado; Usuário divulga o certificado. set/2002 Mar/2003 12 Política de Certificação A Autoridade de registro (AR), tendo a delegação de uma AC para tal, faz uma investigação no solicitante e determina: Se o pedido deve ser atendido; Quais as características que deve ter. set/2002 Mar/2003 13 Modelos de Certificação set/2002 Mar/2003 14 Árvore Raiz A B C D E F G H set/2002 Mar/2003 15 Floresta de Árvores set/2002 Mar/2003 16 Certificação Cruzada Certificação Cruzada – Certificado emitido por uma AC para outra AC; A certificação cruzada pode ser utilizada tanto no mesmo domínio administrativo quanto entre domínios; Pode ser utilizada em uma única direção ou em ambas. set/2002 Mar/2003 17 Caminhos de Certificação As aplicações devem reconhecer o caminho de certificação, mesmo que este possua mais de uma AC; Não há confiança na chave pública, caso não seja possível determinar o caminho; Deve-se buscar um ponto confiável; A dificuldade deste processo reflete a complexidade da arquitetura ICP. set/2002 Mar/2003 18 Problema Geral dos Caminhos de Certificação Raiz 1 Alvo Raiz 2 Raiz 3 set/2002 Mar/2003 19 Hipótese Fundamental da PKI O Certificado da AC raiz é obtido através de um canal confiável e legítimo por todas as partes interessadas. A segurança de toda a hierarquia de certificação depende desta hipótese. set/2002 Mar/2003 20 Certificado X-509 Não antes de Não depois de Versão 3 Emissor Versão 2 Período de Validade Algoritmos Parâmetros Versão 1 Identificador do Alg. Ass. Versão Número de Série Usuário Chave Pública do Usuário Algoritmos Parâmetros Chave Identificador Único do Emissor Extensões set/2002 Mar/2003 Assinatura Algoritmos Parâmetros Resumo Cifrado Todas as Versões Identificador Único do Usuário 21 Assinatura Digital Dada uma mensagem M de tamanho variável, utiliza-se uma função não-inversível (“hash”) para se produzir um código de tamanho fixo, associado univocamente à mensagem; Com a chave privada de quem deseja assinar a mensagem, cifra-se o código gerado anteriormente; A assinatura digital estabelece uma relação única entre o texto sendo assinado e a pessoa que está assinando; É diferente para cada documento assinado. set/2002 Mar/2003 22 Assinatura Digital Certificado MD5 Código Chave Privada AC RSA set/2002 Mar/2003 Assinatura 23 Certificado Assinado Assinatura set/2002 Mar/2003 24 Verificação Certificado MD5 Código Chave Pública AC Assinatura RSA Código Se for gerado o mesmo código nos dois passos acima, o Certificado é válido set/2002 Mar/2003 25 Revogação de Certificados Um Certificado pode ser revogado, caso haja comprometimento da chave privada da AC ou da entidade final (usuário); Periodicamente, a AC emite e publica uma Lista de Certificados Revogados (LCR). set/2002 Mar/2003 26 Linha do tempo - Revogação Emissão da LCR1 Requisição de Revogação Emissão da LCR2 Tempo Evento Comprometedor Revogação set/2002 Mar/2003 27 Ciclo de Vida de um Certificado Requisição Validação da Requisição Expiração e Renovação Emissão Revogação Aceitação pelo Requerente Suspensão Uso set/2002 Mar/2003 28 Vulnerabilidades PKI É necessário manter um diretório de chaves públicas - Espaço; Dificuldade de gerenciamento da Estrutura PKI – Complexidade; É necessário que se faça a verificação de um certificado, antes de usar uma chave pública – Custo computacional de verificação; Tempo decorrido entre a revogação de um certificado e a publicação de uma nova LRC – Falha na segurança; Impossibilidade de recuperação de uma chave privada, quando isto se fizer necessário – Perda de informações importantes. set/2002 Mar/2003 29 CONCLUSÃO set/2002 Mar/2003 30 Seminários futuros Signcryption scheme Aplicações de criptossistemas ID-based Hierarquia de sistemas ID-based ... set/2002 Mar/2003 31 PERGUNTAS set/2002 Mar/2003 32 FIM Referências 1. C. Ellison and B. Frantz. SPKI Certificate Theory. 1999. 2. R. Terada. Segurança de Dados – Criptografia em Redes de Computador. 2000. 3. W.Stallings. Cryptography and Network Security, 3rd ed. 2002 4. D. Stinson. Cryptography – Theory and Practice. 1995 set/2002 Mar/2003 33 FIM set/2002 Mar/2003 34

Download