Dissertação submetida à

UNIVERSIDADE DE COIMBRA

Para Obtenção do Grau de Mestre em Informática e Sistemas

Instrumentação de Código na

Plataforma .NET

Bruno Miguel Brás Cabral

Dissertação orientada por

Doutor Paulo Jorge Pimenta Marques

Departamento de Engenharia Informática

Universidade de Coimbra, Portugal

Departamento de Engenharia Informática

Faculdade de Ciências e Tecnologia

Universidade de Coimbra

Junho 2005

Departamento de Engenharia Informática

Faculdade de Ciências e Tecnologia

Universidade de Coimbra

ISBN 972-95988-2-7

Coimbra – Portugal, Junho 2005

Esta dissertação foi parcialmente suportada pela

Fundação para a Ciência e Tecnologia através da

Unidade de Investigação CISUC (Unidade R&D 326/97)

e por uma bolsa Microsoft Research Rotor-SSCLI Grant.

⎯ para a avó Lurdes ⎯

Resumo

A instrumentação de código é uma técnica que permite a modificação do código e

estrutura de um programa, após este ter sido compilado. Esta técnica não é recente. Já em

1995, a EEL fazia a modificação do código binário de programas escritos em C++. No

entanto, mais recentemente, a instrumentação de código tem ganho um maior destaque

devido à crescente disseminação das plataformas de execução de código gerido como a

Java e a .NET. O ciclo de vida do software orientado para estas plataformas permite que,

por exemplo, o carregamento do código binário de um programa seja interceptado e

consequentemente modificado antes de ser executado. Isto é possível porque o formato

intermédio, para o qual os programas são compilados, apresenta nestes ambientes de

execução uma quantidade enorme de informação que auxilia a desassemblagem do

programa e à qual se dá o nome de metadata ou “informação sobre a informação”.

A intercepção e modificação do código é um mecanismo muito útil para adicionar,

remover ou modificar as funcionalidades de um programa. Muitas vezes estas

modificações podem ser realizadas com o programa em execução, o que é particularmente

útil em ambientes de produção em que as aplicações têm de estar disponíveis 24 horas por

dia, 7 dias por semana.

Actualmente, em .NET, não existe qualquer ferramenta capaz de realizar instrumentação

de código a alto nível, a plataforma também não possui quaisquer recursos para a

manipulação do código dos programas, excepto ao nível das interfaces de programação

das aplicações (API) de profiling não geridos. No entanto, existe uma crescente necessidade

por ferramentas de instrumentação de código dentro da comunidade científica e

empresarial. Por conseguinte, o principal objectivo desta dissertação foi desenvolver uma

biblioteca para instrumentação de código em .NET e discutir os problemas/soluções

encontrados durante a sua implementação. Esta biblioteca foi baptizada de Runtime

Assembly Instrumentation Library ou, de uma forma abreviada, RAIL.

A motivação desta dissertação provém não só do facto de tal ferramenta não existir mas

também por o seu desenvolvimento permitir o estudo de determinadas áreas de aplicação

da instrumentação de código. Como por exemplo, a segurança, o tratamento de excepções,

a programação orientada a objectos, a perfilagem de aplicações, a injecção de falhas e a

optimização de código IL. Em grande parte estes estudos vieram provar que a

instrumentação de código vai decididamente assumir um papel de relevo entre as técnicas

de programação actuais, seja pelas suas enormes potencialidades ou pela melhoraria de

desempenho dos programas instrumentados.

A RAIL disponibiliza aos programadores um API de alto nível que esconde as subtilezas

do formato e estrutura dos assemblies, por conseguinte, foi dado grande ênfase ao

desenvolvimento de funcionalidades de alto nível como, por exemplo, a troca de

referências dentro dos programas, a cópia de classes entre assemblies e a troca de chamadas

a métodos (ou a campos, ou a propriedades). O desenvolvimento destas funcionalidades

x

RESUMO

de alto nível motivou a realização de investigação na área dos padrões de software para

instrumentação de código, tendo sido dada grande importância ao estudo e

aperfeiçoamento de padrões de alto nível para a realização de modificações complexas em

aplicações de uma forma automática.

A importância do desenvolvimento desta biblioteca para .NET foi comprovada ao longo

destes dois anos pelo volume médio de acessos ao site do projecto (com mais de 600

downloads do código fonte) e a sua utilização em inúmeros projectos internacionais.

Agradecimentos

Esta dissertação nunca teria tido um início, se o Doutor Luís Silva não me tivesse motivado

para a sua realização. Não teria um fim, se não fosse o exemplo de responsabilidade,

qualidade, motivação, disponibilidade, entusiasmo, confiança, sabedoria e empenho que

encontro todos os dias na pessoa do meu orientador, o Doutor Paulo Marques.

Por outro lado, também não haveria um meio se a minha querida noiva não tivesse

aturado todas as minhas rabugices e maus humores e, mais importante, arrastado para

outros lugares e outras situações quando era mais preciso.

O Patrício, sempre com um script na manga e uma observação que nos alegra o dia,

também deu o seu “empurrãozinho”.

Quero agradecer ao Sacra, pela convivência ao longo destes dois anos e pelo seu trabalho

de estágio. Não posso esquecer o Nuno Santos, que embora já tenha seguido outros rumos

há muito tempo, também deu a sua contribuição para o design do API do RAIL.

Quero agradecer à Microsoft Research por acreditarem, desde muito cedo, no projecto RAIL

e, em particular, ao Eng. Vítor Santos da Microsoft Portugal, pelo papel importante que tem

na divulgação do projecto.

Não posso esquecer o Doutor João Gabriel, que apadrinhou a primeira fase deste

mestrado, e o Doutor Henrique Madeira, co-orientador do trabalho de Seminário II. A eles

o meu muito obrigado.

Por fim, quero agradecer aos meus pais, à minha manita, à minha madrinha, à minha tia

Zilda e prima Catarina, pelas palavras de incentivo nestes últimos meses.

Acima de tudo, a todos agradeço a amizade.

Índice

RESUMO........................................................................................................................................ IX

AGRADECIMENTOS ................................................................................................................. XI

ÍNDICE........................................................................................................................................ XIII

1. INTRODUÇÃO........................................................................................................................... 1

1.1.

1.2.

1.3.

1.4.

Motivação.................................................................................................................... 2

Objectivos de Investigação...................................................................................... 4

Contribuição............................................................................................................... 6

Estrutura da Dissertação........................................................................................... 7

2. INSTRUMENTAÇÃO DE CÓDIGO ...................................................................................... 9

2.1. Instrumentação para Máquinas Virtuais............................................................. 10

2.1.1. Tipos de Instrumentação .................................................................................... 12

2.1.2. Intercepção do Carregamento de Código ........................................................ 13

2.1.3. Níveis de Instrumentação de Código ............................................................... 15

2.2. Bibliotecas para a Plataforma JAVA .................................................................... 16

2.2.1. Bytecode Engineering Library................................................................................ 16

2.2.2. SERP...................................................................................................................... 17

2.2.3. JAVA Object Instrumentation Environment......................................................... 18

2.2.4. ASM ...................................................................................................................... 18

2.2.5. Javassist.................................................................................................................. 20

2.2.6. Binary Component Adaptation .............................................................................. 21

2.2.7. JMangler ................................................................................................................ 22

2.2.8. Twin Class Hierarchy Approach............................................................................ 24

2.3. Instrumentação de Código em .NET .................................................................... 26

2.3.1. API de Perfilagem de Programas ...................................................................... 26

3. INSTRUMENTAÇÃO DE CÓDIGO EM .NET .................................................................. 29

3.1. Introdução................................................................................................................. 30

3.2. Execução em .NET ................................................................................................... 30

3.2.1. Execução ............................................................................................................... 35

3.3. Arquitectura ............................................................................................................. 38

3.3.1. Leitura e Carregamento em Memória .............................................................. 39

3.3.2. Representação Orientada aos Objectos de um Programa .............................. 43

3.4. Instrumentação de Alto Nível............................................................................... 60

3.4.1. O padrão de software Visitor ............................................................................... 60

3.4.2. Substituição de Referências................................................................................ 62

3.4.3. Cópia de Classes e Métodos............................................................................... 64

3.4.4. Redireccionamento de Chamadas a Métodos.................................................. 65

3.4.5. Redireccionamento do Acesso a Campos e Propriedades ............................. 66

3.4.6. Adicionar Epílogos e Prólogos a Métodos ....................................................... 67

XIV ÍNDICE

3.5. Trabalho Relacionado .............................................................................................71

3.5.1. AbstractIL...............................................................................................................71

3.5.2. PEAPI e PERWAPI ..............................................................................................71

3.5.3. MONO PEToolkit ................................................................................................72

3.5.4. Reflector ................................................................................................................72

3.5.5. CLIFileReader.......................................................................................................73

3.5.6. Common Language Aspect Weaver..................................................................73

3.5.7. WEAVE.NET ........................................................................................................74

4. DOMÍNIOS DE APLICAÇÃO ...............................................................................................75

4.1. Alternativa aos Proxies Dinâmicos.......................................................................76

4.1.1. Avaliação de Desempenho .................................................................................82

4.2. Avaliação dos Mecanismos de Tratamento de Excepções ................................86

4.3. Programação Orientada aos Aspectos ..................................................................99

4.3.1. Utilização de Custom Attributes ........................................................................101

4.3.2. Tratamento de Excepções Automático............................................................104

4.4. Projectos de Terceiros ...........................................................................................105

5. CONCLUSÃO..........................................................................................................................109

5.1.

Avaliação do Projecto RAIL e Trabalho Futuro ...............................................110

BIBLIOGRAFIA ..........................................................................................................................113

LISTA DE PUBLICAÇÕES .......................................................................................................122

Artigos em Revistas ..........................................................................................................122

Artigos em Conferências Internacionais.......................................................................122

Relatórios Técnicos ...........................................................................................................122

Palestras Convidadas........................................................................................................122

Capítulo

1

Introdução

“Se o conhecimento pode causar problemas, não é com

ignorância que os vamos resolver.”

— Isaac Asimov

Esta dissertação é o resultado do trabalho realizado em instrumentação de código em

máquinas virtuais, entre Julho de 2002 e Outubro de 2004, no seio do Grupo de Sistemas

Confiáveis da Universidade de Coimbra. Na base deste trabalho está o estudo dos

problemas existentes no desenvolvimento de uma biblioteca para instrumentação de

código na plataforma .NET e a descrição das soluções encontradas.

Neste capítulo introdutório são apresentadas as motivações e os objectivos de investigação,

de forma a contextualizar o trabalho em discussão. São também enumeradas as

contribuições desta dissertação e é descrita a sua estrutura.

2

CAPÍTULO 1 — INTRODUÇÃO

1.1. Motivação

A instrumentação de código é um mecanismo que permite aos programas reescrever o

código de outros programas ou o seu próprio código, após a compilação e imediatamente

antes ou durante a sua execução. Esta abordagem tem sido usada ao longo dos anos com

diferentes objectivos, como por exemplo: traçar o perfil das aplicações [Dmitriev2004],

injectar falhas em software [Fu2004], optimizar e reutilizar código [Vall1999], realizar

verificações de segurança [Chander1999], realizar migração transparente de threads

[Truyen2000] e manipular as aplicações para que se faça gestão do acesso aos recursos do

sistema [Binder2001]. Todos estes cenários de aplicação ainda são válidos mas,

recentemente, a instrumentação de código tornou-se mais atractiva com o aparecimento da

Programação Orientada aos Aspectos (AOP) [Kiczales1997]. Este paradigma de

programação teve origem nos laboratórios do Xerox Park e postula que existem vários

aspectos comuns a diferentes componentes de uma aplicação, que lhe podem ser aplicados

de uma forma transversal.

O código de um programa assume diferentes formas consoante a fase do processo de

desenvolvimento de software em que este se encontra: Código Fonte, escrito pelo

programador numa linguagem de alto nível; Código Binário, quase sempre obtido por

compilação do código fonte; Código Intermédio, executado por máquinas virtuais (e.g. JAVA

e .NET), produto da compilação de código fonte e alvo de compilação ou interpretação por

parte das máquinas virtuais. Exemplos de código intermédio são o Bytecode, da plataforma

JAVA [Lindholm1999], e o Intermediate Language (IL), da plataforma .NET [ECMA2002].

Nos últimos anos, a instrumentação de código intermédio tem ganho popularidade devido

ao crescente interesse em plataformas de execução virtuais e o aumento da sua utilização

em diferentes áreas. Um dos aspectos fundamentais das linguagens de programação

modernas é a possibilidade do código ser carregado em tempo de execução a partir de uma

fonte em formato binário (e.g. de um ficheiro ou de um endereço na rede). Um efeito

colateral desta funcionalidade é a possibilidade de modificar o código imediatamente antes

ou durante a sua execução, introduzindo ou removendo instruções e modificando as

referências para classes, métodos ou campos, isto permite que se faça, por exemplo, uma

determinada verificação de segurança que anteriormente não era realizada.

Consideremos um possível cenário de aplicação, um utilizador ao descarregar uma

aplicação da Internet, não pode assumir à partida que esta é de confiança. É essencial saber

MOTIVAÇÃO

3

quais os ficheiros que são lidos e escritos por essa aplicação, para assegurar que esta não

está a roubar informação confidencial e enviá-la para parte incerta. Uma forma de o

conseguir seria utilizar um desassemblador e procurar entender a estrutura do código. No

entanto, exceptuando aplicações triviais, esta solução não é realmente viável. Utilizando

instrumentação de código, é possível substituir transparentemente todas as referências

para as classes responsáveis por implementar os métodos de I/O por referências para

proxies [Gamma1995] que implementem as mesmas interfaces. Estas proxies podem registar

todos os acessos ao sistema de ficheiros antes de permitir a invocação dos métodos

originais, e mesmo barrar a sua execução. Desta forma, o utilizador pode examinar os logs

e verificar quais os ficheiros que são acedidos ou até mesmo permitir o acesso caso a caso.

As razões que tornam a instrumentação de código aliciante são bem visíveis nos diversos

cenários de aplicação já mencionados. Mas, o que é que torna a instrumentação de código

em máquinas virtuais ainda mais atraente? Em termos práticos, a instrumentação de

código intermédio é mais eficaz que a instrumentação de código máquina (específico de

uma plataforma), pois as modificações nos programas são propagáveis a todas as

plataformas para as quais a portabilidade é assegurada. Por outro lado, poderia ser feita a

instrumentação de código fonte. A opção de não o fazer (e apontar o código intermédio

como alvo da instrumentação) deve-se principalmente a duas razões, a primeira é o facto

do código fonte não ser normalmente disponibilizado ao utilizador, a segunda relaciona-se

com a riqueza em metadata [ECMA2002], existente nos ficheiros do formato intermédio,

que vai simplificar muito o processo de instrumentação de código. A metadata é descrita

como “dados sobre os dados” e é utilizada para caracterizar a estrutura, funcionamento e

recursos de um programa. O código intermédio é também muito mais fácil de manipular

do que o código fonte, pois só é possível invocar instruções muito simples e com um

número bem definido de argumentos.

O conceito de instrumentação de código está contido num outro mais abrangente: o de

Reflexão [Ferber1989;Malenfant1992]. Este é definido como sendo a capacidade de um

programa de “olhar para si próprio” (i.e. saber como é constituído e estruturado) e ser

capaz de modificar tanto a sua estrutura como o seu comportamento em tempo de

execução. A instrumentação de código permite adicionar mecanismos de reflexão a

linguagens de programação que não os possuem ou os implementam parcialmente (e.g.

C# , JAVA, C++). A plataforma .NET não possui um verdadeiro API de Reflexão visto que

o System.Reflection.Emit não permite alterar a estrutura ou o comportamento dos

4

CAPÍTULO 1 — INTRODUÇÃO

programas, este API permite apenas que um programa saiba como é constituído, pelo que,

a esta capacidade se dá usualmente o nome de Introspecção.

Nesta dissertação, vão ser descritos os problemas e as soluções associadas ao

desenvolvimento de uma biblioteca de instrumentação de código para a plataforma .NET,

permitindo ao programador ter assim um API completo para Reflexão. A palavra completo

tem neste contexto um papel muito importante pois uma das grandes motivações para esta

dissertação é o preenchimento de uma lacuna existente na plataforma. O Common Language

Runtime (CLR) disponibiliza um API para ler programas (embora não seja possível ver o

código

IL

dos

métodos)

e

gerar

novos

programas

em

tempo

de

execução

(System.Reflection.Emit). No entanto, não é possível ler, modificar e gerar

novamente uma aplicação, utilizando apenas as bibliotecas da plataforma. O trabalho

desta dissertação representa uma primeira tentativa para alcançar este objectivo visto que,

como será discutido na secção de trabalho relacionado, não existe actualmente nenhuma

biblioteca capaz de realizar instrumentação de código de alto nível em .NET.

A plataforma .NET é multi-linguagem, isto significa que existem compiladores em .NET

para diferentes linguagens de programação como a C#, J#, C++, Eiffel, entre outras. Por

conseguinte, realizar instrumentação de código sobre o formato intermédio do CLR, para o

qual os programas em .NET são compilados, permite a modificação de programas

independentemente da linguagem em que estes foram escritos.

1.2. Objectivos de Investigação

O objectivo principal desta dissertação foi desenvolver uma biblioteca de instrumentação

de código para a plataforma .NET. Deste objectivo derivaram muitos outros com um papel

secundário mas igualmente indispensáveis para a escrita desta biblioteca, muitos nasceram

do trabalho de análise/aprendizagem das bibliotecas de instrumentação de código em

JAVA (ver a secção 2.2) e de particularidades inerentes à plataforma .NET. Estes objectivos

são descritos nos seguintes tópicos:

OBJECTIVOS DE INVESTIGAÇÃO

5

Figura 1 – Exemplo da estrutura de um Assembly

•

Produzir uma estrutura num formato Orientado aos Objectos (OO) capaz de

representar um Assembly e todos os seus componentes (Figura 1). Um Assembly

pode ser constituído por diversos ficheiros e cada ficheiro corresponde a um

módulo. Um módulo é composto por diversos tipos (i.e. classes), métodos e

campos. Cada tipo pode conter outros tipos, campos, propriedades, métodos,

construtores e eventos [ECMA2002].

•

Permitir que a estrutura OO possa ser manipulada até ao nível das instruções em

Linguagem Intermédia (IL) por funcionalidades de alto nível, que escondam do

programador todos os detalhes da instrumentação de baixo nível, como o de

recalcular referências e valores de tokens (os tokens são referências entre a

metadata e o código IL existentes nos Assemblies).

•

Fornecer formas de ler a metadata e carregar o código IL no ambiente de execução

sem recorrer aos mecanismos de Introspecção da plataforma visto que, estes

últimos são conhecidos pela sua fraca performance e pela lacuna de algumas

funcionalidades, como por exemplo, a disponibilização do código IL ao

programador dentro do API System.Reflection.Emit e não resolução de

tokens (referências dentro da metadata) pelo API não gerido IMetadataImport.

•

O API deve ser completamente implementado em código gerido, de forma a

assegurar a portabilidade entre diferentes distribuições da plataforma .NET,

como o MONO [Novell2005a] ou o SSCLI [Stutz2002].

6

CAPÍTULO 1 — INTRODUÇÃO

•

Utilizar padrões de software de programação que permitam a fácil propagação de

modificações a todos os componentes dos Assemblies, como por exemplo o padrão

de software Visitor [Gamma1995].

Um outro objectivo desta dissertação foi encontrar padrões de software para a

instrumentação de código de alto nível. Estes padrões são na realidade algoritmos que

automatizam técnicas de instrumentação de grande complexidade, como por exemplo,

substituir referências de uma classe para outra dentro de um programa. Estes mecanismos

evitam que o programador tenha de conhecer todos os pormenores do formato em que as

aplicações em .NET são guardadas para conseguir realizar complicadas instrumentações

visto que, o API em que estes novos padrões são disponibilizados lida apenas com objectos

como classes, métodos, campos, propriedades, eventos e não com tabelas de metadata,

tokens, assinaturas, streams e heaps de dados ou qualquer outra estrutura de baixo nível

existente nos assemblies.

Nesta dissertação também foram explorados alguns cenários de aplicação da Reflexão e da

instrumentação de código, validando a eficácia destes mecanismos e da biblioteca

desenvolvida.

1.3. Contribuição

Este é o primeiro grande estudo na área de instrumentação de código, dentro da

comunidade .NET, sendo o conhecimento adquirido de grande relevância para futuros

trabalhos e investigação em todos os campos que se relacionem com a instrumentação de

código no Common Language Runtime.

Esta dissertação tem diversas implicações práticas pois, fornece aos investigadores que

utilizam o ambiente .NET como plataforma de suporte à sua investigação, uma ferramenta

muito útil para instrumentação de código. O interesse por parte da comunidade cientifica e

até empresarial é demonstrado pelos mais de 600 downloads realizados do código fonte da

biblioteca desde Outubro de 2003, altura em que o código foi colocado on-line, e pela média

mensal de 200 acessos ao site do projecto.

Uma outra contribuição desta dissertação está na identificação de novos padrões de

software de instrumentação de código de alto nível. Estes padrões são válidos não só para a

plataforma .NET, mas também, de uma forma generalista, para todas as plataformas OO.

ESTRUTURA DA DISSERTAÇÃO

7

1.4. Estrutura da Dissertação

Esta dissertação está organizada em cinco capítulos:

Capítulo 1: este capítulo descreve a motivação para o trabalho desenvolvido, os

seus objectivos de investigação e a contribuição desta dissertação.

Capítulo 2: apresenta o estado da arte em instrumentação de código em máquinas

virtuais, descreve os diversos tipos de instrumentação que existe e sua

diferenciação ao nível do carregamento do código. Neste capítulo também são

descritas as bibliotecas existentes para a plataforma JAVA e o suporte para

instrumentação de código disponível em .NET.

Capítulo 3: este capítulo inicia-se com a enumeração das ferramentas mais

importantes para a instrumentação de código em .NET e descrição do trabalho

relacionado. Em seguida é

discutida a arquitectura da biblioteca

de

instrumentação de código, a manipulação de código intermédio e a

implementação das funcionalidades de reflexão de alto nível.

Capítulo 4: discute a utilização da biblioteca desenvolvida em diversos domínios

de aplicação, sendo também feita a avaliação do desempenho da biblioteca e da

sua utilização por terceiros.

Capítulo 5: neste capítulo são expressas as conclusões desta dissertação.

Capítulo

2

Instrumentação de Código

“É como se estivéssemos a criar um reino mágico, onde a partir

de um bolo se obteria automaticamente a sua receita, e de uma

receita se teria automaticamente o bolo.”

— B. C. Smith, 1983 (tradução)

Este capítulo inicia-se com a descrição do que é a instrumentação de código, quais as suas

origens, objectivos e domínios de aplicação. Em seguida, é discutida a instrumentação de

código em máquinas virtuais. Segue-se uma análise do estado da arte em bibliotecas de

instrumentação de código para a plataforma JAVA, em termos do tipo de instrumentação,

forma de intercepção do carregamento de código e nível da instrumentação.

Finalmente, são enumerados os recursos, a nível de instrumentação, existentes para a

plataforma .NET.

10

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

2.1. Instrumentação para Máquinas Virtuais

A instrumentação de código não é um assunto novo. Na realidade, tem-se manipulado

código, mesmo na sua forma binária, desde que este foi gerado pela primeira vez. O que é

compreensível, pois a manipulação de código binário é de extrema utilidade em vários

cenários de aplicação da instrumentação de código, como por exemplo, traçar o perfil de

aplicações, realizar optimização de código, corrigir bugs em programas e emulação por

software.

Esta diversidade de cenários conduziu ao aparecimento de muitas e diferentes aplicações

capazes de realizar instrumentação de código com objectivos definidos e plataformas alvo

bem identificadas. Considerando o número de plataformas existentes, as dificuldades de

portabilidade entre elas, e o número de pequenas tarefas que se podem executar, é

claramente necessário desenvolver uma aplicação para instrumentação de código de

âmbito geral, evitando a escrita de uma infinidade de pequenos programas.

Em termos de bibliotecas de instrumentação, a Executable Editing Library (EEL) [Larus1995]

foi uma das primeiras a permitir a instrumentação estática de executáveis gerados a partir

de código C++. Os autores da EEL defendiam que a ideia de instrumentação de código é

conceptualmente simples mas extremamente complexa na prática, isto porque existe uma

miríade de detalhes arquitecturais específicos a cada sistema. É esta complexidade que

reduz a atractividade dos mecanismos de instrumentação de código. A EEL disponibiliza

abstracções que permitem que uma outra ferramenta analise e modifique executáveis sem

se preocupar com determinados conjuntos de instruções, múltiplos formatos de ficheiros

executáveis, com as consequências de apagar ou adicionar novas instruções. A EEL

contribuiu, de uma forma extremamente significativa, para facilitar o desenvolvimento de

ferramentas de depuração, tradução, protecção e medição da performance de programas.

Um aspecto importante de muitas linguagens de programação modernas é serem

compiladas para um formato intermédio e executadas por uma máquina virtual.

Tipicamente, este ambiente permite que o código seja carregado em tempo de execução e

posteriormente executado. Dois exemplos bem conhecidos são as plataformas JAVA

[ECMA2002;Lindholm1999] (que suporta o carregamento dinâmico de classes) e .NET

[ECMA2002;Lindholm1999] (que permite o carregamento e execução dinâmicas de

assemblies).

INSTRUMENTAÇÃO PARA MÁQUINAS VIRTUAIS

11

Um efeito colateral do carregamento dinâmico é o de ser possível instrumentar o código,

antes da sua definição (load) na máquina virtual, introduzindo ou removendo instruções,

modificando a utilização e o acesso a classes, variáveis e constantes. O conceito chave é ser

possível modificar o código antes ou durante a sua execução, podendo estas

transformações ser operadas depois da compilação ou no carregamento do código.

O advento do uso generalizado de máquinas virtuais, que suportam carregamento

dinâmico de código, e em particular, JAVA, despoletou um enorme desenvolvimento no

campo da instrumentação de código. Surgiram diversas bibliotecas para JAVA, sendo duas

das mais importantes a Bytecode Engineering Library (BCEL) [Dahm1999], que é agora parte

integrante do projecto Apache e a JAVA Object Instrumentation Environment (JOIE)

[Cohen1998]. Conjuntamente, estas duas bibliotecas são utilizadas por mais de 37

projectos, que usam instrumentação de código para realizar as mais diversas tarefas.

Antes de enumerar e apresentar as mais importantes bibliotecas de instrumentação para

JAVA, são descritos nas subsecções que se seguem os diversos atributos que permitirão

classificar e distinguir essas bibliotecas. As bibliotecas pode ser classificadas de acordo

com:

•

A capacidade realizar instrumentação estática ou dinâmica, i.e. serem somente

capazes de manipular as aplicações antes destas derem executadas ou já durante a

sua execução, respectivamente.

•

O momento e o mecanismo utilizado para interceptar o carregamento de código.

A utilização de diferentes mecanismos pode limitar a utilização da biblioteca de

instrumentação visto que, as diferentes técnicas podem criar dependências da

biblioteca com plataforma, com o sistema operativo ou até com mecanismos

internos da máquina virtual, como os classloaders personalizáveis que permitem

controlar a forma como um programa é carregado.

•

O nível do API de instrumentação, que pode ser de alto ou baixo nível. Dizemos

que um API é de baixo nível se a instrumentação de código obriga a manipular

directamente as estruturas existentes nos ficheiros .class, como por exemplo, a

tabela de constantes, esta tabela serve para guardar o valor de todas as constantes

existentes na execução de uma classe, as instruções que referenciam essas

constantes fazem-no por meio de índices para esta tabela. Num API de baixo

nível é o programador que tem de introduzir, remover, modificar e validar as

12

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

entradas na tabela de constantes. Um API diz-se de alto nível se todas as

estruturas existentes no formato dos ficheiros .class estão “escondidas” do

programador, ou seja a instrumentação de código lida com classes, métodos,

campos, referências entres estes objectos e não com tabelas de constantes, índices

para estas tabelas, etc.

2.1.1. Tipos de Instrumentação

Quanto ao tipo de instrumentação, as bibliotecas actuais podem ser classificadas em dois

grandes grupos:

•

Com capacidade de realizar instrumentação estática;

•

Com capacidade de realizar instrumentação dinâmica.

Uma biblioteca pertence ao primeiro grupo se somente permitir a instrumentação do

código de uma aplicação, antes deste ser executado pela primeira vez. Por outro lado, uma

biblioteca capaz de realizar instrumentação dinâmica de código, permite modificar classes

com objectos já instanciados.

Para facilitar a compreensão destes conceitos é útil ter em mente o ciclo de vida de um

programa em JAVA, desde da escrita do seu código fonte até à sua execução. De forma

simples e resumida: inicialmente o programa é escrito numa linguagem de alto nível; em

seguida esse código fonte é compilado para uma representação intermédia; a máquina

virtual efectua o carregamento dessa representação intermédia da aplicação em memória; e

em seguida encarrega-se da sua execução.

É possível classificar a instrumentação estática de código em três categorias:

instrumentação de código fonte; instrumentação em tempo de compilação; instrumentação

em tempo de carregamento ou execução.

A menos comum, devido à sua complexidade, é a instrumentação de código fonte. Na

realidade as ferramentas que permitem este tipo de manipulação são muito específicas

para uma determinada tarefa e muitas vezes desenvolvidas para uma única utilização,

como por exemplo, um pré-processador de código capaz de introduzir código de

monitorização da execução dentro de uma aplicação.

A instrumentação em tempo de compilação é muito frequente, esta ocorre durante a

compilação do código fonte para código intermédio. É possível identificar diversos

INSTRUMENTAÇÃO PARA MÁQUINAS VIRTUAIS

13

compiladores devidamente adaptados para realizar transformações ao código original,

imprimindo melhoramentos e optimizações com os mais diversos objectivos, como por

exemplo, adicionar suporte para novas instruções à plataforma original (e.g. AspectJ

[Kiczales2001]).

A instrumentação em tempo de carregamento ocorre imediatamente antes do primeiro

carregamento do código na máquina virtual. Este é considerado o momento por eleição

para fazer a instrumentação de uma aplicação, pois já estão disponíveis muitas

informações que não são passíveis de ser obtidas em tempo de compilação e ainda não é

tão complicado fazer a substituição e modificação do código da aplicação como em tempo

de execução.

A instrumentação em tempo de execução seria perfeita se não fosse tão complexa. Com a

aplicação em execução já existe um conhecimento completo do ambiente virtual, dos

recursos que estão disponíveis, do perfil de execução da aplicação e de toda a informação

necessária ao funcionamento do programa. Nestas condições, a optimização de uma

aplicação seria muito mais vantajosa pois seria possível fazer uma afinação do código a

executar com base em valores actuais e não apenas em dados conhecidos antes da

execução. No entanto, não é trivial modificar a implementação de uma classe que já esteja

carregada no heap na máquina virtual pois algumas plataformas, como a JAVA e a .NET,

não o permitem. Nos capítulos seguintes desta dissertação, procura-se reduzir essa

complexidade.

2.1.2. Intercepção do Carregamento de Código

Todo o carregamento de classes na plataforma JAVA é implementado pela JAVA Virtual

Machine (JVM) [Lindholm1999] através do carregador de classes bootstrap nativo e pelas

classes descendentes de Java.lang.ClassLoader. O carregador de classes bootstrap é

responsável pelo carregamento das classes do sistema, ou seja, todas as classes que fazem

parte do JAVA Development Kit. ClassLoader é a super classe de todos os carregadores,

específicos de cada aplicação.

Os programadores de JAVA podem personalizar o carregamento das suas classes através

da implementação de uma subclasse de ClassLoader [Lian1998]. Estes carregadores

adaptados são utilizados por três razões:

•

Personalização, de forma a satisfazer necessidades especiais das classes para o seu

carregamento ou para fazer o pré processamento dessas classes para, por

14

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

exemplo, introduzir código para traçar o perfil de execução de uma aplicação ou

validar as permissões de acesso a determinados recursos.

•

Namespace, como cada carregador de classes personalizado utiliza o seu próprio

Namespace, quando diferentes cópias de uma classe são carregadas por diferentes

carregadores, elas vão residir em diferentes Namespaces, sendo tratadas pela JVM

como sendo diferentes classes.

•

Só é possível eliminar uma classe do ambiente de execução através da utilização

de um ClassLoader.

Aceitando esta informação como ponto de partida, é possível estabelecer quatro tipos de

implementação diferentes para a intercepção do carregamento de classes em JAVA:

•

Mecanismo de intercepção dependente da implementação de uma subclasse de

ClassLoader.

É o mecanismo mais comum entre as bibliotecas de

instrumentação de código em JAVA e é também o mais simples de implementar.

No entanto, tem dois inconvenientes: o primeiro é não permitir a intercepção do

carregamento das classes do sistema; o segundo é não permitir a intercepção do

carregamento de aplicações que utilizem os seus próprios carregadores de classes

personalizados. Uma classe que seja carregada por uma subclasse de

ClassLoader, não pode ser novamente processada com o mesmo mecanismo.

•

Mecanismo de intercepção dependente da implementação da JVM. Para

conseguir independência dos mecanismos de ClassLoader, Keller e Hölzle

[Keller1998] propuseram uma implementação dependente da JVM através da

substituição do carregador de classes bootstrap. Apesar de ser dependente da

JVM, por exigir a sua reimplementação, este mecanismo tem a vantagem de

permitir a intercepção do carregamento de classes do sistema.

•

Mecanismo de intercepção dependente da plataforma. Para anular a dependência

da JVM, foi proposta uma abordagem não intrusiva, que evita a personalização

da JVM [Duncan1999] e consiste em substituir algumas das classes nativas do

sistema. Esta abordagem funciona em todas as JVM para uma determinada

plataforma mas, não é portável entre plataformas, por exigir a substituição das

bibliotecas nativas (e.g. ficheiros DLL), de acordo com o seu sistema operativo.

INSTRUMENTAÇÃO PARA MÁQUINAS VIRTUAIS

•

15

Mecanismo de intercepção genérico e portável. Este mecanismo é independente

da implementação da JVM e da plataforma e consiste em utilizar o mecanismo de

HotSwap [Sun2001]. Com recurso ao HotSwap, o método defineClass() da

classe ClassLoader base é substituído por uma nova uma nova implementação

que permite a intercepção do carregamento de código pelo programador

[Kniesel2001]. O inconveniente deste mecanismo em relação aos dois anteriores é

não permitir a intercepção do carregamento das classes de sistema.

Em

conclusão,

qualquer

tentativa

de

intercepção

baseada

no

mecanismo

de

ClassLoader resulta num sistema dependente do ClassLoader e qualquer tentativa de

o conseguir através da substituição do carregador de classes bootstrap, resulta num sistema

dependente da JVM.

2.1.3. Níveis de Instrumentação de Código

As bibliotecas de instrumentação de código dividem-se em dois níveis de acordo com o

tipo de API que disponibilizam.

As bibliotecas de baixo nível são as mais poderosas, permitem modificar e manipular

todos os pormenores de uma aplicação JAVA desde as suas classes até aos atributos das

suas instruções de bytecode. O lado menos positivo desta abordagem é que, para poderem

fornecer tal versatilidade estas ferramentas são incapazes de tratar automaticamente a

resolução de referências, invalidadas pelas manipulações efectuadas. Isto obriga o

programador a tratar da recodificação dos índices e referências o que torna muito

complicada a tarefa do programador.

De forma inversa, existem ferramentas que sacrificam alguma versatilidade em

favorecimento da facilidade de utilização, são as bibliotecas de alto nível. Estas

disponibilizam um número limitado de operações, no entanto, compensam essa limitação

com a automatização das correcções a efectuar paralelamente à instrumentação principal.

A maioria da vezes, quando se pretende realizar uma modificação, o mais difícil é

compreender todos os efeitos colaterais que esta vai ter sobre o código e tomar as medidas

necessárias para evitar a ocorrência de erros. As bibliotecas de alto nível asseguram a

integridade do código de uma forma automática.

A grande maioria das ferramentas com APIs de alto nível só é capaz de realizar Reflexão

Estrutural [Ferber1989], isto é, apenas permitem obter informação e modificar a estrutura

da aplicação. Não é possível modificar o bytecode existente no corpo dos métodos. À

16

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

capacidade das bibliotecas de modificarem o comportamento dos métodos e de conhecer o

seu código dá-se o nome de Reflexão Comportamental [Malenfant1992].

As bibliotecas de alto nível são úteis porque permitem aos programadores com

conhecimentos limitados das estruturas internas das aplicações e classes JAVA ter acesso a

mecanismos de instrumentação de código.

2.2. Bibliotecas para a Plataforma JAVA

A popularidade crescente da instrumentação de código em máquinas virtuais, em

particular na plataforma JAVA, conduziu ao aparecimento de diversas implementações de

bibliotecas para instrumentação de código. Esta secção apresenta um resumo das

bibliotecas mais importantes para esta plataforma.

2.2.1. Bytecode Engineering Library

A BCEL [Apache2003;Dahm1999] é actualmente utilizada por mais de 30 projectos,

inclusivé no projecto Apache, responsável pelo seu desenvolvimento. Esta biblioteca é

considerada um das mais poderosas e consequentemente uma das mais complexas de

utilizar. No entanto, resolve vários problemas comuns na manipulação de classes JAVA.

Um dos problemas comuns a todas as ferramentas de instrumentação é o da desmontagem

e consequente montagem dos ficheiros .class. A BCEL resolve este problema

transformando a sequência de bytes que compõem o ficheiro numa estrutura de objectos.

Após a conclusão da instrumentação, a BCEL trata da geração de uma nova sequência de

bytes, para um novo ficheiro .class. A representação de todos os membros da classe por

uma estrutura de objectos é composta por uma família de instâncias de classes, que

representam cada componente até ao nível das instruções. Isto significa que existe um

objecto para cada tipo de instrução bytecode.

Com esta abordagem, todos os detalhes da montagem e desmontagem das classes estão

escondidos do utilizado; ele apenas manipula a estrutura de objectos.

A BCEL é uma biblioteca de baixo nível e, por isso mesmo, oferece poderosas capacidades

de manipulação/instrumentação de código. No entanto, o programador tem de pagar o

preço desta versatilidade. No caso da BCEL, isso corresponde, por exemplo, a ter de

recalcular manualmente todos os índices para tabela de constantes, quando estes se tornam

BIBLIOTECAS PARA A PLATAFORMA JAVA

17

inválidos por causa da modificação ou substituição da tabela. Mesmo assim, a BCEL não

fornece a possibilidade de remover constantes da tabela, apenas de as adicionar ou trocar.

A manutenção da integridade nos índices relativos das instruções dentro de cada método é

outro problema associado à instrumentação de código. Estes índices são armazenados

como sendo o número de bytes entre o início de uma instrução e o início de outra. A BCEL

resolve este problema pois transforma esses índices em referências para objectos, dentro da

estrutura que representa a classe. Na fase de montagem do ficheiro .class, a BCEL volta

a converter essas referências em número de bytes. Assim o utilizador não tem de recalcular

estes índices cada vez que uma instrução é removida ou adicionada.

A BCEL também fornece um método capaz de recalcular o tamanho máximo da stack em

cada método, depois deste ter sido instrumentado. Isto é essencial pois este valor é global à

classe e é diferente consoante a instrumentação realizada. A BCEL utiliza um algoritmo de

controlo de fluxo para simular a dimensão da stack ao longo de cada método.

Esta biblioteca utiliza o mecanismo dependente de ClassLoader para realizar a

intercepção do carregamento das classes, pelo que é capaz de fazer instrumentação estática

de classes em tempo de carregamento.

2.2.2. SERP

A biblioteca SERP [White2002] utiliza uma abordagem similar à da BCEL, baseando-se

nume representação dos componentes de cada classe por uma estrutura de objectos. No

entanto, a SERP utiliza muito menos objectos que a BCEL para representar as pouco mais

de 200 instruções de bytecode. A título de exemplo, podemos dizer que a SERP usa apenas

uma classe, a MathInstruction, para representar todas as instruções de aritmética,

enquanto que a BCEL para o mesmo propósito implementa várias classes (e.g. IADD, ISUB,

IMUL, DADD, DSUB).

A SERP resolve os problemas de, montagem e desmontagem de ficheiros .class, dos

índices relativos dentro dos métodos das instruções e do cálculo do valor máximo da stack,

da mesma forma que a BCEL. A SERP, no entanto, tem uma solução melhor para a gestão

da tabela de constantes. O programador já não tem de recalcular os índices para esta tabela

pois pode passar o valor da constante directamente como um parâmetro para a instrução.

A SERP também fornece métodos para manipular a tabela de constantes na sua totalidade,

enquanto que, a BCEL só permite adicionar novas constantes. No entanto, assim como o

18

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

BCEL, a SERP também não elimina da tabela de constantes as entradas que já não são

utilizadas. A SERP ainda é considerada uma biblioteca de baixo nível.

2.2.3. JAVA Object Instrumentation Environment

A JAVA Object Instrumentation Environment (JOIE) [Cohen1998] é considerada uma das

primeiras bibliotecas de instrumentação de código para JAVA e, na verdade, é bastante

semelhante no seu funcionamento à BCEL. A JOIE foi a primeira a representar os

componentes das classes utilizando objectos até ao nível das instruções bytecode e utilizava

também as mesmas soluções que a BCEL para os problemas anteriormente enunciados.

Infelizmente a JOIE deixou de ser mantida, impossibilitando o seu download para uma

análise mais profunda.

2.2.4. ASM

A ideia fundamental da arquitectura do ASM [Bruneton2002] é não utilizar o mesmo tipo

de estrutura de objectos para representar os componentes de uma classe, utilizada pelas

suas congéneres. Este tipo de abordagem (orientada aos objectos) requer um grande

número de classes para construir a árvore que representa a estrutura de uma classe. A

título de exemplo, é possível observar que a BCEL tem cerca de 270 classes projectadas

para este fim e a SERP 80, isto é importante pois diminuiu drasticamente a complexidade

para o programador. A decisão da não adoptar uma representação OO prende-se também

com o facto do principal objectivo de desenvolvimento deste projecto ser produzir uma

ferramenta leve e de grande performance.

A solução encontrada para manter uma dimensão reduzida foi implementar um padrão de

software visitor [Gamma1995], à semelhança dos existentes em outras bibliotecas como a

BCEL e a SERP, mas sem representar explicitamente a árvore de objectos visitados. Para

facilitar a

compreensão

desta

disponibilizado no site web da ASM:

abordagem é apresentado

o seguinte

exemplo,

BIBLIOTECAS PARA A PLATAFORMA JAVA

19

a)

public interface Notifier {

void notify( String msg);

void addListener( Listener observer);

}

-------------------------------------------------------------b)

import org.objectweb.asm.ClassWriter;

import org.objectweb.asm.CodeVisitor;

import org.objectweb.asm.Constants;

public class NotifierGenerator

implements Constants {

...

ClassWriter cw = new ClassWriter(false);

cw.visit( ACC_PUBLIC+ACC_ABSTRACT+ACC_INTERFACE,

"asm1/Notifier",

// nome da classe

"java/lang/Object", // super classe

null,

// interfaces

"Notifier.java");

// ficheiro de código fonte

CodeVisitor cv;

cv = cw.visitMethod( ACC_PUBLIC+ACC_ABSTRACT,

"notify",

// nome do método

"(Ljava/lang/String;)V", // descritor do método

null,

// excepções

null);

// atributos

cv = cw.visitMethod( ACC_PUBLIC+ACC_ABSTRACT,

"addListener",

// nome do método

"(Lasm1/Listener;)V",

// descritor do método

null,

// excepções

null);

// atributos

cw.visitEnd();

byte[] bytecode = cw.toByteArray();

Listagem 2.1 – a) Definição do Interface Notifier; b) Código ASM para gerar o Interface

Notifier

Para gerar o código binário da interface visível na Listagem 2.1-a), utilizando a ASM, seria

necessário executar o código presente na Listagem 2.1-b). É possível observar que para

criar uma classe com dois métodos, em vez de três objectos (um para representar a classe e

um para representar cada método), como seria necessário utilizando a BCEL, apenas são

utilizados dois: um ClassWriter e um CodeVisitor. Posteriormente, para criar a

interface, é necessário chamar os métodos do Visitor existentes para cada objecto.

Os problemas de serialização e descerealização não se colocam na ASM, assim como o

problema da gestão da tabela de constantes, pois a ASM esconde totalmente esta estrutura,

20

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

não permitindo o acesso directo às suas entradas. Para manipular um campo de uma

classe, o programador tem de utilizar o método visitFieldInst, sendo que os seus

parâmetros (nome e tipo do campo) se encontram no formato String e não no formato de

índices para a tabela de constantes. Por outro lado, a ASM não permite a resolução do

problema dos índices relativos para as instruções com a utilização de referências para

objectos, como acontece na BCEL, pois não utiliza o mesmo tipo de representação OO. Na

ASM foram introduzidos os labels. Isto é, quando uma instrução referencia outra (como por

exemplo num jump), a instrução referenciada é marcada como sendo um label e o

parâmetro do jump é a identificação desse label.

A ASM também utiliza o mecanismo de ClassLoaders personalizados para realizar a

intercepção do carregamento das classes.

2.2.5. Javassist

A biblioteca Javassist [Chiba2000] é capaz de realizar instrumentação de código em tempo

de compilação ou de carregamento se existir um ClassLoader personalizado para o

efeito. Esta biblioteca também utiliza o mesmo tipo de estrutura OO que a BCEL ou a SERP

para representar a organização e os componentes de cada classe, no entanto recorre a um

nível de abstracção superior. O API da Javassist foi projectado para que o programador

utilize vocábulos associados a linguagens de programação de alto nível, como classe e

método. Em oposição, a BCEL obriga a conhecer vocabulário de baixo nível, como tabela

de constantes (constant pool) e chamadas a nível de instrução (e.g. invokevirtual).

Inicialmente, esta abordagem foi uma limitação, pois o Javassist só permitia reflexão

estrutural. Actualmente este problema já foi ultrapassado e já é possível manipular o corpo

dos métodos (reflexão comportamental).

No Javassist, um dos conceitos com maior relevância é o de reyfication. Este significa que se

modificarmos o fluxo de execução de um programa num determinado momento, por da

instrumentação de código, o contexto de execução desse método é passado para o código

de instrumentação como um objecto (i.e. algo abstracto como uma chamada a um método é

convertido em algo concreto como um objecto que a representa). A reflexão, neste caso, é a

repercussão no código original, da modificação destes objectos de contexto, no código da

instrumentação. Como estas operações estão revestidas de grandes custos no tempo de

execução dos programas, o Javassist fornece um compilador de código JAVA que permite

optimizar o bytecode gerado para a aplicação e para a instrumentação. Esta optimização

BIBLIOTECAS PARA A PLATAFORMA JAVA

21

Figura 2 – Panorâmica do sistema BCA1

funciona através da eliminação de todas as partes das operações de reyfication e de reflexão

que não são obrigatórias para a execução do programa. Isto é algo que não é possível fazer

noutros sistemas reflectivos [Welch1999;Welch2000] e que provoca grandes overheads na

execução.

2.2.6. Binary Component Adaptation

O Binary Component Adaptation (BCA) [Keller1998] é um sistema pensado para permitir a

modificação de componentes de programas o mais tarde possível. Este sistema actua

instrumentando as classes das aplicações JAVA mesmo antes destas serem carregadas na

JVM.

O sistema baseia-se no seguinte: Primeiro, como é visível na Figura 2, o código fonte dos

programas é escrito em JAVA e compilado para a sua forma binária. Paralelamente, ou em

qualquer outra altura, o programador escreve numa linguagem que estende a linguagem

JAVA, o código com as modificações a realizar na aplicação, sendo este código compilado

para um ficheiro denominado de Delta File, utilizando um compilador próprio. Finalmente,

quando a aplicação está para ser carregada, a mesma é interceptada por um modificador

que, através da informação disponível na Delta File, aplica as transformações pretendidas à

aplicação e faz o seu carregamento na JVM.

A intercepção do carregamento das aplicações é conseguida através da substituição do

carregador de classes bootstrap e não da personalização de um ClassLoader, como é feito

1

Imagem retirada de [Keller1998]

22

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

pelas bibliotecas apresentadas anteriormente. O problema desta implementação é a sua

dependência de uma JVM modificada. Para eliminar esta dependência, os autores fizeram

uma nova versão não intrusiva do sistema, através da substituição das bibliotecas de

sistema (ficheiros DLL). Ao eliminaram a dependência da JVM, introduziram a

dependência à plataforma (sistema operativo).

O BCA só permite um número muito reduzido de transformações, como por exemplo a

adição e renomeação de métodos e campos, a extensão de interfaces, a mudança de

heranças e hierarquias. Conclui-se que o BCA só permite, em ultima análise, a

implementação de mecanismos de reflexão estrutural.

2.2.7. JMangler

A JMangler [Kniesel2001] foi a primeira biblioteca com um método de intercepção de

carregamento de classes independente da JVM, da plataforma e de um ClassLoader

personalizado. A técnica apresentada na JMangler utiliza o mecanismo de HotSwap da

máquina virtual. Esta técnica consiste em dar em tempo de execução uma nova

implementação ao método defineClass() da classe ClassLoader base. O método

defineClass() é responsável pela definição das classes no heap da JVM e a nova

implementação fornecida vai permitir controlar ou modificar o carregamento de qualquer

classe no ambiente de execução.

BIBLIOTECAS PARA A PLATAFORMA JAVA

23

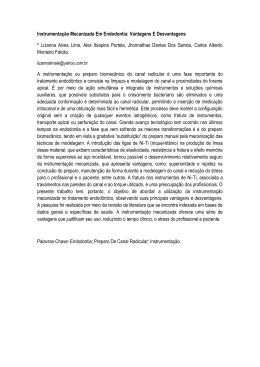

Figura 3 – Resumo dos mecanismos de intercepção do carregamento de

classes na JVM1

A Figura 3 apresenta um resumo visual dos métodos de intercepção do carregamento de

classes mencionados até ao momento. No topo desta figura estão bibliotecas como a JOIE,

a BCEL e a Javassist, que utilizam o método de personalização de ClassLoaders. Ao nível da

JVM aparece a BCA, que faz a substituição da classe bootstrap do carregamento de classes

na JVM. No centro está a JMangler.

O mecanismo de HotSwap da JVM permite modificar a implementação de uma classe

tempo de execução. A JMangler aproveita essa funcionalidade para modificar a classe pai

do mecanismo de ClassLoader, através da substituição do método defineClass()

responsável pelo carregamento das classes no heap da JVM, por uma implementação que

permite a controlar o carregamento dessas classes.

A JMangler, só por si, não é capaz de realizar instrumentação de código. No entanto,

fornece uma interface JAVA que permite interligar consigo própria qualquer biblioteca de

instrumentação de código, como por exemplo a BCEL, a JOIE ou a Javassist. A JMangler

permite que estas bibliotecas usufruam das suas capacidades de intercepção do

carregamento de código.

1

Imagem retirada de [Kniesel2001]

24

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

Figura 4 – Classes de sistema em JAVA

2.2.8. Twin Class Hierarchy Approach

Todas as bibliotecas descritas anteriormente têm um problema comum. Em JAVA existe

um conjunto de classes chamadas classes de sistema, que são utilizadas por todos os

programas escritos em JAVA. A classe base, no topo de qualquer hierarquia de classes, é a

classe java.lang.Object.

Estas classes são normalmente difíceis ou até mesmo impossíveis de instrumentar. Isto

porque, se modificadas, a utilização das suas versões instrumentadas pelo código que

realiza a instrumentação é quase inevitável quando se trata de instrumentação dinâmica.

Isto seria equivalente a “Instrumentar a Instrumentação”, conduzindo a comportamentos

erróneos ou excepcionais.

A Twin Class Hierarchy Approach (TCH) [Factor2004] propõe uma abordagem que evita este

problema e permite que as classes do sistema sejam, efectivamente, instrumentáveis. O

processo consiste em renomear as classes modificadas e em mudar as referências a classes

de sistemas por referências para as classes modificadas. Por exemplo, na Figura 4 é visível

a hierarquia original de classes de sistema em JAVA, e na Figura 5 a mesma hierarquia mas

baseada nas classes modificadas pela aplicação do TCH.

Nos diagramas, os elementos a cinzento representam as classes originais de sistema, e os

brancos as classes modificadas. É visível que as classes instrumentadas têm o seu namespace

modificado pela adição do prefixo “TCH”. Inicialmente, a classe java.lang.Object é

BIBLIOTECAS PARA A PLATAFORMA JAVA

25

Figura 5 – Classes de sistema em JAVA após a transformação TCH

modificada e é gerada a classe TCH.java.lang.Object a partir dessa modificação. Esta

nova classe vai assumir o papel de pai de toda a hierarquia de classes de sistema

modificadas, à excepção das classes descendentes de java.lang.Throwable. Isto

acontece porque o ambiente de execução da plataforma JAVA só permite que sejam

geradas excepções de tipos descendentes da classe java.lang.Throwable.

Este mecanismo resolve o problema do código de instrumentação sofrer o efeito das

modificações que provoca, mantendo as referências dentro de si para as classes originais

do sistema. No entanto, este mecanismo levanta outros problemas, como por exemplo,

todo o código de tratamento de excepções passa a lançar ou apanhar excepções dos tipos

modificados, ignorando as excepções dos tipos originais. Este problema é facilmente

resolvido, duplicando o tipo de excepções apanhadas. Assim, cada bloco de tratamento de

excepções deverá passar a lidar, não só com a classe modificada, mas simultaneamente

com a original.

O TCH permite a utilização de qualquer uma das bibliotecas apresentadas anteriormente

para a realização da instrumentação de código, herdando as características de intercepção

do carregamento de código dessas bibliotecas.

26

CAPÍTULO 2 — INSTRUMENTAÇÃO DE CÓDIGO

2.3. Instrumentação de Código em .NET

A plataforma .NET fornece uma interface para a realização de introspecção sobre as

aplicações. Um programa que utilize o API disponibilizado é capaz de saber como é

constituído e qual a sua estrutura. No entanto, não é capaz de aceder ao seu código IL nem

de modificar o seu comportamento.

As bibliotecas desta plataforma também permitem gerar código e programas em tempo de

execução, usando o API System.Reflection.Emit [Microsoft2004b]. Esta biblioteca

disponibiliza mecanismos para gerar código IL, métodos, campos e classes, em tempo de

execução, e construir um programa ou uma biblioteca (DLL) em memória, podendo este ser

também guardado em disco. Em qualquer dos casos, é possível executar o novo programa

ou permitir o acesso aos seus componentes por outras aplicações, como se de um

programa comum se tratá-se (um programa gerado por compilação de código fonte).

Apesar destas capacidades de introspecção e geração de código em tempo de execução,

não podemos afirmar que a plataforma .NET seja uma plataforma totalmente reflexiva. Isto

porque a definição de reflexão obriga a que os programas, além de conhecerem a sua

estrutura, também devem ser capazes de conhecer o seu comportamento e realizar

modificações, tanto sobre a sua estrutura como sobre o seu comportamento. Em .NET,

como vimos, é possível conhecer a estrutura dos programas e gerar novos programas. No

entanto,

não

possível

partir

de

um

programa

existente,

modificar

a

sua

estrutura/comportamento e gerar este programa novamente. É desta lacuna que nasce a

necessidade de desenvolver bibliotecas de instrumentação de código para .NET.

2.3.1. API de Perfilagem de Programas

Não é inteiramente correcto que os programas.NET não são capazes de conhecer o seu

próprio comportamento. Apenas não são capazes de o fazer utilizando mecanismos

geridos pelo ambiente de execução (managed execution environment), como o API

disponibilizado pelas classes da plataforma (System.Reflection) [Gough2001], que só

permitem chegar até ao nível da assinatura dos métodos. Existe, no entanto, um API não

gerido, de perfilagem [Microsoft2005b], que permite a um programa saber como é

constituído até ao nível do código IL.

Este API de perfilagem dá a conhecer o código de um programa e consegue mesmo

manipular esse código, dentro de certos limites. No entanto, a sua natureza “insegura” que

INSTRUMENTAÇÃO DE CÓDIGO EM .NET

27

escapa à alçada do ambiente de execução, não dá garantias suficientes ao obrigar misturar

código gerido com código não gerido dentro da mesma aplicação.

Capítulo

3

Instrumentação de Código em

.NET

“O mais importante de uma linguagem de programação é o

nome. Uma linguagem não terá sucesso sem um bom nome. Eu

recentemente descobri um nome muito bom e agora ando à

procura de uma linguagem adequada.”

— Donald Knuth

“Para se conseguir criar uma maçã do nada, tem de se criar o

universo primeiro.”

— Carl Sagan

Neste capítulo será apresentada a biblioteca RAIL que permite realizar instrumentação de

código na plataforma .NET. O capítulo inicia-se com a descrição do formato dos

programas na plataforma .NET, os assemblies, e dos ficheiros que os constituem. É discutida

a forma como o ambiente de execução carrega/executa os programas e são também

enumerados os mecanismos mais importantes deste processo.

Em seguida, é discutida a arquitectura da biblioteca RAIL. A secção inicia-se como uma

descrição

das

principais

camadas

da

mesma,

sendo

depois

aprofundadas

as

funcionalidades patentes em cada uma. A concluir a secção são enumeradas algumas das

funcionalidades de alto nível que a biblioteca oferece ao programador. O capítulo termina

com a descrição do trabalho relacionado.

30

CAPÍTULO 3 —INSTRUMENTAÇÃO DE CÓDIGO EM .NET

3.1. Introdução

Não existe para a plataforma .NET uma biblioteca de instrumentação de código tão

avançada como as bibliotecas de JAVA apresentadas na secção 2.2. Como poderá ser

observado na secção de trabalho relacionado existente no final deste capítulo, a maior

parte do trabalho existente centra-se na leitura ou na produção de assemblies, havendo

pouco trabalho foi feito em bibliotecas capazes de ler e escrever simultaneamente. Entre as

bibliotecas capazes de realizar escrita e simultaneamente leitura, nenhuma esconde a

complexidade das estruturas dos programas do programador, pelo que podem ser

classificadas como bibliotecas de baixo nível.

A falta de uma biblioteca de alto nível para instrumentação de código em .NET, a não

abordagem da questão da intercepção do carregamento de código por nenhum dos

projectos existentes e a falta de mecanismos de instrumentação de código na plataforma,

foram a principais razões que motivaram o desenvolvimento de uma nova biblioteca para

instrumentação de código na plataforma .NET. Esta biblioteca, fruto da presente

dissertação,

foi

baptizada

de

Runtime

Assembly

Instrumentation

Library

(RAIL)

[Cabral2005;DSG-CISUC2005].

3.2. Execução em .NET

Um programa em .NET é vulgarmente denominado de assembly [ECMA2002]. Um

assembly, como o próprio nome indica, é o resultado da junção de diversos componentes e

é a unidade básica de carregamento na plataforma .NET. O assembly é composto por um

manifesto (informação sobre o próprio assembly que permite a sua execução e integração

com outros assemblies); por um ou mais módulos, a que correspondem diferentes ficheiros;

e por um conjunto opcional de recursos. Os recursos são as imagens e todas as informações

complementares ao programa. Uma das características dos assemblies é a possibilidade de

poderem existir simultaneamente, dentro do mesmo ambiente de execução, várias versões

de cada um.

Quando associado à programação COM o termo componente assumia dois sentidos: o de

uma classe COM e o de um módulo COM (DLL ou EXE). O conceito de assembly veio

eliminar esta bi-paridade. Em .NET um assembly é um componente de software, plug-andplay, semelhante a um componente de hardware. O manifesto de um assembly contém a

informação que descreve o assembly, como por exemplo, a sua identidade, a lista de

EXECUÇÃO EM .NET

31

ficheiros que o compõem, as referências para assemblies externos, as classes exportadas, os

recursos exportados e a informação sobre as permissões de acesso e segurança.

Existem quatro tipos de assemblies em .NET:

•

Assemblies Estáticos – São os ficheiros PE criados pela compilação de código fonte

utilizando um dos compiladores da plataforma.

•

Assemblies Dinâmicos – São criados em tempo de execução utilizando a biblioteca

System.Reflection.Emit e só existem em memória.

•

Assemblies Privados – São Assemblies Estáticos utilizados apenas por uma

determinada aplicação.

•

Assemblies Públicos ou Partilhados – Possuem um nome único e podem ser

utilizados por qualquer aplicação.

De forma a funcionarem como componentes é importante poder identificar um assembly de

uma forma unívoca. Para isso foram incluídas na plataforma .NET certas regras de

segurança que garantem a unicidade do nome de cada assembly e até de cada método. Um

método possui uma identidade unívoca visto que possui uma assinatura única dentro de

uma classe. Esta classe, por seu lado, é designada por um nome e um namespace e pertence

a um assembly que é, como já foi referido, identificado univocamente. É obrigatório que

todos os assemblies partilhados estejam assinados por um par de chaves pública e privada.

Assim, sempre que se cria um assembly, devem ser referidas estas chaves de forma a incluir

no manifesto do assembly o valor de um hash. Este valor é depois verificado pelo CLR para

validar a identidade do assembly referenciado e verificar se o assembly pode ter acesso a

determinados recursos ou fazer/receber chamadas de outros assemblies. Para que o CLR

consiga recalcular o hash, a chave pública é também integrada no assembly. A identidade de

um assembly é obtida a partir da informação do seu nome, número de versão, culture

(código da língua) e chave pública.

A capacidade de se referenciar um assembly univocamente e de existirem simultaneamente

diferentes versões do mesmo assembly vem colocar um fim no chamado “Inferno das DLL”,

assim como, na utilização abusiva do registo do sistema operativo Windows. A plataforma

.NET permite que as diferentes versões de um assembly possam ser executadas

simultaneamente, no mesmo sistema e até no mesmo processo. O único senão é que estes

assemblies têm obrigatoriamente de ser assemblies partilhados e tem de estar registados no

32

CAPÍTULO 3 —INSTRUMENTAÇÃO DE CÓDIGO EM .NET

Figura 6 – Formato de um ficheiro PE

Global Assembly Cache (GAC), usando uma ferramenta como a .NET Global Assembly Cache

Utility para efectuar esse registo.

Os ficheiros Portable Executable (PE) são ficheiros executáveis dentro do ambiente

Windows, este formato de ficheiro foi também adoptado para os assemblies da plataforma

.NET, assim não foi necessário modificar o sistema operativo para executar programas

.NET. O PE é um formato derivado do Microsoft Common Object File Format (COFF), sendo a

especificação de ambos os formatos pública. As razões que levaram à adopção do formato

PE para guardar aplicações .NET foram a capacidade do sistema operativo Windows já

saber como ler e executar ficheiros DLL/EXE e o formato COFF ser modular, permitindo a

inclusão de novas secções.

Os ficheiros PE comuns estão divididos em duas secções: a primeira contém os cabeçalhos

PE/COFF que referenciam os conteúdos do ficheiro e permitem ao sistema operativo a

interpretação dos mesmos; a segunda contém um número finito de subsecções menores

chamadas de secções de imagem nativas (.data, .rdata, .rsrc e .text). É nesta

segunda zona que os compiladores da plataforma .NET guardam os dados necessários aos

seus executáveis.

Na Figura 6 é visível que a Microsoft adicionou ao formato clássico do PE o cabeçalho e as

secções de dados para o CLR. O cabeçalho CLR contém informação que indica que o

ficheiro é um executável da plataforma .NET e a secção de dados contém a metadata e o

código IL necessários para determinar o que o programa irá fazer.

EXECUÇÃO EM .NET

33

A primeira secção, logo após os cabeçalhos PE/COFF, está marcada com as flags Code e

Execute Read, que indicam ao carregador de aplicações do sistema que esta secção

contém código para ser executado. Nesta secção está o cabeçalho do CLR onde é

referenciada a função chamada _CorExeMain, implementada no assembly mscoree.dll,

que inicia uma nova fase da execução gerida pelo o ambiente virtual do CLR. Quando o

carregador do sistema operativo encontra esta chamada ao mscoree.dll e executa o

método _CorExeMain está na realidade a iniciar a máquina virtual, a partir deste

momento é o CLR que controla toda a execução e interpreta o ficheiro PE como sendo um

assembly. É este o “truque” que evitou a realização de modificações ao Windows que lhe

permitissem acomodar executáveis .NET.

No momento em que o CLR começa a executar o assembly, começa também a interpretar a

metadata existente no PE. A metadata é a informação interpretável por uma máquina sobre

um determinado recurso, sendo vulgarmente designada como “informação sobre a

informação”. A metadata inclui a definição de tipos/classes, métodos, campos,

propriedades, atributos, eventos, identificação de versões, referências para assemblies

externos e outras informações necessárias para a execução.

A secção da metadata no assembly é iniciada por um número mágico, informação sobre

versões e outros dados relevantes, seguida pelo número de streams, i.e. sequências

ordenadas de dados binários, existentes nesta secção e um conjunto de cabeçalhos que

identificam o offset para o inicio de cada uma das streams. Estas streams contêm os heaps que

são zonas especiais devidamente organizadas dentro das streams e caracterizadas pelo tipo

de dados que contêm, os heaps guardam as strings de utilizador, as strings de

identificadores, os dados no formato binário (e.g. as assinaturas dos métodos, campos e

classes), os identificadores universais (GUID) e todas as tabelas da metadata. É comum

existirem cinco streams:

•

“# Strings” – heap onde são guardadas as strings contento identificadores.

•

“# US” – heap onde são guardadas as strings inseridas pelo programador.

•

“# Blob” – heap onde são guardadas as “bolhas” de informação como as

assinaturas de métodos, campos e classes.

•

“# GUID” – heap onde são guardados os diversos GUID associados aos

programas.

34

CAPÍTULO 3 —INSTRUMENTAÇÃO DE CÓDIGO EM .NET

Figura 7 – Tabelas da metadata

•

“# ~” – heap onde se encontram as tabelas de metadata.

A metadata encontra-se organizada em tabelas, em que cada registo contém informação

organizada em colunas bem definidas e devidamente especificadas nos documentos da

ECMA. Muitas vezes estas tabelas referenciam nos seus registos outras tabelas. Estas

referências, normalmente codificadas, assumem o formato de tokens. Estes tokens são o

resultado da concatenação do código em hexadecimal associado à identificação de uma

tabela com o índice do registo referenciado nessa tabela (Figura 7). Dependendo do

número de tokens utilizado, estes podem estar ou não comprimidos num formato próprio

da plataforma de forma a para poupar espaço. Deve ter-se em conta que a plataforma .NET

é fortemente orientada para aplicações web, daí a dimensão dos componentes (assemblies)

ser controlada para diminuir os tempos de transmissão destes pela rede.

A plataforma .NET privilegia a arquitectura baseada em componentes (assemblies) e para

uma aplicação poder integrar um determinado componente precisa de saber exactamente o

que é que esse componente contém e como pode ser utilizado. É na metadata que as

aplicações, o CLR e outras ferramentas encontram a informação que necessitam para

realizar a integração desses componentes.