CETEL “Centro Tecnológico de Eletroeletrônica César Rodrigues” Aprendizagem Industrial Instalador e Operador de Sistemas de Telefonia e Comunicação de Dados 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 Redes locais e de longa distância Instrutora: Natália Trindade de Souza 1 Redes Locais (LAN) e Redes de Longa Distância (WAN) 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 Camada de Transporte 2 Serviços da camada de transporte • • Encapsulamento: montagem dos segmentos recebidos da camada de aplicação. O processo de encapsulamento divide grandes mensagens em segmentos menores. Controle da conexão: Orientados à conexão: estabelece inicialmente um circuito virtual entre as aplicações dos usuários finais. Serviço sem conexão: trata cada pacote independentemente, sem qualquer conexão entre eles. Encapsulamento Endereçamento Confibilidade Controle de conexão 3 Serviços da camada de transporte • • Endereçamento: O pacote da camada de rede transportando a solicitação deve especificar que tipo de programa servidor deve receber a solicitação e o programa cliente que enviou o pacote. Confiabilidade: envolve controle de fluxo (feito entre processos finais) e controle de erros. Oferece ainda controle de congestionamento e qualidade de serviço. Encapsulamento Endereçamento Confibilidade Controle de conexão 4 Protocolos da camada de Transporte • UDP (User Datagram Protocol): • Aplicações que fazem uso de multicasts ou broadcasts, ou aplicações que necessitam respostas rápidas em pesquisas ou requisições, como a resolução de nomes, a gerência de redes ou fluxos de áudio. • O campo de dados contém os segmentos e o cabeçalho contém apenas 4 campos, cada um com dois octetos. • O UDP faz uma checagem simples para detectar erros. 5 Protocolos da camada de Transporte • Características dos serviços UDP: • Não há estabelecimento de conexão. • Não existe monitoração dos estados de conexão. • Pequeno Overhead do cabeçalho. • Não existe controle do fluxo. • Não existe controle para evitar duplicidade de segmentos. 6 Protocolos da camada de Transporte • TCP: Transmission Control Protocol • Aplicações de Internet que exigem ausência de erros e nenhuma perda de informações • Eficiente controle de fluxos, regulando as taxas de transmissão e recepção. Possui também mecanismos para minimizar congestionamentos 7 Protocolos da camada de Transporte • TCP - Operação em 3 estágios: • Estabelecimento da conexão; • Transmissão de dados; – Confiabilidade – Controle de fluxo – Controle de congestionamento • Fechamento da conexão 8 9 Camada de Aplicação • É a camada responsável pela interface com o usuário. É onde são feitas as conversões de apresentação de aplicações idênticas, mas com interface de usuários distintas. 10 Conceitos da camada de Aplicação • Processo: programa correndo numa máquina. • numa mesma máquina, há comunicação entre processos (definida pelos SO). • processos correndo em máquinas diferentes comunicam através de um protocolo da camada de aplicação. 11 Conceitos da camada de Aplicação • Agente de usuário (user agent): faz a interface entre o utilizador “acima” e a rede “abaixo”. • implementa a interface com o usuário e o protocolo de camada de aplicação • Web: browser • E-mail: programa de correio • Áudio/vídeo: media player 12 Conceitos da camada de Aplicação • Aplicação: processo distribuído em comunicação • Ex: email, FTP, Web • Executada em sistemas terminais da rede em espaço de usuário (user-space) • Troca mensagens para implementar a aplicação 13 Conceitos da camada de Aplicação • Protocolos da camada de aplicação • Uma “parte” da aplicação • Define as mensagens trocadas entre as aplicações e as ações a executar • Utiliza os serviços de comunicação dos níveis inferiores (TCP, UDP). • Sintaxe dos tipos de mensagem: que campos nas mensagens e como os campos são delineados. • Semântica dos campos (significado da informação nos campos). • Regras para quando e como enviar e responder as mensagens 14 Processo em comunicação na rede • Os processos enviam/recebem mensagens para/do seu socket (porta) • O processo que envia empurra a mensagem para fora da porta • O processo que envia assume que uma infra-estrutura de transporte do outro lado da porta leva a mensagem até a porta do processo que recebe 15 O protocolo HTTP • Hypertext Transfer Protocol (HTTP) • Uma Página Web consiste de objetos • Objetos podem ser arquivos HTML, imagens JPEG, applets Java, arquivos de áudio... • Uma página Web consiste de um arquivo HTML que inclui vários objetos referidos • Linguagem de marcação de hipertexto (HTML). • Cada objeto pode ser endereçado por um URL (Uniform Resource Location) 16 O protocolo HTTP • URL http://www.cisco.com/edu/ • "http://" : informa ao navegador que protocolo deve ser usado. • "www", é o nome do host ou o nome de uma máquina específica com um endereço IP específico. • /edu/: identifica o local específico na pasta do servidor que contém a página da Web padrão. 17 Modelo cliente servidor HTTP • Cliente: browser que pede, recebe e mostra objetos Web • Servidor: servidor Web envia objetos em resposta a pedidos 18 Exemplo de funcionamento • Cliente HTTP inicia a ligação TCP para o Servidor HTTP (processo) em www.someSchool.edu. • Cliente HTTP envia uma mensagem de pedido para a porta da ligação TCP • Cliente HTTP recebe a mensagem de resposta contendo o arq html, mostra o arq html, interpreta o arq html, encontra a referência dos objetos do tipo jpeg e fecha a ligação TCP. • Servidor HTTP no Sistema Terminal www.someSchool.edu espera a ligação TCP na porta 80, aceita pedido de estabelecimento de ligação e notifica o cliente. • Servidor HTTP recebe a mensagem de pedido, constrói a mensagem de resposta contendo o objeto pedido e envia a mensagem para a porta. 19 Mensagens HTTP • dois tipos de mensagens HTTP: pedido, resposta • mensagem de pedido HTTP: 20 Mensagens HTTP • mensagem de resposta HTTP: 21 Cookies • Mantêm a persistência de sessões HTTP • Informação que um servidor web pode armazenar temporariamente no browser • Os cookies são enviados para o browser e mantidos na memória. Ao encerrar a sessão, todos os cookies que ainda não expiraram são gravados em um arquivo (cookie file). • Para criar um cookie, o servidor web envia uma linha de cabeçalho HTTP em resposta a um pedido de acesso a uma URL solicitada pelo browser. 22 Cookies • NAME: nome do valor que se está armazenando no browser e VALUE é o dado real sendo armazenado no cookie. Obrigatório. • DATE: data na qual este cookie irá expirar. • DOMAIN: indica um computador ou rede na qual este cookie é válido. Computadores fora deste domínio não conseguirão ver este cookie. A diretiva "secure" indica que o cookie somente será transferido sobre conexões seguras (https) e nunca sobre uma conexão http normal. 23 Cookies • Sempre que um browser solicita uma URL a um servidor que nele tenha criado cookies anteriormente, é incluída, juntamente com a URL uma linha listando todos os cookies existentes. Esta informação será então utilizada pelo servidor Web para dar continuidade a transações iniciadas anteriormente. Esta linha possui um formato do tipo: 24 Cache Web • Dispositivo de acesso rápido, interno a um sistema, que serve de intermediário entre o operador de um processo e o dispositivo de armazenamento ao qual esse operador acede. A vantagem principal na utilização de uma cache consiste em evitar o acesso ao dispositivo de armazenamento - que pode ser demorado -, armazenando os dados em meios de acesso mais rápidos 25 Cache Web • Objetivo: não enviar os objetos se o cliente tiver uma versão atualizada em cache. • Cliente: especifica a data da cópia que tem em cache no pedido HTTP • Servidor: a resposta não contém objetos se a cópia de cache do cliente estiver atualizada 26 FTP – Protocolo de Transferência de Arquivos • transferência de arquivos de/para o sistema remoto • modelo cliente-servidor: – cliente: inicia a transferência (de/para o sistema remoto) – servidor: sistema remoto • FTP: RFC 959 - Servidor FTP: porta 21 27 FTP: Funcionamento • O cliente FTP contacta o servidor na porta 21, especificando o TCP como protocolo de transporte • O cliente obtém autorização pela ligação de controle • O cliente lista os arquivos remotos enviando comandos pela ligação de controle • Quando o servidor recebe um comando para uma transferência de um arquivo, o servidor abre uma ligação TCP de dados para o cliente 28 FTP: Funcionamento • Depois de transferir um arquivo, o servidor fecha a ligação. • O servidor abre uma segunda ligação TCP de dados para transferir outro arq. • Ligação de controle: fora de banda • Servidor FTP mantém o estado: diretório atual, autenticação anterior 29 Exemplos de comandos FTP • • • • Enviados como texto ASCII no canal de controle USER username PASS password LIST devolve a lista dos arquivos no diretório corrente • RETR filename devolve (obtém) um arquivo • STOR filename armazena (põe) arquivo no sistema remoto • HELP [comando] 30 SMTP – Simple Mail Transfer Protocol • Entre servidores de correio para enviar as mensagens • Cliente: envia correio para o servidor • Servidor: servidor de recepção de correio • Utiliza TCP para transferir mensagens de correio do cliente para o servidor, de forma confiável, através da porta 25. • Transferência direta: servidor de envio para servidor de recepção 31 SMTP • • • • • Três fases de transferência: handshaking (apresentação) transferência de mensagens Encerramento Mensagens codificadas em ASCII de 7 bits 32 Exemplo 1) Alice usa um AU para compor uma mensagem para [email protected] 2) O AU da Alice envia a mensagem para o seu servidor de correio; a mensagem é colocada em fila de espera 3) O lado cliente do SMTP abre uma conexão TCP com o servidor de correio do Bruno 33 Exemplo 4) O cliente SMTP envia a mensagem da Alice pela conexão TCP 5) O servidor de correio do Bruno coloca a mensagem na caixa de correio do Bruno 6) O Bruno invoca o seu agente de usuário para ler a mensagem 34 Comparação HTTP e SMTP • HTTP: puxa (pull) • SMTP: empurra (push) • Ambos têm interação comando/resposta em ASCII, códigos de estado • HTTP: cada objeto encapsula a sua própria mensagem de resposta • SMTP: múltiplos objetos enviados em múltiplas partes (multipart message) 35 Formato das msg SMTP • SMTP: protocolo para CABEÇALHO transferir mensagens de Linha em branco correio • RFC 822: formato standard para mensagens de texto: CORPO DA MENSAGEM • Linhas de cabeçalho: To:, From:, Subject: • Corpo: a mensagem, apenas os caracteres ASCII 36 Formato das msg MIME • MIME (Multipurpose Internet Mail Extensions): extensões de correio para informação multimídia, RFC 2045, 2056 • Linhas adicionais no cabeçalho declaram o tipo de conteúdo MIME 37 Tipos MIME • • • • Content-Type: tipo/subtipo; parâmetros Texto (text): Ex de subtipos: plain, html Imagem (image): Ex de subtipos: jpeg, gif Vídeo (video): Ex de subtipos: mpeg, quicktime • Áudio (audio): Ex de subtipos: basic (codificação 8-bitmu-law), 32kadpcm (codificação de 32 kbps) 38 Protocolos de acesso ao correio • POP: Post Office Protocol [RFC 1939] Autorização (agente <--> servidor) e download • IMAP: Internet Mail Access Protocol [RFC 1730]. Mais funcionalidades: manipulação das mensagens armazenadas nos servidores • HTTP: Hotmail , Yahoo! Mail, etc. 39 POP3 • Usa o modo “descarrega e apaga” (download and delete). • O Bruno não pode voltar a ler o correio se mudar de programa • “Descarrega e mantém” (Download-andkeep): cópias de mensagens em clientes diferentes • Não mantém estado entre sessões 40 IMAP • Mantém todas as mensagens num único lugar: o servidor • Permite ao usuário organizar as mensagens em pastas • IMAP mantém estado entre sessões: – nomes de pastas e mapeamento entre IDs de mensagem e nome de pasta • Usuário pode obter apenas componentes específicos da mensagem 41 DNS: Domain Name System • Mapeamento entre endereços IP e nomes • Base de dados distribuída implementada numa hierarquia de muitos servidores de nomes • Converter nomes de domínios e seus nós de rede anunciados publicamente em endereços IP. • Domínio: Porção de uma hierarquia identificada por um nome (unisul.br). Normalmente é organizado em unidades menores, mais gerenciáveis, com poderes delegados, chamadas subdomínios. 42 DNS 43 DNS • hosts.txt: arquivo que listava todos os hosts e seus endereços IP. Toda noite era acessado por todos os hosts no local em que era mantido. • Endereçamento hierárquico, não ha confusão entre o João da Silva que mora na Rua Barata Ribeiro, São Paulo, e o João da Silva que mora na Rua Barata Ribeiro, Rio de Janeiro. 44 DNS • Existem mais de 200 domínios de nível superior na Internet • Domínios genéricos: os originais eram com, edu, gov, int, mil, net e org. • Domínios de países: uma entrada para cada país, conforme a definição da ISO 3166 (br, us, pt) • Domínios de reserva: usados para o mapeamento de endereços IP • Um nome de domínio se refere a um no específico da árvore e a todos os nós abaixo dele. 45 46 DNS • Quando um resolvedor repassa um nome de domínio ao DNS, o que ele obtém são os registros de recursos associados ao nome em questão. • Os registros de recursos são mostrados como texto ASCII, uma linha para cada registro de recurso. Domain_name Time_to_live Class Type Value 47 Registros de recursos DNS Domain_name Time_to_live Class Type Value • Domain_name: informa o domínio ao qual esse registro se aplica. É a chave de pesquisa primária. • Time_to_live: fornece uma indicação da estabilidade do registro. Muito estáveis são definidas com um número alto, como 86.400 e as muito voláteis recebem um número baixo, como 60. 48 Registros de recursos DNS • Class: é IN para informações relacionadas a Internet. • Type: informa qual é o tipo do registro. • Value: pode ser um número, um nome de domínio ou um string ASCII. A semântica dependerá do tipo de registro. 49 Servidores de nomes DNS • Zonas: São as informações contidas nos arquivos do banco de dados do DNS. Na prática, uma zona é um arquivo, definido no servidor, que contém os registros do DNS. 50 Servidores de nomes DNS • Servidores de nomes locais: Sistemas terminais interrogam primeiro o Servidor de Nomes Local • Servidor de nomes raiz: contactados por servidores de nomes locais que não sabem resolver nomes • Servidores primários: armazenam arquivos sobre a zona para a qual recebeu autoridade • Servidores secundários: transfere toda a informação sobre uma zona de outro servidor 51 13 servidores de nomes raiz 52 Resolução recursiva • Após “aprender” a resolução o servidor memoriza o endereço em cache. • Mensagens de consulta e de resposta • Protocolo UDP (até 512 bytes) e TCP para mensagens maiores • porta 53 53 Resolução recursiva e iterativa 1 Cliente 5 2 1 3 6 4 Servidor 3 Cliente Servidor 1 6 Servidor 1 Servidor 2 5 2 4 Servidor 3 Servidor 2 3 54 Redes Locais (LAN) e Redes de Longa Distância (WAN) 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 Rede de dados Wireless 55 Crescimento WLL No mundo: • Os sistemas sem fio vem crescendo cerca de 60 % ao ano (fixo 12% a. a.) 1600 1400 1200 Acesso por Cabo 1000 800 Acesso por sistema híbrido 600 400 Acesso somente sem fio 200 0 19 96 19 98 20 00 20 02 20 04 20 06 20 08 20 10 Assinantes em ( milhões) Tendências do Mercado Global de Telefônia fixa e Móvel: Anos ( 1996 - 2010 ) 56 Vantagens das redes sem fio • Flexibilidade: dentro da área de cobertura, uma estação pode se comunicar sem restrição. Permite que a rede alcance lugares onde os fios não poderiam chegar. • Facilidade: a instalação pode ser rápida, evitando a passagem de cabos. Uso mais eficiente do espaço físico. • Redução do custo agregado: melhor utilização dos investimentos em tecnologias existentes como laptops, rede de dados e voz, aplicativos, agilidade nas respostas aos clientes. • Diversas topologias: as configurações são facilmente alteradas, facilidade de expansão, manutenção reduzida. 57 Desvantagens das redes sem fio • Baixa Qualidade de serviço: as principais razões para isso é a pequena banda passante devido às limitações da radio transmissão e a alta taxa de erro devido à interferência. • Custo: o preço dos equipamentos de Redes sem Fio é mais alto • Segurança: são mais suscetíveis a ruídos. O uso de ondas de rádio na tx de dados pode interferir em outros equipamentos. Equipamentos elétricos são capazes de interferir na transmissão. • Baixa transferência de dados: ainda é muito baixa se comparada com as redes cabeadas. 58 Rede GPRS • General Packet Radio Service • Taxa de transporte de dados máx de 26 a 40 kbit/s, podendo chegar na teoria a 171,2 kbit/s. • Conexão de dados sem necessidade de se estabelecer um circuito telefônico • Cobrança por utilização e não por tempo de conexão • Serviço sempre disponível para o usuário 59 Rede GPRS • Os slots são alocados conforme a demanda dos pacotes enviados ou recebidos. • Implantação implica em pequenas modificações na infra-estrutura GSM instalada. • Padronizado para transporte de dados definidos pelos protocolos IP e X.25 • Comutação de pacotes • Compatível com a Internet 60 Rede EDGE • Enhanced Data rate for GSM Evolution • Oferece maiores taxas de dados, usando a mesma portadora de 200KHz do GPRS • Mudança na técnica de modulação: de GMSK para 8PSK (3 bit / símbolo), possibilitando triplicar a taxa de transmissão de dados . 61 Padrão IEEE 802.16 - Wimax • Oferece acesso banda larga a distâncias típicas de 6 a 9 Km. É implantado em células. Da estação base é possível a transmissão para uma estação terminal que fornece acesso a uma rede local (WiFi por exemplo) ou diretamente até os dispositivos dos usuários. 62 Padrão IEEE 802.16 - Wimax • Wimax Fixo: O local onde está colocada a estação terminal pode variar dentro da célula, mas ela está parada quando em operação. • Wimax Móvel: A rede WiMAX é formada por um conjunto de células e os terminais são portáteis e móveis como no celular. É possível trocar de célula durante a comunicação (handover). 63 Padrão IEEE 802.16 - Wimax • IEEE 802.16-2004 (Wimax Fixo) . Utiliza OFDM. Freqüências de 3,5 GHz e 5,8 GHz • IEEE 802.16e (WIMAX Móvel). Utiliza SOFDMA, uma técnica de modulação multiportadora. Freqüências de 2,3 GHz, 2,5 GHz, 3,3 GHz e 3,5 GHz com canais de 5, 7, 8,75 e 10 MHz. Recentemente o Wimax decidiu incluir também a banda de 700 MHz. 64 Padrão IEEE 802.11 – Wi-Fi • A especificação IEEE 802.11 para WLAN define os protocolos de controle de acesso ao meio e de nível físico Padrão Freqüência Alcance Taxas 802.11 2,4 GHz 100m 1 e 2 Mbti/s 802.11a 5 GHz 50m 6, 9, 12, 18, 24 Mbit/s 802.11b 2,4 GHz 100m 5,5 e 11 Mbit/s 802.11g 2,4 GHz 100m 6, 9, 12, 18, 24 Mbit/s 65 Elementos da topologia 802.11 • BSS - Basic Service Set: Corresponde a uma célula de comunicação da rede sem fio. • STA - Wireless LAN Stations: São os diversos clientes da rede. • AP - Access Point: Funciona como uma ponte de comunicação entre a rede sem fio e a rede convencional. 66 Elementos da topologia 802.11 • DS - Distribution System: Corresponde ao backbone da WLAN, realizando a comunicação entre os APs. • ESS - Extended Service Set: Conjunto de células BSS cujos APs estão conectados a uma mesma rede convencional. Nestas condições uma STA pode se movimentar de uma célula BSS para outra permanecendo conectada à rede. 67 O quadro de dados 802.11 • Quadros de dados, controle e gerenciamento • Campo Controle de quadro com 11 subcampos. – Versão: permite a operação de duas versões do protocolo ao mesmo tempo na mesma célula – Tipo (dados, controle ou gerenciamento) e Subtipo 68 O quadro de dados 802.11 – Para DS e de DS: indicam se o quadro está indo ou vindo do sistema de distribuição entre células – MF: significa que haverá mais fragmentos – Repetir: indica uma retransmissão de um quadro enviado anteriormente. – Gerenciamento de energia: usado pela estação base para deixar o receptor em estado de espera 69 O quadro de dados 802.11 – Mais: indica que o transmissor tem quadros adicionais para o receptor – W: especifica que o corpo de quadro foi criptografado com o algoritmo WEP (privacidade equivalente quando fisicamente conectado) – O informa ao receptor que uma seqüência de quadros com esse bit tem de ser processada estritamente em ordem 70 O quadro de dados 802.11 • Duração: informa por quanto tempo o quadro e sua confirmação ocuparão o canal • Endereços: de origem e de destino e os outros dois para as estações e a base de origem e destino para trafego entre células • Seqüência: permite que os fragmentos sejam numerados • Dados: contém a carga útil de ate 2312 bytes, e é seguido pelo campo Total de verificação 71 802.15 - Bluetooth • Nasce em 1994 de um consórcio entre a IBM, Intel, Nokia, Toshiba e Ericsson • Objetivo: ter um padrão sem fio para interconectar dispositivos de computação e comunicação e acessórios, utilizando rádios sem fios de curto alcance, baixa potência e baixo custo. 72 Arquitetura Bluetooth • Unidade básica: piconet, consiste em um nó mestre e até sete nós escravos ativos, em até 10 metros. • Podem existir muitas piconets na mesma sala (grande) e elas podem ser conectadas por um nó de ponte. 73 Arquitetura Bluetooth • Uma piconet é um sistema TDM centralizado. • O mestre controla o clock e define qual dispositivo irá se comunicar em cada slot de tempo. • Toda comunicação é feita entre o mestre e um escravo; não é possível a comunicação direta entre escravos. • Sistema de baixa potência com um alcance de 10 metros, operando em 2,4 GHz. • 79 canais de 1 MHz • Taxa de dados bruta de 1 Mbps. • A rede 802.11 e a 802.15 se interferem 74 Redes Locais (LAN) e Redes de Longa Distância (WAN) 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 0010101010101010010101010101010 Segurança de rede 75 Com o que se preocupar? • Garantir que pessoas mal intencionadas não leiam ou modifiquem secretamente mensagens enviadas a outros destinatários. • Pessoas que tentam ter acesso a serviços remotos que elas não estão autorizadas a usar. • Meios para saber se uma mensagem supostamente verdadeira é um trote. • Situações em que mensagens legítimas são capturadas e reproduzidas. 76 Problemas de segurança • Sigilo: manter as informações longe de usuários não autorizados • Autenticação: processo de determinar com quem você está se comunicando antes de revelar informações sigilosas ou entrar em uma transação comercial. 77 Segurança da informação • Privacidade: contar com confiabilidade, a msg transmitida deve fazer sentido para o destino e para terceiros deve ser ininteligível • Não repúdio: como provar ou se certificar de que uma mensagem recebida é realmente legítima. • Integridade: utilização de correspondência registrada e bloqueio de documentos. 78 Criptografia • Criptografia = escrita secreta • Cifra: transformação de caractere por caractere ou de bit por bit, sem levar em conta a estrutura lingüística da mensagem • Código: substitui uma palavra por outra palavra ou símbolo (não é usado) • Princípio de Kerckhoff: Todos os algoritmos devem ser públicos; apenas as chaves são secretas 79 Algoritmos de chave simétrica • • • • • Utilizam a mesma chave para codificação e decodificação. É usada freqüentemente na cifragem de mensagens longas. Algoritmos de cifragem e decifragem recíprocos. São eficientes, gasta-se pouco tempo. Desvantagens: a cada par de usuários deve estar associada uma única chave simétrica e a distribuição das chaves para estas partes pode ser difícil. 80 Algoritmos de chave pública • Há duas chaves: uma privada, mantida com o receptor, e uma pública. • Diminui a quantidade de chaves necessárias porque a chave pública pode ser utilizada mais de uma vez. • Aumenta a complexidade do algoritmo. • São mais eficientes em mensagens curtas 81 Tipos de cifras • Substituição: permuta cada símbolo do texto limpo por outro. • Monoalfabética (cifra de César): um caractere do texto limpo é substituído sempre pelo mesmo caractere cifrado. Ex: A por D – CASA = CDSD • Polialfabética: cada ocorrência de um caractere pode ter um substituto diferente 82 Tipos de cifras • Transposição: permanecem na forma original mas mudam de posição por permutação. • O texto limpo pode ser encontrado por tentativa e erro. • As cifras mais básicas usam um caractere como unidade de cifragem • A criptografia pode ser realizada por blocos de bits 83 Data Encryption Standard (DES) • Desenvolvida pela IBM adotada como método militar dos Estados Unidos. • Cifra um texto limpo de 64 bits usando uma chave de 56 bits. • 19 procedimentos complexos para criar um texto cifrado de 64 bits. • 2 blocos de transposição, um de permutação e 16 de iteração. • É um método de chave simétrica 84 RSA • Inventores: Rivest, Shamir e Adleman • Chave privada (N, d) e chave pública (N, e). • Algoritmo de cifragem C = Pe mod N • Algoritmo de decifragem • P = Cd mod N • P: texto limpo • C: texto cifrado 85 Exemplo de cifragem em RSA • • • • Chave privada: (199, 77) e chave pública (119,5) Caractere F: 6 Os números d e e são grandes (10 algarismos) C = 65 mod 119 = 41 P = 4177 mod 119 = 6 86 Escolhendo o valor de d e e • Escolha dois números primos grandes (p e q) • Calcule N = p x q • Escolha e (menor que N) tal que e e (p1)(q-1) sejam primos entre si (não tem nenhum divisor comum a não ser o 1) • Escolha d tal que (e x d) mod [(p-1)(q-1)] =1 87 Gerenciamento de chaves • Distribuição de chave simétrica: utilizada uma única vez. • Criada no início da sessão e destruída ao final dela. • Centro de distribuição de chaves (KDC) • Remetente e destinatário precisam conhecer a chave antes de iniciar a transmissão. • Ela é fornecida pelo KDC 88 Certificação com chave pública • As pessoas não precisam conhecer uma chave simétrica compartilhada. • Autoridade certificadora associa a chave pública a uma entidade e emite um certificado e uma síntese do certificado crifada com a própria chave privada da AC. • Organização estadual ou federal 89 Firewalls • Dispositivo instalado entre a rede interna e o restante da Internet. • Filtro de pacotes: usam informações do cabeçalho dos pacotes para atacá-los ou bloqueá-los (IP, portas, protocolo) • É feita nos roteadores da rede que usam uma tabela de filtragem para tomar a decisão. • Seleciona os pacotes baseado nas informações das camadas de rede e de transporte 90 Firewall – filtragem de pacotes 91 Proxy Firewall • Bloqueio de acesso baseado na informação contida na camada de aplicação • O servidor recebe a solicitação abre o pacote, verifica seu conteúdo e o encaminha para o servidor de web por ex. 92

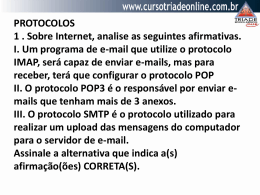

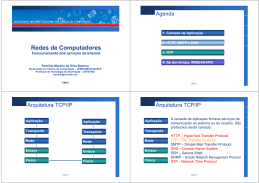

Download