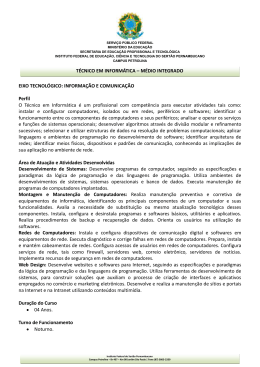

SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA Prova de TÉCNICO EM INFORMÁTICA referente ao PROCESSO SELETIVO SIMPLIFICADO destinado à SELEÇÃO DE CANDIDATOS A ESTÁGIO NÃO OBRIGATÓRIO. INSTRUÇÕES QUE VOCÊ DEVE TER ATENÇÃO - Verifique se este caderno: - corresponde a sua opção de cargo. - contém 50 questões, numeradas de 1 a 50. - contém a proposta e o espaço para o rascunho da redação. Caso contrário, reclame ao fiscal da sala um outro caderno. Não serão aceitas reclamações posteriores. - Para cada questão existe apenas UMA resposta certa. - Você deve ler cuidadosamente cada uma das questões e escolher a resposta certa. - Essa resposta deve ser marcada na FOLHA DE RESPOSTAS que você recebeu. - Procurar, na FOLHA DE RESPOSTAS, o número da questão que você está respondendo. - Verificar no caderno de prova qual a letra (A,B,C,D,E) da resposta que você escolheu. - Marcar essa letra na FOLHA DE RESPOSTAS, conforme o exemplo: - Marque as respostas com caneta esferográfica de tinta preta ou azul. - Marque apenas uma letra para cada questão, mais de uma letra assinalada implicará anulação dessa questão. - Responda a todas as questões. - Não será permitida qualquer espécie de consulta, nem o uso de máquina calculadora. - Você terá 3 horas para responder a todas as questões, preencher a Folha de Respostas. - Ao término da prova devolva este caderno de prova 1 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 1. Dos itens abaixo não é considerado um sistema operacional: A. Windows Seven C. Access E. UNIX B. DOS D. Linux 2. Na expressão “Pentium 4, 2.8 GHz, 8GB, 500GB”, a parte “8GB” refere-se à: A. B. C. D. E. Memória RAM Velocidade do Processador Frequência do Processador Capacidade do Disco Rígido Velocidade de rotação do disco rígido 3. Em relação à formatação lógica de discos rígidos, é um tipo de sistema de arquivos utilizado nos sistemas operacionais Windows ou Linux os abaixo relacionados, EXCETO: A. FAT; C. SATA; E. ReiserFS B. NTFS; D. Ext3; 4. Os softwares abaixo podem ser considerados sistemas de gerência de banco de dados, EXCETO: A. MySQL. C. Postgres. E. SQL Server B. Oracle. D. Python 5. As afirmativas abaixo sobre sistemas operacionais estão corretas, EXCETO: A. B. C. D. Asseguram aos processos um espaço de endereçamento próprio. Delegam para si a gerência dos blocos físicos dos discos. Garantem que as aplicações usem toda a capacidade do processador. Quando são multitarefa podem iniciar um programa antes de ter terminado a execução de um outro. E. Comunicam-se diretamente com o hardware da máquina. 6. O funcionamento das redes de computadores, inclusive a Internet, é baseado em protocolos de Comunicação. Dos itens abaixo, o protocolo de aplicação utilizado para transferência de hipertexto entre o servidor WEB e o cliente é: A. http C. pop3 E. snmp B. smtp D. udp 2 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 7. Com relação aos conceitos de Hardware, Software e Redes é correto afirmar que: I. O browser é um tipo de editor de texto, com recursos muito avançados, que é utilizado por profissionais da área de informática. II. O IP (Internet Protocol) é o identificador numérico utilizado para identificar os computadores de uma rede. III. Os Hubs são dispositivos utilizados para conectar os equipamentos que compõem uma rede. Indique a alternativa que contenha a(s)proposição(ões) verdadeira(s). A. Apenas I B. Apenas II C. Apenas I e II D. Apenas II e III E. I, II e III 8. Em relação ao protocolo SSL, são características desse protocolo as abaixo relacionadas, EXCETO: A. Fornece privacidade e confiança entre duas aplicações que se comunicam; B. Independe do protocolo de aplicação, ou seja, provê segurança aos protocolos de nível mais altos; C. Possui conexão privada por meio de cripto grafia simétrica para codificação dos dados; D. Possibilita acesso seguro com o método HTTPS; E. Suas sessões HTTP protegidas por SSL utilizam geralmente a porta 80. 9. O padrão IEEE 802.XX, que é conhecido popularmente como WiFi e usado para descrever redes sem fio, é o: A. 802.1 C. 802.11 E. 802.13 B. 802.3 D. 802.12 10. O modelo de endereçamento Ipv6 possui: A. 32 bits C. 64 bits E. 256 bits B. 48 bits D. 128 bits 11. O processo de alternar dados entre a memória virtual e a memória RAM, conforme a necessidade de uso, é conhecido como: A. Swapping; B. FIFO; C. Alocação Contínua; D. Cache; E. Fragmentação. 3 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 12. Analise as seguintes sentenças: I. O Windows NT oferece suporte a vários protocolos, entre eles o NWLINK, o NetBEUI e o DLC. II O Linux adota a licença GPL, impedindo que o código seja integrado a algum programa Proprietário, e funciona em diversas plataformas, suportado por várias arquiteturas. III O Linux é um tipo de licença freeware. Das sentenças acima, apenas: A. I é verdadeira; B. II é verdadeira; C. III é verdadeira; D. I e II são verdadeiras; E. I e III são verdadeiras. 13. As afirmativas abaixo sobre a placa mãe de um computador estão corretas, EXCETO: A. B. C. D. E. A fonte de alimentação pode ser de maior capacidade. Cuida da conexão de mouse e teclado. O processador pode ser removido para ser compartilhado via rede. Os circuitos de vídeo e áudio podem estar integrados na placa mãe. A placa mãe possui barramento interno para comunicação entre memória e processador 14. As informações armazenadas na memória CMOS de um computador são: A. Hora e data do sistema. B. Imagem que está sendo exibida no monitor. C. Arquivos de dados recentemente utilizados pelo usuário. D. Rotinas do sistema operacional do computador. E. Última configuração válida do sistema operacional 15. Considere as seguintes afirmativas sobre discos rígidos: I- Basicamente os discos rígidos utilizados em PC’s possuem dois conectores: um de alimentação e outro de troca de dados com o computador. II- São tipos de interface dos discos rígidos: ATA (Advanced Technology Attachament), UATA (Unsynchronized Computer Systems Interface) e SATA (Small Computer Systens Interface). III- Um jumper de configuração de um disco rígido ATA pode ser configurado basicamente de 3 maneiras: Master, Slave ou Cable Select. IV-Um barramento SCSI suporta a instalação de apenas dois periféricos, sendo que estes de-vem ser configurados, um como Master e outro como Slave. Assinale a alternativa que contém as afirmativas corretas: A. I e III. B. II e IV. C. I, II e III. D. I,II e IV. E. I, II, III e IV. 4 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 16. No tocante aos roteadores, a diferença básica entre os roteadores estáticos e roteadores dinâmicos é devida ao fato de os estáticos: A. Escolherem o melhor caminho para o pacote, sem considerar a possibilidade de congestionamento, enquanto os dinâmicos verificam se há congestionamento e escolhem o caminho mais rápido; B. Possuírem uma tabela de roteamento, e os dinâmicos não possuírem tabelas de roteamento, utilizando agentes para informar a melhor rota; C. Serem baseados em tecnologia analógica, e os dinâmicos, em tecnologia digital; D. Não possuírem memória para armazenamento de rotas, enquanto os dinâmicos possuem memória expansível tipo flash para armazenamento de rotas; E. Não possuírem configuração via web, por não aceitarem endereçamento IP, enquanto os dinâmicos permitem configuração via web e trabalham com DHCP 17. No tocante à conectividade, o uso das WLANs em padrão 802.11b (redes wireless) deve ser considerado nos casos abaixo, EXCETO: A. Redes com número pequeno de usuários por ponto de acesso; B. Criar acesso para computadores móveis do tipo PALMs; C. Montar novas redes em que a velocidade seja maior que 100 Mbps; D. Haja preocupação com o custo inicial, incluindo no cálculo o custo do cabeamento físico; E. Montagem de redes domésticas. 18. Em relação aos protocolos, são protocolos da camada de transporte do modelo OSI: A. ARP e TCP; B. IP e ICMP; C. TCP e IP; D. UDP e TCP; E. NFS e UDP. 19. Um equipamento que pode transmitir, automaticamente, os pacotes de uma rede para outra é denominado: A. Smtp B. Servidor de arquivos C. Gateway D. Servidorweb E. PDC 20. As portas, no TCP/IP que estão, por padrão, associadas aos serviços FTP, TELNET e SMTP, são, respectivamente: A. 21, 22 e 23 B. 21, 23 e 25 C. 23, 21 e 25 D. 80, 21 e 22 E. 80, 22 e 23 21. O conector da saída da porta paralela de um computador tem A. 8 pinos. B. 15 pinos. C. 25 pinos. D. 30 pinos. E. 42 pinos. 5 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 22. O Unix suporta inúmeros processos que podem ser executados concorrentemente ou simultaneamente. Sempre que um processo é criado, o sistema associa identificadores que fazem parte do contexto de software, permitindo implementar mecanismos de segurança. Entre os identificadores listados abaixo, assinale o que identifica unicamente um processo para o sistema. A. GID C. PPID E. GRID B. PID D. UID 23. Assinale a sigla que se refere a um tipo de memória não volátil. A. BIOS C. RMON E. RAM B. EPROM D. SDRAM 24. No sistema decimal são utilizados dez dígitos distintos para representar os números na base 10. No sistema binário, são usados apenas dois dígitos, 1 e 0. Assim sendo, a representação binária 10110 corresponde a qual número decimal? A. 22 B. 12 C. 18 D. 16 E. 24 25. Quanto à instalação e configuração do Linux, é correto afirmar: A. A instalação via rede pode ser feita utilizando os protocolos FTP, HTTP e TCP. Nesse tipo de instalação, a configuração pode ser realizada via BOOT-HCP ou endereçamento IP dinâmico. B. O ifconfig é uma linha de comando que pode ser empregado para a configuração de uma placa de rede. C. Caso exista mais de uma impressora a ser utilizada pelo sistema operacional Linux, elas serão encapsuladas em uma única seção do arquivo /etc/print, que contém as definições das impressoras na qual o Linux pode imprimir. D. Ao contrário do Windows, o Linux não contempla plug-and-play para dispositivos PCI, ISA e USB. E. Para instalar drivers, basta baixar os pacotes “.MSI”. 26. Em relação às redes LAN em padrão Ethernet, estas competem e compartilham seus dispositivos com o acesso ao meio físico por meio de um mecanismo de acesso denominado: A. TDMA; B. CSMA/CD; C. Token; D. MAC; E. SNAP. 6 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 27. Em relação aos protocolos, aquele que é utilizado como mecanismo para autenticação e autorização dos acessos dos clientes, evitando que haja uma transmissão de login e senhas em texto claro, é conhecido como: A. SMTP; B. DNSbind; C. SNMP; D. Kerberos; E. FTP. 28. No tocante às vulnerabilidades, aquela que está relacionada com a montagem de sites falsos ou envio de mensagens de e-mail, fazendo se passar como se fossem empresas legítimas a fim de solicitar aos usuários seus dados confidenciais, é conhecida como: A. DoS ; B. Phishing; C. Worms; D. Pharming; E. Sniffer. 29. Entre os padrões para redes locais abaixo relacionados, assinale o que seria capaz de transmitir dados a 8 Mbps entre dois pontos ligados por cabos coaxiais de 400 metros. A. Ethernet 10BaseT B. Ethernet 10Base2 C. Ethernet 10Base5 D. Ethernet 100Base-TX E. Ehternet 1000BaseX-TX 30. A topologia descreve como os computadores estão conectados a uma rede e, consequentemente, como se dá o tráfego de informações na rede. Para construir uma rede de computadores são necessários equipamentos específicos, como: hubs, switches,entre outros. Um hub implementa a topologia de rede do tipo: A. B. C. D. E. Estrela. Anel. Barramento. Árvore. Token Ring. 31. Qual alternativa apresenta somente referências corretas em relação ao cabo de rede do tipo par trançado? A) taxa de transferência de 1 Gbps, Categoria 6, aceita conectores BNC. B) taxa de transferência de 100 Mbps, Categoria 5, aceita conectores RJ-45. C) taxa de transferência de 10 Mbps, Categoria 5, aceita conectores UTP. D) taxa de transferência de 10 Tbps, Categoria 6, aceita conectores RJ-11. E) taxa de transferência de 100 Mbps, Categoria 6, aceita conectores BNC. 7 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 32. Os componentes de um computador podem ser agrupados em três sistemas básicos: processador (Unidade Central de Processamento), memória principal e dispositivos de entrada e saída. Sobre esses componentes, é correto afirmar: I- A principal função do processador é gerenciar o sistema computacional, controlando as operações realizadas pelas unidades funcionais. II- A memória principal, composta de unidades de acesso denominadas células, é o local onde são armazenadas as instruções e os dados. III- Os registradores são dispositivos com a função de armazenar dados temporariamente, e funcionam como uma memória de alta velocidade interna do processador. IV- O disco flexível é um disco magnético, em embalagem protetora, utilizado para armazenamento de dados e, dentre outras finalidades, também como memória de segurança para arquivos de computador. São verdadeiros os itens: A) I, II e IV. B) I e III. C) II e III. D) I, II e III. E) I, II, III e IV. 33. Considerando conhecimentos a respeito da tecnologia da informação (TI) e seus vários aspectos, julgue os itens a seguir. I – A TI envolve sistemas, processos, hardware e software para a consecução de atividades e tarefas informatizadas. II - Dentro do desenvolvimento de sistemas de TI, podem ser utilizadas técnicas de gerenciamento de processos tais como RUP (risk united process). III - Dentro de uma organização, a TI auxilia no processo decisório por meio de sistemas e relatórios gerenciais. IV - A definição de processos para a área de gerência de TI, quando mal aplicada, na maioria das vezes tem um impacto negativo para a organização. São verdadeiros os itens: A) I, II e IV B) I e IV C) II, e III D) I, III e IV E) I, II, III, IV 34. Existem inúmeros procedimentos definidos em um ambiente de TI voltado para as melhores práticas. Entre eles, está a realização de cópias de segurança. Considerando os conhecimentos e os diversos recursos e dispositivos para backup, julgue os itens seguintes. I - O uso de robôs de fita é desaconselhado para pequenos volumes de dados copiados. II – Alguns softwares são capazes de gerar o backup de forma criptografada. III – Um backup full só deve ser executado a cada final de mês e sua fita deve ser armazenada em cofre. 8 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA IV - A cópia de dados (backup) via rede Gigabit Ethernet tem o mesmo impacto na rede quando copiado sobre uma rede fibre-channel. Estão incorretos os itens: A) I, II, apenas B) I e IV, apenas C) II, III, apenas D) I, III e IV, apenas E) I, II, III, IV 35. A respeito de aplicação de criptografia dentro de TIs voltadas para a segurança de dados, julgue os próximos itens. I – Um hash tem por característica a entrada de dados de tamanho variável e a saída de tamanho fixo. II - A quebra de certificados digitais de 1.024 bits só é possível atualmente porque a fatoração de números primos de 1.024 bits tornou-se eficaz com o Pentium IV. III - A criptografia simétrica é mais eficiente e segura do que a criptografia assimétrica. IV - Por questões de segurança, o algoritmo criptográfico DES foi substituído pelo AES como algoritmo-padrão para o governo norte-americano. São verdadeiros os itens: A) I, II e IV B) I e IV C) II, e III D) II e IV E) I, II, III 36. No tocante ao protocolo de transferência de hipertexto(HTTP), esse protocolo da categoria “solicitação e resposta” possui três métodos de solicitação. São eles: A) HEAD, BODY e INIT; B) FLAG, TOS e TTL; C) GET, HEAD e POST; D) PUT, GET e INIT; E) PUSH, POST e HEAD 37. Com o desenvolvimento da Internet, sistemas de computação tornaram-se mais complexos por uma série de motivos. Nessa perspectiva e considerando conhecimentos relacionados a sistemas de computação, julgue os seguintes itens. I - Em computação paralela, ocorre o processamento de uma mesma atividade em, no mínimo, dois processadores distintos. II - Em sistemas distribuídos, o protocolo TCP/IP não é considerado o primordial porque é inseguro. III - Sistemas paralelos não necessitam de nenhuma técnica adicional de desenvolvimento de dados porque os sistemas operacionais modernos já operam em paralelo nativamente. IV – Um cluster de computadores é considerado um exemplo de aplicação paralela, mas não distribuída, porque existe um nó considerado gerenciador. 9 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA V - Sistemas de computação distribuídos, já são utilizados em laboratórios de pesquisa, instituições militares e na Internet Estão incorretos os itens: A) I, II, apenas B) I e V, apenas C) II, III e V, apenas D) I, III e IV, apenas E) I, II, III, IV , apenas 38. Uma rede local virtual, normalmente denominada de VLAN, é uma rede logicamente independente. Com relação às VLANs, considere as afirmativas abaixo. I. As VLANs possuem como um de seus principais objetivos o aumento da segurança e podem ser organizadas somente pela posição física. Portanto, sua aplicação só é possível quando há uma boa distribuição física departamental da organização. II. Ao implementar uma VLAN, determina-se um domínio de broadcast. III. A criação de VLANs em uma rede local tende a diminuir os problemas de broadcast, aumentando a disponibilidade de banda para o usuário final. IV. Um computador de uma VLAN comunica-se com outro computador de outra VLAN de forma transparente e direta, sem a necessidade de utilizar um dispositivo de roteamento, bastando para isso conhecer o endereço IP do computador destino. Sobre o exposto acima, são falsas apenas as afirmativas A) II e III. B) I e II. C) I e IV. D) III e IV. E) II, III e IV. 39. Analise as seguintes afirmações com relação aos conceitos básicos sobre a Internet. I. O WWW foi criado para possibilitar acesso a informações representadas em forma de hipertexto. O WWW faz uso do protocolo HTTP para transferência de informações. II. O protocolo HTTP faz uso de uma conexão TCP para transferência de objetos. Essa conexão é encerrada quando a transferência termina. III. O FTP é um serviço bastante utilizado para acesso remoto. Através dele, é possível utilizar um computador remoto e manipular os dados armazenados nesse computador, como se esses dados estivessem no computador local do cliente FTP. São verdadeiros os itens: A) I. B) II. C) III. D) I e II. E) II e III 10 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 40. E-Mail ou Correio Eletrônico é um serviço disponível na Internet que possibilita o envio e o recebimento de mensagens(mails). Com relação ao e-mail, considere as afirmativas abaixo. I. O IMAP (Internet Message Access Protocol) é um protocolo de gerenciamento de correio eletrônico, no qual as mensagens ficam armazenadas no servidor. II. O POP3 (Post Office Protocol) é um protocolo que permite efetuar o download de mensagens recebidas em um servidor para um microcomputador local. III. Uma vantagem do uso do protocolo POP3, com relação ao protocolo IMAP, é que ele permite acesso remoto às mensagens, de qualquer lugar. IV. Web mail é uma interface da World Wide Web que permite ao utilizador ler e escrever e-mail usando um navegador através do protocolo IMAP. São falsos os itens: A) II e III. C) III e IV. E) I, II, e III. B) I e II. D) I e IV. 41. Um programa ou software aplicativo no momento de sua execução em um microcomputador normalmente tem que estar carregado: A) na memória RAM. B) na memória Flash. C) na memória ROM. D) no processador. E) no disco rígido. 42. As informações contidas nos periféricos de entrada de um computador são transferidas para serem manipuladas no processador por meio do: A) Slot. B) Barramento. C) BIOS – Basic Input/Output System. D) firewall. E) disco rígido. 43. Assinale a resposta mais correta. Ao efetuar manutenção preventiva no microcomputador PC, o técnico de suporte constatou que a placa de rede estava com problema, portanto necessitando de substituição. Tendo a velocidade de 10/100 Mbps, a nova placa de rede deverá ser instalada no slot: A) AGP. B) PCI. C) DIN. D) PS2. E) IDE. 11 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 44. No ambiente Linux é correto afirmar que: A. cp copia um ou mais linhas de comando. B. cat cataloga vários arquivos na biblioteca padrão. C. make executa arquivos e constrói um octal. D. mdir constrói um diretório de imagens. E. head extrai as primeiras linhas de um arquivo. 45. O software livre atende à liberdade A) de estudar como o programa funciona e adaptá-lo para suas necessidades. B) de modifi car o programa, desde que essas modificações não sejam liberadas para a comunidade. C) para executar o programa apenas para propósitos autorizados pelo autor do programa. D) de estudar como o programa funciona unicamente sem realização de adaptações. E) para qualquer usuário excluir o programa do acesso público. 46. Quais são os dois tipos de cabo de par trançado existentes? A. UDP e FTP B. STP e UDP C. UTP e FTP D. STP e UTP E. Nenhuma das respostas está correta. 47. Qual dos endereços abaixo representa um endereço válido de MAC: A. AA:23:E4:99:09 B. 22:10:AS:E4:99 C. EE:11:00:FF:99:FF D. E4:10:00:FF:45:FH E. AP:00:FF:45:09 48. Identifique abaixo um endereçamento classe C válido e aplicado a um host: A. B. C. D. E. 12.10.128.255/24 12.10.254.127/24 192.168.1.254/16 192.168.1.255/8 200.121.77.0/32 49. Em um ambiente de rede real, há comunicação entre os hosts com configurações de rede: A. B. C. D. E. 192.168.1.24/24 e 192.168.1.24/16 192.168.254.256/24 e 192.168.254.200/24 16.17.18.19/16 e 16.18.19.20/16 8.8.8.8/8 e 8.8.8.8/8 127.0.0.1/8 e 128.0.0.2/16 12 SERVIÇO PÚBLICO FEDERAL MINISTÉRIO DA EDUCAÇÃO SECRETARIA DE EDUCAÇÃO TECNOLÓGICA INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA DO SERTÃO PERNAMBUCANO CAMPUS PETROLINA 50. Dentre os padrões adotados pela ABNT para Crimpagem de cabos de redes, identifique os válidos: A. B. C. D. E. 568A e 568X 586B e 586X 802.1X e 802.3X 568B e 568A RJ54 e RJ11 13

Download