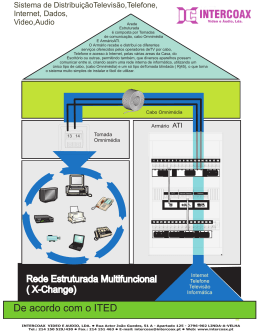

REDES DE COMPUTADORES - TEORIA - REDES DE COMPUTADORES – Conceitos básicos CLASSIFICAÇÕES O universo das redes é composto por inúmeros acrônimos. Os acrônimos mais comuns usados para definir o tamanho de uma rede são: LAN (Local Area Network): Rede Local. MAN (Metropolitan Area Network): Redes Metropolitanas. WAN (Wide Area Network): Redes geograficamente distribuídas. Outros termos existentes: Internet: Rede mundial de computadores. Intranet: Rede local que usa a mesma estrutura da Internet para o acesso de dados na rede. Extranet: Uma intranet que permite acesso remoto, isto é, que pessoas tenham acesso a elas através de um modem. COMPONENTES DE UMA REDE Até agora nos parece óbvio que uma rede local é um circuito para a conexão de computadores e envolve, pelo menos, computadores e cabos. No desenho abaixo temos a apresentação de uma rede simples, com apenas três micros, mas que apresenta os componentes básicos que todas as redes possuem. Esses componentes são: Servidor: É um micro ou dispositivo capaz de oferecer um recurso para a rede. Em redes ponto-a-ponto não há a figura do servidor; nesse tipo de rede os micros ora funcionam como servidores, ora como clientes. Cliente: É um micro ou dispositivo que acessa os recursos oferecidos pela rede. Recurso: Qualquer coisa que possa ser oferecida e usada pelos clientes da rede, como impressoras, arquivos, unidades de disco, acesso a Internet, etc; Protocolo: Para que todos os dispositivos de uma rede possam se entender, independente do programa ou do fabricante dos componentes, eles precisam conversar usando uma mesma linguagem. Essa linguagem é genericamente chamada protocolo. Dessa forma, os dados de uma rede são trocados de acordo com um protocolo, como, por exemplo, o famoso TCP/IP. Cabeamento: Os cabos da rede transmitem os dados que serão trocados entre os diversos dispositivos que compõem uma rede. Placa de rede: A placa de rede, também chamada NIC (Network Interface Card), permite que PCs consigam ser conectados em rede, já que internamente os PCs usam um sistema de comunicação totalmente diferente do utilizado em redes. A comunicação na placa mãe de um PC é feita no formato paralelo (onde todos os bits contendo informações são transmitidos de uma só vez), enquanto que a comunicação em uma rede é feita no formato serial (é transmitido um bit por vez, apenas). 2 REDES DE COMPUTADORES – Conceitos básicos Hardware de rede: Eventualmente poderá ser necessário o uso de periféricos para efetuar ou melhorar a comunicação da rede. TRANSMISSÃO DE DADOS Para que possamos nos aprofundar no universo das redes locais, precisamos entender um pouco melhor como as redes funcionam. Como as redes foram criadas basicamente com um único propósito – a transmissão de dados - vamos ver um pouco mais sobre este assunto. MODOS Eletronicamente falando, existem três tipos de transmissão de dados: Simplex: Nesse tipo de transmissão de dados, um dispositivo é o transmissor (também chamado Tx) e outro dispositivo é o receptor (também chamado Rx), sendo que esse papel não se inverte, isto é, o dispositivo A é sempre o transmissor e o B é sempre o receptor. A transmissão de dados simplex é, portanto, unidirecional. Exemplo de transmissão simplex: comunicação entre duas pessoas com uma lanterna usando o Código Morse, supondo que o receptor não tenha como responder à mensagem enviada. Half-duplex: Esse tipo de transmissão de dados é bidirecional mas, por compartilharem um mesmo canal de comunicação, não é possível transmitir e receber dados ao mesmo tempo. Exemplo de transmissão half-duplex: comunicação usando um walkie-talkie (as duas pessoas podem conversar, mas só uma de cada vez). Tradicionalmente a comunicação em redes é do tipo half-duplex. Full-duplex: É a verdadeira comunicação bidirecional. A e B podem transmitir e receber dados ao mesmo tempo. Exemplo de transmissão full-duplex: o aparelho telefônico. Tradicionalmente em redes a comunicação full-duplex não é tão usual, sendo recomendada para dispositivos que necessitem de alto desempenho, como servidores de arquivo. Como as placas de rede que permitem esse tipo de comunicação estão ficando cada vez mais baratas, está cada vez mais comum encontrarmos hoje em dia redes que só usam esse tipo de comunicação, aumentando o desempenho da rede. INFORMAÇÃO ANALÓGICA VS. DIGITAL No mundo real, as informações são analógicas, isto é, podem assumir qualquer valor ao longo do tempo. O som e a luz são bons exemplos de sinais analógicos. Ao entrar em um quarto, você sabe se ele está mais claro ou escuro do que o aposento onde você se encontrava anteriormente, e pode até mesmo dizer o quanto. O mesmo ocorre com o som, você é capaz de saber se um som é mais alto ou mais baixo do que outro e quantificar essa diferença, nem que seja de uma maneira simples. No desenho abaixo mostramos o exemplo de uma informação analógica. A grande vantagem da informação analógica - que é poder representar qualquer valor - é também a sua grande desvantagem. Como o receptor é também analógico e o sinal analógico pode assumir qualquer valor ao longo do tempo, o receptor não tem como verificar se o sinal recebido está correto ou não. Com isso, se houver qualquer ruído no caminho - como uma interferência eletromagnética no cabo, por exemplo - e a informação for alterada, o receptor é 3 REDES DE COMPUTADORES – Conceitos básicos obrigado a aceitar a informação corrompida como sendo correta, pois ele não tem como verificar se a informação está ou não correta. Como existem inúmeras fontes de interferência eletromagnética - incluindo aí outros fios que estejam ao lado do fio que esteja transmitindo a informação -, o uso de informações analógicas é inviável em sistemas de computadores. Os computadores usam um sistema de informações digital, onde somente são possíveis dois valores: O e 1. Apesar de só poder representar dois valores - ao contrário do sistema analógico, que pode representar infinitos valores -, o receptor pode simplesmente descartar qualquer valor diferente de 0 e de 1 que receba. Assim, caso o dado seja corrompido no meio do caminho por causa de um ruído qualquer, o receptor tem como recusar o seu recebimento caso ele seja um valor diferente de 0 ou de 1. Fisicamente falando o 0 e o 1 são tensões elétricas, tradicionalmente de 0 volt e 5 volts, respectivamente. Por exemplo, quando você está mandando um e-mail, apesar de a mensagem conter caracteres e até mesmo fotos, essas informações são transmitidas pelos cabos da rede em forma de números: uma seqüência de 0s e 1s. O computador receptor trata de pegar esses números e transformá-los novamente em dados compreensíveis por nós (essa conversão é feita pelo protocolo da rede). Como os dados transmitidos são na realidade números, o dispositivo receptor pode usar mecanismos de correção de erro para verificar se o dado está correto ou não. MODULAÇÃO Esses números digitais, por sua vez, são transmitidos em forma de impulsos elétricos, ópticos ou ondas de rádio, dependendo do meio usado na conexão dos computadores (cabos elétricos, fibras ópticas, transmissão via rádio, etc). Eventualmente os sinais digitais manipulados pelo computador necessitam ser transformados em sinais analógicos para serem transmitidos pelo meio de transmissão, como mostra a o desenho abaixo. Esse método é conhecido como modulação de dados. Ao contrário de uma transmissão analógica "pura", essa transmissão analógica estará enviando, através de sinais analógicos, dados que originalmente são digitais. Com isso, o receptor, após os dados terem sido demodulados, poderá verificar se os dados que acabou de receber estão ou não corrompidos, pedindo uma retransmissão caso eles tenham sido corrompidos no caminho. A maioria dos usuários usa esse tipo de transmissão em seu computador através de um dispositivo chamado modem, que justamente significa MOdulador/DEModulador, responsável pela transmissão de dados digitais através da linha telefônica (que é um canal analógico, originalmente projetado para transmitir voz). 4 REDES DE COMPUTADORES – Conceitos básicos NÚMEROS BINÁRIOS Como vimos, as informações digitais só podem assumir dois valores: 0 e 1. Esse tipo de número é também chamado número binário e cada algarismo binário é chamado bit (contração de Binary digIT). Como os números binários só possuem dois algarismos (0 e 1), sua representação é feita na base 2 (os números que nós normalmente usamos são chamados decimais e são representados na base 10). As palavras binárias recebem um nome especial conforme a sua quantidade de bits. Por exemplo, um número de 8 bits é também chamado byte. Assim, quando falamos "transmissão de um byte" equivale a dizer 'transmissão de oito bits", isto é, a transmissão de uma seqüência de oito zeros e uns. TRANSMISSÃO EM SÉRIE VS. TRANSMISSÃO PARALELA Dentro do computador, o tipo de transmissão mais usual é chamada paralela. Neste tipo de transmissão, o transmissor envia todos os bits de dados que ele é capaz de transmitir de uma só vez para o receptor. Tanto o transmissor como o receptor têm de ser capazes de "falar" a uma mesma quantidade de bits para que a transmissão possa ser feita. Neste exemplo, o transmissor e o receptor trabalham a oito bits por vez (comunicação paralela de oito bits) e o transmissor está enviando o dado 10101110 ao receptor. Fisicamente falando, é necessário um fio para transmitir cada bit de dados. Assim, na transmissão paralela, são necessários oito fios ligando o circuito transmissor ao circuito receptor para que esse esquema funcione. Urna transmissão paralela de 32 bits necessitará de 32 fios, por exemplo. Por conta disso, fora do computador a transmissão paralela é usada somente por dispositivos com cabo curto - ela é usada na porta paralela, que liga o micro à impressora e outros dispositivos que podem ser conectados a essa porta. Os dispositivos externos ao micro que necessitem de cabos longos - como o teclado, o mouse, a porta USB e, principalmente, as redes - usam um outro tipo de comunicação chamada em série. Na comunicação em série, é necessário somente um fio para transmitir os dados. Os bits são transmitidos um a um. A transmissão em série é mais lenta do que a transmissão em paralela. Você perceberá que a transmissão em série será oito vezes mais lenta que a comunicação em paralela (valor válido somente para o exemplo dado). Na transmissão paralela, o transmissor enviou para o receptor os oito bits de dados de uma só vez, enquanto na transmissão em série, ele precisou enviar um bit de cada vez. Apesar de lenta, a comunicação em série tem como vantagem o limite de comprimento do cabo ser maior e também a grande vantagem de somente usar um canal de transmissão (um fio). Imagine uma comunicação em paralelo de oito bits ligando duas cidades: seriam necessários, pelo menos, oito fios. Dessa forma, é por esse motivo que as redes locais usam comunicação do tipo em série. A unidade de medida de velocidade de comunicações em série é o bps (bits por segundo), que é o número de bits por segundo que o transmissor consegue enviar para o receptor. 5 REDES DE COMPUTADORES – Conceitos básicos CABO PAR TRANÇADO – FUNDAMENTOS O par trançado é o tipo de cabo de rede mais usado atualmente. Existem basicamente dois tipos de cabo par trançado: sem blindagem, também chamado UTP (Unshielded Twisted Pair), e com blindagem, também chamado STP (Shielded Twisted Pair). A diferença entre eles é justamente a existência, no par trançado com blindagem, de uma malha em volta do cabo protegendo-o contra interferências eletromagnéticas. O par trançado mais popular é o par trançado sem blindagem. Esse tipo de cabo utiliza um conector chamado RJ-45. A maioria das redes hoje em dia utiliza esse sistema de cabeamento. Na realidade, o par trançado sem blindagem possui uma ótima proteção contra ruídos, só que usando uma técnica chamada cancelamento e não através de uma blindagem. Através dessa técnica, as informações circulam repetidas em dois fios, sendo que no segundo fio a informação possui a sua polaridade invertida. Todo fio produz um campo eletromagnético ao seu redor quando um dado é transmitido. Se esse campo for forte o suficiente, ele irá corromper os dados que estejam circulando no fio ao lado (isto é, gera ruído). Em inglês esse problema é conhecido como cross-talk. A direção desse campo eletromagnético depende do sentido da corrente que está circulando no fio, isto é, se é positiva ou então negativa. No esquema usado pelo par trançado, como cada par transmite a mesma informação só que com a polaridade invertida, cada fio gera um campo eletromagnético de mesma intensidade mas em sentido contrário. Com isso, o campo eletromagnético gerado por um dos fios é anulado pelo campo eletromagnético gerado pelo outro fio. Além disso, como a informação é transmitida duplicada. Esses dois fios são enrolados um no outro, o que aumenta a força dessa proteção eletromagnética. Por isso esse tipo de cabo é chamado par trançado. Os fios são agrupados de dois em dois e enrolados. O par trançado tradicional utiliza dois pares, um para a transmissão de dados (TD) e outro para a recepção de dados (RD). Como utilizam canais separados para a transmissão e para a recepção, é possível utilizar a comunicação full-duplex com esse tipo de cabo. No cabo par trançado tradicional existem quatro pares de fio. Dois deles não são utilizados. A principal vantagem do par trançado, além do seu preço, é a sua flexibilidade de instalação. Juntamente com o par trançado surgiu o conceito de cabeamento estruturado, que nada mais é que um sistema de organização do cabeamento da rede utilizado em redes que possuam muitos micros. O cabeamento estruturado inclui tomadas de rede, racks e armários. Sua principal desvantagem é o limite do comprimento do cabo (100 metros por trecho) e da baixa imunidade contra interferências eletromagnéticas. Mas na maioria dos casos do dia-a-dia esses dois fatores não são tão importantes. Em um escritório ou mesmo em um prédio comercial raramente a distância entre um micro e o concentrador (também chamado hub) é maior que 100 metros. E a interferência eletromagnética realmente só será preocupante em ambientes industriais, onde existam muitos motores, geradores, etc. (neste caso a fibra óptica é recomendada). A taxa de transferência máxima padrão do par trançado é de 10 Mbps, a mesma velocidade máxima do cabo coaxial. Esse tipo de cabo é chamado 10BaseT (10 Mbps, transmissão uni-canal, par trançado). Atualmente o par trançado opera a 100 Mbps e é chamado 100BaseT. Existe ainda o par trançado operando a 1.000 Mbps, chamado 1000BaseT ou Gigabit Ethernet. 6 REDES DE COMPUTADORES – Conceitos básicos O par trançado possui um limite de dois dispositivos por cabo. CABO PAR TRANÇADO – TOPOLOGIA Redes usando o par trançado são fisicamente instaladas utilizando uma topologia chamada estrela. Nesta topologia, existe um dispositivo concentrador, chamado hub, fazendo a conexão entre os computadores. Isso resolve o limite de dois dispositivos por cabo do par trançado. A grande vantagem dessa topologia é que, caso um cabo se parta, somente o micro conectado àquele cabo perde comunicação com a rede: o restante da rede continua funcionando. O cabo coaxial utiliza uma topologia chamada linear, onde todos os micros compartilham um mesmo cabo e, com isso, caso o cabo se parta, todos os micros perdem a conexão com a rede. Apesar de fisicamente a topologia utilizada pelo par trançado ser em estrela, logicamente ela continua sendo uma topologia linear. Isto é, quando um dado é enviado para a rede, todas as máquinas recebem aquele dado. Enquanto um micro estiver se comunicando nenhum outro pode utilizar a rede, pois o cabeamento estará ocupado. A vantagem de se utilizar um hub, isto é, urna rede com topologia em estrela, está na flexibilidade dessa instalação. A adição de novas máquinas na rede não pára a rede como ocorre com o cabo coaxial e caso haja problemas com o cabo, somente a máquina conectada ao cabo problemático perde a conexão com a rede, facilitando, inclusive, a identificação do cabo defeituoso. Outra vantagem dessa topologia é o uso do cabeamento estruturado. PAR TRANÇADO SEM BLINDAGEM (UTP) O par trançado sem blindagem é o tipo de cabo mais usado por redes atualmente. Ele também é chamado UTP, Unshielded Twisted Pair. A EIA/TIA (Electronic Industries Alliance/Telecommunications Industry Association), órgão norte-americano responsável pela padronização de sistemas de telecomunicações, padronizou os cabos do tipo par trançado em uma norma chamada 568. Nessa norma, os cabos são classificados em categorias, de 1 a 5. Os cabos de categoria 1 e 2 são usados por sistemas de telefonia, enquanto os cabos de categoria 3, 4 e 5 são usados por redes locais: Categoria 3: Permite comunicações até 16 Mbps. É utilizado por redes 10BaseT, isto é, por redes utilizando par trançado operando a 10 Mbps. É também utilizado em redes Token Ring. Categoria 4: Permite comunicações até 20 Mbps. Categoria 5: Permite comunicações, até 100 Mbps. É o tipo de cabo par trançado mais usado hoje em dia. Possui uma impedância de 100 Ω e é utilizado por redes 100BaseT. Também é utilizado em redes 1000BaseT. Dessa forma, atualmente quando dizemos 'par trançado' está implícito o uso de cabo categoria 5, que é o tipo de cabo mais usado atualmente. 7 REDES DE COMPUTADORES – Conceitos básicos PINAGEM O par trançado padrão utiliza apenas dois pares de fio, um para a transmissão de dados e outro para a recepção de dados. Acontece que o cabo par trançado possui quatro pares de fios. Portanto, dois não são utilizados. O par trançado sem blindagem utiliza em suas extremidades um conector chamado RJ-45, que possui oito contatos (já que o cabo par trançado possui oito fios). Para a correta identificação dos pares dentro do cabo, os pares são coloridos: verde, laranja, marrom e azul. Um dos fios dos pares é totalmente colorido e o outro é branco com uma faixa colorida. Por exemplo, no par verde, um dos fios é totalmente verde e o outro é branco com pequenas faixas verdes. O par trançado possui um limite de dois dispositivos por cabo; ele é sempre usado com dois plugues RJ-45, cada um conectado em uma das pontas do cabo. Os cabos par trançado normalmente utilizam um esquema de ligação chamado pino-a-pino. Neste esquema, o pino 1 do primeiro plugue é ligado ao pino 1 do segundo plugue, o pino 2 é ligado ao pino 2 e assim sucessivamente até o oitavo pino. Tudo seria muito simples se não houvesse diversas maneiras de se colocar os fios em ordem no conector RJ-45. Em princípio, basta ligar, o pino 1 do primeiro conector ao pino 1 do segundo conector, o pino 2 do primeiro conector ao pino 2 do segundo e assim por diante para montar um cabo par trançado. O problema todo é a falta de padronização. Por exemplo, você poderia usar o fio laranja para conectar o primeiro pino, outro técnico poderia utilizar o fio verde, enfim, cada técnico ao redor do mundo iria utilizar o seu próprio padrão de fiação. Na hora de fazer a manutenção de uma rede, ficaria difícil adivinhar qual foi a ordem dos fios que o técnico usou na montagem do cabo. O sistema de cabeamento 10BaseT original utiliza o seguinte padrão: Pino 1 2 3 4 5 6 7 8 Cor Branco com verde Verde Branco com laranja Azul Branco com azul Laranja Branco com marrom Marrom Função +TD -TD +RD Não usado Não usado -RD Não usado Não usado Esse esquema de fiação é derivado do padrão T568A do TIA/EIA, que é o padrão preferido na ligação dos fios do cabo par trançado no plugue RJ-45. 8 REDES DE COMPUTADORES – Conceitos básicos MONTANDO CABOS PAR TRANÇADO SEM BLINDAGEM A montagem do cabo par trançado sem blindagem é relativamente simples. Além do cabo, você precisará de um conector RJ-45 de pressão para cada extremidade do cabo e de um alicate de pressão para conectores RJ-45 (também chamado de alicate de crimp). 1- Assim como ocorre com o cabo coaxial, fica muito difícil passar o cabo por conduítes e por estruturas usadas para ocultar o cabo (por cima do rebaixamento do teto ou por baixo de um piso elevado, por exemplo) depois que os plugues RJ-45 estão instalados. Por isso, passe o cabo primeiro antes de instalar os plugues. O cabo par trançado é vendido em rolos de centenas de metros, por isso corte o cabo no comprimento desejado. Lembre-se de deixar uma folga de alguns centímetros, já que o usuário poderá mover ou alterar a posição do micro que será conectado na rede. Além disso, você poderá errar na hora de instalar o plugue RJ-45, fazendo com que você precise cortar alguns poucos centímetros do cabo para instalar novamente o plugue. 2- Desencape aproximadamente 2,5 cm do cabo. Remova somente a proteção externa do cabo (que normalmente é azul), não desencape os fios. Isso pode ser feito cuidadosamente com uma pequena tesoura (ou com um desencapador de cabo par trançado). Alguns cabos possuem um filme plástico envolvendo os fios. Essa proteção deve também ser removida. 3- Desenrole os fios que ficaram para fora do cabo, ou seja, deixe-os “ retos” e não trançados. 4- Coloque os fios na ordem em que eles serão instalados no conector RJ-45. Os pinos do conector RJ-45 são contados da esquerda para a direita, com os contatos virados para você e com a parte onde o cabo entra apontado para baixo. 5- Corte os fios a 1,5 cm do invólucro do cabo utilizando um alicate de corte. 6- Observe, no conector RJ-45, que para cada pino existe um pequeno “ tubo” onde o fio deve ser inserido. Insira cada fio em seu “ tubo”, até que atinja o final do conector. Não é necessário desencapar os fios. 7- Ao terminar de inserir os fios no conector RJ-45, basta inserir o conector no alicate de pressão e pressionar o alicate. Antes disso, verifique atentamente se todos os fios realmente atingiram o final do conector. Os pinos do conector são pequenas lâminas que desencapam os fios e, ao mesmo tempo, fazem o contato externo. Por isso não é necessário desencapar os fios (os próprios pinos, ao serem pressionados com o alicate, efetuam essa tarefa por você). 8- Após pressionar o alicate, remova o conector do alicate e verifique se o cabo ficou bom. Para isso, puxe o cabo para ver se não há nenhum fio que ficou solto ou frouxo. 9- Repita o processo para a outra ponta do cabo. CABEAMENTO ESTRUTURADO As redes mais populares utilizam a arquitetura Ethernet usando par trançado sem blindagem (UTP). Nessa arquitetura, há a necessidade de um dispositivo concentrador, tipicamente um hub, para fazer a conexão entre os micros, já que o par trançado só pode ser usado para ligar dois dispositivos. 9 REDES DE COMPUTADORES – Conceitos básicos Em redes pequenas, o cabeamento não é um ponto que atrapalhe o dia-a-dia da empresa, já que apenas um ou dois hubs são necessários para interligar todos os micros. Entretanto, em redes médias e grandes a quantidade de cabos e o gerenciamento dessas conexões pode atrapalhar o dia-a-dia da empresa. A simples conexão de um novo micro na rede pode significar horas e horas de trabalho (passando cabos e tentando achar uma porta livre em um hub). Se a idéia for substituir equipamentos, adicionar um novo hub ou ainda alterar a disposição física da rede, perde-se horas ou mesmo dias, e a rede sairá do ar constantemente durante esse processo. É aí que entra o cabeamento estruturado. A idéia básica do cabeamento estruturado é fornecer ao ambiente de trabalho um sistema de cabeamento que facilite a instalação e remoção de equipamentos, sem muita perda de tempo, igual ao que ocorre com o sistema elétrico do prédio: para instalar um novo equipamento elétrico, basta ter uma tomada de força disponível. Dessa forma, o sistema mais simples de cabeamento estruturado é aquele que provê tomadas RJ-45 para os micros da rede em vez de conectarern o hub diretamente aos micros. Em um escritório, por exemplo, poderia haver vários pontos de rede já preparados para receber novas máquinas. Assim, ao trocar um micro de lugar ou na instalação de um novo micro, não haveria a necessidade de se fazer cabeamento do micro até o hub; este cabeamento já estaria feito, agilizando o dia-a-dia da empresa. Muitos prédios modernos já são construídos com dutos próprios para a instalação do cabeamento de redes, inclusive com esse tipo de cabeamento estruturado já montado. Só que a idéia do cabeamento estruturado vai muito além disso. Além do uso de tomadas, o sistema de cabeamento estruturado utiliza um concentrador de cabos chamado patch panel (painel de conexões). Em vez dos cabos que vêm das tomadas conectarem-se diretamente ao hub, eles são conectados ao patch panel. Dessa forma, o patch panel funciona como um grande concentrador de tomadas. CROSS-OVER Os cabos par trançado fazem uma ligação pino-a-pino entre os dispositivos que estejam interligando, por exemplo, a ligação de um micro a um hub. Um par de fios é usado para a transmissão e outro par é usado para a recepção. O que acontece dentro do hub é que esse dispositivo conecta os sinais que estão saindo das máquinas (TD) às entradas de dados das demais máquinas (RD) e vice- versa, para que a comunicação possa ser estabelecia. Esse esquema é chamado cross-over (cruzamento). Sem o cross-over dentro do hub a comunicação não seria possível, já que os micros tentariam transmitir dados para a saída de dados dos demais micros, e não para a entrada de dados, como é o correto. Em algumas situações pode ser que tenhamos de interligar equipamentos que não façam o cross-over internamente. Por exemplo, se você quiser montar uma rede com apenas dois micros usando par trançado sem usar um hub (isto é, ligando os micros diretamente) o cabo pino-a-pino não funcionará, pois com ele você ligará a saída de dados do primeiro micro à saída de dados do segundo micro (e não à entrada de dados, como seria o correto). Nesse tipo de situação, você precisa utilizar um cabo cross-over, que faz o cruzamento externamente, no cabo. 10 REDES DE COMPUTADORES – Conceitos básicos Outro uso bastante comum do cabo cross-over é na ligação de dois hubs. Se você ligar dois hubs usando portas convencionais, que já façam o cross-over, um cabo pino-a-pino irá anular o cruzamento, e os sinais de transmissão do primeiro hub serão ligados aos sinais de transmissão do segundo hub, e não às entradas de recepção, como é o correto. A seguir vemos a correta ligação de dois hubs usando portas com cross-over interno, utilizando, para isso, um cabo cross-over. O cabo cross-over, ao contrário do cabo pino-a-pino, interliga a saída de dados do primeiro micro à entrada de dados do segundo e vice-versa. A pinagem desse tipo de cabo para redes 10BaseT é mostrada na tabela a seguir. REPETIDORES O repetidor é um dispositivo responsável por ampliar o tamanho máximo do cabeamento da rede. Ele funciona como um amplificador de sinais, regenerando os sinais recebidos e transmitindo esses sinais para outro segmento da rede. Abaixo temos dois segmentos de rede Ethernet em topologia linear usando cabo coaxial fino. Cada segmento pode ter até 185 metros de extensão (limite do cabo coaxial fino). Com o uso do repetidor, podemos interligar vários segmentos em uma única rede, ampliando o comprimento máximo possível da rede. Na ligação entre dois repetidores, pode ou não haver máquinas instaladas. O comprimento máximo da rede foi ampliado para 555 metros, caso estejamos também utilizando o cabo coaxial fino na ligação entre os dois repetidores. Como o nome sugere, ele repete as informações recebidas em sua porta de entrada na sua porta de saída. Isso significa que, no segmento 1 da rede apresentada acima, quando a máquina A envia dados para a máquina B, não só todo o segmento 1 recebe esses dados ao mesmo tempo, mas também o segmento 3. O repetidor é um elemento que não analisa os quadros de dados para verificar para qual segmento o quadro é destinado. Assim, ele realmente funciona como um "extensor" do cabeamento da rede. É como se todos os dois segmentos de rede apresentados estivessem fisicamente instalados no mesmo segmento. Apesar de aumentar o comprimento do cabo da rede, o repetidor traz como desvantagem diminuir o desempenho da rede. Isso ocorre porque, como existirão mais máquinas na rede, as chances de o cabeamento estar livre para o envio de um dado serão menores. E quando o cabeamento está livre, as chances de uma colisão serão maiores, já que teremos mais máquinas na rede. HUBS Os hubs são dispositivos concentradores, responsáveis por centralizar a distribuição dos quadros de dados em redes fisicamente ligadas em estrela. Todo hub é um repetidor. Ele é responsável por replicar em todas as suas portas as informações recebidas pelas máquinas da rede. 11 REDES DE COMPUTADORES – Conceitos básicos O hub não possui a capacidade de aumentar o desempenho da rede. Facilidade de se identificar um cabo defeituoso. PONTES A ponte é um repetidor inteligente. Ela tem a capacidade de ler e analisar os quadros de dados que estão circulando na rede. Sendo assim, ela consegue ler os campos de endereçamento MAC do quadro de dados. Com isso, a ponte não replica para outros segmentos dados que tenham como destino o mesmo segmento da origem. Se o computador A transfere dados para B, todos os micros do segmento 1 recebem os dados (mas só o micro B os captura). A ponte, por verificar que o endereço MAC de destino está presente no segmento 1, não replica o quadro para o segmento 2. No caso do micro A estar transferindo dados para o micro F , a ponte verifica que o endereço MAC de destino encontra-se no segmento 2, passando, então, a funcionar como um repetidor tradicional, replicando o quadro gerado no segmento 1 no segmento 2. SWITCHES Os switches são pontes contendo várias portas. Ele envia os quadros de dados somente para a porta de destino do quadro, ao contrário do hub, onde os quadros são transmitidos simultaneamente para todas as portas. Com isso, esse dispositivo consegue aumentar o desempenho da rede, já que manterá o cabeamento da rede livre. Outra vantagem é que mais de uma comunicação pode ser estabelecida simultaneamente, desde que as comunicações não envolvam portas de origem ou destino que já estejam sendo usadas em outra comunicação. Os switches conseguem enviar quadros diretamente para as portas de destino porque eles são dispositivos que aprendem. Quando uma máquina envia um quadro para a rede através do switch, o switch lê o campo de endereço MAC de origem do quadro e anota em uma tabela interna o endereço MAC da placa de rede do micro que está conectado àquela porta. No entanto, se o endereço MAC do quadro for desconhecido pelo switch, isto é, ele não sabe qual porta deve entregar o quadro, ele gera um processo conhecido como inundação (flooding): ele envia o quadro para todas as suas portas (menos para a porta de origem do quadro). Nesse momento o switch opera igual a um hub. O switch também “desaprende” um endereço MAC. Após um determinado período de tempo sem receber qualquer quadro de um determinado endereço MAC (por exemplo, cinco minutos), o switch elimina esse endereço de sua tabela. Isso permite que a estrutura física da rede seja alterada e o switch mantenha a sua capacidade de aprendizado, mantendo a rede funcionando. 12 REDES DE COMPUTADORES – Conceitos básicos ROTEADORES Roteadores são pontes que operam na camada de Rede do modelo OSI (camada 3). Essa camada é produzida não pelos componentes físicos da rede, mas sim pelos protocolos de alto nível. Tomando como base o protocolo mais utilizado hoje em dia, o TCP/IP, o protocolo IP é o responsável por criar o conteúdo dessa camada. O papel fundamental do roteador é poder escolher um caminho para o datagrama chegar até o seu destino. Em redes grandes pode haver mais de um caminho, e o roteador é o elemento responsável por tomar a decisão de qual caminho percorrer. Em outras palavras, o roteador é um dispositivo responsável por interligar redes diferentes. Abaixo temos um exemplo de uso de roteadores. Há dois caminhos para conectar um micro da rede 1 com um micro da rede 5: através do roteador 2 ou através do roteador 4. Os roteadores podem decidir qual caminho tomar através de dois critérios, que: o caminho mais curto (que, nesse exemplo, é o caminho do roteador 4) ou o caminho mais descongestionado (que não podemos determinar nesse exemplo; se o caminho do roteador 4 estiver congestionado, o caminho do roteador 2, apesar de mais longo, pode acabar sendo mais rápido). A grande diferença entre uma ponte e um roteador é que o endereçamento que a ponte utiliza é o endereçamento usado na camada de Link de Dados do modelo OSI, ou seja, o endereçamento MAC das placas de rede, que é um endereçamento físico. O roteador, por operar na camada de Rede, usa o sistema de endereçamento dessa camada, que é um endereçamento lógico. No caso do TCP/IP, esse endereçamento é o endereço IP. Em redes grandes - e a Internet é o melhor exemplo - é praticamente impossível para uma ponte saber os endereços MAC de todas as placas de rede existentes na rede. Quando uma ponte não sabe um endereço MAC, ela usa a técnica de inundação, isto é, ela envia o pacote de dados para todas as suas portas. Imagine se na Internet cada roteador enviasse para todas as suas portas uma inundação toda vez que ele não soubesse um endereço MAC! A Internet simplesmente não funcionaria, por causa do excesso de inundações! A vantagem do uso de endereços lógicos em redes grandes é que eles são mais fáceis de serem organizados hierarquicamente, isto é, de uma forma padronizada. Mesmo que um roteador não saiba onde está fisicamente localizada uma máquina que possua um determinado endereço, ele envia o pacote de dados para um outro roteador que tenha probabilidade de saber onde esse pacote deve ser entregue (roteador hierarquicamente superior). Esse processo continua até o pacote atingir a rede de destino, onde o pacote atingirá a máquina de destino. Outra vantagem é que no caso da troca do endereço físico de uma máquina na rede - por exemplo, a troca de uma placa de rede defeituosa - isso não faz com que o endereço lógico dessa máquina seja alterado. Outro ponto importante é que os roteadores, por operarem na camada de Rede do modelo OSI, são capazes de fragmentar os datagramas recebidos. Com isso, esse dispositivo é capaz de interligar duas redes que possuam arquiteturas diferentes (por exemplo, conectar uma rede Token Ring a uma rede Ethernet, uma rede Ethernet a uma rede X.25, etc.). 13 REDES DE COMPUTADORES – Conceitos básicos É importante notar que o papel do roteador é interligar redes diferentes (redes independentes), enquanto o papel de repetidores, hubs, pontes e switches é de interligar segmentos pertencentes a uma mesma rede. PROTOCOLOS Um dos assuntos mais importantes em relação a redes locais é protocolos. São os protocolos que definem como a rede irá funcionar de verdade, pois são eles que definem como os dados enviados por programas serão transferidos pela rede. Portanto, para entendermos como as redes locais funcionam, devemos dominar com clareza esse assunto. CONCEITOS BÁSICOS Protocolo é a "linguagem" usada pelos dispositivos de uma rede de modo que eles consigam se entender, isto é, trocar informações entre si. Para que todos os dispositivos de uma rede consigam conversar entre si, todos eles deverão estar usando uma mesma linguagem, isto é, um mesmo protocolo. Uma rede pode usar diversos protocolos, como o TCP/IP, o NetBEUI e o SPX/IPX, entre outros. Embora cada um desses protocolos funcione de uma forma particular, eles têm algumas similaridades. Essas similaridades existem porque, na verdade, os protocolos surgiram com um mesmo objetivo: transmitir dados através de uma rede. Para entendermos melhor como os protocolos funcionam, considere as seguintes premissas: 1. A maioria das transmissões de dados em redes locais é do tipo half-duplex. 2. Tradicionalmente os computadores de uma rede compartilham um mesmo cabo e, com isso, todos os computadores recebem uma mesma informação ao mesmo tempo. Mesmo em redes que utilizem hubs, onde cada micro é conectado à rede usando um cabo individual, esse componente na verdade funciona apenas como um repetidor, enviando para todas as máquinas as informações que ele recebe, ao mesmo tempo. Se o computador A quiser enviar um dado para o computador B, este dado também chegará ao computador C. 3. Se uma transmissão está sendo feita entre dois dispositivos, nenhuma outra transmissão poderá ser feita ao mesmo tempo, mesmo que seja entre dois dispositivos que não estejam participando da transmissão em curso, já que o cabo já estará sendo usado. O computador C não poderá enviar dados para nenhum outro micro da rede enquanto o cabo estiver sendo usado, mesmo que seja um micro que não esteja participando da comunicação atualmente em curso (por exemplo, para um hipotético computador D). 4. Se um arquivo grande tiver de ser transmitido, os demais dispositivos da rede terão de esperar muito tempo para começarem a transmitir (pois o arquivo é grande e demora algum tempo para ser transmitido), já que o cabo já estará sendo usado. 5. Poderão ocorrer interferências de algum tipo no meio do caminho e o dado pode não chegar corretamente ao seu destino. Os protocolos são justamente uma solução para todos esses problemas. Primeiro, o protocolo pega os dados que devem ser transmitidos na rede e divide ele em pequenos pedaços de tamanho 14 REDES DE COMPUTADORES – Conceitos básicos fixo chamados pacotes ou quadros. Isso significa que um arquivo não é transmitido na rede de uma só vez. Por exemplo, se um arquivo a ser transmitido possui 100 KB e o protocolo usado divide os dados em pacotes de 1 KB, então esse arquivo será transmitido em 100 pacotes de 1 KB cada. Dentro de cada pacote há uma informação de endereçamento que informa a origem e o destino do pacote. Se o computador A está enviando um arquivo para o computador B e todos os computadores da rede recebem essa informação ao mesmo tempo, como o computador B sabe que o dado é para ele? Como os demais computadores da rede sabem que o dado não é para eles? Justamente observando essa informação, de endereçamento. As placas de rede dos computadores possuem um endereço fixo, que é gravado em hardware. Dessa forma, o computador de destino sabe que o pacote atualmente transitando no cabo da rede é para ele, porque há o endereço de sua placa de rede no cabeçalho de destino do pacote. Da mesma forma, os demais computadores sabem que aquele pacote não é para eles, já que não há o endereço de nenhuma das placas de rede dos outros computadores no pacote. O uso de pacotes de dados otimiza enormemente o uso da rede, já que, em vez de uma única transmissão de um dado grande (um arquivo grande, por exemplo), existirão várias transmissões de dados menores. Com isso, estatisticamente haverá uma maior probabilidade de um outro dispositivo que queira transmitir um dado encontrar o cabo da rede livre, podendo iniciar uma nova transmissão. Dessa forma, é possível que vários dispositivos se comuniquem "ao mesmo tempo" em uma rede. Fisicamente, essas transmissões não são efetuadas simultaneamente, mas intercalando os vários pacotes de dados. Ao longo do tempo, serão intercalados no cabo pacotes vindos do computador A e do computador C. O computador receptor se encarregará de "montar” os pacotes à medida em que eles, vão chegando, o que é fácil, já que em cada pacote há a informação do computador de origem. Portanto, a velocidade da transmissão de dados em uma rede é altamente dependente do número de transmissões "simultâneas" que estão sendo efetuadas. Quanto mais transmissões estiverem em curso ao mesmo tempo, mais lenta será a rede. Suponha o seguinte: se somente há urna transmissão de dados entre o computador A e o computador B, essa transmissão pode ser feita na velocidade máxima do meio de transmissão, por exemplo, 10 Mbps. Para fazer duas transmissões simultâneas o meio teria de aumentar a sua velocidade para 20 Mbps (para conseguir dados a 10 Mbps). No caso de três comunicações simultâneas, a velocidade teria de passar para 30 Mbps e assim por diante. Acontece que o meio - isto é, o cabeamento da rede - possui um limite que é justamente a sua velocidade máxima de transmissão. Dessa forma, um cabo que transmite dados a 10 Mbps não consegue transmitir dados a uma velocidade maior que esta. Com isso, para conseguir transmitir dois dados a 10 Mbps, obrigatoriamente a velocidade desses dois dados tenderá a cair pela metade - 5 Mbps. No caso de três dados, a velocidade individual de cada dado passa para 3,33 Mbps e assim por diante. Isso ocorre porque somente um dispositivo pode usar o cabo por vez e, portanto, as transmissões na verdade não serão simultâneas, mas sim intercaladas. Dessa forma, há uma relação direta entre o número de máquinas instaladas e o seu desempenho. Teoricamente, quanto mais máquinas colocarmos na rede, mais lenta ela será, pois maior será a probabilidade de mais de uma transmissão ser requerida por vez. 15 REDES DE COMPUTADORES – Conceitos básicos A placa de rede, ao colocar um pacote de dados no cabo da rede, faz uma conta chamada checksum ou CRC (Cyclical Redundancy Check). Essa conta consiste em somar todos os bytes presentes no pacote de dados e enviar o resultado dentro do próprio pacote. A placa de rede do dispositivo receptor irá refazer essa conta e verificar se o resultado calculado corresponde ao valor enviado pelo dispositivo transmissor. Se os valores forem iguais, significa que o pacote chegou íntegro ao seu destino. Caso contrário, significa que houve algo de errado na transmissão (uma interferência no cabo, por exemplo) e os dados recebidos são diferentes dos originalmente enviados, ou seja, os dados chegaram corrompidos ao destino. Nesse caso, o dispositivo receptor pede ao transmissor uma retransmissão do pacote defeituoso. Essa é outra vantagem de se trabalhar com pequenos pacotes em vez de transmitir diretamente o arquivo. Imagine ter de esperar receber o arquivo todo para só então verificar se ele chegou em perfeito estado! Com o uso de pacotes, a verificação de erros é feita a cada pacote recebido. O MODELO OSI Quando as redes de computadores surgiram, as soluções eram, na maioria das vezes, proprietárias, isto é, uma determinada tecnologia só era suportada por seu fabricante. Não havia a possibilidade de se misturar soluções de fabricantes diferentes. Dessa forma, um mesmo fabricante era responsável por construir praticamente tudo na rede. Para facilitar a interconexão de sistemas de computadores, a IS0 (International Standards Organization) desenvolveu um modelo de referência chamado 0SI (Open Systems Interconnection), para que os fabricantes pudessem criar protocolos a partir desse modelo. Interessante notar que a maioria dos protocolos existentes - como o TCP/IP, o IPX/SPX e o NetBEUI - não segue esse modelo de referência ao pé da letra. Porém, através dele há como entender como deveria ser um "protocolo ideal", bem como facilita enormemente a comparação do funcionamento de protocolos criados por diferentes fabricantes. O modelo de protocolos OSI é um modelo de sete camadas. Na transmissão de um dado, cada camada pega as informações passadas pela camada superior, acrescenta informações pelas quais ela seja responsável e passa os dados para a camada imediatamente inferior. Esse processo é conhecido como encapsulamento. Na camada 4, Transporte, o dado enviado pelo aplicativo é dividido em pacotes. Na camada 2, Link de Dados, o pacote é dividido em vários quadros. Na recepção de um dado, o processo é o inverso. Um usuário que pede para o seu programa de e-mail baixar os seus e-mails, na verdade está fazendo com que o seu programa de e-mail inicie uma transmissão de dados com a camada 7 Aplicação - do protocolo usado, pedindo para baixar os e-mails do servidor de e-mails. Essa camada processa esse pedido, acrescenta informações de sua competência, e passa os dados para a camada imediatamente inferior, a camada 6 (Apresentação). Esse processo continua até a camada 1 (Física) enviar o quadro de dados para o cabeamento da rede, quando, então, atingirá o dispositivo receptor, que fará o processo inverso, até a sua aplicação - no nosso exemplo, um programa servidor de e-mail. A maioria dos protocolos comerciais também trabalha com o conceito de camadas, porém essas camadas não necessariamente possuem o mesmo nome e função das apresentadas no modelo 0SI. Muitas vezes, para cada uma dessas camadas há um protocolo envolvido. Dessa forma, muitos 16 REDES DE COMPUTADORES – Conceitos básicos protocolos são, na verdade, um conjunto de protocolos, cada um com papel específico em sua estrutura de camadas. As camadas do modelo OSI podem ser divididas em três grupos: aplicação, transporte e rede. As camadas de rede se preocupam com a transmissão e recepção dos dados através da rede e, portanto, são camadas de baixo nível. A camada de transporte é responsável por pegar os dados recebidos pela rede e repassá-los para as camadas de aplicação de uma forma compreensível, isto é, ela pega os pacotes de dados e transforma-os em dados quase prontos para serem usados pela aplicação. As camadas de aplicação, que são camadas de alto nível, colocam o dado recebido em um padrão que seja compreensível pelo programa (aplicação) que fará uso desse dado. Até então estávamos usando os termos pacotes e quadros como sinônimos, mas estes termos se referem a duas coisas distintas. Um quadro é um conjunto de dados enviado através da rede, de forma mais "bruta" ou, melhor dizendo, de mais baixo nível. Dentro de um quadro encontramos informações de endereçamento físico, como, por exemplo, o endereço real de uma placa de rede. Logo, um quadro está associado às camadas mais baixas (1 e 2) do modelo OSI. Um pacote de dados se refere a um conjunto de dados manipulados nas camadas 3 e 4 do modelo OSI. No pacote há informações de endereçamento virtual. Por exemplo, a camada 4 cria um pacote de dados para ser enviado pela rede e a camada 2 divide esse pacote em vários quadros que serão efetivamente enviados através do cabo da rede. Um pacote, portanto, contém a informação proveniente de vários quadros. Para dar um exemplo real e elucidar de uma vez essa diferença, em uma rede usando o protocolo TCP/IP, a camada IP adiciona informações de endereçamento de um pacote (número do endereço IP da máquina de destino), que é um endereçamento virtual. Já a camada de Controle de Acesso ao Meio (MAC) - que corresponde à camada 2 do modelo OSI - transformará esse pacote em um ou mais quadros e esses quadros terão o endereço da placa de rede de destino (endereço real, físico) que corresponda ao número IP fornecido. Estudaremos agora cada uma das camadas do modelo OSI e suas funções. Note que as explicações serão dadas como se estivéssemos transmitindo um dado do computador A para o computador B. O processo de recepção é o inverso do descrito. CAMADA 7 - APLICACÃO A camada de aplicação faz a interface entre o protocolo de comunicação e o aplicativo que pediu ou receberá a informação através da rede. Por exemplo, se você quiser baixar o seu e-mail com seu aplicativo de e-mail, ele entrará em contato com a camada de Aplicação do protocolo de rede efetuando este pedido. CAMADA 6 - APRESENTAÇÃO A camada de Apresentação, também chamada camada de Tradução, converte o formato do dado recebido pela camada de Aplicação em um formato comum a ser usado na transmissão desse dado, ou seja, um formato entendido pelo protocolo usado. Um exemplo comum é a conversão do padrão de caracteres (código de página) quando, por exemplo, o dispositivo transmissor usa um padrão diferente do ASCII, por exemplo. Pode ter outros usos, como compressão de dados e criptografia. A compressão de dados pega os dados recebidos da camada sete e os comprime (como se fosse um compactador comumente encontrado em PCs, como o Zip ou o Arj) e a camada 6 do 17 REDES DE COMPUTADORES – Conceitos básicos dispositivo receptor fica responsável por descompactar esses dados. A transmissão dos dados torna-se mais rápida, já que haverá menos dados a serem transmitidos: os dados recebidos da camada 7 foram "encolhidos" e enviados à camada 5. Para aumentar a segurança, pode-se usar algum esquema de criptografia neste nível, sendo que os dados só serão decodificados na camada 6 do dispositivo receptor. CAMADA 5 - SESSÃO A camada de Sessão permite que duas aplicações em computadores diferentes estabeleçam uma sessão de comunicação. Nesta sessão, essas aplicações definem como será feita a transmissão de dados e coloca marcações nos dados que estão sendo transmitidos. Se porventura a rede falhar, os computadores reiniciam a transmissão dos dados a partir da última marcação recebida pelo computador receptor. Por exemplo, você está baixando e-mails de um servidor de e-mails e a rede falha. Quando a rede voltar a estar operacional, a sua tarefa continuará do ponto em que parou, não sendo necessário reiniciá-la. CAMADA 4 - TRANSPORTE A camada de Transporte é responsável por pegar os dados enviados pela camada de Sessão e dividi-los em pacotes que serão transmitidos pela rede, ou, melhor dizendo, repassados para a camada de Rede. No receptor, a camada de Transporte é responsável por pegar os pacotes recebidos da camada de Rede e remontar o dado original para enviá-lo à camada de Sessão. Isso inclui controle de fluxo (colocar os pacotes recebidos em ordem, caso eles tenham chegado fora de ordem) e correção de erros, tipicamente enviando para o transmissor uma informação de reconhecimento (acknowledge), informando que o pacote foi recebido com sucesso. A camada de Transporte separa as camadas de nível de aplicação (camadas 5 a 7) das camadas de nível físico (camadas de 1 a 3). Como você pode facilmente perceber, as camadas de 1 a 3 estão preocupadas com a maneira com que os dados serão transmitidos e recebidos pela rede, mais especificamente com os quadros transmitidos pela rede. Já as camadas de 5 a 7 estão preocupadas com os dados contidos nos pacotes de dados, para serem enviados ou recebidos para a aplicação responsável pelos dados. A camada 4, Transporte, faz a ligação entre esses dois grupos. CAMADA 3 - REDE A camada de Rede é responsável pelo endereçamento dos pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino. Essa camada também determina a rota que os pacotes irão seguir para atingir o destino, baseada em fatores como condições de tráfego da rede e prioridades. Como você pode ter percebido, falamos em rota. Essa camada é, portanto, usada quando a rede possui mais de um segmento e, com isso, há mais de um caminho para um pacote de dados trafegar da origem até o destino. CAMADA 2 -LINKDE DADOS A camada de Link de Dados (também chamada camada de Enlace) pega os pacotes de dados recebidos da camada de Rede e os transforma em quadros que serão trafegados pela rede, adicionando informações como o endereço da placa de rede de origem, o endereço da placa de rede de destino, dados de controle, os dados em si e o CRC. 18 REDES DE COMPUTADORES – Conceitos básicos O quadro criado pela camada Link de Dados é enviado para a camada Física, que converte esse quadro em sinais elétricos para serem enviados através do cabo da rede. Quando o receptor recebe um quadro, a sua camada Link de Dados confere se o dado chegou íntegro, refazendo o CRC. Se os dados estão o.k., ele envia uma confirmação de recebimento (chamada acknowledge ou simplesmente ack). Caso essa confirmação não seja recebida, a camada Link de Dados do transmissor reenvia o quadro, já que ele não chegou até o receptor ou então chegou com os dados corrompidos. CAMADA 1 - FÍSICA A camada Física pega os quadros enviados pela camada de Link de Dados e os transforma em sinais compatíveis com o meio onde os dados deverão ser transmitidos. Se o meio for elétrico, essa camada converte os 0s e 1s dos quadros em sinais elétricos a serem transmitidos pelo cabo. Se o meio for óptico (uma fibra óptica), essa camada converte os 0s e 1s dos quadros em sinais luminosos e assim por diante, dependendo do meio de transmissão de dados. A camada Física especifica, portanto, a maneira com que os 0s e 1s dos quadros serão enviados para a rede (ou recebidos da rede, no caso da recepção de dados). Ela não sabe o significado dos 0s e 1s que está recebendo ou transmitindo. Por exemplo, no caso da recepção de um quadro, a camada física converte os sinais do cabo em 0s e 1s e envia essas informações para a camada de Link de Dados, que montará o quadro e verificará se ele foi recebido corretamente. Como você pode facilmente perceber, o papel dessa camada é efetuado pela placa de rede dos dispositivos conectados em rede. Note que a camada Física não inclui o meio onde os dados circulam, isto é, o cabo da rede. O máximo com que essa camada se preocupa é com o tipo de conector e o tipo de cabo usado para a transmissão e recepção dos dados, de forma que os 0s e 1s sejam convertidos corretamente no tipo de sinal requerido pelo cabo, mas o cabo em si não é responsabilidade dessa camada. PADRÃO IEEE 802 O IEEE (Institute of Electrical and Electronic Engineers) criou uma série de padrões de protocolos. O mais importante foi a série 802, que é largamente usada e é um conjunto de protocolos usados no acesso à rede. Os protocolos IEEE 802 possuem três camadas, que equivalem às camadas 1 e 2 do modelo 0SI. A camada 2 do modelo OSI no modelo IEEE 802 é dividida em duas: Controle do Link Lógico (LLC, Logic Link Control) e Controle de Acesso ao Meio (MAC, Media Access Control). Como a maioria das redes usa o padrão IEEE 802 para acessar a rede (isto é, o cabeamento. As camadas 3 a 7 do modelo OSI serão preenchidas de acordo com os protocolos usados pela rede, que poderão equivaler a uma ou mais dessas camadas. Existem vários padrões IEEE 802, como IEEE 802.2, IEEE 802.3, etc. O padrão IEEE 802.2 especifica o funcionamento da camada de Controle do Link Lógico (LLC). Os demais padrões IEEE operam na camada de Controle de Acesso ao Meio (MAC) e na camada física. Comparando mais uma vez o padrão IEEE 802 com o modelo 0SI, o padrão IEEE 802.2 equivale a parte da camada 2 (Link de Dados), enquanto que padrões como o 802.3, 802.4 e 802.5 equivalem a parte da camada 2 (Link de Dados) e à camada 1 (Física). 19 REDES DE COMPUTADORES – Conceitos básicos Entre os padrões 802 existentes, destacam-se: - IEEE 802.3 (Ethernet): Usa o conceito de detecção de colisão, chamado CSMA/CD (Carrier Sense, Multiple Access with Collision Detection), onde todos os computadores da rede compartilham um mesmo cabo. Os computadores só podem enviar dados para a rede quando o cabo está livre. Caso dois computadores tentem enviar um dado ao mesmo tempo na rede, há uma colisão e as placas de rede esperam um período de tempo aleatório e tentam reenviar o pacote para o cabo de rede. Esse método é o mais usado na transmissão de dados em redes locais, tanto que as explicações dadas sobre o funcionamento de redes no início deste capítulo foram baseadas neste método. Tipicamente as transmissões de dados desse padrão são de 10 Mbps, embora já existam as revisões para suportar taxas de transmissão mais altas: 100 Mbps e 1 Gbps. - IEEE 802.5 (Token Ring): Usado em redes com topologia em anel. Um pacote especial, chamado token (ficha) circula no anel passando de micro em micro. Somente o computador que detenha o token pode enviar dados, gravando o seu pacote de dados dentro do token. A ficha circula no anel até atingir o destino do dado, quando então será descarregada, ficando livre para receber um novo dado. Esse padrão de transmissão de dados não é tão comum como o Ethernet. Existem outros padrões, como o IEEE 802.4 (token passing). Como dissemos, esses padrões IEEE, além de desempenharem parte do papel da camada 2 do padrão OSI (através da camada de Controle de Acesso ao Meio), desempenham também o papel da camada 1, a camada física. Como isso, esses padrões definem outros detalhes como, por exemplo, o tipo de conector que será usado pela placa de rede. Por motivos didáticos, nós preferimos abordar neste capítulo somente o funcionamento do protocolo em si. Detalhes sobre conectores, topologias e cabos serão abordados em momentos mais oportunos, quando eventualmente voltaremos a mencionar os padrões IEEE 802. Como dissemos, o padrão Ethernet (IEEE 802.3) é o protocolo mais comum para a transmissão de dados na rede. Em geral, quando usamos o termo protocolo de rede normalmente estamos nos referindo a protocolos que trabalham nas camadas 3 e 4 do modelo OSI como o TCP/IP, o IPS/SPX e o NetBEUI. O Ethernet e o Token Ring são protocolos que trabalham nas camadas 1 e 2 e, portanto, podem coexistir com outros protocolos comerciais. Em outras palavras, o modelo 0SI apresenta um modelo de sete camadas que, em princípio, poderia usar até sete protocolos (um para cada camada) para fazer urna rede funcionar. Na prática, para que computadores consigam trabalhar em rede, urna série de protocolos são usados, em geral cada um equivalendo a uma ou mais camadas do modelo 0SI. Os protocolos IEEE 802 trabalham nas camadas 1 e 2 e podem ser usados em conjunto com outros protocolos comerciais, como o TCP/IP, o IPX/SPX e o NetBEUI, entre outros. CAMADA FÍSICA A camada física pega os quadros enviados pela camada de Controle de Acesso ao Meio e os envia para o meio físico (cabeamento). A camada física do padrão IEEE 802 define também o tipo de topologia usado pela rede e o tipo de conector usado pela placa de rede e, conseqüentemente, o tipo de cabo que será usado. Como dissemos, a camada física do padrão IEEE 802 está presa ao padrão usado: 802.3, 802.5, etc. O mais importante a saber sobre a camada física do padrão IEEE 802 é que ela pega os 0s e 1s enviados pela camada de Controle de Acesso ao Meio e não os envia diretamente para o cabo, sendo esses dados antes codificados. Para que você entenda melhor como essa codificarão 20 REDES DE COMPUTADORES – Conceitos básicos funciona, vamos estudar o funcionamento de um algoritmo chamado Manchester, que é usado por redes Ethernet (IEEE 802.3) operando a 10 Mbps. A codificação Manchester transforma um bit 0 em uma descida de 1 para 0 e um bit 1 em uma subida de 0 para 1. O uso desse sistema de codificação é muito interessante, pois obriga o dado transmitido a ter uma inversão de fase (isto é, passar de 0 para 1 ou de 1 para 0) sempre. Por exemplo, se o dado a ser transmitido for 00000000, com essa codificarão o dado passará a ter 8 inversões de .fase, enquanto que originalmente não haveria nenhuma. Ou seja, independentemente do dado que está sendo transmitido, sempre haverá uma inversão de fase por bit transmitido. Com isso, é criado um sistema de sincronismo entre o transmissor e o receptor, isto é, um sistema de clock, embora teoricamente este sinal não exista durante a transmissão. CONTROLE DE ACESSO AO MEIO (MAC) O controle de acesso ao meio define, entre outras coisas, o uso de um endereço MAC em cada placa de rede. Quando falamos anteriormente que cada placa de rede possui um endereço único gravado em hardware, na verdade estávamos nos referindo ao seu endereço MAC, já que o padrão IEEE 802 é o mais usado em redes. Cada placa de rede existente em um dispositivo conectado à rede possui um endereço MAC único, que é gravado em hardware e teoricamente não há como ser alterado (isto é, placa de rede vem da fábrica com esse endereço gravado). Esse endereço utiliza seis bytes. Os endereços MAC são representados por números em hexadecimal. Cada algarismo em hexadecimal equivale a um número de quatro bits. Dessa forma, um byte é representado por dois algarismos em hexadecimal e, com isso, o endereço MAC é sempre representado como um conjunto de 12 algarismos em hexadecimal. Os três primeiros bytes são o endereço OUI (Organizationally Unique Identifier), que indicam o fabricante da placa de rede. Os três últimos bytes são controlados pela fabricante da placa de rede, e cada placa de rede produzida por cada fabricante recebe um número diferente. Assim, o fabricante que quiser produzir uma placa de rede deverá se cadastrar no IEEE para ganhar o seu número OUI. Cada fabricante é responsável por controlar a numeração MAC das placas de rede que produz. Um mesmo fabricante pode ter mais de um endereço OUI, evitando, assim, o problema de ter produzido mais placas do que o número de endereços que possui disponível para numerar as suas placas. No quadro enviado à rede, a camada de Controle de Acesso ao Meio irá incluir o endereço MAC de origem e de destino. A placa de rede contendo o endereço de destino irá capturar o quadro, enquanto as demais placas de rede não entrarão em ação naquele momento. Outra função da camada de Controle de Acesso ao Meio é justamente controlar o uso do cabo. Ela verifica se o cabo está ou não ocupado. Se o cabo estiver ocupado, o quadro não é enviado. Caso o quadro seja enviado ao mesmo tempo em que outra máquina, há uma colisão, que é detectada pelas camadas de Controle de Acesso ao Meio das máquinas envolvidas com a colisão. Essa camada espera o cabo ficar livre para tentar uma retransmissão, esperando um período 21 REDES DE COMPUTADORES – Conceitos básicos aleatório de tempo, para que não ocorra uma nova colisão (se os dois micros esperassem uma mesma quantidade de tempo, obviamente iria haver uma nova colisão e o processo iria ficar se repetindo indefinidamente). A camada de Controle de Acesso ao Meio usa um driver para acessar a camada física. Esse driver é justamente o driver da placa de rede, que ensina a esta camada como lidar com o modelo da placa de rede atualmente instalada no micro. CONTROLE DO LINK LÓGICO (LLC) A camada de Controle do Link Lógico, que é regida pelo padrão IEEE 802.2, permite que mais de um protocolo seja usado acima dela (protocolos de camada 3, Rede, no modelo 0SI). Para isso, essa camada define pontos de comunicação entre o transmissor e o receptor chamados SAP (Service Access Point, Ponto de Acesso a Serviços). Dessa forma, o papel da camada de Controle do Link Lógico é adicionar, ao dado recebido, informações de quem enviou esta informação (o protocolo responsável por ter passado essa informação) para que no receptor, a camada de Controle do Link Lógico consiga entregar a informação ao protocolo de destino, que conseguirá ler a informação corretamente. Se essa camada não existisse e os computadores estivessem usando mais de um protocolo de alto nível, o receptor não entenderia o dado recebido, pois não saberia para qual protocolo (camada 3 no modelo 0SI) ele deveria entregar aquele dado. Dessa forma, a camada Controle do Link Lógico serve para endereçar o quadro de dados a um determinado protocolo da camada 3 do modelo OSI no computador de destino, permitindo que exista mais de um protocolo desta camada nos computadores da rede. NDIS E ODI Criado pela Microsoft e pela 3Com, o NDIS (Network Driver Interface Specification) é um driver instalado no sistema operacional que permite que uma única placa de rede possa utilizar mais de um protocolo de rede ao mesmo tempo. O driver NDIS possui duas partes. A primeira é chamada driver MAC NDIS, que é o driver da placa de rede (que deve ser escrito usando o padrão NDIS) e que utiliza o padrão IEEE 802.3, se a rede for Ethernet (o que ocorre na maioria das vezes). A segunda parte é chamada vector. Essa camada é que faz a "mágica" de permitir que uma mesma placa de rede possa usar mais de um protocolo, já que o driver da placa de rede (driver MAC NDIS) só permite uma única conexão. Quando um quadro é recebido pelo driver da placa de rede, ele o passa para a camada vector, que o envia para o primeiro protocolo, que poderá aceitar ou rejeitar o pacote. Caso o primeiro protocolo rejeite o quadro, a camada vector entrega o quadro ao segundo protocolo. Esse processo continua até que um dos protocolos instalados aceite o quadro ou então todos o tenham rejeitado. Outra finalidade da especificarão NDIS é possibilitar a existência de mais de uma placa de rede em um mesmo micro. Muitas vezes esse procedimento é necessário para ligar um mesmo computador a dois segmentos de rede diferentes. Em princípio, sem o NDIS, se você tivesse duas placas de rede em um micro, você teria de ter duas pilhas de protocolos completas, uma para cada placa de rede (isto é, se fôssemos seguir o modelo OSI, teríamos protocolos completos com sete camadas para cada placa de rede instalada). 22 REDES DE COMPUTADORES – Conceitos básicos Com o NDIS, você pode compartilhar uma única pilha de protocolos (isto é, tudo aquilo que estiver da camada 3 do modelo OSI para cima) com todas as placas de rede instaladas, já que o que houver acima da camada vector poderá ser compartilhado por todas as placas instaladas. Isso significa que você não precisa instalar cada um dos protocolos que você deseja usar em sua. Como a camada vector pode comunicar-se com mais de uma placa de rede, ela permite o compartilhamento de tudo o que estiver acima dela por todas as placas de rede instaladas. A camada vector do padrão NDIS possui exatamentea mesma finalidade da camada Controle do Link Lógico (LLC) do padrão IEEE 802 (IEEE802.2), porém não usando este padrão. O ODI (Open Datalink Interface) é um driver com o mesmo objetivo que o NDIS, criado pela Novell e pela Apple para os seus sistemas operacionais, só que com umfuncionamento um pouco mais complexo (e mais completo). A grande diferença entreo ODI e o NDIS é o uso da camada Controle do Link Lógico (LLC) do padrão IEEE (IEEF, 802.2), que não é usada no NDIS (no NDIS há a camadavector, que possui funcionamentosimilar, porém funciona de maneira diferente). No modelo ODI, essa camada é chamadaCamada de Suporte ao Link (Link Support Layer). Neste modelo são adicionadas duas interfaces, uma chamada lnterface para MúltiplosProtocolos (MPI, Multiple Protocoi Interface), que faz a interface entre a Camada deSuporte ao Link e os protocolos instalados, e outra chamada lnterface para MúltiplosLinks (MLI, Multiple Link Interface), que faz a interface entre a Camada de SuporteaoLink e os drivers das placas de rede instaladas. Os drivers da placa de rede compatíveiscom o padrão ODI são chamados MLID ou Multiple Link Interface Driver. Como utiliza a arquitetura IEEE 802.2, isto é, a camada Controle do Link Lógico, a essênciado funcionamento do ODI já foi explicado no tópico Controle de Link Lógico (LLC). A principal diferença entre o NDIS e o ODI é que, como a camada Controle do Link Lógico (ou Camada de Suporte ao Link, como é chamada no padrão ODI) possui um campo de endereçamento de protocolos, tanto o transmissor quanto o receptor sabem qual é o protocolo que está sendo usado no dado que foi encapsulado dentro do quadro. Com isso, ao receber um quadro, a interface de múltiplos protocolos (MPI) entrega diretamente os dados para o protocolo responsável. No NDIS, quando um quadro chega, a camada vector tenta "empurrar" o quadro para cada um dos protocolos instalados, até um deles aceitar (ou todos rejeitarem), já que não há o campo do endereçamento. A existência da Interface para Múltiplos Links (MLI) permite a instalação de mais de uma placa de rede na máquina, tendo as vantagens que já explicamos quando falamos do NDIS, isto é, as duas placas de rede podem compartilhar os protocolos existentes acima desta camada. TCP/IP - FUNDAMENTOS 23 REDES DE COMPUTADORES – Conceitos básicos O protocolo TCP/IP atualmente é o protocolo mais usado em redes locais. Isso se deve basicamente à popularização da Internet, a rede mundial de computadores, já que esse protocolo foi criado para ser usado na Internet. Mesmo os sistemas operacionais de redes, que no passado só utilizavam o seu protocolo proprietário (como o Windows NT com o seu NetBEUI e o Netware com o seu IPX/SPX), hoje suportam o protocolo TCP/IP. Uma das grandes vantagens do TCP/IP em relação a outros protocolos existentes é que ele é roteável, Isto é, foi criado pensando em redes grandes e de longa distância onde pode haver vários caminhos para o dado atingir o computador receptor. Outro fato que tornou o TCP/IP popular é que ele possui arquitetura aberta e distância, onde pode haver vários caminhos para o dado atingir o computador receptor. qualquer fabricante pode adotar a sua própria versão do TCP/IP em seu sistema operacional, sem a necessidade de pagamento de direitos autorais a ninguém. Com isso, todos os fabricantes de sistemas operacionais acabaram adotando o TCP/IP, transformando-o em um protocolo universal, possibilitando que todos os sistemas possam comunicar-se entre si sem dificuldade. O TCP/IP é, na realidade, um conjunto de protocolos. Os mais conhecidos dão justamente o nome desse conjunto: TCP (Transmission Control Protocol, Protocolo de Controle da Transmissão) e IP (Internet Protocol), que operam nas camadas Transporte e Internet, respectivamente. Mas eles não são os únicos.. Todos os protocolos do TCP/IP são documentados nos RFCs (Request for Comments), que são documentos descritivos do protocolo TCP/IP e que estão disponíveis na Internet. CAMADAS CAMADA DE APLICAÇÃO Esta camada equivale às camadas 5, 6 e 7 do modelo OSI e faz a comunicação entre os aplicativos e o protocolo de transporte. Existem vários protocolos que operam na camada de aplicação. Os mais conhecidos são o HTTP (HyperText Transfer Protocol), SMTP (Simple Mail Transfer Protocol), o FTP (File Transfer Protocol), o SNMP (Simple Network Management Protocol), o DNS (Domain Name Systern) e o Teinet. Dessa forma, quando um programa cliente de e-mail quer baixar os e-mails que estão armazenados no servidor de e-mail, ele irá efetuar esse pedido para a camada de aplicação do TCP/IP, sendo atendido pelo protocolo SMTP. Quando você entra um endereço www em seu browser para visualizar uma página na Internet, o seu browser irá comunicar-se com a camada de aplicação do TCP/IP, sendo atendido pelo protocolo HTTP. E assim por diante. A camada de aplicação comunica-se com a camada de transporte através de uma porta. As portas são numeradas e as aplicações padrão usam sempre uma mesma porta. Por exemplo, o protocolo SMTP utiliza sempre a porta 25, o protocolo HTTP utiliza sempre a porta 80 e o FTP as portas 20 (para a transmissão de dados) e 21 (para transmissão de informações de controle). O uso de um número de porta permite ao protocolo de transporte (tipicamente o TCP) saber qual é o tipo de conteúdo do pacote de dados (por exemplo, saber que o dado que ele está transportando é um e-mail) e, no receptor, saber para qual protocolo de aplicação ele deverá entregar o pacote de dados, já que, como estamos vendo, existem inúmeros. Assim, ao receber 24 REDES DE COMPUTADORES – Conceitos básicos um pacote destinado à porta 25, o protocolo TCP irá entregá-lo ao protocolo que estiver conectado a esta porta, tipicamente o SMTP, que por sua vez entregará o dado à aplicação que o solicitou (o programa de e-mail). CAMADA DE TRANSPORTE A camada de transporte do TCP/IP é um equivalente direto da camada de transporte (camada 4) do modelo 0SI. Esta camada é responsável por pegar os dados enviados pela camada de aplicação e transformá-los em pacotes, a serem repassados para a camada de Internet. No modelo TCP/IP a camada de transporte utiliza um esquema de multiplexação, onde é possível transmitir "simultaneamente" dados das mais diferentes aplicações. Na verdade, ocorre o conceito de intercalamento de pacotes; vários programas poderão estar comunicando-se com a rede ao mesmo tempo, mas os pacotes gerados serão enviados à rede de forma intercalada, não sendo preciso terminar um tipo de aplicação de rede para então começar outra. Isso é possível graças ao uso do conceito de portas, explicado no tópico passado, já que dentro do pacote há a informação da porta de origem e de destino do dado. Ou seja, em uma mesma seqüência de pacotes recebidos pelo micro receptor, as informações podem não ser da mesma aplicação. Ao receber três pacotes, por exemplo, o primeiro pode ser de e-mali, o segundo de www e o terceiro, de FTP. Nesta camada operam dois protocolos: o TCP (Transmission Control Protocol) e o UDP (User Datagram Protocol). Ao contrário do TCP, este segundo protocolo não verifica se o dado chegou ou não ao destino. Por esse motivo, o protocolo mais usado na transmissão de dados é o TCP, enquanto que o UDP é tipicamente usado na transmissão de informações de controle. Na recepção de dados, a camada de transporte pega os pacotes passados pela camada Internet e trata de colocá-los em ordem e verificar se todos chegaram corretamente. Como chegamos a comentar no capítulo passado, em redes grandes (e especialmente na Internet) os quadros enviados pelo transmissor podem seguir por diversos caminhos até chegar ao receptor. Com isso, os quadros podem chegar fora de ordem. O protocolo IP, que é o protocolo mais conhecido da camada de Internet, não verifica se o pacote de dados enviado chegou ou não ao destino; é o protocolo de transporte (o TCP) que, ao remontar a ordem dos pacotes recebidos, verifica se está faltando algum, pedindo, então, uma retransmissão do pacote que não chegou. CAMADA DE INTERNET A camada de Internet do modelo TCP/IP é equivalente à camada 3 (Rede) do modelo 0SI. Assim, todas as explicações dadas sobre essa camada no capítulo passado são 100% válidas para a Camada de Internet do TCP/IP. Há vários protocolos que podem operar nessa camada: IP (Internet Protocol), ICMP (Internet Control Message Protocol), ARP (Address Resolution Protocol) e RARP (Re-verse Address Resolution Protocol). Na transmissão de um dado de programa, o pacote de dados recebido da camada TCP é dividido em pacotes chamados datagramas. Os datagramas são enviados para a camada de interface com a rede, onde são transmitidos pelo cabeamento da rede através de quadros. Esta camada não verifica se os datagramas chegaram ao destino, isto é feito pelo TCR 25 REDES DE COMPUTADORES – Conceitos básicos Esta camada é responsável pelo roteamento de pacotes, isto é, adiciona ao datagrama informações sobre o caminho que ele deverá percorrer. Para entendermos mais a fundo o funcionamento desta camada e dos protocolos envolvidos, devemos estudar primeiramente o esquema de endereçamento usado pelas redes baseadas no protocolo TCP/IP (endereçamento IP). CAMADA DE INTERFACE COM A REDE Esta camada, que é equivalente às camadas 1 e 2 do modelo OSI, é responsável por enviar o datagrama recebido pela camada de Internet em forma de um quadro através da rede. ENDEREÇAMENTO IP O TCP/IP é roteável, isto é, ele foi criado pensando-se na interligação de diversas redes - onde podemos ter diversos caminhos interligando o transmissor e o receptor -, culminando na rede mundial que hoje conhecemos por Internet. Por isso, ele utiliza um esquema de endereçamento lógico chamado endereçamento IP. Em uma rede TCP/IP cada dispositivo conectado em rede necessita usar pelo menos um endereço IP. Esse endereço permite identificar o dispositivo e a rede na qual ele pertence. As redes são interligadas através de dispositivos chamados roteadores. Quando um computador da rede 1 quer enviar um dado para um computador da rede 2, ele envia o pacote de dados ao roteador 1, que fica responsável por encaminhar esse pacote ao computador de destino. No caso de um computador da rede 1 querer enviar um pacote de dados para um computador da rede 3, ele envia o pacote ao roteador 1, que então repassará esse pacote diretamente ao roteador 2, que então se encarregará de entregar esse pacote ao computador de destino na rede 3. Esse esquema de entrega de pacotes é feito facilmente pelo roteador porque os pacotes de dados possuem o endereço IP do computador de destino. Nesse endereço IP há a informação de qual a rede onde o pacote deve ser entregue. Por esse motivo, quando o computador da rede 1,quer falar com o computador da rede 3, o roteador 1 sabe que aquele pacote de dados não é para a rede 2, pois no endereço IP de destino há a informação de que o pacote deve ser entregue à rede 3. Então o roteador 1 envia o pacote diretamente ao roteador 2, sem perder tempo tentando entregá-lo a todos os computadores existentes na rede 2 para então verificar que o pacote ri ão era para aquela rede (isto é, ficar esperando que todos os computadores recusem o pacote para então tentar entregá-lo para a próxima rede existente). E assim que as redes baseadas no protocolo TCP/IP funcionam. Elas têm um ponto de saída da rede, também chamado gateway, que é para onde vão todos os pacotes de dados recebidos e que não são para aquela rede. As redes subseqüentes vão, por sua vez, enviando o pacote aos seus gateway até que o pacote atinja a rede de destino. O endereço IP é um número de 32 bits, representado em decimal em forma de quatro números de oito bits separados por um ponto, no formato a.b.c.d. Assim, o menor endereço IP possível é 0.0.0.0 e o maior, 255.255.255.255. Com isso, teoricamente uma rede TCP/IP pode ter até 4.294.967.296 endereços IP (2564) ou seja, esse número de dispositivos conectados a ela (alguns endereços são reservados e não podem ser usados). 26 REDES DE COMPUTADORES – Conceitos básicos É claro que em poucos anos essa quantidade de dispositivos conectados à Internet - que no início parecia ser algo impossível de se alcançar - terá sido atingida, até mesmo porque há alguns endereços que não podem ser usados, diminuindo o número máximo de endereços IP disponível. Por isso, já foi padronizado o endereçamento IP usando 128 bits em vez de 32 bits. Esse endereçamento, que ainda não está comercialmente em uso, é chamado IPv6, IP Next Generation (IPng) ou Simple Internet Protocol Plus (SIPP). Com 128 bits é possível endereçarmos 340.282.366.920.938.463.463.374.607.431.770.000.000 dispositivos diferentes. Um nerd qualquer calculou que com esse número dá para termos 1.564 endereços IP por metro quadrado da superfície do planeta Terra. Cada dispositivo de uma rede TCP/IP precisa ter um endereço IP único, para que o pacote de dados consiga ser entregue corretamente. Por isso, você não pode simplesmente usar em sua rede qualquer endereço IP que você quiser. Você terá de obrigatoriamente usar endereços que não estejam sendo usados por nenhum outro computador da rede. Quanto maior a rede, maior a probabilidade de ter computadores usando endereços IP que você pensou em usar. Imagine então a situação de uma rede conectada à Internet: nenhum dos endereços IP de sua rede poderão ser endereços que estejam sendo usados por outras máquinas ao redor do mundo. Para facilitar a distribuição dos endereços IP, foram especificadas cinco classes de endereços IP. Há alguns bits fixos no início de cada classe de endereço IP. Isso faz com que cada classe de endereços IP seja dividida. Classe A B C D E Endereço mais baixo 1.0.0.0 128.1.0.0 192.0.1.0 224.0.0.0 240.0.0.0 Endereço mais alto 126.0.0.0 191.255.0.0 223.255.255.0 239.255.255.255 255.255.255.254 Em redes usamos somente os endereços IP das classes A, B e C. · Classe A: O primeiro número identifica a rede, os demais três números indicam a máquina. Cada endereço classe A consegue endereçar até 16.777.216 máquinas. · Classe B: Os dois primeiros números identificam a rede, os dois demais indicam a máquina. Esse tipo de endereço consegue endereçar até 65.536 máquinas. · Classe C: Os três primeiros números identificam a rede, o último número indica a máquina. Com isso, consegue endereçar até 256 máquinas. Endereços de classe C. Nesse tipo de endereço IP, os três primeiros números indicam a rede e o último número indica a máquina. Se você for usar um endereço IP classe C em sua rede, você poderá ter, pelo menos teoricamente, até 256 dispositivos conectados em sua rede (de 0 a 255). Na verdade, você poderá ter até 254 dispositivos, já que os endereços 0 e 255 são reservados, como veremos adiante. Se você precisar de mais endereços IP, você precisará ter acesso a mais um endereço classe C, ou mesmo pleitear um endereço classe B, caso sua rede seja realmente muito grande (com um endereço classe B é possível endereçar até 65.536 máquinas diferentes, sem descontar os endereços reservados). 27 REDES DE COMPUTADORES – Conceitos básicos Ou seja, a escolha do tipo de classe de endereçamento (A, B ou C) é feita com base no tamanho da sua rede. As redes locais em sua esmagadora maioria utilizam endereços de classe C. O sistema de redes que forma a estrutura básica da Internet é chamado backbone. Para que a sua rede esteja conectada à Internet, ela terá de estar conectada ao backbone de alguma forma, seja diretamente, seja indiretamente, através de uma outra rede que esteja conectada ao backbone. Por exemplo, no Brasil, um dos backbones existentes é o da Embratel. Dessa forma, se você quiser que sua rede esteja conectada à Internet, ela deverá estar conectada diretamente à rede da Embratel ou indiretamente, conectando a sua rede a uma outra rede que possua essa conexão. A Internet possui uma estrutura hierárquica. O responsável pelo backbone é o responsável pelo controle e fornecimento de números IPs a seus subordinados; por sua vez os números IPs que o responsável pelo backbone pode ceder a seus subordinados foi estabelecido pelo backbone hierarquicamente superior ao backbone em questão. Em princípio, se a sua rede não for estar conectada na Internet, você pode definir qualquer endereço IP para os dispositivos que estejam nela conectados. O problema é que mais cedo ou mais tarde surgirá a necessidade de conectar a sua rede à Internet e o conflito de endereços será inevitável, caso você tenha montado toda a sua rede baseada em endereços IP já existentes. Existem alguns endereços que são conhecidos como “endereços mágicos", que são endereços IPs reservados para redes privadas. Assim, você pode montar a sua rede TCP/IP baseada nesses endereços que não gerará conflito com os endereços IP da Internet, pois os roteadores da Internet reconhecem esses endereços como sendo de uma rede particular e não repassam os pedidos de pacotes que façam referência a esses endereços para o resto da Internet. Mesmo que o roteador de sua rede esteja configurado de forma errônea e passar o pacote adiante, o pacote acabará atingindo um roteador que estará configurado corretamente, "barrando" o pedido de seguir para o resto da Internet, evitando o conflito. Esses endereços especiais (reservados para redes privadas) são os seguintes: Classe A: 10.0.0.0 a 10.255.255.255 Classe B: 172.16.0.0 a 172.31.255.255 Classe C: 192.168.0.0 a 192.168.255.255 Ou seja, se você pretende montar uma rede TCP/IP particular, sem estar conectada ao backbone da Internet, baseada em um endereço classe C, poderá usar o endereço 192.168.0.0. O endereço 0 indica 'rede'. Assim, o endereço 192.168.0.0 indica a rede que usa endereços que comecem por 192.168.0. Como esse endereço é classe C, somente o último byte é usado para endereçar as máquinas presentes na rede, por isso os três primeiros números são fixos e só o último varia. já o endereço 10.0.0.0, por ser da classe A, indica a rede que usa endereços que comecem por 10, pois no endereçamento classe A somente o primeiro byte indica a rede, os três bytes seguintes são usados para o endereçamento das máquinas presentes na rede. Já o endereço 255 é reservado para broadcast,o ato de enviar um mesmo pacote de dados para mais de uma máquina ao mesmo tempo. Um pacote de dados de broadcast é recebido por todas as máquinas da rede. Para fazer a ligação da rede apresentada com a Internet, há duas soluções. A primeira é simplesmente conseguir um endereço classe C público para a sua rede e re- configurar todas as 28 REDES DE COMPUTADORES – Conceitos básicos máquinas usando endereços IP únicos dentro da Internet. Por exemplo, digamos que você consiga o endereço 200.123.123.0. A estrutura de endereçamento IP dessa rede. Repare que o roteador possui duas portas, uma conectada à sua rede e outra conectada à outra rede (rede 2, em nosso exemplo). A cada uma das portas deverá ser definido um endereço IP válido dentro da rede na qual a porta está conectada. Repare que definimos o endereço 200.321.321.1 para a porta deste dispositivo que está conectada à rede 2 (200.321.321.0). Outra solução é criar uma tabela de tradução no roteador, que pega os pacotes vindos com endereços IP válidos na Internet e converte esses endereços em endereços privados, aceitos somente na rede local. Essa tradução pode ser estática ou dinâmica. Na tradução estática, um determinado endereço privado é sempre convertido em um mesmo endereço público. Por exemplo, ao receber um pacote destinado ao endereço 200.123.123.1, o roteador pegaria esse pacote e trocaria o seu endereço para o endereço 192.168.0.1. A tradução estática é usada com computadores servidores, que necessitam ter sempre o mesmo endereço IP. Já a tradução dinâmica é usada por clientes, isto é, computadores que não prestam serviços para a rede. Nesse tipo de tradução, o endereço privado nem sempre usará o mesmo endereço público. Com isso, é possível que mais de um endereço privado, usado na rede local, acesse a Internet usando um mesmo endereço IP público. Essa solução é interessante para quando temos mais computadores do que endereços IPs disponíveis para montarmos, a rede. No uso da tradução dinâmica é muito comum o uso de um protocolo chamado DHCP (Dynamic Host Configuration Protocol, Protocolo de Configuração Dinâmica de Máquinas). Um servidor DHCP distribui para os computadores clientes um IP válido na lntemet assim que um computador cliente pede. Dessa forma, se um micro da rede interna pedir uma página www da Intemet, o servidor DHCP fornece um endereço IP público válido para ele poder se conectar à Intemet. Assim que essa máquina terminar de carregar a pagina www solicitada, o servidor DHCP "toma" esse endereço IP de volta. Se o usuário desse cliente continuar navegando, o servidor poderá dar o mesmo endereço IP ou mesmo dar um outro endereço IP. MÁSCARA DE REDE Um termo encontrado com facilidade ao configurar redes baseadas no protocolo TCP/IP é máscara de rede. A máscara é formada por 32 bits no mesmo formato que o endereçamento IP e cada bit 1 da máscara informa a parte do endereço IP que é usada para o endereçamento da rede e cada bit O informa a parte do endereço IP que é usada para o endereçamento das máquinas. Dessa forma, as máscaras padrões são: Classe A: 255.0.0.0 Classe B: 255.255.0.0 Classe C: 255.255.255.0 O valor 255 equivale a um grupo de oito bits (byte) com todos os seus bits em 1. A máscara é usada fora de seus valores padrão quando há a necessidade de segmentação da rede. No exemplo abaixo, recebemos somente um endereço IP de classe C (200.123.123.0), mas pretendemos usar esses endereços para distribuí-los em quatro redes: uma rede local e três redes situadas em outros locais, sendo a nossa necessidade a seguinte: 29 REDES DE COMPUTADORES – Conceitos básicos Rede local: 31 endereços IP (de 200.123.123.1 a 200.123.123.31, máscara 255.255.255.224) Rede 1: 32 endereços IP (de 200.123.123.32 a 200.123.123.63, máscara 255.255.255.224) Rede 2: 64 endereços IP (de 200.123.123.64 a 200.123.123.127, máscara 255.255.255.192) Rede 3: 127 endereços IP (de 200.123.123.128 a 200.123.123.254, máscara 255.255.255.128) O valor da máscara é a diferença entre 256 e o número de IPs disponíveis na sub-rede em questão. Nessa conta você deve levar em conta os endereços 0 e 255, apesar de eles não poderem ser usados para o endereçamento de máquinas. Nesse caso, configuramos os roteadores com uma máscara fora do padrão, para que ele não precise enviar pacotes desnecessariamente para redes que não a de destino do pacote. PROTOCOLOS DE APLICAÇÃO É o funcionamento dos principais protocolos usados na comunicação das aplicações com a camada de transporte. É claro que existem inúmeros protocolos por este motivo, estaremos abordando somente os protocolos de aplicação mais comuns, a saber: DNS (Domain Name System): Usado para identificar máquinas através de nomes em vez de endereços IP Telnet: Usado para comunicar-se remotamente com uma máquina. FTP (File Transfer Protocol): Usado na transferência de arquivos. SMTP (Simple Mail Transfer Protocol): Usado no envio e recebimento de e-mails. HTTP (Hyper Text Transfer Protocol): Usado na transferência de documentos hipermídia (WWW, World Wide Web). DNS (DOMAIN NAME SYSTEM) Todas as máquinas em uma rede TCP/IP possui um endereço IP. Acontece que os endereços IP não são tão fáceis de ser recordados quanto nomes. Por isso, foi criado o sistema DNS, que permite dar nome a endereços IP, facilitando a localização de máquinas por nós, humanos. Você já conhece vários endereços de máquinas na Internet. Endereços como www.seusite.com.br na verdade são uma conversão para a forma nominal de um endereço IP (é muito mais fácil guardar o endereço nominal www.seusite.com.br do que o endereço IP 200.123.123.7, por exemplo). Quando você entra esse endereço em um browser Internet, o browser se comunica com um servidor DNS, que é responsável por descobrir o endereço IP do nome entrado, permitindo que a conexão seja efetuada. Dessa forma, os servidores DNS possuem duas funções: converter endereços nominais em endereços IP e vice-versa. Sem o uso de servidores DNS, cada máquina conectada à internet teria de ter uma tabela contendo todos os endereços IP e os nomes das máquinas, o que atualmente é impossível, já que existem milhões de endereços na Internet. Como a idéia da Internet é ser uma rede gigantesca - e 30 REDES DE COMPUTADORES – Conceitos básicos ela foi criada justamente para isso -, o sistema de nomes foi criado de forma a acomodar o crescimento da rede. Para isso, o sistema de nomes utilizado possui uma estrutura hierárquica. Um servidor .com, por exemplo, é responsável por todos os endereços terminados em .com, assim como um servidor .com.br é responsável por todos os endereços terminados em .com.br. Cada rede local TCP/IP precisa ter ao menos um servidor DNS. Todos os pedidos por conversão de nomes em endereços IP ou vice-versa são enviados a este servidor. Caso ele não consiga efetuar essa conversão (também chamada resolução), ele responde o pedido informando o endereço de um servidor que seja hierarquicamente superior a ele e, com isso, a maior probabilidade de conhecer o endereço solicitado. Se o outro servidor contactado também não conhecer o endereço, ele responderá informando o endereço de outro servidor hierarquicamente superior e assim sucessivamente, até o endereço ser localizado (ou não, caso seja um endereço inexistente). Por exemplo, se você pedir o endereço seusite.org.br e o servidor de DNS de sua rede não conhecer esse endereço (supondo que o domínio de sua rede seja .com.br), ele passará esse pedido parar o servidor responsável pelos domínios .com.br, que passará o pedido para o servidor responsável pelos domínios.br que, por sua vez, passará o pedido para o servidor responsável pelos domínios .org.br) que, com certeza, conhecerá esse domínio, caso ele exista (caso não exista, este servidor retomará uma mensagem de erro de domínio inexistente). Em outras palavras, os endereços Internet são resolvidos da direita para a esquerda. No exemplo dado, seusite.org.br, primeiro o pedido é enviado para o servidor.br, que enviará o pedido para o servidor org.br que então verifica se existe o domínio seusite.org.br. No caso de o endereço ser mais longo, www.seusite.org.br ou nome.seusite.org.br, www e nome são nomes de máquinas dentro da rede seusite.org.br e serão resolvidos pelo servidor DNS da rede local. Da maneira que estamos explicando, o sistema DNS criaria um tráfego gigantesco na Internet, por causa da replicação dos pedidos de resolução de endereços para servidores hierarquicamente superiores. Para que isso não aconteça, quando o pedido de resolução é atendido, o servidor DNS da rede local "aprende" aquele novo endereço. Assim, se aquele nomelendereço for pedido novamente por alguma máquina da rede, o servidor de DNS local poderá dessa vez atender ao pedido, não precisando ter de passar o pedido para outros servidores, diminuindo, assim, o tráfego da rede. Esse procedimento é conhecido como cache. É claro que pode ocorrer de as informações presentes no cache do servidor de DNS local estarem desatualizadas, isto é, o endereço IP de um determinado servidor ter sido alterado, por exemplo. Por isso, quando um servidor hierarquicamente superior responde a um pedido de DNS, ele inclui um valor de Tempo de Vida (TFL, Time To Live), que informa ao servidor local durante quanto tempo ele pode ficar com aquela informação. Quando o tempo de vida for atingido, o endereço IP e o nome do domínio são removidos do cache do servidor DNS local, fazendo com que novos pedidos daquele nome/endereço tenham de ser requisitados ao servidor hierarquicamente superior, atualizando, assim, o cache do servidor local. Além disso, poderia haver um congestionamento gigantesco nos servidores de DNS principais da Internet, fazendo com que eles saíssem do ar. Na verdade, um pedido enviado a um servidor de DNS principal é atendido por várias máquinas, utilizando o conceito de computação distribuída. Além disso, na maior parte das vezes eles não atendem diretamente a pedidos DNS: eles respondem ao pedido indicando outros servidores capazes de atendê-lo. 31 REDES DE COMPUTADORES – Conceitos básicos TELNET O Telnet é um terminal remoto, onde o micro cliente pode fazer um login em um servidor qualquer que esteja conectado à rede (ou à Internet, se a rede estiver conectada a ela). Com isso, através do Telnet o usuário pode manipular o servidor como se ele estivesse sentado em frente a ele, localmente - muito embora o usuário possa estar a milhares de quilômetros de distância. Tudo aquilo que o usuário fizer no terminal remoto, na verdade ele estará fazendo no servidor, e não em seu computador local. O Telnet é extremamente simples. Ele usa o código ASCII puro para a transmissão de dados, utilizando o protocolo TCP através da porta 23. Assim, quando é pressionada a tecla A no cliente é imediatamente enviado o valor 65 para o servidor (65 é o valor ASCII da tecla A). FTP (FILE TRANSFER PROTOCOL) Como o próprio nome sugere, o FTP é um protocolo usado na transferência de arquivos. Esse protocolo utiliza duas portas para se comunicar com o TCP: 21, por onde circulam informações de controle (por exemplo, o nome do arquivo a ser transferido) e 20, por onde circulam os dados. Os micros clientes necessitam de um programa cliente FTP para terem acesso a um servidor FTP. Na conexão, é pedido um login e uma senha. O servidor de FTP pode ser configurado para receber conexões anônimas, sem a necessidade de senha, para arquivos que deseje tornar públicos. Além disso, cada mensagem FTP é codificada de uma forma numérica (três números, que são processados pelo cliente FTP) e de uma forma verbal (usada somente para ser mostrada na tela, pois não é compreendida pelo cliente FTP). SMTP (SIMPLE MAIL TRANSFER PROTOCOL) O e-mail é hoje um dos meios mais conhecidos para nós, humanos, trocarmos informações. Ele é trocado através de um protocolo chamado SMTP (Simple Mail Transfer Protocol). Ao contrário dos outros métodos de troca de informações que discutimos até agora, a transferência de e-mails tem de levar em conta a possibilidade de o servidor de destino estar temporariamente fora do ar, pois o usuário não irá querer ficar manualmente tentando enviar um determinado e-mail até conseguir que ele consiga chegar ao destino. A mensagem é enviada pelo usuário para o seu servidor de e-mail, que, por sua vez, trata de entregar a mensagem até o destino (muitas vezes usando o sistema DNS para descobrir o endereço IP da máquina para a qual ele deve enviar o e-mail). Caso o destino esteja inalcançável por algum motivo, o servidor armazena a mensagem e tenta uma nova transmissão mais tarde. Se o servidor ficar inalcançável por muito tempo (tipicamente por três ou quatro dias), o servidor remove a mensagem de sua lista de entrega e envia uma mensagem de erro ao remetente. Além disso, o sistema de e-mail deve levar em conta que os usuários não necessariamente possuem computadores com conexão 24 horas por dia com a Internet. Mesmo em redes locais conectadas à Internet, os micros clientes não ficam ligados diretos (eles são desligados quando os funcionários vão embora para casa, por exemplo). Com isso, a necessidade não só de um servidor para entregar as mensagens de e-mail pela Internet, mas também a necessidade de configurá-lo para receber e armazenar mensagens temporariamente, enquanto o computador do usuário estiver desligado. Quando o usuário se conecta à rede, ele poderá transferir o e-mail contido no servidor para o seu micro, para poder ler, 32 REDES DE COMPUTADORES – Conceitos básicos editar, responder e criar novas mensagens. Os dois protocolos mais conhecidos para se efetuar essa tarefa são o P0P3 (Post Office Protocol 3) e o IMAP4 (Internet Message Acess Protocol 4). A comunicação entre os programas clientes e os servidores de e-mail é extremamente simples. Toda comunicação é feita em ASCII puro, através de comandos extremamente simples que são facilmente entendidos por humanos. O conteúdo da mensagem em si também é enviado em ASCII puro. Atualmente pode-se usar o padrão MIME (Multipurpose Internet Mail Extensions) em lugar do ASCII. O padrão MIME foi criado para permitir o envio de informações não-ASCII, como imagens e documentos que não estejam no formato texto puro dentro do e-mail. Em outras palavras, para permitir o envio de arquivos anexados (em attach) ao e-mail. HTTP (HYPERTEXT TRANSFER PROTOCOL) A Internet não seria a mesma sem o WWW (World Wide Web). O "boom" que a Internet sofreu nos últimos anos foi graças à criação desse recurso. Um site www consiste em uma série de documentos hipermídia, acessados através de um endereço, também chamado URL (Uniform Resource Locator), como, por exemplo, www.seusite.com.br. Quando entramos um endereço como www.seusite.com.br em um browser ele irá consultar o servidor DNS para conseguir o endereço IP do servidor www e, com isso, iniciar a conexão. A transferência de documentos hipermídia é feita através do protocolo HTTP. Um servidor www hospeda o site, enquanto um cliente (um browser Internet) faz a requisição dos documentos lá contidos. Essa transferência é feita usando a porta 80 do protocolo TCP. Esses documentos são escritos em diversas linguagens e o browser é o responsável por interpretar tais linguagens. A mais simples de todas é o texto puro, passando pelo famoso HTML (HyperText Markup Language) e chegando a outras linguagens mais recentes e suportadas somente pelos browsers mais novos. Outro recurso interessante do HTTP chama-se CGI (Common Gateway Interface), que permite que programas sejam armazenados e executados no próprio servidor www, emitindo uma resposta no formato HTML para ser transmitida para o browser do micro cliente. Esse recurso permite que documentos sejam criados dinamicamente. A comunicação usando o protocolo HTTP é bidirecional e permite dois recursos para a diminuição do tráfego da rede e para o aumento do desempenho. Primeiro, o cache, que é a cópia dos últimos arquivos acessados no disco rígido do usuário, permite que o browser em vez de ir novamente no servidor www buscar os mesmos arquivos já lidos, os busque do disco rígido local do usuário, aumentando o desempenho (já que é mais rápido ler um arquivo do disco rígido do que carregá-lo através da Internet) e diminuindo o tráfego da rede (não será necessária a transferência dos arquivos novamente). O segundo é chamado proxy, que permite que uma máquina intermediária entre o cliente e o servidor www funcione como um cache. Por exemplo, você pode configurar um servidor proxy em sua rede local para ser usado como intermediário no acesso à Internet. Quando uma máquina faz acesso à Internet, os dados são copiados para o disco rígido do servidor proxy. Com isso, se alguma máquina pedir um documento que já esteja no proxy, não será necessário ir na Internet buscar os dados, aumentando o desempenho e diminuindo o tráfego da Internet. O único detalhe é que os browsers Internet de todas as máquinas deverão estar configurados a acessar o proxy em vez de fazer um acesso direto à Internet, ou caso contrário não adiantará em nada ter um servidor proxy na rede. 33