UNIVERSIDADE FEDERAL FLUMINENSE ALEXANDRE INÁCIO MEIRELES SEGURANÇA DA INFORMAÇÃO Niterói 2008 ALEXANDRE INÁCIO MEIRELES SEGURANÇA DA INFORMAÇÃO Trabalho de Conclusão de Curso submetido ao Curso de Tecnologia em Sistemas de Computação da Universidade Federal Fluminense como requisito parcial para obtenção do Tecnólogo em Sistemas de Computação. Orientador: Leandro Soares de Sousa NITERÓI 2008 ALEXANDRE INÁCIO MEIRELES SEGURANÇA DA INFORMAÇÃO Trabalho de Conclusão de Curso submetido ao Curso de Tecnologia em Sistemas de Computação da Universidade Federal Fluminense como requisito parcial para obtenção do Tecnólogo em Sistemas de Computação. Niterói, ___ de _______________ de 2008. Banca Examinadora: _________________________________________ Prof. Leandro Soares de Sousa, Msc. – Tutor Orientador UFF - Universidade Federal Fluminense _________________________________________ Prof. Cristiano Grijó Pitangui, Msc. – Avaliador UFRJ – Universidade Federal do Rio de Janeiro Dedico este trabalho a meus pais José Luiz de Meireles e Maria Luiza Inácio de Meireles. AGRADECIMENTOS A minha namorada, que sempre me deu apoio, e a minha irmã que sempre motivou. Ao meu orientador Leandro Soares pelo estímulo e atenção que me concedeu durante o desenvolvimento do trabalho. Aos colegas de trabalho pelo incentivo e apoio no desenvolvimento do trabalho. A todos os meus familiares e amigos pelo apoio e colaboração. “Assim como todo o reino dividido é desfeito, toda inteligência dividida em diversos estudos se confunde e enfraquece”. Leonardo Da Vinci RESUMO O presente trabalho teve como objetivo realizar um estudo sobre as principais questões relativas à segurança da informação. Em nossa abordagem, iniciamos pela conceituação do termo “segurança da informação” e, também, traçamos um breve histórico com principais fatos que levaram esse tema a alcançar tamanha relevância. Após a definição do contexto, classificamos as principais ameaças, dividindo este tema em segurança física e ataque aos sistemas de informação. De forma a evitar, ou pelo menos minimizar estes riscos, apresentamos diversas formas de defesa contra esses ataques, tais como: criptografia, firewall, antivírus e assinatura digital. Outros aspectos relevantes foram o que chamamos de “boas práticas” em relação à segurança da informação, ou seja, uma política de segurança e os fatores que levam ao seu sucesso ou fracasso. Finalmente, colocamos uma “visão do futuro” desta área do conhecimento bem como nossas conclusões e indicações para futuros trabalhos. Palavras-chaves: Segurança da informação. LISTA DE ILUSTRAÇÕES Figura 1: Classificação das ameaças à segurança das informações.........................23 Figura 2: Criptografia de chaves públicas...................................................................43 Figura 3: Firewall composto de um gateway de aplicação.........................................46 LISTA DE TABELAS Tabela 1: Os capítulos da Norma NBR ISSO/IEC 17799[8].......................................15 Tabela 2: Métodos de detecção de vírus....................................................................51 LISTA DE ABREVIATURAS E SIGLAS TI – Tecnologia de Informação CIO – Chief Information Officer CPD – Centro Processamento de Dados TCP – Transmission Control Protocol IDS – Intrusion Detection System NT – Nova Tecnologia SATAN – Security Administrator’s Tool for analyzing networks NMAP – Network Mapper ISO – International Organization for Standardization FTP – File Transfer Protocol CPU – Central Processing Unit SQL – Structured Query Language SSL – Secure Socket Layer UDP – User Datagram Protocol SUMÁRIO RESUMO......................................................................................................................7 LISTA DE ILUSTRAÇÕES..........................................................................................8 LISTA DE TABELAS.................................................................................................... 9 LISTA DE ABREVIATURAS E SIGLAS.....................................................................10 1 INTRODUÇÃO......................................................................................................... 12 2 SEGURANÇA DA INFORMAÇÃO...........................................................................14 3 PRINCIPAIS AMEAÇAS À SEGURANÇA DA INFORMAÇÃO ..............................23 4 ESTRATÉGIAS PARA A SEGURANÇA DA INFORMAÇÃO.................................. 41 5 “BOAS PRÁTICAS” EM RELAÇÃO À SEGURANÇA DA INFORMAÇÃO..............54 6 UMA VISÃO DE FUTURO....................................................................................... 58 7 CONCLUSÕES E TRABALHOS FUTUROS...........................................................60 REFERÊNCIAS BIBLIOGRÁFICAS...........................................................................61 REFERÊNCIAS BIBLIOGRÁFICAS...........................................................................61 12 1 INTRODUÇÃO Este trabalho foi desenvolvido com o objetivo de abordar alguns dos mais importantes tópicos em segurança da informação, iniciando com um breve histórico e finalizando com algumas tendências para o futuro. Para tal, baseamo-nos em dados estatísticos e técnicas de ataques. Tais ataques visam derrubar sistemas, obter informações confidenciais ou, simplesmente, demonstrarem falhas na segurança. Sobre a proteção às informações, abordamos técnicas de defesa, ou seja, estratégias que devem ser usadas por funcionários das empresas, tanto aqueles com grande conhecimento de informática quanto pelos que usam apenas o e-mail da empresa, e também o que usuários domésticos devem fazer para ter segurança em suas informações. Atualmente, a informação se tornou um bem tão importante para as pessoas e corporações, que as empresas investem milhões para conseguirem trocar informações da forma mais segura possível, ou seja, com confiabilidade, integridade e disponibilidade. Devido ao valor deste bem, a informação, as empresas se tornaram alvos de ataques, que visam entrar em seus sistemas e assim obter informações ou até mesmo alterá-las. A grande importância deste tema despertou o meu interesse para a realização de um estudo mais aprofundado sobre o assunto que teve como conseqüência a elaboração deste trabalho. O trabalho foi organizado da seguinte forma: • no Capítulo 2 tratamos do que é segurança de informação e apresentamos, também, um breve histórico; • no terceiro capítulo colocamos as principais ameaças à segurança da informação; 13 • no Capítulo 4 apresentamos as principais de estratégias para a segurança da informação; • o quinto capítulo apresenta, a título de exemplo, as “boas práticas” de uma empresa em relação à segurança da informação; • no Capítulo 6 expomos uma visão de futuro, ou seja, para onde a segurança da informação está se direcionando; e • finalmente, no sétimo capítulo, temos as conclusões do trabalho bem como indicações para trabalhos futuros. 14 2 SEGURANÇA DA INFORMAÇÃO Este capítulo introduz a segurança da informação, apresentando um breve histórico e sua evolução. 2.1 O QUE É SEGURANÇA DA INFORMAÇÃO A segurança de Informação está relacionada com a proteção de um conjunto de dados, no sentido de preservar o valor que estes possuem para um indivíduo ou uma organização. A informação compreende qualquer conteúdo que possa ser armazenado ou transferido de algum modo, servindo a determinado propósito e sendo de utilidade ao ser humano ou a uma corporação (esta definição é do autor, se não for, cite a fonte). Trata-se de tudo aquilo que permite a aquisição de conhecimento. Estas são características básicas da segurança de informação, ou seja, os atributos de confidencialidade, integridade e disponibilidade. Esta segurança não se restringe apenas aos sistemas computacionais, informações eletrônicas ou sistemas de armazenamento. O conceito se aplica a todos os aspectos de proteção às informações. Atualmente, o conceito de segurança de informação está padronizado pela norma ISO/IEC 17799 [8], cujos principais objetivos são de prover um guia de conduta (possibilitando que as organizações implementem políticas para a segurança da informação de maneira apropriada), facilitar a negociação entre as organizações, especialmente através do comércio eletrônico, e permitir a confiança no compartilha mento das informações. 15 Esta linha de pensamento é igualmente compartilhada por BEAL [5] (2001, p. 2), ao citar que: “Quando a empresa atua em parcerias com outras, ela pode precisar forne cer garantias aos seus parceiros de que quaisquer informações compartilhadas serão mantidas e processadas em um ambiente que não coloque em risco sua confidencialidade, integridade e disponibilidade. É por isso que se torna cada vez mais importante às corporações demonstrar sua conformidade com padrões como a NBR ISSO/IEC 17799”. A Tabela 1 descreve a abrangência da Norma NBR ISSO/IEC, que tem a pretensão de contemplar todos os aspectos da segurança da informação. Tabela 1: Os capítulos da Norma NBR ISSO/IEC 17799[8] Cap 1e2 Abrangência Objetivos e Definições 3 Política de segurança 4 Objetivos • Segurança Organizacional Prover à direção uma orientação e apoio para a segurança da informação. • Gerenciar a segurança da informação na organização. • Manter a segurança dos recursos de processamento de informação e ativos de informação organizacionais acessados por prestadores de serviços. • Manter a segurança da informação quando a responsabilidade pelo processamento da informação é terceirizada para uma outra organização. 5 Classificação e controle • Manter a proteção adequada dos ativos dos ativos da organização e assegurar que os ativos de informação de informação recebam um nível adequado de proteção. 6 Segurança em pessoas • Reduzir os riscos de erro humano, roubo, 16 fraude ou uso indevido de instalações. • Assegurar que os usuários estão cientes das ameaças e das preocupações de segurança da informação e estão equipados para apoiar a política de segurança da organização durante a execução normal do seu trabalho. • Minimizar dados originados pelos incidentes de segurança e mau funcionamento, e monitorar e aprender com tais incidentes. • 7 (a) prevenir acesso não autorizado, dano Segurança física e do e interferência às informações e instala- Ambiente ções físicas da organização; (b) prevenir perda, dano ou comprometimento dos ativos, e a interrupção das atividades do negócio e (c) evitar exposição ou roubo de informação e de recursos de processamento de informação. • 8 (a) garantir a operação segura e correta Gerenciamento das dos recursos de processamento da infor- Operações e comunica- mação; (b) minimizar o risco de falhas ções nos sistemas; (c) proteger a integridade do software e da informação; (d) manter a integridade e disponibilidade dos serviços de comunicação e processamento da informação; (e) garantir a salvaguarda das informações na rede e a proteção da infra-estrutura de suporte; (f) prevenir danos aos ativos e interrupções das atividades do negócio e (g) prevenir a perda, modificação ou mau uso de informações trocadas entre organizações. 17 9 Controle de acesso • (a) controlar o acesso à informação; (b) prevenir acessos não autorizados aos sistemas de informação; acesso não autorizado dos usuários; acesso não autorizado ao computador; acesso não autorizado à informação contida nos sistemas de informação; (c) proteção dos serviços de rede e (d) descobrir atividades não autorizadas. 10 Desenvolvimento e • (a) garantir que a segurança seja parte in- Manutenção de tegrante dos sistemas de informação; (b) Sistemas prevenir perda, modificação ou uso impróprio de dados do usuário nos sistemas de aplicações; (c) proteger a confidencialidade, autenticidade ou integridade das informações; (d) garantir que os projetos de tecnologia da informação e as atividades de suporte serão conduzidos de maneira segura e (e) manter a segurança do software e da informação do sistema de aplicação. 11 Gestão da continuidade • Do negócio Não permitir a interrupção das atividades do negócio e proteger os processos críticos contra defeitos de falhas ou desastres significativos. 12 Conformidade • (a) evitar violação de qualquer lei criminal ou civil, estatutos, regulamentações ou obrigações contratuais e de quaisquer requisitos de segurança; (b) garantir conformidades dos sistemas com as políticas e normas organizacionais de segurança e (c) maximizar a eficácia e minimizar a in- 18 terferência no processo de auditoria de sistema. Fonte: NBR ISSO/IEC 17799, 2001, p. 1-5 2.2 UM BREVE HISTÓRICO E A EVOLUÇÃO DA SEGURANÇA DA INFORMAÇÃO Desde a inserção do computador na década de 40 como dispositivo auxiliar para as mais variadas atividades, até os dias atuais, temos observado uma evolução constante nos modelos computacionais e tecnologias usadas para manipular, armazenar e apresentar as informações. Originalmente, os computadores foram ligados em rede para facilitar a troca de informações. As primeiras infra-estruturas de tecnologia da informação eram baseadas nos grandes Mainframes1. O hardware evoluiu de tal maneira, que atualmente os negócios, na maioria das organizações, são impulsionados por pequenos computadores com interfaces gráficas, simples e amigáveis. O risco desta infra-estrutura está relacionado à exploração de vulnerabilidades que permitam comprometer a integridade, disponibilidade e confidencialidade das informações. Na tentativa de apresentar a evolução desta área do conhecimento, de forma sucinta, incluímos um breve retrospecto sobre avanço das ações relacionadas à segurança da informação. Desta forma, identificamos marcos importantes na área. 1 Um mainframe é um computador de grande porte, dedicado ao processamento de um volume gran- de de informações, cuja arquitetura é centralizada, ou seja, apenas “ele processa” as informações (a definição é do autor, se não for, cite a referência). 19 Um resumo da evolução da Tecnologia da Informação pode ser encontrado nos estudos de O’BRIEN [6], (2001, p. 43). Apresentamos seus principais pontos a seguir: • primeira geração: envolvia computadores enormes utilizando centenas ou milhares de tubos a vácuo para os seus circuitos de processamento e memória. Esses enormes computadores geravam muito calor e seus tubos a vácuo tinham de ser freqüentemente substituídos. Dessa forma, exigiam grande quantidade de energia elétrica, ar condicionado e manutenção. Os computadores de primeira geração possuíam memórias principais de apenas alguns milhares de caracteres e velocidades de processamento de milissegundos. Utilizavam tambores magnéticos ou fitas para armazenamento secundário e cartões ou fita de papel perfurado como mídia de entrada e saída. • segunda geração: utilizava transistores e outros dispositivos semicondutores sólidos que eram ligados a painéis de circuitos nos computadores através de cabos. Os circuitos transistorizados eram muitos menores e muito mais confiáveis, geravam pouco calor, eram menos custosos e exigiam menor quantidade de energia elétrica que os tubos a vácuo. Eram utilizados minúsculos núcleos magnéticos para a memória do computador ou para armazenamento interno. Muitos computadores da segunda geração tinham capacidades de memória principal de menos de 100 kilobytes e velocidades de processamento em microssegundos. Pacotes de disco magnético removível foram introduzidos e a fita magnética surgiu como principal meio de entrada, saída e armazenamento secundário para instalações de grandes computadores. • terceira geração: esta geração assistiu ao desenvolvimento de computadores que utilizavam circuitos integrados, nos quais milha- 20 res de elementos de circuito são engastados em minúsculos chips de silício. As capacidades de memória principal aumentaram para vários megabytes e as velocidades de processamento saltaram para milhares de instruções por segundo, à medida que se tornavam comuns as capacidades de telecomunicações. Isto possibilitou que os programas de sistemas operacionais passassem a entrar em uso generalizado e supervisionando as atividades de muitos tipos de dispositivos periféricos e, também, o processamento de diversos programas ao mesmo tempo pelos mainframes. A tecnologia do circuito integrado também possibilitou o desenvolvimento e uso generalizado de pequenos computadores; estes chamados minicomputadores na terceira geração de computadores. • quarta geração: esta geração recorreu ao uso de tecnologia LSI (integração de larga escala) e VLSI (integração de escala muito larga), que comprimem centenas de milhares ou milhões de transistores e outros elementos de circuito em cada chip. Isto permitiu o desenvolvimento de microprocessadores, nos quais todos os circuitos de uma CPU estão contidos em um único chip com velocidade de processamento de milhões de instruções por segundo. As capacidades de memória principal, que se estenderam de alguns megabytes a vários gigabytes, também puderam ser obtidas por chips de memória que substituíram às memórias de núcleo magnético. Os microcomputadores que utilizaram CPUs microprocessadoras e uma série de dispositivos periféricos e pacotes de software de fácil utilização para formar pequenos sistemas de computador pessoal (PC, do inglês “Personal Computer”) ou redes cliente/servidor de PCs e servidores conectados, são um marco de quarta geração de computadores, que acelerou o downsizing2 dos sistemas de computadores. 2 Downsizing é uma técnica aplicada das abordagens contemporânea da Administração voltada a eli - minar a burocracia corporativa desnecessária e focada no centro da pirâmide hierárquica (citar referência, caso a definição não seja sua) 21 • quinta geração: ainda está em discussão se estamos ou não passando para uma quinta geração de computadores, já que o conceito de gerações pode não mais se adequar às mudanças contínuas e rápidas nas tecnologias de hardware, software, dados e rede de computadores. Em todo o caso, podemos estar certos de que o progresso nos computadores continuará a acelerar-se e de que o desenvolvimento de tecnologias e aplicações baseadas na Internet será uma das maiores forças que dirigirão a computação no século XXI. No período entre 2000 e 2004, observamos uma grande quantidade de incidentes de segurança provocados por falhas na infra-estrutura computacional. Desde então, muitos investimentos foram realizados para que as empresas tenham a capacidade de manter continuamente a segurança de sua infra-estrutura computacional. Nesta época, as grandes corporações, como por exemplo, as do setor bancá rio, criaram áreas específicas de segurança da informação. Para BEAL [6], (2001, p. 3), a tecnologia da informação vem atualmente sendo utilizada com o objetivo de melhorar os processos internos, reduzir custos, melhorar a qualidade e disponibilidade das informações importantes, interna e externamente à organização, e agregar valor aos serviços e produtos ofertados por uma organização. Após este período, quando a infra-estrutura já se mostrava relativamente segura, os ataques migraram para os sistemas aplicativos. Diversas técnicas sofisticadas de ataques foram desenvolvidas, tais como: programas espiões, pichação de páginas, injeção de códigos de consulta a bancos de dados (SQL injection), entre outras. Desta forma, por volta de 2004, os desenvolvedores de sistemas críticos também tiveram de ser treinados nas disciplinas especificas da segurança da infor- 22 mação, incluindo as vulnerabilidades do protocolo TCP/IP, os principais conceitos de criptografia e mecanismos de autenticação seguros para os usuários e sistemas. Em meio a este turbilhão de avanços tecnológicos, vivenciamos a necessidade de aprimorar as equipes de TI 3 com relação à gestão corporativa e ao controle das legislações. Neste quesito, o fato mais marcante foi o da criação da lei Sarbanes-Oxley (SOX) [9], que reescreveu, literalmente, as regras para a governança corporativa relativas à emissão de relatórios financeiros, e sob o grande volume de páginas da Lei reside uma premissa simples: a boa governança corporativa e as práticas éticas do negócio não são mais requintes, mas sim leis. Esta premissa exigiu que os CIOs4 repensassem seus processos e controles de gestão dos sistemas e usuários, porque a lei tornou explícita a responsabilidade pela existência e adequação do funcionamento da estrutura de controle. No próximo capítulo apresentamos as principais ameaças à segurança da informação. 3 TI – (Tecnologia da informação) um conjunto de todas as atividades e soluções providas por recur- sos de computação (citar referência, caso não seja sua definição. Este conceito já foi apresentado no segundo parágrafo da página 20. Assim, devia ser definido lá.) 4 CIOs – (Chief Information Officer) é um titulo de cargo dado ao responsável pela tecnologia da infor- mação de uma empresa. (citar referência, caso não seja sua definição). 23 3 PRINCIPAIS AMEAÇAS À SEGURANÇA DA INFORMAÇÃO Neste capítulo apresentamos as principais ameaças à segurança da informação, incluindo falhas de segurança física, tipos de ataques, vírus, riscos internos e externos. Podemos afirmar que uma ameaça é qualquer ação ou incidente com o potencial de causar dano a uma organização através da revelação, modificação ou destruição da informação ou pela negação de um serviço crítico [1]. Ameaças à segurança podem ser divididas entre ameaças humanas ou causadas por desastres da natureza, conforme ilustrado na Figura 1. Ameaças de Segurança Humana Desastres da Natureza Crackers Empregados Enchentes Hackers mal treinados Incêndios Terremotos Figura 1: Classificação das ameaças à segurança das informações 24 As ameaças à segurança relacionadas aos desastres da natureza são, na maioria das vezes, imprevisíveis, mas veremos, na seqüência, que existem algumas atitudes que podem ser tomadas que tendem a reduzir as perdas com esses incidentes. Quanto às ameaças relacionadas aos empregados, estas tendem a diminuir com treinamento específico para todas as áreas que trabalham na empresa. Finalmente, temos as ameaças intencionais, ou seja, àquelas efetuadas por crackers ou hackers que usam do seu grande conhecimento para invadir os sistemas visando alguma demonstração de poder ou a obtenção de lucro. Dada a classificação apresentada na Figura 1, subdividimos estas questões em dois tópicos: a Subseção 3.1 trata das ameaças da natureza e de empregados mal treinados, e na 3.2 colocamos das ameaças oferecidas por crackers e hackers, que nada mais são que outras formas de ameaças humanas. 3.1 SEGURANÇA FÍSICA A “segurança física” compreende os aspectos relacionados aos eventos nos quais exista algum contato físico anormal com os equipamentos. Quando falamos em segurança física, devemos atentar para ameaças sempre potencialmente presentes, mas nem sempre lembradas: incêndios, desabamentos, relâmpagos, raios, alagamentos, goteiras, vazamentos de gás, problemas na rede elétrica, sabotagem, funcionários insatisfeitos ou demitidos, backups desatualizados ou em mídias não confiáveis, roubos, poeira, eletricidade estática, uso inadequado de recursos por desconhecimento ou negligência, treinamento inadequado, acesso indevido de pessoas ao departamento de informática e etc. Como um exemplo da abrangência destas questões, no dia 11 de setembro uma empresa tinha seus sistemas funcionando em uma das torres gêmeas e o seu backup site5 funcio5 Um backup site é, geralmente, uma cópia fiel dos principais ambientes de uma empresa (hardware e software) e tem por objetivo, além oferecer uma alternativa para a continuidade dos trabalhos caso 25 nava na outra, obviamente esquecendo as questões humanas envolvidas. Esta empresa desapareceu devido a esta falha na estratégia de segurança física, tanto dos equipamentos quanto dos sistemas, ou seja, as cópias de segurança devem estar separadas por, no mínimo, 20 quilômetros. Devemos prestar especial atenção aos seguintes fatores: • Variações térmicas - excesso de calor causa travamentos e destrói mídias; e o excesso de frio congela fisicamente dispositivos mecânicos como discos rígidos; • Umidade - inimigo potencial de todas as mídias magnéticas; • Poeira - depositada nas cabeças de leitura e gravação dos drives, pode destruir fisicamente um disquete ou uma fita; • Vapores e gases corrosivos - em qualquer incêndio, bastam 100ºC para transformar a água cristalizada nas paredes, em vapor, que destrói mídias e componentes; • Fumaça - fumaça do cigarro deposita uma camada de componentes químicos nas cabeças de leitura e gravação dos drives, que pode inviabilizar a utilização de disquetes e fitas; fumaça de incêndios próximos é ainda mais perigosa; • Magnetismo - grande inimigo das mídias magnéticas. Pode destruir as informações armazenadas em disquetes, fitas e discos rígidos; • Trepidação - pode afrouxar placas e componentes em geral, além de destruir discos rígidos; • Falha de energia elétrica - grande risco potencial, à medida que paralisa totalmente todas as funções relacionadas à informática; • Queda nas comunicações - grande risco potencial, pois isola o site do resto do mundo; risco de perda de dados; • Pane nos equipamentos - problema bastante comum e facilmente resolvido com backup das informações e do hardware; ocorra algum problema, manter cópias das informações mais relevantes para o negócio (Citar fonte de definição, caso não seja sua). . 26 • Pane na rede - isola um ou mais computadores de um mesmo site; risco potencial de perda de dados; • Problemas nos sistemas operacionais - risco potencialmente explosivo, pois podem comprometer a integridade de todos os dados do sistema e até mesmo inviabilizar a operação; eliminam a confiança da equipe; • Problemas nos sistemas corporativos – este é um grande risco, causam grandes transtornos e perdas de dados; • Paralisações, greves e piquetes - problema contornável se houver condução política adequada; • Alcoolismo e drogas - risco de comportamento anômalo de funcionários, com conseqüências imprevisíveis; • Competitividade exacerbada entre pessoas pode levar à sabotagem, ou seja, alteração ou destruição de dados ou de cópias de segurança; • Falta de espírito de equipe - falta de coordenação, onde cada funcionário trabalha individualmente; risco de omissão ou duplicação de procedimentos; • Inveja pessoal / profissional - pode levar um profissional a alterar ou destruir dados de outro funcionário; • Furtos e roubos - conseqüências imprevisíveis. Podem inviabilizar completamente os negócios da empresa; • Fraudes - modificação de dados, com vantagens para o elemento agressor; • Sabotagem - modificação deliberada de qualquer ativo da empresa; • Seqüestros - ação contra pessoas que tenham alguma informação; • Espionagem industrial - captação não autorizada de software, dados ou comunicação; • Erros de usuários - de conseqüências imprevisíveis, desde problemas insignificantes até a perda de um faturamento inteiro; erros de usuários costumam contaminar as cópias de segurança (backup) quando não detectados a tempo; 27 • Erros em backups - risco sério de perda de dados; o backup sempre deve ser verificado; • Uso inadequado dos sistemas - normalmente ocasionado por falta de treinamento, falta de documentação adequada ou falta de capacidade de quem o utiliza; • Manipulação errada de arquivos - costuma causar perda de arquivos e pode contaminar as cópias de segurança; • Ausência / demissão de funcionário – isto é problemático se a pessoa ausente for à única que conhece determinados procedimentos; • Estresse / sobrecarga de trabalho - uma pessoa sobrecarregada é mais propensa a cometer erros e adotar atitudes anti-sociais; A segurança física é de extrema importância em qualquer empresa, pois, sem ela, o risco de perda ou vazamento das informações fica evidentemente alto. Uma política deve ser adotada para que os problemas relacionados anteriormente sejam evitados. Esta política envolve um treinamento específico das áreas de recursos humanos, manutenção, pessoal de TI, usuários do sistema e, até mesmo, da equipe de limpeza. Outro fator importante é investir num bom local de trabalho, pois, por exemplo, ruídos excessivos entre outros fatores, podem deixar os funcionários estressados e com isso, mais propensos a cometer falhas. 3.2 ATAQUES AOS SISTEMAS De um modo geral, os ataques seguem uma metodologia, que normalmente usam as seguintes etapas: busca de informações, varredura, enumeração, obtenção de acesso, aumento de privilégios, consolidação de poder e limpeza de vestígios. Para abordar este assunto utilizamos a classificação de Strauch, S. [2] (1999, p26) : 28 • Mecanismo de busca de informação; • Técnicas de ataques; • Ataques de interferência na comunicação; • Ataques diretos que exploram as vulnerabilidades da tecnologia; e • Ataques diretos que exploram falhas na implementação. 3.2.1 Mecanismo de Busca de informação Para obter êxito precisamos do máximo de informações disponíveis sobre o alvo. Entre elas estão o reconhecimento do sistema operacional e dos equipamentos, faixas de endereçamento IP, portas abertas com serviços disponíveis, tabelas de roteamento, usuários válidos e respectivas senhas. Os tópicos a seguir são meios de obter estas valiosas informações utilizadas na elaboração de ataques. 3.2.1.1 Engenharia Social. Estas são práticas utilizadas para obter acesso às informações importantes ou sigilosas em organizações ou sistemas, geralmente por meio da enganação ou exploração da confiança das pessoas. Para tal, o golpista pode se passar por outra pessoa, assumir outra personalidade, fingir que é um profissional de determinada área, etc. É uma forma de entrar nas organizações que não necessita da força bruta ou de erros nos equipamentos. Neste caso são exploradas as falhas de segurança 29 das próprias pessoas que, quando não treinados para se defender desses ataques, podem ser facilmente manipuladas. Na seqüência citamos as principais ferramentas utilizadas pelo praticante da engenharia social: • Telefone - se passar por alguém, este é um dos mais típicos ataques de engenharia social, por exemplo, simular um atendimento em help-desk; • Internet - coleta de informações – como, por exemplo, sites que fornecem identificação e passwords default, sites clonados etc,; • E-mail – Fakemail, ou seja, e-mail falso; • Pessoalmente - poder de persuasão, habilidade em saber conversar, este é um tipo de ataque mais raro; • Chats (bate papo) – assim como no telefone, fazer-se passar por alguém que na verdade não é, fica muito mais fácil pelos canais de bate-papo, pois além de tudo, o envio fotos fica bem mais atrativo e seduz mais facilmente para obter as informações que se deseja; • Correspondência (cartas) – não é o meio mais moderno sem dúvida, mas acredite, este é um recurso muito poderoso e que tem como uma das maiores vítimas as pessoas mais idosas. Não somente idosos, mas principalmente aquelas que têm certa resistência à tecnologia. É muito fácil atualmente elaborar cartas e documentos com logomarcas e tudo mais, dando-se a impressão de que se trata realmente daquela origem; • Spyware – software especializado em monitorar, de modo oculto, as atividades do computador de um alvo; • Mergulho no lixo – uma questão relevante é que várias coisas que são descartadas para o lixo, muitas vezes, contêm informações essenciais ao suposto engenheiro social; e 30 • “Surfar” sobre os ombros – é o ato de observar uma pessoa digitando no teclado do computador para descobrir e roubar sua senha ou outras informações do usuário. Um exemplo de um ataque usando a engenharia social foi efetuado em 1994, um hacker francês chamado Anthony Zboralski que ligou para o escritório do FBI em Washington, fingindo ser um representante do FBI trabalhando na embaixada dos Estados Unidos em Paris. Ele persuadiu a pessoa no outro lado da linha a explicar como se conectar ao sistema de conferência por telefone do FBI. Depois, eles acumularam uma conta de telefone de US$250.000,00 em sete meses. 3.2.1.2 VARREDURA DE PORTAS A varredura de portas (do inglês “port scanning”), é o processo de se conectar as portas TCP e UDP do sistema-alvo para determinar quais serviços estão em execução ou em estado de escuta. Esse processo é crucial para identificar o tipo de sistema operacional e quais aplicativos estão em uso. Alguns serviços ativos podem permitir a um usuário não autorizado ter acesso a sistemas mal configurados ou que estejam executando algum software que possua falhas de segurança conhecidas. As técnicas mais utilizadas na varredura de portas são: • Varredura de conexão TCP: este tipo de varredura conecta-se a porta do alvo e envia três pacotes (SYN,SYN/ACK, ACK). O pacote SYN mostra a intenção do invasor em se conectar, o pacote SYN/ACK, enviado pelo alvo mostra que o sistema ouviu a requisição, o pacote ACK do invasor mostra que a mensagem foi recebida. A inconveniência desse método é que ele é de fácil detecção pelo sistema alvo. 31 • Varredura TCP/SYN: esta técnica é chamada de varredura semi-aberta, porque não é feita uma conexão TCP completa. Em vez disso, um pacote SYN é enviado à porta-alvo. Se um SYN/ACK for recebido da porta-alvo, podemos deduzir que ela está ouvindo, se um SYN/RST for recebido, normalmente isso indica que ela não está escutando. Um RST/ACK será enviado ao alvo de forma que uma conexão completa nunca seja estabelecida, dificultando a identificação do invasor. A varredura de portas normalmente é utilizada para determinar quais as portas TCP ou UDP que estão ativas nos sistemas remotos. Detectar atividades de varredura de portas é essencial para saber quando um ataque pode ocorrer e quem poderá tentar realizá-lo. Os principais métodos de detecção de varredura de portas são programas IDS (Intruction Detection Systems) baseados em rede ou um mecanismo baseado em host. Nos ambientes UNIX temos utilitários como o Seanlog da Solar Designer ou o Psionic Portsentry do Projeto Abacus [11], que podem detectar uma varredura. Nos ambientes Windows temos utilitários como o Genius 2.0 da Independent Software2 [14], que além de detectar a varredura, ainda identificam o endereço IP e o host do invasor. Devemos lembrar que se um padrão de varredura de portas partindo de um sistema ou rede específica for detectado, ou seja, se alguém está tentando obter um reconhecimento da sua instalação, isto indica que um ataque em grande escala é eminente. Embora seja difícil evitar que alguém lance uma sonda de varredura de portas contra um sistema em particular, a exposição pode ser minimizada através da desativação de todos os serviços desnecessários. Nos ambientes Unix isto pode ser feito deixando como comentário serviços desnecessários no arquivo etc/inetd.conf ou desativando a inicialização de serviços nos scripts de inicialização. No Windows a atitude é semelhante, ou seja, todos os serviços desnecessários devem ser desativados. Existem vários programas capazes de fazer varredura, mas, sem dúvida, o pioneiro e mais popular é o software SATAN (Security Administrator´s Tool for Analyzing Networks), desenvolvido por Dan Farmer e Wietse Venema (mais informa- 32 ções sobre este software estão disponíveis em [12]). Outros softwares, atualmente populares, para se fazer varredura são: o Nessus desenvolvido pelo francês Renaud Deraison, o NSS desenvolvido por Douglas O’Neal e o NMAP. O NMAP é uma exce lente ferramenta de sondagem, que executa em muitas plataformas Unix [7]. O NMAP [13] realiza uma sondagem convencional das portas para descobrir quais delas estão abertas, em um host de destino, e também tenta iludir a detecção realizada por sistemas de detecção de intrusão. Isto é feito usando o comando nmap –f. Com isto, os cabeçalhos TCP de 20 bytes são fragmentados e, em muitos casos, evita a detecção. 3.2.1.3 Recomendações contra busca de informações É importante garantir algumas medidas de segurança contra a busca maliciosa de informações. Seguem abaixo algumas destas medidas, extraídas de McClure S. [3], (p.19): • Remover os dados públicos que possam ser retirados do site da empresa; • Manter atualizadas as informações sobre contatos técnicos, administrativos e de cobrança de acordo com a necessidade; • Evitar números de telefones e contatos que viabilizem engenharia social; e • Restringir transferências de zona de servidores DNS. Para a implementação desta medida, basta bloquear, via firewall, as conexões TCP à porta 53. Configurar servidores de nomes externos de modo a fornecer informações somente dos sistemas conectados diretamente à Internet. 33 3.2.2 Técnicas de Ataque Na seqüência apresentamos alguns tipos de ataques muito utilizados atualmente, tais como: sniffing, pishing e ataques de negação de serviço. 3.2.1.4 Sniffing Sniffing, em rede de computadores, é o procedimento realizado por uma ferramenta conhecida principalmente por Sniffer, mas também encontrada pelas seguintes designações: Packet Sniffer, Analisador de Rede, Analisador de Protocolo, Ethernet Sniffer em redes do padrão Ethernet ou ainda Wireless Sniffer, no caso das redes sem fio, ou seja, redes wireless. Esta ferramenta, constituída por um software ou hardware, é capaz de interceptar e registrar o tráfego de dados em uma rede de computadores. Conforme o fluxo de dados trafega na rede, o sniffer captura cada pacote e eventualmente decodifica e analisa o seu conteúdo de acordo com o protocolo definido em um RFC (Request For Call – Colocar em nota de rodapé – tem no Kurose) ou por alguma outra especificação. O sniffing pode ser utilizado com propósitos maliciosos, por invasores que tentam capturar o tráfego da rede com diversos objetivos, dentre os quais podemos citar: obter cópias de arquivos importantes durante sua transmissão, obter senhas (que permitam estender o seu raio de penetração em um ambiente invadido) ou “escutar” as conversações em tempo real. 34 Segundo Strauch, S [2] (1999, p29): “Este tipo de ataque vem se tornando freqüente na Internet. Este ataque é geralmente o primeiro passo para ataques como hijacking attack e ip spoofing juntamente com SYN flooding. Para iniciar um ataque de sniffing, o hacker primeiramente necessita obter um login e senha de um usuário válido no sistema, para que ele possa se logar na rede. Depois de entrar na rede, o hacker instala um sniffer e começa a ter acesso ao conteúdo dos pacotes transmitidos na rede e, quando houver interesse, copia estes pacotes. Assim, ele vai obtendo informações valiosas da rede e de seus usuários. Quando duas máquinas quaisquer estão se comunicando, todo o tráfego entre elas passa em claro de máquina em máquina, da origem até o destino. Na quase totalidade das vezes, a administração destas máquinas intermediárias é feita por terceiros e nada se pode afirmar quanto a sua honestidade. Na maioria das vezes, não é nem possível se saber de antemão por quais máquinas os pacotes passarão até atingir o destino. O problema que isso causa é que todo o tráfego entre as duas máquinas que estão se comunicando pode ser visualizado ou alterado por qualquer uma das máquinas intermediárias. Este problema se torna ainda mais crítico quando se pretende transmitir dados confidenciais ou críticos para a operação das duas entidades se comunicando.” 3.2.1.5 Pishing É uma técnica de ataque na qual o atacante envia um e-mail para a possí vel vítima, fazendo se passar por anunciante de algum produto ou pedindo para o usuário renovar seu cadastro e oferecendo um link para qual ele faça essa renovação, mas ao clicar no link ele pode instalar na sua máquina um programa espião, que visa capturar seus dados particulares, principalmente senhas. Outra ação é que esse link pode levar o usuário até um site muito parecido ao qual ele deseja acessar, mas ao colocar suas informações, o site retorna uma mensagem de erro para o usuário; mas na verdade envia os dados para um cracker, que montou a página. 35 Recentemente tem sido registrada, todavia, uma nova modalidade de ataques phishing, que não é perpetrada através do envio de mensagens de e-mail. Trata-se de um tipo de golpe que redireciona os programas de navegação (browsers) dos internautas para sites falsos. A essa nova categoria de crime tem sido dado o nome de pharming. O pharming opera pelo mesmo princípio do phishing, ou seja, fazendo os internautas pensarem que estão acessando um site legítimo, quando na verdade não estão. Mas ao contrário do phishing, o qual uma pessoa mais atenta pode evitar simplesmente não respondendo ao e-mail fraudulento, o pharming é praticamente impossível de ser detectado por um usuário comuns da Internet, que não tenha maiores conhecimentos técnicos. Nesse novo tipo de fraude, os agentes criminosos se valem da disseminação de softwares maliciosos, que alteram o funcionamento do programa de navegação (browser) da vítima. Quando esta tenta acessar um site de um banco, por exemplo, o navegador infectado a redireciona para o spoof site (um site falso com as mesmas características gráficas do site verdadeiro). No site copiado, então, ocorre à coleta das informações privadas e sensíveis da vítima, tais como números de cartões de crédito, contas bancárias e senhas. 3.2.1.6 Ataques de negação de serviço (denial of service) Como o próprio nome sugere, ou seja, ataque de negação de serviço (denial of service, DoS), seu objetivo é de tornar impossível, para os usuários legítimos, a utilização dos serviços de um hospedeiro ou, até mesmo, de qualquer componente da infra-estrutura da rede. Os antigos mainframes continham defesas contra estes ataques, já os sistemas atuais são excessivamente vulneráveis em relação a eles. A situação vem piorando com as novas linguagens e ambientes de programação, nas quais é possível alocar recursos sem maiores limitações. O Java e o Javascript são dois bons exem- 36 plos, pois estas linguagens podem manipular, com bastante liberdade, diversos recursos do sistema, possibilitando assim diversos ataques denial of service. Os ataques de negação de serviço vêm crescendo muito atualmente, sendo que chegaram às manchetes em fevereiro de 2000 quando os sites do e-bay, do yahoo, da CNN, entre outros de grande porte foram atacados. 3.2.3 Ataques de interferência na comunicação Estes ataques são produzidos por hackers que agem através da interferência nas comunicações, exemplos destes tipos de ataque são o Hijacking Attack e o ataque de dessincronização. Hijacking Attack é um ataque no qual uma sessão TCP ativa, já estabelecida, é interceptada pelo atacante. Os ataques deste tipo podem ocorrer depois que uma autenticação foi feita, permitindo ao atacante se passar por um usuário autori zado. Já o ataque de dessincronização, segundo Strauch S. [2] (1999, p.36), consiste em quebrar a conexão nos seus primeiros estágios e criar uma nova conexão com número de seqüência diferente: • Quando o atacante identifica que o servidor mandou um SYN/ACK para o cliente, ele manda ao servidor um pacote de RST e um pacote de abertura de conexão SYN com os mesmos parâmetros (porta TCP), mas número de seqüência diferente (referenciado como ATAC-ACK0). • O servidor fecha a primeira conexão e reabre outra na mesma porta, mas com outro número de seqüência (SRV-SEQ0) e envia o SYN/ACK ao cliente. • O atacante, detectando o SYN/ACK do servidor, envia um ACK para ele. O servidor passa para o estado ESTABLISHED e o cliente que já havia recebido um SYN/ACK do servidor também se encontra no estado ESTABLISHED. 37 3.2.4 Ataques diretos que exploram as vulnerabilidades da tecnologia Estes ataques podem ser considerados os mais inteligentes, pois abusam das fragilidades características dos próprios protocolos e utilizam-nas de forma diferente, obtendo, com isto, o acesso aos sistemas. Em meados dos anos 70 surgiu o TCP/IP. Ele se mostrou um protocolo leve e de baixo custo. Sobretudo, o TCP/IP garantia o funcionamento da rede mesmo que parte da mesma fosse destruída. Em Segurança Máxima (2000, p49) [4], “em 1969, o Departamento de defesa americano, autorizou o desenvolvimento de uma rede para seus centros de pesquisa. O principal interesse era a capacidade dessa rede de suportar um ataque nuclear. Se a União Soviética lançasse um primeiro golpe, a rede ainda tinha de facilitar a comunicação. O projeto dessa rede tinha vários outros requisitos, o mais importante dos quais era esse: ele tinha de operar independentemente de qualquer controle centralizado.” Para possibilitar este tipo de comportamento, o protocolo IP foi desenvolvido com a capacidade de roteamento dos pacotes de forma descentralizada desde a origem até o destino final. Segundo Strauch, S (1999, p38)[2], “para possibilitar este tipo de comportamento, o protocolo IP foi dotado da capacidade do emissor de um pacote estabelecer a rota que o mesmo deveria seguir ao ser enviado através da rede. Desta forma, mesmo que uma parte da rede fosse derrubada, seria possível estabelecer caminhos alternativos para o tráfego e manter a comunicação.” Apesar de interessante, este comportamento possibilita a existência de diversos ataques. Um exemplo disso, que é facilmente implementado e impossível de 38 ser impedido, senão com o uso de algum tipo de firewall, é a combinação IP spoofing com roteamento dirigido. O ataque se baseia na validação de um serviço ou de um usuário feita com base no endereço IP da máquina que está se conectando. Com o uso de pacotes direcionados, um atacante pode enviar pacotes para as máquinas de uma rede interna (LAN) como se fossem originados de uma máquina confiável. Desta forma, o invasor consegue estabelecer uma conexão válida para uma máquina da rede interna com os mesmos direitos que teria se estivesse se conectando a partir de outra máquina. Caso houvesse a possibilidade do roteamento dirigido, os pacotes iriam ser direcionados para a máquina real e não para a máquina do invasor, que não teria acesso aos dados retornados. Outro ataque possível, ao esquema de roteamento da Internet, é o ataque ao protocolo RIP, que faz a configuração dinâmica de rotas (atualmente ele é o protocolo mais utilizado na Internet). Os roteadores dinâmicos utilizam o protocolo RIP para transmitir para outros roteadores (normalmente em broadcast) as melhores rotas para transmissão dos pacotes. Em geral, cada roteador anuncia para os outros roteadores, de tempos em tempos, que ele é capaz de rotear pacotes para determinada rede, de tal forma que em pouco tempo, a partir destas mensagens, todos tem uma tabela otimizada de roteamento. O problema principal do protocolo RIP, que é aproveitado pelos hackers, é que as informações não são checadas. Um atacante pode, portanto, enviar informações falsas ou maliciosas de roteamento para os ou tros roteadores, de tal forma que possa “fingir” que é outra máquina, pretensamente confiável, provocando a interrupção dos serviços ou, até mesmo, gravando todos os pacotes enviados para uma determinada máquina. Um ataque típico seria repassar para os roteadores da rede a informação de que os pacotes enviados para uma determinada rede devem ser roteados através dele, o atacante, posteriormente, os envia para o destino correto. Durante a passagem dos pacotes, o atacante é capaz de examinar seu conteúdo na busca por senhas ou outras informações que achar interessantes ou mesmo alterar seu conteúdo. O ataque de fragmentação é um tipo de ataque no qual os hackers usam a fragmentação a fim de mascarar e facilitar suas investigações e explorações. Alguns sistemas de detecção de intrusão e dispositivos de filtragem de pacotes não aceitam 39 a remontagem dos pacotes e, portanto, não detectam ou bloqueiam atividade onde a assinatura é dividida em múltiplos pacotes. 3.2.5 Ataques diretos que exploram falhas de implementação Estes ataques diferem dos anteriores, pois podem ser corrigidos. De forma a elucidar este tipo de ataque utilizamos, como exemplo, o Teardrop e o Ping O’Dea th. No ataque Teardrop infinitos datagramas com os cabeçalhos corrompidos e informações distorcidas (no início e final do pacote) são enviados para uma máquina que, se este não estiver protegida, terá o seu processamento interrompido causando seu travamento. Normalmente, o atacante coloca como endereço de início de um fragmento, um valor posterior ao endereço de fim do fragmento. Na remontagem dos fragmentos, essa operação vai gerar um número negativo. Com isso, muitos sistemas operacionais travam. Já no ataque Ping O’Death segundo Strauch, S. [2] (1999, p44): “este ataque foi descoberto e bastante explorado na Internet. Ele consiste em se enviar um pacote IP com tamanho maior que o máximo permitido (65535 bytes), para a máquina que se deseja atacar. O pacote é enviado na forma de fragmentos (a razão é que nenhum tipo de rede permite o tráfego de pacotes deste tamanho) e quando a máquina destino tenta montar estes fragmentos, inúmeras situações podem ocorrer: A maioria das máquinas trava, algumas reinicializam, outras abortam e mostram mensagens no console, etc. Praticamente todas as plataformas eram afetadas por este ataque, e todas as que não tiveram correções de segurança instaladas, ainda o são. Este ataque recebeu o nome de Ping O' Death porque as primeiras ocorrências deste ataque foram a partir do programa Ping. En- 40 tretanto, qualquer pacote IP com mais de 65535 (pacote inválido) provoca o mesmo efeito.” Felizmente, para estes tipos de ataque temos ferramentas que, instaladas nos sistemas operacionais, bloqueiam sua atuação. 41 4 ESTRATÉGIAS PARA A SEGURANÇA DA INFORMAÇÃO Este capítulo introduz as principais técnicas usadas para proteger a informação, tais como: criptografia, firewall, antivírus e assinatura digital. 4.1 CRIPTOGRAFIA As redes de comunicação são normalmente inseguras. ma das formas de proteger as mensagens de possíveis interceptações é a criptografia. O termo criptografia surgiu da fusão das palavras gregas "Kryptós" e "gráphein", que significam "oculto" e "escrever", respectivamente. Trata-se de um conjunto de conceitos e técnicas que visa codificar uma informação de forma que somente o emissor e o receptor possam entendê-la, evitando que um intruso consiga interpretá-la. Para isso, várias técnicas são usadas e muitas outras surgem com o passar do tempo. Segundo Garfinkel, S (1999, p188), existem 2 processos complementares: “Criptografia – processo pelo qual uma mensagem (o texto limpo) é transformada em uma segunda mensagem (o texto cifrado) usando uma função complexa (o algoritmo de criptografia) e uma chave criptográfica especial. Decifragem – o processo inverso, pelo qual o texto cifrado é transformado no texto limpo, usando-se uma função complexa e uma chave de decifragem. Em alguns sistemas criptográficos, a chave criptográfica e a chave de decifragem são iguais em outros, são diferentes.” 42 A criptografia é utilizada para prover serviços de autenticação e integridade. Nas mensagens de e-mail, isso permite ao usuário validar a mensagem recebida, ou seja, sua integridade a autenticidade, e não permite a um interceptador, descobrir seu conteúdo. 4.1.1 Criptografia de chaves simétricas É o modo pelo qual os usuários trocam informações fazendo uso do texto cifrado, mas tanto o remetente quanto o destinatário tem que conhecer a chave para cifrar e decifrar a mensagem. Um dos padrões para criptografia que utilizam as chaves simétricas é conhecido como DES (Data encryption standard ou Padrão para Criptografia de Dados) desenvolvido em 1977 e atualizado em 1993 para uso comercial. O DES codifica texto aberto em porções de 64 bits usando uma chave de 64 bits e tem como objetivo embaralhar completamente os dados e a chave, de modo que todos os bits do texto cifrado dependam de todos os bits de dados e de todos os bits da chave. Outro padrão que deve suceder DES é o Advanced Encryption Standard (AES), ou Padrão Avançado de Criptografia, em português. O AES processa dados em blocos de 128 bits e pode funcionar com chaves de 128, 192 e 256 bits de comprimento. Também é conhecido algoritmo de Rijndael. 43 4.1.2 Criptografia de chaves públicas e privadas É o modo pelo qual os usuários não necessitam compartilhar uma única chave, como no caso de chaves simétricas, mas nesse caso são utilizadas duas chaves: uma pública, que está à disposição de todos, e uma chave privada, que apenas o destinatário conhece. Utilizamos um exemplo de fácil compreensão para explicitar seu funcionamento. Vamos supor que Alexandre deseja se comunicar com Aline. Alexandre tem duas chaves sendo que uma é pública, ou seja, todos têm acesso, e a outra privada, que somente ele tem acesso; a mesma coisa ocorre com Aline. Alexandre criptografa a mensagem usando a chave pública de Aline utilizando um algoritmo criptográfico conhecido, e em seguida ele a envia para Aline, que ao receber a mensagem, usa sua chave privada e um algoritmo de decriptação conhecido para decifrar a mensagem. Note que apenas a chave privada de Aline pode decifrar a mensagem, e esta é a grande vantagem do uso das chaves simétricas. O processo é demonstrado na Figura 2 [1] (Kurose ed.3 pg 522). Figura 2: Criptografia de chaves públicas 44 4.2 FIREWALL Antes de qualquer coisa, devemos definir o que é um firewall. Com este objetivo, citamos dois importantes autores nesta área: De acordo com Kurose [1], (V3, p541): “Um firewall é uma combinação de hardware e software que isola a rede interna de uma organização da Internet em geral, permitindo que alguns pacotes passem e bloqueando outros. Um firewall permite que um administrador de rede controle o acesso entre o mundo externo e os recursos da rede que administra, gerenciando o fluxo de tráfego de e para esses recursos.” Em Segurança Máxima [4], (2000, p275), “um firewall é qualquer dispositivo projeta do para impedir que estranhos acessem uma rede. Esse dispositivo geralmente é um computador independente (standalone), um roteador ou um firewall em uma cai xa (dispositivo de hardware proprietário). A unidade serve como o único ponto de en trada para seu site e avalia cada solicitação de conexão quando é recebida. Somente solicitações de conexão de hosts autorizados são processadas; as demais solicitações de conexão são descartadas”. Os firewalls podem oferecer diversos tipos de proteção, listados na seqüência: • Bloquear tráfego não desejado; • Esconder sistemas vulneráveis; • Registrar tráfego dê e para uma rede privada; • Ocultar, para outras redes, dados como a topologia da rede, tipos de dispositivos de rede, nomes dos sistemas e usuários internos; e • Prover autenticação mais robusta do que muitas outras aplicações. 45 Os sistemas firewall podem ser classificados em: filtro de pacotes, gateway de aplicação (proxy firewall), stateful firewall (firewall de estado da sessão), e firewall de aplicação. Esta classificação é refletida nas próximas subseções. 4.2.1 Filtros de Pacotes Estes sistemas analisam individualmente os pacotes à medida que estes são transmitidos, verificando as informações das camadas de enlace (camada 2 do modelo ISO/OSI) e de rede (camada 3 do modelo ISO/OSI). As regras podem ser formadas indicando os endereços de rede (de origem e/ou destino) e as portas TCP ou UDP envolvidas na conexão. A principal desvantagem desse tipo de tecnologia reside na falta de controle de estado do pacote, o que permite que agentes maliciosos possam produzir pacotes simulados (com endereço IP falsificado, técnica conhecida como IP Spoofing), fora de contexto ou ainda para serem injetados em uma sessão válida. Esta tecnologia foi amplamente utilizada nos equipamentos de 1 a Geração (incluindo roteadores), não realizando nenhum tipo de decodificação do protocolo ou análise na camada de aplicação. 4.2.2 Gateways de Aplicação ou Proxy Firewall Os conceitos de Gateways de aplicação (application-level gateways) e "bastion hosts" foram introduzidos por Marcus Ranum em 1995 [15]. O proxy6 firewall é um servidor que recebe o fluxo de comunicação, tratando as requisições como se fossem partes de uma aplicação e originando um novo pedido sob a res6 Proxy é um tipo de servidor que atende a requisições repassando os dados a outros servidores (Ci- tar referência, caso a definição não seja sua) 46 ponsabilidade do mesmo firewall (non-transparent proxy) para o servidor de destino como mostra a Figura 3 [1] (Kurose ed.3 pg 545). Figura 3: Firewall composto de um gateway de aplicação. A resposta para o pedido é recebida pelo Firewall e analisada antes de ser entregue para o solicitante original. Os gateways de aplicações conectam as redes corporativas à Internet através de estações seguras (chamadas de bastion hosts) que executam aplicativos especializados para tratar e filtrar os dados (os proxy firewalls). Estes gateways, ao receberem as requisições de acesso dos usuários e realizarem uma segunda conexão externa para receber estes dados, acabam por esconder a identidade dos usuários nestas requisições externas, oferecendo, assim, uma proteção adicional contra a ação dos crackers. Para cada novo serviço que aparece na Internet, o fabricante deve desenvolver o seu correspondente agente de proxy. Isto pode demorar meses, tornando o cliente vulnerável enquanto o fabricante não liberta o agente específico. A instalação, manutenção e atualização dos agentes do proxy requerem serviços especializados e podem ser bastante complexos e custosos. Os proxies introduzem perda de desempenho na rede, já que as mensagens devem ser processadas pelo agente do proxy. Por exemplo, o serviço FTP 47 manda um pedido ao agente do proxy para FTP, que por sua vez interpreta a solicitação e fala com o servidor FTP externo para completar o pedido. Um alento para estas questões, que envolvem complexidade, maior lentidão e custo, é que a tecnologia atual permite que o custo de implementação seja bastante reduzido ao utilizar CPUs de alto desempenho e baixo custo, bem como sistemas operacionais abertos (Linux), porém, exige-se manutenção específica para assegurar que seja mantido nível de segurança adequado (ex: aplicação de correções e configuração adequada dos servidores). 4.2.3 Stateful Firewall (Firewall de Estado de Sessão) Os firewalls de estado foram introduzidos originalmente em 1991 pela empresa DEC com o produto SEAL, porém este não foi além 1994, já que os israelenses da Checkpoint avançaram nesta tecnologia e tomaram este mercado. Isto foi feito através do produto Firewall-1, que utilizava a tecnologia patenteada chamada de “Stateful inspection”, com a capacidade para identificar o protocolo dos pacotes em trânsito e "prever" respostas legítimas. Na verdade, o firewall guardava o estado de todas as últimas transações efetuadas e inspecionava o tráfego para evitar pacotes ilegítimos. Posteriormente, surgiram vários aperfeiçoamentos, que introduziram o Deep Packet Inspection, também conhecido como tecnologia SMLI (Stateful MultiLayer Inspection), ou seja, a Inspeção de Total de todas as Camadas do modelo ISO/OSI (7 camadas). Esta tecnologia permitiu que o firewall decodificasse o pacote, ou seja, interpretando o tráfego sob a perspectiva do cliente/servidor, ou seja, do protocolo propriamente dito e incluiu técnicas específicas de identificação de ata ques. Com a tecnologia SMLI/Deep Packet Inspection o firewall utiliza mecanismos otimizados de verificação de tráfego para analisá-los sob a perspectiva da tabe- 48 la de estado de conexões legítimas. Simultaneamente, os pacotes também vão sendo comparados a padrões legítimos de tráfego, de forma a identificar possíveis ataques ou anomalias. Esta combinação permite que novos padrões de tráfego sejam entendidos como serviços e possam ser adicionados às regras de validação em poucos minutos. Supostamente, a manutenção e instalação tornaram-se mais eficientes (em termos de custo e tempo de execução), pois a solução se concentra no modelo conceitual do TCP/IP. Porém, com o avançar da tecnologia e dos padrões de tráfego da Internet, projetos complexos de firewall para grandes redes de serviço podem ser tão custosos e demorados quanto em uma implementação tradicional. 4.2.4 Firewall de Aplicação Com a explosão do comércio eletrônico percebeu-se que mesmo a última tecnologia em filtragem de pacotes TCP/IP poderia não ser tão efetiva quanto se esperava. Com todos os investimentos despendidos em tecnologia de stateful firewalls, os ataques continuavam a prosperar de forma avassaladora. Somente a filtragem dos pacotes de rede não era mais suficiente. Os ataques passaram a se concentrar nas características (e vulnerabilidades) específicas de cada aplicação. Percebeu-se então que havia a necessidade de desenvolver um novo método que pudesse analisar as particularidades de cada protocolo e tomar decisões que pudessem evitar ataques maliciosos contra uma rede. Apesar do projeto original do TIS Firewall, concebido por Marcos Ranum, já estar orientado para a verificação dos métodos de protocolos de comunicação, o conceito atual de Firewall de Aplicação nasceu principalmente devido ao fato de exigir-se a concentração de esforços de análise em protocolos específicos, tais como dos servidores Web e suas conexões HTTP. A primeira implementação comercial nasceu em 2000 com a empresa israelense Sanctum, porém o conceito ainda não havia sido amplamente difundido para justificar uma adoção prática. 49 Se comparado com o modelo tradicional de Firewall, orientado as redes de dados, o firewall de aplicação é freqüentemente instalado junto à plataforma da aplicação, atuando como uma espécie de procurador para o acesso ao servidor (proxy). Alguns projetos de código-aberto, como por exemplo o ModSecurity [2] para servidores Apache, tem por objetivo facilitar a disseminação do conceito para as aplicações Web. Esta estratégia apresenta as seguintes vantagens em relação as outros tipos de tecnologia: • Pode suprir a deficiência dos modelos tradicionais e mapear todas as transações específicas que acontecem na camada da aplicação Web proprietária. • Por ser um terminador do tráfego SSL, este pode avaliar transações criptografadas (HTTPS), que originalmente passariam despercebidas ou não analisadas por firewalls tradicionais de rede. E suas principais desvantagens em relação a outros tipos são: • Pelo fato de embutir uma grande capacidade de avaliação técnica dos métodos disponibilizados por uma aplicação (Web), este tipo de firewall exige um grande poder computacional -- geralmente traduzido para um grande custo de investimento. • Ao interceptar aplicações Web e suas interações com o cliente (Browser), pode acabar por provocar alguma incompatibilidade no padrão de transações (fato que exigirá, sem sombra de dúvidas, um profundo trabalho de avaliação por parte dos implementadores). Alguns especialistas ou engenheiros de tecnologia refutam a tecnologia baseando-se nas seguintes argumentações: 50 • A tecnologia introduz mais um ponto de falha sem adicionar signifi- cativos avanços na tecnologia de proteção. • Firewall, IDS (Intrusion Detection System ou sistema de detecção de intrusos) e IPS (Intrusion Prevention System ou sistema de prevenção de intrusos) já seriam suficientes para cobrir grande parte dos riscos associados à aplicação Web. • A tecnologia ainda precisa amadurecer o suficiente para ser consi- derada como um componente indispensável de uma arquitetura de segurança. Certamente esses argumentos serão bastante discutidos ao longo dos próximos anos como um imperativo para determinar a sobrevivência desta tecnologia no futuro. 4.3 ANTIVÍRUS Antivírus é um programa ou software especificamente desenvolvido para detectar, anular e eliminar de um computador vírus e outros tipos de códigos maliciosos. Um antivírus realiza basicamente três funções: detectar, identificar e remover os vírus. A detecção é feita de maneira proativa, ativa e reativa, ou seja, um ví rus é detectado antes de ser executado, durante a execução e após a execução, respectivamente. Existem vários produtos com esse intuito no mercado, a diferença entre eles está no método de detecção, no custo e nas funcionalidades. 51 Basicamente existem três métodos de detecção, apresentados na Tabela: Tabela 2: Métodos de detecção de vírus Detecção es- examina os programas executáveis sem executá-los. Podem ser tática usados para detectar código infectado antes de este ser introduzido no sistema; Detecção por para se propagar, um vírus deve infectar outros programas que serinterceptação virão de hospedeiros. Alguns sistemas de detecção servem para interceptar a execução destes tipos de atividades. As ferramentas, que fazem este tipo de detecção, interrompem a execução de programas infectados assim que o vírus tenta se replicar ou se tornar residente; Detecção de todos os vírus causam modificação de executáveis em seu processo modificação de replicação. Como conseqüência, a presença de vírus pode ser detectada através de busca de modificações não esperadas em arquivos executáveis. Este processo também é chamado de teste de integridade. Cabe ressaltar que este tipo de detecção só funciona após o executável infectado ter sido introduzido no sistema e o vírus já tiver sido replicado. Como foi introduzido anteriormente, existem vários antivírus no mercado, mas a principal medida do usuário é manter sempre o seu antivírus atualizado, pois é importante para a segurança de nossas informações que a base de vírus seja incrementada com novas descobertas de novos vírus ou de novas variantes. Novos ataques ocorrem todos os dias, mas com o antivírus atualizado é provável que você consiga se defender destes ataques. 52 4.4 ASSINATURA DIGITAL As transações eletrônicas estão cada vez mais sendo utilizadas e assumindo um papel significativo dentro de muitas empresas. Estas empresas, que oferecem serviços online e comércio eletrônico, precisam de mecanismos que aumentem a confidencialidade das transações eletrônicas. Para Kurose [1], (2004, p530) “Você assina cheques, comprovantes de operação de cartões de crédito, documentos legais e cartas. Sua assinatura atesta o fato de que você (e não outra pessoa) conhece o conteúdo do documento e/ou concorda com ele. No mundo digital, freqüentemente se quer indicar o dono ou o criador de um documento ou deixar claro que alguém concorda com o conteúdo de um documento. A assinatura digital é uma técnica criptográfica usada para cumprir essas finalidades no mundo digital”. Da mesma forma que nas assinaturas por escrito, as assinaturas digitais devem ser verificáveis, não falsificáveis e incontestáveis. Isto significa que deve ser possível provar que o documento assinado por uma pessoa foi assinado por ela mesma e somente aquele indivíduo poderia ter assinado o documento. Isso se consegue facilmente através de técnicas de criptografia de chaves públicas e privadas, conforme descrito na seção 4.1.2. Um exemplo de utilização de assinatura digital: Um comprador interessado em algum produto precisaria obter uma chave pública junto a uma CA, certification authority, que é uma entidade pública ou mesmo privada, que estabelece previamente a identidade do futuro portador do certificado digital, por meio dos documentos necessários, e emite esse certificado. O processo de obter uma chave pública junto a uma CA serve para gerar um par de chaves pública-privada. O comprador envia a chave pública com uma informação válida sobre a organização para uma RA (Registration Authority) e solicita um certificado. A RA verifica a identidade do comprador baseado na informação fornecida (real) e garante a identidade do comprador 53 para a CA, que poderia então emitir o certificado. Uma vez certificado, o comprador pode assinar eletronicamente o seu pedido de compras. O vendedor que está recebendo o pedido de compras pode obter o certificado do comprador e a lista de revo gação de certificados para a CA que emitiu o certificado do comprador. Verificando a validade do certificado, o vendedor assegura-se que recebeu uma chave pública válida para o comprador; verificando a assinatura no pedido de compra; desta forma o vendedor assegura-se que o pedido não foi alterado após a emissão do mesmo pelo comprador. Uma vez que as validades do certificado e da assinatura estão estabelecidas, o vendedor pode despachar o produto solicitado pelo comprador com a certe za de que o comprador realmente pediu tal produto. 54 5 “BOAS PRÁTICAS” EM RELAÇÃO À SEGURANÇA DA INFORMAÇÃO Neste capítulo abordaremos um conjunto de “boas práticas” para a segurança da informação. Isso significa utilizar uma política de segurança e um conjunto de ações simples que qualquer usuário pode efetuar tomando alguns cuidados e com um pouco de orientação para alcançar um certo nível de segurança nas informações. 5.1 POLÍTICA DE SEGURANÇA DE INFORMAÇÃO Numa empresa deve se adotar uma política de segurança. Esta deve funcionar como um instrumento que define como os funcionários, bem como todos os colaboradores, devem agir à frente de um computador. Uma política de segurança não define procedimentos específicos de manipulação e proteção da informação, mas atribui direitos e responsabilidade as pessoas (usuários, administradores de redes e sistemas, funcionários, gerentes, etc...), ou seja, cada pessoa vai saber suas expectativas e suas atribuições em relação à segurança dos recursos computacionais com os quais trabalham. Uma política de segurança deve cobrir os seguintes aspectos preliminares: a abrangência e escopo de atuação da política de segurança, as normas e os regulamentos (aos quais a política está subordinada) e quem têm autoridade para sancionar, implementar e fiscalizar o cumprimento da política de segurança. 55 Esta política também deve definir como vão ser os meios de distribuição da política, com que freqüência essa política é revisada, o uso da política de senhas, os requisitos para a formação das senhas, a validade das senhas, o reuso da senha, as senhas default, e a utilização de contas de acesso. A utilização de softwares e informações, incluindo questões de instalação, licenciamento e copyright, a proteção e o uso das informações, o uso aceitável de recursos como e-mail e Internet, direito à privacidade e condições nas quais esse direito pode ser violado pelo provedor dos recursos (a organização). Os direitos e responsabilidades do provedor de recursos, tais como: backup, uso de antivírus, diretrizes para configuração e instalação de equipamentos na rede, autoridade para conceder e revogar autorizações de acesso, conectar e desconectar sistemas e equipamentos de rede, alocar e registrar endereços e nomes de sistemas e equipamentos, monitoramento de sistemas e equipamentos de rede, normas de segurança física, ações previstas em caso de violação da política, diretrizes para tratamento e resposta aos incidentes de segurança bem como as penalidades cabíveis. Cabe ressaltar que os parágrafos acima não são usados exaustivamente nem tampouco se aplicam a todos os casos, pois cada organização possui um ambiente distinto e os seus próprios requisitos de segurança, portanto, deve desenvolver uma política de segurança que se molde a essas peculiaridades. É recomendável que às organizações que possuam uma rede wireless incorporem uma política específica para este tipo de rede. 5.2 FATORES DE SUCESSO PARA UMA POLÍTICA DE SEGURANÇA Um dos fatores que contribuem para o sucesso de uma política de segurança é o apoio por parte da administração superior. Tal política deve apresentar algumas características: deve ser ampla, cobrindo todos os aspectos que envolvem a segurança dos recursos computacionais e da informação sob responsabilidade da organização; ser periodicamente atualizada, de forma a refletir as mudanças na organização; deve ter um indivíduo ou um grupo responsável por verificar se a política 56 esta sendo respeitada; e deve estar disponível em um local de fácil acesso aos usuários, como por exemplo, na Intranet7 (citar referência, caso a definição não seja sua) da organização. Todos os usuários da organização devem tomar conhecimento da política e manifestar a sua concordância em submeter-se a ela, antes de obter acesso aos recursos computacionais. Dentre os itens acima, o apoio por parte da administração superior é essencial. Se a política de segurança não for encampada pela administração, ela rapidamente será deixada de lado pelos demais setores da organização. Além disso, é importante que os seus membros dêem o exemplo no que diz respeito à observância ao conteúdo da política de segurança. 5.3 FATORES DE INSUCESSO PARA UMA POLITICA DE SEGURANÇA Os seguintes fatores de insucesso na aceitação de uma política de segurança e podem levá-la ao fracasso: • a política não deve ser demasiadamente detalhada ou restritiva (o excesso de detalhes na política pode causar confusão ou dificuldades na sua implementação); • não devem ser abertas exceções para indivíduos ou grupos; e • a política não deve estar atrelada a softwares e/ou hardwares específicos. Neste capítulo introduzimos as políticas de segurança, ou seja, o que é essencial para uma empresa implementar uma boa política de segurança e para que se possa alcançar os resultados ideais para segurança da informação. 7 Intranet é uma rede de computadores privada que assenta sobre a suíte de protocolos da internet 57 58 6 UMA VISÃO DE FUTURO Neste capítulo abordamos a evolução da segurança da informação e quais as previsões para este assunto daqui a alguns anos. Um dos caminhos da segurança da informação, defendido pela engenharia social, é que as pessoas representam o maior fator de vulnerabilidade da segurança da informação dentro das empresas, ou seja, disseminado uma cultura preventiva para evitar riscos não supõe uma paranóia coletiva, mas requerer atenção dos empregados. Outro caminho da segurança da informação, talvez, seja de se tornar uma commodity. Dependendo do ponto de vista, talvez já o seja. Se analisarmos a segurança da informação pela perspectiva tecnológica, certamente hoje já existem ferramentas automatizadas e diversas empresas prestadoras de serviços que terceirizam a configuração e monitoração de servidores e firewalls. Porém, se olharmos pela perspectiva do gerenciamento de identidades digitais de usuários de sistemas, análi se de riscos de terceirização de processos de negócios e TI, estratégia e governança de segurança para a empresa e relacionamento com parceiros, percebemos que ainda existe a necessidade de especialização e capacitação de recursos para se obter resultados adequados. Um possível reflexo desta evolução pode ser uma aproximação das áreas de segurança de TI das empresas com as disciplinas de análise de risco, afastandoa gradativamente da operação tradicional de tecnologia. 59 Para os próximos anos esperamos que, além dos contínuos investimentos na segurança da Web, as empresas também estarão mais focadas nas possibilidades de expandir a utilização de seus sistemas a partir de dispositivos móveis de tele fonia celular, pois é um mercado que tende a se expandir muito. O amadurecimento da tecnologia, a queda do preço dos aparelhos e a disseminação da utilização pela população, tornam quase obrigatória a disponibilidade de um meio de relacionamento entre empresas e clientes por este canal. Porém, não devemos nos ater apenas às transações convencionais de consulta a extratos, pagamento de contas recorrentes ou aquisição de produtos de baixo valor como músicas e créditos de jogos eletrô nicos. Diferentes formas de relacionamento estão sendo testadas ao redor do mundo de acordo com as necessidades e regulamentações específicas. Estas novidades podem representar grandes oportunidades ou riscos de continuidade para empresas brasileiras, dependendo de seu modelo de negócio. A associação entre operadoras de telefonia celular e bancos permite a criação das carteiras eletrônicas dentro dos telefones e abre novas oportunidades de geração de receita para ambos. Estas carteiras permitem a utilização do dispositivo como cartão de crédito, pagamento de serviços e produtos por meio de aproximação (touch and pay) e compra de conteúdo digital (música e vídeo). As perspectivas na área de segurança da informação para os próximos anos são muito promissoras. Todas estas formas inovadoras de relacionamento com clientes exigirão trabalho aprofundado das equipes técnicas nas questões de funcionalidade, disponibilidade e processos operacionais periféricos, além de avaliações de vulnerabilidades e monitoração contínua contra fraudes. Cabe aos especialistas discutir as oportunidades nas respectivas empresas com o objetivo de envolveremse desde a fase de concepção do projeto, agregando valor às áreas de negócios e minimizando riscos e perdas financeiras. 60 7 CONCLUSÕES E TRABALHOS FUTUROS Com o desenvolvimento deste trabalho, pude perceber que é de suma importância que todos entendam que as ameaças são reais aos sistemas de tecnolo gia da informação. Por isso devemos projetar e implementar políticas de segurança que nos protejam destas ameaças e termos como base um planejamento voltado a esses objetivos. É sabido que não existe um ambiente 100% seguro, mas sistemas muito fáceis de serem invadidos são inaceitáveis no mercado atual. Ficou claro que as técnicas para proteger as informações de sua empresa devem ser aplicadas, sejam através do investimento no treinamento de funcionários ou em tecnologias de segurança (e vimos que as duas têm de caminhar juntas, pois não adianta só investir na segurança e não orientar os funcionários). Estas estratégias e técnicas devem fazer parte do dia a dia das corporações, pois a informação re presenta um dos bens mais importantes de uma empresa e não pode correr riscos desnecessários. O objetivo do desenvolvimento deste trabalho foi de aprofundar meus conhecimentos nesta área, que me interessou bastante. Desta forma, pretendo cada vez mais, adquirir novos conhecimentos através de cursos na área e, com o avanço dos meus estudos, pretendo fazer um mestrado. 61 REFERÊNCIAS BIBLIOGRÁFICAS [1] James F. Kurose, Keith W. Ross. “Redes de computadores e a Internet”, Curitiba, PR, Humana Editorial, 2003, Ano 4, Nº 44, Maio de 2003. [2] STRAUCH, Suzana B. “Aspectos de Segurança no protocolo IP”, Porto Alegre: PPGC da UFRG, 1999. [3] MCCLURE, S; SCAMBRAY, J; KURTZ, G. “Hackers Expostos – Segredos e soluções para segurança de redes”, São Paulo: MAKRON Books, 2000. [4] Anônimo, “Segurança Máxima”: o guia de um hacker para proteger seu site na Internet e sua rede”, Rio de Janeiro: Campus, 2000. [5] BEAL, A. “Segurança de tecnologia da informação” - BS7799. Disponível em http://www.securenet.com.br/artigo.php?artigo=100 Acesso em : 30 Maio. 2008. [6] O’Brien, J. “Sistemas de Informação – as decisões gerenciais na era da Internet.” Ed. 9 - São Paulo: saraiva, 2001. [7] Fyodor, NMAP (Network Mapper), www.insecure.org/nmap, disponível em Abril de 2008. [8] Associação Brasileira de Normas Técnicas – ABNT.NBR ISSO/IEC 17799: Tecnologia da Informação – código de prática para a gestão da segurança da informação, 2001. 62 [9] http://imaster.uol.com.br/artigo/5096/direito/... ...o_que_e_lei_sarbanes-oxley_e_quais_os_impactos_na_ti/ acessado em 12 de junho de 2008. [10] NORTHCUT, S; NOVAK, J; MCLACHLAN, D. Segurança e Prevenção em Redes: São Paulo: Berkeley Brasil, 2001. [11] http://www.psionic.com acessado em 21/10/2008 [12] http://.pop-rs.rnp.br/~berthold/work/satan.html acessado em 21/10/2008 [13] http://ultradownloads.com.br/download/Nmap/ acessado em 23/10/2008 [14] http://www.sinerz.com/genius acessado em 12/10/2002 [15] http:// br-linux.org/artigos/dicas_bastion.htm acessado em 31/10/2008

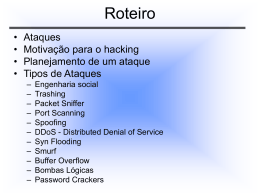

Download