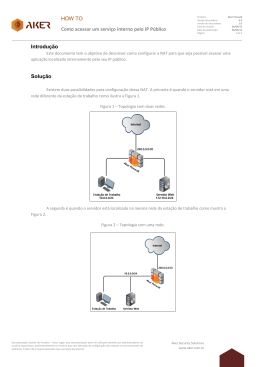

O Uso de Firewalls na Segurança de Redes Thiago Silvino 25/11/2013 Fundação Bradesco Campinas Palestrante Thiago Silvino www.silvino.net Especialista em Segurança de Redes - AT&T www.att.com Possue as certificações da CheckPoint CCSA e CCSE Atua na área de redes de computadores desde 2002 Objetivos da Palestra No final dessa palestra você vai saber … 1 – Conceitos básicos de redes de computadores 2 – Funções de alguns equipamentos de rede 3 – Funcionamento de firewalls CheckPoint 4 – Packet filtering e stateful inspection 5 – Antispoofing 6 – NAT Redes de Computadores Interconexão entre equipamentos usando protocolos bem definidos afim de trocar informações e compartilhar recursos. Para comunicação de dados precisamos de um transmissor, um meio de transmissão e um receptor. A comunicação deve ser padronizada. Modelos de rede TCP/IP e ISO/OSI Equipamento Unidade TCP/IP OSI Firewall com stateful packet inspection Dados 5. Aplicação 7. Aplicação 6. Apresentação 5. Sessão Segmento 4. Transporte 4. Transporte Roteadores Pacote/datagrama 3. Rede 3. Rede Switches e bridges Quadro 2. Enlaçe 2. Enlaçe Hub, Cabos e conectores Bit 1. Física 1. Física Equipamentos de rede Para interconectar os computadores podemos usar vários equipamentos 1 – Switches e access-points: usados para fazer a conexão física das placas de rede 2 – Roteadores: utilizados para encaminhar pacotes entre várias redes 3 – Firewalls: usados para interligar as redes de forma segura Endereçamento de rede Exemplo de endereçamento de uma placa de rede sem fio Topologia de rede Fonte: Firewall Admin Guide R75.40 Firewall - Usando um firewall podemos criar uma política de segurança, um conjunto de regras para proteger a rede. - Cada regra define os endereços de origem (quem inicia a comunicação), endereços de destino (qual endereço será acessado), protocolos e ação (ACCEPT, DROP, REJECT). - O firewall olha a tabela de regras de cima para baixo e aplica a primeira que se aplicar a conexão. Tipos de firewall 1 – Filtro de pacotes Nesse tipo de firewall devemos definir regras em todas as interfaces de rede do firewall. Devemos criar regras específicas para garantir o retorno dos pacotes. 2 – Stateful packet inspection Um firewall com a tecnologia stateful inspection usa uma tabela de conexões para garantir o retorno dos pacotes. A empresa Check Point patenteou essa tecnologia e a incluiu no seu produto FireWall-1 em 1994 . Firewalls CheckPoint Arquitetura de três níveis: SIC – Secure Internal Communication ou Smart Management Server Ferramentas: Firewall CheckPoint Principais programas do SmartConsole: - SmartDashboard: tabela de regras de segurança, NAT, Application & URL Filtering, Data Loss Prevention, IPSec VPN e QOS. - SmartView Tracker: Visualização de Logs - SmartMonitor: Monitoração de status dos firewalls - SmartUpdate: Upgrade de software e manutenção de licenças e contratos Exemplo: SmartDashboard Exemplo: SmartView Tracker Exemplo: SmartView Tracker accept Exemplo: SmartView Tracker drop Exemplo: SmartView Tracker admin Antispoofing Usando a técnica de address spoofing um computador de uma rede externa tenta se passar por uma máquina de uma rede interna modificando o IP de origem de um pacote. Configuração de Antispoofing NAT – Network Address Translation Usando a técnica de NAT podemos configurar o firewall para trocar o endereço IP de origem ou de destino e até mesmo a porta de aplicação de um pacote. Essa técnica é usada para traduzir endereços privados em endereços públicos. Um firewall CheckPoint provê dois tipos de NAT: Static e Hide. Static NAT Static NAT faz um mapeamento de 1 para 1 Source Destination 200.200.10.1 X.X.X.X Destination Source 200.200.10.1 X.X.X.X Fonte: Firewall Admin Guide R75.40 Hide NAT Usamos hide NAT para fazer um mapeamento de muitos para 1. Com hide NAT as portas TCP de origem são alteradas de uma forma que o firewall saiba para qual host interno ele deve enviar o pacote com a resposta. Podemos usar essa técnica para compartilhar um único endereço público com vários endereços privados. Hide NAT cont. 200.200.10.1 Port: 10972 200.200.10.1 Port: 10972 200.200.10.1 200.200.10.1 Fonte: Firewall Admin Guide R75.40 NAT – automatic vs manual Manual – o adminstrador deve criar as regras de NAT manualmente Automatic – é configurado no objeto do host e o SmartDashboard cria as regras necessárias Exemplo: NAT - Automatic Exemplo: Log NAT SmartView Tracker CLI - fw monitor Fonte: Manual - How to use fw monitor 10-Jul-2003 CLI - fw monitor cont. [Expert@cpmodule]# fw monitor -u monitor: getting filter (from command line) monitor: compiling monitorfilter: Compiled OK. monitor: loading monitor: monitoring (control-C to stop) [00000000 - 00000000 00000000 00000000 00000000]:eth1:i[60]: 10.2.4.12 -> 10.2.254.2 (TCP) len=60 id=46124 TCP: 34838 -> 80 .S.... seq=5c2282fa ack=00000000 [6b770000 - 3e5c776b 00000000 020110ac 000007b6]:eth1:I[60]: 10.2.4.12 -> 172.16.1.1 (TCP) len=60 id=46124 TCP: 34838 -> 80 .S.... seq=5c2282fa ack=00000000 [6b770000 - 3e5c776b 00000000 020110ac 000007b6]:eth0:o[60]: 10.2.4.12 -> 172.16.1.1 (TCP) len=60 id=46124 TCP: 34838 -> 80 .S.... seq=5c2282fa ack=00000000 [6b770000 - 3e5c776b 00000000 020110ac 000007b6]:eth0:O[60]: 172.16.1.3 -> 172.16.1.1 (TCP) len=60 id=46124 TCP: 34838 -> 80 .S.... seq=5c2282fa ack=00000000 Fonte: Manual - How to use fw monitor 10-Jul-2003 SmartView Monitor SmartView Monitor - status SmartView Monitor – Top Destinations SmartView Monitor - SAM SAM - Suspicious Activity Monitoring CheckPoint Appliances Power-1 Appliance 21400 Appliance IP Appliance SO baseado em Linux SPLAT SO baseado em Linux SPLAT SO baseado em BSD IPSO A CheckPoint oferece um novo SO chamado GAiA que baseado em Linux e traz todas as ferramentas de CLI e Web admin do IPSO CheckPoint CLI Por ser baseado em Linux o CheckPoint tem uma CLI muito poderosa: - Disponibiliza todos os comandos do Linux (ifconfig, netstat, iproute2, tcpdump). - Traz o clish importado do IPSO. - Tem o fw monitor (ótimo para resolver problemas de NAT) - fw ctl zdebug drop (mostra os pacotes que foram descartados sem log) Conclusão - Os firewalls são usados para conectar as suas redes de forma segura. - Você pode criar políticas de segurança com regras de acesso, NAT, URL filtering, IPS e muito mais. - Os firewalls com stateful packet inspection são indispensáveis para se ter uma rede segura. Links • www.checkpoint.com • www.parededefogo.com.br • www.silvino.net Obrigado Muito obrigado pela sua atenção! Atenciosamente, Thiago Silvino www.silvino.net

Download