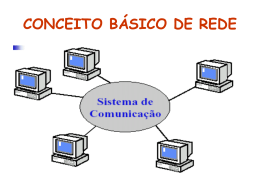

Hubs, Pontes e Comutadores

Usados para estender as característcias das redes

locais: cobertura geográfica, número de nós,

funcionalidade administrativa, etc.

Diferem entre si em respeito a:

isolamento de domínios de colisão

camada em que operam

Diferentes de roteadores

“plug and play”

não provêem roteamento ótimo de pacotes IP

5: Camada de Enlace 5c-1

Hubs

Dispositivos da camada física: basicamente são

repetidores operando ao nível de bit: repete os bits

recebidos numa interface para as demais interfaces

Hubs podem ser dispostos numa hierarquia (ou projeto

de múltiplos níveis), com um hub backbone na raíz

5: Camada de Enlace 5c-2

Hubs (cont)

Cada rede local ligado é chamada de segmento de

rede local

Hubs não isolam domínios de colisão: um nó pode

colidir com qualquer outro nó residindo em

qualquer segmento da rede local

Vantagens de Hubs:

Dispositivos simples, baratos

Configuração em múltiplos níveis provê degradação

paulatina: porções da rede local continuam a operar se um

dos hubs parar de funcionar

Estende a distância máxima entre pares de nós (100m por

Hub)

5: Camada de Enlace 5c-3

Hubs (cont)

Limitações de Hubs:

Domínio de colisão único resulta em nenhum aumento na

vazão máxima; a vazão no caso de múltiplos níveis é igual à

do segmento único

Restrições em redes locais individuais põe limites no

número de nós no mesmo domínio de colisão (portanto, por

Hub ou coleção de Hubs); e na cobertura geográfica total

permitida

Não se pode misturar tipos diferentes de Ethernet

(p.ex., 10BaseT and 100BaseT)

5: Camada de Enlace 5c-4

Pontes (“Bridges”)

Dispositivos da camada de enlace: operam em

quadros Ethernet, examinando o cabeçalho do

quadro, e reencaminhando selectivamente um

quadro com base no seu endereço de destino

Ponte isola domínios de colisão pois ela armazena

e re-encaminha os quadros

Quando se quer re-encaminhar um quadro num

segmento, a ponte usa CSMA/CD para fazer

acesso ao segmento e transmitir

5: Camada de Enlace 5c-5

Pontes (cont)

Vantagens de pontes:

Isola domínios de colisões, o que resulta em aumento de

vazão máxima total, e não limita nem o número de nós e

nem a cobertura geográfica

Pode interligar tipos diferentes de Ethernet pois é um

dispositivo “armazena e re-encaminha”

Transparente: não requer nenhuma modificação aos

adaptadores dos nós da rede local

5: Camada de Enlace 5c-6

Ponte como Backbone

5: Camada de Enlace 5c-7

Interconexão sem Backbone

Não recomendada por duas razões:

- Ponto único de falha no hub de Computer Science

- Todo tráfego entre EE e SE deve passar pelo segmento CS

5: Camada de Enlace 5c-8

Filtragem em Pontes

Pontes aprendem quais nós são alcançáveis através de quais

interfaces, e mantêm tabelas de filtragem

Uma entrada numa tabela de filtragem:

(Endereço MAC do Nó, Interface da Ponte, Selo do Tempo)

Procedimento de filtragem:

se destino estiver na rede local pela qual o quadro foi recebido

então descarta o quadro

senão { faz pesquisa na tabela de filtragem

se foi encontrada a entrada para o destino

então re-encaminha o quadro na interface indicada;

senão faz inundação; /* re-encaminha em todas

as interfaces exceto naquela por onde chegou*/

}

5: Camada de Enlace 5c-9

Aprendizagem por Pontes

Quando um quadro é recebido, a ponte “aprende” o

seu endereço de origem e atualiza a tabela de

filtragem:

<Endereço MAC do Nó, Interface da Ponte, Selo do Tempo>

Entradas expiradas na tabela de filtragem são

descartadas (TTL pode ser de 60 minutos)

5: Camada de Enlace 5c-10

Árvore Geradora de uma Rede

Para aumento de disponibilidade, é desejável possuir redundância,

com caminhos alternativos de uma origem a um destino

Porém, com múltiplos caminhos simultâneos, existem ciclos nos

quais pontes podem multiplicar e re-encaminhar um quadro para

sempre

Uma solução é organizar o conjunto de pontes numa árvore

geradora desabilitando algumas das interfaces das pontes:

Disabled

5: Camada de Enlace 5c-11

Pontes X Roteadores

Ambos são dispositivos “armazena e re-encaminha”, porém

Roteadores são dispositivos da Camada de Rede (examinam

cabeçalhos da camada de rede) enquanto Pontes são dispositivos

da Camada de Enlace

Roteadores mantêm tabelas de rotas e implementam algoritmos

de roteamento; pontes mantêm tabelas de filtragem e

implementam filtragem, aprendizagem e algoritmos de árvore

geradora

5: Camada de Enlace 5c-12

Pontes X Roteadores (cont)

Pontes: prós e contras

+ Operação de uma Ponte é mais simples requerendo

menor capacidade de processamento

- Topologias são restritas com pontes: uma árvore

geradora deve ser construída para evitar ciclos

- Pontes não oferecem proteção contra tempestades

de difusão (“broadcast storms”): difusão contínua

feita por um nó será espalhada por uma ponte

5: Camada de Enlace 5c-13

Pontes X Roteadores (cont)

Roteadores: prós e contras

+ São suportadas topologias arbitrárias, ciclos são

limitados por contadores TTL (e bons protocolos

de roteamento)

+ Provêem proteção “parede corta-fogo” contra

tempestades de difusão

- Requerem configuração de endereços IP (não são

“plug and play”)

- Requerem maior capacidade de processamento

Pontes são melhores em redes pequenas (algumas

centenas de nós) enquanto roteadores são

necessários em grendes redes (milhares de nós)

5: Camada de Enlace 5c-14

Comutadores Ethernet

Um comutador Ethernet (“Ethernet switch”) é um

dispositivo que estende funções normais de ponte

para incluir “conexões dedicadas” ponto-a-ponto

Uma estação ligada a um comutador através de

uma conexão dedicada ponto-a-ponto sempre

deteta que o meio está ocioso: não haverá colisões

nunca!

Comutadores Ethernet provêem combinações de

conexões compartilhadas/dedicadas, a

10/100/1000 Mbps

5: Camada de Enlace 5c-15

Comutadores Ethernet (cont)

Alguns comutadores E-net supportam comutação

“cut-through”: o quadro é re-encaminhado

imediatamente ao destino, sem esperar a

montagem do quadro inteiro no buffer do

comutador; há uma pequena redução em latência

Comutadores Ethernet variam em tamanho, e os

mais rápidos incorporam uma rede de interconexão

de alta capacidade

5: Camada de Enlace 5c-16

Ethernet Switches (cont)

Dedicated

Shared

5: Camada de Enlace 5c-17

Rede Local de Rádio IEEE 802.11

Redes locais de rádio estão se tornando populares:

=> acesso Internet por estações móveis

Aplicações: acesso Internet nômade, computação

portátil, redes “ad hoc” (com múltiplos enlaces)

Padrões IEEE 802.11 definem protocolo MAC;

bandas do espectro de freqüência sem licença:

900MHz, 2,4GHz

Conj. de Estações (BSS)

+ Pontos de Acesso (AP)

=> Sistema de

Distribuição

Como rede usando pontes

(endereços MAC “flat”)

5: Camada de Enlace 5c-18

Redes Ad Hoc

Estações IEEE 802.11 podem constituir um grupo

dinamicamente, sem precisar de um AP

Rede Ad Hoc: sem infra-estrutura pré-existente

Aplicações: reunião de “laptops” numa sala de conferências,

carro, aeroporto; interconexão de dispositivos “pessoais”

(vide bluetooth.com); teatro de guerra; computação

pervasiva

(espaços inteligentes)

IETF tem o GT MANET

(Mobile Ad hoc Networks)

Nota-se: tb. pode usar 802.11 para

construir um enlace ponto a ponto

5: Camada de Enlace 5c-19

Protocolo MAC IEEE 802.11

Protocolo CSMA:

- deteta canal ocioso durante intervalo DIFS (Distributed Inter

Frame Space)

- transmite quadro (sem Deteção de Colisão)

- receptor responde com ACK depois de intervalo SIFS

(Short Inter Frame Space)

-se canal detetado ocupado

então afastamento binário

NAV: Network Allocation Vector

(tempo mín. de adiamento)

5: Camada de Enlace 5c-20

Efeito de Terminal Oculto

CSMA ineficiente na presença de terminais ocultos

Terminais ocultos: A e B não conseguem ouvir um

ao outro por causa de obstáculos ou atenuação do

sinal; logo, seus pacotes colidem em B

Solução? CSMA/CA (CA = Collision Avoidance)

- objetivo é evitar colisões

5: Camada de Enlace 5c-21

Evitando Colisões: troca RTS-CTS

• estação querendo transmitir envia RTS - Ready to Send;

receptor responde com CTS - Clear to Send

• CTS “congela” estações dentro do alcance do receptor

(mas possivelmente escondido do transmissor); isto impede

colisões por estação oculta durante transmissão dos dados

• RTS e CTS são muito curtas:

colisões durante a fase de

dados são, portanto, muito

pouco prováveis

(o resultado final é

semelhante à Deteção

de Colisões)

• Nota-se que IEEE 802.11

inclui CSMA, CSMA/CA

e “polling” pelo AP

5: Camada de Enlace 5c-22

Protocolo Ponto-a-Ponto (PPP)

Enlace de dados por cabo, ponto a ponto, mais fácil

para gerenciar do que enlace por difusão: não

precisa de Controle de Acesso ao Meio (MAC)

Existem vários protocolos de enlace de dados: PPP,

HDLC, SDLC, protocolo de Bit Alternado, etc

PPP (Point to Point Protocol) é muito popular: usado

em conexões discadas entre sistema doméstico e

provedor; tb. em conexões SONET/SDH, etc

PPP é extremamente simples (o mais simplesdos

protocolos de enlace de dados) e muito otimizado

5: Camada de Enlace 5c-23

Requisitos PPP

Enquadramento: encapsulamento de pacotes

transparência de bits: deve poder carregar qq.

padrão de bits no campo de dados

deteção de erros (porém, sem sua correção)

suporte para múltiplos protocolos da camada de

rede

manter conexão “viva”

negociação do Endereço da Camada de Rede:

estações/nós através do enlace devem

aprender/configurar um do outro seus endereços

de rede

5: Camada de Enlace 5c-24

Não são providos por PPP

correção/recuperação de erros

controle de fluxo

sequenciamento

enlaces multiponto (p.ex., polling)

5: Camada de Enlace 5c-25

Quadro de Dados do PPP

Flag: delimitador (enquadramento)

Endereço: não faz nada (apenas um destino possível)

Controle: não faz nada; no futuro possivelmente

haverá múltiplos campos de controle

Protocolo: camada superior para qual quadro deve ser

entregue (p.ex, PPP-LCP, IP, IPCP, etc)

5: Camada de Enlace 5c-26

Transparência de Dados (RFC 1662)

Para “transparência dos dados”, o campo de dados deve poder

incluir o padrão 0x7e = < 01111110 > ; ié, ele não deve ser

interpretado como um flag

Em enlaces síncronos orientados a bit, usa-se “bit stuffing”:

depois de uma seqüência de 5 bits ‘1’, o transmissor insere um bit

‘0’; quando o receptor receber a seqüência ‘111110’, o bit ‘0’ final é

suprimido.

Em enlaces assíncronos ou síncronos orientados a byte, o

transmissor insere um caractere de “escape”, 0x7d = < 01111101 >,

usado em combinação com outro caractere, obtido do original por

inversão do bit 5 (XOR com 0x20); o receptor faz a

transformação inversa. Exemplos:

0x7e = < 01111110 > 0x7d, 0x5e = < 01111101 01011110 >

0x7d = < 01111101 > 0x7d, 0x5d = < 01111101 01011101 >

0x11 = < 00010001 > 0x7d, 0x31 = < 01111101 00110001 >

(exemplo de código de controle ASCII: 0x00 a 0x1f, 0x80 a 0x9f )

5: Camada de Enlace 5c-27

PPP-LCP: Protocolo de Controle do Enlace

PPP-LCP estabelece/libera a conexão PPP; negocia as opções

Inicia no estado DEAD

Opções: compr. máx. do quadro; prot. de autenticação

Uma vez estabelecido enlace PPP, IPCP (Control Protocol,

por cima do PPP) começa a configurar endereços IP, etc.

5: Camada de Enlace 5c-28

Download