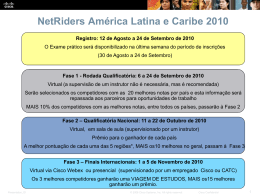

Relatório Anual de Segurança da Cisco 2011 DESTAQUES DE AMEAÇAS E TENDÊNCIAS GLOBAIS DE SEGURANÇA PARTE 1 O Relatório Anual de Segurança da Cisco® fornece uma visão geral da inteligência de segurança combinada de toda a empresa 3 Bem-vindo ao Connected World 5 Seus funcionários no futuro: com inúmeros dispositivos e pouco preocupados com segurança 8 Mídia Social: agora uma ferramenta de produtividade 10 Acesso remoto e BYOD (Bring your Own Device): empresas trabalhando para encontrar denominador comum com os funcionários 16 A influência de dispositivos portáteis, serviços em nuvem e mídia social na política de segurança da empresa Cisco. O relatório engloba informações e tendências de ameaças reunidas entre janeiro e novembro de 2011. Ele também fornece um resumo do estado da segurança para este período, com atenção especial às principais tendências de segurança previstas para 2012. PARTE 2 22 Perspectiva de ameaça cibernética para 2012: o fator hacktivismo 23 Tendências geopolíticas: Influência da Mídia Social Ganha Força 24 Anúncio dos vencedores de 2011 do Cisco Cybercrime Showcase 26 A matriz da Cisco para Retorno de Investimento contra o crime cibernético (CROI) 28 Análise de vulnerabilidade e ameças de 2011 29 Atualização global sobre spam: declínio significativo no volume de spam 31 Índice Cisco Global ARMS Race 32 Internet: uma necessidade humana fundamental? 35 Inteligência de Segurança da Cisco Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 1 PARTE 1 Bem-vindo ao Connected World Pense no escritório da década de 60 da agência de publicidade retratada no programa de televisão americano “Mad Men”: Em termos de tecnologia, os funcionários utilizavam máquinas de escrever e telefones (ambos operados na maior parte do tempo por um grupo de secretárias)—e esse era basicamente todo o equipamento de que eles dispunham para aumentar a produtividade. Os funcionários participavam talvez de uma ou duas reuniões por dia; o trabalho começava quando as pessoas chegavam ao escritório e parava quando elas iam para casa. Os funcionários de hoje fazem muito mais durante o café da manhã ou no caminho para o trabalho do que seus predecessores conseguiam fazer em um dia inteiro de trabalho na década de 60. Graças à enorme variedade de inovações tecnológicas que invadem o local de trabalho— desde tablets a redes sociais e sistemas de videoconferências como telepresença, os funcionários de hoje podem trabalhar de praticamente qualquer lugar e a qualquer hora, contanto que a tecnologia adequada esteja presente para dar suporte à conectividade e, principalmente, fornecer segurança. Na verdade, a diferença mais impressionante entre o local de trabalho moderno e o seu equivalente na década de 60 é exatamente a ausência de pessoas: estar fisicamente presente no escritório é cada vez menos necessário. Juntamente com a avalanche de inovações tecnológicas, ocorreu também uma mudança na atitude. Os trabalhadores de hoje se acostumaram com os benefícios da produtividade e a facilidade de uso de seus equipamentos, redes sociais e aplicativos da Web e não vêem motivo para não utilizarem todas essas ferramentas tanto para trabalhar como para se divertir. Os limites entre vida pessoal e profissional praticamente desapareceram: esses trabalhadores conversam com seus supervisores pelo Facebook, verificam email de trabalho em seus iPads da Apple, depois de assistirem a um filme com os filhos, e transformam seus próprios smartphones em verdadeiras estações de trabalho. Não é de surpreender que muitas empresas estejam questionando o impacto da inovação tecnológica e de hábitos de trabalho flexível sobre a segurança das informações corporativas — e, algumas vezes, tomando a medida drástica de banir totalmente os dispositivos ou restringir o acesso a serviços da Web que os funcionários consideram essenciais (o que, na maioria dos casos, é verdade). Mas empresas que não oferecem essa flexibilidade a seus funcionários, permitindo, por exemplo, que eles usem apenas um determinado smartphone de propriedade da empresa, em breve vão perceber que estão tendo dificuldades em recrutar talentos ou manterem o espírito de inovação. Pesquisa realizada para o estudo Cisco Connected World Technology Report (www.cisco.com/en/US/ netsol/ ns1120/index.html) documenta as mudanças de atitude em relação a trabalho, tecnologia e segurança entre universitários e jovens profissionais de todo o mundo, agentes da nova onda de mudanças na empresa. (Funcionários de todas as idades foram responsáveis por aumentar a adoção dos dispositivos para consumidor final no local de trabalho e o acesso a informações em qualquer lugar e a qualquer hora; no entanto, funcionários mais jovens e recém-formados estão acelerando consideravelmente o ritmo dessas mudanças.) A edição deste ano do Relatório Anual de Segurança da Cisco destaca as principais conclusões desta pesquisa, explorando o impacto nas empresas e sugerindo estratégias para permitir a inovação. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Por exemplo, a maioria dos universitários (81%) entrevistados em todo o mundo acredita que deveria ter a liberdade de escolher os dispositivos de que precisa para realizar seus trabalhos, sejam esses dispositivos pagos pelos empregadores ou seus próprios dispositivos pessoais. Além disso, quase três quartos dos estudantes pesquisados acreditam que deveriam poder usar esses dispositivos para aplicações pessoais e profissionais simultaneamente. Usar múltiplos dispositivos está se tornando rotina: entre os profissionais pesquisados em todo o mundo, 77% tinham vários dispositivos em uso, como um laptop e um smartphone ou vários telefones e computadores (Consulte “Seus funcionários no futuro: com inúmeros dispositivos e pouco preocupados com segurança”, página 5.) Uma abordagem equilibrada e flexível da segurança As tendências como a chegada de dispositivos para o consumidor final no local de trabalho exigirão soluções mais flexíveis e criativas da equipe de TI para manter a segurança ao permitir acesso a tecnologias de colaboração. Considerando o desejo dos funcionários de trazer os dispositivos pessoais para o ambiente de trabalho, as empresas precisam adotar uma postura “traga o seu dispositivo” (BYOD – bring your own device), ou seja, protegendo a rede e os dados, independentemente de como os funcionários acessam as informações. (Veja “Acesso remoto e BYOD: empresas trabalhando para encontrar um denominador comum com os funcionários”, página 10.) Relatório Anual de Segurança da Cisco 2011 3 “Os departamentos de TI precisam viabilizar o caos originário de um ambiente BYOD”, afirma Nasrin Rezai, Diretor Sênior de arquitetura de segurança e executivo de segurança para o Collaboration Business Group da Cisco. “Isso não significa aceitar altos níveis de risco, mas estar disposto a gerenciar um nível aceitável de risco em troca de atrair talentos e promover a inovação. Isso significa entrar em um novo mundo onde nem todo ativo de tecnologia pode ser gerenciado pela TI.” A disposição para balancear riscos e benefícios é uma marca registrada da nova postura de segurança. Em vez de banir totalmente os dispositivos ou o acesso às mídias sociais, as empresas devem trocar a flexibilidade por controles com os quais os funcionários possam concordar. Por exemplo, a equipe de TI pode dizer, “Você pode usar seu smartphone pessoal para ler e responder ao email da empresa, mas nós precisamos gerenciar esses ativos. E se perder esse telefone, você precisará apagar remotamente os dados, incluindo seus aplicativos pessoais e fotos da sua família.” Os funcionários devem fazer parte deste compromisso: eles precisam perceber a importância de colaborar com a TI para que possam usar as ferramentas com as quais estão habituados e ajudar a preparar o terreno para um processo que permitirá uma adoção mais rápida de novas tecnologias no local de trabalho à medida que elas forem surgindo. Outro ajuste fundamental para as empresas e suas equipes de segurança é a aceitação da natureza pública da empresa. De acordo com o estudo Connected World, jovens profissionais vêem bem menos limites entre a vida pessoal e profissional: Entre os universitários pesquisados, 33% disseram que não se importam de compartilhar informações pessoais online. “A geração mais antiga acha que tudo é privado, exceto aquilo que eles optam por tornar público, explica David Evans, futurologista chefe da Cisco. “Para a nova geração, tudo é público, exceto aquilo que eles optam por manter privado. Esta posição padrão — de que tudo é público — contraria a forma como as empresas trabalhavam no passado. Elas competiam e inovavam protegendo suas informações da exposição. No entanto, precisam perceber que os benefícios obtidos com o compartilhamento de informações são bem superiores aos riscos de manter as informações limitadas às suas próprias paredes.” A boa notícia para a TI é que essa função de capacitadores de colaboração e compartilhamento deve levar a uma maior responsabilidade — e, esperamos, a um orçamento maior — pelo crescimento e o desenvolvimento da empresa. “O sucesso ocorre quando a TI possibilita essas mudanças drásticas no local de trabalho, em vez de inibi-las”, explica John N. Stewart, Vice-Presidente e Diretor de Segurança da Cisco. “Nós não devemos focar em questões específicas, como permitir ou não que as pessoas usem seus iPads no trabalho, porque essa já é uma discussão do passado. Em vez disso, foque em soluções para o maior desafio da empresa: permitir que a tecnologia aumente a competitividade.” 4 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Seus funcionários no futuro: com inúmeros dispositivos e pouco preocupados com segurança Há dez anos, os funcionários recebiam laptops das empresas com a recomendação de não perdê-los. Eles recebiam logins da rede da empresa e eram advertidos para não darem suas senhas a ninguém. E o treinamento em segurança se resumia a isso. Hoje, os funcionários da geração do milênio, as pessoas que você quer contratar para trazer novas ideias e energia para a sua empresa, aparecem no primeiro dia de trabalho munidos com seus próprios telefones, tablets e laptops, e esperam poder integrá-los à vida profissional. Eles também esperam que os outros, mais precisamente, a equipe de TI e os Diretores da Informação, descubram uma forma de permitir que eles utilizem seus preciosos dispositivos, em qualquer lugar e a qualquer hora que eles queiram, sem colocar a empresa em risco. Eles acham que segurança não é problema deles: querem trabalhar com dedicação, tanto em casa como no escritório, usando redes sociais e aplicativos em nuvem para executarem suas tarefas enquanto outra pessoa integra a segurança em suas interações. O estudo Connected World oferece um resumo de como jovens profissionais e universitários prestes a entrarem no mercado de trabalho encaram questões como segurança, acesso a informações e dispositivos portáteis. Aqui temos um resumo sobre quem você estará contratando, com base nas conclusões do estudo: Prefere um horário de trabalho não convencional, trabalhando em qualquer lugar e a qualquer hora. Acredita que deve ter direito de acessar a mídia social e os websites pessoais de dispositivos fornecidos pela empresa. Verifica a página do Facebook no mínimo uma vez ao dia. O FUNCIONÁRIO MAIS JOVEM TRABALHANDO DE QUALQUER LUGAR, A QUALQUER HORA Não acredita que precise estar no escritório regularmente. Quer escolher que dispositivos trazer para o trabalho, até mesmo seu laptop e gadgets pessoais. Não quer trabalhar no escritório o tempo todo, acredita que é mais produtivo quando pode trabalhar de qualquer lugar, a qualquer hora. O ESTUDANTE UNIVERSITÁRIO CONECTADO ENTRE OS U N I V E R S I TÁ R I O S , 81 AC RED I TA M Q U E DEVEM PODER ESCOLHER % OS DISPOSITIVOS Se tivesse que escolher, preferiria acesso à Internet, em vez de ter um carro. DE QUE PRECISAM EM SEUS TRABALHOS Não está preocupado em proteger senhas. Acredita que a TI é responsável pela segurança, e não ele. Violará as políticas de TI se considerar necessário para executar o trabalho. Possui vários dispositivos, como laptops, tablets e celulares (frequentemente mais de um). 6 Relatório Anual de Segurança da Cisco 2011 Hesitaria em aceitar um emprego em uma empresa que baniu o acesso à mídia social. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Verifica a página do Facebook no mínimo uma vez ao dia. Permite que outras pessoas, mesmo estranhos, usem seus computadores e dispositivos. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 7 Mídia Social: agora uma ferramenta de produtividade Há algum tempo, o Facebook e o Twitter deixaram de ser apenas a sensação do momento para adolescentes e aficionados em tecnologia e passaram a ser canais vitais de comunicação com grupos e de promoção de marcas. Jovens profissionais e universitários sabem disso, e utilizam a mídia social em todos os aspectos de suas vidas. (E embora o Facebook e o Twitter sejam dominantes em grande parte do mundo, muitas outras redes sociais regionais estão se tornando igualmente essenciais para interações online, Qzone na China, VKontakte na Rússia e países do ex-bloco soviético, Orkut no Brasil, e Mixi no Japão.) No entanto, as empresas podem não entender a extensão em que a mídia social penetrou na vida pública e privada de seus funcionários e, portanto, não perceberem a necessidade de atender à crescente demanda da sua força de trabalho por acesso irrestrito a redes sociais como o Facebook ou sites de compartilhamento de conteúdo, como o YouTube. Infelizmente, esta inércia pode custar a eles o talento de que precisam para crescerem e terem sucesso. Se o acesso às redes sociais não for concedido, os profissionais jovens que esperariam poder contar com eles, provavelmente vão acabar buscando outras oportunidades profissionais em empresas que fornecem esse acesso. Essas atitudes são ainda mais prevalentes entre estudantes universitários, que usam as mídias sociais desde muito jovens. De acordo com o estudo Connected World, os universitários e os jovens profissionais funcionários centram suas interações pessoais e profissionais no Facebook. Dentre os estudantes universitários, 89% verificam suas páginas no Facebook pelo menos uma vez ao dia; 73% dos jovens profissionais também fazem isso. Para funcionários jovens, suas conexões de mídia social frequentemente se estendem para o local de trabalho: Sete de dez profissionais declararam que adicionaram seus gerentes e colegas como amigos no site de mídia social. 1 Considerando o nível de atividade desses jovens no Facebook — e a falta de distinção entre uso pessoal e profissional do site de mídia social — pode-se concluir que os jovens trabalhadores queiram transferir seus hábitos de uso do Facebook para o escritório. Entre alunos universitários pesquisados, quase metade (47%) declarou que acredita que as empresas devem manter políticas flexíveis de mídia social, presumivelmente para permitir que eles permaneçam conectados em suas vidas profissionais e pessoais a todo momento. Se os estudantes encontrarem um local de trabalho que dificulte o uso de mídia social, eles podem acabar evitando trabalhar para essas empresas ou, se não tiverem opção, podem tentar subverter as regras que bloqueiam o acesso a seus sites favoritos. Mais da metade dos universitários pesquisados globalmente (56%) declarou que não aceitaria uma proposta de emprego em uma empresa que proibisse o acesso à mídia social, ou aceitaria e descobriria uma forma de acessar a mídia social a despeito das políticas da empresa. Dois de cada três alunos universitários (64%) declaram que planejam perguntar sobre as políticas de uso de mídia social durante as entrevistas de trabalho, e uma em quatro (24%) declarou que tais políticas seriam um fator chave na sua decisão de aceitar um emprego. Por exemplo, gerentes de recursos humanos podem usar as redes sociais para recrutar novos talentos. As equipes de marketing podem usar os canais de mídia social para monitorar o sucesso de campanhas publicitárias ou o sentimento do consumidor em relação a outras marcas. E as equipes de atendimento ao cliente podem responder a consumidores que usam a mídia social para fazer perguntas e fornecer o feedback da empresa. Os temores relativos a segurança e perda de dados são a principal razão pela qual muitas empresas não adotam mídias sociais, mas essas preocupações estão fora de proporção em relação ao verdadeiro nível de risco (veja “Mito x Realidade: a mídia social representa um perigo para a empresa”, página inicial); em qualquer caso, os riscos podem ser mitigados em toda a aplicação da tecnologia (página inicial); em todos os casos, os riscos podem ser minimizados através da aplicação de tecnologia e controles de usuário. Por exemplo, os controles de tráfego na Web podem interromper o fluxo de malware, como o Koobface1 , que encontra seu O Lado Positivo do Acesso à Mídia Social Como a mídia social já está tão arraigada no cotidiano de jovens profissionais e trabalhadores futuros, as empresas não podem mais encará-la como um transtorno passageiro ou uma força negativa e perturbadora. Na verdade, as empresas que bloqueiam ou estreitam o acesso à mídia social provavelmente perceberão uma perda de competitividade. caminho através do Facebook e do Twitter. Esses controles não impedem que os funcionários naveguem em mídia social e a utilizem como meio de comunicação com colegas, clientes e parceiros comerciais. Eles impedem a atividade da mídia social apenas quando existe o risco de fazer o download de um arquivo infectado ou clicar em um link suspeito. A proteção é invisível para os usuários, e é incorporada na rede, sem computadores ou dispositivos. Os funcionários obtêm o acesso à mídia que exigem, e as empresas obtêm a segurança de informações de que precisam. (Veja mais sobre as proteções de mídia social em “O Futuro das Políticas de Uso Aceitável”, página 19.) Os próprios sites de mídia social responderam às solicitações por níveis de controle superiores ao que os usuários podem ver em uma rede. Por exemplo, uma empresa pode permitir que os funcionários acessem o YouTube para ver vídeos relacionados ao seu setor ou produto, mas bloquear o acesso a conteúdo adulto ou sites de jogos de azar. E as soluções de tecnologia podem filtrar o tráfego de mídia social para malware recebido ou dados enviados (por exemplo, os arquivos da empresa que não devem ser enviados por email via mídia social ou outros serviços baseados na Web). Para proteger um usuário corporativo contra acesso não autorizado de suas contas, o Facebook frequentemente introduz novos recursos de privacidade. Embora eles sejam controles individuais de usuário em oposição aos controles de rede, as empresas podem debater a questão com seus funcionários e oferecer treinamento sobre os recursos de privacidade mais úteis para manter a segurança das informações. Antes de limitar o acesso à mídia social, as empresas devem considerar o valor corporativo da mídia social em comparação aos riscos que ela traz. Considerando as conclusões do estudo Connected World e a paixão dos jovens profissionais pelas mídias sociais e seus poderes de colaboração, as empresas podem descobrir que os benefícios superam os riscos, contanto que descubram o equilíbrio ideal entre aceitação e segurança. Mito vs. realidade: a mídia social representa um perigo para a empresa Mito: Permitir que os funcionários usem a mídia social escancara a porta para malware na rede da empresa, e fará a produtividade disparar. Além disso, divulgará os segredos da empresa e rumores internos no Facebook e Twitter, prejudicando a competitividade da empresa. Realidade: Não resta dúvida de que os criminosos já usaram as redes de mídia social para atrair vítimas para fazer o download de malware e fornecer senhas de login. Mas o medo das ameaças trazidas pela mídia social pode estar sendo exagerado. As mensagens de email permanecem sendo a forma mais comum de inserir malware nas redes. Certamente, as empresas devem se preocupar com a perda de propriedade intelectual, mas a mídia social não deve ser totalmente responsabilizada por tais prejuízos. Os funcionários que não foram treinados para proteger as informações de suas empresas podem revelar segredos por bate-papos indiscretos em locais públicos ou via email com a mesma rapidez com que tuitam, e podem fazer o download de documentos da empresa em mini unidades com a mesma facilidade com que trocam informações por Facebook e email. A resposta para vazamentos de propriedade intelectual não é banir totalmente as mídias sociais. É promover a confiança nos funcionários para que eles não se sintam compelidos a revelar informações sensíveis. “A perda de produtividade devido à rede social tem sido pauta constante na mídia”, diz Jeff Shipley, Gerente de Operações e Pesquisa em Segurança da Cisco. “No entanto, a verdade é que os funcionários podem trabalhar mais, melhor e com mais agilidade, quando usam ferramentas que lhes permitem colaborar com rapidez em projetos e conversar com os clientes. Hoje as redes de mídia social são essas ferramentas. Os ganhos de produtividade compensam a espera ocasional inerente às redes sociais.” “A verdade é que os funcionários podem trabalhar mais, melhor e com maior agilidade quando usam ferramentas que lhes permitem colaborar com rapidez em projetos e conversar com clientes”. —Jeff Shipley, gerente de Operações e Pesquisa em Segurança da Cisco Quando as empresas permitem que seus funcionários utilizem as mídias sociais, elas estão fornecendo as ferramentas e a cultura de que eles precisam para serem mais produtivos, inovadores e competitivos. “The Evolution of Koobface: Adapting to the Changing Security Landscape” [La evolución de Koobface: Adaptación al panorama cambiante de la seguridad], Informe Annual de Seguridad de Cisco 2010, www.cisco.com/en/US/prod/collateral/vpndevc/security_annual_report_2010.pdf. 8 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 9 Acesso remoto e BYOD: A tecnologia está fazendo uma jornada segura para o modelo BYOD da Cisco empresas trabalhando para encontrar um denominador comum com os funcionários Embora a principal preocupação da maioria das empresas seja a dúvida se o acesso às mídias sociais deve ser liberado durante o horário de trabalho e através dos equipamentos da empresa, uma preocupação ainda mais urgente é encontrar o equilíbrio ideal entre permitir que seus funcionários tenham acesso às ferramentas e às informações de que eles precisem para fazerem bem seus trabalhos, a qualquer hora e em qualquer lugar, mantendo seguros os dados confidenciais da empresa, como propriedade intelectual e informações pessoais dos funcionários. Figura 1. Os Estágios do Acesso à Força de Trabalho ao longo da Jornada Qualquer Dispositivo. Independência de dispositivo Empresas de todos os setores estão começando a entender que terão que se adaptar logo à “consumerização da TI” (introdução e adoção pelos funcionários de dispositivos para o consumidor na empresa) e às tendências de trabalho remoto já presentes. Tem ficado cada vez mais claro que se não mudarem suas posturas, elas não conseguirão se manter competitivas, inovadoras, manter uma força de trabalho produtiva e atrair e manter os maiores talentos. Ao mesmo tempo, as empresas também estão percebendo que não é mais possível sustentar as antigas fronteiras de 10 Relatório Anual de Segurança da Cisco 2011 ACCESO INTERNO Tinha que ir para o escritório para acessar recursos segurança. “Os departamentos de TI, particularmente aqueles em grandes empresas, ainda não conseguiram acompanhar o ritmo do aumento em velocidade de Internet de novos dispositivos e a adoção imediata desses dispositivos por funcionários mais jovens”, contou Gavin Reid, gerente do CSIRT (Computer Security Incident Response Team) na Cisco. Claramente, há uma expectativa entre os jovens profissionais do futuro, bem como os de hoje, de que eles poderão acessar o que quer que precisem de onde quer que estejam para executarem suas tarefas. E se não tiverem esse acesso, as consequências para a empresa são potencialmente significativas. Como exemplo, o estudo Connected World revelou que três de dez jovens profissionais admitem globalmente que a ausência de acesso remoto influenciaria suas decisões no trabalho, como sair de um trabalho antes ou depois ou recusar prontamente algumas propostas de emprego. Eles também indicam que seria mais provável que ficassem desconcentrados durante o trabalho e se sentirem desestimulados. Já entre os universitários de hoje, a maioria não consegue nem mesmo imaginar uma experiência profissional futura que não inclua a capacidade de acessar remotamente o trabalho. De acordo com a pesquisa Cisco Connected World Technology, praticamente dois a cada três universitários esperam que, ao entrar no mercado de trabalho, possam acessar a rede corporativa usando o computador doméstico. Enquanto isso, cerca de metade dos universitários esperam fazer o mesmo usando seus dispositivos portáteis pessoais. E muito provavelmente se a empresa não permitisse esses acessos, os futuros funcionários descobririam alguma forma de superar os obstáculos de acesso. O relatório também revela que a maioria dos universitários (71%) compartilha a ideia de que os dispositivos da empresa deveriam estar disponíveis tanto para o trabalho como para o lazer porque “o tempo de trabalho muitas vezes se mistura ao tempo da vida pessoal … É assim hoje e será assim no futuro.” Essa afirmação é totalmente verdadeira, e está fazendo com que mais empresas adotem uma prática BYOD (traga seu próprio dispositivo). Outros fatores, incluindo mobilidade de EM QUALQUER LUGAR QUALQUER DISPOSITIVO, QUALQUER LUGAR QUALQUER SERVIÇO, QUALQUER DISPOSITIVO, QUALQUER LUGAR Acessa recursos de qualquer lugar com os ativos gerenciados da TI Acessa recursos de qualquer lugar, com qualquer dispositivo Os serviços dominam os dados. Os serviços não estão vinculados a dispositivos TENDÊNCIA DE MERCADO TENDÊNCIA DE MERCADO Consumerização de dispositivos Consumerização de serviços EMPRESA VIRTU AL A empresa torna-se virtual, totalmente independiente da localização e do serviço Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. força de trabalho, proliferação de novos dispositivos e integração de aquisições, bem como gerenciamento de relacionamentos com fornecedores externos e em outros países, também são importantes fatores. A Cisco é uma das empresas que já está fazendo a transição para o modelo BYOD — e está aprendendo rapidamente que esta transformação requer um comprometimento de longo prazo e um envolvimento multifuncional da empresa. A Figura 1 na página anterior mostra os cinco estágios do acesso da força de trabalho juntamente com o que a Cisco chama de jornada “Qualquer dispositivo” para se tornar uma “empresa virtual”. Quando a Cisco atingir o último estágio da jornada planejada, o que levará vários anos, a empresa será cada vez mais independente de local e serviço e, mesmo assim, seus dados permanecerão em segurança.2 As demandas específicas de um segmento da indústria (demandas regulatórias) e a cultura corporativa (tolerância de risco x inovação) impulsionam as decisões do modelo BYOD. “Eu acredito que, para muitas empresas hoje, o BYOD seja menos uma questão de “Não, não podemos fazer isso, e mais uma questão de ´Como fazemos isso? Que ações positivas e responsivas devemos tomar para gerenciar a situação de dispositivos portáteis na nossa empresa?”, afirma Nasrin Rezai, Diretor Sênior de Arquitetura de Segurança da Cisco e Chefe de Segurança do Collaboration Business Group. Como parte da decisão de permitir que os funcionários usem qualquer dispositivo para trabalhar, incluindo dispositivos pessoais não gerenciados, a TI da Cisco, juntamente com o CSIRT, procurou uma ferramenta que bloqueasse websites maliciosos antes que eles fossem carregados nos navegadores. Em resumo, eles querem proteção contra ameaças de dia zero, especificamente aqueles que não possuem assinatura conhecida. No entanto, a solução também precisava preservar a experiência do usuário, não apenas para garantir a produtividade, mas também para evitar que os funcionários mudassem as definições de seus navegadores. um grupo de carga balanceada do Cisco IronPort S670 WSAs. O WSA determina se deve permitir ou rejeitar o website inteiro, ou objetos individuais no website, baseado na pontuação de reputação a partir do serviço de monitoração de tráfego da web e de email baseado em nuvens Cisco IronPort SenderBase Security Network (www.senderbase. org). O SenderBase® atribui a cada website uma pontuação de reputação que vai de –10 a 10. Os websites com pontuações de -6 a -10 são bloqueados automaticamente, sem verificação. Os websites com pontuações de 6 a 10 são autorizados, sem verificação. A TI da Cisco e a CSIRT atingiram seu objetivo implantando o Cisco IronPort® S670 Web Security Appliance (WSA), um proxy da web que inspeciona e depois libera ou solta o tráfego da web por filtros baseados em reputação ou o resultado de verificação em linha com os arquivos. (A Cisco não usa os recursos de filtragem da Web do WSA para bloquear todas as categorias de website porque a sua política é confiar em funcionários para usar seu tempo de forma produtiva.) A Cisco implantou o Cisco IronPort S670 WSA em toda a organização em três fases, que começou com um programa de prova de conceito de seis meses em um edifício do campus da Cisco em Research Triangle Park (RTP), Carolina do Norte, seguido por um programa piloto de dois anos (2009–2011) em que a solução foi estendida para todos os 3000 funcionários no campus do RTP. Em 2011, o WSA foi implementado em diversos outros grandes campus de todo o mundo e para dezenas de milhares de funcionários. Em outubro de 2011, a implantação global do WSA na Cisco estava 85% completa. Quando um funcionário da Cisco clica em um link ou insere um URL, a solicitação é enviada pelo Web Cache Communication Protocol (WCCP) a Um ponto comum entre as empresas que avançam para a prática do modelo BYOD é que há uma adesão dos principais executivos, o que ajuda não só a trazer a questão para a pauta principal da organização, mas também a fazer com que ela avance. Rezai explica, “Os executivos têm um papel fundamental em promover a adoção do modelo BYOD na empresa. “A Cisco tem agora seu maior nível de proteção contra ameaças da Web”, declarou Jeff Bollinger, Investigador sênior de segurança da informação Cisco. Nós temos uma média de 40.000 transações bloqueadas por hora. E em apenas um dia, os WSAs bloquearam 7,3 milhões de transações, incluindo 23.200 tentativas de download de walware, mais de 6800 Cavalos-de-Tróia, 700 worms e praticamente 100 URLs falsas.” Saiba mais sobre como a Cisco implantou o Cisco IronPort S670 WSA. (www.cisco.com/web/about/ ciscoitatwork/downloads/ciscoitatwork/pdf/cisco_it_ case_study_wsa_executive_summary.pdf.) Para dicas adicionais sobre como avançar no modelo BYOD e os cinco estágios da jornada “Qualquer Dispositivo” da Cisco, consulte Cisco Any Device: Planning a Productive, Secure and Competitive Future [Qualquer Dispositivo da Cisco: planejando um futuro produtivo, seguro e competitivo], www.cisco.com/en/US/solutions/collateral/ns170/ns896/white_paper_c11-681837.pdf. 2 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 11 Mito vs. realidade: Perguntas a fazer ao longo da jornada ´qualquer dispositivo´ os funcionários não aceitarão o controle corporativo de seus dispositivos portáteis. Eles estão abraçando o caos, mas também estão afirmando, ‘Faremos isso de forma sistemática e arquitetônica, e avaliaremos nosso progresso a cada etapa do processo.’” (Veja a barra lateral, “Perguntas a fazer ao longo jornada Traga Seu Próprio Dispositivo”, veja a página ao lado.) A governança também é fundamental para o sucesso do modelo BYOD. A Cisco, como exemplo, mantém um comitê diretor de BYOD, que é liderado pela TI, mas inclui participantes de outras unidades de negócios, como os setores de recursos humanos e jurídicos. Sem uma governança formal, as empresas não conseguem definir um caminho claro para migrar com sucesso e estrategicamente do mundo gerenciado para um mundo não gerenciado ou “sem fronteiras”, onde o perímetro de segurança não está mais delimitado e a TI não gerencia mais cada ativo tecnológico em uso na empresa. “Muitas pessoas imaginam que o BYOD seja um modelo para terminais, mas é muito mais abrangente do que isso”, conta Russell Rice, Diretor de Gerenciamento de Produtos na Cisco. “É sobre garantir a consistência da experiência do usuário final trabalhando de qualquer dispositivo, seja em um ambiente com ou sem fio ou em nuvem. É sobre elementos da política de interação. E é sobre seus dados, como eles são protegidos, e como atravessam todos esses ambientes distintos. Tudo isso deve ser levado em consideração ao migrar para um modelo BYOD. É realmente uma mudança na forma de pensar.” A Cisco, quando embarcou nessa jornada “Qualquer Dispositivo”, identificou 13 áreas críticas da empresa afetadas por este paradigma. A tabela abaixo destaca estas áreas de foco e fornece uma lista de perguntas que ajudaram a Cisco a identificar e evitar possíveis armadilhas e determinar como melhor aprovar essas considerações. As empresas que querem adotar um método BYOD também devem considerar essas perguntas::3 Mito: Os funcionários não aceitarão as exigências das empresas de terem algum controle remoto sobre o dispositivo portátil pessoal que eles querem usar tanto para o trabalho como para o lazer. Realidade: As empresas e funcionários precisam encontrar um denominador comum: a empresa precisa reconhecer a necessidade dos indivíduos usarem seus dispositivos preferidos e o funcionário deve entender que a empresa precisa aplicar sua política de segurança e cumprir os requisitos regulatórios relacionados à segurança de dados. Perguntas para responder sobre a empresa Planejamento de continuidade dos negócios e recuperação de desastres Os dispositivos não pertencentes à empresa devem ter acesso concedido ou restrito no plano de continuidade dos negócios? Deve ser possível apagar remotamente qualquer dispositivo final que tenha sido perdido ou roubado e tente acessar a rede? As empresas precisam ser capazes de identificar os dispositivos de forma única quando eles entram na rede corporativa, vincular dispositivos a usuários específicos e controlar a postura de segurança dos dispositivos usados para se conectar aos serviços corporativos. A tecnologia que permitiria a “conteinerização” de um dispositivo, ou seja, um telefone virtual em um telefone que poderia ser desligado por um funcionário no caso do dispositivo ser perdido ou roubado, sem comprometer os dados pessoais de um usuário, que é mantido separado, está em evolução. Nos próximos anos, as soluções viáveis de segurança baseadas nesta tecnologia devem estar disponíveis para um amplo uso pela empresa. Gerenciamento de host (patching) Os dispositivos não corporativos poderão participar de fluxos existentes de gerenciamento de host corporativo? Gerenciamento de configuração do cliente e validação de segurança de dispositivos Como a compatibilidade do dispositivo com os protocolos de segurança será validada e mantida atualizada? Estratégias de acesso remoto Quem deve ter direito a que serviços e plataformas em que dispositivos? Um funcionário temporário deve receber o mesmo direito de acesso a dispositivos, aplicativos e dados? Licenciamento de software Até então, os funcionários que quiserem usar seus dispositivos pessoais para trabalhar devem aceitar que a empresa, por razões de segurança, retenha determinados direitos para proteger o dispositivo. Isso requer, entre outras coisas: A política deve ser modificada para permitir a instalação de software de licença corporativa em dispositivos não corporativos? Os contratos de software existentes contabilizam os usuários que acessam o mesmo aplicativo de software através de dispositivos diferentes? Requisitos de criptografia Os dispositivos não pertencentes à empresa devem estar em conformidade com os requisitos existentes de criptografia de discos? • Criptografia de dados (incluindo criptografia de dispositivos e mídia removível) Autenticação e autorização Os dispositivos não pertencentes à empresa devem participar ou ter permissão para participar de modelos existentes do Microsoft Active Directory? • As opções de gerenciamento remoto que permitem que a TI trave ou apague remotamente um dispositivo se ele for perdido, comprometido ou se o funcionário for demitido. Gerenciamento de conformidade regulatória Qual será a política corporativa em relação ao uso de dispositivos não pertencentes à empresa em cenários de alta conformidade ou cenários de alto risco? Gerenciamento de acidentes e investigações Como a TI da empresa gerenciará os incidentes de segurança e privacidade de dados e as investigações em dispositivos que não pertencem à empresa? Interoperabilidade de aplicativos Como a empresa realiza os testes de interoperabilidade entre aplicativos em dispositivos não corporativos? Gerenciamento de ativos A empresa precisa mudar a forma como identifica os dispositivos que possui para também identificar o que não possui? Suporte Quais serão as políticas corporativas para fornecer suporte a dispositivos não pertencentes à empresa? • Senhas Se um funcionário não aceitar as exigências de aplicação de políticas e gerenciamento de ativos que foram estabelecidas para elevar o status do dispositivo portátil para “confiável” de acordo com os padrões de segurança da empresa, a TI não permitirá que esse funcionário acesse ativos protegidos da empresa com seus dispositivos pessoais. 3 12 Relatório Anual de Segurança da Cisco 2011 Área de negócios Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Ibid. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 13 A revolução do iPad: tablets e segurança Distribuição de dispositivos portáteis na empresa e identificação de malware A pesquisa Connected World revelou que três de cada quatro funcionários de todo o mundo (77%) possuem mais de um dispositivo, como laptop e smartphone ou vários telefones e computadores. Dentre os jovens profissionais, 33% (um a cada três) afirmam usar no mínimo três dispositivos para trabalho. Mas que plataformas de dispositivo portáteis são favorecidas pela maioria dos funcionários hoje, em geral? Ao conduzir a pesquisa pelo último Cisco Global Threat Report, o Cisco ScanSafe analisou de perto os tipos de plataformas de dispositivos portáteis que os funcionários de todas as partes do mundo estão usando na empresa.* Surpreendentemente, os dispositivos RIM BlackBerry que foram aceitos nos ambientes da maioria das empresas são agora a quarta plataforma mais popular. Ainda mais impressionante é que os aparelhos da Apple - iPhone, iPad e iPod touch - são atualmente a plataforma mais dominante. O Google Android ocupa o segundo lugar, com os dispositivos Nokia/ Symbian em terceiro.** Esses resultados enfatizam o forte impacto que a consumerização da TI teve nas empresas em um curto período de tempo: O primeiro iPhone foi lançado em 2007; o primeiro telefone Android comercialmente disponível chegou aos mercados em 2008. A pesquisa Cisco ScanSafe também oferece um insight sobre que plataformas de dispositivos portáteis estão sendo contaminadas por malware. A resposta: todas. (Veja o gráfico abaixo.) Embora a maioria das ocorrências atualmente seja em dispositivos BlackBerry - mais de 80%), a pesquisadora sênior sobre ameaça de segurança da Cisco, Mary Landesman, diz que o malware não é direcionado especificamente aos dispositivos Uso de dispositivo portátil pela empresa ou usuários do BlackBerry e é questionável que o malware encontrado tenha infectado ou tenha tido qualquer outro impacto nesses dispositivos. Quando o computador tablet Apple iPad foi lançado em 2010, ele foi posicionado (e adotado pelo público) como um dispositivo para o consumidor final: assistir a filmes com os filhos, navegar na web sentado no sofá e ler livros eram alguns dos usos preferidos citados. Landesman acrescenta, “Onde houver usuários, haverá também cibercriminosos”. Como o uso de dispositivos portáteis continua a crescer entre usuários corporativos, o malware direcionado a esses dispositivos e, portanto, a esses usuários, também cresce. (Para saber mais sobre o investimento crescente de cibercriminosos para explorar os usuários de dispositivos portáteis, veja a “Matriz Cisco de Retorno de Investimento no crime cibernético”, veja a página 26.) No entanto, muitos setores da indústria, como saúde e manufatura, rapidamente se deram conta da vantagem de um dispositivo portátil poderoso e fácil de usar para utilização corporativa, que eliminaria as lacunas entre smartphones (muito pequenos) e laptops (muito grandes). Em uma teleconferência sobre resultados financeiros, o Diretor Financeiro da Apple declarou que 86% das empresas da lista da Fortune 500 e 47% das empresas da lista Global 500 estão implantando ou testando o iPad; empresas como General Electric Co. e SAP estão criando aplicativos iPad para processos internos; e pilotos da Alaska Airlines e da American Airlines estão usando o iPad nos cockpits para substituir informações de navegação em papel.4 Distribuição de ocorrências normalizada Independentemente da adoção dos iPads e outros tablets ser promovida pelos funcionários ou pelas empresas, os dispositivos estão gerando perguntas e preocupações em relação à segurança das informações corporativas acessadas via tablets. Ao contrário dos smartphones, iPads e tablets oferecem plataformas de computação mais robustas, em que os funcionários podem fazer mais do que seus smartphones permitem. Empresas mais de vanguarda querem permitir a inclusão de tablets, sem comprometer a segurança. A inovação causou uma mudança constante na TI e a velocidade da mudança está aumentando. As empresas que desenvolvem uma estratégia para seus dispositivos voltada para a opção mais popular de 2011 (neste caso, o iPad) devem iniciar a contagem regressiva para uma reengenharia em seus sistemas em poucos anos, quando novos fornecedores, produtos e recursos surgirão. Uma decisão mais inteligente é redirecionar a estratégia de segurança de dispositivos específicos para uma estratégia de aplicação do método BYOD, Ao mesmo tempo, os funcionários que usam iPads e outros tablets em suas casas estão pedindo às empresas para utilizá-los no escritório, mais um marco da consumerização da TI. Isso se reflete no estudo do Cisco Connected World, em que 81% dos estudantes declararam que esperam poder escolher o dispositivo a ser usado no trabalho, seja recebendo uma verba para comprar o dispositivo que eles preferirem ou trazendo seus próprios dispositivos pessoais. Android iPhone/iPad/iPod Touch Nokia/Symbian BlackBerry Windows Mobile 4 * O Cisco ScanSafe processa bilhões de solicitações diárias da Web. Os resultados de pesquisa são baseados em uma análise de agentes de usuário normalizados pela contagem de clientes. ** Dispositivos Nokia/Symbian lançados até outubro de 2011. 14 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. com acesso conforme o tipo de usuário, função e dispositivo (para saber mais sobre a prática do método BYOD, veja a página 10). O segredo para permitir qualquer dispositivo na empresa, seja ele de propriedade da empresa ou trazido pelo funcionário, é o gerenciamento de identidades. Ou seja, entender quem está usando o dispositivo, onde ele está sendo usado e que informações eles estão acessando. Além disso, as empresas que permitem o uso de tablets no local de trabalho precisarão de métodos para gerenciamento de dispositivos (ex. apagar dados de dispositivos perdidos), exatamente como ocorre com smartphones e laptops. Para tablets e, na verdade, todos os outros dispositivos novos e interessantes que sejam trazidos para a empresa, os profissionais de segurança precisam preservar a consistência da experiência do usuário enquanto adicionam novos recursos de segurança. Por exemplo, os usuários de iPad adoram os controles de tela de toque dos dispositivos, como arrastar o dedo na tela para exibir ou aplicar zoom nas imagens. Se departamentos de TI incorporarem uma norma de segurança que restrinja demais esses recursos tão adorados, os usuários vão relutar em aceitar essa mudança. “A melhor abordagem de segurança do tablet permite isolar aplicativos e dados corporativos e pessoais com confiança, aplicando políticas de segurança apropriadas a cada um deles, afirmou Horacio Zambrano, Gerente de Produtos da Cisco. “A política ocorre na nuvem ou em uma rede inteligente; embora, para o funcionário, a experiência seja preservada e ele possa utilizar os recursos dos aplicativos nativos do dispositivo.” “Os aplicativos corporativos para iPhone e iPad da Apple trazem uma péssima notícia para os concorrentes”, ZDNet, 20 de julho de 2011, www.zdnet.com/blog/btl/apples-corporate-iphone-ipad-app-strength-bad-news-for-rivals/52758. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 15 A influência de dispositivos portáteis, serviços em nuvem e mídia social na política de segurança da empresa O custo de uma única violação de dados pode ser descomunal para uma empresa. O Ponemon Institute estima algo em torno de US$1 a US$58 milhões.5 O custo também não é exclusivamente financeiro: danos à reputação da empresa e perda de clientes e de participação no mercado são alguns dos efeitos colaterais possíveis de um incidente de perda de dados de grande repercussão. À medida que mais funcionários se tornam móveis e usam vários dispositivos para acessar os ativos da empresa e também dependem de aplicativos de colaboração para trabalhar com outros enquanto estão fora dos limites tradicionais físicos da empresa, o potencial de perda de dados aumenta. Como exemplo, o estudo Cisco Connected World (www.cisco.com/en/ US/ netsol/ns1120/index.html) concluiu que praticamente metade (46%) dos jovens profissionais já enviou emails de trabalho através de contas pessoais. seção, Proteção para Dados Corporativos em Nuvem) também estão aumentando o potencial de roubo ou comprometimento de dados. de um funcionário fazer o download de dados para um dispositivo pessoal ou portátil antes de sair da empresa é altamente reduzida.” Neste cenário, não é surpreendente que mais empresas estejam renovando seu foco em esforços de preservação de perda de dados (DLP). “Hoje, as empresas estão avaliando seus programas DLP para determinar dois pontos: se eles estão protegendo os dados corretos e se estão fazendo o que é necessário para manter os dados seguros”, contou John N. Stewart, vice-presidente e diretor de segurança da Cisco. Paschich também adverte às empresas de que elas não devem negligenciar uma ameaça menos conhecida, mas muito potente, os dispositivos USB. “Enquanto as empresas estão preocupadas se devem ou não permitir que um funcionário conecte-se à rede com um iPhone porque estão preocupados em prejudicar a segurança corporativa, elas estão permitindo que seus funcionários conectem dispositivos USB a seus laptops e copiem os dados que desejarem.” “O potencial para perda de dados é elevado”, afirma David Paschich, gerente de produtos de segurança da Web da Cisco. “As empresas estão registrando uma perda progressiva do controle sobre quem acessa a sua rede corporativa. E o simples fato de que mais funcionários estão usando dispositivos portáteis para trabalhar, e algumas vezes, vários dispositivos, significa que o potencial para perda de dados decorrente de roubo ou perda de um dispositivo é ainda maior.” Ao categorizar os dados que devem ser mantidos seguros, um bom ponto de partida para muitas empresas é determinar que tipos de dados requerem proteção e segurança, com base nas legislações e regulamentações em vigor, que podem variar por indústria e localização geográfica (ex. estado, país). “Você não pode construir anéis de segurança em torno do que precisa proteger se não souber o que são essas coisas”, declarou Jeff Shipley, Gerente de Operações e Pesquisa de Segurança da Cisco. “Essa é uma grande mudança na forma de pensar de muitas empresas que focam seus controles de segurança nos sistemas e na rede, e não na granularidade dos dados reais nos vários sistemas, entre inúmeros sistemas ou na rede.” Ele acrescentou que as empresas não devem negligenciar a propriedade intelectual ao categorizar os dados a serem protegidos. A crescente preferência dos cibercriminosos pelos ataques direcionados de baixo volume, como campanhas spearphishing (veja Atualização Global sobre Spam: o dramático declínio no volume de spam, página 29), para roubar informações de alvos de alto valor, e o crescente uso dos serviços de compartilhamento de arquivos baseados em nuvem pelas empresas para aumentar a eficiência e reduzir custos (consulte a próxima Shipley também recomenda aos departamentos de TI corporativos que não percam oportunidades óbvias para evitar que os dados escapem pela porta da frente. Ele disse, “Aqui temos um exemplo: se uma empresa fosse proteger seus arquivos confidenciais, como planilhas Excel que contêm dados de clientes, com controles para evitar o download ou a transferência de dados de aplicativos ou banco de dados centralizados, a chance 5 Ele oferece uma dica adicional para reforçar a proteção de dados da empresa: estabelecer metas de DPLP e políticas de uso aceitáveis (AUPs) em documentos separados. “Esses esforços estão integrados, certamente, mas são diferentes”, declarou Paschich. (Veja “O Futuro das Políticas de Uso Aceitável,” página 19.) Proteção de dados corporativos em nuvem O compartilhamento de arquivos baseado em nuvem tornou-se um método conveniente e popular para compartilhar grandes arquivos pela Internet, e representa outra possível área de risco para a segurança de dados corporativos. A ideia de informações corporativas confidenciais circulando pelos serviços de nuvem baseados na Web, que não são gerenciados pela empresa, pode fazer os profissionais de segurança perderem noites de sono. Juntamente com a avaliação de fornecedores, as prevén empresas que estiverem planejando estabelecer política corporativa sobre compartilhamento de arquivos em nuvem devem tomar as seguintes providências: Estabelecer um sistema para classificar dados. Os documentos podem ser classificados por grau de confidencialidade — por exemplo, “público”, “confidencial”, “altamente confidencial” e outros, dependendo das necessidades corporativas. Os funcionários devem ser treinados em como aplicar essas designações e em entender como elas podem afetar a capacidade de compartilhar arquivos em nuvem. Estabelecer um sistema para utilizar dados especializados. Os dados que possuam implicações jurídicas ou de conformidade em termos de políticas de retenção, localização física e requisitos de mídia de backup. As empresas precisam definir políticas para enviar esses dados para públicos externos, além de sua classificação por grau de confidencialidade. O compartilhamento de arquivos baseados em nuvem está ganhando terreno porque é fácil de usar: O processo de assinatura de serviços como o Box.net ou o Dropbox é rápido e simples, os serviços não requerem hardware ou software avançado, e são gratuitos ou de baixo custo. Eles também simplificam a colaboração entre funcionários e consultores externos e parceiros, visto que os arquivos podem ser compartilhados sem gerar processos demorados e complexos para acessar as redes corporativas. A força de trabalho mais jovem, que está condicionada a confiar nos serviços de rede como webmail e redes sociais não hesitará em adotar o compartilhamento de arquivos em nuvem e promover sua maior adoção na empresa. Ceder o controle dos dados corporativos para a nuvem, especialmente, uma parte da nuvem sob a qual uma empresa não tem controle, levanta dúvidas legítimas sobre a segurança das informações. “Muitos novos fornecedores neste mercado são novas empresas com experiência limitada em fornecer serviços para toda a corporação e em todos os desafios que isso apresenta”, declarou Pat Calhoun, Vice-Presidente e Gerente Geral da Unidade de Negócios de Serviços Seguros de Rede da Cisco. “Além disso, os padrões de segurança e criptografia podem variar amplamente de fornecedor para fornecedor. Os benefícios do compartilhamento de arquivos em nuvem são muitos, mas as empresas devem fazer perguntas diretas aos provedores de compartilhamento de informações sobre suas políticas para manter a segurança.” Essas perguntas incluem: • Que tipo de controles de criptografia o fornecedor oferece? • Que pessoas possuem acesso a dados de clientes? • Quem gerencia a resposta a incidentes e monitoração, o fornecedor ou o cliente? • O fornecedor terceiriza alguns serviços para outros fornecedores? Esses fornecedores estão colocando os dados em cache? • As políticas DLP estão implantadas? • O fornecedor conduz avaliações periódicas de segurança? • Que medidas de segurança estão implantadas? Como e onde os arquivos de backup são armazenados? Implemente uma solução DLP. Os fornecedores de compartilhamento de arquivos podem não oferecer o grau de detalhamento de controle DLP que as empresas exigem. Uma solução DLP na rede pode impedir que os dados sejam carregados para serviços de compartilhamento de arquivos baseados em classificações, por exemplo, arquivos de impostos ou código-fonte. Fornece gerenciamento de identidade para controlar acesso. Os usuários devem ser autenticados pela rede antes de terem permissão para fazer upload ou download de arquivos. Aproveitar a identidade corporativa e a federação de identidades para colaboração interna e externa e gerenciar o ciclo de vida de contas provisionadas são fundamentais. Defina as expectativas do fornecedor. Políticas e serviços claros e bem definidos devem fazer parte do contrato de nível de serviços (SLA), por exemplo, os sistemas de redundância e controles de criptografia, as práticas em torno do acesso a dados por terceiros (ex., aplicação da lei), definindo responsabilidades compartilhadas que podem incluir resposta a incidentes, funções de monitoração e administrativas, e atividades transferência e depuração de de dados antes do encerramento do contrato. Ataque de email: Já era hora de ser pessoal, Cisco, Junho de 2011, www.cisco.com/en/US/prod/collateral/vpndevc/ps10128/ps10339/ps10354/targeted_attacks.pdf. 16 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 17 Legisladores dos EUA buscam medidas para revelação de violação de dados Diversas violações de dados de grande repercussão em 2011, incluindo incidentes que envolveram a Sony Corp.6 e o Citigroup Inc.7, fizeram os legisladores americanos trabalharem para aprovar leis que afetarão a maneira como as empresas protegem as informações do consumidor e notificam o público sobre incidentes de cibersegurança. Muitas políticas de uso aceitável (AUPs Acceptable Use Policies) surgiram de uma necessidade das empresas estabelecerem regras sobre como os funcionários deveriam acessar a Internet durante o horário comercial utilizando os ativos da empresa. Com o passar do tempo, muitas dessas políticas se tornaram uma verdadeira coletânea inflada de documentos para cobrir tudo desde acesso à Internet ao uso de mídia social até o que os funcionários não podem dizer sobre sua empresa enquanto interagem em canais online fora do expediente de trabalho. Como resultado, essas políticas, apesar de bem intencionadas, eram difíceis de absorver e aderir para os funcionários, e quase impossível de aplicar para as empresas. Três leis sobre violação de dados e privacidade foram aprovadas pela Comissão de Justiça do Senado Americano em setembro de 2011; a Câmera de Comércio do Senado e a Câmara de Energia e Comércio estão trabalhando em suas versões. No Senado, qualquer versão sancionada será um compromisso de todas as versões aprovadas pelas comissões e, talvez, incorporadas em leis cibernéticas mais abrangentes que estejam em trâmite pelo Senado. As versões aprovadas pelo Comitê Judiciário do Senado são: Lei de Notificação de Violação de Dados de 20118 Esta medida deverá exigir que agências e empresas federais envolvidas em comércio interestadual e que possuam dados que contenham informações pessoalmente identificáveis e confidenciais revelem toda e qualquer violação de seus sistemas. Lei de Responsabilização por Violação e Proteção de Dados Pessoais9 A lei estabeleceria um processo para auxiliar as empresas a criarem padrões mínimos de segurança para proteger informações confidenciais do consumidor. Ela também exigiria que as empresas emitissem uma notificação para os indivíduos após a violação de dados. O Futuro para Políticas de Uso Aceitável Considerando os resultados da pesquisa Cisco Connected World, pareceria que a maioria das AUPs é ineficiente por outro motivo: Os funcionários não acham que caiba a eles ajudar a empresa a aplicar essas políticas. A pesquisa revela que três a cada cinco funcionários (61%) acreditam que não são responsáveis por proteger informações corporativas e dispositivos; em vez disso, sua visão é que essa responsabilidade cabe à TI e/ou aos provedores de serviço. Portanto, a pergunta é, qual a finalidade de ter um AUP? Lei de Privacidade e Segurança de Dados Pessoais de 201110 A lei estabeleceria um processo para auxiliar as empresas a criarem padrões mínimos de segurança para proteger informações confidenciais do consumidor. Ela também exigiria que as empresas emitissem uma notificação para os indivíduos após uma violação de dados. Quando o Relatório Anual de Segurança da Cisco 2011 foi concluído, a legislação de notificação de dados federais ainda estava em trâmite no Congresso americano, juntamente com uma ampla legislação sobre segurança cibernética para ajudar a proteger as redes financeiras, os sistemas de transporte e as empresas de energia. O Senado estava trabalhando em uma ampla legislação de segurança cibernética há mais de um ano; em maio de 2011, a administração de Obama compartilhou sua visão sobre o que a legislação deveria incluir. 11 “As políticas de uso aceitável são importantes por muitos motivos, incluindo a conformidade regulatória, mas a maioria dessas políticas não é nada realista”, segundo o gerente Gavin Reid, Cisco CSIRT. “Muitas parecem uma longa lista de lavanderia repleta de proibições. Na verdade, elas são apenas uma forma de a empresa dizer ao funcionário, seu departamento jurídico ou investigadores, no caso de um incidente de segurança, “Bem, nós avisamos que isso não deveria ser feito.” Reid diz que uma melhor abordagem seria as empresas repensarem a AUP para torná-la relevante e aplicável e acrescenta que muitas empresas já estão fazendo isso. As novas AUPs resultantes desse processo são mais enxutas e sólidas. Em geral, elas são listas bem menores, algumas incluem inúmeros itens, como deixar claro para os usuários que eles não podem utilizar aplicativos ponto a ponto (P2P) ou enviar spam de seu desktop. E todos os itens dessas listas são “tecnicamente aplicáveis”, de acordo com Reid, o que significa que a empresa implantou a tecnologia necessária para identificar violações de AUP. “A tendência atual das AUPs é que as empresas assumam uma abordagem de maior risco”, explica Nilesh Bhandari, gerente de produtos da Cisco. “As empresas estão se concentrando naquilo que elas absolutamente precisam incluir em uma AUP e o que é mais importante para a empresa, especialmente em termos de custo e tempo necessários para monitorar a adesão dos funcionários à política.” Ele acrescenta que uma AUP bem definida é mais fácil de ser entendida e seguida pelos funcionários e fornece à empresa uma maior margem de manobra com a sua força de trabalho. “Os usuários prestam atenção a uma AUP quando entendem inteiramente o que acontecerá se eles não aderirem à política”, conta Bhandari. Mito vs. realidade: As AUPs não são aplicáveis Mito: As AUPs não possuem impacto porque é impossível implementá-las e, antes de tudo, elas são simplesmente muito complexas para serem elaboradas pela empresa. Realidade: As empresas não conseguem aplicar com eficácia uma política geral. Embora seja preciso dedicar tempo e pesquisa para determinar o que uma AUP deve incluir e se cada item pode realmente ser implantado, o resultado final será uma política mais fácil para os funcionários entenderem e seguirem, e que é mais provável que ela aprimore a segurança da empresa. Deve-se dar um foco especial ao treinamento dos funcionários no uso seguro de email e da web, visto que essas são as trilhas que os cibercriminosos costumam traçar para se infiltrarem e infectarem redes, roubar propriedade intelectual e outros dados confidenciais e comprometer os usuários individuais. “A tendência atual das Políticas de Uso Aceitável é que as empresas adotem uma postura bem mais propensa a riscos”. “Sony Playstation sofre violação maciça de dados”, de Liana B. Baker and Jim Finkle, Reuters.com, 26 de abril de 2011, www.reuters.com/article/2011/04/26/us-sony-stoldendata-idUSTRE73P6WB20110426 “Citi declara que muitos outros clientes tiveram os dados roubados por hackers” de Eric Dash, The New York Times, 16 de junho de 2011, www.nytimes.com/2011/06/16/technology/16citi.html 8. Lei de Notificação de Violação de Dados de 2011: www.govtrack.us/congress/billtext.xpd?bill=s112-1408 9 Lei de Responsabilização por Violação e Proteção de Dados Pessoais: http://judiciary.senate.gov/legislation/upload/ALB11771-Blumenthal-Sub.pdf 10 Lei de Segurança e Privacidade de Dados Pessoais: www.govtrack.us/congress/billtext.xpd?bill=s112-1151 11 “Cartas para os Membros do Congresso e do Senado sobre a proposta de segurança cibernética da Administração”, WhiteHouse.gov, 12 de maio de 2011, www.whitehouse.gov/sites/default/files/omb/legislative/letters/ Cybersecurity-letters-to-congress-house-signed.pdf. 6 7 18 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. —Nilesh Bhandari, Gerente de Produto, Cisco Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 19 Como começar a adotar a segurança de colaboração As empresas podem usar as seguintes etapas para ajudar a estabelecer políticas de segurança, tecnologias e processos relacionados para colaboração e segurança de mídia social: • Crie um plano comercial para soluções de colaboração e rede social, iniciando com a necessidade da empresa. • Elabore mecanismos claros de governança de segurança para colaboração. • Crie políticas sobre confidencialidade das informações e expectativas para as interações dos funcionários em sites de colaboração. • Defina políticas relativas às medidas de segurança de rede, como acesso remoto por dispositivos portáteis, nível de proteção de rede e uso de compartilhamento de arquivos diretos. • Identifique requisitos regulatórios e de conformidade que possam restringir o uso ou a revelação de informações sobre mídia social. • Crie recursos de treinamento para todos os usuários. A julgar pelos resultados do estudo Connected World, os universitários e jovens profissionais provavelmente encontrarão formas de burlar as restrições de acesso à mídia social se considerarem isso necessário, a despeito das políticas corporativas. Três de cada quatro profissionais pesquisados acreditam que suas empresas deveriam permitir que eles acessassem a mídia social e seus sites pessoais com os dispositivos fornecidos pela companhia. Além disso, 40% dos alunos de faculdade declararam que quebrariam as regras de mídia social da empresa. Essa é uma parte considerável da força de trabalho potencial pesquisada no estudo e serve como advertência para as empresas que estão definindo suas AUPs para mídia social. Em outras palavras, você pode banir totalmente ou restringir a mídia social, mas é bem provável que seus funcionários acabem acessando-a mesmo assim. Empresas com AUPs que limitam o acesso às mídias sociais para seus funcionários provavelmente terão dificuldades de atrair os melhores e mais brilhantes talentos. Vinte e nove por cento dos alunos pesquisados declararam que recusariam uma proposta de trabalho de uma empresa que não lhes permitisse acessar mídia social durante o horário comercial. E dentre os alunos que aceitariam tal emprego, apenas 30% declararam que obedeceriam a essas políticas. “O acesso à mídia social e a liberdade tecnológica passarão a ser benefícios decisivos para os jovens em busca de emprego para começar suas carreiras”, declarou Chris Young, vice-presidente sênior do Security Group da Cisco. “As organizações de RH precisam levar esses fatores em conta na cultura e na política da 20 Relatório Anual de Segurança da Cisco 2011 PARTE Mídia Social: políticas combinadas com controles de tecnologia 2 empresa se quiserem se manter altamente competitivas. As empresas devem encontrar um meio termo viável entre os desejos dos funcionários de compartilhar e as necessidades da empresa de manter a segurança da TI e dos dados, a privacidade e a proteção de ativos.” Tal solução conciliatória envolve conceder acesso à mídia social e a outras tecnologias de colaboração utilizando controles de tecnologia para eliminar ameaças como mensagens de malware ou phishing. Na maioria dos casos, as configurações de segurança são controladas pelos usuários, não pela TI. Para compensar essa falta de controle, medidas adicionais de segurança podem ser implementadas — por exemplo, um sistema de prevenção de invasão para proteger contra ameaças de rede e filtro de reputação para detectar atividade e conteúdo suspeito. Os controles de tecnologias devem ser combinados com um treinamento de usuário que esclareça as expectativas da empresa em relação a comportamentos e práticas apropriados enquanto acessam mídia social em dispositivos da empresa ou através de redes corporativas. Como discutido antes (consulte Mídia Social: agora uma ferramenta de produtividade”, página 8), os jovens profissionais sentem-se muito confortáveis com o compartilhamento de informações no ambiente de mídia social de forma que não percebem - e não foram ensin ados a perceber - que mesmo pequenas informações postadas em uma mídia social podem trazer prejuízos a uma empresa. Falta de treinamento de usuário sobre preocupações de segurança de colaboração e diretrizes para revelar informações online pode trazer riscos de exposição. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 21 Perspectiva de ameaça cibernética para 2012: O Fator Hacktivismo As empresas de hoje precisam lidar com uma grande variedade de problemas de segurança trazidos por mudanças de atitude e hábitos de trabalho entre seus funcionários e as dinâmicas de um universo mais móvel, cooperativo e conectado. Conforme analisado por esta metade do Relatório Anual de Segurança da Cisco 2011, as empresas também devem continuar a se proteger contra uma grande variedade de ameaças potentes com as quais os cibercriminosos já estão obtendo vantagens e nas quais estão investindo recursos adicionais para refiná-las, entre elas temos ameaças persistentes e avançadas (APTs), Cavalos-deTróia que roubam dados e explorações da web. No entanto, as empresas agora também precisam considerar outra possível ameaça à segurança que pode ser ainda mais perturbadora caso suas operações sejam atingidas: o hacktivismo. “Hacktivismo é uma variação do hacking tradicional”, expôs John N. Stewart, vice-presidente e diretor de segurança da Cisco. “Os hackers costumavam hackear para se divertir e conquistar fama. Depois, passaram a buscar recompensas financeiras. Agora, muitas vezes querem transmitir uma mensagem e você pode nunca saber por que se transformou em alvo. Estamos defendendo um novo domínio agora.” EO Hacktivismo— uma combinação de hacking e ativismo — saltou para a metade superior das preocupações de segurança no fim de 2010 quando os defensores do WikiLeaks.org lançaram ataques distribuídos de negação de serviços (DDoS) contra instituições como PayPal e Mastercard; a iniciativa foi chamada de “Operação Payback”.12 De muitas formas, o hacktivismo é uma extensão natural de como as pessoas estão usando a Internet hoje, para se conectarem a pessoas com afinidades em todas as partes do globo. A Internet serve como uma plataforma poderosa para aqueles que querem divulgar uma mensagem, chamar a atenção de um público amplo e motivar os outros a realizarem ações semelhantes. (Veja a seção “Influência da Mídia Social Ganha Força” na página oposta.) Por trás da Operação Payback, havia um grupo conhecido como coletivo Anonymous que tem ganhado adeptos e influência no mundo inteiro desde então. (Para saber mais sobre os Anonymous, veja “Apresentação Cibernética da Cisco”, página 24.) Mais recentemente, os Anonymous estabeleceram um vínculo com o movimento de ocupação de Wall Street.13 Os protestos do “Occupy” começaram em Nova Iorque, mas rapidamente geraram movimentos semelhantes em mais de 900 cidades em todo o mundo. Ativistas representando os Anonymous coletivamente incentivaram seus simpatizantes a participarem do movimento, que na sua maioria tem sido pacífica, mas registrou alguns confrontos mais violentos com a polícia em algumas cidades, incluindo Roma, Itália,14 e Oakland, Califórnia.15 Muitas vezes, facções dos Anonymous que se identificam com o movimento Occupy ameaçaram maiores interrupções, como campanhas de hacking para interromper as operações de grandes mercados financeiros. Os incidentes de outros grupos de hacktivismo no último ano ajudaram a elevar esta ameaça para a metade superior das preocupações cibernéticas das empresas. A LulzSec, por exemplo, concentrou seus esforços em organizações de aplicação da lei, executando ataques DDoS e roubos de dados contra organizações de crime cibernético no Reino Unido.16 Em julho, um grupo associado, conhecido como “Script Kiddies”, hackeou as contas de Twitter da Fox News para postar que o presidente dos EUA Barack Obama havia sido assassinado.17 O Hacktivismo pode ocorrer de forma repentina e inesperada, embora os Anonymous tenham anunciado alguns de seus alvos, como a HBGary Federal, uma empresa contratada pelo governo federal dos EUA para monitorar as companhias que são alvos preferenciais dos ciberativistas por terem retirado o apoio ao WikiLeaks.org. Embora a ameaça de hacktivismo possa parecer remota, ela é muito real e representa uma mudança na natureza do próprio crime cibernético. Se alguém ainda tinha alguma dúvida de que a mídia social é capaz de promover mudanças sociais na velocidade da luz, 2011 foi o ano em que este poder foi definitivamente comprovado. Os protestos da “Primavera Árabe” no início do ano e os tumultos em Londres e em outras cidades britânicas durante o verão demonstraram que a mídia social tem uma capacidade de mobilização que nenhum outro meio de comunicação jamais teve. Nos dois casos, o Twitter e o Facebook foram usados para convocar o público para aglomerações públicas e, também, nos dois casos, as entidades governamentais sugeriram bloquear o acesso à mídia social cortando o acesso à Internet ou assumindo o controle de registros de contas pessoais. “Entender a motivação dos criminosos tem sido o princípio que orienta a definição de uma estratégia de segurança. No entanto, a meta dos hacktivistas de provocar o caos prejudica este modelo, visto que as empresas podem ser alvo a qualquer hora, por qualquer motivo e por qualquer um”, explica Patrick Peterson, pesquisador sênior de segurança da Cisco. “Aquilo que normalmente as empresas tentariam proteger em uma ´violação de segurança tradicional´ como a propriedade intelectual, pode não representar nenhum interesse para este tipo de hacker. O verdadeiro objetivo da ação é perturbar, causar situações embaraçosas ou fazer com que seu alvo sirva de exemplo ou mesmo tudo isso ao mesmo tempo.” Um estudo de setembro de 2011 da Universidade de Washington conclui que a mídia social, especialmente o Twitter” teve um papel central no direcionamento dos debates políticos da Primavera Árabe”, especialmente no Egito e na Tunísia, de acordo com um resumo do estudo. “As conversas sobre a revolução muitas vezes precederam grandes eventos na região, e a mídia social divulgou histórias inspiradoras sobre protestos em outros países.”18 Os observadores da mídia social acreditam que essa tendência continuará, à medida que as frustrações dos protestos contra os governos ganham voz nas redes de mídia social. 19 Stewart acrescenta, “O planejamento avançado de um incidente de hacktivismo significa criar um plano de ação que defina o que a organização diria e faria após tal evento ter ocorrido. A elaboração deste plano seria um esforço multifuncional que inclui equipes de gerenciamento e segurança, o setor jurídico e mesmo profissionais de segurança. Se isso acontecer na sua empresa, é preciso administrar bem a situação, pois isso pode resultar em prejuízos de longa duração à imagem da sua marca. Como é verdade em muitas outras coisas, esteja preparado para ter um plano antes que ocorra um incidente.” “‘O Anonymous lança ataques de DDoS contra os inimigos do WikiLeaks,” de Leslie Horn, PCMag.com, 8 de dezembro de 2010, www.pcmag.com/article2/0,2817,2374023,00.asp#fbid=jU1HvGyTz7f. Website do Occupy Wall Street: http://occupywallst.org/. 14 “Protestos de Ocupação se espalham pelo mundo; 70 feridos em Roma”, de Faith Karimi e Joe Sterling, CNN.com, 15 de outubro de 2011, www.cnn.com/2011/10/15/world/occupy-goes-global/index.html. 15 “Violência no Occupy Oakland: os protestos pacíficos do Ocuppy acabam em caos, Associated Press, The Huffington Post, 3 de novembro de 2011, www.huffingtonpost.com/2011/11/03/occupy-oakland-violence-_n_1073325html. 16 “Lulzec divulga dados da polícia do Arizona, alegando retaliações pela Lei da Imigração”, de Alexia Tsotsis, TechCrunch.com, 23 de junho de 2011, http://techcrunch.com/2011/06/23/lulzsec-releases-arizona-law-enforcementdatain-retaliation-for-immigration-law/. 17 ”Script Kiddies hackeia conta da Fox News e envia tweet anunciando morte de Obama”, de Nicholas Jackson, The Atlantic, 4 de julho de 2011, www.theatlantic.com/technology/archive/2011/07/script-kiddies-hack-fox-news-account-tweetobamas-death/241393/. 12 13 22 Relatório Anual de Segurança da Cisco 2011 Tendências Geopolíticas: Influência da Mídia Social Ganha Força Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. As implicações para as empresas e sua segurança estão na possibilidade de a mídia social estar sendo usada para gerar reviravoltas dentro de suas próprias organizações ou direcionadas a suas marcas ou indústrias. (Veja “Perspectiva de ameaça cibernética para 2012: o fator hacktivismo,” página 22.) “A percepção de anonimato online aumenta o risco de consequências imprevistas se os chamados neizens se sentirem livres para fazer acusações sem se preocuparem em verificar os fatos”, explica o analista global da Cisco Jean Gordon Kocienda. “Para as empresas e seus executivos, principalmente no ambiente globalizado de frustração em relação a grupos percebidos como privilegiados, isso aumenta as preocupações de segurança física e virtual.” Além disso, as empresas podem esperar passar por sérias interrupções de atividade se os escritórios ou funcionários estiverem baseados em áreas onde essas revoltas possam estar ocorrendo, por exemplo, corte do acesso à Internet pelas autoridades como medida de segurança. Também é possível que as organizações consideradas como apoiadoras ou colaboradoras de um regime corrupto sejam alvos ou sofram algum tipo de represália se forem consideradas como uma instituição repressora dos movimentos revolucionários. Também está no radar das empresas o aumento na tendência dos governos tentarem bloquear a mídia social ou mesmo os serviços da Internet em uma escala mais ampla, ou solicitar acesso à conta de mídia social ou informações de dispositivos portáteis que normalmente são privados. Por exemplo, durante os protestos no Reino Unidos, as pessoas usaram o BlackBerry Messenger (BBM), o serviço de mensagens instantâneas para usuários de BlackBerry, para trocar informações sobre locais a serem saqueados ou sobre pontos de concentração de manifestantes. O BBM é uma mensagem telefônica ponto a ponto que, em geral, é mais difícil de ser rastreada pelas autoridades policiais. A RIM, desenvolvedora do BlackBerry, concordou em cooperar com a polícia do Reino Unido na tentativa de identificar os usuários do BBM que incitaram os tumultos, embora a empresa não tenha revelado que tipo de informações da conta do BBM ela revelaria.20 sempre concordamos com as coisas que as pessoas optam por tuitar, mas mantemos o fluxo de informações independentemente de qualquer opinião que possamos ter a respeito de seu conteúdo.”21 Os responsáveis pela segurança prevêem um cabo-deguerra entre governos, que cada vez mais exigirão acesso aos dados de usuários para manter a lei e a ordem— e os defensores da privacidade, que protestaram contra tais revelações dos provedores de tecnologia. Como exemplo, a Índia expressou preocupação com sua capacidade de ter acesso a tais dados (por exemplo, para rastrear atividades terroristas), e firmou um acordo com a RIM segundo o qual o governo pode solicitar dados privados de usuários da empresa caso a caso. A Diretiva de Retenção de Dados Européia, que foi criada em 2006 e exige que os dados de comunicação sejam retidos em caso de necessidade pelas autoridades policiais, foi implantada por alguns países da União Europeia, e adiada por outros.22 “Ficou claro que os governos globais estão lutando para aplicar os novos cenários de tecnologia e comunicação aos princípios básicos da lei e da sociedade”, contou Adam Golodner, Diretor de Segurança Global e Política de Tecnologia da Cisco. “À medida que a tecnologia progride e avança no ciberespaço, esta aplicação de novos cenários a princípios antigos passará a ser a questão central da política para um futuro imprevisível.” Como consequência das revoltas, as autoridades britânicas advertiram que, no futuro, o governo pode solicitar poderes de polícia mais amplos para controlar tumultos e propôs solicitar aos provedores de mídias sociais que restringissem o acesso a seus serviços durante tais situações de emergência. O Twitter respondeu citando uma postagem de blog no início de 2011 reafirmando o compromisso da empresa em manter o seu serviço em funcionamento independentemente de que eventos de grande impacto estivessem sendo discutidos via tweets: “Nós nem “Abrindo os regimes fechados: Qual foi o papel das mídias sociais durante a Primavera Árabe?,” Projeto sobre Tecnologia da Informação e o Islã Político, http://pitpi.org/index.php/2011/09/11/opening-closed-regimes-what-was-the-role-ofsocial-media-during-the-arab-spring/. 19 “Os controles de mídia social do Reino Unido apontam para uma intensificação da ‘guerra das informações’” Reuters, 18 de agosto de 2011, www.reuters.com/article/2011/08/18/us-britain-socialmedia-idUSTRE77H61Y20110818. 20 “O amor não correspondido dos manifestantes de Londres pelo BlackBerry”, FastCompany.com, 8 de agosto de 2011, www.fastcompany.com/1772171/london-protestors-unrequited-love-for-blackberry. 21 “Os Tweets não serão interrompidos,” blog do Twitter, 28 de janeiro de 2011, http://blog.twitter.com/2011/01/tweets-must-flow.html. 22 “Suécia adia a lei de retenção de dados da UE”, The Register, 18 de março de 2011, www.theregister.co.uk/2011/03/18/sweden_postpones_eu_data_retention_directive/. 18 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 23 A Anunciando os vencedores de 2011 na Apresentação de Crime Cibernético da Cisco Sempre teremos vilões e heróis, e a indústria da segurança não é nenhuma exceção. Os personagens podem mudar, mas todos os anos indivíduos mal-intencionados estão fazendo de tudo para descobrir novas formas de roubar dinheiro e informações e provocar caos em canais online, e os combatentes do crime cibernético estão trabalhando sem descanso para detê-los. Nesta terceira Apresentação Anual de Crime Cibernético da Cisco, mais uma vez reconheceremos representantes do “bem” e do “mal’ no campo de batalha de segurança que tiveram um impacto notável no cenário da segurança cibernética no passado. “Desativando botnets para criar uma Internet mais segura e confiável”, Microsoft.com: www.microsoft.com/mscorp/twc/ endtoendtrust/vision/botnet.aspx. 24 “O desmantelamento da Rustock prova que é possível enfraquecer os botnets, declara a Microsoft,” Computerworld. com, 5 de julho de 2011, www.computerworld. com/s/ article/9218180/Rustock_take_down_proves_botnets_can_ be_crippled_says_Microsoft. 25 “Como a Microsoft Derrubou a Gigantesca Botnet Kelihos”, The Huffington Post, 3 de outubro de 2011, www.huffingtonpost. com/2011/10/03/microsoft-kelihos-botnet_n_992030. html. 23 MICROSOFT DO BEM A tecnologia da Microsoft sempre atraiu a atenção de criminosos devido à sua penetração nos mercados corporativos e de usuários domésticos. Em particular, os criadores de botnets exploraram as vulnerabilidades do sistema operacional Windows utilizando engenharia social, ataques baseados na Web e vulnerabilidades não corrigidas. Nos últimos anos, a Microsoft combateu os botnets de três formas principais. Primeiro, a Microsoft melhorou consideravelmente a segurança dos seus produtos. Os principais desenvolvimentos incluem descoberta agressiva de vulnerabilidades e ciclos semanais de patches; implementações de Microsoft Security Development Lifecycle (SDL) para aumentar drasticamente a segurança do produto; sistemas de atualização automática para o Windows Internet Explorer, incluindo um novo modelo de segurança para controles ActiveX; e para o desenvolvimento de Malicious Software Removal Tool (MSRT), que remove cirurgicamente o malware dos PCs. O MSRT foi implantado contra famílias de malware que alimentam mais de 150 dos maiores botnets do mundo, incluindo o Zeus (Zbot), Cutwail, Waledac e Koobface, para remover centenas de milhões de infecções de malware em PCs. A pesquisa da Cisco demonstrou grandes declínios ano após ano na exploração bem-sucedida realizada com kits de ferramentas para exploração da Web. ESegundo, a Microsoft liderou a comunidade de segurança na luta contra o crime cibernético. A Unidade de Crimes Digitais da Microsoft realiza o Digital Crimes Consortium (DCC) anual, que é uma oportunidades para autoridades da polícia e membros da comunidade de segurança da tecnologia discutirem os esforços policiais relativos aos crimes cibernéticos no mundo inteiro. O evento deste ano englobou 340 participantes de 33 países. O entrou com uma ação para fechar o botnet Waledac, que infectou centenas de milhares de computadores em todo o mundo e estava enviando até 1,5 bilhões de mensagens de spam diariamente ,solicitando a um juiz federal que emitisse uma ordem de proteção judicial contra quase 300 domínios da Internet supostamente controlados por criminosos da Waledac. Esta ação cortou a comunicação entre os centros de comando e controle dos botnets e os computadores que eles controlavam, “matando” efetivamente o botnet.23 No início de 2011, os advogados da Microsoft e autoridade dos EUA confiscaram os servidores de comando e controle do botnet Rustock, que era hospedado em vários provedores de hospedagem dos Estados Unidos. O malware difundido pela Rustock, que era operada por criminosos russos e, na sua maioria, distribuía spams farmacêuticos, registrou um declínio dramático e a atividade do botnet foi reduzindo até ser totalmente interrompida. Além disso, a Microsoft ofereceu uma recompensa de US$250.000 para informações que levassem à prisão dos criadores do Rustock.24 De acordo com a Cisco IronPort SenderBase Security Network, desde que a Rustock foi desmantelada, o volume diário de spam caiu consideravelmente em todo o mundo. Em setembro de 2011, a Microsoft usou táticas jurídicas semelhantes para fechar o botnet Kelihos e pela primeira vez, colocou no banco dos réus o suposto proprietário de um domínio da web que controlava o botnet.25 As ações anti-botnet da Microsoft combinadas com os números recordes de fornecimento pela empresa de patches para redução de vulnerabilidades, que também ajudou a limitar a ação das atividades criminosas, a transformaram em uma verdadeira combatente do crime cibernético. O projeto MARS (Microsoft Active Response for Security) da empresa, que supervisiona esses esforços para derrubar botnets, também compartilhou suas conclusões em relação a botnets com membros do setor de segurança. Em terceiro lugar, a Microsoft realizou agressivamente ações legais contra criminosos cibernéticos. Em 2010, a Microsoft Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. DO MAU O Anonymous, descrito como uma “comunidade online descentralizada atuando anonimamente de forma coordenada” é uma “coalizão frouxa de internautas” que já existe há muitos anos, e tem chamado a atenção dos jornais com mais frequência ultimamente à medida que o grupo se torna cada vez mais associado com hacktivismo colaborador e internacional. (Para mais informações sobre hacktivismo, veja “Perspectiva de ameaça cibernética para 2012: o fator hacktivismo,” página 22.) Os simpatizantes do grupo Anonymous estão espalhados por todas as partes do mundo e conectam-se entre eles através de fóruns da Internet, imageboards, e outros pontos de encontro na Web como 4chan, 711chan, Encyclopedia Dramatica, os canais IRC e mesmo sites mais convencionais como o YouTube e o Facebook. “Esse é um grupo bem organizado, embora tenha poucos afiliados”, conta Patrick Peterson, pesquisador sênior de segurança da Cisco. “As pessoas envolvidas são altamente talentosas e incrivelmente ambiciosas. Em muitos casos, suas ações não são impulsionadas por motivos financeiros. É mais uma questão de ‘Vejam só o que eu sou capaz de fazer’. E quando acabam, eles desmantelam tudo e desaparecem sem deixar rastros.” Em 2011, o Anonymous foi associado a diversos incidentes de hacking de grande repercussão, alguns previamente anunciados e todos com a intenção de passar alguma mensagem, incluindo ataques diretos aos websites de: • Diversas instituições de polícia americanas, o que acabou na divulgação de informações pessoais confidenciais de negociadores de paz e informantes do governo • O governo da Tunísia, como parte do movimento “Primavera Árabe” (veja Influência da Mídia Social Ganha Força, página 23) • Empresa de segurança HBGary Federal • Sony Computer Entertainment America Que ameaças o Anonymous oferece no futuro? “Este grupo tem a capacidade de infligir danos reais”, afirma Scott Olechowski, gerente de pesquisa de ameaças da Cisco. “A maior parte das atividades que pude observar no movimento não era radical, muito provavelmente, eles são mais capazes de provocar perturbações do que danos reais. Você poderia defini-los como nocivos mesmo assim. Mas se pessoas que realmente querem causar danos se infiltrarem no Anonymous ou se o grupo se radicalizar um pouco mais ao tentar passar suas mensagens, poderemos ter um problema real.” Considere que esse quase-incidente teria o potencial de repercutir em uma economia global já incerta: Em outubro, facções do Anonymous tinham o grande objetivo de “apagar” a Bolsa de Valores de Nova Iorque em 10 de outubro de 2011, através de um ataque distribuído de DDoS em uma demonstração de suporte ao movimento Occupy Wall Street.27 Uma razão possível para o grupo não ter cumprido suas ameaças de derrubar a bolsa é que “o grito de guerra suscitou críticas tanto entre os defensores quanto entre seus críticos, condenando o esforço.”28 Portanto, parece que o Anonymous, com suas conexões enfraquecidas no momento, pode ser influenciado pela consciência coletiva para não provocar danos sérios, ao menos neste caso. “As pessoas envolvidas são altamente talentosas e incrivelmente ambiciosos. Em muitos casos, suas ações não são impulsionadas por motivos financeiros. É mais uma questão de ‘Vejam só o que eu sou capaz de fazer’”. —Patrick Peterson, pesquisador sênior de segurança, Cisco 27 28 24 Relatório Anual de Segurança da Cisco 2011 ANONYMOUS “O grupo de hackers Anonymous ameaça derrubar a Bolsa de Valores de Nova Iorque” de Ned Potter, ABC News, 10 de outubro de 2011, http://abcnews.go.com/Technology/anonymous-hackers-threaten-eraseyork-stock-exchange-site/story?id=14705072. “Basta piscar e você nem vai ver: O Anonymous ataca a NYSE”, de Chris Barth, Forbes.com, 10 de outubro de 2011, www.forbes.com/sites/chrisbarth/2011/10/10/blink-and-you-missed-it-anonymous-attacks-nyse/. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 25 Alto A Matriz da Cisco sobre Retorno de Investimento do Cibercrime (CROI) NO V I D A D E S POTENCIAIS Potenciais: Comprometimento de contas em massa, uma novidade na matriz Cisco CROI deste ano, essencialmente envolve criminosos cibernéticos “utilizando restos deixados pelos ladrões de dados”, de acordo com Patrick Peterson, pesquisador sênior de segurança da Cisco. Eles reúnem informações de cavalos de tróia de dados para extrair credenciais de senha/ nome de usuário de baixo valor. Essas credenciais são usadas como ponto de partida para a reutilização de credenciais em um site valioso de banco online, ou para usar credenciais de webmail para espionar o email pessoal de uma vítima e preparar o terreno para uma ação mais agressiva. “Os cibercriminosos estão analisando toneladas de informações que coletamos de uma forma diferente. Eles agora estão pensando, ´Esse nome de usuário/senha de webmail ou site de encontros que eu tenho poderia ser a chave-mestra para uma conta de maior valor? Ou poderia ser o ponto de partida para uma exploração de webmail que me permita fazer outras coisas, como redefinição de senhas e reconhecimento, que poderiam levar a um prêmio maior?”, explica Peterson. Hacking de infraestrutura em nuvem Sucesso/crescimento Abuso de VoIP Comprometimento de contas em massa Ataques a redes sociais Spam farmacêutico Explorações na web Cavalos-deTróia para Roubo de Datos Fraude Clique/ Redirecionar Fraude de pagamento adiantado Spyware/ Scareware Baixo DDoS Lavagem de dinheiro (mula) GALINHA DOS OVOS DE OURO FRACOS Phishing 1.0 Dispositivos portáteis Baixo Alto Escalabilidade/receita A Matriz de Retorno de Investimento do Crime Cibernético da Cisco prevê que técnicas de crime cibernético terão mais sucesso em 2012. 26 Relatório Anual de Segurança da Cisco 2011 A Matriz do Cisco CROI monitora o desempenho das operações do crime cibernético com motivação financeira, que são cada vez mais gerenciadas e organizadas de formas semelhantes a empresas legítimas e complexas. Esta matriz destaca especificamente os tipos de ações agressivas que os especialistas em segurança da Cisco consideram prováveis de ocorrer para concentrar a maior parte de seus recursos em desenvolver, refinar e implantar soluções para o próximo ano. Os cibercriminosos também estão acelerando o investimento em VoIP e outras técnicas de abuso telefônico. Como reportado no Relatório de Segurança Anual da Cisco 2010, muitos maus elementos já conseguiram obter sucesso ao atacarem pequenas e médias empresas com esta técnica causando prejuízos financeiros consideráveis. O abuso de VoIP, que foi listado como “Potencial” na matriz do último ano, envolve o hacking de sistemas PABX. Os abusadores de VoIP fazem chamadas fraudulentas de longa distância, geralmente chamadas internacionais. Alguns criminosos usam os sistemas VoIP para ações fraudulentas de “vishing” mais sofisticadas (phishing por telefone), projetados para coletar informações confidenciais de usuários, como números de CPF. Ataques de ID de chamada falsa contra sistemas de verificação baseados em telefone também têm registrado aumento. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Novas promessas: “A Lavagem de dinheiro (Mula)” deve permanecer sendo o principal foco para investimento dos crimes cibernéticos em 2012. Discutido em detalhes no Relatório de Segurança Anual da Cisco 2010, criminosos que utilizam malware de roubo de dados possuem acesso a inúmeras contas de banco online, mas possuem um gargalo na transferência segura de fundos para o exterior sem deixar um rastro direto.29 As mulas de dinheiro fornecem essa solução. As operações de mula tornaram-se cada vez mais elaboradas e internacionais em escopo recentemente, com alguns dos melhores dados provenientes da “Operação Trident Breach”, a operação que prendeu mais de 60 cibercriminosos que haviam conseguido roubar US$70 milhões usando mulas de dinheiro.30 Embora seja estimado que apenas uma em três transações de mula sejam bem-sucedidas, e mulas de dinheiro sejam fáceis de prender, ao menos nos Estados Unidos, as redes de mulas continuam a crescer porque os criminosos possuem muitas contas bancárias e mulas para queimar. Uma novidade nem tão surpreendente entre as “Novas Promessas” são os dispositivos portáteis, que haviam sido listados na categoria “Potenciais” na matriz de 2010. Os cibercriminosos, como regra, focam sua atenção em onde estão os usuários, e cada vez mais, nas pessoas que estão acessando a Internet, email e redes corporativas através de dispositivos portáteis poderosos. Os ataques a dispositivos portáteis já ocorrem há anos, mas historicamente não eram muito comuns, e estavam mais relacionados a projetos de pesquisa do que ao crime cibernético. Mas isso está mudando rapidamente. As campanhas móveis estão se tornando não apenas mais comuns, mas também bem-sucedidas e, portanto, importantes para os cibercriminosos. Novas plataformas de sistemas operacionais móveis apresentam novas vulnerabilidades de segurança a serem exploradas. Muitos cibercriminosos estão obtendo benefícios com aplicativos móveis falsos que fornecem malware. E com dispositivos portáteis substituindo rapidamente os PCs tradicionais como ferramentas de computação corporativa, os cibercriminosos estão investindo mais recursos no desenvolvimento de APTs para explorar autorizações de dois fatores e ajudá-los a obter acesso a redes corporativas onde eles possam roubar dados e/ou conduzir “missões de reconhecimento”. Enquanto isso, à medida que mais empresas adotam a computação em nuvem e os serviços hospedados, os cibercriminosos também estão de olho na nuvem em busca de oportunidades de fazer dinheiro. “Os criminosos percebem o potencial de obter mais retorno de seus investimentos em ataques em nuvem”, conta Scott Olechowski, gerente de pesquisa de ameaças da Cisco. “Por que focar todos os seus esforços no hacking de uma única empresa quando se pode comprometer toda a infraestrutura hospedada e potencialmente acessar informações pertencentes a centenas e mesmo milhares de empresas?” Olechowski acrescenta que os recentes incidentes de segurança de dados, como hackers obtendo acesso a nomes e endereços de email de clientes armazenados nos sistemas comerciais de email da Epsilon Data Management LLC31—enfatizam a crescente tendência de “hackear um para hacker todos”. Galinha dos Ovos de Ouro: Duas das “Galinhas dos Ovos de Ouro” de 2010 — Cavalos-de-Tróia de Roubo de Dados e Explorações da Web — entraram na categoria em 2011 “Galinha dos Ovos de Ouro” porque estão entre as fontes de dinheiro favoritas dos cibercriminosos. Mas esta mudança não ocorre apenas porque os criminosos aperfeiçoaram suas habilidades nessas técnicas; a prevalência de kits de ferramentas de exploração da web baratas e fáceis de usar e as explorações de Cavalos-deTróia de roubo de dados significam que qualquer um que queira participar do jogo pode fazer isso com relativamente pouco esforço ou investimento. Outras fontes preferidas mais antigas como Scareware/Spyware e a Fraude Clicar/Redirecionar perderam um pouco de força, mas mantiveram sua função como fiéis burros de carga para cibercriminosos durante o ano de 2011—e continuarão assim em 2012. Fracos: Dois novos participantes da categoria “Fracos” são spams farmacêuticos e fraude do pagamento antecipado. O spam farmacêutico, uma “Galinha dos Ovos de Ouro” na Matriz Cisco CROI de 2010 perdeu a popularidade devido a ações policiais e fechamentos de botnets. (Veja os prêmios Cisco Cibercrime, “A Microsoft do Bem”, página 24.) Vários criminosos que enviavam spams farmacêuticos foram presos ou estão vivendo como fugitivos para escapar da prisão, incluindo Igor Gusev da SpamIt/ Glavmed; Pavel Vrublevsky da RX-Promotions/Eva Pharmacy; Oleg Nikolaenko, operador do gigantesco Mega-D botnet; Georg Avanesov, operador do botnet Bredolab; e muitos outros. Com tantos dos antes gigantescos botnets, como Waledac, Mariposa, Cutwail (supostamente o maior de todos os botnet), Rustock, Bredolab e Mega-D desmantelados ou severamente enfraquecidos, e uma ação mais vigilante das autoridades para coibir o surgimento prolífero de spammers, enviar spams farmacêuticos simplesmente não gera mais o retorno que costumava gerar para os cibercriminosos.32 Da mesma forma, outra “Galinha dos Ovos de Ouro” do ano passado, Fraude de Pagamento Adiantado, está agora avançando em direção à porta da saída. Os usuários de hoje são simplesmente mais bem treinados e os filtros de spam são mais bem ajustados, o que significa que esta técnica não está mais trazendo retornos expressivos para as operações cibercriminosas. O trabalhoso golpe do “príncipe nigeriano” continua a circular, mas os lucros continuam caindo. Os antigos ataques fracos que continuam na matriz são os golpes Phishing 1.0 e os ataques DDoS. Os Ataques a Redes Sociais continuam se mantendo em plano secundário à medida que os usuários costumam estar mais atentos na navegação na “Esfera Social” online. Muitos outros usuários agora estão instintivamente mais desconfiados ao interagirem com pessoas que eles não conhecem através das redes sociais. Eles também estão aproveitando os controles de privacidade de seus provedores de rede social e, em geral, estão menos abertos ao compartilhamento de informações pessoais nesses sites. Os ataques a redes sociais não desapareceram inteiramente, mas os cibercriminosos sofisticados dificilmente continuarão a investir seus recursos para refinar ou expandir essas explorações. Simplesmente ficou trabalhoso e demorado demais aplicar esses golpes, especialmente agora que o mercado criminoso está fazendo um esforço específico para ser mais estratégico no investimento de seus recursos. “’Ibid. Ucrânia prende cinco indivíduos ligados ao golpe de $70 milhões no eBanking Heists dos EUA”, Brian Krebs, Krebs no Security blog, 2 de outubro 2010, http://krebsonsecurity.com/tag/operation-trident-breach/. 31 “Violação leva a análise cuidadosa: incidente aumenta preocupação com terceirização de marketing por email” de Ben Worth, The Wall Street Journal, 5 de abril de 2011, http://online.wsj.com/article/SB1000142405274870458700457624513 1531712342.html. 32 Para saber mais sobre o desmantelamento dos botnets, veja o Relatório Anual de Segurança da Cisco 2010, www.cisco.com/en/US/prod/collateral/vpndevc/security_annual_report_2010.pdf. 29 30 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 27 Análise de Ameaças e Vulnerabilidades de 2011 e Atualização Global sobre Spam 40 Falha de software (Vul) Cruzamento de diretórios Acesso não autorizado 2009 2010 500 20 2011 String de formato 0 0 Severidade ≥3 Severidade ≥4 Severidade ≥5 Urgência ≥3 Urgência ≥4 Urgência ≥5 Os novos botnets menores ainda têm como objetivo reunir informações de contas bancárias, da mesma forma que fazia o maior de todos os botnets, o Zeus. No entanto, o número e a variedade desses botnets menores desafiam os profissionais de segurança monitorar seus movimentos. 33 28 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. 100 50 0 Jul-11 Revelação de informações 150 Abr-11 1000 Jan-11 Aumento de privilégio 200 Jul-10 60 Out-10 Scripting entre sites Abr-10 Execução arbitrária de código 250 Out-09 1500 Jan-10 80 Negação de serviço 300 Jul-09 2011 Abr-09 2010 2011 Jan-09 2010 Jul-08 700 Out-08 600 Abr-08 500 Jan-08 400 Jul-07 300 350 Out-07 200 2009 O impacto no negócio do crime cibernético foi considerável: A Cisco SIO estima que os lucros do crime cibernético resultantes de ataques tradicionais baseados em email em massa caíram mais de 50% (anualmente) de junho de 2010 a junho de 2011—de US$1,1 bilhões para US$500 milhões.33 400 Abr-07 100 Estouro de buffer 100 Em vez de apenas alguns botnets bem grandes, em geral, gerenciados por organizações criminosas estabelecidas, há agora dezenas de botnets menores participando da atividade criminosa. “Quando havia apenas alguns botnets grandes, era mais fácil rastreá-los e entender como eles operavam”, explica Jeff Shipley, Gerente de Operações e Pesquisa em Segurança da Cisco. “A disponibilidade de kits de ferramentas de botnet aumentou bastante o número de botnets, permitiu mais variações e complica a tarefa de analisar seus padrões de comportamento e fornecer proteção contra eles.” Mas alguns eventos do ano passado interromperam modelos comerciais de spammers tradicionais de forma tão significativa que muitos foram forçados a canalizar seus recursos para ataques direcionados. De 2010 a 2011, as autoridades policiais e as empresas de segurança de todo o mundo trabalharam em estreita cooperação para fechar ou limitar severamente a atividade de alguns dos maiores botnets de envio de spam. O SpamIt, uma grande rede afiliada de envio de spam, fechou em 2010 após a polícia russa ter apresentado queixas contra o seu proprietário. Além disso, os principais botnets foram enfraquecidos ou fechados, incluindo Rustock, Bredolab e Mega-D. 450 Out-06 0 2009 Como discutido no Relatório Anual de Segurança da Cisco 2010, botnets grandes como o Zeus — que comandaram cerca de 2 a 3 milhões de computadores em todo o mundo — foram usados para roubar informações de banco e dados de login durante anos. Recentemente, os criadores de botnet lançaram kits de ferramenta de ataques, em que o código de botnet está incorporado, permitindo a criação de inúmeros botnets menores. Antes de 2011, alguns cibercriminosos já haviam começado a desviar o foco para ataques mais direcionados, usando seus recursos para atingir pessoas específicas em uma empresa (como pessoal financeiro ou de TI) com uma mensagem de golpe criada para extrair dados confidenciais de login da rede ou outras informações de conta. Os golpes direcionados só precisam de uma única resposta de um dos destinatários para serem considerados bem-sucedidos, enquanto as campanhas de spam em massa exigem uma taxa de resposta bem superior para serem lucrativas. Jan-07 2000 Classificações de alertas de urgência Cisco IntelliShield As ameaças e explorações também possuem um foco mais estreito, em oposição a explorações amplas envolvendo worms de Internet e códigos malintencionados. As ameaças tendem a ser associadas com kits de ferramentas de ataque, o que ajuda na realização de ataques que usam vulnerabilidades individuais em sistemas individuais. Jul-06 Classificações de severidade de alerta Cisco IntelliShield O Cisco Intellishield Alert Urgency Ratings reflete o nível de atividade de ameaças relacionado a vulnerabilidades específicas. O ano de 2011 registrou notadamente um aumento considerável na Urgência 3, o que significa que um número limitado de explorações foi detectada, mas explorações adicionais ainda seriam possíveis. Este aumento indica que, embora haja um maior número de ameaças ativas em circulação na Internet; em geral, elas não chegam a atingir o nível de alertas de Urgência 4 (vários incidentes de explorações foram reportados originários de uma variedade de fontes) ou Urgência 5 (incidentes abrangentes de exploração foram reportados em uma variedade de origens e as explorações são fáceis de executar). Abr-06 Categorias de vulnerabilidade e ameaças A boa notícia para 2011 é o declínio nos erros básicos de código: estouros de buffer, negação de serviço, execução de código arbitrária e vulnerabilidades de string de formato. No entanto, isso não inclui vulnerabilidades e correções relacionadas a falhas que permitem ataques de injeção de SQL, que continua a ser um problema de grande extensão. O Cisco IntelliShield Alert Severity Ratings reflete o nível de impacto de explorações bem-sucedidas de vulnerabilidades. Em 2011, os níveis de severidade foram mantidos juntamente com um leve declínio evidente desde 2009, que se assemelha aos declínios recentes em vulnerabilidades e ameaças. Em 2012, os níveis de severidade devem permanecer inalterados, sem ataques amplos ou explorações de vulnerabilidades específicas. Graças à preferência dos criminosos por campanhas direcionadas, o spam não parece ser tão lucrativo quanto antes. De acordo com a Cisco Security Intelligence Operations (SIO), o volume de spam caiu de mais de 300 bilhões de mensagens diárias para menos de 40 bilhões entre junho de 2010 e setembro de 2011—níveis jamais vistos desde 2006. Jan-06 O gráfico de Categorias de Vulnerabilidade e Ameaças abaixo mostra um leve aumento nas vulnerabilidades e ameaças registradas, uma tendências significativa, visto que elas estão em declínio desde 2008. Um fator que propicia o aumento são as vulnerabilidades nos pacotes ou códigos de fonte aberta dos principais fornecedores de software, como os que usam o navegador de fonte aberta WebKit. Uma única vulnerabilidade em um produto de fonte aberta como o WebKit pode afetar vários produtos importantes e resultar em várias notificações, atualizações e patches. A Apple continuou a fornecer grandes atualizações este ano para vários de seus produtos, relacionados à inclusão de software de fonte aberta. À medida que nos aproximamos de 2012, os especialistas em segurança estão observando vulnerabilidades nos sistemas de controle industrial e controle de supervisão e em sistemas de aquisição de dados, também conhecidos como ICS/SCADA. Esses sistemas representam uma área crescente de preocupação e as iniciativas de proteção cibernética do governo estão direcionadas para solucionar essas vulnerabilidades. Conforme informado no Relatório Anual de Segurança da Cisco 2010, o worm de rede Stuxnet foi projetado para infectar e adulterar esses sistemas. declínio significativo no volume de spam Volume de spam O Relatório Anual de Segurança da Cisco fornece uma comparação do aumento e da queda das vulnerabilidades e das ameaças por categoria, bem como do impacto estimado dessas explorações. Atualização global de spam: Ataques de email: Já era hora de ser pessoal, Cisco, Junho de 2011, www.cisco.com/en/US/prod/collateral/vpndevc/ps10128/ps10339/ps10354/targeted_attacks.pdf Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 29 Volume de spam por país: destaques de 2011 O Cisco SIO também monitora o volume de spam originário de outros países. Desde setembro de 2011, a Índia tinha o maior percentual de volume de spam (13,9 %). Em 2010, o país ficou em segundo lugar no volume de spam, atrás apenas dos Estados Unidos, que registraram uma queda considerável no volume de spam de janeiro a setembro de 2011, de 10,1% a 3,2%. Eles agora estão em nono lugar no volume total de spam em todo o mundo. No entanto, embora o volume de spam do país tenha aumentado apenas ligeiramente em relação aos 3,6% em dezembro de 2010 para 4,7% em setembro de 2011, foi de longe o país com maior volume de spam por um curto período este ano. De maio a junho, o volume total de spam saltou de 1,1 para pouco mais de 10%. Seu volume de spam registrou um pico de 18% em julho, e depois caiu para 11,5% em agosto antes de cair drasticamente para 4,7% em setembro. Ocupando o segundo lugar deste ano na lista de países com maior volume de spam está a Federação Russa, com 7,8%. Seu volume de spam aumentou durante a primeira metade de 2011, elevando de 7,6% em janeiro para um pico de 9% em maio, mas está experimentando um declínio constante desde então. A pesquisa Cisco SIO também revelou que o Brasil registrou um volume de spam de cerca de 4,5% em setembro de 2011. O Brasil agora está na oitava posição Em terceiro lugar na lista de 2011 temos o Vietnã, que, como a Índia e a Federação Russa, figurava entre as cinco principais nações de spam no Relatório Anual de Segurança da Cisco 2010. O volume de spam no Vietnã flutuou entre 3 e 4 por cento durante boa parte do ano, mas depois pulou para praticamente 6% em agosto de 2011 e aumentou novamente para quase 8% em setembro 2011. entre os países com maior volume de spam, depois de ocupar o topo da lista em 2009 e o terceiro lugar na lista do ano passado. No entanto, os volumes de spam do país flutuaram durante todo o ano de 2011, praticamente dobrando para 8% até abril de 2011 antes de iniciarem um declínio constante para 4,5%. 4/5 Fechando a lista das cinco nações com maior volume de spam deste ano temos a República da Coreia e a Indonésia, cada uma com 6% de volume total de spam, de acordo com a pesquisa Cisco SIO. Nenhum dos dois países aparecia entre as 12 nações com maior volume de spam no relatório do ano passado. A China, que ocupou a sétima posição na lista em 2010, manteve a mesma posição no ranking atual. Desde então, os sistemas de consumidor e corporativos registraram um declínio constante na taxa de infecção, mas os níveis ainda estão entre “capaz de produzir níveis consistentes e alarmantes de abuso de serviço” e “capaz de um abuso amplo (mas não sustentável) de um serviço avançado.” Infelizmente, a magnitude do declínio não conta toda a história, visto que cada cópia de um malware APT criminoso é capaz de causar ainda mais danos do que no passado. 3 4/5 Federação Russa Índia Vietnã O índice anual Cisco Global ARMS Race, inspirado pela Escala Richter, usada para medir a magnitude dos terremotos, monitora o “Adversary Resource Market Share” (ARMS). O índice é uma forma de medir o nível geral de recursos internacionais comprometidos, as redes e máquinas atualmente sob “controle criminoso”. Os especialistas em segurança da Cisco criaram o índice para entender melhor as tendências gerais com base nas atividades da comunidade criminosa online e global e suas taxas de sucesso no comprometimento de empresas e usuários individuais. De acordo com os dados coletados para o índice deste ano, o número agregado que representa o nível de recursos comprometidos no final de 2010 caiu cerca de 6,5, uma queda suave em relação ao nível de dezembro de 2010 de 6,8. Quando o índice Cisco Global ARMS Race iniciou no Relatório Anual de Segurança da Cisco 2009, o número agregado era de 7,2, o que significava que as redes corporativas estavam registrando infecções persistentes, e sistemas do consumidor final estavam infectados em níveis capazes de produzir abusos de serviço consistentes e alarmantes. 2 1 O índice Cisco Global ARMS Race República da Coreia Indonésia O que está por trás do declínio deste ano no nível de recursos comprometidos em todo o mundo? A queda no número de botnets de grande porte decorrentes de ações policiais e desmantelamentos de botnets teve um impacto significativo. Como discutido anteriormente neste relatório, as operações criminosas sofisticadas estão abandonando os botnets grandes comuns no passado 6,8 Dezembro de 2010 7,2 Dezembro de 2009 de 6,5 Nível dezembro de 2011 9,5+: Mais recursos estão sob controle mal intencionado do que sob controle legítimo. Impossibilidade de confiar em qualquer conexão ou aplicação, todos os serviços prontamente negáveis. 9-9,5: Praticamente toda rede, todo tipo de máquina, todo tipo de usuário, em todas as regiões estão infectados em níveis consideráveis. O abuso de recursos em larga escala é comum. 8: As redes corporativas são infectadas de forma ampla e contínua. Os sistemas de consumidor registram altos índices de infecção, com programas tradicionais de segurança provando serem ineficientes. São possíveis grandes ataques simultâneos a muitos alvos altamente visíveis. 7: As redes corporativas estão sofrendo infecções persistentes. Os sistemas de consumidor são infectados em níveis capazes de produzir abusos de serviço consistentes e alarmantes. 6: As redes corporativas raramente são infectadas. Os sistemas de consumidor possuem níveis significativos de infecção e são capazes de um abuso de serviço amplo e avançado (mas não sustentável). 5: As redes corporativas raramente são infectadas. Os sistemas de consumidor estão sofrendo perturbações, mas não infecções alarmantes; o abuso de serviços direcionados é possível. porque a polícia e a indústria da segurança estão observando de perto esta atividade. No entanto, muitos botnets menores foram desenvolvidos —cada um capaz de infligir ainda mais danos por bot. Além disso, grande parte da economia criminosa agora concentra seus esforços na infecção de alvos específicos de valor elevado com APTs e aplicando ataques direcionados que têm maior probabilidade de obter lucros consideráveis. A prevalência de malware de roubo de dados rico em recursos como Zeus/SpyEye permitiu que várias gangues criminosas lançassem esses ataques. “As gangues do ‘Ocean’s 11’ estão em ação”, conta Patrick Peterson, pesquisador sênior de segurança da Cisco. “Elas estão dedicando bastante energia ao comprometimento de um menor número de alvos de grande valor em relação às técnicas de bombardeamento de área adotadas no passado.” Metodologia Para chegar à medição deste ano do índice Cisco Global ARMS Race de dez pontos, a Cisco decidiu confiar em estimativas de total de bots através do monitoramento de botnets e outros dados obtidos através de pesquisa interna e outras fontes especializadas, como a Shadowserver Foundation, que monitora a atividade cibernética e conta com a cooperação de profissionais de segurança voluntários em todo o mundo. A metodologia do índice Global ARMS Race baseia-se em: • Tamanho atual do botnet agregado • Estatísticas usadas para estimar o número total de sistemas conectados à Internet no mundo • Estimativas de taxas de infecção em casa e no trabalho, o que mede fatores como disponibilidade de recursos 1-4: As redes corporativas praticamente não são infectadas. Os consumidores possuem níveis irrelevantes de infecção e abusos são raramente observados. De acordo com o índice Cisco Global ARMS Race, o nível de recursos sob controle criminoso em todo o mundo foi de 6,5 no final de 2011. Isso representa um declínio em relação ao nível de 2010 de 6,8, mostrando que as infecções das redes corporativas e dos sistemas de consumidor são menos frequentes em comparação a 12 meses atrás.. 30 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 31 A Internet: uma necessidade humana fundamental? Em 2011, foi possível observar a Internet sendo usada de formas novas e poderosas, em particular, para reunir pessoas em grande escala e promover mudanças no cenário da nossa comunidade global. A sua influência na nossa vida diária, tanto profissional como pessoal, também está em crescimento. Então fica no ar a seguinte pergunta: se confiamos tanto na Internet e no seu poder de nos conectar com informações e pessoas de qualquer parte do mundo, ela é agora uma necessidade humana fundamental? De acordo com um em cada três alunos universitários e jovens profissionais pesquisados no estudo Connected World da Cisco, a resposta é sim. Na verdade, eles a consideram tão importante para suas vidas quanto o ar que respiram, a água, o alimento e o abrigo. Para alguns, essa atitude pode parecer extrema; no entanto, muito provavelmente, é uma visão que será um denominador comum para a força de trabalho da próxima geração. Embora hoje, possamos observar que a linha entre uso pessoal e profissional das ferramentas e tecnologias da Internet e da Web 2.0 está desaparecendo, portanto não pode haver nenhum tipo de separação discernível. Da mesma forma, não resta dúvida de que para as empresas de hoje, a Internet é uma necessidade, tanto para operações básicas como para aumentar a competitividade. Esse motivo já bastaria para encerrar qualquer debate na empresa em torno da adoção ou não de uma tecnologia que aumenta consideravelmente a produtividade, a eficiência, a inovação - e a satisfação de funcionários – e do seu uso estratégico em toda a empresa. No entanto, muitas empresas estão encontrando dificuldades em se adaptar a tantas mudanças com tanta rapidez. Elas citam preocupações de segurança como o primeiro obstáculo para a adoção de novas tecnologias. Mas muitas estão começando a entender que uma abordagem de ´esperar para ver´, embora tenha como objetivo proteger a empresa e seus ativos, pode, na verdade, prejudicar a sua competitividade, se não imediatamente, com certeza no futuro. Adotar um ritmo de avanço muito lento não significa apenas que as empresas abrem mão de aproveitar inovações capazes de ajudar a empresa a atingir novos patamares de sucesso. Significa também que elas podem não conseguir recrutar ou reter seus ativos mais importantes: os talentos. Conforme discutido neste relatório, muitos dos funcionários de hoje estariam inclinados a não aceitar um emprego se um empregador em potencial os informasse de que seu acesso a redes corporativas e aplicativos seria altamente limitado ou proibido. (Veja “Acesso remoto e BYOD: empresas trabalhando para encontrar um denominador comum com os funcionários”, página 10.) Da mesma forma, mais de metade dos universitários pesquisados para o estudo de Connected World declararam que se soubessem que uma empresa proibia o uso de mídia social, eles não aceitariam trabalhar nela ou até aceitariam, mas buscariam formas de acessar a mídia social, apesar das políticas corporativas (Veja “Mídia Social: agora uma ferramenta de produtividade”, página 8.) Mas muitas empresas estão tentando fazer mudança. Os especialistas em segurança da Cisco entrevistados no Relatório Anual de Segurança da Cisco 2011 reportaram ter visto muitas empresas dando passos largos tanto em direção à evolução de seu modelo de segurança para que ele seja relevante para o mundo conectado de hoje, como para tentar encontrar um denominador comum com funcionários que estejam demandando acesso a aplicativos e dispositivos que gostariam de usar para trabalhar. Elas também estão reavaliando suas AUPs e códigos de conduta corporativos, reformulando seus esforços de DLP, e levando a discussão sobre segurança corporativa e a responsabilidade em preservar níveis desejados de segurança para além da TI, envolvendo departamentos de toda a empresa, desde o Marketing até Recursos Humanos e Jurídicos, incluindo a gerência. Como vimos neste relatório, a Cisco está entre essas empresas. Como inúmeras organizações em todo o mundo, ela está trabalhando para encontrar o equilíbrio entre aproveitar novas oportunidades e manter a segurança da rede e dos dados. A iniciativa “Qualquer Dispositivo”, projetada para permitir que os funcionários da empresa tenham uma maior opção de dispositivos e ao mesmo tempo mantenham uma experiência de usuário previsível e comum que preserve ou aumente a competitividade e a segurança global da empresa, é um ponto de partida importante. No entanto, mesmo construir uma base para avançar em direção a um modelo BYOD pode ser um desafio. “A rápida erosão do perímetro que precisou de 20 anos para ser construído pegou muitas empresas de surpresa e fez com que elas se sentissem vulneráveis ao embarcar em uma jornada BYOD”. que elas precisam descobrir a combinação adequada de tecnologia e política para atender à sua combinação exclusiva de necessidades. Isso não é um processo fácil, mas o resultado final será uma empresa mais ágil e melhor preparada para se adaptar de forma rápida e segura às mudanças tecnológicas que o futuro inevitavelmente trará. “O mundo conectado é um mundo mais fluído. E é literalmente a hora do tudo ou nada para as empresas que ainda precisam aceitar que a mudança não está apenas batendo à sua porta, está no seu mercado de trabalho”, declarou Chris Young, vice-presidente sênior do Cisco Security Group. “Ao adotarem as tecnologias que seus funcionários e seus clientes utilizarão inevitavelmente, as empresas podem criar uma melhor solução de segurança geral abordando a realidade, em vez de se preocupar com hipóteses.” “Smartphones e tablets modernos são um grande transtorno para a TI”, explica Ofer Elzam, arquiteto de soluções de segurança integradas da Cisco. “As empresas estão condicionadas a manter um perímetro de segurança definido e proteger intensamente tudo o que há dentro dele. A rápida erosão do perímetro que precisou de 20 anos para ser construído pegou muitas empresas de surpresa e fez com que elas se sentissem vulneráveis ao embarcarem em uma jornada BYOD.” De muitas formas, o sentimento de vulnerabilidade delas não é injustificado. Embora viver em um mundo conectado signifique que estamos mais próximos de nossos colegas, parceiros comerciais, clientes, amigos e familiares, nós e as organizações para a qual nós trabalhamos e fazemos negócios também estão facilmente ao alcance da economia criminosa. A abertura e interconexão a que os dispositivos portáteis, as redes sociais e os aplicativos Web 2.0 oferecem suporte fornecem novos caminhos para agentes mal intencionados roubarem, interromperem os negócios ou simplesmente, transmitirem uma mensagem. Os criminosos cibernéticos estão investindo mais em “P&D” para descobrir formas de usar dispositivos portáteis e penetrar na nuvem para atacar os dados de que precisam para obter lucro ou prejudicar uma empresa. E como a tendência de hacktivismo indica claramente, a tecnologia atual permite que perturbadores da ordem e criminosos se conectem e se reúnam com rapidez, de forma anônima e repentina com um objetivo específico, que pode não ser motivado por dinheiro ou ter um objetivo que seja fácil para os outros, incluindo os alvos, decifrarem. “Algumas das coisas que observamos no ano passado são completamente diferentes de tudo o que já havíamos visto antes”, afirmou Gavin Reid, gerente da Cisco CSIRT. “Alguns eventos foram absolutamente violentos, e isso não é um bom sinal.” Como o nosso próprio planeta, o mundo conectado tem sempre um lado claro e outro escuro. A segurança da empresa é possível, mas construir um modelo eficaz requer um novo modo de pensar bem como assumir alguns riscos, e mantê-lo demanda mais vigilância do que nunca. O principal desafio das empresas de hoje é —Ofer Elzam, arquiteto de soluções integradas de segurança, Cisco 32 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 33 2012 Itens de Ação para Segurança da Empresa Embora as empresas precisem desenvolver uma abordagem para segurança de rede e dados que oferecerá suporte às necessidades específicas da sua força de trabalho e as ajudará a atingir seus principais objetivos corporativos, há diversas ações que qualquer organização pode realizar para melhorar sua postura de segurança imediatamente e no longo prazo. A seguir temos dez recomendações de especialistas em segurança da Cisco: informações estão devidamente protegidas. Os requisitos de conformidade, e agora a tendência do crime cibernético de ‘hackear um para hackear todos’ significa que as empresas nunca devem considerar seus dados seguros, mesmo quando eles estão nas mãos de pessoas em quem elas confiam.” 1 Avalie a totalidade da sua rede. “Saiba onde Avalie as práticas de educação de usuário. “Seminários e manuais longos não são eficazes. Os funcionários mais jovens serão mais receptivos a uma abordagem direcionada para o treinamento de usuários, como sessões mais breves e treinamento ‘just-in-time’. Treinamento por colegas também funciona bem no ambiente de trabalho cooperativo de hoje.” a sua infraestrutura de TI começa e acaba. Tantas empresas simplesmente não têm ideia da extensão de suas redes. Além disso, saiba que ‘normal’ é uma condição em que você possa rapidamente identificar e responder a um problema.” —John N. Stewart, vice-presidente e diretor de segurança da Cisco 2 Reavalie o uso aceitável da política e código de conduta da empresa. “Esqueça a abordagem de lista de lavanderia em suas políticas de segurança. Concentre-se apenas naquilo que você sabe que pode e deve aplicar.” —Gavin Reid, gerente Cisco CSIRT 3 Determine que dados devem ser protegidos. “Você não pode construir um programa DLP eficaz se não souber que informações da empresa devem ser protegidas. Você também deverá determinar quem na empresa tem permissão para ter acesso a essas informações, e como eles têm permissão para acessá-las.” —David Paschich, gerente de produto de segurança da Web para Cisco 4 Saiba onde seus dados estão e entenda como (e se) eles estão protegidos. “Identifique cada pessoa que tenha a permissão para armazenar os dados da sua empresa, desde provedores de nuvens a fornecedores de listas de email, e confirme se suas 34 Relatório Anual de Segurança da Cisco 2011 —Scott Olechowski, gerente de pesquisa de ameaças da Cisco 5 –David Evans, chefe futurista da Cisco 6 Use a monitoração de saída. “Isso é básico, mas nem todas as empresas fazem, embora as exigências de conformidade tenham gerado uma maior adoção dessa norma nas empresas. A monitoração de saída é uma mudança no foco de apenas bloquear a entrada do ´mau´. Você monitora o que está sendo enviado a partir da sua empresa e por quem e para onde, e bloqueia a saída de material indevido.” —Jeff Shipley, Gerente de Operações e Pesquisa de Segurança da Cisco 7 Prepare-se para a inevitabilidade do BYOD. “As empresas precisam parar de pensar em quando elas vão avançar para um modelo BYOD e começar a pensar mais sobre como.” —Nasrin Rezai, diretor sênior de arquitetura de segurança e executivo chefe de segurança do Collaboration Business Group 8 Crie um plano de resposta a incidentes. “O risco da TI deverá ser tratado como qualquer outro risco. Isso significa que as empresas precisam ter um plano bem definido para reagir de forma rápida e apropriada a qualquer tipo de evento de segurança, seja uma violação de dados resultante de um ataque direcionado, uma violação de conformidade devido ao descuido de um funcionário ou um incidente de hacktivismo.” —Pat Calhoun, vice-presidente e gerente geral da Unidade de Negócios de Serviços de Rede Segura da Cisco 9 Implemente medidas de segurança para ajudar a compensar a falta de controle sobre as redes sociais. “Não subestime o poder dos controles de tecnologia, como um sistema de prevenção de invasão para proteger contra ameaças de rede. A filtragem de reputação também é uma ferramenta essencial para detectar atividade e conteúdo suspeitos.” Inteligência de Segurança da Cisco Gerenciar e proteger as redes distribuídas e ágeis de hoje é um desafio crescente. Os cibercriminosos continuam a explorar a confiança dos usuários nos aplicativos e dispositivos de consumo , aumentando o risco para empresas e funcionários. A segurança tradicional, que confia em camadas de produtos e no uso de vários filtros, não é suficiente para proteger contra a última geração de malware, que se espalha rapidamente, tem alvos globais e usa múltiplos vetores para se propagar. utilizam mais de 200 parâmetros. Os pesquisadores de segurança também coletam e fornecem informações sobre eventos de segurança que tenham potencial de impacto vasto em redes, aplicativos e dispositivos. As regras são fornecidas dinamicamente para os dispositivos de segurança Cisco implantados a cada três a cinco minutos. A equipe Cisco SIO também publica recomendações de melhores práticas de segurança e orientação tática para evitar ameaças. A Cisco mantém-se atualizada sobre as últimas ameaças usando inteligência de ameaça em tempo real do Cisco Security Intelligence Operations (SIO). O Cisco SIO é o maior ecossistema de segurança baseado em nuvem do mundo, usando os dados da SensorBase de quase um milhão de alimentações de dados ao vivo a partir de soluções Cisco de email, web, firewall e sistemas de prevenção de invasão (IPS). A Cisco está comprometida em fornecer soluções completas de segurança que são integradas, oportunas, abrangentes e efetivas, proporcionando uma segurança holística para empresas no mundo inteiro. Com a Cisco, as empresas podem economizar tempo pesquisando ameaças e vulnerabilidades, e focar mais em uma abordagem proativa da segurança de que precisam para identificar, prevenir e minimizar os ataques à TI. O Cisco SIO avalia e processa automaticamente os dados, classificando as ameaças e criando regras que — Rajneesh Chopra, diretor de gerenciamento de produtos, Cisco Security Technology Group O Cisco Security IntelliShield Alert Manager Service fornece uma solução abrangente e com excelente custo-benefício para fornecer a inteligência de segurança independente de fornecedor de que as empresas precisam para identificar, evitar e minimizar os ataques de TI. Este serviço de alerta de ameaças e vulnerabilidade personalizável e baseado na web permite que a equipe de segurança acesse informações oportunas, precisas e confiáveis sobre ameaças e vulnerabilidades que possam afetar seus ambientes. O IntelliShield Alert Manager permite que as empresas dediquem menos esforços pesquisando ameaças e vulnerabilidades e foquem ainda mais em uma abordagem proativa à segurança. A Cisco oferece um teste gratuito de 90 dias do Cisco Security IntelliShield Alert Manager Service. Ao se registrar para este teste, você terá acesso total ao serviço, incluindo as ferramentas e os alertas de ameaças e vulnerabilidades. Para saber mais sobre o Cisco Security Intellishield Alert Manager Services, visite: https://intellishield.cisco.com/security/ alertmanager/trial.do?dispatch=4 10 Monitore o cenário de risco dinâmico e mantenha os usuários informados. “As empresas e suas equipes de segurança precisam estar vigilantes em relação a uma variedade bem maior de fontes de risco, desde dispositivos portáteis e nuvem até rede social e novas tecnologias que possam vir a surgir. Eles devem adotar uma abordagem em duas etapas: Reagir às identificações de vulnerabilidades de segurança e ser proativo em relação ao treinamento de seus funcionários sobre como proteger eles próprios e a empresa de ameaças cibernéticas persistentes e poderosas.” Para uma inteligência de advertência precoce, análise de ameaças e vulnerabilidades, e soluções comprovadas de mitigação da Cisco, visite: www.cisco.com/go/sio. —Ofer Elzam, arquiteto de soluções integradas de segurança, Cisco Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório Anual de Segurança da Cisco 2011 35 Arquitetura Cisco SecureX A arquitetura Cisco SecureX é uma estrutura contextual de próxima geração que atende às necessidades de segurança em evolução dos ambientes de Borderless Network. Ao contrário das arquiteturas de segurança antigas que eram construídas para aplicar políticas baseadas em um único dado, o Cisco SecureX aplica políticas baseadas em todo o contexto. As políticas contextuais usam uma linguagem avançada em alinhamento com a política da empresa. Isso simplifica amplamente a administração de políticas enquanto fornece simultaneamente segurança e controle mais eficazes. Como resultado, as redes são bem mais seguras, enquanto a eficiência e a flexibilidade corporativas são maximizadas. A arquitetura Cisco SecureX: Aplica política contextual a uma ampla variedade de fatores de forma para fornecer flexibilidade de segurança, quando e onde for necessário. Gerencia políticas de segurança contextuais em toda a rede, fornecendo insights e controle efetivo sobre quem está fazendo o que, quando, onde e como. Fornece acesso seguro de uma ampla variedade de dispositivos—desde computadores PCs e Mac tradicionais a smartphones, tablets, e outros dispositivos móveis —a qualquer hora, em qualquer lugar. Utiliza o Cisco SIO para insights robustos e em tempo real do ambiente de ameaças global. Permite políticas corporativas simplificadas que farão diretamente a correlação entre o que a TI deve exigir e as regras comerciais da empresa. Integra APIs extensas e abrangentes que permitem que os próprios sistemas de gerenciamento da Cisco e os parceiros se conectem e completem o ecossistema de segurança. Para mais informações sobre a Cisco SecureX Architecture, vá para www.cisco.com/en/US/netsol/ ns1167/index.html. Para obter mais informações Cisco Security Intelligence Operations www.cisco.com/security Cisco Security Blog blogs.cisco.com/security Cisco Security Services www.cisco.com/go/ros Produtos de Segurança da Cisco www.cisco.com/go/security Cisco Corporate Security Programs Organization www.cisco.com/go/cspo 36 Relatório Anual de Segurança da Cisco 2011 Todos os conteúdos possuem copyright ©2011-2012 Cisco Systems Inc. Todos os direitos reservados. Este documento é para informações públicas da Cisco. Relatório disponível para download em www.cisco.com/go/securityreport Matriz das Américas Cisco Systems, Inc. San Jose Califórnia Matrizes do Pacífico Asiático Cisco Systems (USA) Pte. Ltd. Cingapura Matrizes da Europa Cisco Systems International BV Amsterdã, Holanda A Cisco tem mais de 200 escritórios no mundo inteiro. Endereços, telefones e números de fax são listados no Website da Cisco em www.cisco.com/go/offices. A Cisco e o logotipo da Cisco são marcas comerciais da Cisco Systems, Inc. e/ou seus afiliados nos EUA e em todos os países. Uma lista das marcas comerciais da Cisco pode ser encontrada em www.cisco.com/go/trademarks. As marcas comerciais de terceiros mencionadas são propriedade de seus respectivos proprietários. O uso da palavra parceiro não implica uma relação de parceria entre a Cisco e outra empresa. (1005R) C02-640572-00 12/11