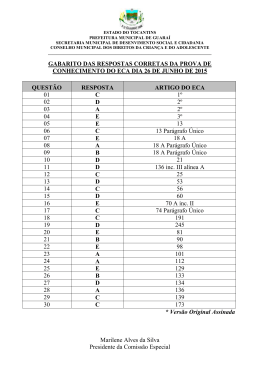

Casos Reais de Ameaças Avançadas no Brasil Casos Reais de Ameaças Avançadas no Brasil Hernán Armbruster Vice President, Trend Micro, Latin America Region 1 Malware Bancário Confidential | Copyright 2013 TrendMicro Inc. Malware Bancário - Man-in-the-browser (MiTB) Confidential | Copyright 2013 TrendMicro Inc. CPL Malware no Brasil Confidential | Copyright 2013 TrendMicro Inc. Phishing em dispositivos móveis Confidential | Copyright 2013 TrendMicro Inc. Mobile MitM Attacks Confidential | Copyright 2013 TrendMicro Inc. 2 2 Ameaças dirigidas • Profundo conhecimento dos seus funcionários. • Malwares desenvolvidos e testados para burlar suas defesas de gateway, endpoint, etc. • A interação humana que adapta o ataque conforme ele se move em sua rede. Ataques customizados demandam uma defesa personalizada! 5/6/2014 Confidential | Copyright 2013 Trend Micro Inc. Confidential | Copyright 2013 Trend Micro Inc. 11 91% destes ataques derivam de e-mails Confidential | Copyright 2013 TrendMicro Inc. Confidential | Copyright 2013 TrendMicro Inc. 2 Confidential | Copyright 2013 TrendMicro Inc. 2 Phishing de dirigido ao Richard Confidential | Copyright 2013 TrendMicro Inc. Paises mais afetados por ataques dirigidos Confidential | Copyright 2013 TrendMicro Inc. Botnets Fonte: TrendLabs 2013 http://www.trendmicro.com/us/security-`intelligence/current-threat-activity/global-botnet-map/index.html Confidential | Copyright 2013 TrendMicro Inc. Botnets Servidores C&C detectados por mês 45 40 35 30 25 20 15 10 5 0 Jul-12 Aug-12 Sep-12 Oct-12 Nov-12 Dec-12 Jan-13 Feb-13 Mar-13 Apr-13 May-13 Jun-13 Confidential | Copyright 2013 TrendMicro Inc. Confidential | Copyright 2013 TrendMicro Inc. 2 • • • • • • • • • Botnet ativa detectada em 88% Malware conhecido detectado em 98% das análises Aplicações não autorizadas em 82% Malwares bancários em 72% Documentos maliciosos em 66% Malware não conhecido em 58% Ataques de rede em 68% Malware para Android em 30% Serviços de Cloud Storage 80% Fonte: Últimos 50 serviços Deep Discovery executados em empresas de mais de 2000 computadores no Brasil Confidential | Copyright 2013 TrendMicro Inc. Caso #1 – Uso do OSSProxy EMPRESA SERVIÇOS TECNOLOGIA / MULTINACIONAL • • OSSProxy instalado para capturar informações e o tráfego web. O host era monitorado, os sites visitados e outros dados eram enviados para servidores em Missouri, Ohio e West Virginia nos EUA. Confidential | Copyright 2013 2 Caso #2 – Ataque Servidor SQL EMPRESA PÚBLICA FEDERAL • Exposição da porta 1433 (SQL) do IP '186.xxx.xxx.218’. No período compreendido entre 12h17 e 18h27 foram detectadas 123 tentativas de autenticação utilizando credenciais de administrador. • EVIDÊNCIAS Quantidade de acessos: 123 Exemplo de acesso: • Tue, 09 Jul 2013 15:26:50 -0300 ApplicationProtocol = SQL SourceIP = 210.34.96.10 SourceCountry = China SourceUserID = sa DestinationHostName = 186.215.82.218 Confidential | Copyright 2013 TrendMicro Inc. Caso #3 – Conexões com C&C EMPRESA PÚBLICA ESTADUAL • Análise comportamental sob resolução DNS para rede de Botnet. Confidential | Copyright 2013 2 Caso #4 – Botnet Android EMPRESA SERVIÇOS TECNOLOGIA / MULTINACIONAL • • Detectamos um dispositivo Samsung Galaxy SIII com Android 4 fazendo parte da botnet Plankton. Houve mais de 4.000 comunicações entre este dispositivo e o servidor de C&C hospedado nos EUA nas duas semanas analisadas. Confidential | Copyright 2013 Caso #5 – Zero Day / Dropbox EMPRESA PÚBLICA ESTADUAL • O analisador virtual (sandbox) processou arquivos potencialmente maliciosos, identificando um deles com a particularidade de coletar informação e submeter com destino Dropbox. • Após pesquisa por parte do cliente em sites públicos, tratava-se de um “zero day”, ou seja, nenhum fabricante conhecia a amostra. Somente 15 dias após o descobrimento desta ameaça ela foi classificada por outros fabricantes. Confidential | Copyright 2013 3 Websites hospedando malware no Brasil Confidential | Copyright 2013 TrendMicro Inc. Crescimento de malware para Android no mundo Confidential | Copyright 2013 TrendMicro Inc. Trojanized Flappy Bird Confidential | Copyright 2013 TrendMicro Inc. Malware para Android TOP 10 malware Android Aplicações 2012 Q1 - 2013 Q1 AndroidOS_MJVCTDZR maliciosas Participação = 3,90% Posição mundial = 14 286 AndroidOS_Qdplugin.VTD 331 AndroidOS_ADWARE.Airpush.2 367 AndroidOS_Airpush.VTD 394 AndroidOS_Lootor.CTB 450 AndroidOS_Arpush.HRXV 608 AndroidOS_MJFVICDX 639 AndroidOS_Plankton.VTD 774 AndroidOS_Leadblt.HRY 1077 AndroidOS_Gen.VTD 1180 0 200 400 Confidential | Copyright 2013 TrendMicro Inc. 600 800 1000 1200 1400 Malware para Android - Plankton Confidential | Copyright 2013 TrendMicro Inc. 2 Botnets para Android Confidential | Copyright 2013 TrendMicro Inc. Botnets para Android Confidential | Copyright 2013 TrendMicro Inc. 5 Confidential | Copyright 2013 TrendMicro Inc. Submundo do Crime Cibernético - Preços Produto ou Serviço Preço (Em Reais) Informação de cartão de crédito R$ 700 por informação de 10 cartões de crédito Kit de roubo de informação de cartão de crédito R$ 5.000 Crypter R$ 100 por 30 dias Pharming de DNS R$ 5.000 Hospedagem R$ 50 Miniaplicativo Java malicioso R$ 80 Malware para Facebook R$ 70 VPS para spam R$ 70 Verificador de cartão de crédito R$ 400 Serviço de codificação R$ 500 Confidential | Copyright 2013 TrendMicro Inc. Preços de kits de criação de ameaças bancárias Confidential | Copyright 2013 TrendMicro Inc. 6 Dispositivos não convencionais ICS / SCADA - Vulnerabilidades ICS-CERT responded to 198 cyber incidents in 2012 Fonte: ICS-CERT https://ics-cert.us-cert.gov/monitors/ICS-MM201210 Confidential | Copyright 2013 TrendMicro Inc. ICS Honeypots Confidential | Copyright 2013 TrendMicro Inc. Ataques ICS (SCADA / VxWorks) Fonte: Trend Micro: Brasil tem 589 dispositivos SCADA / VxWorks voltados para a Internet Confidential | Copyright 2013 TrendMicro Inc. Previsões de Segurança para 2014 1. 2. 3. 4. Operações bancárias móveis sofrerão mais ataques “Man-in-the-Middle”; a verificação básica em duas etapas não será mais suficiente. Os criminosos cibernéticos usarão cada vez mais ataques direcionados, tais como pesquisas de código aberto e “spear phishings” altamente personalizados, juntamente com múltiplos exploits. No contexto dos ataques direcionados, veremos mais ataques de “clickjacking” e “watering hole”, novos exploits e ataques via dispositivos móveis. Veremos um grande incidente de violação de dados a cada mês. Confidential | Copyright 2013 TrendMicro Inc. 5. Ataques aproveitando vulnerabilidades em softwares amplamente usados mas sem suporte, como o Java 6 e o Windows XP, se intensificarão. 6. A Deep Web desafiará significativamente a aplicação da lei, conforme os órgãos responsáveis se esforçam para aumentar sua capacidade para enfrentar o cibercrime em larga escala. 7. A descrença pública continuará, especialmente depois da exposição de atividades de monitoramento patrocinadas pelos Estados, resultando em um período de esforços desencontrados para restaurar a privacidade. 8. Ainda não veremos a disseminação em larga escala de ameaças para a Internet de Todas as Coisas (IoE). Isso requer um “aplicativo matador”, que pode aparecer na área da realidade aumentada em novas tecnologias como os “heads-up displays”. Conclusão Confidential | Copyright 2013 TrendMicro Inc. De… File/Folder & Removable Media Email & Messaging Web Access Usuários Admin TI Copyright 2014 Trend Micro Inc. 45 Hoje! File/Folder & Removable Media Email & Messaging Web Access Device Hopping Cloud Sync & Sharing Collaboration Social Networking Usuários Admin TI Copyright 2014 Trend Micro Inc. 46 Data Center Virtual Físico • • • • Segurança Oper. Data Center Copyright 2013 Trend Micro Inc. Nuvem Privada Nuvem Pública Integridade de Servidores e VMs Políticas de segurança apropriadas Proteção de Dados, especialmente na nuvem Performance e gerenciamento Sofisticação Cenário de Ameaças em Evolução Fuga de Informações Malware Tradicional Exploits Vulnerabilidade s Tempo Malware Avançados Ataques direcionados DEVICE WEB REP POLICY ENCRYPTION DLP SIG-BASED Fuga de Informações Malware Tradicional SANDBOXIN SANDBOXING G COMMAND&CONTROL BLOCK BEHAVIOR MONITORING VULNERABILITY PROTECTION BROWSER EXPLOIT PROTECTION APPLICATION CONTROL Exploits Vulnerabilidades Malware Avançado Ataques Dirigidos 2020.trendmicro.com #Trend2020 Confidential | Copyright 2013 TrendMicro Inc. Confidential | Copyright 2013 TrendMicro Inc. 2 Muito Obrigado! [email protected] @H_Armbruster Hernan Armbruster

Download