FORNECEDOR DE AUTENTICAÇÃO DA

ADMINISTRAÇÃO PÚBLICA PORTUGUESA

VERSÃO 1.2

AGOSTO DE 2011

Índice

1 INTRODUÇÃO.......................................................................................................................................... 4

1.1 ENQUADRAMENTO.................................................................................................................................... 4

1.2 ESTRUTURA DO DOCUMENTO...................................................................................................................... 5

1.3 DEFINIÇÕES.............................................................................................................................................. 6

2 PRINCIPAIS FUNCIONALIDADES..................................................................................................... 7

3 VISÃO GERAL DA SOLUÇÃO.............................................................................................................. 9

4 INTEGRAÇÃO COM O FORNECEDOR DE AUTENTICAÇÃO DO CARTÃO DE CIDADÃO

13

4.1 ENTIDADE NO PAPEL DE UTILIZADORA DA AUTENTICAÇÃO WEB.................................................................... 13

4.2 ENTIDADE NO PAPEL DE FORNECEDOR DE ATRIBUTOS................................................................................... 18

5 UTILIZAÇÃO DA FUNCIONALIDADE DE SINGLE SIGN-ON.................................................. 22

5.1 VERIFICAÇÃO DE AUTENTICAÇÃO PRÉVIA................................................................................................... 23

5.2 LOGOUT PELO PORTAL DA ENTIDADE....................................................................................................... 26

6 UTILIZAÇÃO DE OUTROS CERTIFICADOS.................................................................................. 28

6.1 ATRIBUTOS DISPONÍVEIS........................................................................................................................... 28

6.2 ATRIBUTOS GENÉRICOS............................................................................................................................. 31

7 AUTENTICAÇÃO DE CIDADÃOS COMUNITÁRIOS VIA STORK........................................... 33

7.1 FLUXO DE DADOS.................................................................................................................................... 33

7.2 CONFIGURAÇÕES NECESSÁRIAS.................................................................................................................. 36

7.3 UTILIZAÇÃO DO CLIENTE DE DEMONSTRAÇÃO............................................................................................. 37

8 UTILIZAÇÃO DE ASSINATURAS DIGITAIS................................................................................. 39

9 EXEMPLO DE AUTENTICAÇÃO........................................................................................................ 41

9.1 AUTENTICAÇÃO COM CARTÃO DE CIDADÃO.............................................................................................. 41

9.2 AUTENTICAÇÃO COM OUTROS CERTIFICADOS.............................................................................................. 45

9.3 AUTENTICAÇÃO COM PEDIDO DE ATRIBUTOS GENÉRICOS.............................................................................. 46

10 ESPECIFICAÇÕES TÉCNICAS.......................................................................................................... 48

10.1 CONFIGURAÇÕES................................................................................................................................... 48

©2011 AMA.

2/83

10.2 AUTENTICAÇÃO.................................................................................................................................... 49

10.3 FECHO DE SESSÃO.................................................................................................................................. 75

11 REFERÊNCIAS....................................................................................................................................... 83

©2011 AMA.

3/83

1 INTRODUÇÃO

1.1

Enquadramento

Este documento tem como objectivo apresentar as principais funcionalidades e benefícios do

Fornecedor de Autenticação.

O Fornecedor de Autenticação surge na necessidade de identificação unívoca de um utilizador

portador de um Cartão de Cidadão junto dos sítios Web de cada Entidade, com a obtenção da

respectiva identificação e atributos sectoriais. Cabe a esta solução o processo de autenticação do

Utilizador e o fornecimento dos atributos necessários a que cada Entidade possa efectuar a

identificação do Utilizador.

O Fornecedor de Autenticação em conjunto com o Cartão de Cidadão permite também fazer uso da

funcionalidade de Federação de Identidades da Plataforma de Interoperabilidade da Administração

Pública para a identificação sectorial de um Cidadão. É também responsável pela gestão dos vários

fornecedores de atributos disponíveis e possui uma estreita ligação com a infra-estrutura de chave

pública do Cartão de Cidadão, com o intuito de manter elevados níveis de segurança e privacidade

no processo de autenticação e identificação.

Através do Fornecedor de Autenticação é possível a criação de credenciais comuns a todos os sites

da Administração Pública, assegurando que o Utilizador se necessita de autenticar apenas uma

única vez para executar um ou vários serviços que podem ser iniciadas em portais transversais

(como o Portal do Cidadão ou o Portal da Empresa).

Permite também proceder à autenticação de um utilizador com recursos a outros certificados

digitais que não o Cartão de Cidadão, possibilitando e alargando o leque de autenticação disponível

para as Entidades que pretendam delegar a autenticação nesta componente.

©2011 AMA.

4/83

1.2

Estrutura do documento

O presente documento encontra-se organizado nos seguintes capítulos:

•

Principais Funcionalidades – onde se descreve os principais objectivos e funcionalidades da

solução;

•

Visão Geral da Solução – onde é apresentada de forma sumária, a visão geral da solução,

bem como os diversos actores no fluxo de autenticação de um Utilizador;

•

Integração com o Fornecedor de Autenticação do Cartão de Cidadão – onde se descrevem as

adaptações necessárias à utilização do Fornecedor de Autenticação;

•

Utilização da funcionalidade de Single Sign On – onde é descrito o funcionamento em modo

de sessão, com o Fornecedor de Autenticação;

•

Utilização de outros certificados – descreve a utilização do Fornecedor de Autenticação com

certificados digitais associados à Ordem dos Advogados, Notários ou Solicitadores;

•

Autenticação de cidadãos comunitários via plataforma europeia de identificação electrónica

STORK – onde se descreve as adaptações necessárias à utilização da plataforma de

identificação europeia STORK;

•

Exemplo de assinatura digital – onde se exemplifica a utilização da assinatura electrónica a

usar nos pedidos de autenticação;

•

Exemplo de utilização – demonstrativos da utilização dos processos de autenticação com o

Fornecedor de Autenticação;

•

Especificações Técnicas – onde se encontram as definições técnicas para integração com o

Fornecedor de Autenticação.

©2011 AMA.

5/83

1.3

Definições

•

FA – Fornecedor de Autenticação;

•

Fornecedor de Atributos - Entidade que, com base na identificação unívoca do

Cidadão pode fornecer dados qualificados do mesmo.

•

PI – Plataforma de Interoperabilidade;

•

Identificação sectorial – identificação de um Cidadão numa entidade participativa da

iniciativa do Cartão de Cidadão (e.g. Número de Identificação Fiscal do Cidadão na

entidade Finanças).

•

SSO – Single sign On;

•

STORK – Secure identity across borders linked. Iniciativa europeia de identificação

electrónica transfronteiriça;

©2011 AMA.

6/83

2 PRINCIPAIS FUNCIONALIDADES

Assumindo-se como componente base para autenticação (particularmente com o Cartão de

Cidadão) a nível nacional e internacional, a introdução das funcionalidades do Fornecedor de

Autenticação permitem a normalização do acto de autenticação electrónica para as Entidades que

dela necessitem. Esta autenticação realiza-se com a possibilidade de transmissão de informação

adicional do Utilizador, informação esta que o Utilizador explicitamente autoriza.

As principais funcionalidades e objectivo do Fornecedor de Autenticação são:

•

Identificação sectorial com base no Cartão de Cidadão – Baseado na credenciação do

Cidadão durante a emissão do Cartão de Cidadão, aliado à Federação de Identidades da

Plataforma de Interoperabilidade da Administração Pública, o processo de autenticação no

FA permite a identificação sectorial e segura de um Cidadão;

•

Disponibilização de atributos sectoriais – A utilização do Cartão de Cidadão permite a

obtenção de identificadores (NIF, NISS, NSNS) ou outros atributos sectoriais, através da

utilização da Plataforma de Interoperabilidade;

•

Simplificação do processo de autenticação – O processo de autenticação do Utilizador pode

ser delegado ao FA, que será responsável pela validação de certificados, obtenção de

atributos qualificados, devolvendo o valor dos mesmos à Entidade que solicitou a

autenticação;

•

Normalização do processo de autenticação – Todo o Processo de autenticação é realizado

com os mesmos níveis de segurança e qualidade de serviço, independentemente do

certificado usado na autenticação. Será garantido a utilização da estrutura de chave pública

do Cartão, com recurso à validação OCSP (Online Certificate Status Protocol) dos certificados

de autenticação, sempre que esta se encontre disponível. Será efectuada validação contra

©2011 AMA.

7/83

CRL (Certificate Revogation List) sempre que o OCSP não se encontre tecnicamente

disponível;

•

O Utilizador possui pleno conhecimento e opção sobre os dados a serem fornecidos – O

Utilizador é parte activa na transmissão de atributos às Entidades que os solicitam. Para que

a troca de informação seja realizada, o Utilizador tem que dar a sua confirmação explícita.

Em qualquer altura, o Utilizador pode cancelar o processo de autenticação para a Entidade

requisitante ou consultar o histórico de autenticações realizadas com o FA.

©2011 AMA.

8/83

3 VISÃO GERAL DA SOLUÇÃO

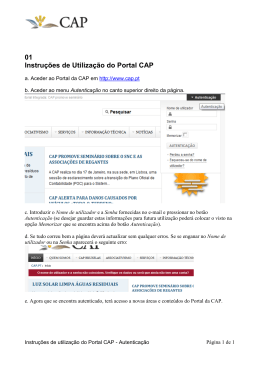

A figura seguinte pretende exemplificar, de forma sumária e transversal, a utilização do Fornecedor

de Autenticação com base num caso de uso de autenticação de um Utilizador junto de uma

entidade.

Entidade – Portal

institucional

Internet

Autenticação

com Cartão de

Cidadão

Portal Web da Entidade

Sistemas de Suporte à Identificação

do Cidadão

Fornecedor de Autenticação

a

Serviços de validação do

Cartão de Cidadão

Fornecedor de

Autenticação

Fornecedor de

dados qualificados A

b

1

4

2

3

Plataforma de

Interoperabilidade

Fornecedor de

Circuito de autenticação

(sobre norma SAML )

Smart Card Reader

dados qualificados B

Interacção entre sistemas

via web browser

Interacção com utilizador

Cidadão Nacional

(c/Cartão da Cidadão)

No diagrama acima identificam-se as seguintes interacções:

1. Utilizador pretende aceder à área privada do portal de uma Entidade, ao qual é necessário

que comprove a sua identidade;

2. Portal da Entidade delega a autenticação e redirecciona o Utilizador para o Fornecedor de

Autenticação, juntamente com um pedido de autenticação assinado digitalmente;

3. Cabe ao FA validar o pedido de autenticação recebido e solicitar a autenticação do

Utilizador com Cartão de Cidadão, através da inserção do PIN. Durante este processo, o FA

efectua as seguintes operações internas:

a) Validação das credenciais do Utilizador com recurso à PKI do Cartão de Cidadão via

OCSP;

©2011 AMA.

9/83

b) Obtenção de atributos que sejam solicitados através dos vários fornecedores de

atributos qualificados, via Plataforma de Interoperabilidade. Este processo pode

incluir a obtenção de dados da Federação de Identidades ou de outras Entidades.

4. A identificação e atributos do Utilizador são validados e assinados digitalmente pelo FA,

que redireccionará o Utilizador de volta ao portal da Entidade original. Cabe à Entidade a

validação e utilização dos mesmos.

Dado que no processo de autenticação poderão ser solicitados mais dados que os presentes na

certificado digital do Cartão de Cidadão (Nome e Número de Identificação Civil), mostra-se

necessário a obtenção destes dados junto de fornecedores de atributos qualificados para o efeito.

Define-se como um Fornecedor de Atributos, uma entidade que possua e disponibilize, de acordo

com a identificação e autorização (explícita ou implícita) do Utilizador, dados qualificados sobre o

mesmo.

A utilização do mecanismo de autenticação centralizada com o Fornecedor de Autenticação permite

também a simplificação do procedimento de autenticação seguinte do mesmo utilizador, quando

interage com diversos portais da Administração Pública. Permite-se assim a autenticação dos

Cidadãos entre sites da Administração Pública (ou Entidades privadas) solicitando apenas uma

única credencial, revalidando a credencial junto do Fornecedor de Autenticação.

Neste contexto, aplicam-se as seguintes etapas e funcionalidades:

•

Primeira Autenticação – O FA irá solicitar a credencial para autenticação e fornecimento de

atributos, devolvendo o resultado ao Portal que a requereu;

•

Revalidação da Autenticação – Caso o Utilizador já se tinha autenticado com sucesso no

Fornecedor de Autenticação, sempre que seja solicitada uma nova autenticação, o

Fornecedor de Autenticação irá simplificar esse processo:

o

Se forem solicitados os mesmos atributos da última autenticação, não será necessária

nova introdução de PIN;

o

Caso sejam pedidos atributos diferentes, então o Fornecedor de Autenticação irá

requisitar ao Utilizador, nova inserção de PIN.

©2011 AMA.

10/83

O Utilizador será sempre informado explicitamente deste processo, necessitando de dar a

sua autorização para a recolha dos atributos;

•

Terminar Sessão (Logout) – Caso o Utilizador já se encontre autenticado e pretenda

terminar a sua sessão, o Fornecedor de Serviço terá de delegar o término de sessão para o

Fornecedor de Autenticação.

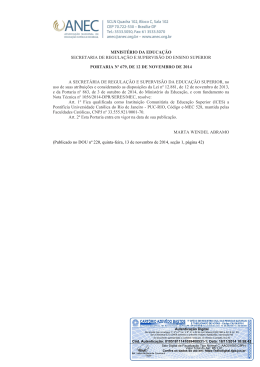

De forma a assegurar a autenticação comum entre o Portal do Cidadão (ou outro Portal) e os vários

sites das entidades (onde poderão residir os serviços e formulários electrónicos), as entidades

deverão ainda implementar o mecanismo de SSO descrito na figura seguinte.

PortalEntidde

FornecedordeA

utenticação

Autenticação

comCartãode

C

idadão

Internet

Fornecedor de

Autenticação

Portal W

ebdaEntidade

1

2

4

3

7

6

8

Smart Card Reader

via web browser

5

PortalEntidade

Cidadão

(c/Cartão da Cidadão)

SiteEntidade

Circuito de autenticação

(sobre norma SAML )

Interacção com utilizador

Na figura supra, as mensagens 1 a 4 são similares às indicadas na secção anterior.

As mensagens 5 a 8 têm por objectivo:

5. Portal da Entidade redirecciona para site da Entidade (diferente) com pedido de

autenticação;

6. Site da Entidade revalida credencial electrónica junto do Fornecedor de Autenticação;

©2011 AMA.

11/83

7. Cabe ao Fornecedor de Autenticação reemitir uma credencial específica para o site da

Entidade e caso estejam a ser solicitados diferentes atributos ou atributos adicionais aos

inicialmente disponibilizados, solicitar uma autenticação adicional do Utilizador;

8. Site de Entidade valida a nova credencial e autentica Utilizador (e executa o serviço

electrónico).

©2011 AMA.

12/83

4 INTEGRAÇÃO COM O FORNECEDOR DE AUTENTICAÇÃO DO CARTÃO DE

CIDADÃO

Na utilização do fornecedor de autenticação, as Entidades podem assumir duas vertentes distintas,

decorrente da sua utilização:

•

Agir como utilizadores da autenticação Web – utilização do FA como componente de

autenticação e de obtenção de atributos (de implementação obrigatória no âmbito do

objectivo definido neste documento);

•

Participar como fornecedores de atributos – utilização do FA como entidade que fornece,

de acordo com a autorização do utilizador, dados qualificados sobre o mesmo (de

implementação opcional no âmbito do objectivo definido neste documento – relevante para

disponibilização de atributos do cidadão geridos pelas Entidades).

Os próximos capítulos detalham cada uma destas vertentes.

4.1

Entidade no papel de utilizadora da autenticação web

O formato de dados trocados entre o FA e o Entidades é baseado em SAML v2.0 (Security Assertion

Markup Language), de forma a assegurar a autenticidade e integridade de todas as transacções. A

utilização do SAML HTTP Post Binding associado ao SAML Web Browser SSO Profile permite que a

autenticação seja efectuada tecnicamente pelo browser do Utilizador, sem necessidade de ligação

física entre as Entidades e o FA.

As comunicações entre o Fornecedor de Autenticação e Entidades são efectuadas sobre HTTP em

canal cifrado – Secure Socket Layer (SSL) ou Transport Layer Security(TLS). Esta comunicação é

realizada sobre Internet.

©2011 AMA.

13/83

Pedido de Autenticação

Fornecedor de

Autenticação (FA)

Portal Web do Organismo

Resposta de Autenticação

O Fornecedor de Autenticação responde à Entidade com informação autorizada pelo Utilizador. A

resposta inclui os atributos solicitados no pedido de autenticação. Esta ligação é também efectuada

sobre HTTP em canal cifrado – SSL ou TLS.

A utilização de canais cifrados, associado ao formato específico SAML garante que a troca de dados

seguir as seguintes considerações:

•

Privacidade de dados – a utilização de canais cifrados garante que os dados do Utilizador se

mantêm privados, impedindo a sua visualização por terceiros (ex. Visualização de dados por

sniffer de rede);

•

Integridade de dados – o protocolo SAML, através de assinatura digital nos pedidos e

respostas de autenticação SAML, garante a integridade de dados de modificações não

autorizadas (ex. Ataque por Man-in-the Middle).

De acordo com o descrito no capítulo Visão Geral da Solução, a utilização da autenticação pelo FA é

efectuado somente através de ambiente Web e sobre Internet.

©2011 AMA.

14/83

Entidade – Portal

institucional

Fornecedor de Autenticação

Portal Web da Entidade

1

Internet

Autenticação

com Cartão de

Cidadão

4

Smart Card Reader

via web browser

Fornecedor de

Autenticação

2

3

Circuito de autenticação

(sobre norma SAML )

Interacção com utilizador

Cidadão Nacional

(c/Cartão da Cidadão)

A imagem acima descreve as interacções entre o Portal da Entidade e o Fornecedor de Autenticação,

usando o browser do Utilizador como intermediário.

As adaptações a realizar pela Entidade recaem nos pontos 2 e 4, que correspondem respectivamente

à criação do pedido de autenticação SAML e no consumo da resposta proveniente do FA:

•

Pedido de autenticação - Corresponde ao pedido de identificação por parte da Entidade.

Permite reconhecer a origem do pedido, através da assinatura digital por um certificado

digital x.509v3 associado à Entidade. O pedido contém quais os atributos que devem ser

obtidos (ex. NIF);

•

Resposta de autenticação – contém o resultado da autenticação efectuada pelo FA.

Encontra-se na resposta os atributos solicitados previamente pela Entidade. Esta mensagem

é assinada digitalmente pelo FA de forma a garantir a integridade da informação.

©2011 AMA.

15/83

Nos próximos subcapítulos apresentam-se exemplos de pedidos de autenticação SAML, sendo que

as especificações técnicas detalhadas encontram-se no capítulo 10.

4.1.1 Exemplo de mensagem de pedido de autenticação SAML

A mensagem seguinte exemplifica um pedido de autenticação proveniente do portal da Entidade,

junto do FA, onde é solicitado um atributo, neste caso AttributeName:

<samlp:AuthnRequest

ID="_1e736a31-a41c-4c35-b17f-0f9ab4c741b3"

Version="2.0"

IssueInstant="2011-02-17T11:15:24Z"

Destination="https://autenticacao.cartaodecidadao..ptDefault.aspx"

ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

AssertionConsumerServiceURL="https://www.ServiceProvider.pt/HandleRequest"

ProviderName="Service Provider Name"

xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<saml:Issuer xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion">https://www.ServiceProvider.pt</saml:Issuer>

<Signature xmlns="http://www.w3.org/2000/09/xmldsig#">

<SignedInfo>

<CanonicalizationMethod Algorithm="http://www.w3.org/2001/10/xml-exc-c14n#"/>

<SignatureMethod Algorithm="http://www.w3.org/2000/09/xmldsig#rsa-sha1"/>

<Reference URI="#_1e736a31-a41c-4c35-b17f-0f9ab4c741b3">

<Transforms>

<Transform Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

<Transform Algorithm="http://www.w3.org/2001/10/xml-exc-c14n#">

<InclusiveNamespaces PrefixList="#default samlp saml ds xs xsi"

xmlns="http://www.w3.org/2001/10/xml-exc-c14n#"/>

</Transform>

</Transforms>

<DigestMethod Algorithm="http://www.w3.org/2000/09/xmldsig#sha1"/>

<DigestValue>oypLiC5MkXdKFbs0pA25Z/mt4jk=</DigestValue>

</Reference>

</SignedInfo>

<SignatureValue>...signatureValue...</SignatureValue>

<KeyInfo>

<X509Data>

<X509Certificate>...x509Data...</X509Certificate>

</X509Data>

</KeyInfo>

</Signature>

<samlp:Extensions>

<fa:RequestedAttributes xmlns:fa="http://autenticacao.cartaodecidadao.pt/atributos">

<fa:RequestedAttribute

Name="AttributeName"

NameFormat="urn:oasis:names:tc:SAML:2.0:attrnameformat:uri" isRequired="true"/>

</fa:RequestedAttributes>

</samlp:Extensions>

</samlp:AuthnRequest>

Nota: O elemento de assinatura digital foi retirado para efeitos de simplificação.

4.1.2 Exemplo de mensagem de resposta a pedido de autenticação SAML

A mensagem seguinte exemplifica a resposta a um pedido de autenticação, fornecendo a resposta

ao atributo AttributeName, com o valor AttributeValue:

©2011 AMA.

16/83

<saml2p:Response xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:fa="http://autenticacao.cartaodecidadao.pt/atributos"

xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" ID="_0314efee-a385-4ca9-afab-4bffbb6a788b" InResponseTo="_1e736a31-a41c-4c35b17f-0f9ab4c741b3" Version="2.0" IssueInstant="2011-02-17T11:17:14.6349444Z"

Destination="https://www.ServiceProvider.pt/HandleResponse" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified">

<saml2:Issuer>https://autenticacao.cartaodecidadao.pt</saml2:Issuer>

<Signature xmlns="http://www.w3.org/2000/09/xmldsig#">

<SignedInfo>

<CanonicalizationMethod Algorithm="http://www.w3.org/TR/2001/REC-xml-c14n-20010315"/>

<SignatureMethod Algorithm="http://www.w3.org/2000/09/xmldsig#rsa-sha1"/>

<Reference URI="#_0314efee-a385-4ca9-afab-4bffbb6a788b">

<Transforms>

<Transform Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

<Transform Algorithm="http://www.w3.org/2001/10/xml-exc-c14n#"/>

</Transforms>

<DigestMethod Algorithm="http://www.w3.org/2000/09/xmldsig#sha1"/>

<DigestValue>qqC76JmDP+2i1s0oxY8EsSD4tic=</DigestValue>

</Reference>

</SignedInfo>

<SignatureValue>...signatureValue...</SignatureValue>

<KeyInfo>

<X509Data>

<X509Certificate>...x509Data...</X509Certificate>

</X509Data>

</KeyInfo>

</Signature>

<saml2p:Status>

<saml2p:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success"/>

</saml2p:Status>

<saml2:Assertion Version="2.0" ID="_b1c88f11-50fd-4a22-988e-9ce4573049e0" IssueInstant="2011-02-17T11:17:14.6349444Z">

<saml2:Issuer>https://autenticacao.cartaodecidadao.pt</saml2:Issuer>

<saml2:Subject>

<saml2:NameID Format="urn:oasis:names:tc:SAML:1.1:nameidformat:unspecified">urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</saml2:NameID>

<saml2:SubjectConfirmation Method="urn:oasis:names:tc:SAML:2.0:cm:bearer">

<saml2:SubjectConfirmationData NotOnOrAfter="2011-02-17T11:22:14Z"

Recipient="https://www.ServiceProvider.pt" InResponseTo="_1e736a31-a41c-4c35-b17f-0f9ab4c741b3" Address="127.0.0.1"/>

</saml2:SubjectConfirmation>

</saml2:Subject>

<saml2:Conditions NotBefore="2011-02-17T11:17:14Z" NotOnOrAfter="2011-02-17T11:22:14Z">

<saml2:AudienceRestriction>

<saml2:Audience>https://www.ServiceProvider.pt</saml2:Audience>

</saml2:AudienceRestriction>

<saml2:OneTimeUse/>

</saml2:Conditions>

<saml2:AuthnStatement AuthnInstant="2011-02-17T11:17:14.6349444Z">

<saml2:AuthnContext/>

</saml2:AuthnStatement>

<saml2:AttributeStatement>

<saml2:Attribute Name="AttributeName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri"

fa:AttributeStatus="Available">

<saml2:AttributeValue xmlns:q1="http://www.w3.org/2001/XMLSchema"

xmlns:d5p1="http://www.w3.org/2001/XMLSchema-instance" d5p1:type="q1:string">AttributeValue</saml2:AttributeValue>

</saml2:Attribute>

</saml2:AttributeStatement>

</saml2:Assertion>

</saml2p:Response>

Nota: O elemento de assinatura digital foi retirado para efeitos de simplificação.

©2011 AMA.

17/83

4.2

Entidade no papel de fornecedor de atributos

Numa fase do fluxo de autenticação, já posterior à verificação da autenticidade do Cartão de

Cidadão, o FA irá obter os atributos necessários para responder ao pedido de autenticação da

Entidade requisitante.

Caso os dados solicitados não se encontrem no certificado público do Cartão de Cidadão (que

contém o Nome e Número de Identificação Civil), o FA irá promover a sua obtenção junto de

Fornecedores de Atributos externos, conforme ilustrado na figura seguinte.

Sistemas de Suporte à Identificação

do Cidadão

Fornecedor de Autenticação

Autenticação

com Cartão de

Cidadão

Fornecedor de

dados qualificados A

b

Fornecedor de

Autenticação

Plataforma de

Interoperabilidade

Fornecedor de

dados qualificados B

Interacção entre sistemas

O pedido de obtenção de um atributo será gerado pelo FA, com o consentimento do Utilizador e

posteriormente enviado ao fornecedor de atributos respectivo. Este pedido materializa-se na

invocação de um serviço electrónico no respectivo Fornecedor de Atributos que contem a seguinte

informação:

•

Número de Pedido – Identificador unívoco do pedido de atributos. Este dado é interno ao

FA e é usado como forma de identificação e localização dos vários pedidos de atributos

realizados;

•

Identificador do Cidadão – O pedido de atributos é acompanhado pelo respectivo

identificador sectorial cifrado, proveniente da Federação de Identidades da Plataforma de

Interoperabilidade. Este assegura a identificação unívoca junto do fornecedor de atributos;

©2011 AMA.

18/83

•

Prestador de Serviços Requerente – Representa o URL como descrição do prestador de

serviços que solicitou originalmente os dados;

•

Data e hora – Identificação temporal da criação do pedido de atributos;

•

Nome do Cidadão – Nome do cidadão sobre a qual os atributos se referem. Este valor é

retirado do certificado público presente no Cartão de Cidadão usado para autenticação;

•

Atributos solicitados – Lista de atributos que são solicitados pelo prestador de serviços e

consentidos pelo Cidadão.

Os atributos são autorizados pelo Utilizador no decorrer do processo de autenticação junto do FA,

cujo pedido aos respectivos fornecedores será assinado digitalmente por este. Com base na

assinatura digital do pedido, os fornecedores de atributos podem comprovar a sua autenticidade e

validade.

Após recepção e validação digital de um pedido de atributos, o respectivo fornecedor deverá

responder a este serviço electrónico, com a seguinte informação:

•

Número de Pedido – Identificador unívoco do pedido de atributos. Este valor será igual ao

Número de Pedido da mensagem original. Serve como elemento de relação e de apoio à

localização dos vários pedidos de atributos realizados;

•

Data e hora – Identificação temporal da criação da resposta ao pedido de atributos;

•

Atributos – Lista de atributos original, com preenchimento dos respectivos valores. A cada

atributo encontra-se associado um estado que identifica o resultado da operação de obtenção

do valor:

o

Disponível – O valor do atributo foi encontrado e devolvido. Este valor é obrigatório

sempre que um atributo é devolvido com valor.

o

Não Disponível – Não foi possível encontrar o valor de atributo para o Utilizador em

causa.

o

Não Permitido – O fornecedor de serviços não permitiu, activamente, a obtenção de

atributos com base no Prestador de Serviços Requerente.

©2011 AMA.

19/83

Devido à utilização de assinatura digital como forma de validação do pedido de atributos, o

conjunto de dados validados desta forma não poderá ser alterado ou adulterado. Por esta razão, os

elementos que foram alvo de validação por assinatura digital não podem ser alterados, nem mesmo

pela Plataforma de Interoperabilidade, o que impossibilita a normalização de dados, vulgo

“mapeamentos”.

4.2.1 Exemplo de mensagem de pedido de Atributos - “FAObterAtributos”

A mensagem seguinte exemplifica um pedido de atributos, neste caso NIC e Nome, realizada pelo

Fornecedor de Autenticação a um Fornecedor de Atributos, via Plataforma de Interoperabilidade.

<fa:FAObterAtributos xmlns:fa="http://autenticacao.cartaodecidadao.pt/servicos"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#">

<fa:IdentificadorCidadao>UjBsR09EbGhjZ0dTQUxNQUFBUUNBRU1tQ1p0dU1GUXhEUzhi</fa:IdentificadorCidadao>

<fa:PedidoAtributos>

<fa:NumeroPedido>ED6F7BBC-1A42-11DF-A5E3-C17D56D89593</fa:NumeroPedido>

<fa:NomeCidadao>José Manuel Silva</fa:NomeCidadao>

<fa:PrestadorServicosRequerente>http://www.portaldocidadao.pt</fa:PrestadorServicosRequerente>

<fa:DataHora>2001-12-17T09:30:47.0Z</fa:DataHora>

<fa:Atributos>

<fa:Atributo

Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NomeCompleto"/>

<fa:Atributo Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NIC"/>

</fa:Atributos>

<ds:Signature xmlns="http://www.w3.org/2000/09/xmldsig#">

(...)

</ds:Signature>

</fa:PedidoAtributos>

</fa:FAObterAtributos>

Nota: O elemento de assinatura digital foi retirado para efeitos de simplificação.

4.2.2 Exemplo de mensagem de resposta a pedido de atributos - “FARespostaObterAtributos”

A mensagem seguinte exemplifica a resposta a um pedido de atributos, neste caso NIC e Nome.

Este serviço será realizado pelo fornecedor de atributos com destino ao Fornecedor de Autenticação,

via Plataforma de Interoperabilidade.

<fa:FARespostaObterAtributos mlns:fa="http://autenticacao.cartaodecidadao.pt/servicos">

<fa:NumeroPedido>ED6F7BBC-1A42-11DF-A5E3-C17D56D89593</fa:NumeroPedido>

<fa:DataHora>2001-12-17T09:30:47.0Z</fa:DataHora>

<fa:Atributos>

<fa:Atributo Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NomeCompleto"

Resultado="Disponivel">José Manuel Silva</fa:Atributo>

<fa:Atributo Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NIC"

Resultado="Disponivel">123456789</fa:Atributo>

</fa:Atributos>

©2011 AMA.

20/83

</fa:FARespostaObterAtributos>

4.2.3 Atributos disponíveis – Cartão de Cidadão

Dado que existem atributos que não se encontram presentes no certificado digital do Cartão de

Cidadão, o FA irá promover a sua obtenção junto dos fornecedores de atributos qualificados

correspondentes.

A listagem seguinte resume os atributos (e respectivos fornecedores) que se encontram disponíveis

no FA, sendo que se prevê a adição de novos atributos brevemente:

Atributo

Identificador

Nome Completo

Apelido

Nome Próprio

Número de Identificação Civil

Número

de

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//NomeCompleto

(via Certificado Público)

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//NomeApelido

(via Certificado Público)

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//NomeProprio

(via Certificado Público)

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//NIC

(via Certificado Público)

Identificação http://interop.gov.pt/MDC/Cid

Fiscal

Fornecedor de Atributo

adao//NIF

Ministério das Finanças

(via Federação de Identidades)

Número de Identificação na http://interop.gov.pt/MDC/Cid

Ministério da Segurança Social

Segurança Social

(via Federação de Identidades)

adao//NISS

Número de Identificação no http://interop.gov.pt/MDC/Cid

Ministério da Saúde

Serviço Nacional de Saúde

adao//NSNS

(via Federação de Identidades)

Data de Nascimento

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//DataNascimento

(via Certificado Público)

http://interop.gov.pt/MDC/Cid

Cartão de Cidadão

adao//Nacionalidade

(via Certificado Público)

Nacionalidade

Número

certificado

©2011 AMA.

de

série

do http://interop.gov.pt/MDC/Cid

adao// NumeroSerie

Cartão de Cidadão

(via Certificado Público)

21/83

5 UTILIZAÇÃO DA FUNCIONALIDADE DE SINGLE SIGN-ON

De forma a assegurar a autenticação comum entre o Portal do Cidadão (ou outro Portal) e outros

Portais onde poderão residir os serviços e formulários electrónicos, as Entidades deverão ainda

implementar funcionalidades que permitam a utilização do Cartão de Cidadão como forma de

autenticação simplificada entre sites, numa lógica de single sign-on.

Após correcta autenticação Web por parte do Cidadão, conforme descrito no capítulo 4.1 - Entidade

no papel de utilizadora da autenticação web, o FA manterá internamente, informação de que o

mesmo foi autenticado com sucesso. Torna-se assim possível a aplicação de uma lógica de single

sign-on, demonstrada na figura seguinte:

PortaldoCidadão

FornecedordeA

utenticação

Autenticação

comCartãode

C

idadão

Internet

Fornecedor de

Autenticação

Portal W

ebdaEntidade

1

2

4

3

7

6

8

Smart Card Reader

via web browser

5

SiteEntidade

Cidadão

(c/Cartão da Cidadão)

SiteEntidade

Circuito de autenticação

(sobre norma SAML )

Interacção com utilizador

As mensagens 1 a 4 são similares às indicadas nas secções anteriores, sendo que as restantes têm por

objectivo a validação do mecanismo de SSO. Utiliza-se o Portal do Cidadão como exemplo do Portal

que inicia o fluxo de autenticação:

5. Portal do Cidadão redirecciona para zona de acesso restrito no site da Entidade;

©2011 AMA.

22/83

6. Durante a verificação de permissões de acesso à zona de acesso restrito, o portal da Entidade

deve verificar junto do FA, se o Cidadão já se encontra autenticado com o seu cartão de

Cidadão:

•

Caso se encontre já autenticado, o Portal da Entidade deve redireccionar o utilizador para o

FA de forma automática;

•

Caso não tenha sido previamente autenticado, o Portal da Entidade pode dar a possibilidade

de efectuar login local ou via FA, de acordo com a escolha do Cidadão.

7. O Fornecedor de Autenticação irá validar e reemitir uma credencial específica para o site da

entidade e, opcionalmente, solicitar autenticação adicional do cidadão (e.g., caso estejam a ser

solicitados dados adicionais aos inicialmente disponibilizados);

8. Site de entidade valida credencial e autentica cidadão (e executa serviço electrónico).

Em situações específicas, poderá ser necessário evitar, para efeitos de usabilidade, a exibição da

página de pedido de consentimento do FA ao utilizador. Incluem-se nestes casos, situações onde

haja uma página de um Portal embebida noutro Portal.

De forma a contemplar o caso acima, o Portal que pretende autenticação sem exibir a página de

consentimento,

deve

solicitar

um

atributo

específico

(http://interop.gov.pt/MDC/FA/PassarConsentimento) de forma a garantir que a página não é

exibida.

5.1

Verificação de autenticação prévia

O ponto de verificação a ser realizado pelo Portal da Entidade tem como objectivo facilitar e

melhorar a interface de autenticação entre o Utilizador, o Portal onde o Utilizador se encontra e o

Fornecedor de Autenticação.

Esta verificação deverá ser efectuada pelo Portal da Entidade e consistirá na consulta do retorno

http de uma página alojada no FA. Esta verificação junto do FA deve ser executada sempre que se

encontrem reunidas as seguintes condições:

•

Tentativa de acesso a uma zona restrita do Portal da Entidade;

•

Utilizador não se encontra autenticado no Portal da Entidade.

©2011 AMA.

23/83

Para melhorar a experiência de utilização, aconselha-se que a verificação seja realizada por AJAX.

Esta chamada baseia-se no protocolo Cross-Origin Resource Sharing1 (CORS) sempre que o mesmo

seja suportado pelo browser do cliente. Nas restantes situações deverá ser usado um proxy flash para

garantir a máxima compatibilidade, baseado na biblioteca flXHR2.

O exemplo abaixo demonstra a lógica que deve ser adicionada na zona de acesso restrito no portal

do fornecedor de serviço:

var req;

var flproxy;

var isCors = false;

// Verifica o estado de autenticação junto do FA do Cartão de Cidadão

// Se não possuír sessão no portal da entidade e já se encontrar autenticado no FA,

redirecciona automaticamente para o FA para revalidação da autenticação

function VerifyFASSO() {

//Verifica se utilizador já se encontra autenticado no portal da entidade

if (querySt('IsAuthenticated') == undefined) {

try {

//Verifica utilização da norma CORS

req = new XMLHttpRequest();

if (req && "withCredentials" in req) {

isCors = true;

}

}

catch (e) {

}

if (!isCors) {

//Caso CORS não seja suportado, faz 'fallback' para flXHR

flproxy = new flensed.flXHR({ autoUpdatePlayer: true, instanceId: "myproxy1",

xmlResponseText: false, onreadystatechange: processFlash, noCacheHeader: false });

}

if (isCors && req != null) {

//Usa CORS para efectuar o pedido AJAX

req.open("GET",

"https://autenticacao.teste.cartaodecidadao.gov.pt/FA/IsUserAuthenticated.aspx", true);

req.onreadystatechange = process;

req.withCredentials = "true";

req.send(null);

}

else {

//Caso CORS não seja suportado, faz 'fallback' para flXHR

flproxy.open("GET",

"https://autenticacao.teste.cartaodecidadao.gov.pt/FA/IsUserAuthenticated.aspx");

flproxy.send();

}

}

}

//Processa resposta proveniente do FA, via CORS

function process() {

1

http://www.w3.org/TR/cors/

2

http://flxhr.flensed.com/ - Licenciamento MIT: http://flxhr.flensed.com/license.php

©2011 AMA.

24/83

if (req.readyState == 4) {

if (req.status == 200) {

var response = req.responseText;

if (response == "1") {

//procedimento de redireccionamento automático para o FA;

}

}

}

}

//Processa resposta proveniente do FA, via flXHR

function processFlash(XHRobj) {

if (XHRobj.readyState == 4) {

if (XHRobj.status == 200) {

var response = XHRobj.responseText;

if (response == "1") {

//procedimento de redireccionamento automático para o FA;

}

}

}

}

VerifyFASSO();

Caso o retorno seja o valor 1, significará que o utilizador já se encontra autenticado perante o FA,

devendo o Portal da entidade redireccionar o utilizador para o mesmo, solicitando uma

autenticação. O FA efectuará a gestão e lógica de pedido de PIN, de acordo com as regras definidas:

•

Será pedido um novo PIN, caso os atributos solicitados incluam atributos não solicitados na

última autenticação;

•

Não será pedido PIN caso os atributos sejam iguais ou estejam contidos na última

autenticação.

Caso o retorno seja 0, significará que o Cidadão não se encontra autenticado perante o FA, pelo que

o Portal da entidade poderá seguir a sua lógica de autenticação própria, optando mesmo assim por

autenticação via FA.

Nas situações em que se detecte que o browser do utilizador não suporte Javascript , deverá ficar o

Portal da Entidade agir de acordo com as suas normas internas, sendo que se aconselha a que seja

efectuado um pedido de autenticação ao FA, para emissão (ou revalidação) do pedido de

autenticação.

©2011 AMA.

25/83

5.2

Logout pelo Portal da Entidade

Decorrente da utilização de mecanismo de SSO com o Cartão de Cidadão, o FA disponibiliza um

método que permite que o Portal da entidade desencadeie o logout no FA. O Portal da entidade

necessitará, à semelhança do pedido de autenticação, redireccionar o utilizador para o FA, com

indicação de pedido de logout.

O formato de dados trocados entre o FA e a Entidade é idêntico à usada pela autenticação (ver

capítulo 4.1), a diferença é o formato de SAML que é usado para o efeito, neste caso é usado o

formato de SAML Logout.

Pedido de Logout

Fornecedor de

Autenticação (FA)

Portal Web do Organismo

Resposta de Logout

Tal como no processo de autenticação mantém-se toda a vertente de segurança nas transacções

entre o Portal da Entidade e o Fornecedor de Autenticação.

©2011 AMA.

26/83

PortalE

ntidade

FornecedordeA

utenticação

A

utenticação

comC

artãode

C

idadão

Internet

Fornecedor de

Autenticação

Portal W

ebdaEntidade

1

3

2

via web browser

Cidadão (s/ Cartão de

Cidadão)

Circuito de Logout (sobre

norma SAML)

Interacção com utilizador

A imagem acima descreve as interacções entre o Portal da Entidade e o Fornecedor de Autenticação

num pedido de Logout.

As adaptações a realizar pela Entidade recaem nos pontos 2 e 3, que correspondem respectivamente

à criação do pedido de Logout SAML e no consumo da resposta proveniente do FA:

•

Pedido de Logout - Corresponde ao pedido de identificação por parte da Entidade.

Permitirá reconhecer a origem do pedido, através da assinatura digital por um certificado

digital x.509v3 associado à Entidade;

•

Resposta de Logout – contém o resultado do Logout efectuado pelo FA. Esta mensagem é

assinada digitalmente pelo FA de forma a garantir a integridade da informação.

©2011 AMA.

27/83

6 UTILIZAÇÃO DE OUTROS CERTIFICADOS

Quando o Fornecedor de Serviços requisitar a autenticação ou a obtenção de atributos junto do

Fornecedor de Autenticação, o utilizador terá de apresentar um certificado válido para proceder à

sua autenticação ou recolha de atributos. Todo o mecanismo de autenticação bem como a lógica de

Single Sing On manter-se-ão para estes certificados.

O Fornecedor de Autenticação será também capaz de autenticar um utilizador num Fornecedor de

Serviços com base noutros certificados válidos, como é exemplo o certificado da Ordem dos

Advogados. Nesta vertente o Fornecedor de Autenticação irá proceder à autenticação e obtenção de

atributos do utilizador, de forma idêntica ao que é efectuado com o Cartão de Cidadão.

Quando um Fornecedor de Serviços solicitar atributos terá de especificar quais os atributos e qual o

certificado que o Utilizador deverá fornecer na autenticação Por predefinição será usada a cadeia de

certificação do Cartão de Cidadão.

À data, são aceites os certificados emitidos ou credenciados pelas seguintes entidades:

1

Cartão de Cidadão

2

Ordem dos Advogados

3

Ordem dos Notários

4

Câmara dos Solicitadores

Apenas o Cartão de Cidadão está apto a fazer uso do Fornecedor de Atributos e da Plataforma de

Interoperabilidade, com a obtenção de atributos que não se encontrem no certificado digital.

Outro recurso fornecido pelo FA consiste em pedido de atributos genéricos. Estes atributos podem

ser solicitado pelos Fornecedores de Serviços sem especificar o certificado a usar, ficando o

utilizador responsável pela escolha do certificado para fazer a autenticação.

6.1

Atributos disponíveis

A selecção do certificado a ser usada é da responsabilidade do Portal da Entidade, que deverá

indicar, explicitamente, qual a forma de autenticação que pretende que seja usada no Fornecedor de

Autenticação. Por sua vez, o Fornecedor de Autenticação irá solicitar ao utilizador, a identificação

digital correspondente.

©2011 AMA.

28/83

Na utilização de outros certificados que não os do Cartão de Cidadão encontram-se disponíveis os

atributos específicos descritos nos capítulos seguintes.

De realçar que a utilização de outros certificados que não os do Cartão de Cidadão apenas poderão

obter atributos que se encontrem nesse mesmo certificado, não sendo possível a obtenção de

atributos via Plataforma de Interoperabilidade.

6.1.1 Ordem dos Advogados

Atributos associados ao certificado digital credenciado pela Ordem dos Advogados:

Atributo

Nome Professional

Identificador

http://interop.gov.pt/MDC/Ad

Descrição

Nome Professional

vogado/NomeProfessional

Nome Completo

http://interop.gov.pt/MDC/Ad

Nome completo

vogado/NomeCompleto

Número

de http://interop.gov.pt/MDC/Ad

identificação

Número de identificação na Ordem

vogado/NumeroIdentificacao

profissional

Sociedade

http://interop.gov.pt/MDC/Ad

Sociedade que representa

vogado/NomeSociedade

Número

de http://interop.gov.pt/MDC/Ad

Número de identificação da Sociedade

identificação

da vogado/IdentificacaoSociedade

na Ordem

Sociedade

Correio

electrónico http://interop.gov.pt/MDC/Ad

profissional

vogado/CorreioElectronico

Número de série do http://interop.gov.pt/MDC/Ad

certificado digital

Correio

electrónico

registado

na

Ordem

Número de série do certificado digital

vogado/NumeroSerie

6.1.2 Ordem dos Notários

Atributos associados ao certificado digital credenciado pela Ordem dos Notários:

©2011 AMA.

29/83

Atributo

Identificador

Nome próprio

http://autenticacao.cartaodecid

Descrição

Nome próprio

adao.gov.pt/atributos/notarios/

NomeProprio

Apelido

http://interop.gov.pt/MDC/Not

Apelido

ario/NomeApelido

Nome completo

http://interop.gov.pt/MDC/Not

Nome completo

ario/NomeCompleto

Número

de http://interop.gov.pt/MDC/Not

identificação

Número de identificação profissional

ario/NumeroIdentificacao

na Ordem

http://interop.gov.pt/MDC/Not

Nome do Cartório onde actua

profissional

Nome do cartório

ario/NomeCartorio

Distrito do cartório

http://interop.gov.pt/MDC/Not

Localidade do cartório onde actua

ario/DistritoCartorio

Localidade do cartório

http://interop.gov.pt/MDC/Not

Distrito do cartório onde actua

ario/LocalidadeCartorio

Correio

electrónico http://interop.gov.pt/MDC/Not

profissional

Correio electrónico profissional

ario/CorreioElectronico

Número de série do http://interop.gov.pt/MDC/Not

certificado digital

Número de série do certificado digital

ario/NumeroSerie

6.1.3 Ordem dos Solicitadores

Atributos associados ao certificado digital credenciado pela Ordem dos Solicitadores:

Atributo

Nome completo

Identificador

http://interop.gov.pt/MDC/Soli

Descrição

Nome completo

citador/NomeCompleto

Número

de http://interop.gov.pt/MDC/Soli

identificação

Número de identificação na Ordem

citador/NumeroIdentificacao

profissional

Correio

electrónico http://interop.gov.pt/MDC/Soli

profissional

citador/CorreioElectronico

Número de série do http://interop.gov.pt/MDC/Soli

certificado digital

©2011 AMA.

Correio

electrónico

registado

na

Ordem

Número de série do certificado digital

citador/NumeroSerie

30/83

6.2

Atributos genéricos

O Fornecedor de Autenticação será capaz de fornecer ou autenticar um Utilizador com atributos

genéricos perante um Fornecedor de Serviços. Se existir um pedido por parte do Fornecedor de

Serviços de atributos genéricos, o Fornecedor de Autenticação irá permitir ao utilizador a escolha do

certificado para proceder à recolha desses atributos.

Aquando

da

utilização

de

atributos

genéricos,

o

atributo

"Certificado"

(http://interop.gov.pt/MDC/Generico/Certificado) deve ser indicado no pedido de autenticação pelo

Fornecedor de Serviços. Caso não se encontre presente, o FA irá responder com erro. Este atributo

será devolvido na resposta, com indicação do certificado seleccionado pelo utilizador para efectuar

a autenticação.

A tabela seguinte apresenta os valores disponíveis para utilização no atributo “Certificado”, que

deve ser verificado para identificar qual certificado foi usado pelo utilizador na sua autenticação:

Certificado

Resposta FA

Cartão de Cidadão

Citizen

Advogados

Lawyer

Notários

Notary

Solicitadores

Bailiff

A tabela seguinte mostra os atributos que podem ser fornecidos a partir de qualquer Certificado

seleccionado pelo Utilizador:

Atributo

Nome do utilizador

Identificador

Descrição

http://interop.gov.pt/MDC/Gen

Nome

erico/NomeCompleto

utilizador,

Professional

do

presente

no

certificado digital seleccionado.

Número de identificação

http://interop.gov.pt/MDC/Gen

Número de identificação do

erico/NumeroIdentificacao

utilizador,

presente

no

certificado digital seleccionado.

©2011 AMA.

31/83

Atributo

Número

de

série

Identificador

Descrição

do http://interop.gov.pt/MDC/Gen

certificado

erico/NumeroSerie

Número de série identificativo

do

certificado,

presente

no

certificado digital seleccionado.

Os atributos genéricos serão obtidos de acordo com o certificado digital seleccionado. Este

determina o contexto dos valores destes atributos. Por exemplo, caso seja apresentado um

certificado da Ordem dos Advogados, o atributo genérico “Número de Identificação” levará à

recolha do atributo que corresponde à identificação do utilizador na Ordem dos Advogados.

O quadro seguinte apresenta a correspondência entre atributos genéricos e as entidades

credenciadoras validadas pelo Fornecedor de Autenticação:

Entidade Credenciadora

Atributo

Genérico

Nome

Cartão Cidadão

do Nome Completo

Advogados

Nome Completo

Notários

Solicitadores

Nome Completo

Nome Completo

utilizador

Número

identificação

de Número

de Número da Ordem Número

identificação civil

dos Advogados

Ordem

Notários

da Número

dos Ordem

da

dos

Solicitadores

Número de série Número de série Número de série Número de série Número de série

do certificado

©2011 AMA.

do certificado

do certificado

do certificado

do certificado

32/83

7 AUTENTICAÇÃO DE CIDADÃOS COMUNITÁRIOS VIA STORK

A iniciativa STORK (Secure identity across borders linked) visa a implementação, à escala da União

Europeia, do reconhecimento da identidade electrónica entre os vários Estados-Membros,

permitindo às empresas, aos Cidadãos e aos funcionários das administrações públicas utilizarem as

suas identidades electrónicas nacionais em qualquer estado da União Europeia.

Complementando os sistemas nacionais do Fornecedor de Autenticação do Cartão de Cidadão, a

iniciativa STORK permite a um cidadão identificar-se electronicamente, de um modo seguro, na sua

interacção com Portal de outro Estado-Membro. À laia de exemplo ilustrativo, um estudante poderá

inscrever-se numa universidade estrangeira utilizando a identidade electrónica que lhe tenha sido

atribuída no seu país de origem.

A materialização do Cartão de Cidadão exibe-se como peça de identidade preferencial na

identificação de um Cidadão português. As suas capacidades para permitir a identificação e

autenticação digital, aliado ao respectivo Fornecedor de Autenticação, tornam o Cartão de Cidadão

a forma preferencial de acesso à identidade digital na iniciativa STORK.

Por outro lado, para a realização de determinados serviços electrónicos torna-se imprescindível o

enriquecimento da identidade de um cidadão com dados de identificação pessoal validados (e.g.,

data de nascimento, sexo, morada ou e-mail). Só dessa forma se torna possível a execução de acções

de valor acrescentado para o consumidor de informação e para o Cidadão.

7.1

Fluxo de dados

A utilização da plataforma de identificação europeia STORK requer a utilização de uma

componente adaptadora específica a cada país. Este tem como objectivo a abstracção da

complexidade e especificidade da infra-estrutura de identificação electrónica de cada país, criando

uma rede de confiança entre todas as infra-estruturas de identidade electrónica dos países

participantes na plataforma STORK.

Todas as autenticações efectuadas na plataforma STORK baseiam-se na utilização de um PEPS (Pan

European Proxy Services) específico de cada país. A nível de Portugal, esta componenta é gerida pela

©2011 AMA.

33/83

AMA e possibilita que qualquer portal Português possa ser ligado à rede de identidade electrónica

europeia.

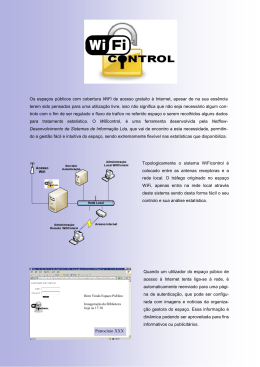

A imagem seguinte exemplifica um processo de autenticação e de obtenção de atributos de um

cidadão comunitário, através da plataforma STORK:

STORK – Outro Estado

Membro

STORK – Componente

nacional

7

Sistemas no âmbito

da Administração

Pública

3

2

a

6

PEPS Estado Membro

(ou outro adaptador )

4

Internet

8

Serviço electrónico

estrangeiro

Serviços de validação do

Cartão de Cidadão

PEPS

Nacional

Autenticação

com Cartão de

Cidadão

Fornecedor de

Identidade

b

Plataforma de

Interoperabilidade

5

1

Circuito de autenticação

(sobre norma SAML )

Interacção entre sistemas

Smart Card Reader

via web browser

Interacção com utilizador

Cidadão Nacional

(c/Cartão da Cidadão)

Encontram-se identificadas as seguintes interacções:

1. Um cidadão pretende aceder a um fornecedor de serviços num portal estrangeiro. O portal

encontra-se no âmbito de confiança da iniciativa STORK;

2. Ao detectar que se trata de um cidadão estrangeiro, o portal redirecciona o pedido de

autenticação para o PEPS específico do país, identificado por Service-PEPS. Este irá, com

base no pedido de autenticação proveniente do Portal, redireccionar o pedido para o PEPS

do país da nacionalidade do Cidadão, identificado como Citizen-PEPS;

©2011 AMA.

34/83

3. O Citizen-PEPS verifica a validade do pedido de autenticação proveniente do Service-PEPS e

redirecciona o utilizador para o Fornecedor de Autenticação da origem do Cidadão;

4. O Fornecedor de Autenticação reconhece o pedido de autenticação proveniente do CitizenPEPS e solicita autenticação electrónica forte ao Cidadão;

5. O Cidadão efectua o processo de autenticação com o seu cartão de identidade electrónica

(Cartão de Cidadão, no caso de se tratar de um Cidadão Português), via o respectivo

Fornecedor de Autenticação;

a. O Fornecedor de Autenticação valida as credenciais do Cidadão com recurso à PKI

respectiva, via OCSP (Online Certificate Status Protocol) ou CRL (Certificate Revokation

List);

b. Possíveis atributos que sejam solicitados (e autorizados pelo Cidadão) são obtidos.

No caso de Portugal, os atributos são obtidos com recurso à Plataforma de

Interoperabilidade Portuguesa.

6. A identidade e atributos obtidos no Fornecedor de Autenticação são assinados digitalmente,

sendo redireccionados para o Citizen-PEPS;

7. Após o fluxo chegar ao Citizen-PEPS, este retorna a resposta de autenticação ao Service-PEPS

que de origem, autenticando o pedido na plataforma STORK. O Service-PEPS valida o

retorno e devolve a resposta ao portal que originou o pedido;

8. O portal que solicitou a autenticação valida a proveniência da resposta, ou seja, do ServicePEPS e retira os valores de identidade e atributos solicitados. É da responsabilidade do

portal efectuar o seu próprio processo de autenticação com base nestes atributos.

A imagem acima que ilustra o fluxo de dados refere-se à autenticação de um Cidadão português

num site estrangeiro. A situação oposta, isto é, de um Cidadão estrangeiro proceder à autenticação

num portal português, seguirá um fluxo de dados igual, diferindo na forma de autenticação

específica a cada país.

Importa referir que a utilização das componentes PEPS (nas vertentes Service ou Citizen) abstrai toda

a complexidade ou especificidade na implementação técnica entre os vários países da iniciativa

STORK.

©2011 AMA.

35/83

7.2

Configurações necessárias

Os portais que pretendam efectuar a autenticação de um cidadão necessitam de estabelecer uma

relação de confiança com o Service-PEPS português. As configurações são necessárias e obrigatórias

entre ambas as partes.

Para configurar um portal nacional junto do Service-PEPS português, é necessárias a seguinte

informação:

1

Chave pública do certificado X.509 que assina o pedido de autenticação SAML, com destino

ao Service-PEPS português;

2

Identificador do portal que requer a autenticação. Este valor é combinado entre o PEPS e o

portal (ex. http://www.portaldocidadao.pt/);

3

Domínio a partir do qual, o portal irá efectuar os pedidos de autenticação (ex.

http://www.portaldocidadao.pt/).

Estes dados devem ser fornecidos à AMA, para que se possa proceder à configuração do portal

junto PEPS português.

O portal deve conter as seguintes configurações:

1. Endereço de envio do pedido SAML para o Service-PEPS:

•

Ambiente de teste: https://eu-id.teste.cartaodecidadao.gov.pt/PEPS/ServiceProvider;

•

Ambiente de produção: https://eu-id.cartaodecidadao.gov.pt/PEPS/ServiceProvider

2. Chave pública do certificado X.509, que assina o SAML proveniente do Service-PEPS

português.

Estes dados serão fornecidos pela AMA, à entidade que gere o portal.

©2011 AMA.

36/83

7.3

Utilização do cliente de demonstração

Para verificar o funcionamento da componente portuguesa da plataforma STORK, encontra-se

disponível um portal de demonstração que pode ser acedido no endereço: https://euid.teste.cartaodecidadao.gov.pt/SP/populateIndexPage.

Adicionalmente, encontra-se disponível abaixo, um componente Java de exemplo, que poderá ser

englobado no portal da entidade, como forma de simplificação à integração com o Service-PEPS

português.

Dem oSP-PT .zip

storkDem oKeys.jks

PT_Cert.zip

Antes de qualquer acção, é necessário garantir a existência dos seguintes pré-requisitos:

•

Tomcat 6;

•

JAVA 6;

•

Maven.

Para instalar o portal de demonstração português, é necessário efectuar os seguintes passos:

•

Entrar na directoria DemoSP;

•

Copiar a keystore em src/main/keystore para uma directoria à escolha;

•

Editar o ficheiro src/main/resources/SignModule_SP.xml e alterar o path da keystore;

•

Alterar os valores relativos ao certificado que irá assinar o SAML (serial number, issuer,

password da chave privada do certificado, ...);

•

Enviar o certificado para ser configurado no PEPS de Certificação;

•

Executar o comando "mvn clean install";

•

Copiar o war target/SP.war para $TOMCAT_HOME/webapps/;

Nota: Foi assumido que o tomcat local funciona porto 8080.

Para testar a instalação, devem ser efectuados os seguintes passos:

•

Abrir a página: http://localhost:8080/SP/;

•

Escolher PT como SP Country e Citizen Country;

•

Escolher os atributos a pedir ao IdP;

•

Carregar no botão Submit;

©2011 AMA.

37/83

•

Carregar no botão Submit.

Para criar um projecto eclipse, de forma a iniciar desenvolvimento, devem ser seguidos os passos:

•

Entrar na directoria DemoSP;

•

Executar o comando "mvn eclipse:eclipse";

•

Importar o projecto no eclipse.

©2011 AMA.

38/83

8 UTILIZAÇÃO DE ASSINATURAS DIGITAIS

A utilização da assinatura digital em XML encontra-se totalmente definida nas normas W3C XML

Signature3. Este capítulo evidencia as principais características que o Fornecedor de Autenticação irá

usar e que podem ser comprovadas em cada pedido de atributos recebido pelas Entidades.

A forma de assinatura será do tipo Enveloped (http://www.w3.org/2000/09/xmldsig#enveloped-

signature), que usará o algoritmo SHA-1 (http://www.w3.org/2000/09/xmldsig#rsa-sha1) como

forma de digest.

É usado RSA como suporte à criação e verificação da assinatura, sendo assumido Exclusive

Canonicalization

[Excl-C14N]

(http://www.w3.org/TR/2001/REC-xml-c14n-20010315)

para

normalização de dados. Não serão usadas outras transformações à excepção da indicação de

Enveloped ou Exclusive Canonicalization.

O elemento X509Data pertencente a KeyInfo conterá informação específica do certificado usado na

assinatura (i.e. uma cópia do certificado) e deverá ser usado para a sua validação.

A mensagem seguinte apresenta um exemplo de uma assinatura digital efectuada sobre a

mensagem FAObterAtributos:

<fa:FAObterAtributos xmlns:fa="http://autenticacao.cartaodecidadao.pt/servicos"

xmlns:ds="http://www.w3.org/2000/09/xmldsig#" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://autenticacao.cartaodecidadao.pt/servicos

C:\DOCUME~1\Administrator\Desktop\CitizenConsent\APINTE~2.XSD">

<fa:IdentificadorCidadao>UjBsR09EbGhjZ0dTQUxNQUFBUUNBRU1tQ1p0dU1GUXhEUzhi</fa:IdentificadorCidadao>

<fa:PedidoAtributos>

<fa:NumeroPedido>ED6F7BBC-1A42-11DF-A5E3-C17D56D89593</fa:NumeroPedido>

<fa:NomeCidadao>José Manuel Silva</fa:NomeCidadao>

<fa:PrestadorServicosRequerente>http://www.portaldocidadao.pt</fa:PrestadorServicosRequerente>

<fa:DataHora>2001-12-17T09:30:47.0Z</fa:DataHora>

<fa:Atributos>

<fa:Atributo

Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NomeCompleto"/>

<fa:Atributo Nome="http://autenticacao.cartaodecidadao.pt/atributos/2010/01/cidadao/NIC"/>

</fa:Atributos>

<ds:Signature xmlns="http://www.w3.org/2000/09/xmldsig#">

<ds:SignedInfo>

<ds:CanonicalizationMethod Algorithm="http://www.w3.org/TR/2001/REC-xml-c14n20010315"/>

<ds:SignatureMethod Algorithm="http://www.w3.org/2000/09/xmldsig#rsa-sha1"/>

<ds:Reference URI="">

<ds:Transforms>

3

http://www.w3.org/TR/xmldsig-core/

©2011 AMA.

39/83

<ds:Transform

Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

</ds:Transforms>

<ds:DigestMethod Algorithm="http://www.w3.org/2000/09/xmldsig#sha1"/>

<ds:DigestValue>MWCfrbhhIkxTFAFjWDLz1UsJWUE=</ds:DigestValue>

</ds:Reference>

</ds:SignedInfo>

<ds:SignatureValue>uVaWld4GEO6W9KFuc2O7HRbukJvsxqvIvjWJXi9XQ2n2kHV9DsKa4MPSVGT5rsAlDPe0oHQdhX7aEU+

oyBX8O1vPHh7LwnDp61D53GrtNcQbPbkRBFpobljuX9UCQlhDJnPNkjFe8EJoeO2Geus02JOkZw+Z0zTgWrk9fRhOevI=</ds:S

ignatureValue>

<ds:KeyInfo>

<ds:X509Data>

<ds:X509Certificate>MIIB8zCCAVwgAwIBAgIQgfzbrIjhLL9FobStI2ub3zANCgYJKoZIhvcNCgEBBAUwEzERMA8GA1UEAx

MIVGVzdGUwHhcNCjAwMDEwMTAwMDAwMFoXDQozNjAxMDEwMDAwMDBaMBMxETAPBgNVBAMTCFRlc3RlMIG

fMA0KBgkqhkiG9w0KAQEBBQOBjTCBiQKBgc77IBnz+oluFJUf/7bAybOLHeMz8ITFvqxOBqI/B7rKVweAXjnN5AOrTo5IlkJ

Kezfh6b9Qsg0KZddDf8z0b9uk/2sOGr1pYqsunLLBvw0KhZL1iUA5Icdksw0Kby/jEZfaTJc1uOJj8rnqg84yOlrIqhZ575O6dohQM

TWSv+paWe8CAwEBo0gwRjBEBgNVHQEEPTA7gBCOOHcajwnATYZ0t6w7LVU0oRUwEzERMA8GA1UEAxMIVGVzdGW

CEIH826yI4Sy/RaG0rSNrm98wDQoGCSqGSIb3DQoBAQQFA4GBBL9Qhi6f1Z+/t8oNClwUBcd1FLDRfTdqOJOqtXNwimWK

sdhP4p/pwESGEXYeZG3i36JouhiMlRXlxMafHK6G9zAMzkDL13/fgcrns4pjDyBw779Lt5JpniE136Gaxwg8S6FlpREjdaNfKPqe7

JKAuu9ORDC0pUiUfCHWxCoqNos=</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

</ds:Signature>

</fa:PedidoAtributos>

</fa:FAObterAtributos>

©2011 AMA.

40/83

9 EXEMPLO DE AUTENTICAÇÃO

As imagens seguintes pretendem demonstrar o funcionamento do Fornecedor de Autenticação nas

várias vertentes de autenticação.

9.1

Autenticação com Cartão de Cidadão

A principal vertente de autenticação consiste na utilização do Cartão de Cidadão. Para efeitos de

demonstração da autenticação, usou-se o Portal do Cidadão como portal de exemplo.

Adicionalmente e de forma opcional, é realçado o funcionamento do mecanismo de SSO, onde o

portal da Entidade necessita de efectuar as devidas adaptações ao seu funcionamento.

De realçar que os pedidos de autenticação de diferentes portais poderão diferenciar nos tipos de

atributos solicitados ao FA.

1. Utilizador pretende aceder à área privada de um portal de uma Entidade, ao qual é necessário

que apresente a sua identidade;

1.1. (Opcional SSO) - Caso o Utilizador seja redireccionado para uma zona de acesso privado, o

portal da Entidade deve efectuar os passos descritos no capítulo 5.1 e, se necessário,

redireccionar o Utilizador para o FA;

©2011 AMA.

41/83

1.1.1.Caso a sessão se mantenha válida, será exibido o ecrã do ponto 6) e não será necessária

a introdução de PIN;

1.1.2.Caso a sessão não se encontre válida, o utilizador continuará o processo de

autenticação normal, de acordo com o ponto 2) .

2. Portal da Entidade delega a autenticação e redirecciona o Cidadão para o Fornecedor de

Autenticação:

3. FA solicita a selecção do certificado de autenticação do Cartão de Utilizador:

©2011 AMA.

42/83

4. Identidade do Utilizador é comprovada pela introdução do PIN:

5. São obtidos os atributos autorizados pelo Utilizador, junto dos respectivos fornecedores:

©2011 AMA.

43/83

6. (Opcional) Dependendo das configurações junto do Fornecedor de Autenticação, poderá ser

solicitada a confirmação para envio dos dados para o portal de destino:

7. Utilizador é redireccionado para o Portal da Entidade original, já autenticado:

©2011 AMA.

44/83

9.2

Autenticação com outros certificados

Caso o Fornecedor de Serviços requisite outro certificado que não o Cartão de Utilizador, o

Fornecedor

de

Autenticação

identifica

na

interface

o

certificado

esperado

para

a

autenticação/obtenção de atributos:

Todo o processo de autenticação é semelhante ao Cartão de Cidadão, descrito no capítulo anterior.

©2011 AMA.

45/83

9.3

Autenticação com pedido de atributos genéricos

Caso um Fornecedor de Serviços requisite atributos genéricos, o Fornecedor de Autenticação irá

apresentar o seguinte ecrã ao utilizador, para que este possa optar pelo certificado pretendido:

Por pré-definição, o Fornecedor de Autenticação apresenta o Cartão de Cidadão. Na imagem abaixo

pode-se ver os certificados suportados pelo Fornecedor de Autenticação, neste caso o utilizador

escolhe o certificado da Ordem dos Advogados:

©2011 AMA.

46/83

Ao escolher o certificado pretendido a página é recarregada com os respectivos campos preenchidos

de acordo com o certificado escolhido:

É possível que alguns atributos genéricos pedidos pelos Fornecedor de Serviços não estejam

disponíveis no certificado escolhido. O Fornecedor de Autenticação identifica esses atributos e

coloca um alerta para o utilizador.

©2011 AMA.

47/83

10 ESPECIFICAÇÕES TÉCNICAS

A troca de dados sobre o FA baseia-se em Security Assertion Markup Language (SAML) para

garantir a autenticidade e privacidade de todas as transacções.

SAML é um padrão XML que permite aos domínios web uma troca de dados de autenticação e

autorização do utilizador de forma segura. Usando SAML, um Fornecedor de Serviços pode

contactar um fornecedor de identidade on-line, para autenticar um utilizador que pretende aceder a

conteúdo protegido.

Além da autenticação do Cartão Cidadão, o FA suporta a autenticação com outros certificados

(Ordem dos Advogados, Notários e Solicitadores). O processo de autenticação é o mesmo usado no

Cartão de Cidadão Português.

O público-alvo deste capítulo são as equipas técnicas que implementam a integração com o

Fornecedor de Autenticação. As interacções entre o Fornecedor de Autenticação e Fornecedor de

Serviço são baseadas em SAML 2.0 e na experiência portuguesa no projecto de identidade

electrónica transfronteiriça STORK (1).

10.1 Configurações

Para que se possa proceder à correcta configuração do portal junto do Fornecedor de Autenticação,

torna-se necessário o fornecimento dos seguintes dados:

•

Chave pública do certificado X.509 que assinará o pedido SAML proveniente do portal;

•

Identificador do portal (ou Issuer) para efeitos de identificação unívoca no pedido SAML

(ex. http://www.portaldocidadao.pt/);

•

Descritivo institucional ou identificador do portal (ou ProviderName) para identificação

textual pelo cidadão, durante a fase de autenticação com Cartão de Cidadão junto do FA (ex.

“Portal do Cidadão”);

©2011 AMA.

48/83

•

Logótipo institucional ou identificador do portal , para identificação visual pelo cidadão,

durante a fase de autenticação com Cartão de Cidadão junto do FA.

Este deve possuir, preferencialmente, as seguintes características:

•

o

Dimensão 195x97px (ou de tamanho proporcional);

o

Formato PNG, JPEG ou GIF;

o

Fundo transparente (preferencialmente).

Endereço Web onde o portal recebe as respostas dos pedidos de logout

A equipa responsável pelo FA fornecerá os dados necessários à integração do portal,

nomeadamente:

•

Chave pública do certificado X.509 , que deverá ser usada para validar e identificar

univocamente as respostas SAML provenientes do Fornecedor de Autenticação;

•

Endereço para recepção de pedidos SAML, para onde devem ser direccionados os pedidos

de autenticação:

10.2

o

Ambiente de teste: https://autenticacao.teste.cartaodecidadao.gov.pt/fa/Default.aspx

o

Ambiente de produção: https://autenticacao.cartaodecidadao.gov.pt/fa/Default.aspx

Autenticação

10.2.1 Fluxo de processo

O pedido de autenticação irá usar SAML 2.0 Authentication Request Protocol de acordo com as

especificações SAML 2.0. As comunicações entre o browser do utilizador e o FA devem ser

efectuadas sobre SSL V3+ ou TLS 1.0+.

Authentication Request

Fornecedor de

Autenticação (FA)

Service Provider (SP)

Authentication Response

©2011 AMA.

49/83

O FA irá responder ao Fornecdor de Serviços, com a informação de autenticação, verificada e

confirmada pelo utilizador. Adicionalmente, o FA irá incluir na resposta, os atributos que foram

solicitados no pedido de autenticação inicial. Esta ligação é também suportada sobre SSL V3+ ou

TLS 1.0+.

O processo seguinte demonstra a perspectiva do utilizador, no acesso a uma área restrita do

Fornecedor de Serviços, com utilização do FA.

O processo de autenticação segue os seguintes passos:

1) Utilizador tenta aceder a área privada, que requer autenticação. O Fornecedor de Serviços

delega a autenticação no FA;

2) Fornecedor de Serviços gera pedido SAML. Este pedido identifica unicamente o Fornecedor

de Serviços perante o FA. Para além dos dados específicos SAML, o pedido inclui o

parâmetro RelayState, que será retornado na resposta, sem qualquer modificação. Este

parâmetro pode e deve ser usado para persistência de estado do Fornecedor de Serviços;

3) O Fornecedor de Serviços redirecciona o utilizador para a página de autenticação do FA,

submetendo o pedido ao motor SAML desta componente;

©2011 AMA.

50/83

4) FA valida o pedido SAML, garantindo que o Fornecedor de Serviços se encontra autorizado

a efectuar o processo de autenticação. São também validados todos os dados pressentes no

pedido SAML, incluindo o timestamp do pedido;

5) FA solicita a autenticação e autorização do utilizador, para a obtenção dos dados dos

atributos solicitados pelo Fornecedor de Serviços. O utilizador tem a possibilidade de

confirmar (ou negar!) alguns ou todos os atributos solicitados pelo Fornecedor de Serviços;

6) FA gera resposta SAML, com identificação e atributos solicitados no pedido de autenticação

e redirecciona o utilizador para o Fornecedor de Serviços;

7) O Fornecedor de Serviços é responsável pela validação e extracção de atributos da resposta

SAML. Deve garantir a correcta interpretação e normalização das credenciais fornecidas pelo

FA para as suas credenciais internas, de forma a permitir o acesso pelo utilizador;

8) Após conclusão de todo o processo com sucesso, é permitido acesso à área restrita.

Todos os dados SAML são assinados digitalmente. A utilização de assinatura digital irá garantir a

privacidade e a correcta identificação de todos os participantes no processo de autenticação.

10.2.1.1 Pedido de autenticação

O modelo de comunicação entre o Fornecedor de Serviços e o FA baseia-se nos protocolos SAML 2.0

profiles and bindings:

•

HTTP Post Binding (1);

•

Web Browser SSO Profile (2) (O FA apenas suporta um conjunto limitado de funcionalidades)

O pedido de autenticação SAML 2.0 é enviado do SP para o FA usando o HTTP POST binding:

<form action="https:// autenticacao.cartaodecidadao.gov.pt/fa/Default..aspx "method="post">

<input type="hidden" name="SAMLRequest” value="[Base64 encodedAuthentication Request]" />

<input type="hidden" name="RelayState" value="State information to be persisted across operation" />

</form>

©2011 AMA.

51/83

Nota: o parâmetro RelayState pode e deve ser usado pelo Fornecedor de Serviços, para persistir uma

referência opaca do estado do Fornecedor de Serviços. Não deve exceder os 80 caracteres e deve