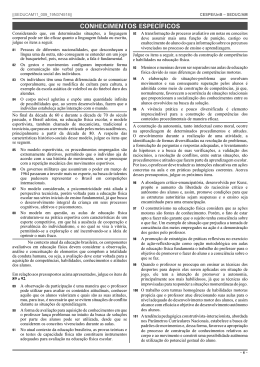

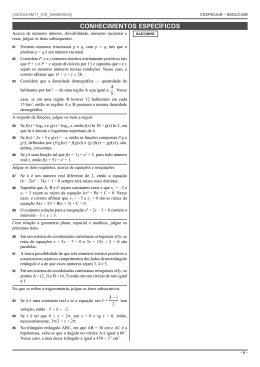

(EMBASA-2009) - Julgue os itens a seguir a respeito de criptografia e certificação digital. INFORMÁTICA 31- Quando a troca de informações ocorre através de uma rede pública como a Internet, a garantia de não repúdio pode ser obtida por meio do uso de algoritmos simétricos de criptografia. PFPF-AGENTE/2012 AGENTE/2012 32- Certificado digital é um documento eletrônico emitido por uma terceira parte confiável ou por uma autoridade certificadora e contém, entre outros, a chave pública do seu proprietário. EXERCÍ EXERCÍCIOS CESPECESPE-UNB SEGURANÇA DA INFORMAÇÃO CERTIFICADO DIGITAL Exemplos de utilização de certificados digitais: CERTIFICADOS DIGITAIS ⇒ são arquivos de computador 9Quando você utiliza seu banco on-line, este tem que se emitidos por Autoridades Certificadoras ou ACs, ACs e tem certificar de que você é a pessoa que realmente pode por objetivo garantir que o emissor de uma mensagem receber as informaç informações sobre determinada conta bancária. Como uma carteira de identidade, um Certificado ou documento, é realmente quem ele diz ser. ser Digital confirma sua identidade para o banco on-line. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 1 MANUEL SEGURANÇA DA INFORMAÇÃO CERTIFICADO DIGITAL Exemplos de utilização de certificados digitais: O QUE É INFRA-ESTRUTURA DE CHAVE PÚBLICA (ICP-PKI) ? ICP ⇒ é um conjunto de normas, normas técnicas, cnicas prá práticas e 9Quando você envia um e-mail importante, seu aplicativo de e-mail pode utilizar seu Certificado Digital para procedimentos que existe para gerar garantias aos seus assinar digitalmente a mensagem. Uma assinatura usuá usuários. rios Fazem parte da PKI (Public Key Infrastructure) a digital faz duas coisas: informa ao destinatário da mensagem que o e-mail é seu (autenticidade) e indica Autoridade Certificadora Raiz (AC Raiz), as Autoridades que o e-mail não foi adulterado (integridade) entre o Certificadoras Intermediá Intermediárias (ACs), as Autoridades de envio e o recebimento deste. Registro (ARs) e os usuá usuários. rios INFRA-ESTRUTURA DE CHAVE PÚBLICA - ICP COMPONENTES DE UMA PKI INFRA-ESTRUTURA DE CHAVE PÚBLICA - ICP COMPONENTES DE UMA PKI 9ACs (Autoridades Certificadoras Intermediárias) ⇒ são subordinadas à AC RAIZ e os seus certificados são emitidos por esta. As ACs são entidades públicas ou privadas com estrutura física segura o suficiente para guardar (com segurança e sigilo) as informações dos seus clientes (certificados). As ACs intermediárias são as responsá responsáveis pela emissão dos certificados para os usuá usuários que podem ser pessoas físicas, sicas empresas ou outras ACs. SERPRO, Receita Federal, Caixa Econômica Federal e SERASA são exemplos de ACs intermediárias no Brasil. 9AC RAIZ ⇒ é o nível maior da cadeia e em quem todos os participantes confiam. Assim, a ICP-Brasil (Infra-Estrutura de Chaves Públicas Brasileira) é um órgão do governo federal gerenciada pelo ITI-Instituto Nacional de Tecnologia da Informação que é uma autarquia federal vinculada à Casa Civil da Presidência da Repú República. blica A AC RAIZ emite certificados atestando a autencidade de ACs intermediárias. A ICP-Brasil é autocertificada, autocertificada ou seja, ela emite o seu pró próprio certificado. certificado INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 2 MANUEL INFRA-ESTRUTURA DE CHAVE PÚBLICA - ICP COMPONENTES DE UMA PKI INFRA-ESTRUTURA DE CHAVE PÚBLICA - ICP COMPONENTES DE UMA PKI 9 AUTORIDADES DE REGISTRO (AR) ⇒ é uma instituição associada a uma AC, que recebe as solicitaç solicitações de emissão de certificados de usuários. Uma AR não pode emitir certificado, certificado mas pode atender usuários, cadastrar suas requisições, receber e verificar os dados e solicitar junto a uma AC o certificado para aquele usuário específico. AC-RAIZ 9USUÁRIOS ⇒ são as pessoas físicas ou jurídicas que solicitam e utilizam o ambiente da PKI para garantir autenticação. (EMBASA-2009) - Julgue os itens a seguir a respeito de criptografia e certificação digital. AC INTERMEDIÁRIA AC INTERMEDIÁRIA AC INTERMEDIÁRIA AC REGISTRO AC REGISTRO AC REGISTRO USUÁRIO USUÁRIO USUÁRIO SEGURANÇ SEGURANÇA DA INFORMAÇ INFORMAÇÃO 9CONFIDENCIALIDADE ⇒ CRIPTOGRAFIA 33- A criptografia dos dados, com o uso de algoritmo assimétrico de criptografia e uma chave privada, é uma forma de garantir o sigilo dos dados armazenados em um banco de dados. 9INTEGRIDADE ⇒ HASH 9DISPONIBILIDADE ⇒ QoS (Quality of Service) Service) INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 3 MANUEL CONFIDENCIALIDADE ⇒ propriedade que limita o acesso à informação tão somente às entidades legítimas, ou seja, àquelas autorizadas pelo proprietário da informação. Quem garante CONFIDENCIALIDADE é a CRIPTOGRAFIA. CRIPTOGRAFIA 9SIMÉTRICA CRIPTOGRAFIA - PRINCIPAIS ALGORITMOS SIMÉTRICOS 9 DES 9 3DES 9 AES 9 IDEA 9 RC2 9 RC4 9 RC5 9 BLOWFISH 9 CAST 9 CAST-3 9 CAST-128 ⇒ 1 CHAVE (secreta/privada/simétrica/sessão) 9ASSIMÉTRICA ⇒ 2 CHAVES ⇒ PÚBLICA / PRIVADA • PÚBLICA ⇒ criptografar (encriptar) ⇒ todos conhecem ! • PRIVADA ⇒ descriptografar (decriptar) ⇒ só o dono conhece! ASSINATURA DIGITAL ⇒ É um método de autenticaç autenticação de uma informaç informação. ão HASH ⇒ é um algoritmo que utiliza o texto do documento eletrônico para criar um código chamado message digest (resumo de mensagem). O Hash verifica se houve qualquer modificação em um dado, seja ele um e-mail, uma senha ou uma chave. O Hash transforma os dados de tal forma que o resultado seja exclusivo e não possa ser retornado ao formato original. A característica principal do Hash é a não-duplicidade de dados. Assim, dois arquivos só terão o mesmo Hash se forem exatamente iguais. HASH garante INTEGRIDADE. ASSINATURA DIGITAL GARANTE • AUTENTICIDADE • INTEGRIDADE • NÃO-REPÚDIO Os algoritmos de Hash mais usados são: MD2, MD4, MD5 e o SHA-1. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 ASSIMÉTRICO 9RSA (IRRETRATABILIDADE/IRREFUTABILIDADE) 4 MANUEL SEGURANÇA DA INFORMAÇÃO ASSINATURA DIGITAL • NÃO-REPUDIO ⇒ significa que o remetente não pode negar que enviou aquela mensagem, pois sua Assinatura Digital foi reconhecida no destino. Assim, quem garante Não-Repúdio é a ASSINATURA DIGITAL. Não-Repúdio também é conhecido por IRRETRATABILIDADE ou IRREFUTABILIDADE. • INTEGRIDADE ⇒ garante que a mensagem não foi alterada entre a origem e o destino. Quem garante Integridade é o HASH. • AUTENTICIDADE ⇒ garante que a pessoa é quem diz ser. Quem garante Autenticidade é a ASSINATURA DIGITAL. OBS1. ASSINATURA DIGITAL ⇒ o remetente assina o HASH (resumo) do documento com sua chave PRIVADA que será reconhecida no destino por sua chave PÚBLICA. BLICA OBS2. ASSINATURA DIGITAL ⇒ NÃO GARANTE CONFIDENCIALIDADE FERRAMENTAS DE SEGURANÇA (EMBASA-2009) - Acerca de segurança na Internet e dispositivos de segurança de redes de computadores, julgue os itens que se seguem. 9DMZ (De-Militarized Zone) ⇒ É uma rede posicionada entre uma rede protegida (rede interna) e uma rede 34- Firewalls podem ser usados para estabelecer a chamada externa, para proporcionar um nível adicional de segurança a seus sistemas internos e usuários. Na DMZ, zona deslimitarizada (DMZ), que é um segmento de rede conhecida também como Rede de Perí Perímetro, metro normalmente residem máquinas que provêem serviços localizado entre a rede protegida e a rede desprotegida. ao público externo, como: Servidores Proxy, Servidores Web, DNS, etc. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 5 MANUEL (EMBASA-2009) - Acerca de segurança na Internet e dispositivos de segurança de redes de computadores, julgue os itens que se seguem. FERRAMENTAS DE SEGURANÇA - DMZ REDE INTERNA F I R E W A L L 35- Um IDS (intrusion detection system) permite monitorar o INTERNET tráfego de rede em busca de atividades consideradas suspeitas, sem, entretanto, agir diretamente sobre as suspeitas DMZ BASTION HOST identificadas. SERVIDORES PROXY FERRAMENTAS DE SEGURANÇA 9IDS (Intrusion Detection System) ⇒ Um software que mapeia e detecta tentativas de invasão a uma rede de computadores. Na maioria das vezes não bloqueia uma ação, ão mas verifica se a ação é ou não uma ameaç ameaça para um segmento de rede. Como complemento do IDS, temos o IPS (Intrusion Intrusion Protection System), System que tem a capacidade de identificar uma intrusão, analisar a relevância do evento/risco e bloquear determinados eventos, fortalecendo assim a técnica de detecção de intrusos. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 TIPOS DE IDS 9HOST BASED (HBIDS) 9NETWORK BASED (NIDS) 9HIDS (HYBRID IDS) 6 MANUEL FERRAMENTAS DE SEGURANÇA FERRAMENTAS DE SEGURANÇA 9NETWORK BASED (NIDS) ⇒ são instalados em máquinas que serão responsáveis por identificar ataques direcionados a toda a rede, rede por meio da monitoração do tráfego. Assim, um NIDS é, essencialmente, um sniffer (farejador farejador) que captura pacotes na rede e compara com uma base de assinaturas de ataques (são um conjunto de comandos que pertencem a um ataque específico), gerando alertas. Essa informação é enviada para o administrado da rede ou administradores de segurança, como uma suposta tentativa maliciosa. 9HOST BASED (HBIDS) ⇒ são instalados em um servidor para alertar e identificar ataques e tentativas de acessos indevidos à própria máquina. São avaliados vários aspectos da segurança do servidor como: arquivos de logs do Sistema Operacional, logs de aplicação, logs de acesso. HOST HBIDS REDE INTERNA DETECTA ATAQUES APENAS AO HOST ONDE ESTÁ INSTALADO INTERNET FERRAMENTAS DE SEGURANÇA FERRAMENTAS DE SEGURANÇA 9HIDS (Hybrid IDS) ⇒ junta o HBIDS e NIDS em uma só ferramenta. 9NIDS ⇒ NETWORK BASED HOST NIDS REDE INTERNA INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 HOST HIDS DETECTA ATAQUES A TODA A REDE REDE INTERNA INTERNET 7 DETECTA ATAQUES AO HOST E A REDE INTERNET MANUEL FERRAMENTAS DE SEGURANÇA FERRAMENTAS DE SEGURANÇA 9IPS (Intrusion Prevention System) ⇒ funciona como um IDS que consegue detectar e bloquear ataques, ou seja, identifica e atua sobre atividades anômalas de rede sendo assim um elemento ativo. ativo A diferenç diferença entre IDS e IPS está no fato de que, enquanto os IDSs agem somente apó após a ocorrência da intrusão, intrusão como um alarme que detecta a presenç presença de um invasor, invasor os IPSs foram desenvolvidos como medidas de prevenç prevenção, ão ou seja, para bloquear possí possíveis ataques antes que eles tenham sucesso, sucesso ou pelo menos para limitar suas conseqüências negativas, caso venham a ocorrer. 9IDS ⇒ TIPOS DE ERRO FALSO POSITIVO ⇒ ocorre quando a ferramenta classifica uma ação como uma possí possível intrusão, intrusão quando na verdade tratatrata-se de uma ação legí legítima. tima FALSO NEGATIVO ⇒ ocorre quando uma intrusão real acontece mas a ferramenta a classifica como uma ação legí legítima. tima ERRO DE SUBVERSÃO ⇒ ocorre quando uma ferramenta de IDS é modificada pelo intruso para forç forçar a ocorrência de falso negativo. negativo FERRAMENTAS DE SEGURANÇA (EMBASA-2009) - Acerca de segurança na Internet e dispositivos de segurança de redes de computadores, julgue os itens que se seguem. 9VPN (Virtual Private Network) ⇒ rede particular que utiliza a infra-estrutura de uma rede pública de telecomunicações, 36- VPN (virtual private network) é uma conexão privada como a Internet, por exemplo, para a transmissão de através de uma rede de comunicação pública, na qual, para informaç informações confidenciais. confidenciais Os dados transmitidos são garantir a privacidade da conexão, são usados algoritmos de encriptados. encriptados Sua implementação se dá por meio de firewalls instalados entre as redes particulares e a Internet, Internet formando criptografia. túneis virtuais pelos quais trafegam as informações, protegendo-as do acesso de usuários não autorizados. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 8 MANUEL FERRAMENTAS DE SEGURANÇA VPN (VIRTUAL PRIVATE NETWORK) 9Este tipo de rede é mais empregado no âmbito corporativo, conectando a matriz às suas INTERNET REDE PÚBLICA filiais VPN REDE PRIVADA espalhadas em diferentes cidades ou países. Alguns protocolos utilizados no túnel virtual, são: CRIPTOGRAFIA DECRIPTOGRAFIA PPTP (Point-to-Point Tunneling Protocol) e o IPSec FILIAL SP (Internet Protocol Security). PPTP ⇒ cria o túnel virtual IPSEC ⇒ criptografia FILIAL RJ 9IPSEC (Internet Protocol Security) ⇒ é um conjunto de serviços de proteção baseados em criptografia e protocolos de segurança para proteger o conteú conteúdo dos pacotes IP e assegurar a defesa contra ataques através da filtragem de pacotes e da aplicação de comunicações confiáveis. Fornece forte proteção contra ataques da Internet e de redes privadas (VPN VPN) através da segurança ponto a ponto. Na comunicação, os únicos computadores que devem ter conhecimento sobre a proteção IPSec são o remetente e o receptor. 9PPTP (Point to Point Tunneling Protocol) ⇒ é um protocolo de encapsulamento ponto a ponto que permite encapsular pacotes PPP (Point to Point Protocol) dentro de pacotes IP e encaminhá-los através de qualquer rede IP, incluindo a própria Internet. É um dos protocolos utilizado em uma VPN (Virtual Private Network). OUTROS PROTOCOLOS DE TUNELAMENTO ⇒ L2TP e L2F INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 CRIPTOGRAFIA DECRIPTOGRAFIA 9 MANUEL (EMBASA-2009) - Julgue os próximos itens no que se refere a ataques a redes de computadores e malwares. (EMBASA-2009) - Julgue os próximos itens no que se refere a ataques a redes de computadores e malwares. 37- DoS e DDoS são ataques que têm por finalidade a 38-Cavalo de tróia é um malware que instala-se em uma indisponibilização IDS, máquina, sem que seu usuário perceba, para extrair ou destruir corretamente instalado e configurado, é capaz de proteger dados sem autorização. Esse tipo de programa é executado totalmente a rede de ataques do tipo DoS, mas não protege a automaticamente e em background sempre que a máquina é dos serviços das redes. Um inicializada. rede de ataques do tipo DDoS. (EMBASA-2009) - Julgue os itens seguintes, que tratam de gestão de segurança da informação. (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. 39- Em um sistema de controle de acesso, os usuários podem ser autenticados usando-se biometria, que necessariamente consiste em fazer a digitalização e o reconhecimento de impressões digitais e é considerada uma das formas mais precisas e efetivas de autenticação. 40- Além de questões relativas à segurança lógica, a segurança da informação trata dos aspectos relacionados à segurança física do ambiente computacional, tais como controle de acesso físico ao ambiente, fornecimento de energia elétrica e detecção de incêndio. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 41- O desktop, ou área de transferência do Windows, é um ambiente de trabalho em que ficam armazenados temporariamente os arquivos ou parte de documentos que foram excluídos ou que foram copiados e aguardam ser colados em outro destino. DESKTOP = ÁREA DE TRABALHO 10 MANUEL (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. 42- O menu principal de acesso no Windows, ativado pelo 43- Para encerrar uma sessão de trabalho e desligar um botão Iniciar, pode oferecer um conjunto de ícones que computador com sistema Windows, deve-se clicar o botão permitem acesso direto a pastas específicas do usuário como Iniciar, solicitar o logoff, depois, na janela disponibilizada, clicar Documentos recentes, Meus locais de rede, Meus documentos o botão Desativar e, em seguida, o Cancelar. e Meu computador. (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. 44- Nos aplicativos do MS Office, na opção de Formatar Fonte, 45- No MS Excel, a planilha corresponde às páginas o estilo da fonte consiste de um conjunto de valores entre 8 e disponíveis ou criadas para uso dentro de um arquivo do Excel, enquanto a pasta de trabalho é o nome do arquivo 72, os quais permitem definir o tamanho da fonte para propriamente dito. Ao se salvar um arquivo, salvam-se todas as configurar a disposição do texto de acordo com a necessidade planilhas nele contidas. de exibição dos caracteres na página, no slide ou na planilha. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 11 MANUEL (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. NOME 46- O BROffice dispõe de um conjunto de programas gratuitos WRITER Editor de texto .ODT WORD CALC Planilha Eletrônica .ODS EXCEL IMPRESS Software de apresentação .ODP POWER POINT plataformas ou sistemas operacionais, inclusive no ambiente BASE Gerenciador de Banco de Dados .ODB ACCESS Windows. MATH Editor de Equações .ODF - DRAW Software de desenho .ODG - BR.OFFICE e de livre distribuição utilizados para a edição de planilhas, textos e apresentações, que podem ser instalados em diversas FUNCIONALIDADE Extensão do arquivo MS-OFFICE OD - OPEN DOCUMENT (MDS-2009) - A respeito do sistema operacional Windows, e de aplicativos do Microsoft Office (MS) e do BROffice, julgue os itens seguintes. (MDS-2009) - Com relação a conceitos e aplicações para Internet e intranet, bem como a organização e o gerenciamento de informações, arquivos, pastas e programas, julgue os itens que se seguem. 47- No aplicativo Impress, da suíte BROffice, utilizado para a produção de apresentações, a opção de exibição de slides no modo Estrutura de Tópicos permite a visualização, em tela, dos slides em tamanho pequeno. Esse modo de exibição facilita a definição da sequência ou da posição de um slide no conjunto de slides, assim como permite a exclusão de slides desnecessários ou a inclusão de novos slides no arquivo em uso. CLASSIFICAÇÃO DE SLIDES INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 48- As empresas de TV por assinatura a cabo oferecem a opção de conexão à Internet por meio de redes locais com tecnologia ADSL, o que permite o acesso e o uso dos serviços correntes disponíveis para essa tecnologia. 12 MANUEL (MDS-2009) - Com relação a conceitos e aplicações para Internet e intranet, bem como a organização e o gerenciamento de informações, arquivos, pastas e programas, julgue os itens que se seguem. (MDS-2009) - Com relação a conceitos e aplicações para Internet e intranet, bem como a organização e o gerenciamento de informações, arquivos, pastas e programas, julgue os itens que se seguem. 50- O uso do correio eletrônico na Internet e na intranet exige a 49- A URL é um identificador de endereços utilizado pelos diversos hospedeiros de páginas na Internet. instalação de um protocolo de comunicação básico que Vários também é utilizado para acesso às páginas web e aos sítios de hospedeiros de páginas podem ter a mesma URL, o que facilita transferência de arquivos de FTP. a dedução e, portanto, o acesso do usuário a um sítio. ANULADA (MDS-2009) - Com relação a conceitos e aplicações para Internet e intranet, bem como a organização e o gerenciamento de informações, arquivos, pastas e programas, julgue os itens que se seguem. (MDS-2009) - Com relação a conceitos e aplicações para Internet e intranet, bem como a organização e o gerenciamento de informações, arquivos, pastas e programas, julgue os itens que se seguem. 51- A pasta Arquivos de Programas, do Windows, é o local em que normalmente são instalados os programas do sistema operacional Windows. Essa pasta também pode ser utilizada para a criação de novas pastas para instalação, pelo próprio usuário da máquina, de outros programas de seu interesse. 52- No Windows, ao se excluir o atalho de um arquivo criado em qualquer ambiente de trabalho, como, por exemplo, na pasta Meus Documentos, o arquivo correspondente original também será automaticamente excluído do computador em uso. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 13 MANUEL (ABIN-2010) A respeito dos ambientes Windows XP e Windows Vista, julgue os itens a seguir. (ABIN-2010) No que se refere a Internet Explorer e Outlook Express, julgue os itens subsequentes. 53- As contas de usuário permitem o compartilhamento de um computador com várias pessoas e possibilitam, por meio do acesso protegido por nome de usuário e senha, que arquivos e configurações pessoais de cada usuário sejam protegidos. 55- No Internet Explorer, ao acessar uma página por meio do protocolo seguro HTTP, que utiliza o algoritmo de criptografia SSL (secure socket layer), o usuário é informado pelo navegador, mediante a exibição de um ícone contendo um cadeado, de que a conexão é segura. 54- Denomina-se conta de usuário a coleção de dados que define um usuário para o Windows, informando os arquivos e pastas que ele pode acessar, as alterações que ele pode efetuar no computador e as suas preferências pessoais, como cor de fundo da área de trabalho ou tema das cores. HTTPS = HTTP + SSL/TLS (Secure Socket Layer/Transport Layer Security) (ABIN-2010) No que se refere a Internet Explorer e Outlook Express, julgue os itens subsequentes. BOTÕES - ÍCONES DE E-MAILS A mensagem possui um ou mais arquivos anexados. 56- No programa Outlook Express, os indicadores de mensagens A mensagem foi marcada como de alta prioridade pelo remetente. de são, A mensagem foi marcada como de baixa prioridade pelo remetente. respectivamente, o símbolo de seta azul para baixo e o de A mensagem foi lida. O título da mensagem aparece em uma fonte claro. email enviadas em prioridades alta e baixa exclamação em vermelho. A mensagem não foi lida. O título da mensagem aparece em negrito. A mensagem foi respondida. A mensagem foi encaminhada. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 14 MANUEL (ABIN-2010) Acerca do Excel 2003, julgue o item abaixo. (ABIN-2010) Acerca do uso de ferramentas, técnicas e aplicativos para a Internet e intranet, julgue os itens que se seguem. 58- A utilização dos padrões de correio eletrônico implica a geração automática, pelo IMAP (Internet message access protocol), de uma assinatura digital, que pode ser verificada pelo destinatário. 57- Considere que, em planilha em edição no Excel 2003, um usuário registre, nas células C2, C3, C4, C5, C6 e C7, os seguintes valores, respectivamente: 10, 20, 20, 30, 50, 100. Nessa situação, caso o usuário selecione a célula C8, formate-a com a opção Separador de Milhares, nela digite =C4/C2+C7/C6 59- A troca de mensagens eletrônicas entre cidades geograficamente distantes não pode ser realizada por meio de uma intranet, em razão das características dos protocolos de email usados em uma rede corporativa. e, em seguida, tecle ENTER, aparecerá nessa célula o valor 4,00. (ABIN-2010) Com relação ao ambiente Microsoft Office, julgue os próximos itens. (ABIN-2010) Julgue o item abaixo, a respeito de mecanismos de segurança da informação, considerando que uma mensagem tenha sido criptografada com a chave pública de determinado destino e enviada por meio de um canal de comunicação. 60- Uma planilha criada no Excel 2007 e armazenada em arquivo no formato xlsx pode ser exportada para o padrão XML, por meio 62- A mensagem criptografada com a chave pública do do próprio Excel 2007. destinatário garante que somente quem gerou a informação 61- Um documento criado no Word 2003 pode ser aberto no Word criptografada e o destinatário sejam capazes de abri-la. 2007 e salvo no formato docx. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 15 MANUEL (ANEEL-2010) Com relação aos ambientes e às ferramentas Windows e Linux, julgue os itens a seguir. (ANEEL-2010) Com relação aos ambientes e às ferramentas Windows e Linux, julgue os itens a seguir. 63- Em ambiente Windows, o acionamento simultâneo das teclas CTRL, ALT e DEL permite, entre outras ações, finalizar uma tarefa pendente no computador, por exemplo, encerrar um aplicativo que não esteja respondendo, como o Word ou o Internet Explorer. 65- A suíte de aplicativos do Linux StarOffice, disponível gratuitamente na Internet, permite a edição de documentos com diferentes padrões, os quais podem ser abertos para modificações em aplicativos Windows. 64- Para se realizar a troca de usuário no Windows, sem desligar o computador, deve-se selecionar a opção Fazer logoff, encontrada no menu Iniciar, a fim de encerrar a sessão atual de STAROFFICE - OPEN OFFICE - BROFFICE trabalho e deixar o computador disponível para outro usuário. (ANEEL-2010) Com relação aos ambientes e às ferramentas Windows e Linux, julgue os itens a seguir. (ANEEL-2010) Julgue os itens subsequentes, a respeito de conceitos e ferramentas de Internet. 66- No Microsoft Word, para se abrir um documento editado no 68- A sintaxe de endereços de correio eletrônico na Internet tem o seguinte padrão: nome do usuário, seguido do símbolo @ e, a seguir, o domínio ou host, que é o endereço do servidor que suporta o serviço de e-mail. OpenOffice, é necessário gerar um arquivo no formato .odt e, por meio da opção Importar documento, encontrada no menu Arquivo do Word, converter o referido arquivo para o formato .doc. 69- A linguagem HTML, utilizada para criar documentos hipertextos, pode ser interpretada por qualquer navegador e não precisa ser compilada. 67- Os vírus de macro que danificam documentos do Word podem ser eliminados com a instalação do aplicativo Visual Basic for Applications, do Windows. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 16 MANUEL (ANEEL-2010) Julgue os itens subsequentes, a respeito de conceitos e ferramentas de Internet. FTP (File Transfer Protocol) - é o protocolo usado na Internet para transferência de arquivos entre computadores. A princípio, o FTP é feito para transferir arquivos de uma máquina remota, conectada a Internet, na qual o usuário deve ter uma conta (login) e uma senha (password) de acesso. A partir daí pode-se navegar entre os diretórios dessa conta e transferir arquivos para o computador local, e vice-versa. Existem alguns servidores de FTP que permitem o acesso (embora de forma restrita) mesmo sem o usuário ter uma conta ou senha. É o chamado FTP anônimo (anonymous FTP) ou trivial FTP que trabalha na porta 69 do TCP. 70- FTP é um protocolo de comunicação que permite o envio de arquivos anexos a mensagens de correio eletrônico, sem a necessidade de compactar esses arquivos. (ANEEL-2010) Julgue os itens subsequentes, a respeito de conceitos e ferramentas de Internet. O FTP tem as seguintes características: 9Requer identificação do usuário (login e senha). 9Utiliza as portas 21 (controle) e 20 (dados) do TCP. 9Usa o TCP como protocolo de transporte. 9Trabalha na camada de Aplicação tanto do Modelo OSI como do Modelo TCP/IP. 9Só permite a transferência de arquivos completos. 9Durante uma sessão, podem ser transferidos vários arquivos. 9Sua operação baseia-se no estabelecimento de duas conexões entre o cliente e o servidor. 9Permite ao usuário remover um arquivo remotamente. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 71- Phishing é um tipo de ataque na Internet que tenta induzir, por meio de mensagens de e-mail ou sítios maliciosos, os usuários a informarem dados pessoais ou confidenciais. 17 MANUEL (DETRAN-ES-2010) Com relação ao Microsoft Office 2007, julgue os próximos itens. (DETRAN-ES-2010) Acerca dos conceitos do Windows 7 e das tecnologias aplicadas à Internet, julgue os itens a seguir. 72- No PowerPoint 2007, em uma apresentação definida como 74- A restauração do sistema é uma forma de desfazer alterações do personalizada, apenas os slides que tenham sido selecionados sistema do computador para um ponto anterior no tempo. A serão exibidos. restauração do sistema, entretanto, não pode ser usada para recuperação de arquivos pessoais. 73- No Word 2007, é possível criar uma mala direta a partir de um modelo de carta. Nesse caso, o modelo é conectado a uma fonte de 75- No Internet Explorer 7, o usuário pode definir os sítios dados, a qual é um arquivo que contém as informações a serem específicos da Internet dos quais aceitará cookies, podendo, assim, mescladas no documento principal. fazer um controle seletivo dos cookies armazenados no computador. (DETRAN-ES-2010) Acerca dos conceitos do Windows 7 e das tecnologias aplicadas à Internet, julgue os itens a seguir. 76- A ferramenta de backup do Windows 7 permite escolher a mídia em que as cópias serão gravadas. Entretanto, quando a mídia escolhida for CD ou DVD, não será possível gerar backups incrementais. Nessas mídias, sempre que houver a necessidade de gerar uma cópia de segurança, ela será uma cópia completa. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 18 MANUEL TIPOS DE BACKUP BACKUP INCREMENTAL ⇒ copia somente os arquivos BACKUP NORMAL ⇒ copia todos os arquivos selecionados e marca cada arquivo como tendo sofrido backup, backup ou seja, o atributo de arquivamento (A) é desmarcado. desmarcado Com backups normais, o usuário só precisa da cópia mais recente do arquivo (ou da fita) de backup para restaurar todos os arquivos. Geralmente, o backup normal é executado quando se cria um conjunto de backup pela primeira vez. criados ou alterados desde o último backup normal ou incremental. Os arquivos que sofreram backup são marcados como tal, ou seja, o atributo de arquivamento (A) é desmarcado. Se o usuário utilizar uma combinação de backups normais ou incrementais para restaurar os dados, será preciso ter o último backup normal e todos os conjuntos de backups incrementais. OUTROS TIPOS DE BACKUP BACKUP DIFERENCIAL ⇒ copia arquivos criados ou 9DIÁRIO ⇒ backup que copia todos os arquivos selecionados alterados desde o último backup normal ou incremental. Os que forem alterados no dia de execuç execução do backup diá diário. rio Os arquivos que sofreram backup não são marcados como arquivos que sofreram backup não são marcados como tal, ou tal, ou seja, o atributo de arquivamento (A) não é desmarcado. Se o usuário estiver executando seja, o atributo de arquivamento não é desmarcado. desmarcado 9CÓPIA ⇒ backup que copia todos os arquivos selecionados, selecionados uma combinação de backups normal e diferencial, a restauração de arquivos e pastas exigirá que o usuário tenha o último mas não os marca como arquivos que passaram por backup (o backup normal e o último backup diferencial. atributo de arquivamento não é desmarcado). desmarcado INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 19 MANUEL (DETRAN-ES-2010) Julgue os itens seguintes, relacionados a conceitos de organização, de segurança e de gerenciamento de informações, arquivos, pastas e programas. 77- As bibliotecas, no Windows 7, gerenciam arquivos, mas não os armazenam, embora tenham a capacidade de monitorar as pastas (DETRAN-ES-2010) Julgue os itens seguintes, relacionados a conceitos de organização, de segurança e de gerenciamento de informações, arquivos, pastas e programas. 79- O Windows 7 permite a gravação de CD e DVD no formato sistema de arquivos dinâmico ou no formato mastered, mas não está que contêm os itens, permitindo que os arquivos sejam acessados e habilitado para gravação de DVD-Vídeo. organizados de várias maneiras. 78- No Windows 7, sempre que um arquivo é excluído, ele é transferido e enviado automaticamente para a lixeira, a menos que o usuário selecione o arquivo e pressione SHIFT + DELETE, o que provoca a exclusão definitiva do arquivo. DISQUETE, PENDRIVE, PENDRIVE, CD, DVD, DVD, FITA, DRIVE DE REDE (DETRAN-ES-2010) Julgue os itens seguintes, relacionados a conceitos de organização, de segurança e de gerenciamento de informações, arquivos, pastas e programas. FORMATO ARQUIVOS DINÂMICO ⇒ normalmente são mais convenientes, porque permitem que os arquivos selecionados sejam copiados imediatamente e com a frequência desejada, como se faz com uma unidade FLASH USB. 80- No Windows Explorer do Windows 7, para selecionar todos os itens de uma pasta que estão exibidos no lado direito da janela MASTERED ⇒ não copiam os arquivos imediatamente, é necessário montar a coleção de arquivos que serão copiados para o disco e, em seguida, gravá-los de uma só vez. São compatíveis com outros computadores que não estejam necessariamente executando o Windows e com alguns dispositivos eletrônicos, como CD players, DVD players e Bluray Disc players. INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 podemos utilizar a tecla de atalho CTRL+T. 20 MANUEL GABARITO EMBASA-2009 31 E 32 C 33 E 34 C 35 E 36 C 37 E 38 E 39 E 40 C MDS-2009 41 42 43 44 45 46 47 48 49 50 51 52 E C E E C C E E E X C E ABIN-2010 ANEEL-2010 53-C 63-C 54-C 64-C 55-E 65-E 74-C 56-E 66-E 75-C 57-C 67-E 58-E 68-C 77-C 78-E 59-E 69-C 60-C 70-E 61-C 71-C DETRAN-ES-2010 72-C 73-C 76-E 79-E 80-E 62-E INFORMÁTICA - AGENTE-PF EXERCÍCIO - CESPE/UNB - AULA-02 21 MANUEL

Download