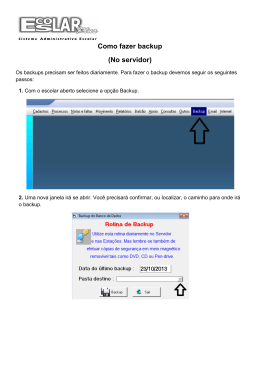

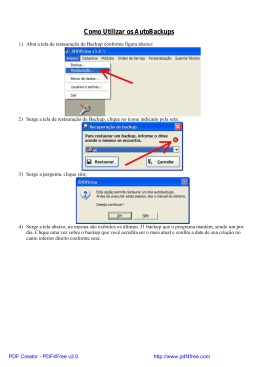

CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA PAULA SOUZA FACULDADE DE TECNOLOGIA DE LINS PROF. ANTONIO SEABRA CURSO SUPERIOR DE TECNOLOGIA EM REDES DE COMPUTADORES LUCIANA DE CAMPOS LIMA FORMAS MAIS RÁPIDAS E SEGURAS DE SE FAZER BACKUP DE ARQUIVOS EM REDE LINS/SP 2º SEMESTRE/2012 CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA PAULA SOUZA FACULDADE DE TECNOLOGIA DE LINS PROF. ANTONIO SEABRA CURSO SUPERIOR DE TECNOLOGIA EM REDES DE COMPUTADORES LUCIANA DE CAMPOS LIMA FORMAS MAIS RÁPIDAS E SEGURAS DE SE FAZER BACKUP DE ARQUIVOS EM REDE Trabalho de Conclusão de Curso apresentado à Faculdade de Tecnologia de Lins para obtenção do Título de Tecnóloga em Redes de Computadores. Orientador: Prof. Dr. Renato Correia de Barros LINS/SP 2º SEMESTRE/2012 LUCIANA DE CAMPOS LIMA FORMAS MAIS RÁPIDAS E SEGURAS DE SE FAZER BACKUP DE ARQUIVOS EM REDE Trabalho de Conclusão de Curso apresentado à Faculdade de Tecnologia de Lins para obtenção do Título de Tecnóloga em Redes de Computadores. Orientador: Prof. Dr. Renato Correia de Barros Data de aprovação: ____/____/_____ ______________________________________ Renato Correia de Barros ______________________________________ Examinador 1 ______________________________________ Examinador 2 DEDICATÓRIA Dedico esse trabalho a meus pais Manoel e Ruti, que mesmo de longe sempre torceram para que esse sonho se tornasse real, ao meu esposo Wilson, que mesmo no seu silêncio esteve me apoiando durante esse período de lutas e vitórias e a meu filho Victor Hugo que vendo meu desempenho nos estudo já esta optando pelo seu curso superior mesmo faltando alguns anos ainda para se decidir completamente. AGRADECIMENTO Agradeço a Deus pela inspiração, equilíbrio, saúde, e bênçãos acrescentadas diariamente. Agradeço especialmente ao Prof. Dr. Renato Correia de Barros, por quem tive a honra de ser orientada. Sou grata pela confiança que depositou em meu trabalho, a paciência com que tratou minhas dúvidas, a competência para conduzir as orientações de forma que fossem muito proveitosas. Enfim, por ter me aberto os olhos e me direcionado pelo caminho da pesquisa. Agradeço a professora Luciane Noronha do Amaral que em todo momento esteve a disposição orientando e corrigindo sempre que necessário, contribuindo para o melhor desenvolvimento da pesquisa. Sincero agradecimento ao meu colega Klinsmann Teodoro Antero, que em todo momento que precisei estava ali disposto a dar um pouco de seu tempo me apoiando, ajudando e incentivando sempre. A minha família que puderam compreender ao longo desses anos minha ausência e falta de atenção por alguns momentos. RESUMO A recuperação de informações tem sido muito discutida e abordada dentro da tecnologia computacional que vem crescendo muito nos últimos anos. Com esse crescimento, passa-se a ter grande preocupação em relação a dados que podem ser completamente esquecidos ou perdidos caso ocorra algum tipo de falha no sistema de um computador, ou mesmo um dano na área onde as máquinas são instaladas (acidentes como incêndios, alagamentos, invasão do sistema). Visando buscar uma melhor maneira de se realizar o armazenamento desses arquivos, propõe-se a utilização de algumas ferramentas, mostrando softwares diferentes que realizam backups. A relevância dos testes a serem realizados tem como objetivo buscar uma forma mais rápida e segura em rede para a realização de backups no qual o usuário possa contemplar um resultado satisfatório dentro do recurso buscado por ele. Com a utilização da ferramenta de Backup e Restauração do Windows executada tanto local como na rede, nota-se que é feito o backup e a recuperação dos dados totalmente ou parcialmente. O Active@ File Recovery, executa em rede ou local e os dados são criptografados; faz backup de partições completas e recupera os dados totalmente ou parcialmente nos locais originais ou não. Utilizando o serviço online, o SkyDrive do hotmail é executado online por transferência segura (https). Os dados são transferidos um a um e podem ser baixados depois. Imagens do Sistema Operacional não podem ser salvas. No Google Drive que tem características bem semelhantes às do SkyDrive, nota-se que existe a diferença quando o primeiro faz os uploads dos arquivos um de cada vez. Considerando que a velocidade da transferência depende da banda utilizada, uma comparação online não deve ser considerada 100% confiável. Por meio de testes realizados com esses softwares, constata-se que, apesar da importância da realização de backups, não existe a forma mais correta da realização destes, tendo-se que levar em consideração a necessidade do usuário, pensando nos tipos de arquivos a serem guardados, nos recursos disponíveis e no quanto deseja investir nesse procedimento. Palavras chave: Sistema Operacional, Rede, Backup ABSTRACT The information recovery has been much discussed and addressed within the computer technology that has been growing in recent years. With this growth, is set to have a great concern about the data that can be completely forgotten or lost if there is some type of failure in a computer system, or even damage in the area where the machines are installed (accidents such as fires, flooding, invasion of the system, etc.). Aiming to seek a better way to accomplish the storage of these files, it is proposed the use of some tools, showing different softwares that perform backups. The relevance of the tests to be performed aims to get a faster and more secure on network to perform backups in which the user can contemplate a satisfactory result within the resource sought by him/her. Using the Backup and Restore tool in Windows performed both locally and on the network, is noted that made the back up and the data recovery fully or partially. Active @File Recovery, performs in local or on network and the data is encrypted; it makes back up from entire partitions and recovers data totally or partially to their original locations or not. Using the online service, SkyDrive hotmail runs online transfer secure (https). Data is transferred one by one and can be downloaded later. Operational System images can not be saved. In Google drive which has characteristics very similar to SkyDrive, is noted that there is a difference when the first uploads the files is one of each time. Considering that the transfer speed depends on the bandwidth used, a comparison online should not be considered 100% reliable. Through tests done with this software, it appears that despite the importance of performing backups, there is not the more correct way of achieving these, is needed to left the user’s need, thinking about the types of files that will be stored in the resources available and how much will be invested in this procedure. Keywords: Operational System, Network, Backup LISTA DE ILUSTRAÇÕES Figura 1.1 - Topologia em Barramento ..................................................................... 11 Figura 1.2 - Topologia em Anel ................................................................................ 11 Figura 1.3 - Topologia Estrela .................................................................................. 12 Figura 1.4 - Híbrida .................................................................................................. 12 Figura 1.5 - Topologia em Malha .............................................................................. 13 Figura 1.6 - Rede LAN .............................................................................................. 14 Figura 1.7 - Rede MAN............................................................................................. 14 Figura 1.8 - Rede WAN ............................................................................................ 15 Figura 1.9 - Rede PAN ............................................................................................. 16 Figura 2.1 - Ferramenta de Backup e Restauração do Windows ............................. 26 Figura 2.2 - Ferramenta de Backup Active@File Recovery..................................... 27 Figura 2.3 - SyncToy ............................................................................................... 27 Figura 2.4 - SkyDrive ............................................................................................... 29 Figura 2.5 - Google Drive ......................................................................................... 29 Figura 3.1 - Interligação de Computadores ............................................................. 36 Figura 3.2 - Abrindo o navegador ............................................................................ 36 Figura 3.3 - Escolhendo o nome do Servidor ........................................................... 36 Figura 3.4 - Configurando clientes ........................................................................... 37 Figura 3.5 - Conectando-se a rede ........................................................................... 37 Figura 3.6 - Localização de diretório ........................................................................ 38 Figura 3.7 - Seleção de diretório .............................................................................. 39 Figura 3.8 - Compartilhamento de arquivo ............................................................... 40 Figura 3.9 - Abrindo Ferramenta de Backup e Restauração do Windows ................ 40 Figura 3.10 - Seleção de Ferramenta de Sistema .................................................... 40 Figura 3.12 - Selecionando Backup e Restauração ................................................. 41 Figura 3.13 - Iniciando Configuração de Ferramenta ............................................... 41 Figura 3.14 - Inserção de Credenciais do Servidor .................................................. 42 Figura 3.15 - Seleção de Diretório para Backup ....................................................... 42 Figura 3.16 - Identificação de Arquivos a Serem Salvos .......................................... 43 Figura 3.17 - Seleção de Arquivos a Serem Salvos ................................................. 43 Figura 3.18 - Salvando Configurações e Executando Backup ................................. 44 Figura 3.19 - Backup em Execução na Ferramenta de Backup e Restauração do Windows ................................................................................................................... 44 Figura 3.20 - Visualização do Backup Realizado na Ferramenta de Backup e Restauração do Windows ......................................................................................... 45 Figura 3.21 - niciando Recuperação de Backup....................................................... 45 Figura 3.22 - Selecionando pasta para Recuperação de Arquivos .......................... 46 Figura 3.23 - Recuperação de Backup ..................................................................... 46 Figura 3.24 - Selecionando a Partição ..................................................................... 47 Figura 3.25 - Backup do disco .................................................................................. 48 Figura 3.26 - Diretório da máquina cliente ................................................................ 48 Figura 3.27 - Iniciando Sincronização ...................................................................... 49 Figura 3.28 - Selecionando Diretório ........................................................................ 50 Figura 3.29 - Sincronizar Dados ............................................................................... 50 Figura 3.30 - Escolhendo Nome da Pasta ................................................................ 51 Figura 3.31 - Término da Configuração .................................................................... 51 Figura 3.32 - Servidor sem arquivo .......................................................................... 52 Figura 3.33 - Diretório do Computador Cliente ........................................................ 52 Figura 3.34 - Replicando Servidor ............................................................................ 53 Figura 3.35 - Arquivos Sincronizados ....................................................................... 53 Figura 3.36 - Criando pasta para armazenamento ................................................... 54 Figura 3.37 - Realização do Upload ......................................................................... 55 Figura 3.38 – Armazenando arquivos ...................................................................... 55 Figura 4.1 - Distribuição das Máquinas .................................................................... 57 LISTA DE QUADRO Quadro 1.6 – Comparação Entre Softwares de Backup ........................................... 26 Quadro 4.1 - Comparação Ferramenta de Backup e Restauração do Windows ..... 58 Quadro 4.2 - Comparação na Ferramenta de Backup Active@ File Recover .......... 58 Quadro 4.3 - Comparação na Ferramenta de Backup SkyDrive .............................. 59 Quadro 4.4 - Comparação na Ferramenta de Backup Google Drive ........................ 59 LISTA DE ABREVIATURAS E SIGLAS BIOS - SUBSISTEMA DE ENTRADA E SAÍDA BNC - BAYONET-NEILL-CONCELMAN OU BRITISH NAVAL CONNECTOR CPU - UNIDADE CENTRAL DE PROCESSAMENTO DDS - DIGITAL DATA STORAGE(ARMAZENAMENTO DE DADOS DIGITAL) DLT - DIGITAL LINEAR TAPE ( FITA DIGITAL LINEAR) FTP - FILE TRANSFER PROTOCOL(PROTOCOLO DE TRANSFERÊNCIA DE ARQUIVO) GB - GIGABYTE GEOS - GEOSTATION EARTH ORBIT SATELITIES HTTP – HYPER TEXT TRANSFER PROTOCOL SECURE (PROTOCOLO DE TRANSFERÊNCIA DE HIPERTEXTO) IP - PROTOCOLO DE INTERNET LAN - LOCAL AREA NETWORK(REDE DE ÁREA LOCAL) LEO - LOW EARTH ORBIT SATELITIES LTO - LINEAR TAPE-OPEN MAN - METROPOLITAN AREA NETWORK(REDE DE ÁREA METROPOLITANA) MBPS – MEGA BITS POR SEGUNDO PAN - PERSONAL AREA NETWORK PVC - POLY VINYL CHLORIDE RAM - MEMÓRIA DE ACESSO RANDÔMICO ROM - MEMÓRIAS APENAS PARA LEITURA SLA- SERVICE LEVEL AGREEMENT SO - SISTEMA OPERACIONAL TCP - PROTOCOLO DE CONTROLE DE TRANSMISSÃO TI - TECNOLOGIA DA INFORMAÇÃO TV - TELEVISÃO UTP - UNSHIELDED TWISTED PAIR WAN - WIDE AREA NETWORK(REDE DE LONGA DISTÂNCIA) WI-FI - WIRELESS FIDELITY(INTERNET SEM FIO) SUMÁRIO INTRODUÇÃO ............................................................................................................ 4 1 TECNOLOGIAS DE REDE, SERVIDORES E BACKUP ......................................... 7 1.1 SISTEMAS OPERACIONAIS ............................................................................... 7 1.1.1 Sistema Operacional Windows .......................................................................... 8 1.1.2 Sistema Operacional FreeBSD .......................................................................... 9 1.2 REDES DE COMPUTADORES .......................................................................... 10 1.3 BACKUP ............................................................................................................. 20 1.3.1 Tipos de backup .............................................................................................. 22 1.3.2 Qual software utilizar ....................................................................................... 23 1.4 MÓDULOS PROCESSADORES ........................................................................ 26 1.5 CLIENTE/SERVIDOR......................................................................................... 27 1.6 PROTOCOLOS .................................................................................................. 28 1.7 TCP/IP ................................................................................................................ 28 1.8 FTP..................................................................................................................... 29 2 MATERIAIS E MÉTODOS ..................................................................................... 30 2.1 MATERIAIS ........................................................................................................ 30 2.1.1 Hardwares Utilizados....................................................................................... 30 2.1.2 SOFTWARES UTILIZADOS ............................................................................ 30 2.2 MÉTODOS ......................................................................................................... 33 2.2.1 O Que Será Observado ................................................................................... 35 3 REALIZAÇÃO DO BACKUP .................................................................................. 35 3.1 BACKUP EM REDE LOCAL ............................................................................... 35 3.1.1 Configuração do Servidor ................................................................................ 35 3.1.2 Configuração dos Clientes com o Backup e Restauração do Windows .......... 39 3.1.2 Configuração dos Cliente com o Active@ File Recovery ................................ 47 3.1.3 Uso da Ferramenta SyncToy ........................................................................... 48 3.2 BACKUP NA REDE INTERNET ......................................................................... 54 3.2.1 Uso do SkyDrive no Hotmail ............................................................................ 54 3.2.1 Uso do Google Drive ....................................................................................... 55 4 ANÁLISE DOS RESULTADOS ............................................................................ 57 5 CONCLUSÃO ....................................................................................................... 62 REFERÊNCIAS BIBLIOGRÁFICAS ......................................................................... 63 4 INTRODUÇÃO Atualmente, com o convívio no meio de uma era digital, o comportamento humano tornou-se intuitivo quando se deve tomar uma decisão. Sendo assim, as pessoas passaram a usar a tecnologia para tudo no dia-a-dia, desde uma simples consulta sobre todos os tipos de assunto a tramites bancários. Por mais que alguns indivíduos digam que podem viver sem a tecnologia, constata-se que a dependência do conhecimento digital é cada vez maior de geração em geração. Pensando nisso, a maior dúvida das pessoas geralmente é de como será o futuro e quando esta dependência irá acabar, porém, sem capacidades preditivas. Com o avanço tecnológico, pode-se afirmar que a combinação de computadores e redes de telecomunicações é capaz de melhorar a qualidade e a rapidez das decisões a serem tomadas pelos usuários da tecnologia, além de facilitar o acesso aos serviços disponíveis como sites de compras, pesquisas e notícias. Apesar da facilidade na obtenção de resultados promissores nas buscas realizadas nesse mundo virtual, encontram-se problemas que podem prejudicar o andamento de uma atividade tecnológica, podendo estar eles relacionados a algum conflito de rede, estrutura, hardware, software. Segundo Tanembaum (2003) deve-se ter harmonia entre o hardware e o software, da rede e do computador. A rede é responsável por conectar o computador a outra máquina, independente de onde ela esteja. Um fator importante no meio de tanta inovação está relacionado também à segurança das informações. Assim como documentos físicos devem ser devidamente guardados, registrados e autenticados em cartórios, os documentos digitais também possuem a necessidade do registro e da autenticação, sendo diferentes no sentido de que ao invés de recorrer aos cartórios, realiza-se o backup como um meio seguro de guardar as informações e, assim, evitando o risco da perda de dados importantes. Uma empresa, por exemplo, necessita desse meio de segurança evitando, em um eventual acidente, perder seus dados por completo. De acordo com Mozart (2007) backup são cópias feitas, geralmente, em discos diferentes para que, caso haja algum problema com as informações que 5 existem no sistema, a empresa tenha como voltar o sistema a um estado anterior (antes de perder os dados) e, assim, não perder as informações. (MOZART, 2007) Estas cópias são feitas periodicamente, ou seja, podem ser feitas no fim de cada dia de trabalho. O funcionário responsável, por exemplo, copia todos os arquivos do sistema e coloca em outro computador, sem excluir os arquivos do computador que gravou. (MOZART, 2007) Não só em grandes empresas, mas também para usuários comuns é importante a utilização do backup para a recuperação de dados importantes armazenados em um computador. Independente da maneira como os dados possam ser perdidos, um bom backup minimiza os impactos dessa perda e possibilita a restauração de arquivos com um tempo menor e diminui a defasagem nas alterações de informações. A variedade das cópias pode acontecer de acordo com a natureza dos arquivos e com base nas necessidades empresariais e infraestruturas disponíveis. De acordo com pesquisa feita por Faria (2010), é bom observar o tempo de execução, periodicidade, quantidade de exemplares das cópias armazenadas, tempo e a capacidade de armazenamento destas, método de rotatividade entre os dispositivos, compreensão e encriptação dos dados. Oliveira (2012) diz que em média 14% das empresas do mundo estão mais bem preparadas para fazer backup com relação ao ano anterior de acordo com uma pesquisa realizada de setembro a outubro de 2011 que incluiu 18 países e 6 mil funcionários de Tecnologia da Informação (TI) de empresas com menos de 1 mil empregados. Os países foram classificados em uma escala de -5,0 a +5,0, com base nos níveis de confiança de suas capacidades de backup e recuperação. O Brasil teve o nível mais baixo, marcando -0,9. A Alemanha obteve a maior pontuação, com +2,1. Os gerentes de TI brasileiros entrevistados mostraram-se preocupados com relação à qualidade de gerenciamento de seus sistemas de backup e recuperação de desastres, questionando se os recursos para a implementação de medidas abrangentes estão sendo usados pelas empresas que representam. (OLIVEIRA, 2012) Apenas 13% dos entrevistados no Brasil disseram que suas equipes de segurança e TI estão qualificadas para executar operações de backup e recuperação em caso de alguma emergência (ataques pela Internet, desastres 6 naturais), enquanto 44% discordam que seus executivos de negócios sejam favoráveis à implementação de operações de segurança contra desastres e backups. (OLIVEIRA, 2012) Segundo a pesquisa, em média, os entrevistados no Brasil disseram que uma parada no sistema custa quase 300 mil dólares por ano. (OLIVEIRA, 2012) Tendo em vista todas as informações expostas acima, o principal objetivo deste trabalho é selecionar as melhores e mais eficientes formas de se realizar backups. No primeiro capítulo, serão abordadas as tecnologias utilizadas durante a pesquisa. No segundo, podem ser encontrados os materiais utilizados no trabalho, inclusive os métodos. Já no terceiro, haverá a parte do desenvolvimento das pesquisas e no quarto capítulo a exposição dos resultados. 7 1 TECNOLOGIAS DE REDE, SERVIDORES E BACKUP Neste primeiro capítulo, abordam-se algumas ferramentas de rede e tecnologias úteis para backup. É importante saber um pouco mais de como é o funcionamento dessas redes e suas tecnologias para a compreensão do objetivo desse trabalho. Cada item possui explicações importantes que serão úteis também para possíveis trabalhos futuros. 1.1 SISTEMAS OPERACIONAIS Sistema Operacional (SO) é um conjunto de programas que inicializam o hardware do computador. O controle dos dispositivos vem através do SO que fornece rotinas básicas, gerência, escalonamento, interação de tarefas e mantém a integridade de sistemas. Existem muitos tipos de SO cuja complexidade varia de acordo com as funções que o sistema obtém e para que computador esta sendo usado. (DARLAN , 2010) De acordo com Darlan (2010), um SO pode ser simples para um sistema de controle de segurança, onde os dados são armazenados numa memória ROM e o controle é assumido ao ligar o computador. Primeiramente devem-se ajustar os sensores de hardware e alarmes. Se houver mudança no estado de qualquer sensor de entrada, a rotina de geração de alarme é ativada. Mas para um grande computador multiusuário, com terminais, o SO é mais complexo. Todos os pedidos de usuários devem ser administrados e executados tendo a garantia de que não se interfiram. Todos os dispositivos são compartilhados, inclusive os que só podem ser usados por um usuário de cada vez como por exemplo a impressora. O SO deve mostrar a cada usuário uma interface que aceita, interpreta, e executa comandos ou programas do usuário. Essa interface é chamada de SHELL ou interpretador de linha de comando. Em alguns sistemas essa interface é uma simples linha de texto que usam palavras chaves; em outros sistemas poderiam ser gráficas, usando janelas e um dispositivo apontador como um mouse. (DARLAN, 2010) Rostirolla (2001) diz que o cérebro humano e o computador são diferentes principalmente na questão de memória, porque o cérebro humano utiliza toda a 8 realidade como memória, enquanto o computador precisa da construção de uma realidade virtual, tal como uma folha de texto ou uma planilha. O sistema operacional é carregado na memória física quando se liga o computador. A memória física é composta por um disco rígido e vários chips RAM (Memória de Acesso Randômico) que podem ser carregados e descarregados conforme um programa vai sendo executado. (SILVEIRA, 2012) 1.1.1 Sistema Operacional Windows A palavra Windows significa janelas, e a interface do sistema é baseada em um padrão de janelas que exibem informações e recebem respostas dos usuários através do teclado ou cliques no mouse. Um computador não possui nenhuma utilidade prática sem pelo menos um sistema operacional estar instalado. (SILVEIRA, 2012) De acordo com Rostirolla (2001), o Windows é um programa que controla subsistemas e que não trabalha sozinho, precisa fazer uso de um aplicativo, um programa especializado tal como o Cristal Reports (gerador de relatórios), ou então um pacote de aplicativos, como o Office. O Windows é um sistema operacional multitarefa, constituído sobre técnicas de programação orientada a objeto e comporta endereçamento de até 64 bits. O Windows roda em memória estendida, enquanto alguns programas rodam em memória básica. Existe a memória expandida que se trata de uma espécie de memória adicional para armazenamento de dados e também a memória virtual, um tipo de memória extra que se obtém dividindo um programa em partes. (ROSTIROLLA, 2001) O Windows é um sistema operacional multitarefa, pode rodar dois ou mais programas simultaneamente.O sistema operacional alterna entre os programas numa velocidade que, do ponto de vista do usuário, eles parecem rodar ao mesmo tempo. (ROSTIROLLA, 2001) O Windows permite a execução de multitarefa baseada em Threads (canais), uma unidade de código executável que pode ser alocado espaço extra e se organiza hierarquicamente em unidades (Drives), pastas, arquivos, documentos. (ROSTIROLLA, 2001) Um programa pode dispor de interface gráfica, que é operada a partir de 9 elementos gráficos como janelas e botões de comando. (ROSTIROLLA, 2001) Segundo Silveira (2012), em setembro de 1981, a Microsoft desenvolveu o Microsoft Windows que só começou a ser considerado um SO (Sistema Operacional) a partir da versão Windows NT lançada em agosto de 1993. Antes disso, existiam sistemas gráficos executados em algumas versões dos sistemas compatíveis com o DOS (MS-DOS, PC-DOS ou DR-DOS). O único sistema produzido pela Microsoft era o MS DOS que não dispõe de interface gráfica e funciona com textos inseridos pelo usuário. A linguagem C é a principal linguagem de programação usada para escrever o código-fonte das várias versões do Windows. Algumas versões do Windows são: Windows 1.01 ; Windows 2.03 ; Windows 2.1 ; Windows 3.x ; Windows 95 ; Windows NT ; Windows 98 ; Windows ME ; Windows 2000 ; Windows XP ; Windows Server 2003 ; Windows Vista ; Windows Server 2007 ; Windows Seven. (SILVEIRA, 2012) 1.1.2 Sistema Operacional FreeBSD O Sistema Operacional FreeBSD é do tipo Unix® e surgiu de uma versão BSD desenvolvido pela Universidade da Califórnia, situada em Berkeley(POHLMANN, 2005). O surgimento do FreeBSD se deu a partir do 386BSD. Na realidade ele veio exatamente de um pacote de correção de erros (ou patchkit) criado a partir do 386BSD que tinha graves problemas quanto à manutenção das atualizações do sistema (POHLMANN, 2005). O Sistema FreeBSD é seguro e estável para ser suportado por arquiteturas de hardware populares. As arquiteturas são representadas por processadores da Intel, AMD e arquiteturas especialmente desenvolvidas para servidores. (POHLMANN, 2005) Milhares de aplicações adicionais e de fácil portabilidade estão disponíveis na Internet. Sua compilação é compatível com a maioria dos sistemas Unix® comerciais mais populares e por isso exige pouca ou nenhuma modificação para compilar corretamente. Este Sistema Operacional é compatível com softwares de outros sistemas como Linux, SCO, NetBSD e BSDi devido aos seus Módulos de Compatibilidade. Através de Kernel Queues, o desempenho de multitarefa torna-se superior, permitindo que as aplicações respondam eficientemente a eventos 10 assíncronos. (TANENBAUM, 2003) O FreeBSD fornece compatibilidade binária com muitas outras variações do Unix, tornando-se compatível com o GNU/Linux. Assim, pode utilizar programas desenvolvidos para Linux, geralmente comerciais, que só são distribuídos de forma binária e que por isso não podem ser portados para o FreeBSD sem a vontade de seus criadores. Esta extensão permite que os usuários usem a maioria dos programas que são distribuídas apenas em binário Linux. Quando comparado o número de programas, isso se torna insignificante. (TANENBAUM, 2003) Alguns aplicativos que podem ser utilizados sobre a compatibilidade Linux são: StarOffice, Netscape, Adobe Acrobat, RealPlayer, VMware, Oracle, WordPerfect, Skype, Doom 3, Quake 4 e a série Unreal Tournament, Beonex. Geralmente não há perda de desempenho na utilização de binários Linux em vez de programas nativos do FreeBSD. 1.2 REDES DE COMPUTADORES De acordo com Santos (Santos, 2007), uma rede é quando dois computadores se interligam através de cabos, sinal infravermelho, ondas de rádio, etc. compartilhando dados e recursos. A diversidade da estrutura das redes é composta pelas topologias de barramento, anel, estrela, híbrida e malha. (FIRE, 2007) O barramento tem a aparência de um varal no qual as máquinas estão conectadas. É uma linha comum de onde saem ligações para outras máquinas. Hoje já quase não se usa mais esta topologia. (FIRE, 2007) A topologia em barramento é de fácil instalação e expansão, pois utiliza menos cabeamento que outras tecnologias. Geralmente pode-se expandir a rede sem que seja afetada sua operação. Apesar da facilidade na instalação, essa topologia tem dificuldade de mover ou mudar nós e praticamente não oferece tolerância a falhas.Há grande dificuldade de diagnosticar falhas ou erros e um defeito no barramento irá interromper a rede.Se uma rede é adequadamente projetada e construída, os defeitos não são comuns.Uma falha em uma única estação de trabalho não afeta a rede toda.(PINHEIRO, 2012) 11 Figura 1.1 - Topologia em Barramento Fonte: PINHEIRO, 2012 A topologia em anel liga os computadores um após o outro em uma linha que se fecha como um anel e, com isso, é possível dizer que esse tipo de barramento não tem começo e nem fim. (FIRE, 2007) Geralmente a topologia em anel ( Figura 1.2) usa um método de acesso chamado Token Ring que permite calcular exatamente os períodos de atraso de transmissão. A falha de um nó pode provocar a falha da rede, existe dificuldade em encontrar falhas de rede. (PINHEIRO, 2012) Figura 1.2 - Topologia em Anel Fonte: PINHEIRO, 2012 Na topologia estrela (Figura 1.3) os computadores estão ligados por um nó ou 12 ponto comum, conhecido como concentrador. (FIRE, 2007) Como todos os cabos se convergem para um só ponto, é fácil modificar o sistema, se um dispositivo falhar, apenas ele é afetado, o custo é mais elevado comparando com o barramento. (PINHEIRO, 2012) Figura 1.3 - Topologia Estrela Fonte: PINHEIRO, 2012 Redes híbridas são quando uma ou várias topologias de redes estão ligadas em uma mesma rede. (FIRE, 2007) A rede híbrida (Figura 1.4) pode usar uma combinação de conexão ponto-aponto e multiponto. É muito usada em grandes redes. (PINHEIRO, 2012) Figura 1.4 - Topologia Híbrida Fonte: PINHEIRO, 2012 13 E, por fim, de acordo com Fire (2007), na topologia em malha os nós se interligam um ao outro reduzindo a perda de pacotes tendo em vista que um mesmo pacote pode chegar ao destinatário por vários caminhos. A topologia em malha tem a vantagem de permitir que cada computador disponha de uma linha privilegiada de comunicação com qualquer outro dispositivo da rede.(PINHEIRO, 2012) Figura 1.5 - Topologia em Malha Fonte: PINHEIRO, 2012 Pacote é a divisão de mensagens em partes de um certo tamanho em bytes. Cada pacote carrega a informação que o ajudará a chegar ao seu caminho (endereço IP do emissor e do destinatário, alguma informação que mostre em quantos pacotes a mensagem foi dividida e o número desse pacote em particular). Os pacotes são enviados para seu destino pela melhor rota disponível. (FIRE 2007) Uma rede de comunicação pode ser classificada em LAN (Local Area Network), MAN (Metropolitan Area Network), WAN (Wide Area Network), PAN (Personal Area Network) e Internet. (SILVA, 2010) De acordo com Silva (2010), LAN é a rede onde as máquinas se encontram em um mesmo espaço físico, tipo de rede mais comum por permitir interligar computadores, servidores e outros equipamentos de rede, numa área geográfica limitada (ex. sala de aula, casa, espaço Internet, etc). Na redes LAN encontram-se características como: alta velocidade, baixo custo, Alta Confiabilidade, flexibilidade na Instalação, expansibilidade, facilidade de acesso, adequação à aplicação, padronização e é geograficamente limitada. 14 Na figura 1.6 pode-se ver um modelo de rede LAN. Figura 1.6 – Rede LAN Fonte: BHPORTAL, 2012 A rede MAN é usada em locais um pouco distantes um do outro, mas no mesmo espaço físico: área metropolitana. (SILVA, 2010) A rede MAN ocupam aproximadamente o espaço de uma cidade. Pode transportar voz e dados podendo inclusive ser associado à rede de televisão a cabo local. As MANs são geralmente usadas em universidades hospitais e em organizações com várias delegações espalhadas ao longo de espaço metropolitano.(FRANCISCO, RIBEIROS, 2012) As características mais importantes de uma MAN são: Interligação de LANs com uma distância que cobrem uma cidade ou campus; Utilizam tecnologias semelhantes as LANs (Ethernet, Token Ring, etc.); Apresentam uma taxa de erro um pouco maior que a das LANs por causa do tamanho; otimizam a relação custo/benefício devido à utilização de tecnologias semelhantes às das LANs. (FRANCISCO, RIBEIROS, 2012) A figura a seguir(Figura 1.7) é um exemplo de rede MAN. Figura 1.7 – Rede MAN Fonte: RUSSO, 2012 15 A rede WAN permite que haja a interligação numa grande área geográfica de redes locais, metropolitanas e equipamentos de redes. Tem suas sub-redes onde cada rede pode estar em qualquer lugar do planeta. (SILVA, 2010) Essa rede pode transmitir informações por linhas telefônicas, microondas ou rádio freqüência. É usada freqüentemente nas configurações dos roteadores para se referir à rede externa à empresa, que não é considerada parte da LAN. WAN também é usado para se referir à rede da internet em geral. As redes WAN são muito necessárias pois grandes empresas com milhares de computadores precisavam trafegar grande quantidade de informações entre filiais em diferentes localidades geográficas. Este nova demanda não podia ser satisfeita dentro das capacidades de uma rede LAN e novos protocolos para atender as exigências de velocidade e qualidade das redes WAN foram criados.(DIGITAL, 2012) Figura 1.8 – Rede WAN Fonte: BHPORTAL, 2012 A rede PAN, é uma rede conectada por fios ou wireless com tecnologia para interligar aparelhos em uma área pessoal, com um alcance de até 10 metros. Seu principal objetivo é proporcionar a comunicação entre um notebook e os outros dispositivos do usuário (como PDAs, smartphones).Ela também é chamada de WPAN para ressaltar a qualidade de ser uma conexão sem fios (Wireless). Enquanto uma WPAN normalmente utiliza o Bluetooth para estabeler a rede, uma PAN utiliza fios para estabelecer a troca de dados o faz por meio de USB ou FireWire.(PEREIRA, 2011) O funcionamento de uma rede PAN compõem-se de dispositivos operando por meio do tipo de conexão escolhida como Bluetooth por exemplo.(PEREIRA, 2011) 16 Figura 1.9 – Rede PAN Fonte:PEREIRA, 2011 Quando se encontra um ambiente com diversos computadores, surgem algumas necessidades, como a de copiar um arquivo muito grande de um computador para outro, ler ou copiar arquivos de um banco de dados que se encontram apenas em um computador, compartilhar impressoras com um computador que não possui a impressora através da rede. Pode-se resolver estas deficiências com a interligação entre computadores formando uma rede local para se compartilhar todos os recursos. (FIRE, 2007) Ainda citando Fire (2007), um novo conceito para comunicação em rede sem fio é a rede Wi-Fi que é usada para interligar periféricos de um computador. Continuando nos pensamentos de Fire (2007), os equipamentos usados nas redes são: Gateway, Roteador, Firewall, Hub e Switch. Gateway é uma passagem constituída de hardware e software, uma espécie de portão utilizado para as redes com arquiteturas diferentes se comunicarem. O Gateway converte os protocolos para o entendimento entre as redes. Em uma rede LAN, ele pode ser usado para conectar os computadores da rede a um mainframe ou à Internet. (FIRE, 2007) Roteador é usado em duas redes de computadores para gerenciar a transferência de dados. O Roteador é incumbido de escolher o melhor caminho para que a informação chegue ao destino certo. Geralmente, eles são usados para ligar uma LAN a uma WAN. (FIRE, 2007) Firewall é uma barreira de proteção que ajuda a bloquear o acesso de conteúdo malicioso sem impedir que os dados que precisam transitar continuem fluindo.Os firewalls são aplicativos ou equipamentos que ficam entre um link de 17 comunicação e um computador, filtrando todo o fluxo de dados. Essa solução serve tanto para aplicações empresariais quanto para domiciliar, protegendo não só a integridade dos dados na rede mas também a confidencialidade deles.Aplicações com a função de firewall já são parte integrante de qualquer sistema operacional moderno, garantindo a segurança do PC desde o momento em que ele é ligado pela primeira vez. Os firewalls usam regras de segurança, fazendo com que pacotes de dados que estejam dentro das regras sejam aprovados, enquanto todos os outros nunca chegam ao destino final.(MACHADO, 2012) Os pacotes são mensagens divididas em partes. Cada pacote carrega a informação que o ajudará a chegar no seu destino como o endereço IP do emissor, o endereço IP do destinatário pretendido, algo que informe à rede em quantos pacotes essa mensagem foi dividida e o número desse pacote em particular. Os pacotes carregam os dados nos protocolos usados pela Internet: protocolo de controle de tansmissão/protocolo Internet (TCP/IP). Cada pacote contém parte do corpo da mensagem.(COMO TUDO FUNCIONA, 2012) Firewall é uma barreira de proteção, que controla o tráfego de dados entre o computador e a Internet (ou entre a rede onde o computador está instalado e a Internet).É um mecanismo que atua como defesa de um computador ou rede,controla o acesso ao sistema com regras e filtragem de dados.Atuando em redes, o apenas um computador pode atuar como firewall. O objetivo do firewall é permitir somente a transmissão e a recepção de dados autorizados. Existem firewalls baseados na combinação de hardware e software e firewalls baseados somente em software. (ALECRIM, 2004) O suwitch é indicado para redes cliente-servidor e em uma configuração estrela. O suwitch transmite as informações que chegam para as estações conectadas a ele. Essas estações podem transmitir informações para o hub, mas apenas uma transmissão por vez. (FIRE, 2007) Com a Internet se tornando uma rede cada vez maior de computadores interligados, houve necessidade de dedicar alguns computadores para prover serviços à rede, enquanto os demais acessariam estes serviços. Os computadores que proviam serviços eram denominados servidores, os que acessavam os serviços eram chamados de clientes.(CAMARGO, 2008) O meio de transmissão de dados é utilizado para oferecer suporte ao fluxo de 18 dados entre dois pontos. (SAKURAY, 2005) Segundo Fire (2007), os computadores em rede ficam interligados por fios elétricos, fibras ópticas, ondas de rádios ou raios de luz. O par trançado ou UTP (Unshielded Twisted Pair) ou o cabo coaxial ou fibra podem ser utilizados nas redes com fio. O cabo de par trançado é feito de pares de fios entrelaçados, separados por material isolante que normalmente são protegidos por PVC (Poly Vinyl Chloride). Cada par forma um condutor positivo (geralmente um fio de cor laranja, verde, azul ou marrom) e negativo (normalmente de cor branca), que geram um campo eletromagnético fazendo o papel de barreira contra interferências externas, reduzindo ruídos provocados por sinais elétricos que trafegam por sentido contrário. (SAKURAY, 2005) Em redes se encontra três tipos de pares trançados classificados de acordo com sua amperagem: categoria 3 para redes de até 10 Mbps, categoria 4 para 16 Mbps, categoria 5 para 100 Mbps, categoria 6 que usa cabo de quatro pares como a categoria 5 e categoria 7 utilizam conectores mais sofisticados e são muito mais caros, tanto a freqüência máxima suportada, quanto a atenuação de sinal são melhores que nos cabos categoria 6.Está em desenvolvimento um padrão de 10 Gigabit Ethernet que utilizará cabos de categoria 6 e 7.O cabo de par trançado é considerado mais viável economicamente que o par coaxial, sendo também de mais fácil instalação. Além dessas vantagens, sua aptidão contra ruídos torna cada vez menos popular a implementação de cabos coaxiais nas redes locais. (SAKURAY, 2005) O tipo mais usado de cabo trançado é o UTP ou cabo sem blindagem. O cabo STP possui uma malha de revestimento que protege os condutores contra interferências eletromagnéticas vindas do exterior. O STP é pouco usado pelo seu alto custo, sendo assim usado apenas quando existem motores, cabos de alta tensão, alto-falantes ou outras fontes de ruídos nas proximidades da instalação. A comunicação do par trançado pode ir até 100 metros de distância. Para uma distância maior é necessário se instalar repetidores. (FIRE, 2007) O cabo coaxial é composto de dois condutores na forma de eixo, separados entre si e envolvidos por material isolante. (SAKURAY, 2005) Os cabos coaxiais de banda larga são utilizados em circuitos internos de TV. Indicado para instalações externas tipo as que fazem conexão de redes de 19 computadores localizadas em diferentes prédios de um mesmo campus universitário. De acordo com Sakuray (2005), podem-se usar cinco tipos de conectores com cabos coaxiais em redes de computadores: conector BNC, padrão macho para as pontas do cabo coaxial e fêmea para as placas de rede; conector BNC tipo “T”, que liga dois conectores BNC macho ao conector BNC fêmea da placa de rede, formando duas entradas (BNC fêmea) e uma saída (BNC macho); conector BNC tipo “I”, que liga as extremidades de dois segmentos de cabo coaxial, aumenta a distância entre um nó e outro conector Transceiver, também conhecido como conector vampiro, que liga um cabo coaxial grosso à estação; conector BNC de terminação ou terminador, que deve ser colocado na extremidade final que fica no último segmento de rede. Em uma rede de padrão Ethernet os dados trafegam através de uma linha única de dados formada por seguimentos às vezes de cabo coaxial e às vezes pelos conectores que fazem a ligação com placas de rede ou entre si, evitando assim a reflexão de sinal de volta ao se chocar na extremidade da rede utilizando os terminadores. Sendo instalados adequadamente, os cabos coaxiais oferecem uma boa resistência contra interferências externas ou ruídos. O processo de instalação do cabo coaxial é complicado e seu custo é elevado. (SAKURAY, 2005) Uma rede com cabo coaxial não precisa de hub, mas fica vulnerável. Se uma conexão cair, toda a rede para de funcionar. (FIRE, 2007) As fibras ópticas surgiram por causa do aparecimento dos LEDs, fontes de luz de estado sólido. Começaram a ser fabricadas comercialmente em 1978 e substituíram os cabos coaxiais nos anos 80. (SAKURAY, 2005) No Brasil, com o uso dos backbones (conexão de grande porte, espinha dorsal onde se ligam diversas redes) surgiu a inicialização da fibra óptica. Comparada com a tecnologia empregada nos cabos coaxiais, a tecnologia da fibra óptica é muito complexa, seu custo é elevado e sua instalação necessita de equipamentos sofisticados, por isso não é tão usada em redes locais. (SAKURAY, 2005) A conexão com a fibra óptica é ponto-a-ponto, não se pode inserir um novo segmento de rede a um já existente, também não se pode apresentar uma curvatura intensa porque a fibra óptica se quebra com facilidade e também porque poderia haver interferência na transmissão com o sinal emitido chocando-se com a superfície do revestimento. A fibra óptica possui várias vantagens como a velocidade 20 de transmissão (até 16 terabits), economia de espaço facilitando o processo de instalação, um cabo de um centímetro de diâmetro pode suportar 144 fibras, podendo ter até oito mil conversações simultâneas em ambos os sentidos de transmissão. A transmissão da fibra óptica é altamente confiável, porque é imune às interferências eletromagnéticas externas. (SAKURAY, 2005) Ainda citando Sakuray (2005), a transmissão via satélites é usada em sistemas de radiodifusão de televisão e em comunicação de dados que era usada desde o início da Internet. Em sua maioria os satélites usados comercialmente são do tipo GEOS (Geostation Earth Orbit Satelities), que são colocados em uma órbita denominada Órbita dos Satélites Geoestacionários que tem a velocidade de translação igual à rotação da Terra. Aos olhos de um observador, nessa rota o satélite parece fixo no espaço. Mais próximos da Terra existe o LEO (Low Earth Orbit Satelities) que se movem em relação à mesma. Auxilia navegações, sensoriamentos remotos e militares e comunicações móveis onde não há exigência de área de cobertura fixa. O satélite MEO (Medium Earth Orbit Satelities) surgiu devido à busca de valores intermediários para os parâmetros de latência e área de cobertura. A Internet via satélite já é muito usada no Brasil. Sakuray (2005) cita também a transmissão infravermelha cuja qual as tecnologias têm as categorias ponto-a-ponto e Broadcast. A tecnologia infravermelha tem facilidade em sua instalação, velocidade do canal completo, é segura, é compatível com interface de cobre e fibra, seu custo é baixo, pode ser usada em ambiente interno e externo, tem pouca manutenção e sua disponibilidade operacional é de 99,9%. A rádio frequência usa como canal de transmissão o ar. Existe muita interferência nesse meio de transmissão devido aos sinais serem refletidos em paredes causando envios múltiplos e versões distorcidas do mesmo sinal para o usuário dando interferência ou recepção pobre ou distorcida. Os canais de rádios são finitos e é preciso que seu uso seja regulamentado. (SAKURAY, 2005) 1.3 BACKUP O backup é um processo em que permite o usuário reunir e armazenar conteúdos de um computador, garantindo que o conteúdo esteja em um lugar seguro. Existem várias opções onde se podem guardar esses arquivos como dentro 21 do mesmo computador de origem dos arquivos ou também em pen drive, HD externa ou um DVD. (UOL, 2012) Também é possível criar um backup hospedando o que for necessário pela Internet em um serviço online, esse processo é denominado backup virtual. Para esse tipo de serviço precisa-se contratar uma empresa especializada de confiança. (UOL, 2012) De acordo com Dias (2011), backups de grande volume de dados demandam grandes quantidades de unidades de armazenamento e planejamento de ambiente pensando em performance, uso de recursos e confiabilidade. Em um ambiente corporativo, onde são gerados volumes de informações, maiores que os dados pessoais de uma pessoa e onde o backup tem a função de atender a uma quantidade de aplicações e pessoas que confiam seus dados ao armazenamento em rede, é preciso tomarmos conhecimentos de alguns conceitos como: software de backup, que realizará o job (agendamento) de backup, gerência de componentes, backups, restores, recursos físicos, clientes. Com este software haverá o controle de disco, imagem de backup, execução de restauração de dados; operação de backup ou simplesmente backup, realizada por um software que irá gerar uma imagem de backup; operação de Restore ou restauração de backup recupera dados solicitados por um usuário a partir de uma imagem de backup de dados. Imagem, arquivo gerado por um job de backup com ferramentas específicas. A imagem pode estar comprimida ou criptografada e na maioria das vezes o ID(identificador exclusivo,fornecido pelo usuário durante o registro em uma conta de internet) será único para controle de catálogo. Na esteira do pensamento de Dias (2011), Job, executam operações de backup ou de restore; fileSet ou Backup Selections, define o que deve ser copiado de um cliente em uma política de backup. Política de backups responde quem será copiado, como será feito o backup (full, incremental, diferencial, sintético),quando será feito (todos os dias ou em datas específicas), onde será feito (rede, disco, fitas). Período de retenção decide quanto tempo imagens de backup devem ser preservadas nas unidades de armazenamento do backup. Data de expiração decide quando uma imagem de backup poderá ser descartada. Schedule, determina o agendamento de backups, como serão feitos, se de hora em hora, por dia, por semana, mês ou baseado em frequência. (DIAS, 2011) O catálogo de backup ou somente catálogo, é a base de toda a estrutura, 22 armazena informações sobre sua política, clientes, fitas, unidades de storage, imagens de backup, períodos de retenção e de expiração.Volume é a referência das unidades magnéticas usadas para armazenamento (fitas DDS, DLT, LTO, etc) . Storage, unidades de armazenamento final para backup. (DIAS, 2011) 1.3.1 Tipos de backup Backup Total: é a cópia de todos dados selecionados, restaura e localiza dados com rapidez, mas gera um volume muito grande de dados, copia todos os arquivos, modificados ou não, interferindo no ambiente operacional. (SANT’ ANA, 2008) Nesse tipo de backup, os dados que estão sendo copiados nunca mudam, cada backup completo será igual aos outros. Isso ocorre devido ao fato que um backup completo não verifica se o arquivo foi alterado desde o último backup; copia tudo indiscriminadamente para a mídia de backup, tendo modificações ou não. Esta é a razão pela qual os backups completos não são feitos o tempo todo. Todos os arquivos seriam gravados na mídia de backup. Isto significa que uma grande parte da mídia de backup é usada mesmo que nada tenha sido alterado. Fazer backup de 100 gigabytes de dados todas as noites quando talvez 10 gigabytes de dados foram alterados não é uma boa prática; por isso os backups incrementais foram criados.A vantagem desse tipo de backup é que os arquivos são mais fáceis de localizar porque estão na mídia de backup atual. Requer apenas uma mídia ou um conjunto de mídia para a recuperação dos arquivos. (RUDNICKI, 2007) Atualização do backup total: copia arquivos modificados e por isso realiza rapidamente o backup. A restauração do sistema é rápida pois para a restauração completa do sistema é necessário apenas um arquivo de backup, também a localização dos dados é rápida , porém devido a atualização de backup total, os arquivos de backup são maiores. (SANT’ ANA,2008) Backup incremental: é a cópia de todos os dados alterados desde o último backup total ou incremental mais recente, faz o backup apenas dos dados modificados e por isso economiza espaço e tempo, por ser necessário restaurar o backup total inicial e todos os incrementais subseqüentes até o mais recente, a restauração do sistema é lenta. (SANT’ ANA,2008) Os backups incrementais primeiro verificam se o horário de alteração de um 23 arquivo é mais recente que o horário de seu último backup. Se não for, o arquivo não foi modificado desde o último backup e pode ser ignorado desta vez. Se a data de modificação é mais recente que a data do último backup, o arquivo foi modificado e deve ser feito seu backup. Os backups incrementais são usados em conjunto com um backup completo freqüente como por exemplo: um backup completo semanal, com incrementais diários. (RUDNICKI, 2007) Backup diferencial: copia os dados alterados desde o último backup total,são necessários apenas backup total, inicial e diferencial mais recentes para a restauração completa, porém por copiarem todos os arquivos modificados desde o último backup total, se tornam maiores e mais demorados que o incremental. (SANT’ ANA,2008) Backups diferenciais fazem apenas backup de arquivos modificados, acumulativos, uma vez que um arquivo foi modificado, este continua a ser incluso em todos os backups diferenciais até o próximo backup completo. Isto significa que cada backup diferencial contém todos os arquivos modificados desde o último backup completo, possibilitando executar uma restauração completa somente com o último backup completo e o último backup diferencial. (RUDNICKI, 2007) Cópia auxiliar ou replicação: cria cópias exatas dos arquivos de backup para redundância, as cópias podem ser replicadas em vários locais diferentes garantindo maior segurança porque as cópias são geradas mais rapidamente.(SANT’ ANA, 2008) Backup total sintético: os backups incrementais subseqüentes ou diferenciais mais recentes são mesclados resultando em um único arquivo. As restaurações são rápidas, existe redução de interferência no ambiente operacional, mas por causa dos arquivos mesclados gera um volume muito grande de dados. (SANT’ ANA,2008) 1.3.2 Qual software utilizar Com o crescimento explosivo de informações, o volume de dados cresceu muito, a virtualização foi abundantemente adotada e os contratos de nível de serviço ficaram praticamente impossíveis de serem cumpridos. A visão atual de proteção da informação tem muitas opções de soluções pontuais, resultando em alta complexidade, custo elevado e dores de cabeça para administradores de backup, redes e executivos. (TADEU, 2012) 24 Pesquisas apontam que os métodos tradicionais de backup estão enganados e é preciso uma nova abordagem nas empresas. Entre 1.400 profissionais de TI entrevistados em todo o mundo, 36% não garantem que os dados podem ser recuperados 100% em um backup no caso de desastres. Na mesma pesquisa podese ver que 49% dos entrevistados não podem cumprir os SLAs (Service Level Agreement) por causa do grande volume de dados, 72% mudaria a solução se a velocidade dobrasse, 28% dizem que há ferramentas de backup demais e 42% acreditam que seu backup de ambiente é inadequado ou não funciona perfeitamente. (TADEU, 2012) As organizações buscam redução de custos operacionais aliados à modernização, não se comprometendo com contratos de nível de serviço. Desde pequenas empresas, até grandes companhias precisam de uma solução de backup que resolvam os desafios de forma abrangente, desde os custos à diminuição da complexidade. (TADEU, 2012) Atualmente vê-se a importância de se reduzir a janela de backup com processos mais rápidos, fornecer gerenciamento integrado de backup e snapshots e oferecer novas ferramentas que ajudem a gerenciar desafios agregados ao Electronic Discovery (métodos de busca) incluindo o fim da mentalidade de retenção infinita. Já encontradas no mercado, essas inovações pretendem reduzir bastante o custo de se fazer backup em ambientes físicos e virtuais. (TADEU, 2012) Segundo Sant’ Ana (2008), para escolher um software de backup é preciso verificar as funcionalidades e analisar o custo - beneficio. Alguns softwares utilizados são: Bacula: uma solução de backup empresarial multiplataforma. Tem muitos recursos e é modular, se adéqua a redes de qualquer tamanho e em qualquer topologia. Tem uma estrutura cliente/servidor permitindo backup centralizado em uma máquina. De acordo com Tardin (2010) pode-se fazer backups no Linux e no Windows. Os componentes utilizados são: director (comunicação e supervisionamento dos serviços como backup); console (serviço principal entre a o administrador e o bacula), File (onde é feita a configuração dos clientes); storage (responsável pela configuração de onde os dados são armazenados); monitor services (onde fica armazenado o histórico de Jobs realizados). Cobian backup: permite agendar cópias de segurança de arquivo e pasta a 25 partir de uma localização original no mesmo computador ou em outro computador na rede. Faz agendamento de cópias de segurança, permitindo ao cliente se ocupar de outras tarefas enquanto a cópia de segurança é feita. (FERREIRA, 2012) Ferramenta de backup do Windows Active@File Recovery: é pago, só pode ser utilizado através do sistema operacional Windows é de simples implementação e utilização. BrightStor® ARCserve® Backup r11.5 for Windows: pago, oferece aos dados armazenados,nas aplicações, bancos de dados e servidores distribuídos e clientes para diversos ambientes, proteção de alto nível. Garante a integridade e disponibilidade dos dados armazenados. Ferramenta de Backup e Restauração do Windows: cria cópias de segurança dos arquivos pessoais mais importantes. Essa ferramenta deixe o Windows escolher o que acrescentar ao backup ou que o usuário escolha as pastas, bibliotecas e unidades para o backup. O Windows pode fazer o backup dos arquivos no horário escolhido pelo usuário, basta configurar.É possível fazer backup em outra unidade ou DVD. E se estiver usando as edições Professional ou Ultimate do Windows 7, também existe a opção de fazer o backup dos arquivos em uma rede.(BACKUP, 2012) SkyDrive: pode-se armazenar até 7 GB de arquivos, é possível acessá-los a partir de qualquer computador ou dispositivo conectado à internet. Para facilitar, a Microsoft também lançou um cliente que sincroniza automaticamente os arquivos alterados no PC com os servidores online.Se houver a necessidade de abrir um arquivo com urgência, estando na pasta do SkyDrive, basta acessá-lo através de sua conta e baixar o arquivo. Os arquivos ficam protegidos com nome de usuário e senha, evitando que alguém possa usá-lo sem a permissão do usuário. Google Drive: serviço de armazenamento de documentos da Google. É possível fazer o upload e acessar arquivos, incluindo vídeos, fotos, arquivos do Google Docs, PDFs. Para usar o Google Drive é necessário acessar a página principal e solicitar o download por e-mail. O usuário recebe a autorização e o link para download e pode começar a usar o programa. O armazenamento é grátis e tem capacidade de até 5 Gigabytes.(GOOGLE, 2012) SyncToy: um programa para sincronizar pastas de diferentes locais no computador, ou mesmo entre computadores na sua rede. O Sync Toy pode ser de grande ajuda para quem precisa manter a salvo arquivos importantes, sincronizando 26 as pastas com outro computador, ou mesmo centralizando os arquivos em uma pasta especifica do computador para facilitar o backup.(CONECTADORES, 2012) Quadro 1.6: Comparação Entre Softwares de Backup SOFTWARE BACKUP DO WINDOWS BACULA ARC SERVE COBIAN BACKUP Criptografia - X X X Gratuito - X - X Idioma Usa/Port Usa Usa/Port Usa Windows X X X X Linux - X X X Agentes - X X - Fonte:SANT' ANA, 2008 O site Digital (2012) exibe uma pesquisa que aponta 60% de empresas entrevistadas utilizando ambiente virtualizado, porém ainda não se conseguiu eficiência total em métodos de combate à perda de dados e garantia total do funcionamento de softwares. A reclamação maior das empresas é na demora da realização do backup, a complexidade e o custo alto por ser um ambiente diferente do que o de um servidor comum. Sendo assim, adotam medidas como a implementação em camadas, duplicação de dados e réplica de sistemas com locais remotos para a recuperação de arquivos. 1.4 MÓDULOS PROCESSADORES Segundo Bernal (1996), um Módulo Processador se trata de dispositivos quaisquer que podem se comunicar por meio de um sistema de informações trocando mensagens. O computador é um módulo processador composto por dispositivos externos.Esses dispositivos são: monitor, impressora, teclado (legíveis ao ser humano); monitoração e controle(legíveis à máquina); modem, placa de 27 interface de rede(comunicação).(FERNANDES, 2012) No desenvolvimento do trabalho, serão utilizados pelo menos quatro módulos processadores diferentes. Eles serão configurados conforme for necessário com Sistemas Operacionais diferentes ou iguais. 1.5 CLIENTE/SERVIDOR Cliente é um computador que usa os recursos de outro computador. Cada instância de um cliente pode enviar requisições de dado para algum dos servidores conectados. Geralmente uma rede possui computadores operando como servidor e outras máquinas como cliente. Não se pode classificar essa operação como sendo regra, pois um servidor pode ser cliente de outro servidor. Um exemplo disso é quando um servidor de arquivos precisa de informações da Internet providas por outros servidores que compartilham sua conexão. (VASCONCELOS, 2008) Os servidores são usados para conceder recursos para os computadores de rede. Ás vezes um servidor de arquivos pode ser cliente de um servidor de impressão, para emitir relatórios impressos. Esses servidores são usados para tarefas administrativas da rede como: controle de senhas, backups, relatórios, ajustes de desempenho; por essa razão são classificados como estações de trabalho. (VASCONCELOS, 2008) Ainda Vasconcelos (2008) salienta que o servidor pode ser um micro comum, com boa quantidade de memória e um disco rígido com grande capacidade e mais rápido. Geralmente são usados micros avançados para obter maior desempenho, construídos para operar como servidores que possuem um ou mais processadores rápidos, muita memória e discos rígidos de alta capacidade e desempenho, também oferecem recursos especiais como dispositivos de backup. Os dados são gravados em dois discos, se um falhar os dados estarão automaticamente salvos no segundo disco. Nas redes cliente/servidor, o servidor responde a determinado tipo de pedido e o cliente efetua os pedidos aos servidores que são classificados de acordo com o tipo de pedido que eles podem atender. É necessário planejamento e ter pelo menos um funcionário sendo o administrador da rede, por isso são recomendadas em empresas que realmente necessitam dos recursos oferecidos por esse tipo de rede. (TORRES, 2009) 28 1.6 PROTOCOLOS Um protocolo é uma linguagem usada para transmitir dados pela rede, existe um conjunto de regras e procedimentos que devem ser respeitados para emitir e receber dados em uma rede (a comunicação entre processos se executam em diferentes máquinas). Quando se envia um e-mail de um computador, o programa de e-mail (chamado cliente de e-mail) envia os dados para os protocolos que enviam os dados para o meio de transmissão da rede (geralmente cabo ou o ar, no caso de redes sem fio). No computador do outro lado (o servidor de e-mail) os dados são processados e enviados para o programa servidor de e-mail. (PASION, 2010) Existem vários protocolos,será usado para a realização dos backups, o protocolo TCP/IP e o FTP. 1.7 TCP/IP O TCP/IP é o principal protocolo de envio e recebimento de dados pela Internet. TCP significa Transmission Control Protocol (Protocolo de Controle de Transmissão) e o IP, Internet Protocol (Protocolo de Internet). O TCP/IP é uma espécie de idioma que permite às aplicações conversarem entre si. (MARTINS, 2012) Ainda nos pensamentos de Martins (2012), o TCP/IP, é um conjunto de protocolos que se divide em quatro camadas, cada uma responsável por tarefas distintas. A divisão de camadas serve para garantir a integridade dos dados que trafegam pela rede. As camadas são divididas em: camada de aplicação que é utilizada pelos programas para enviar e receber informações de outros programas através da rede. Nela, encontram-se protocolos como SMTP (para email), FTP (transferência de arquivos) e o HTTP (para navegar na Internet). Uma vez que os dados tenham sido processados pela camada de aplicação, eles são enviados para a camada de transporte que é responsável por receber os dados enviados pela camada de aplicação, verifica a integridade dos dados e divide em segmentos. Após essa divisão, as informações são encaminhadas para a camada de rede que empacota os dados que são recebidos e anexados ao endereço IP do computador remetente e do destinatário formando um pacote. Feito isso, os pacotes são passados para a camada de interface e enviados pela Internet, essa camada recebe 29 e envia pacotes pela rede. Os protocolos utilizados nessa camada dependem do tipo de rede que está sendo utilizada. 1.8 FTP O protocolo FTP (File Transfer Protocol) é um protocolo de transferência de arquivo. Ele define a maneira de como os dados devem ser transferidos em uma rede TCP/IP. Tem como objetivo permitir uma divisão de arquivos entre máquinas distantes; permitir uma liberdade dos sistemas de arquivos de máquinas cliente e servidor; permitir transferência de dados de maneira eficaz. (PASION, 2010) Como segurança mínima o protocolo FTP desenvolve um processo de autenticação e outro de permissão. A autenticação é verificada por um código de usuário e senha, a permissão é concedida em nível de diretórios e arquivos. (SANTOS, 2012) O servidor de FTP permite acessos simultâneos para múltiplos clientes. O servidor espera as conexões TCP criando um processo cativo para tratar cada conexão. Utiliza uma conexão para controle e outra (ou várias) para transferência de arquivos. A primeira conexão é usada para autenticação e comandos, a segunda é usada para transferir informações e arquivos em questão. (SANTOS, 2012) 30 2 MATERIAIS E MÉTODOS Neste capítulo serão apresentados os materiais a serem utilizados para a comparação de uma melhor ferramenta para a realização de backups. Entre esses materiais será utilizado um roteador, módulos processadores nos quais será executado o backup e cabos para a interligação entre os módulos processadores. 2.1 MATERIAIS 2.1.1 Hardwares Utilizados Primeiramente, serão necessários módulos processadores (computadores) que serão responsáveis pelo backup no decorrer dos experimentos deste trabalho. Os módulos processadores utilizados serão: a) Máquina 1: Computador Positivo com SO Windows Vista Business 32 bits, disco rígido de 120 GB e Processador Pentium 4 de 2.8GHz; b) Máquina 2: Notebook Lenovo com SO Windows 7 Professional 64 bits, disco rígido de 500 GB e Processador Pentium(R) Dual-Core de 2.10GHz. c) Máquina 3: Notebook Positivo com SO Windows 7 Ultimate 64 bits, disco rígido de 500 GB e Processador Celeron(R) Dual-Core de 2.10 GHz. Entre os materiais físicos necessários para o desenvolvimento do trabalho, há um roteador de acesso wireless e por cabeamento Gigaset SE361 WLAN Siemens, o qual possui quatro portas de acesso via cabo. Um modem de Internet Banda Larga Speedtouch também entra na lista de hardwares utilizados na pesquisa. 2.1.2 SOFTWARES UTILIZADOS Antes de falar das ferramentas de backup utilizadas nos experimentos, é importante salientar um pouco sobre os Sistemas Operacionais (SOs). É necessário saber que os SOs instalados nas máquinas utilizadas são aqueles que já foram citadas no item 2.1 deste capítulo, entretanto, por meio de máquinas virtuais (como será explicado no próximo item) mais outros SOs serão utilizados, como o FreeBSD. 31 No SO Windows foram utilizadas duas ferramentas de backup distintas: uma que já vem com o SO e outra elaborada por terceiros chamada Active@ File Recovery que não é gratuita. A ferramenta que já vem com o SO Windows será a Ferramenta de Backup e Restauração do Windows. Por ela é possível criar cópias de segurança dos arquivos pessoais importantes caso haja danificação do disco. (Microsoft Corporation, 2012) Figura 2.1 – Ferramenta de Backup e Restauração do Windows Fonte: Elaborado pelo autor, 2012 A segunda ferramenta citada, o Active@ File Recovery apesar de não ser gratuito é muito poderoso e útil. Ela trabalha com os sistemas de arquivos FAT, FAT32 e NTFS e pode ser utilizada para recuperar discos rígidos danificados e arquivos que já foram excluídos permanentemente do HD. (JEFERSON, 2011) Figura 2.2 – Ferramenta de Backup Active@ File Recovery Fonte: Elaborado pelo autor, 2012 32 E por fim, outra ferramenta utilizada é a SyncToy. Ferramenta de replicação automática da Microsoft que sincroniza pastas definidas pelo usuário. A Figura 2.3 dá uma visão do software. Figura2.3 - SyncToy Fonte: Elaborado pelo autor, 2012 Os testes de Backup não serão feitos apenas em rede local, mas também através da Internet. Serão testadas as chamadas “nuvens” para o backup. O backup em nuvem é um serviço seguro de armazenamento de arquivos na Internet, ideal para pequenas e médias empresas pois o armazenamento online elimina o problema de espaço físico indisponível para os servidores.Esse serviço pode ser pago, porém existem opções gratuitas que oferecem até 513 Gb de espaço.(INOVAÇÕES, 2012) Pela natureza etérea dos serviços na nuvem, que dispensam qualquer tipo de mídia física para armazenamento, questiona-se sobre a sua segurança, especialmente para dados sigilosos da companhia. Muitos sites do ramo conseguiram sucesso, como Dropbox, Windows Live Skydrive e iCloud. A maioria utilizando formas de criptografar os dados para uma maior segurança em caso de ataques aos servidores. (INOVAÇÕES, 2012) Na estrutura de rede local o protocolo TCP/IP foi o utilizado e para transferências de arquivos na rede Internet o protocolo foi o FTP. Isso não quer dizer 33 que outros protocolos não serão utilizados, mas estes serão os principais para a transferência de arquivos. Para conexão com a Internet, por exemplo, será utilizado o protocolo TCP/IP e o Firewall de filtragem de TCP/IP. 2.2 MÉTODOS Realizou-se a configuração do roteador e por meio deste a ligação de pelo menos um computador (meio de acesso) e dois computadores portáteis. Por meio da ligação no roteador, arquivos foram transferidos em alta velocidade. Conforme a execução da transferência dos de máquina para máquina, comparações de velocidade, segurança e qualidade foram feitas. Desta maneira, obtem-se máquinas clientes e máquinas servidoras. Além da transferência entre equipamentos em uma rede LAN, a internet também foi uma grande aliada, sendo utilizada Internet de velocidade de 1MB. Utilizando-a como meio de transferência, em sites próprios para backup, arquivos foram transferidos e, assim como nas ligações de computador entre computador, realizou-se comparações da qualidade. Nos experimentos em rede local, equipamentos que rodarão, por meio de máquina virtual o SO FreeBSD, fizeram uso de suas propriedades máximas de processamento. Já nos testes conectados à Internet, os dados foram transferidos para serviços de armazenamento online, como o serviço SkyDrive do Hotmail e um novo recurso do Google, o Google Drive que atualmente permite que o usuário gratuito faça upload de no máximo 5GB. As figuras 2.4 e 2.5 mostram estes serviços. Figura 2.4 - SkyDrive Fonte: Elaborado pelo autor, 2012 34 Figura 2.5 - Google Drive Fonte: Elaborado pelo autor, 2012 2.2.1 O Que Foi Observado Por fim, pode-se organizar o que foi observado em uma lista: - Velocidade de transferência de arquivos; - Colisão de pacotes e consequências do congestionamento no envio de grande variedade de arquivos; - Dificuldade na solução de problemas de envio; - Formas de encriptação dos arquivos; - Segurança dos dados do Backup; - Tamanho da compactação dos arquivos para transferência. 35 3 REALIZAÇÃO DO BACKUP Neste capítulo será iniciado o desenvolvimento dos backups que foram realizados com o auxílio das máquinas e recursos citados no capítulo anterior utilizando os softwares já explanados. Todos os backups foram executados com uma pasta com nome BackupTCC em rede no qual possui arquivos de áudio, vídeo, texto e imagens com um espaço em disco de 16.4 MB. 3.1 BACKUP EM REDE LOCAL A realização de um backup em rede local se da quando faz-se a transferência de arquivos de computador para computador interligas através de uma rede. Na Figura 3.1 se vê um exemplo de como é essa interligação. Figura 3.1 - Interligação de Computadores Fonte: Elaborado pelo autor, 2012 3.1.1 Configuração do Servidor Na configuração do Servidor no Windows Vista Business, como o SO já está configurado para adquirir um número de IP automaticamente, não será necessário configurá-lo. Para começar a configuração do roteador no servidor após sua instalação com os cabos corretamente, abre-se o navegador e digita-se o número de IP do equipamento que já é pré-definido. Neste caso o número de IP é 192.168.2.1. A Figura 3.2 exemplifica esta etapa. 36 Figura 3.2 – Abrindo o navegador Fonte: Elaborado pelo autor, 2012 Depois de digitar a senha para iniciar a configuração, clica-se em Ok para aceitar as dicas que o roteador provê. Em seguida, seleciona-se o país e configurase a forma de como será o acesso a Internet. Este trabalho foi desenvolvido com uma conexão PPPoE, portanto esta opção foi selecionada e as informações de login e senha inseridas. A partir deste momento, o servidor já está com acesso a Internet e o próprio roteador faz a ligação com as outras máquinas. No momento da configuração, o nome escolhido para a rede criada foi “Casa”, como mostra a Figura 3.3. Figura 3.3 – Escolhendo o nome do servidor Fonte: Elaborado pelo autor, 2012 37 A rede foi configurada de forma que ficasse com senha, para que a segurança não fosse comprometida. Para configurar os clientes que possuem Windows 7 como Sistema Operacional, é necessário abrir a Central de Rede e Compartilhamento do Windows. Basta seguir o caminho: Iniciar -> Painel de Controle -> Rede e Internet -> Central de Rede e Compartilhamento, como mostra a Figura 3.4. Figura 3.4 – Configurando clientes Fonte: Elaborado pelo autor, 2012 Na tela de configuração, clica-se em “Conectar a uma rede”, como mostrado na Figura 3.5. Figura 3.5 – Conectando-se a rede Fonte: Elaborado pelo autor, 2012 38 Com a placa Wireless ligada, clica-se em conectar na rede CASA criada para ingressar nela. No servidor, é necessário criar uma pasta onde os arquivos serão copiados. No caso do exemplo deste trabalho, o diretório criado fica em uma partição C e o nome dado para este é BackupTCC. Figura 3.6 – Localização de diretório Fonte: Elaborado pelo autor, 2012 Para compartilhar o diretório, clica-se com o botão direito do mouse sobre a pasta e depois em “compartilhar” como na Figura 3.7. Figura 3.7 – Seleção de diretório Fonte: Elaborado pelo autor, 2012 39 Na caixa de seleção é necessário especificar quais computadores da rede terão acesso ao diretório. Depois de selecioná-lo e clicar no botão adicionar, é importante dar permissão de leitura e gravação nesta pasta, para que os backups possam ser salvos e recuperados. Por fim, clica-se em “compartilhar”. Figura 3.8 – Compartilhamento de arquivo Fonte: Elaborado pelo autor, 2012 Pronto, a pasta está compartilhada e pronta para uso na rede. 3.1.2 Configuração dos Clientes com o Backup e Restauração do Windows O primeiro backup realizado será em rede LAN. A máquina 1 trabalhará como o servidor e as máquinas 2 e 3 serão clientes. Os dados das máquinas clientes serão salvos na máquina servidor pelos programas de backup. Neste backup, o software utilizado será a Ferramenta de Backup e Restauração do Windows. Para abri-lo, deve-se clicar no menu Iniciar e em Todos os Programas, como na Figura 3.9: 40 Figura 3.9 – Abrindo Ferramenta de Backup e Restauração do Windows Fonte: Elaborado pelo autor, 2012 A seguir, selecionar a pasta Acessórios, Ferramentas do Sistema e Painel de Controle, como exemplificado na Figura 3.10. Figura 3.10 – Seleção de Ferramenta de Sistema Fonte: Elaborado pelo autor, 2012 Com o Painel de Controle aberto, deve-se clicar em Sistema e Segurança e 41 em Backup e Restauração, como exibido na figura 3.11. Figura 3.11 – Selecionando Backup e Restauração Fonte: Elaborado pelo autor, 2012 Com o programa aberto, para iniciar o backup, é necessário configurá-lo. A configuração foi realizada de forma idêntica na máquina 2 e na máquina 3 da seguinte forma: Ao clicar em configurar, como pode ser visto na Figura 3.12, é preciso selecionar o local no qual será salvo o arquivo de backup gerado pelo assistente de backup. Figura 3.13 – Iniciando Configuração de Ferramenta Fonte: Elaborado pelo autor, 2012 42 Vale novamente salientar que o backup realizado neste trabalho será em rede. Para tanto, deve-se clicar no botão “Salvar em uma rede...”. Na janela que se abre, é preciso selecionar o Local da Rede para os arquivos de backup clicando no botão Procurar e depois fornecer as credenciais a serem usadas pelo backup do Windows para acessar o local. Figura 3.14 – Inserção de Credenciais do Servidor Fonte: Elaborado pelo autor, 2012 A pasta selecionada é aquela criada no servidor para a execução do backup, como mostrado na figura 3.15. Figura 3.15 – Seleção de Diretório para Backup Fonte: Elaborado pelo autor, 2012 Clica-se no botão ok e em seguida em Avançar. Nesta parte o usuário pode escolher qual arquivo salvar na pasta de backup. A primeira opção “Deixar o 43 Windows escolher (recomendado)” o próprio SO escolherá as pastas que serão salvas, inclusive as do Sistema e as pessoais com os arquivos de usuário. Na segunda opção, “Deixar que eu escolha”, o usuário fará a sua opção de pastas a serem salvas no arquivo de backup. Figura 3.16 – Identificação de Arquivos a Serem Salvos Fonte: Elaborado pelo autor, 2012 Neste trabalho foi testado apenas o desempenho na transferência de arquivos, portanto foi escolhido apenas um diretório para fazer o backup. A opção selecionada foi a segunda. Na figura 3.17, encontra-se a exemplificação da seleção da pasta desejada que ocorre depois de clicar no botão Avançar. Como já foi salientado, uma imagem do SO não será salva no backup, portanto a opção da caixa foi desmarcada. Figura 3.17 – Seleção de Arquivos a Serem Salvos Fonte: Elaborado pelo autor, 2012 Depois de clicar em Avançar clica-se em Salvar configurações e executar backup como mostrado na Figura 3.18. 44 Figura 3.18 – Salvando Configurações e Executando Backup Fonte: Elaborado pelo autor, 2012 Neste instante começa a execução do backup. Figura 3.19 – Backup em Execução na Ferramenta de Backup e Restauração do Windows Fonte: Elaborado pelo autor, 2012 O backup na máquina 2 levou 1 minuto e 39 segundos para executar e na 45 máquina 3 levou 1 minuto e 24 segundos. Em média levou 1 minuto e 21 segundos para executar o backup com o diretório selecionado. Entrando no diretório selecionado para a cópia de segurança, são visíveis os arquivos para recuperação, como mostra a Figura 3.20. Figura 3.20 – Visualização do Backup Realizado na Ferramenta de Backup e Restauração do Windows Fonte: Elaborado pelo autor, 2012 Para recuperar o backup, basta selecionar Restaurar meus arquivos e selecionar qual backup será restaurado, como mostra a Figura 3.21. Figura 3.21 –Iniciando Recuperação de Backup Fonte: Elaborado pelo autor, 2012 46 Na janela que se abre, há três opções: “Pesquisar...”, “Procurar arquivos” e “Procurar pastas”. A opção selecionada foi Procurar pastas, pois será recuperada a pasta completa com todos os arquivos. Entretanto, se fosse selecionada a opção Procurar arquivos, seriam escolhidos os arquivos a serem recuperados, não precisando recuperar o diretório completo. Figura 3.22 – Selecionando pasta para Recuperação de Arquivos Fonte: Elaborado pelo autor, 2012 Depois de escolher a pasta e clicar no botão Adicionar Pasta seleciona-se o botão Avançar. Neste ponto, é preciso informar onde será recuperado o diretório. Neste trabalho a recuperação ocorreu no mesmo diretório do arquivo original. Por fim, clica-se em Restaurar. Figura 3.22 –Recuperação de Backup Fonte: Elaborado pelo autor, 2012 47 Depois de clicar em Concluir, os arquivos foram restaurados no local selecionado. 3.1.2 Configuração dos Clientes com o Active@ File Recovery Para fazer o backup com o software, é necessário usar o caminho Iniciar -> Todos os Programas -> Active@ File Recovery -> Active@ File Recovery. Com o programa aberto, é necessário selecionar a partição onde se encontram os dados que se deseja fazer a cópia de segurança, como mostra a Figura 3.23. Figura 3.23 – Selecionando a Partição Fonte: Elaborado pelo autor, 2012 Ao clicar no botão QuickScan, o programa buscará os arquivos do disco, entretanto, apenas mostrará o conteúdo superficialmente. Já com o botão SuperScan, o programa buscará os arquivos no disco na íntegra. Entretanto este tipo de verificação é mais demorada. Diferentemente da Ferramenta de Backup e Restauração do Windows, esta ferramenta não faz backup de apenas um diretório, mas sim de toda a partição. Depois de selecionada a partição e escolhida a maneira de pesquisa de arquivos no disco é possível fazer o backup do disco inteiro como a imagem 3.24 exemplifica. 48 Figura 3.24 – Backup do disco Fonte: Elaborado pelo autor, 2012 Como o objetivo do trabalho é apenas fazer um backup simples para teste, será recuperada a pasta já citada anteriormente, a BackupTCCEmRede para outro disco por meio deste software. Para iniciar a recuperação do diretório, clica-se em Recover. Depois de selecionar o local para salvar os arquivos, clica-se em Recover. Com o uso deste software, para recuperar os arquivos o tempo médio de recuperação foi de 15 segundos. 3.1.3 Uso da Ferramenta SyncToy Primeiramente é necessário escolher quais diretórios serão sincronizados. No servidor, foi criado um diretório chamado MusicaST e foi compartilhada na rede para o teste, como mostra a Figura 3.25. Figura 3.25 – Escolha de Diretório no Servidor Fonte: Elaborado pelo autor, 2012 49 Na máquina cliente, foi criado um diretório chamado MusicaST também, a qual será replicada no servidor. Como mostra a Figura 3.26. Figura 3.26 – Diretório da máquina cliente Fonte: Elaborado pelo autor, 2012 Para iniciar a sincronização, no SyncToy, clica-se em Create New Folder Pair, como exemplificado na Figura 3.27. Figura 3.27 Iniciando Sincronização Fonte: Elaborado pelo autor, 2012 50 Na tela que se abre, escolhe-se os diretórios criados. Em left seleciona-se o diretório local, e em right, o diretório do servidor. Figura 3.28 – Selecionando Diretório Fonte: Elaborado pelo autor, 2012 Na próxima tela, escolhe-se o que se deseja fazer com os dados inseridos nos diretórios. Neste trabalho o escolhido foi Sincronizar. Figura 3.29 – Sincronizar Dados Fonte: Elaborado pelo autor, 2012 51 Por fim, escolhe-se o nome da duplicação de pastas. Como mostra a figura. Figura 3.30 – Escolhendo Nome da Pasta Fonte: Elaborado pelo autor, 2012 Depois de completa a configuração do software, a tela exibida é a exemplificada a seguir. Figura 3.31 – Término da Configuração Fonte: Elaborado pelo autor, 2012 É preciso notar que no servidor não há nenhum arquivo, tal como no outro diretório. O servidor pode ser notado na Figura 3.32. 52 Figura 3.32 – Servidor sem arquivo Fonte: Elaborado pelo autor, 2012 Alguns arquivos serão inseridos no diretório do computador cliente como mostra a Figura 3.33. Figura 3.33 – Diretório do Computador Cliente Fonte: Elaborado pelo autor, 2012 53 Para replicar no servidor, clica-se em Run no SyncToy, o qual mostrará a seguinte tela com os resultados, como exemplifica a figura a seguir. Figura 3.34 – Replicando Servidor Fonte: Elaborado pelo autor, 2012 Observando o diretório no servidor, nota-se que os arquivos foram sincronizados como mostra a próxima figura. Figura 3.35 – Arquivos Sincronizados Fonte: Elaborado pelo autor, 2012 54 Arquivos removidos de um diretório também são excluídos do outro. 3.2 BACKUP NA REDE INTERNET 3.2.1 Uso do SkyDrive no Hotmail O SkyDrive é um serviço de armazenamento utilizado no Hotmail. Ele funciona como um disco rígido online. É possível salvar arquivos neste site, mas não diretórios. Para acessar o disco rígido virtual, no browser de Internet, acessa-se o link www.hotmail.com e faz-se o login em uma conta de email. Depois seleciona-se o link SkyDrive na parte superior da tela. Em seguida na tela que se abre, há várias opções. Entre elas, é possível criar uma nova pasta, clicando em Criar e depois em Pasta. Para o teste deste trabalho foi criada uma pasta chamada TCCRedes. Como mostra a Figura 3.36. Figura 3.36 – Criando pasta para armazenamento Fonte: Elaborado pelo autor, 2012 Depois de abrir o diretório criado, clica-se no botão Carregar para selecionar os dados para Upload online. Em média, o tempo para o backup foi de 18 minutos e 48 segundos. 55 3.2.1 Uso do Google Drive O Google Drive funciona de forma semelhante ao SkyDrive: é um disco rígido online, no qual podem ser guardados arquivos por meio da Internet fazendo upload. Para acessar o Google Drive, é necessário entrar em www.drive.google.com, fazer login em uma conta do Google que seja válida e clicar no botão “Fazer Upload” como mostra a Figura 3.37. Figura 3.37 – Realização do Upload Fonte: Elaborado pelo autor, 2012 Neste instante, selecionam-se os arquivos que serão salvos no disco rígido. Como no teste anterior, foi criado um diretório chamado TCCRedes e os mesmos arquivos foram salvos. Diferentemente do SkyDrive, o Google Drive admite upload de pastas completas. A Figura 3.38 mostra o upload dos arquivos sendo realizado. Figura 3.38 – Armazenando arquivos Fonte: Elaborado pelo autor, 2012 56 O backup entre os dois módulos processadores levou em média 16 minutos e 30 segundos. Concluindo assim, o backup realizado no ambiente de rede neste trabalho. 57 4 ANÁLISE DOS RESULTADOS Este capítulo exibe comparações entre os experimentos apresentados no capítulo anterior com o intuito de observar as vantagens de cada um com relação aos outros. Na figura 4.1 pode-se observar como foram distribuídas as máquinas. A máquina 1 foi usada como servidor enquanto que a máquina 2 e 3 enviavam os arquivos para esse servidor. Figura 4.1 – Distribuição das Máquinas Fonte: Elaborado pelo autor, 2012 A primeira forma de backup apresentada com a Ferramenta de Backup e Restauração do Windows possui as seguintes características: pode ser executado em rede ou local; possui criptografia; faz backup e recupera os dados totalmente ou parcialmente. Na segunda ferramenta utilizada para o backup, o Active@ File Recovery executa em rede ou local, os dados são criptografados; faz backup de partições completas e recupera os dados totalmente ou parcialmente nos locais originais ou não. A terceira maneira de realização de backup utilizada foi utilizando o serviço online SkyDrive do hotmail. Ele é executado online por transferência segura (https). Os dados são transferidos um a um e podem ser baixados depois. Imagens do SO 58 não podem ser salvas. E por fim, o último modo de backup apresentado foi pelo Google Drive que tem características bem semelhantes às do SkyDrive, entretanto, diferentemente deste, o primeiro faz os uploads dos arquivos um de cada vez. É complicado fazer comparações de serviços online com ferramentas locais, uma vez que a velocidade de transferência de arquivos sempre dependerá da banda utilizada. É claro que arquivos que são transferidos em rede local que chega até 100 Mbps de transferência serão mais rapidamente enviados do que em rede de Internet de 1 Mbps. A seguir, uma tabela com um resumo dos resultados obtidos nas máquinas em que o backup foi executado. Quadro 4.1: Comparação na Ferramenta de Backup e Restauração do Windows Ferramenta de Backup e Restauração do Windows Tempo de backup na máquina 2 Tempo de backup na máquina 3 1min e 39seg 1min e 24seg Tempo de restauração na máquina 2 Tempo de restauração na máquina 3 30seg 29seg Fonte: Elaborado pelo autor, 2012 Na realização do backup da Ferramenta de Backup e Restauração do Windows, pôde ser observado que essa faz backup total e parcial,sendo que aqui fez-se o parcial, selecionando apenas uma pasta de arquivos para a execução do backup. Quadro 4.2: Comparação na Ferramenta de Backup Active@ File Recovery Active@ File Recovery Tempo de backup na máquina 2 Tempo de backup na máquina 3 Não executado (não é possível realizar Não executado(não é possível realizar backup de pastas separadamente) backup de pastas separadamente) Tempo de restauração na máquina 2 Tempo de restauração na máquina 3 19seg 11seg Fonte: Elaborado pelo autor, 2012 Na realização de backup da Ferramenta de Backup Active@File Recovery, pôde ser observado que essa ferramenta faz backup total dos arquivos, sendo assim o tempo de execução torna-se grande. Em se tratando da restauração dos arquivos, 59 já pôde ser notado a utilização de backup parcial,sendo selecionada a pasta que se desejou fazer a restauração. Quadro 4.3: Comparação na Ferramenta de Backup SkyDrive SkyDrive Tempo de backup na máquina 2 Tempo de backup na máquina 3 21min24seg() 16min13seg Tempo de restauração na máquina 2 Tempo de restauração na máquina 3 Não executado (restauração é feita Não executado (restauração é feita através de downloads de um arquivo por através de downloads de um arquivo por vez) vez) Fonte: Elaborado pelo autor, 2012 Na realização de backup da Ferramenta de Backup SkyDrive, pôde ser observado que essa ferramenta faz backup parcial dos arquivos, é necessário selecionar os arquivos que deseja ser feito o backup para que a ferramenta inicie o procedimento. Em se tratando da restauração dos arquivos, também pôde ser notado a utilização de backup parcial, sendo selecionada o documento que se desejou fazer a restauração selecionando o arquivo desejado e clicando em baixar. Quadro 4.4: Comparação na Ferramenta de Backup Google Drive Google Drive Tempo de backup na máquina 2 Tempo de backup na máquina 3 17min05seg 15min55seg Tempo de restauração na máquina 2 Tempo de restauração na máquina 3 Não executado (restauração é feita Não executado (restauração é feita através de downloads de um arquivo por através de downloads de um arquivo por vez) vez) Fonte: Elaborado pelo autor, 2012 Na realização de backup da Ferramenta de Backup GoogleDrive pôde ser observado que essa ferramenta faz backup total e parcial dos arquivos, sendo possível selecionar a opção desejada. Em se tratando da restauração dos arquivos, já pôde ser notada a utilização de backup parcial, sendo selecionado o arquivo que 60 se desejou fazer a restauração, clicar na opção mais e selecionar download. Levando também em consideração a segurança dos modos e ferramentas de backup, é sabido que a Internet não é tão confiável como redes locais, já que os servidores online podem ser invadidos mais facilmente por hackers e crackers. Sobre a maneira como os arquivos são transferidos, das quatro maneiras apresentadas, a primeira mostra-se mais eficiente. Na Ferramenta de Backup e Restauração do Windows, os arquivos a serem salvos podem ser escolhidos, diferentemente do Active@ File Recovery no qual a partição escolhida para backup é inteiramente copiada. Ao observar a transferência dos arquivos nos serviços online, no SkyDrive há uma maneira um tanto ineficiente de fazer o backup: todos os arquivos são subidos ao mesmo tempo, diferente do Google Drive, no qual faz-se o upload de um arquivo e depois de outro apenas após o término do upload do arquivo anterior. No modo em que o SkyDrive transfere, caso haja quedas de energia ou da própria rede, todos os arquivos não terminados serão perdidos, o que não acontece com o Google Drive pois ele faz todo o upload primeiro antes de passar para o próximo arquivo, há mais uploads concluídos em caso de falhas. É fundamental salientar que estes uploads foram executados em computadores pessoais (PCs) e notebooks, e não em equipamentos sofisticados e próprios para este tipo de uso. Grandes empresas para terem melhor desempenho, principalmente em backup local precisariam investir em bons equipamentos e servidores apropriados. Como exemplo de investimentos feitos por grandes empresas, de acordo com entrevista realizada com o profissional de Tecnologia da Informação (TI) José Roberto Alves de Souza, funcionário da unidade de atendimento do hospital Gellis (em Lins - SP) realizada em vinte e quatro de março de dois mil e doze, foi comprado para a unidade, um aparelho de backup SOS versão 6.0. Segundo o tecnólogo José Roberto, um dos melhores do mercado custando em torno de R$20.000,00. Também existe o aparelho virtualizado na sede do estabelecimento Unimed Lins que trabalha com duas Máquinas da marca HP, totalizando um custo de aproximadamente R$200.000,00. Estão sendo feitas modificações no sistema com troca de cabeamentos no hospital. A perspectiva de tempo para a conclusão das modificações é de cinco meses e o custo da sala onde estão sendo feitas essas modificações é de R$15.000,00, totalizando um investimento de aproximadamente 61 R$35.000,00. A marca de aparelhos usados é Dell, com quatro processadores e quatro núcleos, totalizando dezesseis núcleos de processadores com 16 Gb de memória RAM. Usa-se o Windows Server 2003 e o switch usado é em cascata. Vale destacar o tamanho do investimento em banda de rede caso os backups sejam feitos distribuídos, o que já é uma realidade de muitas empresas atualmente. Os gastos variam de acordo com o plano contratado nos provedores de Internet. 62 5 CONCLUSÃO A construção dos estudos realizados a partir desse trabalho nasceu devido à observação de uma grande busca de métodos para a recuperação e restauração de arquivos. Principalmente no âmbito comercial, a necessidade de um produto de alta qualidade e grande eficiência é de suma importância. Tendo em vista que, cada ambiente de trabalho tem diferentes formas de armazenamentos e muitos métodos de realização de backup, pôde-se notar no decorrer do desenvolvimento desse estudo que, apesar de todos os tipos de backup serem funcionais, inclusive o em nuvem, não há necessariamente uma melhor maneira de se fazer backup, mas sim diferentes maneiras de fazê-lo para diferentes necessidades. É necessário pensar nos tipos de arquivos que serão transferidos e nos gastos que se precisa evitar. Pensar em quais recursos estão disponíveis para executar as operações. Mesmo concluindo que não há melhor maneira de se fazer backup é extremamente necessário deixar registrado que o backup é necessário como meio de segurança para não haver perda de arquivos importantes em empresas e também em redes domésticas. Há muitas outras ferramentas para criação de cópias de segurança e inúmeras técnicas para melhoria de desempenho na hora de se executar um backup de arquivos, assim como Bacula, Cobian Backup, Norton Gost, entre outros. Temas que podem ser bem explorado em um trabalho de pesquisa futuro, uma vez que não há mais tempo disponível para seguir com este assunto neste trabalho que se encerra. 63 REFERÊNCIAS BIBLIOGRÁFICAS ALECRIM, E. Firewall, conceitos e tipos. 2004. Disponível em < http://www.infowester.com/firewall.php >. Acesso em: 12 de dezembro de 2012. BACKUP e Restauração Windows. 2012. Disponível em: http://windows.microsoft.com/pt-BR/windows7/products/features/backup-andrestore>. Acesso em 13 de dezembro de 2012. < BERNAL. V. B. Introdução às Redes de Computadores. 1996. Disponível em <http://www.lsi.usp.br/~volnys/courses/redes/pdf/02INTRO-col.pdf>. Acesso em: 03 de junho de 2012. BHPORTAL Cabeamento de redes. 2012. Disponível em <http://www.bhportal.com.br/manutencao/lista-servicos/rede.php>. Acesso em 12 de Dezembro de 2012. CAMARGO, C. O que é cliente-servidor? 2008. Disponível em < http://www.tecmundo.com.br/982-o-que-e-cliente-servidor-.htm >. Acesso em 12 de dezembro de 2012. CAVALCANTE, F. A. Um disco rígido virtual. 2012.Disponível em http://www.superdownloads.com.br/materias/skydrive-solucao-da-microsoft-quepromete-aposentar-pendrive.html> . Acesso em 13 de dezembro de 2012. < COMO tudo funciona. O que é um pacote de dados. 2012. Disponível em < http://informatica.hsw.uol.com.br/questao525.htm >. Acesso em: 12 de dezembro de 2012. CONECTADORES Sync Toy. 2012. Disponível em < http://www.conectadores.com.br/tutoriais/sync-toy>. Acesso em 13 de dezembro de 2012. DARLAN , D. O que é um Sistema Operacional? 2010. Disponível em <http://www.oficinadanet.com.br/artigo/851/o_que_e_um_sistema_operaciona>l. Acesso em:07 de maio de 2012 DIAS, J. E. Por que fazer backup de dados?. 2011. Disponível em <http://www.vivaolinux.com.br/artigo/Backup-e-Restore-para-iniciantes/?pagina=1>. Acesso em: 08 de maio 2012 DIGITAL, O Estudo Aponta Melhores Maneiras de Fazer Backup em Ambientes Virtualizados. 20 de março 2012. Disponível em <http://olhardigital.uol.com.br/negocios/seguranca/noticias/estudo-virtualizacaopode-atrapalhar-modelos-atuais-de-backup-e-recuperacao>. Acesso em: 10 de maio de 2012 DIGITAL,P. O que é uma rede LAN e uma rede WAN? 2012. Disponível em < 64 http://www.palpitedigital.com/o-que-e-uma-rede-lan-e-uma-rede-wan/>. Acesso em: 12 de dezembro de 2012. EQUIPE BAIXAKI. Active@ File Recovery for Windows. 2012. Disponível em <http://www.baixaki.com.br/download/active-file-recovery-for-windows.htm> Acesso em: 05 de junho de 2012. FARIA, H. M. Qual a influência da gestão de software livre na escolha de um sistema de Backups no âmbito corporativo? 2010. Disponível em <http://www.bacula.com.br/?p=367> Acesso em: 05 de jun. de 2012. FERNANDES, S. Arquitetura e Organização de Computadores. 2012. Disponível em:http://www2.ufersa.edu.br/portal/view/uploads/setores/145/arquivos/arq/aulas/06 %20-%20M%C3%B3dulos%20de%20E-S.pdf. Acesso em: 13 de dezembro de 2012. FERREIRA, R. Cobian Backup:Faça com freqüência as Sua Cópias de Segurança. 08 de Maio 2012. Disponível em <http://www.kerodicas.com/downloads/artigo=64913/>. Acesso em: 10 de maio de 2012. FIRE, G. Topologia, Tipos, Equipamentos e Meios de Transmissão. 04 julho 2003. Disponível em <http://www.baboo.com.br/conteudo/modelos/Topologia-TiposEquipamentos-e-Meios-de-Transmissao-Rede_a5666_z0.aspx>. Acesso em: 05 de maio de 2012. FRANCISCO, A.; RIBEIROS A. Rede de Computadores LAN, MAN, WAN. 2012. Disponível em < http://www.lanwan.com.br/Aulas_Senac/Tecnico_Redes_Noturno/Redes_Comp_LA N_MAN_WAN.pdf>. Acessado em: 12 de dezembro de 2012. GOOGLE Drive Faça o download do Google Drive e armazene na nuvem nesse HD virtual. 2012. Disponível em < http://www.techtudo.com.br/downloads/googledrive>. Acesso em 13 de dezembro de 2012. INOVAÇÕES tecnológicas. Backup na nuvem garante acesso aos dados de qualquer lugar. 2012. Disponível em < http://tecnologia.terra.com.br/inovacoestecnologicas/noticias/0,,OI6136541-EI20540,00Backup+na+nuvem+garante+acesso+aos+dados+de+qualquer+lugar.html>. Acesso em: 13 de dezembro de 2012. JEFERSON Active File Recovery Enterprise v8.2.0. 2011. Disponível em < http://www.puxandolegal.com/programas/active-file-recovery-enterprise-v8-2-0.html >. Acesso em: 13 de dezembro de 2012. MACHADO, J.D. O que é firewall? 2012. Disponível em: http://www.tecmundo.com.br/firewall/182-o-que-e-firewall-.htm. Acesso em: 12 de dezembro de 2012 MARTINS E. O que é TCP/IP? 29 de maio de 2012. Disponível em <http://www.tecmundo.com.br/o-que-e/780-o-que-e-tcp-ip-.htm>. Acesso em 03 de 65 junho de 2012. MICROSOFT CORPORATION. Backup e Restauração. 2012. Disponível em <http://windows.microsoft.com/pt-BR/windows7/products/features/backup-andrestore> Acesso em 05 de junho de 2012. MOZART F. Guia Essencial do Backup. 1 ed. São Paulo: Digerati Books, 2007. OLIVEIRA, D. Brasil é o lanterna no ranking de recuperação de desastres. 20 de março de 2012. Disponível em <http://cio.uol.com.br/noticias/2012/03/20/brasil-e-olanterna-no-ranking-de-recuperacao-de-desastres/>. Acesso em: 01 de abril de 2012. PASION E. Protocolos de Rede. 18 de novembro de 2010. Disponível em http://www.paiossin.com/wordpress/?p=193. Acesso em 03 de juho de 2012 PEREIRA, A.P. Tecnologias Promissoras: PAN Rede Sem Fio de Área Pessoal. 2011. Disponível em < http://www.tecmundo.com.br/bluetooth/11029-tecnologiaspromissoras-pan-rede-sem-fio-de-area-pessoal.htm>. Acesso em: 12 de dezembro de 2012. PINHEIRO, J. M. Curso de Tecnologia em Redes de Computadores. Disponível em <http://www.projetoderedes.com.br/aulas/ugb_redes_I/ugb_redes_I_material_de_ap oio_04.pdf>. Acesso em: 09 de maio de 2012. POHLMANN, F. Por que FreeBSD: Um tour rápido da alternativa BSD. 2005. Disponível em: <http://www.ibm.com/developerworks/br/library/os-freebsd/>. Acesso em: 05 de maio de 2012. ROSTIROLLA D. Introdução ao Estudo do Sistema Operacional Windows. 2001. Disponível em: <http://virtualbooks.terra.com.br/freebook/didaticos/introducao_ao_estudo_windows. htm>. Acesso em: 6 de maio de 2012. RUDNICKI R. Conceitos sobre Tipos, Utilização e Gerenciamento de Backups. 2007. Disponível em < http://www.dicasl.com.br/arquivo/conceitos_sobre_tipos_utilizacao_e_gerenciamento_de_backups.ph p#.UMniEm-x-FA>. Acesso em: 13 de dezembro de 2012. RUSSO, R. Redes LAN, MAN, WWAN, RAN, WAN, PAN, SAN, CAN, WMAN… Qual a diferença? 2012. Disponível em < http://escreveassim.com.br/2012/04/17/redes-lan-man-wan-pan-san-can-wmanwwan-e-ran-qual-a-diferenca/>. Acesso em: 12 de dezembro de 2012. SAKURAY, F. Meios de transmissão de dados. 2005.Disponível em <http://www2.dc.uel.br/~sakuray/Espec Comunicacao%20de%20dados/R%A3bia%20%20Danilo/Meios%20de%20transmiss %92o%20de%20dados%20nas%20redes.htm>. Acesso: 06 de maio de 2012. 66 SANT’ ANA, F. E. Q. Solução Profissional de Backup 2008. Monografia(Conclusão de curso Ciências da Computação) – Faculdade de Jaguariúna FAJ,Jaguariúna. SANTOS, D. L. Redes Infra-estrutura. 2007. <http://www.apostilando.com>. Acesso em: 04 de maio de 2012. Disponível em SANTOS L.C. Como Funciona o Protocolo FTP? Disponível em <http://www.htmlstaff.org/ver.php?id=985>. 26 de setembro 2006. Acesso em 03 de junho de 2012. SILVA, C. G. O. Lan , Man , Wan , Pan , San...Sabe a diferença? Disponível em <http://www.cristianoguilherme.com/oblog/lanmanwanpansansabeadiferenca>. 23 de dezembro 2010. Acesso: 06 de maio de 2012. SILVEIRA, R. B. História do MIcrossoft Windows. Disponível em <http://www.apostilando.com/dowload.php?cod=2801&categoria=Windows%2095%2 0e%2098>. 17 de setembro 2007. Acesso:02 de maio de 2012. TADEU, W. Backup:Diferencial ou Essencial na Era da Explosão de Dados? 09 de março 2012. Disponível em <http://olhardigital.uol.com.br/colunistas/wagner_tadeu/post/backup_diferencial_ou_e ssencial_na_era_da_explosao_de_dados>. Acesso em: 10 de março de 2012. TANENBAUM, A. S. Redes de Computadores. 4.ed. São Paulo: Campus, 2003. _______________. Sistemas Operacionais Modernos. 3.ed. São Paulo: Pearson Education do Brasil, 2003. TARDIN, J. Configurando um Servidor de Backup Bacula . 16 de maço 2010. Disponível em <http://www.vivaolinux.com.br/artigo/Configurando-um-servidor-debackup-Bacula>. Acesso em: 10 de maio de 2012. TORRES, G.; Redes de Computadores. 1 ed. Rio de Janeiro: Nova Terra Editora e Distribuidora Ltda, 2009. UOL ASSISTENCIA TÉCNICA O que é Backup Virtual? 27 de janeiro de 2012. Disponível em <http://assistenciatecnica.uol.com.br/dicas/o-que-e-backupvirtual.jhtm#rmcl>g. Acesso em:09 de maio de 2012. VASCONCELOS, L.; VASCONCELOS, M. Manual Prático de Redes. 1ed. Rio de Janeiro: Laércio Vasconcelos Computação Ltda, 2007,2008.