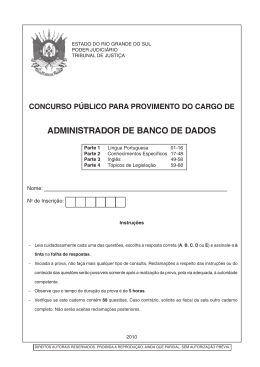

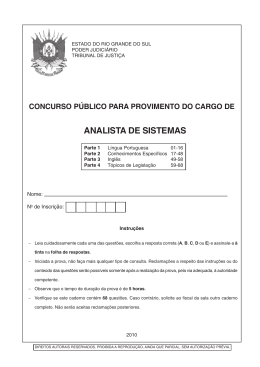

ESTADO DO RIO GRANDE DO SUL PODER JUDICIÁRIO TRIBUNAL DE JUSTIÇA CONCURSO PÚBLICO PARA PROVIMENTO DO CARGO DE ANALISTA DE SUPORTE Parte 1 Parte 2 Parte 3 Parte 4 Língua Portuguesa Conhecimentos Específicos Inglês Tópicos de Legislação 01-16 17-48 49-58 59-68 Nome: No de Inscrição: Instruções − Leia cuidadosamente cada uma das questões, escolha a resposta correta (A, B, C, D ou E) e assinale-a à tinta na folha de respostas. − Iniciada a prova, não faça mais qualquer tipo de consulta. Reclamações a respeito das instruções ou do conteúdo das questões serão possíveis somente após a realização da prova, pela via adequada, à autoridade competente. − Observe que o tempo de duração da prova é de 5 horas. − Verifique se este caderno contém 68 questões. Caso contrário, solicite ao fiscal da sala outro caderno completo. Não serão aceitas reclamações posteriores. 2010 DIREITOS AUTORAIS RESERVADOS. PROIBIDA A REPRODUÇÃO, AINDA QUE PARCIAL, SEM AUTORIZAÇÃO PRÉVIA. Instrução: Para responder às questões de números 01 a 16, leia o texto abaixo. O Gigante Gaúcho 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 Até bem pouco tempo atrás, quem ______ o Museu Júlio de Castilhos, no centro de Porto Alegre, daria de cara com um par de botas tamanho 56 ao lado de objetos que pertenceram a renomados personagens da história gaúcha, como Júlio de Castilhos (1860-1903), Bento Gonçalves (1788-1847) e Getúlio Vargas (1882-1954). E não é porque algum desses políticos locais tivesse pés descomunais. As botas eram de um sujeito humilde chamado Francisco Ângelo Guerreiro (1892-1925?), que ficou famoso nas arenas de circo e nos livros de medicina no início do século XX por causa de seus 2,17 metros de altura, que lhe valeram o apelido de “Gigante”. A exposição de objetos de Guerreiro no museu mais antigo do Rio Grande do Sul tem sido motivo de controvérsia há anos. Em uma “sala de curiosidades” – similar às “câmaras de maravilhas”, de onde surgiram os primeiros museus de História Natural – ficavam o par de botas, ao lado de outras de “tamanho normal”, e poucas fotos de sua vida. A sala fazia a alegria dos visitantes, principalmente das crianças, mas provocava desconforto entre os técnicos do museu, que a consideravam uma “distorção” dentro do acervo. Em 1993, esse espaço foi desativado e seu material levado para a reserva técnica, mas a reação do público foi tão negativa que as botas tiveram de voltar no ano seguinte como parte de uma exposição temporária sobre a vida do Gigante. Elas acabaram retornando às galerias do museu até que, no início de 2007, foram retiradas novamente para serem recuperadas. A enorme atenção que Guerreiro despertou durante sua vida tem muito a ver com o tratamento que era dado no início do século XX a quem tinha alguma deficiência. Embora hoje possa parecer algo marginal e indecente, essas pessoas eram expostas ao público, numa atividade lucrativa, popular e organizada. Guerreiro foi atração de várias exibições, em teatros e circos pelo país. Segundo depoimento de um irmão, quando o Gigante morreu, ele fazia parte do elenco do Circo Sarrazani, onde se apresentava em uma jaula ao preço de um mil réis. As fotos que estão no museu o mostram na época em que se exibia no Teatro Politeama. Ali ele aparece de braços abertos, tendo abaixo de si homens altos, médios, baixos e anões. Moreno, de tipo indígena, Guerreiro tinha braços, pés, mãos e rosto que cresciam desproporcionalmente em relação ao resto do corpo. Ele sofria de uma síndrome chamada acromegalia, que o fazia produzir o hormônio do crescimento em .......... . Depois de sua morte no Rio de Janeiro, as botas do Gigante viraram atração do Museu Júlio de Castilhos – provavelmente, a mais popular de toda a casa. Sempre havia quem perguntasse “se as botas ainda estavam lá”, referindose à sala de curiosidades, lugar de maior concentração de pessoas nas visitas guiadas ao museu. Além das peças de Guerreiro, também ficavam reunidos naquele espaço, de forma desordenada, objetos exóticos, como membros de indígenas mumificados, adornos andinos e animais defeituosos natimortos conservados em formol. As visitas de estudantes, iniciadas na década de 1940, e o “trem da cultura”, projeto que nos anos 1970 levava parte do acervo ao interior do Estado, ajudaram a tornar ainda mais populares os objetos de Guerreiro, principalmente as botas, mostradas a .......... gerações. O interesse pelo Gigante no museu faz pensar que, se o tempo em que o público se divertia vendo pessoas com deficiência sendo expostas já passou, o diferente ainda exerce um grande ........... (Adaptado de NEDEL, Letícia Borges. Revista de História da Biblioteca Nacional. n. 57, junho de 2010) 01. Assinale a alternativa que preenche corretamente a lacuna com traço contínuo da linha 01. (A) (B) (C) (D) (E) 03. De acordo com o texto, é correto afirmar que (A) o Museu Júlio de Castilhos tem um acervo de His- visita-se visitaria visitasse visitou visitar tória Natural. (B) a popularidade da sala de curiosidades do Museu Júlio de Castilhos levou seus técnicos a considerála uma distorção. (C) a exibição de pessoas diferentes ou portadoras de 02. Assinale a alternativa que preenche, correta e respectivamente, as lacunas pontilhadas do texto (linhas 23, 31 e 33). (A) (B) (C) (D) (E) 2 excesso excesso excesso escesso escesso – – – – – sucessivas – fascínio suscessivas – fascínio sucessivas – facínio suscessivas – facínio sucessivas – fascínio deficiências era uma forma de entretenimento no Brasil do início do século XX. (D) os deficientes não recebiam tratamento médico adequado no Brasil do início do século XX. (E) a reserva técnica do Museu Júlio de Castilhos é mantida para que exibições temporárias possam ser oferecidas. TJ/Analista de Suporte 04. Considere as seguintes sugestões de substituição de nexos no texto. 08. Considere as versões apresentadas abaixo para o seguinte período do texto (linhas 11-13). I - Embora (linha 16) por Visto que II - Segundo (linha 18) por Conforme III - se (primeira ocorrência da linha 32) por caso Em 1993, esse espaço foi desativado e seu material levado para a reserva técnica, mas a reação do público foi tão negativa que as botas tiveram de voltar no ano seguinte como parte de uma exposição temporária sobre a vida do Gigante. Quais delas conservariam a correção e o sentido da frase em que ocorrem? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III II e III 05. Assinale a alternativa que contém a correspondência correta entre um pronome do texto e o segmento que ele retoma. (A) a (primeira ocorrência da linha 11) – a alegria dos visitantes (linha 10) (B) seu (linha 11) – Guerreiro (linha 07) (C) o (linha 19) – (d)o elenco do Circo Sarrazani (linhas 18-19) (D) o (linha 22) – Guerreiro (linha 21) (E) que (linha 29) – o “trem da cultura” (linha 29) 06. Assinale a assertiva incorreta acerca de relações de sentido entre segmentos do texto. (A) Na linha 08, onde refere-se às chamadas “câmaras de maravilhas”, mencionadas na mesma linha do texto. (B) Na linha 09, outras refere-se a outras botas, expostas no Museu ao lado das de Guerreiro. (C) Na linha 16, algo tem relação com a atividade de expor pessoas com deficiência ao público, em exibições pagas e organizadas. (D) Na linha 20, Ali refere-se às fotografias citadas na frase anterior. (E) Na linha 29, As visitas de estudantes refere-se ao “trem da cultura”, mencionado na mesma linha do texto. 07. Assinale a alternativa que contém um sinônimo inadequado para uma palavra empregada no texto, considerando o contexto em que ela ocorre. (A) (B) (C) (D) (E) renomados (linha 02) – reputados descomunais (linha 04) – imensos humilde (linha 04) – modesto controvérsia (linha 07) – crítica depoimento (linha 18) – testemunho TJ/Analista de Suporte I - Esse espaço foi desativado e seu material levado para a reserva técnica em 1993; a reação do público foi, contudo, tão negativa que, no ano seguinte, as botas tiveram de voltar como parte de uma exposição temporária sobre a vida do Gigante. II - Em 1993, tendo sido o espaço desativado e seu material levado para a reserva técnica, tão negativa foi a reação do público que as botas tiveram de voltar como parte de uma exposição temporária sobre a vida do Gigante no ano seguinte. III - Em 1993, esse espaço foi desativado e seu material levado para a reserva técnica no ano seguinte, mas as botas tiveram de voltar como parte de uma exposição temporária sobre a vida do Gigante, pois a reação do público foi fortemente negativa. Quais delas conservam a correção e o sentido global do período? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III I e II 09. Considere as seguintes sugestões de substituição de termos no texto. I - Substituição de similar (linha 08) por análoga II - Substituição de retornando (linha 13) por sendo devolvidas III - Substituição de referindo-se (linhas 25-26) por aludindo Quais delas manteriam as condições para a ocorrência de crase? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III I e II 10. Caso o segmento as botas (linha 12) fosse substituído por o par de botas, quantas palavras da frase seguinte deveriam necessariamente sofrer ajustes para fins de concordância? (A) (B) (C) (D) (E) Seis Cinco Quatro Três Duas 3 11. Considere as assertivas abaixo sobre pontuação. 14. Considere as propostas de substituição de formas passivas por formas pronominais a seguir. I - A omissão da vírgula que ocorre após a palavra altura (linha 06) seria possível, mantendo a correção I - foram retiradas (linha 14) por retiraram-se da frase, caso o segmento de seus 2,17 metros II - serem recuperadas (linha 14) por se recuperarem fosse substituído por dos 2,17 metros. III - era dado (linha 15) por se dava II - Nas linhas 08 e 09, a substituição dos travessões por parênteses seguidos de vírgula seria uma opção correta de pontuação para a frase em questão. III - Na linha 23, uma vírgula poderia ser acrescentada depois da palavra crescimento, sem acarretar erro ou mudança de sentido. Quais são corretas? Quais delas manteriam a correção e o sentido da frase? (A) Apenas I (B) Apenas II (C) Apenas III (D) Apenas II e III (E) I, II e III (A) Apenas I (B) Apenas II (C) Apenas III 15. A primeira vírgula da linha 01, logo depois de atrás, tem a mesma função que (D) Apenas I e II (E) I, II e III (A) a da linha 06. (B) a da linha 12. 12. Dentre as palavras abaixo, a única que não contém prefixo em sua estrutura é (C) a da linha 16. (D) a quarta da linha 21. (E) a da linha 24. (A) renomados (linha 02). (B) descomunais (linha 04). (C) reunidos (linha 27). (D) desordenada (linha 27). (E) natimortos (linha 28). 13. Considere as preposições ou as combinações de prepo- 16. Considere os pares de palavras abaixo. I - Júlio (linha 01) e gaúcha (linha 02) II - técnica (linha 12) e indígenas (linha 28) III - réis (linha 19) e lá (linha 25) sição com artigo sublinhadas nos segmentos abaixo. Em quais deles os acentos são determinados pela mesI - principalmente das crianças (linha 10) ma regra? II - a quem tinha alguma deficiência (linha 16) III - em que se exibia (linha 20) (A) Apenas em I IV - ao interior do Estado (linha 30) (B) Apenas em II (C) Apenas em III Em quais deles as preposições são exigidas por ver- (D) Apenas em II e III bos? (E) Em I, II e III (A) Apenas em I e IV (B) Apenas em II e III (C) Apenas em II e IV (D) Apenas em I, II e III (E) Apenas em II, III e IV 4 TJ/Analista de Suporte 17. Assinale a alternativa que preenche, correta e respectivamente, as assertivas abaixo, as quais contêm definições de recursos identificados no COBIT v. 4.1, um padrão para Governança de Tecnologia da Informação. I - .......... são os procedimentos (manuais ou automatizados) que processam a informação. II - .......... consiste dos dados de entrada ou de saída dos sistemas de informação, nos diversos formatos usados pela organização. III - .......... é formada pelas facilidades tecnológicas (tais como hardware, sistemas operacionais, sistema de gerenciamento de bancos de dados, rede, multimí- 20. O objetivo principal do processo de Gerenciamento de Incidente (Incident Management), conforme definido pelo ITIL v. 3, é (A) restaurar a operação normal de serviços o mais rapidamente possível e minimizar o impacto adverso na operação do negócio. (B) identificar a causa raiz do problema, evitando que se repita. (C) registrar os incidentes através do Service Desk, mantendo uma base de conhecimentos atualizada. (D) priorizar o atendimento dos incidentes, mantendo os custos operacionais baixos. (E) identificar falhas nos equipamentos e em suas configurações, corrigindo-as e evitando sua repetição. dia e o ambiente que as hospeda e lhes dá apoio) que habilitam o processamento das aplicações. (A) Regras de negócio − Conhecimento de negócio − Informação (B) Aplicações − Conhecimento de negócio − Intranet (C) Aplicações − Informação − Infraestrutura (D) Políticas operacionais − Informação − Intranet (E) Políticas operacionais − Informação − Infraestrutura 18. Que nome é atribuído ao processo de identificar a missão, os objetivos e as estratégias de uma organização? (A) Planejamento de Riscos Corporativo (B) Planejamento Estratégico Corporativo (C) Planificação de Riscos (D) Planificação da Gestão de Portfólios (E) Planificação da Gestão de Portfólios, Programas e Projetos Corporativos 19. Assinale a alternativa que preenche, correta e respectivamente, as lacunas da frase abaixo. .......... é o instituto responsável pela disseminação internacional de conhecimentos da área e .......... é o nome do documento que contém o corpo de conhecimentos com toda a descrição dos processos de gerenciamento e suas características. (A) PMP − PMDOC (B) PGP − PPP (C) PMP − PMI (D) PMBOK − PMI (E) PMI − PMBOK TJ/Analista de Suporte 21. A NBR ISO 27002 apresenta uma série de recomendações para a seleção de senhas de usuários. Neste sentido, considere as seguintes propriedades de uma senha. I - Deve ser fácil de lembrar. II - Não deve estar baseada em nada que alguém facilmente possa adivinhar ou obter usando informações relativas ao usuário. III - Não deve apresentar caracteres idênticos consecutivos − todos numéricos ou todos alfabéticos sucessivos. Quais delas devem ser consideradas para que se tenha uma senha de qualidade? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III II e III 22. Em relação a sistemas operacionais, assinale a assertiva correta. (A) Um sistema monousuário permite apenas um processo em execução por vez, razão pela qual este tipo de sistema operacional deve ser evitado em processador multicore. (B) Um sistema multitarefa é obrigatoriamente multiusuário, já que é necessário ter no mínimo um usuário para cada tarefa a ser executada. (C) Um sistema operacional é composto por um núcleo (kernel), que implementa os mecanismos de gerência de processador, gerência de memória, gerência de E/S e sistemas de arquivos, e por programas de sistemas, que executam tarefas básicas para a utilização do sistema. (D) O sistema de gerenciamento de janelas, como, por exemplo, KDE ou gnome nos ambientes GNU/ Linux, faz parte do núcleo (kernel). (E) Todas as bibliotecas necessárias para compilação, ligação e execução de programas aplicativos estão no núcleo (kernel). 5 23. Em relação aos conceitos envolvidos no gerenciamento de memória de sistemas operacionais, é correto afirmar que (A) o problema da fragmentação interna existe em todas as políticas de gerência de memória. (B) a área de swap, necessária à memória virtual, pode ser implementada tanto em uma partição específica como em um arquivo do próprio sistema de arquivos. (C) na paginação, o espaço virtual é dividido em porções de tamanho fixo denominadas páginas, que são segmentadas para caber em porções livres, de tamanho variável, na memória RAM. (D) a desvantagem da paginação é o fato de um processo poder acessar dados de páginas de outros processos, já que todas as páginas compartilham a RAM. (E) a vantagem da segmentação é o fato de um processo ser mapeado para um único segmento de memória apenas quando está em execução. Isto evita que um processo acesse de forma indevida o espaço de endereçamento de outro. 24. Em relação a sistemas de diretórios, considere as assertivas abaixo. I - Uma rede baseada em diretório, como LDAP ou Active Directory (AD), caracteriza-se por permitir que vários servidores tenham acesso a uma mesma base de usuários e às mesmas políticas de segurança. Esta característica facilita a implementação de redes de grandes proporções, tanto geográficas quanto em número de usuários. II - No AD, domínio é um agrupamento lógico de contas e recursos (objetos) que compartilha políticas de segurança. Diferentes domínios podem ser ligados através de relações de confiança formando uma estrutura hierárquica denominada árvore. Através destas relações de confiança, um usuário de um domínio A pode fazer logon em estações de trabalho pertencentes a um domínio B, usando nome e senha do domínio A. As árvores, por sua vez, são organizadas em florestas. III - LDAP e AD são compatíveis entre si, pois ambos seguem o X.500, um protocolo Internet de acesso a diretórios baseado em TCP/IP, o que permite a interoperabilidade completa destes dois serviços de diretório. Quais são corretas? (A) (B) (C) (D) (E) 6 Apenas Apenas Apenas Apenas I, II e III I II III I e II 25. Em relação a sistemas de arquivos, assinale a assertiva correta. (A) Por padrão, sistemas de arquivos como o NTFS, o ext3 e o ext4 só efetuam a jornalização dos metadados garantindo a consistência das informações de gerência do sistema de arquivos sem se importarem com a jornalização dos blocos de dados dos usuários. (B) Nos sistemas operacionais da família Microsoft Windows, inexiste o conceito de ponto de montagem de sistemas de arquivos. (C) Um dispositivo de armazenamento USB, como um pendrive, por exemplo, só pode ser logicamente formatado com um sistema de arquivos desenvolvido especialmente para esta classe de dispositivo. (D) Um sistema operacional GNU/Linux, ao ser instalado em diferentes partições lógicas de um mesmo disco físico, exige que todas as partições sejam formatadas com o mesmo tipo de sistemas de arquivos (ext2, ext3 ou ext4). (E) Em um sistema dual-boot (Microsoft Windows e GNU/Linux), não é possível que um sistema operacional consiga ler e escrever dados no sistema de arquivos do outro. 26. Em relação ao sistema de arquivos NTFS, assinale a assertiva correta. (A) O recurso de criptografia está disponível apenas para pastas. Ao se configurar a opção “criptografar para proteger os dados”, todos os arquivos e subpastas passarão a ter seu contéudo cifrado. (B) Ao se mover um arquivo de uma pasta cifrada para uma pasta não cifrada, o arquivo é mantido cifrado; porém, ao se copiar um arquivo de uma pasta cifrada para uma pasta não cifrada, o arquivo cópia é decifrado. (C) Ao se mover um arquivo compactado de uma pasta de um volume para uma pasta em outro volume, o arquivo será mantido compactado, independentemente dos atributos da pasta de destino. (D) Ao se copiar um arquivo de uma pasta para outra, independentemente de elas estarem ou não no mesmo volume, o arquivo receberá as configurações da nova pasta, tanto para as permissões NTFS como para a compactação. (E) Existem dois modelos de compartilhamento de arquivos: padrão e simples. No modelo padrão, todo o conteúdo da pasta “documentos compartilhados” é disponível a todos os usuários do grupo de trabalho; no modelo simples, é possível especificar permissões arquivo a arquivo, usuário por usuário. TJ/Analista de Suporte 27. Os sistemas operacionais Microsoft Windows possuem uma espécie de base de dados em que é armazenada uma série de informações gerenciais do sistema denominado registro (registry). Assinale a assertiva incorreta sobre registros. (A) A maneira correta de se manipular registros é através do programa regedit executado com privilégios administrativos. (B) Dentre as informações mantidas pelos registros estão fuso horário e idioma local, associação de aplicativos com tipo de arquivo, configurações da área de trabalho para cada usuário, informações do hardware e de drivers de dispositivos e a tabela de roteamento IP local. (C) O registro está dividido em seções que são referenciadas como chaves (keys) que, por sua vez, contêm subchaves (subkeys), formando uma estrutura hierárquica. O primeiro nível da hierarquia é denominado chaves raiz (root keys). (D) Um dos problemas dos registros é que existem vários programas que, quando são desinstalados, não retiram suas entradas do arquivo de registro. Isto faz com que as chaves fiquem armazenadas sem necessidade e o arquivo de registro cresça. (E) Na chave raiz HKEY_LOCAL_MACHINE, localizamse informações relativas ao hardware e às configurações do Windows. 28. Quanto a sistemas de virtualização, assinale a assertiva correta. (A) Tanto o VMware ESX Server como o Citrix XenServer são soluções de virtualização baseadas em máquinas virtuais de processo, pois ambos são executados como um processo do sistema operacional nativo da máquina. (B) Os sistemas operacionais instalados em máquinas virtuais não precisam de licenças, pois as ferramentas de virtualização já possuem licenças próprias que englobam as dos sistemas que hospedam. (C) Os aplicativos que são executados em máquinas virtuais não precisam de licenças, pois as licenças de aplicativos são relacionadas apenas a sistemas instalados diretamente no hardware. É necessário respeitar apenas a licença da ferramenta de virtualização empregada. (D) Para instalar o VMware ESX Server e o Citrix XenServer, é necessário ter uma máquina com o núcleo (kernel) Linux já instalado. (E) A vantagem de um sistema com suporte à virtualização completa é a sua capacidade de executar um sistema operacional hóspede sem a necessidade de modificá-lo. TJ/Analista de Suporte 29. Assinale a assertiva que contém a característica básica de uma camada de rede baseada em circuito virtual. (A) A decisão de roteamento é centralizada para determinação do caminho dos dados. (B) O circuito é caracterizado pelos pontos inicial e final, e assim os dados de um mesmo fluxo podem seguir caminhos diferentes na rede. (C) A reconfiguração é rápida, pois a decisão de roteamento é tomada quadro a quadro. (D) A decisão de roteamento é tomada antes do envio dos dados. (E) O ordenamento das unidades de dados (pacotes) deve ser garantido pela camada de transporte. 30. O protocolo BGP tem sua estratégia de roteamento classificada como (A) (B) (C) (D) (E) vetor de caminhos. vetor de distância. estado de enlace. centralizada. encaminhamento pelo caminho reverso. 31. A respeito de monitoramento com RMON, assinale a assertiva correta. (A) É utilizada a primitiva GET-BULK do protocolo SNMPv1 para buscar os dados do equipamento. (B) Pode ser utilizado o protocolo SNMPv2c para transporte dos dados monitorados. (C) Deve-se utilizar protocolo próprio RMON para transporte dos dados. (D) O transporte dos dados deve ser autenticado para garantir a confidencialidade dos dados monitorados. (E) Está disponível apenas a partir da versão 3 do SNMP (SNMPv3). 32. Qual das técnicas listadas abaixo corresponde à Conformação de Tráfego (modelagem de tráfego) em que o tráfego de saída nunca ultrapassa a taxa especificada? (A) (B) (C) (D) (E) Class-full Hierarquical Token Bucket (HTB) Per-Hop Behavior (PHB) Leaky bucket (LB) Weighted Fair Queuing (WFQ) Token bucket (TB) 33. Em um Sistema Autônomo (SA) que usa OSPF, que condição deve ser satisfeita para que dois roteadores estabeleçam adjacências entre si? (A) (B) (C) (D) Devem possuir o mesmo endereço IP unicast. Não podem estar na área 0 (zero). Devem pertencer a áreas diferentes do backbone. Devem possuir o mesmo número de interfaces físicas. (E) Devem ter o mesmo tempo de intervalo entre mensagens do tipo HELLO. 7 34. Qual dos padrões abaixo listados refere-se ao estabelecimento e comportamento das VLANs em um switch ethernet? (A) (B) (C) (D) (E) 36. Em uma rede com capacidade de multicast, existem protocolos para determinação dos grupos de estações e protocolos para a formação do caminho de distribuição dos fluxos entre roteadores. Que protocolo, dentre os 802.3u 802.3af 802.1x 802.1p 802.1Q abaixo, identifica os grupos existentes dentro de uma rede local? (A) ICMP (B) IGMP 35. Assinale a alternativa que preenche corretamente a lacuna da frase abaixo. (C) MOSPF (D) MCP .......... consiste na emulação de uma rede ethernet LAN sobre uma rede de pacotes com suporte a MPLS, permitindo conexões multiponto. (A) (B) (C) (D) (E) (E) MGCP VPLS VPN VPWS MPLS-Tunel PW Instrução: Para responder à questão de número 37, considere as regras (analisadas em ordem crescente do seu número, onde a primeira regra aplicável é usada) de um filtro de pacotes com estado (stateful), propostas abaixo. Regra Endereço origem porta origem Endereço destino porta destino Ação 1 Protocolo tcp 192.168.37.20/32 any 0.0.0.0/0 80 deny 2 tcp 192.168.37.0/24 any 0.0.0.0/0 80 allow 3 tcp 0.0.0.0/0 any 192.168.33.40/32 80 allow 4 tcp 192.168.37.30/32 any 0.0.0.0/0 21 deny 5 tcp 192.168.37.0/24 any 0.0.0.0/0 21 allow 6 tcp 0.0.0.0/0 any 0.0.0.0/0 any deny 37. Em relação ao tráfego gerenciado pelo filtro de pacotes, assinale a assertiva correta. (A) (B) (C) (D) Somente o tráfego destinado às portas 21 e 80 é filtrado; qualquer outro tráfego TCP é liberado sem ser analisado. As regras dizem respeito aos serviços HTTP e SSH. A máquina de número IP 192.168.37.30 não pode acessar o serviço da porta 21 da máquina 192.168.33.40. A máquina de número IP 192.168.37.10 tem acesso liberado ao serviço da porta 80, exceto se este serviço estiver sendo executado na máquina de número IP 192.168.33.40. (E) Qualquer máquina da sub-rede 192.168.37.0, máscara de rede 255.255.255.0, pode acessar qualquer máquina que esteja com o serviço da porta 21 habilitado. 38. A respeito do protocolo SSL, assinale a assertiva correta. (A) A chave privada enviada no certificado digital é utilizada para criptografar os dados. (B) É necessário que o servidor possua um certificado digital para que se estabeleça uma sessão SSL. (C) O hash do certificado do servidor deve ser cifrado com a chave pública presente no certificado para verificação pelo cliente. (D) Os dados são cifrados com uma chave simétrica estabelecida no início da sessão. (E) Em uma sessão SSL, tanto o servidor como o cliente devem ser autenticados no estabelecimento da sessão. 8 39. Em um sistema de criptografia de chave pública, qual a alternativa correta para que a pessoa A envie uma mensagem com privacidade e autenticidade para a pessoa B? (A) Cifrar a mensagem com a chave pública com a chave secreta de B. (B) Cifrar a mensagem com a chave pública com a chave pública de B. (C) Cifrar a mensagem com a chave secreta com a chave pública de B. (D) Cifrar a mensagem com a chave secreta com a chave secreta de B. (E) Somente cifrar a mensagem com a chave de B. de A e de A e de A e de A e pública TJ/Analista de Suporte 40. Sobre algoritmos criptográficos simétricos, assinale a assertiva correta. (A) Nos algoritmos de chave simétrica, o bloco de dados a ser encriptado é dividido em duas metades e sobre as duas metades é realizado simultaneamente o mesmo processamento. (B) Uma das desvantagens de utilizar um algoritmo simétrico em modo ECB (Electronic Code Book) reside no fato de este modo cifrar de maneira idêntica blocos de dados idênticos. 42. Qual das estratégias de QOS listadas abaixo pode ser aplicada a um roteador para melhorar a qualidade de recepção de VoIP pelas estações que acessam a Internet através deste equipamento? (A) Reduzir a fila de pacotes UDP de entrada. (B) Reduzir a vazão de pacotes de resposta TCP (ACKs) de saída. (C) Priorizar os pacotes de entrada direcionados para a porta 5060 (TCP e UDP). (D) Aplicar a técnica de WFQ nas filas de saída. (E) Aumentar a fila de pacotes UDP de saída evitando perda de pacotes de voz. (C) O algoritmo 3DES, aplicado com uma chave K sobre um bloco de dados B, consiste na aplicação do algoritmo DES em modo cifragem por três vezes 43. Acerca de uma zona H323 para VoIP, assinale a assertiva correta. sucessivas. (D) O algoritmo AES é mais seguro do que o DES porque emprega chaves de 64 bits contra chaves de 40 bits utilizadas pelo DES. (E) A vulnerabilidade do protocolo WEP está diretamente relacionada com o algoritmo RC3, um cifrador de fluxo que cifra somente 8 bits de cada vez. 41. No Windows Server 2008 Enterprise ou Datacenter, o que diferencia um cluster de failover (cluster de servidores) de um cluster NLB? (A) Os clusters de failover compartilham dados entre as máquinas participantes do cluster, enquanto cada nó do cluster NLB precisa ter uma cópia dos dados. (B) Para fornecer tolerância a falhas, os clusters de failover empregam multicast, enquanto os clusters NLB usam sistemas de votação e de quórum. (C) Um cluster de failover pode ser configurado para operar com rodízio de DNS, já os clusters NLB não oferecem tal possibilidade. (D) Os clusters NLB, por usarem interfaces virtuais de rede e multicast, necessitam da utilização de IPv6 de forma interna, enquanto os clusters de failover podem operar tanto com IPv6 como IPv4. (E) Os clusters de failover são empregados em aplicações orientadas a sessão, enquanto os clusters NLB atendem a requisições isoladas de clientes. Por esta razão, não é possível instalar servidores de impressão, servidores de arquivos, servidores WINS e servidores de DHCP em um cluster failover. TJ/Analista de Suporte (A) As mensagens Q931 são utilizadas entre terminal e gateway para determinação das portas UDP empregadas para o transporte da voz. (B) As mensagens H245 entre os terminais utilizam a porta 1720 TCP. (C) Pode existir apenas um gatekeeper ativo em uma zona H323. (D) O gatekeeper deve suportar obrigatoriamente os protocolos H225.0/RAS, Q.931, H.245 e RTP para controle da zona H323. (E) O H235 é de uso obrigatório sempre que a voz for transportada sobre RTP/UDP. 44. Com relação ao Terminal Services oferecido no Windows Server 2008 Enterprise, assinale a assertiva correta. (A) Em um processo de migração de plataformas, é totalmente válido e autorizado reaproveitar as licenças já existentes do Terminal Services da versão Windows Server 2003. (B) A vantagem de se usar o Terminal Services RemoteApp é que todos os recursos de memória, disco e processador exigidos pelo aplicativo são os da máquina local. Isto permite economizar recursos de processamento do servidor e atender a um número maior de clientes. (C) O acesso a um Terminal Server pode ser feito inserindo o endereço do Terminal Server no software cliente na conexão de área de trabalho remota ou através de link de página Web se for usado o Web TS. (D) O Terminal Server Session Broker permite que usuários autorizados se conectem ao Terminal Server pela Internet sem que seja necessário configurar um servidor VPN. (E) O System Center Virtual Machine Manager é usado para monitoramento dos clientes do Terminal Server, devendo ser empregado como forma de verificar o dimensionamento dos recursos de hardware em relação ao número de clientes suportados. 9 45. Em relação a servidores de aplicação, considere as assertivas abaixo. I - Tomcat é um software de código aberto que implementa suporte a Java Servlets e a Java Server Pages (JSP), podendo ser empregado tanto com o servidor web Apache quanto com o Microsoft Internet Information Service. II - JBoss é um software de código aberto baseado na plataforma J2EE implementado completamente na linguagem Java, o que faz com que JBoss seja executado em qualquer sistema operacional que suporte Java. III - É possível hospedar aplicações desenvolvidas no framework .NET, em especial as desenvolvidas em ASP, em servidores Apache 2. Para isto, basta instalar um módulo desenvolvido dentro do contexto do projeto Mono. Quais são corretas? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III II e III 46. Assinale a alternativa que contém a melhor definição para servidores de aplicação. (A) É um software que fornece um ambiente para desenvolvimento, instalação e execução de aplicações em rede, oferecendo, genericamente, suporte a questões de segurança, de tratamento de exceções, de disponibilidade e de balanceamento de carga. (B) É um software que implementa os serviços relacionados com os protocolos da camada de aplicação da Internet, como, por exemplo, o servidor Apache (http) e o servidor Postfix (correio eletrônico). (C) É um conjunto de servidores (hardware) montados em cluster para oferecer tolerância a falhas, alta disponibilidade e balanceamento de carga para serviços de rede em geral. (D) É uma tecnologia proprietária da Microsoft que serve para integrar seu ambiente de desenvolvimento, o .NET, com os serviços de uma infraestrutura de rede Microsoft, como Active Directory (AD), Exchange Server e Internet Information Service (IIS). (E) É um servidor virtualizado que oferece um conjunto de aplicações por demanda para máquinas virtuais executadas em computadores clientes remotos. 10 47. Backup incremental é caracterizado por fazer o backup (A) de todos os arquivos selecionados e limpar o atributo de arquivamento para cada arquivo que é copiado. Para restaurar os dados dos arquivos, é necessária apenas a cópia mais recente do backup. (B) de todos os arquivos selecionados, mas não limpar os atributos de arquivamento. Para restaurar os dados dos arquivos, é necessária apenas a cópia mais recente do backup. (C) somente dos arquivos selecionados que foram modificados no dia em que o backup foi feito. Os atributos de arquivamento não são limpos nos arquivos copiados. Para restaurar os dados dos arquivos, é necessária apenas a cópia mais recente do backup. (D) de arquivos criados ou modificados desde o último backup completo (normal) ou diferencial. Os atributos de arquivamento não são limpos nos arquivos copiados. Para restaurar os dados dos arquivos são necessários o último backup completo e o último backup diferencial realizado. (E) apenas de arquivos que foram criados ou modificados desde o último backup completo (normal) ou o último incremental. Os atributos de arquivamento são limpos para os arquivos copiados. Para restaurar os dados dos arquivos, é necessário ter o último backup completo e todos os backups incrementais até o momento. 48. Com relação a sistemas de armazenamento de dados, considere as assertivas abaixo. I - Um sistema de armazenamento RAID nível 1, também denominado espelhamento, faz com que os dados sejam escritos simultaneamente em dois discos físicos, sendo, portanto, uma forma eficaz de se realizar backup do tipo incremental. II - A diferença fundamental entre um sistema NAS (Network Attached Storage) e um sistema SAN (Storage Area Network) é que o primeiro disponibiliza a seus clientes um meio de armazenamento e um sistema de arquivos, enquanto o segundo oferece apenas um meio de armazenamento deixando a cargo dos clientes o tratamento do sistema de arquivos. III - Um sistema DAS (Direct Attached Storage) é um dispositivo de armazenamento que oferece múltiplas interfaces de acesso (portas), permitindo sua utilização de forma compartilhada por vários computadores. Quais são corretas? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III I II III II e III TJ/Analista de Suporte Instrução: Para responder às questões de números 49 a 58, leia o texto abaixo. Passwords Are Passé But Biometrics Are Not Mobile 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 Writing in the International Journal of Electronic Marketing and Retailing, researchers from the US and Germany point out an inherent flaw in the financial industry adopting biometric logins to boost security in that the advent of mobile devices, such as netbooks, PDAs, and smart phones might make biometric logins impossible when one is on the move. Biometric logins that use fingerprints, voice recognition, or identify you based on how you type look set to replace conventional passwords for accessing online banking and credit card services, online payment companies and even internet stockbrokers. However, smart phones and other portable devices do not currently have the sophistication to be adapted easily for biometric technology. Moreover, users are likely to be reluctant to carry yet another device and its associated electrical charger along with their smart phone simply to login to their bank account when not at their desktop computer. James Pope of the College of Business Administration, at the University of Toledo, Ohio, working with Dieter Bartmann of the University of Regensburg, Germany, explains that the security of online financial transactions is becoming an increasing problem, especially as security loopholes in login systems and web browsers emerge repeatedly. Simply logging in with a password looks set to become technically passé. “Passwords have been widely used because of their simplicity of implementation and use”, the researchers say, “but are now regarded as providing minimal security”. Moreover, as repeated scare stories about hacking and identity theft pervade the media, consumers are becoming increasingly concerned about online security. Further development of e-commerce and banking will be stifled if the issues of fraud and identity theft are not addressed. While biometric readers are being adapted for desktop computers they are seriously lagging behind in portability and compatibility with smart phones and other mobile computing devices. (Adaptado de http://www.sciencedaily.com/releases/2010/04/100423113716.htm. Acesso em: 23 abr. 2010) 49. Assinale a assertiva correta de acordo com o texto. (A) The adoption of biometric logins to boost security is said to be an innate defect because they might not work out of a desktop. (B) The avoidance of biometric logins to boost security is an inherent flaw in the financial industry. (C) Biometric logins have pervaded fingerprints, voice recognition, or other ways to identify you based on how you type. (D) Online payment companies and even internet stockbrokers are satisfied with the security of online financial transactions. (E) Portability and compatibility with smart phones and other mobile computing devices are caused by hackers. 50. Assinale a alternativa que preenche corretamente a lacuna da frase abaixo de acordo com o texto. The advent of mobile devices .......... the impossibility of biometric logins work when one is on the move. (A) (B) (C) (D) (E) will certainly cause is unlikely to cause should obviously cause could possibly cause may unerringly cause TJ/Analista de Suporte 51. As palavras However (linha 06) e Moreover (linha 07) poderiam ser substituídas, respectivamente, sem alteração do sentido contextual, por (A) (B) (C) (D) (E) In addition to that e Nevertheless. Whatever e Thus. Anyway e Otherwise. Indeed e Nonetheless. On the other hand e Besides. 52. A melhor tradução para o segmento users are likely to be reluctant (linha 07) é (A) (B) (C) (D) (E) os usuários gostam de ser relutantes. usuários são iguais aos relutantes. é provável que os usuários relutem. como os usuários gostam de relutar. é assim que os usuários relutam. 53. A palavra its (linha 07) refere-se a (A) (B) (C) (D) (E) users (linha 07). device (linha 07). associated electrical charger (linha 08). smart phone (linha 08). desktop computer (linhas 08-09). 11 54. Qual a definição mais adequada para a expressão security loopholes (linha 12)? 59. Sobre as características do contrato administrativo, considere as assertivas abaixo. (A) A vulnerability in software, typically in the operating system, that enables an attacker to compromise the system. (B) The reiteration of a set of instructions in a routine or program. (C) The main business district of Chicago, as acknowledged by Forbes. (D) A small or narrow opening, as in a wall, which can cause great damage. (E) A mobile vacancy in the electronic structure of a semiconductor that acts as a positive charge carrier and has equivalent mass. I - O poder de alteração do conteúdo contratual está subordinado aos objetivos do interesse público. II - A parte contratada pelo Poder Público pode solicitar a revisão contratual para obtenção de um equilíbrio econômico e financeiro, considerando preços e tarifas. III - O controle do contrato administrativo é um dos poderes inerentes à Administração, dispensando cláusula expressa. Quais são corretas? (A) Apenas I 55. O significado do segmento Passwords have been widely used (linha 14) é equivalente ao de (A) (B) (C) (D) (E) Passwords have become wider. Wide people are using passwords. Many people were using wide passwords. Many people had used passwords. People have extensively used passwords. 56. A palavra they (linha 18) refere-se a (A) (B) (C) (D) (E) issues (linha 17). biometric readers (linhas 17-18). desktop computers (linha 18). smart phones (linha 19) other mobile computing devices (linha 19) 57. O significado da expressão lagging behind (linha 18) é equivalente ao de (A) (B) (C) (D) (E) developing new projects. changing approaches. repeating old solutions. moving or developing slowly. evaluating the problems. (B) Apenas II (C) Apenas III (D) Apenas II e III (E) I, II e III 60. Num contrato administrativo, “cláusula exorbitante” deve ser entendida como aquela que (A) estabelece uma prerrogativa em favor de uma das partes para o perfeito atendimento do interesse público. (B) serve para melhor esclarecer a vontade das partes. (C) assegura o fiel cumprimento do contrato, nos restritos termos contratados. (D) é nula, por ilegal. (E) é essencial para fixar o objeto do contrato. 61. Em relação à revogação do ato administrativo pela Administração Pública, considere as assertivas abaixo. I - Constitui-se na supressão do ato administrativo, pela Administração, por motivo de conveniência e/ou oportunidade, em que pese tratar-se de ato legal e perfeito. II - Gera efeitos ex nunc. 58. A palavra Further (linha 16) é a forma comparativa de (A) (B) (C) (D) (E) fat. fur. far. fag. fog. III - Somente pode operar-se por decisão judicial. Quais são corretas? (A) Apenas I (B) Apenas II (C) Apenas III (D) Apenas I e II (E) I, II e III 12 TJ/Analista de Suporte 62. A regra geral que rege a contratação de compras, vendas e serviços, pela Administração Pública, exige a prévia licitação. Sobre esta matéria, assinale a assertiva incorreta. (A) A tomada de preços é forma de licitação exclusiva para compras, enquanto o convite é forma de licitação exclusiva para a contratação de serviços. (B) O concurso e o leilão são formas de licitação previstas na lei. (C) Para serviços técnicos profissionais especializados, como, por exemplo, defesa de causa judicial, treinamento e aperfeiçoamento de pessoal, a licitação pode ser dispensada para a contratação de profissionais ou empresas com notória especialização, salvo serviços de publicidade e divulgação. (D) Salvo o conteúdo das propostas, as licitações não serão sigilosas, sendo públicos e acessíveis ao público os atos de seu procedimento. (E) Na licitação sob forma de pregão, primeiro deverá ser apresentado o preço e, encerrada esta fase, apresentada a documentação. 63. Considere as assertivas abaixo sobre os órgãos de direção e fiscalização do Tribunal de Justiça. I - O Presidente do Tribunal de Justiça do Estado é eleito para um período de 1 (um) ano, vedada a reeleição. II - Os Juízes-Corregedores serão obrigatoriamente Juízes de Direito de entrância final. III - Os Juízes-Corregedores não poderão servir por mais de 4 (quatro) anos. Quais são corretas? (A) (B) (C) (D) (E) Apenas Apenas Apenas Apenas I, II e III 64. Considere as assertivas abaixo, levando em conta as disposições do Estatuto e Regime Jurídico Único dos Servidores Públicos Civis do Estado do Rio Grande do Sul (Lei no 10.098/1994). I - A aposentadoria já concedida ao servidor não poderá ser cassada, a título de penalidade, por falta punível com a pena de demissão. II - A ação disciplinar prescreverá em 1 (um) ano quanto às infrações puníveis com a cassação da aposentadoria, fluindo o prazo da data do conhecimento do ato por superior hierárquico. III - Decorridos 30 (trinta) dias da data em que tiver sido protocolado o requerimento de aposentadoria, o servidor será considerado em licença especial remunerada, podendo se afastar do exercício de suas atividades, salvo se antes tiver sido cientificado do indeferimento do pedido. Quais são corretas? (A) Apenas I (B) Apenas II (C) Apenas III (D) Apenas II e III (E) I, II e III I II III II e III 65. O texto abaixo apresenta cinco segmentos grifados, um dos quais contém um erro. Assinale a letra correspondente ao segmento incorreto. O Estatuto e Regime Jurídico Único dos Servidores Públicos Civis do Estado do Rio Grande do Sul enumera diversas vantagens das quais goza o servidor público. Entre elas destacam-se: a gratificação natalina, que corresponde a 1/12 (um doze avos) da remuneração percebida no mês de dezembro por mês de efetivo exercício e, se exonerado, o servi(A) dor receberá proporcionalmente aos meses em exercício; um adicional de 50% sobre a hora normal, para o serviço extraor(B) dinário diurno prestado; uma gratificação de 25% sobre a hora normal, por serviço prestado em horário noturno; (C) o abono familiar, na razão de 10% do menor vencimento básico inicial do Estado, ao filho menor de 18 anos, entre outras (D) hipóteses; e um jeton, a título de representação, no desempenho do encargo de membro de órgão de deliberação coletiva (E) legalmente instituído. TJ/Analista de Suporte 13 66. Assinale a alternativa que preenche, correta e respectivamente, as lacunas do enunciado abaixo de acordo com a Lei no 10.098/1994. Enquanto a vantagem funcional denominada .......... decorre de cada .......... de efetivo exercício no serviço público, o .......... decorre do fato de o servidor completar 15 (quinze) e 25 (vinte e cinco) anos de serviço, não acumuláveis. (A) avanço − quinquênio − adicional por tempo de serviço (B) avanço − triênio − adicional por tempo de serviço (C) adicional por tempo de serviço − triênio − avanço (D) adicional por tempo de serviço − quinquênio − avanço (E) adicional por tempo de serviço − decênio − avanço 67. Se o servidor público do Poder Judiciário do Estado do Rio Grande do Sul se ausentar do serviço pelo período de mais de 30 (trinta) dias consecutivos, injustificadamente e sem licença da autoridade competente, estará sujeito à pena de (A) repreensão pelo superior hierárquico. (B) repreensão e multa correspondente a 50% (cinquenta por cento) de seus vencimentos. (C) suspensão por 60 (sessenta) dias, pena aplicada pelo Corregedor-Geral da Justiça. (D) suspensão por 90 (noventa) dias, pena aplicada pelo Conselho da Magistratura. (E) demissão. 68. Assinale a assertiva incorreta de acordo com o estabelecido na Lei no 10.098/1994. (A) O servidor público eleito vereador ficará afastado do cargo a partir da posse. (B) O servidor que por um quinquênio ininterrupto não se houver afastado de suas funções terá direito à concessão automática de 6 (seis) meses de licençaprêmio por assiduidade, com todas as vantagens do cargo, como se nele estivesse em exercício. (C) A licença para acompanhar o cônjuge deverá ser renovada a cada 2 (dois) anos. (D) A licença para prestar assistência a cônjuge enfermo (entre outros familiares mencionados em lei), provando ser essa assistência indispensável e não podendo ser prestada simultaneamente com o exercício do cargo, será concedida com a remuneração total até os primeiros 90 (noventa) dias. (E) Equipara-se a acidente em serviço o dano sofrido no percurso da residência do servidor para o trabalho e vice-versa. 14 TJ/Analista de Suporte

Download