MALWARE Spyware É o termo utilizado para se referir a uma grande categoria de software que tem o objetivo de monitorar atividades de um sistema e enviar as informações coletadas para terceiros. zSeguem algumas funcionalidades implementadas em spywares, que podem ter relação com o uso legítimo ou malicioso: zmonitoramento de URLs acessadas enquanto o usuário navega na Internet; zAlteração da página inicial apresentada no browser do usuário; zVarredura dos arquivos armazenados no disco rígido do computador; zMonitoramento e captura de informações inseridas em outros programas, como IRC ou processadores de texto; zInstalação de outros programas spyware; zMonitoramento de teclas digitadas pelo usuário ou regiões da tela próximas ao clique do mouse; zCaptura de senhas bancárias e números de cartões de crédito; zCaptura de outras senhas usadas em sites de comércio eletrônico. 1 Keylogger zÉ um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um computador. SCREENLOGGERS zÉ um programa capaz de capturar e armazenar as telas acessadas pelo usuário no computador. ADWARE • É um tipo de software especificamente projetado para apresentar propagandas, seja através de um browser, seja através de algum outro programa instalado em um computador. 2 Cavalo de Tróia • Cavalo de tróia (trojan horse) é um programa, normalmente recebido como um “presente” (por exemplo, cartão virtual, álbum de fotos, protetor de tela, jogo, etc), que além de executar funções para as quais foi aparentemente projetado, também executa outras funções normalmente maliciosas e sem o conhecimento do usuário. • Algumas das funções maliciosas que podem ser executadas por um cavalo de tróia são: zInstalação de keyloggers, zFurto de senhas e outras informações sensíveis, como números de cartões de crédito; zInclusão de backdoors, para permitir que um atacante tenha total controle sobre o computador; Backdoor • Porta dos fundos. É uma porta aberta no sistema, não documentada, que permite ao criador ter acesso a ele (legitimamente ou não). As backdoors podem ser criadas tanto pelo responsável, como um meio de acesso emergencial ao sistema, quanto por alguém interessado em invadi-lo, roubar informações etc. Neste último caso, o meio mais usado é convencer algum usuário do sistema a executar o programa que abrirá a backdoor, enviando-o via e-mail , uma comunicação do chefe, um jogo, etc. 3 Rootkit É um conjunto de programas que tem como finalidade esconder e assegurar a presença de um invasor em um computador comprometido. Rootkits escondem a sua presença no sistema, escondendo suas chaves no registro (para que o usuário não possa vê-las) e escondendo os seus processos no Gerenciador de Tarefas, além de retornar sempre erros de “arquivo inexistente” ao tentar acessar os arquivos do trojan. Diversos trojans utilizam essas tecnologias com o objetivo de dificultar sua remoção e o fazem com sucesso: os rootkits mais avançados são bem difíceis de ser removidos. Vírus zVírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga infectando, isto é, inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos de um computador. O vírus depende da execução do programa ou arquivo hospedeiro para que possa se tornar ativo e dar continuidade ao processo de infecção. Worms zWorm é um programa capaz de se propagar automaticamente através de redes, enviando cópias de si mesmo de computador para computador. Diferente do vírus, o Worm não embute cópias de si mesmo em outros programas ou arquivos e não necessita ser explicitamente executado para se propagar. Sua propagação se dá através da exploração de vulnerabilidades existentes ou falhas na configuração de softwares instalados em computadores. 4 Ransonwares São softwares maliciosos que, ao infectarem um computador, criptografam todo ou parte do conteúdo do disco rígido. Os responsáveis pelo software exigem da vítima, um pagamento pelo "resgate" dos dados. Ransonwares são ferramentas para crimes de extorsão e são extremamente ilegais. • PORT SCAN • Programa utilizado para vasculhar as portas abertas no Sistema. Phishing Scam zEm computação, Phishing é uma forma de Engenharia Social, caracterizada por tentativas de adquirir informações sensíveis, tais como senhas e números de cartão de crédito, ao se fazer passar como uma pessoa confiável ou uma empresa enviando uma comunicação eletrônica oficial, como um correio ou uma mensagem instantânea. O termo Phishing surge das cada vez mais sofisticadas artimanhas para "pescar" (fish) as informações sensíveis dos usuários. 5 Servidor DNS • Na Internet, é um computador dotado de um software que traduz os nomes dos sites (domínios), da linguagem humana para números (chamados de endereços IP, ou Internet Protocol), de forma que possam ser interpretados pelas outras máquinas da rede. DNS é a sigla em inglês de Domain Name System, e se refere ao sistema de atribuição de nomes de domínios e endereços eletrônicos em redes de computadores. Pharming • É um golpe que consiste em alterar os registros de IP´s baseados em um Servidor DNS para que apontem para um determinado IP que não é o real. • Esse ataque também pode ser feito remotamente ou por meio de programas maliciosos como cavalos-de-tróia, a um arquivo presente nos computadores de usuários finais, chamado "hosts". Este arquivo, encontrado na maioria das versões do Windows e em outros sistemas operacionais, pode incluir uma lista de nomes de sites associados a determinados endereços eletrônicos, como num catálogo telefônico. 6 INICIAR <Executar> notepad %windir%\system32\drivers\etc\hosts Negação de Serviço (Denial of Service) • O objetivo é tirar do ar um servidor, bombardeando-o com tráfego inútil Os principais objetivos deste ataque são: • - Gerar uma grande sobrecarga no processamento de dados de um computador, de modo que o usuário não consiga utilizá-lo; • - Gerar um grande tráfego de dados para uma rede, ocupando toda a banda disponível, de modo que qualquer computador desta rede fique indisponível; • - Tirar serviços importantes de um provedor do ar, impossibilitando o acesso dos usuários a suas caixas de correio no servidor de e-mail ou ao servidor Web. O que é DdoS? • DDoS (Distributed Denial of Service) constitui um ataque de negação de serviço distribuído, ou seja, um conjunto de computadores é utilizado para tirar de operação um ou mais serviços ou computadores conectados à Internet. • Normalmente estes ataques procuram ocupar toda a banda disponível para o acesso a um computador ou rede, causando grande lentidão ou até mesmo indisponibilizando qualquer comunicação com este computador ou rede. 7 Botnets • É um grupo de computadores infectados com o software malicioso tipo de robô, os bots, que apresentam uma ameaça para a segurança do computador proprietário. Depois que o software robô for instalado com sucesso em um computador, este computador se torna um zumbi, incapaz de resistir aos comandos do robô comandante. Podem ser usados em atividades de negação de serviço, esquemas de fraude, envio de spam, etc. 8

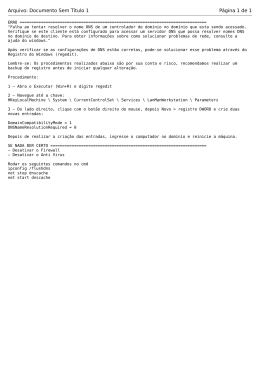

Download