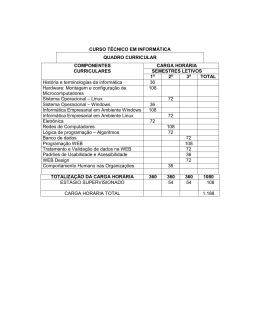

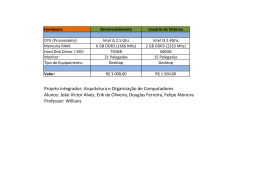

Faculdade de Tecnologia Senac Goiás Disciplina: Arquitetura e Organização de Computadores Professor: Olegário Correa da Silva Neto Acadêmico: David Cezar Carvalho de Senna Modulo II – Noturno E necessário reproduzir uma pequena rede, simulando uma situação real, onde ela sofreria um ataque de switch e Man-In-The-Middle. Para isto, os equipamentos foram configurados da seguinte maneira: - Rede: 192.168.0.1 - Máscara: 255.255.255.0/24 - Um computador utilizado como atacante. - Um computador utilizado para a configuração/monitoramento. - Um computador utilizado como cliente. OS REQUISITOS A técnica de Hardening pode ser utilizada em qualquer sistema operacional. Com o grande aumento no número de ameaças existentes na Internet é fundamental que o sistema de um servidor esteja preparado para superar todas as tentativas de invasão. Hardening é um processo de mapeamento de ameaças, atenuação de riscos e execução de atividades corretivas, com foco na infraestrutura e com o principal objetivo de preparar o ambiente alvo para enfrentar determinadas tentativas de ataque ou violação dos protocolos de segurança da informação. Com base nesta ideia segue abaixo lista com algumas configurações básicas que são úteis para plataformas Windows e Linux: Requisitos de Hardware e Software necessários para executar o processo de Hardening dos servidores contra os ataques de Man-In-The-Middle, nas plataformas Linux e Windows: Requisitos de Hardware e Software Hardware Processador2 Memória (RAM) HD Placa de Vídeo Placa Mãe - Fabricante: Intel - Modelo: Haswell, Core i5 4440 - Velocidade do Clock: 3,2GHz~3,4GHz - Núcleos: 4 - Cache: 6MB - Gráfico do Processador: Intel® HD Graphics 4600 - Capacidade de Armazenamento: 4GB - Tecnologia: PC3-10600 (1333MHz) - Arquitetura: DDR3 - Capacidade de Armazenamento: 500GB - Velocidade de rotação: 7200 RPM - Interface: Serial ATA III 6.0 Gb/s - Buffer: 16 MB Cache - Geforce Gigabyte Nvidia Gtx-750ti Superclocked 1gb Ddr5 128b Marca: - ASUS CPU Suportadas: - Socket: LGA 1150 - Tipo de CPU: 4ª Geração Core i7/Core i5/Core i3/Pentium/Celeron - Tecnologias de CPU Suportadas: Turbo Boost 2.0 Chipset: - Intel® H81 Memória: - Número Máximo de Memórias: 2 Slots × 240 Pinos - Memória Padrão: DDR3 1600/1333/1066 MHz, Sem ECC, Sem buffer - Máximo de Memória Suportado: 16GB - Nº de Canais Suportados: Dual Channel Armazenamento: - 2 x SATA-II 3.0 Gb/s port(s) (amarelo) - 2 x SATA-III 6.0 Gb/s port(s) (marrom) Suporte às tecnologias Intel® Rapid Start, Intel® Smart Connect Rede: - 1 x Realtek RTL8111G Gigabit Lan (10/100/1000 Mbps) Software Linux Kali Linux 1.1 v64bits Windows Windows Server 2012 Justificativa Foram escolhidas pelo grupo essas especificações pelo motivo de custo benefício e utilizamos esta configuração em uma máquina com o OS Kali Linux, por ser um software livre e já contém várias ferramentas para nos auxiliar durante o ataque. E performance durando os ataques feitos pelo grupo, ele atende a todas as necessidades sem nenhum tipo de problema. A utilização de um processador com uma memória cache alta é para ter um melhor desempenho durante os cálculos, porem a mesma acaba sendo um pouco mais lenta na sua capacidade de processamento. A quantidade de memória RAM utilizada é pelo motivo da mesma volátil e com uma grande quantidade de armazenamento, porem sempre tendo de ter ciclo de correntes elétrica para que os dados da mesma não seja perdida. A utilização da placa é para reforço nos processos de cálculo, auxiliando o processador durante o ataque.

Download