Segurança em Redes sem Fio Aprenda a proteger suas informações em ambientes Wi-Fi e Bluetooth Nelson Murilo de Oliveira Rufino Novatec Copyright © 2005, 2011, 2015 da Novatec Editora Ltda. Todos os direitos reservados e protegidos pela Lei 9.610 de 19/02/1998. É proibida a reprodução desta obra, mesmo parcial, por qualquer processo, sem prévia autorização, por escrito, do autor e da Editora. Editor: Rubens Prates Editoração eletrônica: Carolina Kuwabata Assistente editorial: Priscila A. Yoshimatsu Revisão gramatical: Marta Almeida de Sá Capa: Casa de Tipos Fotos: Estudio Alexandre Magno – [email protected] ISBN: 978-85-7522-413-7 Histórico de impressões: Janeiro/2015 Fevereiro/2013 Agosto/2011 Maio/2007 Dezembro/2005 Abril/2005 Quarta edição Primeira reimpressão Terceira edição (ISBN: 978-85-7522-243-0) Segunda edição (ISBN: 978-85-7522-132-7) Primeira reimpressão Primeira edição (ISBN: 978-85-7522-070-5) Novatec Editora Ltda. Rua Luís Antônio dos Santos 110 02460-000 – São Paulo, SP – Brasil Tel.: +55 11 2959-6529 Email: [email protected] Site: www.novatec.com.br Twitter: twitter.com/novateceditora Facebook: facebook.com/novatec LinkedIn: linkedin.com/in/novatec capítulo 1 Conceitos “A cor do sol me compõe. O mar azul me dissolve. A equação me propõe. Computador me resolve.” – Mutantes, Dois mil e um Inúmeras tecnologias estão incluídas na categoria de redes sem fio. Redes sem fio estão relacionados desde redes simples como infravermelho, em que normalmente podem fazer parte apenas dois dispositivos, e estes, em geral, devem estar um em frente ao outro, passando por tecnologias mais recentes, como Bluetooth, WiMax, 4G , RFID e ZigBee. Entretanto a ênfase do livro recairá sempre nas relacionadas com o padrão 802.11 (conhecido genericamente como Wi-Fi). Porém algumas outras serão tratadas ao longo do livro, para estabelecer semelhanças e diferenças entre elas. 1.1 Fundamentos de rede sem fio Fatores externos causam muito mais interferência nas redes sem fio do que nas redes convencionais. Isso acontece, obviamente, por não existir proteção em relação ao meio por onde as informações trafegam. Nas redes convencionais, os cabos podem se valer de diversos tipos de materiais para proteção física, isolando, tanto quanto for qualidade do material, o que ali trafega do resto do ambiente. Já com as redes sem fio, a informação não dispõe de nenhuma proteção física, mas, por outro lado, pode atingir, sem muito esforço, locais de difícil acesso para redes cabeadas. A seguir iremos conceituar os principais elementos que compõem os protocolos das redes sem fio. 21 22 Segurança em redes sem fio 1.1.1 Frequências Sinais de radiofrequência são utilizados pelos mais variados tipos de serviço, que vão desde as infraestruturas comerciais (estações de rádio e TVs, operadoras de telefonia móvel etc.) até as de uso militar, passando por serviços comunitários e de rádio amador. Porém a maioria das faixas destinadas a cada um desses serviços não é padronizada internacionalmente. Uma faixa livre em um determinado país pode ser usada, por exemplo, em uma aplicação militar em outro, o que torna a comercialização e o uso de algumas dessas soluções por vezes complicados. Quando falamos de frequências de rádio, temos em mente que um sinal será propagado no espaço por alguns centímetros ou por vários quilômetros. A distância percorrida está diretamente ligada às frequências do sinal. Em tese, quanto mais alta a frequência, menor será a distância alcançada. A fórmula geral que define essa proporção é: PS = 32.4 + (20 log D) + (20 log F) em que: PS = perda do sinal D = distância em quilômetros F = frequência em MHz 1.1.2 Canais O espectro de radiofrequência é dividido em faixas, que são intervalos reservados, normalmente, para um determinado tipo de serviço, definido por convenções internacionais e/ou por agências reguladoras. Uma faixa é, em geral, subdividida em frequências menores, para permitir a transmissão em paralelo de sinais diferentes em cada uma delas. Essas frequências menores (ou subfrequências) são chamadas de canais que já fazem parte do nosso dia a dia há bastante tempo, como os canais de rádio (AM/FM) e televisão. Ao navegar pelo dial do rádio é fácil perceber que não existem emissoras muito próximas umas das outras, da mesma forma que os canais de TV aberta, até bem pouco tempo atrás, não usavam canais adjacentes (se Capítulo 1 Conceitos 23 havia um canal 4, um canal novo não alocava o 3 ou o 5); em geral, se mantinham dois ou três canais de distância. Isso ocorria porque um canal muito próximo de outro causava interferência neste. Em aparelhos de TV mais antigos era possível, por meio do seletor de sintonia fina, sintonizar um determinado canal em outro anterior ou posterior a este. Algo semelhante ocorre com os canais de rede sem fio: canais de transmissão em frequências muito próximas podem causar interferência mútua. 1.1.3 Spread Spectrum Esta tecnologia, originalmente desenvolvida para uso militar, distribui o sinal por toda a faixa de frequência de maneira uniforme. Consome mais banda, porém garante mais integridade ao tráfego das informações e está muito menos sujeita a ruídos e interferências que outras tecnologias que utilizam frequência fixa predeterminada, já que um ruído em uma determinada frequência afetará apenas a transmissão nessa frequência, e não a faixa inteira. Dessa maneira, o sinal necessitaria ser retransmitido somente quando – e se – fizesse uso daquela frequência. Pelo fato de preencher toda a faixa, pode ser mais facilmente detectada, mas se o receptor não conhecer o padrão de alteração da frequência, tudo que receber será entendido como ruído. O padrão de comunicação para todos os tipos de redes sem fio atuais usa essa tecnologia. 1.1.4 Frequency-Hopping Spread-Spectrum (FHSS) Neste modelo, a banda 2,4 GHz é dividida em 75 canais, e a informação é enviada por meio de todos esses canais numa sequência pseudoaleatória, em que a frequência de transmissão dentro da faixa vai sendo alterada em saltos. Essa sequência segue um padrão conhecido pelo transmissor e pelo receptor, que, uma vez sincronizados, estabelecem um canal lógico. O sinal é recebido por quem conhece a sequência de saltos e aparece como ruído para outros possíveis receptores. Com essa técnica, limita-se a velocidade de transmissão a 2 Mbps, já que todo o espectro é utilizado e as mudanças de canais constantes causam grande retardo na transmissão do sinal. 24 Segurança em redes sem fio 1.1.5 Direct Sequence Spread Spectrum (DSSS) Usado no padrão 802.11b, o DSSS utiliza uma técnica denominada code chips, que consiste em separar cada bit de dados em 11 sub-bits, que são enviados de forma redundante por um mesmo canal em diferentes frequências, e a banda 2,4 GHz é dividida em três canais. Essa característica torna o DSSS mais suscetível a ataques diretos em uma frequência fixa e a ruídos que ocupem parte da banda utilizada. 1.1.6 Orthogonal Frequency Division Multiplexing/Modulation (OFDM) Este é outro tipo de modo de transmissão (mais eficiente) utilizado não somente por equipamentos sem fio, mas também por redes cabeadas, como ADSL, cujas características de modulação do sinal e isolamento de interferências podem também ser bem aproveitadas. A maioria dos padrões atuais de redes sem fio adota esse modo de transmissão, principalmente por sua capacidade de identificar interferências e ruídos, permitindo troca ou isolamento de uma faixa de frequência, ou mudar a velocidade de transmissão. 1.1.7 Bandas de radiofrequência públicas Seguindo-se convenções internacionais (a padronização completa será vista no tópico 1.4), há pelo menos três diferentes segmentos de radiofrequência que podem ser usados sem a necessidade de obter licença da agência reguladora governamental (no caso do Brasil, esse órgão é a Anatel). Esses segmentos foram reservados a uso industrial, científico e médico (Industrial, Scientific e Medical – ISM), portanto podem ser utilizados de maneira irrestrita por qualquer aplicação que se adapte a uma dessas categorias. As frequências disponíveis em cada uma das três faixas são: • 902 – 928 MHz; • 2,4 – 2,485 GHz (2,4 a 2,5 GHz no Brasil); • 5,150 – 5,825 GHz. Capítulo 1 Conceitos 25 1.1.8 Frequência 2,4 GHz Faixa de frequência utilizada por uma vasta quantidade de equipamentos e serviços, por isso se diz que é poluída ou suja, por ser usada também por aparelhos de telefone sem fio, Bluetooth, forno de micro-ondas, babás eletrônicas e pelos padrões 802.11b e 802.11g. 1.1.9 Frequência 5 GHz No Brasil, existem ainda outras faixas reservadas para ISM (tais como 24 – 24,25 GHz e 61 – 61,5 GHz, por exemplo). Uma das principais diferenças dessa faixa diz respeito ao alcance do sinal, comparativamente menor em relação ao das outras frequências, o que tanto pode ser um problema em ambientes amplos como uma vantagem adicional quando não se deseja que o sinal atinja áreas muito maiores que as necessárias para o funcionamento dos equipamentos da rede. 1.1.10 Frequências licenciadas Algumas soluções de redes sem fio optam por utilizar faixas de radiofrequências menos sujeitas à interferência e, principalmente, que tenham maior alcance. Para utilizar essas aplicações, o fornecedor da solução deve requerer da agência reguladora autorização e, normalmente, pagar uma taxa de atualização. O padrão 802.16a (WiMax), por exemplo, utiliza a faixa de 2 a 11 GHz e pode atingir 50 km a uma velocidade de 10 a 70 Mb. Os fornecedores de serviço de telefonia móvel (celulares) no padrão GSM utilizam, no Brasil, a faixa de 1,8 GHz. Já em países como Canadá, México e Estados Unidos, a faixa utilizada é de 1,9 GHz. Referências na internet • http://www.anatel.gov.br/Radiofrequencia/qaff.pdf 26 Segurança em redes sem fio 1.2 Características Alguns conceitos são restritos às redes sem fio, alguns são adaptados das redes convencionais cabeadas, até porque foram esses padrões que nortearam o modelo Wi-Fi. Porém a maioria deles é própria para redes sem fio, em virtude de suas características peculiares, e relaciona-se às camadas mais próximas do hardware, ou seja, 2 e 3 no modelo de referência OSI. 1.2.1 Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA) Em redes Ethernet, um meio de prevenir colisões é fazer com que todos os participantes consigam ouvir o segmento de rede, para saber se podem ou não iniciar um diálogo. Esta técnica é conhecida como Carrier Sense Multiple Access with Collision Detection (CSMA/CD). Para estabelecer uma equivalência em relação às redes cabeadas, pensou-se no mesmo procedimento para redes sem fio. Entretanto essa equivalência não pode ser completa, tendo em vista a dificuldade de reprodução desse mecanismo em redes sem fio. Para isso seria necessário ter dois canais, um para recepção e outro para transmissão. E ainda assim haveria outros problemas, por exemplo, se duas estações em lados opostos do concentrador quisessem estabelecer comunicação. A forma encontrada para resolver essa questão foi adotar uma solução que garantisse que no momento da liberação do meio, para que uma estação trafegasse informações, não houvesse nenhuma outra transmissão. O CSMA/CA é semelhante ao CSMA/CD no que tange à liberação imediata do meio, caso não exista tráfego, e à geração de retardo para consulta, caso esteja havendo transmissão no momento do pedido. Essas características geram acessos rápidos em redes com tráfego pequeno, os quais passam a ter resposta mais lenta quanto maior for o volume de tráfego da rede em questão. Só que, diferentemente do CSMA/CD, quando uma estação não consegue acesso ao meio após o período aleatório de espera, não recebe um novo prazo, mas, sim, entra em uma fila de prioridade. À medida que o meio for liberado, a fila vai sendo processada, o que permite que estações que estão esperando há mais tempo tenham vantagem de uso do meio, para transmissão, em relação aos pedidos mais recentes. Capítulo 1 Conceitos 27 1.2.2 Extended Service Set Identifier (ESSID) Também denominado o “nome da rede”, é a cadeia que deve ser conhecida tanto pelo concentrador, ou pelo grupo de concentradores, como pelos clientes que desejam conexão. Em geral, o concentrador envia sinais com ESSID, que é detectado pelos equipamentos na região de abrangência, fazendo com que estes enviem um pedido de conexão. Quando o ESSID não está presente, ou seja, quando os concentradores não enviam seu ESSID de forma gratuita, os clientes têm de conhecer de antemão os ESSIDs dos concentradores disponíveis no ambiente, para, então, requerer conexão. 1.2.3 Beacon Concentradores enviam sinais informando sobre sua existência, para que clientes que estejam procurando por uma rede percebam sua presença e estabeleçam corretamente conexão com um determinado concentrador. Essas informações são conhecidas como Beacon frames, sinais enviados gratuitamente pelos concentradores para orientar os clientes. Entretanto essas características podem não existir em alguns ambientes, já que a inibição do envio desses sinais é facilmente configurável nos concentradores atuais, a despeito de essa ação, em alguns casos, comprometer a facilidade de uso e retardar a obtenção da conexão em determinados ambientes. 1.2.4 Meio compartilhado Da mesma maneira que em redes Ethernet, também em redes Wi-Fi o meio é compartilhado entre todas as estações conectadas a um mesmo concentrador. Desta forma, quanto maior o número de usuários, menor será a banda disponível para cada um deles. Essa mesma característica faz com que o tráfego fique visível para todas as interfaces participantes. Portanto, de forma similar às redes cabeadas, uma estação pode capturar o tráfego não originado em si ou que lhe é destinado. Se o envio do sinal para todas as estações tem um grande risco associado em redes cabeadas, em redes sem fio ganha uma dimensão muito maior: para ter acesso ao meio, um atacante não precisa estar presente fisicamente ou ter acesso a 28 Segurança em redes sem fio um equipamento da rede-alvo. Como o meio de transporte é o próprio ar, basta que um atacante esteja na área de abrangência do sinal. Porém, continuando a nossa analogia com as redes cabeadas, o uso de swiches permite isolar o tráfego para grupos de um ou mais elementos. Essa característica está presente em concentradores mais recentes, que permitem da mesma forma isolar o tráfego de cada cliente sem fio conectado. A tecnologia mais difundida para redes sem fio é o padrão Spread Spectrum, desenvolvido para uso militar, tendo como características de projeto a segurança e o uso em comunicações em situações adversas. Existem várias formas de comunicação que utilizam Spread Spectrum, como o Code Division Multiple Access (CDMA) para telefonia móvel. O uso de radiotransmissão faz com que o equipamento receptor tenha que conhecer a exata frequência da unidade transmissora para que a comunicação seja estabelecida corretamente. Em termos organizacionais, o padrão 802.11 define dois modos distintos de operação: ad hoc e infraestrutura. 1.2.4.1 Ad hoc Funciona de forma a prescindir de um ponto central de conexão. Os equipamentos conectam-se diretamente uns aos outros, de maneira mais ou menos análoga às antigas redes feitas com cabo coaxial, onde um único cabo interligava vários equipamentos e permitia a comunicação de um ponto com qualquer outro da rede. A analogia não é perfeita, pois no caso do cabo, quando ocorria um rompimento ou mau contato, a comunicação da rede inteira (ligada pelo mesmo cabo) era prejudicada, diferentemente do modo ad hoc, onde apenas o equipamento com problemas deixa de se comunicar com o restante da rede. Este modo de operação pode ser mais apropriado em situações em que não haja um concentrador disponível ou mesmo em pequenas redes, porém deve-se enfatizar que a ausência do concentrador cria vários problemas de segurança, administração e gerência da rede. Contudo, por outro lado, pode resolver questões pontuais, como acesso momentâneo para troca de arquivos em um aeroporto ou permitir comunicação rápida em um campo de batalha etc. A figura 1.1 ilustra essa topologia: Capítulo 1 Conceitos 29 Figura 1.1 – Topologia de rede no modelo ad hoc. 1.2.4.2 Infraestrutura O concentrador é o equipamento central de uma rede que se utiliza dessa topologia. Assim, um ponto único de comunicação é rodeado de vários clientes, fazendo com que todas as configurações de segurança fiquem concentradas em um só ponto. Tal fato permite controlar todos os itens (autorização, autenticação, controle de banda, filtros de pacote, criptografia etc.) em um único ponto. Outra vantagem deste modelo é facilitar a interligação com redes cabeadas e/ou com a internet, já que em geral o concentrador também desempenha o papel de gateway ou ponte. Em uma configuração onde exista um concentrador, as estações precisarão de menos esforço para cobrir uma mesma área, como se pode ver na figura 1.2: Figura 1.2 – Topologia de rede no modelo infraestrutura. 30 Segurança em redes sem fio 1.3 Padrões atuais O Institute of Electrical and Electronics Engineers (IEEE) formou um grupo de trabalho com o objetivo de definir padrões de uso em redes sem fio. Um desses grupos de trabalho foi denominado 802.11, que reúne uma série de especificações que basicamente definem como deve ser a comunicação entre um dispositivo cliente e um concentrador ou a comunicação entre dois dispositivos clientes. Ao longo do tempo foram criadas várias extensões, nas quais foram incluídas novas características operacionais e técnicas. O padrão 802.11 original (também conhecido como Wi-Fi), em termos de velocidade de transmissão, provê, no máximo, 2 Mbps, trabalhando com a banda de 2,4 GHz. A família 802.11 conta com as principais extensões (ou com subpadrões) descritas na ordem que foram especificadas. 1.3.1 Padrão 802.11b O primeiro subpadrão a ser definido permite 11 Mbps de velocidade de transmissão máxima, porém pode comunicar-se a velocidades mais baixas, como 5,5, 2 ou mesmo 1 Mbps. Opera na frequência de 2,4 GHz e usa somente DSSS. Permite um número máximo de 32 clientes conectados. Foi ratificado em 1999 e definiu padrões de interoperabilidade bastante semelhantes aos das redes Ethernet. Há limitação em termos de utilização de canais, sendo ainda hoje o padrão mais popular e com a maior base instalada, com mais produtos e ferramentas de administração e segurança disponíveis. Porém está claro que esse padrão chegou ao limite e já está sendo preterido em novas instalações e em atualizações do parque instalado. Na tabela 1.1 consta a associação entre canal e respectiva frequência: Tabela 1.1 – Associação entre canal e respectiva frequência Canal Frequência 1 2,412 2 2,417 3 2,422 31 Capítulo 1 Conceitos Canal Frequência 4 2,427 5 2,432 6 2,437 7 2,442 8 2,447 9 2,452 10 2,457 11 2,462 12 2,467 13 2,472 14 2,484 O comando iwconfig, no Linux, mostra qual o canal conectado, como no exemplo a seguir: # iwconfig wlan0 wlan0 IEEE 802.11 ESSID:"Homenet54" Nickname:"Homenet54" Mode:Managed Frequency:2.462GHz Access Point: 00:07:40:4D:1A:5C Bit Rate:54Mb/s Tx-Power:2346 dBm Retry min limit:8 RTS thr:off Fragment thr:off Encryption key:off Link Quality:91/92 Signal level:-46 dBm Noise level:-100 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:0 Missed beacon:0 No qual a frequência de 2,462 GHz equivale ao canal 11 (Tabela 1.1). 1.3.2 Padrão 802.11a Definido após os padrões 802.11 e 802.11.b e tentando resolver os problemas existentes nestes, o 802.11a tem como principal característica o significativo aumento da velocidade para um máximo de 54 Mbps (108 Mbps em modo turbo), mas podendo operar em velocidades mais 32 Segurança em redes sem fio baixas. Outra diferença é a operação na faixa de 5 GHz, uma faixa com poucos concorrentes, porém com menor área de alcance. Oferece também aumento significativo na quantidade de clientes conectados (64) e ainda no tamanho da chave usada com WEP, chegando em alguns casos a 256 bits (mas tem compatibilidade com os tamanhos menores, como 64 e 128 bits). Finalmente, adota o tipo de modulação OFDM, diferentemente do DSSS usado no 802.11b. Outra vantagem deste padrão consiste na quantidade de canais não sobrepostos disponíveis, um total de 12, diferentemente dos três canais livres disponíveis nos padrões 802.11b e 802.11g, o que permite cobrir uma área maior e mais densamente povoada, em melhores condições que outros padrões. O principal problema relacionado à expansão deste padrão tem sido a inexistência de compatibilidade com a base instalada atual (802.11g), já que esta utiliza faixas de frequência diferentes. A despeito disso, vários fabricantes têm investido em equipamentos neste padrão, e procedimento similar começa a ser usado em redes novas, onde não é necessário fazer atualizações nem há redes sem fio preexistentes. 1.3.3 Padrão 802.11g Este padrão é mais recente que os comentados anteriormente e equaciona a principal desvantagem do 802.11a, que é utilizar a faixa de 5GHz e não permitir interoperação com 802.11b. O fato de o 802.11g operar na mesma faixa (2,4 GHz) permite que equipamentos de ambos os padrões (b e g) coexistam no mesmo ambiente, possibilitando assim evolução menos traumática do parque instalado. Além disso, o 802.11g incorpora várias das características positivas do 802.11a, como utilizar também modulação OFDM e velocidade, cerca de 54 Mb nominais. 1.3.4 Padrão 802.11i Homologado em junho de 2004, este padrão diz respeito a mecanismos de autenticação e privacidade e pode ser implementado em vários de seus aspectos aos protocolos existentes. O principal protocolo de rede definido neste padrão é o RSN (Robust Security Network), que permite Capítulo 1 Conceitos 33 meios de comunicação mais seguros que os difundidos atualmente. Está inserido neste padrão também o protocolo WPA, que foi desenhado para prover soluções de segurança mais robustas, em relação ao padrão WEP, além do WPA2, que tem por principal característica o uso do algoritmo criptográfico AES (Advanced Encryption Standard). Várias características deste padrão, como os problemas já constatados e de vários de seus métodos de promover maior nível de segurança, estão detalhados nos capítulos subsequentes. 1.3.5 Padrão 802.11n Também conhecido como WWiSE (World Wide Spectrum Efficiency), este padrão tem como foco principal o aumento da velocidade (cerca de 100 a 500 Mbps). Paralelamente, deseja-se aumento da área de cobertura. Em relação aos padrões atuais, há poucas mudanças. A mais significativa delas diz respeito a uma modificação de OFDM, conhecida como MIMO-OFDM (Multiple Input, Multiple Out-OFDM). Outra característica deste padrão é a compatibilidade retroativa com os padrões vigentes atualmente. O 802.11n pode trabalhar com canais de 40 Mhz e, também, manter compatibilidade com os 20 MHz atuais, mas neste caso as velocidades máximas oscilam em torno de 135 Mbps. Este padrão foi homologado no último trimestre de 2009. E, apesar de vários fabricantes terem se antecipado, lançando equipamentos antes da homologação, a atualização para o padrão definitivo é bastante simples e se reduz (quando necessário) a uma atualização de firmware. Uma forma simples de identificar equipamentos (access points) que utilizam este padrão é, geralmente, a presença de três antenas. 1.3.6 Padrão 802.11ac As principais características das redes 802.11ac são a maior velocidade (1.3 Gb/s), utilizar somente a frequência de 5 GHz (alguns concentradores permitem compatibilidade com 802.11n na frequência de 2.4 GHz) e melhor qualidade do sinal, o que torna as conexões mais estáveis. 34 Segurança em redes sem fio 1.3.7 Padrão 802.1x Mesmo não sendo projetado para redes sem fio (até por ter sido definido antes destes padrões), o 802.1x tem características que são complementares a essas redes, pois permite autenticação baseada em métodos já consolidados, como o RADIUS (Remote Authentication Dial-in User Service), de forma escalável e expansível. Dessa maneira é possível promover um único padrão de autenticação, independentemente da tecnologia (vários padrões de redes sem fio, usuários de redes cabeadas e discadas etc.), e manter a base de usuários em um repositório único, quer seja em banco de dados convencional, LDAP ou qualquer outro reconhecido pelo servidor de autenticação. É importante notar que, para esta infraestrutura funcionar, basta que os componentes – concentrador, servidor RADIUS e outros opcionais, como LDAP, Active Directory, banco de dados convencionais etc. – estejam interligados por meio de uma rede. A localização física de cada elemento tem pouca importância. Este padrão pressupõe a presença de um elemento autenticador, geralmente um servidor RADIUS, e um requerente, ou seja, o elemento que requer autenticação, no caso, o equipamento cliente. Essa autenticação é feita antes de qualquer outro serviço de rede estar disponível ao usuário requerente. Este, primeiro, solicita autenticação ao autenticador, que verifica em sua base de dados as credenciais apresentadas pelo cliente, e, conforme a validade ou não dessas credencias (normalmente o binômio usuário/senha), permite ou não o acesso a estas. Uma autenticação bem-sucedida deflagrará todos os outros processos para permitir ao usuário acesso aos recursos da rede, o que pode incluir receber um endereço via DHCP ou outro protocolo de atribuição de endereços IP, com informações de roteamentos, servidores DNS, liberar roteamento na porta do switch etc. É fácil visualizar o uso deste padrão para coibir o uso não autorizado de pontos de rede, pois em geral pontos de rede desocupados estão ativos e operacionais. Para isso, basta conectar um equipamento de rede para ter acesso total ou parcial aos serviços da rede da organização ou mesmo acesso à internet. Capítulo 1 Conceitos 35 Em se tratando de redes sem fio, a mecânica é semelhante: só estará apto a fazer uso dos serviços da rede o usuário (e/ou equipamento) que estiver devidamente autenticado no servidor RADIUS. O 802.1x pode utilizar vários métodos de autenticação no modelo EAP (Extensible Authentication Protocol), que define formas de autenticação baseadas em usuário e senha, senhas descartáveis (OneTime Password), algoritmos unidirecionais (hash) e outros que envolvam algoritmos criptográficos. 1.4 Conclusões Cabe notar que vários fornecedores estão optando por fabricar equipamentos que podem operar em ambos os padrões (802.11a e 802.11g), tornando a escolha por um desses padrões pouco traumática e menos definitiva, pois a opção por um padrão em um determinado momento pode ser trocada sem problemas futuramente. Ou também pode permitir ao administrador utilizar ambos os padrões (802.11a/g) simultaneamente, para atender a diferentes demandas. Por o 802.11g interoperar com o 802.11b, permite que clientes que só têm esse padrão disponível façam uso dos recursos de redes sem fio da instalação. Além da possibilidade de combinação dos vários padrões no mesmo equipamento, essas características podem ser integradas a uma autenticação robusta e flexível fornecida pelo padrão 802.1x, para, com métodos de criptografia forte quando adotado o 802.11i, complementar os dispositivos necessários para montar realmente um modelo de segurança para redes sem fio.

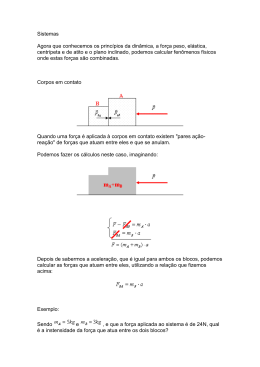

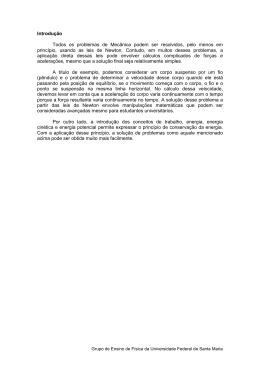

Download