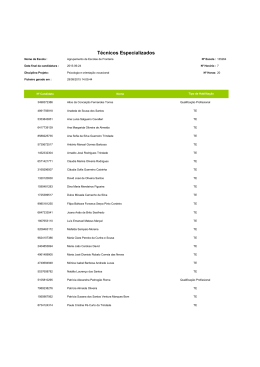

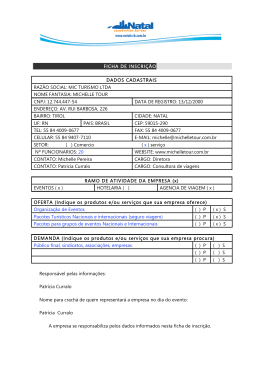

CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Aula 0 - Apresentação Caro(a) concursando (a), É com grande satisfação que os recebo para mais este curso regular de Informática para a Área Fiscal (Teoria e Exercícios) direcionado aos certames ISS-SP, ISS-BH, ICMS-DF, ICMS-RJ, ICMS-RO, ICMS-SP, AFRF, dentre outros específicos da carreira fiscal. Em nossas 14 aulas de informática serão apresentadas ao todo 950 questões, provenientes dos concursos realizados pela ESAF, FGV, FCC e CESPE, para que você possa se familiarizar com o estilo de questões normalmente cobradas nesse tipo de prova. Teremos ainda, em cada aula, alguns resumos teóricos de maior relevância, propiciando uma melhor fixação da matéria e das pegadinhas mais cobradas nos certames da área fiscal. Antes de continuar, gostaria de me apresentar. Vamos lá! Sou a Prof a Patrícia Lima Quintão, moro em Juiz de Fora e tenho ministrado aulas de informática no Ponto dos Concursos (visando certames como SEFAZ-DF, SEFAZ-RJ, SEFAZ-SC, SEFAZ-SP, Polícia Federal, MPU, TCU, Ministério da Fazenda, MPOG, PRF, ABIN, Senado, TRE, TRT, ANEEL, AFRFB, dentre outros), além de lecionar disciplinas técnicas do curso de Sistemas de Informação e Ciência da Computação, tanto na graduação, quanto na pós-graduação. Também, coordeno a área de Segurança da Informação na Prefeitura de Juiz de Fora e sou instrutora autorizada CISCO, já tendo ministrando os cursos específicos da área de redes junto à Faculdade Estácio de Sá em Juiz de Fora. Sou mestre em Engenharia de Sistemas e Computação pela COPPE/UFRJ, pós-graduada em Gerência de Informática e bacharel em Informática pela UFV. Atuo como membro da Sociedade Brasileira de Computação e do Comitê Brasileiro de Processamento de Dados da ABNT, que cria as normas sobre gestão da Segurança da Informação no Brasil; tenho certificações técnicas na área de segurança, redes e perícia forense; além de artigos publicados a nível nacional e internacional com temas da área de informática. Ah, também acabei de lançar o livro de questões comentadas de informática para concursos (Foco: FCC) pela Editora GEN/Método, sob a Coordenação dos grandes mestres Vicente Paulo e Marcelo Alexandrino. E como não poderia deixar de ser, nas horas vagas, também concurseira, já tendo sido nomeada para assumir o cargo em vários concursos, como: professora substituta do Departamento de Ciência da Computação da UFJF (2011); professora titular do Departamento de Ciência da Computação do Instituto Federal de Educação, Ciência e Tecnologia (2010); Analista de Sistemas na Prefeitura de Juiz de Fora (2007) - I o lugar; Analista de Sistemas no Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 1 CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO SERPRO (em 2001 e 2005); Analista Judiciário (Área de Informática) no Tribunal Regional Federal - 2 a Região (2003) etc. Bem, passada essa apresentação inicial, vamos ao detalhamento das aulas do nosso curso! Conteúdo programático As aulas deste curso serão disposição listada a seguir. agrupadas por assuntos, conforme Aula Data 00 19/mai Proposta do curso e aula demonstrativa sobre conceitos de protocolos de comunicação, Internet, intranet, extranet e arquiteturas OSI x TCP/IP. 01 02/jun Conceitos básicos de sistemas operacionais (Parte I). Sistema Operacional Windows (XP, Vista, Windows 7). Conceitos de organização e de gerenciamento de arquivos, pastas e programas. 02 09/jun 03 16/jun Conceitos básicos de sistemas operacionais (Parte II). Sistema operacional Linux. Internet, intranet e tópicos relacionados. Ferramentas e aplicativos de grupos de discussão, de busca e pesquisa na Web, fóruns e wikis. 04 23/jun Ferramentas e aplicativos de navegação (Internet Explorer 7.0/8.0/9.0, Mozilla Firefox, Google Chrome) e de correio eletrônico (Outlook, Outlook, Express, Mozilla Thunderbird, \Nebmails). 05 30/jun Processador de Texto - Word (2003/2007/2010). Conteúdo Editor de Apresentações (2003/2007/2010). - 06 04/jul Editor de Planilhas (2003/2007/2010). 08 11/jul Conceitos de hardware. Procedimentos, aplicativos e dispositivos para armazenamento de dados e para realização de cópia de segurança (backup). Prof Patrícia L. Quintão eletrônicas Powerpoint www.poiitodosconcursos.coni.br - Excel 2 CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Aula Data 09 14/jul Conceitos básicos de software, dados, informação, conhecimento, sistemas de informação. Tecnologia da Informação. As mudanças na tecnologia da informação e o impacto nas organizações. Integração da dimensão tecnológica com a dimensão cultural, política e organizacional. Tipos de sistemas de informação: Sistemas de processamento de Transações. Sistemas de informações gerenciais. Sistemas de apoio à decisão. Sistemas integrados de gestão (ERPs). Desenvolvimento de sistema de informação, análise do negócio, diagnóstico situacional, levantamento de necessidades, metodologia de especificação de sistemas. 10 18/jul Redes de computadores (Teoria) 11 21/jul Redes de computadores (Exercícios). 12 25/jul Segurança da Informação (Teoria). 13 28/jul Segurança da Informação (Exercícios). 14 29/jul Banco de dados, Mineração de Business Intelligence, Microsoft (2007 Conteúdo Dados, Access Questões complementares. No decorrer do curso disponibilizarei os pontos teóricos de relevância, para melhor fixação da matéria, e, em seguida, trabalharemos as questões comentadas em sua íntegra. Teremos em média cerca de 50 questões por aula, sendo que algumas aulas abordarão um número maior de questões. Ao fim de cada aula será apresentada a lista com todos os exercícios nela comentados, para que possa, a seu critério, resolvê-los antes de ver o gabarito e ler os comentários correspondentes. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 3 CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Bem, passada a apresentação inicial, espero que este curso seja de grande valia para o seu estudo, fazendo-o superar os desafios vindouros na prova! Aceitam o convite? Um grande abraço Prof a Patrícia Lima Quintão [email protected] Twitter: http://www.twitter.com/pquintao Facebook: http://www.facebook.com/patricia.quintao Como temos um longo caminho pela frente, vamos ao trabalho!! Lembrando que essa é apenas uma aula de "degustação", para entenderem a dinâmica de nossas aulas/ ok! - Protocolos de comunicação. - Internet, Intranet, Extranet. - Arquiteturas de camadas OSI x TCP/IP. - Revisão em tópicos e palavras-chave. - Questões comentadas na aula. - Lista das questões apresentadas na aula. Protocolos de Comunicação Na maioria das redes, as informações enviadas são quebradas em partes menores chamadas "pacotes". Cada pacote deve conter dados de endereçamento para que possam chegar ao seu destino e serem recompostos. Protocolo é um conjunto construção do pacote. de regras que definem a forma de O protocolo também identifica o momento de se enviar o pacote, quais pacotes devem ser enviados, quais devem ser reenviados devido a erro de transmissão e o que fazer para que eles sejam Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 4 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO reconstruídos. Dessa forma, os dados são trocados de acordo com um protocolo, como, por exemplo, o TCP/IP, utilizado na Internet. Na verdade o TCP/IP é uma pilha de protocolos, sendo que os 2 protocolos mais importantes dessa pilha são: o TCP (Transmission Control Protocol Protocolo de Controle de Transmissão) e o IP (Internet Protocol). A seguir, iremos estudar os protocolos que, disparadamente, são os mais cobrados nas provas de concursos da área fiscal. Portanto, dediquem bastante atenção a eles!! • HTTP (Hypertext Transfer Transferência de Hipertexto) Protocol - Protocolo de Utilizado para realizar a transferência das páginas Web para nossos programas navegadores (browsers). Os dados transferidos por esse protocolo podem conter, por exemplo: texto, áudio ou imagens. Esse protocolo utiliza a porta 80. Cuidado para não confundir a sigla HTTP com HTML. O HTTP é o protocolo de comunicação para transferir hipertextos, enquanto o HTML é uma linguagem para construir arquivos hipertexto. • HTTPS (HyperText Transfer Protocol Secure) É uma variação do protocolo HTTP que utiliza mecanismos de segurança. Ele permite que os dados sejam transmitidos através de uma conexão criptografada e que se verifique a autenticidade do servidor e do cliente. Diferentemente do HTTP (porta 80), a porta padrão usada pelo protocolo HTTPS é a porta 443. Geralmente o HTTPS é utilizado para evitar que a informação transmitida entre o cliente e o servidor seja visualizada por terceiros. O endereço dos recursos na Internet que estão sob o protocolo HTTPS inicia-se por 'https://'. Um bom exemplo é o uso do HTTPS em sites de compras online. O HyperText Transfer Protocol Secure - HTTPS - é uma variação do protocolo HTTP que utiliza mecanismos de segurança. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 5 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO • SMTP (Simple Mail Transfer Protocol Transferência Simples de Correio) - Protocolo de É um protocolo de envio de e-mail apenas. Com ele, não é possível que um usuário descarregue suas mensagens de um servidor. Esse protocolo utiliza a porta 25 do protocolo TCP. • POP3 (Post Office Protocol Version 3 - Protocolo de Agência de Correio "Versão 3") É usado para o recebimento de mensagens de e-mail. Através do POP, um usuário transfere, para seu computador, as mensagens armazenadas em sua caixa postal no servidor. Atualmente esse protocolo encontra-se em sua terceira versão, daí o termo POP3. Utiliza a porta 110 do protocolo TCP. • IMAP (Internet Message Access Acesso ao Correio da Internet) Protocol - Protocolo de Utilizado em substituição ao protocolo POP para permitir que uma mensagem seja lida, tanto por um WebMail como por um programa cliente de correio eletrônico (são programas como: Microsoft Outlook, Outlook Express, Mozilla Thunderbird, etc. que usamos em nossos computadores e que nos dão acesso aos servidores de e-mail) SEM que ela seja retirada do servidor de entrada (também chamado de servidor de recebimento de mensagens). Com a utilização do IMAP as mensagens ficam armazenadas no servidor e o usuário pode ter acesso a suas pastas e mensagens de qualquer computador, tanto por um WebMail como por um programa cliente de correio eletrônico, como o Outlook Express!! Portanto, se o servidor de entrada utilizado por um usuário usa o protocolo IMAP, ele poderá baixar as mensagens para o seu cliente de e-mail e, mesmo assim, ainda poderá acessá-las em um navegador web posteriormente. Na prática ele poderia ter lido seus e-mails utilizando o Outlook em um dia e mais tarde, em uma viagem, voltar a acessar o mesmo e-mail em um outro computador qualquer, em um hotel, em um cyber café, em um shopping etc. • Telnet (Terminal Emulator - Emulador de Terminal) Permite que uma estação na rede (um micro) realize um acesso interativo (controle remoto) a um servidor como se fosse um terminal deste servidor. Tudo o que for digitado no micro cliente será Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 6 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO recebido e processado pelo servidor, que devolverá o resultado ao monitor do "terminal". Em outras palavras, O Telnet permite login remoto, ou seja, permite acesso a um computador em outro local diferente de onde se está fisicamente. Como exemplo podemos destacar o acesso à máquina do servidor central localizado na matriz, estando em uma das filiais. • DHCP (Dynamic Host Configuration Configuração Dinâmica de Host) Protocol - Protocolo de É um protocolo que objetiva realizar a configuração dinâmica de hosts (qualquer máquina ou computador conectado a uma rede) em uma rede ou na Internet. O DHCP consiste de dois componentes básicos que são um protocolo para trocar mensagens e transportar informações relativas a configurações do host e um mecanismo para controlar a alocação de endereços de rede. O DHCP é baseado no modelo cliente-servidor, em que o cliente requisita os parâmetros de configuração e os servidores recebem os pedidos, os analisa e provê as configurações para os hosts. • UDP (User Usuário) Datagram Protocol - Protocolo de Datagrama de Um protocolo que trabalha com datagramas, que são mensagens com um comprimento máximo pré-fixado e cuja entrega NÃO é garantida. Caso a rede esteja congestionada, um datagrama pode ser perdido e o UDP não informará às aplicações desta ocorrência. Outra possibilidade é que o congestionamento em uma rota da rede possa fazer com que os pacotes cheguem ao seu destino em uma ordem diferente daquela em que foram enviados. O UDP é um protocolo que trabalha sem estabelecer conexões entre os softwares que estão se comunicando. Para memorizar! O UDP (Protocolo de Datagrama de confiável e não orientado à conexão. • TCP (Transmission de Transmissão) Control Protocol - Usuário) Protocolo => de é não Controle É um protocolo orientado à conexão. Permite que sejam enviadas mensagens de qualquer tamanho e cuida de quebrar as mensagens em pacotes que possam ser enviados pela rede. Ele também cuida Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 7 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO de rearrumar os pacotes no destino e de retransmitir qualquer pacote que seja perdido pela rede, de modo que o destino receba a mensagem original, da maneira como foi enviada. Para memorizar! O TCP (Protocolo de Controle de Transmissão) => é confiável, orientado à conexão e faz controle de fluxo. • FTP (File Transfer Protocol Arquivos) Protocolo de Transferência de Possibilita a transferência de arquivos entre dois computadores através da Internet. Também permite que pastas e arquivos sejam criados, renomeados, excluídos, movidos e copiados de/para servidores FTP. Desta forma, basicamente tudo aquilo que se pode fazer no seu equipamento por meio do Windows Explorer é possível de ser feito em um servidor remoto por meio do FTP. Para baixar arquivos de servidores de FTP, pode-se usar um programa cliente FTP, como o Cute FTP, WS_FTP, e tantos outros. É preciso ter uma conta no servidor e informar o seu nome de usuário (username ou apelido) e senha, a menos que se trate de um servidor de FTP anônimo (quando o usuário não precisa se identificar na hora de se conectar e o username ou apelido usado passa a ser anonymous). Como os navegadores na Web incorporaram o recurso do FTP, muitos sites especializados em distribuir software ganharam uma interface para a Web e hoje é possível fazer o download de arquivos sem nunca sair do Internet Explorer ou do Netscape, por exemplo. Mesmo os sites de FTP anônimo com o uso do browser. Neste endereço por http://, deve-se ilustra um acesso ao site de FTP Prof Patrícia L. Quintão sem interface podem ser acessados caso, ao invés de você iniciar o escrever ftp://. A figura seguinte da Microsoft. www.poiitodosconcursos.coni.br 8 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO • NNTP (Network News Transfer Transferência de Notícias) Protocol - Protocolo de Utilizado para controle dos serviços de notícias (News), que são uma espécie de grupos de notícias, muito parecido aos fóruns que encontramos na web. • IP (Internet Protocol) Responsável pelo endereçamento dos dados que são transmitidos pelos computadores. Chamamos de endereço IP o número que é utilizado por este protocolo para o endereçamento. Qual a diferença entre IPV4 e IPV6? Atualmente, utilizamos um sistema de endereçamento conhecido como IPv4 (IP versão 4). Um endereço IP (padrão IPV4) é um código formado por quatro números que vão de 0 a 255, separados por pontos, como 200.198.20.62. Este número não pode se repetir em uma mesma rede. Portanto, na Internet NÃO há dois computadores com o MESMO endereço IP!! A figura seguinte 131.108.122.204. Prof Patrícia L. Quintão ilustra um exemplo de www.poiitodosconcursos.coni.br endereço IP, o 9 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Rede Host Os octetos, quando representados, são separados por pontos. Veja a seguir dois exemplos de endereço IP: 0 0 0 0 1 0 1 0 . 1 1 0 0 10 0 0 . 0 0 0 0 0 0 0 0 . 0 0 0 0 0 0 0 0 . 0 0 0 0 0 0 0 1 1 1 1 1 1 1 1 1 . 1 0 0 0 1 1 1 0 . 0 0 0 0 1 0 1 0 Na verdade, a forma mais usual de representação do endereço IP é em números decimais. Esta notação divide o endereço IP em quatro grupos de 8 bits (octeto) e representa o valor decimal de cada octeto binário, separando-os por um ponto. Dessa forma, podemos transformar endereços seguintes, respectivamente: os endereços acima nos 10.0.0.1 200.255.142.10 Disso tudo, concluímos que o menor octeto possível é o 00000000, que é igual a 0 em decimal, e que o maior octeto possível é 11111111, que é igual a 255 em decimal. Ou seja, cada octeto pode ir de 0 a 255. Endereços IP podem ser atribuídos dinâmica ou estaticamente. Um computador pode receber parâmetros) de duas maneiras: seu endereço IP para (e isso outros • Fixo: quando é configurado manualmente administrador do equipamento); (pelo • Dinâmico: quando recebe esses parâmetros automaticamente de um servidor apropriado (chamado servidor DHCP - Dynamic Host Configuration Protocol - Protocolo de Configuração Dinâmica de Host -) na rede. Esse servidor é o responsável por distribuir endereços IP (dentro de uma margem de endereços previamente configurada) cada vez que um host solicita. Esse sistema de endereçamento conhecido como IPv4 (IP versão 4) utiliza endereços de 32 bits e os divide em classes de acordo com a necessidade de números IP que uma organização tenha. A seguir um Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 10 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO quadro-resumo sobre o assunto, que será detalhado no decorrer deste curso. Classe 1° octeto Objetivo Exemplo A 1 a 126 Grandes redes. 100.1.240.28 B 128 a 191 Médias redes. 157.100.5.195 C 192 a 223 Pequenas redes. 205.35.4.120 D 224 a 239 Multicasting. - E 240 a 254 Reservado para uso futuro. — IPv6 Uma nova versão de sistema de endereçamento IP surge como alternativa ao IPv4. O IPv6 utiliza endereços de 128 bits disponibilizando 2 128 endereços possíveis. O endereço IP (padrão IPv6) possui 128 bits. O endereço IP (padrão IPv4) possui 32 bits. Caiu na prova! (FCC/TRT-4/2010) O formato do pacote IPv6 tem expandida a capacidade de endereçamento, em relação ao IPv4, com o aumento do endereço IP de 32 para 128 bits!! • ICMP (Internet Control Message Protocol - Protocolo de Controle de Mensagens na Internet) é o protocolo usado para trocar mensagens de status (estado) e de erro entre os diversos dispositivos da rede. A mensagem ICMP é transmitida usando um datagrama IP (mensagem com um comprimento máximo pré-fixado e cuja entrega não é garantida). Como o IP não verifica se um datagrama chegou ou não ao destino, pode ocorrer de a própria mensagem ICMP ser perdida no meio do caminho! Internet/Intranet e Extranet Internet: rede mundial de computadores interconectados acessíveis a qualquer um que saiba o número IP de um computador. Intranet: rede baseada em protocolos TCP/IP, pertencente a uma empresa, acessível apenas por membros da organização, empregados Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 11 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO ou terceiros com autorização. Uma rede restrita que utiliza os protocolos e tecnologias utilizados pela Internet para a troca e o processamento de dados internos. Consequentemente, todos os conceitos da Internet aplicam-se também numa intranet, como por exemplo o modelo cliente-servidor. Importante A Intranet pode ser definida como uma "miniatura" da Internet dentro da empresa, ou seja, uma rede corporativa interna, baseada nos protocolos e serviços da Internet, de acesso restrito dos funcionários. Extranet: é uma intranet que está parcialmente acessível a pessoas de fora do mundo interno. Geralmente, conecta redes internas das organizações por meio da Internet. Imagine uma empresa que possui diversas filiais. Cada filial possui uma rede de computadores e a matriz possui uma rede do tipo intranet. É possível fornecer acesso à intranet da matriz para as filiais da empresa, formando, assim, uma extranet. Arquitetura de Camadas OSI x TCP/IP O Modelo OSI O modelo OSI é a base para quase atuais. Como um modelo de referência, funções e serviços que podem ocorrer descreve a interação de cada camada acima e abaixo dela. todos os protocolos de dados fornece uma lista extensiva de em cada camada. Ele também com as camadas diretamente O conjunto de camadas é hierárquico, ou seja, cada camada baseia-se na camada inferior. O projeto de uma camada é restrito ao contexto dessa camada e supõe que os problemas fora deste contexto já estejam devidamente resolvidos. Na realidade existem duas vantagens práticas na utilização de uma arquitetura em camadas. Em primeiro lugar, a complexidade do esforço global de desenvolvimento é reduzida através de abstrações (não interessa para uma determinada camada como as demais possibilitam o fornecimento de seus serviços, só o que elas oferecem). Na arquitetura hierárquica, a camada (N) sabe apenas que existe a camada (N-1), prestadora de determinados serviços e a camada (N + 1), que lhe requisita os serviços. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 12 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO O segundo aspecto é relacionado com a independência entre as camadas. A camada (N) preocupa-se apenas em utilizar os serviços da camada (N-1), independentemente do seu protocolo. É assim que uma camada pode ser alterada sem mudar as demais (facilidade de manutenção) - desde que os serviços que ela presta não sejam modificados. É assim também que novas aplicações podem ser executadas, na camada apropriada, aproveitando os mesmos serviços já fornecidos pelas outras camadas (redução dos esforços para evoluções). Caiu na prova! • O modelo de referência OSI/ISO é organizado em camadas que provêem serviços entre si. Nesse modelo, uma camada supre serviços à camada imediatamente superior. • O modelo OSI consiste em sete (7) camadas, com cada uma representando um conjunto de regras específicas. Para que você memorize os nomes das camadas do modelo OSI, aqui vai uma dica: lembre-se da palavra FERTSAA ©, com as iniciais de cada camada, que são: F->Física, E->Enlace, R->Rede, T->Transporte, S->Sessão, A->Apresentação, A->Aplicação © (este símbolo é para lembrá-lo de que a camada de aplicação está mais próxima do usuário final). Fácil, não é mesmo? Ok, Patrícia, mas poderia destacar as principais características de cada camada? Então vamos colocar a seguir as definições básicas sobre estas camadas, pois, conforme nossa programação, na aula de redes iremos aprofundá-las. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 13 CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Quadro. Modelo OSI de sete camadas - IMPORTANTE! Camada Nome Observações 7 Aplicação Camada de nível mais alto, fornece serviços ao USUÁRIO ©! Essa é, portanto, a camada mais próxima do usuário final. Contém os protocolos e funções que as aplicações dos usuários necessitam para executar tarefas de comunicações (enviar e-mail, acessar páginas, transferir arquivos, entre outras). 6 Apresentação É a tradutora da rede, sendo responsável por determinar o formato utilizado para transmitir dados entre os computadores da rede. Se necessário, pode realizar conversão de um tipo de representação de dados para um formato comum. Um exemplo seria a compressão de dados ou criptografia. 5 Sessão Estabelece, gerencia e termina sessões (momentos ininterruptos de transação) entre a máquina de origem e a de destino. 4 Transporte Camada intermediária, faz a ligação entre as camadas do nível de aplicação (5, 6 e 7) com as do nível físico (1, 2 e 3). Responsável pela comunicação fim-a-fim, ou seja, controlam a saída das informações (na origem) e a chegada delas (no destino). 3 Rede Serve para indicar a rota que o pacote vai seguir da origem ao destino (decide como rotear pacotes entre os nós conectados por meio de uma rede). A determinação da rota que os pacotes vão seguir para atingir o destino é baseada em fatores como condições de tráfego da rede e prioridades. A camada de rede também fornece um mecanismo de endereçamento uniforme de forma que duas redes possam ser interconectadas. Converte o endereço lógico em endereço físico para que os pacotes possam chegar corretamente ao destino. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 14 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO 2 Enlace (vínculo) de dados Essa camada organiza os sinais brutos (zeros e uns) transferidos pela rede em unidades lógicas chamadas quadros (frames), identifica suas origens e destinos (endereços MAC) e corrige possíveis erros ocorridos durante a transmissão pelos meios físicos. O endereço MAC (endereço físico de 48 bits, que é gravado na memória ROM dos dispositivos de rede) é interpretado por equipamentos nessa camada. 1 Física Responsável pela transmissão das informações em sua forma bruta: sinais elétricos ou luminosos (ou seja, essa camada transmite os sinais ou bits entre as estações). É a camada mais baixa do modelo OSI (mais próxima da transmissão dos sinais). Trata das especificações de hardware e demais dispositivos de rede, incluindo cabos, conectores físicos, hubs, etc. e transmite fluxo de bits desestruturados por um meio. Para a prova, é importante que você memorize os nomes das camadas do Modelo OSI, bem como o papel de cada uma delas no contexto do modelo. Também os protocolos e equipamentos de interconexão de redes que atuam em cada camada, o que será visto na aula de redes! Modelo TCP/IP O TCP/IP funciona em camadas. Cada camada é responsável por um grupo de atividades bem definidas, ofertando, assim, um conjunto específico de serviços. Cabe observar que o modelo OSI é mais conceitual, na prática é utilizado o modelo TCP/IP, cujas camadas estão detalhadas no quadro seguinte. Os grifos em negrito da tabela destacam os principais protocolos cobrados em concursos!! Vamos lá!! Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 15 CURSO ON-LINE - INFORMÁTICA PARA ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Quadro. Modelo de Camadas TCP/IP Nome da Camada Algumas Observações Aplicação Nessa camada estão os protocolos de nível mais ALTO (mais próximos do usuário, aqueles que realizam tarefas diretamente em contato com os usuários). Dentre eles citam-se: HTTP, SMTP, FTP, RTP, Telnet, SIP, RDP, IRC, SNMP, NNTP, POP3, IMAP, DNS,... Transporte Oferece suporte à comunicação dispositivos e redes distintas. entre diversos Essa camada possui a mesma função que a camada correspondente do Modelo OSI, sendo responsável pela comunicação fim-a-fim entre as máquinas envolvidas. Principais protocolos da Camada de Transporte: o TCP, o UDP, o SCTP etc. Internet (ou Rede) Acesso Rede Determina o melhor caminho através da rede. Apresenta os protocolos responsáveis pelo endereçamento dos pacotes. Nessa camada são determinadas as rotas que os pacotes deverão seguir para chegar ao destino. Dentre os principais protocolos desta camada merecem destaque: IP (IPv4, IPv6) , ARP, RARP, ICMP, RIP, OSPF, IPSec, etc. à Essa camada corresponde às Camadas de Enlace (Vínculo) de Dados e à Camada Física do Modelo OSI. Controla os dispositivos de hardware e meio físico que compõem a rede. Revisão em Tópicos e Palavras-chave A partir deste momento vamos revisar a aula por intermédio de quadros sinóticos, mapas mentais ou colocação de tópicos e palavras-chave, o que teremos em todas as aulas desse curso. • Protocolo de comunicação: conjunto de regras (software) que permite a troca de informações entre os nós de uma rede. Em outras palavras, é um conjunto de regras preestabelecidas para que os computadores possam comunicar-se entre si. • Camada: nível de uma arquitetura de redes que congrega conjunto de funcionalidades relativamente coesas. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br um 16 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO • Serviço: são as funcionalidades que exemplo, serviço de detecção de erros. uma camada provê. Por • Uma intranet disponibiliza serviços típicos da Internet, mas em uma rede de acesso restrita aos funcionários. • Extranet: parte de uma intranet que pode ser acessada pela Internet. Trata-se de uma extensão das redes privadas de uma empresa, que permite a seus clientes, parceiros ou fornecedores se comunicarem e fazer negócios por meio do acesso à intranet corporativa. • HTML (Hyper Text Markup Language - Linguagem de Marcação de Hipertexto): uma das linguagens utilizadas para se criar páginas da Internet. • O modelo TCP/IP é projetado para ser independente equipamento físico que o utiliza, não se preocupando com detalhes do hardware. do os Legal, Patrícia. Mas será que poderia traçar um comparativo entre o Modelo OSI e o modelo TCP/IP? Vamos à figura seguinte, extraído de um treinamento Cisco, que ilustra esse comparativo entre os modelos OSI e TCP/IP, para ciência. Figura. Modelo OSI x TCP/IP Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 17 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Principais protocolos • DHCP (Dynamic Host Configuration Protocol - Protocolo de Configuração Dinâmica de Host): capaz de identificar automaticamente computadores em uma rede, e atribuir um número IP a cada um deles, também automaticamente. • FTP (File Transfer Protocol - Protocolo de Transferência arquivos): protocolo padrão para troca de arquivos na Internet. • HTTP (Hypertext Transfer Protocol Protocolo de Transferência de Hipertexto): conjunto de regras para enviar e receber arquivos (textos, imagens gráficas, sons, vídeos e outros arquivos de multimídia) através da WEB. • ICMP (Internet Control Message Protocol Protocolo de Controle de Mensagens na Internet): protocolo que gera mensagem quando ocorre um erro de comunicação. • IMAP (Internet Message Access Protocol Protocolo de Acesso ao Correio da Internet): permite acessar e-mails através de um serviço do provedor chamado WebMail. • IP (Internet Protocol - Protocolo Internet): protocolo que gerencia os endereços da Internet. O IP foi elaborado como um protocolo com baixo overhead, já que somente fornece as funções necessárias para enviar um pacote de uma origem a um destino por um sistema de redes. O protocolo não foi elaborado para rastrear e gerenciar o fluxo dos pacotes. Estas funções são realizadas por outros protocolos de outras camadas. Também cabe destacar que esse protocolo não é confiável. Mas o que significa isso? O significado de não confiável é simplesmente que o IP não possui a capacidade de gerenciar e recuperar pacotes não entregues ou corrompidos. Guardem isso!! Pacotes são roteados Alguns pacotes podem rapidamente através da rede. ser perdidos no de caminho. Como um protocolo não confiável da camada de Rede, IP não garante que todos os pacotes enviados serão recebidos. Outros protocolos gerencíam o processo de rastreamento de pacotes e garantem sua entrega. Fonte: Curso Cisco CCNA Exploration (2010) Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 18 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO • POP3 (Post Office Protocol - Protocolo de Agência de Correio "Versão 3"): protocolo padrão para receber e-mails. • SMTP (Simple Mail Transfer Protocol Protocolo de Transferência Simples de Correio): é um protocolo da camada de aplicação do modelo TCP/IP, e tem como objetivo estabelecer um padrão para envio de correspondências eletrônicas (e-mails) entre computadores. • TCP/IP (Transmission Control Protocol/Internet Protocol): protocolos que constituem a base de comunicação na Internet. • TCP (Transmission Control Protocol - Protocolo de Controle de Transmissão): gerencia o transporte de pacotes através da Internet. É confiável, orientado à conexão e faz controle de fluxo. • UDP (User Datagram Protocol - Protocolo de Datagrama de Usuário): protocolo da série TCP/IP utilizado quando se necessita transportar dados rapidamente entre estações TCP/IP. O uso do UDP não determina o estabelecimento de uma sessão entre a máquina de origem e a máquina destino, não garante a entrega de pacotes nem verifica se a seqüência dos pacotes entregues é a correta. É não confiável e não orientado à conexão. Assim, terminamos a nossa aula demonstrativa. Na próxima aula sobre redes de computadores veremos os demais protocolos, em maiores detalhes. Vamos praticar agora :-)! Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 19 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Lista de Questões Comentadas na Aula 1. (FGV/SEFAZ-RJ - Auditor Fiscal/2011) Quanto à utilização de tecnologias na gestão da informação, as empresas podem obter vantagens competitivas que trazem um diferencial às empresas. Assim, ultimamente tem ocorrido a implementação de Extranets, cujo valor comercial decorre de vários fatores. No que diz respeito aos negócios de uma empresa, assinale a grande vantagem de seu uso. (A) Permite o uso mais eficiente dos dados na troca de informações com consumidores. (B) Possibilita construir e fortalecer relações estratégicas com os clientes e fornecedores. (C) Oferece melhor gestão das informações por meio das redes sociais via redes wireless. (D) Incentiva a utilização da tecnologia computação em nuvem na interatividade com clientes. (E) Proporciona o desenvolvimento de ferramentas CASE para uso nos sistemas de informação. Comentários Uma extranet permite construir e melhorar as relações estratégicas com os parceiros de negócios, clientes, colaboradores, fornecedores e outras partes interessadas, fornecendo-lhes informações precisas e atualizadas. Gabarito: letra B. 2. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Arquitetura de Tecnologia Banco da Amazônia/Adaptada/2010) O TCP/IP define, como padrão, dois protocolos na camada de transporte: TCP (transmission control protocol) e UDP (user datagram protocol). Comentários Com relação aos protocolos da camada de Transporte, mencionados na questão, temos: • O UDP (User Datagram Protocol - Protocolo de Datagrama de Usuário) é um protocolo SEM conexão, que não verifica a recepção correta das mensagens. Por essa razão, o UDP é mais rápido que Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 20 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO o TCP, sendo bastante utilizado, por exemplo, em aplicações multimídias (videoconferência) nas quais a perda de um quadro não chega a causar sérios problemas. • O TCP (Transmission Control Protocol - Protocolo de Transmissão) é um protocolo de transporte orientado que confirma o recebimento dos datagramas entre a destino e entre as máquinas intermediárias, garantindo controle de fluxo e a ordenação dos dados. Controle de à conexão, origem e o a entrega, o Gabarito: item correto. 3. (FCC/Analista de Processos Organizacionais Administração ou Ciências Econômicas - Companhia de Gás da Bahia BAGAS/2010) A Internet usa um modelo de rede, baseado em requisições e respostas, denominado protocolo de comunicação. Comentários Um protocolo de comunicação (protocolo ou protocolo de redes) é um conjunto de regras e convenções padronizadas que devem ser obedecidas a fim de permitir a troca de dados entre computadores ligados em rede. Em outras palavras, é um conjunto de regras preestabelecidas para que os computadores possam comunicar-se entre si. A Internet emprega o modelo de comunicação cliente-servidor, em que uma máquina denominada cliente requisita serviços a outra, denominada servidor. Gabarito: item errado. 4. (ESAF/AFRF-Trib e Aduaneira/2005) Analise as seguintes afirmações relacionadas aos conceitos básicos de redes de computadores, seus componentes, protocolos, topologias e servidores: I.No modelo OSI, a camada de aplicação é responsável pelo endereçamento dos pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino. Essa camada permite que duas aplicações em computadores diferentes estabeleçam uma sessão de comunicação. Nesta sessão, essas aplicações definem como será feita a transmissão de dados e coloca marcações nos dados que estão sendo transmitidos. II. O SMTP permite que um usuário, utilizando uma máquina A, estabeleça uma sessão interativa com uma máquina B na rede. A Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 21 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO partir desta sessão, todas as teclas pressionadas na máquina A são repassadas para a máquina B como se o usuário tivesse um terminal ligado diretamente a ela. III. O DNS é particularmente importante para o sistema de correio eletrônico. Nele são definidos registros que identificam a máquina que manipula as correspondências relativas a um determinado domínio. IV.O FTP permite que um usuário em renomeie ou remova arquivos remotos. um computador transfira, Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) II e IV Comentários Nesta questão vale uma dica interessante!!! Bem, como a banca ESAF faz as alternativas disponíveis combinarem duas a duas, observe que não apareceu nas opções de resposta a dupla I e IV (E daí, o que ganhamos com isso? Simples! Se não existe a dupla em questão isso significa que as assertivas I e IV não podem ser verdadeiras ao mesmo tempo!!!). Na questão atual, como o item I é grande demais, para não perdermos tempo, iremos analisar o item IV. Estando certo, podemos afirmar que o item I será falso, entendeu? Vamos lá!! O item IV está correto. O FTP Transferência de Arquivos) vai arquivos. Também permite que renomeados, excluídos, movidos e remoto. (File Transfer Protocol - Protocolo de além da simples transferência de pastas e arquivos sejam criados, copiados diretamente no computador Desta forma, basicamente tudo aquilo que se pode fazer no equipamento por meio do Windows Explorer é possível de ser feito um servidor remoto por meio do FTP. Para isso, a máquina a controlada deve ter um programa aplicativo servidor de FTP atuando login e senha do usuário deve dar a ele o direito de realizar operações. seu em ser e o tais De acordo com a dica dada no início dos comentários desta seção, como o item IV está correto, pode-se garantir que o item I é falso. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 22 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Confirmando, no Modelo de Referência OSI, a camada responsável pelo endereçamento dos pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino, é a Camada de Rede (Camada 3), e não a Camada de Aplicação como listado na questão. Item II. Errado. O protocolo SMTP (Simple Mail Transfer Protocol Protocolo de Transferência Simples de Correio) é utilizado para o ato de envio das mensagens de correio eletrônico, e não para estabelecer uma sessão interativa com outra máquina na rede. No contexto deste item poderíamos destacar como resposta o protocolo Telnet (Terminal Emulator - Emulador de Terminal) que permite a uma estação da rede (um computador) realizar um acesso interativo (controle remoto) a um servidor como se fosse um terminal deste servidor. Complementando, o protocolo Telnet permite obter um acesso remoto a um computador. O uso do protocolo Telnet tem sido desaconselhado pelos administradores de sistemas por questões de segurança, uma vez que os dados trocados através de uma conexão Telnet são enviados em texto legível (texto claro). Esse protocolo vem sendo gradualmente substituído pelo SSH, cujo conteúdo é encriptado antes de ser enviado. O SSH (Secure Shell) é um protocolo para login remoto de forma segura. Os dados transmitidos durante uma conexão SSH são criptografados, ou seja, codificados. Item III. Certo. Qualquer sistema de correio eletrônico possui uma forte relação com os serviços providos por servidores de nomes (servidores DNS). Da mesma forma que nos referimos a computadores por meio de seu nome, que precisam ser traduzidos por um servidor de nomes em endereços IP válidos para que a comunicação efetivamente comece, também o correio eletrônico faz uso deste serviço. Endereços eletrônicos possuem dois componentes: o nome do usuário e o domínio onde o usuário possui uma conta, como em [email protected]. É claro que para uma mensagem chegar em Fulano o servidor de correio eletrônico precisa antes determinar quem é responsável pelo recebimento de mensagens destinadas ao domínio exemplo.com.br. Justamente neste ponto recorremos novamente ao bom e velho DNS. Gabarito: letra C. 5. (ESAF/Analista Administrativo- TIC - ANA/2009) A camada da arquitetura Internet TCP/IP, responsável pela transferência de dados fim-a-fim, é a a) física. b) enlace. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 23 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO c) rede. d) transporte. e) aplicação. Comentários A camada de Transporte é a responsável pela comunicação fim-a-fim (entre o micro de origem e o micro de destino). Gabarito: letra D. 6. (FGV/Gerente de Segurança-PSS/2009) A arquitetura Open Systems Interconnection - OSI da ISO constitui uma referência para o funcionamento das redes de computadores. No contexto desse modelo, a camada que se refere às especificações de hardware é denominada: a) rede. b) física. c) enlace. d) aplicação. e) transporte. Comentários Item a. Errado. Na camada de Rede (Camada 3) estão os equipamentos e protocolos responsáveis por rotear os quadros (frames) entre a origem e destino. Item b. Certo. A camada Física (Camada 1) descreve os meios de transmissão e os equipamentos físicos usados na transmissão dos sinais brutos (elétricos, luminosos, etc.). Item c. Errado. Na camada de Enlace (Camada 2) são descritos os equipamentos e protocolos que podem tratar os dados brutos. Nessa camada os dados são organizados em quadros (frames), e ela permite o controle de fluxo, envio livre de erros e o reconhecimento dos dados recebidos de uma outra estação. Item d. Errado. A camada de Aplicação (Camada 7) faz interface entre a aplicação e o usuário. Nessa camada são descritos os protocolos que realizam as tarefas a que temos acesso, como e-mail, navegação web, bate-papo, transferência de arquivos. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 24 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Item e. Errado. A camada de Transporte (Camada 4) trata da comunicação entre origem e destino. Como será a "logística" da entrega dos pacotes. Gabarito: letra B. 7. (CESPE/Escrivão de Polícia Federal - MJ - DPF/2009) Na tecnologia TCP/IP, usada na Internet, um arquivo, ao ser transferido, é transferido inteiro (sem ser dividido em vários pedaços), e transita sempre por uma única rota entre os computadores de origem e de destino, sempre que ocorre uma transmissão. Comentários Em teoria, uma única comunicação, tal como um vídeo ou uma mensagem de e-mail, poderia ser enviada por uma rede de uma origem a um destino como um fluxo de bits massivo e contínuo. Se as mensagens fossem realmente transmitidas dessa maneira, isso significaria que nenhum outro dispositivo seria capaz de enviar mensagens na mesma rede enquanto essa transferência de dados estivesse em progresso. Esses grandes fluxos de dados resultariam em atrasos consideráveis. Além disso, se um link na infraestrutura de rede falhar durante a transmissão, toda a mensagem seria perdida e teria de ser retransmitida por completo. Uma melhor abordagem seria dividir os dados em pedaços menores e mais gerenciáveis para o envio através da rede. Essa divisão do fluxo de dados em pedaços menores é chamada de segmentação. Segmentar mensagens gera dois benefícios primários. • Primeiro, ao se enviar pedaços ou partes individuais menores origem ao destino, várias conversas diferentes podem intercaladas na rede. O processo utilizado para intercalar pedaços de conversas separadas na rede é chamado multiplexação. da ser os de • Segundo, a segmentação pode aumentar a confiabilidade das comunicações de rede. Os pedaços separados de cada mensagem não precisam viajar o mesmo caminho pela rede da origem ao destino. Se um caminho específico se tornar congestionado com tráfego de dados ou falhar, pedaços individuais da mensagem ainda podem ser direcionados ao destino usando caminhos alternativos. Se uma parte da mensagem falhar ao ser enviada ao destino, somente as partes perdidas precisam ser retransmitidas. Conforme visto, ao final, teremos vários pacotes que trafegarão pela Internet, cada qual por uma rota independente que levará em consideração diversos fatores na escolha do melhor caminho (como o Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 25 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO congestionamento, por exemplo). Assim, mesmo sendo possível que os pacotes percorram o mesmo caminho, não se pode afirmar que a rota será a mesma em qualquer situação. Gabarito: item errado. 8. (CESPE/TCE-AC/2009) usado na Internet 2. O protocolo HTTPS foi criado para ser Comentários A Internet 2 é um projeto de rede de computadores de alta velocidade e performance. Sua criação tem um propósito educacional, unindo grandes centros universitários e de pesquisa ao redor do mundo (o Brasil já faz parte dessa rede). O HTTPS (HyperText Transfer Protocol Secure) já existe antes mesmo da Internet 2. Trata-se de um protocolo dotado de segurança, sendo muito utilizado em acesso remoto a sites de bancos e instituições financeiras com transferência criptografada de dados. Gabarito: item errado. 9. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - Banco da Amazônia/2010) O IP, por ser um protocolo não orientado a conexão, garante a entrega dos pacotes por meio do controle de fluxo que mantém em uma tabela de estado de envio e recebimento. Comentários O IP é um protocolo da camada de Rede, e uma de suas características mais marcantes é NÃO ser orientado a conexão, portanto NÃO garante a entrega dos pacotes. Outro erro do item é afirmar que o protocolo IP realiza controle de fluxo. Essa atividade é desempenhada na camada de transporte pelo protocolo TCP. O controle de fluxo determina quando o fluxo de certos dados devem ser parados, e previamente quais pacotes de dados devem ser reenviados devido a problemas como colisões, por exemplo, deste modo assegurando a entrega exata e completa dos dados. Gabarito: item errado. 10. (CESPE/Técnico de Nível Superior - UERN/Adaptada/2010) A respeito de conceitos relacionados à Internet e intranet, julgue o item seguinte. [As tecnologias utilizadas na Internet e na intranet Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 26 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO são diferentes no que diz respeito ao protocolo, que é o IP na Internet, e o IPv6 na intranet]. Comentários As tecnologias são as mesmas no que diz respeito ao protocolo TCP/IP que será utilizado. O IPv6 é a nova versão do IP e será aplicado à Internet em breve. Gabarito: item errado. 11. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - BANCO DA AMAZÔNIA/2010) O protocolo ICMP lida com questões de informações sobre o protocolo IP na camada de rede. Comentários ICMP é um protocolo da camada de Rede. O objetivo dele é fornecer relatórios de erros à fonte original, ou seja, enviar mensagens ICMP relatando possíveis erros de conexão com a máquina remota. As mensagens ICMP geralmente são enviadas automaticamente em uma das seguintes situações: • um pacote IP não consegue chegar ao seu destino; • o gateway não consegue retransmitir os pacotes na frequência adequada; • o roteador indica uma pacotes. rota melhor para a máquina a enviar São exemplos de ferramentas que utilizam o base: Ping e Traceroute. protocolo ICMP como Gabarito: item correto. 12. (CESPE/Técnico de Nível Superior - UERN/2010) FTP (file transfer protocol) é o protocolo que permite visualizar as páginas da Web, enquanto HTTP (hypertext transfer protocol) é um protocolo de transferência de arquivos. Comentários Os conceitos estão invertidos!! Gabarito: item errado. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 27 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO 13. (CESPE/Analista técnico administrativo DPUADM/Adaptada/2010) Assinale a opção seguinte a respeito de conceitos básicos, ferramentas, aplicativos e procedimentos de Internet. [O uso do modelo OSI permite uma melhor interconexão entre os diversos protocolos de redes, que são estruturados em sete camadas, divididas em três grupos: entrada, processamento e saída]. Comentários O Modelo OSI consiste em um modelo de sete camadas, com cada uma representando um conjunto de regras específicas, e não existe a divisão em grupos mencionada na questão para esse modelo. As 7 camadas do modelo OSI são: física, enlace, rede, transporte, sessão, apresentação e aplicação. Gabarito: item errado. 14. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - BANCO DA AMAZÔNIA/2010) O SMTP, por lidar com o envio e o recebimento de streaming, utiliza o protocolo de transporte UDP. Comentários SMTP (Simple Mail Transfer Protocol - Protocolo de Transferência Simples de Correio) é um protocolo da camada de Aplicação do modelo TCP/IP, e tem como objetivo estabelecer um padrão para envio de correspondências eletrônicas (e-mails) entre computadores, e não streaming (fluxo de conteúdo multimídia)! Ainda, o SMTP utiliza o protocolo TCP para envio das mensagens e não UDP como mencionado na questão. Em streaming é utilizado o protocolo UDP, pois é um tipo de transmissão que não necessita de garantia de entrega dos pacotes. Por exemplo: durante o streaming de vídeo é utilizado o protocolo UDP, pois a transmissão de um pixel errado, não afetará a transmissão de toda a imagem do vídeo. É importante lembrar: TCP e UDP são protocolos da camada de Transporte do modelo TCP/IP. A diferença entre eles é que o TCP é orientado a conexão, ou seja, possui mecanismos como controle de fluxo e erros e o UDP NÃO é orientado a conexão!! Gabarito: item errado. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 28 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO 15. (CESPE/STF/2008) O UDP é um protocolo de transporte que não estabelece conexões antes de enviar dados, não envia mensagens de reconhecimento ao receber dados, não controla congestionamento, garante que dados sejam recebidos na ordem em que foram enviados e detecta mensagens perdidas. Comentários O UDP (User Datagram Protocol - Protocolo de Datagrama de Usuário) é um protocolo de transporte que não estabelece conexões antes de enviar dados (é não orientado à conexão). Ele fornece uma entrega rápida mas não confiável dos pacotes. O UDP não fornece o controle de fluxo necessário, nem tampouco exige uma confirmação do receptor, o que pode fazer com que a perda de um pacote aconteça SEM a devida correção. Portanto, com a utilização do UDP os datagramas podem chegar fora de ordem, e também ele não detecta mensagens perdidas. Demais itens da questão estão ok. Gabarito: item errado. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 29 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Lista das Questões Apresentadas na Aula 1. (FGV/SEFAZ-RJ - Auditor Fiscal/2011) Quanto à utilização de tecnologias na gestão da informação, as empresas podem obter vantagens competitivas que trazem um diferencial às empresas. Assim, ultimamente tem ocorrido a implementação de Extranets, cujo valor comercial decorre de vários fatores. No que diz respeito aos negócios de uma empresa, assinale a grande vantagem de seu uso. (A) Permite o uso mais eficiente dos dados na troca de informações com consumidores. (B) Possibilita construir e fortalecer relações estratégicas com os clientes e fornecedores. (C) Oferece melhor gestão das informações por meio das redes sociais via redes wireless. (D) Incentiva a utilização da tecnologia computação em nuvem na interatividade com clientes. (E) Proporciona o desenvolvimento de ferramentas CASE para uso nos sistemas de informação. 2. (CESPE/Técnico Científico — Área: Tecnologia da Informação Arquitetura de Tecnologia Banco da — Amazônia/Adaptada/2010) O TCP/IP define, como padrão, dois protocolos na camada de transporte: TCP (transmission control protocol) e UDP (user datagram protocol). 3. (FCC/Analista de Processos Organizacionais Administração ou Ciências Econômicas - Companhia de Gás da Bahia BAGAS/2010) A Internet usa um modelo de rede, baseado em requisições e respostas, denominado protocolo de comunicação. 4. (ESAF/AFRF-Trib e Aduaneira/2005) Analise as seguintes afirmações relacionadas aos conceitos básicos de redes de computadores, seus componentes, protocolos, topologias e servidores: I.No modelo OSI, a camada de aplicação é responsável pelo endereçamento dos pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino. Essa camada permite que duas aplicações em computadores diferentes estabeleçam uma sessão de Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 30 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO comunicação. Nesta sessão, essas aplicações definem como será feita a transmissão de dados e coloca marcações nos dados que estão sendo transmitidos. II. O SMTP permite que um usuário, utilizando uma máquina A, estabeleça uma sessão interativa com uma máquina B na rede. A partir desta sessão, todas as teclas pressionadas na máquina A são repassadas para a máquina B como se o usuário tivesse um terminal ligado diretamente a ela. III. O DNS é particularmente importante para o sistema de correio eletrônico. Nele são definidos registros que identificam a máquina que manipula as correspondências relativas a um determinado domínio. IV.O FTP permite que um usuário em renomeie ou remova arquivos remotos. um computador transfira, Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) II e IV 5. (ESAF/Analista Administrativo- TIC - ANA/2009) A camada da arquitetura Internet TCP/IP, responsável pela transferência de dados fim-a-fim, é a a) física. b) enlace. c) rede. d) transporte. e) aplicação. 6. (FGV/Gerente de Segurança-PSS/2009) A arquitetura Open Systems Interconnection - OSI da ISO constitui uma referência para o funcionamento das redes de computadores. No contexto desse modelo, a camada que se refere às especificações de hardware é denominada: a) rede. b) física. c) enlace. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 31 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO d) aplicação. e) transporte. 7. (CESPE/Escrivão de Polícia Federal - MJ - DPF/2009) Na tecnologia TCP/IP, usada na Internet, um arquivo, ao ser transferido, é transferido inteiro (sem ser dividido em vários pedaços), e transita sempre por uma única rota entre os computadores de origem e de destino, sempre que ocorre uma transmissão. 8. (CESPE/TCE-AC/2009) usado na Internet 2. O protocolo HTTPS foi criado para ser 9. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - Banco da Amazônia/2010) O IP, por ser um protocolo não orientado a conexão, garante a entrega dos pacotes por meio do controle de fluxo que mantém em uma tabela de estado de envio e recebimento. 10. (CESPE/Técnico de Nível Superior - UERN/Adaptada/2010) A respeito de conceitos relacionados à Internet e intranet, julgue o item seguinte. [As tecnologias utilizadas na Internet e na intranet são diferentes no que diz respeito ao protocolo, que é o IP na Internet, e o IPv6 na intranet]. 11. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - BANCO DA AMAZÔNIA/2010) O protocolo ICMP lida com questões de informações sobre o protocolo IP na camada de rede. 12. (CESPE/Técnico de Nível Superior - UERN/2010) FTP (file transfer protocol) é o protocolo que permite visualizar as páginas da Web, enquanto HTTP (hypertext transfer protocol) é um protocolo de transferência de arquivos. 13. (CESPE/Analista técnico administrativo DPUADM/Adaptada/2010) Assinale a opção seguinte a respeito de conceitos básicos, ferramentas, aplicativos e procedimentos de Internet. [O uso do modelo OSI permite uma melhor interconexão entre os diversos protocolos de redes, que são estruturados em sete Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 32 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO camadas, saída]. divididas em três grupos: entrada, processamento e 14. (CESPE/Técnico Científico — Área: Tecnologia da Informação — Produção e Infraestrutura - BANCO DA AMAZÔNIA/2010) O SMTP, por lidar com o envio e o recebimento de streaming, utiliza o protocolo de transporte UDP. 15. (CESPE/STF/2008) O UDP é um protocolo de transporte que não estabelece conexões antes de enviar dados, não envia mensagens de reconhecimento ao receber dados, não controla congestionamento, garante que dados sejam recebidos na ordem em que foram enviados e detecta mensagens perdidas. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 33 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Gabarito 1. Letra B. 9. Item ERRADO. 2. Item CORRETO. 10, Item ERRADO. 3. Item ERRADO. 11 Item CORRETO 4. Letra C. 12 Item ERRADO. 5. Letra D. 13 Item ERRADO. 6. Letra B. 14 Item ERRADO. 7. Item ERRADO. 15 Item ERRADO. 8. Item ERRADO. Considerações Finais Bem, por hoje é só!!! Desejo-lhes muito sucesso nos estudos! Tenham a certeza e a convicção de que qualquer esforço feito nessa fase será devidamente compensado. Em outras palavras, esforce-se, mantenha-se focado e determinado, pois, certamente, valerá à pena! Para aqueles que venham a se matricular no curso, ainda teremos o fórum para troca de informações e/ou esclarecimento de dúvidas que porventura surgirem. Críticas e/ou sugestões são bem-vindas! Fiquem com Deus, e até a nossa próxima aula aqui no Ponto dos Concursos!! Maio/2011 Referências Bibliográficas Curso Cisco, CCNA Exploration v. 4.0, 2010. Informática-FCC-Questões Comentadas e Organizadas Assunto, de Patrícia Lima Quintão, 2010. Ed. Gen/Método. por Notas de aula, prof a Patrícia Lima Quintão. 2010. Redes de Computadores, 2003. de Andrew S. Tanenbaum, 4 a . edição, Redes de Computadores e a Internet, por James F. Kurose e Keith W. Ross, 2010. Interligação de Redes com TCP/IP, por Douglas E. Comer. TCP/IP Illustrated - Vol. 1, por W. Richard Stevens. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 34 CURSO ON-LINE - INFORMÁTICA P A R A ÁREA FISCAL (TEORIA E EXERCÍCIOS) PROFESSORA: PATRÍCIA LIMA QUINTÃO Rodrigo, R.S.; Moreiras, A. M.; E. A.; A. S. Curso IPV6 Básico. Núcleo de Informação e Coordenação do Ponto BR. 2010. TELECO. Disponível em: http://www.teleco.com.br. Acesso em: maio. 2011. Prof Patrícia L. Quintão www.poiitodosconcursos.coni.br 35

Download