Captive Portal PFSense autenticado ao Microsoft Active Directory Eduardo Jonck Resumo: Projetos de redes wifi devem ser criticamente bem elaborados e analisados, para garantir que esses acessos sejam rápidos, seguros e de fácil gerencia. Para isso, esse artigo ilustra uma forma muito utilizada em empresas, o Captive Portal integrado ao Active Directory. Também é explanado outros recursos como os acessos via vouchers para visitantes, autenticação local em caso de a empresa não ter um Active Directory em sua infraestrutura, os acessos limitados por tempo, liberar dispositivos que não necessitam passar pela autenticação e as configurações diversas de administração da ferramenta. A gerencia por parte dos administradores de rede e acompanhamento dos acessos também serão mencionados, pois dependendo dos acessos, necessitasse de outras formas de utilização, para dar mobilidade e formas diferentes de se conectar em uma rede com Captive Portal. Palavras-chave: (wifi, Captive Portal, autenticação, segurança, centralização, Active Directory) 1. INTRODUÇÃO No patamar tecnológico em que o mundo se encontra, várias necessidades vêm surgindo juntamente com novas tecnologias. Essas tecnologias estão presentes nos mais diversos meios, seja ele de forma mais fixa ou móvel. Dispositivos móveis vêm crescendo em um ritmo acelerado, pois todos querem estar conectados, interagindo com pessoas distantes, acessar seus arquivos de qualquer lugar e estar atualizado com tudo. Praticamente qualquer ambiente está cobertos por uma rede wifi, ou seja, uma rede sem fio disponível para os acessos aos clientes móveis. Porém essas redes podem ser seguras como também inseguras, visto que se for implantado de forma incorreta, acarretará uma série de problemas. Para minimizar esses problemas, esse artigo visa ilustrar uma forma que os acessos a essas redes possam ser mais seguros, de forma autenticada, para fácil gerencia e garantia da segurança, pois é algo que somente irá acessar a rede se o cliente tiver uma autenticação. 2. FUNDAMENTAÇÃO E CONTEXTUALIZAÇÃO 2.1 CONCEITO DE CAPTIVE PORTAL O conceito do Captive Portal ou portal de captura é uma expressão técnica utilizada para os acessos a rede sem fio em uma forma mais diferenciada do que normalmente as residências e empresas utilizam. Normalmente os equipamentos sem fio são configurados de forma que somente há um Service Set IDentifier (SSID) e a senha de acesso. O artigo a ser apresentado, os acessos são centralizados em um servidor onde as conexões serão filtradas e controladas por ele, disponibilizando ou não os recursos de rede. Segundo Hanai (2014) “Com um sistema de Captive Portal, os clientes podem se conectar à rede, mas não podem conectar-se à Internet ou a outros computadores até que eles tenham se autenticado.” Um dos métodos dessa autenticação é que será ilustrado no decorrer desse trabalho. Muitas empresas utilizam o Captive Portal nas mais diversas formas, seja para apenas acesso a rede até como forma de render lucros. O sistema de uso é bem simples, para se conectar na rede, não é exigido qualquer senha ou credencial, basta apenas clicar no SSID fornecido e o cliente receberá um endereço de rede. Porém para navegar na internet, é necessário uma credencial de usuário e senha ou um voucher (código) que será fornecido pela pessoa responsável em administrar o Captive Portal. Com as devidas credencias fornecidas, o cliente abre o navegador, e será solicitada as credenciais, sendo inseridas e o acesso estabelecido. 2.2 EXIGÊNCIAS DE ACESSO RÁPIDO A UMA REDE WIFI O crescimento do número de dispositivos móveis vem sendo de forma extremamente rápida. Praticamente qualquer pessoa possui um dispositivo móvel para se comunicar, para trabalhar ou para qualquer outra atividade. O número de brasileiros que acessa a internet por meio do telefone celular atingiu 52,5 milhões em 2013, representando 31% da população do pais. O percentual mais que dobrou nos últimos dois anos. Em 2011 representavam 15% e, em 2012, eram 20%. (FOLHA UOL, SILVEIRA 2014) Esse crescimento está atrelado as maiores facilidades de adquirir os equipamentos móveis, acesso à tecnologia facilitada e a própria mobilidade em si, pois os dispositivos cada vês mais são fabricados com alto poder de processamento o que as pessoas podem fazer várias atividades sem necessitar de um computador ou um notebook para desempenhar suas tarefas diárias, seja a trabalho ou laser. Para ter uma comparação entre o uso de computadores, notebooks e dispositivos móveis, a Figura 1 ilustra o crescimento dos telefones celulares comparando com outros dispositivos que acessam rede de dados. Figura 1: Crescimento de número de usuários que usam rede pelos celulares Fonte: FOLHA UOL, SILVEIRA (2014) Esse crescimento fez com que fossem adotados meios desses dispositivos ficarem conectados o maior tempo possível, seja por conexões das próprias operadoras de telefonia e dados ou nos ambientes em que as pessoas estão, cafeterias, aeroportos, lanchonetes, bares, restaurantes, hotéis entre outros. Esses meios de acesso necessitam que sejam simplificados de forma que o cliente acesse a rede e rapidamente esteja conectado, sem que nada interfira nesse acesso. Por esse aspecto, percebe-se de que, o número de dispositivos está aumentando e consequentemente os pontos de conexão devem ser fáceis, rápidos e eficientes, ou então o objetivo de manter as pessoas o tempo todo conectado não será atingido. O sistema de Captive Portal vem para auxiliar nesse aspecto, facilitando os acessos de forma controlada, caso contrário a insatisfação dos clientes será perceptível. Quando se trata em controle, pode-se relatar o acesso em si a rede, onde existem alguns meios de acessar a rede, os registros dos acessos e a quantidade de banda de conexão que cada cliente irá utilizar, sendo um aspecto importante na satisfação dos clientes que utilizam dos recursos. 2.3 SEGURANÇA NOS ACESSOS AS REDES WIFI Como mencionado anteriormente, o número de dispositivos móveis vem crescendo, e com isso outro aspecto que deve ser levado em consideração é a segurança dos dados que estão sendo trafegados e as pessoas mal-intencionadas. Em uma rede sem fio que conectam várias pessoas, pode-se haver problemas relacionados e interceptação dos dados, ou seja, alguém conseguir de forma ilícita captar os dados que estão sendo transferidos entre os clientes. Nenhuma rede ou sistema é completamente seguro. Entretanto, as redes sem fio acrescentam um fator extra na questão de segurança, quando comparadas à rede cabeada. Por utilizarem ondas eletromagnéticas como meio de acesso, é muito mais difícil controlar a sua abrangência, podendo facilmente ultrapassar os limites físicos da Unidade, da Universidade, ou mesmo da sua casa, possibilitando assim a sua detecção ou sua utilização por pessoas não autorizadas. (UFRGS, Time de Resposta a Incidentes, 2015) Como menciona o autor, uma rede cabeada pode ser melhor limitada na abrangência dos acessos, pois é algo fisco. Quando se trata de algo que emite sinal, não se consegue assim de forma fácil gerenciar a abrangência, podendo atingir longas distância onde o Administrador de redes nem se dá conta de onde pode estar surgindo um ataque ou uma interceptação de sinal. Fica uma observação que, o Captive Portal não assegura que os dados sejam interceptados se o acesso foi concebido a alguém mal-intencionado na rede. O Captive Portal é uma forma de acesso melhor gerenciado, pois nos casos em que existem apenas uma senha de acesso, exemplo, residências, essa senha poderá “vasar” e outras pessoas utilizarem a rede de forma mais facilitada sem um controle. Em casos que o acesso foi concebido através de um usuário para autenticar ou voucher a pessoas mal-intencionada, não fica isento dessa pessoa fazer interceptações na rede, porém o rastreamento poderá ser mais rápido pelo fato dessas pessoas estar acessando a rede com um usuário ou um voucher único. 2.4 APRESENTAÇÃO DO APPLIANCE PFSENSE FREBSD O Appliance PFSense é um sistema operacional baseado em FreBSD em formato Unified Threat management (UTM) em português quer dizer Central Unificada de Gerenciamento de Ameaças, podendo ser instalada em qualquer hardware ou de forma virtualizada. O mesmo não exerce somente a função de Captive Portal, mas também outras funções que efetuam o gerenciamento de ameaças, dentre elas a função de firewall. pfSense ® software é uma fonte aberta livre distribuição, personalizada do FreeBSD especificamente adaptados para uso como um firewall e roteador que está totalmente gerenciado via interface web. Além de ser um poderoso e flexível firewall e plataforma de roteamento, inclui uma longa lista de recursos relacionados e um sistema de pacotes permitindo mais capacidade de expansão sem adição de inchaço e potenciais vulnerabilidades de segurança para a distribuição base. (PFSENSE, 2015, Tradução Nossa.) A função de Captive Portal no PFSense é muito procurada por administradores de redes que buscam pela facilidade de implementação, estabilidade, gerenciamento via interface web, facilidade operacional com níveis de acesso e versatilidade nos tipos de acesso ao Captive Portal. Existem outras soluções no mercado, entre elas licenciadas e não licenciadas, e nesse ponto o PFSense sai na frente por ser um sistema totalmente open source (código aberto) podendo ser alterado para melhorias e distribuído, ajudando nos custos de implementação, não necessitando investir em qualquer licenciamento da aplicação. O projeto PFSense hoje é difundido, modificado e distribuído por muitas Universidades. A única Universidade do Brasil que disponibiliza o sistema operacional PFSense para download é a Universidade Federal de Mato Grosso do Sul (UFMS). As modificações dos projetos são efetuadas por várias comunidades e disponibilizadas para testes e homologações, a fim de efetuar melhorias e acrescento de funções. 2.5 CONCEITO DA FUNÇÃO MICROSOFT ACTIVE DIRECTORY Grandes empresas que buscam efetuar um controle e rastreabilidade nos acessos, buscam pela função Active Directory da Microsoft ou Serviço de Diretório. Serviço de diretório é um conjunto de Atributos sobre recursos e serviços existentes na rede, isso significa que é uma maneira de organizar e simplificar o acesso aos recursos de sua rede centralizando-os; Bem como, reforçar a segurança e dar proteção aos objetos da database contra intrusos, ou controlar acessos dos usuários internos da rede. O Active Directory mantém dados como contas de usuários, impressoras, grupos, computadores, servidores, recursos de rede, etc. Ele pode ser totalmente escalável, aumentando conforme a nossa necessidade. (LOSANO, 2015) O Active Directory está disponível todos os Sistemas Operacionais Servidores Microsoft dês da versão 2000 até a versão atual que é a 2012. Essa função é extremamente eficiente e eficaz, pois com ela é possível gerenciar os acessos de muitos sistemas hoje no mercado de forma integrada, como é o caso do caso do Captive Portal do PFSense. Imagina-se que uma empresa que contem milhares de usuários e que as credencias fossem todas locais, isso daria um trabalho imenso para gerenciar os acessos. Com a função do Active Directory essas credencias são centralizadas e administradas de forma rápida e eficiente, a fim de garantir todos os níveis de acesso em uma forma mais segura. 3. DESENVOLVIMENTO 3.1 TOPOLOGIA DO AMBIENTE DE TESTE Como forma de mostrar como foi efetuado o laboratório de testes, a Figura 2 ilustra o ambiente. Dentro desse ambiente, foi simulado de forma virtualizada, ou seja, todos os servidores e clientes foram virtualizado, exceto o tablet que é apenas uma ilustração do funcionamento. Figura 2: Ambiente de teste proposto Fonte: O Autor (2015) Nesse ambiente, foi configurado um link de internet em uma interface do Appliance Pfsense, visto que o mínimo para o funcionamento são duas interfaces de rede. A outra interface de rede foi configurada uma subnet privada e conectada no Switch. Nesse mesmo switch foi conectado o servidor com o Microsoft Active Directory para que fosse possível o PFSense buscar a base de autenticação. Também foi simulado a conexão dos pontos de acesso através da interface virtual de um cliente Windows 7 Professional. A ilustração da topologia é apenas para um melhor entendimento de como deve ser a configuração lógica e física básica para os acessos ao Captive Portal, podendo ser alterada dependendo dos conhecimentos de cada Administrador que irá implanta-las. 3.2 RECURSOS DO CAPTIVE PORTAL NO PFSENSE Antes de explanar os recursos, faz necessário habilitar o serviço Captive Portal no PFSense, sendo que por padrão o serviço não vem habilitado. É possível ter mais de um serviço Captive Portal, ou seja, pode ser criado vários Captives Portais e cada um gerenciando uma rede. Imagina-se que a corporação tem várias VLANs (Virtual Local Area Network). É possível criar um Captive Portal para cada rede gerenciando de forma individualizada, dando mais flexibilidade aos acessos. A Figura 3 ilustra como criar as Zonas diferentes do Captive Portal. Figura 3: Criando Uma nova Zona de Captive Portal Fonte: O Autor (2015) Criando a Zona, é possível edita-las conforme a Figura 4. Deve sempre prestar atenção nos ícones de edição e de remoção, pois na gerencia da Zona, sempre deve acessar pela opção de editar, se clicar em remover, toda a Zona Captive Portal será excluída e os acessos interrompidos. Figura 4: Acessando as configurações da Zona Captive Portal Fonte: O Autor (2015) Clicando na edição da Zona, percebe-se que o serviço está desabilitado. A Figura 5 ilustra a ativação do serviço como também a seleção das interfaces de rede que irão fazer parte do Captive Portal. Esse exemplo foi criado um Captive Portal com nome “PORTAL01” e o mesmo irá gerenciar apenas a rede interna da empresa, visto que consiste em apenas uma rede. Figura 5: Ativando o serviço de Captive Portal no PFSense Fonte: O Autor (2015) A preferência dos administradores de redes escolherem o Appliance PFSense são os recursos que o Captive Portal proporciona, pois existem muitas possibilidades de configurá-las o que ajuda em casos diferenciados de acessos. Entre esses recursos podem-se destacar: 3.2.1 Autenticação em base local Os usuários para acesso ao Captive Portal podem ser criados diretamente no Appliance PFSense, sem a necessidade de integra-las ao Active Directory. Essa opção é utilizada em casos de redes menores em que não tem outra base para autenticar. O acesso a essa opção está no menu System e User Manager e poderá ser configurado conforme Figura 6. 3.2.2 Tempo de utilização de cada login de usuário local Quando criado os usuários locais, existe a possibilidade de adicionar os tempos em que os mesmos permanecerão conectados. Isso auxilia em casos em que o visitante irá permanecer durante uma semana no local e tem um tempo programado para entrar e para sair. Dentro do menu User Manager, é possível gerenciar os usuários e seus tempos de acesso conforme a Figura 6. Figura 6: Gerenciamento de tempos de acesso por usuário Fonte: O Autor (2015) Uma opção importante a ser observada, é a liberação dos usuários conectarem no Captive Portal, pois deve ser criado um grupo de usuário e dar a permissão de acesso “User – Services – Captive portal login”. Essa opção está disponível no momento de criar o grupo. Quando necessitar criar outros usuários, basta ir anexando o grupo do Captive Portal criado. 3.2.3 Autenticação via Voucher A autenticação via Voucher é muito utilizada em casos de acessos rápidos, como por exemplo em cafés, bares, hotéis a fim de não necessitar de logins e senhas de acesso. Desse modo, os vouchers já são com tempos programados de acordo com o que o Administrador configurou. Quando habilitado o serviço do Captive Portal, o sistema de voucher só será possível se for configurado para o cliente se autenticar por login e voucher, aparecendo as duas opções na tela de autenticação. A Figura 7 ilustra como é habilitado o recurso de acesso por login local e voucher. Figura 7: Ativação do recurso de acesso por voucher e login local Fonte: O Autor (2015) É importante salientar que na ativação desse recurso, consiste em uma opção de “Alow only users/groups witch Captive portal login privilegie set”. Esse está atrelado aos usuários terem acesso ao Captive Portal, conforme explanado no anteriormente, pois sem essa opção selecionada, os acessos serão bloqueados. Habilitando o recurso de autenticação de voucher e logins locais, necessita gerar os vouchers que serão entregues para os clientes. Para isso, dentro da Zona do Captive Portal criado, contém um menu de gerencia dos vouchers, podendo ser gerados e posteriormente efetuar o download dos mesmos em forma de planilha Excel. Para crialas basta escolher a quantidade de vouchers e o tempo que os mesmos permanecerão conectados. A Figura 8 ilustra um exemplo da criação de 20 voucher de 60 minutos cada, onde após esse tempo, os clientes serão desconectados automaticamente. Figura 8: Criando os grupos de vouchers Fonte: O Autor (2015) Após os grupos de vouchers criados, pode-se efetuar o download dos mesmos no ícone azul da página conforme Figura 9. Figura 9: Download dos vouchers Fonte: O Autor (2015) Até essa etapa, o sistema de voucher encontra-se operacional e pronto para ser utilizado. Quando o cliente conectar à rede, o mesmo receberá uma página de autenticação onde deverá inserir o voucher configurado anteriormente. A Figura 10 ilustra a página do Captive Portal com a opção de digitar o código voucher que será solicitada ao cliente no momento em que o mesmo abrir qualquer aplicativo navegador a internet. Figura 10: Acesso via voucher no Captive Portal Fonte: O Autor (2015) Como cada voucher tem um tempo já programado, quando digitar e começar a utilizar, esse tempo é iniciado. Se o dispositivo desconectar da rede, o tempo continuará rodando, não sendo possível mais conectar com o mesmo voucher posteriormente ao tempo programado. A página de autenticação pode ser alterada conforme o administrador de redes necessitar, pois muitas empresas utilizam disso como forma de propaganda. Para alteralas, nas configurações da Zona de Captive Portal, contém as opções de efetuar o download dos arquivos html, (Hyper Text Markup Language) sendo o formato de programação para página web. A Figura 11 ilustra a opções dos uploads, tanto da página de autenticação, quanto da página de erro em caso de o usuário digitar os dados incorretos. Figura 11: Troca de páginas de autenticação do Captive Portal Fonte: O Autor (2015) Vale frisar que a página criada como forma de propaganda, deve obedecer aos parâmetros de programação para poder autenticar ao Captive Portal de forma correta. As informações desses parâmetros estão na mesma página de upload do arquivo criado, podendo ser consultado de forma mais rápida. 3.2.4 Liberar clientes do Captive Portal Existem casos em que alguns clientes precisam acessos sem passar pelo Captive Portal, onde por algum motivo o mesmo não deve ser filtrado, como por exemplo o próprio administrador da rede, ou o gerente da empresa, diretor, etc. Nesse ponto, pode ser liberado o endereço Protocolo de Internet (IP) do dispositivo ou o endereço Media Access Control (MAC). O menu Allowed IP addresses efetua a liberação dos endereços IPs e o menu Allowed Hostnames libera os dispositivos pelo nome dos mesmos, porém é menos utilizado pelo fato de ter problemas, sendo que se trocar o nome do dispositivo cliente, não conseguirá mais o acesso. A Figura 12 ilustra um exemplo de liberação de um servidor Active Directory na rede pelo endereço MAC. Figura 12: Liberação de dispositivos do Captive Portal por endereço MAC Fonte: O Autor (2015) 3.2.5 Status gerais do Captive Portal Para um melhor gerenciamento dos acessos, é possível efetuar o acompanhamento pelo menu de Status – Captive Portal conforme a Figura 13. Figura 13: Status gerais do Captive Portal Fonte: O Autor (2015) 3.2.6 Saber se os vouchers venceram ou se estão operacionais Como os vouchers são criados em volume, pode acontecer de perder o controle se esses vouchers são válidos ou se já foram utilizados. Sendo assim, existe a opção de o administrador da rede digitar o voucher em uma área de texto e checar se o mesmo está válido, conforme a Figura 14. O menu Expire Vouchers é possível verificar se o voucher já expirou. Figura 14: Checar status dos vouchers Fonte: O Autor (2015) Na opção de Status, contém outros menus de verificação, onde pode verificar os Vouchers que estão sendo usados no momento sabendo quem está conectado e os usuários que estão logados quando usando logins de acesso. Isso faz parte da gerencia das conexões. 3.3 INTEGRANDO PFSENSE AO MICROSOFT ACTIVE DIRECTORY A escolha em efetuar a integração do Captive Portal do PFSense no Active Directory do Servidor Microsoft, se dá pela facilidade no gerenciamento dos usuários de forma centralizada, ou seja, uma base única de autenticação sendo utilizada para os acessos ao Captive Portal e podendo ser usado para outras finalidades como ingressar clientes Windows em um domínio. São necessárias algumas configurações primeiramente no Active Directory, para deixar o sistema apto para integrar o Captive Portal. 3.3.1 Habilitar o serviço Network Access Protection (NAP) Para ativar esse serviço, se faz necessário estar com o Sistema Operacional com nome de servido configurado e o endereço IP fixo na interface de rede, configurações básicas de endereçamento de sistema operacional. Após isso, é necessário habilitar o serviço Network Access Protection (NAP) que será responsável em assegurar os acessos do Captive Portal juntamente com o serviço Radius também responsável em autenticar os usuários do Captive Portal no Active Directory. Os dois serviços são dependentes um do outro para o funcionamento completo das autenticações de acesso. Para isso, a Figura 15 ilustra a instalação do serviço NAP. Figura 15: Instalação do serviço NAP Servidor Microsoft Windows 2012 Fonte: O Autor (2015) Após instalar os dois serviços, todo o processo de configuração poderá ser iniciado. Para isso, é necessário acessar o Serviço de Política de Rede conforme Figura 16. Figura 16: Acesso as configurações iniciais do NAP Fonte: O Autor (2015) Com o acesso ao NAP, é possível ver os dois serviços mencionado anteriormente, que são Radius e Politicas de Rede. Nesse caso, é preciso adicionar um cliente Radius no NAP que será o Sistema PFSense conforme a Figura 17 para que a permissão de acesso ao NAP seja concedida ao PFSense. Figura 17: Adicionar o cliente para conectar no Radius do Servidor Microsoft Fonte: O Autor (2015) Na configuração de permissão de acesso do cliente, necessita adicionar o endereço de rede do cliente e uma credencial de acesso, sendo de escolha do Administrador de redes. Com a permissão do cliente criada, é necessário efetuar as configurações de que recursos ele vai poder acessar, ou seja, de que forma o mesmo poderá interagir com o Servidor Active Directory para utilizar sua base de autenticação. Para isso, com o cliente adicionado, necessita configurar as políticas de rede, deixando conforme as opções realçadas exatamente como ilustra a Figura 18. Figura 18: Criando a política de rede para os acessos dos clientes ao Captive Portal Fonte: O Autor (2015) Nessa mesma configuração, contém as condições de acesso que serão fornecidas quando o cliente necessitar acessar a rede. No caso desse exemplo, os acessos ao Captive Portal serão através de autenticações com usuários do Active Directory do Servidor Microsoft. A Figura 20 ilustra a adição de um grupo chamado “CAPTIVE PORTAL”, onde quem estive dentro desse grupo, poderá autenticar e o acesso será liberado. Figura 20: Condição de acesso através de um grupo de usuários Fonte: O Autor (2015) Existem formas de criptografia de autenticação quando se trata de redes wifi, mas para esse trabalho, será utilizado MS-CHAP e MS-CHAP v2, especificas de sistemas Microsoft. A Figura 21 ilustra como deverá ser configurado esse método para o funcionamento correto do Captive Portal. Figura 21: Método de criptografia de autenticação Fonte: O Autor (2015) Outro ponto importante é a configuração das mídias que terão acesso na rede, ou seja, para os testes que foram realizados, foi necessário liberar o acesso a rede cabeada, onde por padrão, somente a rede wifi será possível se autenticar. Como foi utilizado o ambiente virtualizado te testes, o Captive Portal estava em funcionamento na rede LAN, ou seja, conexão Ethernet, por isso de efetuar essa liberação. Nesse ponto, o Administrador irá decidir como será sua conexão. Para isso, é apenas selecionado na configuração de tipos de portas NAS, a conexão Ethernet para trabalhar com o protocolo 802.1X, conforme a Figura 22. Figura 22: Liberar autenticação para rede Ethernet Fonte: O Autor (2015) Após efetuar os ajustes anteriores do Captive Portal e dos acessos ao Active Directory no servidor Microsoft, a última configuração a ser realizada, é a autenticação do Serviço Radius do Captive Portal no Active Directory. Essa configuração é que fará o PFSense autenticar com os usuários do Active Directory, objetivo final desse artigo. A Figura 23 ilustra como proceder com essa configuração, visto que deve ser efetuada nas configurações gerais da Zona do Captive Portal criado. Figura 23: Configurando o Radius para autenticar no Active Directory Fonte: O Autor (2015) Nessa configuração está atrelada as informações configuradas no Active Directory anteriormente. Também é adicionado o IP do Servidor Microsoft e a senha digitada na adição do cliente Radius. 4. RESULTADOS E DISCUTIÇÕES 4.1 EFETUANDO TESTES DE ACESSOS AUTENTICADOS Todos os testes foram realizados com a instalação de maquinas virtuais, ou seja, todos os Sistemas Operacionais envolvidos foram instalados na plataforma VMWARE e criado as redes internas e externas para os acessos à internet simulando um cliente real acessando o Captive Portal. Foi criado um usuário chamado “eduardo.jonck” e inserido o mesmo no grupo CAPTIVE PORTAL no Active Directory conforme Figura 24. Figura 24: Criando usuário para acesso ao Captive Portal Fonte: O Autor (2015) Após isso, foi efetuado um teste em um Sistema Operacional virtual Windows 7 Professional para simular o acesso ao Captive Portal. Foi solicitado as credenciais, e a autenticação ocorreu perfeitamente conforme indica o status de conexão na Figura 25. Figura 25: Autenticação de usuário do Active Directory no Captive Portal Fonte: O Autor (2015) 3. CONSIDERAÇÕES FINAIS (CONCLUSÕES) Esse artigo ilustra que existem possibilidades de fornecer uma rede de forma rápida, eficiente e com maior segurança. Como foi mencionado, não existe rede ou sistema completamente seguro, mas se não aplicar o mínimo que for para dificultar uma interceptação ou um acesso indevido, os problemas serão maiores. O Captive Portal do PFSense hoje vem tomando forçar por se tratar de um sistema estável, eficiente e com maiores opções de recursos, para deixar o Administrador de redes melhor amparado no momento de gerenciar os acessos. As integrações de sistemas também é algo comum dentro das empresas, pois a diversidade de sistemas é grande, e para isso necessita que todos esses sistemas se comuniquem e que cada um possa executar suas atividades de forma que não impacte no outro. Esse é o caso do Active Directory fornecendo uma base de autenticação unificada para o Captive Portal. Existem outras formas de acessos a redes wifi, mas essa tem se tornado cada vês mais a escolhida pelas empresas, com foco em diminuir custos por se tratar de um sistema opensource e demostrar qualidade e praticidade, tanto na estabilidade quanto em facilidade de gerencia. Referências FOLHA UOL, SILVEIRA Stefanie. Número de brasileiros que usa internet pelo celular cresce 106% em dois anos, diz pesquisa. Disponível em: < http://www1.folha.uol.com.br/tec/2014/06/1476690-numero-de-brasileiros-que-usa-ainternet-pelo-celular-mais-que-dobra-em-dois-anos-diz-pesquisa.shtml>. Acessado em: 17 de maio de 2015. HANAI, Rafael Akira. Rede local sem fio e Captive Portal como meio de interação entre restaurante e cliente. Disponível em: < http://aberto.univem.edu.br/bitstream/handle/11077/1009/Rafael%20Akira%20Hanai.pd f?sequence=1>. Acessado em: 17 de maio de 2015. LOSANO, Monique. Introdução ao Active Directory – Parte 1. Disponível em: < https://technet.microsoft.com/pt-br/library/cc668412.aspx>. Acessado em: 18 de maio de 2015. UFRGS, Time de Resposta a Incidentes. Redes sem fio – Aspectos de Segurança. Disponível em: < http://www.ufrgs.br/tri/Documentos/redes-sem-fio-aspectos-deseguranca>. Acessado em: 17 de maio de 2015. PFSENSE. Pfsense Overview. Take a tour of PFSense. Disponível <https://www.pfsense.org/about-pfsense/>. Acessado em: 17 de maio de 2015. em:

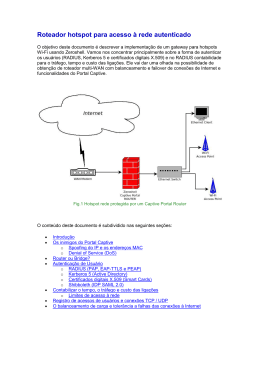

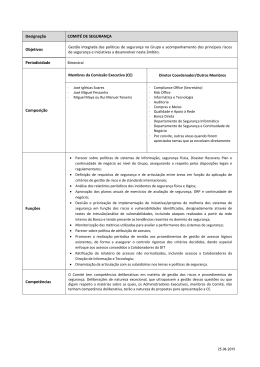

Download