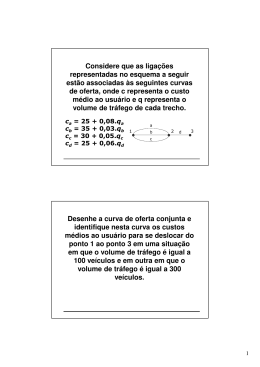

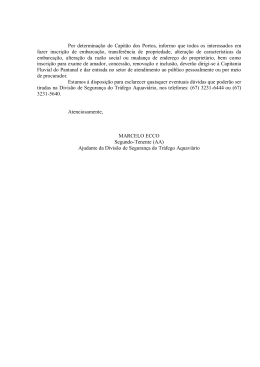

AVALIAÇÃO DE MECANISMOS DE CONTROLE DO GRAU DE SERVIÇO Alberto de Oliveira Moreno Universidade do Estado do Rio de Janeiro- UERJ- Faculdade de Engenharia Campus Regional de Resende Estr. Resende--Riachuelo s/n - Resende-RJ CEP: 27.523-000 Tel: (024) 3547875 ou 3540194 ABSTRACT When different streams of traffic are offered to a final route it results in different grades of service for each flow. ITU-TS Recommendation E.525-“Service Protection Methods” - presents grade of service control procedures in order to normalize it or to protect priority services. In this paper the protection methods presented in the Recommendation are evaluated by a simulation model proving that the Trunk Reservation is the best among all the others. In addition, the control procedures are also evaluated under conditions of repeated attempts calls. KEYWORDS:QueueingTheory,Simulation,TrunkReservation. RESUMO Um dos critérios utilizados para avaliar a qualidade do serviço de telecomunicações, usualmente denominado grau de serviço, é o percentual de chamadas que não é bloqueada por insuficiência de troncos. Fluxos de tráfego com características distintas, oferecidos a uma mesma rota final, são submetidos a graus de serviço diferenciados. A Recomendação E.525 do ITU-TS - “Service Protection Methods”- estuda procedimentos de controle do grau de serviço, visando equalizá-los ou assegurar uma maior proteção para aqueles serviços mais prioritários. Neste estudo os métodos de controle citados na Recomendação são avaliados através de um modelo de simulação, comprovando-se a supremacia do método de controle denominado Reserva de Circuitos sobre os demais. Adicionalmente, os métodos de controle do grau de serviço são avaliados para situações mais gerais, supondo a ocorrência de retentativas de chamadas, devidas ao congestionamento. 1. Introdução Usualmente, nas Empresas Operadoras de Serviços de Telecomunicações dimensiona-se o número de troncos nas rotas finais de modo que a relação entre o tráfego perdido e o tráfego oferecido não seja superior a um limite, conceitualmente denominado grau de serviço. Após o dimensionamento dos troncos, o percentual de tráfego perdido ponto-a-ponto é estimado, fazendo-se, eventualmente, correções na quantidade de troncos. Este método de dimensionamento não garante que todos os pares de centrais estarão submetidos ao mesmo grau de serviço, podendo ocorrer diferenças significativas de qualidade, no que diz respeito ao percentual de perdas de tráfego para os assinantes do sistema. Vários estudos teóricos e experimentais comprovam que fluxos de tráfego com características distintas, oferecidos a uma mesma rota final, são submetidos a graus de serviço diferenciados. Este diferencial de qualidade de serviço oferecido aos assinantes pode ser atenuado por vários mecanismos de proteção, apresentados na Recomendação do ITU-TS E.525 “Service Protection Methods” [1] estabelece diretrizes para equalizar graus de serviço ou para dar maior proteção para aqueles serviços de maior prioridade. O objetivo deste trabalho é avaliar os resultados apresentados pela Recomendação citada, através de um modelo de simulação, considerando o impacto das chamadas repetidas, devidas ao congestionamento. 2. Caracterização do Problema Um dos principais objetivos dos mecanismos de proteção é controlar o grau de serviço de certos fluxos de tráfego, que utilizam um mesmo grupo comum de troncos, restringindo o acesso a esse grupo. Em geral, os mecanismos de proteção são utilizados em redes com rotas alternativas para restringir o tráfego de overflow, mas podem ser aplicados também para proporcionar prioridade de serviço para uma classe de tráfego em relação às demais. No sentido de detalhar o problema a ser abordado, será considerado um sistema simples com dois fluxos de tráfego do tipo Poisson, com médias A1 e A2 , respectivamente, oferecidos a dois grupos de troncos de primeira escolha, com N1 e N2 troncos, respectivamente. Os tráfegos de overflow dos grupos primários, caracterizados por dois parâmetros, isto é, média (M1 e M2) e variância (V1 e V2), são oferecidos a uma rota final constituída de um grupo comum com Nc troncos. A média do tráfego total perdido no sistema é representada por A’. A Figura 1 a seguir ilustra o caso em exame: Figura 1. Sistema com overflow combinado de dois fluxos de tráfego De acordo com Kosten [2], a média e variância do tráfego de overflow podem ser calculadas pelas seguintes expressões: Mi = Ai . E (Ni , Ai) (1), (1) onde : E (Ni , Ai) é a fórmula de perda de Erlang [3] Vi = Mi (1 - Mi + Ai / (Ni +1 - Ai + Mi ) ) (2) A hipótese de que os fluxos de tráfego são independentes permite calcular o tráfego total de overflow, com média M e variância V, oferecido à rota final, através das expressões: M = M1 + M2 (3), V = V1 + V2 (4) Para calcular a média do tráfego total perdido A’ pode ser utilizado, por exemplo, o método de Wilkinson [4], o qual postula que o sistema de overflow, tal como o da Figura 1, pode ser representado por um único fluxo de tráfego fictício, do tipo Poisson, com média A*, oferecido a um grupo de troncos primário N*, capaz de reproduzir a média e a variância do tráfego total de overflow de vários grupos de troncos primários. A Figura 2 a seguir ilustra o procedimento de Wilkinson: Figura 2. Grupo de Troncos Equivalente A equivalência entre o grupo de troncos primários da Figura 2 e o sistema de overflow da Figura 1 permite calcular A* e N* através das seguintes relações: A* . E (N* , A*) = M (5), M (1 - M + A* / (N* +1 - A* + M ) ) = V (6) A média do tráfego total perdido A’ pode ser calculada, então, através da seguinte expressão: A’= A* . E (N*+ Nc , A* ) (7) Assim, o grau de serviço global (e’) para o conjunto dos dois fluxos de tráfego e a perda relativa na rota final (e) podem ser avaliados por: e’ = A’ / (A1 + A2 ) (8), e = A’/ M (9) É possível comprovar heurísticamente que as perdas de tráfego A’1 e A’2 , de cada um dos fluxos de tráfego são proporcionais às variâncias dos tráfegos de overflow. Assim sendo, pode-se calcular os graus de serviço de cada um dos fluxos de tráfego, isto é, e’1 e e’2 , através das seguintes relações: A’i = A’. (V i / (V1 + V2)) (10) e’i = A’i/ A1 = (Vi / (V1 + V2)) . (A*. E (N* + Nc, A*)) / Ai (11) No sentido de interpretar o significado das relações matemáticas anteriores, elas foram aplicadas para calcular graus de serviço para diversas configurações de tráfego oferecido e número de troncos nas rotas primárias e final, conforme apresentado na Tabela 1 a seguir No . A1 N1 M1 V1 A2 N2 M2 V2 M V 1 20 15 6,60 13,81 20 15 6,60 13,81 13,20 27,62 2 20 10 10,76 17,31 20 20 3,18 8,29 13,94 3 40 30 11,97 29,76 20 20 3,18 8,29 4 40 0 40,00 40,00 40 40 4,65 5 20 0 20,00 20,00 40 40 6 44 0 44,00 44,00 44 7 22 0 22,00 22,00 44 Nc e e’ e’1 (%) e’2 (%) (%) (%) 27 0,752 0,248 0,248 0,248 25,60 27 0,717 0,250 0,337 0,161 15,15 38,05 31 0,863 0,218 0,255 0,142 15,97 44,65 55,97 60 0,850 0,474 0,678 0,270 4,65 15,97 24,65 35,97 38 0,891 0,366 0,610 0,243 40 7,52 24,15 29,52 68,15 60 4,089 1,372 1,771 0,972 40 7,52 24,15 29,52 46,15 38 4,251 1,901 2,719 1,492 Tabela 1. Cálculo do Grau de Serviço A partir da análise dos resultados da tabela anterior, podem ser feitas as seguintes observações: (a) O caso no.1 corresponde a tráfegos oferecidos iguais, com a mesma quantidade de troncos nas rotas primárias, resultando graus de serviço idênticos para os dois fluxos de tráfego. (b) No caso no.2, embora os números de troncos nas rotas primárias sejam distintos, os tráfegos oferecidos são iguais (A1=A2), comprovando-se que os graus de serviço são diferentes, ocorrendo maior congestionamento para aquele fluxo cujo tráfego de overflow apresenta maior variância. (e’1 > e’2) uma vez que V1/A1 > V2/A2. (c) No caso no.3 os números de troncos nas rotas primárias, bem como os tráfegos oferecidos são distintos. Comprova-se que (e’1 > e’2) , uma vez que V1/A1 > V2/A2. (d) No caso no.4 os tráfegos são idênticos (A1 = A2 ), porém o fluxo de tráfego 1 é oferecido diretamente ao grupo de troncos comuns da rota final (N1=0), o que corresponde a situação particular em que A1 = M1 = V1. Comprova-se que o tráfego oferecido diretamente à rota final tem grau de serviço pior (e’1 > e’2), uma vez que V2 < A2, ou seja, V1/A1 > V2/A2. (e) No caso no.5 os tráfegos oferecidos são distintos, porém, tal como no caso anterior, o fluxo de tráfego 1 é oferecido diretamente ao grupo de troncos comuns da rota final (N1=0). Comprova-se, mais uma vez, que o tráfego oferecido diretamente à rota final tem grau de serviço pior (e’1 > e’2), uma vez que V2 < A2, ou seja, V1/A1 > V2/A2. (f) Os casos no. 6 e 7 correspondem, respectivamente, aos casos no. 4 e 5, com um acréscimo uniforme de 10% sobre os tráfegos oferecidos. Valem as mesmas observações anteriores, porém conclui-se que esta sobrecarga de tráfego pode provocar um congestionamento 4 vezes maior, gerando alterações diferenciadas nos graus de serviço. As observações anteriores permitem concluir que, quando se oferece a um grupo de troncos comuns uma composição de um tráfego de Poisson com um tráfego de overflow é necessário proteger o tráfego de Poisson uma vez que este será sacrificado, em termos de grau de serviço, em relação ao tráfego que é oferecido inicialmente a uma rota primária, com overflow para o grupo de troncos comuns da rota final. 3. Mecanismos de Proteção de Serviço Para apresentar as técnicas utilizadas para a proteção do serviço consideraremos o sistema de overflow apresentado na Figura 1, no qual o primeiro fluxo de tráfego é oferecido diretamente aos troncos comuns da rota final, isto é, N1=0. Este primeiro fluxo de tráfego será considerado prioritário para o acesso aos troncos comuns da rota final, uma vez que possui grau de serviço pior do que o outro fluxo de tráfego. A Recomendação E.525 - “Service Protection Methods” [1] menciona os seguintes critérios: (a) Repartição do Grupo de Troncos (RGT): Consiste em dividir o grupo de troncos comuns da rota final (Nc) em dois componentes Nr e Nc - Nr. Ao tráfego prioritário é assegurado o acesso a qualquer tronco vago, enquanto que o tráfego não-prioritário (usualmente de overflow) é oferecido apenas a troncos do componente Nc - Nr. O tráfego prioritário é oferecido inicialmente ao componente reservado, isto é, Nr ,com overflow para o segundo componente. (b) Reserva de Troncos (RT): Ao tráfego prioritário é assegurado o acesso a qualquer tronco vago. As chamadas não prioritárias são aceitas somente se o número de troncos vagos, no momento em que a chamada ocorre, for superior a um limite especificado Nb. (c) Circuitos Virtuais (CV): Consiste em restringir o número de troncos disponíveis para cada fluxo de tráfego. Uma chamada do fluxo de tráfego i terá acesso a um tronco vago qualquer, sempre que o número de troncos já ocupados com chamadas deste fluxo for menor que um valor prédefinido Ri. Existem vários critérios de desempenho que podem ser aplicados para comparar os três métodos de proteção descritos anteriormente. Nossa preocupação maior é avaliar, para cada método, o nível de proteção proporcionado para o tráfego prioritário, em condições de sobrecarga. A Recomendação E.525 [1] cita alguns métodos de dimensionamento analíticos que são apresentados nas referências [3], [5], [6] e [7]. No entanto, na nossa abordagem preferimos utilizar, pela sua generalidade e flexibilidade, um modelo de simulação que será descrito no próximo item. O modelo de simulação foi aplicado inicialmente para definir a configuração ótima em termos de parâmetros de controle e número de troncos na rota final, para um dado cenário de tráfego oferecido. Neste sentido, foi estabelecido um grau de serviço para o fluxo prioritário e os parâmetros de controle foram obtidos de modo a minimizar o número de troncos na rota final, assegurando-se o grau de serviço pré-estabelecido para o fluxo prioritário. Em seguida as três configurações ótimas foram avaliadas, do ponto de vista de perdas, para várias situações de sobrecarga de tráfego. 4. Avaliação dos Métodos de Proteção por Simulação Foi adotado, neste estudo, uma técnica de modelagem de eventos discretos, aplicável a situações que podem fazer uso da “técnica do próximo evento” [8, 9, 10]. Esta técnica utiliza o Diagrama de Ciclo de Atividades (DCA) para representar as interações entre as entidades envolvidas na simulação. Embora seja possível utilizar várias técnicas para a tradução do modelo, foi utilizado nesse estudo o Método das Três Fases [11]. Foram realizadas várias experimentações com o modelo de simulação para avaliar os três métodos de proteção do serviço para os seguintes perfis de tráfego: Tráfego 1: Intervalo entre chegadas distribuído exponencialmente (média:12 Seg). Tempo de conversação distribuído exponencialmente (média: 120 Seg). Tráfego Poisson, oferecido diretamente a rota final, (média:10 Erlangs) Tráfego 2: Intervalo entre chegadas distribuído exponencialmente (média 3.7 Seg). Tempo de conversação distribuído exponencialmente (média: 120 Seg). Tráfego Poisson, oferecido a um grupo primário com 13 troncos, com overflow para a rota final, (média: 32.43 Erlangs). Média do tráfego de overflow : 20 Erlangs Relação variância/média do tráfego de overflow : 1.51 Foram considerados dois cenários na avaliação:: (a) As chamadas bloqueadas não retornam - Não há chamadas repetidas; (b) As chamadas bloqueadas, podem se repetir. Neste caso, supôs-se que 70% das chamadas bloqueadas retornam após um intervalo médio de 10 segundos, com distribuição exponencial negativa. Para estes fluxos de tráfego foram definidas configurações em termos de parâmetros de controle do fluxo de tráfego, para cada método de proteção do serviço. Basicamente, estes parâmetros foram calculados de modo a minimizar a necessidade de troncos na rota final, garantindo-se um grau de serviço para o fluxo de tráfego 1 não superior a 0.29 %, independentemente do grau de serviço para o fluxo de tráfego 2 [12]. Configuração (SP): Sem proteção do serviço - Troncos na rota final (Nc = 47) Configuração (RGT): Proteção do serviço com repartição do grupo de troncos - Troncos na rota final (Nc = 40) - Troncos reservados exclusivamente para chamada prioritária (Nr = 16) Configuração (RT): Proteção do serviço com repartição do grupo de troncos - Troncos na rota final (Nc = 38) - Troncos vagos para aceitação de chamada não-prioritária (Nb = 3) Configuração (CV): Proteção do serviço com circuitos virtuais - Troncos na rota final (Nc = 40) - Troncos virtuais para chamada prioritária (R1 = 40) - Troncos virtuais para chamada não-prioritária (R2 = 23) A utilização desses dados tem como justificativa o fato de que dispomos de resultados de uma avaliação, através de modelos analíticos simplificados, que foram apresentados numa das contribuições tardias ao ITU-TS [12], o que permitirá um cotejo com os resultados da simulação. As Tabelas 2 e 3 a seguir apresentam resultados obtidos com um modelo de simulação, correspondente a um tempo simulado de 1.000.000 de segundos. Na Tabela 2 são apresentados os graus de serviço para o fluxo de tráfego 1 (e’1), para o fluxo de tráfego 2 (e’2), e para o fluxo total (e’), bem como o percentual de perda na rota final (e’), para a situação normal (sem sobrecarga) e para sobrecargas no tráfego oferecido correspondente ao fluxo 1, de 10% e 30%. Na simulação do tráfego oferecido ao fluxo 1, com sobrecarga, o tempo médio de conversação foi mantido em 120 seg, alterando-se o intervalo entre chamadas, originalmente fixado em 12 seg, para 10.9 seg e 9.23 seg, de tal sorte que o tráfego oferecido, cujo valor médio inicial era 10 Erlangs, fosse incrementado para 11 Erlangs e 13 Erlangs, representando sobrecargas de tráfego de 10 % e 30 %, respectivamente. Na Tabela 3 são apresentados os graus de serviço para o fluxo de tráfego 1 (e’1), para o fluxo de tráfego 2 (e’2), e para o fluxo total (e’), bem como o percentual de perda na rota final (e’), para sobrecargas no tráfego oferecido correspondente ao fluxo 2 de 10% e 30%. Na simulação do tráfego oferecido ao fluxo 2, com sobrecarga, o tempo médio de conversação foi mantido em 120 seg, alterando-se o intervalo entre chamadas, originalmente fixado em 3.7 seg para 3.36 e 2.84 segundos, de tal sorte que o tráfego oferecido, cujo valor médio inicial era 32.43 Erlangs, fosse incrementado para 35.67 Erlangs e 42.15 Erlangs, respectivamente, representando sobrecargas de tráfego de 10 % e 30 %, respectivamente. NORMAL SP RGT Sobrecarga 10% RT CV SP RGT * RT CV Sobrecarga 30% SP RGT RT CV e’1 0.264 0.279 0.116 0.296 0.370 0.502 0.200 0.560 0.421 1.275 0.421 1.645 e’2 0.193 6.341 6.071 7.234 0.287 6.538 7.190 7.240 9.938 7.351 9.938 7.495 e’ 0.210 4.913 4.668 5.559 0.308 5.009 5.419 5.548 7.216 5.613 7.216 5.821 e 0.297 6.946 6.599 7.916 0.432 7.014 7.589 7.769 9.931 7.725 9.931 8.011 Tabela 2. Graus de Serviço para Sobrecarga no Tráfego Prioritário Sobrecarga 10% SP RGT Sobrecarga 30% RT CV SP RGT RT CV e’1 0.788 0.420 0.201 0.440 3.897 0.638 0.343 0.622 e’2 0.667 10.508 9.848 11.829 3.225 19.837 18.538 21.469 e’ 0.693 8.298 7.736 9.335 3.354 16.154 15.049 17.471 e 0.955 11.422 10.649 12.851 4.422 21.299 19.840 23.034 Tabela 3. Graus de Serviço para Sobrecarga no Tráfego Não-prioritário A seguir é apresentada uma análise dos resultados das Tabelas 2 e 3: (a) Em condições normais, o método de reserva de troncos (RT) requer a menor quantidade de troncos na rota final (Nc = 38), para garantir o grau de serviço para o fluxo 1, ou seja, 0.29%. Por outro lado, quando não se oferece nenhuma proteção (SP) é requerida a maior quantidade de troncos na rota final (Nc = 47). (b) Com relação à sobrecarga no fluxo prioritário (ver linha 1 da Tabela 2), observa-se a seguinte relação de ordem de desempenho dos métodos de proteção, no que diz respeito ao grau de serviço exclusivamente do fluxo 1: RT < SP < RGT < CV, isto é, o método reserva de troncos (RT) proporciona o melhor desempenho, a despeito do fato dos outros métodos disporem de maior quantidade de troncos na rota final. (c) Com relação à sobrecarga no fluxo não prioritário (ver linha 1 da Tabela 3), observa-se a seguinte relação de ordem de desempenho dos métodos de proteção, no que diz respeito ao grau de serviço exclusivamente do fluxo 1: RT < RGT < CV < SP, para 10% de sobrecarga e RT < CV < RGT < SP, para 30 % de sobrecarga. Assim, o método reserva de troncos (RT) é uniformemente o de melhor desempenho. (d) Obviamente, uma maior proteção ao fluxo prioritário acarreta, em geral, um desempenho pior para o fluxo não-prioritário. Os métodos de controle do grau de serviço apresentados pelo ITU-TS foram estendidos, a fim de considerar o impacto das chamadas repetidas. Supôs-se um comportamento padrão dos usuários, caracterizado pelo fato de que 70 % das chamadas bloqueadas se repetem, durante um intervalo médio de 10 segundos, de acordo com uma distribuição exponencial negativa. Para este novo cenário, foram corridas simulações com os mesmos dados de entrada anteriores, tanto em condições normais como de sobrecarga. Os graus de serviço foram avaliados através da relação entre chamadas bloqueadas e chamadas oferecidas, incluindo entre estas tanto as chamadas básicas como as repetidas. A tabela 4 apresenta o grau de serviço para o fluxo de tráfego 1 (e’1), para o fluxo de tráfego 2 (e’2) e para o tráfego total (e’), bem como os percentuais de tráfegos perdidos nas rotas finais (e’), tanto para a situação normal, como para sobrecargas de 10% ed 30% no fluxo de tráfego 1. A tabela 5 apresenta os graus de serviço para o fluxo de tráfego 1 (e’1), para o fluxo de tráfego 2 (e’2) e para o tráfego total (e’), e a perda na rota final (e’) considerando sobrecargas no fluxo de tráfego 2 de 10% e 30%. NORMAL Sobrecarga * Sobrecarga 10% SP RGT RT CV SP RGT 30% RT CV SP 0.345 1.247 1.615 RGT RT CV 3.072 0.863 4.163 e’1 0.640 0.573 0.216 0.706 0.681 1.170 e’2 0.408 14.284 13.416 16.816 0.594 14.367 16.463 16.43 0 1.163 16.718 22.136 17.098 e’ 0.462 11.297 10.529 13.360 0.616 11.254 12.727 12.89 2 1.292 13.099 16.733 13.653 e 0.653 15.485 14.464 18.194 0.861 15.306 17.226 17.44 2 1.773 17.440 22.099 18.653 Tabela 4. Graus de Serviço para Sobrecargas no Tráfego Prioritário WP Sobre-carga Sobre-carga 10% 30% SCG TR VC WP SCG TR VC e’1 1.657 1.038 0.428 0.868 8.956 1.814 0.671 1.463 e’2 1.274 25.535 22.119 26.986 7.547 41.582 38.712 44.550 e’ 1.358 19.243 17.953 22.123 7.820 35.790 33.076 38.451 e 1.863 25.278 23.635 28.737 10.138 43.772 40.688 46.758 Tabela 5. Graus de Serviço para Sobrecargas no Tráfego não-Prioritário A partir da análise das tabelas 4 e 5 podem ser estabelecidas as seguintes observações: a) Em condições normais, o Método de Reserva de Troncos (RT) apresenta o menor grau de serviço demandando o menor número de troncos na rota final (Nc = 38)., para atender a meta estabelecida. (b) Em condições de sobrecarga no tráfego prioritário (ver Tabela 4, linha 1), pode-se constatar a seguinte relação de ordem, com relação ao desempenho dos métodos, no que diz respeito ao grau de serviço do tráfego prioritário: RT < RGT < SP < CV. (c) Em condições de sobrecarga no tráfego não-prioritário (ver Tabela 5, linha 1), pode-se constatar a seguinte relação de ordem, com relação ao desempenho dos métodos, no que diz respeito ao grau de serviço do tráfego prioritário: TR < CV < RGT < SP. Assim, o Método de Reserva de Troncos possui uniformemente o melhor desempenho, mesmo considerando o impacto das chamadas repetidas. (d) As chamadas repetidas elevam a probabilidade de bloqueio, conforme pode ser observado comparando os resultados das Tabelas 2 e 4 e das Tabelas 3 e 5. As observações acima permanecem válidas para outros cenários, com outros valores de tráfego oferecido e diferentes fatores de pico do tráfego de overflow. 5. Conclusões Comprova-se, através do modelo de simulação, que o método de Reserva de Troncos (RT) é o mais adequado para controlar o grau de serviço de fluxos de tráfego que utilizam recursos comuns de telecomunicações, tanto em condições normais, quanto em situação de sobrecarga., mesmo no caso de ocorrência de retentativas de chamadas, devido ao congestionamento. Os resultados que foram obtidos em nosso trabalho, embora com uma metodologia distinta da referência [12], é equivalente ao apresentado nas recomendações do ITU-TS. Além disso, a nossa avaliação de desempenho é uma extensão dos estudos anteriores, uma vez que incorpora o impacto das chamadas repetidas.. 6. Bibliografia [1] CCITT Blue Book. Recommendation E.525 - ”Service Protection Methods”. Geneve. 1988. [2] Wallstrom, B. - Congestion Studies in Telephone Systems with Overflow Facilities. Ericsson Thecnics. v. 22, n. 3. pp 187-351. 1966. [3] Cooper, R.B.- Introduction to Queueing Theory. North Holland. 1977. [4] Wilkinson, R. I.- Theories for Toll Traffic Engineering in the USA. Bell System Technical Journal. 35, pp. 421-514. 1956. [5] Songhurst, D. J. - Protection Against Traffic Overload in Hierachical Networks Employing Alternative Routing. Proc.. Telecommunications Tework Planning Symposium. pp. 214-220. Paris. 1980. [6] Lebourges, M and Passeron, A. - Contribution to a Network Sizing Procedure Using Probabilty Distribution of Traffic Data. Networks 86. Tarpon Springs. 1986. [7] Lindberg, K. - Simple Approximation of Overflow System Quantities od Additional Demands in the Optimization. Proc. 10th. ITC. Montreal. 1983. [8] Pidd, M. Computer Simulation in Management Science, Chichester, J. Wiley, 1984. . [9] Crookes, J.G. et al. A Three-Phase Simulation System. Journal of the Operational Research Society. v. 37, n. 6, pp 603-618, 1986. [10] Balmer, D. et al. The eLSE User Guide. CASM Report. London School of Ecomomics, 1985. [11] Saliby, E e Pimentel, M. Relatório Coppead No. 255. SIMUL: Um Sistema Computacional para a Simulação a Eventos Discretos em Turbo Pascal. Ago. 1991. [12] ITU-TS- Study Group II and its Working Parties. Delayed Contribution D75. Geneve. Mars 1991.

Download