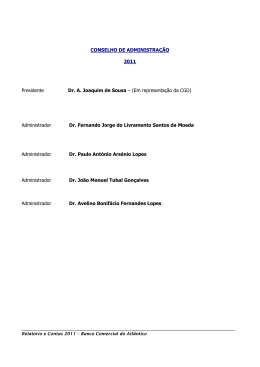

1 Sérgio Luiz da Cunha Candéa Coletânea de recomendações básicas de segurança de sistemas, destinadas aos administradores de rede Trabalho Individual de Conclusão de Curso Orientador : Prof. Jony Santellano (ITA-IEC) Co-Orientador : Maj.-Av. Antônio Souza (CCA-SJ) Divisão de Ciência da Computação Curso de Especialização em Análise de Sistemas São José dos Campos Centro Técnico Aeroespacial Instituto Tecnológico de Aeronáutica Nov. 2002 2 Coletânea de recomendações básicas de segurança de sistemas, destinadas aos administradores de rede Esta publicação foi aceita como Relatório Final de Trabalho Individual do Curso de Especialização em Análise de Sistemas, em conformidade com as normas e expectativas do Instituto Tecnológico da Aeronáutica. São José dos Campos, 29 de novembro de 2002. ___________________________________ Sérgio Luiz da Cunha Candéa – Cap.-Av. _____________________ Prof. Jony Santellano Aluno Orientador ________________ Antônio Souza – Maj.-Av. Co-Orientador Prof. Jony Santellano Coordenador do Curso de Especialização em Análise de Sistemas 3 Resumo Este trabalho, em forma de monografia, traz como proposta a elaboração de uma coletânea de recomendações básicas de segurança de sistemas, destinadas aos administradores de rede de computadores que operem no âmbito do COMAER, em consonância com a Política de Informática do COMAER, e necessárias para o seu bom funcionamento em um ambiente com nível desejável de segurança. E tem o objetivo de criar boas práticas de segurança que visam minimizar os problemas de segurança que ocorrem nos sistemas ou rede de computadores, e dar ao administrador um conhecimento e incentivo a pesquisa sobre o assunto. Porém, para atingir estas metas serão abordados assuntos com os seguintes tópicos: rede de computadores, segurança da informação, ameaças contra os ativos, mecanismos de proteção e procedimentos de segurança. 4 SUMÁRIO CAPÍTULO 1 INTRODUÇÃO............................................................. 08 1.1 – Considerações preliminares........................................................... 09 1.2 – Enquadramento do tema da monografia na Política de Informática do COMAER..................................................... 10 1.3 – Plano do relatório.......................................................................... 11 CAPÍTULO 2 REDE DE COMPUTADORES................................... 13 2.1 – Histórico........................................................................................ 13 2.2 – Objetivo......................................................................................... 14 2.3 – Redes LAN e WAN....................................................................... 14 2.4 – Topologia de rede......................................................................... 15 2.4.1 – Barramento................................................................................ 15 2.4.2 – Anel........................................................................................... 16 2.4.3 – Estrela....................................................................................... 17 CAPÍTULO 3 SEGURANÇA DA INFORMAÇÃO.......................... 18 3.1 – Princípios Básicos........................................................................ 19 3.2 – Ativos........................................................................................... 20 3.3 – Vulnerabilidades.......................................................................... 21 3.4 – Avaliação de riscos...................................................................... 22 3.5 – Política de Segurança.................................................................. 23 CAPÍTULO 4 AMEAÇAS CONTRA OS ATIVOS........................... 25 4.1 – Engenharia Social.......................................................................... 25 4.2 – Hackers.......................................................................................... 26 4.3 – Backdoors...................................................................................... 27 4.4 – Cavalo de Tróia / Trojan................................................................ 28 4.5 – SPAM / HOAX.............................................................................. 29 4.6 – DOS / DDOS............................................................................... 30 4.7 – Vírus / Worms............................................................................. 31 5 CAPÍTULO 5 MECANISMOS DE PROTEÇÃO............................. 33 5.1 – Anti-vírus..................................................................................... 33 5.2 – Autenticação................................................................................ 34 5.3 – Senha........................................................................................... 34 5.4 – Registro de logs........................................................................... 35 5.5 – Criptografia................................................................................. 37 5.5.1 – Criptografia simétrica.............................................................. 37 5.5.2 – Criptografia assimétrica........................................................... 38 5.6 – IDS (Intrusion Detection Systems)............................................. 39 5.6.1 – NIDS (Network Intrusion Detection Systems)........................ 40 5.6.2 – HIDS (Host Intrusion Detection Systems)............................... 40 5.7 – Firewall........................................................................................ 41 5.7.1 – Firewall baseado em filtro de pacotes...................................... 41 5.7.2 – Firewall baseado em aplicações............................................... 42 5.7.3 – Considerações sobre o Firewall................................................ 42 5.8 – Backup......................................................................................... 43 5.9 – Controle de Acesso..................................................................... 43 5.10 – Segurança Física........................................................................ 44 CAPÍTULO 6 PROCEDIMENTOS DE SEGURANÇA................... 45 6.1 – Introdução.................................................................................... 45 6.2 – Procedimentos de segurança........................................................ 46 CAPÍTULO 7 CONCLUSÃO............................................................. 54 BIBLIOGRAFIA....................................................... 55 GLOSSÁRIO.............................................................. 56 6 Lista de abreviaturas e siglas - CPU (Central Processing Unit) – Unidade Central de Processamento. - DNS – Domain Name Service, serviço de replicação que interpreta os números pelos quais os servidores conectados à internet são identificados e os representa ao usuário como um nome textual. Por exemplo, 200.185.15.96 como www.yahoo.com.br. - DHCP – Dynamic Host Configuration Protocol. São protocolos utilizados nas redes que usam o protocolo TCP/IP, onde fazem com que os hosts da rede obtenham automaticamente seus endereços IP. - HIDS (Host Intrusion Detection Systems) - sistema de detecção de intruso de estação. - HD (Hard Disk) – também chamado de disco rígido, é um dispositivo de armazenamento de dados. - HTTP – Hypertext Transfer Protocol - protocolo de comunicação utilizado na Internet para transmitir os arquivos hipertexto. - ICA – Instrução do Comando da Aeronáutica. - IDS (Intrusion Detection Systems) – é uma ferramenta que tem a finalidade de detectar uma tentativa de invasão em tempo real que esteja ocorrendo dentro de sua rede ou sistema. - IP – Internet Protocol. Juntamente com o TCP, é o protocolo em que se baseia o funcionamento da Internet. - LAN (Local Area Network = rede local) – é um tipo de rede concentrada em um espaço físico limitado (prédio, empresa, campus universitário, etc). - NIDS (Network Intrusion Detection Systems) – sistema de detecção de intruso de rede. - NTP (Network Time Protocol) – é um protocolo de sincronização de relógio que sincroniza todos os relógios dos equipamentos que estão sob sua responsabilidade. - SMTP – Simple Mail Transfer Protocol, protocolo utilizado no envio de mensagens de correio eletrônico. - TCP/IP – Transmission Control Protocol / Internet Protocol – protocolo (método) de comunicação entre computadores ligados em rede. 7 - WAN (Wide Area Network = rede de longa distância) – é um tipo de rede remota que abrange uma longa distância, podendo ser de metrópoles para metrópoles ou de país para país. 8 CAPÍTULO 1 Introdução Sabemos que hoje em dia não existe uma segurança total, que na verdade ela é inatingível. Existe uma série de precauções que são tomadas para proteger as nossas organizações de diversos tipos de ameaças. Estas medidas visam minimizar os riscos e garantir o sucesso das operações realizadas. A internet tem ocupado um papel muito expressivo perante a sociedade através de vários benefícios que vem proporcionando. O uso de suas aplicações em rede tem sido imprescindível na realização de tarefas em vários ambientes de trabalho. Atualmente utilizamos a internet para realizar inúmeros serviços, tais como: investimentos, compras, atividades bancárias, pesquisas, troca de informações (confidenciais ou não), mensagens através de e-mail, etc. Quando se fala em otimizar as transações e transferência de dados dentro de uma empresa, devemos ter em mente que o caminho para realização dessas atividades, está relacionado com a maneira de gerenciar a rede. Porém, gerenciar não é apenas se preocupar com a rapidez, com a topologia e a economicidade, mas também se preocupar com uma série de atitudes a serem tomadas contra os inevitáveis problemas que comprometem a segurança. E para garantir a segurança desses serviços, é importante observar os diversos tipos de ameaças que afetam de forma direta ou indireta as informações das organizações. Por maior que seja a proteção adotada, estaremos sempre sujeitos a invasões, roubos, espionagem, vandalismo, sabotagem, perda das informações decorrente de fogo, ataque de crackers ou hackers e vírus. Então, podemos concluir que é importante conhecer o perigo e saber como se proteger. Ter um plano de segurança é um bom começo para estabelecer os procedimentos básicos que deverão ser adotados em caso de ameaça. A segurança é uma tarefa complexa, composta de várias partes, e erros são fáceis de ocorrer se não ficarmos atentos. E para isto, devemos criar regras claras, dinâmicas e flexíveis a mudança, buscando englobar o máximo de soluções possíveis, porém sem deixar de firmar um escopo atingível. 9 Logo observa-se que a segurança da informação passa a ser um assunto estratégico, que interfere na capacidade das organizações. A responsabilidade com segurança é dever de todos e, como tal, deve ser de conhecimento de cada funcionário da empresa. O maestro dessa divulgação de conhecimentos é o próprio gerente da rede, que deve mostrar que não existem apenas ameaças externas, mas também, apresentar possíveis ameaças internas. Mas como poderemos estabelecer procedimentos para resolver estes problemas? Para dar uma resposta a esta questão, será apresentada a proposta desta monografia que visa elaborar uma coletânea de recomendações básicas de segurança de sistemas, destinadas aos administradores de rede de computadores que operem no âmbito do COMAER, em consonância com a Política de Informática do COMAER, e necessárias para o seu bom funcionamento em um ambiente com nível desejável de segurança. Esta monografia será desenvolvida tendo em vista a necessidade de ser apresentado um trabalho monográfico de final de curso do CEANSIS (Curso de Especialização em Análise de Sistemas). Cabe ressaltar que este trabalho não tem a finalidade de solucionar todos os óbices na área de segurança, e sim, dar um enfoque tecnológico da problemática e conscientizar os nossos administradores, quanto a importância do assunto, a necessidade de se criar a mentalidade de segurança, a especialização em segurança, e também, dar um passo em busca da segurança eficaz. 1.1 – Considerações preliminares O trabalho em questão faz uma passagem rápida na parte histórica do surgimento dos computadores tratando da conceituação, idéia e definição de rede de computadores, fala sobre as formas de processamento desde o Mainframe até a chegada dos microcomputadores, e aborda também tipos de redes e suas topologias mais utilizadas. Em seguida, comenta sobre o tema Segurança da Informação buscando mostrar sua definição e seus Princípios Básicos. Também são abordados os tópicos que são úteis para realização da análise de riscos, como vulnerabilidades, ameaças, ativos, etc., cuja finalidade é chamar a atenção para uma tarefa maior que é a Política de Segurança, buscando conceituar e caracterizar a mesma. 10 Estabelecidas as diretrizes que norteiam a busca da segurança, é realizada uma visão geral das possíveis ameaças que podem interferir e até danificar os nossos ativos que compõe uma rede de computadores. E quando o homem sofre determinada agressão é natural esboçar uma reação contrária ao problema que lhe está afetando, e na informática não é diferente, pois para contrapor estas ameaças serão apresentada uma série de mecanismos de proteção para que o administrador possa estruturar a sua parte cognitiva estabelecendo subsunçores, ou seja, criando um conceito, uma idéia e uma proposição fixa na mente do administrador como forma de conhecimento relevante que servirá de “ancoradouro” para as regras de atuação contra os óbices. Sabendo quais os possíveis inimigos e os antídotos para garantir a sobrevivência, o presente trabalho finaliza trazendo a proposta de estabelecer uma coletânea de recomendações básicas de segurança, para os administradores de rede de computadores do COMAER, visando minimizar ao máximo os problemas que são afetos aos sistemas e redes de computadores, sem contudo esgotar o assunto. 1.2 – Enquadramento do tema da monografia na Política de Informática do COMAER 1.2.1 – Utilização dos recursos criptotécnicos, onde e quando necessários, no âmbito do COMAER, visando a segurança dos dados a serem veiculados por voz, fax e meios computacionais A criptografia é um mecanismo de proteção que busca garantir uma segurança maior para a informação. Muitos dos trâmites de documentos digitalizados são veiculados por um canal de comunicação, e a criptografia proporciona aos dados que trafegam neste canal a integridade, autenticidade e a confidencialidade. 11 1.2.2 – Implementação da Rede de Comunicação de Dados do Comando da Aeronáutica, como meio exclusivo, dentro das áreas por ela servidas, para o trâmite de dados e informações, inter e intra-sistemas informatizados do COMAER Considerando que a rede de Comunicação do COMAER será o meio exclusivo de trâmite de dados, a segurança da informação tem um papel muito importante neste contexto, pois é através dela que a rede estará segura. A implementação desta rede faz-se necessário acompanhar de uma análise criteriosa dos problemas referentes a segurança para que possam ser estabelecidas diretrizes voltadas para minimizar as deficiências. 1.3 – Plano do relatório O primeiro capítulo que trata da parte introdutória, mostrará a importância da internet como um canal de comunicação que tramita vários tipos de serviços; falará da preocupação que o gerente de rede deverá ter com as possíveis ameaças e a segurança; e apresentará a necessidade de se estabelecer um plano de segurança para resolver os problemas. O segundo capítulo que trata da rede de computadores, começará com um relato do histórico mostrando as formas de processamento; falará do objetivo de uma rede de computadores; definirá as redes LAN e WAN; e mostrará as topologias mais utilizadas com as suas vantagens e desvantagens. O terceiro capítulo que trata de segurança da informação, dará a definição de segurança da informação, comentando que existem empresas que se preocupam com segurança e citará os motivos que levaram a tal preocupação; definirá os princípios básicos; comentará sobre ativos e a necessidade de classificá-los; definirá e comentará sobre vulnerabilidades; dará alguns exemplos de como avaliar riscos; e apresentará conceitos e características da Política de Segurança. O quarto capítulo que trata das ameaças contra os ativos, fará um apanhado geral sobre as seguintes ameaças: engenharia social, hackers, cavalo de tróia / trojan, backdoors, SPAM / HOAX, DOS / DDOS e vírus / worms. 12 O quinto capítulo que trata dos mecanismos de proteção, fará um apanhado geral sobre as seguintes proteções: Anti-vírus, autenticação, senha, registro de logs, criptografia, IDS, firewall, backup, controle de acesso e segurança física. O sexto capítulo que trata dos procedimentos de segurança, mostrará como proposta uma série de recomendações que o administrador de rede deverá seguir para reduzir os problemas de segurança. O sétimo capítulo que trata da conclusão do trabalho, fará comentários sobre a preocupação das empresas quanto a segurança, enfatizando a sua importância e sugerindo um estudo que viabilize a criação de uma ICA voltada para a segurança de sistemas ou rede. E terminará com uma série de considerações. 13 Capítulo 2 Rede de Computadores 2.1 – Histórico O conceito de rede começou com a idéia de se interligar dois ou mais computadores de grande porte, que na época eram chamados Mainframes, que mais tarde ficou definido como “um conjunto de dois ou mais computadores interligados por meio de uma estrutura de cabeamento”1. Os Mainframes tinham um custo muito elevado e de difícil operação, centralizavam todos os dados e processamentos. Para que o usuário pudesse compartilhar dessas facilidades, utilizava-se de terminais sem capacidade de processamento, ou seja, possuía apenas as imagens dos arquivos que eram processados no Mainframe. Houve então a necessidade de expandir este compartilhamento e de aumentar o poder de processamento, e a única maneira de se conseguir este resultado na época, seria interligando dois ou mais Mainframes, porém com o passar do tempo observou-se que cada vez mais aumentava o custo. Mas para resolver este impasse, surgiu na década de 80, devido a reação do mercado, a criação dos computadores pessoais, com razoável capacidade de processamento e armazenamento de informações. Com a descentralização dos processamentos, os terminais começaram a ter vida própria dando origem a um novo tipo de conceito chamado Work Station, na qual estas estações teriam uma alta capacidade de processamento e armazenamento com aplicações específicas. A utilização dos microprocessadores cresceu rapidamente entre os usuários e os profissionais da área. As pessoas começaram a estudar uma forma de integração de sistemas entre os microprocessadores, e verificaram que poderiam compartilhar uma série de coisas, tais como: periféricos, dados, mensagens, documentos, etc. 1 TIMASTER – Tutorial curso online, E-500, http://www.timaster.com.br 14 Portanto, estava consolidada a necessidade da criação da rede, que mais tarde veio se acentuar com o sucesso da internet. Porém vários acertos foram implementados, pois os usuários começaram a utilizar seus próprios programas e dados, acarretando uma série de problemas quando se pensava em compartilhar algo. A medida tomada foi a padronização no tipo de programa, nos dados e até nos tipos de materiais que são utilizados para a construção da rede. 2.2 – Objetivo Fazendo uma análise, podemos dividir o objetivo em vários propósitos: o primeiro deles seria a necessidade de compartilhar periféricos, como por exemplo, a impressora, onde com isto diminuiu os gastos; o segundo seria o compartilhamento de dados; o terceiro referese a possibilidade de padronização de aplicativos utilizados pelo usuário, o que também diminui os custos; e por último a possibilidade de os usuários se comunicarem através de computadores trocando informações, mensagens, etc2. 2.3 – Redes LAN e WAN Vimos que se tornou inevitável a utilização da rede de comunicação para agilizar e otimizar o trâmite de informações, e que a princípio estas redes atenderiam as necessidades locais. Mas, como tudo na Tecnologia da Informação sofre uma evolução rápida, observou-se que as informações precisavam ultrapassar a barreira local e prosseguir para uma área mais distante. 2 TIMASTER – Tutorial curso online, E-500, http://www.timaster.com.br 15 A internet é considerada um Backbone para possibilitar este tipo de comunicação, e graça a este recurso, de troca de informações a grande distância, houve uma mudança geral em várias áreas, tais como: a área da pesquisa, que pode difundir e adquirir os seus conhecimentos de uma maneira mais rápida, mesmo fora do país; a do mercado mundial, cujas atividades e mercadorias foram apresentadas e negociadas de forma mais dinâmica e “transparentes”; a área das relações bancárias; e a própria área da informática, que utiliza este canal para divulgação de equipamentos, software, etc, e para tramitação de documentos, dados e mensagens sejam elas via e-mail ou comunicação online. Podemos agora formalizar as idéias acima citadas em duas definições: LAN (Local Area Network = rede local) – é um tipo de rede concentrada em um espaço físico limitado (prédio, empresa, campus universitário, etc). WAN (Wide Area Network = rede de longa distância) – é um tipo de rede remota que abrange uma longa distância, podendo ser de metrópoles para metrópoles ou de país para país. 2.4 – Topologia de Rede Define-se a topologia de rede como: uma distribuição geográfica dos componentes (equipamentos) utilizados para compor a estrutura da rede. Existem vários tipos de topologias, porém comentaremos apenas as mais importantes: barramento, anel e estrela. 2.4.1– Barramento A topologia barramento é a mais simples de todas, caracteriza-se por um cabo de comunicação, na qual os equipamentos são conectados. Cada nó (estação) no cabo possui um endereço para identificação, facilitando o direcionamento das mensagens. Os tráfegos das informações são bidirecionais, logo quando uma mensagem é colocada no cabo de comunicação, todos os computadores ligados ao cabo tomam conhecimento, mas somente a estação correspondente vai coletar a mensagem. 16 Vantagem: - Facilmente adaptável em qualquer ambiente físico. - Sua expansão é simples, apenas adiciona-se componente. Desvantagem: - Qualquer dano causado ao barramento afeta toda a rede. - Excesso de colisão. - Limitação em distância. 2.4.2– Anel A topologia anel caracteriza-se por interligar os computadores um a um até que o primeiro fique conectado ao último formando um anel. A mensagem ao entrar no anel, vai passando, unidirecionalmente, de estação para estação até chegar no computador de destino, onde os dados são capturados e tratados. Cada estação trabalha como uma repetidora que ao receber a mensagem, regenera e retransmite para a próxima estação, assim por diante, até a estação de destino. Vantagem: - Atinge grandes distâncias. - Os dados trafegam em cada estação da rede evitando-se com isto, um ponto central de falha. Desvantagem: - Número limitado de estações, devido aos problemas de manutenção e retardo acumulativo do grande número de repetidores. - Na ocorrência de um defeito em qualquer um dos componentes, toda a rede é afetada. - Para expansão ou manutenção a rede deverá ficar inoperante. - Pouca tolerância a falha e são vulneráveis a erros. 17 2.4.3– Estrela A topologia estrela é considerada a mais recomendada devido as suas vantagens. Este tipo de layout é formado por um nó central que alguns o chamam de controladora especializada em comunicação ou concentradora ou centralizadora. Porém o que importa é este dispositivo central possui uma capacidade de processamento que faz com que as mensagens sejam encaminhadas para a estação de destino. Cada estação é conectada a esta central, onde a mesma possui um limite de número de estações que possa controlar. Vantagem: - As falhas são facilmente localizadas e isoladas. - Possui um equipamento central de gerenciamento. - A falha de uma estação não afeta toda a rede. - Permite mais de uma comunicação simultânea. Desvantagem: - A falha do equipamento central afeta toda a rede. - O desempenho é limitado pela capacidade do nó central. - A configuração pode ser expandida até um certo limite imposto pelo nó central. - Um crescimento modula visando um aumento de desempenho torna-se a partir de certo ponto impossível, tendo como a única solução a substituição do nó central. 18 Capítulo 3 Segurança da Informação Antes de começarmos a falar em Segurança da Informação, é oportuno esclarecer o que vem a ser um ativo. Este elemento importante de uma organização, nada mais é do que, tudo aquilo que tem valor e desta forma requer proteção. Como exemplo de ativo, temos os seguintes equipamentos que compõem uma rede (sistemas, informações, roteadores, hubs, servidores, switches, firewall, IDS, etc). Dentre os ativos, a informação é considerada um dos mais importantes, e para delimitar o nosso escopo de entendimento, neste capítulo somente abordaremos os problemas de segurança relacionados com a informação. A Segurança da Informação por definição busca através de várias formas proteger o ativo contra as possíveis ameaças. É um processo que visa detectar e impedir que pessoas não autorizadas (invasores) utilizem o seu computador ou da organização para acessar qualquer parte do seu sistema. Esses dados podem ser expressos sob várias formas. Eles podem ser escritos em um documento Word, impressos, mostrados em filmes, transmitidos por e-mail e até armazenados em disquetes ou CD-ROM. Algumas estatísticas apontaram que as empresas estão investindo cada vez mais em segurança, e verificaram que o responsável pelo insucesso não era somente a falta de investimentos, e sim, o crescimento acelerado das sofisticações tecnológicas do mundo empresarial, o desconhecimento dos seus funcionários com relação a segurança e a pouca disponibilidade interna de especialistas no assunto. 19 Os motivos que levam as pessoas a se preocuparem com a segurança são inúmeros, porém segundo as pesquisas, os grandes vilões dentre as ameaças existentes, são em primeiro lugar os vírus, na qual podem se espalhar através de e-mail ou disquete, causando prejuízos de bilhões de dólares. E o segundo refere-se aos invasores que podem ser denominados de hackers, crackers e seus derivados, que buscam, através das falhas do sistema operacional, coletar informações, com intuito de causar danos ao computador ou utilizar o mesmo para realizar um ataque escondendo a sua verdadeira origem. A facilidade que os hackers possuem para acessarem dados, via internet, de computadores ligados a uma rede, está diretamente relacionada com as vulnerabilidades de cada ativo da rede, com os procedimentos implementados para segurança e com a Política de Segurança empregada. Estes elementos “facilitadores”, quando bem empregados, ajudam não só minimizar os riscos de invasão, como também, estabelece um controle mais eficiente em prol da segurança. Sem dúvida nenhuma a Segurança da Informação é um ponto fundamental para garantir que uma informação seja protegida adequadamente, e isto é possível graça aos seus Princípios Básicos que são: disponibilidade, confidencialidade, integridade e autenticidade. Através da correta aplicação desses Princípios, a Segurança da Informação pode trazer vários benefícios, tais como: aumentar a produtividade do usuário em um ambiente mais seguro, proporcionar um maior controle sobre os recursos de informática e garantir a funcionalidade das aplicações da organização de forma mais segura. 3.1 – Princípios Básicos Os Princípios Básicos são elementos que caracterizam a Segurança da Informação. Eles também contribuem, numa maneira micro, para a classificação dos ativos, e em uma visão macro, para realização da avaliação de riscos. 20 Para que possamos diferenciar cada um deles, é oportuno apresentar as suas definições: a) Disponibilidade – É a garantia de que usuários autorizados tenham acesso as informações e serviços sempre quando requerido. b) Confidencialidade – É a garantia de que as informações são acessadas somente por pessoas autorizadas a terem acesso. c) Integridade – É a garantia que as informações e demais ativos estejam sempre exatos e completos. Como por exemplo, a mensagem não foi alterada durante o processo de transporte da mesma; e d) Autenticidade – Está associada com a identificação correta do usuário ou computador. É a garantia de que as informações são realmente procedentes da origem informada em seu conteúdo. 3.2 – Ativos Como foi dito anteriormente, os ativos são elementos fundamentais quando pensamos em Segurança da Informação e também são as peças principais quando iniciamos uma análise para verificarmos os possíveis riscos que nosso sistema ou rede possam apresentar. No entanto, não devemos ter dúvidas em identificar quais os ativos existentes, pois a abrangência na identificação dos elementos importantes que devam ser protegidos contra as ameaças, melhora a visualização das áreas de vulnerabilidades, e aumenta cada vez mais a probabilidade de sucesso e conseqüentemente a segurança, numa avaliação de riscos. O administrador de uma rede, por exemplo, deverá estar ciente dos seus ativos, de preferência listá-los, para poder tomar o próximo passo que seria hierarquizar estes elementos em ordem de importância para a organização. Esta ordem também leva em consideração os efeitos, financeiros ou não, que ocorreriam com a perda do ativo. 21 Existem várias formas de classificação de um ativo, como por exemplo, atribuir um valor ao ativo de acordo com a sua importância em relação a confidencialidade, disponibilidade e integridade, levando em consideração os prejuízos causados com a perda de cada um dos princípios. A outra maneira, seria atribuir um valor único que represente os três Princípios da Segurança da Informação acima citados. Porém, seja qual for o método aplicado para a classificação dos ativos, este deverá apresentar, num curto espaço de tempo, a correta ordem dos ativos de uma organização, do mais importante para o menos importante. Onde de posse desta lista, podemos estabelecer as possíveis vulnerabilidades, os impactos causados pela perda do ativo e a probabilidade de danos ao ativo decorrente de uma ameaça. 3.3 – Vulnerabilidades A vulnerabilidade nada mais é do que um ponto fraco de um ativo ou grupo de ativos, onde uma ameaça aproveita este ponto fraco para causar danos ao ativo. Cabe ressaltar que não é a vulnerabilidade a responsável pelos danos causados, sendo apenas uma condição que permite a ação da ameaça. Como exemplo de vulnerabilidade podemos citar: segurança física inadequada; senha insegura; falta de comprometimento dos usuários com a segurança; inexistência de equipamentos de proteção; configurações erradas de sistema operacional, firewall, servidores, etc. Os administradores de rede deverão classificar todas as vulnerabilidades para em seguida acharem um caminho para eliminá-las, e também deverão realizar um acompanhamento periódico das evoluções de ativos e de novas vulnerabilidades. Existem ferramentas que são capazes de detectar as possíveis vulnerabilidades de um sistema, e uma vez mapeadas, podemos verificar quais as ameaças que podem prejudicar os ativos. 22 Saber quem é o inimigo e como ele se comporta, torna mais fácil a escolha de uma solução para combatê-lo, mas porque é necessário realizar uma verificação das vulnerabilidades? Primeiramente para saber se os nossos ativos são seguros ou não, e segundo para podermos concretizar uma análise que é considerada de grande importância quando se fala em segurança, a avaliação de riscos. 3.4 – Avaliação de riscos Avaliar riscos nada mais é que um “processo de identificação de riscos de segurança, determinação de sua grandeza e impacto nos negócios da organização”3. E antes de comentarmos este processo é importante dizer que o risco trata-se de uma probabilidade que uma ameaça tem de aproveitar um ponto fraco de um ativo ou grupo de ativos para causar danos aos mesmos. Para avaliar riscos não existe uma receita de bolo, e sim, alguns métodos utilizados para a realização desta tarefa. Porém neste tópico, não serão apresentados os métodos, apenas teceremos alguns comentários a respeito das recomendações para uma avaliação de riscos. Um dos primeiros passos para o processo de avaliação de riscos é determinar o perímetro de segurança, para que dentro deste, se possa verificar quais os ativos existentes e listá-los em ordem de importância. Em seguida, realizar uma análise de vulnerabilidade de cada ativo, onde através dessa análise torna-se viável identificar as possíveis ameaças que deveremos combater. Após a identificação das ameaças, poderão ser feitos estudos quanto a probabilidade de perdas ou danos que cada ameaça pode causar ao ativo e o impacto dessa perda para a organização. E finalmente, quantificar o valor de um ativo no que diz respeito a confidencialidade, disponibilidade e integridade. 3 FEBRABAN, guia de referência sobre ataques via internet, Internet Security System, pg 8. 23 A necessidade de segurança é decorrente de uma avaliação de riscos, pois a partir do resultado da avaliação é que poderemos verificar se existe a necessidade da aplicação ou não de medidas de segurança. E estas medidas são estabelecidas dentro de uma Política de Segurança idealizada pela gerência da organização. 3.5 – Política de Segurança A Política de Segurança é um conjunto de diretrizes idealizadas pelos representantes de uma organização, moldadas de acordo com a funcionalidade da mesma, visando implementar a forma mais segura de utilizar uma informação. São sistemáticas gerenciais que visam determinar o nível de segurança de uma rede ou sistemas de informação de uma organização, suas funcionalidades e a facilidade de uso. A Política de Segurança procura estabelecer várias premissas, tais como: regras para o uso de determinados equipamentos, responsabilidades de cada membro da empresa, padronização de procedimentos, metas de segurança, treinamento para os usuários dos meios de informática, controle do acesso a informações, prevenção e detecção de vários tipos de ameaças, comprometimento da alta direção e de seus funcionários, periodicidade de auditorias e avaliação de riscos, conscientização dos usuários de informática, etc. Suas características4 são: • Ser complementada com a disponibilização de recursos: uma ação concreta de que a política é levada a sério pela direção é a liberação de recursos financeiros e de pessoal para que as diretrizes descritas possam ser implementadas ao longo do tempo; • Ser verdadeira: a política deve realmente exprimir o pensamento da empresa e deve ser coerente com as ações dessa organização. Deve ser possível o seu cumprimento; • Ser curta: duas a três páginas são suficientes para se formalizar uma política. Não devemos confundir política com normas e procedimentos de segurança. A política não deve ser um Manual de Procedimentos. Este manual pode até existir, mas terá vida própria; 4 www.linuxsecurity.com.br/info/general/TCE_Seguranca_da_Informacao.pdf, item 2.4.9 24 • Ser válida para todos: a política deve ser cumprida por todos os usuários que utilizam a informação da organização. Ela é válida para o presidente e para o estagiário recém contratado. Normalmente o "rei" não causa maiores problemas. Os problemas deste tipo são causados pelos "amigos do rei"; • Ser simples: a política deve ser entendida por todos. Deve ser escrita em linguagem simples e direta. A política não deve conter termos técnicos de difícil entendimento pelos "mortais"; e • Ter o patrocínio da alta direção da organização: o documento normativo que formalizará a política deve ser assinado pelo mais alto executivo, explicitando assim o seu total apoio à política. Os administradores em geral não têm dúvidas quanto a necessidade de ter uma Política de Segurança, pois cada vez mais empresas estão investindo em segurança, e não se pode falar, agir e trabalhar com segurança sem antes estabelecer as diretrizes de como usar as informações de maneira segura, ou seja, não podemos iniciar sem uma política definida. Vimos que para trabalhar com Segurança da Informação é necessário realizar uma série de etapas, cada uma dividida em áreas bem definidas, para se ter como resultado final, a satisfação de garantir a segurança dos ativos da organização. Cabe ressaltar que o assunto apresentado neste capítulo não retrata apenas os problemas oriundos do setor externo, ou melhor, as ameaças externas. Este tema se encaixa também, e principalmente, para os problemas internos de uma organização. Segundo as pesquisas, atualmente as empresas estão sofrendo mais ataques internos do que externos, e estes ataques são gerados pelos próprios funcionários da empresa insatisfeitos com o sistema. Mas seja qual for a área de atuação (interna ou externa), devemos ficar atento e estudar as ameaças. 25 Capítulo 4 Ameaças contra os ativos As ameaças são mecanismos que atuam nas vulnerabilidades do ativo causando perdas ou danos ao mesmo. Estes ataques realizados pelas ameaças sobre as informações de uma organização podem ser diretos ou indiretos e podem ser acidentais ou propositais. Para garantir a proteção de uma rede ou sistema é importante conhecer as ameaças e técnicas de ataques utilizados pelos invasores, para então aplicar as medidas e ferramentas necessárias para proteção desses recursos. Este capítulo tem o objetivo de apresentar alguns tipos de ameaças existentes, sem com tudo esgotar o assunto, pois a idéia é mostrar os tipos mais comuns para que o leitor possa verificar a necessidade e a importância de estudar e aprofundar neste tema. E como complemento, é conveniente dizer que os administradores de rede têm a “obrigação” de dedicar uma parte do seu tempo para aprendizado e atualização das novas ameaças. 4.1 – Engenharia social A engenharia social é um artifício utilizado por pessoas maliciosas que se aproveitam da fragilidade e da inocência dos usuários de uma organização, com o intuito de obter as informações necessárias para realizarem um ataque. Estas informações importantes podem ser obtidas através de telefonemas, correio eletrônico, salas de bate-papo e até pessoalmente. Existem vários métodos aplicados na engenharia social, citaremos alguns: • Uma pessoa chega na organização fingindo ser um técnico de manutenção de rede e informa a um funcionário da organização que a rede está com problemas de conexão e solicita a senha do mesmo para entrar no sistema e sanar a pane; 26 • Alguns seminários ou simpósios são momentos em que os funcionários relatam as deficiências e problemas de suas organizações; • Existem sites que são “prestadores de assessoria” aos problemas de rede, na qual um administrador ingênuo solicita uma orientação para um problema (vulnerabilidade) de sua organização; e • Outros sites oferecem horas grátis de acesso a internet, bastando apenas você fornecer o seu nome e sua senha, onde eles utilizam os seus dados para conseguirem horas extras, porém para eles e não para você. Uma das soluções para evitar este tipo de ameaça é oferecer palestras e treinamentos sobre o assunto para os funcionários da organização, onde serão apresentadas várias dicas que podem ajudar a minimizar este problema e melhorar a segurança de sua organização. 4.2 – Hackers Os hackers são pessoas que detém algum conhecimento na área de informática e utiliza esta sabedoria para o mal. Este conhecimento pode ser adquirido simplesmente lendo um livro que ensina técnicas de ataque, como também, ser encontrado num site da internet que dá todos os passos para realizar uma invasão em um computador. O termo hack nasceu no Instituto de Tecnologia de Massachusetts (MIT) e suas atividades surgiram na década de 80, e de lá em diante vem aumentando o número de adeptos que se incorporam na comunidade dos hackers. No início os hackers invadiam sistemas e realizavam pichações apenas por brincadeira, porém com o passar dos tempos, algumas pessoas mal intencionadas utilizaram estas técnicas para danificar sistemas, furtar informações importantes, etc. Hoje em dia, estes invasores estão divididos basicamente em três facções: a primeira está relacionada apenas com ataques cujo objetivo é puramente por brincadeira; a segunda já tem uma conotação de vingança ou protesto contra empresas e governos; e a terceira trata-se de ações criminosas, sabotagens, que visam derrubar organizações ou furtar algo de alguém. 27 O termo hackers também teve mutações como crackers, defaced, etc e estas derivações foram estabelecidas de acordo com as atividades realizadas pelos mesmos. A idéia não é comentar todos, mas apenas dar a definição de alguns para aumentar o conhecimento dos administradores de rede. Crackers – são pessoas que realizam artifícios hackeanos, porém com o objetivo de quebrar códigos para obter senha. Defaced – são pessoas que realizam artifícios hackeanos, porém com o intuito de alterar ou pichar páginas na internet. Existem várias tipos de invasões, porém normalmente seguem os mesmos padrões. Este processo pode levar muito tempo dependendo da experiência do invasor, mas em linhas gerais ele é desencadeado em várias fases, tais como: - Primeiramente são planejadas as atividades para o ataque e coletado o maior número possível de informações do alvo a ser atacado através de vários meios (jornais, revistas, sites, telefone, etc); - São realizadas varreduras para conhecer a arquitetura, sistema operacional, aplicativos em uso, tipos de serviços e as brechas existentes, com o objetivo de estabelecer as rotas e os métodos alternativos; - Após isto, são efetuados testes (pequenas incursões) para identificar contas de usuário, compartilhamentos de recursos, instalar um backdoor / cavalo de tróia para obter o controle pleno do sistema; e - E como última fase, o ataque propriamente dito é executado, e logo após, são apagados os rastros (logs) para que o administrador não perceba, e se perceber, não possa identificar o autor / procedência. 4.3 – Backdoors São portas abertas de programas onde facilitam a entrada de hackers em seu computador. Esta abertura pode ser acidental, como por exemplo, uma falha na fabricação de um software ou proposital, quando esta porta é criada por um cavalo de tróia. 28 Portas são caminhos nas quais são estabelecidas as comunicações / transmissões de dados (pacotes) de computador para computador, seja ela dentro de uma rede ou em uma comunicação externa. Para melhorar o entendimento, podemos citar como exemplo de programas que podem possuir backdoors: os browsers, correio eletrônico e ICQ (I see you). Não existe antivírus capaz de detectar esta ameaça, pois este problema somente pode ser eliminado com a atualização dos programas (versões) ou com pacotes de correção para backdoors (service packs ou patches). 4.4 – Cavalo de Tróia / Trojan No século XII A. C. iniciou-se o conflito entre Grécia e Tróia. Estas guerras perduraram por 10 anos, onde os gregos sempre perseguiam os troianos, mas nunca conseguiram vencer porque a cidade de tróia era muito protegida. A alternativa encontrada pelos gregos foi a construção de um cavalo de madeira com a sua parte interna oca, e como estratégia presentearam os troianos com o cavalo carregado de soldados no seu interior. O cavalo foi deixado no meio da cidade e a noite os soldados saíram e abriram os portões, onde os restantes da tropa, que estavam lá fora, entraram e dominaram Tróia. Fazendo uma analogia, a cidade é o seu computador e o cavalo é o programa denominado Cavalo de Tróia, cuja finalidade é criar portas de acesso à hackers, tornado possível o furto de informações importantes do seu micro. O Cavalo de Tróia é um software que se divide em duas partes, uma cliente e a outra servidor. A parte servidor é a que fica dentro do computador da vítima, na qual é executada sem que a mesma fique sabendo. A cliente fica com o hack responsável pelo Cavalo de Tróia, onde são estabelecidas as comunicações cliente / servidor para coletar as informações que necessite. Algumas literaturas utilizam o nome Cavalo de Tróia ou Trojan Horse se referindo algum tipo de Trojan, onde na verdade não está errado, pois Cavalo de tróia e Trojan representam a mesma coisa. 29 Para se ter uma idéia do perigo desta ameaça, ela pode fazer um estrago no seu computador, como por exemplo, identificar programas instalados, permitir o acesso remoto, apagar ou copiar todos os arquivos, formatar o disco rígido, descobrir as senhas que você digita, instalar vírus, etc. Outra forma de atuação do Cavalo de Tróia é o envio, do computador da vítima, das informações solicitadas, para um e-mail previamente determinado pelo hack, sem a necessidade de realizar uma conexão com o mesmo, bastando apenas ele ser programado para isto. Vale ressaltar que a forma de combater esta ameaça é utilizar um anti-vírus capaz de detectar o Cavalo de Tróia, e principalmente, não abrir e-mail suspeito e nem também realizar download de programas grátis com procedência duvidosa. 4.5 – SPAM / HOAX O SPAM são mensagens não solicitadas, enviadas por e-mail pelo spammer (autor do spam), que contém informações recheadas de bobagens, com o objetivo de apenas encher de entulho a nossa caixa de entrada. Existe um endereço que contém uma lista de domínios que são origem de SPAM (www.maps.vix.com). O provedor de acesso à internet pode ser configurado para bloquear mensagens que contenham o domínio da referida lista. Quanto ao HOAX (boato, mentira), esta ameaça é similar ao SPAM, com a diferença de que as informações são geralmente alarmantes ou falsas e apresentam como remetentes grandes empresas ou órgãos governamentais. Como exemplo de HOAX temos as correntes ou pirâmides, que foram inventadas com o objetivo de checar até onde elas se espalham e até quando permanecem no ar, e nada mais são que um mecanismo de desinformação. Esta ameaça (HOAX) também foi criada para entupir a caixa de entrada de grandes provedores. Como recomendação, nunca repasse mensagens que contém no seu corpo um pedido para enviar a mensagem para o número máximo de pessoas que você conhece. 30 4.6 – DOS / DDOS O DOS (Denial Of Service) é uma ameaça em que um hack, após ter acessado e dominado um computador alheio, consegue gerar uma grande quantidade de transmissão de dados deste, causando um excesso de pacotes, seja para uma rede, estação ou servidor, com a finalidade de sobrecarregar a vítima, deixando as suas atividades indisponíveis (negação de serviço) ou muito lentas. Este tipo de ataque não tem a intenção de corromper ou modificar dados de seu computador, e sim, de deixar o serviço do mesmo fora do ar. Além disto, é muito difícil de ser identificado e praticamente impossível de ser prevenido. Mas com o passar dos tempos, observou-se que a idéia poderia ser expandida, ou seja, ao invés de realizar um ataque de um único computador, poderia ser utilizada uma série de computadores realizando ao mesmo tempo este tipo de ataque, onde o resultado seria mais desastroso e eficiente. Logo surgiu o DDOS (Distributed Denial Of Service) cuja tática é o atacante escolher as máquinas que serão MASTERS (máquinas que recebem os comandos de ataque e comanda os agentes) e as que serão AGENTES (máquinas que realizam o ataque propriamente dito). Tanto a MASTER como a AGENTE, possuem software que são executados para realizarem as tarefas pré-determinadas. Para se efetuar o ataque DDOS, o atacante defini a vítima, informa ao MASTER qual o IP da máquina a ser atingida e o tempo de ataque, o MASTER retransmite as informações necessárias para o ataque aos AGENTES envolvidos, e os mesmos entram em ação. Apesar de que estes ataques geralmente não causam perdas ou furtos de informações, eles são extremamente graves, pois uma vez parado o serviço, pode representar para uma organização uma perda muito grande em dinheiro ou pode deixar de ser executada uma atividade importante num dado momento. 31 4.7 – Vírus / Worms Este tipo de ameaça é considerado, segundo as pesquisas, um dos maiores problemas para os administradores de rede. Vírus nada mais é que um programa capaz de se reproduzir de um computador para o outro, através de mecanismos que precisam da ação do homem para a propagação. Já os worms, de uma forma genérica, são uma espécie de vírus que devido a sua forma de reprodução, são considerados os mais desastrosos. E pela sua definição, são também programas capazes de se reproduzirem de um computador para o outro, porém sem a intervenção do homem. Para melhor entender as diferenças entre vírus e worms, serão dados alguns exemplos quanto a forma de propagação para elucidar as idéias. O vírus se propaga através de disquetes, CD-ROM, de documentos (Word, Excel e Power Point) infectados quando são abertos, de email que contenha anexo infectado, de programas piratas, da execução de download de procedência duvidosa, etc. Nestes exemplos, para que a transmissão ocorresse, foi necessária a ação do homem. Um exemplo de propagação de worms é o do vírus Melissa, onde após infectar um computador, ele mesmo procura os endereços no MS Outlook da vítima e transmite, de uma forma transparente, o documento infectado para as pessoas que estão listadas no Outlook. Por esta razão que os worms são considerados mais perigoso que o vírus, pois além da não intervenção humana, ele utiliza situações normais de operação para propagar o seu veneno. Alguns vírus são programados para danificar o computador corrompendo programas, excluindo arquivos, formatando o disco rígido. Ou apenas são construídos para apresentar mensagens com intuito de chamar atenção, mas mesmo assim, estas mensagens ocupam espaço na memória e pode causar queda no sistema. As formas de combater estas pragas são as seguintes: • Utilizar um anti-vírus para detectar a presença do mesmo; • Não abrir e-mail de procedência duvidosa; • Manter o seu anti-vírus atualizado; e • Não baixar programas, documentos de sites duvidosos. 32 Hoje em dia, as ameaças são produzidas, de formas variadas, em quantidades assustadoras e com técnicas cada vez mais sofisticadas. E por este motivo é que o administrador de rede deve não só conhecer estas pragas como também criar formas de ação para eliminá-las. Sem o conhecimento desses fatores, toda a aplicação de mecanismos de proteção pode ser anulada, e também se existir algum ponto vulnerável ou protegido de maneira incorreta, todo sistema estará comprometido. 33 Capítulo 5 Mecanismos de Proteção Os administradores de sistemas e redes devem estar atentos aos principais problemas que terão que enfrentar e estar a par dos principais recursos disponíveis para buscar a melhor solução de um ambiente seguro, com um grau de proteção satisfatório contra as ameaças mais comuns em redes de computadores. Saber como se defender não é uma tarefa fácil, principalmente quando se trata de um escopo muito grande de inimigos, ou seja, não apenas encontraremos o inimigo, e sim, os vários tipos de ameaças. A idéia deste capítulo é mostrar ao leitor que diante de várias ameaças é possível estabelecer uma rotina que combata os males apresentados. É também dar uma noção das ferramentas existentes que contrapõem as diversas ameaças, sem contudo esgotar o assunto. Estas ferramentas valiosas são resultado do trabalho de especialistas, e elas estão amplamente disponíveis na internet. 5.1 – Anti-vírus São programas capazes de detectar e eliminar o vírus. Cada anti-vírus tem as suas características, porém para garantir um bom resultado o anti-vírus deve ser capaz de identificar e eliminar uma grande quantidade de vírus (principalmente Cavalo de Tróia), verificar documentos que são baixados (pela internet ou e-mail), informar ao usuário quando qualquer atividade suspeita esteja ocorrendo (como por exemplo, o programa de e-mail envia um e-mail sozinho), checar o disco rígido e o drive (A:) de forma transparente e automática, ser capaz de criar um disquete de verificação de boot (caso o vírus anule a ação do anti-vírus do computador), etc. 34 5.2 – Autenticação Em uma organização existem algumas pessoas que lidam com informações importantes que são restringidas ao restante dos funcionários, cabendo apenas as pessoas autorizadas o seu acesso. E para garantir que a pessoa que vai acessar os dados é realmente aquela que está autorizada, utiliza-se alguns mecanismos de autenticação. Estes mecanismos se dividem em três tipos básicos: a autenticação baseada em aquilo que você tem ou possui (como um cartão de crédito), aquilo que você conhece ou sabe (seu nome e senha) e algo que lhe pertence ou que é intrínseco (impressão digital, análise de retina, reconhecimento de voz e da face, etc). Estes últimos exemplos são referentes aos parâmetros biométricos, na qual estes mecanismos biológicos são medidos para diferenciar pessoas. A utilização de apenas um tipo de autenticação não é suficiente para dar uma boa segurança, é necessário que se aglutine mais de um tipo, como por exemplo, cartão associado com nome e senha. Mas além destes cuidados, é importante salientar que sem a conscientização do usuário fica difícil manter segurança. 5.3 – Senha Assim como a autenticação, a senha tem uma importância muito grande para a salvaguarda das informações. Pois é ela que garante o princípio da confidencialidade na Segurança da Informação. Porém para estabelecer o seu uso adequado, deve ser definido uma série de recomendações que torne a senha forte e devem ser difundidas para todos os funcionários da organização. 35 Critérios para criar uma senha forte e garantir a segurança: • As contas de usuários demitidos, prestadores de serviços e usuários de testes devem ser imediatamente bloqueadas quando não forem mais utilizadas; • Os usuários, em coordenação com o administrador, devem poder alterar a própria senha e devem fazê-la caso suspeitarem que a sua senha foi descoberta; • O tamanho mínimo da senha deverá ser de 8 (oito) caracteres; • A periodicidade da troca de senha deverá ser de no máximo três meses e no mínimo um mês; • A senha deve ser composta de uma combinação de letra minúscula, maiúscula, caracteres especiais, números e sinais, que deve ser fácil de lembrar, porém difícil de descobrir; • A senha não deve ser baseada em informações pessoais, como nome próprio, nome de familiares, de bicho de estimação, nome de time de futebol, placa de carro, nome da empresa ou departamento, número de telefone, identidade, data de nascimento, aniversário, palavra que conste no dicionário, etc.; • Não deve ser constituída de senhas numéricas e combinações óbvias, tais como 12345 e asdfg; e • Não deve existir senha genérica, a senha é pessoal e não deve ser compartilhada. 5.4 – Registro de logs Antes de falarmos em logs, é necessário comentar dois pontos que são o suporte para a geração, armazenamento e registro de logs, trata-se da sincronização do relógio e do timezone. 36 A sincronização do relógio nada mais é que um ajuste nos relógios de todos os equipamentos da rede para que eles operem exatamente com o mesmo horário. Existem ferramentas que proporcionam este tipo de ajuste, porém a mais recomendada é o protocolo de sincronização chamado de NTP (Network Time Protocol). A sincronização é feita no servidor NTP local da rede pelo servidor externo, onde após a correção, o servidor local repassa as informações de ajuste para os equipamentos internos. O timezone é o fuso horário que garante a exibição correta da hora local, pois dependendo da região que se encontre o equipamento, o fuso horário poderá ser diferente. Ajuda também no ajuste automático do horário de verão. Ambos os suportes dão ao registro de logs um mapa histórico dos eventos ocorridos, onde facilitam uma possível análise por apresentar uma seqüência cronológica, e evitam conclusões equivocadas quando são confrontados as ocorrências com o registro de logs. O que vem a ser logs? São registros de atividades geradas em seu sistema. Estes dados são importantes para verificarmos o comportamento de um usuário, tentativas de login no sistema mal sucedida, registrar o tipo de configuração utilizada, identificar um procedimento diferente do normal ou previsto, e serve como recurso para o administrador descobrir as causas do problema. Normalmente os logs são armazenados em disco, no próprio sistema onde foi gerado, porém isto não é recomendado porque como foi dito anteriormente, uma das tarefas que os hackers executam após o ataque é apagar o seu rastro (os logs). Uma técnica bem utilizada é a criação de um local de armazenamento seguro, este local é chamado de loghost (computador centralizado onde são armazenados todos os logs). Este depositório não realiza nenhum outro serviço, e nem, dá acesso remoto para não sofrer danos. Um outro aspecto importante é o monitoramento de logs, pois através desse artifício podemos identificar de imediato as possíveis falhas que possa ocorrer com a nossa rede ou sistema. 37 5.5 – Criptografia A criptografia pode ser considerada uma técnica tão antiga quanto a escrita. Deste os primórdios dos povos egípcios, que possuíam a escrita hieroglífica, havia uma preocupação em ocultar os conteúdos das mensagens. Antigos reis utilizavam códigos para emitir uma ordem estratégica em tempo de guerra, ou seja, mensagens cifradas para que o inimigo não entendesse, caso fossem interceptadas. E o que se vê hoje em dia são pessoas se preocupando em ocultar as informações, porém requintado de uma grande tecnologia. A criptografia está respaldada nos Princípios Básicos da Segurança da Informação, pois ela protege o nosso sistema quanto a perda de confidencialidade, integridade e autenticidade. A definição mais usual para criptografia diz que ela é a arte ou a ciência de escrever em cifra ou em código, de forma a permitir que somente o destinatário decifre e compreenda a mensagem. Com o passar dos tempos muitos métodos foram utilizados para cifrar e decifrar as mensagens, porém nos dias atuais, os métodos ficaram estabelecidos em criptografia simétrica (criptografia de chave única ou convencional) e assimétrica (criptografia de chave pública) que usam chaves para gerar os códigos. As chaves são seqüências de caracteres que são convertidos em números (medidos em bits) e elas, através dos algoritmos de criptografia, são utilizadas na encriptação e decriptação das mensagens. Os algoritmos de criptografia são funções matemáticas usadas para codificar os dados e a chave, porém são as chaves que garantem a segurança. 5.5.1 – Criptografia simétrica A criptografia de chave única utiliza apenas uma chave para cifrar e decifrar a informação que se deseja transmitir ou que tenha recebido. Ou seja, se você quiser trocar mensagens com outra pessoa, ambos deverão ter a mesma chave. Este tipo de método não é conveniente quando a comunicação é realizada com um número grande de pessoas, porque a chave passa ser de conhecimento de muita gente e perde a finalidade. 38 Uma chave única é considerada segura com o seu tamanho de 128 bits, pois um supercomputador levaria milhões de anos para quebrá-la. 5.5.2 – Criptografia assimétrica Este tipo de método utiliza duas chaves diferentes denominada de chave pública e chave privada, onde são usadas para cifrar e decifrar as mensagens. O par de chaves pertence apenas uma entidade ou pessoa. A chave privada fica de posse do seu dono, enquanto que a chave pública pode ser distribuída. Uma chave pública para ser considerada segura deverá ter um tamanho de pelo menos 512 bits. Para entender o funcionamento das duas chaves, descreveremos a seguir um procedimento em que uma pessoa “A” deseja estabelecer uma comunicação cifrada com uma pessoa “B”: Primeiramente a pessoa “A” envia a chave pública para a pessoa “B” que irá transmitir a mensagem, em seguida a informação é cifrada com a chave pública de “A” pela pessoa “B” e enviada para o local determinado (pessoa “A”), e finalmente a pessoa “A” que recebeu a informação codificada de “B”, decifra a mesma com a sua chave privada. Se por um acaso o elemento “A” desejar mandar uma mensagem, ele poderá optar por dois caminhos: uma forma de transmissão é ele utilizar a sua chave privada para cifrar a mensagem e quem possuir a chave pública correspondente poderá decifrá-la, e a outra maneira é utilizar a chave pública de “B” para cifrar a mensagem e quando “B” recebê-la deverá decifrar a mensagem com sua chave privada. A criptografia pode ser utilizada em vários ramos de atividades, ela busca dar uma segurança tanto na parte de comunicação, como também, na parte de armazenamento dos dados, pois não adianta ter uma forma de transmissão segura e possuir um banco de dados com informações confidenciais (não criptografadas), passivo de ataques de hackers. Para garantir uma forte segurança, deveremos ter em mente que somente o uso da criptografia não será o suficiente, e sim, associar a criptografia com outros mecanismos de proteção. 39 5.6 – IDS (Intrusion Detection Systems) Esta ferramenta tem a finalidade de detectar uma tentativa de invasão em tempo real que esteja ocorrendo dentro de sua rede ou sistema. Ela pode somente alertar as tentativas de invasão, como também, aplicar medidas corretivas contra o ataque. Ou seja, podem atuar de modo passivo, apenas monitorando e analisando os tráfegos de uma rede, como também, de modo ativo, onde uma vez reportado um ataque ele pode, como resposta, enviar um e-mail para o administrador, emitir um sinal de alerta para gerência e encerrar as conexões entre a máquina atacante e a máquina atacada. Com relação as técnicas utilizadas pelos IDS´s para reconhecer um ataque, podemos dividi-los em duas categorias: a) Sistemas baseados em regras (Rule-based systems) – São sistemas que utilizam uma biblioteca com vários tipos de ataques, onde um suposto ataque ao ser comparado com os ataques registrados na biblioteca e a resposta for positiva, ele será identificado como sendo uma tentativa de intrusão. As desvantagens dessa técnica são a necessidade de se manter atualizado o banco de dados da biblioteca e a não identificação de intrusos que não constam na lista (intrusos novos). Se a regra for muito abrangente ocorre o problema de detectar falsos intrusos (atividade normal), porém se ela for muito específica ocorrerá o contrário, ataques similares, mas não idênticos, não serão reconhecidos. Erros de alerta podem ocorrer se não levarmos em conta os seguintes parâmetros: • Falso positivo - ocorre quando a ferramenta classifica uma ação como uma possível intrusão, quando na verdade trata-se de uma ação legítima; • Falso negativo - ocorre quando uma intrusão real acontece, mas a ferramenta permite que ela passe como se fosse uma ação legítima; e • Subversão - ocorre quando o intruso modifica a operação da ferramenta de IDS para forçar a ocorrência de falso negativo. 40 b) Sistema adaptável (Adaptive systems) – Esta técnica é considerada a mais avançada, pois através do monitoramento preliminar, ela é capaz de estabelecer um padrão de comportamento, e a partir desse padrão, será capaz de identificar os intrusos que estejam fora dessa regra, além de utilizar a referida biblioteca de dados. Vimos que o IDS possui duas categorias segundo a sua técnica utilizada, porém ele também pode ser classificado em dois tipos: NIDS (Network Intrusion Detection Systems) que significa Sistema de Detecção de Intruso de Rede, e HIDS (Host Intrusion Detection Systems) que significa Sistema de Detecção de Intruso de estação. 5.6.1– NIDS (Network Intrusion Detection Systems) Neste tipo de IDS os ataques são capturados e analisados através de pacotes de rede. O procedimento adotado pelo NIDS é ficar ouvindo e analisando os tráfegos de um seguimento da rede través de sensores. Ele pode utilizar uma série de sensores ou estações para realizar a análise dos pacotes em todos os seguimentos de uma rede e um computador central ficará recebendo as informações de intrusos reportados pelos sensores. Estes sensores ou estações trabalham de forma transparente sem que o intruso perceba e de forma passiva, apenas escutando os tráfegos da rede sem interferir na performance da mesma. Vale a pena comentar que os sensores do NIDS não são capazes de analisar tráfegos criptografados. A maioria dos NIDS não consegue identificar se um ataque foi bem sucedido, ele apenas alerta que houve uma invasão sem relatar quais os danos que a estação afetada sofreu, onde isto cabe ao administrador verificar no próprio equipamento invadido. 5.6.2– HIDS (Host Intrusion Detection Systems) Diferentemente do NIDS, este tipo de IDS atua diretamente na estação, ao invés da rede, onde são analisadas as atividades de cada host, tais como: utilização da CPU, entrada e 41 saída de disco, padrões de arquivos e diretórios, uso da memória, atividades dos usuários, número de tentativas de login, padrão de configuração do sistema operacional, etc. Ele é capaz de monitorar ataques que o NIDS não consegue detectar, pode operar em ambiente criptografados e pode avaliar se o ataque foi bem sucedido ou não sobre a estação afetada. Porém pode sofrer subversão dos intrusos, e apresenta dependência do desempenho do host monitorado. Uma boa solução para garantir uma melhor segurança em um ambiente de rede é utilizar o NIDS e o HIDS de maneira combinada. 5.7 – Firewall É um tipo de software ou um conjunto de software que servem para filtrar pacotes através de regras estabelecidas, que podem ser configuradas ou ser padronizadas de fábrica. É uma barreira de proteção que separa a rede local da rede externa (internet). É a primeira linha de defesa de uma rede, geralmente fica entre o roteador de borda e a rede interna. Podemos achar vários tipos de firewall, mas pesquisando as possíveis variações, chegamos a conclusão de que existem basicamente dois tipos, que se diferem pela forma de bloqueio do tráfego, pois um é baseado em filtro de pacotes e o outro é baseado em aplicações. 5.7.1 – Firewall baseado em filtro de pacotes Neste tipo de firewall os pacotes são analisados, e de acordo com as regras estabelecidas, regras estas que podem ser geradas pela Política de Segurança, eles poderão ser bloqueados ou não. De uma forma geral, este tipo de firewall, ao analisar um pacote e conforme a sua configuração, poderá exercer uma série de atividades, tais como: verificar as informações de endereço IP de origem e destino, examinar o conteúdo das mensagens e poderá manter as portas fechadas até que uma conexão para referida porta seja requerida. 42 5.7.2 – Firewall baseado em aplicações Este tipo de firewall possui aplicações específicas denominadas de aplicações proxies, onde elas controlam as conexões para cada tipo de serviço. Ou seja, trabalha como intermediário entre duas conexões (comunicações) entre redes. Quando um cliente deseja se comunicar com um servidor, o firewall baseado em aplicação analisa a conexão e de acordo com as regras estabelecidas, libera ou não a requisição, onde desta forma não existe uma comunicação direta entre o cliente e o servidor. Cabe ressaltar que nesta aplicação possui a funcionalidade de autenticação do usuário. 5.7.3 – Considerações sobre o Firewall Quando se deseja adquirir um determinado tipo de firewall, além dos vários fatores que possam influenciar, deveremos considerar como fundamental para a compra, a compatibilidade do mesmo com o sistema operacional em que o administrador esteja habituado a manipular, ou seja, onde o gerente de rede tenha experiência para que possa configurar o firewall de maneira segura. Instalar um firewall em uma rede não significa que a mesma esteja totalmente protegida, pois ele não consegue eliminar todas as ameaças existentes, e uma vez quebrado a parede de proteção imposta pelo firewall, o resto dos equipamentos da rede ficarão vulneráveis, e portanto, é aconselhável associar o firewall com os diversos mecanismos de proteção. E também é importante relatar que o firewall somente protege as ações que ocorrem entre a rede local e a rede externa, e devido a isto não consegue realizar proteção contra ataques internos. Por este motivo e para dar uma maior segurança a determinados ativos de uma rede, deveremos considerar a possibilidade de instalar firewall´s internos que possam separar a rede interna das sub-redes existentes, como por exemplo, sub-redes que contenham os servidores de acesso público (SMTP, DNS, HTTP). 43 Como vimos o firewall só pode atuar sobre os tráfegos que passam por ele. Se por algum motivo um determinado tráfego passar por caminhos alternativos que estejam fora do campo de ação do firewall, como por exemplo a utilização de um modem, a segurança da rede estará comprometida. 5.8 – Backup Antes de falarmos em procedimentos de backup, um dado interessante são a não preocupação de muitas organizações com relação à continuidade dos negócios. Para ser mais claro, imagine se neste momento o seu HD (Hard Disk) falhasse, será que as informações contidas nele são importantes para você? Como seria a recuperação? E sendo agora mais dramático, suponhamos que uma dada empresa de uma hora para outra perdesse todos os dados da folha de pagamento de seus funcionários. Algumas organizações se preocupam com o que chamamos de disaster recovery ou recuperação de desastre, onde ao sofrer algum dano, seja ele de causa natural ou não, a organização tem condição de retomar as suas atividades em um curto espaço de tempo. O procedimento de backup nada mais é que um cuidado muito importante para salvaguarda de nossas informações contra qualquer tipo de ameaça, seja ela natural ou não. É uma forma de armazenar as informações atualizadas. Porém alguns cuidados devem ser tomados para garantir que o backup tenha sucesso: primeiramente o local onde ficará guardado o backup deverá ser restrito; o local deverá está protegido contra poeira, calor, umidade e a prova de fogo; o local deverá ser fora da organização, caso ocorra um desastre na mesma não perderá os dados; para ter uma garantia maior é recomendado criptografar o backup; e deverá ter uma periodicidade na atualização, podendo ser até de forma automatizada. 5.9 – Controle de Acesso Alguns livros consideram o Controle de Acesso como sendo uma atividade da Segurança Física, e outros acham que são ramos separados sendo que um complementa o outro, porém será mais didático separar estes dois mecanismos para melhor entendimento. 44 Um dos grandes objetivos do Controle de Acesso é restringir o acesso não autorizado, principalmente daqueles que possam acarretar danos aos equipamentos. Existem várias formas de garantir o Controle de Acesso para proteger os nossos equipamentos, como exemplo podemos citar: controlar o acesso de pessoas as áreas restritas quanto ao tempo de permanência; verificar se a pessoa está autorizada a ter o acesso; utilizar crachá, dispositivos biométricos, cartão magnético como uma forma de controle; e se possível ter um monitoramento através de câmeras de vídeo. 5.10 – Segurança Física A Segurança Física também é considerada de grande importância, pois de nada adianta termos uma série de mecanismos de proteção se não existir a garantia da Segurança Física de nossos ativos. Existem várias medidas a serem tomadas para garantir a Segurança Física (segurança computacional) de nossos ativos, tais como: o ambiente deverá possuir uma temperatura adequada para manter o bom funcionamento dos equipamentos; o ambiente na qual ficarão os equipamentos de informática, como por exemplo os servidores, deverão ter as janelas com grades, ter extintor de incêndio; é recomendável ter um no-break para garantir a disponibilidade das informações; as instalações elétricas deverão ser seguras contra possíveis danos, etc. Vimos neste capítulo que existe uma série de mecanismos de proteção que poderão ser utilizados para combater as várias ameaças apresentadas, porém também foi observado que a junção de dois ou mais dispositivos de proteção, melhoram e muito a capacidade de segurança. Cabe ressaltar, que fazer segurança não é apenas colocar um firewall associado com um IDS, e sim, estabelecer processos que possam gerenciar todo sistema. É importante agora fazer uma reflexão de tudo que foi exposto e tirar como ensinamentos, possíveis regras básicas na qual englobe o máximo de informações relativas a segurança como um todo, e procure evitar que os nossos sistemas e redes de computadores apresentem vulnerabilidades que possam causar danos ou perdas de nossos ativos. 45 Capítulo 6 Procedimentos de segurança 6.1 – Introdução A maioria dos administradores de rede de computadores apenas estão preocupados com o funcionamento normal da rede, porém esquecem que estão sujeitos a se depararem com os grandes vilões que perturbam a “paz” de seus ativos e sistemas, as ameaças. E estas ameaças estão constantemente tentando buscar uma vulnerabilidade dentro do “mundo” informatizado para poder atacar de maneira eficiente. Ter um conhecimento da amplitude do termo Segurança da Informação é um dos primeiros passos que o administrador, preocupado com segurança, deve tomar. Grande parte dos problemas relatados ocorrem pela falta de conhecimento dos procedimentos básicos de segurança. E dentro deste tema é muito importante que o administrador saiba identificar as vulnerabilidades do seu sistema ou rede para consolidar a sua avaliação de risco. É lógico que tudo isto deverá estar respaldado por uma Política de Segurança consistente. Mas ter uma Política de Segurança eficaz não é o bastante. O administrador para entra numa arena de combate contra os seus oponentes, deverá conhecê-los muito bem para ter uma visão geral de como agem os seus inimigos, para então ter sucesso na sua luta. E esta vitória esta relacionada com a utilização das ferramentas ou técnicas adequadas para cada tipo de ameaça, ou seja, saber como se defender faz parte de seu aprendizado. Globalizando todos os aspectos abordados neste trabalho, podemos agora estabelecer uma série de recomendações básicas de segurança que servirão de apoio para os administradores de rede do COMAER poderem gerenciar as suas redes de maneira mais segura. A idéia não é dizer que para garantir a segurança é necessário seguir todos os passos que serão apresentados, e sim, quanto mais itens forem implementados maior será a segurança. A proposta não resolverá todos os problemas, mas minimizará os óbices do dia-adia que são relatados em literaturas que tratam deste assunto. Antes de começarmos a descrever os procedimentos, vale a pena relembrar que não existe uma segurança total, e sim, 46 medidas corretivas para minimizar o máximo de nossas vulnerabilidades. E também proporcionar um interesse e dedicação pelo assunto. 6.2 – Procedimentos de segurança Serão apresentadas abaixo as seguintes recomendações: 1. O administrador deverá realizar a instalação mínima necessária para a operação dos seus sistemas operacionais e aplicativos, pois muitos administradores por desconhecimento instalam o seu sistema operacional no modo default ao invés de realizar a instalação mínima que garanta a funcionalidade do sistema. E no modo default serão incluídos serviços que não serão utilizados, ou seja, isto torna o sistema mais inseguro, porque um serviço não utilizado geralmente não será monitorado por falha de segurança e também não serão aplicados pacotes de correção, e estes serviços geralmente deixam portas abertas tornando o sistema vulnerável, pois através delas é que os hackers invadem o seu computador. Com relação os aplicativos, muitos deles na sua instalação default incluem scripts ou programas de exemplo que são desnecessários. Muitos dos scripts não são testados quanto a qualidade e deixam a desejar com relação a segurança; 2. O administrador deverá verificar quais as portas que estão abertas para estabelecer um número mínimo de portas que garanta o funcionamento do sistema. Tanto o usuário legítimo e o atacante utilizam portas para se conectarem ao sistema, portanto quanto maior o número de portas abertas, maior é a possibilidade de alguém estabelecer uma conexão com o seu sistema. Uma vez estabelecidas as portas desnecessárias, elas deverão ser desativadas ou removidas, e para isto basta desabilitar o serviço associado a ela; 47 3. O administrador deverá ter o cuidado ao realizar compartilhamento de diretório/arquivos. Pois pode expor ou permitir acesso completo dos arquivos críticos a qualquer elemento hostil que esteja conectado a internet. Serão apresentadas algumas recomendações sobre compartilhamento: • Ao compartilhar arquivos, assegure que somente diretórios necessários estão compartilhados; e • Em sistemas Windows (NT e 2000), utilize o sistema de permissão de acesso a arquivos para permitir o compartilhamento somente com as pessoas autenticadas no sistema (usuários do domínio). 4. O administrador deverá limitar a quantidade de contas existentes para o mínimo possível e estas contas deverão ser controladas e auditadas periodicamente. E os operadores e quaisquer usuários que não tenham o papel de administrador devem receber apenas os direitos mínimos e necessários para executar as suas funções. Pois quanto mais privilégios forem dados ao usuário que não tem responsabilidade sobre o assunto e nem necessidade de conhecer, maior será a probabilidade de ocorrer uma falha; 5. O administrador deverá auditar todas as alterações de usuários (inclusão, troca e exclusão de arquivos ou diretório, falha de login ou logoff do sistema, etc). Nos ataques que ocorrem, geralmente são alterados arquivos ou diretórios, e as vezes é realizado um logoff no sistema para iniciá-lo e executar um script deixado pelo intruso; 6. O administrador deverá monitorar os tráfegos: • Da rede, através de sistemas de detecção de intrusos e sniffers; • Dos servidores, através de logs dos sistemas operacionais, banco de dados e aplicativos; e • Dos roteadores, através dos logs dos sistemas. Este monitoramento visa identificar e corrigir problemas que possam surgir em sua rede ou sistema de maneira mais rápida e detectar possíveis tentativas de invasão; 48 7. O administrador deverá criar procedimentos de registro de logs e alocar um loghost (servidor) central, separado da rede, para armazenar os logs. O registro de eventos deve ser feito de maneira regular em todos os sistemas críticos, e os logs devem ser devidamente armazenados e arquivados, pois você nunca sabe quando eles serão necessários. A maioria dos especialistas recomenda o envio de todos os logs a um servidor central que grave os dados em uma mídia que não possa ser apagada, de forma que o atacante não possa adulterar os logs e evitar assim a sua detecção. Isto provê uma redundância e uma camada extra de segurança, pois os logs são registrados tanto localmente quanto remotamente; 8. O administrador deverá checar se a sincronização dos horários dos equipamentos da rede está de acordo, pois isto é muito importante quando desejarmos relacionar os logs com determinada ocorrência criminosa ou não; 9. O administrador deverá ter os seguintes cuidados quanto aos servidores: • Identificar os servidores de acesso público (SMTP, HTTP, DNS) e isolá-los da rede interna. É imprescindível que estas redes estejam em segmentos de rede separados, pois se por um acaso o invasor dominar algum servidor da rede pública e dependendo da topologia, ele não poderá ter acesso a rede interna. E estes servidores não deverão conter nenhuma informação ou dado que não tenha relação com a função do servidor; • Todos os serviços TCP não utilizados ou não necessários deverão ser desabilitados nos equipamentos; e • Os servidores de acesso público não deverão iniciar sessões com os servidores da rede interna, como por exemplo, um servidor SMTP de acesso público não pode iniciar uma sessão com o servidor de e-mail corporativo da rede interna, e sim, o servidor de e-mail corporativo é que deverá iniciar a sessão e trocar mensagens com o servidor SMTP. Isto é para evitar que o invasor acesse a rede interna através dos servidores de acesso público. 49 10. O administrador deverá proibir o uso de modens nas estações de trabalho sem o conhecimento da gerência ou do pessoal da área de segurança, pois obviamente este modem se tornará um caminho alternativo para os hackers, e o que é pior, sem controle algum; 11. O administrador deverá estabelecer critérios para controlar o uso de senhas e criar métodos para que a mesma se torne uma senha forte. Estes métodos e critérios são: • As contas de usuários demitidos, prestadores de serviços e usuários de testes devem ser imediatamente bloqueadas quando não forem mais utilizadas; • Os usuários, em coordenação com o administrador, devem poder alterar a própria senha e devem fazê-la caso suspeitarem que a sua senha foi descoberta; • O tamanho mínimo da senha deverá ser de 8 (oito) caracteres; • A periodicidade da troca de senha deverá ser de no máximo três meses e no mínimo um mês. Ao ser implementado o alerta de expiração de senha, certifique-se de que o usuário não reutilizará senhas antigas; • A senha deve ser composta de uma combinação de letra minúscula, maiúscula, caracteres especiais, números e sinais, que deve ser fácil de lembrar, porém difícil de descobrir; • A senha não deve ser baseada em informações pessoais, como nome próprio, nome de familiares, de bicho de estimação, nome de time de futebol, placa de carro, nome da empresa ou departamento, número de telefone, identidade, data de nascimento, aniversário, palavra que conste no dicionário, etc; • Não deve ser constituída de senhas numéricas e combinações óbvias, tais como 12345 e asdfg; e • Não deve existir senha genérica, a senha é pessoal e não deve ser compartilhada. 50 12. O administrador deverá ter cuidado com os arquivos de senha, eles devem ser protegidos contra acesso indevido e serem constantemente monitorados, para que qualquer acesso suspeito ao arquivo seja detectado o mais breve possível; 13. Quando existir mais de um administrador, a senha (root ou administrator) de acesso à conta administrativa não deverá ser compartilhada. Pois suponhamos que existam dois ou três administradores utilizando a mesma senha, como será o controle de registro de logs para identificar o autor das tarefas executadas?; 14. O administrador deverá manter atualizado o programa de anti-vírus nas estações e nos servidores. De preferência de maneira automatizada para não haver esquecimento e sobre carga de atividades na gerência. Poderá habilitar um servidor de anti-vírus para realizar a atualização via internet e este distribuir os patches para as estações e servidores (e-mail, http, DNS, etc). Ou seja, a atualização via internet é feita em apenas um local, onde em seguida é repassada para os demais de forma automática. Deve também criar um disquete de verificação (disquete de boot) que pode ser utilizado caso o vírus anule o anti-vírus de seu computador; 15. O administrador deverá estar atento quanto aos service packs ou patches (pacotes de correção) para garantir os sistemas atualizados. Se o sistema estiver desatualizado ele se tornará vulnerável por apresentar uma deficiência não corrigida, ocasionando um problema que pode ser grave ou não. Cabe ressaltar que muitas vulnerabilidades que ocorrem em vários sistemas são decorrente da falta de atualização dos mesmos; 16. O administrador deverá estabelecer procedimentos de backup de dados, arquivos de configuração e logs. Isto deverá fazer parte da rotina do administrador. A melhor maneira é fazê-lo da forma mais automatizada possível para não sobrecarregar o trabalho dos administradores e operadores de sistemas. E também deverá providenciar meios para armazenagem fora da organização, porém realizando a criptografia e o checksum5 no backup para garantir a confidencialidade e integridade; 5 Checksum – é um programa que realiza um tratamento matemático dos bits para uma avaliação quanto ao conteúdo e detecção de erros (como por exemplo, alteração de um documento). 51 17. O administrador deverá criar um logbook (diário de bordo) que detalhe os componentes instalados no sistema e todas as modificações na sua configuração global, relatando quem, data, justificativa e a descrição. Este logbook será útil para determinar qual a versão de um dado pacote está instalada no sistema ou para reconstituir uma dada instalação, e relatar todos os passos que foram seguidos para a instalação/configuração do sistema, permitindo que esse pacote possa ser instalado com rapidez em outro sistema. É importante que este livro esteja disponível em caso de falha (acidental ou não) do sistema, e que ele contenha informações suficientes para que, a partir dele, seja possível reconstituir a exata configuração que o sistema possuía antes da falha, sem que seja necessário recorrer a um backup. É importante salientar que o logbook é um documento sensível, logo ele deverá ser armazenado e manipulado com cuidado; 18. O administrador deverá observar a segurança física do local onde se encontram os equipamentos de informática com relação a poeira, umidade, a possibilidade de fogo, parte elétrica, temperatura ambiente, etc; 19. Se o administrador optar pelo uso de um firewall deverá tomar os seguintes cuidados: • Deverá ter em mente que o firewall apenas protege contra ataques externos. Isto não ajuda a resolver problemas de ataque que são oriundos de dentro da rede; • Deverá escolher um firewall que rode em uma plataforma operacional com a qual o administrador da rede tenha experiência. Pois isto tornaria a configuração do firewall mais fácil; • Todo o tráfego deve passar pelo firewall. Pois o firewall só controla os tráfegos que passam por ele, e qualquer caminho alternativo compromete a segurança da rede; e • Considere o uso de firewall interno. Pois existem grupos de sistemas que desempenham tarefas comuns e necessitam de uma área reservada (exemplo - setor financeiro). 52 20. O administrador deverá estabelecer regras básicas de filtragem de pacotes de entrada e saída que garantam o uso de endereço válido. Isto pode se implementado no roteador e/ou firewall, e evita que ocorra determinados tipos de ataques que utilizam a técnica de aproveitar o endereço IP de uma rede para esconder a verdadeira origem. As regras básicas de filtragem são as seguintes: • Nenhum pacote que entra em sua rede pode ter como endereço de origem qualquer IP da sua rede interna; • Todo pacote que entra em sua rede deve ter como endereço de destino algum endereço pertencente à sua rede interna; • Qualquer pacote que sai da sua rede deve ter como endereço de origem algum IP que pertença à sua rede interna; • Nenhum pacote que sai da sua rede deve ter como endereço de destino algum IP de sua rede interna; • Nenhum pacote que entra ou sai de sua rede deve conter como endereço de origem ou destino qualquer endereço privado ou endereço reservado segundo descrito na RFC 1918. Estão incluídos neste espaço de endereçamento as redes 10.x.x.x/8, 172.16.x.x/12 ou 192.168.x.x/16, e a rede 127.0.0.0/8; • Bloqueie qualquer pacote que tenha a opção 'source routing' ativada ou o campo 'IP Options' ativado; e • Endereços reservados de autoconfiguração DHCP e Multicast também devem ser bloqueados: 1. 0.0.0.0/8 2. 169.254.0.0/16 3. 192.0.2.0/24 4. 224.0.0.0/4 5. 240.0.0.0/4 53 De tudo que foi apresentado, podemos agora dizer que o administrador possui em suas mãos um conjunto de boas práticas de segurança para minimizar os problemas gerados pela falta de segurança, e estas regras proporcionam ao administrador de rede um conhecimento a mais na área de segurança da informação. Mas a idéia deste assunto não é solucionar ou ter a pretensão de resolver todos os problemas de segurança, tendo em vista que isto é uma utopia, porém representar o mínimo de recomendações dentro do universo de boas práticas que o administrador de rede deve implementar, sem com tudo, mais uma vez, garantir a resolução de todas as situações. 54 Capítulo 7 Conclusão A um bom tempo atrás, muitas empresas vêm movimentando os seus negócios através de uma gigantesca rede de comunicação. E verificamos que é imprescindível que este canal de comunicação, onde trafega várias informações que geram milhões de dólares, seja o mais seguro possível. É fato que a quebra da segurança neste canal, gerada por uma ameaça, seja ela hacker ou vírus, provoca uma perda muito grande para a empresa, e que o remédio para este problema não é simples de se obter. Observa-se que hoje as empresas estão acordando para este fato e que cada vez mais a evolução tecnológica de ambos os lados vem crescendo assustadoramente. Muitos administradores estão cada vez mais se especializando nesta área, e as empresas estão investindo em pessoal, equipamentos e ferramenta para garantir uma boa segurança e até mesmo a sua sobrevivência. Como se não bastasse, as Forças Armadas também estão nesta luta, pois seus sites estão sofrendo ataque de defaced, e suas redes estão sendo invadidas por vírus, worms, etc. Fazendo uma reflexão de tudo que foi exposto, chega-se a conclusão que deveremos estabelecer uma série de considerações: primeiro, que é necessário, como continuidade deste trabalho, criar um grupo de estudo para normatizar uma ICA que trata de segurança de sistemas ou rede de computadores; que deveremos estar atentos as possíveis ameaças à nossa organização; que os gerentes e funcionários deverão buscar a atualização em segurança de sistemas; que não podemos medir esforços para investir nesta área; e que devemos nos preparar para uma possível ciberguerra que poderá ocorrer num futuro próximo. 55 Bibliografia - Scambray, Joel. McClure, Stuart. Kurtz, George. Hackers Expostos. Segredos e Soluções para Segurança de Redes. 2ª ED. São Paulo: MAKRON Books, 2001. - Rufino, Nelson Murilo de O.. SEGURANÇA NACIONAL – Técnicas e Ferramentas de Ataque e Defesa de Redes de Computadores. 1ª ED. São Paulo: Novatec, 2002. - BRASIL. Associação Brasileira de Normas Técnicas (ABNT). Tecnologia da Informação – Código de prática para a gestão da segurança da informação. Rio de Janeiro, 2001. (ISO/IEC 17.799). - http://www.linuxsecurity.com.br - Boletim Diário. - http://www.modulo.com.br. - http://www.underlinux.com.br. - http://www.penta.ufrgs.com.br. - TIMASTER – Tutorial curso online, E-500, http://www.timaster.com.br - FEBRABAN – Guia de referência sobre ataques via internet, julho de 2000. 56 Glossário - Anti-vírus – são programas capazes de detectar e eliminar o vírus. - Aplicativo – é todo arquivo executável que possa rodar sob um sistema operacional. O aplicativo realiza uma tarefa por si só, ou seja, não depende de outros programas para funcionar. Por exemplo, o arquivo winword.exe é o Microsoft Word. - Ativo - é tudo aquilo que tem valor e desta forma requer proteção. - Autenticação – são mecanismos para identificar um usuário. - Autenticidade – está associada com a identificação correta do usuário ou computador. É a garantia de que as informações são realmente procedentes da origem informada em seu conteúdo. - Avaliação de riscos - processo de identificação de riscos de segurança, determinação de sua grandeza e impacto nos negócios da organização. - Backdoors – são portas abertas de programas onde facilitam a entrada de hackers em seu computador. - Bit – a menor medida de informação em um sistema de computação. É um semiacronimo para Binary Digit, digito binário, expresso convencionalmente como 0 ou 1 (zero, a energia é bloqueada; 1, a energia é transferida). - Browser – programa para abrir e exibir as paginas da web. Os mais populares são o explore, da Microsoft, e o Navigator, da Netscape. - Caracteres – símbolos, números ou letras especiais utilizados na representação de dados. - Cavalo de Tróia / Trojan – é um programa cuja finalidade é criar portas de acesso à hackers, tornado possível o furto de informações importantes do seu micro. - Confidencialidade – é a garantia de que as informações são acessadas somente por pessoas autorizadas a terem acesso. - Crackers – são pessoas que realizam artifícios hackeanos, porém com o objetivo de quebrar códigos para obter senha. - Criptografia – é a arte ou a ciência de escrever em cifra ou em código, de forma a permitir que somente o destinatário decifre e compreenda a mensagem. - Criptografia assimétrica – é a criptografia que utiliza duas chaves diferentes denominada de chave pública e chave privada, onde são usadas para cifrar e decifrar as mensagens. 57 - Criptografia simétrica – é a criptografia de chave única que utiliza apenas uma chave para cifrar e decifrar a informação que se deseja transmitir ou que tenha recebido. - Defaced – são pessoas que realizam artifícios hackeanos, porém com o intuito de alterar ou pichar páginas na internet. - Disponibilidade – é a garantia de que usuários autorizados tenham acesso as informações e serviços sempre quando requerido. - DOS (Denial Of Service) – é uma ameaça em que um hack, após ter acessado e dominado um computador alheio, consegue gerar uma grande quantidade de transmissão de dados deste, causando um excesso de pacotes, seja para uma rede, estação ou servidor, com a finalidade de sobrecarregar a vítima, deixando as suas atividades indisponíveis (negação de serviço) ou muito lentas. - DDOS (Distributed Denial Of Service) – são vários DOS realizados ao mesmo tempo. - Endereço IP – Endereço único que designa uma única máquina. - Endereço reservado – são endereços que não estão disponíveis para uso na internet. São para realizar determinadas funções, tais como: diagnóstico de rede, para identificar network ID ou o host ID, para uso exclusivo dentro de redes internas. - Engenharia social – é um artifício utilizado por pessoas maliciosas que se aproveitam da fragilidade e da inocência dos usuários de uma organização, com o intuito de obter as informações necessárias para realizarem um ataque. - Estação – é um equipamento ligado à rede pelo qual qualquer usuário pode acessála. - Excesso de colisão – na comunicação as mensagens são enviadas por pacotes, e estes pacotes ao serem transmitidos podem colidir com outro pacote no canal de comunicação de forma excessiva. - Falso negativo – ocorre quando uma intrusão real acontece, mas o IDS permite que ela passe como se fosse uma ação legítima. - Falso positivo – ocorre quando o IDS classifica uma ação como uma possível intrusão, quando na verdade trata-se de uma ação legítima. - Firewall – “Muro de fogo”, programa ou componente dedicado, que protege a rede contra invasões externas e acessos não autorizados. - Hackers – são pessoas que detém algum conhecimento na área de informática e utiliza esta sabedoria para o mal. 58 - HOAX (boato, mentira) – são mensagens similar ao SPAM, com a diferença de que as informações são geralmente alarmantes ou falsas e apresentam como remetentes grandes empresas ou órgãos governamentais. - Hub – é um repetidor que promove um ponto de conexão física entre os equipamentos de uma rede. É o equipamento que centraliza os controles de todos os sinais elétricos envolvidos que trafegam na rede. - Integridade – é a garantia que as informações e demais ativos estejam sempre exatos e completos. Como por exemplo, a mensagem não foi alterada durante o processo de transporte da mesma. - Lista de domínios – no contexto de endereço eletrônico, domínio são nomes que aparecem depois do @ no endereço de e-mail. - Logbook (diário de bordo) – serve para registrar os detalhe dos componentes instalados no sistema e todas as modificações na sua configuração global. - Loghost – computador centralizado onde são armazenados todos os logs. - Login – é o procedimento de logar-se na rede, ou em qualquer outro serviço informando seu nome de usuário e senha. - Logoff – reinicializa o sistema para realizar outro login. - Logs – são registros de atividades geradas em seu sistema. - Multicast – um endereço para uma coleção específica de nós numa rede, ou uma mensagem enviada a uma coleção específica de nós. É útil para aplicações como teleconferência. - Nó – é o nome dado para certos equipamentos de uma rede que são interligados por segmentos da rede, como por exemplo: uma estação, servidor, Hub, roteador, etc. - No-break – é um equipamento utilizado para prover energia, por um certo período de tempo, no caso de falta repentina da mesma. - Pacotes – são fragmentos de informações que são veiculadas de um computador para o outro. - Política de Segurança – é um conjunto de diretrizes idealizadas pelos representantes de uma organização, moldadas de acordo com a funcionalidade da mesma, visando implementar a forma mais segura de utilizar uma informação. - Portas – são caminhos nas quais são estabelecidas as comunicações / transmissões de dados (pacotes) de computador para computador, seja ela dentro de uma rede ou em uma comunicação externa. 59 - Rede de computadores – um conjunto de dois ou mais computadores interligados por meio de uma estrutura de cabeamento. - Roteador – é um equipamento que tem a função de direcionar os pacotes de informações ao seu destino e, além disto, determinar o melhor caminho ou a melhor rota de encaminhamento dos pacotes de informação. - Roteador de borda – que fica no limite da rede, entre a rede interna e a rede externa. - Segurança da Informação – é um processo que visa detectar e impedir que pessoas não autorizadas (invasores) utilizem o seu computador ou da organização para acessar qualquer parte do seu sistema. - Service packs ou patches – são pacotes de correção de falhas. - Servidor – uma máquina que vai proporcionar algum serviço para o usuário de uma rede, exemplo: servidor de e-mail. - Script – um atalho de programação que fornece ao usuário não técnico uma maneira de criar um conteúdo mais rico em seu respectivo computador e fornece aos programadores uma maneira rápida de criarem aplicativos simples. - Sistema Operacional – é um conjunto de programas que gerencia e monitora o funcionamento do computador e das aplicações processadas, e também produz uma interface entre o usuário e o hardware. - Sniffers – farejador. Um programa usado para monitorar o tráfego de redes e descobrir portas abertas ou outras falhas de segurança. Estes programas podem ser usados tanto por administradores de rede, interessados em corrigir brechas de segurança, quanto por pessoas mal intencionadas. - SPAM – são mensagens não solicitadas, enviadas por e-mail pelo spammer (autor do spam), que contém informações recheadas de bobagens, com o objetivo de apenas encher de entulho a nossa caixa de entrada. - Subversão – ocorre quando o intruso modifica a operação da ferramenta de IDS para forçar a ocorrência de falso negativo. - Switch – é equipamento similar ao Hub, porém a diferença a grosso modo está na distribuição dos pacotes, onde ele ao invés de enviar os pacotes para todas as estações, envia para a estação de destino através de comutação. - Timezone – é o fuso horário que garante a exibição correta da hora local. - Topologia de rede – é uma distribuição geográfica dos componentes (equipamentos) utilizados para compor a estrutura da rede. - Transparente – o que não é visível para o usuário. 60 - Vírus – é um programa capaz de se reproduzir de um computador para o outro, através de mecanismos que precisam da ação do homem para a propagação. - Vulnerabilidade – é um ponto fraco de um ativo ou grupo de ativos, onde uma ameaça aproveita este ponto fraco para causar danos ao ativo. - Worms – são programas capazes de se reproduzirem de um computador para o outro, porém sem a intervenção do homem.