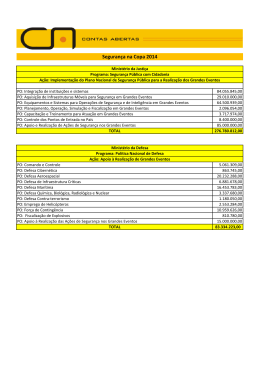

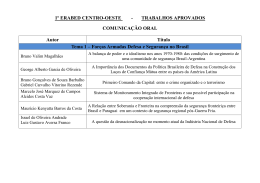

ESCOLA SUPERIOR DE GUERRA CEL AV RICARDO DE OLIVEIRA BRAGA SEGURANÇA CIBERNÉTICA E DEFESA Rio de Janeiro 2011 RICARDO DE OLIVEIRA BRAGA SEGURANÇA CIBERNÉTICA E DEFESA Trabalho de Conclusão de Curso - Monografia apresentada ao Departamento de Estudos da Escola Superior de Guerra como requisito à obtenção do diploma do Curso de Altos Estudos de Política e Estratégia. Orientador: Cel Eng R1 Osvaldo Albuquerque Fonseca Rio de Janeiro 2011 C2011 ESG Este trabalho, nos termos de legislação que resguarda os direitos autorais, é considerado propriedade da ESCOLA SUPERIOR DE GUERRA (ESG). É permitido a transcrição parcial de textos do trabalho, ou mencioná-los, para comentários e citações, desde que sem propósitos comerciais e que seja feita a referência bibliográfica completa. Os conceitos expressos neste trabalho são de responsabilidade do autor e não expressam qualquer orientação institucional da ESG _________________________________ Biblioteca General Cordeiro de Farias Braga, Ricardo de Oliveira Segurança cibernética e defesa / Cel Av Ricardo de Oliveira BragaRio de Janeiro : ESG, 2011. 30 f.: il. Orientador: Cel Eng R1 Osvaldo Albuquerque Fonseca Trabalho de Conclusão de Curso – Monografia apresentada ao Departamento de Estudos da Escola Superior de Guerra como requisito à obtenção do diploma do Curso de Altos Estudos de Política e Estratégia (CAEPE), 2011. 1. guerra cibernética. 2 defesa nacional. 3.tecnologia da informação. 4. segurança cibernética. I. Título AGRADECIMENTOS Aos estagiários da melhor Turma do CAEPE – Segurança e Desenvolvimento - pela amizade e companheirismo. Ao Corpo Permanente da ESG pelos ensinamentos e orientações que me permitiram uma nova maneira de perceber o Brasil. Ao Cel Eng R1 Osvaldo pelo seu profissionalismo ao ministrar instrução, dedicação ao curso e camaradagem no trato. RESUMO Este trabalho de conclusão de curso aborda a questão da Segurança e Defesa Cibernética com enfoque no setor militar, fazendo, contudo, uma abordagem geral da situação e necessidades do Brasil relacionados ao tema. Na introdução são abordadas questões atuais de vulnerabilidades e incidentes ocorridos com consequências sérias para a Segurança como o caso do vírus “stuxnet” que causou sérios prejuízos em vários países. Após um breve histórico da evolução da informática, são apresentados alguns importantes conceitos ligados à Tecnologia da Informação e Segurança da Informação que facilitam e nivelam a compreensão da abordagem. No capítulo 4 é apresentada a situação atual no Brasil, com apresentação de estatísticas de incidentes em redes de computadores, políticas relacionadas e algumas estruturas e órgãos que lidam com o tema e incentivos para a adoção de frameworks como suporte para a garantia da qualidade nas questões de gestão da tecnologia da informação, sobretudo na área de segurança. Algumas iniciativas de outros países serão apresentadas como referências para análises e fator de apoio para a proposta do trabalho. No capítulo seguinte são abordadas propostas calcadas no preparo dos recursos humanos e em ações que podem aumentar a integração e sinergia dos atores que militam em segurança da informação e ações pontuais que podem ser tomadas para catalisar o processo de amadurecimento e formação de doutrina. O capítulo 6 conclui a proposta reforçando a atenção necessária à preparação dos recursos humanos, o incentivo a auditorias de segurança da informação com base em frameworks consagrados mundialmente e a revisão complementar da estrutura e funções do CDCiber com vistas ao ganho de sinergia na Segurança e Defesa Cibernética. Palavras chave: guerra cibernética, defesa nacional, tecnologia da informação, segurança cibernética ABSTRACT This work addresses the issue of cyber security and defense policy with a focus on the military, making, however, a general approach to the situation and needs of Brazil related to the topic. In the introduction, current vulnerability questions are addressed along with incidents with serious consequences for the Security like the case of the "Stuxnet" virus that caused serious damage in several countries. After a brief history of information technology, there are some important concepts related to Information Technology and Information Security are discussed in order to facilitate the understanding of the approach. The Chapter 4 presents the current situation in Brazil with annual statistics of incidents in computer networks, related policies and some structures and organisms that deal with the topic and incentives for the adoption of frameworks which gives support for quality assurance and management of information technology, particularly in the area of security. Some initiatives from other countries will be presented as references for factor analysis and support for the proposed work. In the following chapter proposals based on the preparation of human resources and actions that can increase the integration and synergy of actors who work in information security and specific actions that can be taken to catalyze the process of maturation and formation of doctrine are examined. Chapter 6 concludes the proposal reinforcing the attention necessary to the preparation of human resources, the incentive to security information audits based on frameworks established worldwide and further review of the structure and functions of CDCiber in order to gain synergy in security and Cyber Defence. Keywords: cyber war, national defense, information technology, cyber security. LISTA DE ILUSTRAÇÕES FIGURA 1 Total de Incidentes Reportados ao CERT por Ano ..........................22 FIGURA 2 Incidentes Reportados por Origem do Ataque(abr. a jun. 2011) ......23 TABELA 1 Incidentes Reportados ao CERT.br -- abril a junho de 2011 Totais Mensais e Trimestral Classificados por Tipo de Ataques ......23 LISTA DE ABREVIATURAS E SIGLAS APF – Administração Pública Federal BCM – Business Continuity Management (Gerência de Continuidade de Negócio) CERT.br – O CERT.br é o Grupo de Resposta a Incidentes de Segurança para a Internet brasileira, mantido pelo NIC.br, do CGI.br CGI.br – Comitê Gestor da Internet no Brasil CGSI – Comitê Gestor de Segurança da Informação COBIT® – Control Objectives for Information and related Technology CSIRT – Computer Security Incident Response Team (Grupos de Resposta a Incidentes de Segurança em Computadores) CTIR Gov – Centro de Tratamento de Incidentes de Segurança em Redes de Computadores da Administração Pública Federal DOD – Department of Defense DSIC – Departamento de Segurança da Informação e Comunicações GSI – Gabinete de Segurança Institucional da Presidência da República IC – Infraestrutura Crítica ITIL – Information Technology Infrastructure Library TI – Tecnologia da Informação TIC – Tecnologia da Informação e das Comunicações SUMÁRIO 1 INTRODUÇÃO ............................................................................................. 09 2 HISTÓRICO DA GUERRA CIBERNÉTICA .................................................. 11 3 CONCEITOS LIGADOS À GUERRA CIBERNÉTICA ................................. 16 4 SITUAÇÃO ATUAL ...................................................................................... 21 5 PREPARO E INTEGRAÇÃO ....................................................................... 31 6 CONCLUSÃO............................................................................................... 36 REFERÊNCIAS ............................................................................................ 39 GLOSSÁRIO ................................................................................................ 41 9 1 INTRODUÇÃO O mundo atual valoriza muito a informação a qual é extremamente dependente das infraestruturas e serviços da Tecnologia da Informação (TI), sendo que muitos autores usam o termo “Sociedade da Informação” para esta definição. Problemas, acidentais e intencionais, cada vez mais comprometem a segurança dos processos de TI e seus produtos, como é percebido diariamente nos meios de comunicação. Quando há uma interrupção dos serviços, além da sensação de impotência, muitas atividades são degradadas ou até totalmente inviabilizadas. Pode-se imaginar o quanto seria devastador o efeito de uma falha de um Sistema Estratégico para o Estado quando se fala em Defesa. Quais seriam os efeitos de uma interferência no Sistema de Controle do Espaço Aéreo ou em uma usina nuclear? É imperioso que se tenha uma Estratégia de Segurança e Defesa do Espaço Cibernético eficiente e que permeie todas as estruturas consideradas críticas para a Defesa. Este trabalho visa refletir sobre estratégias a serem adotadas para mitigar as vulnerabilidades do Poder Nacional no Espaço Cibernético. Pretende reforçar a importância de se ter uma estratégia ampla, envolvendo os mais variados setores da sociedade, para o desenvolvimento da mentalidade de Defesa Nacional no tocante ao espaço cibernético com enfoque especial nas organizações militares. Para tal, será importante percorrer evolução histórica da informática, os principais conceitos relacionados ao tema e as questões de segurança em TI, bem como, identificar instituições, normas, ações e estatísticas buscando o delineamento de um diagnóstico atual da situação. Ainda como motivação e reforço à relevância do tema, serão apresentados possíveis impactos na Defesa por questões de falhas na Segurança do Espaço Cibernético. Uma conjuntura atual será delineada pelo levantamento de estratégias setoriais, em andamento e planejadas, no Brasil e em outros países no tema de forma a obter análises comparativas. 10 Foi abordado um ponto crucial no tratamento do assunto que é o Recurso Humano. Procedeu-se a um levantamento da existência de treinamentos práticos e ou simulações de ataques em ambientes de TI no Brasil e uma reflexão sobre questões da educação e recrutamento dos profissionais de segurança de Tecnologia da Informação e Comunicação (TIC). O trabalho é suportado essencialmente em pesquisa bibliográfica e com limitação de escopo na Expressão Militar do Poder Nacional devido à enorme abrangência do tema e aproveitamento da experiência profissional do autor. As referências principais estão em Raphael Mandarino Junior de reconhecida vivência na área estratégica, bem como na visão prática de Gustavo Alberto Alves na área de segurança da informação e aplicação de boas práticas. A experiência do decano Tércio Pacitti que sempre enfatizou a importância da educação auxiliam na compreensão histórica do fenômeno em questão e nos faz refletir nas estratégias para enfrentar os desafios do espaço cibernético. 11 2 HISTÓRICO DA GUERRA CIBERNÉTICA “Epidemia do supervírus vira alerta nas empresas”, a chamada do Caderno de Economia do jornal O Globo de 10 de maio de 2011 destaca mais um problema de segurança em tecnologia da informação. Diariamente somos bombardeados pela mídia, prestadores de serviço e diversas instituições alertando sobre novas vulnerabilidades e ameaças. A despeito dos interesses do enorme mercado de segurança gerado, que se regozija com uma dose de alarmismo, o artigo daquele periódico é realmente emblemático, pois o vírus em questão, chamado Stuxnet, é altamente sofisticado, sendo que especialistas já o chamam de “míssil cibernético teleguiado”. O artefato paralisou o sistema de informática da principal usina nuclear iraniana quando se preparavam para abastecer o reator em meados de 2010. Segundo o autor, Gilberto Scofield Jr, especula-se que o vírus tenha sido criado pelo governo israelense numa tentativa de frear o programa nuclear iraniano e, dessa maneira, teria sido dado o primeiro passo concreto da temida ciberguerra mundial. Os sistemas de indústrias elétricas e de telecomunicações de vários países como Índia, China, Alemanha, Paquistão, Rússia, Estados Unidos, Indonésia, Coreia do Sul e até o Brasil passaram a ser infectados pelo Stuxnet. Se raciocinarmos que vivemos na sociedade da informação, onde a maior parte da população urbana é totalmente dependente das mais variadas transações eletrônicas cotidianas, pois segundo Giannasi apud Mandarino (2010, p. 32), Os avanços no processamento, recuperação e transmissão da informação permitiram aplicação das tecnologias de informação em todos os cantos da sociedade, devido à redução dos custos dos computadores, seu aumento prodigioso da capacidade de memória, e sua aplicação em todo e qualquer lugar, a partir da convergência e imbricação da computação e das telecomunicações. Pode-se imaginar o caos gerado pela interrupção dos serviços que utilizam o espaço cibernético. Para que seja possível a compreensão de como se chegou a ameaças tão sofisticadas será necessária a compreensão da evolução da Tecnologia da Informação (TI), os principais conceitos e preocupações com segurança. A humanidade em sua evolução sempre adotou diversos dispositivos para representar o mundo real para realizar cálculos e contagens, usando os dedos das 12 mãos, cordinhas com nós, ábacos e outros até chegar às máquinas mecânicas (PACITTI, 2002, p. 87). Vários cientistas participaram dessa evolução e deram sua contribuição para implementar as primeiras máquinas mecânicas, normalmente movimentadas por manivelas e engrenagens típicas da relojoaria. Máquinas essas normalmente voltadas para os cálculos matemáticos. O matemático inglês Charles Babbage (1792-1871) teve papel destacado no caminho posteriormente seguido pela tecnologia da informação, pois, baseado no controle binário, sua máquina analítica já incorporava, embora intuitiva e rudimentarmente, os princípios de programação e organização que seriam seguidos por Von Neumann nos anos 40 do século XX para a concepção do computador moderno (PACITTI, 2002, p. 91). A conceituação de programa armazenado, a disposição lógica interna das unidades que compõem o computador e onde as instruções são executadas são a base do funcionamento dos computadores até hoje e é conhecida como Arquitetura de Von Neumann. Outro personagem destacado na história da TI foi Herman Hollerith (18601929) que criou a Tabulating Machines Corp., que posteriormente daria origem à IBM, inspirado no sistema de programação por cartões perfurados de Jacquard construiria uma linhagem de máquinas de largo uso na primeira metade do século XX. Os sistemas mecanizados que totalizavam os dados de cartões perfurados permitiram a conclusão do censo americano de 1890 em tempo recorde (seis semanas). Os militares americanos investiam fortemente em Pesquisa e Desenvolvimento nas universidades na área de eletrônica e computação sob a bandeira dos interesses da Segurança Nacional. Esses investimentos permitiram, a partir da década de 30, a construção de uma série de calculadoras eletromecânicas precursoras dos computadores da década de 50 do século XX. Deste período destaca-se a calculadora Eniac (Eletronic Numerical Integrator And Calculator), classificada pelos militares como top secret, de funcionamento a válvula eletrônica que precedeu os computadores. Dessa máquina que incorporava a tecnologia das válvulas eletrônicas e da arquitetura de Von Neumann que trabalhava de forma estreita com os militares surgiram as condições para a nova geração de computadores. 13 Dessa época, segundo Pacitti (2002, p. 90), surgiu o termo “cibernética”, muito popular nas décadas de 40 e 50 para associar os fenômenos dos processos de comunicação e controle entre os seres vivos e as máquinas. O termo se extinguiu na década de 60 com o desenvolvimento autônomo da informática, inteligência artificial e robótica e demais teorias que antes eram traduzidos por cibernética. O termo informática, contração de informação automática, imperou sobre o termo cibernética. Recentemente o termo foi resgatado e amplamente utilizado. O espaço cibernético denomina o conjunto de pessoas, empresas, equipamentos e interconexões dos sistemas de informação e das informações que por eles trafegam (MANDARINO, 2010, p. 41). Ainda com relação à evolução dos computadores há dois pontos de inflexão extremamente importantes, o advento dos microcomputadores e a criação da internet. O primeiro trouxe considerável ampliação e popularização do uso da informática principalmente pela redução de custos e diminuição dos recursos de infraestrutura necessários à operação. As linguagens de programação tornaram-se mais amigáveis e acessíveis. Já a internet propiciou a interconexão em nível mundial e a eliminação das fronteiras no espaço cibernético. A questão da segurança sofreu significativa mudança na abordagem, pois nos primórdios da computação a segurança era uma preocupação eminentemente física. Bastava-se que os enormes e poucos computadores ficassem em uma sala isolada com redundâncias de energia elétrica, ar condicionado, controle de acesso, proteção contra desastres e uma adequada seleção dos poucos operadores e programadores e obtinha-se elevado grau de segurança. A microinformática trouxe uma expansão significativa de usuários e disseminação de conhecimentos de informática que conectados à rede mundial de computadores aumentou exponencialmente as vulnerabilidades de segurança dos sistemas informatizados. Atualmente, um usuário da internet sem conhecimentos sofisticados é capaz de acessar sites que ensinam e auxiliam a produzir vírus e outros malwares rapidamente. Os principais objetivos nesses casos, atualmente, seria a obtenção de 14 vantagens financeiras. Sabe-se, contudo, que há uma miríade de interesses e toda uma taxionomia. Neste trabalho o enfoque será as questões de Estado. Quando se raciocina com a segurança de um Estado, de imediato tem-se a sensação de uma tarefa, ou melhor, uma odisseia de proporções difíceis de se imaginar. Em um desafio complexo como este, como será vislumbrado posteriormente, uma visão cartesiana do problema e o envolvimento interdisciplinar, com todas suas nuances, de grupos especializados de pessoas é fundamental para que seja possível a obtenção de bons resultados. Questionamentos do que proteger, com que prioridade e com qual intensidade sem que haja dispêndio de recursos proibitivos, leva ao raciocínio que é fundamental uma metodologia clara. A principal preocupação da Defesa do espaço cibernético brasileiro deve ser a proteção da infraestrutura crítica (IC) da informação definida como o subconjunto dos ativos de informação que afetam diretamente a consecução e a continuidade da missão do Estado e a segurança da sociedade (MANDARINO, 2010, p. 40) ou ainda como, de acordo com o Diário Oficial da União nº 27, de 11 de fevereiro de 2008, a infraestrutura crítica está relacionada às instalações, serviços e bens que, se forem interrompidos ou destruídos, provocarão sério impacto social, econômico e/ou político1. A segurança deverá ser proporcionada pela adoção de ações que assegurem disponibilidade, integridade, confidencialidade e autenticidade das informações de interesse do Estado (MANDARINO, 2010, p. 48). Sendo que: Disponibilidade é a propriedade de assegurar que as informações estarão prontas para o acesso e utilização quando requisitadas por indivíduos, sistemas e/ou equipamentos; Integridade é a propriedade de assegurar que as informações não foram alteradas ou modificadas de forma ilícita em nenhuma de suas fases de existência; a Confidencialidade é a propriedade de assegurar que as informações não foram acessadas por indivíduos, sistemas e/ou equipamentos sem a devida autorização; e Autenticidade é a propriedade de assegurar que as informações _______________ 1 Segurança da informação do governo. Disponível em: <http://www.cpqd.com.br/pad-e-inovacao/267seguranca-da-informacao-e-comunicacao/349-seguranca-da-informacao-do-governo.html> Acesso em 14 ago. 2011. 15 foram produzidas, expedidas, modificadas ou recebidas por determinado indivíduo, sistema ou equipamento. Para uma boa avaliação do tema é importante que se tenha um adequado conhecimento de outros conceitos envolvidos. 16 3 CONCEITOS LIGADOS À GUERRA CIBERNÉTICA Alguns conceitos da segurança da informação e seus relacionamentos são essenciais para a compreensão do tema. Muito se falou até aqui em segurança, mas é importante que se entenda melhor as chamadas razões da insegurança, segundo o Manual Básico da ESG em seu volume I, tem um sentido bastante amplo e está ligado a várias modalidades. Desde questões físicas como a falta de recursos essenciais à satisfação das necessidades básicas da população, como a falta de compatibilização entre os diferentes anseios de setores distintos da sociedade, ou ainda distorções políticas e psicossociais que impeçam a participação de segmentos da sociedade no processo político e na evolução cultural. Podem também estar ligadas a ameaças aos Objetivos Fundamentais da Nação Brasileira, que são aqueles voltados para o atingimento dos mais elevados interesses da Nação e preservação da identidade, subsistindo por longo tempo. São caracterizados por: Democracia; Integração Nacional; Integridade do Patrimônio Nacional; Paz Social; Progresso; e Soberania. Define-se Segurança, então como “a sensação de garantia necessária e indispensável a uma sociedade e a cada um de seus integrantes, contra ameaças de qualquer natureza” (ESG, 2009, p. 59). Como se vê Segurança é uma sensação, sendo abstrata e subjetiva e está ligada à ausência de fatores perturbadores que possam ameaçar o estado de segurança. Esses fatores é que devem ser investigados e devidamente tratados e mitigados para que seja possível se manter o estado de segurança desejado. Neste ponto é que entra a conceituação de Defesa. Ela entra na neutralização, redução e/ou anulação de ameaças por intermédio de ações, atitudes e medidas de confronto. 17 “Defesa é um ato ou conjunto de atos realizados para obter ou resguardar as condições que proporcionam a sensação de Segurança”. (ESG, 2009, p. 60). Pode-se afirmar então que Segurança é uma sensação e Defesa é ação. Para Mandarino (2010, p.107), as atuações dos atores e órgãos dividem-se em dois ramos: o primeiro voltado para a segurança cibernética que contempla ações que podem compreender aspectos e atitudes tanto preventivas quanto repressivas; o segundo, defesa cibernética, caracterizado por ataques cibernéticos compostos por ações operacionais eminentemente ofensivas. Outro conceito importante ligado à segurança de TI é o que representa tudo o que constitui valor para o negócio da instituição, denominado Ativo. Podem ser Humanos (pessoas); Tecnológicos (software, hardware) ou Físicos (escritórios, centros de processamento de dados, etc.) (ALVES, 2006, p. 3). Esses Ativos estão sempre sujeitos às Ameaças que são causas potenciais responsáveis por um incidente de segurança que exploram falhas ou Vulnerabilidades (contas sem senha, ou com senha fraca; falhas em programas; SQL injection, etc.). Quando as Vulnerabilidades são atingidas geram um Impacto, resultado de um incidente de segurança que poderá ter consequências de perdas e danos de intensidade pequena, média ou grande. Ligando todos esses conceitos tem-se o Risco. A avaliação dos Riscos permite identificar as ameaças, frente às vulnerabilidades e a probabilidade de sua ocorrência para então priorizar o tratamento de prevenção adequado em cada organização. E quando colocada no escopo de estado, no caso da Defesa Nacional, tomar as ações adequadas para a Ciberguerra. Ciberguerra é “sinônimo de Information Warfare”. Information warfare “é o uso ofensivo e defensivo de informação e sistemas de informação para negar, explorar, corromper ou destruir uma informação adversária, processos baseados em informação, sistemas de informação e redes baseadas em computadores, bem como para proteger os seus próprios meios e sistemas. Tais ações são planejadas para alcançar vantagens tanto militares quanto comerciais sobre os adversários (GOLDBERG, 2008 apud SILVA FILHO, 2008, p. 9)”. Já segundo Mandarino (2010, p.21), dada à profusão de definições, considera-se guerra cibernética como denominação genérica para todos os tipos de 18 conflitos cujo alvo principal é a informação armazenada nos sistemas informatizados empregados no controle da infraestrutura crítica de um país. Pode-se, delimitar a abrangência do termo ciberguerra através das seguintes características imprescindíveis: É ramo da information warfare (ou guerra da informação); Refere-se a ações militares estratégicas, operacionais e táticas, realizadas no ciberespaço; Emprega os meios da Tecnologia de informação; Um dos atores envolvido é um Estado Soberano ou um de seus Órgãos de Defesa; Empregada em tempos de paz ou de crise/conflito; Possui dois objetivos: exploração das infraestruturas e sistemas de tecnologia de informação do adversário; supremacia da informação ou ao uso da informação para obter vantagem sobre o adversário; (SILVA FILHO, 2008, p. 16) Há sete formas distintas de guerra de informações, a saber: Guerra de Comando e Controle (Command & Control Warfare – C2W) que é a estratégia que visa obstruir a estrutura de comando das forças inimigas. Guerra baseada na Inteligência que se caracteriza pela obtenção e fornecimento de dados de inteligência diretamente para sistemas de armas e avaliação de danos. Guerra Eletrônica que é o domínio do espectro eletromagnético do inimigo e a interferência em suas possibilidades. Guerra Psicológica que é o uso da informação contra a mente dos recursos humanos inimigos, militares ou não. Guerra de Hacker que é a realização de ataques a sistemas de computadores, pela exploração de falhas conhecidas do sistema de segurança do alvo. Guerra de Informações Econômicas que é baseada no controle das informações econômicas, seja de transações financeiras, informações 19 de produção ou de tecnologia de ponta que minem as condições de competição do oponente. Guerra Cibernética que consiste em atacar as informações do inimigo em qualquer área que faça uso extensivo de recursos informatizados (LIBICKI apud MANDARINO, 2010, p. 79). As ações da Guerra Cibernética visam sempre a quebra dos princípios da segurança da informação: disponibilidade, integridade, confidencialidade e autenticidade para sim obter as vantagens que podem se traduzir nas mais variadas formas como, por exemplo, causar danos ao inimigo com paradas de equipamentos e sistemas, alterar informações e parâmetros de sistemas, obter informações sigilosas e emitir ordens e comandos indesejados. Um personagem fundamental nessas ações é o Hacker, cuja definição aqui pode ser entendida de forma genérica como um invasor de sistemas computacionais, dessa forma será desconsiderada neste momento a discussão de suas variações e classificações, fazendo-se uso apenas de algumas categorizações que estão mais diretamente ligados à Defesa do Estado. Guerreiros da Informação (ROGERS apud MANDARINO, 2010, p, 93) é a categoria de hackers que une os indivíduos altamente treinados e capacitados que, movidos por patriotismo, executam ações para defender ou realizar ataques destinados a desestabilizar, destruir, corromper ou afetar a integridade dos dados ou sistemas de informações e comunicações em que as decisões de comando e controle estão baseadas. Já os Inimigos são aqueles que buscam incapacitar ou destruir infraestruturas críticas de um País, resumindo são os terroristas e os estados. Essas categorias são as principais ameaças do espaço cibernético de um estado. As medidas preventivas comentadas anteriormente são aquelas que evitam que ações danosas se prolonguem no tempo e mitiguem seus efeitos indesejados. Abrangem todo um arcabouço de “boas práticas”. Criam e aplicam metodologias de gestão de risco e desenvolvem planos de continuidade e de contingências para as infraestruturas críticas Imaginemos agora um apagão de energia elétrica como o ocorrido em novembro de 2009, onde pelo menos dez estados brasileiros e dentro deles toda a região sudeste, a mais industrializada do país (http://g1.globo.com, 2009). O 20 incidente foi atribuído a fenômenos naturais, mas poderiam ter sido produzidos por um ataque cibernético no advento de um conflito? Neste ponto pode-se questionar como estaria o Brasil frente a essas ameaças do espaço cibernético atualmente e se a nação está adequadamente protegida. 21 4 SITUAÇÃO ATUAL O tema segurança e defesa do espaço cibernético, apesar de várias iniciativas, em andamento, ainda não recebeu a devida atenção até mesmo no meio militar. A própria segurança da informação só obteve maior impulso na APF com a criação do Departamento de Segurança da Informação e Comunicação (DSIC) em 2006. Em pesquisa realizada em 2008 pelo Tribunal de Contas da União (TCU) foram constatados os seguintes números no que concerne à prática da segurança da informação e comunicações na APF (MANDARINO, 2010, p. 56): Da totalidade de órgãos da APF: 48% não possuem procedimentos de controle de acesso; 64% não tem política de segurança da informação; 64% não tem área específica de segurança da informação; 75% não adotam análise de riscos; 76% não tem gestão de incidentes; 80% não classificam as informações; 88% não tem Plano de Continuidade de Negócios. Imediatamente percebe-se que a situação apresentada está longe da ideal, quando confrontadas com os padrões de boas práticas de gestão da tecnologia da informação. A seguir serão apresentadas algumas estatísticas de ameaças presentes no espaço cibernético brasileiro geradas pelo Grupo de Resposta a Incidentes de Segurança para a Internet brasileira (CERT.br) que tornam mais preocupante o controle deficiente e a carência de conformidade com os padrões de segurança. 22 Figura 1: Total de Incidentes Reportados ao CERT por Ano Fonte: CERT.br Percebe-se que, apesar da atipicidade apresentada no ano de 2010 o padrão de crescimento da curva de ameaças é exponencial. A seguir é apresentado um gráfico com a apresentação do país de origem das ameaças, fato que caracteriza mais uma vez a questão da preocupação com as fronteiras cibernéticas e a atuação de possíveis hackers Inimigos. 23 Incidentes Reportados ao CERT.br -- Abril a Junho de 2011 Figura 2: Incidentes Reportados por Origem do Ataque (abr. a jun. 2011) Fonte: CERT.br Neste ponto é imperioso que detalhemos o tipo de Ameaças que o Brasil vem enfrentando para análise futura. É importante salientar também que esses números são de incidentes que se manifestaram e pode-se imaginar que inúmeros artefatos sofisticados e “silenciosos” como o Stuxnet (que infectou imperceptivelmente 60,000 computadores no Irã antes de atingir seu objetivo) estão infectando vários computadores.Tabela 1: Incidentes Reportados ao CERT.br -- abril a junho de 2011 Totais Mensais e Trimestral Classificados por Tipo de Ataque. Mês total worm % dos % Abr Mai Jun Total 44908 42715 39458 127081 1157 1038 933 3128 2 2 2 2 10 2 2 14 0 0 0 0 Invasão 12 5 2 19 % web % scan % fraude % outros % 0 0 0 0 901 1091 1183 3175 2 2 3 2 7269 6628 7950 21847 16 15 20 17 3891 3307 2544 9742 8 7 6 7 31668 30644 26844 89156 70 71 68 70 Fonte: CERT.br Legenda: worm: notificações de atividades maliciosas relacionadas com o processo automatizado de propagação de códigos maliciosos na rede. 24 dos (DoS -- Denial of Service): notificações de ataques de negação de serviço, onde o atacante utiliza um computador ou um conjunto de computadores para tirar de operação um serviço, computador ou rede. invasão: um ataque bem sucedido que resulte no acesso não autorizado a um computador ou rede. web: um caso particular de ataque visando especificamente o comprometimento de servidores Web ou desfigurações de páginas na Internet. scan: notificações de varreduras em redes de computadores, com o intuito de identificar quais computadores estão ativos e quais serviços estão sendo disponibilizados por eles. É amplamente utilizado por atacantes para identificar potenciais alvos, pois permite associar possíveis vulnerabilidades aos serviços habilitados em um computador. fraude: segundo Houaiss, é "qualquer ato ardiloso, enganoso, de má-fé, com intuito de lesar ou ludibriar outrem, ou de não cumprir determinado dever; logro". Esta categoria engloba as notificações de tentativas de fraudes, ou seja, de incidentes em que ocorre uma tentativa de obter vantagem. outros: notificações de incidentes que não se enquadram nas categorias anteriores. Para fazer frente a essas ameaças, o CERT.br desenvolve dois projetos, o Honeypots Distribuídos que tem o objetivo de aumentar a capacidade de detecção de incidentes, correlação de eventos e determinação de tendências de ataques no espaço Internet brasileiro e o SpamPots que tem o objetivo de obter, através de honeypots de baixa interatividade, dados relativos ao abuso da infraestrutura de Internet para o envio de spam. Além do processo de tratamento a incidentes em si, o CERT.br também atua através do trabalho de conscientização (cursos, palestras e publicações) sobre os problemas de segurança, da análise de tendências e correlação entre eventos na Internet brasileira e do auxílio ao estabelecimento de novos Grupos de Resposta a Incidentes de Segurança em Computadores (CSIRTs, do inglês: Computer Security Incident Response Team) no Brasil. Na área militar o grande avanço no sentido da Defesa Cibernética se deu com a publicação do Decreto nº 6.703, de 18 de dezembro de 2008 que aprovou a Estratégia Nacional de Defesa. Neste documento foi definido como estratégico o setor cibernético e orientou a constituição de organização encarregada de desenvolver a capacitação cibernética nos campos industrial e militar. Foi criado então, sob responsabilidade do Exército Brasileiro, o Centro de Defesa Cibernética (CDCiber) em 2010 com as seguintes legislações e objetivos divulgados no VI Simpósio de Tecnologia da Informação e Comunicações da Marinha2: Portaria Cmt Ex nº 666, de 4 Ago 10: _______________ 2 <http://www.informar.mar.mil.br/2010/pdf/palestra1_tarde_auditorio_17_11_10.pdf>. Acesso em: 13 ago. 2011. 25 Cria o Centro de Defesa Cibernética do Exército. Os projetos de implantação do Setor Cibernético no EB Portaria Cmt Ex nº 667, de 4 Ago 10: Ativa, a contar de 2 de agosto de 2010, o Núcleo do Centro de Defesa Cibernética do Exército (Nu CDCiber), responsável pela implantação do Centro de Defesa Cibernética do Exército (CDCiber). Portaria EME nº 132, de 7 Out 10: Designa os Gerentes dos Projetos inerentes à implantação do Setor Cibernético no EB. A implantação do Setor Cibernético no EB abrange os seguintes projetos: Gestão de Pessoal (Definição dos perfis do pessoal envolvido, identificação de talentos, seleção, capacitação e permanência na atividade, fluxo de carreira, movimentação, mobilização e desmobilização); Estrutura de capacitação e de preparo e emprego operacional; Estrutura para produção do conhecimento oriundo da fonte cibernética; Arcabouço documental (Duas vertentes: definições doutrinárias e adequação normativa); Estrutura de pesquisa científica na área cibernética; Estrutura de apoio tecnológico e desenvolvimento de sistemas; Implantação do Centro de Defesa Cibernética; Planejamento e execução da Segurança Cibernética. Dessa forma foi dado um passo significativo na estruturação da segurança e defesa cibernética com enfoque específico na proteção do estado frente às ameaças externas (Inimigos) e com um caráter militar. Percebe-se na sua gênese a preocupação, muito apropriada, com os recursos humanos e a questão documental. A verificação de conformidades com padrões a serem adotados nas organizações de infraestruturas críticas pressupõem a existência de normas claras e detalhadas e o pessoal devidamente instruído e treinado para sua aplicação e desenvolvimento. No âmbito internacional, os Estados Unidos têm aumentado gradualmente seus investimentos em projetos relacionados à segurança da internet. Em 2008, os militares Americanos foram objetos de um sério ataque 26 cibernético tendo parte de sua rede infectada pelo worm conhecido como agent.btz. 3 O Presidente Obama, em maio de 2009, declarou que a ameaça cibernética era um dos mais sérios desafios enfrentados pelos EUA. Os Estados Unidos resolveram criar o USCYBERCOM, que é um comando das forças armadas, subordinado ao Comando Estratégico dos Estados Unidos do Departamento de Defesa (DoD). Sua responsabilidade é se preparar para e quando ordenado conduzir todas as operações militares do ciberespaço de maneira a exercer ações em todos domínios e negar o uso do mesmo aos inimigos. Reúne várias organizações militares das forças armadas, listadas abaixo, que fornecem os serviços necessários.4 Army Cyber Command/2nd Army (Army) Army Network Enterprise Technology Command / 9th Army Signal Command Frações do 1st Information Operations Command (Land) United States Army Intelligence and Security Command sob o controle operacional do ARFORCYBER para as ações cibernéticas Fleet Cyber Command/10th Fleet (Navy) Naval Network Warfare Command Navy Cyber Defense Operations Command Naval Information Operation Commands Combined Task Forces Air Forces Cyber Command/24th Air Force (Air Force) 67th Network Warfare Wing 688th Information Operations Wing 689th Combat Communications Wing United States Marine Corps Forces Cyberspace Command (Marine Corps) O órgão americano inspirou a criação de estruturas semelhantes em outros países como: Coreia do Sul, Coreia do Norte, Inglaterra e China. _______________ 3 US builds net for cyber war games. BBC, 17 jun 2011. Disponível <http://www.bbc.co.uk/news/technology-13807815> . Acesso em: 14 ago. 2011. 4 WIKIPEDIA. United states cyber command. Disponível em <http://en.wikipedia.org/wiki/United_States_Cyber_Command> . Acesso em: 14 ago. 2011. em: : 27 A criação do novo comando cibernético trouxe preocupações aos dirigentes da naçãoamericana quanto à possibilidade de sobreposição de responsabilidades com os órgãos civis de defesa cibernética. Outra preocupação refere-se à questão das habilidades necessárias ao combatente cibernético. As qualidades valorizadas atualmente pelas forças armadas dos EUA, como vigor físico, muitas vezes tem pouca serventia ou pouco contribuem para os resultados do novo combatente. As habilidades técnicas não são tão valorizadas nas forças armadas convencionais. O desafio da nova organização é recrutar, treinar e reter talentos altamente qualificados aptos a atacar e defender em missões tipicamente militares no ambiente cibernético. O fato puro e simples da criação da Organização exerce indubitavelmente um forte papel dissuasório frente às nações inimigas. Seu comandante, o general Keith B. Alexander, afirma que seu principal foco será desenvolver capacidades e habilidades para proteger as redes e educar o público sobre as intenções do comando. Diz também que a única maneira de contrapor as ações criminais e de espionagem é a proatividade. Ainda no campo militar e relacionado à defesa cibernética americana, há anos os cadetes de West Point são treinados contra ataques cibernéticos. Organizações como a National Security Agency (NSA) participam realizando ataques à rede de computadores dos militares plantando vírus e atuando como verdadeiros hackers , os cadetes têm que se esforçar muito para manter os serviços operacionais e reagirem aos ataques. Os cadetes graduados em ciências da computação e tecnologia da informação competem contra equipes da Marinha, Força Aérea, Guarda Costeira e Marinha Mercante, bem como das escolas de posgraduação da Naval Postgraduate School e da Air Force Institute of Technology. Ao final são avaliados pelo desempenho face às ameaças feitas pela NSA. Os investimentos em segurança são pesados, na notícia publicada na página eletrônica da BBC supracitada os valores aplicados para a criação de um ambiente simulado da internet chega a US $ 500 m. O sistema permitirá a simulação de ataques vindos do exterior e de hackers baseados nos Estados Unidos. Muitas organizações estão envolvidas no trabalho incluindo a empresa de defesa Lockheed Martin. O projeto chamado National Cyber Range está sendo supervisionado pela Defense Advance Research Projects Agency (Darpa), que também estava envolvida 28 nas pesquisas iniciais da rede que levaram a criação da internet. Quando pronta funcionará como uma bancada de testes para tecnologias defensivas e ofensivas como sistemas de proteção de redes. Com a possibilidade de uma “mini internet” controlada os pesquisadores poderão obter resultados em dias que hoje levam semanas. De volta ao cenário brasileiro, o Centro de Pesquisa e Desenvolvimento (CPqD), localizado em Campinas no estado de São Paulo, instituição independente, focada na inovação com base nas tecnologias da informação e comunicação (TICs), desenvolve, também, amplo programa de pesquisa e desenvolvimento, gerando soluções em TICs que são utilizadas em diversos setores: telecomunicações, financeiro, energia elétrica, industrial, corporativo e administração pública. Desde o ano de 2003, em conjunto com a Agência Nacional de Telecomunicações (Anatel) iniciaram o trabalho relacionado à infraestrutura crítica, na época intitulada "Segurança da Rede Nacional de Telecomunicações". Através deste trabalho e dos resultados obtidos, em 2006, o Gabinete de Segurança Institucional da Presidência da República (GSI-PR) estabeleceu que diversas agências do governo executassem uma força tarefa em conjunto com o CPqD, qual seja, a identificação da infraestrutura critica de telecomunicações no município do Rio de Janeiro no contexto Jogos Pan-americanos e Parapanamericanos que aconteceriam no ano seguinte. A identificação dos elementos críticos envolvidos nos Jogos Pan-americanos e Parapan-americanos, proporcionou, no ano seguinte, o projeto para a identificação dos pontos críticos no âmbito nacional. Assim em 2007, a Anatel e o CPqD iniciaram um novo projeto, denominado "Proteção da Infraestrutura Crítica em Telecomunicações", destinado a atuar: Na criação do cenário ideal de proteção da infraestrutura crítica de telecomunicações; No diagnóstico e análise dos pontos críticos no setor de telecomunicações; Na elaboração de propostas para a prevenção de incidentes de segurança e para a garantia de continuidade das operações após desastres ou falhas de qualquer natureza; 29 No fornecimento de subsídios ao país para a formulação de normas, regulamentos, estratégias e políticas para a proteção da infraestrutura crítica de telecomunicações. Dessa forma, o CPqD desenvolveu uma metodologia específica para a proteção da infraestrutura crítica, podendo ser aplicada em todos os setores do país, entre eles pode-se citar: telecomunicações, saúde, transporte, energia, água, entre outros. O trabalho consiste em identificar e analisar os elementos críticos e o grau de exposição das constantes ameaças. Dentre as soluções características deste projeto, o CPqD atua em: criar cenários ideais, diagnosticar e analisar os elementos críticos do escopo e elaborar propostas para a prevenção de incidentes de segurança além de, garantir a continuidade das operações após desastres ou falhas de qualquer natureza. Obviamente, devido à complexidade intrínseca de cada uma das infraestruturas críticas (IC) e o alto grau de interdependência entre elas, o trabalho não é trivial. As estratégias de proteção trazem questões como: O que pode ser considerado e do que é composta uma infraestrutura crítica? Quais são as ameaças contra as quais as infraestruturas críticas precisam ser protegidas? Quais são os impactos (sociais, econômicos e/ou políticos) causados por incidentes (naturais, acidentais ou maliciosos) numa infraestrutura crítica? Como priorizar os investimentos para a proteção de uma infraestrutura crítica? Como deve ser realizada a recuperação de uma infraestrutura crítica após um incidente? Percebe-se até aqui, mais uma vez o papel atuante e decisivo do GSI na condução e promoção das questões de segurança institucional do Brasil. O trabalho do Gabinete de Segurança Institucional da Presidência da República (GSI) na área de infraestruturas críticas tem como Objetivos Estratégicos: 30 Estreitar o relacionamento com órgãos e entidades dos setores público e privado, a fim de firmar parcerias e implementar as medidas preventivas adequadas para a segurança de infraestruturas críticas. Implantar um Sistema Nacional de Gestão de Segurança de Infraestruturas Críticas. Promover ações destinadas a conscientizar a sociedade brasileira para a importância da atividade de segurança de infraestruturas críticas. Realizar o contínuo aprimoramento da segurança das infraestruturas críticas, buscando a cooperação com entidades nacionais e internacionais. Por intermédio do Departamento de Segurança da Informação e Comunicações (DSIC) o GSI vem realizando um excelente trabalho de concientização com cursos, seminários e publicações. Em 2010, lançou o Guia de Referência para a Segurança das Infraestruturas Críticas da Informação que traz uma série de orientações importantes para aplicações nas organizações em questão. Neste ponto, após a ter sido verificada a existência de vários órgãos e consequentemente, vários talentos dedicados ao tema, é oportuno se fazer a seguinte reflexão, como aumentar a sinergia desse processo e aumentar a integração desse trabalho? 31 5 PREPARO E INTEGRAÇÃO Segundo Mandarino, construir uma doutrina de segurança e defesa cibernética é assegurar a segurança nacional, no sentido da garantia de proteção perante ameaças ou ações adversas ao indivíduo, às instituições ou a bens essenciais, existentes ou pretendidos pelo país. Ainda que uma diretriz fundamental em uma doutrina de segurança e de defesa cibernética a ser desenhada deve ser a de aglutinar os mais diferentes atores que se dedicam ao tema. Ainda, faz a seguinte divisão de conceitos: 1) Segurança cibernética que contempla ações que podem ser de caráter defensivo ou repressivo; e 2) Defesa cibernética que é composta por ações eminentemente ofensivas, caracterizados por ataques cibernéticos. Para esse autor, equipamentos, sistemas de comunicação e softwares e a capacitação de profissionais e usuários devem fazer parte da criação e aplicação de metodologias de gestão de risco e no desenvolvimento de planos de contingências e continuidade para as infraestruturas críticas e principais sistemas sensíveis ao bem funcionamento do Estado e da sociedade brasileira. Neste sentido, o trabalho desenvolvido por CSIRTs é fundamental. Quanto mais equipes bem preparadas e organizadas, melhor para as ações de coordenação necessárias às atividades de Segurança e Defesa cibernética. Ainda nessa linha, segundo ALVES, um fator importante no mercado de segurança é o gerenciamento de riscos alinhados aos princípios de atendimento às leis, por meio de conformidade com normas consagradas. A adoção das chamadas “melhores práticas” (best pratices) permitem seguir um modelo estruturado que melhoram sensivelmente os controles permitindo um adequado tratamento dos riscos. Como exemplo cita o CobiT, o ITIL, a BS7799 e a ISO/IEC 17799 (ALVES, 2006). Para tal, seria importante uma estratégia de aproximação com a academia para sensibilizar as organizações de ensino da relevância do tema gestão da segurança da informação e que o mesmo fosse introduzido nos currículos de formação de todas as carreiras ligadas à TI. No caso específico das forças armadas a preocupação com a segurança cibernética deve ser constante e introduzido o assunto em todas as escolas de formação, logicamente adequados em profundidade de acordo com os níveis de usuários ou profissionais de TI. 32 Ainda na área de educação e conscientização as escolas de formação deveriam realizar torneios com simulações de ataque e defesa às vulnerabilidades de redes em ambientes definidos para tal. O modelo americano com a participação de escolas militares e interagindo com outros órgãos da administração pública parece bem interessante no que tange a troca de experiências e aumento da integração entre os responsáveis pela segurança nacional. Seria extremamente desejável a realização de algo semelhante no Brasil iniciando-se com as principais escolas militares de Engenharia de Computação, a saber: Instituto Militar de Engenharia (IME) e Instituto Tecnológico da Aeronáutica (ITA) e gradualmente acrescentando-se novos participantes civis ou militares. É sabido que grande parte dos formandos dessas escolas não segue a carreira militar e irão compor a força de trabalho das empresas que muitas vezes estão classificadas como parte da Infraestrutura Crítica Nacional. O acompanhamento pelo GSI dessas e outras atividades coletivas também permitiria a formação e atualização de um cadastro de talentos e ampliando a capacidade de recrutamento para atividades específicas de acordo com as habilidades demonstradas. Outra proposta seria o incentivo à criação de “clubes” de atividades extracurriculares ou matérias eletivas ligadas à TI, onde os alunos que se destacassem pudessem ter acesso a laboratórios e atividades de alto nível, como participação em seminários e visitas a centros de pesquisa. Neste ponto faz-se mister recordar que presume-se que nas instituições de ensino militares os participantes já passaram por um crivo de análise psicológica que os credenciassem a participar de atividades sensíveis. Antes de se concluir a questão dos recursos humanos para atender as necessidades da segurança e defesa cibernética é oportuno se fazer algumas considerações quanto a estruturação da mesma. Como foi visto, no modelo americano foi adotado uma organização que favorece a integração, a sinergia entre as forças armadas e o aproveitamento dos conhecimentos já adquiridos. Aparentemente o modelo se assemelha muito ao adotado pelo Sistema de Defesa Aeroespacial Brasileiro (SISDABRA) que tem como principal organização o COMDABRA. 33 . O COMDABRA, conforme definido na FA-E-02/95, elaborada pelo EMFA e aprovada pelo Presidente da República, é uma Organização Militar (OM) com dupla função: Órgão Central do Sistema de Defesa Aeroespacial Brasileiro (SISDABRA) e Comando Operacional e tem como missão: "Realizar a defesa do território nacional contra todas as formas de ataque aeroespacial, a fim de assegurar o exercício da soberania do Espaço Aéreo Brasileiro.”5 Como Órgão Central do SISDABRA, é o responsável pela orientação normativa aos Elos do Sistema. Como Comando Operacional, o COMDABRA é um Grande Comando Combinado, diretamente subordinado ao Comandante Supremo (Presidente da República) e componente da Estrutura Militar de Guerra (EMG). Em tempo de paz, integra-se ao Comando da Aeronáutica (COMAER), com subordinação direta ao Comandante-Geral de Operações Aéreas (COMGAR). Este modelo parece ser bastante adequado também para a defesa do espaço cibernético, permitindo maior aproveitamento e integração entre as OM das Forças Armadas que exercem atividades ligadas ao espaço cibernético. Assim como no COMDABRA, o CDCiber, para que as suas atribuições sejam levadas a bom termo, deverá manter-se em permanente contato com os EstadosMaiores das Forças Singulares, de modo que os documentos elaborados reflitam, o mais aproximadamente possível, o pensamento daqueles Estados-Maiores, permitindo, assim, o perfeito funcionamento do Sistema de Defesa do Espaço Cibernético (SISDECiber) aqui proposto. A composição e estruturação do atual CDCiber seria revisada em função das prováveis novas atribuições, após estudo de um grupo de trabalho composto por elementos das três Forças Armadas e coordenadas pelo Ministério da Defesa e com participação do GSI/DSIC. Retornando a questão dos recursos humanos, essa nova estrutura a ser proposta deve ter como requisito o incentivo ao ingresso de especialistas do meio civil e proporcionar maior integração com o os centros de pesquisa e acadêmicos. Entendendo-se que segurança cibernética é uma ação de Estado em benefício de toda a sociedade, um caminho legal deve ser estudado para permitir que a APF possa buscar recursos humanos já treinados na sociedade e que os órgãos que estão à frente do processo de implantar as ações de segurança cibernética possam requisitar servidores de outras _______________ 5 <http://www.fab.mil.br/portal/capa/index.php?page=comgar>. Acesso em: 14 ago. 2011. 34 áreas, contornando as amarras burocráticas hoje existentes. (MANDARINO, 2010, p 143) Para que a formação desse novo grupo possa ter um caráter homogêneo e que conseguir trabalhar em torno de um objetivo estabelecido, será necessário, além das competências técnicas necessárias e atualização constante, a criação de um curso específico, onde serão apresentados conceitos doutrinários e da estrutura da Segurança e Defesa Cibernética concebida. Como foi visto nas atividades realizadas pelo GSI, por intermédio do DSIC, as atividades de capacitação e divulgação são fundamentais na melhoria da segurança e na formação da mentalidade e conscientização da importância de uma forte doutrina de segurança em TI. Como nos ensina a ESG em seu Manual Básico Volume II: “A doutrina militar não deve ser importada nem improvisada, porque a validade dos elementos e das ideias nela contidas depende do respeito às particularidades de cada Nação e, ainda, do contexto em que ela se inscreve” (ESG, 2009, p 76). Enfatiza ainda a importância a necessidade de vinculação dessa Doutrina às aspirações da Nação e às suas características psicossociais de forma a criar uma relação de confiança e apoio. Para acelerar o processo do arcabouço documental inerente a esse processo na área da Defesa, é fundamental que sejam recrudescidas as atividades práticas, pois a doutrina é “filha” de erros, desastres e acidentes. Para tal, todas as operações militares deverão ter planejadas atividades voltadas para a guerra cibernética em um processo incremental de complexidade e exigências, iniciando-se por falhas simuladas apenas para teste das contingências e redundâncias. Como disse Mandarino (2010, p 129): Nessa linha de pensamento, a realização de exercícios de defesa cibernética (Cyberstorm) tem-se confirmado como exemplo de iniciativa para testar e validar a segurança e defesa cibernética vigente e estreitar laços entre órgãos do governo, o meio acadêmico e as infraestruturas críticas de Estado e da sociedade civil. As atividades de auditoria de segurança de TI devem também ser intensificadas como estímulo ao uso das “boas práticas” utilizando os frameworks consagrados. A aproximação com institutos que promovem a Gerência de Continuidade de Negócio, do inglês: Business Continuity Management (BCM) que é definida como um processo de gerência holístico que identifica ameaças potenciais que impactam uma organização e providenciam um framework (estrutura modelo) que produz uma 35 capacidade de resiliência com respostas efetivas que salvaguardam os interesses de investidores, a reputação e as atividades que produzem valor. O objetivo primário do BCM é permitir que os Executivos continuem a gerenciar as atividades do negócio sob condições adversas, por intermédio da introdução de estratégias de resiliência, objetivos de recuperação, considerações de gerência de risco e planos de gerência de crises. A certificação de profissionais nessas técnicas seria de grande valia para a manutenção da operacionalidade das Infraestruturas Críticas durante condições adversas e também para a formação da doutrina e mentalidade de Defesa. 36 6 CONCLUSÃO No entendimento da evolução da Tecnologia da Informação, desde os seus primórdios, pode-se perceber a engenhosidade humana e a importância do trabalho científico e acadêmico. Tijolo sobre tijolo a construção do saber permitiu nos dias de hoje uma evolução tecnológica sem par na sociedade. A Tecnologia da Informação e principalmente a criação da Internet revolucionaram a maneira como o mundo se relaciona. O mundo é hoje extremamente dependente da Tecnologia da Informação e do espaço cibernético. A explosão do conhecimento, proporcionada pelas novas dimensões de amplitude e velocidade da informação, acelera as conquistas que trazem benefícios inéditos ao bem-estar e qualidade de vida, diminuindo o sofrimento por doenças e aumentando a produtividade das organizações, mas também o ocaso de várias profissões, conceitos e processos. A história ensina que alguns sentimentos inatos aos seres humanos como ganância, inveja e outros também deploráveis, potencializam rivalidades e levam a ações que ameaçam a segurança das pessoas e das nações. É impossível fechar os olhos e negar que as ameaças mudaram e de certa forma estão mais sorrateiras e silenciosas. O espaço cibernético traz uma anonimidade que muitas vezes leva a uma sensação de impunidade e exacerbação de poder. A inexistência de fronteiras físicas como as existentes nos países confunde e dificulta as ações de proteção e repressão, tanto pela dificuldade na identificação dos agentes como pelos pobres marcos legais, principalmente quando se trata de questões internacionais. Os Estados descobriram uma nova arma poderosa de baixo custo e com enorme poder dissuasório e, como em uma volta ao passado, há uma sensação de retorno ao período da Guerra Fria, com espionagem, furto de informações e sabotagens. Tudo pelas abstratas redes de computadores do ponto de vista lógico. Foi constatada a enorme vulnerabilidade das infraestruturas críticas brasileiras e é fácil perceber as consequências para a Segurança Nacional de uma queda na rede nacional de fornecimento de energia elétrica. Falhas recentes trouxeram prejuízos financeiros enormes e, embora pouco comentado pela mídia, o aumento da sensação de insegurança em virtude dos poucos e difusos esclarecimentos prestados à sociedade. 37 Após o caso de sabotagem cibernética ocorrido no Irã a questão permanece: poderia ocorrer caso semelhante no Brasil? Com muita propriedade o Brasil, por intermédio da Estratégia Nacional de Defesa, classificou o setor cibernético como estratégico, no mesmo nível que os setores aeroespacial e nuclear. A pesquisa científica ganha importância estratégica fundamental na competição da sociedade, seja entre nações ou individualmente. A indústria de segurança da tecnologia da informação tem crescido de forma vigorosa com produtos e serviços de crescimento e complexidade galopantes. A disputa de profissionais especializados é evidente pela criação de órgãos e setores tanto pelos Estados como pelas organizações produtivas. Foi verificado o excelente e acertado trabalho realizado pelo GSI na melhoria da segurança do espaço cibernético no âmbito da Administração Pública Federal. Destaca-se o posicionamento na estrutura do órgão próximo à Presidência da República que facilita o entendimento e coordenação com os demais órgãos e aplicação das políticas para o setor, pois o processo decisório fica simplificado bem como a disputa pela obtenção de recursos orçamentários pelo acesso às autoridades de mais alto nível do Governo. Na área militar percebe-se um claro avanço nas políticas com vistas à Defesa Cibernética e que o mesmo pode ser potencializado com aperfeiçoamentos na estrutura visando o aumento da integração entre as Forças Armadas. A adoção de um modelo inspirado no Sistema de Defesa Aeroespacial Brasileiro parece ser mais adequada, por já ser uma estrutura testada no Brasil, e ainda, com semelhanças muito evidentes ao modelo americano que já é considerado um dos mais poderosos do mundo. O aperfeiçoamento da estrutura do CDCiber do Exército Brasileiro tem a possibilidade de aumentar a sinergia entre as organizações militares que se dedicam ao tema de segurança da tecnologia da informação com vistas à Segurança e Defesa do Espaço Cibernético. Como ações pontuais e que ainda são iniciativas isoladas e incipientes, devem se tornar obrigatórios nos planejamentos das operações militares, capítulos voltados ao treinamento de Defesa Cibernética, obviamente em um tom incremental de complexidade, convencionais. visando não prejudicar inicialmente os treinamentos 38 Operações Cibernéticas isoladas devem também ser planejadas e praticadas visando ao aumento das experiências e fortalecimento da doutrina para o setor. As escolas militares de formação devem também se estruturar para participar de exercícios de guerra cibernética e ter atenção especial nas auditorias de conformidade com padrões de segurança de tecnologia da informação com vistas ao doutrinamento dos jovens militares, bem como ao incentivo ao estudo de matérias eletivas relacionadas à Tecnologia da Informação. Incentivos a intercâmbios internacionais e cursos de pós-graduação deverão ter atenção especial não só como promotor de especialização técnica, mas como fator de motivação aos profissionais da área de Defesa como contraponto ao assédio das empresas privadas que via de regra recrutam os melhores profissionais do mercado com o atrativo de altos salários. Como Pacitti (2002, p. 422) afirmou com felicidade, há muita esperança e a mesma passa pelo investimento em educação séria, bem orientada e de qualidade, conjugada pela trilogia: Determinação-Inteligência e Seriedade com bons exemplos vindos de cima. Assim ele deixa patente a importância de uma liderança efetiva da elite brasileira no processo. Finalizando fica o pensamento de PACITTI (2002, p.422), incansável guerreiro no desenvolvimento da informática no Brasil: “[...] acredito no brasileiro como pessoa, mesmo que a sociedade esteja doente. Precisamos melhorar muito o sistema como um todo. Temos um potencial econômico enorme, em todos os sentidos, que supera nossas mazelas sociais fruto de uma profunda ignorância herdada de um ineficiente sistema educacional adotado no passado. Por outro lado, a Amazônia ainda será nossa redenção econômica se soubermos protegê-la e inteligentemente, desenvolvê-la”. 39 REFERÊNCIAS ACOCELLA, Emílio C. Panorama da TI no Exército Brasileiro. In: SIMPÓSIO DE TECNOLOGIA DA INFORMAÇÃO E COMUNICAÇÕES DA MARINHA, 6., 2010, Rio de Janeiro. Disponível em: <http://www.informar.mar.mil.br/2010/pdf/palestra1_tarde_auditorio_17_11_10.pdf> Acesso em: 13 ago. 2011. ALVES, Gustavo Alberto. Segurança da Informação: uma visão inovadora da gestão. Rio de Janeiro: Ciência Moderna, 2006. APÓS apagão em partes de dez estados brasileiros, energia volta aos poucos. G1, São Paulo, 11 nov. 2009. Disponível em: <http://g1.globo.com/Noticias/Brasil/0,,MUL1374243-5598,00APOS+APAGAO+EM+PARTES+DE+DEZ+ESTADOS+BRASILEIROS+ENERGIA+ VOLTA+AOS+POUCOS.html> Acesso em: 23 jul. 2011. BRASIL. Decreto nº 6.703, de 18 de dezembro de 2008. Que institui o Comitê Ministerial de Formulação da Estratégia Nacional de Defesa. Diário Oficial da União, Brasília, DF, 19 dez. 2008. Disponível em: <http://www.planalto.gov.br/ccivil_03/_Ato2007-2010/2008/Decreto/D6703.htm> Acesso em: 15 ago. 2011. ESCOLA SUPERIOR DE GUERRA (Brasil). fundamentais. Rio de Janeiro, 2009. v. 1. Manual Básico: elementos ______.______. Assuntos Específicos. Rio de Janeiro, 2009. v. 2. KILGANNON, Corey; COHEN, Noam. Cadets trade the trenches for firewalls. West Point, 10 maio 2009. Disponível em: <http://www.nytimes.com/2009/05/11/technology/11cybergames.html> Acesso em: 15 ago. 2011. MANDARINO JUNIOR, Raphael. Segurança e defesa do espaço cibernético. Recife: Cubzac, 2010. PACITTI, Tércio. Do Fortran à internet: construindo o futuro através da educação. 3. ed. São Paulo: Thomson, 2002. PORTAL DA FORÇA AÉREA BRASILEIRA/COMANDO-GERAL DE OPERAÇÕES AÉREAS/COMDABRA. 2011 <http://www.fab.mil.br/portal/capa/index.php?page=comgar> Acesso em: 14 ago. 2011. SCOFIELD JUNIOR, Gilberto. Epidemia do supervírus vira alerta nas empresas. O Globo , Rio de Janeiro, p. 1, 1 maio 2011. Caderno Economia. SEGURANÇA da informação do governo. SITE DO CENTRO DE PESQUISAS E DESENVOLVIMENTO. Disponível em: <http://www.cpqd.com.br/pad-e- 40 inovacao/267-seguranca-da-informacao-e-comunicacao/349-seguranca-dainformacao-do-governo.html> Acesso em: 14 ago. 2011. SILVA FILHO, Oscar Rocha da. A guerra cibernética e a contra inteligência virtual: criação de uma agência de guerra cibernética para a defesa nacional. Rio de Janeiro: ESG, 2008. 37f. US builds net for cyber war games. BBC, 17 jun 2011. Disponível em: <http://www.bbc.co.uk/news/technology-13807815> Acesso em: 14 ago. 2011. WIKIPEDIA. United states cyber command. Disponível em : <http://en.wikipedia.org/wiki/United_States_Cyber_Command> Acesso em: 14 ago. 2011. 41 GLOSSÁRIO CIBERESPAÇO - Ambiente feito pelo homem para criação, transferência e uso de informação em vários formatos. Ciberespaço consiste em hardware eletronicamente energizado/acionado, redes de computadores, sistemas operacionais e padrões de transmissão. “Rede global de computadores e sistemas de comunicações. DISSUASÃO - A dissuasão visa a paralisar o conflito bélico pela imposição ao agressor da ameaça de uma represália que não lhe permita suportar a agressão. Trata-se de evitar o choque, a ruptura, impondo uma ameaça cujo preço o adversário saiba, a priori, que terá que pagar. HACKER - Pessoa que invade sistemas para os quais não tenha autorização ou que, intencionalmente, ultrapassa o seu limite de sua autorização em sistemas para os quais tenha legítimo acesso, ou seja, um indivíduo não autorizado que tenta penetrar sistemas de informação, para navegar, furtar ou modificar dados, negar acesso ou serviços a outrem, ou ainda, causar prejuízo ou dano de qualquer outra forma. HONEYPOT - (em português, Pote de Mel) é uma ferramenta que tem a função de propositalmente simular falhas de segurança de um sistema e colher informações sobre o invasor. É um espécie de armadilha para invasores. O HoneyPot, não oferece nenhum tipo de proteção. INFORMATION OPERATIONS - Ações tomadas para afetar informações e sistemas de informação adversários, bem como para defender as próprias informações e sistemas de informações. INFORMATION WARFARE - São “Information Operations” durante tempos de crise ou de conflito para alcançar ou promover objetivos específicos sobre específico adversário ou adversários. REDE DE COMPUTADORES - Termo que designa a interconexão entre diversos computadores e outros dispositivos, por meio de cabos, rádio ou satélite. A rede pode ser definida como um grupo de pontos, estações e nós, interligados, e o conjunto de equipamentos que os conecta. SEGURANÇA DA INFORMAÇÃO - É a proteção da informação contra diversos tipos de ameaças, garantindo a continuidade dos negócios (missão), minimizando os danos e maximizando o retorno dos investimentos e as oportunidades relativas ao ramo de atuação da Organização. SISTEMAS DE INFORMAÇÃO - Sistemas de informação significam computadores, facilidades de comunicação, redes de comunicação e de computadores, informações e dados que podem ser armazenados, processados, restaurados ou transmitidos por aqueles, incluindo programas, especificações e procedimentos para suas operações, uso e manutenção. TECNOLOGIA DE INFORMAÇÃO (TI) - TI é a aplicação integrada das tecnologias de comunicações e de computação na coleta, processamento, transmissão e 42 armazenamento de informações. Também Comunicações e da Informação (TCI). chamada por Tecnologia das WORMS - São programas maliciosos semelhantes aos vírus, diferenciando-se na forma de infecção. Os worms se autocopiam e se auto propagam.

Download