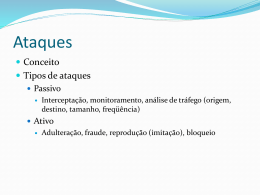

Relatório Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão A McAfee agora é parte da Intel Security. É hora de entender com o que — e com quem — você está lidando De acordo com nossos estudos, as violações de dados e suas consequências são habituais e, ao que tudo indica, não vão diminuir. As ameaças que enfrentamos hoje são criadas por criminosos perspicazes que utilizam técnicas avançadas para atingir com precisão as brechas da rede que as empresas talvez nem conheçam. E embora essa situação seja grave, com a implementação de determinadas mudanças inteligentes na rede e uma dose adequada de “informações sobre seu inimigo”, o prognóstico torna-se bastante favorável. Quanto mais você sabe, mais forte você fica Este relatório oferece um insight forense sobre os cinco métodos de ataques de rede mais comuns, os favoritos dos ladrões de dados. Você também encontrará orientações práticas sobre como os criminosos enxergam a sua rede, como usar essas informações para manter um perfil de segurança dinâmico, além de estratégias para reduzir as chances de uma violação e suas consequências prejudiciais. Grandes números que não batem 76% dos participantes da conferência Black Hat consideram o malware avançado um problema grande ou gigantesco.1 Participantes que passaram dez horas ou mais por semana combatendo ameaças.1 2 | Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão 37% Principais métodos de ataques de rede Mais de 54 milhões de ataques a redes apenas no 1º trimestre de 2015.2 1 Navegadores 2Evasivos 20.065.148 3 3.759.247 7% 36% Furtivos 4.852.620 9% 4 SSL 3.150.999 6% 54.627.468 ataques a redes no 1º trimestre de 2015 2 42% 5 Uso malicioso de redes (Network Abuse) 22.799.454 Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 3 Para você, um navegador; para os ladrões, uma porta de entrada s Assim, em vez de adquirir mais soluções de segurança físicas e estáticas, aposte em uma solução de segurança dinâmica, capaz de acompanhar suas necessidades de segurança conforme elas mudam, e que se torna mais potente ao descobrir o que precisa ser protegido e por quê. RL Ataques ao navegador Os cibercriminosos sabem que quando seus funcionários navegam na Web, as decisões de segurança fogem do controle do setor de TI. É por isso que eles bombardeiam esses usuários com e-mails de phishing, engenharia social e downloads de passagem para navegadores, destinados a induzir funcionários desatentos a divulgar dados e informações. É tentar a sorte — mais cedo ou mais tarde alguém morderá a isca. U 1 87% de crescimento O número de URLs suspeitos disparou entre 2013 e 2014.3 URLs 82 milhões de novos URLs suspeitos foram encontrados em 2014.3 O ponto de vista do ladrão “Parece que sempre consigo violar o próximo novo produto que deveria justamente impedir meu avanço. Muitas vezes, o problema não é a tecnologia, mas os usuários. É tão fácil enganá-los.” Perfil do hacker: Astuto Método de ataque: Navegador Motivação: Conjunto de habilidades: JavaScript, Flash e engenharia social Desenvolver exércitos de bots 4 | Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão Quanto mais leigo, melhor Os hackers sabem que os usuários da Web — não necessariamente os profissionais de segurança — entram em contato direto com conteúdo malicioso da Web. Malware bem escondido Os navegadores armazenam separadamente em cache arquivos e outros conteúdos para aprimorar a experiência do usuário. Portanto, a presença do malware raramente fica evidente aos olhos de usuários menos experientes. Os inexperientes são explorados Os atacantes aproveitam essa realidade para transferir clandestinamente cargas maliciosas e executar scripts de malware. Proteja seus funcionários contra eles mesmos Reduza os riscos da navegação Comece filtrando URLs e o conteúdo da Web. Assim você manterá seus usuários longe das armadilhas da Web — além de ficar mais fácil definir a sua política. O que você precisa saber As características de um ataque ao navegador Aprofunde-se nas análises Fique à frente dos mais recentes ataques ao encontrar, de maneira inteligente, o malware que se esconde no conteúdo de navegadores repletos de recursos, como JavaScript e Adobe Flash. Entenda o objetivo Para uma proteção máxima, adote ambientes de navegadores simulados, também conhecidos como emulação. Essas tecnologias permitem compreender de imediato o objetivo de um arquivo recebido. Transforme o paradigma geral Reduza os gastos reacionários. Proteja sua segurança contra futuras ocorrências, adotando uma solução de próxima geração que se desenvolve junto com as suas necessidades. Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 5 2 Se há brechas, eles vão encontrá-las Ataques evasivos É inegável, as soluções de segurança nunca estiveram tão sofisticadas e inteligentes. Infelizmente, podemos dizer o mesmo sobre os atacantes. Os cibercriminosos fazem uso de técnicas de evasão que desafiam a segurança de rede como nunca antes visto, explorando os pontos fracos em todos os níveis da infraestrutura. Os criminosos e suas técnicas evasivas confundem os dispositivos de rede, driblam a inspeção ou ocultam sua própria existência. Os ladrões de dados têm um apetite insaciável pelas inovações evasivas, e sabem que a melhor maneira para derrubar as defesas de segurança está justamente em não enfrentá-las. 22% dos CIOs e gerentes de segurança tiveram suas redes violadas nos últimos 12 meses. 40% 63% AINDA ASSIM têm dificuldade em convencer a alta administração de que as AETs existem e custam caro. 4 deles acreditam que as AETs protagonizaram essas violações. 39% não dispõem dos métodos necessários para detectar e rastrear as AETs. O ponto de vista do ladrão “A maioria dos meus alvos não acredita que as evasões são um problema. O que os olhos não veem, o coração não sente — exatamente como os meus ataques. O erro deles é a minha vitória.” 6 | Perfil do hacker: Inovador Método de ataque: Evasivo Conjunto de habilidades: Redes, criação de malware Motivação: Controle de endpoint ou criação de rede de bots Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão Eles se escondem durante a transferência na rede Através das técnicas avançadas de evasão (AETs), os cibercriminosos evitam ser detectados pela rede, decompondo pacotes de arquivos (de malware) em padrões difíceis de inspecionar. Eles ficam inativos durante as análises Para se esquivar das áreas restritas — ambientes de segurança fechada que analisam de perto o comportamento de um arquivo suspeito — os arquivos maliciosos sabem quando estão dentro de uma dessas áreas e permanecem inativos. Eles permanecem ocultos durante o retorno de chamada Uma vez localizado no endpoint, o malware sofisticado evita comportamentos anormais ou usa conexões aleatórias de retorno de chamada para se esquivar de dispositivos de segurança e dar continuidade às suas ações maliciosas. Não deixe os trapaceiros vencerem Descubra os padrões de transferência ocultos A inspeção e rastreamento contínuos das sessões da rede, do início ao fim, permitem encontrar e bloquear padrões complexos de conexões evasivas. O que você precisa saber Como os atacantes driblam as suas medidas de segurança Reforce a análise A inspeção do código de arquivo latente no malware possibilita que uma área restrita identifique comportamentos maliciosos ocultos e aumente as taxas de detecção. Convoque o retorno de chamada É possível descobrir e bloquear padrões ocultos de retorno de chamada com um rastreamento inteligente das conexões. Conectar o tráfego de rede aos processos de endpoint de origem ajuda a localizar as conexões maliciosas que costumam passar despercebidas por técnicas menos perspicazes. Busque experiência comprovada Ao planejar sua defesa, implemente tecnologias e soluções com histórico comprovado e quantificável em impedir ataques evasivos. Não há nada melhor que a experiência. Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 7 3 Conhecendo tudo sobre você Ataques furtivos Ano passado, o lucro dos hackers derivado de atividades criminosas on‑line ficou estimado em US$ 2,5 bilhões.5 Com um retorno dessa proporção, o incentivo para violar redes nunca foi tão grande. Como resultado disso, surgiram diversas ameaças avançadas e extremamente complexas, aparentemente capazes de derrubar qualquer solução isolada que cruzasse seu caminho. Elas conhecem seus pontos fracos e cada detalhe da sua postura de segurança, além de conseguirem ocultar a própria identidade com perfeição. Impedir sua ação requer um esforço coordenado que envolva toda a sua rede de segurança. 1.367 violações de segurança confirmadas em 2013.6 4 por dia Propriedade intelectual perdida Quase quatro empresas perdem sua propriedade intelectual por dia.6 O ponto de vista do ladrão “Adoro invadir uma empresa que gasta rios de dinheiro em sistemas, mas não consegue fazêlos funcionarem juntos. Sei que deixo vestígios, mas quando os administradores se dão conta do ocorrido, eu já não estou mais ali.” 8 | Perfil do hacker: Receita/rendimento Método de ataque: Furtivo Conjunto de habilidades: Violação de planejamento e desenvolvimento Motivação: Sua propriedade intelectual Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão Trapacear é normal Os ataques furtivos mascaram seu objetivo até atingirem o endpoint-alvo. Não há lugar para improvisações Meses de pesquisa rendem aos cibercriminosos um conhecimento aprofundado da sua rede e infraestrutura. Cuidado com os dispositivos pessoais Os atacantes aproveitam os BYODs (porque são menos protegidos) para penetrar na rede protegida a partir de seu interior. Eles contam com a sobrecarga de informações e com a segurança isolada As violações se alastram porque, muitas vezes, os sutis sinais desses ataques direcionados escapam à atenção de uma equipe de TI sobrecarregada. A estratégia de bloqueio Encontre o ataque desconhecido A tecnologia de sandbox (área restrita) ajuda a entender o objetivo dos arquivos recebidos para auxiliar a detectar malware furtivo e desconhecido. O que você precisa saber Sinais de um ataque furtivo Correlação é imprescindível Todos os dispositivos de segurança de rede de perímetro precisam se comunicar com as tecnologias de sandbox para fechar essas lacunas. Crie um sistema de proteção coeso Todos os dispositivos de segurança devem abrir os silos de dados, compartilhando e aprendendo uns com os outros em tempo real. Faça diferente Embora as tecnologias individuais consigam identificar ataques, apenas uma abordagem conectada que compartilha e aprende contextos ajudará a impedir as ameaças avançadas e violações. Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 9 4 Às vezes os cibercriminosos se escondem “debaixo dos nossos narizes” Ataques SSL Visibilidade é tudo quando o assunto é impedir ataques. Embora o protocolo SSL e a criptografia tenham sido a base das comunicações seguras, eles também abriram novos caminhos para os criminosos virtuais. Do ponto de vista dos cibercriminosos, aproveitar os canais criptografados existentes e já disponíveis na sua rede é a maneira perfeita para encobrir ataques. Em outras palavras, os hackers colocam suas defesas contra você mesmo. É possível impedir que isso aconteça? Sim, mas você precisa encontrar um equilíbrio entre os recursos de inspeção adequados e o desempenho da rede, tarefa que pode ser bastante complicada. 24 milhões de ataques contra SSL detectados pela McAfee somente em 2014. Os ataques contra SSL dispararam no 3º e 4º trimestres de 2014, em grande parte devido à vulnerabilidade Heartbleed.7 O ponto de vista do ladrão “Por que não se esconder no tráfego criptografado? A maioria das empresas não possui os equipamentos certos para inspecioná-lo. Já que elas não podem vê-lo, posso até empreender ataques simples.” 10 | Perfil do hacker: Eficiente Método de ataque: SSL/criptografia Conjunto de habilidades: Criptografia, vulnerabilidade de aplicativos Motivação: Ganho financeiro Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão O problema está crescendo Quanto mais aplicativos corporativos (nuvem, mídias sociais) adotam a criptografia, mais esconderijos os hackers têm. Eles fogem das inspeções locais As cargas e arquivos maliciosos podem ser distribuídos via criptografia, evitando as inspeções locais. O lobo na pele do cordeiro Os atacantes tornam-se mais eficientes conforme ataques simples e rudimentares são potencializados quando entregues através de conexões SSL que não podem ser inspecionadas. A estratégia para manter-se protegido Combine visibilidade com integração Conclusão: você precisa de mais visibilidade no tráfego criptografado. Adote uma postura equilibrada A capacidade de inspecionar o tráfego criptografado não deve vir com o sacrifício do desempenho de rede. A taxa de transferência em segmentos de rede importantes não deve ser comprometida. O que você precisa saber Um panorama sobre o cenário SSL Mesclar é preciso A inspeção SSL integrada com outras tecnologias de segurança proporciona uma inspeção avançada de ataques ocultos. Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 11 5 Uso malicioso de redes (Network Abuse) 12 | O alvo deles é o seu ponto fraco É altamente possível que uma boa parte das suas operações cotidianas dependa da Internet para enviar dados e impulsionar os negócios. Então, se o seu site sumisse da Internet hoje, que impacto isso teria? Um estorvo considerável? Sem sombra de dúvida. E os cibercriminosos também sabem disso. Isso explica por que o uso malicioso da rede (Network Abuse) e dos recursos ainda é um dos tipos de ataque de rede mais comuns. Além disso, a detecção correta do ataque também pode se tornar um desafio. Como os atacantes usam o tráfego padrão de forma maliciosa, não há nada de anormal no tráfego em si. Portanto, mantenha seus olhos bem abertos. DDoS 109 milhões de ataques DDoS foram detectados em 2014.8 62 milhões de ataques de força bruta abusivos foram detectados em 2014.9 O ponto de vista do ladrão “Por US$ 6 em Bitcoin, eu alugo uma ferramenta de DDoS e derrubo a maioria dos sites. Melhor ainda, se eu enviar somente o tipo certo de pacote para seus servidores Web, eu derrubo o site de graça.” Perfil do hacker: Quebrar e roubar Conjunto de habilidades: Redes e servidores Web Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão Método de ataque: Uso malicioso de redes (Network Abuse) Motivação: Hacktivisimo ou por distração O visitante indesejado Em um ataque DDoS, um servidor recebe uma enxurrada de solicitações de conexão ou de solicitações de conexão especialmente elaboradas. Recursos esgotados Os recursos no servidor ficam sobrecarregados ou simplesmente param de funcionar por completo, impossibilitando a manutenção normal do tráfego. A verdadeira motivação Os ataques DDoS muitas vezes podem ser usados pelos hackers para distrair os administradores de TI, enquanto eles fogem pela porta dos fundos. Você é feito de refém Os ataques DDoS, que costumam ser de natureza criminosa, às vezes vêm acompanhados por um pedido de resgate. Proteja-se O que você precisa saber Sinais de uso malicioso Conheça o seu tráfego A inspeção local e profunda de pacotes é necessária para conhecer por inteiro o tráfego abusivo que está atingindo seu servidor Web. Preste atenção ao volume A análise volumétrica é necessária para enxergar mudanças sutis e, muitas vezes, camufladas, nos padrões do tráfego. Adquira total visibilidade Você precisa da visibilidade tráfego SSL, já que os ataques costumam se esconder no tráfego criptografado. Aja com eficiência e inteligência Combine a força da filtragem de tráfego abusivo com tecnologias de inspeção de ponta para proporcionar a melhor solução de proteção. Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 13 Estamos juntos nessa Com novas violações anunciadas regularmente, a atual realidade de segurança revela a luta das organizações por soluções. Está na hora de você mudar sua opinião e repensar o que é segurança de rede. O novo nem sempre é o melhor Todos devem participar da discussão. É fundamental entender o que estamos enfrentando e como podemos combater esses cinco métodos de ataque. Não podemos ficar presos à “síndrome do brinquedo novo”, ou seja, usar sistematicamente as últimas novidades para solucionar o problema é uma atitude fadada ao fracasso. Dispor de mais sistemas de segurança não reduzirá o número de vetores de ameaça. É mais proveitoso desenvolver a comunicação e coordenação das soluções de segurança que você já tem em mãos. Nós podemos derrotar os ladrões Como as ameaças estão mudando constantemente, escolha uma plataforma que sustente o seu desenvolvimento segundo as suas necessidades. E ao comprar essa plataforma, certifique-se de escolher um fornecedor que invista em tecnologia e que tenha um histórico de sucesso comprovado. Saiba mais Para conferir que tipo de inovação a Intel Security está desenvolvendo, visite o nosso site: www.mcafee.com/br/products/network-security/index.aspx. E aproveite as informações deste relatório para dar início a discussões muito necessárias entre seus parceiros de negócio. Participe da discussão #PontoDeVistaDoLadrão. Siga a Network Security 14 | Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão Sobre a Intel Security A McAfee faz parte da divisão Intel Security. Com sua estratégia Security Connected, uma abordagem inovadora de segurança aprimorada por hardware e o exclusivo centro de coleta de informações sobre ameaças Global Threat Intelligence, a Intel Security dedica-se intensamente ao desenvolvimento de soluções e oferta de serviços de segurança preventivos e de qualidade comprovados que protegem sistemas, redes e dispositivos móveis de uso profissional e pessoal em todo o mundo. A Intel Security combina a experiência e o conhecimento especializado da McAfee com a inovação e o desempenho comprovados da Intel para tornar a segurança um componente essencial de cada arquitetura e de todas as plataformas de tecnologia. A missão da Intel Security é dar a todos a confiança necessária para viver e trabalhar com segurança no mundo digital. www.intelsecurity.com Análise dos cinco principais métodos de ataques de rede: o ponto de vista do ladrão | 15 1. Baseado em uma pesquisa da Intel® Security sobre os participantes da conferência Black Hat de 2014 2. Relatório do McAfee Labs sobre ameaças, 1º trimestre de 2015 3. Relatório do McAfee Labs sobre ameaças, 4º trimestre de 2014 4. http://www.mcafee.com/br/resources/reports/rp-security-industry-dirty-little-secret.pdf 5. http://www.darkreading.com/russian-hackers-made-$25b-over-the-last-12-months-/d/d-id/1316631 6. Relatório da Verizon sobre violação de dados (Verizon Data Breach Investigations Report 2014) 7. Relatório do McAfee Labs sobre ameaças, 4º trimestre de 2014 8. Ibid. 9. Dados do McAfee Labs sobre ataques: 1º - 4º trimestre de 2014 McAfee. Part of Intel Security. Av. das Nações Unidas, 8.501 - 16° andar CEP 05425-070 - São Paulo - SP - Brasil Telefone: +55 (11) 3711-8200 Fax: +55 (11) 3711-8286 www.intelsecurity.com Intel e o logotipo da Intel são marcas comerciais da Intel Corporation nos EUA e/ou em outros países. McAfee e o logotipo da McAfee são marcas comerciais ou marcas registradas da McAfee, Inc. ou de suas afiliadas nos EUA e em outros países. Outros nomes e marcas podem ser propriedade de terceiros. Os planos, especificações e descrições de produtos aqui contidos são fornecidos apenas para fins informativos, estão sujeitos a alterações sem notificação prévia e são fornecidos sem garantia de qualquer espécie, expressa ou implícita. Copyright © 2015 McAfee, Inc. 61702rpt_anatomy-network-attack_0715

Download