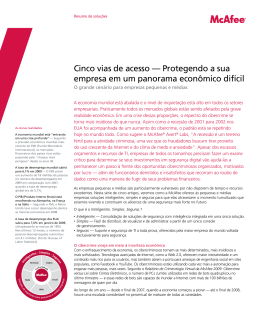

Relatório do McAfee Labs

sobre ameaças

Novembro de 2014

Sobre o McAfee Labs

O McAfee Labs é uma das maiores fontes do mundo em

pesquisa de ameaças, inteligência sobre ameaças e liderança

em ideias sobre segurança cibernética. Com dados de

milhões de sensores nos principais vetores de ameaça –

arquivos, Web, mensagens e rede – o McAfee Labs oferece

inteligência sobre ameaças em tempo real, análises críticas

e a opinião de especialistas para aprimorar a proteção

e reduzir os riscos. A McAfee agora é parte da Intel Security.

www.mcafee.com/br/mcafee-labs.aspx

Siga o McAfee Labs

Introdução

O final do ano está chegando e os criminosos estão

preparando seus truques habituais. A McAfee publicou

recentemente os 12 golpes de final de ano, uma lista que

destaca algumas dessas artimanhas. É uma leitura divertida

que vale a pena conferir. Também começamos a observar

inúmeras previsões para 2015, da direção da economia

mundial até qual estrela de Hollywood vai brilhar mais.

Nos últimos anos, o McAfee Labs também tem oferecido

previsões em nossa área de atuação. No relatório de

previsões do ano passado, acertamos várias delas em

cheio. Por exemplo, previmos corretamente a proliferação

do ransomware (vírus sequestrador, presente inclusive em

plataformas móveis!), o aumento de ataques politicamente

motivados e a adoção agressiva, pelas empresas,

de serviços de informações e ferramentas de análise

para identificar ameaças cada vez mais indetectáveis.

Mas, é claro, não somos perfeitos, por isso erramos

algumas delas. Afinal, essa é a natureza das previsões.

Este ano, decidimos adiantar a publicação das nossas

previsões sobre ameaças em 2015 e incluí-las neste

relatório. Dessa forma, nossos clientes terão mais

tempo para refletir sobre o que esperar no ano que

vem e se preparar para as ameaças mais importantes.

É claro, continuamos oferecendo as seções Tópicos em

destaque e Estatísticas sobre ameaças, como em todos

os relatórios trimestrais.

O principal tópico em destaque deste trimestre é sobre

a BERserk, uma vulnerabilidade dentro do software de

verificação de assinatura RSA que pode ser explorada

por criminosos cibernéticos de maneiras bem diversas.

A divulgação da BERserk pela McAfee foi eclipsada

pelo anúncio da Shellshock, mas o potencial de risco

da primeira também é expressivo. Mais detalhes sobre

a BERserk podem ser encontrados aqui. Em uma história

afim, discutimos as diversas maneiras pelas quais os

criminosos cibernéticos abusam da confiança dos usuários.

Isso nos faz lembrar que percepção e treino são vitais

para combater esse tipo de ameaça.

Você vai notar que inserimos gráficos novos e alteramos

alguns dos já existentes na seção Estatísticas sobre

ameaças. Os leitores pediram para incluirmos estatísticas

de grande valor para todos. Além disso, estamos

começando a aproveitar uma melhor geração de relatórios

com nossos próprios sistemas para melhorar a precisão

de alguns de nossos gráficos. Esperamos que gostem

das mudanças e inclusões.

Nossos agradecimentos àqueles que participaram da nossa

pesquisa do leitor no relatório sobre ameaças de agosto.

Nós estamos ouvindo, como comprova o aprimoramento

das estatísticas sobre ameaças citado anteriormente.

Se você quiser compartilhar suas opiniões sobre este

relatório, clique aqui para participar de uma rápida pesquisa

de cinco minutos sobre o relatório sobre ameaças atual.

Boas festas para você e sua família.

– Vincent Weafer, vice-presidente sênior do McAfee Labs

Compartilhe sua opinião

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 2

Sumário

Relatório do McAfee Labs

sobre ameaças

Novembro de 2014

Este relatório foi pesquisado

e redigido por:

Cedric Cochin

Benjamin Cruz

Michelle Dennedy

Aditya Kapoor

Dan Larson

Haifei Li

Chris Miller

Igor Muttik

François Paget

Eric Peterson

Mary Salvaggio

Craig Schmugar

Ryan Sherstobitoff

Rick Simon

Dan Sommer

Bing Sun

Vinoo Thomas

Ramnath Venugopalan

James Walter

Adam Wosotowsky

Stanley Zhu

Resumo executivo

4

Previsões do McAfee Labs sobre ameaças em 2015 Espionagem cibernética 6

A Internet das Coisas 6

Privacidade 8

Ransomware 9

Dispositivos móveis 9

Ponto de venda 10

Malware além do Windows

11

Vulnerabilidades12

Evasão da área restrita

14

Tópicos em destaque

A ira da BERserk: um golpe forte nas

conexões confiáveis

16

Abuso de confiança: explorando o elo frágil

da segurança on-line

19

Estatísticas sobre ameaças

27

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 3

Resumo executivo

Previsões do McAfee Labs sobre ameaças em 2015

Este Relatório sobre ameaças começa com a atividade de ameaças que

esperamos observar em 2015. Nossas previsões cobrem todos os pontos,

incluindo opiniões acerca da Internet das Coisas, espionagem cibernética,

dispositivos móveis, privacidade, ransomware, entre outros.

A ira da BERserk: um golpe forte nas conexões confiáveis

A BERserk se aproveita de uma

falha do software de verificação

de assinatura RSA, abrindo

as portas para os criminosos

cibernéticos estabeleceram

ataques de interceptação sem

o conhecimento dos usuários.

Em setembro, a Intel Security divulgou detalhes sobre uma vulnerabilidade de

longo alcance chamada de BERserk, uma espécie de referência à composição do

código-fonte da vulnerabilidade. Enquanto este relatório estava sendo redigido,

o impacto da BERserk não era totalmente conhecido, mas já era bastante

expressivo. A BERserk se aproveita de uma falha do software de verificação de

assinatura RSA, abrindo as portas para os criminosos cibernéticos estabelecerem

ataques de interceptação sem o conhecimento dos usuários. A confiança no

acesso a sites geralmente começa com o “https” no início do URL, acompanhado

do amigável cadeado, que fecha a negociação. A BERserk compromete esse elo,

permitindo que criminosos acessem e façam o que bem entenderem com o fluxo

de informações entre usuário e site.

Abuso de confiança: explorando o elo frágil da segurança on-line

O McAfee Labs acredita que,

em muitas formas de interação

on-line, a confiança será como

no caso do e-mail, que inspira

pouca confiança quando

a questão é autenticidade.

Os elos mais frágeis da maioria dos sistemas de segurança são os usuários.

Dependemos de dispositivos para grande parte de nossas informações

e temos a confiança de que eles fornecem informações corretas de forma segura.

Os atacantes costumam reduzir a zero a confiança em nossos dispositivos,

usando-os contra nós para roubar informações. Este tópico em destaque explora

o abuso de confiança, destacando, com exemplos recentes, as várias formas

pelas quais os criminosos cibernéticos se aproveitam de nossas relações de

confiança. O McAfee Labs acredita que, em muitas formas de interação on-line,

a confiança será como no caso do e-mail, que levanta muitas suspeitas quando

o assunto é autenticidade.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 4

Previsões do McAfee Labs sobre

ameaças em 2015

Compartilhe sua opinião

Espionagem cibernética

Ponto de venda

A Internet das Coisas

Malware além do Windows

Privacidade

Vulnerabilidades

Ransomware

Evasão da área restrita

Dispositivos móveis

Previsões do McAfee Labs sobre ameaças em 2015

Espionagem cibernética

Os ataques de espionagem cibernética serão cada vez mais frequentes.

Atacantes de longa data tornar-se-ão coletores mais discretos de

informações, enquanto os novatos procurarão maneiras de roubar

dinheiro e prejudicar seus adversários.

Governos de países pequenos e grupos terroristas estrangeiros entrarão no

espaço cibernético para fazer guerra contra seus inimigos. Eles farão isso

lançando ataques de negação de serviço distribuídos e incapacitantes ou

utilizando um malware que elimine o registro mestre de inicialização para

destruir as redes de seus inimigos. Ao mesmo tempo, espiões cibernéticos mais

experientes implementarão métodos melhores para permanecerem ocultos na

rede da vítima, utilizando tecnologias de ocultação melhores e mais sofisticadas

e outros meios de se manterem abaixo do sistema operacional e fora de vista.

Particularmente, o McAfee Labs tem testemunhado criminosos cibernéticos do

Leste Europeu migrando de ataques rápidos e diretos a credenciais de clientes de

instituições financeiras (o que resulta em roubo financeiro) para uma abordagem

mais sofisticada de ameaça persistente avançada (APT), na qual coletam

uma inteligência que podem vender ou utilizar posteriormente. Dessa forma,

os criminosos estão começando a se assemelhar e a agir como sofisticados

espiões cibernéticos a serviço de governos, os quais observam e aguardam

para coletar inteligência.

Uma abordagem semelhante começou a surgir no setor de varejo. Muitos varejistas

atualmente criam perfis detalhados de seus clientes — incluindo hábitos de

consumo e produtos de interesse, histórico de crédito, histórico de localização,

dados de contato e mais. Além disso, planos estratégicos, operacionais

e financeiros de varejistas bem-sucedidos podem ser de grande valia para

o comprador certo. Alguns criminosos cibernéticos parecem estar adotando

uma abordagem de espionagem cibernética com base em APTs para infiltrarem

sistemas de varejistas, dos quais coletam sub-repticiamente inteligência além

de informações de cartões de crédito para vender a quem pagar mais.

– Ryan Sherstobitoff

A Internet das Coisas

Os ataques contra dispositivos da Internet das Coisas aumentarão

rapidamente devido ao crescimento vertiginoso no número de objetos

conectados, ao pouco rigor com a segurança e ao valor elevado dos

dados contidos nesses dispositivos.

O número e a variedade de dispositivos na família da Internet das Coisas (IoT)

estão crescendo exponencialmente. No espaço de bens de consumo, eles já

estão em eletrodomésticos, automóveis, automação residencial e até mesmo em

lâmpadas. No mundo dos negócios, são muitas as aplicações, incluindo usos na

agricultura, manufatura e serviços de saúde. Os dispositivos IoT são feitos com

base em um conjunto crescente de elementos de software e hardware, resultando

em uma complexidade significativa, a qual é inimiga da segurança.

Esses componentes e, portanto, os próprios dispositivos não costumam ser

construídos tendo a segurança como princípio básico de projeto. A distribuição

cada vez mais ampla de dispositivos IoT, aliada à falta de uma segurança robusta,

representa uma ameaça crescente à privacidade e à segurança, tanto de indivíduos

quanto de empresas.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 6

Previsões do McAfee Labs sobre ameaças em 2015

Dispositivos conectados à Internet em todo o mundo

50 Bilhões

A Internet das Coisas

Dispositivos móveis

Computadores pessoais

1995

1998

2001

2004

2007

2010

2013

2016

2019

Fontes: McAfee, segundo pesquisas da BI Intelligence, IDC e Intel.

Fontes: McAfee, segundo pesquisas da BI Intelligence, IDC e Intel

Ataques contra dispositivos IoT já são comuns — sejam contra câmeras IP com

controles de segurança insuficientes, medidores inteligentes com falhas básicas

na criptografia ou os dispositivos SCADA que alimentam infraestruturas críticas

em todo o mundo. Na Espanha, por exemplo, medidores elétricos conectados

em rede instalados em residências contêm vulnerabilidades que os atacantes

podem utilizar para realizar fraudes de cobrança ou mesmo causar blecautes.

Em uma conferência de hackers “white-hat” (hackers “do bem”), pesquisadores

demonstraram como algumas câmeras de segurança conectadas à Internet

podem ser facilmente violadas, o que lhes permite tanto roubar o sinal de vídeo

das câmeras quanto obter acesso à rede das câmeras.

Um determinado tipo de ameaça é particularmente alarmante: com a proliferação

crescente de dispositivos IoT na medicina e seu uso em hospitais, a ameaça

de perda das informações contidas nesses dispositivos se torna cada vez mais

provável. Dados de assistência médica são ainda mais valiosos que dados

de cartões de crédito porque credenciais de saúde roubadas são negociadas

a US$ 10 cada, aproximadamente dez a vinte vezes o valor de um número

de cartão de crédito nos EUA, segundo a agência Reuters.

O que antes era exclusividade de governos e organizações do crime cibernético,

agora está ao alcance de qualquer atacante motivado. Prevemos que em 2015

haverá um grande ataque diretamente relacionado a vulnerabilidades em

dispositivos IoT.

– Chris Miller e Ramnath Venugopalan

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 7

Previsões do McAfee Labs sobre ameaças em 2015

Privacidade

A privacidade dos dados continuará sob ataque enquanto governos

e empresas continuam a debater o que se pode considerar acesso

legítimo e autorizado a “informações pessoais” vagamente definidas.

Nós definimos privacidade de dados como o processamento legítimo

e autorizado de informações de identificação pessoal. Embora a prática

e o problema da privacidade possam ser enunciados em uma frase tão sucinta,

a complexidade e o risco associados a percalços de privacidade estão crescendo

e continuarão a crescer exponencialmente em 2015.

Analisando a definição, “legítimo” é um conceito subjetivo para usuários

de sistemas, consumidores ou funcionários de empresas ou cidadãos de um

país. A legitimidade pode ser melhor definida como um grupo de princípios

de manuseio legítimo de informações que são reconhecidos desde os anos

1960. Transparência, notificação, escolha, coleta proporcional, manuseio

e compartilhamento de dados além de fronteiras, segurança, acesso limitado

e descarte são alguns desses princípios.

“Autorizado” é um outro elemento da privacidade de dados. Quem sou e o que

faço ao administrar ativos de dados? Quem é você como cliente, funcionário ou

cidadão em uma economia global cada vez mais digitalizada e ao seu alcance?

Em 2015, continuaremos a ver esquemas de senhas e sistemas antiquados com

base em cargos falharem e serem dominados por pessoas mal-intencionadas

ou, no mínimo, por descaso. Biometria e identificações contextuais são,

provavelmente, os melhores indicadores de presença e intenção. Ambos serão,

portanto, uma área preferencial para inovação. Nós prevemos que o “quem,

quando e onde”, em relação a você, continuarão a levar às alturas a inovação

e os riscos de exploração.

O último elemento da definição de privacidade são as “informações de

identificação pessoal”. Em 2015 veremos ainda mais discussão e falta de

clareza quanto ao que são, exatamente, nossas informações “pessoais” e ao

que é razoável disponibilizar para observação por agentes governamentais

ou privados. Em muitos lugares, a definição jurídica é de que informações

pessoais são dados que identificam diretamente um determinado indivíduo ou

dados que, em conjunto com outros dados, contribuem para a identificação de

uma determinada pessoa. Embora estatísticos e economistas tenham sempre

grandes volumes de casos com base nos quais gerar “dados”, a moda no meio

tecnológico é chamar de “Big Data” o fenômeno de utilizar grandes volumes

de informações. Quanto maior o Big Data, menores as probabilidades de

permanecermos realmente anônimos. Assim, a tendência para 2015 e o futuro

será o escopo cada vez maior das regras e regulamentos de privacidade de

dados, com todas as suas especificações de segurança e requisitos de violação,

no âmbito dos conjuntos de dados anteriormente anônimos.

Até o final de 2015, esperamos que a União Europeia atualize sua diretiva

de proteção de dados de 1995 com um regulamento de proteção de dados

de 2016 que vigore em todos os países membros da UE e atinja todas as

organizações internacionais. Essa iniciativa por parte da UE é, talvez, a mais

evidente em termos de elaboração de políticas públicas, mas países da América

Latina, Austrália, Japão, Coreia do Sul, Canadá e muitos outros tornar-se-ão

mais agressivos e mais especificamente territoriais em suas leis e regulamentos

de privacidade de dados.

– Michelle Dennedy

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 8

Previsões do McAfee Labs sobre ameaças em 2015

Ransomware

O ransomware (vírus sequestrador) evoluirá em seus métodos de

propagação, na criptografia e nos alvos visados. Mais dispositivos

móveis sofrerão ataques.

Prevemos variantes de ransomware que consigam contornar programas de

software de segurança instalados em sistemas e que visem especificamente

endpoints de assinantes de soluções de armazenamento com base em nuvem,

como Dropbox, Google Drive e OneDrive. Uma vez infectados esses endpoints,

o ransomware tentará explorar as credenciais de acesso à nuvem dos usuários

conectados para também infectar os dados armazenados na nuvem.

Quando descobrirem que os dados de seus endpoints foram criptografados,

as vítimas do ransomware terão uma surpresa desagradável ao tentar acessar

seus armazenamentos na nuvem para restaurar os dados, pois constatarão

que seus backups também foram criptografados pelo ransomware.

Embora os arquivos criptografados pelo ransomware não possam se disseminar

e infectar outros dispositivos autonomamente, podemos imaginar uma evolução

tática na qual cada arquivo criptografado se torne um portador do próprio

ransomware ao converter o arquivo-alvo em um executável, com o arquivo de

dados original armazenado no corpo do malware. Essa técnica já foi utilizada

por vírus infectadores de arquivos para transformar executáveis legítimos em

portadores. Os autores de ransomware podem empregar o mesmo modelo

para criptografia de arquivos.

Conforme prevemos no ano passado, esperamos ver novamente um aumento

no ransomware voltado para dispositivos móveis. Celulares e tablets, por conter

dados pessoais e fotos inestimáveis, são um alvo atraente para autores de

malware. Também prevemos que a técnica do ransomware voltado contra dados

armazenados na nuvem se repita no espaço móvel. Com plataformas móveis

compatíveis com uma variedade de métodos de pagamento não regulados,

os atacantes terão inúmeras oportunidades de obter pagamentos de resgate

das vítimas para liberar os dados criptografados.

– Vinoo Thomas

Dispositivos móveis

Os ataques móveis continuarão a crescer rapidamente conforme

novas tecnologias móveis expandirem a superfície de ataque e pouco

for feito para deter o abuso das lojas de aplicativos.

O malware para PC cresceu historicamente em volume na esteira de eventos

de grande repercussão, como o surgimento de kits de geração de malware

(que colocaram a criação de ameaças ao alcance de pessoas sem qualquer

conhecimento sobre programação), a divulgação de código-fonte de malware

(que permitiu modificar ameaças, bastando um mínimo de experiência em

programação) e o abuso de recursos populares, aplicativos ou mecanismos de

script. Veremos um impacto semelhante sobre o cenário de malware móvel em

2015. O código-fonte aberto e comercial de malware móvel está em alta e seus

frutos serão provavelmente colhidos em um futuro próximo. É mera questão

de tempo que sejam difundidos kits de geração de malware móvel, reduzindo

a barreira de entrada para futuros ladrões.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 9

Previsões do McAfee Labs sobre ameaças em 2015

O Apple iPhone 6, com seu chip de comunicação a curta distância (NFC) e carteira

de dinheiro digital integrada, legitimizará o uso da NFC para realização de

pagamentos digitais. Outros fornecedores de dispositivos móveis adotarão

rapidamente essas tecnologias em 2015 e os usuários começarão a realizar

transações significativas de negócios utilizando essas tecnologias. Como se

trata de transações de ponto de venda (PDV) e os ladrões cibernéticos adoram

roubo de PDV, elas serão um alvo preferencial para os malfeitores. Em 2015,

pesquisadores provavelmente descobrirão vulnerabilidades no hardware da NFC

e no software de carteira digital e os ladrões cibernéticos tentarão explorá-las.

O método de instalação do malware móvel continuará basicamente o mesmo.

Lojas de aplicativos confiáveis, como a App Store da Apple e a Google Play

fazem um bom trabalho de banir de suas prateleiras aplicativos que contenham

malware, mas isso ainda ocorre. Além disso, existem muitas lojas de aplicativos

não confiáveis e sites de download direto cujos aplicativos frequentemente

contêm malware. O tráfego para esses sites e lojas de aplicativos maléficos

costuma ser impulsionado por anúncios enganosos, os quais se voltaram

rapidamente para as plataformas móveis. Em 2015, continuaremos a ver um

rápido crescimento em anúncios enganosos voltados para usuários móveis,

perpetuando o crescimento do malware móvel.

Também prevemos crescimento no ransomware móvel, visto que os atacantes

pretendem empregar métodos eficazes de extorsão trazidos do mundo

dos PCs. Uma vez aperfeiçoado em plataformas móveis, o ransomware será

ainda mais lucrativo para os ladrões cibernéticos do que nos PCs porque os

usuários móveis dependem bastante de seus dispositivos para acesso imediato

a informações críticas, como contatos, compromissos e endereços. Com tantos

“ovos” na “cesta” do dispositivo móvel, os usuários farão o que for preciso —

incluindo o pagamento de resgate — para reaver o acesso.

– Craig Schmugar e Bing Sun

Ponto de venda

Ataques contra pontos de venda (PDV) continuarão lucrativos e um

aumento significativo na adoção, pelo consumidor, de sistemas de

pagamento digital em dispositivos móveis proporcionará novas

superfícies de ataque para os criminosos cibernéticos explorarem.

Em 2013, US$ 15 trilhões trocaram de mãos em transações de varejo, segundo

um artigo da Forbes. Isso torna os sistemas de pagamento dessas transações

um alvo cobiçado pelos criminosos cibernéticos. Em 2014 vimos um crescimento

significativo nos ataques contra esses sistemas, incluindo uma violação de

grandes proporções na Home Depot. Enquanto isso, fraudadores de cartões

de crédito continuaram a afligir os consumidores. Eles também se tornaram mais

difundidos neste ano, sendo vistos em toda parte, de copiadores de cartões em

restaurantes a caixas eletrônicos em postos de combustível. Os ataques a PDVs

são tão comuns que se tornaram parte da rotina diária dos que trabalham no

setor. Apesar disso, pouco foi feito para melhorar a segurança dos PDVs. Por isso

prevemos um crescimento continuado em violações de sistemas de PDV em

2015. Contudo, talvez tenhamos algum alívio nos EUA em 2015, conforme

os varejistas começarem a distribuir cartões e leitores com chip e PIN.

Compartilhe este relatório

No próximo ano esperamos um aumento significativo na utilização de sistemas

de pagamento digital. A Apple atualizou seu iPhone para incluir a tecnologia NFC.

Isso viabilizou seu novo recurso iWallet, o qual transmitirá informações de cartão

de crédito para sistemas de pagamento em vez de exigir que os consumidores

passem seus cartões. Vários dispositivos Android também apresentam

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 10

Previsões do McAfee Labs sobre ameaças em 2015

compatibilidade com NFC e utilizam um processo chamado Host Card Emulation

para possibilitar pagamentos móveis. Tanto a Visa quanto a MasterCard

adotaram essa tecnologia e já oferecem aplicativos de pagamento móvel

que funcionam com dispositivos compatíveis com NFC. Com a infraestrutura

implantada, esperamos ampla adoção por parte dos consumidores. E, com isso,

esperamos também ataques bem-sucedidos contra esses sistemas.

Os sistemas de pagamento digital podem eliminar o risco de copiadores

de cartões de crédito, mas acarretam riscos próprios. Dentre esses riscos,

destacam-se as vulnerabilidades na tecnologia NFC empregada. Algumas

dessas vulnerabilidades foram destacadas na DEF CON 2013 e continuam

a ser rastreadas pelo NFC Awareness Project. O problema fundamental é que

informações confidenciais passam a ser enviadas sem fio e existe a possibilidade

de que atacantes explorem essa conexão. Há um histórico confirmado de

ataques dessa natureza, incluindo o ataque “Bluetooth Sniper Rifle” de 2005

e a clonagem remota de passaportes com identificação por radiofrequência

(RFID) em 2009. Ataques semelhantes voltados contra dispositivos NFC são

prováveis porque já existem vulnerabilidades documentadas. Agora que os

consumidores estão enviando informações de pagamento por meio de um

protocolo com vulnerabilidades conhecidas, é altamente provável que surjam

ataques contra essa infraestrutura em 2015.

– Dan Larson

Malware além do Windows

Haverá uma explosão em ataques de malware não voltados para

Windows, alimentados pela vulnerabilidade Shellshock.

Durante o segundo semestre de 2014, conhecemos a vulnerabilidade

Shellshock: uma fraqueza do Bash, um shell de comando encontrado em

máquinas Unix, Linux e OS X. Ela permite que um atacante execute comandos

arbitrários na máquina da vítima, o que a torna o tipo mais perigoso de

vulnerabilidade — avaliado como nível dez (em uma escala até dez) pelo

National Vulnerability Database dos EUA.

As implicações dessa vulnerabilidade recém-descoberta serão sentidas durante

anos. Muitos e muitos dispositivos, como roteadores, TVs, controladores

industriais, sistemas de voo e infraestruturas críticas executam alguma forma

de Unix ou Linux. Estamos apenas começando a compreender o escopo

dessa vulnerabilidade.

Esse vetor de ataque será o ponto de entrada para infraestruturas tão diversas

quanto eletrodomésticos e corporações que dependem intensamente

de sistemas não Windows. Como resultado, esperamos ver um aumento

significativo em malware não Windows durante 2015, à medida que os

atacantes buscarem capitalizar com vazamento de dados, pedidos de resgate de

sistemas, assimilação de bots de spam e outras manobras ilícitas. O Shellshock

ficará em evidência quando os atacantes explorarem dispositivos vulneráveis,

novos e antigos, para realizar seus ataques.

– Craig Schmugar

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 11

Previsões do McAfee Labs sobre ameaças em 2015

Vulnerabilidades

As vulnerabilidades aumentarão devido ao crescimento continuado

no número de falhas em programas de software populares.

Dados do National Vulnerability Database do governo dos EUA mostram que

nos últimos três anos o número de vulnerabilidades aumentou. Com base em

aproximadamente 5.200 itens registrados até 30 de setembro, o número total

para 2014 deve exceder o recorde estabelecido em 2006.

A contagem de vulnerabilidades não é uma indicação direta do risco porque

há muitos fatores inter-relacionados em jogo — a velocidade de aplicação

e a abrangência dos patches, a gravidade de cada vulnerabilidade, a janela

de exposição e muitos outros. Porém, essas contagens nos dão uma visão

das condições gerais do ecossistema.

Vulnerabilidades de aplicativos relatadas

8.000

7.000

6.000

5.000

4.000

3.000

2.000

1.000

0

2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013 2014 2015

Fonte: Banco de dados nacional de vulnerabilidades (National Vulnerability Database)

Fonte: National Vulnerability

Database – National Institute

of Standards and Technology

– National Institute of Standards and Technology

Vimos um declínio no número de vulnerabilidades entre 2006 e 2011, mas

este não é mais o caso. Essa queda pode ser atribuída a verificação de pilhas

em compiladores, prevenção de execução de dados e aleatorização do layout

do espaço de endereçamento em software de 64 bits. A tendência de aumento

recente provavelmente reflete novas técnicas de exploração, como pivotagem

de pilha, bem como programação com base em retornos e saltos, aliada

a uma compreensão melhor do software de 64 bits por parte de caçadores

de vulnerabilidades, tanto black-hat quanto white-hat.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 12

Previsões do McAfee Labs sobre ameaças em 2015

Porcentagem de novas amostras de malware

que exploram vulnerabilidades conhecidas

8%

7%

6%

5%

4%

3%

2%

1%

0%

T1

T2 T3

2011

T4

T1

Fonte: McAfee Labs.

T2 T3

2012

T4

T1

T2 T3

2013

T4

T1 T2

2014

T3

Fonte: McAfee Labs

O McAfee Labs analisou nosso zoológico de malware para determinar com

que frequência o malware explora vulnerabilidades conhecidas. Dependendo

do trimestre, de 1% a 6% de todas as amostras novas de malware tiraram

proveito de alguma vulnerabilidade conhecida. Nesse período, o número foi de

aproximadamente 2%, correspondente a 821.000 novas amostras de malware

que exploraram alguma vulnerabilidade conhecida. Conforme cresce o número

absoluto de amostras que fazem uso de técnicas de exploração, o volume de

malware também cresce. Com isso, a proporção de amostras “relacionadas

a explorações” permanece relativamente estável.

Em 2015, não esperamos mudanças significativas em termos de reduções de

vulnerabilidades disponíveis para desenvolvedores de sistemas operacionais ou

aplicativos. Além disso, é improvável que aumente a taxa de adoção de melhores

práticas, tanto atuais quanto emergentes. Portanto, prevemos que o número de

vulnerabilidades recém-descobertas continuará a aumentar, bem como o volume

de malware a explorar essas vulnerabilidades recém-descobertas.

– Igor Muttik e François Paget

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 13

Previsões do McAfee Labs sobre ameaças em 2015

Evasão da área restrita

A evasão de áreas restritas será um campo de batalha significativo em

termos de segurança de TI.

Muitos aplicativos críticos e populares, incluindo Microsoft Internet Explorer,

Adobe Reader e Google Chrome, já implementaram tecnologias próprias de

área restrita para confinar comportamentos maliciosos. Como a execução de

aplicativos em áreas restritas é um método eficiente de interromper vários tipos

de ataque, os autores de malware vêm procurando maneiras de contornar esse

tipo de mecanismo de segurança.

Vejamos o Internet Explorer, por exemplo. O malware que não passa pela

área restrita não constitui ameaça para os usuários porque a exploração não

consegue causar uma alteração persistente no sistema. Contudo, existem duas

versões da tecnologia de área restrita do Internet Explorer: Protected Mode (PM)

e Enhanced Protected Mode (EPM). Atualmente, o padrão para Internet Explorer

10 e 11 é a versão PM. Nossa pesquisa demonstrou que a PM é relativamente

fácil de contornar. Embora ainda não tenhamos visto uma exploração à solta

(in the wild) que contorne a PM ou a EPM, os componentes para isso estão

disponíveis. Portanto, provavelmente veremos alguns casos de evasão de área

restrita do Internet Explorer e subsequentes ataques de dia zero em 2015.

Vulnerabilidades que podem levar a uma evasão de área restrita de aplicativo

já foram encontradas e divulgadas em muitos aplicativos clientes importantes.

Vulnerabilidades documentadas foram encontradas no Adobe Reader e Flash,

Chrome, Apple Safari, Oracle Java e Internet Explorer. Essas vulnerabilidades

levaram tanto pesquisadores quanto atacantes a investigar mais. Na BlackHat

2014, por exemplo, pesquisadores descreveram quatro técnicas de evasão de

área restrita de aplicativo utilizadas com êxito por vencedores do concurso de

hackers Pwn2Own deste ano. De fato, quase todos os “pwns” bem-sucedidos do

concurso deste ano incluíam evasões de área restrita bem-sucedidas no estágio

final de exploração.

Já vimos técnicas que exploram vulnerabilidades e que contornam áreas

restritas de aplicativos. É mera questão de tempo para que essas técnicas sejam

oferecidas a criminosos cibernéticos no mercado negro. Acreditamos que isso

acontecerá em 2015.

Mais uma previsão: até hoje, os criminosos cibernéticos têm se concentrado

principalmente na evasão de áreas restritas de aplicativos. No entanto,

sistemas de área restrita independentes e cada vez mais populares oferecidos

por fornecedores de software de segurança representam um novo obstáculo

para os ladrões cibernéticos. Em resposta, os criminosos cibernéticos

começaram a explorar novas maneiras de seu malware evitar esses sistemas

de área restrita. Atualmente, um número significativo de famílias de malware

identifica e evita detecções com base em área restrita. Contudo, até hoje não

conhecemos malware algum à solta (in the wild) que tenha explorado com

êxito vulnerabilidades de hipervisor para evadir um sistema de área restrita

independente. Esperamos que isso mude em 2015.

– Haifei Li, Rick Simon, Bing Sun e Stanley Zhu

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 14

Tópicos em destaque

A ira da BERserk: um golpe forte

nas conexões confiáveis

Abuso de confiança: explorando

o elo frágil da segurança on-line

Compartilhe sua opinião

Tópicos em destaque

A ira da BERserk: um golpe forte nas

conexões confiáveis

– James Walter

No tópico em destaque “Abuso de confiança: explorando o elo frágil da

segurança on-line”, oferecemos um panorama dos desafios enfrentados hoje em

relação ao nível de confiabilidade dos sites da Internet. Neste tópico em destaque,

analisamos vulnerabilidades específicas que afetam profundamente a confiança.

A equipe de pesquisa sobre ameaças avançadas da Intel Security se concentra

em diversas áreas vitais que afetam a segurança de transações e do fluxo de

informações on-line. Uma dessas áreas é a linha de base das comunicações

de segurança e inclui análises de ameaças profundas e exposição dentro dos

protocolos SSL/TLS, TPM 2.0, canais laterais de criptografia e outras áreas que

não costumam ser monitoradas por se considerar que os modelos de confiança

existentes são “sólidos”.

Em setembro, a equipe de pesquisa sobre ameaças avançadas da Intel Security

divulgou detalhes da vulnerabilidade chamada de BERserk. O nome vem da

condição de vulnerabilidade permitida pela análise de sequências codificadas

específicas que seguem regras básicas de codificação (BER ou basic encoding

rules) dentro da implementação da verificação de assinatura RSA. Tanto

a Intel Security quanto o pesquisador de segurança Antoine Delignat-Lavaud

revelaram a vulnerabilidade à Mozilla, levando a empresa a lançar atualizações

para diversos produtos, entre eles Firefox, Thunderbird, SeaMonkey e NSS.

A Google também atualizou o navegador e o sistema operacional Chrome

porque a biblioteca de criptografia NSS está presente nesses produtos.

A falha se situa dentro da verificação de assinatura RSA, especificamente na

análise incorreta de sequências codificadas por ASN.1 durante a verificação de

sequência. Essa vulnerabilidade é uma variação da falsificação de assinatura RSA

Bleichenbacher PKCS#1 v1.5 definida em CVE-2006-4339. Implementações

vulneráveis procuram uma série de bytes 0xFF na mensagem codificada até

que o byte separador 0x00 seja encontrado. O processo continua a validar

DigestInfo e MessageDigest em relação aos valores esperados sem se certificar

de que DigestInfo e MessageDigest estejam justificados à direita na mensagem

codificada (EM), o que garante que não haja bytes sobrando após MessageDigest.

Sem essa verificação, uma EM’ pode ser construída contendo lixo extra logo após

MessageDigest de forma que essa EM’ satisfaça a seguinte verificação de assinatura:

EM’ = 00 01 FF FF FF FF FF FF FF FF 00 DigestInfo MessageDigest Garbage

O lixo adicional na EM’ permite que um criminoso gere assinaturas RSA que,

após elevação ao cubo do módulo RSA, resultam nesta EM’:

EM’ = (s’)^3 mod N

Um criminoso pode criar assinaturas RSA sem saber a chave privada RSA {p,q,d}

e, assim, forjar assinaturas RSA.

O resultado permite que um atacante forje certificados RSA sem nenhum

conhecimento da chave privada RSA correspondente. Mas, o que isso significa?

Como isso nos afeta?

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 16

Tópicos em destaque

A BERserk permite que criminosos

cibernéticos estabeleçam ataques

de interceptação em sessões de

Internet sem o conhecimento dos

usuários. Seu potencial de risco

se iguala ao da Shellshock.

A resposta é simples. Nós, bons cidadãos e usuários da Internet, acostumamonos com um certo modelo de confiança. Quando nos envolvemos em uma

transação on-line (bancária, médica ou qualquer tipo de transação que exija

dados pessoais), sabemos como verificar se a sessão é segura. Aprendemos

a procurar por “https” nos URLs acompanhado do respectivo símbolo do

cadeado. Essas coisas nos ajudam a decidir se um site ou aplicativo é seguro

e a não expormos dados a indivíduos mal-intencionados.

A BERserk e vulnerabilidades relacionadas mudam essa relação e põem

em cheque nossa percepção da confiança e a segurança das sessões que

se comunicam por meio de SSL/TLS. Com a habilidade de forjar assinaturas

RSA com precisão, um atacante pode estabelecer sessões de interceptação

em qualquer tipo de situação.

A vulnerabilidade BERserk

pode levar a ataques de interceptação

Certificado da autoridade

certificadora raiz

RSA-2048/ Baixo

expoente público

Autoridade

de certificação

Certificado de servidor falso

Assinatura forjada da

autoridade certificadora raiz

Dispositivos

de usuários exibindo

conexões seguras

Indivíduo

Certificados

malicioso agindo

seguros

como interceptador

A confidencialidade e integridade das sessões entre clientes e o site do seu

banco, por exemplo, podem ser comprometidas. Com certificados falsos,

os usuários podem visitar sites e até mesmo visualizar certificados para

confirmar sua autenticidade. Tudo parecerá válido quando, na verdade,

é o contrário. De maneira análoga, os usuários que efetuarem login em sites

médicos podem ser vítimas dessa falha. O mesmo se aplica ao pagamento

de impostos on-line e diversas outras situações.

Olhando para além das ameaças da Web e de software, as bibliotecas de

criptografia usadas em dispositivos de hardware, como telefones, armazenam

dados confidenciais acessados sob demanda por aplicativos. Imagine que

um celular ou um tablet contêm memória e execução seguras para oferecer

funções de criptografia ao software do dispositivo. No dispositivo, haverá um

firmware assinado digitalmente para impedir modificações não autorizadas

por meio de malware ou intervenção manual do usuário. Com a falha BERserk,

porém, é possível comprometer o firmware, impactando, assim, a integridade

e a confidencialidade de dados sujeitos ao elemento de hardware seguro.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 17

Tópicos em destaque

Saiba como a McAfee pode

lhe ajudar a se proteger

dessa ameaça.

Um uso comum desse modelo é o armazenamento de dados financeiros de

contas usados para pagamentos em fornecedores ou terminais especializados,

como sistemas de pagamento com NFC, nos quais todos os dados do cartão

são armazenados no dispositivo. Nessa situação, os atacantes podem manipular

sessões de diversas formas, inclusive por meio do sequestro e manipulação

da entrada e saída de dados, ou simplesmente por meio da coleta e roubo

de dados confidenciais.

Em nossa pesquisa, conseguimos forjar certificados RSA de até 1.024 e

2.048 bits. Isso pode beneficiar um atacante. Especificamente no caso da Mozilla

NSS, os certificados podem ser forjados por atacantes e a cadeia de certificados

será aprovada pela Mozilla NSS.

Certificado forjado visto no Firefox.

A equipe de pesquisa sobre ameaças avançadas da Intel Security continua

a examinar esses problemas e como outros cenários exteriores ao navegador são

afetados. Nossa equipe também está colaborando com CERTs e fornecedores

afetados para solucionar esses problemas.

Fornecedores de bibliotecas de criptografia afetadas continuam a lançar

atualizações e orientações. Mozilla e Google atualizaram seus produtos.

Os usuários afetados devem seguir as orientações dos fornecedores e manter

seus sistemas atualizados.

Para informações adicionais sobre a BERserk:

• Vulnerabilidade BERserk: Part 1: RSA signature forgery attack due

to incorrect parsing of ASN.1 encoded DigestInfo in PKCS#1 v1.5

(Parte 1: Ataque por falsificação de assinatura RSA decorrente de análise

incorreta de DigestInfo com codificação ASN.1 em PKCS#1 v1.5)

• Vulnerabilidade BERserk: Part 2: Certificate forgery in Mozilla NSS

(Parte 2: Falsificação de certificados na Mozilla NSS)

• Intelsecurity.com: BERserk

• Equipe de resposta a emergências em computação (CERT): VU#772676

Compartilhe este relatório

• National Vulnerability Database: CVE-2014-1568

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 18

Tópicos em destaque

Abuso de confiança: explorando o elo

frágil da segurança on-line

– Cedric Cochin e Craig Schmugar

Todos os dias, grande parte da população mundial depende de dispositivos

eletrônicos, seja um computador pessoal, um celular, uma televisão ou até

mesmo um automóvel. Passamos a depender desses objetos e, na maioria

dos casos, temos confiança de que nos oferecem informações corretas.

Mas a confiança deve ser conquistada e estabelecida, um processo que costuma

demandar tempo e dinheiro. Corporações gastam milhões de dólares todos

os anos para fortalecer suas marcas, sabendo que um bom investimento nessa

área renderá lucros consideráveis. Eles sabem que os consumidores estão mais

propensos a agir quando uma marca importante está associada a um produto.

Os atacantes estão bastante cientes disso, mas não costumam ter o tempo,

os recursos e a paciência necessária para estabelecer uma relação de confiança

com suas vítimas. Eles precisam descobrir maneiras de explorar investimentos

de confiança e relacionamentos de terceiros.

Formas de abuso de confiança ocorrem muitas vezes por dia e tendem a piorar.

Por exemplo, o McAfee Labs rastreia binários assinados maliciosos, que são

uma forma de abuso de confiança porque os atacantes camuflam malware

fazendo com que se passe por um arquivo legítimo e certificado. Os binários

assinados maliciosos tiveram um crescimento espantoso desde que começamos

a rastreá‑los em 2007.

Total de binários assinados maliciosos

45.000.000

40.000.000

35.000.000

30.000.000

25.000.000

20.000.000

15.000.000

10.000.000

5.000.000

0

T3

T4

2012

T1

T2

T3

2013

T4

T1

T2

2014

T3

Criadores de malware assinam digitalmente suas ameaças para explorar a confiança de

usuários, de produtos e de sistemas operacionais. Fonte: McAfee Labs.

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 19

Tópicos em destaque

A confiança herdada explora

o valor que os usuários depositam

em uma marca. É frequente que

haja confusão na relação entre

as marcas confiáveis e outras

em um mesmo site.

Confiança herdada

Durante muitos anos, estabelecer uma relação de confiança com uma marca

comercial durante uma transação costumava ser tão simples quanto confirmar

a marca. Hoje, os consumidores também devem determinar se a marca confiável,

por sua vez, confia em outras marcas representadas por meio de sua presença

on-line. Em setembro, a rede de anúncios maliciosos “Kyle and Stan” foi

exposta distribuindo “malvertisements” (malware disfarçados de anúncios) por

meio de sites populares, como Amazon.com, ads.yahoo.com e youtube.com,

bem como em importantes redes de anúncios, como DoubleClick e Zedo.

Uma campanha maliciosa enviada por meio da rede de anúncios Zedo teria

afetado usuários dos sites mais visitados, segundo classificação do Alexa,

disseminando variantes assinadas do cavalo de Troia CryptoWall. A assinatura

digital usada foi emitida para a “Trend”, com a provável intenção de imitar

o fornecedor de produtos de segurança Trend Micro. A telemetria inicial mostra

que os usuários norte-americanos estavam entre os mais afetados. Infelizmente,

muitos consumidores caem em uma relação de confiança do tipo “inocência por

associação” que costuma ser equivocada.

Certificado usado para assinar o CryptoWall.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 20

Tópicos em destaque

Essa relação de confiança entre um consumidor e uma

marca comercial costuma ser alvo de abusos. Como

exemplo, pode-se citar uma imitação de aplicativo legítimo

e, em geral, popular que carrega um vírus ou cavalo de Troia.

No último trimestre, golpistas tentaram fazer um suposto

“FlashPlayer11” se passar pelo aplicativo legítimo. De

acordo com a contagem de downloads da Google Play e da

telemetria de detecção feita pelo McAfee Mobile Security,

os golpistas tiveram relativo êxito em enganar os usuários.

Uma de várias

imitações do aplicativo

“FlashPlayer11” na

Google Play.

Detecções do malware “FlashPlayer11” (Android/Fladstep.B) pelo McAfee Mobile Security.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 21

Tópicos em destaque

Os atacantes exploram a confiança

nos produtos ou sistemas

operacionais por meio do sideload

de DLL, uma técnica comum usada

para inserir código malicioso.

Confiança em produtos e sistemas operacionais

Os produtos de segurança de hoje dependem muito da confiança. Para aprimorar

o desempenho e reduzir falsos positivos, um inventário de sistemas determina

aplicativos insuspeitos, cujo comportamento não é examinado. Os atacantes

sabem que, se seu código malicioso conseguir pegar carona em um aplicativo

confiável, terá maiores chances de sucesso. O malware tem se aproveitado desse

fator por vários anos, utilizando uma abordagem conhecida como sideload

de DLL. Essa técnica consiste em executar um aplicativo legítimo que executa

código de uma biblioteca externa. Os atacantes fazem com que sua carga

assuma o papel da DLL pretendida, fazendo com que o aplicativo limpo execute

o código malicioso.

Confiável.exe

Confiável.dll

Cenário típico: executáveis confiáveis carregam uma biblioteca confiável.

Confiável.exe

Desconhecido.dll

Cenário malicioso: executáveis confiáveis carregam uma biblioteca com

malware desconhecido.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 22

Tópicos em destaque

No terceiro trimestre, o McAfee Labs observou ataques de

sideload de DLL explorando um alvo relativamente novo

– um aplicativo Google Updater assinado. Novas variantes

do malware PlugX assumem o papel do goopdate.dll

importado, mas o PlugX dá um passo além para ocultar

suas ações. O módulo goopdate.dll não passa de um

intermediário que lê o conteúdo de um arquivo de dados

criptografado (goopdate.dll.map), descriptografa-o na

memória e transfere o controle da execução para esse

código. Essa abordagem oferece a vantagem de mascarar

a funcionalidade do arquivo DLL intermediário. Cada um

dos três componentes envolvidos no ataque são benignos

em si e a análise dos arquivos em separado facilmente

levaria a conclusões equivocadas mas, combinados,

a intenção maliciosa fica bastante aparente. Os produtos

que confiam em arquivos assinados por um certificado

Google Inc. legítimo estão sendo explorados por atacantes

que se valem dessa técnica.

GoogleUpdate.exe

Goopdate.dll

Aplicativo atualizador da Google legítimo e assinado.

Atualizador legítimo da Google carrega biblioteca da Google.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 23

Tópicos em destaque

GoogleUpdate.exe

Goopdate.dll

Ilegítima

Goopdate.dll.map

Carga maliciosa criptografada

Executável legítimo da Google carrega módulo malicioso que carrega uma carga.

Atualizador da Google carrega biblioteca da Google.

Este aplicativo de lista branca confia implicitamente em aplicativos válidos da Google por padrão.

[Fornecedor confiável] aplicativo permitido por padrão.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 24

Tópicos em destaque

Temos observado um avanço mais expressivo na confiança

em produtos em uma variante do kit de exploração

Angler. Esse ataque permite a execução direta de uma

carga sem que esta seja antes gravada em disco, o que

anula a possibilidade de adicionar aplicativos à lista

branca para permitir ou negar o código recém-fornecido

e, posteriormente, executado. Essa etapa também ignora

verificações de arquivos pelo antivírus porque não há um

arquivo para verificar nesse ponto do ataque.

Outra forma de abuso de confiança envolve a interação

entre o sistema operacional e os controles de roteamento

da rede. Os aplicativos confiam que o sistema operacional

fornecerá um meio de comunicação seguro e confiável.

A título de exemplo, os aplicativos supõem que o tráfego

que geram serão direcionados de forma segura e precisa

para o destinatário pretendido. Uma família bastante

conhecida de malware é a dos modificadores de DNS.

Seu único objetivo é alterar a configuração de DNS do

sistema operacional, forçando todas as consultas de

DNS para um servidor DNS controlado pelos atacantes.

Apesar de o navegador agir como se estivesse se

comunicando com um site confiável de banco, na verdade

está fazendo intercâmbio de dados com um site falso ou

um proxy transparente malicioso que está capturando

dados do usuário.

Determinar se um usuário está interagindo com um site

falso não é tão fácil quanto se imagina. A vulnerabilidade

ASN.1 “BERserk” divulgada pela Intel em 24 de setembro

e discutida no tópico em destaque “A ira da BERserk:

um golpe forte nas conexões confiáveis” deste relatório,

ilustra perfeitamente como os navegadores podem

ser subvertidos de forma a acharem que estão se

comunicando com sites confiáveis. Essa vulnerabilidade

permite que os atacantes forjem assinaturas RSA,

ignorando, assim, a autenticação a sites que usam SSL/TLS.

Visto que os certificados podem ser forjados para qualquer

domínio, esse problema causa sérias preocupações sobre

integridade e confidencialidade quando visitamos o que

achamos serem sites seguros.

A exploração “BERserk” ASN.1.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 25

Tópicos em destaque

Saiba como a McAfee pode

lhe ajudar a se proteger

dessa ameaça.

Os abusos de resolução de nomes também comprometem sistemas

operacionais. Direcionando o sistema para um servidor de atualização malicioso

e usando um certificado confiável fora do escopo pretendido, os atacantes têm

conseguido distribuir malware. Um exemplo famoso é o malware espião Flame,

descoberto em 2012. O Flame continha código para infectar os computadores

visados sequestrando o mecanismo de atualização do Microsoft Windows que

distribui patches de segurança.

Ataques similares podem comprometer elementos de rede, como roteadores,

permitindo que os atacantes capturem o tráfego de computadores desktop

e laptops, bem como TVs, consoles e outros dispositivos conectados. Um ataque

desse tipo aconteceu em agosto, quando usuários do armazenamento conectado

à rede Synology relataram infecções do SynoLocker, um cavalo de Troia

ransomware que sequestra os dados.

A confiança oferece oportunidades para os atacantes, o que faz o abuso

aumentar. Os usuários precisam ficar muito atentos. Os produtos de segurança

precisam permitir aos usuários definir o que deve ou não ser considerado

confiável e oferecer controles flexíveis que deem mais permissões a elementos

confiáveis, ao mesmo tempo que impõem limites aos demais. A incapacidade

de superar esse desafio pode resultar na crescente desconfiança em relação

a diversas tecnologias utilizadas para acessar a Internet e mesmo culminar

na redução do uso da Web.

Protegendo-se contra abusos de confiança

Abuso

Contramedida

Confiança herdada (anúncios

enganosos), confiança em produtos

e sistemas operacionais

Manter sistemas operacionais,

aplicativos e software de

segurança atualizados.

Explorações maliciosas

(downloads de passagem)

Manter sistemas atualizados.

Visitar sites com boa reputação.

Passar o mouse sobre os hiperlinks

para visualizar os destinos. Não clicar

em links suspeitos que cheguem por

e-mail ou pelas redes sociais.

Abuso de marca (e-mail forjado,

imitação de aplicativos,

domínios falsos)

Suspeitar e verificar, digitar

manualmente endereços da Web,

procurar aplicativos em sites

confiáveis, escolher os de melhor

reputação (muitos downloads, boas

avaliações) e inspecionar os pedidos

de permissão do aplicativo.

Abuso de dispositivo

Manter os dispositivos atualizados

com o firmware mais recente.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 26

Estatísticas sobre ameaças

Malware móvel

Malware

Ameaças via Web

Compartilhe sua opinião

Ameaças em

mensagens

Ameaças de rede

Estatísticas sobre ameaças

Malware móvel

Malware móvel novo

900.000

800.000

700.000

600.000

500.000

400.000

300.000

200.000

100.000

0

T3

T4

T1

T2

2012

T3

T4

T1

2013

T2

2014

T3

Fonte: McAfee Labs.

Total de malware móvel

6.000.000

O número total de amostras

de malware para dispositivos

móveis ultrapassou cinco milhões

no terceiro trimestre de 2014,

com um aumento de 16% neste

trimestre e de 112% em relação

ao ano anterior.

5.000.000

4.000.000

3.000.000

2.000.000

1.000.000

0

T3

T4

2012

T1

T2

T3

2013

T4

T1

T2

2014

T3

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 28

Estatísticas sobre ameaças

Malware

Novos itens de malware

45.000.000

40.000.000

35.000.000

Existem mais de 307 novas

ameaças a cada minuto,

ou mais de cinco por segundo.

30.000.000

25.000.000

20.000.000

15.000.000

10.000.000

5.000.000

0

T3

T4

T1

2012

T2

T3

T4

T1

T2

2014

T3

T1

T2

2014

T3

2013

Fonte: McAfee Labs.

Total de malware

O zoológico de malware do

McAfee Labs conta com mais

de 300 milhões de amostras

no terceiro trimestre de 2014,

crescendo 76% em relação

ao ano anterior.

350.000.000

300.000.000

250.000.000

200.000.000

150.000.000

100.000.000

50.000.000

0

T3

T4

2012

T1

T2

T3

2013

T4

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 29

Estatísticas sobre ameaças

Novo ransomware

400.000

Após quatro trimestres, o número

de novas amostras de ransomware

parou de cair. Estamos perplexos

com a queda, mas não nos

surpreende que esse número

tenha voltado a crescer.

350.000

300.000

250.000

200.000

150.000

100.000

50.000

0

T3

T4

T1

T2

2012

T3

T4

T1

T2

2014

T3

T1

T2

2014

T3

2013

Fonte: McAfee Labs.

Total de ransomware

2.500.000

2.000.000

1.500.000

1.000.000

500.000

0

T3

T4

2012

T1

T2

T3

2013

T4

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 30

Estatísticas sobre ameaças

Malware de rootkit novo

120.000

100.000

80.000

Novos rootkits caíram 65% no

terceiro trimestre, refletindo

a volatilidade dessa forma

de malware.

60.000

40.000

20.000

0

T3

T4

T1

2012

T2

T3

T4

T1

2013

T2

2014

T3

Fonte: McAfee Labs.

Total de malware de rootkit

1.600.000

1.400.000

1.200.000

1.000.000

800.000

600.000

400.000

200.000

0

T3

T4

2012

T1

T2

T3

2013

T4

T1

T2

2014

T3

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 31

Estatísticas sobre ameaças

Ameaças via Web

O número de novos URLs

suspeitos explodiu neste trimestre.

Parte desse crescimento pode

ser atribuído à duplicação do

número de novos URLs curtos, que

costumam ocultar sites maliciosos,

e um crescimento significativo dos

URLs de phishing.

Novos URLs suspeitos

35.000.000

30.000.000

25.000.000

20.000.000

15.000.000

10.000.000

5.000.000

0

T2

T3

2012

URLs

T4

T1

T2

T3

T4

T1

2013

T2

2014

Domínios associados

Fonte: McAfee Labs.

Localização dos servidores que hospedam conteúdo suspeito

2,4%

0,6%

0,2%

13,9%

47,8%

35,0%

América do Norte

Europa e Oriente Médio

Ásia-Pacífico

América Latina

Austrália

África

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 32

T3

Estatísticas sobre ameaças

Novos URLs de phishing

3.000.000

O imenso salto neste trimestre

pode ser atribuído principalmente

a uma campanha de phishing

e spam de pílulas russas que cria

um subdomínio separado para

cada destinatário. Nossa coleta

de dados conta cada um

desses subdomínios.

2.500.000

2.000.000

1.500.000

1.000.000

500.000

0

T2

T3

2012

URLs

T4

T1

T2

T3

T4

T1

2013

T2

2014

Domínios associados

Fonte: McAfee Labs.

Principais países que hospedam domínios de phishing

Estados Unidos

33%

Alemanha

49%

Canadá

Rússia

Reino Unido

Brasil

3%

Outros

3%

3%

4%

5%

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 33

T3

Estatísticas sobre ameaças

URLs de spam novos

700.000

A partir deste trimestre,

oferecemos uma contagem

de novos URLs de spam de todo

o mundo. O número de novos

URLs no terceiro trimestre caiu

um pouco em comparação

com o segundo trimestre.

A grande mudança ocorreu

no quarto trimestre do ano

passado, com o aprimoramento

da nossa coleta de dados.

600.000

500.000

400.000

300.000

200.000

100.000

0

T2

T3

2012

URLs

T4

T1

T2

T3

T4

T1

2013

T2

2014

Domínios associados

Fonte: McAfee Labs.

Principais países que hospedam domínios de spam

Estados Unidos

China

21%

Bulgária

2%

Turquia

3%

54%

3%

Alemanha

Suécia

4%

Rússia

4%

Japão

4%

5%

Outros

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 34

T3

Estatísticas sobre ameaças

Mensagens e ameaças de rede

O aumento de 148% em e-mails

legítimos neste trimestre

é resultado da melhora do modo

de coleta de dados. O número

não é diretamente comparável

a trimestres anteriores, mas,

no futuro, teremos uma medida

histórica mais precisa do volume

de mensagens. Enquanto isso,

o volume de spam cresceu 40%.

Atribuímos esse número, em

parte, ao modo como coletamos

dados, mas também a uma base

de clientes crescente, ao aumento

na atividade de redes de bots e ao

spam “snowshoe”.

Volume global de spam e e-mail

(trilhões de mensagens)

12

10

8

6

4

2

0

T3

T4

2012

Spam

T1

T2

T3

2013

T4

T1

T2

2014

T3

E-mail legítimo

Fonte: McAfee Labs.

Compartilhe este relatório

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 35

Estatísticas sobre ameaças

A partir deste trimestre,

oferecemos uma nova

classificação das 20 maiores redes

de bots de spam. A Kelihos foi

a rede de bots mais prolífica do

ano. No terceiro trimestre, 76%

do spam gerado pelas 20 maiores

foram e-mails da Kelihos. Mais

recentemente, a Kelihos tem sido

associada a spam para melhoria

de negócios (“Oito regras simples

expressam a essência das vendas

B2B”), spam de remédios (“Compre

remédios baratos. Economize até

70%”) e spam para enriquecer

depressa (“$376 em APENAS UM

DIA? Sério? Aqui está a prova”). A

Kelihos tem ampla distribuição,

com IPs de envio de spams com

origem em 226 países este ano.

E-mails de spam das 20 maiores redes de bots

(milhões de mensagens)

1.500

1.000

500

0

T3

T4

T1

T2

2012

T3

T4

T1

2013

Kelihos

Festi

Gamut

Cutwail

Lethic

Darkmailer

Slenfbot

Grum

Waledac

T2

2014

T3

Outras

Fonte: McAfee Labs.

Principais ataques a redes

Os três principais tipos de

ameaças neste trimestre

representam 78% de todas as

ameaças. Ataques SSL saltaram

8% no terceiro trimestre, um

aumento de 5% em relação ao

trimestre anterior. Esse aumento

está provavelmente relacionado

à enorme epidemia ainda em

curso do Heartbleed.

3%

2%

1% 5%

Negação

de serviço

3%

Força bruta

Navegador

8%

39%

SSL

Backdoor

19%

Varredura

20%

Chamada

de procedimento remoto

XSS

(Cross-Site Scripting)

Outros

Compartilhe este relatório

Fonte: McAfee Labs.

Relatório do McAfee Labs sobre ameaças, novembro de 2014 | 36

Sobre a Intel Security

Comentários. Para ajudar

a orientar nosso trabalho

futuro, estamos interessados

na sua opinião. Se você quiser

compartilhar suas opiniões, clique

aqui para participar de uma rápida

pesquisa de cinco minutos sobre

o Relatório de ameaças.

A McAfee agora é parte da Intel Security. Com sua estratégia Security Connected,

sua abordagem inovadora para a segurança aprimorada por hardware e a

exclusiva Global Threat Intelligence, a Intel Security está sempre empenhada

em desenvolver soluções de segurança proativas e comprovadas e serviços

para a proteção de sistemas, redes e dispositivos móveis para uso pessoal

ou corporativo no mundo todo. A Intel Security combina a experiência e o

conhecimento da McAfee com a inovação e o desempenho comprovado da Intel

para tornar a segurança um elemento essencial em toda arquitetura e plataforma

de computação. A missão da Intel Security é oferecer a todos a confiança para

viver e trabalhar de forma segura no mundo digital.

www.intelsecurity.com

Siga o McAfee Labs

As informações deste documento são fornecidas somente para fins educacionais e para conveniência dos clientes

da McAfee. As informações aqui contidas estão sujeitas a alterações sem aviso prévio, sendo fornecidas “no estado”,

sem garantia de qualquer espécie quanto à exatidão ou aplicabilidade das informações a qualquer circunstância ou

situação específica.

McAfee. Part of Intel Security.

Av. das Nações Unidas, 8.501 - 16° andar

CEP 05425-070 - São Paulo - SP - Brasil

Telefone: +55 (11) 3711-8200

Fax: +55 (11) 3711-8286

www.intelsecurity.com

Intel e o logotipo da Intel são marcas comerciais da Intel Corporation nos EUA e/ou em outros países. McAfee e o logotipo

da McAfee são marcas comerciais ou marcas registradas da McAfee, Inc. ou de suas afiliadas nos EUA e em outros países.

Outros nomes e marcas podem ser propriedade de terceiros. Os planos, especificações e descrições de produtos aqui

contidos são fornecidos apenas para fins informativos, estão sujeitos a alterações sem notificação prévia e são fornecidos

sem garantia de qualquer espécie, expressa ou implícita. Copyright © 2014 McAfee, Inc.

61504rpt_qtr-q3-2015-predictions_1214_fnl

Download