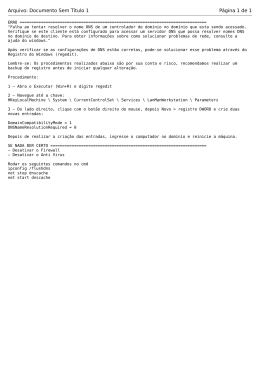

Questões ERRADAS Questão 48 c) em uma configuração cujo bastion host é também um servidor secundário DNS, deve-se permitir pedidos de transferência de zonas DNS de um bastion host ao servidor interno, ou seja, de pacotes TCP com portas acima de 1023 para a porta 53 no servidor interno. O item está marcado como incorreto ... O ponto aqui é mais de pontuação que técnico. Isto é, neste contexto, onde o bastion host é o DNS secundário deve-se permitir transferência de zonas do bastion host ao servidor DNS primário, ou seja de pacotes TCP com origem no bastion e com portas acima de 1023 para a porta 53 no servidor de DNS primário ... Zone Transfer (AXFR) ocorre na porta TCP 53 e o sentido da conexão é do secundário para o primário. Todos os pontos sinalizados podem ser subentendidos no texto original, assim o item está correto. Pode-se argumentar que o termo “de um” não especifica o bastion host onde está instalado o DNS secundário, ou que não é definido que o “servidor interno” é o DNS primário, mas neste caso o item dá margem a dupla interpretação e deve ser anulado. Como os demais itens estão todos corretos, a questão fica sem resposta admissível e deve ser anulada. Questão 58 58- Em relação às questões que envolvem a segurança na Internet é incorreto afirmar que a) confidencialidade ou privacidade corresponde a um dos serviços de segurança cujo objetivo é a proteção dos dados transmitidos contra ataques passivos, assim como a proteção do tráfego contra análise. Segundo a norma ISO IEC 17799, a confidencialidade é a “garantia de que a informação é acessível somente por pessoas autorizadas a terem acesso”. O termo privacidade é ligeiramente correlato, mas está mais relacionado com os direitos da pessoa. A questão aqui é que não são a mesma coisa, como o item faz parecer. Além disto, a confidencialidade não se refere apenas a ataques passivos. O termo é mais amplo, pois se refere a qualquer acesso não autorizado à informação, sob qualquer forma ou meio, o que torna a assertiva, no mínimo, incompleta. b) em casos de spoofing de endereço IP (Internet Protocol), o intruso externo transmite pacotes com o campo de endereço IP origem contendo um endereço de um host interno. A técnica chamada “spoofing de IP” diz respeito a falsificar a informação do IP de origem de um pacote, de forma a levar a vítima a identificar este pacote como sendo de uma máquina conhecida. Se o host que o atacante está personificando estiver em uma rede interna, este IP será o dessa rede interna conforme a assertiva, mas se o mesmo estiver em um outro ponto qualquer da INTERNET, o IP a ser falsificado é da rede externa. A assertiva depende de um contexto não descrito e só é verdadeira se o contexto representar uma situação específica entre muitas possíveis. c) o ataque DDoS (Distributed Denial of Service) é uma variação de ataques DoS. Ambos resultam em perdas ou redução de disponibilidade e são amenizados, em alguns casos, com a utilização de autenticação e criptografia. Os termos “em alguns casos” e “amenizados” são genéricos o suficiente para tornar a assertiva correta. O que ocorre é que o uso de autenticação e criptografia pode ter um efeito marginal benéfico em alguns tipos de ataques DDoS. Em termos práticos de segurança, existem meios mais eficientes e muitos ataques nos quais criptografia ou autenticação não tem qualquer efeito. d) o software VPN (Virtual Private Network) atua como um filtro porque permite que os dados trafeguem apenas entre dispositivos para os quais o software VPN foi configurado, garantindo conexões seguras usando uma infra-estrutura pública de comunicação. Não. O software de VPN atua como um tunel entre duas máquinas, garantido que os dados que trafegam entre elas o fazem de forma criptografada. Uma máquina com VPN continua na rede e, se configurada para tal, continua fazendo outras conexões não criptografas, normalmente. Os softwares de VPN usados em hosts pessoais permitem que, quando acionados, as demais conexões realizadas pelo host pessoal sejam bloqueadas. Esta, entretanto, é uma configuração que pode, ou não, ser implementada e que não se aplica para o as VPN servidor-servidor usando, por exemplo, IPSec. Em suma, existe uma situação particular onde a assertiva é verdade, mas no geral a mesma é falsa. e) na Internet, é aconselhável utilizar soluções baseadas em criptografia com vistas a proporcionar a confidencialidade de dados. Em particular, o SSL (Secure Socket Layer) é baseado, em sua completude, na criptografi a de chaves assimétricas. O problema é o termo “completude”. Ele usa chaves assimétricas para a troca de chaves de sessão. A partir daí, usa-se chaves simétricas. Assim, à exceção do item c, que está completamente certo, todos os demais itens tem algum elemento errado ou incompleto, ou é verdade apenas em um contexto específico, como explicado acima. A questão não tem resposta possível. Comentários Questão 47 d) a conversão RADIX-64 e o DSS/SHA são algoritmos utilizados no projeto do PGP (Pretty Good Privacy) para correio eletrônico, provendo especificamente o serviço de encriptação de mensagens. O RADIX-64 não tem nada a ver com segurança. Ele converte arquivos binários anexados para um formato mais “confortável” para o PGP. O erro aqui é no final da assertiva, já que o SHA é um algoritimo de HASH, não faz a encriptação da mensagem (RSA, DSA, Idea). Questão 49 e) a gerência de segurança engloba o gerenciamento de riscos, e estabelece processos de revisão e verificação de registros e atividades, com o intuito de testar a adequação dos controles do sistema, garantindo sua adequação à política de segurança. O termo “Gerência de Segurança” não aparece nas normas. Em alguns livros ele aparece como um erro de tradução ou quando o autor quer se referenciar ao “todo” do processo de segurança. Do jeito que está aqui, o que ocorre é que um termo muito amplo está sendo usado para se referir a ações específicas: gerenciamento de risco, auditoria (revisão e verificação de registros e atividades) e conformidade (adequação à política de segurança). A frase foi retirado do seu contexto e o termo “gerencia de segurança” colocado no seu início. Ela é considerada falsa, pois quem fez a questão sabe qual o termo ou situação à qual ela se referia, mas ao colocarem um termo demasidamente genérico (gerência de segurança) ela não está realmente errada. Um argumento possível é que gerenciamento de risco, auditoria e conformidade fazem parte do processo global de política de segurança e que alguns autores chamam este processo global de gerenciamento de segurança para diferenciar do “documento política de segurança”. Questão 50 50- No que se refere às estratégias para backup em ambientes de rede é correto afirmar que c) um plano de prevenção de desastres prepara uma organização para se recuperar de desastres e de faltas de energia que não podem ser evitados. Bom, falta de energia é uma das muitas falhas/desastres possíveis. O plano deve pensar em TODAS, não apenas nessas. De qualquer forma o item não está errado, mas está fora do contexto da questão. Backup e Prevenção de Desastres são coisas correlatas, mas diferentes ... Questão 53 Apenas um comentário: eu não faço a menor idéia de como o ICF funciona (se é que funciona). Mas para instalar o ipchains no Linux você precisa recompilar o kernel com algumas diretivas de compilação bem específicas. Esta foi uma questão para quem realmente trabalha com firewall no Linux. O tipo de questão que seleciona quem já colocou a mão na massa de quem estudou para a prova, pois não há tempo possível para este nível de detalhe em curso deste tipo. Questão 59 b) uma maneira de efetuar a autenticação de usuários é identificá-los no ambiente e associar a cada um, uma senha. A denominada senha one-time é um tipo de senha time-based, na qual a senha varia a cada minuto, utilizando para tanto, um algoritmo conhecido pelo sistema e pelo dispositivo de autenticação do usuário. Este item é um daqueles que não está incorreto, apenas incompleto. Percebam que a senha time-based é um tipo de senha one-time. Existem outras formas de se implementar senhas one-time, como o método do desafio ou o da lista de senhas que apenas o usuário possui (transferida por outros meios que não o eletrônico). Em sala, eu exemplifiquei este último com o do caderno de códigos do Comandante de embarcações militares. Em suma, one-time é o conceito mais amplo, e o time-based citado uma das implementações possíveis. Questão 60 b) utilizando ferramentas específicas, é possível explorar a possibilidade de enviar mensagens anônimas a partir do IRC, gerando uma espécie de spoofing de mensagens, se o endereço IP e a porta IRC da vítima forem conhecidos. O ponto aqui é que a mensagem não é “a partir do IRC”, mas a partir da ferramenta sendo usada. Além disso eu só preciso do IP da vítima se eu quiser enviar mensagem client-to-client. Também dá de fazer usando o servidor :-)

Download